DD-WRT เป็นเฟิร์มแวร์โอเพนซอร์สสำหรับเราเตอร์ที่หลากหลาย เราเตอร์จำนวนมากมีความสามารถมากมายที่ผู้ขายไม่สามารถเข้าถึงผ่านอินเทอร์เฟซการดูแลของเราเตอร์ DD-WRT เฟิร์มแวร์ปลดล็อคทุกสิ่งที่เราเตอร์ของคุณมีความสามารถรวมถึงการเป็นไคลเอนต์ OpenVPN และ / หรือเซิร์ฟเวอร์ OpenVPN.

DD-WRT เป็นเฟิร์มแวร์โอเพนซอร์สสำหรับเราเตอร์ที่หลากหลาย เราเตอร์จำนวนมากมีความสามารถมากมายที่ผู้ขายไม่สามารถเข้าถึงผ่านอินเทอร์เฟซการดูแลของเราเตอร์ DD-WRT เฟิร์มแวร์ปลดล็อคทุกสิ่งที่เราเตอร์ของคุณมีความสามารถรวมถึงการเป็นไคลเอนต์ OpenVPN และ / หรือเซิร์ฟเวอร์ OpenVPN.

ดูสิ่งนี้ด้วย: VPN ที่ดีที่สุดสำหรับเราเตอร์ DD-WRT.

ฉันจะรับเราเตอร์ DD-WRT ได้ที่ไหน?

Linksys ผลิตเราเตอร์ WRT ดั้งเดิม DD-WRT โอเพ่นซอร์สเฟิร์มแวร์ในวันนี้มีพื้นฐานมาจากเฟิร์มแวร์ Linksys WRT ที่พัฒนาขึ้นสำหรับเราเตอร์ซีรีย์ WRT54G ส่วน ‘DD’ ของ DD-WRT เป็นหมวกสำหรับรหัสป้ายทะเบียนสำหรับเมืองเดรสเดนประเทศเยอรมนีซึ่งเป็นผู้ดูแลหลักของโครงการ DD-WRT.

วันนี้เป็นไปได้ที่จะซื้อเราเตอร์ที่ใช้ DD-WRT จาก Linksys และผู้ผลิตเราเตอร์รายอื่นแล้ว นอกจากนี้ยังสามารถติดตั้ง DD-WRT บนเราเตอร์ยี่ห้ออื่น ๆ ที่ติดตั้งเฟิร์มแวร์กรรมสิทธิ์ ตัวอย่างเช่นเราเตอร์ของฉันคือ TP-Link c1900 ArcherC9 ที่มาพร้อมกับเฟิร์มแวร์ของ TP-Link ฉันฉายด้วยเฟิร์มแวร์ DD-WRT ที่เหมาะสมและตอนนี้มันเป็นเราเตอร์ DD-WRT.

ทำไมต้องติดตั้ง OpenVPN บนเราเตอร์ของคุณ?

เราเตอร์ของคุณเป็นไคลเอนต์ OpenVPN

เนื่องจากมีแอปพลิเคชันไคลเอนต์ OpenVPN สำหรับเกือบทุกคอมพิวเตอร์แท็บเล็ตและโทรศัพท์ในตลาดจึงไม่ชัดเจนเสมอไปว่าทำไมการติดตั้ง OpenVPN บนเราเตอร์ของคุณจึงเป็นข้อได้เปรียบ.

การเชื่อมต่อเราเตอร์ของคุณโดยตรงกับผู้ให้บริการ VPN หมายความว่าคุณไม่จำเป็นต้องเรียกใช้ซอฟต์แวร์ VPN บนอุปกรณ์ใด ๆ ของคุณ หวังว่าคุณกำลังใช้ WPA2 หรือระดับการเข้ารหัสที่เทียบเท่ากันบนเครือข่ายภายในของคุณดังนั้นจึงมีเหตุผลที่จะสมมติว่าทราฟฟิกนั้นได้รับการปกป้องจากสายตาที่คอยสอดส่อง แต่เมื่อทราฟฟิกของคุณเข้าสู่เราเตอร์จะผ่านเครือข่าย ISP ของคุณไปยังปลายทาง การกำหนดค่าเราเตอร์ของคุณเป็นไคลเอนต์ VPN ช่วยให้มั่นใจได้ว่าทราฟฟิกที่ออกจากเราเตอร์ของคุณจะถูกเข้ารหัสขณะที่ผ่าน ISP ของคุณจนกว่าจะถึงจุดเชื่อมต่อ VPN สู่อินเทอร์เน็ตสาธารณะ.

ข้อดีของการใช้งานไคลเอนต์ VPN บนเราเตอร์ของคุณประกอบด้วย:

- ต้องการเพียงหนึ่งการเชื่อมต่อกับเซิร์ฟเวอร์ VPN สิ่งนี้สามารถช่วยหลีกเลี่ยงข้อ จำกัด การเชื่อมต่อที่กำหนดโดยผู้ให้บริการ VPN บางราย.

- อุปกรณ์หลายอย่างเช่น Apple TV ไม่มีวิธีที่ง่ายในการติดตั้งซอฟต์แวร์ VPN ด้วยการให้ซอฟต์แวร์ VPN ทำงานบนเราเตอร์ของคุณการรับส่งข้อมูลทั้งหมดจากเครือข่ายของคุณจะผ่าน VPN อย่างราบรื่น.

- VPN เปิดอยู่ตลอดเวลาดังนั้นคุณไม่จำเป็นต้องเริ่มต้นเมื่อคุณต้องการใช้งาน.

เราเตอร์ของคุณเป็นเซิร์ฟเวอร์ OpenVPN

เปลี่ยนเราเตอร์ของคุณให้กลายเป็นเซิร์ฟเวอร์ OpenVPN หมายความว่าคุณจะสามารถเข้าถึงเครือข่ายภายในบ้านของคุณจากภายนอก หากคุณกำลังเดินทาง แต่จำเป็นต้องเข้าถึงเอกสารหรือคอมพิวเตอร์อื่น ๆ ในเครือข่ายภายในของคุณคุณสามารถเปิดไคลเอ็นต์ OpenVPN เชื่อมต่อกับเซิร์ฟเวอร์ OpenVPN ของเราเตอร์และคุณอยู่ใน.

ฉันจะเปลี่ยนเราเตอร์ DD-WRT เป็นไคลเอนต์ OpenVPN ได้อย่างไร?

DD-WRT เฟิร์มแวร์ทำให้เป็นเรื่องง่ายมากเพราะรองรับ OpenVPN และ PPTP สไตล์ VPN PPTP เป็นโปรโตคอล VPN ที่ไม่ปลอดภัยมากดังนั้นเราจึงแนะนำ OpenVPN ผ่าน PPTP.

ดูสิ่งนี้ด้วย: ชีตโปรโตคอล VPN ของเรา.

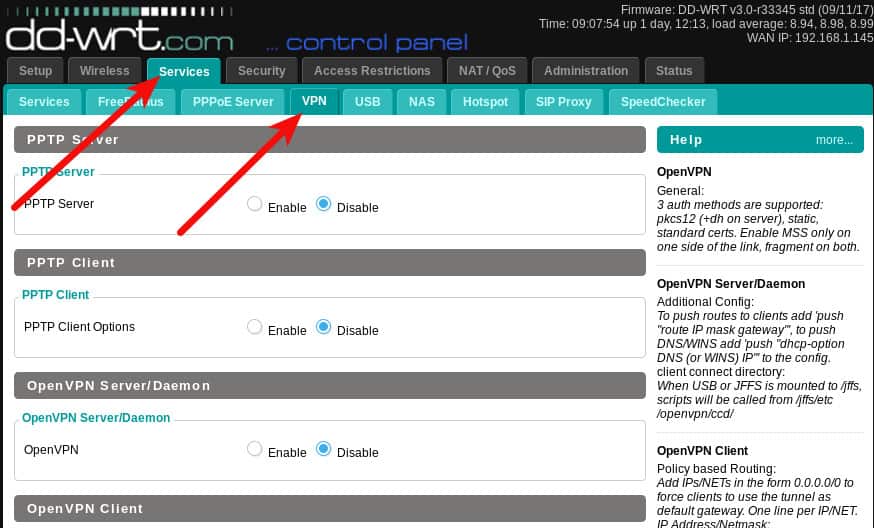

เข้าสู่เราเตอร์ของคุณ ที่อยู่ล็อกอินของอินเทอร์เฟซการจัดการ DD-WRT มักจะ 192.168.0.1 แต่คุณอาจตั้งค่าเครือข่ายของคุณแตกต่างกัน เมื่อคุณเข้าไปแล้วให้ไปที่ บริการ แล้วไปที่แท็บ VPN แถบ.

เราจะกำหนดค่าฟังก์ชั่นไคลเอนต์ OpenVPN ของเราเตอร์ สิ่งแรกที่คุณต้องมีคือเซิร์ฟเวอร์ OpenVPN เพื่อเชื่อมต่อ คุณอาจสร้างเซิร์ฟเวอร์ OpenVPN ของคุณเองหรือคุณอาจใช้ผู้ให้บริการ VPN ที่สนับสนุน OpenVPN ฉันจะใช้ ProtonVPN สำหรับบทความนี้ แต่นอกเหนือจากการได้รับการกำหนดค่า OpenVPN จาก Proton ไม่ควรมีความแตกต่างอย่างมีนัยสำคัญในการตั้งค่าผู้ให้บริการที่แตกต่างกัน.

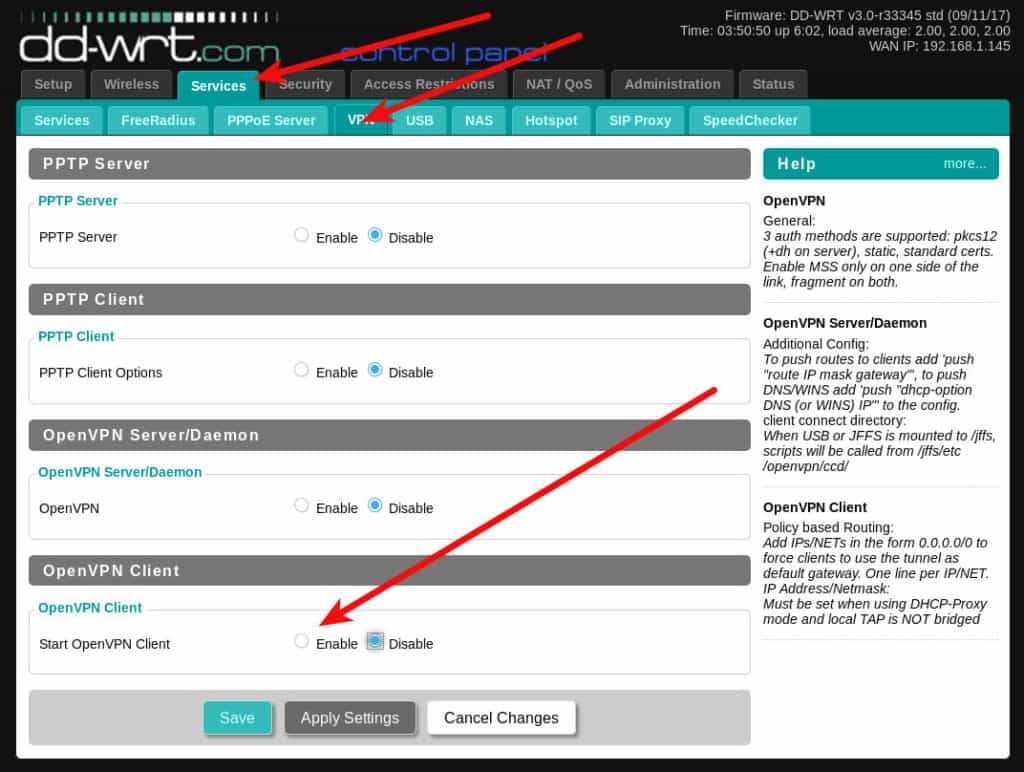

เปิดใช้งานการตั้งค่าไคลเอนต์ OpenVPN

คลิก ทำให้สามารถ ปุ่มตัวเลือกเพื่อขยายการตั้งค่าไคลเอนต์.

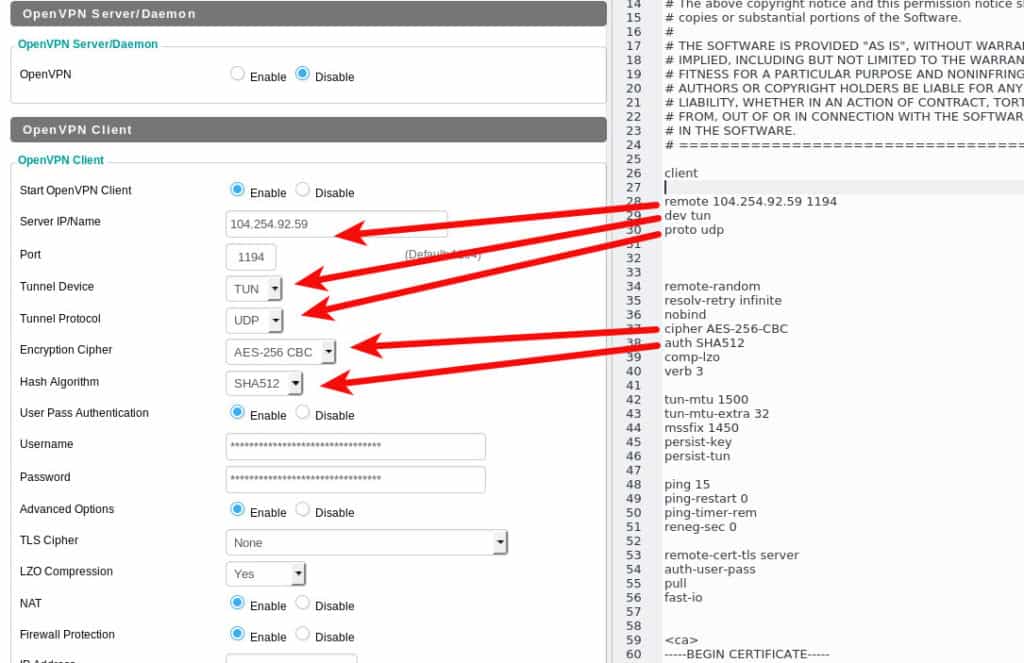

ผู้ให้บริการ VPN ส่วนใหญ่ที่ใช้ OpenVPN จะให้ไฟล์กำหนดค่าให้คุณใช้ ในบางกรณีคุณจะต้องมีชื่อผู้ใช้และรหัสผ่านด้วย เนื้อหาของไฟล์กำหนดค่า OpenVPN ที่ระบุอาจแตกต่างกัน มันจะมีประโยชน์ถ้าอินเทอร์เฟซ DD-WRT มีฟังก์ชั่นการนำเข้า แต่เนื่องจากเราไม่ต้องพยายามระบุว่าส่วนใดของไฟล์การกำหนดค่าจำเป็นต้องเข้าไปในแต่ละฟิลด์.

ไฟล์กำหนดค่า ProtonVPN ของฉันมีการตั้งค่าบางอย่างเมื่อเริ่มต้นและจากนั้นไฟล์ใบรับรองบางไฟล์ในท้ายที่สุด ฉันได้ระบุการตั้งค่าบางอย่างที่คุณจะต้องกำหนดค่าด้วยตนเองในเราเตอร์ DD-WRT ในภาพหน้าจอนี้:

ในกรณีของ ProtonVPN ฉันต้องใส่ชื่อผู้ใช้และรหัสผ่านของฉันลงในช่องที่เหมาะสมด้วย.

การตั้งค่าที่เหลือควรคัดลอกและวางลงในฟิลด์การกำหนดค่าเพิ่มเติมของเราเตอร์ DD-WRT.

ณ จุดนี้เราต้องการบันทึกการตั้งค่าของเราโดยคลิกที่ บันทึก ปุ่มที่ด้านล่างของหน้า ผู้ที่ใส่ใจเรื่องความปลอดภัยจะต้องการทำงานเพิ่มเติมเกี่ยวกับการตั้งค่า DNS ของเราเตอร์ก่อนเปิดใช้งาน VPN ซึ่งเป็นสาเหตุที่ฉันไม่เลือกคลิก ใช้การตั้งค่า ปุ่มยัง.

กำหนดค่า DNS ของคุณ

เมื่อ VPN เปิดใช้งานการรับส่งข้อมูลทั้งหมดของคุณจะถูกเข้ารหัสลับนอกเหนือจากเครือข่ายท้องถิ่นและ ISP ของคุณ อย่างไรก็ตามเพื่อให้สามารถเข้าถึงได้ทุกที่บนอินเทอร์เน็ตคอมพิวเตอร์ของคุณต้องทำการค้นหา DNS การค้นหา DNS แก้ไขชื่อโดเมนไซต์เช่น example.com เป็นที่อยู่ IP ที่คอมพิวเตอร์สามารถใช้ได้ แม้ว่าการค้นหา DNS เหล่านั้นจะไม่มีข้อมูลจริงใด ๆ เกี่ยวกับสิ่งที่คุณทำบนไซต์ใดก็ตาม แต่พวกเขาสามารถให้ผู้สังเกตการณ์พร้อมรายการที่สมบูรณ์ของทุกไซต์ที่คอมพิวเตอร์ของคุณค้นหาและอาจเข้าเยี่ยมชมบ้าง.

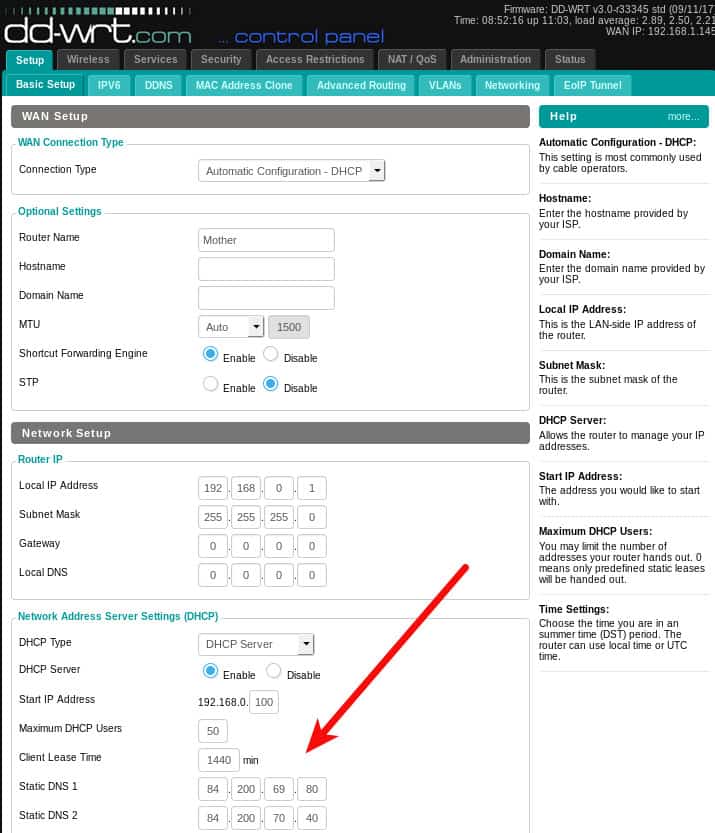

VPN บางตัวให้บริการ DNS เพิ่มเติมจาก VPN แต่คุณสามารถตั้งค่าเราเตอร์ของคุณให้ใช้เซิร์ฟเวอร์ DNS ที่ไม่ระบุชื่อได้มากขึ้นโดยทำการเปลี่ยนแปลงการกำหนดค่าอย่างรวดเร็ว.

นำทางไปยัง ติดตั้ง -> การตั้งค่าพื้นฐาน แท็บและป้อนเซิร์ฟเวอร์ DNS ที่คุณต้องการใช้ในฟิลด์ DNS แบบคงที่ ตัวอย่างนี้แสดงเซิร์ฟเวอร์ DNS.WATCH.

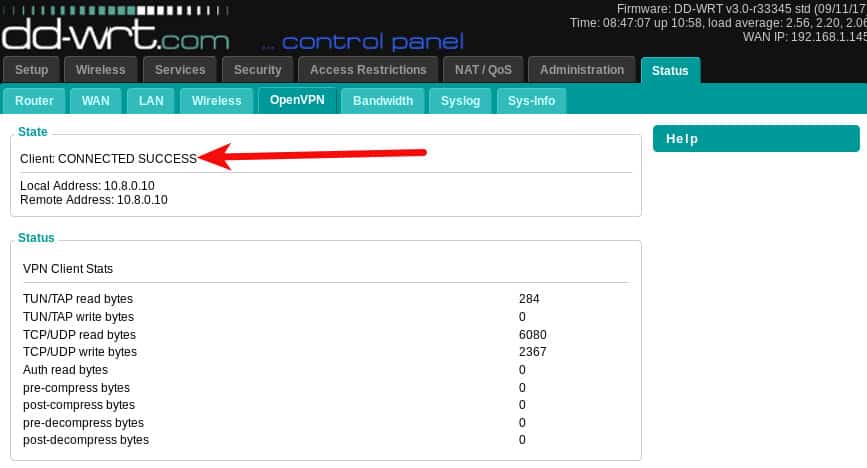

คลิก ใช้การตั้งค่า ปุ่ม. ตอนนี้คุณสามารถเริ่ม VPN กลับไปที่ บริการ -> VPN แท็บและคลิก ใช้การตั้งค่า ปุ่ม. นำทางไปยัง สถานะ -> OpenVPN แท็บและคุณควรเห็นข้อความที่ให้กำลังใจลูกค้า: ความสำเร็จที่เชื่อมต่อที่ด้านบน โปรดทราบว่าแท็บสถานะของ OpenVPN ไม่มีอยู่จนกว่าจะมีการเปิดใช้งานบริการ OpenVPN.

เราเตอร์ของคุณกำลังส่งทราฟฟิกทั้งหมดจากอุปกรณ์ที่เชื่อมต่อผ่าน VPN.

คุณสามารถยืนยันการตั้งค่า DNS ของคุณได้โดยใช้ DNS Leak Test.

หากต้องการปิดใช้งาน VPN ให้กลับไปที่แท็บ OpenVPN แล้วคลิกที่ ปิดการใช้งาน ปุ่มตัวเลือกแล้วคลิกปุ่ม ใช้การตั้งค่า ปุ่มที่ด้านล่าง บานหน้าต่างการตั้งค่า OpenVPN จะยุบลงเมื่อคุณปิดการใช้งาน แต่การตั้งค่าของคุณจะยังคงอยู่ในตำแหน่งถัดไปที่คุณเปิดใช้งาน.

ฉันจะเปลี่ยนเราเตอร์ DD-WRT เป็นเซิร์ฟเวอร์ OpenVPN ได้อย่างไร?

ขั้นตอนแรกคือการสร้างใบรับรองและคีย์บางอย่างสำหรับเซิร์ฟเวอร์ OpenVPN ที่จะใช้ วิธีที่ง่ายที่สุดในการทำเช่นนี้คือติดตั้ง OpenVPN บนคอมพิวเตอร์ของคุณและใช้ยูทิลิตีเพื่อสร้างไฟล์ที่จำเป็น ค้นหาคำแนะนำเกี่ยวกับวิธีการทำเช่นนั้นสำหรับระบบ Windows บนไซต์ OpenVPN ผู้ใช้ Linux สามารถใช้คำสั่งด้านล่าง หากคุณสนใจพื้นหลังเพิ่มเติมเกี่ยวกับการตั้งค่าแบบเต็มฉันมีบทความการติดตั้ง Linux OpenVPN ที่สมบูรณ์ยิ่งขึ้นที่นี่ โปรดทราบว่าแม้ว่าเราจะไม่ได้ติดตั้งเซิร์ฟเวอร์ OpenVPN ในครั้งนี้ (เราเตอร์จะเป็นเซิร์ฟเวอร์) เรายังต้องทำงานเดียวกันเพื่อสร้างใบรับรอง.

สำหรับ Ubuntu และผู้ใช้ Debian อื่น ๆ ให้ติดตั้ง openvpn และแพ็คเกจ easy-rsa:

sudo apt-get intstall openvpn easy-rsa

คุณจะต้องใช้ yum หรือผู้จัดการแพคเกจที่คล้ายกันสำหรับ distros ตาม RedHat ชื่อแพ็คเกจควรเหมือนหรือคล้ายกันมาก.

สร้างไดเรกทอรีเพื่อทำงานฉันกำลังเรียก openvpn ของฉัน

mkdir openvpn; cd openvpn

ตอนนี้รันคำสั่งการสร้างใบรับรอง วางสิ่งเหล่านี้รวมถึงจุดต่างๆทั้งหมด:

/ usr / bin / make-cadir CA

cd CA

แหล่งที่มา. / vars

./clean-all

./build-ca

./build-key-server เซิร์ฟเวอร์

./build-dh

./build-key ไคลเอนต์

ปุ่ม cd; openvpn –genkey –secret pfs.key

โปรดทราบว่าคำสั่งบางคำสั่งจะแจ้งให้มีการระบุข้อมูลตำแหน่งที่ตั้งไว้ในใบรับรอง การออกจากค่าเริ่มต้นและอาจเป็นที่น่าพอใจเพราะทุกคนสามารถอ่านข้อมูลได้ หากคุณต้องการปรับแต่งด้วยเหตุผลบางประการคุณสามารถอัปเดตบรรทัด 64-69 ไฟล์ CA / vars ด้วยข้อมูลตำแหน่งที่คุณต้องการใช้ ค่าเริ่มต้นคือ:

ส่งออก KEY_COUNTRY ="เรา"

ส่งออก KEY_PROVINCE ="CA"

ส่งออก KEY_CITY ="ซานฟรานซิสโก"

ส่งออก KEY_ORG ="ฟอร์ต Funston"

ส่งออก KEY_EMAIL ="[email protected]"

ส่งออก KEY_OU ="MyOrganizationalUnit"

ในตอนท้ายของลำดับการสร้างคีย์ทั้งสองคุณจะถูกขอให้จัดทำวลีรหัสผ่านที่ท้าทาย อย่าให้สิ่งนี้สำหรับคีย์เซิร์ฟเวอร์เพราะจะทำให้ OpenVPN ไม่สามารถเริ่มต้นโดยไม่ต้องใส่ข้อมูลได้ คุณอาจต้องการออกจากรหัสลูกค้าโดยไม่ต้องใช้รหัสผ่านเนื่องจากไคลเอนต์ OpenVPN บางรายไม่มีวิธีให้คุณระบุเมื่อถึงเวลาเชื่อมต่อ ในการรับการแจ้งเตือนที่ผ่านมาโดยไม่ต้องป้อนรหัสผ่านให้กดปุ่ม Enter.

โปรดทราบว่าคำสั่งสุดท้ายเป็นทางเลือก แต่เป็นที่ต้องการ เป็นกุญแจสำคัญที่จะอนุญาตให้เราเตอร์ของคุณมอบ Perfect Forward Secrecy (PFS) PFS ช่วยให้การเชื่อมต่อ VPN ของคุณสามารถเจรจาคีย์คงที่ใหม่เป็นระยะในระหว่างเซสชันของคุณ นี่เป็นการเพิ่มความปลอดภัยในกรณีที่กุญแจส่วนตัวของคุณถูกบุกรุก หากไม่มี PFS การเชื่อมต่อ VPN ในอดีตทั้งหมดของคุณสามารถถอดรหัสได้โดยทุกคนที่มีคีย์ส่วนตัวของคุณ ด้วย PFS ที่เป็นไปไม่ได้เนื่องจากคีย์จะเปลี่ยนเป็นระยะและคีย์ที่ถูกแทนที่จะหายไปในกลุ่มควัน.

ณ จุดนี้คุณควรมีพวงกุญแจและไฟล์ใบรับรองในไดเรกทอรี CA / keys:

$ ls -1 CA / คีย์ /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

อนุกรม

serial.old

server.crt

server.csr

server.key

pfs.key

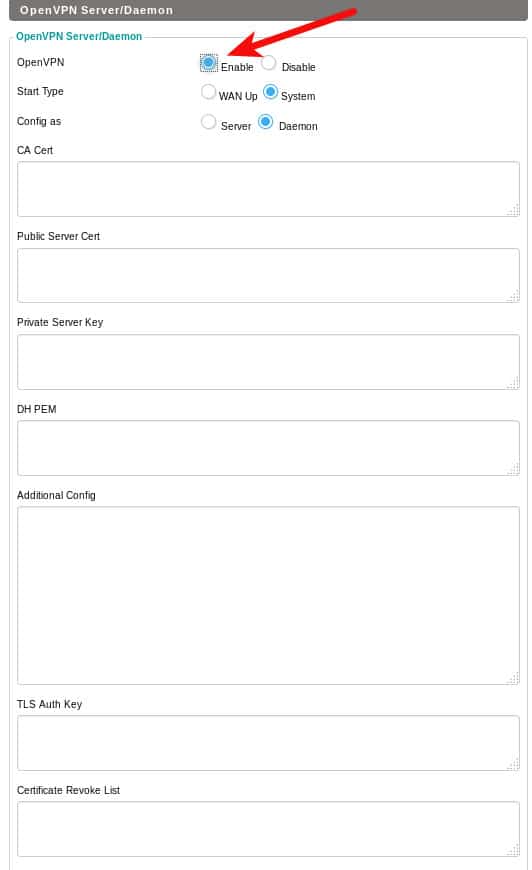

เราต้องการเพียงบางส่วนเท่านั้น เปิดไฟล์ต่อไปนี้ในเท็กซ์เอดิเตอร์เช่น notepad หรือ vi. อย่าใช้โปรแกรมประมวลผลคำใด ๆ. คัดลอกค่าและวางลงในฟิลด์ที่สอดคล้องกันของหน้า DD-WRT OpenVPN Server / Daemon บนอินเตอร์เฟซผู้ดูแลระบบเราเตอร์ให้นำทางไป บริการ -> VPN และคลิกปุ่มตัวเลือกเปิดใช้งานในส่วนเซิร์ฟเวอร์ / ภูต OpenVPN.

- วาง ca.crt ลงในฟิลด์ CA Cert

- วาง server.crt ลงในฟิลด์ Public Server Cert

- วาง server.key ลงในฟิลด์รหัสเซิร์ฟเวอร์ส่วนตัว

- วาง dh2048.pem ลงในฟิลด์ DH PEM

- วาง pfs.key ลงในคีย์ TLS Auth (สมมติว่าคุณสร้างคีย์นี้)

หากคุณหวาดระแวงเป็นพิเศษคุณสามารถระบุรายการเพิกถอนใบรับรอง สิ่งนี้จะบอกเซิร์ฟเวอร์ OpenVPN เพื่อตรวจสอบรายการเพิกถอนก่อนยอมรับใบรับรองใด ๆ จากไคลเอ็นต์ที่เชื่อมต่อ การตั้งค่าและการใช้ CRL นั้นเป็นขั้นสูงเล็กน้อยสำหรับบทความนี้.

คลิก ใช้การตั้งค่า ปุ่มและเซิร์ฟเวอร์ VPN ของคุณควรเริ่มต้น คุณสามารถไปที่ สถานะ-> OpenVPN เพื่อดูสถานะการเชื่อมต่อ โปรดทราบว่าในเวลานี้ข้อความแจ้งว่าเซิร์ฟเวอร์: CONNECTED SUCCESS แทนไคลเอ็นต์นั้น: CONNECTED SUCCESS ที่คุณเห็นเมื่อไคลเอ็นต์กำลังทำงาน.

ขั้นตอนต่อไปคือการสร้างไฟล์กำหนดค่าไคลเอนต์ที่คุณสามารถใช้บนอุปกรณ์ของคุณเพื่อเชื่อมต่อกับเซิร์ฟเวอร์ OpenVPN ใหม่ของคุณ สิ่งสำคัญคือการตั้งค่าบางอย่างในแต่ละด้าน (ไคลเอ็นต์ / เซิร์ฟเวอร์) ชมเชยกัน ฉันสิ้นสุดด้วยการกำหนดค่าไคลเอนต์ที่มีลักษณะดังนี้:

ลูกค้า

dev tun

proto udp

YOUR_IP_ADDRESS 1194 จากระยะไกล

รหัส AES-256-CBC

tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA

รับรองความถูกต้อง

comp-LZO

link-mtu 1570

—– เริ่มต้นกุญแจส่วนตัว —–

คัดลอกเนื้อหาของไฟล์ client.key ของคุณและวางไว้ที่นี่

—– สิ้นสุดคีย์ส่วนตัว —–

—– เริ่มต้นใบรับรอง —–

คัดลอกเนื้อหาของไฟล์ client.crt ของคุณและวางไว้ที่นี่

—– สิ้นสุดใบรับรอง —–

—– เริ่มต้นใบรับรอง —–

คัดลอกเนื้อหาของไฟล์ ca.crt ของคุณและวางไว้ที่นี่

—– สิ้นสุดใบรับรอง —–

ทิศทางสำคัญ 1

คัดลอกเนื้อหาของไฟล์ pfs.key ของคุณและวางไว้ที่นี่

ฉันเปิดตัวไคลเอนต์ openvpn ของฉันและเชื่อมต่อ:

$ sudo openvpn –config client-config.ovpn

Sat Sep 23 16:05:05 [year] OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MHCS] [MH6] สร้างขึ้นเมื่อวันที่ 22 มิ.ย. 2560

Sat Sep 23 16:05:05 [year] ไลบรารี่รุ่น: OpenSSL 1.0.2g 1 มี.ค. 2559, LZO 2.08

วันเสาร์ที่ 23 16:05:05 น. การรับรองความถูกต้องของช่องควบคุม: tls-auth โดยใช้ไฟล์กุญแจแบบคงที่ INLINE

เสาร์ 23 พ.ย. 16:05:05 [year] ลิงก์ UDPv4 ในพื้นที่ (ผูกไว้): [undef]

เสาร์ 23 ก.ย. 16:05:05 น. ลิงค์ระยะไกล UDPv4: [AF_INET] 192.168.0.1:1194

วันเสาร์ที่ 23 16:05:09 [year] [เซิร์ฟเวอร์] การเชื่อมต่อแบบเพื่อนเริ่มด้วย [AF_INET] 192.168.0.1:1194

เสาร์ 23 ก.ย. 16:05:12 [year] TUN / TAP อุปกรณ์ tun0 เปิดแล้ว

เสาร์ 23 ก.ย. 16:05:12 น. [year] do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

เสาร์ 23 ก.ย. 16:05:12 [year] / sbin / ip ลิงก์ชุด dev tun0 up mtu 1497

เสาร์ 23 พ.ย. 16:05:12 [year] / sbin / ip addr เพิ่ม dev tun0 10.10.10.2/24 ออกอากาศ 10.10.10.255

เสาร์ 23 กันยายน 16:05:12 [year] ลำดับการเริ่มต้นเสร็จสมบูรณ์

ฉันใช้ไคลเอนต์ OpenVPN บรรทัดคำสั่ง Linux แต่ไฟล์ conf เดียวกันนี้ควรทำงานกับไคลเอนต์ OpenVPN บนแพลตฟอร์มใด ๆ ฉันลองใช้โทรศัพท์ Android ของฉันโดยใช้ OpenVPN Connect และก็สามารถเชื่อมต่อได้เช่นกัน.

จดบันทึกบรรทัดระยะไกลของการกำหนดค่าไคลเอนต์ของฉัน คุณสามารถใช้ที่อยู่ IP ภายนอกของคุณได้ แต่หาก ISP ของคุณหมุนที่อยู่ IP ภายนอกเป็นครั้งคราวคุณอาจต้องการใช้ชื่อโฮสต์แบบไดนามิก Dynamic DNS เป็นกระบวนการที่คุณเชื่อมโยงชื่อโดเมนแบบคงที่กับ IP ของเราเตอร์ของคุณและชื่อโฮสต์นั้นยังคงชี้ไปยังที่อยู่ IP ที่ถูกต้องแม้ว่าจะมีการเปลี่ยนแปลง เยี่ยมชม ติดตั้ง -> DDNS แท็บของเราเตอร์ DD-WRT ของคุณเพื่อดูรายการผู้ให้บริการ DNS แบบไดนามิกที่รองรับ.

OpenVPN เป็นโซลูชั่น VPN ที่น่าเชื่อถือและมีประสิทธิภาพ มีการใช้งานอย่างกว้างขวางโดยเฉพาะอย่างยิ่งในหมู่ผู้ให้บริการ VPN ที่มีความเป็นส่วนตัวสูง เราเตอร์ที่รัน DD-WRT ทำให้การรันทราฟฟิกของคุณปลอดภัยผ่านทางไคลเอนต์ OpenVPN เช่นเดียวกับทราฟฟิกขาเข้าของคุณผ่านการกำหนดค่าเซิร์ฟเวอร์ OpenVPN.

ดูสิ่งนี้ด้วย: ผู้ให้บริการ VPN Linux ที่ดีที่สุด.

“ เราเตอร์ Linksys WRT54-G” โดย Webmhamster ลิขสิทธิ์ภายใต้ CC BY 2.0