Ce este NIDS / Sisteme de detectare a încrederii în rețea?

NIDS este acronimul pentru sistemul de detectare a intruziunilor în rețea. NIDS detectează un comportament nefiresc pe o rețea precum hackingul, scanarea porturilor și refuzul serviciilor.

Iată lista noastră cu 9 cele mai bune instrumente NIDS (sisteme de detectare a încrederii în rețea):

- Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ)

- sforăit

- Bro

- Suricata

- IBM QRadar

- Ceapa de securitate

- Deschide WIPS-NG

- Sagan

- Splunk

Scopul NIDS

Sistemele de detectare a intruziunilor caută modele în activitatea rețelei pentru a identifica activitatea dăunătoare. Necesitatea acestei categorii de sisteme de securitate a apărut din cauza schimbărilor în metodele hackerilor, ca reacție la strategiile de succes anterioare de a bloca activitățile rău intenționate.

Firewall-urile au devenit foarte eficiente la blocarea încercărilor de conectare la intrare. Software-ul antivirus a fost identificat cu succes infecții purtate prin stick-uri USB, discuri de date și atașamente de e-mail. Cu metodele tradiționale malițioase blocate, hackerii au apelat la strategii de atac, cum ar fi atacurile distribuite din refuzul serviciilor (DDoS). Serviciile Edge fac ca acei vectori de atac să fie mai puțin amenințători.

Astăzi, The Advanced Persistent Threat (APT) este cea mai mare provocare pentru managerii de rețea. Aceste strategii de atac sunt chiar utilizate acum de guvernele naționale ca parte a războiului hibrid. Într-un scenariu APT, un grup de hackeri au acces la o rețea corporativă și folosesc resursele companiei în scopuri proprii, precum și acces la datele companiei de vânzare..

Colectarea datelor cu caracter personal deținute în bazele de date ale companiei a devenit o afacere profitabilă, datorită agențiilor de date. Această informație poate fi folosită și în scopuri rău intenționate și poate, de asemenea, să se alimenteze din nou în strategiile de acces prin doxing. Informațiile disponibile pe bazele de date ale clienților, furnizorilor și angajaților companiei sunt resurse utile pentru campaniile de vânătoare de balene și pescuit. Aceste metode au fost utilizate în mod eficient de artiștii conștienți pentru a păcăli angajații companiei în a transfera bani sau a dezvălui personal secrete. Aceste metode pot fi obișnuit să șantajeze lucrătorii companiei să acționeze împotriva intereselor angajatorilor lor.

Angajați nemulțumiți prezintă, de asemenea, probleme pentru securitatea datelor corporative. Un lucrător singur cu acces la rețea și la baza de date poate provoca ravagii prin utilizarea conturilor autorizate pentru a provoca daune sau fura date.

Asa de, securitatea rețelei trebuie să cuprindă acum metode care depășesc cu mult blocarea accesului neautorizat și prevenirea instalării de software rău intenționat. Sistemele de detectare a intruziunilor bazate pe rețea oferă o protecție foarte eficientă împotriva tuturor activităților intrușive ascunse, a activității malițioase a angajaților și a mascării artistului.

Diferența dintre NIDS și SIEM

Când căutați noi sisteme de securitate pentru rețeaua dvs., veți întâlni termenul SIEM. Vă puteți întreba dacă acest lucru înseamnă la fel ca NIDS.

Există o mare suprapunere între definițiile SIEM și NIDS. SIEM înseamnă Informații de securitate și gestionarea evenimentelor. Câmpul SIEM este o combinație de două categorii preexistente de software de protecție. Sunt Gestionarea informațiilor de securitate (SIM) și Managementul evenimentelor de securitate (SEM).

Domeniul SEM este foarte similar cu cel al NIDS. Managementul evenimentelor de securitate este o categorie de SIEM care se concentrează pe examinarea traficului de rețea în direct. Aceasta este exact aceeași cu specializarea sistemelor de detectare a intruziunilor bazate pe rețea.

NIDS sau HIDS

Sistemele de detectare a intruziunilor bazate pe rețea fac parte dintr-o categorie mai largă, care este sistemul de detectare a intruziunilor. Celălalt tip de IDS este un sistem de detectare a intruziunilor sau HIDS bazat pe gazdă. Sistemele de detectare a intruziunilor bazate pe gazdă sunt aproximativ echivalente elementului SIEM pentru managementul informațiilor de securitate.

In timp ce sistemele de detectare a intruziunilor bazate pe rețea se uită la date în direct, sistemele de detectare a intruziunilor bazate pe gazdă examinează fișierele jurnal din sistem. Beneficiul NIDS este că aceste sisteme sunt imediate. Analizând traficul de rețea așa cum se întâmplă, aceștia sunt capabili să ia măsuri rapid. Cu toate acestea, multe activități ale intrusilor pot fi depistate doar pe o serie de acțiuni. Este chiar posibil ca hackerii să împartă comenzile rău intenționate între pachetele de date. Deoarece NIDS funcționează la nivel de pachete, este mai puțin capabil să identifice strategiile de intruziune care se răspândesc pe pachete.

HIDS examinează datele despre evenimente odată ce au fost stocate în jurnalele. Scrierea înregistrărilor în fișierele jurnal creează întârzieri în răspunsuri. Cu toate acestea, această strategie permite instrumentelor analitice să detecteze acțiuni care au loc în mai multe puncte ale unei rețele simultan. De exemplu, dacă același cont de utilizator este folosit pentru a vă conecta la rețea din locații geografice dispersate, iar angajatul alocat contului respectiv nu este staționat în niciunul dintre aceste locuri, atunci clar contul a fost compromis.

Intrușii știu că fișierele de jurnal își pot expune activitățile, astfel încât eliminarea înregistrărilor de jurnal este o strategie defensivă folosită de hackeri. Prin urmare, protecția fișierelor jurnal este un element important al unui sistem HIDS.

Atât SIDA, cât și SIDA au beneficii. NIDS produce rezultate rapide. Cu toate acestea, aceste sisteme trebuie să învețe din traficul normal al unei rețele pentru a le împiedica să raporteze „fals pozitive.„În special în primele săptămâni de funcționare pe o rețea, instrumentele NIDS au tendința de a detecta excesiv intruziunea și de a crea o inundație de avertismente care se dovedesc a evidenția activitatea regulată. Pe de o parte, nu doriți să filtrați avertismentele și să riscați să pierdeți activitatea intrusilor. Cu toate acestea, pe de altă parte, un NIDS excesiv de sensibil poate încerca răbdarea unei echipe de administrare a rețelei.

HIDS dă un răspuns mai lent, dar poate da o imagine mai exactă a activității intrusului deoarece poate analiza înregistrările de evenimente dintr-o gamă largă de surse de logare. Trebuie să luați abordarea SIEM și să implementați atât un NIDS, cât și un HIDS pentru a vă proteja rețeaua.

Metode de detectare a NIDS

NIDS utilizează două metode de detecție de bază:

- Detectarea bazată pe anomalii

- Detectare bazată pe semnături

Strategiile bazate pe semnături au apărut din metodele de detectare utilizate de software-ul antivirus. Programul de scanare caută modele în traficul de rețea, inclusiv secvențe de byte și tipuri de pachete tipice care sunt utilizate în mod regulat pentru atacuri.

O abordare bazată pe anomalii compara traficul curent de retea cu activitatea tipica. Deci, această strategie necesită o fază de învățare care stabilește un model de activitate normală. Un exemplu de acest tip de detecție ar fi numărul de încercări de conectare eșuate. S-ar putea aștepta ca un utilizator uman să obțină o parolă greșită de câteva ori, dar o tentativă de intruziune programată cu forța brută ar folosi multe combinații de parole care circulă printr-o secvență rapidă. Acesta este un exemplu foarte simplu. În domeniu, modelele de activitate pe care le caută o abordare bazată pe anomalii pot fi combinații foarte complicate de activități.

Detectarea intruziunilor și prevenirea intruziunilor

Pătrunderea pătrunderii este primul pas pentru a vă păstra rețeaua în siguranță. Următorul pas este să faci ceva pentru a bloca intrusul. Într-o rețea mică, puteți efectua intervenția manuală, actualizarea tabelelor firewall pentru a bloca adresele IP ale intrusilor și a suspenda conturile de utilizator compromise. Cu toate acestea, pe o rețea mare și pe sistemele care trebuie să fie active în permanență, trebuie să folosiți cu siguranță remedierea amenințărilor cu fluxuri de lucru automatizate. Intervenția automată pentru a aborda activitatea intrusului este diferența definitorie dintre sistemele de detectare a intrusului și sisteme de prevenire a intrușilor (IPS).

Reglarea fină a regulilor de detectare și a politicilor de remediere este vitală în strategiile IPS, deoarece o regulă de detectare supra-sensibilă poate bloca utilizatorii autentici și închide sistemul dvs..

NIDS recomandate

Acest ghid se concentrează mai degrabă pe instrumentele NIDS decât pe instrumentele HIDS sau pe software-ul IPS. Surprinzător, multe dintre cele mai importante NIDS sunt libere de utilizat și alte instrumente de top oferă perioade de încercare gratuite.

1. Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ)

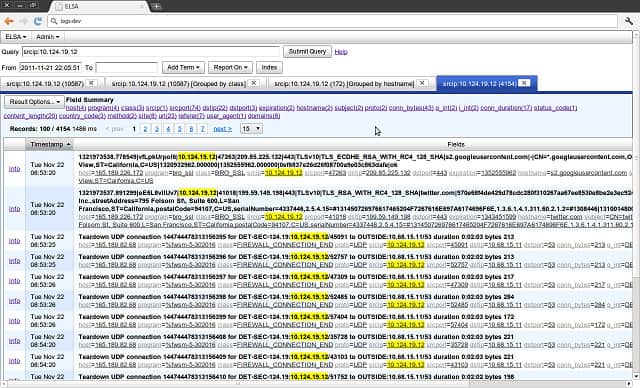

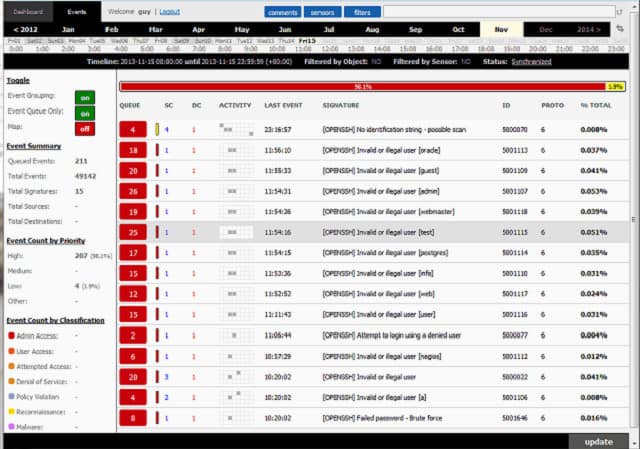

Manager de evenimente de securitate SolarWinds este în principal un pachet HIDS, dar puteți utiliza funcțiile NIDS cu acest instrument. Instrumentul poate fi utilizat ca utilitate analitică pentru procesarea datelor colectate de Snort. Mai jos puteți citi mai multe despre Snort. Snort este capabil să capteze date despre trafic pe care le puteți vedea prin 1. Event Manager.

Combinația dintre SIDA și HIDS face din aceasta un instrument de securitate cu adevărat puternic. Secțiunea NIDS din Security Event Manager include o bază de reguli, denumită reguli de corelare a evenimentelor, care vor detecta anomalii de activitate care indică o intruziune. Instrumentul poate fi setat pentru a implementa automat fluxuri de lucru la detectarea unei avertizări de intruziune. Aceste acțiuni sunt numite Răspunsuri active. Acțiunile pe care le puteți lansa automat la detectarea unei anomalii includ: oprirea sau lansarea proceselor și serviciilor, suspendarea conturilor utilizatorului, blocarea adreselor IP și trimiterea notificărilor prin e-mail, Mesaj SNMP, sau înregistrare ecran. Răspunsurile active fac ca managerul de evenimente de securitate SolarWinds să devină un Sistem de prevenire a intruziunilor.

Acesta este topul ID-urilor de linie disponibile pe piață astăzi și nu este gratuit. Programul va rula doar pe Windows Server sistemul de operare, dar poate colecta date de la Linux, Unix, și Mac OS precum și ferestre. Puteți obține Managerul de evenimente de securitate SolarWinds pe un 30 de zile de încercare gratuită.

Manager de evenimente de securitate SolarWinds Descărcați încercarea GRATUITĂ de 30 de zile

2. sforăit

Snort, deținut de Cisco Systems, este un proiect open source și este liber de utilizat. Aceasta este principalele NIDS astăzi și multe alte instrumente de analiză a rețelei au fost scrise pentru a folosi rezultatele sale. Software-ul poate fi instalat pe ferestre, Linux, și Unix.

Acesta este de fapt un sistem sniffer de pachete care va colecta copii din traficul de rețea pentru analiză. Cu toate acestea, instrumentul are alte moduri, iar una dintre acestea este detectarea intruziunilor. Când se află în modul de detectare a intruziunilor, Snort aplică „politici de bază,”Care este baza regulilor de detecție a instrumentului.

Politicile de bază fac Snort flexibil, extensibil și adaptabil. Trebuie să ajustați politicile corespunzătoare activităților tipice ale rețelei dvs. și să reduceți incidențele „fals pozitive.„Îți poți scrie propriile politici de bază, dar nu trebuie, pentru că poți descărca un pachet de pe site-ul Snort. Există o comunitate de utilizatori foarte mare pentru Snort iar acei utilizatori comunică prin intermediul unui forum. Utilizatorii experți pun la dispoziție gratuit și propriile sfaturi și rafinamente. De asemenea, puteți alege gratuit mai multe politici de bază din comunitate. Întrucât există atât de mulți oameni care folosesc Snort, există întotdeauna idei noi și politici de bază noi pe care le puteți găsi pe forumuri.

3. Frate

Bro este un NIDS, la fel ca Snort, cu toate acestea, are un avantaj major față de sistemul Snort – acest instrument funcționează în cadrul Strat de aplicație. Acest NIDS gratuit este preferat pe scară largă de comunitățile științifice și academice.

Aceasta este atât a sistem bazat pe semnătura și folosește și metode de detectare bazate pe anomalii. Este capabil să localizeze tipare la nivel de biți care indică activitate malițioasă de-a lungul pachetelor.

Procesul de detectare este gestionat două faze. Primul dintre acestea este gestionat de către Motor de evenimente Bro. Deoarece datele sunt evaluate la nivel mai mare decât pachetul, analiza nu poate fi efectuată instantaneu. Trebuie să existe un nivel de tamponare, astfel încât să poată fi evaluate împreună pachete suficiente. Așadar, Bro este puțin mai lent decât un NIDS tipic la nivel de pachete, dar identifică totuși activitatea rău intenționată mai rapid decât un HIDS. Datele colectate sunt evaluate de scripturi de politici, care este a doua fază a procesului de detectare.

Este posibil să configurați acțiuni de remediere pentru a fi declanșat automat de un script de politică. Aceasta face din Bro un sistem de prevenire a intruziunilor. Software-ul poate fi instalat pe Unix, Linux, și Mac OS.

4. Suricata

deci un NIDS care operează la stratul de aplicații, oferindu-i vizibilitate multi-pachet. Acesta este un instrument gratuit care are capacități foarte similare cu cele ale lui Bro. Deși acestea sisteme de detectare bazate pe semnătura funcționează la nivel de aplicație, au în continuare acces la detaliile pachetului, ceea ce permite programului de procesare să obțină informații la nivel de protocol din antetul pachetelor. Aceasta include criptarea datelor, Strat de transport și Internet Layer date.

deci un NIDS care operează la stratul de aplicații, oferindu-i vizibilitate multi-pachet. Acesta este un instrument gratuit care are capacități foarte similare cu cele ale lui Bro. Deși acestea sisteme de detectare bazate pe semnătura funcționează la nivel de aplicație, au în continuare acces la detaliile pachetului, ceea ce permite programului de procesare să obțină informații la nivel de protocol din antetul pachetelor. Aceasta include criptarea datelor, Strat de transport și Internet Layer date.

Acest IDS folosește de asemenea metode de detectare bazate pe anomalii. Pe lângă datele de pachete, Suricata este în măsură să examineze certificatele TLS, cererile HTTP și tranzacțiile DNS. Instrumentul este de asemenea capabil să extragă segmente din fișiere la nivel de biți pentru detectarea virusului.

Suricata este unul dintre numeroasele instrumente compatibile cu Structura datelor snort. Este capabil să implementeze politicile de bază Snort. Un mare beneficiu suplimentar al acestei compatibilități este faptul că comunitatea Snort vă poate oferi, de asemenea, sfaturi despre trucurile de utilizat cu Suricata. Alte instrumente compatibile cu Snort se pot integra și cu Suricata. Acestea includ Snorby, Anaval, BAZA, și Squil.

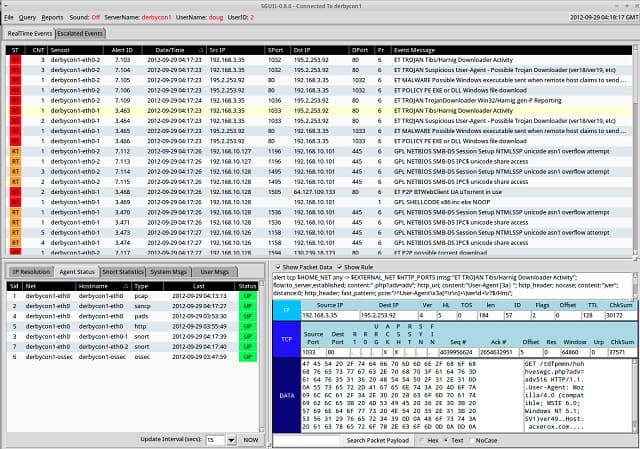

5. IBM QRadar

Acest instrument IBM SIEM nu este gratuit, dar puteți obține o probă gratuită de 14 zile. Aceasta este un serviciu bazat pe Cloud, deci poate fi accesat de oriunde. Sistemul acoperă toate aspectele detectării intruziunilor, inclusiv activitățile centrate pe jurnalul unui HIDS precum și examinarea datelor de trafic în direct, ceea ce face, de asemenea, ca acesta să fie NIDS. Infrastructura de rețea pe care QRadar o poate monitoriza se extinde la serviciile Cloud. Politicile de detectare care evidențiază o posibilă intruziune sunt încorporate în pachet.

O caracteristică foarte frumoasă a acestui instrument este utilitatea modelării atacului care vă ajută să vă testați vulnerabilitățile sistemului. IBM QRadar folosește AI pentru a ușura detectarea intruziunilor bazate pe anomalii și are un tablou de bord foarte cuprinzător care integrează date și vizualizări de evenimente. Dacă nu doriți să utilizați serviciul în Cloud, puteți opta pentru o versiune locală care funcționează ferestre.

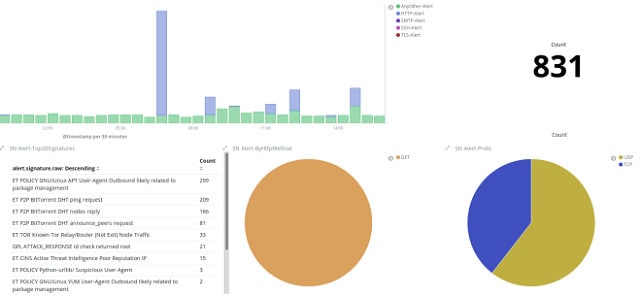

6. Ceapa de securitate

Dacă doriți să funcționați un IDS Linux, liber Pachetul de securitate Ceapă NIDS / HIDS este o opțiune foarte bună. Acesta este un proiect open source și este sprijinit de comunitate. Software-ul pentru acest instrument continuă Ubuntu și a fost extras din alte utilități de analiză a rețelei. O serie de alte instrumente enumerate în acest ghid sunt integrate în pachetul Security Onion: sforăit, Bro, și Suricata. Funcționalitatea HIDS este asigurată de OSSEC iar partea frontală este Kibana sistem. Alte instrumente cunoscute de monitorizare a rețelei care sunt incluse în Security Onion includ ELSA, NetworkMiner, Snorby, Squert, Squil, și Xplico.

Utilitatea include o gamă largă de instrumente de analiză și folosește atât semnături, cât și tehnici bazate pe anomalii. Deși reutilizarea instrumentelor existente înseamnă că Security Onion beneficiază de reputația stabilită a componentelor sale, actualizările la elementele din pachet pot fi complicate.

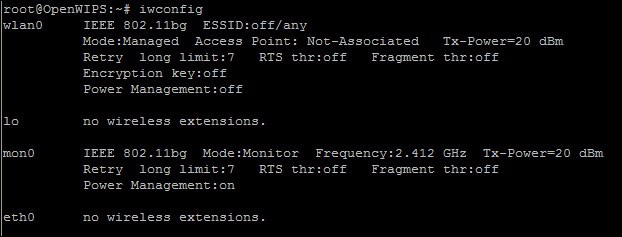

7. Deschide WIPS-NG

Open WIPS-NG este un an sursa deschisa proiect care vă ajută să monitorizați rețelele wireless. Instrumentul poate fi utilizat drept simplu wifi pachet sniffer sau ca sistem de detectare a intruziunilor. Utilitatea a fost dezvoltată de aceeași echipă care a creat Aircrack-NG – un instrument de renume foarte cunoscut folosit de hackeri. Așadar, în timp ce utilizați Open WIPS-NG pentru a vă apăra rețeaua, hackerii pe care îi observați vor recolta semnalele wireless cu pachetul său soră.

Aceasta este un instrument gratuit care se instalează pe Linux. Pachetul software include trei componente. Este vorba despre un senzor, un server și o interfață. Open WIPS-NG oferă o serie de instrumente de remediere, astfel încât senzorul acționează ca interfața dvs. cu transceiverul wireless atât pentru colectarea datelor, cât și pentru trimiterea de comenzi..

8. Sagan

Sagan este un HIDS. Cu toate acestea, cu adăugarea unui flux de date din sforăit, poate acționa, de asemenea, ca NIDS. Alternativ, puteți utiliza Bro sau Suricata pentru a colecta date în direct pentru Sagan. Acest instrument gratuit poate fi instalat pe Unix și sisteme de operare similare Unix, ceea ce înseamnă că va continua Linux și Mac OS, dar nu pe Windows. Cu toate acestea, poate procesa mesaje de jurnal de evenimente Windows. Instrumentul este, de asemenea, compatibil cu Anaval, BAZA, Snorby, și Squil.

Extrasele utile încorporate în Sagan includ procesarea distribuită și un an Geolocator de adresă IP. Aceasta este o idee bună, deoarece hackerii folosesc adesea o serie de adrese IP pentru atacuri de intruziune, dar trec cu vederea faptul că locația comună a acestor adrese spune o poveste. Sagan poate executa scripturi pentru automatizarea remedierii atacurilor, care include posibilitatea de a interacționa cu alte utilități, cum ar fi tabelele de firewall și servicii de director. Aceste abilități îl fac Sistem de prevenire a intruziunilor.

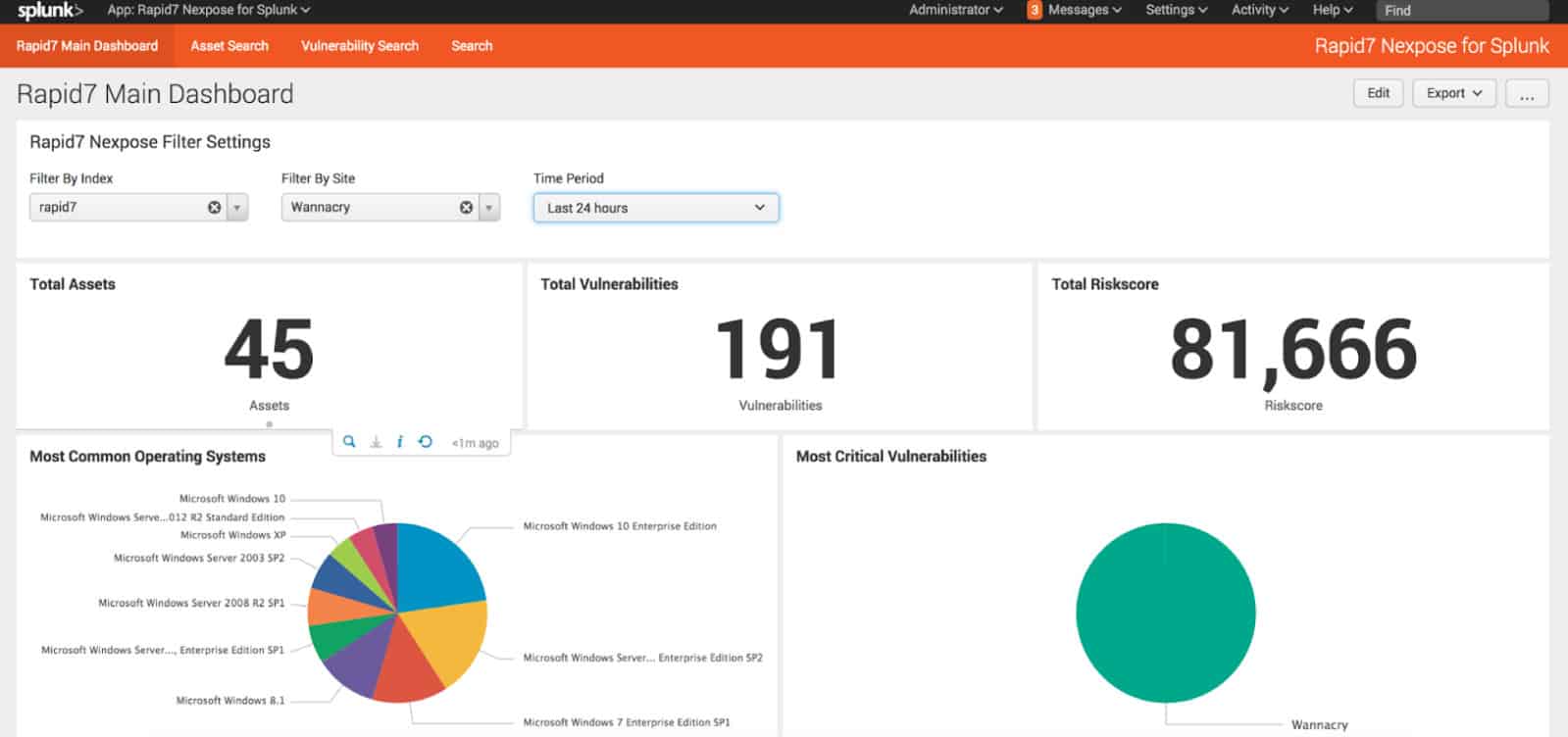

9. Splunk

Splunk este un popular analizator de trafic de rețea care are, de asemenea, capacități NIDS și HIDS. Instrumentul poate fi instalat pe ferestre și pe Linux. Utilitarul este disponibil în trei ediții. Acestea sunt Splunk Free, Splunk Light, Splunk Enterprise și Splunk Cloud. Poți obține un proces de 15 zile la versiunea Cloud a instrumentului și un proces de 60 de zile gratuit din Splunk Enterprise. Splunk Light este disponibil pe un proces gratuit de 30 de zile. Toate aceste versiuni includ abilități de colectare a datelor și detectarea anomaliilor.

Funcțiile de securitate ale Splunk pot fi îmbunătățite cu un supliment, numit Splunk Enterprise Security. Aceasta este disponibilă pentru o probă gratuită de 7 zile. Acest instrument îmbunătățește precizia detectării anomaliei și reduce incidențele falselor pozitive prin utilizarea AI. Gradul de alertare poate fi ajustat prin nivelul de severitate al avertismentului pentru a împiedica echipa dvs. de administrare a sistemului să fie lovită de un modul de raportare excesiv.

Splunk integrează referința fișierului jurnal pentru a vă permite să obțineți o perspectivă istorică asupra evenimentelor. Puteți observa tiparele în atacuri și activități de intruziune, uitându-vă la frecvența activității dăunătoare de-a lungul timpului.

Implementarea NIDS

Riscurile care vă amenință securitatea rețelei sunt acum atât de cuprinzătoare încât dumneavoastră într-adevăr nu aveți de ales dacă să implementați sau nu sisteme de detectare a intruziunilor bazate pe rețea. Sunt esențiale. Din fericire, aveți de unde să alegeți instrumentul NIDS pe care îl instalați.

În prezent, există o mulțime de instrumente NIDS pe piață și majoritatea sunt foarte eficiente. in orice caz, probabil că nu veți avea suficient timp pentru a le investiga pe toate. Acesta este motivul pentru care am pregătit acest ghid. Puteți reduce căutarea la cele mai bune instrumente NIDS, pe care le-am inclus pe lista noastră.

Toate instrumentele de pe listă sunt fie gratuit de utilizat sau sunt disponibile ca oferte de încercare gratuite. Vei putea să-i iei câțiva dintre ei prin pasul lor. Pur și simplu restrângeți lista în funcție de sistemul de operare și evaluați care dintre caracteristicile listei scurte se potrivesc dimensiunii rețelei dvs. și nevoilor dvs. de securitate.

Folosești un instrument NIDS? Ce ai ales să instalezi? Ați încercat și un instrument HIDS? Cum ați compara cele două strategii alternative? Lasă un mesaj în Comentarii secțiunea de mai jos și împărtășește-ți experiența cu comunitatea.

Imagine: Hacker Cyber Crime de la Pixabay. Domeniu public.

ntelor de securitate (SEM). SIM se concentrează pe colectarea și analiza datelor de securitate, în timp ce SEM se concentrează pe detectarea și raportarea evenimentelor de securitate. NIDS, pe de altă parte, se concentrează exclusiv pe detectarea activității dăunătoare în rețea. În timp ce SIEM poate include și NIDS, acesta poate fi mai larg și poate include și alte funcții, cum ar fi monitorizarea logurilor și analiza comportamentului utilizatorilor. În general, NIDS este mai specializat și se concentrează exclusiv pe detectarea activității dăunătoare în rețea, în timp ce SIEM poate fi mai larg și poate include și alte funcții de securitate. NIDS sau HIDS Când vine vorba de detectarea intruziunilor, există două tipuri principale de sisteme: NIDS și HIDS. NIDS, așa cum am menționat anterior, se concentrează pe detectarea activității dăunătoare în rețea. HIDS, pe de altă parte, se concentrează pe detectarea activității dăunătoare pe un singur sistem de calcul. În timp ce NIDS poate detecta activități dăunătoare care trec prin rețeaua dvs., HIDS poate detecta activități dăunătoare care sunt deja pe sistemul dvs. În general, este recomandat să utilizați atât NIDS, cât și HIDS pentru a asigura o protecție completă împotriva activității dăunătoare. Metode de detectare a NIDS Există mai multe metode diferite de detectare a activității dăunătoare în rețea utilizate de NIDS. Acestea includ: – Analiza semnăturilor: Această metodă implică compararea traficului de rețea cu semnături cunoscute ale activității dăunătoare. – Analiza comportamentului: Această metodă implică monitorizarea traficului de rețea pentru modele de comportament nefiresc. – Analiza euristică: Această metodă implică utilizarea unor algoritmi pentru a detecta activități dăunătoare care nu sunt încă cunoscute. – Analiza de protocol: Această metodă implică monitorizarea traficului de rețea pentru a detecta activități dăunătoare care se bazează pe vulnerabilități ale protocolului. Detectarea intruziunilor și prevenirea intruziunilor Sistemele de detectare a intruziunilor sunt concepute pentru a detecta activități dăunătoare în rețea. Cu toate acestea, este important să nu se bazeze doar pe detectarea activității dăunătoare, ci și pe prevenirea acesteia. Acest lucru poate fi realizat prin utilizarea unor măsuri de securitate suplimentare, cum ar fi firewall-uri, autentificare puternică și criptare. În plus, este important să se efectueze actualizări regulate ale software-ului și să se monitorizeze în mod regulat traficul de rețea pentru a detecta activități dăunătoare. NIDS recomandate Există mai multe instrumente NIDS disponibile pe piață. Iată câteva dintre cele mai recomandate: 1. Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ) 2. sforăit 3. Frate 4. Suricata 5. IBM QRadar 6. Ceapa de securitate 7. Deschide WIPS-NG 8. Sagan 9. Splunk Implementarea NIDS Implementarea NIDS poate fi o sarcină complexă și poate necesita expertiză tehnică. Este important să se efectueze o evaluare a nevoilor de securitate și să se aleagă un instrument NIDS care să se potrivească cel mai bine cu aceste nevoi. În plus, este important să se efectueze o configurare corespunză

ntelor de securitate (SEM). SIM se concentrează pe colectarea și analiza datelor de securitate, în timp ce SEM se concentrează pe detectarea și raportarea evenimentelor de securitate. NIDS, pe de altă parte, se concentrează exclusiv pe detectarea activității dăunătoare în rețea. În timp ce SIEM poate include și NIDS, acesta poate fi mai larg și poate include și alte funcții, cum ar fi monitorizarea logurilor și analiza comportamentului utilizatorilor. În general, NIDS este mai specializat și se concentrează exclusiv pe detectarea activității dăunătoare în rețea, în timp ce SIEM poate fi mai larg și poate include și alte funcții de securitate. NIDS sau HIDS Când vine vorba de detectarea intruziunilor, există două tipuri principale de sisteme: NIDS și HIDS. NIDS, așa cum am menționat anterior, se concentrează pe detectarea activității dăunătoare în rețea. HIDS, pe de altă parte, se concentrează pe detectarea activității dăunătoare pe un singur sistem de calcul. În timp ce NIDS poate detecta activități dăunătoare care trec prin rețeaua dvs., HIDS poate detecta activități dăunătoare care sunt deja pe sistemul dvs. În general, este recomandat să utilizați atât NIDS, cât și HIDS pentru a asigura o protecție completă împotriva activității dăunătoare. Metode de detectare a NIDS Există mai multe metode diferite de detectare a activității dăunătoare în rețea utilizate de NIDS. Acestea includ: – Analiza semnăturilor: Această metodă implică compararea traficului de rețea cu semnături cunoscute ale activității dăunătoare. – Analiza comportamentului: Această metodă implică monitorizarea traficului de rețea pentru modele de comportament nefiresc. – Analiza euristică: Această metodă implică utilizarea unor algoritmi pentru a detecta activități dăunătoare bazate pe comportamentul lor general. – Analiza de anomalii: Această metodă implică detectarea activității dăunătoare prin compararea traficului de rețea cu modele normale de trafic. Detectarea intruziunilor și prevenirea intruziunilor Scopul principal al NIDS este de a detecta activitățile dăunătoare în rețea. Cu toate acestea, este important să aveți și măsuri de prevenire a intruziunilor în loc pentru a reduce riscul de a fi afectat de activități dăunătoare. Aceste măsuri pot include utilizarea unui firewall, actualizarea software-ului și a sistemelor de operare, utilizarea autentificării cu doi factori și formarea angajaților în privința securității informațiilor. NIDS recomandate Există mai multe instrumente NIDS disponibile pe piață. Iată câteva dintre cele mai recomandate: 1. Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ) 2. sforăit 3. Frate 4. Suricata 5. IBM QRadar 6. Ceapa de securitate 7. Deschide WIPS-NG 8. Sagan 9. Splunk Implementarea NIDS Implementarea NIDS poate fi o sarcină complexă și poate necesita expertiză tehnică. Este important să aveți o strategie clară înainte de a începe implementarea și să asigurați o monitorizare continuă pentru a detecta activitățile dăunătoare în rețea.

ntelor de securitate (SEM). SIM se concentrează pe colectarea și analiza datelor de securitate, în timp ce SEM se concentrează pe detectarea și raportarea evenimentelor de securitate. NIDS, pe de altă parte, se concentrează exclusiv pe detectarea activității dăunătoare în rețea. În timp ce SIEM poate include și NIDS, acesta poate fi mai larg și poate include și alte funcții, cum ar fi monitorizarea logurilor și analiza comportamentului utilizatorilor. În general, NIDS este mai specializat și se concentrează exclusiv pe detectarea activității dăunătoare în rețea, în timp ce SIEM poate fi mai larg și poate include și alte funcții de securitate. NIDS sau HIDS Când vine vorba de detectarea intruziunilor, există două tipuri principale de sisteme: NIDS și HIDS. NIDS, așa cum am menționat anterior, se concentrează pe detectarea activității dăunătoare în rețea. HIDS, pe de altă parte, se concentrează pe detectarea activității dăunătoare pe un singur sistem de calcul. Deci, care este mai bun? Depinde de nevoile dvs. de securitate. Dacă sunteți interesat să detectați activitatea dăunătoare în rețea, atunci NIDS este alegerea potrivită. Dacă sunteți interesat să detectați activitatea dăunătoare pe un singur sistem de calcul, atunci HIDS este alegerea potrivită. În general, este recomandat să utilizați ambele tipuri de sisteme pentru a asigura o protecție mai bună împotriva activității dăunătoare. Metode de detectare a NIDS Există mai multe metode diferite de detectare a activității dăunătoare în rețea utilizate de sistemele NIDS. Acestea includ: – Analiza semnăturilor: Această metodă implică compararea traficului de rețea cu semnături cunoscute ale activității dăunătoare. – Analiza comportamentului: Această metodă implică monitorizarea traficului de rețea pentru modele de comportament nefiresc. – Analiza euristicii: Această metodă implică detectarea activității dăunătoare prin identificarea modelelor care nu se potrivesc cu comportamentul normal al rețelei. – Analiza fluxului: Această metodă implică monitorizarea fluxului de trafic de rețea pentru a detecta activitatea dăunătoare. Detectarea intruziunilor și prevenirea intruziunilor Sistemele NIDS sunt concepute pentru a detecta activitatea dăunătoare în rețea. Cu toate acestea, este important să aveți și măsuri de prevenire a intruziunilor în loc pentru a preveni activitatea dăunătoare înainte de a avea loc. Aceste măsuri pot include: – Actualizarea software-ului și a sistemelor de operare pentru a remedia vulnerabilitățile cunoscute. – Utilizarea parolelor puternice și a autentificării cu doi factori pentru a preveni accesul neautorizat. – Monitorizarea traficului de rețea pentru a detecta activitatea dăunătoare. – Implementarea politicilor de securitate stricte pentru a preveni utilizarea neautorizată a rețelei. NIDS recomandate Există mai multe instrumente NIDS disponibile pe piață. Iată câteva dintre cele mai bune: 1. Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ) 2. sforăit 3. Frate 4. Suricata 5. IBM QRadar 6. Ceapa de securitate 7. Deschide WIPS-NG 8. Sagan 9. Splunk Implementarea NIDS Implementarea unui sistem NIDS poate fi o sarcină complexă