Capturarea pachetelor sau PCAP (cunoscut și sub denumirea de libpcap) este o interfață de programare a aplicației (API) care surprinde date de pachete de rețea în direct din modelul OSI Layers 2-7. Analizatorii de rețea precum Wireshark creează fișiere .pcap pentru a colecta și înregistra date de pachete dintr-o rețea. PCAP vine într-o serie de formate, inclusiv libpcap, WinPcap, și PCAPng.

Aceste fișiere PCAP pot fi utilizate pentru a vizualiza pachetele de rețea TCP / IP și UDP. Dacă doriți să înregistrați traficul de rețea, atunci trebuie să creați un .pcapfile. Puteți crea un .pcapfile folosind un analizor de rețea sau un instrument de sniffing de pachete precum Wireshark sau tcpdump. În acest articol, vom analiza ce este PCAP și cum funcționează.

De ce trebuie să folosesc PCAP?

PCAP este o resursă valoroasă pentru analiza fișierelor și pentru monitorizarea traficului din rețea. Instrumentele de colectare de pachete precum Wireshark vă permit să colectați trafic de rețea și să îl traduceți într-un format care poate fi citit de oameni. Există multe motive pentru care PCAP este utilizat pentru monitorizarea rețelelor. Unele dintre cele mai frecvente includ monitorizarea utilizării lățimii de bandă, identificarea serverelor DHCP necinstite, detectarea malware, rezoluția DNS și răspunsul la incident.

Pentru administratorii de rețea și cercetătorii de securitate, analiza fișierelor de pachete este o modalitate bună de a detecta intruziunile rețelei și alte activități suspecte. De exemplu, dacă o sursă trimite în rețea o mulțime de trafic rău intenționat, puteți să o identificați pe agentul software și apoi să luați măsuri pentru remedierea atacului.

Cum funcționează un Sniffer de pachete?

Pentru a surprinde fișierele PCAP, trebuie să utilizați un sniffer de pachete. Un sniffer de pachete captează pachetele și le prezintă într-un mod ușor de înțeles. Când utilizați un sniffer PCAP, primul lucru pe care trebuie să îl faceți este să identificați ce interfață doriți să adulmați. Dacă sunteți pe un dispozitiv Linux, acestea ar putea fi eth0 sau wlan0. Puteți selecta o interfață cu comanda ifconfig.

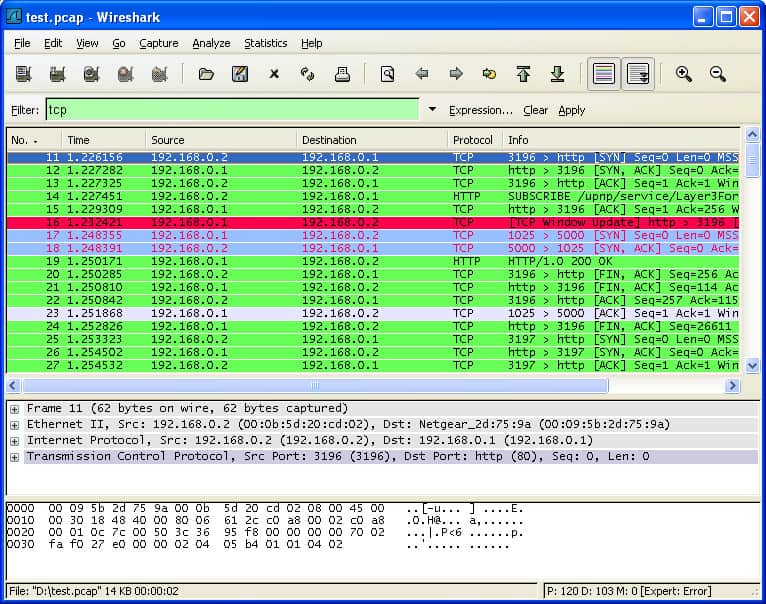

După ce știți ce interfață doriți să adulmați, puteți alege ce tip de trafic doriți să monitorizați. De exemplu, dacă doriți să monitorizați doar pachetele TCP / IP, puteți crea reguli pentru a face acest lucru. Multe instrumente oferă filtre care vă permit să controlați ce trafic colectați.

De exemplu, Wireshark vă permite să filtrați tipul de trafic pe care îl vedeți cu filtre de captare și filtre de afișare. Filtrele de captură vă permit să filtrați traficul pe care îl capturați și filtrele afișate vă permit să filtrați traficul pe care îl vedeți. De exemplu, puteți filtra protocoale, fluxuri sau gazde.

După ce ați colectat traficul filtrat, puteți începe să căutați probleme de performanță. Pentru o analiză mai direcționată, puteți filtra, de asemenea, bazat pe porturi sursă și porturi de destinație pentru a testa anumite elemente de rețea. Toate informațiile capturate pot fi apoi utilizate pentru a rezolva problemele legate de performanța rețelei.

Versiuni de PCAP

După cum am menționat mai sus, există multe tipuri diferite de fișiere PCAP, inclusiv:

- libpcap

- WinPcap

- PCAPng

- Npcap

Fiecare versiune are propriile cazuri de utilizare și diferite tipuri de instrumente de monitorizare a rețelei acceptă diferite forme de fișiere PCAP. De exemplu, Libpcap este o bibliotecă portabilă open source c / C ++, destinată utilizatorilor Linux și Mac OS. Libpcap permite administratorilor să captureze și să filtreze pachetele. Instrumentele de sniffing de pachete precum tcpdump folosesc formatul Libpcap.

Pentru utilizatorii de Windows, există formatul WinPcap. WinPcap este o altă bibliotecă portabilă de captare a pachetelor proiectată pentru dispozitivele Windows. De asemenea, WinpCap poate capta și filtra pachetele colectate din rețea. Instrumente de genul Wireshark, Nmap, și sforăit utilizați WinPCap pentru a monitoriza dispozitivele, dar protocolul însuși a fost întrerupt.

Pcapng sau .pcap Format de fișier Capture Next Generation este o versiune mai avansată a PCAP care vine implicit cu Wireshark. Pcapng poate capta și stoca date. Tipul de date colectate de pcapng include precizie extrasă de timp, comentarii ale utilizatorilor și statistici de captare pentru a oferi utilizatorului informații suplimentare.

Instrumente precum Wireshark folosesc PCAPng deoarece poate înregistra mai multe informații decât PCAP. Cu toate acestea, problema cu PCAPng este că nu este compatibil cu atâtea instrumente precum PCAP.

Npcap este o bibliotecă portabilă de adulți pentru pachete pentru Windows produsă de Nmap, unul dintre cei mai cunoscuți furnizori de adulți de pachete. Biblioteca este mai rapidă și mai sigură decât WinpCap. Npcap are suport pentru Windows 10 și injecția de captare a pachetelor loopback, astfel încât să puteți trimite și înnebuni pachete loopback. Npcap este de asemenea suportat de Wireshark.

Avantajele captării pachetelor și PCAP

Cel mai mare avantaj al captării pachetelor este că oferă vizibilitate. Puteți utiliza date de pachete pentru a identifica cauza principală a problemelor de rețea. Puteți monitoriza sursele de trafic și identifica datele de utilizare ale aplicațiilor și dispozitivelor. Datele PCAP vă oferă informațiile în timp real pe care trebuie să le găsiți și să rezolvați problemele de performanță pentru a menține funcționarea rețelei după un eveniment de securitate.

De exemplu, puteți identifica locul în care o bucată de malware a încălcat rețeaua urmărind fluxul de trafic rău intenționat și alte comunicații dăunătoare. Fără PCAP și un instrument de captare a pachetelor, ar fi mai dificil să urmăriți pachetele și să gestionați riscurile de securitate.

Fiind un format de fișier simplu, PCAP are avantajul de a fi compatibil cu aproape orice program de adulmecare de pachete la care vă puteți gândi, cu o serie de versiuni pentru Windows, Linux și Mac OS. Captarea pachetelor poate fi implementată în aproape orice mediu.

Dezavantajele captării pachetelor și PCAP

Cu toate că captarea pachetelor este o tehnică valoroasă de monitorizare, ea are limitările sale. Analiza pachetelor vă permite să monitorizați traficul de rețea, dar nu monitorizați totul. Există numeroase atacuri cibernetice care nu sunt lansate prin traficul de rețea, deci trebuie să aveți alte măsuri de securitate în vigoare.

De exemplu, unii atacatori folosesc USB-uri și alte atacuri bazate pe hardware. În consecință, analiza fișierului PCAP ar trebui să facă parte din strategia de securitate a rețelei dvs., dar nu ar trebui să fie singura dvs. linie de apărare..

Un alt obstacol semnificativ pentru captarea pachetelor este criptarea. Mulți atacatori cibernetici folosesc comunicații criptate pentru a lansa atacuri în rețele. Criptarea împiedică snifferul dvs. de pachete să poată accesa datele despre trafic și să identifice atacuri. Aceasta înseamnă că atacurile criptate vor aluneca sub radar dacă te bazezi pe PCAP.

Există, de asemenea, o problemă în cazul în care se află snifferul de pachete. Dacă un sniffer de pachete este plasat la marginea rețelei, aceasta va limita cantitatea de vizibilitate pe care o are un utilizator. De exemplu, este posibil ca utilizatorul să nu poată observa începutul unui atac DDoS sau a unui focar malware. În plus, chiar dacă colectați date în centrul rețelei, este important să vă asigurați că colectați conversații întregi și nu date sumare.

Instrument de analiză a pachetelor Open Source: Cum folosește Wireshark fișierele PCAP?

Wireshark este cel mai popular analizator de trafic din lume. Wireshark folosește fișiere .pcap pentru a înregistra datele de pachete extrase dintr-o scanare de rețea. Datele pachetului sunt înregistrate în fișierele cu extensia de fișier .pcap și pot fi utilizate pentru a găsi probleme de performanță și cyberattacks în rețea..

Cu alte cuvinte, fișierul PCAP creează o înregistrare a datelor de rețea pe care le puteți vedea prin Wireshark. Puteți apoi să evaluați starea rețelei și să identificați dacă există probleme de serviciu la care trebuie să vă răspundeți.

Este important să rețineți că Wireshark nu este singurul instrument care poate deschide fișiere .pcap. Alte alternative utilizate pe scară largă includ tcpdump și WinDump, instrumente de monitorizare a rețelei care folosesc de asemenea PCAP pentru a duce o lupa la performanța rețelei.

Exemplu de instrument de analiză a pachetelor proprii

Monitorul de performanță al rețelei SolarWinds (TRIAL GRATUIT)

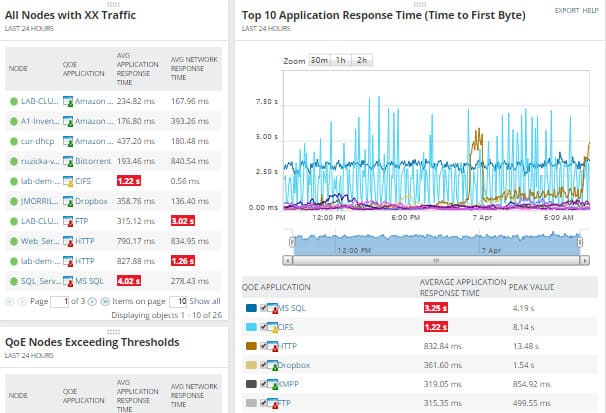

Monitorul de performanță al rețelei SolarWinds este un exemplu de instrument de monitorizare a rețelei care poate capta date PCAP. Puteți instala software-ul pe un dispozitiv și apoi să monitorizați datele de pachete extrase din întreaga rețea. Datele pachetului vă vor permite să măsurați timpul de răspuns al rețelei și să diagnosticați atacuri.

Utilizatorul poate vizualiza datele de pachete prin intermediul Tabloul de bord al calității experienței, care include un rezumat al performanței rețelei. Afișele grafice facilitează identificarea vârfurilor în trafic sau în traficul rău care ar putea indica un atac cibernetic.

Aspectul programului permite, de asemenea, utilizatorului să diferențieze aplicațiile în funcție de volumul de trafic pe care îl procesează. Factorii cum ar fi Timpul mediu de răspuns al rețelei, Timpul mediu de răspuns, Volumul total de date, și Numărul total de tranzacții ajutați utilizatorul să țină pasul cu modificările aduse rețelei pe măsură ce apar în direct. Există, de asemenea, un test gratuit de 30 de zile disponibil pentru descărcare.

SolarWinds Monitor Performance Performance Network Descărcați încercarea GRATUITĂ de 30 de zile

Analiză de fișiere PCAP: capturi de atacuri în traficul de rețea

Sniffing-ul de pachete este o necesitate pentru orice organizație care are o rețea. Fișierele PCAP sunt una dintre acele resurse pe care administratorii de rețea le pot utiliza pentru a lua un microscop pentru a performa și pentru a descoperi atacuri. Capturarea pachetelor nu numai că va ajuta să ajungeți la partea de jos a cauzei principale a atacurilor, dar va ajuta și la depanarea performanțelor lente..

Instrumentele de captare a pachetelor open source precum Wireshark și tcpdump oferă administratorilor de rețea instrumentele pentru remedierea performanțelor slabe ale rețelei fără a cheltui o avere. Există, de asemenea, o serie de instrumente proprii pentru companii care doresc o experiență mai avansată de analiză a pachetelor.

Prin puterea fișierelor PCAP, un utilizator se poate conecta la un sniffer de pachete pentru a colecta date despre trafic și a vedea unde sunt consumate resursele de rețea. Utilizarea filtrelor potrivite va face, de asemenea, mult mai ușor să eliminați zgomotul alb și să introduceți cele mai importante date.

rce care poate fi utilizată pe mai multe platforme, inclusiv Linux, macOS și Windows. WinPcap este o versiune pentru Windows a libpcap, în timp ce PCAPng este un format mai nou și mai flexibil care poate stoca mai multe informații despre pachetele de rețea. Npcap este o versiune pentru Windows care oferă suport pentru capturarea de pachete în timp real și pentru analiza traficului de rețea. Avantajele captării pachetelor și PCAP Capturarea pachetelor și utilizarea fișierelor PCAP poate oferi multe avantaje pentru administratorii de rețea și cercetătorii de securitate. Acestea includ: – Monitorizarea utilizării lățimii de bandă – Identificarea serverelor DHCP necinstite – Detectarea malware – Rezolvarea DNS – Răspunsul la incidente – Detectarea intruziunilor în rețea Dezavantajele captării pachetelor și PCAP Cu toate acestea, există și dezavantaje ale capturării pachetelor și utilizării fișierelor PCAP. Acestea includ: – Volumul mare de date care trebuie stocate și analizate – Necesitatea de a avea cunoștințe avansate de rețea și de securitate pentru a interpreta datele – Posibilitatea de a încălca confidențialitatea datelor personale Instrument de analiză a pachetelor Open Source: Cum folosește Wireshark fișierele PCAP? Wireshark este un instrument de analiză a pachetelor open source care poate fi utilizat pentru a analiza fișierele PCAP. Acesta oferă o interfață grafică de utilizator (GUI) care permite utilizatorilor să vizualizeze și să analizeze pachetele de rețea. Utilizatorii pot utiliza filtre pentru a afișa doar pachetele relevante și pot utiliza diferite opțiuni de analiză pentru a identifica problemele de performanță și de securitate. Exemplu de instrument de analiză a pachetelor proprii Monitorul de performanță al rețelei SolarWinds (TRIAL GRATUIT) este un alt instrument de analiză a pachetelor care poate fi utilizat pentru a monitoriza traficul de rețea și pentru a identifica problemele de performanță și de securitate. Acesta oferă o interfață grafică de utilizator (GUI) care permite utilizatorilor să vizualizeze și să analizeze pachetele de rețea și să utilizeze diferite opțiuni de analiză pentru a identifica problemele de performanță și de securitate. Analiză de fișiere PCAP: capturi de atacuri în traficul de rețea Analiza fișierelor PCAP poate fi utilizată pentru a detecta atacurile în traficul de rețea. Utilizatorii pot utiliza diferite opțiuni de analiză pentru a identifica pachetele suspecte și pot utiliza filtre pentru a afișa doar pachetele relevante. Aceste informații pot fi apoi utilizate pentru a lua măsuri de remediere a atacurilor și pentru a îmbunătăți securitatea rețelei.