Какво е rootkit зловреден софтуер?

Руткитът е особено гадно парче злонамерен софтуер, който не се държи като типичния ви вирус. Rootkits се вмъкват в самото сърце на операционната система; обикновено на или под нивото на ядрото. Това ги прави изключително трудни за откриване и понякога невъзможни за премахване. Специфични антивирусни програми са специализирани в откриването и премахването на rootkits. По-долу изброяваме петте най-добри анти-руткит програми.

Няколко предимства защо руткитите са толкова зли

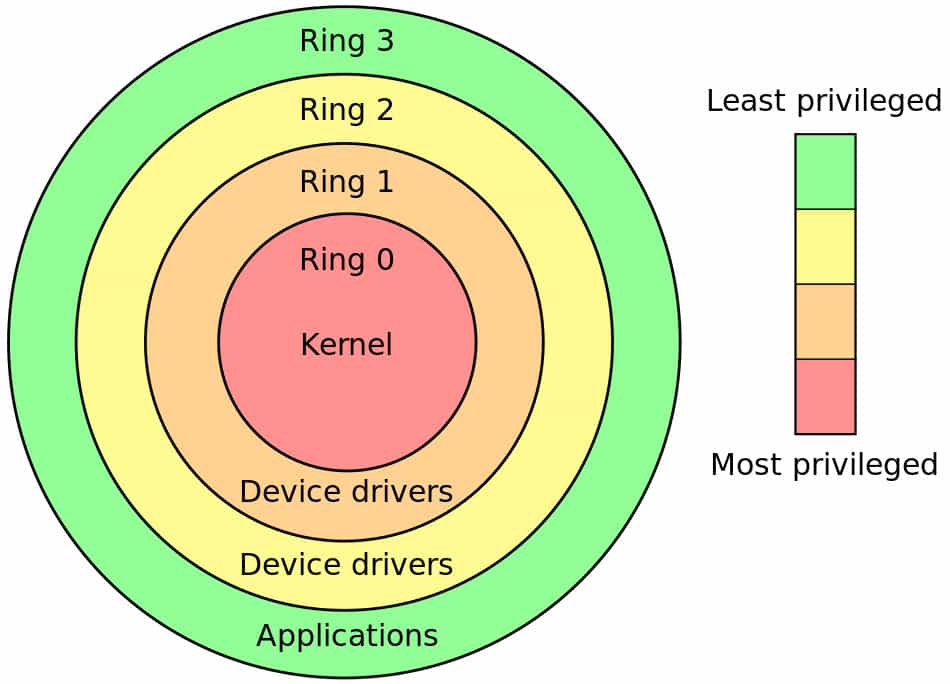

В течение на ден вероятно използвате много различни програми на вашия компютър. Различните класове програми се нуждаят от различни разрешения, за да си вършат работата. Сърцето на операционната система, ядрото, трябва да има абсолютен контрол върху всеки хардуер и софтуер в компютъра, за да върши своята работа. От друга страна, приложенията, с които ние хората пряко взаимодействаме, като текстови процесори и уеб браузъри, се нуждаят от сравнително малък контрол, за да си вършат работата. Концептуално тези различни нива на управление са илюстрирани в модела на защитния пръстен с всемогъщото ядро, обитаващо Ring Zero и просто човешки приложения във външните пръстени. Rootkits обикновено се инсталират в Ring Zero и по този начин наследяват възможно най-високото ниво на достъп.

Rootkits са наречени така, защото първите руткити са насочени към Unix-подобни операционни системи. Най-привилегированият потребител в тези системи се казва root, ergo a rootkit е приложение, което осигурява root достъп до системата. Името заседна независимо от операционната система и днес дори руткитите на Windows носят това име, въпреки че няма такъв root потребител в системата.

Въпреки че има примери за полезни или поне доброкачествени руткити, те обикновено се считат за злонамерени. Веднъж инсталиран, rootkit има възможност да променя практически всеки аспект на операционната система и също така напълно да скрие съществуването си от повечето антивирусни програми. Корнектите на ядрото са изключително трудни за откриване и понякога единственият начин да се гарантира, че компютърът е чист, е напълно да се инсталира отново операционната система. Повторното инсталиране все още няма да помогне срещу още по-злобните руткити на фърмуер, които могат да живеят в BIOS на системата и да оцелеят при преинсталиране на операционна система.

Rootkit видове

Корнекти на ядрото

Корнектите на ядрото работят при Ring Zero и се инжектират в ядрото. На практика това означава модули на ядрото за Linux, macOS и други подобни на Unix операционни системи и Dynamic Link Libraries (DLLs) за Windows системи. Те работят на същото ниво и поза на защита като самото ядро, което ги прави почти невъзможни за откриване или премахване, ако бъдат открити.

Руткити за потребителско пространство

Частите от операционната система, до които се осъществява достъпът от програмите, които използвате през деня ви, се наричат колективно като потребителско пространство или потребителска земя. Тези термини просто означават, че тези области на паметта и файловете са непривилегировани и приложенията имат достъп до тези неща, без да имат високо ниво на разрешения.

По дефиниция, руткитите, които работят в потребителското пространство, нямат достъп до ядрото, така че са в неизгодно положение при избягване на откриване. Руткитите за потребителско пространство обикновено са насочени към конкретни приложения. Когато това приложение се стартира, rootkit закърпва законното приложение в паметта на потребителското пространство и отвлича неговата работа. Този тип руткит е по-лесен за внедряване, но също така е по-лесен за откриване и по-предразположен към отказ от причиняването на системни сривове.

Bootkits

Това са руткити, които са стартиращи. Операционната система на вашия компютър е зареждаема, в противен случай компютърът няма да може да се стартира. Типичен rootkit се зарежда по време на последователността за зареждане на операционната система. Bootkit не се нуждае от операционна система, за да го направи за това, защото bootkit може да зарежда всичко сам и след това да зарежда операционната система след това.

Обща цел на bootkits е да развалят неща като проверка на цифровия подпис на модулите на ядрото. Това дава възможност на нападателя да натоварва постепенно променени модули и файлове по време на процеса на зареждане, осигурявайки достъп до машината.

Руткити на фърмуер

Фърмуерът е терминът за нещо, което се намира между хардуер и софтуер. Хардуерът е нещо, което трябва да бъде физически закрепено в компютър, докато софтуерът е просто код, който се въвежда в компютъра, като например текстов процесор. Фърмуерът е хардуер, обикновено чип от някакъв вид, който има възможност да има зареден софтуер в него. За разлика от обикновената инсталация на софтуер, която просто добавя код към компютъра, актуализирането на софтуера на фърмуера обикновено включва подмяна на цялата кодова база на чипа с един кратък процес с процес, известен като мигащ.

Този тип руткит обикновено се наблюдава в компютърните BIOS или специфични за целта устройства като рутери и мобилни телефони. Тъй като rootkit живее във фърмуер, форматирането на твърдия диск на компютъра и преинсталирането на операционната система няма да има ефект и няма да премахне rootkit.

Откъде идват руткити?

Rootkits обикновено се инсталират от злонамерени нападатели чрез същите общи вектори, както всеки злонамерен софтуер. Фишингът остава много успешен начин да подмамите потребителите да инсталират руткити. Въпреки че потребителите ще бъдат подканени да разрешат инсталирането на руткита, много от нас са изтръпнали от тези постоянни подсказки и ще го позволят.

В по-редки случаи реномирана компания може да включи руткит в собствен софтуер. В широко разпространена поредица от ужасни решения през 2005 г. Sony BMG включи руткит в своите компактдискове, за да предотврати копирането. Това доведе до загуба на съдебно дело за много милиона долара, поради присъщите несигурности, които руткитът съдържа над и извън предвиденото му предназначение като инструмент за управление на цифровите права (DRM).

5 безплатни програми за премахване, откриване и скенер на rootkit

Има някои анти-rookit програми, които са насочени към конкретен rootkit, като TDSSKiller на Kaspersky, но ще се занимаваме с по-общи детектори на rootkit. Ако сте в незавидно положение, че вече сте заразени с идентифициран руткит, можете да потърсите дали антивирусен доставчик има специфичен инструмент за този rootkit.

chkrootkit (Проверка на Rootkit)

Професионалисти: Може да се стартира след инфекция

Недостатъци: Няма поддръжка на Windows.

Поддържани ОС: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI и macOS

„Check Rootkit“ (chkrootkit) е детектор на rootkit с отворен код, който съществува отдавна. Текущата версия към тази статия е издадена през май [year] г. и може да открие 69 различни руткита.

Ще ви е необходим опитен системен администратор, за да дешифрирате изхода на chkrootkit. Също така, вярно на името си, chkrootkit проверява само за rootkits; не може да ги премахне. Той изследва системните ви файлове за общи признаци на руткити като:

Наскоро изтрити лог файлове

Регистрационните файлове са чудесни инструменти за анализ на случилото се със система. Въпреки това, тъй като rootkit има възможност да променя всеки системен файл, което означава, че той има възможност да променя съдържанието на лог файл или да изтрива логове напълно. chkrootkit се опитва да открие дали различните важни лог файлове, които записват входни данни като wtmp и utmp, са променени или наскоро изчистени напълно.

Състояние на мрежовите интерфейси

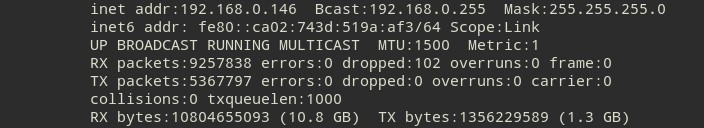

TCP / IP мрежата по същество предава пакети около интернет. На всеки етап от пътуването всеки пакет е адресиран или до адрес на интернет протокол (IP), или до адрес за контрол на достъпа до локална медия (MAC). Маршрутизаторите в интернет или други мрежи използват IP адрес на пакета, за да го прехвърлят в правилната мрежа. След като пакетът пристигне в целевата мрежа, MAC адресът се използва за крайната доставка до правилната мрежова карта или контролера на мрежовия интерфейс (NIC).

По време на нормална работа, NIC приема само пакети, адресирани до собствения му MAC адрес, или излъчва трафик, и ще изхвърли всички останали пакети. Възможно е да поставите мрежов интерфейс в безразборен режим, което означава, че мрежовият интерфейс ще приема всички пакети, независимо от това към кой NIC е адресиран пакетът.

Promiscuous режим обикновено се използва само в мрежовия анализ за извършване на смъркане на пакети или други видове проверка на трафика. Би било необичайно NIC да работи по този начин по време на ежедневна работа. chkrootkit ще открие дали някоя от мрежовите карти в системата работи в безразборен режим.

Трояни с модул за зареждане на ядрото (LKM трояни)

Както беше разгледано по-рано в тази статия, най-трудният тип руткити за откриване и почистване са руткитите на модула на ядрото. Те работят на най-ниското ниво на компютъра в Ring Zero. Тези руткити имат същото високо разрешение като самото ядро на операционната система. chkrootkit има известна способност да открива този тип rootkit.

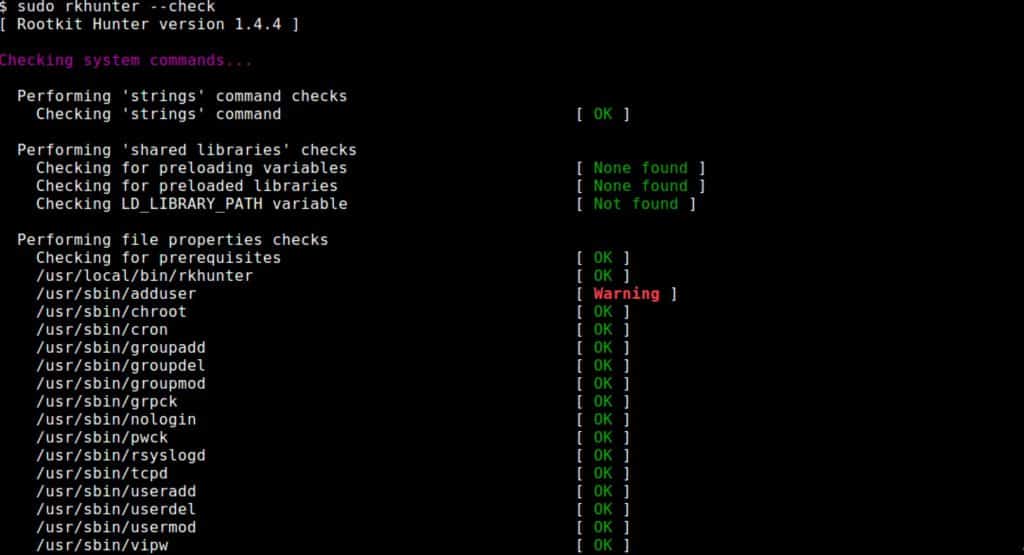

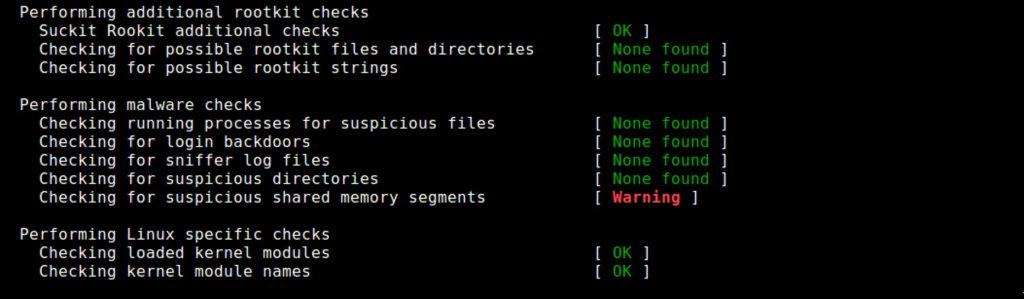

rkhunter (Rootkit Hunter)

Професионалисти: Зрял продукт

Недостатъци: Трябва да се инсталира предварително инфекция

Поддържани ОС: Unix-подобна операционна система като Linux

От rkhunter ПРОЧЕТЕТЕ: „Rootkit Hunter е базиран на хоста, пасивен инструмент, базиран на пътя, след инцидент.“.

е базиран на хост което означава, че е проектиран да сканира хоста, на който е инсталиран, а не за отдалечени хостове другаде в мрежата.

След инцидент означава, че не прави нищо за втвърдяване на системата срещу rootkit инфекция. Той може да открие само ако атака се е случила или е в ход.

rkhunter открива предимно руткити, като търси неразпознати промени в значими файлове. Преди да може да разпознае промените, той трябва да знае как трябва да изглеждат всички тези файлове, когато са чисти. Ето защо е изключително важно rkhunter да бъде инсталиран на чиста система, така че да може да определи чиста базова линия, която да се използва за последващи сканирания. Пускането на rkhunter на вече заразена система ще бъде с ограничена употреба, тъй като няма да има пълна представа за това как трябва да изглежда чистата система.

Повечето антивирусни програми до известна степен използват евристиката, което означава, че търсят неща, които приличат на вируси, дори ако не разпознава конкретно всеки вирус. rkhunter няма способността да търси неща, подобни на rootkit; то е път базирани което означава, че може да търси само руткити, за които вече знае.

OSSEC

Професионалисти: Зрял софтуер с голяма потребителска база. Може да се използва след инфекция

Против: Насочени към напреднали потребители; цялостна система за откриване на проникване на проникване, а не просто скенер за rootkit

Поддържани ОС: Linux, BSD, Solaris, macOS, AIX (агент), HP-UX (агент), Windows XP, 2003 сървър, Vista, 2008 сървър, 2012 сървър (агент)

OSSEC е система за разпознаване на проникване в хост (HIDS), която е основана като проект с отворен код. Тя беше придобита от Трета бригада, Inc., която от своя страна беше придобита от Trend Micro. Тенденцията е настоящият собственик и OSSEC остава безплатен / свободен софтуер с отворен код (FLOSS).

Основната архитектура е OSSEC мениджър, инсталиран на Unix-подобен централен сървър, който след това разговаря с отдалечени агенти на целевите системи. Именно тази агентна архитектура позволява на OSSEC да поддържа такава широка гама от операционни системи. В допълнение, някои устройства като рутери и защитни стени могат да се използват без агент, което означава, че върху тях не е необходимо да се инсталира софтуер, тъй като по своята същност те имат способността да говорят директно с мениджъра на OSSEC.

Откриването на руткит на OSSEC е комбинация от файлов анализ и други тестове в цялата система. Някои от нещата, които проверява OSSEC са:

- мрежови интерфейси в безразборен режим, които не се отчитат като такива от други инструменти като netstat.

- портове, които не се отчитат при употреба, но OSSEC не е в състояние да се свърже.

- сравнявайки изхода на инструменти за идентифициране на pid с резултатите от инструменти на системно ниво като ps.

- откриване на подозрителни или скрити файлове.

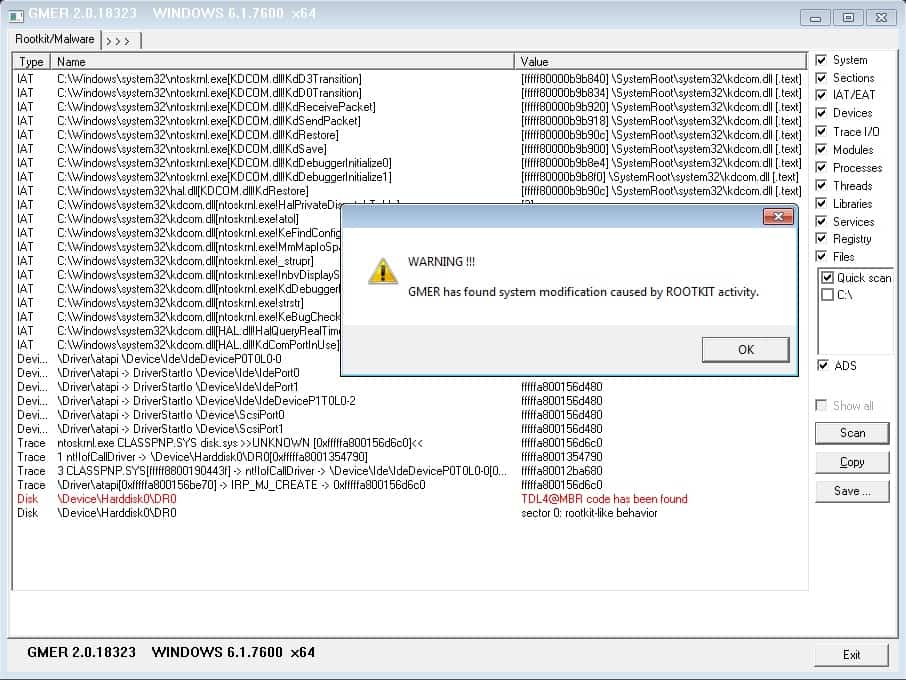

GMER

Професионалисти: Може да премахне някои руткити вместо просто откриване. Може да се използва след инфекция.

Против: Само за Windows

Поддържани ОС: Windows XP / VISTA / 7/8/10

GMER е детектор и отстраняване на rootkit, които работят на Windows XP / VISTA / 7/8/10. Това е от 2006 г., а текущата версия поддържа 64-битов Windows 10. Създаден е от програмист на име Przemysław Gmerek, който ни подсказва за произхода на името му.

За разлика от chkrootkit и rkhunter, GMER може не само да открие rootkits, но и да премахне някои от тях. Има версия на GMER, интегрирана с Avast! антивирусен софтуер, който осигурява доста добра всестранна защита както за вируси, така и за rootkit инфекции.

GMER не трябва да има специални познания за системата, която сканира. Това означава, че може да бъде сканиране след събитие и откриване на руткити, дори ако не е било в системата преди заразата с rootkit.

Вместо да сравнява файлове или пътища за откриване на руткити, GMER се концентрира върху артефакти, ориентирани към Windows, като скрити процеси, скрити услуги и модифицирани модули. Той също така търси куки, които са злонамерени приложения, които се привързват към законни процеси, за да скрият съществуването си.

Tripwire с отворен код

Против: Необходимо е да се инсталира и инициализира предварителна инфекция

Професионалисти: Зрял продукт с голяма потребителска база

Поддържани ОС: Linux базирани системи

Open Source Tripwire е хост базирана система за откриване на проникване (HIDS). Контрастът тук се сравнява със мрежова система за откриване на проникване (NIDS). Tripwire сканира файловата система на локален компютър и сравнява файловете му с известен, добър набор от файлове.

Подобно на rkhunter, Tripwire трябва да бъде инсталиран на чиста система преди всяка възможна инфекция. След това сканира файловата система и създава хешове или друга идентифицираща информация за файловете в тази система. След това сканирането на Tripwire след това е в състояние да вземе промени в тези файлове и да предупреди системния администратор за тези промени.

Има две версии на Tripwire; търговските продукти от Tripwire, Inc. и версията с отворен код, първоначално предоставена от Tripwire, Inc. през 2000 г. Комерсиалната версия предлага много по-широк спектър от продукти, включително закаляване, отчитане и поддръжка за не-Linux операционни системи.

Докато Tripwire сам по себе си не е детектор на руткит, той може да открие активността на руткит, която засяга и променя файловете в системата. Той няма никаква способност да премахва руткити или дори да казва със сигурност дали съществува rootkit. Квалифициран администратор ще трябва да интерпретира резултатите от сканирането, за да определи дали трябва да се предприемат някакви действия.

Защита на вашите системи

Имайте предвид, че rootkit е зловреден софтуер. Това е наистина лош зловреден софтуер, но все още е само зловреден софтуер. Най-добрите практики, които ще защитят вашата система от всякакъв вид вируси, ще изминат дълъг път и за защита на вашите системи от руткити:

- Уверете се, че потребителите имат най-малкото разрешения, които са им необходими, за да вършат работата си

- Обучете потребителите как да не стават жертви на фишинг

- Помислете да деактивирате USB и CD дискове, за да избегнете донасяне на зловреден софтуер от вкъщи

- Уверете се, че антивирусът работи на всички системи и е актуален

- Използвайте защитна стена, за да спрете нежелания трафик да влиза или излиза от системата ви

В допълнение към тези общи стъпки, защитата на rootkit изисква проактивна позиция. Инсталирайте детектор на руткит сега, инициализирайте го и го стартирайте поне всеки ден, ако не по-често. Макар че е вярно, че ако дадена система се зарази с руткит, тази система вероятно е боклук, по-лошата ситуация е, че руткит живее в системите ви с месеци или години, без да знаете. Rootkits могат безмълвно да доставят вашите ценни данни извън сайта, без никаква представа, че се случва, докато не прочетете за това в сутрешния вестник. Ако сте разположили детектор на rootkit, имате голям шанс да бъдете уведомени, това се случва веднага щом е възможно.

Привилегиен пръстен Херцспрунг в английската Уикипедия

Може също да харесате антивирусаAntivirusFake – какво е, какво прави и как да смекчи заплахата Антивирус Изисква се безплатен антивирусен софтуер Достатъчно? Антивирусен махляр за възстановяване на Windows: Възстановяване на системата, обновяване, нулиране, нов старт и преинсталиране на AntivirusBest безплатни и платени антивирусни приложения за Android и Android базирани устройства

там може да извършва злонамерени действия, като крадене на данни или промяна на файлове. Bootkits Bootkits са руткити, които се инсталират в момента на зареждане на операционната система. Те са много трудни за откриване, тъй като работят преди операционната система да се зареди и могат да скрият своето съществуване от антивирусните програми. Руткити на фърмуер Руткитите на фърмуер са най-злобните видове руткити, тъй като се инсталират в самия хардуер на компютъра. Те могат да оцелеят дори при преинсталиране на операционната система и могат да извършват злонамерени действия, като кражба на пароли или изпращане на данни към злонамерени хора. Откъде идват руткити? Руткитите могат да бъдат инсталирани на компютъра ви чрез злонамерени уеб сайтове, електронни писма или като част от друг злонамерен софтуер. Те могат да бъдат инсталирани и от хора, които имат физически достъп до компютъра ви, като например хакери или злонамерени служители. 5 безплатни програми за премахване, откриване и скенер на rootkit chkrootkit (Проверка на Rootkit) chkrootkit е безплатна програма за откриване на rootkit, която работи на Linux и други Unix-подобни операционни системи. Тя използва различни методи за откриване на rootkit, включително проверка на системните файлове и сканиране на процесите в системата. rkhunter (Rootkit Hunter) rkhunter е друга безплатна програма за откриване на rootkit, която работи на Linux и други Unix-подобни операционни системи. Тя използва различни методи за откриване на rootkit, включително проверка на системните файлове и сканиране на процесите в системата. OSSEC OSSEC е безплатна програма за откриване на rootkit, която работи на Linux, Windows и други операционни системи. Тя използва различни методи за откриване на rootkit, включително проверка на системните файлове и сканиране на процесите в системата. GMER GMER е безплатна програма за откриване на rootkit, която работи на Windows операционни системи. Тя използва различни методи за откриване на rootkit, включително сканиране на системните файлове и процесите в системата. Tripwire с отворен код Tripwire е безплатна програма за откриване на rootkit, която работи на Linux и други Unix-подобни операционни системи. Тя използва различни методи за откриване на rootkit, включително проверка на системните файлове и сканиране на процесите в системата. Защита на вашите системи За да защитите компютъра си от rootkit, трябва да следвате няколко прости съвета