Sok szervezet és magánszemély kezdett elfogadni az alapvető biztonsági intézkedéseket, például erősebb jelszavak megkövetelését, kéttényezős hitelesítés végrehajtását és a hozzáférés-vezérlés kezelését. De a legrosszabb esetekben gyakran elfelejtik a védelmet. Az egyik fő felügyelet: mi történik, ha valaki elveszíti laptopját, vagy egy számítógépet ellopták.

Ha a megfelelő védintézkedések nincsenek érvényben, a támadók az eszköz összes adatával – személyes titkokkal, szellemi tulajdonnal, pénzügyi információkkal, értékes vállalati adatokkal, érzékeny ügyféladatokkal és egyebekkel – végződhetnek..

Ez óriási kockázatot jelent mind az egyének, mind a szervezetek számára. Az egyik megoldás a távoli törlés beállítása az eszközökön. Ez lehetővé teszi a rendszergazdák számára az adatok törlését akkor is, ha a számítógépet elvesztették vagy ellopták (bár vannak bizonyos korlátozások). Egy másik hasznos biztonsági intézkedés az valósítsa meg a teljes lemez titkosítást így a tolvaj nem fér hozzá semmilyen adathoz a laptopon, hacsak nem sikerül ellopniuk a kulcsot.

Ezen technikák mindegyike bonyolultabb lehet, mint amilyennek eleinte tűnik, és mindegyikük saját előnyeivel és hátrányaival jár. Emiatt vannak olyan használati esetek, amikor az egyik lehetőség jobb, mint a másik, vagy mindkét mechanizmus kombinálható, ha a fenyegetés szintje elég magas..

Mi a távoli törlés?

A távoli törlés lehetővé teszi az adatok törlését laptopról vagy számítógépről anélkül, hogy az eszköz előtt kellene lennie. Fontos tulajdonság, hogy mind az egyének, mind a vállalatok mérlegeljék minden olyan számítógép telepítését, amely érzékeny vagy értékes adatokat tartalmaz.

Ezt előzetesen be kell állítani, de ha a távoli törlési képességek engedélyezve vannak, a tulajdonos törölheti az adatokat, és megakadályozhatja, hogy a támadó ellopja az információkat vagy felhasználja az adatokat további számítógépes támadások indításához. Ez a távoli törlőket értékes eszközévé teheti az adatsértések megelőzésében.

Ha már tisztában van a távoli törlés és más biztonsági mechanizmusok, például a teljes lemezes titkosítás fontosságával, akkor a következő szakaszokból megtudhatja, hogyan kell ezeket beállítani. Ha még mindig nem biztos abban, milyen támadásokat tudnak megakadályozni, ugorj előre Miért engedélyeznie kell a távoli törlést vagy a teljes lemezes titkosítást? szakaszban megtudhatja, milyen károkat okozhat, ha ezek az intézkedések nincsenek a helyén.

Hogyan távolítson el egy laptopot

Számos program távolról törölheti a számítógépet. Ebben az oktatóanyagban, Prey-t fogjuk használni, mert nyílt forráskódú, és nem kell fizetnie a beállításáért, bár ha egy eszközt ellopták, és úgy dönt, hogy törli, akkor ebben a szakaszban fizetnie kell a profi előfizetésért. Fontos megjegyezni, hogy a Prey-t előre beállítani kell – ha egy laptopot már elvesztek vagy ellopták, akkor túl késő bármilyen távoli törlőszoftvert telepíteni..

Mielőtt az eszköz elveszne vagy ellopták

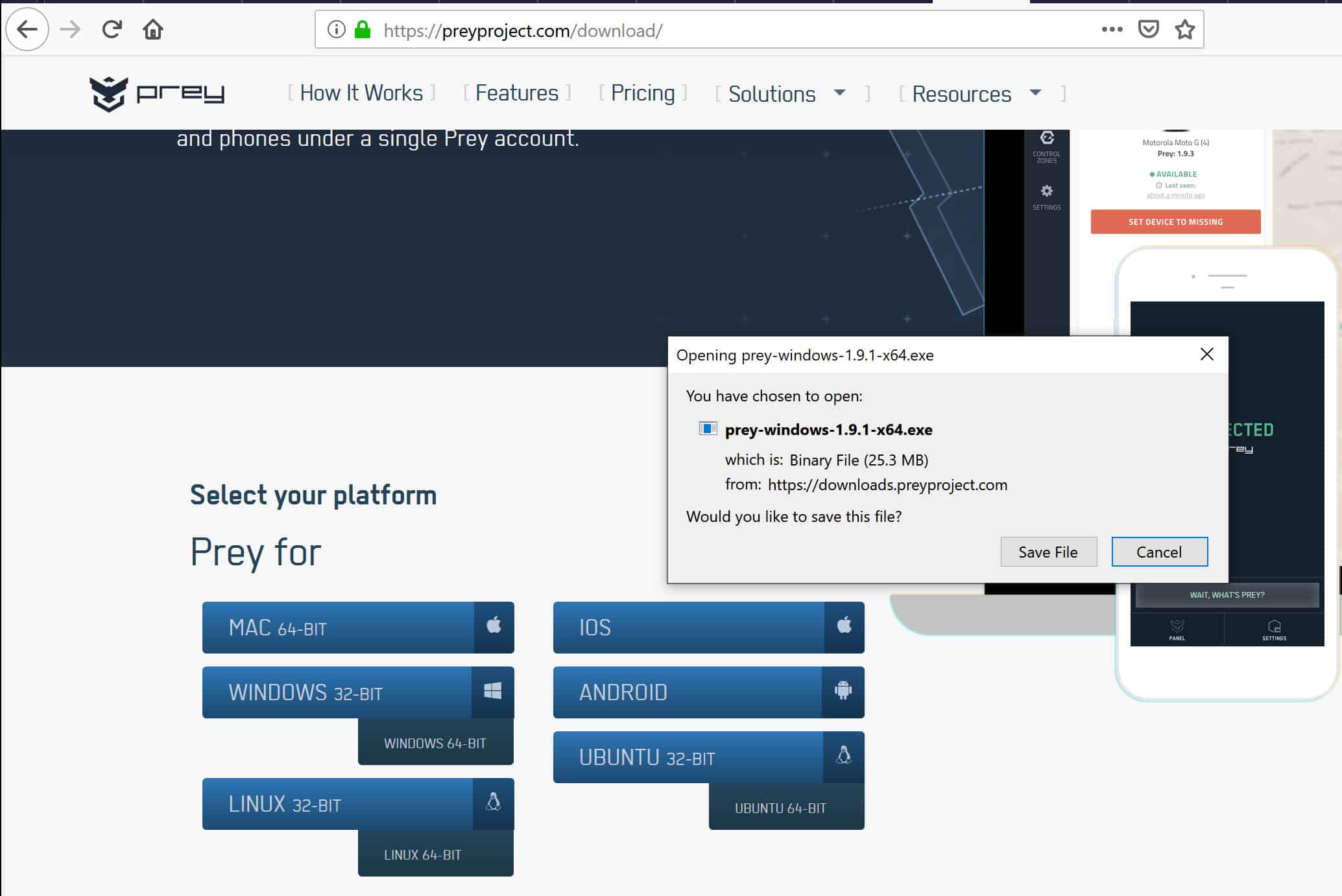

Az induláshoz lépjen Prey letöltési oldalára, és válassza ki a számítógép vagy eszköz megfelelő verzióját. Ebben az oktatóanyagban a Windows 64 bites verzióját fogjuk használni. Miután rákattintott a letöltésre, nyomja meg a gombot Fájl mentése a megjelenő párbeszédpanelen:

Miután a fájl letöltése megtörtént, nyissa meg a telepítővarázsló futtatásához. Amikor eléri az üdvözlőképernyőt, kattintson a gombra Következő, ezt követi Egyetértek amikor megjelenik a licencszerződés. A következő képernyőn válassza ki azt a célmappát, amelybe a Prey telepíteni kívánja, vagy hagyja alapértelmezettként. kettyenés Telepítés.

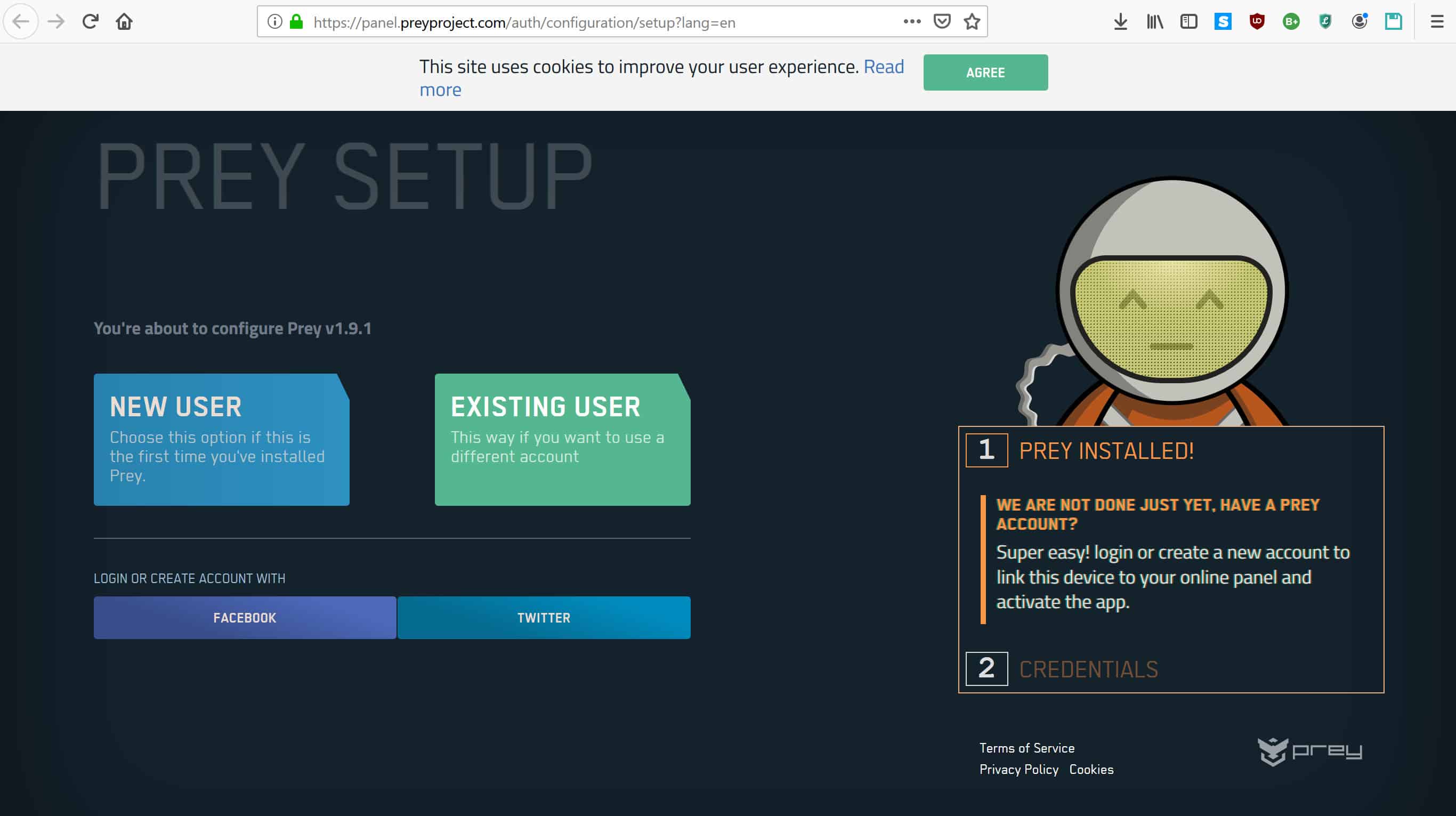

Amikor a varázsló befejezi a telepítést, győződjön meg arról, hogy bejelölte a jelölőnégyzetet a Prey elindításához, majd kattintson a gombra Befejez. Ezzel megjelenik a következő oldal a böngészőben:

Feltételezve, hogy ez az első alkalom, hogy beállította a Prey-t, kattintson a gombra ÚJ FELHASZNÁLÓ, majd írja be a nevét, e-mail címét és jelszavát a megjelenő beviteli mezőkbe. Kattintson a reCAPTCHA mezőbe annak igazolására, hogy nem robot vagy, és jelölje be a jelölőnégyzeteket, amelyek azt jelzik, hogy 16 évesnél idősebb és elolvasta a feltételeket. Kattintson a kékre REGISZTRÁLJ gomb alatt.

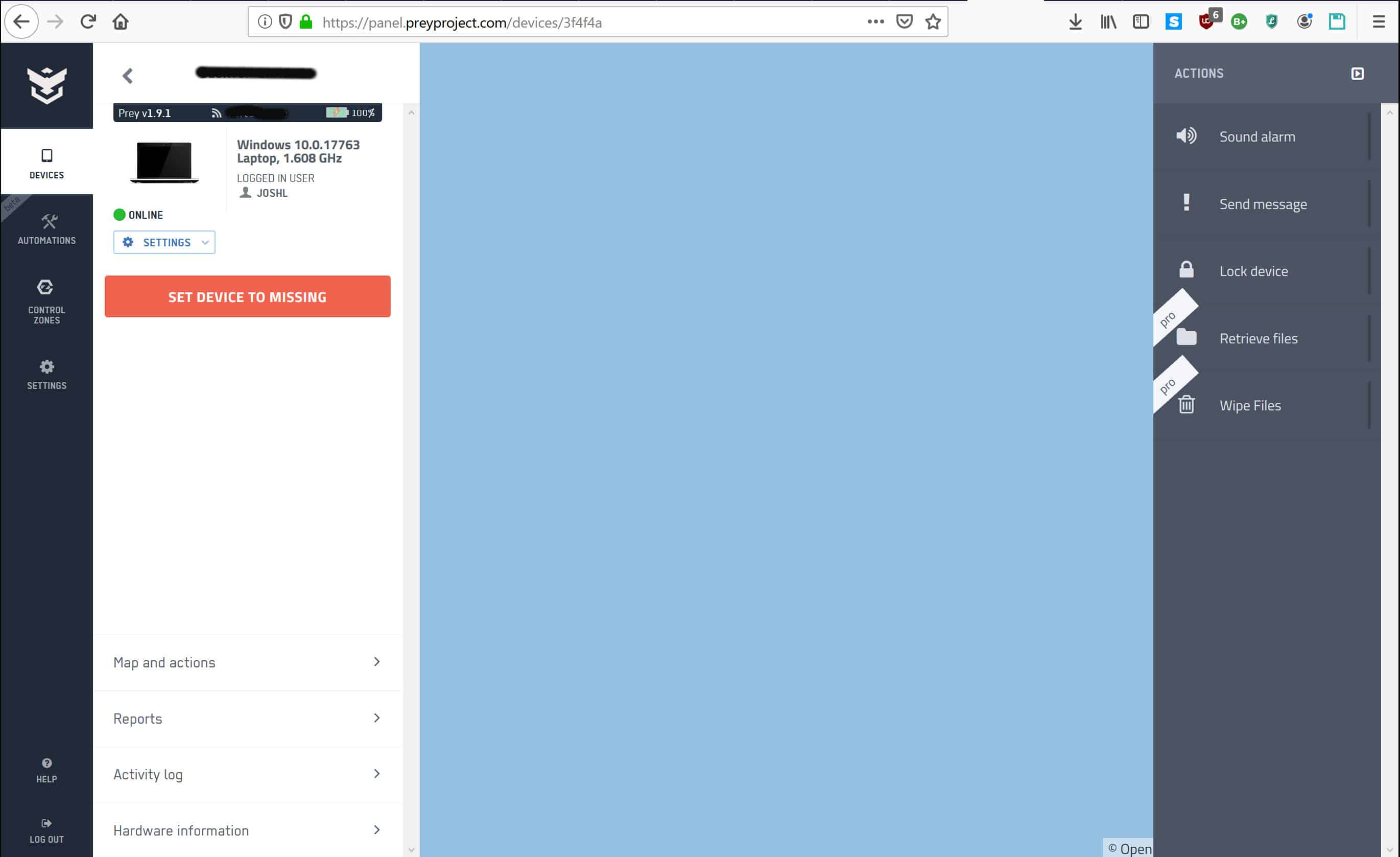

Ezzel elindítja a Prey kezelőpaneljét, amely megmutatja az eszköz legutóbbi ismert helyét:

Vegye figyelembe, hogy a képernyőképen a térkép adatvédelmi okokból az óceán közepére került. Általában a mezőt mutatja egy mezővel, amely feljegyzi az utoljára ismert tartózkodási helyét.

Amint a Prey feláll és működik, számos olyan funkciót kínál, mint a helymeghatározó szolgáltatások, a távoli lezárás és a távoli törlés, amelyeket szükség esetén használhat.

Egy eszköz elvesztése vagy ellopása után

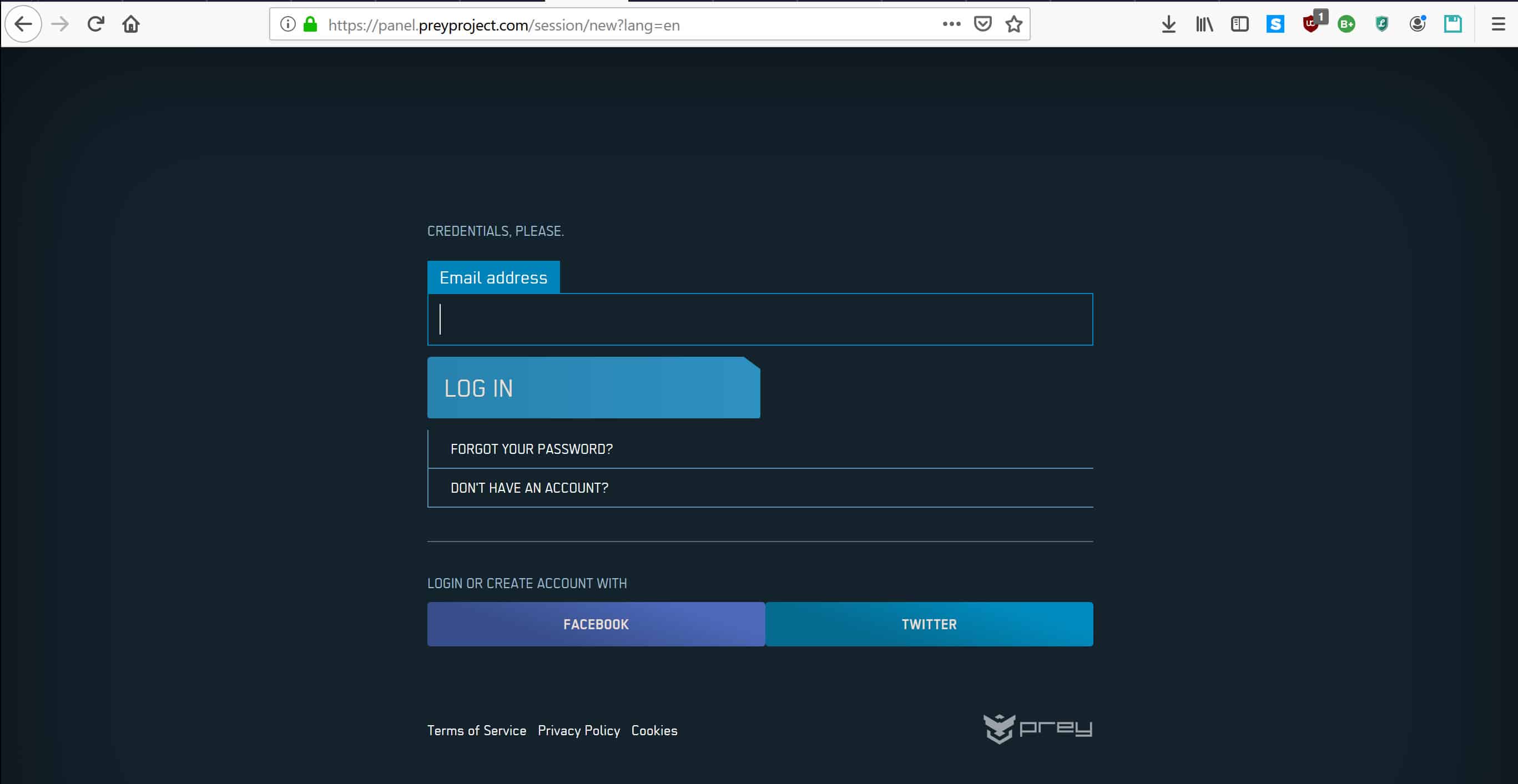

Tegyük fel, hogy tragédia történt, és laptopját elvesztették vagy ellopták. Az egyik megtakarító kegyelem az, hogy előrelátással tudta telepíteni a Prey-hez hasonló távoli törlőszerszámot, hogy korlátozza a lehetséges károkat. Az első lépés a Prey webhelyre lépés, az adatok megadása és a bejelentkezés:

Miután bejelentkezett, kattintson a hiányzó eszközre. Megmutatja, mikor volt utoljára csatlakoztatva az internethez, és hol található. Ha elég szerencsés, hogy egy zaklató tolvaj elrabolt, akkor online lesznek, és felfedik az eszköz helyét.

Ezt az információt felhasználhatja a számítógép felkutatására, vagy a rendõrségnek átadhatja a nyomozáshoz. A helymeghatározási adatok akkor is hasznosak, amikor egy eszköz egyszerűen elveszett – ha még mindig csatlakozik az internethez. Prey vezérlőpultja sokkal könnyebben megtalálható.

Ha az eszközt ellopták, fontos korlátozni a tolvaj hozzáférését a számítógép fájljainakhoz. A jobb oldali oszlopban számos különféle lehetőség található:

Ha távolról törölni akarja az eszközt, és véglegesen törli a fájlokat, kattintson a gombra Távoli törlés az oszlop alján. Sajnos ez a szolgáltatás nem érhető el az ingyenes csomagban, ezért előfizetnie kell a Prey Pro alkalmazást az eszköz törléséhez..

Ha még nem jelentkezett be a Prey Pro-ba, és valóban távolról kell törölnie a számítógépet, kattintson a gombra Frissítse tervét a felugró ablakban, és kövesse a linkeket az eszköz törléséhez. Ezzel törli az adatokat a számítógépről, feltéve, hogy azok továbbra is csatlakoznak az internethez.

Ha lopás esetén szeretne beállítani a távoli törlést, de nem akarja regisztrálni a Prey Pro-ra, számos más szoftver alternatíva létezik. A Microsoft 365 és a Microsoft Enterprise Mobility + Security egyaránt tartozik az Intune-hez, amelyet előre beállíthat úgy, hogy távolról törölje az elveszett vagy ellopott eszközöket. Más cégek, mint például az Absolute és a Meraki, távoli törlési megoldásokat kínálnak.

A távoli törlés korlátozásai

A távoli törlés tökéletes megoldásnak tűnik az adatok biztonságának megőrzése érdekében a legrosszabb esetekben, de valójában korlátozottabb, mint gondolnád. Az egyik jelentős kérdés az esetleges lopás és a távoli törlés közötti késés. Egy másik probléma az, hogy a készüléket csatlakoztatni kell az internethez, hogy a távoli törlés működjön.

A lopás és a törlés közötti idő

Amikor dolgokat lopnak, gyakran nem vesszük észre azonnal. Órákban, napokban vagy akár hetekben is észrevehetjük, hogy számítógépünket ellopták. Ez a késleltetési idő kritikus, mert csak néhány percig is eltarthat egy ravasz tolvaj, hogy ellopott laptop adataihoz férjen hozzá.

Még abban a ritka esetben is, amikor szemtanúja van laptopjának lopásáról, és be tud jelentkezni, hogy bejelentkezik, és távolról törölje a számítógépet, a tolvaj hozzáférhet az adatokhoz Ön előtt. Kedvezőtlenebb körülmények között napok is lehetnek arra, hogy bejárják a fájlokat, és mindent elérjenek, amire vágynak. Sajnos a távoli törlők nem tehetnek semmit egy olyan tolvaj megakadályozására, amely az adatokhoz a törlés előtt járt.

Az eszköznek online kell lennie

A távoli törlés további korlátozása, hogy egy ellopott eszköznek online kell lennie ahhoz, hogy működjön. Bármely tolvaj, aki tudja, mit csinál, pontosan ezek miatt az okokkal tartja a laptopot offline állapotban – nem akarják, hogy az eszközt nyomon lehessen követni, vagy hogy az adatokat töröljék. Ez azt jelenti, hogy soha nem lesz esélye arra, hogy használja a távoli törlés funkciót, amiért sok erőfeszítést igényelt a beállításra.

Ha a készüléket lopás után csatlakoztatják az internethez, akkor valószínű, hogy a tolvaj amatőr, vagy csak ellopja a laptopot, hogy eladja. Ezekben az esetekben nem valószínű, hogy a számítógép adatait célozzák meg, ezért előfordulhat, hogy távoli törlésre nincs szükség.

Az adatok ténylegesen törlődnek??

Nagyon sok sejtés merül fel arról, hogy az adatok helyreállíthatók-e vagy sem, miután törölték őket vagy törölték őket. Az, hogy lehetséges, számos tényezőtől függ, beleértve a meghajtó törlésének módját, attól, hogy egy modern vagy egy régi meghajtót, egy félvezető meghajtót vagy egy merevlemez-meghajtót tartalmaz-e, és azt, hogy mennyire kifinomult a támadó.

A 2008-as tanulmány szerint a legtöbb esetben elegendő egyetlen törlés a megfelelő szoftverrel, hogy megakadályozzák az adatok a támadó kezébe kerülését. Ha azonban egy jól felszerelt ellenféllel és egy régebbi meghajtóval vagy egy félvezető meghajtóval foglalkozol, akkor fennáll annak a lehetősége, hogy a törlés után képesek lesznek az adatok helyreállítására..

Az ellopott eszközök védelme teljes lemeztitkosítással

Bizonyos helyzetekben, a távoli törlőkendők nem hatékonyak és nem megvalósíthatók az elveszett vagy ellopott laptop védelmére. Sok esetben a teljes lemez titkosítása jobb alternatíva lehet, vagy felhasználható a távoli törlés képességeinek kiegészítésére.

Ha egy számítógép lemeze teljesen titkosítva van, ez azt jelenti a lemez összes adatát rejtjelező szoftverrel vagy hardverrel lezárták. Ez megakadályozza az illetéktelen hozzáférést. Teljes lemez titkosítás használata esetén az adatokhoz csak azok a felhasználók férhetnek hozzá, akiknek van a kulcsa. Egyébként az adatok titkosításként használhatatlanok maradnak.

A teljes lemeztitkosítás kiváló módszer az adatok védelmére, különösen, ha egy eszköz elveszik vagy ellopták. Még ha egy eszköz rossz kezekbe is kerül, a leendő tolvajok csak akkor férhetnek hozzá az adatokhoz, ha rendelkeznek a kulcsmal.

Ez a megközelítés előnyös lehet a távoli törléshez képest, mert a lopók és a távoli törlés ideje között nincs lehetőség a bűnözők számára.

Egy másik jelentős előnye az, hogy az eszközt nem kell csatlakoztatni az internethez annak érdekében, hogy a tolvaj ne férhessen hozzá az adatokhoz. Míg az adatok technikailag továbbra is a számítógépen vannak, a titkosítás kulcs nélkül hozzáférhetetlenné teszi őket – nincs szükség internetkapcsolatra az adatok lezárásához vagy törléséhez, mert alapértelmezés szerint már le vannak zárva..

A teljes lemeztitkosítás legegyszerűbb módja a Windows 10 rendszerben a BitLocker használatával, bár csak a Windows Pro, Enterprise és Education felhasználók számára érhető el. Ha a Windows 10 Home rendszert használja, a Bitlocker nem érhető el. A következő bemutató szintén razt jelenti, hogy a számítógép rendelkezik egy megbízható platformmodul (TPM) chipekkel, bár vannak olyan módok, amelyek nélkül beállíthatja a Bitlocker-et.

Ha a BitLocker nem egy opció az Ön számára, akkor kipróbálhatja a VeraCrypt alkalmazást, amely egy ingyenes és nyílt forrású teljes lemezes titkosítási program. Egyes felhasználók jobban részesítik a BitLockerrel szemben, mivel ez lehetővé teszi bárki számára a kód ellenőrzését, és a VeraCrypt mögött álló szervezet nem tartozik olyan nagyvállalathoz, mint a Microsoft..

A teljes lemeztitkosítás beállítása a BitLocker segítségével

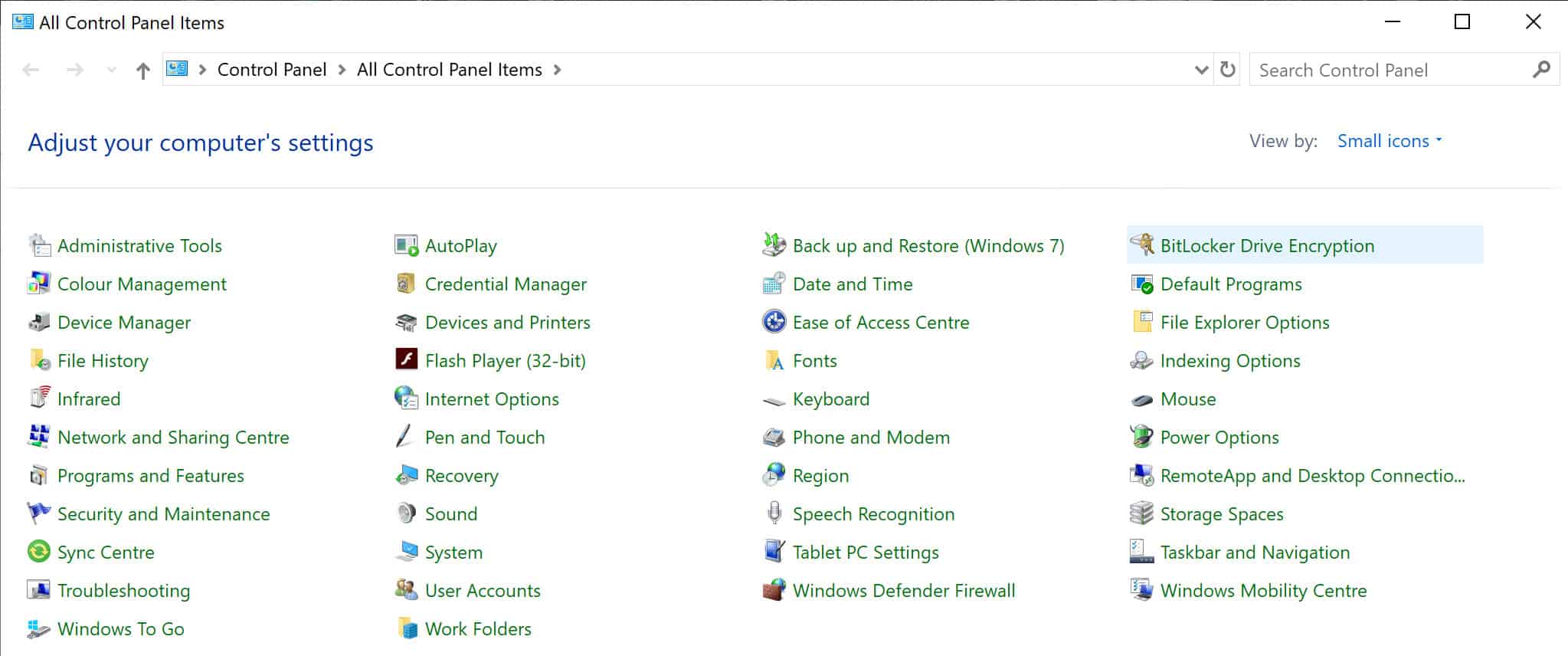

Az első lépés egy rendszergazdai fiókkal történő bejelentkezés a Windowsba. Miután bejelentkezett rendszergazdaként, lépjen a Kezelőpanel, majd válassza a lehetőséget BitLocker meghajtótitkosítás:

kettyenés Kapcsolja be a BitLocker alkalmazást. A BitLocker varázsló elindul, és ellenőrzi a számítógépet, hogy megbizonyosodjon arról, hogy rendelkezik-e TPM chipekkel és megfelel-e a többi követelménynek. Ha rendszerváltoztatásra van szükség, a BitLocker varázsló javasolja a szükséges lépéseket.

Amint a Bitlocker készen áll, kérni fog egy USB-kulcsot vagy egy jelszót. A legtöbb felhasználó számára a jelszó lesz a legpraktikusabb lehetőség.

Fontos megjegyezni, hogy még a legjobb titkosítási eszközöket is könnyen aláássák a gyenge jelszavak. Ha rövid és egyszerű jelszót használ, vagy ugyanazt a, minden fiókhoz, akkor nem számíthat arra, hogy a titkosított lemez nagyon biztonságos lesz. Nézze meg az erős jelszavak létrehozásáról és kezeléséről szóló útmutatónkat, hogy megtudja, hogyan javíthatja biztonságát, vagy hogyan használhatja a jelszógenerátort.

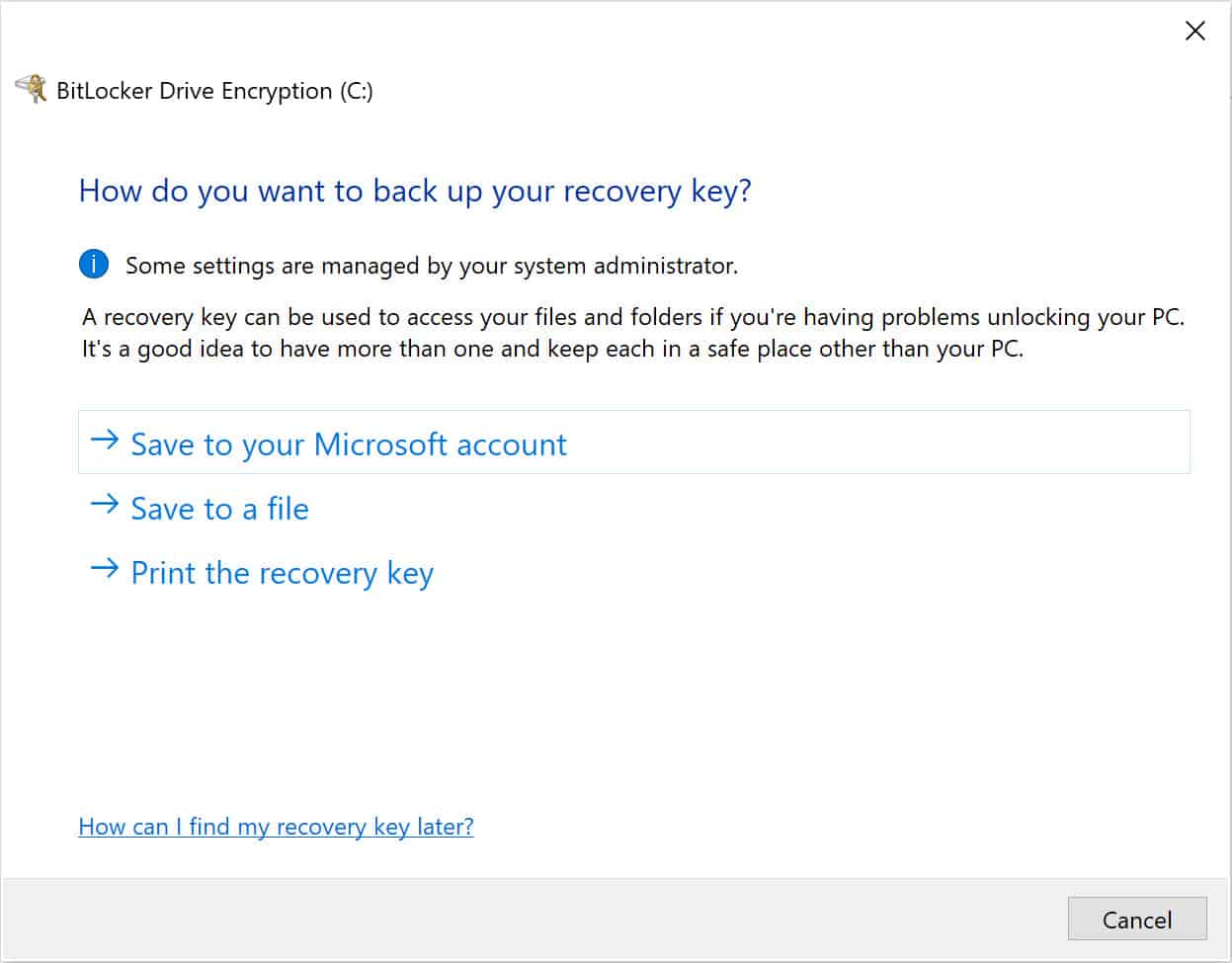

Írja be az erős jelszavát, majd írja be újra a következő mezőbe, hogy megerősítse, hogy helyesen írta-e be. Ezután a következő képernyőre vezet, ahol megtalálhatja a kulcs-helyreállítási lehetőségeket:

Ezeket a lehetőségeket kínál a Microsoft arra az esetre, ha elfelejti vagy elveszíti a kulcsát. A legjobb az elkerül Mentés Microsoft-fiókjára mert az e-mail nem túl biztonságos. A jobb lehetőségek a következők:

- Mentés fájlba – A kulcsot mentheti egy USB-n, amelyet kizárólag erre a célra használ. Tegye egy széfbe, vagy óvatosan rejtse el, és csak akkor csatlakoztassa az USB-t a számítógéphez, hacsak nem szükséges a kulcs helyreállítása.

- Nyomtassa ki a helyreállítási kulcsot – A kulcsról biztonsági másolatot készíthet, ha kinyomtatja, majd óvatosan elrejti az otthoni oldalt.

A következő képernyőn megkérdezi Önt, hogy meghajtójának mekkora részét szeretné titkosítani. Csak a használt lemezterület titkosítása a legjobb új számítógépekhez vagy meghajtókhoz. Ha egy meghajtó már használatban van, akkor jobb választania Titkosítsa a teljes meghajtót úgy, hogy az egész meghajtó titkosítva legyen.

Ezután kiválaszthatja a titkosítási módot. Mivel ebben a példában a BitLocker használatával titkosítjuk a számítógép merevlemezét, kattintson a gombra Új titkosítási mód, amelynek célja a rögzített, nem pedig a külső merevlemez-meghajtók.

Miután átlépte a fenti lépéseket, a BitLocker felkéri a számítógép újraindítására, hogy ellenőrizze a rendszert. Amikor elindul, a rendszer megkérdezi, hogy írja be a BitLocker jelszavát, mielőtt elérheti a meghajtót.

Meg fogják kérni, – Készen állsz arra, hogy titkosítsd ezt a meghajtót?. Kattintson Folytatni és elindul a lemez titkosítási folyamata. Néhány percetől néhány napig tarthat, attól függően, hogy mennyi adatot kell titkosítani.

Miután a meghajtó titkosítva volt, a feloldáshoz és a fájlok eléréséhez csak a korábban beállított jelszó megadásával lehet hozzáférni. Ezért annyira fontos a jelszó gondos tárolása.

Lehet, hogy elfelejti a jelszót, és képesnek kell lennie arra, hogy hozzáférhessen a biztonsági másolathoz, hanem rejtett módon is kell tartania, mert bárki, aki rá találkozik, hozzáférhet minden fájlhoz.

A teljes lemeztitkosítás korlátozásai

Mint a legtöbb biztonsági szempontból, vannak olyan hátrányok is, amelyek a teljes lemezes titkosítással járnak. Az egyik legnagyobb gyengeség az, hogy A titkosítás csak akkor erős, ha a helyes jelszó-gyakorlatokat betartják. Ha a hackerek megtalálják a jelszót vagy feltörhetik, akkor az adatokhoz való hozzáférés triviális.

Ez az információbiztonság számos területén jelent problémát, és enyhíthető például a következő gyakorlatok révén:

- Komplex jelszavak használata.

- Minden fiókhoz egyedi jelszó használata.

- Jelszókezelő használata.

- A jelszó leírásának elhagyása a könnyen megtalálható helyeken.

- Társadalomtudományi tudatosság és képzés.

A másik fő kérdés ez még a legjobb titkosítási módszerek sem maradnak biztonságban örökre. Az általunk használt algoritmusok a biztonság és a használhatóság közötti kompromisszummal járnak. Minél biztonságosabb az algoritmus, annál több időt vesz igénybe a titkosítás és a dekódolás, és annál több számítási teljesítményt használ.

A hatékonyság érdekében inkább olyan titkosítási algoritmusokat hajtsunk végre, amelyek biztonságosak a középtávú jövőben. Ha rejtjelezzük az adatokat azzal a szándékkal, hogy biztonságban legyenek a következő évszázadban, akkor túl sok időre és számítási teljesítményre lenne szükség ahhoz, hogy felhasználható legyen.

Idővel technológiánk fejlődik, a feldolgozási teljesítmény olcsóbbá válik, és új kriptoanalízis technikákat fedeztek fel. A múltban biztonságosnak ítélt algoritmusokat, mint például a DES, motivált és jól felszerelt ellenfelek dekódolhatják. Ez azt jelenti, hogy bármilyen, a DES-rel titkosított régi adat hozzáférhető.

Jelenleg az AES-256-at tekintik a szimmetrikus titkosítás aranyszabványának. Ha helyesen hajtják végre, a repedés lehetetlen, még a legerősebb szervezetek számára is.

Ugyanakkor, csakúgy, mint a DES esetében, a technológia tovább javul az elkövetkező évtizedekben, és egyre gyakorlatibbá válik az AES kijátszása. Ez azt jelenti, hogy az AES-rel jelenleg titkosított adatok végül bizonytalanok lesznek, ez lehetővé teszi ellenfeleink számára a hozzáférést.

Természetesen a jelenleg érzékenynek vagy értékesnek tekinthető adatok nagy része addigra teljesen értéktelen lesz. Ennek ellenére néhány adat továbbra is megőrzi értékét, és ezekben a hosszú távú esetekben a meghajtók törlése a jövő biztonságának hatékonyabb módja, mint a lemez teljes titkosítása..

Noha ez a forgatókönyv paranoidnak tűnhet, a kiszivárgott NSA-dokumentumok azt sugallják, hogy a szervezet bizonyos titkosított adatokat megőrizhet mindaddig, amíg meg nem találja a módját annak feltörésére. Persze, nem az a tény, hogy aggódni kell annak a veszélyszintnek a miatt, amellyel az egyének és szervezetek többsége szembesül, de vannak olyan helyzetek, amikor figyelembe kell venni a jövőbeli visszafejtési potenciált..

A távoli törlés és a teljes lemeztitkosítás kombinálása

Számos olyan eset van, amikor a távoli törlés vagy a teljes lemezes titkosítás elegendő az adatok védelméhez. Olyan helyzetekben, amikor az adatok hihetetlenül értékesek, és várhatóan évszázadok óta megőrzik értéküket, lehet a legjobb, ha mindkét mechanizmust összekapcsolják.

Ha a teljes lemez titkosítás és a távoli törlés is be van állítva, a tolvaj nem fér hozzá az adatokhoz közvetlenül a kezdeti lopás után (kivéve, ha már megszerezték a jelszót – ismét a jó jelszó bevezetésével csökkenthető annak esélye. irányítási gyakorlatok).

Ha a készülék csatlakozik az internethez, akkor távolról is törölhető, hogy megakadályozzák az adatokhoz való jövőbeli hozzáférést. Ez további védelmet nyújt abban az esetben, ha a jelszót felfedezik, vagy új technikákat fejlesztenek ki a titkosítás kijátszására a jövőben.

Természetesen a készüléket továbbra is csatlakoztatni kell az internethez, hogy a távoli törlés működjön, de legalább a két megközelítés kombinálása az adminisztrátorok számára további védelmi rétegeket biztosít. Ez azt is jelenti, hogy a támadóknak több lehetősége van hibázni.

Miért engedélyeznie kell a távoli törlést vagy a teljes lemezes titkosítást?

Ha a távoli törlést még nem engedélyezték, és egyéb biztosítékok nincsenek érvényben, a támadók bármi elérhetik a laptopot vagy a számítógépet. A tömeges adatsértéstől az IP-lopásig a felügyelet óriási hatással lehet a vállalkozásokra és az egyénekre.

Ezek nem csupán elméleti támadások. A múltban számos példát találtak lopott laptopok vagy más eszközök katasztrófákhoz vezetésére. Néhány ezek közül:

A veteránügyek adatainak megsértése

Az egyik legveszélyesebb laptop-adatvédelem 2006-ban történt. Egy titkosítatlan laptopot, amely 26,5 millió amerikai veterán adatait tartalmazta, ellopták egy adatanalitikus otthonából..

Az adatok tartalmazták a társadalombiztosítási számokat, a rokkantsági besorolást és más személyes adatokat. 2009-ben a Veteránügyi Minisztérium rendezést ért el az érintettekkel. Az együttes kereseti eljárás eredetileg 1000 dollárt keresett mindazok számára, akiknek az adatait ellopták, azonban végül 20 millió dolláros teljes kifizetési megállapodásra jutottak..

MD Anderson Rákközpont lopása

2012 és 2013 között az MD Anderson Cancer Centerben laptopot és két USB-meghajtót loptak. A lopások 34 800 beteg titkosítatlan adatait tartalmazták. Noha nincs bizonyíték arra, hogy illetéktelen személyek férjenek hozzá a személyes adatokhoz, a texasi társaságot még mindig 4,3 millió dollár bírsággal büntették [year]-ben.

A társaság fellebbezést nyújtott be az Egészségügyi és Emberi Szolgáltatások Minisztériumának határozatától, de a szankciót az elnök bíró fenntartotta. Steven Kessel bíró elutasította MD Anderson érveit, kijelentve, hogy a szervezet „csak félszív és hiányos erőfeszítéseket tett a titkosításra az elkövetkező években”.

A bíró döntése szerint nem bír jelentőséggel az, hogy az adatokhoz jogosulatlanul került-e hozzáférés. Úgy ítélte meg, hogy a társaság elmulasztotta megvédeni a személyes adatokat a nyilvánosságra hozataltól, így felelõssé tette.

Coplin Health Systems laptop lopás

[year] elején egy nyugat-virginiai egészségügyi szervezet egyik laptopját egy alkalmazott autójából lopták el. A laptop a Coplin Health Systemshez tartozott, és jelszóval védett volt, azonban az adatokat nem titkosították, és a távoli törlés sem volt engedélyezve, ami lehetővé tette a lehetőséget, hogy 43 000 beteg adataihoz hozzáférhessenek..

A betegek adatai tartalmaztak egészségügyi adatokat, társadalombiztosítási számokat és pénzügyi információkat. Ebben a szakaszban nincs bizonyíték arra, hogy az adatokat visszaéltek-e a hackerek, de a Coplin Health Systems-től továbbra is értesíteni kellett az érintetteket, valamint az Egészségügyi és Humánszolgáltatási Minisztérium Polgári Jogi Hivatalát. Ennek oka az, hogy a laptopnak nem volt megfelelő védelme, és a lopás továbbra is veszélyt jelentett a betegek és adataik számára.

Lopott laptop az Eir-től

Nem csak az Egyesült Államokban vannak laptopok lopásai olyan rohamos és károsak. Az Eir, az ír telekommunikációs társaság, egy alkalmazott laptopját is ellopták [year]-ban. Míg a laptopot állítólag jelszóval védették és titkosították, a lopás előtti napi hibás biztonsági frissítés eredményeként a laptop adatai visszafejtésre kerültek, amikor ellopták..

A hiba lehetővé tette a tolvaj számára, hogy hozzáférjen a 37 000 Eir ügyfél adataihoz. Az adatok tartalmaztak neveket, e-mail címeket, számlaszámokat és telefonszámokat, azonban a társaság szerint a pénzügyi adatok nem voltak veszélyben.

A társaság az adatvédelmi biztosnak, valamint az érintett ügyfeleknek jelentette az eseményt. Ez az eset megmutatja, hogy ébernek kell lennie a vállalatoknak az adataik védelmében. Noha a biztonsági hibák sajnálatos valóság, elképzelhető, hogy a távoli törlés képessé tette az adatokat az illetéktelen hozzáféréstől..

Kanadai Egészségügyi Minisztérium laptop lopás

[year] végén egy kanadai kormány alkalmazottjától ellopták a laptopot. A titkosítatlan laptopot egy lezárt autóból vették, és egészségügyi információkkal szolgált, közel 40 000 északnyugati területekről.

Az e-mailek és a fájlok között a laptop néhány rendkívül érzékeny egészségügyi információt tartalmazott, ideértve a „… HPV-oltások, C. difficile (vastagbélfertőzések), pap-kenet, szamárköhögés, tuberkulózis vérvizsgálatai, szexuális úton terjedő fertőzések és antibiotikum-rezisztens betegségek, többek között. ”

Az egészségügyi adatok mellett a laptop személyes adatokat is tartalmazott, amelyeket felhasználhattak személyazonosság-lopáshoz és egyéb bűncselekményekhez. Az eszközt nyilvánvalóan titkosítatlanul hagyták, mert hibrid táblagép és laptop volt, amely nem volt kompatibilis az informatikai osztály titkosító szoftverével..

Az ilyen érzékeny információk kezeléséhez szükséges laptopot soha nem szabad átadni az alkalmazottaknak a megfelelő védelmi intézkedések nélkül, függetlenül attól, hogy nehéz titkosítani. Ha ez nem lehetséges, akkor a feladathoz biztonságos eszközt kell kiadni.

Titkos szolgálat laptop lopása

A spektrum másik oldalán [year]-ben egy titkosszolgálati ügynök laptopját ellopták egy autóból, New York City-ben. A lopás ellenére a laptop megfelelő biztonsági intézkedéseket tartalmazott a lehetséges károk enyhítésére.

A titkosszolgálat teljes mértékben titkosítja alkalmazottainak laptopját, és nem engedélyezi számukra, hogy bármilyen minősített információt tartalmazzanak. Távoli törlési képességeikkel is rendelkeznek, hogy az eszköz semmiféle támadót ne használjon. Noha a lopások kivédését lehetetlen megakadályozni, az átfogó kiberbiztonsági politika kidolgozása segíthet korlátozni az esetleges károkat..

A távoli törlés és a lemez teljes titkosítása minimalizálja a kockázatokat

A fent felsorolt események azt mutatják, hogy mekkora károkat okozhat, ha a szervezetek nem fordítanak időt eszközeik idő előtti biztosítására. Hajlamosak vagyunk alábecsülni a kockázatokat, vagy elképzelni, hogy bizonyos forgatókönyvek soha nem történnek meg velünk – amíg túl késő. A valóság az, hogy laptopjaink gyakran nagyon értékes adatokat tartalmaznak, és a tolvajok elsődleges célja.

Noha nehézkesnek tűnik a távoli törlés vagy a teljes lemezes titkosítás beállítása a számítógépeken, ez kis árat fizet, szemben az óriási költségekkel, amelyek az adat megsértéséből származhatnak..

Lásd még:

- 3 az 5-ből használt merevlemez tartalmazza a korábbi tulajdonos adatait

- Kiberbiztonsági statisztikák

ő operációs rendszerét. Töltse le és telepítse a programot az eszközre. A telepítés során be kell állítania a Prey fiókját, és meg kell adnia az eszköz adatait. Ezután a Prey automatikusan elkezdi figyelni az eszközt, és jelentést küld, ha valami gyanús történik. Ha az eszköz elveszik vagy ellopták, jelentkezzen be a Prey fiókjába egy másik eszközről, és válassza ki az elveszett vagy ellopott eszközt. A Prey lehetővé teszi az eszköz helyének meghatározását, a képernyőképek készítését, a hangfelvételt, és még sok más funkciót. Ha úgy dönt, hogy törli az adatokat, akkor a Prey lehetővé teszi az adatok távoli törlését is.

Egy eszköz elvesztése vagy ellopása után

Ha az eszköz elveszik vagy ellopták, jelentkezzen be a Prey fiókjába egy másik eszközről, és válassza ki az elveszett vagy ellopott eszközt. A Prey lehetővé teszi az eszköz helyének meghatározását, a képernyőképek készítését, a hangfelvételt, és még sok más funkciót. Ha úgy dönt, hogy törli az adatokat, akkor a Prey lehetővé teszi az adatok távoli törlését is.

A távoli törlés korlátozásai

A távoli törlésnek vannak bizonyos korlátozásai, amelyeket figyelembe kell venni. Ezek közé tartozik a lopás és a törlés közötti idő, az eszköznek online kell lennie, és az adatok ténylegesen törlődnek-e.

A lopás és a törlés közötti idő

Ha az eszköz elveszik vagy ellopták, azonnal jelentkezzen be a Prey fiókjába, és törölje az adatokat. Minél tovább vár, annál nagyobb az esélye annak, hogy a támadó már hozzáférhet az adatokhoz.

Az eszköznek online kell lennie

A távoli törlés csak akkor működik, ha az eszköz online van. Ha az eszköz nincs csatlakoztatva az internethez, akkor nem lehet távolról törölni az adatokat.

Az adatok ténylegesen törlődnek??

A távoli törlés nem garantálja, hogy az adatok teljesen eltűnnek az eszközről. A támadók olyan eszközöket használhatnak, amelyek lehetővé teszik az adatok helyreállítását, még akkor is, ha azokat törölték. Ezért fontos, hogy a teljes lemeztitkosítást is beállítsa.

Az ellopott eszközök védelme teljes lemeztitkosítással

A teljes lemeztitkosítás lehetővé teszi, hogy az összes adatot titkosítsa az eszközön. Ez azt jelenti, hogy ha valaki ellopta az eszközt, nem tud hozzáférni az adatokhoz, hacsak nem rendelkezik a titkosítási kulccsal. A teljes lemeztitkosítás nagyon hatékony védelmet nyújt az adatok ellen, és ajánlott minden olyan eszközön, amely érzékeny vagy értékes adatokat tartalmaz.

A teljes lemeztitkosítás beállítása a BitLocker segítségével

A BitLocker egy beépít