Az utóbbi időben a körökben zajló egyik nagy csalás nem az e-maillel kezdődik. Ez általában egy telefonhívással kezdődik. Egy számítógépes technológia, amely állítólag egy nagy, jó hírű céget képvisel, mint például a Microsoft, felhívja potenciális áldozatát, és elmondja számukra, hogy a számítógépüket több vírussal fertőzték meg..

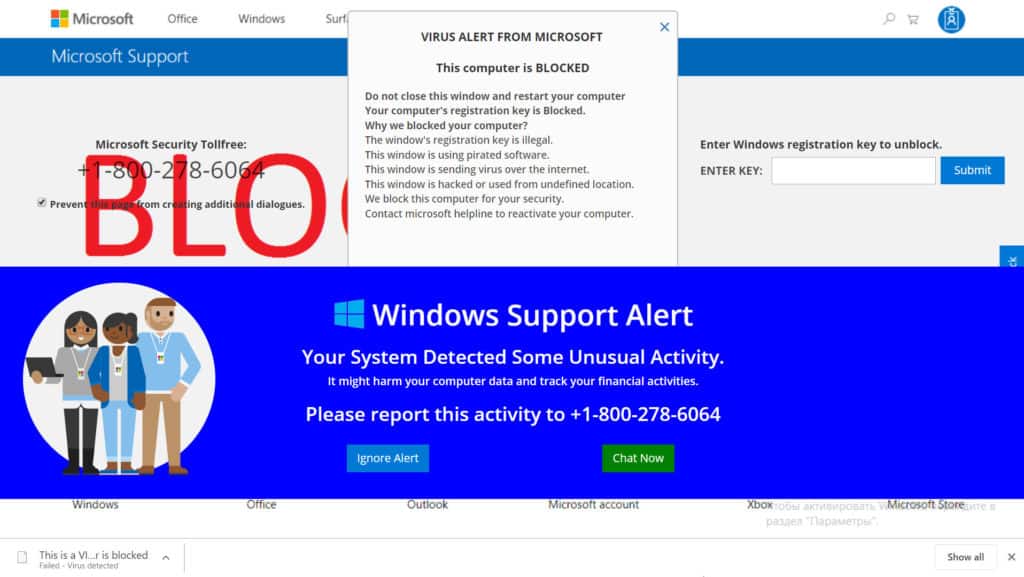

Alternatív megoldásként a felhasználó megkap egy weboldalt, amely felbukkan a teljes képernyős, az első és a középső részben, azzal állítva, hogy vírust vagy akár több vírust is észleltek a számítógépükön. Mind a weboldal, mind a telefonhívás fenyegetést jelenthet a felhasználó számítógépének letiltására a fertőzés további terjedésének megakadályozása érdekében.

A weboldalnak nem lesz lehetősége bezárni, mint egy normál böngészőablakban, annak ellenére, hogy csak weboldalról van szó. Lehetséges az oldal bezárása, de ehhez egy kis tech know-how szükséges. Ez egy kis ösztönzést ad a gyanútlan áldozatoknak az oldal technikai támogatási számának felhívására.

Általános technikai támogatás scam taktikák

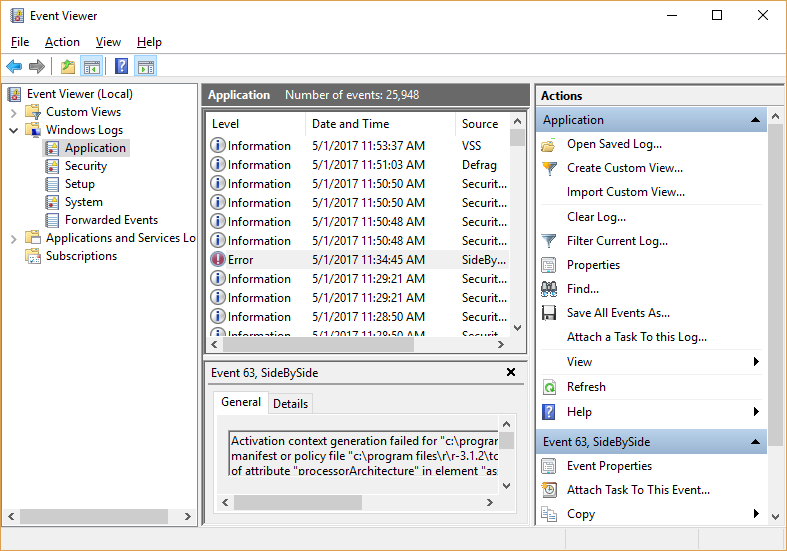

A követelés legitimálása érdekében a telefontechnika néhány különféle taktikát használhat, amelyek magukban foglalhatják a felhasználóknak a Windows Event Viewerbe irányítását vagy egy hamis ügyfélszolgálati szám igénylését..

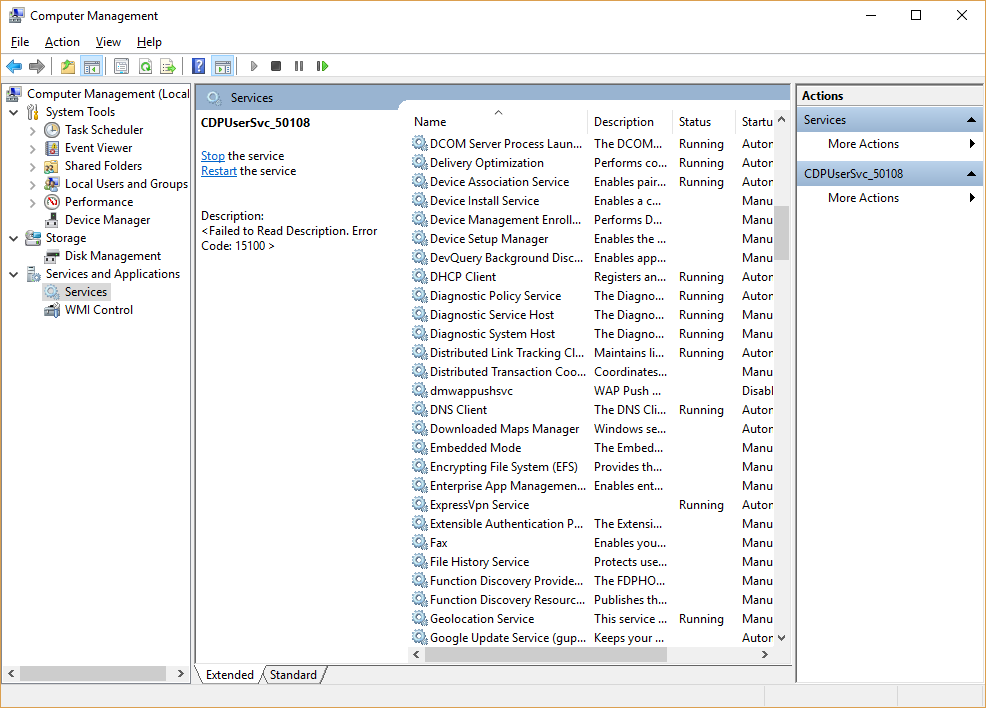

Ezek a hamis tech-k felhasználhatnak különféle egyéb, a Windowsba épített technikai eszközöket is, hogy rávilágítsák potenciális áldozatukat abban, hogy úgy gondolják, hogy számítógépük támogatásra szorul, vagy arra utasítják a felhasználókat, hogy telepítsenek asztali megosztó szoftvert az áldozatok számítógépéhez való hozzáféréshez és a rosszindulatú fájlok telepítéséhez a rendszeren.

Még olyan messzire is menhetnek, hogy azzal fenyegetik, hogy a felhasználó számítógépét letiltják, hogy megakadályozzák a fertőzés terjedését.

Annak igazolására, hogy a hamis technika a felhasználót a Windows eseménynapló-naplókhoz, a rendszermonitorhoz, a rendszer elérhető szolgáltatáslistájához vagy bármely más olyan műszaki eszközhöz való hozzáféréshez vezet, amelyről a legtöbb felhasználó még soha nem látott vagy csak hallott:

- A naplófájlok bármilyen hibáját annak igazolására használják, hogy az operációs rendszert vírus veszélyeztette

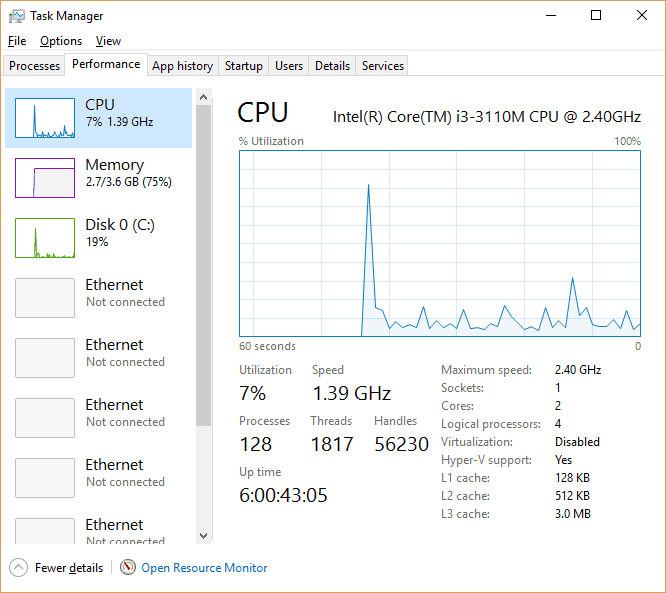

- A rendszer teljesítménymonitorának csúcsait és völgyeit összehasonlítják egy szívrohamban szenvedő ember EKG-jével

- A nem futó szolgáltatásokat fertőzöttnek vagy fertőzés miatt letiltottnak tekintik

- Sok más, az operációs rendszerbe beépített műszaki eszközt felhasználhat a csaló, hogy meggyőzze a felhasználót arról, hogy a rendszerük fertőzött

- Még az operációs rendszer néhány szokásos tulajdonsága is felhasználható arra, hogy meggyőzze a felhasználót arról, hogy problémák vannak a számítógépükkel

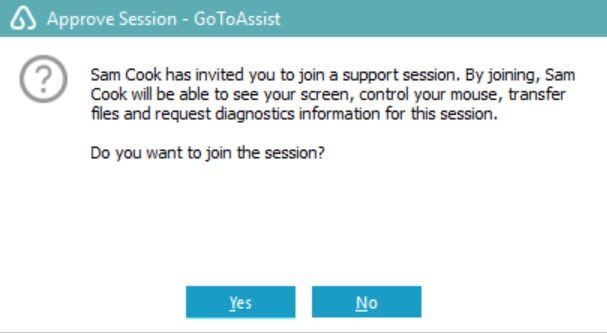

A csaló az áldozat számítógépéhez való hozzáférést szolgáló lépéseken keresztül is járhat az áldozaton. Ide tartozik az áldozatnak egy weboldal megnyitásának felkérése a TeamView vagy a LogMeIn GoToAssist asztali megosztó szoftverének letöltésére. Innentől kezdve a csaló gyakran kéri a számítógép távirányítását.

Ki a leginkább a technikai támogatásokkal kapcsolatos csalásokkal fogja sújtani?

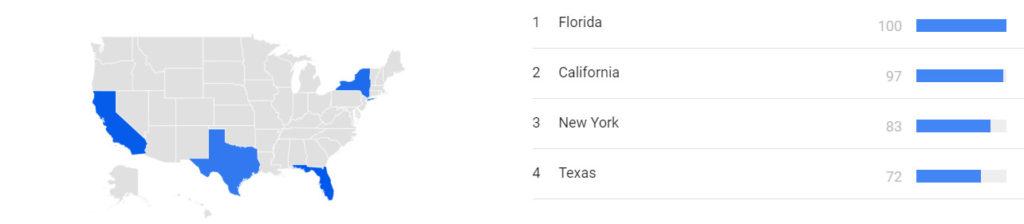

Az Egyesült Államokban a floridai, kaliforniai, New York-i és texasi lakosokat a leginkább sújtják a technikai támogatásokkal kapcsolatos csalások.

Forrás: Google

Forrás: Google

A fogyasztói magatartással kapcsolatos tudásaink alapján (hogy az ilyen csalások által érintett fogyasztók közel fele keresőmotorokkal keres további információt) a Google Trends adatai úgy tűnik, hogy azt mutatják, hogy a többi állam legtöbbjét kissé befolyásolja az összehasonlítás..

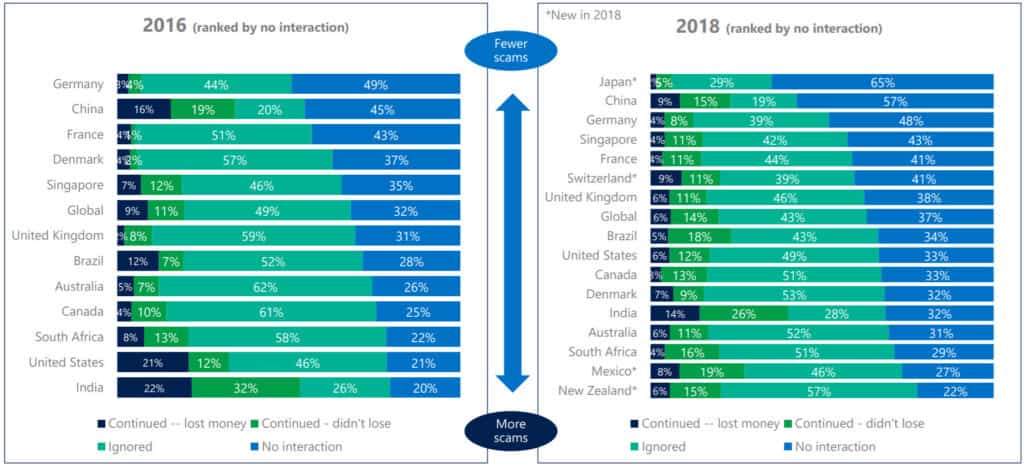

Világszerte számos országban érkeznek csalások, de a legtöbb fogadó nem veszít pénzt számukra. A technológiai támogatásokkal kapcsolatos csalásokról szóló, [year]. évi Microsoft tanulmány szerint a japán fogyasztók a legkevésbé veszítenek pénzt egy átverési kísérlet után, míg az indiai fogyasztók valószínűleg a vesztes végén találják magukat..

Forrás: Microsoft

Forrás: Microsoft

Összességében úgy tűnik, hogy a technikai támogatásokkal kapcsolatos csalások mind az Egyesült Államokban, mind pedig az egész világon hanyatlanak, mind annak szempontjából, hogy hányuk jut át a potenciális áldozatokhoz, és hányuk sikeres végső soron teljesíti a kifizetést.

Távoli hozzáférés

A csali után a tech ráveszi a felhasználót egy távoli elérési program letöltésére és telepítésére, például a LogMeIn vagy a TeamViewer. Ezután a tech ugyanazt a programot használja a számítógépén, hogy hozzáférjen a felhasználó rendszeréhez, és távolról vegye át a számítógép irányítását. A technikának ezután szabad uralma van arra, hogy tegye, amit akar. A felhasználók beszámoltak a vírusfertőzésről, a keyloggerek, trójaiak, férgek és még a ransomware észleléséről is. Amint a technológia befejeződik, 100 dollártól 600 dollárig terjedő összeget igényel a „szolgáltatásért”. Természetesen, miután megkapta az Ön hitelkártya- vagy bankkártya-adatait, bármikor többször is felszámolhat, és bármikor megteheti..

A technikus ezután újrakonfigurálhatja a távoli elérési szoftvert, hogy automatikusan elfogadja a bejövő kapcsolatot, lehetővé téve a csaló számára, hogy bármikor elérje a számítógépet. Bizonyos fájlokat lemásolhatnak és telepíthetnek saját számítógépükről az áldozat számítógépére, amely mindenféle rosszindulatú szoftvert tartalmaz.

- A keyloggerek olyan programok, amelyek rögzítik az egér minden kattintását, a kattintást és a billentyűzet minden egyes megnyomását. Ezeket a nyilvántartásokat ezután rendszeres időközönként feltöltik a támadó által választott szerverre

- A csalók szintén férgeket telepítettek saját csúnya meglepetésükkel a gyanútlan felhasználók számára. A féreg egy olyan vírustípus, amely önmagában replikálódik. Noha ez nem okoz sok kárt, általában elhasználja az összes rendelkezésre álló hálózati sávszélességet, amikor replikálja magát az összes számítógépre, amely a fertőzött géphez csatlakozik..

- Ismertek arról is, hogy ransomware-t telepítenek áldozataik számítógépére, hogy növeljék minden egyes technikai támogatási szekcióból származó potenciális jövedelmüket. A Ransomware az eszköz összes adatát titkosítja, és váltságdíjat követel az áldozattól a jelszó cseréjéért a titkosításhoz.

Egy másik mellékhatás a személyazonosság-lopás lehetősége. Mint sok más típusú csalás, a támadó nemcsak pénzt, hanem eladható árut is keres. A kulcsfontosságú naplózó telepítése a számítógépre lehetővé teszi számukra, hogy bármit megtekintsenek, amit beírnak a billentyűzetre, vagy bármit, amelyre az egér kattint. Ha a felhasználó rákattint egy könyvjelzőre a bankjának online banki webhelyén, a felhasználónevével és jelszavával, akkor az információt a keylogger program segítségével továbbítja a csalónak anélkül, hogy a felhasználó soha nem tudna róla, amíg túl késő lenne..

Hogyan lehet megtudni, mikor ez egy technikai támogatás átverés

Léteznek olyan figyelemre méltó figyelmeztető jelzések, amelyek segítenek jelezni, ha egy weboldal, előugró ablak, e-mail vagy telefonhívás Microsoft technikai támogatási csalás.

Telefonhívással kezdődő csalások esetén:

- A Microsoft és a legtöbb más technológiai vállalat nem kezdeményez technikai támogatást nyújtó telefonhívásokat

- A legtöbb tech átverés esetén robotbeszélgetés érkezik, és a hangpostát egy számmal hagyja vissza, hogy visszahívhassa

- Számos hívás most olyan szomszéd hamisítási módszereket használ, amelyek utánozzák a helyi telefonszámot, hogy felvegyék Önt. A visszahívási szám valószínűleg különbözik attól a számtól, amelytől a hívást fogadták

Technikai támogatási csalások esetén, amelyek előugró ablakokkal, weboldalakkal vagy webhelyek átirányításával kezdődnek:

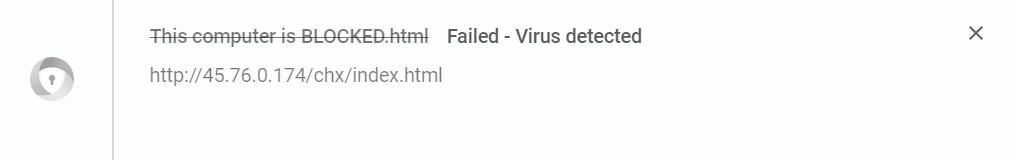

- A weboldal URL-je valószínűleg zavart vagy csak számokból áll

- Az oldal automatikusan teljes képernyős módba lép, és blokkolja az eszköztárhoz való hozzáférést

- Lehet, hogy van egy számítógéppel létrehozott audiofájl, amely a weboldal vagy az előugró ablak háttérben játszik le, figyelmeztető hangjelzéssel, vagy automatikus hang, amely figyelmezteti a pornográf kémprogramokat és / vagy rosszindulatú programokat, hackereket vagy más fenyegetéseket. Arra is figyelmeztethet, hogy a számítógép le lesz tiltva, és IP-jét jelentik a hatóságoknak, ha bezárja az ablakot, mielõtt felhívná a technikai támogatási számot. Itt van egy ilyen oldal, amelyet alább találtunk:

Az ezen a számítógépen létrehozott háttérhang a következőket fogalmazta meg:

Microsoft Spyware Alert.

Pornográfiai kémprogramokat / kockázatkezelő programokat észleltek.

Hiba száma 0-80072EE7.

Számítógépe riasztott bennünket, hogy egy pornográf kémprogrammal vagy kockázatkezelő programmal fertőzött meg. Ez a spyware pénzügyi adatait, hitelkártya adatait, Facebook bejelentkezési adatait és személyes adatait távolról küldi ismeretlen IP-re. Kérjük, azonnal hívjon minket a felsorolt ingyenesen hívható telefonszámra, hogy ügyfélszolgálatunk szakemberei telefonon keresztül tájékoztassák az eltávolítási folyamatot.

Ha bezárja ezt az oldalt, mielőtt felhívna minket, kénytelenek leszünk letiltani számítógépét a hálózat további károsodásának elkerülése érdekében, és a jelentés egy példányát megküldjük az érintett hatóságoknak, hogy panaszt tegyenek az Ön IP-címével szemben..

- Az oldal vagy az előugró ablak megkísérelheti automatikusan letölteni a rosszindulatú programokat a rendszerére, vagy megtilthatja az oldal teljes bezárását.

- Az oldal mindig tartalmaz egy telefonszámot, amelyre fel kell hívnia, de lehet egy doboz, amellyel megadhatja a Microsoft termékét vagy regisztrációs kulcsát, amelyet a csalók felhasználhatnak arra, hogy megpróbálják ellopni a Microsoft Windows törvényesen megvásárolt példányát.

Technikai támogatási csalások esetén, amelyek e-maillel kezdődnek:

- A legtöbbet a spam e-mail mappájába szűrjük

- Azok, akik eljuttatják az e-mailbe, előfordulhat, hogy nem „technikai támogató ügynököktől” származnak, hanem úgy tesznek, mintha egy legitim webhelyről származnának, mint például a PayPal vagy egy bevásárló oldal. Egyesek akár spamszűrőket is elhaladhatnak azáltal, hogy visszaélnek a törvénytelen webhelyek gyenge fiók-érvényesítési biztonságával

- Az e-mailben kijelenthető, hogy vírust vagy számítógépes támadást észleltek, vagy arra vezethet, hogy egy gyanús linkre kattint egy adathalász webhelyre, amely hasonló a fentiekhez

- Az e-mailben szereplő linkek nem egyeznek meg a link szövegével

- A feladó neve valószínűleg nem egyezik az e-mail címmel

Végül, függetlenül attól, hogy spam hívással, e-mailen vagy weboldalon vagy felugró ablakban kezdenek-e kapcsolatba lépni, a Microsoft Windows technikai támogatási csalók arra törekednek, hogy telefonon vegyenek magukat, és verbális ijesztő taktikával győzzék meg, hogy számítógépe fertőzött, vagy hogy személyes az információk és a pénzügyi adatok sebezhetők, és hogy a fertőzés vagy a hálózatba való beszivárgás eltávolításához technikai segítségre van szüksége.

A Microsoft nem működteti a technikai támogatást ilyen módon. Ha olyan weboldalra figyelmeztet, amely számítógépes feltörést vagy beszivárgást okoz a hálózatán, zárja be az oldalt, és azonnal futtasson víruskeresést a számítógépen. Ha telefonhívást kap a Microsoft műszaki támogatásától, akkor ne vegye figyelembe, és jelentse a számot az FTC-nek (USA), a CRTC-nek (Kanada) vagy az ICO-nak (Egyesült Királyság)..

A Microsoft technikai támogatással kapcsolatos hivatalos kérdéseire használja a vállalat online technikai támogatási rendszerét.

Több tucat műszaki támogatási csalás után hívást íme, amit találtunk

A technikai támogatást nyújtó csalók módszertanuk eltérő. A Comparitech több hónapot töltött tucatnyi átverő szám hívására. Míg a legtöbb szám nem érte el a célt (a csalás egyre növekvő népszerűsége azt eredményezi, hogy a netizenek százai éjjel-nappal dolgoznak, hogy ezeket a csalásokat azonnal leállítsák, amint felmerülnek), sok olyan telefonszám, amelyre hívtunk, sikeres találatot eredményezett. Számos kiterjesztett telefonos interakciót is készített, amelyek értékes információkat fedtek fel ezeknek a csalásoknak a működéséről.

Amikor sikeresen csatlakoztunk a technikai támogatással foglalkozó csalókhoz, úgy tettünk, mintha aggódnánk és szerencsétlen számítógép-használók. Engedtük a csalóknak, hogy végigkísérjenek minket a csaláson keresztül, amíg ők nem határozzák meg, hogy nem harapunk elég gyorsan, addig, amíg meg nem adják nekünk a pénzmagasságot, vagy amíg rájönnek, hogy valójában csalunk őket hogy elárulják üzleti titkaikat és pazarolja az idejét.

Azt találtuk, hogy a legtöbb (de nem minden) technikai támogatást nyújtó csaló kétféle módszert használ:

- A csaló azt állítja, hogy a számítógépén vírusfertőzés van, amelyet meg kell tisztítani (néha igaz, ha a csaló szándékosan fertőzte meg a számítógépet)

- A csaló azt állítja, hogy hálózatát feltörték, és hogy el kell távolítani a hackerek hozzáférését a számítógépéhez és a hálózatához

A csalók nem mindig próbálták távoli hozzáférést szerezni a számítógépünkhöz a csalás részeként. Egyes esetekben egyszerűen azt állították, hogy ellenőrzik számítógépünk hálózati kapcsolatát, miután összegyűjtötték az alapvető információkat a használt számítógépről, néhány percre várakoztak minket, majd kijelentették, mi a véleményük szerint a probléma és a megoldás.

A Comparitech minden helyzetben talált technikai támogatást nyújtó csalók jelentős mennyiségű hamis információt adott nekünk, beleértve:

- Szinte biztosan hamis név, amely gyakran megfelel annak az országnak, ahol a csaló célozza (például az európai vagy nyugati hangú név az amerikai célok számára)

- Egy feltételezett alkalmazott azonosító szám

- Hamis támogatási jegyszám

- Hamis információk a számítógépen vagy a hálózaton létező problémáról

- Megtévesztő információk a csaló helyéről

- Félrevezető információk más rosszindulatú szoftverek eltávolító eszközeinek, például a Windows Defender hatékonyságáról

- Hamis információ arról, hogy miért szükséges a fizetés

Ezenkívül ezek a csalók egyetlen kölcsönhatásunk során sem kértek hitelkártyás fizetést. Ehelyett arra kérték, hogy menjenünk a helyi élelmiszerboltba vagy kisboltunkba, és vásároljunk egy ajándékkártyát (beleértve a Google Play Store ajándékkártyákat), amely tartalmazza a probléma megoldásához szükséges összeget.

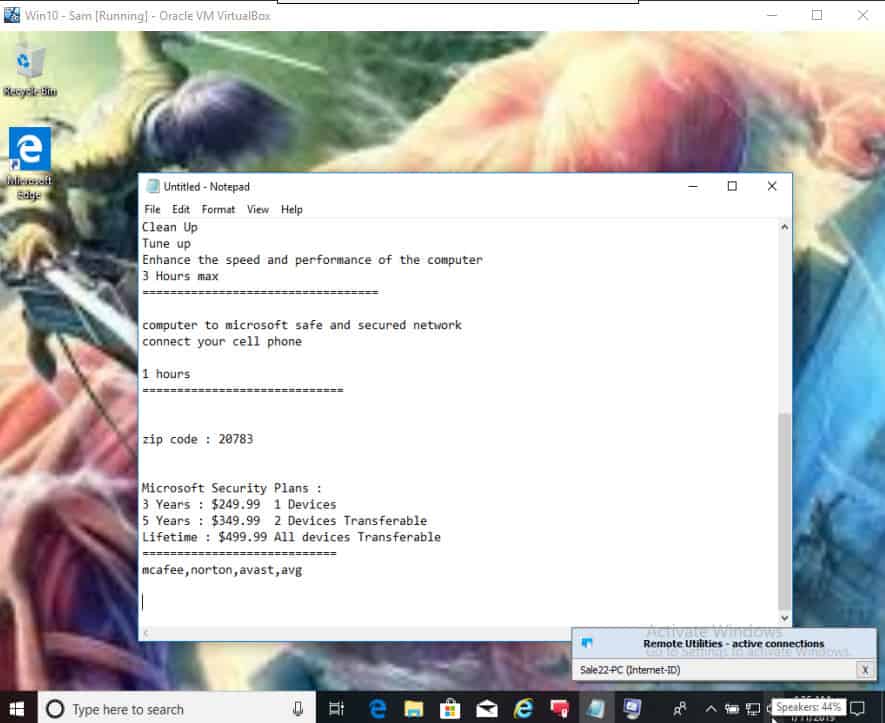

A kért összegek változtak, de fixenként mindig több száz dollárt eredményeztek. Egy esetben azt mondták nekünk, hogy hálózatunkat egy tucat különféle hackerek támadják meg, és a probléma megoldása számítógépes támadónként 50 dollárba kerülne..

Fontos szempont, hogy a műszaki támogatást nyújtó csalók mindig fizetést kértek előtt bármilyen módosítás vagy „javítás” végrehajtása. Mint várható, a kért összeg kifizetése valószínűleg a hívás azonnali befejezéséhez vezet.

Ennek ellenére, ha egy csaló a digitális fizetésen túlmutató lehetőséget lát, akkor megragadja azt. Ha egy műszaki támogatást nyújtó csaló személyes információkat szerezhet tőled, akkor meg is fogja tenni. Ha kinyerhetnek pénzügyi információkat, jelszavakat, társadalombiztosítási számokat és egyéb személyes információkat, akkor valószínűleg megtartják a hívást, amennyire csak lehetséges, ha nyílást látnak. Ez igaz más típusú technikai támogatási csalásokra is, például a jelenleg az Egyesült Királyságot sújtó BT technikai támogatási csalásokra.

Jogos eszközöket használnak az áldozatok távoli elérésére

Az egyik legszembetűnőbb részlet, amelyet felfedtünk, annak a következménye, hogy ezek a csalók távoli hozzáférést kapnak a számítógépekhez. A technikai támogatást nyújtó csalók, akik távoli hozzáférést kapnak a számítógéphez, legitim webhelyek és alkalmazások használatával teszik ezt, és nem a rosszindulatú szoftverekre támaszkodnak a küldetés teljesítéséhez..

Azt találtuk, hogy a csalók, akikkel kapcsolatba léptünk, inkább a FastSupport nevű legitim szolgáltatást részesítették előnyben.

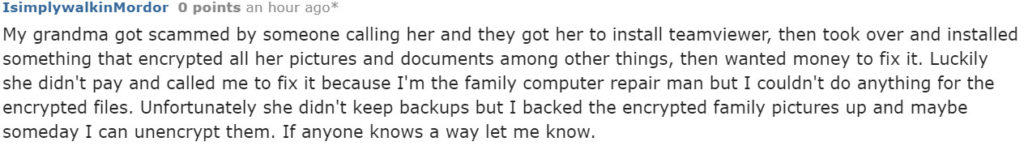

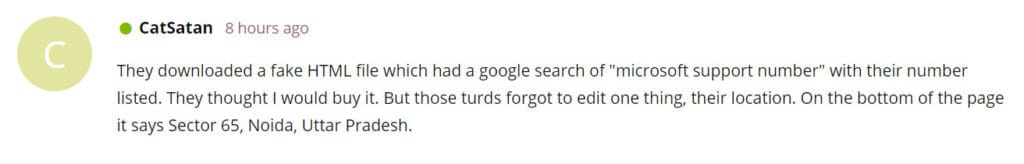

Oldaljegyzet: Bár az egyik csalónk nem érte el, TeamViewer egy ismert eszköz, amelyet a technikai támogatás a csalók távoli hozzáféréshez használhat. Az egyik Reddit felhasználó leírta, hogy a nagyanyja számítógépét miként túllépték egy technikai támogatástól csalóktól, aki a TeamViewer szoftvert használta..

Forrás: Reddit

Forrás: Reddit

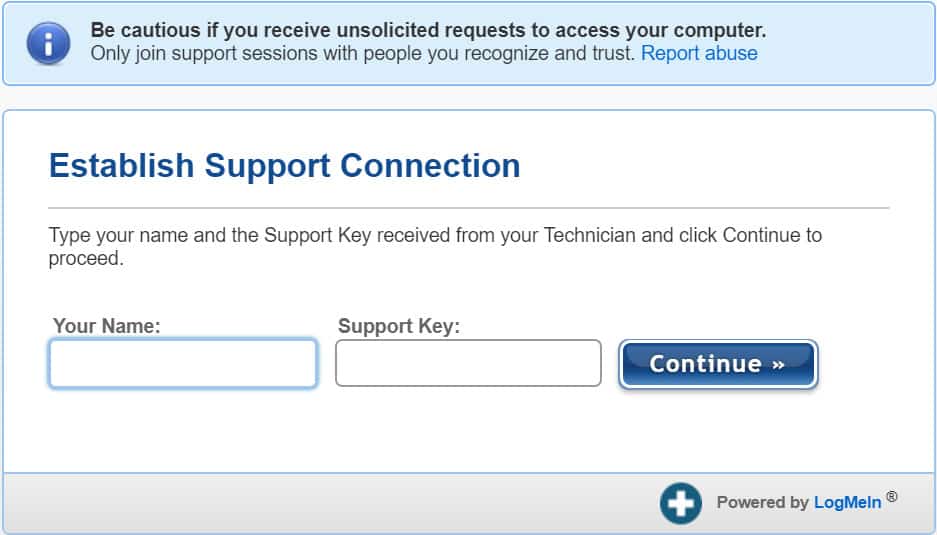

A FastSupport működését a LogMeIn GoToAssist (ma RescueAssist) szoftvere hajtja végre, és lehetővé teszi, hogy az egyik számítógép távolról csatlakozzon a másikhoz internetkapcsolaton keresztül. Ennek a legális webhelynek a felhasználásával a Microsoft technikai támogatást nyújtó csalók úgy tűnhetnek, mintha egy törvényes műveletet futtatnának.

A szolgáltatásnak jelentési eszköze van a rendszerének visszaélésére, amely állítólag nyomon követi a támogatók kulcsát, amelyet a csalók használnak. Nem világos ugyanakkor, hogy ez a jelentési eszköz mennyire hatékonyan képes megállítani az ilyen típusú csalásokat.

Forrás: LogMeIn FastSupport

Forrás: LogMeIn FastSupport

A Comparitech megismétli: A LogMeIn és annak FastSupport webhelye, valamint a TeamViewer teljesen legitim társaságok, amelyek kezükben tiszta a szoftverük bűnügyi célokra történő használata. Mindkét cég olyan oldalakat tart fenn, amelyek figyelmeztetik a felhasználókat a technikai támogatásokkal kapcsolatos csalásokra, ám jelenleg mindkettőnek megvan egy meglehetősen nyitott szoftveres használati modellje, amely megkönnyíti a csalók ezeket a rendszereket.

Hogyan használják a csalók a LogMeIn FastSupport programját??

A LogMeIn általában nem képes megakadályozni, hogy a FastSupport rendszerét műszaki támogatási csalásokban használja, a szolgáltatás működtetése miatt. A csalóknak csak annyit kell tenniük, hogy elmennek a GoToAssist webhelyre, és gyorsan létrehozhatnak egy fiókot a 7 napos ingyenes próbaverzióval.

A FastSupport felhasználóként való hozzáférés egyetlen akadálya az üzleti e-mail cím regisztrációhoz szükséges követelménye (például nem fogadja el az ingyenes e-mail szolgáltatásokat, például a @ gmail.com vagy a @ yahoo.com). Az egyedi e-mail cím könnyen és olcsón létrehozható számos különféle e-mail szolgáltató segítségével, gyakran ingyenes próbaverzióval.

Percek alatt a Comparitech képes volt létrehozni egy GoToAssist fiókot, és azonnal kiadott egy támogatási kulcsot. A csalók ezt a támogató kulcsot használják az áldozatok FastSupporthoz irányításához. Miután megadta a támogatási kulcsot a FastSupport programhoz, a webhely felszólítja a felhasználót, hogy töltse le a távoli bejelentkezési szoftvert. Innentől kezdve a csalók korlátlanul hozzáférhetnek az áldozatok számítógépéhez, amíg az áldozat bezárja a kapcsolatot.

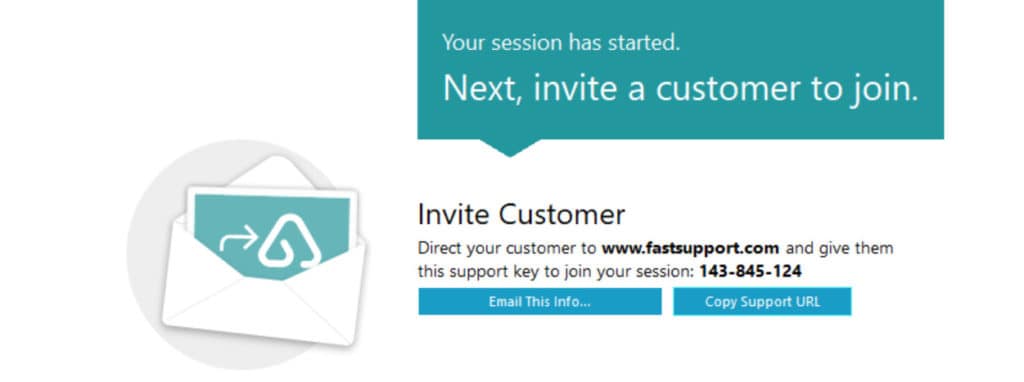

Forrás: LogMeIn GoToAssist

Forrás: LogMeIn GoToAssist

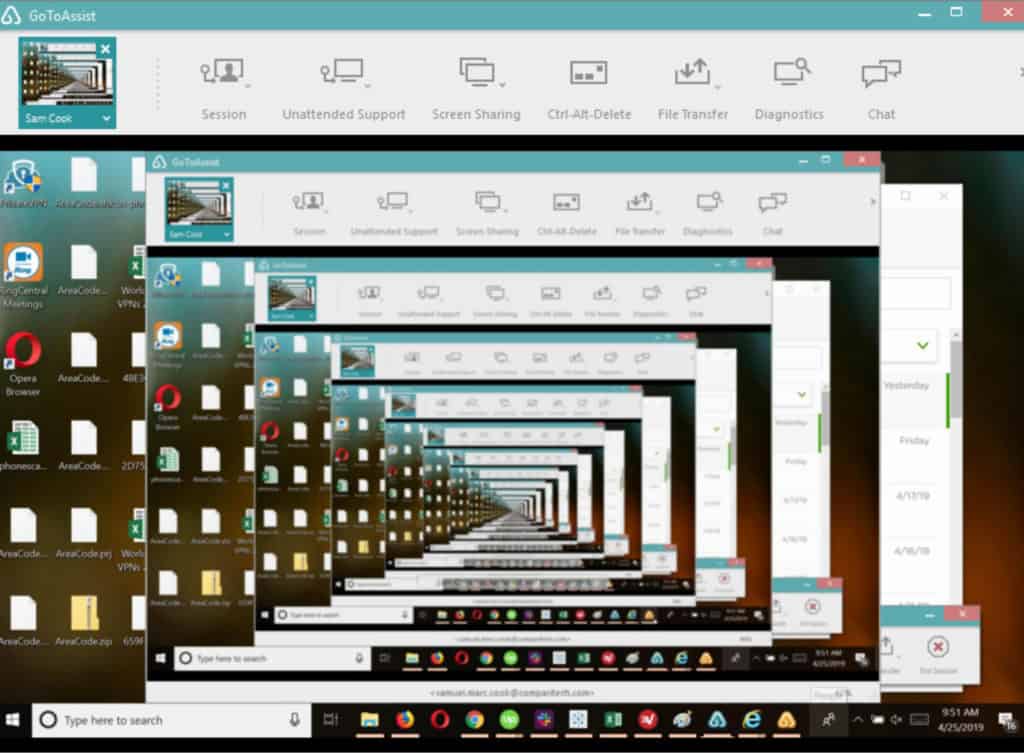

Például ezt a folyamatot távoli vezérelt hozzáféréshez használtam a saját számítógépemhez (mintha egy tükörképe a tükörben a tükörben tükröződéshez hasonlóan)..

Miután elindult egy átverés mûvelet, a technikai támogatással foglalkozó csalók megkísérelik a távoli bejelentkezés hivatalosabbá és technikábbá válni, azáltal, hogy a felhasználókat az Internet Explorer elérésére irányítja a Windows Futtatás parancsán keresztül..

Ez az egyszerű (és teljesen felesleges) módszer, amelyet nekik adtak:

-

- Nyomja meg a Windows Key + R billentyűt

- A Futtatás parancs mezőbe, majd írja be az „/ iexplore fastsupport.com” parancsot.

Innentől kezdve a csalók, akik távoli hozzáférést szereztek virtuális gépünkhöz, arra kértek minket, hogy adjunk meg egy nevet és a támogatási kulcsot. A weboldal azonnal átirányítja egy letöltésre, amely automatikusan letöltheti a LogMeIn szoftvert. A szoftver arra is kéri az áldozatot, hogy adja át a rendszer távvezérlését a csalónak, ami fontos, mivel ez teszi lehetővé a csalók számára, hogy rejtett változtatásokat hajtsanak végre az áldozat gépén..

Nevezetesen, a GoToAssist lehetőséget ad a távoli megtekintésre. A csalók azonban inkább azt a lehetőséget választják, hogy teljes mértékben átvegyék a számítógép feletti irányítást, és mindig felszólítják az áldozatokat, hogy engedjék meg ezt a szintű ellenőrzést.

Telefonon a műszaki támogatást nyújtó csalók mindig arra utasítottak minket, hogy mondjunk „igen” mindazokra, ami történik, anélkül, hogy bármiféle információt adnánk arról, hogy miben állunk. Soha nem adtunk magyarázatot arra, hogy a csaló mit tett a távoli hozzáférés megadása előtt és után.

Forrás: LogMeIn GoToAssist

Forrás: LogMeIn GoToAssist

Miután a csaló távoli hozzáféréssel rendelkezik a számítógépéhez, több útvonalat vehet fel. Noha személyesen nem találtunk olyan csalókat, akik bármit megpróbáltak volna telepíteni a mézeskanál rendszerünkbe, miután megszereztük az irányítást, fontos megjegyezni, hogy ez megtörténik és egy a sok létező átverés művelet közül.

A csaló szerint az egyik technikai támogató csaló hamis és rosszindulatú fájlt telepített a számítógépére, majd fizetést kért annak eltávolításához. Forrás: Scammer.info

A csaló szerint az egyik technikai támogató csaló hamis és rosszindulatú fájlt telepített a számítógépére, majd fizetést kért annak eltávolításához. Forrás: Scammer.info

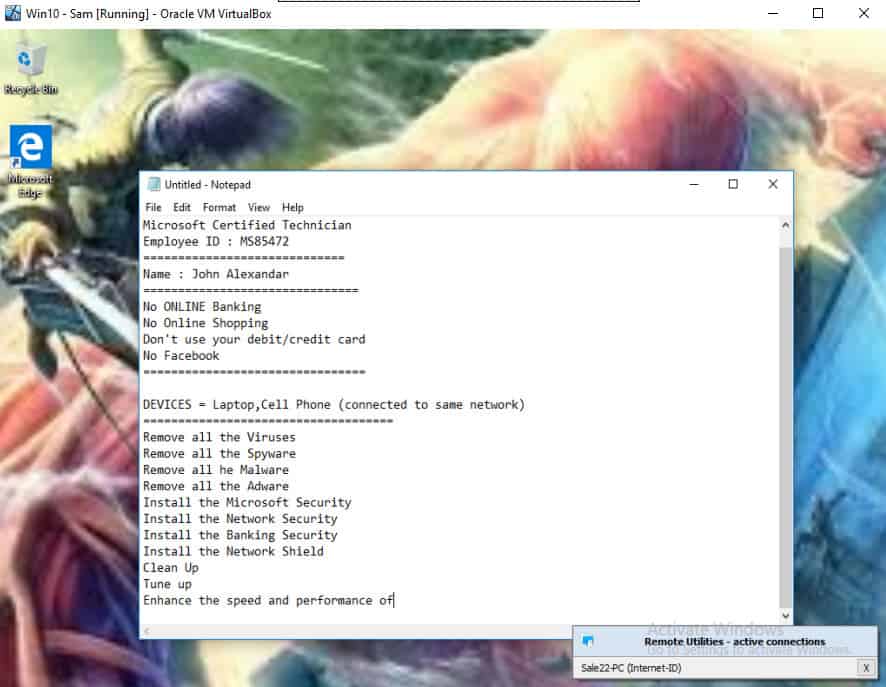

Az egyik esetben, miután távoli hozzáférést kapott a virtuális gépünkhöz, a csaló megnyitotta a Notepad példányát, és egyszerűen csak gépelte be hitelesítő adatait és a probléma „értékelését”:

Ezt követte, amikor beírta a költségeket, hogy „javítson” nekem a problémát.

Mások, akik távoli hozzáférést kapnak a rendszerhez, előfordulhat, hogy nem látják, mit csinálnak a rendszerével, és felmérést végezhetnek a rendszerén, hogy megkíséreljenek rejtett változtatásokat tenni benne (például telepítve keyloggereket vagy más nyomon követő rosszindulatú programokat). ), vagy megpróbálhatja meghatározni, hogy Ön az, aki azt mondja.

Ahogy néhány hónapon keresztül folytattuk a csaló műveletet, egyre inkább felfedeztük ezt A technikai támogatást nyújtó csalók egyre inkább óvatosak és gyanakvók a csalásokkal szemben, és végül gyorsabban felfüggesztik vagy megkérdőjeleznek bármit, ami végén gyanúsnak tűnik.

Például egy esetben felkértek minket arra, hogy bizonyítsuk a helyünket egy autószarv csiszolásával, a másikban azt kérdezték minket, hogy a számítógép által megadott adatok miért nem egyeznek meg azzal, amit a csaló talált meg, miután távoli hozzáférést kapott. Végül azt találtuk, hogy a csalók inkább gyorsan leállnak, ha úgy érzik, hogy a csalás nem hoz gyümölcsöt, ami a hívástól számított néhány másodpercen belül megtörténhet..

Mi a teendő, ha csalódtak?

Ha ily módon csalódtak, az összes nem veszik el. De azonnal el kell kezdenie a károk elleni küzdelmet, hogy minimalizálja a csalók által okozott pusztítást az életében és a rendszerében. Mindenekelőtt válassza le a számítógépet az internetről. Ha akarod, kapcsolja ki, de győződjön meg arról, hogy indulásakor nem fér hozzá az internethez.

Ha megadta a csalónak hitelkártyáját vagy pénzügyi adatait, akkor fel kell hívnia a bankot. Tájékoztassa bankját arról, hogy elkényezteti Önt, és szeretne átutalni a legutóbbi költségeit, a csalás napjától kezdve, hogy a bank visszafordíthasson a csalók részéről felmerült költségeket. Lehet, hogy el kell jelentenie a kártyát lopottnak, attól függően, hogy mennyi információt adott nekik. Beszéljen róla bankárjával, és figyeljen a tanácsaikra.

Ha van ügyvéd, tudassa velük, mi is történik. A személyazonosság-lopás megtisztítása jogi tanácsadás nélkül is küzdelem lehet. Előfordulhat, hogy megszerezte a helyi rendészeti szerveket és esetleg az FBI-t is, amely részt vesz az ügyében. Kérjen annyi segítséget, amennyit csak tudsz ebben a folyamatban. Ha még nem rendelkezik ügyvéddel, akkor jó lenne, ha legalább konzultálne vele. A személyes személyek eltulajdonításának megoldására fordított legális munka nagysága nem igazolja a jogi tanácsadás megtartásának költségeit.

A számítógép megtisztításához kezdje el az internetről való leválasztással. Ha már telepítve van egy víruskereső program, futtasson egy teljes rendszer-ellenőrzést, és távolítson el minden, amit fenyegetésként jelöl. Nyissa meg a vezérlőpult program-segédprogramját, és távolítsa el a távoli elérési szoftvert, amelyet a csaló telepített. Amíg ott vagy, keressen mindent, amit nem ismer fel a telepítésnél, vagy amely gyanúsnak tűnik. Ha a telepítés vagy a legutóbbi hozzáférés dátuma megegyezik a hamis techrel való ülés dátumával, akkor távolítsa el. Végül használjon másik számítógépet és USB-meghajtót egy másik víruskereső vagy kártevőirtó program letöltéséhez. A hüvelykujj-meghajtóval másolja át a másik számítógépről a veszélyeztetett számítógépére. Telepítse és futtassa azt az esetre, ha víruskereső szoftvere esetleg hiányzott valamit. A távoli elérési szoftver telepítése előtt fontolja meg a rendszer-visszaállítás futtatását egy helyreállítási pontra.

Az antivírus szoftverrel kapcsolatos egyik nagy mítosz az, hogy a számítógép antivírus szoftver futtatásakor biztonságban van a vírusok ellen. Az az igazság, hogy a víruskereső szoftver futtatása megjavítja a számítógépet biztonságosabb, de semmi nem teheti 100% -ban biztonságosvá a fertőzéstől. Az új vírust azonosítani kell, elemezni kell, és be kell helyezni az antivírus-meghatározó fájlokba, mielőtt az antivírus-szoftver megvédi azt. Ugyanez vonatkozik a rosszindulatú programok bármely más formájára is. Minél újabb a vírus, annál alacsonyabb az esélye, hogy bárki antivírus program felismerje azt a számítógépre ártalmasnak.

Feltételezve, hogy a számítógépe jól működik ezen a ponton, biztonságosnak kell lennie annak újracsatlakoztatása az internethez, a víruskereső szoftver frissítése és a károk ellenőrzésének befejezése. El szeretné kezdeni az összes online jelszó megváltoztatását, a banktól az e-mail és a közösségi média fiókokig. Minden. Tegyük fel, hogy a hamis tech az internetes böngészőből másolta az online fiókok teljes listáját felhasználónevekkel és jelszavakkal. Miután elvégzett mindezt, pihenhet, és óvatosan figyelheti a számítógépet és a különböző online fiókokat..

Mint mindig, szeretne biztonsági másolatot készíteni minden fontos fájljáról, rendszeres víruskereső és kártevőirtó keresést futtatni, és az operációs rendszert frissíteni kell az összes legújabb biztonsági frissítéssel. Használjon egyedi, összetett jelszavakat, különösen olyan kritikus számlák esetén, mint például az online banki szolgáltatások, a PayPal, az eBay és minden más olyan webhely, amelyek közvetlen hatással lehetnek pénzügyeire. Ez kissé adóztathat, ezért érdemes megkeresnie egy jó jelszókezelőt.

Műszaki know how

Azoknak, akik szeretnék látni néhány eszközt, amelyet ezek a művészek használnak, íme néhány a leggyakoribb eszközök, operációs rendszer szerint bontva:

Windows 7

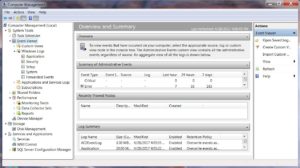

Esemény néző

Az informatikai szakemberek és a csalók által leginkább használt eszköz a Windows Event Viewer. A Windows úgy van beállítva, hogy nyomon kövesse szinte mindent, ami a különféle számítógépes események naplózásával történik. Az alábbiakban csak egy utasításkészlet található a naplók eléréséhez. Ugyanakkor más módon is lehet elérni ugyanazt a helyet.

Az informatikai szakemberek és a csalók által leginkább használt eszköz a Windows Event Viewer. A Windows úgy van beállítva, hogy nyomon kövesse szinte mindent, ami a különféle számítógépes események naplózásával történik. Az alábbiakban csak egy utasításkészlet található a naplók eléréséhez. Ugyanakkor más módon is lehet elérni ugyanazt a helyet.

A Start menü eléréséhez kattintson a képernyő bal alsó részén található Windows Flag gombra

A Start menü eléréséhez kattintson a képernyő bal alsó részén található Windows Flag gombra- Kattintson a jobb gombbal a „Számítógép” elemre a menü jobb oldalán található oszlopban

- Kattintson a „Kezelés” gombra a Számítógép-kezelés eszköz megnyitásához

- A bal oldali oszlopban kattintson az „Event Viewer” melletti kis nyílra a naplók listájának kibővítéséhez

- A naplók közül a legegyszerűbben kihasználható az Alkalmazásnapló, egyszerűen azért, mert általában a legtöbb hibával jár, tehát először nézzen rá a bal oldali oszlopban az „Alkalmazás” linkre kattintva.

- Az ablak jobb oldalán most fel lesz töltve az eseményüzenetek felsorolása a tetején, a kiválasztott esemény részleteivel pedig alul

Windows 7 rendszernapló

Windows 7 rendszernapló

Az itt felsorolt események nagy része informatív kis megjegyzés lesz, amelyet állandóan beírnak a naplóba. Bizonyos hibákat is rögzítünk, és ez rendben van. Ezek a hibák általában nem érintik a számítógép működését. A hibákat a piros stoptábla alakú ikon könnyű azonosítani, közepén egy „X” betűvel.

Nyugodtan fusson át a többi naplón is. Néhányan foglalkoznak az új eszközillesztők beállításával és telepítésével, a biztonsági ellenőrzésekkel a sikeres és sikertelen bejelentkezések nyomon követésére, valamint naplókkal a különféle rendszeresemények rögzítésére, például a szolgáltatások indítására és leállítására..

Futó szolgáltatások

A Windows operációs rendszer egy csomó különféle programra támaszkodik a háttérben. Ezen programok mindegyike más szolgáltatást nyújt az operációs rendszer számára, lehetővé téve a feladatának elvégzését, a számítógép internet-kapcsolatának fenntartásától a merevlemez forogásának megőrzéséig.

A Windows operációs rendszer egy csomó különféle programra támaszkodik a háttérben. Ezen programok mindegyike más szolgáltatást nyújt az operációs rendszer számára, lehetővé téve a feladatának elvégzését, a számítógép internet-kapcsolatának fenntartásától a merevlemez forogásának megőrzéséig.

Előfordulhat azonban, hogy a számítógép megfelelő működéséhez nem szükséges teljes csomó szolgáltatás. A távoli bejelentkezés lehetőségeitől az adatbázis-kiszolgálókig egész csomó dolog van, amelyekre a legtöbb számítógépet egyszerűen nem használják. A szolgáltatások ott vannak, ha szükség van rájuk, csak nem futnak.

A számítógépen található összes szolgáltatás listájának megtekintéséhez egyszerűen kövesse a fenti lépéseket egy-háromról a Computer Management eszköz eléréséhez. A bal oldali oszlopban kattintson a „Szolgáltatások” elemre az ablak jobb oldalának kitöltéséhez a szolgáltatások listájával.

A jobb oldali panel tartalmazza a teljes listát, név szerint ábécé szerint rendezve. Minden szolgáltatáshoz tartozik leírás, állapot, indítási típus és bejelentkezés.

Feladatkezelő

A számítógép azt csinálja, amit csinál, mert bizonyos erőforrásokkal rendelkezik. Ők:

A számítógép azt csinálja, amit csinál, mert bizonyos erőforrásokkal rendelkezik. Ők:

- CPU – központi feldolgozó egység – ez az, amit értünk az operációs rendszer, az eszközillesztők és a számítógépre telepített programok értelmezésében. Megvan a saját kis memóriadarabja, amellyel a dolgokat be tudja tartani, miközben rajta dolgozik

- RAM – Véletlen hozzáférésű memória – Itt tárolják ideiglenesen a jelenleg futó programok nagy darabját, miközben a CPU megteszi a dolgát

- Merevlemez – ezen az eszközön él minden, a számítógépen. Az operációs rendszer, a számítógépre telepített összes program, a családi vakáció képei és minden más

Amikor a számítógép lassan kezd futni, segít megtudni, hogy ezek közül az erőforrások közül melyik okozza a késést. A feladatkezelő valós idejű képet ad az erőforrások felhasználásáról.

Windows 7 esetén nyomja meg egyszerre három billentyűzetet: CTRL, ALT és Delete. A megjelenő menüben a lista alján található „Start Task Manager”. Kattintson rá.

Az első lap megmutatja, hogy mely programok futnak, és mi az aktuális állapotuk. Ha bármelyikük „Nem válaszol” státusszal, ez azt jelenti, hogy a program jelenleg nagyon elfoglalt, vagy összeomlott. Ezek közül bármelyik leállításához kattintson a leállítani kívánt programra, majd kattintson az ablak alján található „Feladat befejezése” gombra..

A Folyamatok lap felsorolja az összes jelenleg futó programot, amely lehetővé teszi a Windows működését. Ismét lehetősége van az egyes folyamatok leállítására, de mivel ezek a Windows-specifikus folyamatok, ezért nem tanácsos. Ez az a terület, amellyel a hamis tech-k szeretnének manipulálni, mivel a kritikus folyamatok leállítása miatt a számítógép hibásan viselkedik.

Ugyanez vonatkozik a Szolgáltatások fülre. Ez az összes jelenleg futó szolgáltatás és az általuk használt erőforrások listája. Mint korábban kifejtettük, nem minden, a Windows operációs rendszerbe beépített szolgáltatásra van szükség, ezért sokan nem jelennek meg futóként.

A Teljesítmény lap néhány grafikont mutat be a processzor minden egyes magjának és a számítógép memóriájának felhasználási szintjével. Nyolc magot lehet megmutatni, mindegyiknek saját grafikonja van. Ezek a grafikonok tüskékkel jelennek meg, amikor a mag bármilyen munkát végrehajt. Sok tüske és völgy látása teljesen normális. Az egyetlen dolog, amely káros a számítógépre, ha egy vagy több mag gráfját több percig 100% -ban rögzítik.

A Teljesítmény lap néhány grafikont mutat be a processzor minden egyes magjának és a számítógép memóriájának felhasználási szintjével. Nyolc magot lehet megmutatni, mindegyiknek saját grafikonja van. Ezek a grafikonok tüskékkel jelennek meg, amikor a mag bármilyen munkát végrehajt. Sok tüske és völgy látása teljesen normális. Az egyetlen dolog, amely káros a számítógépre, ha egy vagy több mag gráfját több percig 100% -ban rögzítik.

A memória grafikon nem szinte annyira növekszik, mint a CPU, hanem a folyamatos felhasználási százalékot fogja fenntartani. Minél több programot futtat, annál több memóriát használ fel. Minél több lap van megnyitva a böngészőben, annál több memóriára van szükség a weblapok aktuális állapotának fenntartásához. Ismét az egyetlen veszélyt jelző jel, ha a memória bármikor 100% -os felhasználásra van kötve, akkor is, ha az aktív futó programokat bezárja..

Program bezárása a billentyűzettel

A cikk elején megemlítették egy olyan weboldalt, amely nem zárul be könnyen. Hidd el vagy sem, ez a böngésző olyan szolgáltatása, amely teljes képernyősé teszi, és eltávolítja a bezárás, minimalizálás és maximalizálás gombjait. Ezen oldalak egyikének megszabadításához tartsa lenyomva az ALT billentyűt a billentyűzeten (a szóköz mellett) és nyomja meg az F4 billentyűt a felső sorban. Alternatív megoldásként a fent leírt Task Manager használatával állítsa le a webböngészőt az „Feladat befejezése” gombbal.

Vegye figyelembe, hogy néhány laptop billentyűzet az F billentyűket más célokra használja, például a hangerő-szabályozáshoz és a képernyő fényerejéhez. Ebben az esetben szükség lehet az Funkció gomb („Fn” vagy hasonló) megnyomására az Alt + F4 mellett.

A parancssor manipulálása

A parancssor vagy a parancssor már azóta létezik, mivel az első személyi számítógépek piacra kerültek az 1980-as években. Napjainkban azonban csak az informatikusok használják ki mind valós, mind hamis emberek. Még az eszköz legegyszerűbb parancsai is felhasználhatók arra, hogy rávegyék az embereket abban, hogy úgy gondolja, hogy rendszerük súlyosan fertőzött.

A parancssor vagy a parancssor már azóta létezik, mivel az első személyi számítógépek piacra kerültek az 1980-as években. Napjainkban azonban csak az informatikusok használják ki mind valós, mind hamis emberek. Még az eszköz legegyszerűbb parancsai is felhasználhatók arra, hogy rávegyék az embereket abban, hogy úgy gondolja, hogy rendszerük súlyosan fertőzött.

A hozzáféréshez kattintson a képernyő bal alsó részén található Windows zászlóra, és írjon be három betűt a menü alján található keresőmezőbe: „cmd”. Gépelés közben a menü a szokásos programválasztékról a keresési eredményekre változik. A lista tetején a „Parancssor” lesz, tehát kattintson rá.

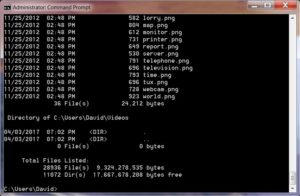

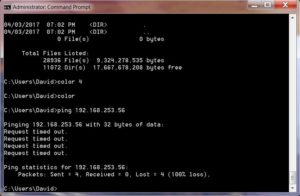

A parancssor billentyűzetközpontú, tehát figyelmen kívül hagyja az egeret a következő parancsok végrehajtása érdekében. Írja be az egyes parancsokat a megjelenített módon, idézőjelek nélkül, hogy a parancs mellett leírt kimenetet kapja. Az egyes parancsok beírása után meg kell nyomnia az „Enter” -t, hogy aktiválják a funkciókat:

- „Dir / s” – a „dir” parancs önmagában felsorolja az aktuális könyvtár vagy mappa tartalmát. A „/ s” kapcsoló hozzáadása ehhez a parancshoz felsorolja az aktuális könyvtár tartalmát és az abban található összes mappa tartalmát. Egy hamis tech azt állítja, hogy ez a parancs a számítógép merevlemezén található fertőzött fájlokat sorolja fel

- „4. szín” – Ez a parancs a parancssori ablakban a szöveg színét vörösre változtatja. A hamis tech azt állítja, hogy a piros szöveg azt jelzi, hogy az operációs rendszer vagy szoftvere komoly fertőzést észlelt

- „Ping 192.168.253.82” – A Ping-et gyakran használják a számítógép kapcsolatának ellenőrzésére más számítógépekkel, legyen az internet vagy a helyi hálózat. A ping parancsot követõ számok annak a számítógépnek a digitális címe vagy IP-címe, amelyet megpróbál elérni. A hamis tech olyan címet fog beírni, amely valószínűleg nem érvényes cím, hogy hibaüzenetet érjen el a felhasználó számítógépéről. Ezt a hibát egy olyan probléma leírására használják, amely valójában nem létezik

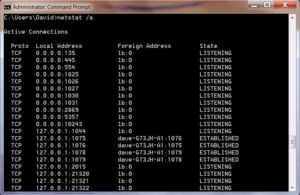

- “Netstat -an” – Ez a parancs a számítógép aktuális hálózati állapotát jeleníti meg. Pontosabban, felsorolja az összes jelenleg nyitott hálózati portot és azok állapotát. A port csak egy szám, de az állapot beállítható: „hallgatás”, „létrehozott” vagy „zárt”. A hamis tech leírja a „hallgatás” állapotát, mint egy hackert, aki hallgat mindent, amit a számítógép csinál

Lehet, hogy vannak más parancsok is, amelyeket ezek a hamis technikai támogatást nyújtó emberek használnak, egyszerűen azért, mert a parancssor hatékony eszköz a rendszerdiagnosztika és a különféle tisztítási segédprogramok futtatásához. A vírusok és a rosszindulatú programok kezdeti észlelését azonban a háttérben teljes munkaidőben futó programok kezébe kell hagyni, nem pedig a parancssorból elérhető egyszeri parancsokkal..

Windows 8, 8.1 és 10

Esemény néző

Kicsit könnyebb belépni az Event Viewerbe a Windows újabb verzióiban. Az asztalon egyszerűen kattintson a jobb egérgombbal a képernyő bal alsó sarkában lévő Windows zászlóra, és válassza a megjelenő menüben az „Event Viewer” lehetőséget. Miután megnyílt, rákattinthat a „Windows naplók” melletti nyíl ikonra a naplófájlok listájának megtekintéséhez. Bármelyikre kattintva megjelenik a naplóüzenetek listája az ablak jobb felső részén. A lista bármely naplóüzenetére kattintva megjelenik a lista alatti esemény részletei.

Csakúgy, mint a Windows korábbi verziói között, van néhány különféle napló is a különböző területeken, amelyekhez a Windows naplózza.

- Alkalmazások vagy a számítógépre telepített programok

- Biztonsági napló a bejelentkezések követéséhez

- A telepítési napló elsősorban az operációs rendszer és az összes eszközillesztő kezdeti beállításakor történt események rögzítésére szolgál

- Van egy rendszernapló az operációs rendszer szolgáltatással kapcsolatos eseményeinek nyomon követésére

- A továbbított események rögzítéséhez a számítógépnek távoli megfigyelési célokat szolgáló esemény üzeneteket kell fogadnia egy másik számítógépről

Futó szolgáltatások

Lehetséges, hogy a fenti szakaszban észrevette, hogy amikor a jobb egérgombbal kattint a Windows jelzőre, a menünek elég sok lehetősége van. Az egyik robosztusabb eszköz a „Számítógép-menedzsment” opció a lista közepén.

A Számítógép-kezelés ablak tartalmazza az eseménynaplót, az eszközkezelőt, a szolgáltatások listáját és néhány más fontos technológiai eszközt. Túl sok van ahhoz, hogy csak ezt az egy cikket lefedje, tehát kattintson a Szolgáltatások lehetőségre a bal oldali ablaktáblán.

Csakúgy, mint a Windows korábbi verziói között, ez a lista az összes rendelkezésre álló szolgáltatást ábécé szerint, név szerint ábrázolja, leírja a szolgáltatás működését, jelenlegi futási állapotát, indítási típusát és a felhasználói bejelentkezést, amely alatt fut.

Ezek közül sok nem indul el, mivel nincs szükségük minden számítógépre. Ez teljesen normális, és nincs pánik.

Feladatkezelő

A feladatkezelőhöz való hozzáféréshez egyszerűen kattintson a jobb egérgombbal a képernyő bal alsó részén található Windows zászlóra. A menü alján található a „Feladatkezelő”. Ha erre az opcióra kattint, egy ablak jelenik meg legfeljebb hét lapokkal, amelyek mindegyike a jelenleg futó programokhoz és az erőforrások által használt erőforrásokhoz kapcsolódik..

- Folyamatok – Ez a lap felsorolja a jelenleg futó programokat és az egyes erőforrásokat

- Teljesítmény – Itt láthatja az egyes számítógép-erőforrások felhasználási grafikonjait

- Alkalmazáselőzmények – Az egyes programok által használt összes számítógépes erőforrás fel van tüntetve ezen a lapon

- Indítás – Itt jelenik meg minden program, az indítási beállításokkal együtt. A legtöbb nem akkor indul el, amikor a számítógép így indul, „Nincs” indítási hatással lesz

- Felhasználók – A Windows 2000 bevezetése óta a PC-k képesek voltak arra, hogy egynél több felhasználó jelentkezzen be egyszerre. Ez a lap megmutatja, hogy az egyes felhasználók milyen erőforrásokat használnak

- Részletek – Ez felsorolja az összes jelenleg futó Windows folyamatot, milyen felhasználói fiókkal működik a folyamat, mennyi figyelmet szentel a CPU-nak, mennyi memóriát használ és rövid leírást ad arról, hogy mi a folyamat vagy mit csinál

- Szolgáltatások – Egy másik hely, ahol megtekintheti a jelenleg futó szolgáltatásokat, valamint az ezeknek a szolgáltatásoknak az erőforrásait

A Teljesítmény lapon látható grafikonoknak csúcsokkal és völgyekkel kell rendelkezniük. Ezek csupán annak jelei, hogy a számítógép elvégzi a munkáját. Az egyetlen dolog, ami aggodalomra ad okot, ha a CPU-t vagy a memóriát pár percig 100% -ra rögzítik,.

Billentyűzet parancs egy futó program bezárásához

Csakúgy, mint a Windows korábbi verzióiban, az ALT gomb lenyomva tartása és az F4 billentyű lenyomása a billentyűzet felső sorában gyorsbillentyű az aktív program bezárásához. Ha belép az egyik olyan bosszantó weboldalra, amely kitölti a képernyőt, és nincs bezárás gombja, használja ezt a parancsikont, hogy kiszedje az arcát. Alternatív megoldásként le is állíthatja a webböngészőt a fent leírt Task Manager használatával.

A parancssor használata

Amikor a Microsoft bevezette a Windows 8 metróstílust, a régi dolgok sokféle módját sokkal nehezebb megtalálni. Aztán megint néhányan nagyon könnyűvé vált. Ha csak elkezdi beírni a „cmd” betűket, akkor a kereső eszköz automatikusan megjelenik, és a keresési eredmények között megjelenik a „Parancssor” felirat..

A Windows 10 rendszerben használhatja a billentyűzet Windows zászló gombjának kombinációját az „x” betűvel együtt. A felbukkanó menü egyik opciója a „Command Prompt”.

A parancssor nagyon billentyűzet-központú eszköz. Írja be az alábbi parancsok mindegyikét, idézőjelek nélkül, és kapja meg a parancs mellett leírt kimenetet. Mindegyik parancs után meg kell nyomnia az „Enter” billentyűt a funkció aktiválásához:

- „Dir / s” – a „dir” parancs önmagában felsorolja az aktuális könyvtár vagy mappa tartalmát. A „/ s” kapcsoló hozzáadása ehhez a parancshoz felsorolja az aktuális könyvtár tartalmát és az abban található összes mappa tartalmát. Egy hamis tech azt állítja, hogy ez a parancs a számítógép merevlemezén található fertőzött fájlokat sorolja fel

- „4. szín” – Ez a parancs a parancssori ablakban a szöveg színét vörösre változtatja. A hamis tech azt állítja, hogy a piros szöveg azt jelzi, hogy az operációs rendszer vagy szoftvere komoly fertőzést észlelt

- „Ping 192.168.253.82” – A ping-et gyakran használják a számítógép kapcsolatának ellenőrzésére más számítógépekkel, legyen az internet vagy a helyi hálózat. A ping parancsot követõ számok annak a számítógépnek a digitális címe vagy IP-címe, amelyet megpróbál elérni. A hamis tech olyan címet fog beírni, amely valószínűleg nem érvényes cím, hogy hibaüzenetet érjen el a felhasználó számítógépéről. Ezt a hibát egy olyan probléma leírására használják, amely valójában nem létezik

- “Netstat -an” – Ez a parancs a számítógép aktuális hálózati állapotát jeleníti meg. Pontosabban, felsorolja az összes jelenleg nyitott hálózati portot és azok állapotát. A port csak egy szám, de az állapot beállítható: „hallgatás”, „létrehozott” vagy „zárt”. A hamis tech leírja a „hallgatás” állapotát, mint egy hackert, aki hallgat mindent, amit a számítógépe tesz

összefoglalás

Egyszerűen fogalmazva: ha nem indította el a technikai támogatási hívást egy észlelt legitim probléma miatt, akkor ez egy átverés. Ha valaki kapcsolatba lép azzal, hogy állítólag problémát észlel a számítógépével, akár telefonhívással, akár egy weboldalon keresztül, akkor biztonságosan figyelmen kívül hagyhatja őket, és folytathatja a napot.

Az egyetlen társaság, amely így él meg, a csalók. Egyetlen legitim társaság sem keres pénzt azáltal, hogy technikai támogatási szolgáltatásokat kínál véletlenszerű embereknek az interneten vagy telefonon. A jogszerű műszaki támogatást nyújtó vállalatok szerződéses szerződések útján értékesítik támogatási szolgáltatásaikat, többnyire más vállalatoknak, akár havi munkaórákra, akár ügyeleti alapon. Jelenleg a fertőzött személyi számítógép internetes azonosítására szolgáló technológia nem létezik.

“Houston, van fejhallgatónk …” – készítette Robert Murphy, a CC BY-SA 2.0 licenc alapján

ogatásokkal kapcsolatos csalások. Az idősebb korosztály és azok, akik kevésbé járatosak a számítógépek használatában, nagyobb eséllyel esnek áldozatul ezeknek a csalásoknak. Azonban fontos megjegyezni, hogy bárki áldozattá válhat, ha nem figyelnek oda a telefonhívásokra és a weboldalakra, amelyeket megnyitnak. Távoli hozzáférés A távoli hozzáférés egy olyan technológia, amely lehetővé teszi a számítógép távoli elérését és irányítását. Ez a technológia hasznos lehet, ha például egy szakembernek hozzáférése van egy másik számítógéphez, hogy megoldja a problémákat. Azonban a csalók is használják ezt a technológiát, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Több tucat műszaki támogatási csalás után hívást íme, amit találtunk A csalók általában az alábbi lépéseket követik: Jogos eszközöket használnak az áldozatok távoli elérésére A csalók általában olyan szoftvereket használnak, mint a TeamViewer vagy a LogMeIn, hogy hozzáférjenek az áldozatok számítógépéhez. Ezek a szoftverek eredetileg jó szándékkal készültek, hogy segítsék a szakembereket a távoli hozzáférésben és az irányításban, de a csalók is használják őket a rosszindulatú tevékenységekhez. Hogyan használják a csalók a LogMeIn FastSupport programját?? A LogMeIn FastSupport program lehetővé teszi a szakemberek számára, hogy távoli hozzáférést szerezzenek az áldozatok számítógépéhez. Azonban a csalók is használják ezt a programot, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Mi a teendő, ha csalódtak? Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásoknak, azonnal hívja fel a bankját, és értesítse őket a helyzetről. Ha már megadta a bankkártya adatait a csalóknak, azonnal értesítse a bankját, hogy zárja le a számláját. Ha hozzáférést adott a számítógépéhez a csalóknak, azonnal kapcsolja ki a számítógépet, és hívja fel a számítógépes szakembert, hogy ellenőrizze a számítógépét. Műszaki know how Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásoknak, és szeretné ellenőrizni a számítógépét, kövesse az alábbi lépéseket: Windows 7 Esemény néző A Start menüben keresse meg az Esemény nézőt, majd kattintson rá. A bal oldali oszlopban válassza ki a Windows naplók lehetőséget, majd kattintson a Rendszer naplóra. Itt láthatja a rendszerrel kapcsolatos információkat, például a rend

ogatásokkal kapcsolatos csalások. Az idősebb korosztály és azok, akik kevésbé járatosak a számítógépek használatában, nagyobb eséllyel esnek áldozatul ezeknek a csalásoknak. Azonban fontos megjegyezni, hogy bárki áldozattá válhat, ha nem figyelnek oda a telefonhívásokra és a weboldalakra, amelyeket megnyitnak. Távoli hozzáférés A távoli hozzáférés egy olyan technológia, amely lehetővé teszi a számítógép távoli elérését és irányítását. Ez a technológia hasznos lehet, ha például egy szakembernek hozzáférése van egy másik számítógéphez, hogy megoldja a problémákat. Azonban a csalók is használják ezt a technológiát, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Több tucat műszaki támogatási csalás után hívást íme, amit találtunk A csalók általában az alábbi lépéseket követik: Jogos eszközöket használnak az áldozatok távoli elérésére A csalók általában olyan szoftvereket használnak, mint a TeamViewer vagy a LogMeIn, hogy hozzáférjenek az áldozatok számítógépéhez. Ezek a szoftverek eredetileg jó szándékkal készültek, hogy segítsék a szakembereket a távoli hozzáférésben és az irányításban, de a csalók is felismerték a lehetőséget, hogy ezeket a szoftvereket rossz célra használják. Hogyan használják a csalók a LogMeIn FastSupport programját?? A LogMeIn FastSupport program lehetővé teszi a szakemberek számára, hogy távoli hozzáférést szerezzenek az áldozatok számítógépéhez. Azonban a csalók is használják ezt a programot, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Mi a teendő, ha csalódtak? Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásoknak, azonnal hívja fel a bankját, és értesítse őket a helyzetről. Ha már megadta a bankkártya adatait a csalóknak, azonnal értesítse a bankját, hogy zárja le a számláját. Ha már hozzáférést adott a számítógépéhez a csalóknak, azonnal kapcsolja ki a számítógépet, és hívja fel a számítógépes szakembert, hogy ellenőrizze a számítógépét. Műszaki know how Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásoknak, és szeretné ellenőrizni a számítógépét, kövesse az alábbi lépéseket: Windows 7 Esemény néző A Windows 7 eseménynézője lehetővé teszi a rendszeresemények megtekintését, amelyek segíthetnek azonosítani a problémákat a számítógépen. A következő lépéseket kell követnie: Kattintson a Start gombra, majd

ogatásokkal kapcsolatos csalások. Az idősebb korosztály és azok, akik kevésbé járatosak a számítógépek használatában, nagyobb eséllyel esnek áldozatul ezeknek a csalásoknak. Azonban fontos megjegyezni, hogy bárki áldozattá válhat, ha nem figyelnek oda a telefonhívásokra és a weboldalakra, amelyeket megnyitnak. Távoli hozzáférés A távoli hozzáférés egy olyan technológia, amely lehetővé teszi a számítógép távoli elérését és irányítását. Ez a technológia hasznos lehet, ha például egy szakembernek hozzáférése van egy másik számítógéphez, hogy megoldja a problémákat. Azonban a csalók is használják ezt a technológiát, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Több tucat műszaki támogatási csalás után hívást íme, amit találtunk A csalók általában az alábbi lépéseket követik: Jogos eszközöket használnak az áldozatok távoli elérésére A csalók általában olyan szoftvereket használnak, mint a TeamViewer vagy a LogMeIn, hogy hozzáférjenek az áldozatok számítógépéhez. Ezek a szoftverek eredetileg jó szándékkal készültek, hogy segítsék a szakembereket a távoli hozzáférésben és az irányításban, de a csalók is használják őket a rosszindulatú tevékenységekhez. Hogyan használják a csalók a LogMeIn FastSupport programját?? A LogMeIn FastSupport program lehetővé teszi a szakemberek számára, hogy távoli hozzáférést szerezzenek az áldozatok számítógépéhez. Azonban a csalók is használják ezt a programot, hogy hozzáférjenek az áldozatok számítógépéhez, és rosszindulatú tevékenységeket végezzenek rajta. Mi a teendő, ha csalódtak? Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásnak, azonnal hívja fel a bankját, és értesítse őket a helyzetről. Ha már megadta a bankkártya adatait a csalóknak, azonnal értesítse a bankját, hogy zárják le a számláját. Ha hozzáférést adott a számítógépéhez a csalóknak, azonnal kapcsolja ki a számítógépet, és hívja fel a számítógépes szakembert, hogy ellenőrizze a számítógépét. Műszaki know how Ha úgy érzi, hogy áldozattá vált a technikai támogatási csalásnak, és szeretné ellenőrizni a számítógépét, kövesse az alábbi lépéseket: Windows 7 Esemény néző A Windows Event Viewer segítségével ellenőrizheti a számítógépén történt eseményeket. A következő lépéseket kell követnie: Kattintson a Start gombra, majd írja be az “Esemény néző” kifejezést a keresőmezőbe. Kattintson