Az üzeneteket mindaddig rejtettük, amíg üzeneteket küldtünk. Az eredeti szándék a lopakodás volt; a gyors és lopakodó üzenetküldők oda-vissza továbbították az üzeneteket. Az elsődleges módszer, amely megakadályozta ezeket az üzeneteket a kíváncsiskodó szemektől, egyszerűen nem volt elkapva. Ha elkapják, az üzenet tartalma a rossz fiúk kezébe kerül. Innentől kezdve a rosszfiú egyszerűen elolvasta az üzenetet, majd megtudhatja, mit tervezett, vagy úgy tesz, mintha a címzett lenne, és hamis választ küld, és így végrehajtja az eredeti Man In the Middle (MITM) támadást..

A kommunikáció biztosításának következő lépése az volt, hogy valamilyen módon elrejtsük az üzenet valódi tartalmát. Ha elfogják az ilyen típusú üzenetet, a rosszfiú nem képes elolvasni, ezért az információ haszontalan lenne számukra. Az üzenet tartalmának elrejtésének művészete kriptográfia néven vált ismertté, amely a rejtett és írásbeli görög szavak egyik előadója.

A szöveg titkosításának módszerei ugyanolyan korlátlanok, mint a mi képzeletünk. Bármely adott titkosítási módszer gyakorlati alkalmazása nagyon korlátozott. A titkosítás és a dekódolás módszereit mindkét félnek tudnia kell, és elég szigorúaknak kell lenniük, hogy a rossz fiúk nem tudják kitalálni a módszereket. Ez a két látszólag egyszerű kérdés örökre sújtotta a titkosító rendszereket. A titkosítási rejtjeleknek a gonosz fiúk véget nem érő támadásainak ugyanazon rendszerek megsemmisítésével történő megőrzésével folytatott játék a rejtjelek gazdag és érdekes történetéhez vezetett..

Bevezetés a Cipher terminológiába

A kriptográfia gazdag téma, nagyon érdekes történelemmel és jövővel. Annak érdekében, hogy a legtöbbet kihozhassa ebből a cikkből, a legjobb, ha néhány kifejezést és fogalmat alapvetően megvizsgál. A következő szakasz segít ehhez, és nyugodtan kihagyhatja és visszatérhet hozzá, ha erre szükség van.

Blokkolja a Cipher

A blokk rejtjel titkosítja egy időben meghatározott számú bit (blokk) üzenetét.

Kód

A kódok bonyolultabb helyettesítések, mint egy rejtjel, mivel a kódok jelentést adnak át, nem pedig egyenes szöveghelyettesítés, pl. A Sas leszállt. A kódműveletek valamilyen hivatkozást igényelnek, általában kódkönyvnek nevezik. A kódkönyvek szállításának és karbantartásának nehézkes jellege miatt a kódok a modern kriptográfiaban a rejtjerek helyett általában használatosak lettek.

Rejtjel

A titkosítás a sima szöveg helyettesítését jelenti a rejtjeles szöveg helyett. A folyamatnak nem tulajdonítanak jelentést, ez egy matematikai vagy mechanikus művelet, amelynek célja a sima szöveg egyszerű elhomályosítása. EG: a „13 forgatás” algoritmus (ROT13), ahol a betűkhez a betűket a betűket ábrázoló pontok követik. Ennek eredménye A = N, B = O stb. Az üzenet titkosításához vagy visszafejtéséhez az embernek csak az algoritmust kell tudnia..

Cipher szöveg

A rejtjel szövege a sima szöveg olvashatatlan, titkosított formája. Bárki, aki megpróbálja olvasni a rejtjelezett szöveget, először dekódolnia kell. A rejtjelis szöveg dekódolása feltárja az olvasható sima szöveget.

kulcstérnek

A lehetséges kulcsok száma, amelyek felhasználhatók voltak a rejtjeles szöveg létrehozására. Elméletileg a rejtjeles szöveg brutális kikényszerítése nehezebbé válik, ahogy a billentyűtér növekszik.

hash

A hash egy rejtjel, amelyet bizonyos adatok ujjlenyomatának biztosítására használnak, nem pedig az adatok rejtjelezett szövegét. A hasító rejtjelek valamilyen üzenetet vesznek bemenetként, és az üzenet alapján kiszámítható ujjlenyomatot adnak ki. Ha az üzenetet bármilyen módon megváltoztatják, függetlenül attól, hogy milyen triviális, az ujjlenyomatnak drámaian eltérnie kell. A hash-ok leggyakoribb használata annak ellenőrzése, hogy valamilyen fájl helyi példánya az eredeti fájl valódi reprodukciója.

A jó kivonási rejtjel jellemzői:

- Ez determinisztikus; ami azt jelenti, hogy ugyanaz az üzenet ugyanazon a hash titkosításon keresztül fut ugyanaz az ujjlenyomat, és

- Alacsony az ütközés szintje; ami azt jelenti, hogy a különböző üzenetek ugyanazon a hash rejtjelen futnak, eltérő ujjlenyomatot kell eredményezniük.

Monoalphabetic Ciphers

Olyan rejtjel, amely egyetlen ábécét használ és általában egyszerű átültetés. Például az A betűt F betű jelöli.

Ezeket annyira könnyen el lehet törni, hogy kriptogram könyveink vannak a gyógyszertárakban a keresztrejtvények mellett, szórakozásból.

Néhány példa a monoalphabetic rejtjelekre:

- Cézár rejtjel

- Pigpen rejtjel

- Playfair rejtjel

- Morze kód (neve ellenére)

Egyszerű szöveg

a sima szöveg az üzenet olvasható szövegére utal. A sima szöveget rejtjelezte rejtjeles szövegbe, és a címzett visszafejti a sima szövegre.

Polialfabetikus ciparok

Ez egy transzpozíciós rejtjel, de a monoalfabetikus rejtjelektől eltérően egynél több ábécét használnak. A rejtjelbe ágyazott jelek jelzik a címzettet, ha az ábécé megváltozott.

Néhány példa a polialfabetikus rejtjelekre:

- Alberti rejtjel

- Vigenère rejtjel

Patak Cipher

A patak rejtjele az üzenetet egy karakterenként titkosítja. Az Enigma gép egy példa az adatfolyam rejtjelre.

Szimmetrikus / aszimmetrikus kulcsok

A legfontosabb titkosítási rendszerek kivételével kulcsra van szükség az üzenetek titkosításához és visszafejtéséhez. Ha mindkét célra ugyanazt a kulcsot használják, akkor erre a kulcsra szimmetrikusként hivatkoznak. Ha a titkosításhoz és a dekódoláshoz különféle kulcsokat használnak, mint például a nyilvános kulcsú kriptográfia esetében, akkor a kulcsok aszimmetrikusnak mondják.

A szimmetrikus kulcsok általában kissé erősebbek, mint az aszimmetrikus kulcsok. Ugyanakkor szükségük van egy biztonságos módszerre, amelyben a kulcsokat a felhasználás előtt minden üzenet résztvevőjére át lehet adni.

Rejtjel elemzés

Kétféle módon lehet felfedezni a sima szöveget a titkosított szövegből. Az első módszer a rejtjelező szöveg dekódolása a várt dekódolási technikákkal. A második módszer az elemzés felhasználása a sima szöveg felfedezésére anélkül, hogy birtokában lenne a titkosítási kulcs. Az utóbbi eljárást köznyelvileg kripto-törésnek nevezik, amelyet helyesebben kriptoanalízisnek neveznek.

Frekvenciaelemzés

A kriptoanalízis megvizsgálja a rejtjelezett szöveget, és megkísérel mintákat vagy egyéb mutatókat találni, hogy felfedje az alatta látható szöveget. A leggyakrabban alkalmazott kriptoanalízis technika a frekvenciaanalízis. Az angol nyelven 26 betû van, és a betûk gyakorisága a köznyelven ismert. Az A és E magánhangzók gyakrabban fordulnak elő, mint a Z és Q betűk. Ha egy lépéssel hátra lépnek, az egész szavak, mint például a THE és AN, gyakrabban jelennek meg, mint az ANT vagy a kék.

A szófrekvencia elleni küzdelem érdekében a rejtjelezhető szöveget szabványos blokkokra lehet felbontani, nem pedig természetes formájukba hagyni. Például:

Figyelembe véve a sima szöveget:

HOGYAN KÖNNYEN FÁK FÁK-CSAK

és egy Caesar Cipher alkalmazását egy 16 fordulattal végezzük el a következő sima szöveggel:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

A frekvenciaanalízis néhány nyomot ad nekünk a sima szövegre vonatkozóan:

- A MEET és SXKSA mondatok ismételten megjelennek

- A Q betűk önmagukban kétszer jelennek meg, ami határozott jelzője annak, hogy Q vagy A, vagy I

- A MEET szó szinte biztos abban, hogy középen két magánhangzó van, mert nagyon kevés szó lenne, ha két azonos mássalhangzó lenne ebben a helyzetben.

- A rotációs rejtjelek hibája az, hogy egyetlen betű sem egyenlő önmagával, ezért a MEET szót sima szövegként kiküszöbölhetjük.

- Ha feltételezzük, hogy Q vagy A, vagy I, akkor azt is feltételezhetjük, hogy E sem A, sem I, és nem lehet E. Mivel elég biztosak vagyunk abban, hogy E magánhangzó, velünk E vagy O vagy U. Innentől kevés erőfeszítés szükséges ezeknek a lehetőségeknek a tesztelésére, és végül egy valószínű WOOD szóval végződik.

- Ha a WOOD helyes, akkor ugyanazokat a betűket is megváltoztathatjuk más szavakkal: E = 0, M = W, T = D, Q = A, és folytathatjuk a titkosítás szövegét.

- A továbblépés másik módja annak kipróbálása, hogy ez egy egyszerű forgatási rejtjel-e. Ehhez kiszámolnánk az eltolást egy titkosított betűből és egy egyszerű szöveges betűből, például M = W. Ez 16-ot eredményez, és ha minden betűt visszafordítunk az ábécé 16 résébe, a sima szöveg többi része vagy értelemben, vagy továbbra is érthetetlen többség lesz.

Most fontolja meg ugyanazt a példát, ha standard blokkokat használunk. A rejtjel szövege így néz ki:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Noha ez nem teszi lehetetlenné a frekvenciaelemzést, sokkal nehezebbé teszi. Az ilyen típusú rejtjelek kezelésének első lépése az lenne, hogy megpróbálnák visszajuttatni a természetes megfogalmazásba. Még mindig láthatók olyan ismétlések, mint a MEET és az SXKSA, de sokkal nehezebb különálló szavakat kiemelni, például amiket a Q jelent.

Ha tetszik ez a fajta dolog, nézd meg a helyi drogériát vagy a könyvesbolt folyóiratát. Általában a keresztrejtvény könyvekkel megegyező részben vannak kriptográfiai könyvek.

Helyettesített kriptográfiai kulcsok használata

A modern használatban a kriptográfiai kulcsok lejárhatnak és cserélhetők. Nagy rendszerekben, mint például a katonaság által használt, a kriptográfiai kulcsokat meghatározott időpontokban cserélik óránként, napi, hetente, havonta vagy évente. Egy kulcs cseréjekor az elõzõ kulcs helyébe lép. A lecserélt kulcsokat meg kell semmisíteni, mert rendkívül értékes kriptoanalízis eszköz. Ha egy ellenfél összegyűjtötte és tárolta a titkosított kommunikációt, és később visszafejteni tudja ezeket a kommunikációkat a titkosításhoz használt helyettesített kulcs megszerzésével, akkor ez jó talajt jelent a mai napi üzenetek kriptoanalíziséhez..

A kereskedelmi interneten a Snowden utáni korszakban könnyű elképzelni, hogy az NSA megszerezi a helyettesített SSL kulcsokat, és visszamegy a dekódolni a PRISM programok révén nyert adatok hatalmas adagát..

Kvantumszámítás és kriptoanalízis

A mai számítógépek a kezdetektől kezdve nem változtak jelentősen. Alapvető szinten a számítógépek olyan bitekön működnek, amelyek egyrészesek, amelyek akár 1, akár 0 értéket tartalmazhatnak. A számítógépen zajló minden folyamatot, beleértve az üzenetek titkosítását és visszafejtését, arra az egyszerűre kell forgatni. Alapítvány.

Ezzel szemben a kvantum számítógépek a szuperpozíció és az összefonódás fizikai fogalmait használják, a bit helyett a számításhoz. Ha megvalósíthatónak bizonyul, a kvantumszámítás valószínűleg képes megbontani a modern kriptográfiai rendszereket a ma szükséges idő töredékében. Ezzel szemben a kvantumszámításnak képesnek kell lennie arra, hogy olyan új típusú titkosításokat is támogasson, amelyek a kriptográfia teljesen új korszakába vezetnék.

Történelmi fejlődés

A kezdeti monoalfabetikus és polialfabetikus rejtjeleknek azonos probléma merült fel: statikus, soha nem változó kulcsot használtak. Ez problémát jelent, mivel miután az ellenfél megértette, hogyan kell elrendezni például a pigpen diagramot, minden egyes üzenetet visszafejteni tudott, amelyet valaha az algoritmus titkosított..

Titkosítási kulcsok

Annak érdekében, hogy a szöveget jobban eltakarják, kidolgozták a kulcsok megváltoztatásának koncepcióját. A Caesar Cipher segítségével meg lehet változtatni a rejtjel szöveget azáltal, hogy egyszerűen megnöveljük a forgatás értékét. Például:

A Caesar Cipher titkosítása a MINDENKIKÖTÉSEKRE FELELÉS kifejezés elveszítésére

10 rejtjelezett szöveg forgatása:

PVOO DY DRO RSVVC PYB KVV SC VYCD

4 cpher szöveg elforgatása:

JPII XS XLI LMPPW JSV EPP MW PSWX

A sima szövegre tetszőleges kulcs alkalmazásának az az előnye, hogy valaki, aki tudja, hogyan működik a Cézár Cipher, még mindig nem fogja megfejteni a szöveget anélkül, hogy tudná, milyen forgatási értéket használt a titkosításához..

Noha a fenti példa egy egyszerű példa, mivel a Caesar Cipher kezdetben triviális jellegű, a bonyolultabb kulcsok használata szigorúan növeli a rejtjelezés biztonságát.

Jelentős titkosítók

A történelem során sokféle rejtjel létezett. Elsősorban katonai eszközként kezdték el, és a katonaság a mai napig a kriptográfia legnehezebb felhasználói. E katonai gyökerekből láthatjuk, hogy a sikerhez a titkosítónak rendelkeznie kell ezekkel a tulajdonságokkal.

- kriptoanalízissel szembeni ellenállás

- elég rugalmas ahhoz, hogy a messenger segítségével nehéz körülmények között szállítsák

- könnyen használható sáros, véres csatatéren

A rejtjelek, amelyek hajlamosak voltak a csatatéren történő titkosítás vagy visszafejtés hibájára, vagy amelyek túl könnyen estek áthallgatásra és ellenőrzésre, nem tartottak sokáig. Ne feledje, hogy a titkosítás egyetlen hibája a teljes üzenetet a címzett számára teljesen olvashatatlanná teheti.

Néhány figyelemre méltó rejtjel a következő szakaszban olvasható.

Scytale – 120 AD

Ez egy monoalfabetikus, szimmetrikus rejtjelrendszer. A küldőnek és a fogadónak egyaránt azonos hengerű fahengerrel kell rendelkeznie. Valójában ez a kulcs.

A feladó hosszú, keskeny szövetdarabot vesz és a scytale köré tekercseli. Ezután az üzenetet szabványról jobbról balra írja a szövetre. A szövetet ezután eltávolítják a scytale-ból, és úgy néz ki, hogy ez csak egy hosszú ruhadarab, amely felcsavarható és elrejthető a legkisebb szállítási helyre..

A címzettnek egyszerűen körül kell tekernie az anyagot a megfelelő scytale köré, és az üzenet világossá válik. Noha ez az egyszerű rejtjel nagyon gyorsan kriptoanalízisbe esne, addig az a feltevés, hogy csak pontosan ugyanolyan átmérőjű scytale képes visszafejteni az üzenetet.

Vigenère – 1553

Eredetileg Giovan Bellaso írta le 1553-ban. A Vigenère rejtjelt néhányszor újra létrehozta, utoljára Blaise de Vigenère a 19. században. Ez az egyik első polialfabetikus rejtjel. Még mindig szimmetrikus jellegű, de elég kemény volt ahhoz, hogy feltörjön, hogy több mint három évszázadon át használatban maradjon.

A polialfabetikus rejtjelek sok ábécét használnak a titkosítás során, ami jelentősen megnöveli a rejtjelezett kulcsterületét. A polialfabetikus rejtjelek korábbi verziói megkövetelték a merev tapadást azoknak a foltoknak, ahol az ábécé megváltozik. Bellaso e rejtjel megvalósítása lehetővé tette a feladó számára, hogy a titkosítási folyamat tetszőleges pontjain ábécéket változtasson. Az ábécé változásának jeléről a feladó és a fogadó között előre meg kellett állapodni, tehát ez még mindig szimmetrikus titkosítási módszer..

A Vigenère rejtjelet a közelmúltban használták fel a gyakorlatban, mint az amerikai polgárháború. Jól érthető azonban, hogy az Unió többször is megsértette ezeket az üzeneteket, mivel a Konföderáció vezetése túl kevés kulcsfontosságú kifejezésre támaszkodott az ábécé változásának jelzésére..

Pigpen Cipher – 1700-as évek

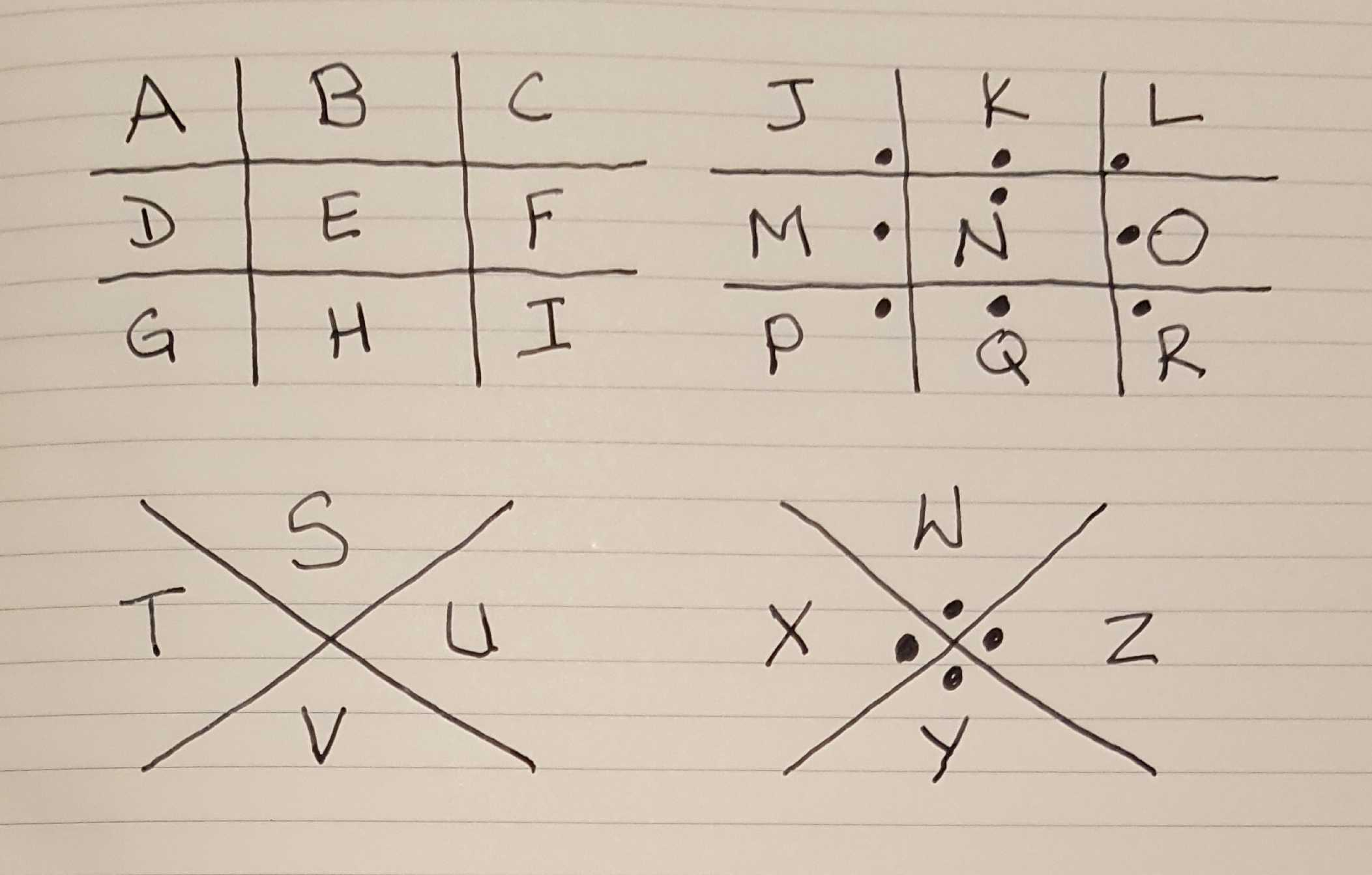

A Freemason’s Cipher néven is ismert, a Pigpen Cipher egy másik szimmetrikus monoalphabetic helyettesítő rejtjel. A titkosítás és a dekódolás 4 rács elrendezésével történik. Két rács 9 helyet tartalmaz, mint egy tic-tac-toe tábla, és két rács nagy X betûre hasonlít, és mindegyik 4 szóközt tartalmaz. Együttesen 26 szóköz van, amely egybeesik a latin ábécé 26 betűjével. A szakaszok mindegyike egyedileg azonosítható a szakasz alakjának és egy pont jelenlétének vagy hiányának a kombinációja alapján. Az üzenetek a tényleges betű helyett a szakasz azonosítóval vannak titkosítva.

Itt hoztam létre a Pigpen rejtjelkulcsot:

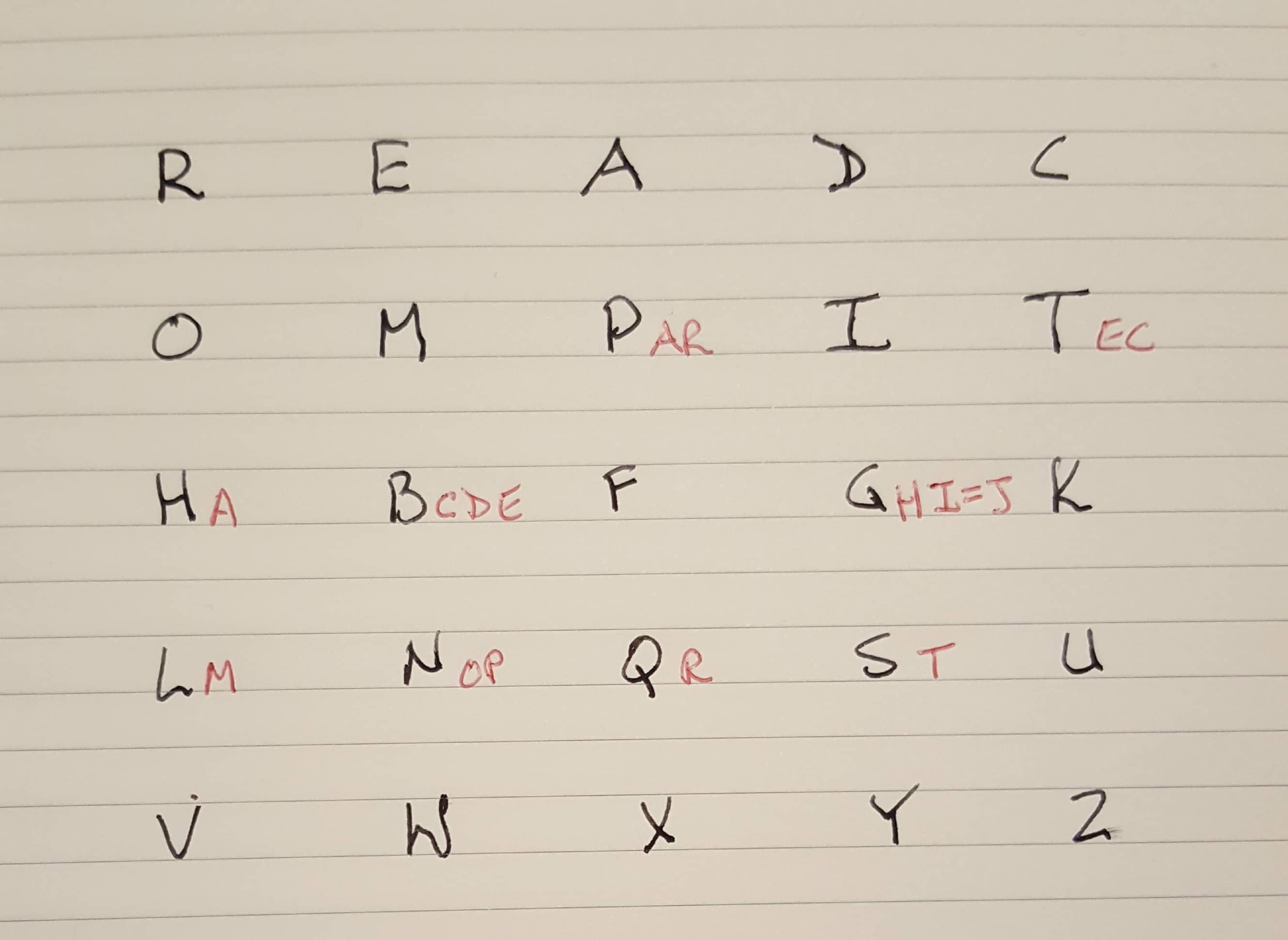

A dekódolás úgy történik, hogy ugyanazt a rácsot elrendezzük, és a szakasz azonosítóját visszahelyezzük a betűre. Ezért a READ COMPARITECH egyértelmű szövege titkosítja ezt a képsorozatot:

Playfair rejtjel – 1854

A Playfair rejtjel 26 biogrammot (két betű) használ 26 kód helyett kódoló kulcsként. Ez jelentősen növeli a rejtjelezés kulcsterületét, és nagyon megnehezíti a frekvencia elemzését. A Playfair által kódolt üzenetek úgy állíthatók elő, hogy egy véletlenszerű rövid kifejezés által generált 5–5 betűrácsot összeállítják, majd a rács többi részét megismételik az ábécé betűit. Ez a rács képezi a kulcsot, és bárki, aki dekódolni kívánja az üzenetet, ugyanazt a rácsot kell rekonstruálnia. Ebből arra lehet következtetni, hogy a címzettnek ismernie kell ugyanazt a rövid mondatot, amelyet az üzenet titkosításához használt, amelyet sokkal nehezebb meghatározni, mint egy egyszerű forgatási számot..

A lelkes olvasók rájönnek, hogy 5 x 5 = 25, de a latin ábécében 26 betû van. Ennek figyelembevétele érdekében az I és a J betűket általában felcserélhetően használjuk. Bármelyik másik két levél is felhasználható, de ezeket az információkat a címzettnek meg kell adni annak biztosítása érdekében, hogy az üzenet megfelelően dekódolódjon..

A rács elkészítése után a felhasználóknak csak 4 egyszerű szabályt kellett tudniuk az üzenet titkosításához vagy visszafejtéséhez. Nehéz értelmezni a kulcsot egy írott cikkben, ezért létrehoztam egy Playfair rácsot a szemléltetés céljából. A READ COMPARITECH kifejezést használtam a kulcsmondatként. Miután ezt kiírtam, elkezdem írni az ábécét, hogy kitöltsem a rács többi részét. Ne feledje, hogy minden betű csak egyszer lehet a hálózatban, és én és J cserélhetők. Ez ad nekem egy Playfair kulcsot, mint az alábbi kép. A vörös betűket kihagyták, mert ezek már megjelennek a rácsban.

Ne feledje, hogy a READ COMPARITECH fázis csak a véletlenszerű kifejezés a rács felépítéséhez. Ez nem a titkosított szöveg. Ezt a kapott rácsot használnák a sima szöveg titkosításához.

Egyszeri párna (OTP) – 1882

Az egyszeri betét (OTP) egy szimmetrikus titkosítási rendszerre vonatkozik, amely kulcsokat használ, amelyeket minden egyes üzenettel megváltoztatnak. Ha a kulcsok valóban egyszerre vannak, akkor a rejtjelezett szöveg rendkívül ellenáll a kriptoanalízisnek. Ezeket a kulcsokat eredetileg szó szerint papírlapokra írták, és mivel minden gombot csak egyszer használnak, a One Time Pad név beragadt.

A gyakorlatban az OTP-t nehéz megfelelően telepíteni. Szimmetrikus rendszerként megköveteli, hogy a feladó és az összes címzettek azonos OTP könyvvel rendelkezzenek. Jelentős hátránya az is, hogy az üzenet nem lehet hosszabb, mint a használt pad. Ha igen, akkor a betét egyes részeit újra kell használni, ami jelentősen gyengíti a rejtjeleket a kriptoanalízishez.

Néhány katonaságban az OTP-ket továbbra is használják gyors, taktikai terepi üzenetek továbbítására.

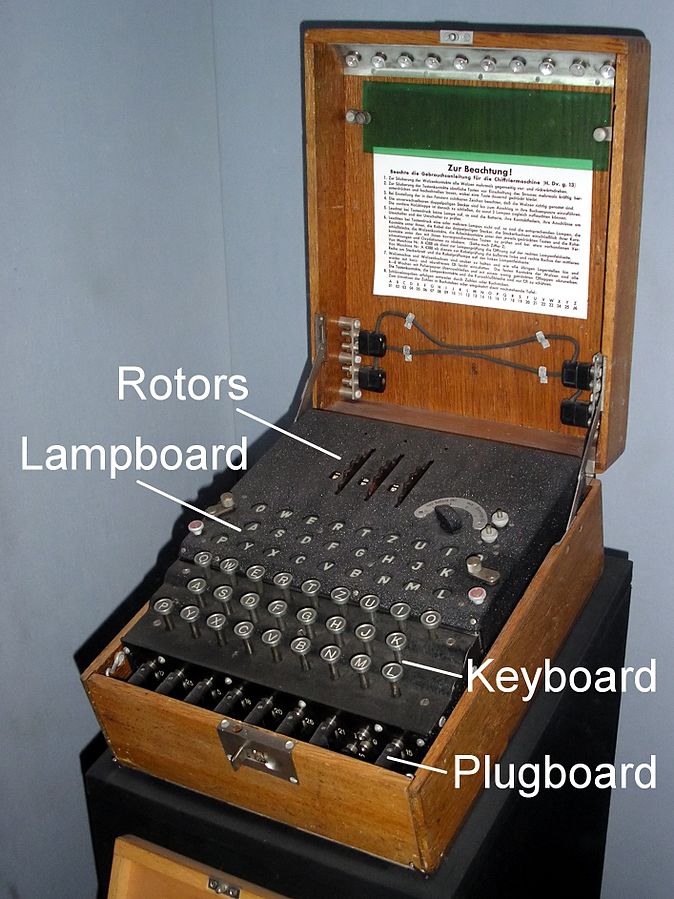

Engima – 1914

A német állampolgár, Arthur Scherbius által az 1. világháború után létrehozott Enigma gép egy polialfabetikus folyam rejtjelző gép. A gép egy billentyűzetből, egy könnyű panelt és néhány állítható forgórészt tartalmazott. A kezelők beállíthatják a forgórészek helyzetét, majd beírnak egy üzenetet a billentyűzeten. Amikor minden betűt gépeltünk, a megfelelő betű kigyullad a lámpán. Ez volt a titkosított levél, amely képezte a rejtjelet. A vevőknek tudniuk kell a használni kívánt rotorbeállításokat, majd ugyanazt a folyamatot hajtják végre. Mivel azonban a fogadó minden rejtjeles betűt beírt, a megfelelő betű, amely világít, a sima szöveg.

A német katonaság javította a gépet egy plugboard hozzáadásával, ezért törhetetlennek tartotta, és mindent felhasznált az Enigma-ra. A lengyel köztársasági titkosító iroda 1932-ben törte meg a német Enigma katonaságát. A német Enigma felhasználók gyenge működési biztonsága (OpSec) által szolgáltatott információk alapján képesek voltak a gépet megtervezni. Azonban nem tudták ténylegesen visszafejteni az üzeneteket, amíg a francia meg nem osztotta az Enigma információkat az egyik német kémükkel..

A Lengyel Politikai Cipher Iroda évek óta képes volt olvasni a német Enigma forgalmat, amíg a német folyamatos fejlődése a rendszerben nehezítette. Ezen a ponton, közvetlenül a második világháború kitörése előtt az Egyesült Királyság és Franciaország összekerült és az Enigma forgalom figyelése és visszafejtése a Project Ultra részévé vált..

Általánosan elfogadott, hogy a szövetségesek azon képessége, hogy visszafejtsék az Enigma forgalmat, több évvel lerövidítették a második világháború kimenetelét.

SHA Family Hash Ciphers, 1993 – 2012

Az SHA egy olyan algoritmusok családja, amelyeket a titkosítás helyett inkább hashizásra használnak, és a Nemzeti Szabványügyi és Technológiai Intézet (NIST) teszi közzé. Az eredeti, 1993-ban közzétett SHA rejtjel most SHA-0 jelöléssel rendelkezik, hogy illeszkedjen a későbbi verziók elnevezési szabályaihoz.

Az SHA-0 és az SHA-1 (2010-ben visszavonult) egyaránt kimutatták, hogy nem felelnek meg a szabványos hash-jellemzőknek (felsorolva a terminológiai részben), és már nem használják. A HMAC-SHA1-et továbbra is törhetetlennek tekintik, de az SHA-1-t minden ízben el kell dobni a magasabb verziók javára, ahol lehetséges..

Az SHA jelenlegi SHA-2 és SHA-3 (2012) rejtjele mindkettő még ma is használatban van.

MD5 Hash – 1991

Az MD5 egy olyan kivonatoló algoritmus, amelyet 1991-ben fejlesztettek ki az MD4 biztonsági kérdéseinek kezelésére. 2004-re az MD5-et alapvetően tömegbeszerzési erőfeszítések szüntették meg, amely azt mutatta, hogy az MD5 nagyon érzékeny a születésnapi támadásra

Az MD5 ujjlenyomatok ma is rendelkezésre állnak a fájlok vagy üzenetek érvényesítéséhez. Mivel azonban az kriptográfiailag megtört, az MD5 kivonatokra csak a véletlen fájl- vagy üzenetváltozások észlelésére lehet támaszkodni. A szándékos változások az algoritmus gyengesége miatt elfedhetők.

Modern cipők

A kriptográfia manapság széles körben használatban van. Internetes tevékenységeink nagy részét a TLS (Transport Layer Security) segítségével titkosítják, és a kulcsok cseréje aszimmetrikus folyamat.

A számítógépek rendkívül jók az adatok algoritmusok felhasználásával történő feldolgozásában. A számítógépek megjelenése után a rejtjelfejlesztés felrobbant. A számítógépek nemcsak kiváló eszköz a kriptográfiai rejtjelek létrehozásához, hanem rendkívül hasznosak a kriptográfiai rejtjelek kriptoanalízis útján történő törésére is. Ez azt jelenti, hogy a számítógép teljesítményének növekedését mindig az új rejtjelek kidolgozása és a régi rejtjelek visszavonása jelenti, mivel ezeket már túl könnyű megtörni.

A számítástechnika e soha véget nem érő csatája miatt az internetet használó számítógépek általában egy időben nagy mennyiségű titkosítást támogatnak. Ezt a titkosítási listát titkosítási csomagnak nevezzük, és amikor két számítógép csatlakozik, megosztják a mindkettő által támogatott rejtjelek listáját, és megállapodnak egy közös rejtjelben a titkosítás elvégzése között. Ez a folyamat létezik, hogy a felhasználók és a kiszolgálók között bármikor a lehető legnagyobb átjárhatóságot lehessen biztosítani.

Az olyan titkosítók, mint például az Enigma és a DES (Data Encryption Standard) megsérültek és a kriptográfiai használatra már nem tekinthetők biztonságosnak. A mai napig az RSA (Rivest, Shamir, Adleman) és az AES (Advanced Encryption Standard) biztonságosnak tekinthetők, de a számítási teljesítmény növekedésével ezek egy napra esnek, és új rejtjeleket kell kidolgozni a kriptográfia további használatához. háló.

Nyilvános kulcsú kriptográfia

A nyilvános kulcsú kriptográfia egy aszimmetrikus rendszer, amelyet manapság széles körben használnak az emberek és a számítógépek is. Az adat titkosításához használt, de a dekódoláshoz nem használt kulcsot nyilvános kulcsnak nevezzük. Minden címzettnek megvan a saját nyilvános kulcsa, amelyet széles körben elérhetővé tesznek. A feladóknak az üzenet kódolására a címzett nyilvános kulcsát kell használniuk. Ezután a címzett a titkos kulcsnak nevezett társ titkos kulcsát felhasználhatja az üzenet visszafejtésére.

Az RSA a mögöttes rejtjel, amelyet a nyilvános kulcsú kriptográfiában használnak. Az RSA rejtjel két nagyon nagy prímszámot szoroz fel a kulcsgenerálási folyamat részeként. Erőssége azon a tényen alapszik, hogy az ellenfélnek helyesen be kell számítania ezt a terméket az eredetileg használt két prímszámba. Még a mai számítási teljesítmény mellett is, amely a legtöbb esetben nem kivitelezhető. Emlékeztethet arra, hogy a faktorizálás során egy számot a legkisebb számra redukálnak, amelyet meg lehet szorozni az eredeti szám előállítása céljából. Az elsődleges számoknak csak két tényezője van, 1 és maguk. Itt részletesebben leírom a nyilvános kulcsú kriptográfiát..

Az aszimmetrikus rejtjelek lassabbak, mint a szimmetrikus rejtjelek, de az aszimmetrikus kriptográfia nyilvános kulcsú megvalósításának egy elõnyös elõnye van: mivel a nyilvános kulcsot nem lehet felhasználni az üzenetek visszafejtésére, a biztosíték nélkül kommunikálhat a feladóval. Így a két félnek nem kell kulcsot cserélnie az első titkosított üzenet cseréje előtt.

Kisméretű dolgok, például az e-mailek esetén az aszimmetrikus kriptográfia rendben van, de a nagyméretű titkosításhoz, például a teljes lemezekhez vagy a fájlok biztonsági mentéséhez, ez túl lassú. A legtöbb nagyszabású kriptográfiai rendszer manapság hibrid megközelítést alkalmaz; az aszimmetrikus kriptográfia a szimmetrikus kulcsok cseréjére szolgál, majd a szimmetrikus kulcsok kerülnek felhasználásra a tényleges titkosítási és visszafejtési folyamatokhoz.

Törött rejtjel

Tekintettel a mai számítási teljesítményünkre, hihetetlennek tűnik kideríteni, hogy vannak olyan nagyon régi rejtjelek, amelyeket még nem sikerült visszafejteni.

Az utolsó Zodiak Killer levél

A Zodiak gyilkos sorozatgyilkos volt, amely több éven át terrorizálta Kaliforniát a 60-as évek végén. A gyilkos 4 rejtjelüzenetet küldött a rendõrségnek, ezek közül a negyedik továbbra sem történt meg.

Vannak állítások, amelyek szerint az emberek megsértették az utolsó titkosítást, de semmi sem állt a vizsgálat előtt.

Három utolsó Enigma üzenet

Még nem minden Enigma üzenetet dekódoltunk. Noha ez kevés katonai értékkel jár, van egy Enigma @ Home projekt, amely megkísérli a 1942-ben fennmaradó néhány üzenet dekódolását. Hasonlóan más @ home projektekhez, mint például a SETI @ Home, a projekt tartalék CPU-ciklusokat használ a tagok számítógépén. próbálja meg dekódolni a végső üzeneteket.

Mi a következő lépés?

A számítástechnika még mindig fiatal tudomány. Még mindig az 1. verziót használjuk, ami azt jelenti, hogy számítógépünk továbbra is a bináris „nullák” funkciókra korlátozódik. A kvantumszámítás valószínűleg a következő nagy dolog a számítástechnikában, és alapvetően megváltoztatja a számítástechnika működését, ahelyett, hogy csak a feldolgozási teljesítményt növelné, hogy többet és nullákat kezeljen. A kvantummechanikának van ez a furcsa, megfelelően nevezett „szuperpozíció”, ami azt jelenti, hogy valami több állapotban is lehet, amíg meg nem figyelik. A leghíresebb gondolatkísérlet, amely a szuperpozíciót szemlélteti, a Schrodinger’s Cat, amelyben a dobozban lévő macska életben és halottban van, amíg összeomlik az egyik ilyen állapotba, amikor megfigyelik..

A számítás során ez azt jelenti, hogy a kviteknek (kvantumbiteknek) két állapota lehet, nem pedig a bináris egy állapota. Míg egy bit csak 1 vagy 0 lehet, a qubit mindkettő lehet a szuperpozíció fogalmán keresztül. Ez nemcsak olyan kemény matematikát eredményez, mint amilyen a nagy számú tényezõ szinte triviális volt, hanem a Közép-középsõ támadások végét is hirdeti..

A kvantumátvitel másik tulajdonsága az „interferencia” fogalma. Az interferencia a szubatómiai elektronok viselkedése egy akadályon történő áthatoláskor, majd a másik oldalon regenerálódása. A beavatkozás csak akkor lehetséges, ha senki nem figyeli (fa, erdő, bárki?). Ezért elméletileg lehetetlen lenne, ha valaki meghallgatná a kvantumrendszeren keresztül átadott üzenetet felfedezés nélkül. Az elektronok útját megfigyeléssel megváltoztatja, és az interferencia már nem fordul elő, jelezve, hogy az üzenet megfigyelt. A legjobb Quantum számítógépnek jelenleg néhány kvbitje van, de a technológia gyorsan halad.

Lurigen „Scytale”. CC Share-A-Like 3.0

zásához. A kulcsok száma nagyon fontos a titkosítás biztonsága szempontjából, mivel minél több kulcs áll rendelkezésre, annál nehezebb feltörni a titkosítást. hash A hash egy matematikai függvény, amely egy adott bemenetet átalakít egy rövidebb, általában fix hosszúságú kóddá. A hash funkciók hasznosak lehetnek az adatok hitelességének ellenőrzésére, mivel ha az eredeti adatok megváltoznak, a hash kódja is megváltozik. Monoalphabetic Ciphers A monoalphabetic ciphers olyan rejtjelek, amelyekben minden betűt egy másik betűvel helyettesítenek. Ez a módszer nagyon sebezhető a frekvenciaelemzésre, mivel a betűk gyakorisága a sima szövegben általában megegyezik a rejtjelezett szövegben. Egyszerű szöveg Az egyszerű szöveg az eredeti, olvasható szöveg, amelyet titkosítani kívánunk. Polialfabetikus ciparok A polialfabetikus ciphers olyan rejtjelek, amelyekben a betűket több különböző kulcs használatával helyettesítik. Ez a módszer nehezebb a feltörésre, mivel a betűk gyakorisága változik a különböző kulcsok használata során. Patak Cipher A patak rejtjel olyan rejtjel, amelyben a betűket egy kulcs segítségével helyettesítik, majd a kulcsot ismételten használják a szöveg többi részének titkosításához. Ez a módszer nagyon biztonságos, ha a kulcsot titokban tartják. Szimmetrikus / aszimmetrikus kulcsok A szimmetrikus kulcsok olyan kulcsok, amelyeket mindkét félnek ismernie kell a titkosításhoz és a dekódoláshoz. Az aszimmetrikus kulcsok olyan kulcsok, amelyeket csak az egyik fél ismer, és amelyeket a másik fél használhat a titkosításhoz. Rejtjel elemzés A rejtjel elemzés a rejtjel feltörésének folyamata. A rejtjel elemzés során a támadó megpróbálja megtalálni a kulcsot vagy a titkosítási módszert, amelyet a rejtjel használ. Frekvenciaelemzés A frekvenciaelemzés a rejtjel elemzés egyik leggyakoribb módszere. A frekvenciaelemzés során a támadó megvizsgálja a rejtjelezett szövegben a betűk gyakoriságát, és megpróbálja megtalálni a leggyakoribb betűket, amelyek valószínűleg a leggyakoribb betűk a sima szövegben is. Helyettesített kriptográfiai kulcsok használata A helyettesített kriptográfiai kulcsok használata a rejtjel elemzés egy másik módszere. A helyettesített kriptográfiai kulcsok használata során a támadó megpróbálja megtalálni a kulcsot, amelyet a rejtjel használ, és megpróbálja visszafejteni a rejtjelezett szöveget. Kvantumszámítás és kriptoanalízis A kvantumszámítás és a kriptoanalízis a rejtjel elemzés egy újabb módszere. A kvantumszámítás során a

zásához. A kulcsok száma nagyon fontos a titkosítás biztonsága szempontjából, mivel minél több kulcs áll rendelkezésre, annál nehezebb feltörni a titkosítást. hash A hash egy matematikai függvény, amely egy adott bemenetet átalakít egy rövidebb, általában fix hosszúságú kóddá. A hash funkciók hasznosak lehetnek a jelszavak és más érzékeny adatok tárolásához, mivel a hash kódokat nehéz visszafejteni az eredeti adatokra. Monoalphabetic Ciphers A monoalphabetic ciphers olyan rejtjelek, amelyekben minden betűt egy másik betűvel helyettesítenek. Ezek a rejtjelek könnyen feltörhetők, mivel a betűk helyettesítése állandó, és a betűk gyakorisága nem változik. Egyszerű szöveg Az egyszerű szöveg az eredeti, olvasható szöveg, amelyet titkosítani kívánunk. Polialfabetikus ciparok A polialfabetikus ciphers olyan rejtjelek, amelyekben a betűk helyettesítése változik a szöveg különböző részein. Ezek a rejtjelek nehezebbek a feltörésre, mivel a betűk helyettesítése változik, és a betűk gyakorisága is változik. Patak Cipher A patak rejtjel egy olyan rejtjel, amelyben a betűk helyettesítése egy kulcs segítségével történik, amelyet a szöveg végén ismételnek meg. Ez a rejtjel nehezebb a feltörésre, mivel a kulcs hossza és tartalma ismeretlen. Szimmetrikus / aszimmetrikus kulcsok A szimmetrikus kulcsok olyan kulcsok, amelyeket mindkét félnek ismernie kell a titkosításhoz és a dekódoláshoz. Az aszimmetrikus kulcsok olyan kulcsok, amelyeket csak az egyik fél ismer, és amelyeket a másik fél használhat a titkosításhoz és a dekódoláshoz. Rejtjel elemzés A rejtjel elemzés a rejtjel feltörésének folyamata. A rejtjel elemzés során a támadó megpróbálja megtalálni a rejtjel kulcsát vagy a rejtjel helyettesítési rendszerét. Frekvenciaelemzés A frekvenciaelemzés a rejtjel elemzés egyik módszere, amely a betűk gyakoriságának elemzésén alapul. A frekvenciaelemzés segítségével a támadó megtalálhatja a rejtjel kulcsát vagy a helyettesítési rendszert. Helyettesített kriptográfiai kulcsok használata A helyettesített kriptográfiai kulcsok használata a rejtjel elemzés egy másik módszere, amely a kulcsok keresésén alapul. A helyettesített kriptográfiai kulcsok használata segítségével a támadó megtalálhatja a rejtjel kulcsát vagy a helyettesítési rendszert. Kvantumszámítás és kriptoanalízis A kvantumszámítás és a kriptoanalízis a rejtjel elemzés egy újabb módszere, amely a kvantumszámítógépek használatán alapul. A kvantumszámítógépek segítségével a támadók gyorsabban és hatékonyabban tudják feltörni a rejtjeleket.

zásához. A kulcsok száma nagyon fontos a titkosítás biztonsága szempontjából, mivel minél több kulcs áll rendelkezésre, annál nehezebb feltörni a titkosítást. hash A hash egy matematikai függvény, amely egy adott bemenetet átalakít egy rövidebb, általában fix hosszúságú kóddá. A hash funkciók hasznosak lehetnek az adatok hitelességének ellenőrzésére, mivel ha az eredeti adatok megváltoznak, a hash kódja is megváltozik. Monoalphabetic Ciphers A monoalphabetic ciphers olyan rejtjelek, amelyekben minden betűt egy másik betűvel helyettesítenek. Ez a módszer nagyon sebezhető a frekvenciaelemzésre, mivel a betűk gyakorisága a sima szövegben és a rejtjelezett szövegben is azonos marad. Egyszerű szöveg Az egyszerű szöveg az eredeti, olvasható szöveg, amelyet titkosítani kívánunk. Polialfabetikus ciparok A polialfabetikus ciphers olyan rejtjelek, amelyekben a betűket több különböző kulcs használatával helyettesítik. Ez a módszer nehezebb a feltörésre, mivel a betűk gyakorisága változik a különböző kulcsok használata során. Patak Cipher A patak rejtjel olyan rejtjel, amelyben a betűket egy kulcs segítségével helyettesítik, és a kulcsot egy patakban használják. Ez a módszer nagyon biztonságos, mivel a kulcsot csak egyszer használják, és az üzenetet csak egyszer lehet dekódolni. Szimmetrikus / aszimmetrikus kulcsok A szimmetrikus kulcsok olyan kulcsok, amelyeket mindkét fél használ a titkosításhoz és a dekódoláshoz. Az aszimmetrikus kulcsok olyan kulcsok, amelyeket csak az egyik fél használ a titkosításhoz, és a másik fél használja a dekódoláshoz. Rejtjel elemzés A rejtjel elemzés a rejtjel feltörésének folyamata. A rejtjel elemzés során a támadó megpróbálja megtalálni a kulcsot vagy a titkosítási módszert, amelyet a rejtjel használ. Frekvenciaelemzés A frekvenciaelemzés a rejtjelezett szövegben található betűk gyakoriságának elemzése. A frekvenciaelemzés segítségével a támadó megpróbálja megtalálni a kulcsot vagy a titkosítási módszert. Helyettesített kriptográfiai kulcsok használata A helyettesített kriptográfiai kulcsok használata a rejtjel feltörésének egy másik módja. A helyettesített kriptográfiai kulcsok használata során a támadó megpróbálja megtalálni a kulcsot vagy a titkosítási módszert a rejtjelezett szövegben található minták alapján. Kvantumszámítás és kriptoanalízis A kvantumszámítás és a kriptoanalízis a rejtjel feltörésének egy új módszere, amely a kvantumszámítógépek használatán alapul. A kvantumszámítógépek nagyon gyorsan képesek megoldani olyan problémákat, amelyek