A Wi-Fi Protected Access 2 (WPA2) a biztonsági tanúsítási program fejlesztette ki a Wi-Fi Alliance a vezeték nélküli számítógépes hálózatok biztonságossá tétele érdekében. A vezeték nélküli útválasztó típusától és korától függően néhány titkosítási lehetőség áll rendelkezésre. A WPA2-Personal (a háztartások vagy a kisvállalkozások által használt kiadás) két fő változata a következő Speciális titkosítási szabvány (AES) és az idősebbek Időbeli kulcs-integritási protokoll (TKIP), vagy a mindkettő kombinációja.

Ebben a cikkben magyarázatot adunk mi az AES és a TKIP és javasolja, hogy melyik lehetőséget kell választania a WPA2-támogatott eszközökhöz. Nemcsak biztonsági okokból, hanem azért is meg kell választania a legjobb titkosítási módot a rossz mód lelassíthatja készülékét. Ha egy régebbi titkosítási módot választ, akkor is, ha a wifi-útválasztó gyorsabb titkosítási típust támogat, az adatátvitel automatikusan lelassul, hogy kompatibilis legyen a régebbi eszközökkel, amelyekhez csatlakozik..

Megmagyarázunk néhányat A WPA2-hez kapcsolódó wifi biztonsági feltételek, például. az alábbiakban említettek, elsősorban a WPA2-Personal-ra összpontosítva. Például a tanúsítások, szabványok, protokollok és programok kifejezéseket időnként (zavarosan) felcserélhetően és gyakran helytelenül használják. Az AES protokoll vagy titkosítási típus? A WPA2 protokoll vagy szabvány? (Spoiler figyelmeztetés: Az AES szabvány és a WPA2 tanúsítás.) Rendben, ha kissé enyhén reagálunk a wifi terminológiára, mindaddig, amíg tudod, hogy ezek a kifejezések valójában mit jelentenek. Ez a cikk egyenesen állítja a rekordot. És igen, a „mode” kifejezést nagyon lazán használjuk a WPA2 titkosítási és hitelesítési beállítások leírására.

WPA2 101 – (nagyon) rövid áttekintés

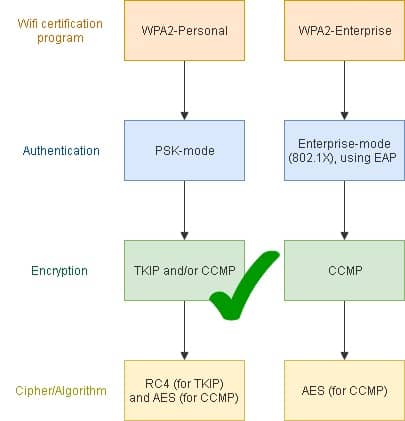

A WPA2 két verziója létezik: Személyes (otthoni és irodai használatra) és Enterprise (vállalati használatra) kiadások. Ebben a cikkben az előzőre összpontosítunk, de összehasonlítjuk az Enterprise verzióval, amely megmutatja, hogy mi a WPA2-Personal nem.

Mennyire megbízhatóak a közös wifi biztonsági tanúsítások?

„A vezeték nélküli hálózatok eredendően bizonytalanok. A vezeték nélküli hálózatépítés korai napjaiban a gyártók megkíséreltek a lehető legegyszerűbbé tenni a végfelhasználókat. A legtöbb vezeték nélküli hálózati eszköznek a dobozon kívüli konfigurációja egyszerű (de nem biztonságos) hozzáférést biztosít a vezeték nélküli hálózathoz. ”(Forrás: Dummies)

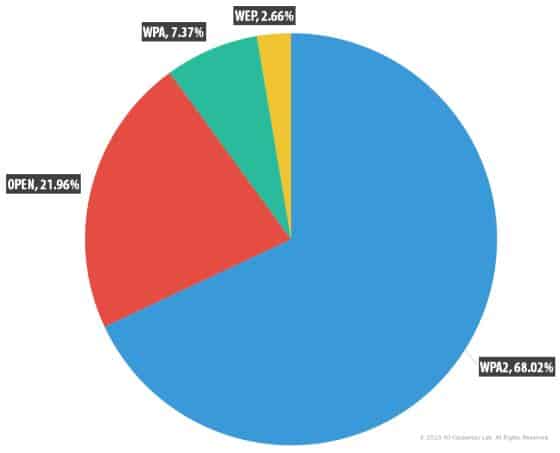

Mennyire biztonságos a WPA2 a többi általánosan használt wifi tanúsításhoz képest? Amíg a WPA3 el nem jött, a WPA2-t, a KRACK-okat és mindezt a legbiztonságosabb opciónak tekintették. A WPA2 jelenlegi sebezhetőségei valószínűleg helyrehozhatók, de továbbra is ki kell választania a wifi-eszköz számára a legjobb titkosítási típust és a használati követelményeket. Ha például kisvállalkozás van régebbi eszközökkel, akkor a biztonság érdekében fel kell áldoznia a sebességet, vagy frissítenie kell az eszközöket. Ha nagy szervezet vagy, akkor dönthet úgy, hogy teljesen áthidalja a WPA2-t, és elkezdi tervezni a WPA3 elindítását a lehető leghamarabb..

A nyilvános wifi-hozzáférési pontokban globálisan használt WiFi titkosítási csatlakozási szabványok (Forrás: Kaspersky Security Network (KSN))

Mennyire biztonságosak a ma használatos elsődleges wifi tanúsítások?

- Nyisd ki – Nincs biztonság

- Vezetékes egyenértékű adatvédelem (WEP) – Nagyon megbízhatatlan, és használja az RC4 rejtjelet, amely kezdetben magában foglalta a nagyon gyors és egyszerű végrehajthatóságot. Miután népszerűvé vált – a WayBack Machine szerint 2010-ben a Skype módosított verziót használt – azóta nagyon bizonytalannak tekintik. A WEP olyan hitelesítési módszert használ, amelyben a felhasználók ugyanazt a kulcsot osztják meg, tehát ha egy ügyfél sérül, a hálózat mindenki veszélybe kerül. A WPA-PSK-vel (előre megosztott kulcs) ugyanaz a probléma. A Webopedia szerint a WEP nem biztonságos, mivel a többi wifi-sugárzáshoz hasonlóan hallgatásra hajlamos rádióhullámokkal küld üzeneteket, és ténylegesen biztonságot nyújt a vezetékes kapcsolatnak. A titkosítás nem akadályozza meg a hackereket az üzenetek elfogásában, és a WEP problémája az, hogy statikus titkosítást használ (a kulcs minden hálózati eszköz összes csomagjára vonatkozik), ezáltal minden eszközt veszélybe sodorva, ez a hackerek számára potenciálisan szép nagy távolság. A tolvajok megkísérelhetik az adatok szabadidőn keresztüli visszafejtését. A WPA egyik dolga egy egyedi kulcs létrehozása az egyes eszközökhöz, korlátozva a kockázatot más ügyfelek számára, ha a hálózat egyik eszköze veszélybe kerül.

- WPA – Nem hatékony TKIP titkosítási protokoll, amely nem biztonságos. A TKIP maga az RC4 titkosítást használja, az AES opcionális a WPA számára. A WPA működésének jó metafora a szuperfelhasználói üzenetből származik: „Ha az idegen nyelvet valamiféle titkosításnak tekinti, a WPA kissé hasonlít a helyzethez, amikor a WPA hálózathoz csatlakoztatott összes gép ugyanazt a nyelvet beszél, de ez egy olyan nyelv, amely idegen más gépek számára. Tehát természetesen a hálózathoz csatlakoztatott gépek megtámadhatják egymást, és meghallhatják / láthatják az összes többi által elküldött / fogadott csomagokat. A védelem csak a hálózathoz nem csatlakozó gazdagépeket érinti (például azért, mert nem tudják a titkos jelszót). ”

- WPA2 – Ésszerűen biztonságos, de érzékeny a brutális erő és a szótár támadásokra. felhasználások AES titkosítja, és bevezeti a Számláló módot a Cipher Block Chaining üzenet hitelesítési kóddal (CCMP), erős AES-alapú titkosítás. Kompatibilis a TKIP-vel. A gyártók javításokat adtak ki annak számos sebezhetőségére, például KRACK. A WPA2-Personal verzió egyik legnagyobb biztonsági hátránya a Wifi védett beállítás (WPS), amely lehetővé teszi a felhasználók számára a biztonságos vezeték nélküli otthoni hálózat gyors beállítását. Az US-Cert szerint: „A szabadon hozzáférhető támadási eszközök 4-10 órán belül helyreállíthatják a WPS PIN-kódot.” Azt tanácsolja a felhasználóknak, hogy ellenőrizzék a gyártó frissített firmware-jét a biztonsági rés kiküszöbölésére. A WPA2-Enterprise biztonságosabb, de van néhány hátránya..

- WPA3 – Még mindig túlságosan új ahhoz, hogy értelmes használati adatokat nyerjen, de jelenleg a legbiztonságosabb opció

AES, TKIP vagy mindkettő, és hogyan működnek?

TKIP

A Wikipedia szerint a TKIP-t úgy fejlesztették ki, hogy „kicserélje” az akkor sérülékeny WEP „szabványt” anélkül, hogy módosítania kellene a WEP (Wired Equivalent Privacy) szabványt futtató hardvert. Az RC4 rejtjelet használja.

A Network World kifejti, hogy a TKIP valójában nem helyettesíti a WEP-t; ez egy “csomagolás”. Sajnos ez az alapvetően nem biztonságos WEP köré van csomagolva, amelynek oka egy ideiglenes intézkedés volt, mivel senki sem akarta eldobni az általuk elvégzett összes hardverbefektetést, és gyorsan telepíthető volt. Ez utóbbi ok elegendő volt ahhoz, hogy az eladók és az üzleti vezetők lelkesen fogadják el ezt. A napokban a TKIP a WEP biztonságát megerősítette:

- Keverjük össze az alapkulcsot, az hozzáférési pont (AP) MAC címét és a csomag sorozatszámát – “A keverési művelet célja az állomások és a hozzáférési pontok minimális igényének kielégítése, ugyanakkor elegendő a kriptográfia erőssége annak érdekében, hogy könnyen ne törjenek el.”

- A kulcshossz 128 bitre növelése – “Ez megoldja a WEP első problémáját: a túl rövid kulcshosszúságot.”

- Létrehozása egyedi 48 bites sorozatszám amely növekszik minden elküldött csomaghoz, tehát egyetlen kulcs sem azonos – „Ez megoldja a WEP másik problémáját, az úgynevezett „ütközés támadásokat”,”, Amely akkor fordulhat elő, ha ugyanazt a kulcsot használja két különböző csomaghoz.

- A visszajátszási támadások kockázatának csökkentése a fent említett kibővített inicializációs vektorral (IV) – „Mert egy 48 bites sorszám több ezer évet vesz igénybe, hogy ismétlődjön, senki sem tudja lejátszani a régi csomagokat vezeték nélküli kapcsolatból—Az rendellenesnek fogják őket észlelni, mert a sorszám nem lesz megfelelő. ”

Mennyire kiszolgáltatott a TKIP? Cisco szerint a TKIP ki van téve a támadó által a csomagok dekódolásának. A támadó azonban csak a hitelesítési kulcsot lophatja el, a titkosítási kulcsot nem.

„A helyreállított kulccsal csak a rögzített csomagokat lehet hamisítani egy korlátozott ablakban, legfeljebb 7 próbálkozással. A támadó egyszerre csak egy csomagot dekódolhat, jelenleg 12-15 perc alatt egy csomag sebességgel. Ezenkívül a csomagokat csak akkor lehet visszafejteni, ha a vezeték nélküli hozzáférési pontról (AP) továbbítják az ügyféllel (egyirányú). ”

A probléma az, hogy ha a fehér kalapok nagyobb támadások beillesztésében felelnek meg, akkor a fekete kalapok is.

Van egy hátránya, ha a TKIP-t PSK-vel használják. „A 802.1X hitelesítésnél a munkamenet titka egyedi, és a hitelesítési szerver biztonságosan továbbítja azt az állomáshoz; ha a TKIP-t előre megosztott kulcsokkal használja, akkor a munkamenet titka mindenki számára azonos és soha nem változik – ebből következően a TKIP előre megosztott kulcsokkal történő használata sérülékeny. ”

AES

Az AES (az Rjiandael algoritmust alapul véve) egy blokk rejtjel (az „S” valójában a szabványt jelenti, és a zavaró terminológia egy másik példája), amelyet a CCMP nevű protokoll használ. Konvertálja a sima szöveget rejtjeles szöveggé, és kulcshosszúságként 28, 192 vagy 256 bit áll rendelkezésre. Minél hosszabb a kulcs hossza, annál megcáfolhatatlanabbak a hackerek titkosított adatai.

A biztonsági szakértők általában egyetértenek abban, hogy az AES-nek nincs jelentős gyengesége. Az AES-t csak néhányszor sikeresen támadták meg a kutatók, és ezek a támadások főként oldalsó csatornák voltak.

Az AES az USA szövetségi kormánya és a NASA által választott titkosítás. További bizonyosságot a Stack Exchange Crypto fórumában talál. Az AES működésével kapcsolatban, amely e cikk hatályán kívül esik, jól ismertett technikai részletekkel az eTutorials oldalon talál.

Wifi kifejezések és rövidítések, amelyeket tudnia kell

Tanúsítások és szabványok

Noha a WPA2 tanúsítási program, gyakran szabványnak és néha protokollnak nevezik. A „standard” és a „protokoll” az újságírók és még a tanúsítványok fejlesztői által gyakran használt leírások (és pedancia veszélye), de a kifejezések kissé félrevezetőek lehetnek, amikor megértjük, hogy a szabványok és protokollok hogyan kapcsolódnak a wifi-hez. tanúsítás, ha nem egyenesen helytelen.

Használhatjuk a járművek közúti forgalomképesnek minősített analógiáját. A gyártónak iránymutatásokkal rendelkezik, amelyek meghatározzák a biztonságot szabványok. Amikor megvásárolja az autót, az már így is volt hitelesített olyan biztonságos vezetés, amelyet olyan szervezet végez, amely meghatározza a járműbiztonsági előírásokat.

Tehát, bár a WPA2-t tanúsításnak kell nevezni, lazán szabványnak nevezik. De ha protokollnak hívjuk, akkor az összetéveszti a tényleges protokollok – TKIP, CCMP és EAP – jelentését a wifi biztonságban.

Protokollok és rejtjelek

A zavart újabb rétege: Az AES az Advanced Encryption rövidítése Alapértelmezett. És a Stack Exchange felhasználó szerint a TKIP valójában nem egy titkosítási algoritmus; arra szolgál, hogy az adatcsomagokat egyedi titkosítási kulcsokkal küldjék el. A felhasználó, Lucas Kauffman szerint: „A TKIP kifinomultabb kulcskeverési funkciót hajt végre a munkamenetkulcs és az egyes csomagok inicializációs vektorának keveréséhez.” Egyébként Kauffman az EAP-t „hitelesítési keretrendszerként” határozza meg. Igaza van abban, hogy az EAP meghatározza az üzenetek továbbításának módját; önmagában nem titkosítja őket. Ezt a következő szakaszban ismét meg fogjuk érinteni.

A WPA2 és más wifi tanúsítások használata titkosítási protokollok hogy biztonságos legyen a wifi-adatok. A WPA2-Personal többféle titkosítást támogat. A WPA és a WPA2 visszamenőleg kompatibilisek a WEP-vel, amely csak a TKIP-t támogatja.

A Juniper olyan titkosítási protokollokra utal, mint az AES és a TKIP, mint titkosító rejtjelek. A rejtjel egyszerűen egy algoritmus, amely meghatározza a titkosítási folyamat végrehajtását.

Az AirHeads Community szerint:

„Gyakran látják, hogy a TKIP-re és az AES-re hivatkoznak, amikor egy WiFi klienst biztosítanak. Valójában TKIP-re és CCMP-re kell hivatkozni, nem pedig AES-re. A TKIP és a CCMP titkosítási protokollok. Az AES és az RC4 rejtjelek, a CCMP / AES és a TKIP / RC4. Láthatja, hogy a gyártók egy rejtjelet kevernek egy titkosítási protokolllel. Ha vizsga elvégzése a különbség egyszerű megjegyezése, akkor a TKIP és a CCMP „T” betűvel fejeződik be a titkosítási protokollhoz. [Sic]”

Az EAP-hoz hasonlóan, bár ez hitelesítés, nem titkosítási protokoll.

Alsó vonal:

- WPA2-Personal – Támogatja a CCMP-t (amelyet a legtöbb ember AES-nek hív) és a TKIP-t.

- WPA2-Enterprise – Támogatja a CCMP-t és az kiterjeszthető hitelesítési protokollt (Extensible Authentication Protocol – EAP).

WPA2 titkosítás és hitelesítés

Hitelesítés – PSK versus 802.1X

A WPA-hoz hasonlóan a WPA2 támogatja az IEEE 802.1X / EAP és a PSK hitelesítést.

WPA2-Personal – A PSK a wifi-kapcsolatot létesítő WPA2-Personal felhasználók érvényesítéséhez használt hitelesítési mechanizmus. Elsősorban általános otthoni és irodai használatra tervezték. A PSK-nak nincs szüksége hitelesítési szerver beállítására. A felhasználók bejelentkezzenek az előre megosztott kulccsal, nem felhasználónévvel és jelszóval, mint az Enterprise kiadásnál.

WPA2-Enterprise –Az eredeti IEEE 802.11 szabványt (a wifi tanúsítás „útbiztos” szabványát) 1997-ben adták ki. Későbbi verziókat gyakran fejlesztettek ki az adatátvitel sebességének javítására és az új biztonsági technológiák felzárkóztatására. A legújabb WPA2- Enterprise verziók megfelelnek a 802.11-nek én. Ennek alapja a hitelesítési protokoll 802.1X, amely lehetővé teszi a wifi eszközök hitelesítését felhasználónévvel és jelszóval, vagy biztonsági tanúsítvánnyal. A 802.1X hitelesítés telepítve van egy AAA szerver (általában RADIUS) amely központi hitelesítést és felhasználói kezelési funkciókat biztosít. EAP az az üzenetküldés, valamint az ügyfél és a szerver hitelesítő hitelesítése a kézbesítés előtt. Ezeket az üzeneteket olyan protokollokkal lehet biztonságosítani, mint például SSL, TLS és PEAP.

Titkosítás – „magok” és PMK

WPA2-Personal – A PSK egyesíti a jelmondatot (előre megosztott kulcs) és az SSID-t (amelyet a -ként használnak “mag” és a tartomány mindenki számára látható) titkosítási kulcsok előállításához. A generált kulcs – a Páros irányú kulcs (PMK) – az adatok TKIP / CCMP segítségével történő titkosításához használható. A PMK egy ismert értéken (jelmondaton) alapul, tehát bárki, aki ezt az értéket képviseli (beleértve a társaságot elhagyó alkalmazottat is), elfoghatja a kulcsot és potenciálisan brutális erőt használhat a forgalom visszafejtésére..

Néhány szó a magokról és az SSID-kről.

- SSID- – Az összes olyan eszköznév, amely megjelenik az eszköz wi-fi hotspotjainak listájában, SSID-k. A hálózati elemző szoftver SSID-eket kereshet, még azoknak is, amelyek állítólag rejtettek. A Microsoft Steve Riley szerint: „Az SSID egy hálózati név, nem – megismétlem, nem – jelszó. A vezeték nélküli hálózatnak van SSID azonosítója, amely megkülönbözteti a környező vezeték nélküli hálózatoktól. Az SSID-t soha nem tervezték rejtett célokra, ezért nem nyújt semmilyen védelmet a hálózatának, ha megpróbálja elrejteni. Az SSID rejtett megtartása sérti a 802.11 specifikációt; a 802.11i specifikáció módosítása (amely meghatározza a WPA2-t, amelyet később tárgyalunk) azt is kimondja, hogy egy számítógép megtagadhatja a kommunikációt egy hozzáférési ponttal, amely nem sugározza az SSID-jét. “

- Magok – Az SSID és az SSID hosszát manipulálják, mielőtt a generált PMK részévé válnának. Az SSID és az SSID hosszúságot vetőmagként használják, amelyek inicializálják az álnév-szám-generátort, amelyet a jelmondat megsózására használnak, létrehozva egy kivonatkulcsot. Ez azt jelenti, hogy a jelszavak eltérően vannak kivágva a különböző SSID azonosítóval rendelkező hálózatokon, még akkor is, ha ugyanaz a jelszó van.

Egy jó jelmondat csökkentheti az SSID magként történő használatával járó lehetséges kockázatokat. A jelmondatot véletlenszerűen kell elkészíteni, és gyakran meg kell változtatni, különösen egy wifi hotspot használata után, és amikor egy alkalmazott elhagyja a társaságot.

WPA2-Enterprise – Miután a RADIUS szerver hitelesítette az ügyfelet, véletlenszerűen ad vissza 256 bites PMK amelyet a CCMP csak az aktuális munkamenet adatainak titkosításához használ. A „mag” ismeretlen, és minden munkamenethez új PMK szükséges, tehát a brutális erőszakos támadások időpocsékolás. A WPA2 Enterprise képes, de általában nem használja a PSK-t.

Milyen titkosítási típus a legmegfelelőbb az AES, a TKIP vagy mindkettő számára? (Megoldódott)

A cikk eredeti kérdése az volt, ha az AES-t, a TKIP-t vagy mindkettőt használja a WPA2-hez?

Titkosítási típus kiválasztása az útválasztón

Választási lehetőségei (eszközétől függően) a következők lehetnek:

- WPA2 a TKIP-vel – Csak akkor válassza ezt az opciót, ha eszközei túl régiak ahhoz, hogy csatlakozzanak az újabb AES titkosítási típushoz

- WPA2 és AES – Ez a legjobb (és alapértelmezett) választás az AES-t támogató újabb útválasztók számára. Néha csak látni fogod WPA2-PSK, ami általában azt jelenti, hogy az eszköz alapértelmezés szerint támogatja a PSK-t.

- WPA2 AES és TKIP-vel – Ez egy alternatíva azoknak a régi ügyfeleknek, akik nem támogatják az AES-t. Ha a WPA2-t AES-sel és a TKIP-vel használja (amit érdemes megtenni, ha régi eszközökkel kommunikál), akkor az átviteli sebesség lassabb lehet. Az AirHead Community ezt azért magyarázza, mert „a csoport rejtjele mindig a legalacsonyabb rejtjelre csökken.” Az AES több számítási teljesítményt használ, tehát ha sok készülékkel rendelkezik, akkor a termelékenység csökkenését tapasztalhatja az iroda körül. A WEP vagy WPA (TKIP) jelszavakat használó hálózatok maximális átviteli sebessége 54 Mbps (Forrás: CNet).

- WPA / WPA2 – Hasonlóan a fenti fenti opcióhoz, ezt akkor is kiválaszthatja, ha van néhány régebbi eszköze, de ez nem olyan biztonságos, mint a csak a WPA2-hez tartozó opció.

A készüléken a WPA2 helyett a „WPA2-PSK” opció jelenhet meg. Ugyanazt lehet kezelni.

Tippek a PSK biztonságának megerősítéséhez

Terrence Koeman észrevételei a Stack Exchange-ről felvilágosító olvasmányról szólnak arról, hogy a WPA2-Enterprise miért biztonságosabb, mint a WPA2-Personal. A következő tippeket is tartalmazza:

- Állítsa be az SSID-jét (a PMK „magja”) egy megengedett számjegyből álló véletlenszerű karakterláncra, ami a PMK-t kevésbé érzékenyvé teszi a brute-force támadásokra.

- Hozzon létre egy hosszú véletlenszerű PSK-t, és rendszeresen változtassa meg

- Az egyedi SSID kiszolgáltatottá teheti a tolvajokat, akik könnyebben felkutathatnak Önt a Wigle-ra. Ha igazán paranoiás, akkor érdemes megfontolnia a VPN használatát.

Mi a következő lépés? Megjelent a WPA3

A NetSpot szerint: „A WPA2 valószínűleg egyetlen hátránya, hogy mennyi feldolgozási teljesítményre van szüksége a hálózat védelméhez. Ez azt jelenti, hogy erősebb hardverre van szükség az alacsonyabb hálózati teljesítmény elkerülése érdekében. Ez a probléma a WPA2 előtt bevezetett régebbi hozzáférési pontokra vonatkozik, amelyek csak a firmware frissítésén keresztül támogatják a WPA2-t. A jelenlegi hozzáférési pontok nagy részét képesebb hardverrel látják el. ”És a legtöbb gyártó továbbra is szállít WPA2 javításokat.

A WPA2-t fokozatosan megszünteti a WPA3, amelyet [year] júniusában bocsátottak ki, miután az előző évben a WPA2-ben azonosították a KRACK nevű biztonsági rést. Az üzembe helyezés várhatóan eltart egy ideig (valószínűleg akár [year]-ig), amíg a gyártók új eszközöket tanúsítanak és szállítanak. Noha a KRACK sebezhetőség javításait kiadták, a WPA2 általában nem olyan biztonságos, mint a WPA3. A kezdéshez győződjön meg arról, hogy kiválasztotta a legbiztonságosabb titkosítási módszert. Dion Phillips, az InfiniGate számára írt szkeptikus úgy gondolja: “… kétséges, hogy a jelenlegi vezeték nélküli eszközöket frissíteni fogják a WPA3 támogatására, és sokkal valószínűbb, hogy az eszközök következő hulláma a tanúsítási folyamaton keresztül kerül át.”

Te megkaptad; végül valószínű, hogy új útválasztót kell vásárolnia. Időközben a biztonság megőrzése érdekében javíthatja és biztonságosíthatja a WPA2-t.

A KRACK támadásokról még nem készült dokumentált jelentés, de a WPA3 tanúsítás sokkal nagyobb biztonságot nyújt, mint pusztán a KRACK sebezhetőség felcsatolása. Jelenleg egy opcionális tanúsítási program, idővel kötelezővé válik, mivel egyre több eladó fogadja el. Tudjon meg többet a WPA2-ről és a 3-ról a Comparitech cikkével kapcsolatban, amely a WPA3 és milyen biztonságos?

További információ a wifi biztonságáról

- A TKIP, az AES kiváló, ha hosszú szélű műszaki bevezetése és a félrevezető terminológia problematikus használata.

- Ha aggódik a WPA2 miatt, és eszközei csak a TKIP-t támogatják, válasszon egy megbízható VPN-t

- Megérteni a kriptográfia alapjait

- Megtanulja, hogyan lehet biztonságosítani a wifi-útválasztót – tippek a tipikus felhasználók és mindenki számára, akinek érzékeny adatait védeni kell

Lásd még:

Titkosítási erőforrás útmutató

Javítsa a saját kiberbiztonságát

A WPA Protokoll első oldalának képe, Marco Verch. A CC BY 2.0 alapján engedélyezett

tanúsítások? A WPA2 a legbiztonságosabb opció, de még mindig fontos, hogy megfelelően konfiguráljuk és válasszuk ki a megfelelő titkosítási típust a biztonság és a sebesség érdekében.

AES, TKIP vagy mindkettő, és hogyan működnek?

Az AES és a TKIP két különböző titkosítási típus, amelyek a WPA2-Personal-ban állnak rendelkezésre. A TKIP az idősebb protokoll, amelyet a régebbi eszközök támogatnak, míg az AES a modern titkosítási szabvány. A legjobb megoldás az, ha mindkettőt engedélyezzük, hogy a régebbi és a modern eszközök is használhassák a hálózatot.

Wifi kifejezések és rövidítések, amelyeket tudnia kell

A wifi biztonsági tanúsítások, protokollok és titkosítási típusok kifejezései gyakran összekeverednek és helytelenül használják. Fontos megérteni a különbséget a tanúsítások, szabványok, protokollok és titkosítási típusok között, hogy megfelelően konfiguráljuk a hálózatunkat.

WPA2 titkosítás és hitelesítés

A WPA2-Personal két fő hitelesítési lehetősége a PSK és a 802.1X. A PSK a jelszó alapú hitelesítés, míg a 802.1X a tanúsítvány alapú hitelesítés. A titkosítás során a PMK-t használjuk, amely a jelszó és a hálózat nevéből származik.

Milyen titkosítási típus a legmegfelelőbb az AES, a TKIP vagy mindkettő számára? (Megoldódott)

A legjobb megoldás az, ha mindkét titkosítási típust engedélyezzük a hálózaton, hogy a régebbi és a modern eszközök is használhassák. Fontos azonban megfelelően konfigurálni a hálózatot, hogy a biztonság és a sebesség is megfelelő legyen.

Mi a következő lépés? Megjelent a WPA3

A WPA3 a legújabb wifi biztonsági tanúsítás, amely még biztonságosabbá teszi a vezeték nélküli hálózatokat. Ha lehetősége van, érdemes áttérni a WPA3-ra, de fontos megjegyezni, hogy a régebbi eszközök nem támogatják ezt a tanúsítást.

További információ a wifi biztonságáról

Fontos megérteni a wifi biztonsági tanúsításokat és megfelelően konfigurálni a hálózatot a biztonság és a sebesség érdekében. További információkért érdemes kutatni a wifi biztonsági protokollok és tanúsítások témakörében.