A szteganográfia egy ősi gyakorlat, amely magában foglalja üzenetek és adatok elrejtése. Szerény eredete, amely magában foglalja a kommunikáció fizikai elrejtését és a láthatatlan tinták használatát, most átkerült a digitális birodalomba, lehetővé téve az emberek számára, hogy a kritikus információkat látszólag hétköznapi fájlokká tegyék..

Lehet, hogy nem olyan népszerű, mint bátyja kriptográfia, de a szteganográfia továbbra is fontos alkalmazásokat tartalmaz. Tehát ugorjunk be és vitassuk meg, mi a szteganográfia, a mögötte lévő történelem, hogy mi különbözik a kriptográfiától, a főbb felhasználási eseteitől és hogyan lehet észlelni.

Mi a szteganográfia??

Egyszerűen fogalmazva: a szteganográfia az információk elrejtésének tanulmánya és gyakorlata. Meg lehet tenni fizikailag vagy digitálisan is, technikákkal kezdve a Morzes kód villogásától az adatok elrejtéséig .mp3 fájlokban..

A szteganográfia története

A szteganográfia első írásbeli esetét 2006 – ban találják meg történetek Herodotus készítette. Azt írja, hogy ez a Jón-felkelés idején történt, néhány görög város felkelésében perzsa uralom ellen Kr. E. 500 körül. Histiaeus, Miletus uralkodója távol volt a városától, és a perzsa király tanácsadója volt.

Vissza akarta menni Miletusba, amely az õ sóvérének, Aristagorasnak a felügyelete alatt állt, ezért visszatérésének ürügyéül tervezte lázadás megrendezését Jónában. Itt jön be a szteganográfia: Megborotválta egyik rabszolgájának a fejét, és tetovált egy üzenetet a fejbőrére.

A Histiaeus ezután várt, amíg a rabszolga haja visszanövekszik és elrejti az üzenetet, majd utasításokkal küldte Aristagorasznak, hogy még egyszer leborotválja a rabszolga fejét és olvassa el az üzenetet. A rejtett szöveg azt mondta neki, hogy álljon fel a perzsa uralom ellen, amely elindította a felkelést hódítóik ellen.

Herodotus újabb történetet mesél el a szteganográfiáról, amely néhány évvel később történt, amikor a spártai király Demaratus látszólag üres viasztablettát küldött vissza Spartába. A viasz alatt rejtett üzenet figyelmeztette a spártákat Xerxes tervezett inváziójáról.

Herodotus magas meséiről ismert, tehát nem lehetünk biztosak abban, hogy ezek a történetek mennyire igazak, de ők a szteganográfia legkorábbi feljegyzései.

Nem sokkal később rögzítették a szteganográfia kifinomultabb formáit. Kr. E. 4. században Aeneas Tacticus megemlítette a lyukasztási technikát. Bizánci Filó volt az első, aki a láthatatlan tintákat vitatták meg, írt róla a Kr. e. harmadik században. Recepciójában epehéjat használt szövegek írására, és réz-szulfát-oldatot használták fel annak feltárására.

A szteganográfia kifejezést először egy, az úgynevezett könyvben használták Steganographia írta: Johannes Trithemius. A szó kombinálta a görögöt Steganos, ami azt jelenti, hogy rejtett graphein, ami azt jelenti, hogy írunk.

Steganographia okos könyv volt, amely állítólag a mágiaról és az okkultról szól, de kriptográfiát és szteganográfiát használt a rejtett tárgy elrejtésére, amelynek kriptográfia és szteganográfia állt középpontjában.

Steganographia követte Polygraphia, amelyet Trithemius halála után 1518-ban adtak ki. Ez egy egyértelmûbb könyv a steganográfiáról és annak gyakorlatáról.

A szteganográfia további kulcsfontosságú fejleménye 1605-ben érkezett, amikor Francis Bacon kidolgozta Bacon rejtjelét. Ez a technika két különféle betűtípust használt egy titkos üzenet kódolására látszólag ártatlan szövegbe.

A mikródotot először a 19. század második felében fejlesztették ki, de az I. világháborúig nem használták fel nagymértékben a szteganográfiához. Egy üzenet vagy kép összecsukása egy pont méretéig terjed, ami lehetővé teszi az emberek számára a kommunikációt és a továbbadást. információkat anélkül, hogy ellenfeleik tudnák.

Az évek során számos más szteganográfiai fejlesztés és technika történt. A szteganográfiát a mai napig folytatják, az alacsony technológiájú verziókkal, amelyeket gyakran használnak a börtönök bandái, és a digitális módszereket adatok, képek, audio és más média elrejtésére használják..

Szteganográfia vs kriptográfiay

A szteganográfia az információ jelenlétének elrejtésére összpontosít, míg a kriptográfia inkább annak biztosítására irányul, hogy az információkhoz ne férhessen hozzá. A szteganográfia megfelelő használata esetén, senki sem – a tervezett címzetteken kívül – nem képes mondd el, hogy bármilyen rejtett kommunikáció zajlik. Ez hasznos technikává teszi azokat a helyzeteket, amikor a nyilvánvaló érintkezés nem biztonságos.

Ezzel szemben a kriptográfia általában olyan helyzetekben használatos, amikor a résztvevőket nem érinti, ha valaki rájön, hogy kommunikál, de nekik szükségük van arra, hogy az üzenet rejtett és harmadik fél számára elérhetetlen legyen..

Nézzünk át néhány példát a különbségek megértéséhez. Ha politikai aktivista voltál, akit börtönbe vettek, és kommunikálnod kell a szervezettel, a logisztika kihívást jelenthet. A hatóságok figyelemmel kísérhetik mindazt, ami bekerül a cellájába, és ki valószínűleg el kell rejtenie minden zajló kommunikációt.

Ilyen helyzetben a szteganográfia jó választás. Lehet, hogy kihívást jelent a rendelkezésére álló erőforrásokkal, de írt egy egyszerű hangzást tartalmazó levelet egy rejtett üzenettel, amely különféle betűtípusokkal vagy más szteganográfiai technikákkal van elrejtve..

Alternatív megoldásként tegyük fel, hogy diplomata vagy, aki titkos részleteket tárgyal a saját országaival. Normális, ha a diplomaták saját nemzetük tisztviselőivel beszélnek, így a kommunikáció önmagában nem vet fel semmiféle gyanút. Mivel azonban a beszélgetés tartalma szigorúan titkos, a diplomatának szükség lehet kriptográfiára és titkosított vonalon keresztül beszélni.

Ha kémek vagy támadók megpróbálják elhallgatni a beszélgetést, meg fogják tenni csak a rejtjelezett szöveghez férhetnek hozzá, nem pedig annak, amit a két fél valójában mond.

Fordítsuk át a dolgokat, hogy még jobban megvizsgáljuk a különbségeket. Ha a politikai aktivista kriptográfia segítségével kommunikálna szervezetével, akkor a hatóságok valószínűleg elfogták volna.

A tisztviselők látnák a rejtjel szöveget és tudnák, hogy az aktivista kódolt üzeneteket próbált küldeni, akkor valószínűleg leállítják a kézbesítést és kihallgatják az aktivistát. Ez nagyon rosszul véget érhet verésekkel, kínzásokkal vagy akár az aktivista halálával. Ezért lenne megfelelő a szteganográfia egy ilyen forgatókönyvnél.

Ezzel szemben a diplomatákat a befogadó országok gyakran figyelemmel kísérik. Ha egy diplomaták megpróbáltak steganográfiailag rejtett üzeneteket hazajuttatni, elfoghatják őket, elemezhetik őket, és a tartalom feltárható. Ebben a helyzetben a kriptográfia megfelelőbb, mert bár az elfogók tudják, hogy a kommunikáció zajlik, nem tudják megtudni, hogy mi érinti.

Lásd még: A kriptográfia kezdő útmutatója

A szteganográfia kombinálása & kriptográfia

Noha ezt a két eljárást gyakran külön-külön hajtják végre, ők is lehetnek együttesen kombinálva megkapják a két terület előnyeit. Ha el akarta rejteni azt a tényt, hogy a kommunikáció zajlik, de meg is védi az üzenetet, ha felfedezik, először titkosíthatja, majd elrejtheti szteganográfiával..

Például, tegyük fel, hogy el akarja rejteni az „Én hazamegyek” üzenetet egy egyszerű császár rejtjelrel és láthatatlan tintával. A rejtjel használatával az egyes karaktereket átalakíthatja az ábécé követett karakterre, és így rejtjelezheti:

J’n hpjoh ipnf

Most, hogy megvan a rejtjelszövege, leírhatja a papírdarabra citromlével vagy bármilyen láthatatlan tintával, amely kéznél van. Mindaddig, amíg a címzett tudja, hol lesz az üzenet, hogyan hozhatja nyilvánosságra (ebben az esetben a hőt), és hogyan lehet visszafejteni, hozzáférhetnek a titkos kommunikációhoz.

Ha valaki elfogja az üzenetet, de nem tudja észlelni a láthatatlan tintát, akkor nem fogja tudni, hogy bármilyen kommunikáció történt. Ha tudják, hogy van üzenet, de nem tudják feltörni a kódot, akkor az üzenet továbbra is biztonságos, de az elfogó tudni fogja, hogy valamit elküldtek. Csak akkor tudják elérni az üzenet tartalmát, ha feltörték a kódot.

Ha javítani kívánja a kommunikáció biztonságát, akkor kifinomultabb titkosítási és szteganográfiai módszereket, például AES-t és bitesík-bonyolultsági szegmentálást (BPCS) használhat..

A szteganográfia felhasználása

A szteganográfia számos meglepő alkalmazáshoz tartozik, eltekintve az adatok és üzenetek elrejtésének nyilvánvaló alkalmazásától. A hackerek ezt használják rejtsük be a kódot malware támadások. A nyomtatók szteganográfiát használnak valamint észrevehetetlen sárga pontok elrejtése, amelyek meghatározzák, hogy melyik nyomtató készítette a dokumentumot és mikor. A szteganográfiai technikákat szintén gyakran használják a vízjel és ujjlenyomat a tulajdonjog és a szerzői jog igazolására.

A szteganográfia korlátai

A szteganográfia hasznos gyakorlat, de ennek számos korlátozása van. Két kulcsfontosságú tényező van, amelyek gyakran versenyeznek egymással – az első milyen nyilvánvaló és könnyű a rejtett adatok észlelése (akár emberi észlelés, akár más elemzés alapján), míg a második mennyi adat rejthető el egy adott fájlban vagy kommunikációs elemben.

Minél nagyobb az adat százaléka, amelyet valaki megpróbál elrejteni, annál könnyebb észlelni. A szteganográfiai technikától, a kockázati szinttől és a várt ellenőrzés mértékétől függ, hogy mennyi adatot tud biztonságosan belefoglalni egy adott fájlba..

Ha az adatokat képekben rejtik el, akkor az emberi szem számára még mindig elég nehéz észlelni a rendellenességeket, amikor az adatok 20 százaléka cserélésre kerül, feltételezve, hogy az információk jól rejtettek. Alacsonyabb százalékos arány esetén a kép lényegében azonos lesz. Ahogy egyre több adat kerül behelyezésre, a minőség romlik, és valószínűleg látni fogja a rejtett kép elemeit.

Ha nehezen tudja megoldani a fejét, amilyennek néz ki, nézd meg a példákat, amelyek a harmadik oldaltól kezdődnek, majd ismét a 12. oldaltól a John Ortiz által a Black Hat számára írt cikkben.

Ha 20 százalékot használunk referenciaértékként, akkor a legjobb, ha van egy olyan fájl, amelynek legalább ötszörösöse van az elrejteni kívánt adat mérete. Ezzel a technikával alacsony kockázat mellett öt gigabájt fájlt szeretne minden elrejteni kívánt gigabájtért..

Ez a szteganográfiát viszonylag hatástalanná teszi. Ha a célja az adatok biztonságos és bizalmas megőrzése, ahelyett, hogy elhomályosítja azt a tényt, hogy a kommunikáció zajlik, a kriptográfia általában jobb megoldás.

A hatékonysági probléma tetején, a címzettnek azt is tudnia kell, hogy hol és hogyan rejtették el az információkat, hogy hozzáférjenek hozzájuk. Ez általában azt jelenti, hogy hozzáférnie kell egy biztonságos csatornához, hogy megbeszélhesse ezeket a részleteket anélkül, hogy támadók elfognák őket. Mivel a biztonságos csatornákat gyakran nehéz elérni, különösen olyan helyzetekben, amelyekben elsősorban szteganográfiát kell igénybe venni, ezt nehéz probléma lehet megoldani..

Végül, amikor megpróbáljuk rejteni az információkat, fontos figyelembe venni Kerckhoffs elvét:

„A titkosítórendszer akkor is biztonságosnak kell lennie, ha a rendszerrel kapcsolatos minden, kivéve a kulcs, jelentése nyilvánosság ismerete. ”

A központi pont az, hogy van bölcs dolog olyan rendszert használni, ahol az egyetlen védelem az ellenség tudatosságának hiánya – megbotlik vagy következtethetnek arra, hogy vannak rejtett adatok, majd kitalálják a kinyerés módját.

A helyzettől függ, de ha az információk biztonságának és hozzáférhetetlenségének megőrzése rendkívül fontos, akkor az adatokat privát kulccsal kell titkosítani, mielőtt a steganográfiai technikákat alkalmaznák..

A szteganográfia különféle típusai

Túl sok a szteganográfia típusa ahhoz, hogy mindegyiket lefedje, ezért ragaszkodni fogunk a leggyakrabban használt és érdekes formákhoz, példákat mutatva ezek használatára.

Fizikai szteganográfia

A szteganográfiát jóval a számítógépek előtt fejlesztették ki, tehát számos nem-digitális módszer létezik az információk elrejtésére.

Láthatatlan tinta

A történelem során a láthatatlan tinta volt az egyik leggyakoribb szteganográfiai gyakorlat. Ennek az elvnek az alapján működik, hogy az üzenet látható nyomok nélkül hagyható el, csak később kerülhet felfedésre egy bizonyos kezelés alkalmazása után.

Anyagok széles köre használható láthatatlan tintákként. Ezek közé tartozik a citromlé, kóla, bor, ecet, tej és szappanos víz, amelyek mindegyike hővel láthatóvá válik. A mosószerek, a fényvédő, a szappan és a nyál szintén láthatatlan tinta, de ezeket inkább az ultraibolya fény deríti ki..

Számos kombináció létezik, ahol az első összetevőt írják, a második olyan kémiai reakciót vált ki, amely láthatóvá teszi a képet. Ide tartoznak a keményítő és jód, vas-szulfát és nátrium-karbonát, ecet és vörös káposztavíz, fenolftalein és ammónia füstök, valamint só- és ezüst-nitrát.

Láthatatlan tinta csak akkor lehet megbízni, ha az ellenfelek nem gyanítják, hogy felhasználták őket. Ha az üzeneteket már átvizsgálják, akkor lehet, hogy ez nem a legjobb módszer, mivel az üzenetek feltárása viszonylag könnyű. Hasonlóképpen, ha az írási folyamat bármilyen jelet hagy, mint például más textúra, karcolás vagy megváltozott fény, a láthatatlan tintát az ellenség észlelheti.

A láthatatlan tinta kritikus része volt George Washington kommunikációs folyamatának, amikor a britek megbuktatására törekedett. 1778-ban létrehozott egy kémcsoportot, és gyakran küldtek üzeneteket a tagok között. Gyakran írtak egy törvényes bevásárló listát egy láthatatlan tintaüzenettel, amely alatta rejtett, csak abban az esetben, ha a jegyzetet elfogták..

Tintát használtak, amelyet Dr. James Jay fejlesztett ki. Washington leveleiben gyakran fedélként „gyógyszernek” nevezte. A leveleket gyakran kódban is írták, csak abban az esetben, ha a britek találkoztak valamelyik üzenettel. A szteganográfia és a titkosítás kombinációja újabb védettséget eredményez.

Null rejtjelek

A null rejtjelek elrejtik valódi üzenetüket a látszólag normál szöveg közepette, különféle technikák felhasználásával. Általános példák egy hétköznapi szöveg létrehozása, ahol minden n. Szó vagy akár betű is része a titkos üzenetnek.

Például, ha egy null rejtjelet használunk, ahol minden ötödik szó a mi valódi üzenetünk, akkor olyan üzenetet vehetünk:

Nem akarok kutyák mert büdösnek és vannak nem ismert nagy.

És keresse meg a rejtett szöveget:

„a kutyák nagyszerűek”

Alternatív megoldásként kódolhatunk valamit minden harmadik szó első betűjébe:

Ha te hevett, hogy így van egygazdag, vesz egy puppy, vagy a pony, ez segít you.

Titkos üzenetet tartalmaz:

„boldog”

Null rejtjeleket hozhat létre és használhat bármilyen séma alapján, amire gondolhat, feltéve, hogy a címzett ismeri a technikát. A rejtett üzenetek olyan módon történő elkészítése, amely nem vet fel gyanút, nagyon fárasztó és időigényes folyamat lehet, tehát a null titkosítások nem a leghatékonyabbak a titkos kommunikációhoz..

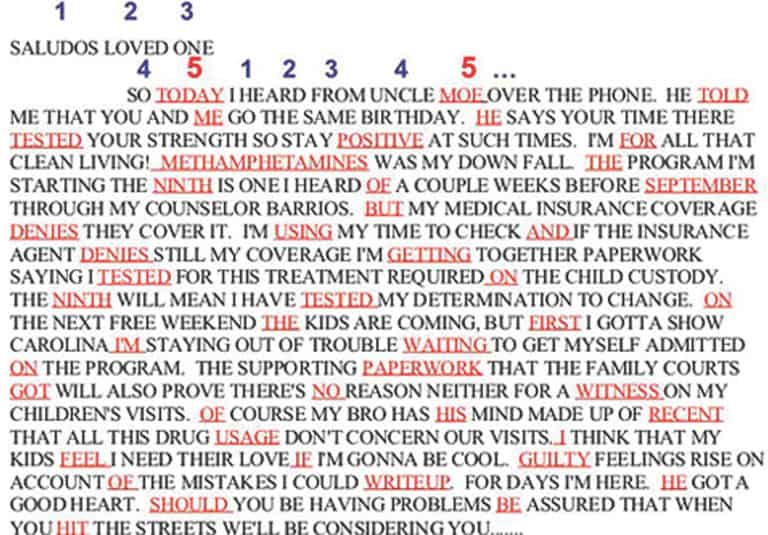

Az FBI kiadta a fogoly által elfogott érvénytelen titkosítási mintát:

Az FBI jóvoltából.

A teljes szöveg úgy érzi, hogy a feladónak nagyon viharos családi élete van, ám az író a felszínen semmi bűncselekményt nem támogat. Amikor elolvassa minden ötödik szót, amelyet az FBI szerencsére kiemelte számunkra, sokkal baljtabb lesz.

Másik szóval Moe-t meg kell gyilkolni, ha elítélik. Moe szerencséjére ez a fogoly szteganográfia nem volt elég jó, és az üzenetet az FBI dekódolta..

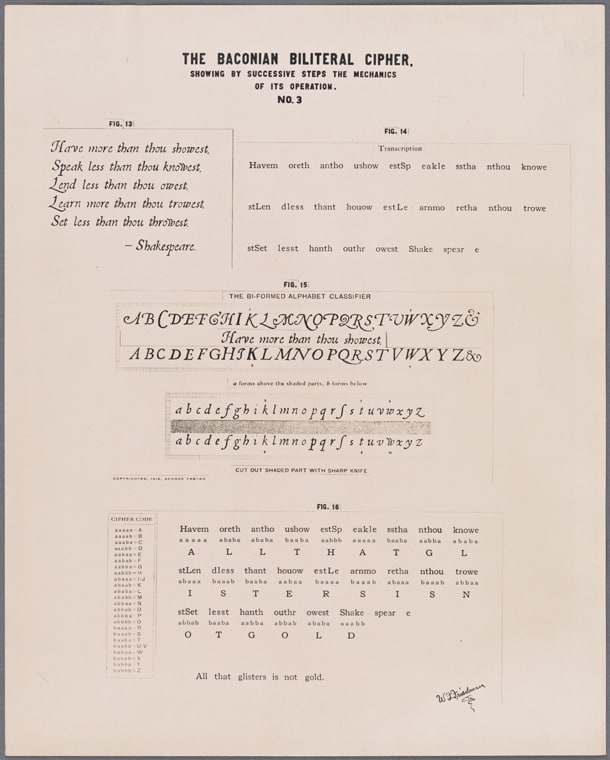

Bacon rejtjele

Egy másik korai szteganográfiai rendszer a Bacon rejtjel, amelyet a filozófus és politikus, Francis Bacon talált ki a tizenhetedik században. Érdekes fejlesztés volt, mivel a titkos üzenetet a szöveg formájában rejti el, nem pedig tartalmát.

A Bacon rejtjelezése inkább sztaganográfiai technika, mint kriptográfiai módszer, mivel az üzenetet a látszólag normál szöveg rejti el, nem pedig a rejtjelezett szöveg formájában..

Példaként nézze meg az alábbi képet:

A baconi kétoldalú titkosító a New York Public Library engedélyével CC0.

Mint láthatja, ebben a példában két különféle betűstílus létezik mind a kis-, mind a nagybetűknél. Az üzenet elrejtéséhez a Bacon rejtjelezésével ártatlan üzenetet írunk a két különböző stílus kombinációjával. A titkos üzenet öt betűből áll. A betűkészletek különleges elrendezése az öt betűből álló csoportokban a rejtett üzenet egyetlen betűjét képviseli.

Lehet, hogy nehéz látni a képen, de a vers a bal felső sarokban „Ha több, mint amit mutat, akkor beszéljen, hogy ne tudjon semmit …”Valójában tartalmaz egy titkos üzenetet. A Bacon rejtjelezésével elrejtett szöveg feltárásához a verset először öt betűből álló részekre kell bontani:

Havem

oreth

antho

te mutatod

estSp stb.

A következő lépés az, hogy hasonlítsa össze az egyes betűk betűtípust és döntse el, hogy belefér-e az első csoportba, az „a”, vagy a második, a „b” csoportba. Első csoportunk, a Havem kis- és nagybetűi mindkettő „a” betűtípussal vannak írva. A kulcsnak megfelelően (amely apró nyomtatással van a bal alsó sarokban), Az „aaaaa” fordítja az „A” betűre.

Ha ugyanazt a folyamatot követjük az öt betű második csoportjával, az „érc”, akkor az első „a” stílusban van írva, a második, „b” stílusú, a harmadik, „a“ stílusú, a negyedik, a „ b ”, és az utolsó,„ a ”stílus. Egy futás Az „ababa” a kód szerint „L” -re változik.

Ha így fordítjuk le a teljes verset, akkor kiderül, hogy „MINDEN A KISZERGIA NEM Arany”. Mint láthatja, ez egy viszonylag újszerű eljárás az üzenetek elrejtésére. Ha az ellenfél nem ismeri a Bacon rejtjelét, elég egyszerű eljuttatni egy titkos üzenetet rájuk..

A Bacon rejtjele valójában csak egy egyszerű bináris rendszer, és nem korlátozódik a betűtípusokra. Az a / b rendszerrel elrejtheti az üzenetet a távolság, a betűk méretének megváltoztatásával, egy kicsit a sor fölé vagy alá írásával, vagy más finom manipulációkkal..

Másik kódolási módszert is lehetne használni, ami még nehezebbé teszi az ellenség számára a rejtett szöveg feltárását. Ahelyett, hogy az „aaaaa” jelentése „A”, akkor az „aababababbabaaaa” vagy más karakterlánc is helyet jelenthet az „A” -nál. Ez nyilvánvalóan hosszabb és sokkal kevésbé hatékony, és azt is meg kell győződnie arról, hogy a címzett ismeri az új kódolási módszert.

A Bacon rejtjelét az évek során többször elrejtették az információ elrejtése érdekében. Az utóbbi időkben a hírhedt fehér szupermacista banda, az árja testvériség a banda tagjai listájának kódolására és ellenségeire történt találatok rendezésére használta fel..

Microdots

Ha üzeneteket vagy egyéb információkat szeretne elrejteni, az egyik legjobb módszer a láthatatlanná vagy legalább a lehető legközelebb lévővé tétele. Ez a mikrodots mögött álló gondolkodás iskolája. Először a 19. század végén fejlesztették ki és a 20. században fejlesztették ki őket.

A fényképészeti technikák csökkentik a képeket vagy a szöveget az eredeti méretének kis részéig. 1925-re egy Goldmanberg által kidolgozott módszer annyira kifinomult volt, hogy egy rendszeresen nyomtatott oldalt négyzetmilliméter századjára le lehet csökkenteni.

A Microdots lehetővé tette az emberek számára, hogy nagy mennyiségű információt rejtsenek nyomon. A kémek elrejthetik őket személyükön, elküldhetik e-mailben, vagy megőrizhetik a rájuk tárolt információkat. Hacsak az ellenfél már nem gyanús, apró természete miatt szinte lehetetlen észlelni a mikrotékeket.

Erősen használták őket az első világháború, a második világháború és a hidegháború alatt. Az egyik kulcsfontosságú esemény a Duško Popov szerb hármas ügynök volt. Gazdag ember volt, aki beszivárogott a német katonai hírszerző szolgálatba, az Abwehrbe.

A nácik táplálták őt információkkal, és az olaszországi Taranto haditengerészeti támaszpontját követő brit támadás után arra a következtetésre jutottak, hogy a japánok érdeklődtek a támadás módjáról. Kezelői mikrodotttal küldtek neki üzenetet, utasítva, hogy menjen az Egyesült Államokba és tegyen jelentést a Pearl Harbor japán védekezéséről..

Miközben Popov az Egyesült Államokban volt, figyelmeztette az amerikai tisztviselõket az ellenség érdeklõdése ellen Pearl Harborban, bár úgy tűnik, hogy ez az információ soha nem juttatta el a katonasághoz. Ez a megszűnés vezetett az Egyesült Államok elvakításához a Pearl Harbor támadás során.

Nincs sok információ arról, hogy mikor és hogyan használják a mikrodots-eket, bár ez a titkos természetükre tekintettel várható. A digitális kommunikáció és más technikák elterjedése miatt nem valószínű, hogy a mikrodots-okat továbbra is ilyen erősen használják, bár lehetnek niche-alkalmazások.

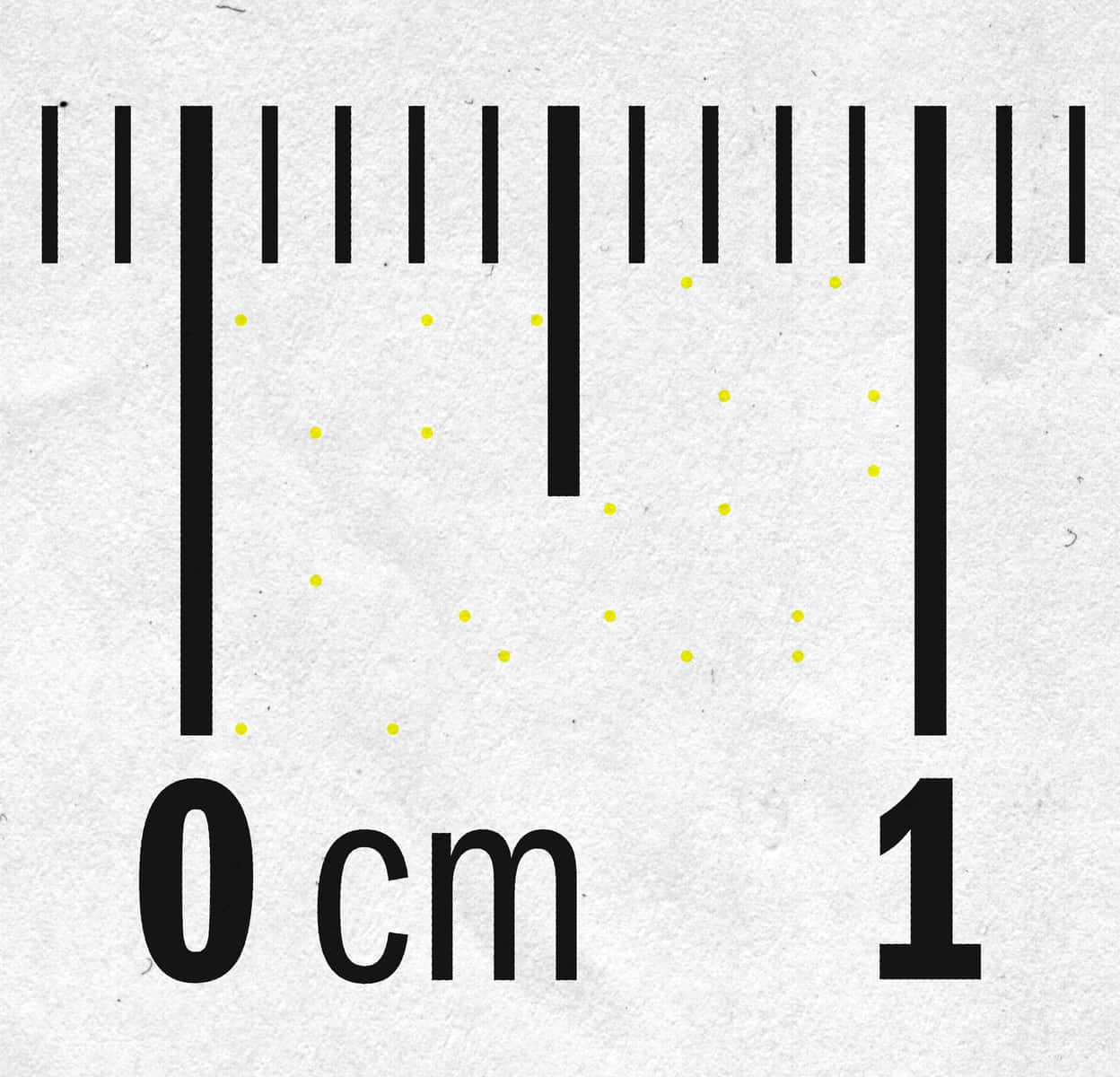

Nyomtató szteganográfia

Példa a nyomtatók által hátrahagyott kódra. Nyomtató szteganográfia a Parhamr által licenc alatt CC0.

A nyolcvanas évek óta különféle nyomtatógyártók programozták a gépeiket nyomtasson ki egy szinte észrevehetetlen sárga pöttyös sorozatot minden oldalon. Mindegyik pont csak milliméter tizede, és elrendezésük a nyomtató sorozatszámának, valamint dátumának és idejének megjelenítésére kódolva van..

Ezt az információt ismételten megismételjük az egész oldalon, így az információ akkor is helyreállítható, ha csak egy oldal töredéke található, vagy ha a nyomtatott kód sérült nyomtatóhiba, nedvesség vagy más problémák miatt.

Ez a szteganográfiai gyakorlat látszólag hozzászokott küzdeni a pénzhamisítókkal szemben – ha a hatóságok lefoglalják a jegyzeteket, megtudhatják, hogy melyik gépet nyomtatta ki. Feltételezzük, hogy a pontokkal más bűncselekmények elkövetőit is nyomon követik, néhányan azt feltételezik, hogy az NSA bejelentőjét a Valóság Győztese elkapta volna ezzel a módszerrel, ha nem követett volna el más hibákat..

A titkos pontokat 2004-ig nem tették nyilvánosságra, amikor a PC World egy cikket tett közzé, amelyben kijelentette, hogy a holland hatóságok a kódokat használják a vonatjegyeket hamisító banda felkutatására..

Számos különböző kódolási séma létezik. A legtöbb nagy nyomtatómárka megerősítette, hogy legalább egyet használ. Ebben a szakaszban az EHA kutatói nem biztosak abban, hogy minden nyomtatómodell titokban elrejt-e valamilyen információt, amelynek segítségével nyomon lehet követni a dokumentum kinyomtatását. Emiatt a legbiztonságosabbnak tekintik tegyük fel, hogy minden nyomtató nyomot hagy.

[year]-ban a drezdai egyetem kutatói kiadtak egy programot, amely extra sárga pontokat ad hozzá, kódolva a kódot. Ez megakadályozza, hogy bárki nyomon tudja követni a dokumentum kinyomtatásának időpontját és helyét. A szoftvert úgy fejlesztették ki, hogy segítsék a bejelentőket és más aktivistákat anonimitásuk megőrzésében.

A szoftvernek vannak bizonyos korlátozásai, ideértve azt is, hogy ugyanazzal a sárga pont kódolási technikával programozott nyomtatóval kell használni. Mivel számos más azonosító kód van használatban, továbbra is fennáll annak a lehetősége, hogy egy személy nyomtatója más jelöléseket hagy az oldalon, amelyek felhasználhatók az azonosításukhoz.

Digitális szteganográfia

Csakúgy, mint életünkben, a szteganográfia is bejutott a digitális birodalomba. Az információk elrejtése különféle fájltípusokban, sokféle online helyszínen és még olyan helyeken is elvégezhető, amelyekben soha nem gyanakszik, például a hálózati protokollon keresztül küldött adatcsomagok időzítésének megváltoztatásával..

A médiafájlok az információ elrejtésének a legnépszerűbb helyei, mivel nagy méretüknél fogva több titkos adat tölthető be bennük anélkül, hogy gyanú merülne fel. Három különféle módon lehet rejteni az információkat a fájlokban:

- Által hozzáadása a fájlhoz, például a nem használt fejléc térben.

- Által az aktában szereplő információk egy részének helyettesítése. Ennek egyik leggyakoribb módja a Legkevésbé fontos rész (LSB). A kép-, hang- és más fájlokban az utolsó bitek egy bájtban nem feltétlenül olyan fontosak, mint a kezdeti. Például az 10010010 lehet kék árnyalat. Ha csak az utolsó két bitet változtatjuk 10010001-re, akkor lehet, hogy a kék árnyalat megegyezik. Ez azt jelenti, hogy elrejthetjük titkos adatainkat a kép minden egyes képpontjának utolsó két bitjében, anélkül, hogy a képet észrevehetően megváltoztatnánk. Ha megváltoztatjuk az első biteket, akkor ez jelentősen megváltoztatja.

- Által új, látszólag jóindulatú fájlt hoz létre, ami valójában csak a steganográfiai szöveg borítója.

Video szteganográfia

A videók viszonylag nagy fájlok, így több adatot rejthetnek el, mint a legtöbb alternatíva. A leggyakoribb technikák közül néhány különféle sémát tartalmaz a legkevésbé szignifikáns bit helyettesítésére (polinomi egyenletek, hash-alapú stb.). Alternatív megoldásként az adatok beágyazhatók az egyes keretekbe, vagy szűrés és maszkolás is használható. Számos video szteganográfia program elérhető online.

A videoszteganográfia egyik legérdekesebb esetét akkor fedezték fel, amikor a német hatóságok 2011-ben letartóztattak egy gyanúsított al-Kaida-tagot. A tisztek átkutatták a férfit, és flash meghajtót, valamint memóriakártyákat találtak az alsóneműben. A többi fájl között szerepelt egy pornográf videó Kick Ass.

Mivel állítólag terrorizmusban vett részt, a hatóságok tovább vizsgálták a videót, hogy felfedezzék, hogy szteganográfiai technikákat használták több mint száz al-Kaida dokumentum elrejtésére. Ezek között szerepeltek a terrorista kiképzési kézikönyvek és a jövőbeli támadások tervei.

Bármennyire iszlám is, mint a pornográfia, ez valójában egy nagyon okos rendszer. Amikor a hatóságok titkosított fájlokat találnak, gyanúik gyakran felmerülnek, kíváncsi vagyok arra, hogy miért titkosították a fájlt?.

Ha kényszerítenék a gyanúsítottot átadni a kulcsot, és rájönnének, hogy a célpont titkosította a gyermekek tévéműsorát, akkor halnak tűnik. A hatóságok tudnák, hogy valami nincs működésben, és valószínűbb, hogy tovább vizsgálják az adatokat, és felfedezik a rejtett információkat.

Mivel a pornográfia általában tabu, különösen a muzulmánok esetében, a hatóságok megnézhetik a tartalmat, majd csak szégyenteljes szexuális eltérõként hullámozzák el az embert, ahelyett, hogy az adatokat tovább vizsgálnák. A világ szerencséjére a német tisztviselők nem voltak becsapva.

Képszteganográfia

Az adatokat képekben el lehet rejteni, különféle technikákkal. Ezek tartalmazzák:

- Legkevésbé fontos rész – Ezt korábban megvitattuk a Digitális szteganográfiai szakasz.

- Bit sík komplexitás szegmentálás (BPCS) – Ez a technika az összetett adatokat rejtett információkkal helyettesíti oly módon, hogy az emberi szem számára ne legyen észrevehető.

- Nagy kapacitású bujkálás JPEG formátumban – Ez lényegében a legkevésbé jelentős bit adaptációja, amely kompenzálja a JPEG fájlok tömörítését.

2010-ben az amerikai hatóságok egy orosz kém gyűrűt zártak le. Kommunikációs folyamataik részeként titkosítják az adatokat, szteganográfiát használnak a képek elrejtésére, majd közzéteszik azokat nyilvános weboldalakon. A kommunikációs technikát akkor fedezték fel, amikor a gyanúsított otthonát támadták, és néhány számítógépükről szteganográfiai szoftvert találtak.

A szteganográfiát használják a szellemi tulajdon ellopására is. [year]-ban a GE mérnöke összegyűlt egy kínai székhelyű üzleti partnerrel, hogy ellopja a gőz- és gázturbinákkal kapcsolatos vállalati titkokat. Eleinte csak fájlokat másolt egy flash meghajtóra. Elfogták, és a társaság blokkolta az USB portokat, és megtiltotta a flash meghajtók használatát.

Figyelemre méltó, hogy nem kirúgták, és újabb lehetőséget kapott a fájlok lopására. 40 Matlab és Excel fájlból vett adatokat, szteganográfia segítségével elrejtette egy naplemente képéhez, majd e-mailben küldte el magának, mielőtt továbbadta üzleti partnerének. A GE elfogta, majd hat számú gazdasági kémkedés vádjával vádolta.

Aggasztó tendenciaként a szteganográfia egyre gyakoribb a hackerek körében. A Trend Micro kutatói egy Twitter-fiók erőfeszítéseit elemezték, amely [year] októberében rosszindulatú mémeket tett közzé.

Miután a rosszindulatú programok futtak egy eszközön, letöltötték a mémeket a Twitter-fiókból, majd kibontották a bennük rejtett rosszindulatú parancsot. Készített egy képernyőképet a fertőzött számítógépről, és az információt visszajuttatta a támadónak, miután összegyűjtötte a vezérlőszerver részleteit a Pastebin.

Audio szteganográfia

Az audio szteganográfia számos különféle módszerrel érkezik. Mint mindenféle szteganográfia esetében, fontos, hogy a technikák robusztusak legyenek, képesek legyenek a rejtett adatok ésszerű részét hordozni, és hogy a változások a lehető legszembetűnőbbek legyenek. A leggyakoribb technikák közé tartozik:

- A legkevesebb szignifikáns bitkódolás – Csakúgy, mint a többi legkevésbé jelentős bit, amelyet említettünk, a hang adatok kevésbé fontos részeit is meg lehet változtatni anélkül, hogy a fájl hangzásának nyilvánvaló különbségei lennének..

- Visszhang rejtőzik – Az adatok visszhangként is elfedhetők.

- Hangbehelyezés – Mivel nehéz észlelni az alacsonyabb energiahatásokat, ha azok közelében vannak, amelyek sokkal erősebbek, ezek az alacsonyabb energiahatások felhasználhatók az adatok elrejtésére.

Egy lengyel kutató egy audio-szteganográfiát használt egy érdekes projektben. Vette a dalt A ritmus egy táncos Snap! majd módosította a tempót. Amikor a ritmust lelassították, egy vonal volt a Morse-kódban, és amikor a ritmust felgyorsították, pontot jelentett. Ezt a rendszert használta, hogy kimondja: „A szteganográfia egy táncos!”

Ezután a zenét professzionális zenészek és laikusok keverékeként játszotta le. Egy százalékos tempóbeli eltéréssel senki sem vette észre, hogy bármi hibás. A professzionális zenészek csak két százalék körül tudták, hogy valami fel van állítva, és körülbelül három százalék körül, mindenki másnál.

Eredményei azt mutatják, hogy elég könnyű elrejteni az információkat a táncdalokban anélkül, hogy bárki észrevenné. Ennek ellenére módszere nem különösebben hatékony kommunikációs módszer, mivel az egész dalon csak három szót továbbított.

Szöveg

Szöveg esetén az információk elrejtésének sokféle módja van. Mivel a szöveges fájlok általában meglehetősen kicsik, ők nem különösen hasznosak nagy mennyiségű adat küldésére. Az egyik egyszerű módszer a Microsoft Word megnyitása, a titkos üzenet gépelése, majd a szöveg színének fehérre váltása.

A szövegszerkesztő fehér hátterén úgy tűnik, hogy nincs semmi. Ezután elmentheti és elküldheti társ-összeesküvőjének, ügyelve arra, hogy biztonságos csatornán utasítsa őket az információk elérésére..

Ellenkező esetben zavarban lehet, hogy miért továbbítja nekik üres dokumentumokat. Ez nem egy nagyon biztonságos módszer, mert bárki, aki elfogja az üzeneteket, gyanús lesz abban, hogy miért küld mindig üres dokumentumokat. Csak annyit kell tennie, hogy kiválasztja a szöveget, és a telek megsemmisül.

A spammimic egy másik szteganográfiai technikát kínál a titkos kommunikációhoz. A weboldal eszköze lehetővé teszi kódoljon egy üzenetet úgy, hogy spamnek tűnik. Mivel annyira hozzászoktunk a spam elhanyagolásához, egy ilyen üzenet könnyen repülhet a radar alatt, és lehetővé teszi a kommunikációt észlelés nélkül. A szoftver hasznossága vitatható, de ez legalább azt mutatja, hogy az üzenetek sokféle módon elrejthetők – csak a dobozon kívül kell gondolkodnia.

Adatok elrejtése a sima oldalon

Az internet érthetetlenül nagy, rengeteg furcsa és értelmetlen információt tartalmaz. Ez sok lehetőséget hagy a titkos üzenetek nyilvános elrejtésére anélkül, hogy bármiféle gyanú merülne fel.

Mindaddig, amíg két embert még nem figyelnek szorosan, könnyen elküldhetik egymás közti kommunikációikat népszerű vagy homályos webhelyeken anélkül, hogy elkapnák őket. Csak meg kell győződniük arról, hogy tényleges szándékaik nem egyértelműek-e egyetlen szemlélő számára sem.

Gondolj csak azokra az abszurd kommentárokra, amelyekkel a fórumokon vagy a közösségi médiában találkozol, és a több ezer blogbejegyzésre, amelyeknek nincs értelme. Hajlamosak vagyunk letörölni őket, vagy saját szórakozásból elolvasni őket, de soha nem gondoljuk, hogy számukra valami több is lehet, mint a bolondítás.

Az Intercept azt állítja, hogy még az NSA is részt vett a gyakorlatban, hivatalos Twitter-fiókját használva az orosz kémekkel való kommunikációhoz. A titkos művelet során az Intercept arról számol be, hogy néhány résztvevő az NSA Tweets adatait az orosz ügynököknek kiszivárogtatta, mielőtt kiküldték őket. A jelentés szerint ez megerősítette, hogy valójában az NSA képviselői, és nem csak a csalók.

Steganográfia észlelése

A szteganográfia hihetetlenül nehéz lehet felismerni, különösen akkor, ha nincs ok gyanúra. Az online világban annyi információ kerül a szemünk előtt, hogy egyszerűen nem tudunk időt és időt fárasztani minden anomália vizsgálatára, nem is beszélve azokról a dolgokról, amelyek legitimnek tűnnek..

Ez az, ami megnehezíti a jó szteganográfiáról beszélgetést. Az összes példa, amiről beszéltünk, kudarcnak bizonyult, mert ezek ma már a köztudat. A technikákat aktívan kutatják és a technológia fejlődik, ám a természetük miatt lehetetlen a vadonban sikeres szteganográfia kimutatása..

Különféle technikák is működhetnek a közszférán kívül, hírszerző ügynökségek, terrorista hálózatok és bűnözői bandák által. Tényleg nem tudhatjuk, ha nem találunk példákat ezekre.

Ennek ellenére sok elemző eszköz alkalmazható, amikor arra gyanakszunk, hogy a szteganográfiát használják az üzenetek elrejtésére. A megfelelő eszköz azonban attól függ, hogy mely technikák rejtették el az adatokat.

Fizikai szteganográfia észlelése

Láthatatlan tinta esetén a detektálási módszerek attól függnek, hogy milyen láthatatlan tintát használtak. Ha rosszul végezték el, akkor lehetnek karcolások a papíron, megváltozhat a textúrája, vagy eltérő tükröződések lehetnek, ha az írást elrejtették.

Ha arra gyanakszik, hogy egy üzenet láthatatlan tintát tartalmaz, akkor először szemrevételezéssel ellenőrizheti, és észlelheti-e bármilyen szabálytalanságot. A következő lépés az, hogy ultraibolya fényben továbbadjuk, amely többféle láthatatlan tintát mutat. Az üzenetet ezután hőnek teheti ki, amely más tintákat is felfedhet. Ha még mindig nem találta meg az üzenetet, a jód-füstnek való kitettség megtévesztheti a trükköt.

Ha ezen technikák egyike sem működik, nem tudod bebizonyítani, hogy ott nincs üzenet – csak valószínűtlen, hogy létezik. Előfordulhat, hogy ellenfele olyan kifinomult láthatatlan tintamegoldást használ, amelyről Ön még nem tudott.

A null rejtjeleket gyakran észlelhetik a szöveg rendellenességei. Időnként furcsa mondatokat használnak, amikor az alkotó megpróbálja titkos üzenetüket a fedőszövegbe formázni. Ha azonban a null rejtjel jól működik, és nincs ok arra, hogy alaposan megvizsgálja, akkor az lehet egyszerű az emberek számára, hogy elrejtsék a rejtett üzeneteket.

Hasonlóképpen, a Bacon rejtjele anomáliák keresésével is kimutatható. A gyanús szövegben az elfogóknak meg kell vizsgálniuk a betűkészleteket, a távolságot, a méretet és sok más tényezőt. Ismét, ha jól sikerült, nehéz lehet megmondani, van-e titkos üzenet.

A kicsi méretű mikrotípusok szinte lehetetlenné teszik őket észlelést, kivéve, ha az elfogó már óvatos. Másrészt, mivel tudjuk, hogy a nyomtatók minden egyes oldalon elhagyják a kódokat, nagyon könnyű őket felismerni.

Az egyik módszer magában foglalja az oldal magas színvonalú beolvasását, majd a nagyságú hely nagyítását. Ha megfordítja a színeket, akkor a sárga pontok jobban láthatóvá válnak. Miután ezt megtette, a Drezda-i Egyetemen ezt az eszközt használhatja a pontok dekódolására.

A digitális szteganográfia észlelése

A digitális szteganográfia is lehet hihetetlenül nehéz felfedezni. Hacsak nem gyanús vagy a szteganográfia rosszul történt, akkor valószínűtlen, hogy valaki fájljait komolyan megvizsgálja.

Az egyik legnagyobb nyom, ha a szteganográfiai szoftvert felfedezik valaki számítógépén, vagy ha a múltban meglátogatták a szteganográfiával kapcsolatos oldalakat. Ez egy jó jelzés arra, hogy esetleg elrejti a fájlokat a szteganográfiával, és még utalásokat is adhat arra, hogy hogyan csinálják.

Ha rendelkezésre áll egy fájl eredeti verziója, a szteganográfiai módosítások észlelése meglehetősen egyszerű. Megadhatja a hash az eredeti fájlt, és hasonlítsa össze a gyanús fájllal. Ha különböznek egymástól, akkor a fájlt megváltoztatta, és tartalmazhat rejtett adatokat.

Ha a fenti módszer nem lehetséges, a szteganográfia statisztikai elemzéssel is kimutatható. Noha a szemünk és a fülünk általában nem képes felismerni a képekben és a hangban rejtett információkat, a titkos adatokat gyakran könnyen felfedezhetik statisztikai rendellenességek és ellentmondások keresésével.

A szteganográfia észlelése csak a folyamat része. Ha gyanú merül fel a szteganográfiáról, és a nyomozó szinte biztosnak érzi magát abban, hogy rejtett információkat tartalmaz, akkor még mindig nem tudják felfedni az adatokat. Lehet, hogy nincsenek megfelelő szteganográfiai eszközeik, nem tudják kitalálni az algoritmust, vagy az adatok előzetesen titkosítva.

Ha a szteganográfiát egy elfogó érzékeli, ez a kommunikátorok kudarcát jelentheti vagy nem jelentheti. Az üzenet küldésének kezdeti okától függ. Ha elengedhetetlen, hogy a kommunikáció észrevétlenül maradjon, akkor az észlelés veszélyeztetné a tervüket. Más esetekben a kommunikátorok biztonságban lehetnek, feltéve, hogy az ellenfél maga nem fér hozzá az adatokhoz.

A szteganográfia biztonságos az üzenetek elrejtésében?

A szteganográfia hasznos lehet, de az megfelelő helyzetekben kell alkalmazni – amikor akarod elrejteni azt a tényt, hogy a kommunikáció zajlik. Megfelelő használat esetén titkos üzeneteket küldhet el közvetlenül ellenségei orra alatt.

A szteganográfia sok esetben teljesen szükségtelen. Ha nem számít, hogy harmadik felek rájönnek, hogy kommunikálsz, de a kommunikáció részleteinek titokban kell maradniuk, akkor kriptográfia helyett.

A szteganográfia nem hatékony és időigényes, és még mindig szükség van egy biztonságos csatornára, ahol kommunikálhat, melyik sztereográfiai technikát használják, és ahol az adatok rejtve vannak..

A titkosítás sokkal egyszerűbb, és sokkal több adat kódolható ugyanabban a térben. Olyan technikákkal, mint a nyilvános kulcsú titkosítás, biztonságos csatorna nélkül is kommunikálhat.

Ha a szteganográfiát önmagában alkalmazza, akkor az biztonság a homályosságon keresztül jár, ami a titkos üzenet felfedéséhez vezethet. Ha el akar rejteni egy üzenetet az ellenfelek ellen, de meg is védi azt az esetét, ha azt felfedezik, akkor az a legjobb kombinálja a szteganográfiát a kriptográfiával. Ez a kombináció mindkét technika előnyeit nyújtja, és megóvhatja Önt és adatait a veszélyeztetéstől.

Bacon megjelentette a Novum Organum című művét, amelyben a szteganográfia fontosságát hangsúlyozta a tudományos kutatásban. Bacon szerint a szteganográfia lehetővé teszi a titkos információk elrejtését, amelyek segíthetnek a tudósoknak a kutatásokban és a felfedezésekben. A digitális korban a szteganográfia továbbra is fontos szerepet játszik az információk biztonságos elrejtésében és átvitelében. A szteganográfia vs kriptográfia A szteganográfia és a kriptográfia két különböző módszer az információk biztonságos elrejtésére és átvitelére. A kriptográfia az információk titkosítására és a kulcsok használatára összpontosít, míg a szteganográfia az információk elrejtésére és a láthatatlan kommunikációra összpontosít. A szteganográfia kombinálása

Bacon megjelentette a Novum Organum című művét, amelyben a szteganográfia fontosságát hangsúlyozta a tudományos kutatásban. Bacon szerint a szteganográfia lehetővé teszi a titkos információk elrejtését, amelyek segíthetnek a tudósoknak a kutatásokban és a felfedezésekben. A digitális korban a szteganográfia továbbra is fontos szerepet játszik az információk biztonságos elrejtésében és átvitelében. A szteganográfia vs kriptográfia A szteganográfia és a kriptográfia két különböző módszer az információk biztonságos elrejtésére és átvitelére. A kriptográfia az információk titkosítására és a kulcsok használatára összpontosít, míg a szteganográfia az információk elrejtésére és a láthatatlan kommunikációra összpontosít. A szteganográfia és a kriptográfia kombinálása lehetővé teszi a maximális biztonság elérését az információk elrejtésében és átvitelében. A szteganográfia felhasználása A szteganográfia számos területen hasznos lehet, például a katonai és a titkosszolgálati munkában, a bűnüldözésben, a személyes adatok védelmében és a digitális vírusok elleni védekezésben. A szteganográfia korlátai A szteganográfia korlátai közé tartozik az információk méretének korlátozása, a rejtett információk észlelésének nehézsége és a szteganográfiai módszerek folyamatos fejlesztése és frissítése. A szteganográfia különféle típusai A szteganográfia különféle típusai közé tartozik a fizikai szteganográfia, amely magában foglalja a láthatatlan tintákat, a null rejtjeleket, a Bacon rejtjeleket, a mikropontokat és a nyomtató szteganográfiát. A digitális szteganográfia magában foglalja a videó szteganográfiát, a képszteganográfiát, az audio szteganográfiát, a szöveg és az adatok elrejtését a sima oldalon. Steganográfia észlelése A szteganográfia észlelése lehetővé teszi az információk elrejtésének felfedését. A fizikai szteganográfia észlelése magában foglalja a láthatatlan tinták feltárását, míg a digitális szteganográfia észlelése magában foglalja a képek és a hangok analizálását. A szteganográfia biztonságos az üzenetek elrejtésében? A szteganográfia biztonságos lehet az üzenetek elrejtésében, ha megfelelően alkalmazzák és a megfelelő biztonsági intézkedéseket hozzák. Az információk elrejtése és átvitele mindig kockázattal jár, ezért fontos, hogy a szteganográfiai módszereket csak biztonságos környezetben alkalmazzák.

Bacon megjelentette a Novum Organum című művét, amelyben a szteganográfia fontosságát hangsúlyozta a tudományos kutatásban. Bacon szerint a szteganográfia lehetővé teszi a titkos információk elrejtését, amelyek segíthetnek a tudósoknak a kutatásokban és a felfedezésekben. A digitális korban a szteganográfia továbbra is fontos szerepet játszik az információk biztonságos elrejtésében és átvitelében. A szteganográfia vs kriptográfia A szteganográfia és a kriptográfia két különböző módszer az információk biztonságos elrejtésére és átvitelére. A kriptográfia az információk titkosítására és a kulcsok használatára összpontosít, míg a szteganográfia az információk elrejtésére és a láthatatlan kommunikációra összpontosít. A szteganográfia kombinálása