A Ransomware alapvetően magában foglalja a digitális zsarolást, amikor a rosszindulatú programok túszként tartják a fájlokat vagy a számítógépes rendszereket, amíg az áldozat díjat nem fizet. A Ransomware egyre több számítógépes bűnözővel népszerű, valószínűleg annak könnyebb megvalósítása és a magas beruházási megtérülés miatt. Ehhez hozzá kell adni a kriptovaluta megjelenését is, amely megkönnyítette a támadók számára, hogy megszabaduljanak a bűncselekményektől. Daniel Tobok, a kiberbiztonsági és ransomware-eltávolító cég, a Cytelligence Inc. vezérigazgatója szerint: „A Ransomware valóban a bűnözők által választott fegyver. Láthatnak minket, de nem látjuk őket. ”

A Ransomware költséges lehet az egyének számára, de különösen káros lehet a vállalkozások számára. A becslések szerint a ransomware miatt az Egyesült Államok vállalkozásainak teljes károk csupán 5 milliárd dollárt jelentenek csak [year]-ben. A károk magukban foglalhatják a váltságdíjak fizetését, az adatok elvesztését, az adatok helyreállítását segítő professzionális szolgáltatások kifizetését, a támadások során fellépő leállást, a támadások utáni ügyfelek elvesztését és még sok más.

A ransomware veszélyének csökkentésének legjobb módja az, ha elsősorban nem telepítik. De ha áldozatul esik, lehetősége van. Ebben az útmutatóban elmagyarázza, mi az a ransomware, és hogyan lehet azt megelőzni és eltávolítani. Azokra a gyakorlati módszerekre összpontosítunk, amelyeket alkalmazhat, és amelyek hangsúlyozzák a váltságdíj kifizetése helyett az elszállásolást, amelyet erősen visszatartunk.

Mi az a ransomware és hogyan működik??

A félelmet a ransomware-ből való eltávolítás részeként megértjük, hogyan működik ez valójában. Ahogyan Kofi Annan volt ENSZ főtitkár egyszer mondta: „A tudás hatalom. Az információ felszabadító. ”

A Ransomware hasonlít a rosszindulatú programok más formáira, hozzáadott kis zsarolással. A Ransomware egy rosszindulatú program kategóriája, de vannak különböző típusú ransomware programok is. Behatol a számítógépes rendszerekbe, ugyanúgy, mint a rosszindulatú programok más formái. Például:

- Töltse le egy rosszindulatú e-mail mellékletből vagy linkből

- Töltse be számítógépére USB flash meghajtón vagy DVD-n

- Töltse le a sérült webhely felkeresése közben

Miután bekerült a rendszerbe, a ransomware leállítja a kiválasztott rendszerfunkciókat, vagy megtagadja a fájlokhoz való hozzáférést. Windows gépek esetén ez általában letiltja a Start menü elérésének képességét (így nem férhet hozzá víruskereső programokhoz, vagy megpróbálhatja visszatérni a biztonságos módba).

A ransomware sokféle típusa titkosítva van. A ransomware titkosítja a fájlokat a készüléken, így jelszó nélkül nem nyithatók meg. A jelszó megszerzéséhez váltságdíjat kell fizetni a támadónak.

Bármely fájlt titkosíthatunk ransomware segítségével, bár a legtöbb ransomware nem próbál meg titkosítani az összes fájltípust. A közös célok közé tartoznak a képfájlok, a PDF-fájlok és a Microsoft Office által létrehozott bármilyen típusú fájl (például Excel és Word fájlok). A ransomware általánosan használt módszer a fájlok megkeresése a közös meghajtókon, és az ott található fájlok vagy a legtöbb fájl titkosítása. A ransomware titkosításának néhány újabb formája a hálózati megosztott fájlok titkosítását is elvitte, ez veszélyes fejlemény különösen a vállalkozások számára.

Amíg nem távolítja el a vírust a számítógépről (vagy megfizeti a szükséges váltságdíjat, és remélem, hogy a bűnöző megtisztítja az ön számára), nem férhet hozzá ezekhez a fájlokhoz. Néhány ransomware még azt is megköveteli, hogy fizessen be egy meghatározott időn belül, különben a fájlok örökre zárolva vannak, vagy a vírus teljesen törli a merevlemezt..

Összefüggő: Hogyan indítsuk el a Windows 7/8/10 biztonságos módban

Miért olyan hatékony a ransomware??

Bármelyik módszert is használ a program a rendszer behatolására, az ransomware úgy készül, hogy elrejtse magát úgy, hogy úgy tesz, mintha valami nem lenne, még a fájlnevek vagy az elérési utak megváltoztatása révén, hogy a számítógép és az antivírus szoftver figyelmen kívül hagyja a gyanús fájlokat. A legfontosabb különbség a ransomware és a rosszindulatú programok között az, hogy a ransomware célja túlmutat a bajokon vagy a személyes adatok lopakodó lopásán..

Ha van valami, a ransomware inkább úgy viselkedik, mint egy bika egy kínai üzletben, miután hatékonyan megtalálta az utat a rendszerén. Számos más vírussal ellentétben, amelyeket gyakran a lopakodó körül terveztek, mind a rendszer behatolása előtt, mind után is, a ransomware tervezői azt szeretnék, ha tudná, hogy a program ott van.

A program telepítése után a rendszer teljesen átveszi a rendszert oly módon, hogy arra kényszerül, hogy odafigyeljen rá. Nagyon különféle modus operandiák, mint amelyeket a vírustervezők hagyományosan követtek, és úgy tűnik, hogy ez a leghatékonyabb pénzkereső vírustervezés a mai napig..

A Ransomware félelem, megfélemlítés, szégyen és bűntudat révén működik. Amint a program ott van, elkezdi az érzelmi manipuláció negatív kampányát, hogy ösztönözze a váltságdíjat. Túlságosan gyakran működnek azok a félelmi taktikák, főleg azoknál, akik nem veszik észre, hogy vannak alternatívák a fizetésre.

A 2016-os Malwarebytes-felmérés szerint a nagyvállalatok, amelyeket sértett a ransomware, az áldozatok 40% -a fizeti meg a váltságdíjat, míg az IBM kis- és középvállalkozásokra vonatkozó felmérése ugyanabban az évben sokkal magasabb, 70% -os arányt jelentett..

A váltságdíjas programok típusai

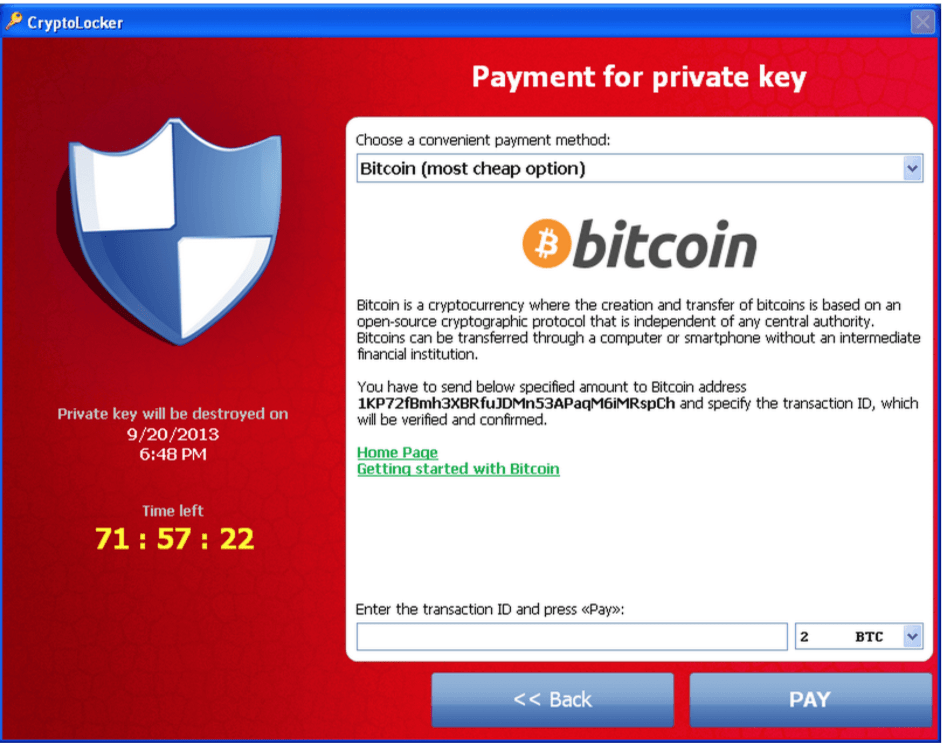

A Ransomware az 1980-as évek óta működik, de manapság sok támadás használja a modern Cryptolocker trójaira épülő ransomware szoftvereket. A fájltitkosító ransomware egyre inkább a leggyakoribb típus. A Malwarebytes szerint azonban számos olyan ransomware kategória létezik, amelyekkel még mindig találkozhat:

A ransomware titkosítása

Ha a ransomware megtalálja az utat a számítógépén, akkor valószínűleg a titkosító változat lesz. A ransomware titkosítása gyorsan válik a leggyakoribb típusnak, mivel az azt használó számítógépes bűnözők megtérülnek a beruházásokból, és mennyire nehéz a titkosítást feltörni vagy eltávolítani a rosszindulatú szoftvert.

A ransomware titkosítása teljes mértékben titkosítja a rendszer fájljait, és addig nem engedi a hozzáférést, amíg nem fizetnek váltságdíjat, általában Bitcoin formájában. Ezen programok némelyike időérzékeny, és a váltságdíj megfizetéséig megkezdi a fájlok törlését, ezáltal fokozva a fizetés sürgősségét.

Az ilyen típusú ransomware-nál Adam Kujawa, a Malwarebytes hírszerzési vezetője ezt mondta: „Túl késő, ha megfertőződsz. Játék vége.”

Az online biztonsági mentés nagy segítség lehet a titkosított fájlok helyreállításában. A legtöbb online biztonsági mentési szolgáltatás tartalmaz verziót, így hozzáférhet a fájlok korábbi verziójához, és nem a titkosított fájlokhoz

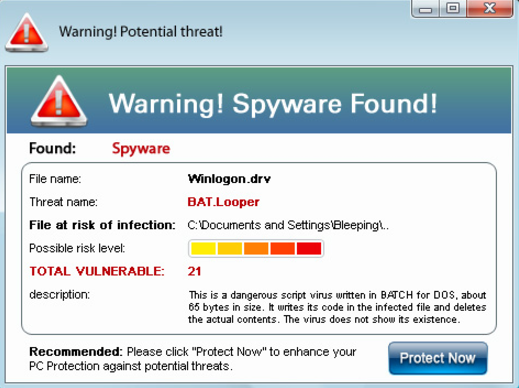

Scareware

Forrás: Szent Scholastica Főiskola

Forrás: Szent Scholastica Főiskola

Az ijesztő szoftverek olyan rosszindulatú programok, amelyek megpróbálják meggyőzni arról, hogy van egy számítógépes vírus, amelyet azonnal el kell távolítani. Ezután megkísérel rávenni a vírust egy gyanús és tipikusan hamis malware vagy vírus eltávolító program megvásárlásával. A megkísérlő szoftverek manapság nagyon ritkák, de ezeknek a vírusoknak egy része vadonban még mindig létezik. Sok célzott mobiltelefon.

Az ijesztő szoftverek nem titkosítják a fájlokat, bár megpróbálhatja megakadályozni egyes programokhoz (például víruskeresőkhöz és eltávolítókhoz) való hozzáférését. Ennek ellenére a scareware-től a legegyszerűbb megszabadulni. Valójában a legtöbb esetben a scareware-t eltávolíthatja szabványos víruseltávolító programok vagy más módszerek használatával anélkül, hogy belépne Biztonságos mód (bár erre továbbra is szükség lehet vagy ajánlott).

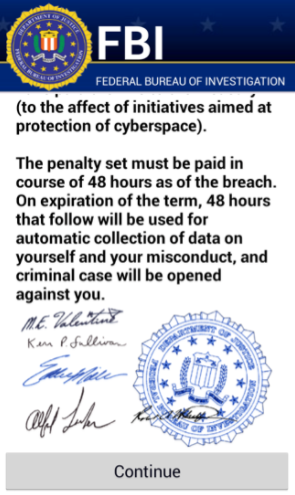

Képernyő szekrény (vagy zárképernyő vírusok)

A képernyőzárak figyelmeztető képernyőt fognak felállítani, amely korlátozza a számítógép funkcióinak és fájljainak elérését. Ezek telepíthetők a számítógépére, vagy léteznek egy webböngészőben. Általában olyan üzenettel érkeznek, amely azt állítja, hogy képviseli a bűnüldöző szervezetet, és olyan üzenettel érkeznek, amely szerint súlyos jogi következményekkel kell számolnia, ha nem fizet azonnal bírságot.

A zárolási képernyő vírus letöltését többféle módon végezheti el, ideértve a veszélyeztetett webhelyek felkeresését vagy az e-mailben található fertőzött fájlra kattintást és letöltést. Ha közvetlenül a számítógépre telepíti, akkor előfordulhat, hogy újra kell indítania a hardvert, bár előfordulhat, hogy még akkor is üdvözli a képernyőzár üzenetet, ha az operációs rendszer újra betöltődik..

A képernyőzárak általában kizárnak téged a menüből és az egyéb rendszerbeállításokból, de nem távolítják el teljesen a fájljaikhoz való hozzáférést. Ez azt jelenti, hogy a rosszindulatú programok elsődleges támadási módszerei megakadályozzák a víruseltávolító szoftverhez való könnyű hozzáférést, és időnként azt is megakadályozhatják, hogy számítógépét újraindítsa a felhasználói felületről..

A képernyőzárak egy másik jó ok, amiért az online biztonsági mentés rendkívül fontos. Noha a képernyőzár nem titkosítja vagy törli a fájljait, előfordulhat, hogy kényszeríted magát a rendszer visszaállítására. Lehet, hogy a rendszer-visszaállítás nem törli a fontos fájlokat, de visszaállítja őket egy korábbi állapotba. A visszaállított állapotoktól függően ez még mindig sok adatvesztést vagy előrehaladást eredményezhet. A rendszeres online biztonsági másolatok segítenek megakadályozni az adatvesztést, amelyet a rendszer visszaállítása nem garantál, különösen, ha a vírus sokkal hosszabb ideig rejtőzik a rendszerén, mint amire rájöttél..

Hogyan lehet megakadályozni a ransomware-t

Hihetetlenül nehéz a ransomware-rel titkosított fájlok visszafejtése. A legtöbb ransomware manapság AES vagy RSA titkosítási módszereket fog használni, amelyek hihetetlenül nehéz megtörni. A perspektíva szempontjából az Egyesült Államok kormánya az AES titkosítási szabványokat is alkalmazza a minősített dokumentumokra. Az ilyen titkosítás létrehozásának módja, valamint a feltörésének nehézsége széles körben ismert. Mindaddig, amíg valaki nem valósítja meg a kvantumszámítás álmát, az AES-hez való brute-force repedés gyakorlatilag lehetetlen.

Ebben az esetben a legjobb módszer a ransomware leküzdésére, ha soha nem engedi, hogy az a rendszerére kerüljön. A védelem megvalósítható gyenge területek felvágásával és a viselkedés megváltoztatásával, amelyek általában lehetővé teszik, hogy a ransomware hozzáférjen a rendszeréhez. Íme néhány bevált gyakorlat a ransomware megelőzéséhez:

- Fektessen be megbízható adatmentésbe. Ezt nehéz alulbecsülni. Az adatmentés az egyetlen legjobb dolog, amit megtehetsz. Még akkor is, ha megsérti a ransomware-t, a hatékony és következetes adatmentésnek köszönhetően az adatok biztonságosak lesznek, függetlenül attól, hogy milyen ransomware-t támadtak meg.

- Fektessen be hatékony víruskereső szoftverekbe. Ebben az esetben nem csak rosszindulatú programokat vagy vírustisztítókat akar, hanem olyan szoftvereket is, amelyek aktívan figyelik és figyelmeztetnek a veszélyekre, ideértve a böngészőket is. Ily módon értesítéseket kap a gyanús linkekről, vagy átirányítja azokat a rosszindulatú webhelyeket, ahol a ransomware tárolható.

- Soha ne kattintson a gyanús e-mail linkekre. A legtöbb ransomware e-mailben terjed. Ha szokássá teszi, hogy soha nem kattint a gyanús linkekre, akkor jelentősen csökkenti a ransomware és más vírusok letöltésének kockázatát..

- Védje a hálózathoz csatlakoztatott számítógépeket. Néhány ransomware úgy működik, hogy aktívan szkennel hálózatokat, és hozzáfér a csatlakoztatott számítógépekhez, amelyek lehetővé teszik a távoli elérést. Győződjön meg arról, hogy a hálózat bármely számítógépén távoli hozzáférés van letiltva, vagy használjon erős védelmi módszereket az egyszerű hozzáférés elkerülése érdekében.

- Tartsa naprakészen a szoftvert. A Windows és más operációs rendszerek és alkalmazások frissítései gyakran javítják az ismert biztonsági réseket. A megfelelő időben történő frissítés csökkentheti a rosszindulatú szoftverekkel szembeni érzékenységet, ideértve a ransomware-t is.

Mi a teendő, ha elkapja a ransomware titkosítását?

A titkosítás erőforrás-igényes folyamat, amely sok számítógépes energiát igényel. Ha szerencséd van, előfordulhat, hogy a ransomware titkosítás közben elkapja a ransomware szoftvert. Ez nagy figyelmet fordít, és tudja, milyen szokatlanul nagy aktivitás néz ki és hangzik a számítógépén. A Ransomware titkosítása a háttérben történik, így szinte lehetetlen felismerni ezt a valóban előforduló eseményt, hacsak kifejezetten nem keresi.

Ezenkívül a titkosítást végző vírus valószínűleg rejtőzik egy másik programban, vagy megváltoztatott fájlnévvel rendelkezik, amely ártalmatlannak tűnik, így lehet, hogy nem tudja megmondani, melyik program hajtja végre a műveletet. Ha azonban felfedezi, hogy mit gondol a fájlokat titkosító ransomware vírusról, íme néhány lehetőség:

Helyezze a számítógépet hibernált helyzetbe

Ez leállítja a futó folyamatokat, és gyors memóriaképeket hoz létre a számítógépéről és a fájlokról. Ne indítsa újra a számítógépet, és ne vegye ki a hibernált állapotból. Ebben az üzemmódban egy számítógépes szakember (akár az informatikai osztálytól, akár egy bérelt biztonsági cégtől) felveheti egy készüléket egy másik számítógépre írásvédett módban, és felmérheti a helyzetet. Ez magában foglalja a titkosítatlan fájlok helyreállítását.

A titkosítási művelet felfüggesztése

Ha meg tudja határozni, hogy melyik mûvelet a tettes, érdemes lehet felfüggeszteni a mûveletet.

Windows rendszerben ez magában foglalja a Feladatkezelő és gyanús műveleteket keres. Különösen keresse meg azokat a műveleteket, amelyek látszólag sok írást írnak a lemezen.

Innen felfüggesztheti a műveleteket. Jobb, ha a műveletet felfüggeszti, ahelyett, hogy megölné, mivel ez lehetővé teszi, hogy részletesebben megvizsgálja a folyamatot, hogy megnézze, miben áll valójában. Így jobban meg tudja határozni, hogy van-e ransomware-e a kezedben.

Ha úgy találja, hogy ez váltságdíjas szoftver, ellenőrizze, hogy mely fájlokra összpontosította a folyamat. Előfordulhat, hogy bizonyos fájlok titkosítása során. Ezeket a fájlokat a titkosítási folyamat befejezése előtt másolhatja, és biztonságos helyre helyezheti.

A Stack Exchange webhelyen talál néhány további nagyszerű javaslatot a biztonsági és számítógépes szakemberek számára.

Ransomware eltávolítása: Hogyan távolítsuk el az ijesztő programokat és a képernyőzárakat (zárolási képernyő vírusok)

A képernyőzárolókat nehezebb eltávolítani, mint az ijesztő programokat, ám ezek nem annyira problémák, mint a fájlokat titkosító ransomware. A fájdalomcsillapító és a képernyőzár vírusok nem tökéletesek, és könnyen, kis költség nélkül könnyen eltávolíthatók. Két fő lehetősége van:

- Végezzen el egy teljes rendszer-letapogatást egy megbízható, igény szerinti malware-tisztítóval

- Végezzen egy rendszer-visszaállítást egy pontra, még mielőtt a tűzijáték vagy a képernyőzár megjelent az üzenetek felbukkanásával.

Nézzük mindkettőt részletesen:

1. lehetőség: Végezzen el egy teljes rendszervizsgálatot

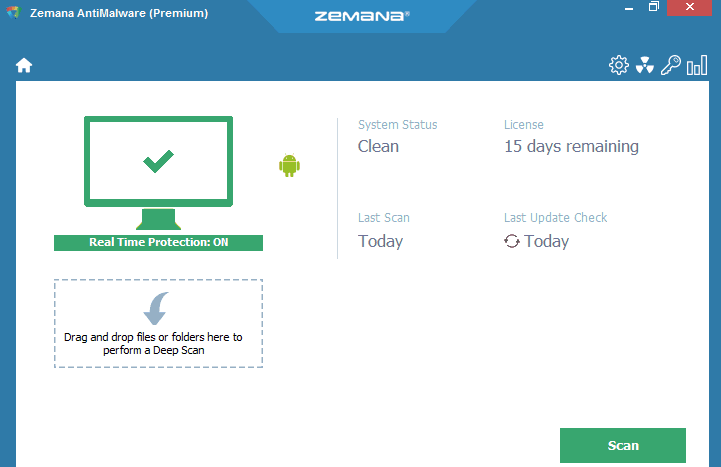

Ez meglehetősen egyszerű folyamat, de a rendszerkeresés elvégzése előtt fontos, hogy válasszon egy megbízható, igény szerinti rosszindulatú szoftvert. Az egyik ilyen tisztítószer a Zemana Anti-Malware, vagy a Windows felhasználók akár a beépített Windows Defender eszközt is használhatják.

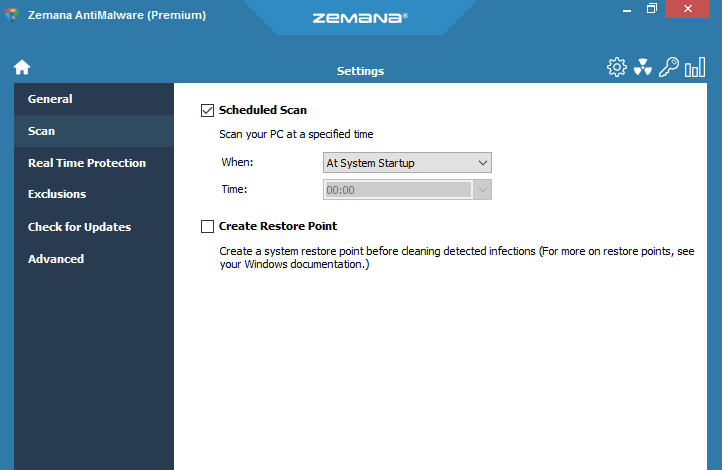

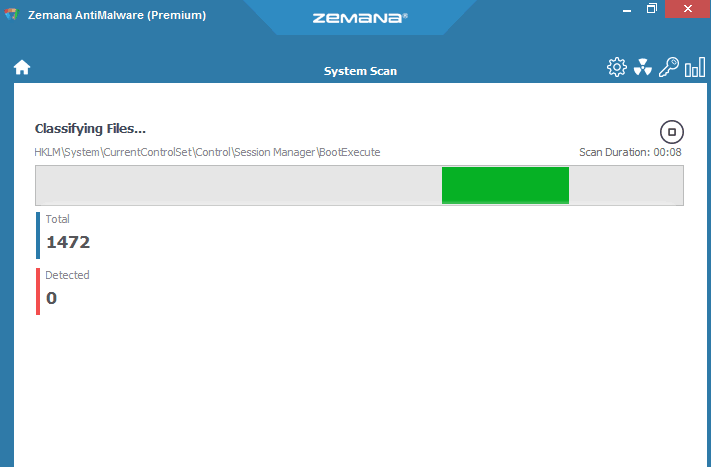

A teljes rendszer-letapogatás Zemana Anti-Malware használatával tegye a következőket:

- Nyissa meg a Zemana Anti-Malware kezdőképernyőjét.

- Kattintson a Fogaskerék szimbóluma a jobb felső sarokban a beállítások eléréséhez.

- Kattintson Letapogatás bal oldalon.

- választ Hozzon létre visszaállítási pontot.

- Visszatérés a kezdőképernyőhöz, és kattintson a zöldre Letapogatás gomb a jobb alsó sarokban.

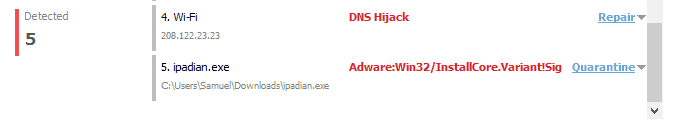

A helyreállítási pont beállítása jó gyakorlat általában a víruskereséseknél. Időközben a víruskeresés egyes kérdéseket olyan problémákként jelölhet meg, amelyek nem jelent problémát (például a Chrome-kiterjesztések gyakran problémák merülnek fel), miközben olyan aggályos területeket találhat, amelyekre nem számítottál.

Az én esetemben egy nemrégiben elvégzett Zemana rendszervizsgálat feltárt egy potenciális DNS-eltérést. Ajjaj! (Ezenkívül tévesen osztályozott néhány programot rosszindulatú és hirdetőprogramokként, ezért legyen óvatos, ellenőrizze, hogy mely fájlokat tisztítja és karanténozza megfelelően.)

A Windows Defender használatával teljes rendszer-ellenőrzés elvégzéséhez tegye a következőket:

- Végezzen gyors rendszerkeresést a „Windows Defender” kifejezésre.

- Nyissa meg a Windows Defender alkalmazást, és válassza a lehetőséget Teljes a jobb oldalon.

- Kattintson Letapogatás.

A Microsoft folyamatosan fejleszti a beépített Windows víruskereső szoftvert, de ez nem olyan jó megoldás, mint egy igény szerinti opció, mint például a Zemana vagy sok más kiváló minőségű program. Dönthet úgy is, hogy két programot futtat az alapok lefedésére, de vegye figyelembe, hogy ezek nem futtathatók egyidejűleg.

Amikor foglalkozik képernyőzár ransomware, lehet, hogy be kell lépnie Biztonságos mód az igény szerinti víruseltávolítók működésbe hozása vagy a rendszer helyes visszaállításának futtatása. Még néhány ijesztő program is akadályozhatja meg a víruseltávolító programok megnyitását, ám ezek általában nem akadályozzák meg, hogy Biztonságos mód. Ha problémái vannak a számítógép újraindításával Biztonságos mód (különös lehetőség, ha van képernyőzáród), nézd meg útmutatóunkat A Windows indítása csökkentett módban.

2. lehetőség: Végezzen egy rendszer-visszaállítást

Egy másik lehetőség a rendszer visszaállítása egy pontra, mielőtt az ijesztő program vagy a képernyőzár megkezdte az üzenetek felbukkanását. Vegye figyelembe, hogy ez az opció feltételezi, hogy a számítógépét beállította úgy, hogy beállítson rendszer-visszaállítási pontokat előre beállított időközönként, vagy hogy ezt a műveletet önmagában hajtotta végre. Ha ezt az útmutatót a ransomware elleni megelőző intézkedésként használja, akkor jó ötlet a visszaállítási pontok létrehozása ettől a ponttól kezdve..

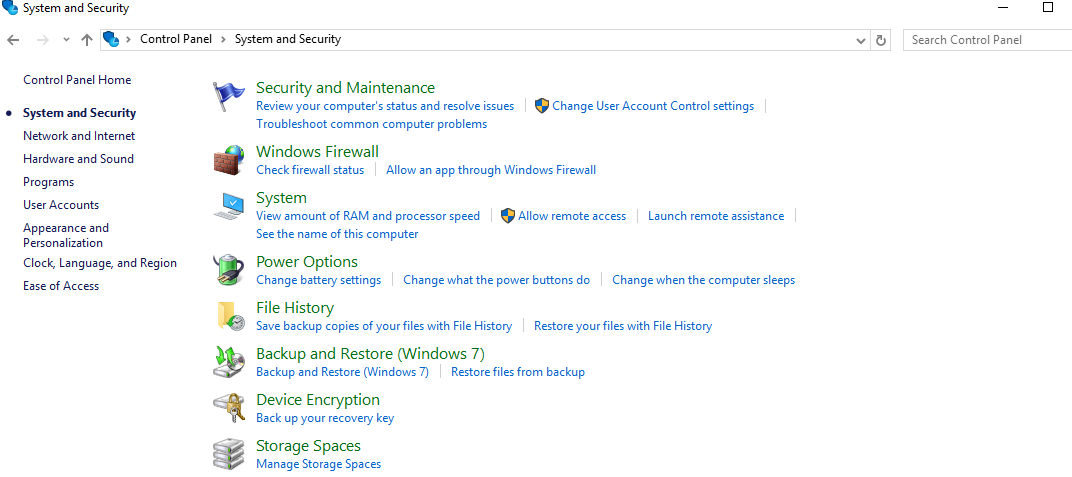

A következőképpen találhat visszaállítási pontokat, vagy állíthat be új visszaállítási pontokat a Windows rendszerben:

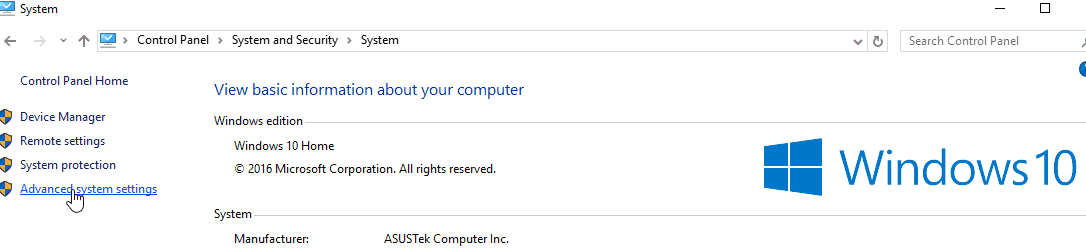

- Nyissa meg a Kezelőpanel (ezt megteheti a „Vezérlőpult” rendszerkereséssel).

- Kattintson Rendszer és biztonság.

- Kattintson Rendszer.

- Menj Haladó rendszerbeállítások.

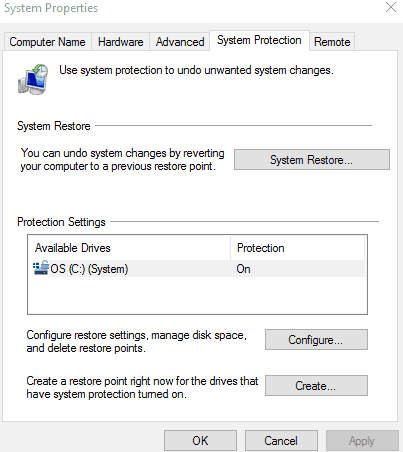

- Kattintson a Rendszervédelem fülre, és válassza a lehetőséget Rendszer-visszaállítás.

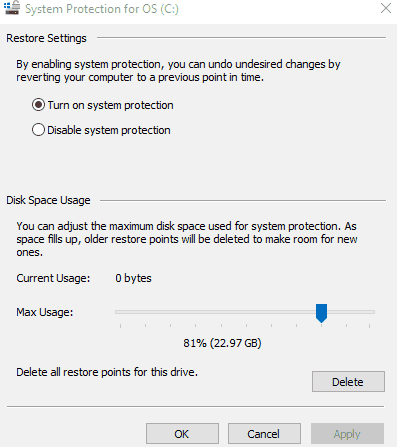

- Ha még soha nem futtatott egy rendszermentést, kattintson a gombra Mentés beállítása. Ez megnyitja a biztonsági mentési műveleteket és elkezdi az ön munkáját. Ha odaér, akkor ki kell választania a biztonsági mentés helyét, a biztonsági másolatot készíteni kívánt fájlokat (vagy hagyhatja, hogy a Windows válassza ki azokat, amelyek az Ön számára vannak), ütemeznie kell, amikor a biztonsági másolatot készíteni kívánja, majd el kell végeznie a biztonsági mentést..

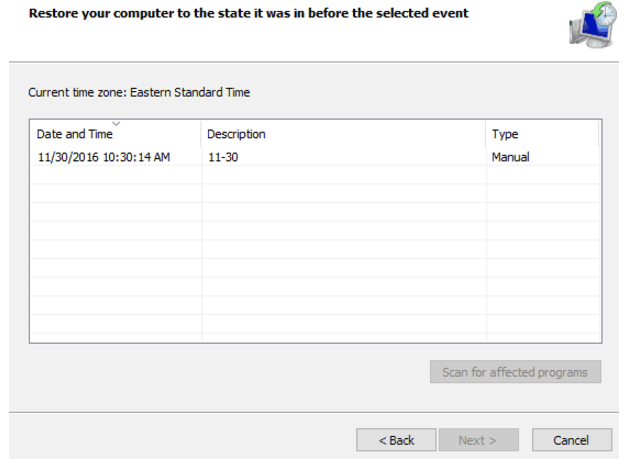

- Ha ez azt mutatja, hogy már van biztonsági mentése a helyén, válassza ki a biztonsági mentési fájlokat a legfrissebb visszaállítási pontból vagy a kívánt visszaállítási pontból..

A biztonsági mentés visszaállítása néhány percet vehet igénybe, különösen, ha jelentős a visszaállított adatmennyiség. Ennek azonban egy ponton vissza kell állítania a fájlrendszert a vírus letöltése és telepítése előtt.

Vegye figyelembe, hogy mind a vizsgálat, mind a visszaállítás késleltetheti a reakcióidőket, ezért érdemes mindkettőt megtenni.

Az Indiana University hasznos tudásbázist kínál néhány fejlett módszerrel a zavaróbb ijesztő eszközök számára. Azt is javasoljuk, hogy ellenőrizze a Teljes útmutató a Windows rosszindulatú programokról és azok megelőzéséről. Ez végigvezeti a rosszindulatú programok eltávolításának folyamatán, és arról, hogy hogyan néz ki ez a folyamat több különféle program esetében.

Ransomware eltávolítása: Hogyan lehet eltávolítani a ransomware titkosító fájlt

Miután a titkosított ransomware eljutott a rendszerére, bajban van, ha meg nem őrzött adatokat vagy bármi oldalt szeretne megőrizni, amelyet még nem készített biztonsági másolat (legalább anélkül, hogy az orr alatt fizetne érte). Meglepő módon sok számítógépes bűnöző meglehetősen tiszteletre méltó, ha a titkosítást elengedik, miután megkapta a fizetést. Végül is, ha soha nem tették volna meg, akkor az emberek nem fizetnék a váltságdíjat. Ennek ellenére van esély arra, hogy megfizeti a váltságdíjat, és megtalálja a fájlokat, amelyek soha nem kerültek kiadásra, vagy a bűnözők több pénzt kérhetnek.

Ennek ellenére, ha egy csúnya darab rejtjelző szoftvert sújt meg, ne essen pánikba. Emellett ne fizessen a váltságdíjat. Két alternatívája van a ransomware eltávolításának:

- Béreljen fel professzionális ransomware eltávolító szolgáltatást: Ha költségvetése van egy szakember felvételére, és úgy gondolja, hogy a fájlok megtérítése megéri a pénzt, akkor ez lehet a legjobb lépés. Számos vállalat, köztük a Proven Data Recovery és a Cytelligence, a ransomware eltávolító szolgáltatások nyújtására szakosodott. Vegye figyelembe, hogy egyesek akkor is fizetnek, ha az eltávolítás sikertelen, míg mások nem.

- Próbálja meg magad eltávolítani a ransomware szoftvert: Ezt általában szabad megtenni, és jobb lehetőség lehet, ha nincs pénze szakember felvételére. A fájlok saját maguk általi helyreállítása általában a rosszindulatú programok eltávolítását, majd a fájlok visszafejtésének eszköz használatát jelenti.

Ha ön szeretné megpróbálni megoldani a problémát, tegye a következőket:

1. lépés: Végezzen antivírusokat vagy rosszindulatú programokat eltávolító szoftvert a titkosító vírus megszabadulásához

Olvassa el a rosszindulatú programok / vírusok eltávolítására vonatkozó utasításokat, amelyek a fenti ijesztőprogram / képernyőzár eltávolítási szakaszban találhatók. Az eltávolítási folyamat ebben a lépésben ugyanaz lesz, kivéve: Erőteljesen arra buzdítjuk Önt, hogy biztonságos üzemmódban távolítsa el ezt a vírust a hálózatról.

Lehet, hogy a szerződött fájl titkosító ransomware szintén veszélyeztette a hálózati kapcsolatot, így a vírus eltávolításakor a legjobb, ha a hackerek hozzáférést biztosítanak az adattáblához. Ne feledje, hogy ez nem bölcs dolog, ha a WannaCry ransomware néhány változatával foglalkozik, amelyek összehasonlítják a szomorú webhelyet a lehetséges gyilkos kapcsoló azonosítása érdekében. Ha ezeket a webhelyeket regisztrálták (amelyek ma ezek is), a ransomware megállítja a titkosítást. Ez a helyzet azonban rendkívül ritka.

Fontos a rosszindulatú programok eltávolítása első lépés hogy kezelje ezt a problémát. Ebben az esetben sok megbízható program működik, de nem minden víruskereső program célja a fájlokat titkosító rosszindulatú programok eltávolítása. A rosszindulatú programok eltávolításának hatékonyságát ellenőrizheti annak weboldalán történő kereséssel vagy az ügyfélszolgálattal.

Az igazi probléma, amit találsz, az a fájlok titkosítva maradnak még a vírus eltávolítása után is. A fájlok visszafejtésének megkísérelése a rosszindulatú programok eltávolítása nélkül azonban előfordulhat, hogy a fájlok újra titkosítva vannak.

2. lépés: Próbáljon meg dekódolni a fájlokat egy ingyenes ransomware visszafejtő eszköz segítségével

Meg kell mindent megtennie, hogy elkerülje a váltságdíjat. A következő lépés egy ransomware visszafejtő eszköz kipróbálása. Ne feledje azonban, hogy nincs garancia arra, hogy létezik egy ransomware visszafejtő eszköz, amely együttműködik az Ön konkrét rosszindulatú programjával. Ennek oka az, hogy lehet, hogy van egy változata, amelyet még meg sem repedt.

A Kaspersky Labs és számos más biztonsági cég üzemelteti a No More Ransom! ahol bárki letöltheti és telepítheti a ransomware dekódolókat.

A Kaspersky webhelyén ingyenes ransomware visszafejtőket is kínál.

Először azt javasoljuk, hogy használja a Nincs több Ransom Crypto Sheriff eszköz annak felmérésére, hogy milyen típusú ransomware van, és hogy létezik-e dekódoló a fájlok visszafejtésének elősegítésére. Így működik:

- Válasszon és töltsön fel két titkosított fájlt a számítógépéről.

- Adjon meg például egy váltságdíj-igényben megadott webhelyet vagy e-mail címet, ahol a váltságdíjas szoftver arra készteti Önt, hogy fizetjen a váltságdíjat.

- Ha nem ad meg e-mail címet vagy webhelyet, töltse fel a .txt vagy .html fájlt a váltságdíj jegyzettel.

A Crypto Sheriff feldolgozza ezeket az információkat az adatbázisával szemben annak meghatározása érdekében, létezik-e megoldás. Ha nem kínálnak javaslatot, ne add fel még. Az egyik dekódoló továbbra is működhet, bár lehet, hogy letöltenie kell mindegyiket. Ez egy elismerően lassú és fárasztó folyamat, de érdemes lehet megnézni, hogy ezeket a fájlokat dekódolták-e.

A dekódolási eszközök teljes csomagja megtalálható a No More Ransom! weboldal.

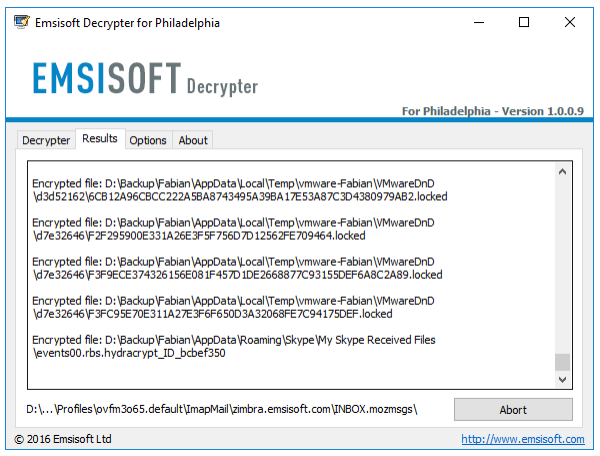

A fájlmegfejtők futtatása valójában nagyon egyszerű. A legtöbb dekódoló egy útmutatót nyújt az eszköz fejlesztőjéből (többségük az EmsiSoft, a Kaspersky Labs, a Check Point vagy a Trend Micro). Az egyes folyamatok kissé eltérőek lehetnek, ezért érdemes elolvasni a PDF útmutatóját mindegyikhez, ha rendelkezésre állnak.

Íme egy példa arra a folyamatra, amelyet a Philadelphia ransomware visszafejtésének végeztél:

- Válasszon egy titkosított fájlt a rendszerén, és a fájl jelenleg nem titkosított verzióját (biztonsági másolatból). Helyezze el ezt a két fájlt a saját mappájukba a számítógépén.

- Töltse le a Philadelphia dekódolót, és helyezze át a végrehajtható fájlt ugyanabba a mappába, mint a párosított fájlok.

- Válassza ki a fájlpárt, majd húzza át és dobja el a fájlokat a dekódoló végrehajtható fájljára. A dekódoló ezután megkezdi a fájl visszafejtéséhez szükséges kulcsok meghatározását.

- Ez a folyamat sok időt vehet igénybe, a program összetettségétől függően

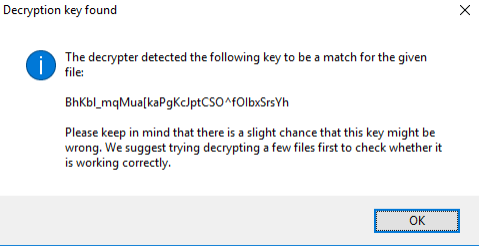

- A befejezés után megkapja a visszafejtési kulcsot a ransomware által titkosított összes fájlhoz.

- A dekódoló ezután felkéri Önt, hogy fogadja el a licencszerződést, és megadja azokat a lehetőségeket, amelyek meghajtói a fájlok dekódolására szolgálnak. Megváltoztathatja a helyet attól függően, hogy a fájlok hol vannak, és néhány egyéb opcióra is szükség lehet, a ransomware típusától függően. Az egyik ilyen lehetőség általában magában foglalja a titkosított fájlok megtartását.

- A fájlok dekódolása után üzenetet kap a dekódoló felhasználói felületén.

Ez a folyamat ismét nem működik, mivel lehet, hogy olyan ransomware, amelyre nem áll rendelkezésre dekódoló. Sok olyan ember, aki megfertőződik, egyszerűen csak kifizeti a váltságdíjat anélkül, hogy megvizsgálná az eltávolítási módszereket, ezért ezeket a váltságdíjas programokat még mindig használják annak ellenére, hogy megrepedtek.

Biztonsági mentési lehetőség: Törölje le a rendszert, és végezzen el egy teljes adat-visszaállítást az adatmentésből

Az 1. és a 2. lépés csak együtt történő alkalmazás esetén működik. Ha egyikük sem működik érted, akkor ezt a lépést kell követnie. Remélhetőleg már van megbízható és megbízható adatmentés. Ha igen, akkor ne engedelmeskedjen a váltságdíj kifizetésének. Ehelyett akár személyesen, akár egy informatikus szakemberrel (lehetőleg ez az opció) törölje le a rendszert, és állítsa vissza fájljait az online vagy fizikai biztonsági mentési rendszerén keresztül.

Ez is az oka annak, hogy a csupasz fémből készült biztonsági mentés és helyreállítás fontos. Jó esély van arra, hogy az informatikai szakembereknek elvégezniük kell a teljes csupasz fém helyreállítást az Ön számára. Ez nemcsak a személyes fájlokat tartalmazza, hanem az operációs rendszert, a beállításokat és a programokat is. Lehetséges, hogy a Windows felhasználóknak fontolóra kell venniük a rendszer teljes visszaállítását a gyári beállításokra. A Microsoft magyarázatot ad a több rendszer- és fájl-helyreállítási módszerre és opcióra.

A ransomware története

Mint már említettük, a ransomware nem új koncepció, és évek óta létezik. Noha az alábbi ütemterv nem kimerítő lista a ransomware-ből, jó ötlet ad arra, hogyan fejlődött ez a támadási forma az idő múlásával..

1989 – Az „Aids” trójai, más néven PC Cyborg, a számítógépes rendszerek első számú ismert változata a ransomware-nek..

2006 – Egy évtizedes rövidebb időszak után a ransomware tömegesen tér vissza a Gpcode, a TROJ.RANSOM.A, az Archiveus, a Krotten, a Cryzip és a MayArchive megjelenésével. Mindegyik figyelemre méltó a kifinomult RSA titkosítási algoritmusok felhasználásával.

2008 – A Gpcode.AK megérkezik a helyszínre. Az 1024 bites RSA kulcsok felhasználásával komoly erőfeszítéseket igényel a legtöbb felhasználó lehetőségein túl a törés.

2010 – A WinLock eltalálja az oroszországi felhasználókat, és a pornóval megjeleníti a megjelenítést, amíg a felhasználó 10 dolláros hívást kezdeményez egy prémium díjszámra.

2011 – A névtelen trójai lezárja a Windows gépeket, és egy hamis telefonszám-készlethez irányítja a látogatókat, amelyeken keresztül újra aktiválhatják operációs rendszerüket.

2012 – A Reveton tájékoztatja a felhasználókat, hogy gépeiket szerzői jogi anyag vagy gyermekpornográfia letöltésére használják, és „pénzbírság” megfizetését követeli.

2013 – A most hírhedt CryptoLocker érkezése. Hihetetlenül nehéz megkerülni a titkosítási szintet.

2013 – A Locker felbukkan, 150 dollár befizetését követelve egy virtuális hitelkártyára.

2013 – Nehéz felismerni, a CryptoLocker 2.0 hozzáteszi a Tor használatát anonimitáshoz a létrehozó bűnöző számára..

2013 – A Cryptorbit hozzáadja a Tor használatát a repertoárjához, és minden fájl első 1,024 bitjét kódolja. Ezenkívül a Bitcoin bányász telepítését használja az áldozatok fejlõdéséhez extra haszonért.

2014 – A CTB-Locker elsősorban oroszországi gépeket céloz meg.

2014 – Egy másik jelentős fejlesztés, a CryptoWall fertőzött webhely-hirdetéseken keresztül fertőzi a gépeket, és milliárd fájlt képes elérni világszerte.

2014 – A Cryptoblocker egy kissé barátságosabb ransomware darab, amely elkerüli a Windows fájlokat, és 100 MB alatti fájlokat céloz meg..

2014 – A SynoLocker a Synology NAS eszközöket célozza meg, titkosítva minden fájlt, amelyet a rájuk talál.

2014 – A TorrentLocker spam e-maileket alkalmaz a terjesztéshez, különböző földrajzi régiókkal egy időben megcélozva. Emellett másolja az érintett felhasználók címjegyzékéből származó e-mail címeket, és elküldi magának is az e felek számára.

2015 – Egy másik nehezen felismerhető ransomware darab, a CryptoWall 2.0 a Tor névtelenségét használja, és különféle módon érkezik.

2015 – A TeslaCrypt és a VaultCrypt niche ransomware-ként írhatók le, mivel konkrét játékokat céloznak meg..

2015 – A CryptoWall 3.0 javítja elődjét azáltal, hogy exploit készletekbe csomagolják.

2015 – A CryptoWall 4.0 újabb réteget ad a titkosításhoz a titkosított fájlok nevének becsavarásával.

2015 – A ransomware következő szintje szerint a Chimera nemcsak titkosítja a fájlokat, hanem online is közzéteszi azokat, ha a váltságdíjat nem fizetik meg..

2016 – Locky érkezik a helyszínre, elsősorban azért nevezték el, mert az összes fontos fájlt átnevezi, így .locky kiterjesztésük van.

2016 – A BitTorrent-en található KeRanger az első ismert ransomware, amely teljes mértékben működőképes a Mac OS X rendszeren.

2016 – A Casino Royale-i Bond gazembernek nevezték el, aki elrabolja a kötvény szerelmi érdeklődését, hogy pénzkibocsátást végezzen. A LeChiffre program kihasználja az elérhető hálózatok rosszul biztonságos távoli számítógépeit. Ezután bejelentkezik, és manuálisan fut ezen a rendszeren.

2016 – A Jigsaw titkosítja és törli a fájlokat fokozatosan, amíg a váltságdíjat meg nem fizetik. 72 óra elteltével az összes fájl törlődik.

2016 – A SamSam ransomware egy élő csevegés funkcióval érkezik, amely segítséget nyújt az áldozatoknak váltságdíj fizetésükhöz.

2016 – A Petya ransomware kihasználja a felhőfájl-megosztó szolgáltatások népszerűségét azáltal, hogy terjeszti magát a Dropboxon.

2016 – Az első ransomware féreg ZCryptor formájában érkezik, amely a számítógéphez csatlakoztatott külső merevlemezeket és flash meghajtókat is megfertőzi.

[year] – A Crysis rögzített, eltávolítható és hálózati meghajtókat céloz meg, és hatékony titkosítási módszereket használ, amelyeket nehéz megtörni a mai számítási lehetőségekkel..

[year] – A WannaCry az adathalász e-mailekben és a hálózatba kapcsolt rendszerekben terjed. Egyedülálló módon a WannaCry ellopott NSA-hátsó ajtót használ a rendszerek megfertőzésére, valamint egy másik Windows biztonsági rést, amelyet egy hónappal a rosszindulatú program kiadása előtt javítottak (további részletek az alábbiakban).

WannaCry ransomware

A WannaCry ransomware valószínűleg a leghírhedtebb az elmúlt években, elsősorban az érintett számítógépek nyírószáma miatt. Gyorsan lett a ransomware történetében a leggyorsabban terjedő ransomware, amely 400 000 gépet érint. Általánosságban elmondható, hogy a WannaCry nem különösebben egyedülálló, annyira, hogy fertőzött néhány nagyon nagy nevet és fontos kormányzati ügynökséget az egész világon, és ellopott Nemzeti Biztonsági Ügynökség (NSA) segédprogramot használt erre a célra..

A lopott NSA eszköz része annak az oknak, amiért a WannaCry olyan sikeresen terjedt el. A problémát összetettebb tény, hogy sok ügynökség és vállalkozás lassan vezette be a megfelelő Windows javítást, amely elsősorban megakadályozta volna ezt a kihasználást. A Microsoft [year]. március közepén tolta el ezt a javítást, de a WannaCry csak májusban kezdett megfertőzni a rendszereket.

Érdekes, hogy a WannaCry első változatát megcsapta egy kiberbiztonsági kutató és blogger, aki a kód olvasása közben felfedezte a rosszindulatú szoftverekbe írt kill kapcsolót. A WannaCry első változata ellenőrzi, hogy létezik-e egy adott webhely, vagy sem, az eredmény meghatározza, hogy folytatódik-e vagy sem.

A biztonsági blogger úgy döntött, hogy továbblép és regisztrálja a webhelyet körülbelül 10 dollárért, ami jelentősen lelassította a vírus terjedését. A WannaCry alkotói azonban gyorsan elkészítették az új változatokat (amelyek közül az egyiknek volt egy másik webhely-megszakító kapcsolója, amelyet hamarosan leállították a változatot).

Összességében becslések szerint a WannaCry körülbelül 140 000 dolláros bitcoint nettósított alkotói között. Noha ez nem kicsi összeg, ez közel sem áll a becsült 325 millió dollárhoz, amelyet a Cryptowall 3. változat ransomware mögött keresnek 2015-ben. Ennek oka lehet a ransomware jobb oktatása vagy a vírus meghibásodása, de az érintett felhasználók száma miatt ez Úgy tűnik, hogy a dolgok rosszabb is lehetett volna.

„Cryptolocker ransomwareChristiaan Colen. CC Share-A-Like 3.0

are a dokumentumokat, képeket, videókat és zenei fájlokat célozza meg. A támadók általában kriptovalutában kérik a váltságdíjat, mivel ezek nyomon követhetetlenek és anonimak. A ransomware egyre népszerűbb a bűnözők körében, mivel könnyen megvalósítható és magas megtérülést biztosít. Azonban a vállalkozások számára különösen káros lehet, és a becslések szerint az Egyesült Államok vállalkozásainak teljes kárai csak 2023-ban 5 milliárd dollárt tesznek ki. A ransomware veszélyének csökkentése érdekében fontos, hogy megelőzzük a telepítését, és ha mégis áldozatul esünk, akkor az elszállásolást helyezzük előtérbe a váltságdíj kifizetése helyett. A ransomware eltávolításához számos gyakorlati módszer áll rendelkezésre, amelyeket érdemes alkalmazni. Az információ és a tudás hatalma, ezért fontos, hogy tájékozottak legyünk a ransomware-ről és annak működéséről, hogy megelőzzük és eltávolítsuk a fenyegetést.

are a dokumentumokat, képeket, videókat és zenei fájlokat célozza meg. A támadók általában kriptovalutában kérik a váltságdíjat, mivel ezek nyomon követhetetlenek és anonimak. A ransomware egyre népszerűbb a bűnözők körében, mivel könnyen megvalósítható és magas megtérülést biztosít. Azonban a vállalkozások számára különösen káros lehet, és a becslések szerint az Egyesült Államok vállalkozásainak teljes kárai csak 2023-ban 5 milliárd dollárt tesznek ki. A ransomware veszélyének csökkentése érdekében fontos, hogy megelőzzük a telepítését, és ha mégis áldozatul esünk, akkor az elszállásolást helyezzük előtérbe a váltságdíj kifizetése helyett. A ransomware eltávolításához számos gyakorlati módszer áll rendelkezésre, amelyeket érdemes alkalmazni. Az információ és a tudás hatalma, ezért fontos, hogy tájékozottak legyünk a ransomware-ről és annak működéséről, hogy megelőzzük és eltávolítsuk a fenyegetést.