Наставити са хаковањем, крађањем идентитета, злонамјерним софтвером, вирусима и свим другим облицима прљавог пословања на интернету је велики посао. Очекује се да ће индустрија за сајбер безбедност достићи 170 милијарди долара до [year]. Раст је прилично у корак са порастом цибер злочина, индустрија која је сама одговорна за губитак од око 450 милијарди долара годишње. Како просјечан корисник интернета и повремени прегледач остају сигурни у „низу цијеви“? Једна ефикасна метода је разумевање и активно коришћење веб локација са шифровањем сигурног соцкет слоја (ССЛ).

ССЛ у мање од 100 речи

Шифрирање сигурног соцкет слоја је стандард шифрирања на високом нивоу који користи комбинацију асиметричних и симетричних алгоритама кључева. То значи да су, поред асиметричног јавног кључа, кориштени криптографски кључеви јединствени сваки пут када се успостави веза између две машине. ССЛ сертификати користе асиметрични јавни кључ (сервер веб локације) и приватни кључ (кориснички прегледач) који заједно раде на аутентификацији података и њиховој безбедности. Једном када се формира почетни “стисак руке”, ССЛ повезује две машине са шифром који стално шифрира и надгледа преносе података, проверавајући да ли су подаци сигурни и непромењени..

Кратки прајмер за шифровање (за безбедносне палете)

Ако сте више професионалац, слободно се крећите. Међутим, ако вам се сав овај разговор о ССЛ-у и безбедности мреже мало над главом, хајде да разбијемо део онога о чему причамо, па ћете се осећати мало мање збуњено.

Све информације су подаци

То је нешто што можда већ знате. На најосновнијем нивоу, све што шаљете и добијате путем Интернета су, на основном нивоу, кодирани подаци. Чак и речи које тренутно читате на вашој страници прегледач претвара у читљив, визуелно привлачнији формат. Не бисте заправо жељели да покушате да прочитате како изгледају ти подаци, јер бисте то схватили као ништа друго него гомилу слова и бројева који немају смисла непреведени.

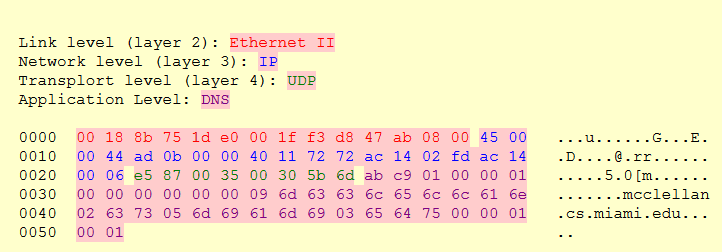

На пример, ево снимка са Универзитета у Мајамију о томе како би могла изгледати адреса е-поште у њеном чистом облику података:

Тешко бисте могли да разумете податке у стању преноса. Али ваш прегледач преводи те податке у читљив облик – у овом случају као адресу е-поште.

Пакети података

Већина рачунара углавном говоре исте језике. Када се два рачунара међусобно повежу путем мреже и започну слање података на горе наведеном кодираном језику или неком од многих других кодних језика, након пријема могу тај језик превести у читљивији формат. Сви ти подаци, међутим, не долазе као један континуирани ток, већ се рашчлањују на мање пакете који се брзо шаљу. Пакети података обично постоје у следећем облику:

- Хеадер који садржи информације као што су ИП адреса пошиљатеља и ИП адреса примаоца, број мрежног протокола и остале корисне информације

- Оптерећење, који је стварни пакет података који треба да се прими и преведе

- Приколица, што указује да је пакет завршио и помаже да се исправе све грешке које су се могле догодити током слања

Већина мрежа ће заправо имати ограничење у томе колико података може да садржи сваки пакет. То значи да износ корисног оптерећења може варирати, што ће утицати и на то колико дуго треба да се пошаљу подаци. Како се подаци могу пресретати или украсти на путу, све док неко има рачунар који може превести податке у пакетима (готово свако, заиста), подаци морају бити шифрирани пре него што се пошаљу и дешифрују након што су примљени.

Шифровање података

Будући да било који рачунар може превести податке прослеђене мреже и због рањивости у мрежама које нису заштићене, постоји шифровање како би се осигурало да је пакетима података ефикасно немогуће превести. Ево како функционише та енкрипција.

Сва шифрирање потиче из криптографије, студије која се крије иза слања порука у кодираним порукама. Криптографија је била познато примењена у многим деловима историје током последњих неколико деценија, пре свега у Другом светском рату када су и савезничке и оси силе појачале своје напоре да шаљу и шифрирајуће поруке преко јавних ваздушних таласа.

У данашње време криптографија се чешће користи путем мрежне енкрипције. Кодирањем се подаци шифрирају пре него што прођу кроз мрежу и примаоцу. За свакога ко уђе, једном преносиви подаци само би изгледали као бесмислица.

Цриптограпхиц хасх функције

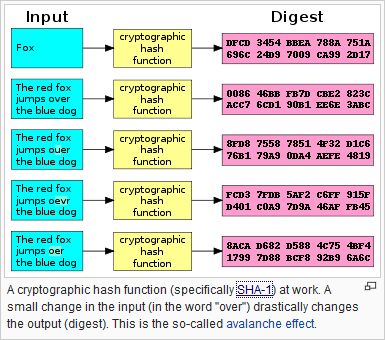

Па како је могуће да се подаци кодирају? Сложени алгоритми који пролазе кроз криптографске хасх функције. Ове функције у основи узимају било које податке било које величине и претварају их у кодирану функцију унапред одређене величине. Ево примера како би то могло изгледати:

Подаци се уносе у хасх функцију која их потом претвара у битни низ, као што је приказано горе. Као што видите, различити улази се претварају у низ низа исте величине, без обзира на улазне податке. Ово је дизајнирано да отежава нападе бруталним силама (оне у којима неко покушава погодити кодиране податке покушавајући погодити сва могућа рјешења). У случају ССЛ-а и других модерних стандарда шифрирања, велика сила је немогућа због великог броја могућности. Што нас доводи до наше следеће теме.

Величина бита за шифровање

Када се подаци шифрирају, унапред одређена величина бита је најважнији фактор за спречавање напада бруталним силама. Што је величина бита дуже, то је теже погодити сваку могућу комбинацију за декодирање низа. У целини, пробављени подаци називају се „кључем“, а снага тог кључа делимично се мери у колико бита садржи.

Па зашто једноставно не створите кључ који има, рецимо, милион бита? Одговор је обрада снаге и времена. Што је већи кључ за бит, то више времена и процесијске снаге треба рачунару да би заправо дешифровали поруку на крају пријема. ССЛ заправо користи различите величине кључева за различите сврхе и на основу тога колико је ажурирана сама машина.

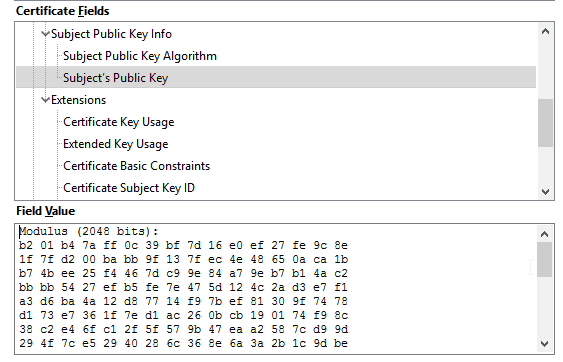

За почетно руковање (односно потврђивање да је пријемна машина прави прималац) користи се много већи 2048-битни РСА кључ. Подаци у овом кључу су мали, али се користе само за верификацију те размене података. Након што се системи међусобно провере, ССЛ прелази на 128, 192 или 256-битне тастере.

Да ли су важне величине кључа? Наравно. Што је већа величина кључа, то је више потенцијалних комбинација. Ипак, чак и мању 128-битну величину тастера невероватно је тешко разбити нападом грубе силе, имајући у виду велики број потенцијалних комбинација. Са тренутном рачунарском снагом, било би могуће сломити 128-битни кључ, али можда ће требати милион година да се то учини. Ипак, највећа брига у рачунању управо је како ће квантно рачунање олакшати пробијање ССЛ кључева, захтевајући тако проширење величине кључева. Али та технологија неће ускоро бити широко доступна.

Шифрирање укратко

Укратко, шифровање чини све следеће:

- Кодексира податке пре него што се пошаљу путем мреже

- Закључава те податке готово нераскидивим (за сада) хасх алгоритмом

- Сигурно преноси те податке у преносу, спречавајући неовлаштено трчање

- Само дозвољава да податке добије заштићена страна и дешифрује их по пријему

Које су предности за ССЛ?

ССЛ шифровање има две кључне предности:

- Омогућује да подаци који пролазе између рачунара и сервера веб локације обезбеђују велику енкрипцију

- Омогућава верификацију да веб локација има ажурирани и оверени безбедносни сертификат.

Сигурност података је изузетно важна, посебно за веб локације које прикупљају податке о кредитној картици и банкама или лозинкама и корисничким именима. Свака веб локација која ради било шта од овог требало би да има ССЛ енкрипцију. У супротном, веб локација је отворена за хакерске нападе где подаци могу бити украдени на путу.

Верификација је изузетно важна за ССЛ сертификате. Постоји дугачак списак компанија које пружају ССЛ сертификат, а не долази увек јефтино или једноставно. Веб локације које се пријављују за ССЛ сертификат високог уверења морају да садрже:

- А Вхоис рецорд идентификовање ко је власник домена

- Комплетна Захтев за потписивање сертификата (ЦСР)

- Независна потврда веб странице и компаније која је власник

Овај процес долази и по цијену власника веб локација. Због тога пхисхинг веб локације никада неће користити високо сигурне ССЛ цертификате. Никада не би могли проћи инспекцију, а већина их се бави крађом новца, а не исплате другим компанијама.

Компаније за издавање сертификата вероватно неће издати ССЛ сертификате високог уверења на сајту који није угледан. Већини ЦА компанија су позната имена. Листа укључује:

- Симантец

- ГоДадди

- ДигиЦерт

- Трустваве

- ГлобалСигн

- СтартЦом

- СвиссСигн

- Мрежна решења

- Тхавте

- цом

- Шифрујмо

- ГеоТруст

- Поверење

- Цомодо

У већини случајева, субјекти ЦА углавном су веб домаћини и компаније за цибер осигурање.

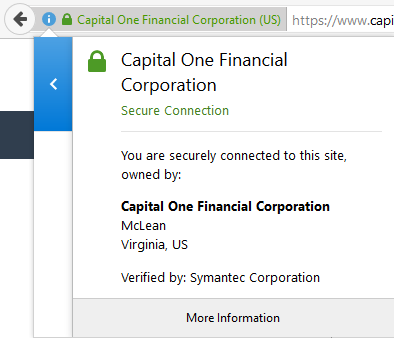

Како знати да ли неки сајт користи ССЛ

Заправо је прилично лако утврдити да ли веб локација користи ССЛ енкрипцију. Једном када се повежете на веб локацију, почетно руковање између прегледача и сервера резултираће провером да веб локација користи ССЛ енкрипцију. Ово је приказано на два начина:

- Адреса веб странице приказује се као ХТТПС сајт (Хипертект Трансфер Протоцол Сецуре)

- Симбол закључавања појављује се директно лево или десно од ХТТПС-а

Поред тога, на неким веб локацијама се чак може приказати и име компаније са симболом закључавања. Веб локације које су купиле ССЛ сертификате са проширеном валидацијом, највишег нивоа, имају назив компаније поред адресе.

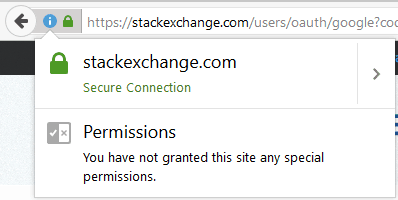

Ево како ово све изгледа.

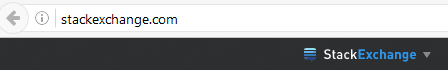

Веб локација Стацк Екцханге не користи ССЛ шифрирање на већини својих страница. Као такав, не појављује се ХТТПС или симбол закључавања на адреси веб локације:

Кликом на „и“ откриће се да веб локација заиста није сигурна:

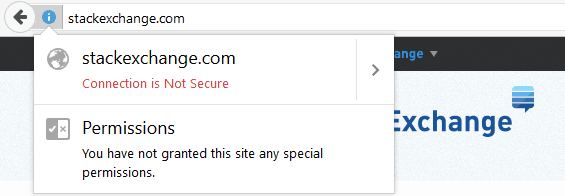

У међувремену, Гоогле документи имају ССЛ шифровање, али не највиши ниво:

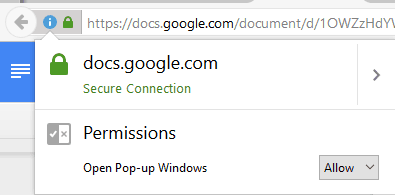

Док веб страница америчке банке Цапитал Оне користи проширену верификацију, са свим детаљима:

Кад је ССЛ важан – а када није

Једно питање које се можда питате је да ли је ССЛ шифрирање увек потребно. Једноставно речено, одговор је не. ССЛ шифрирање није увек неопходно. Међутим, оне веб локације које га користе имају различите потребе за који тип ССЛ енкрипције раде или треба да имају.

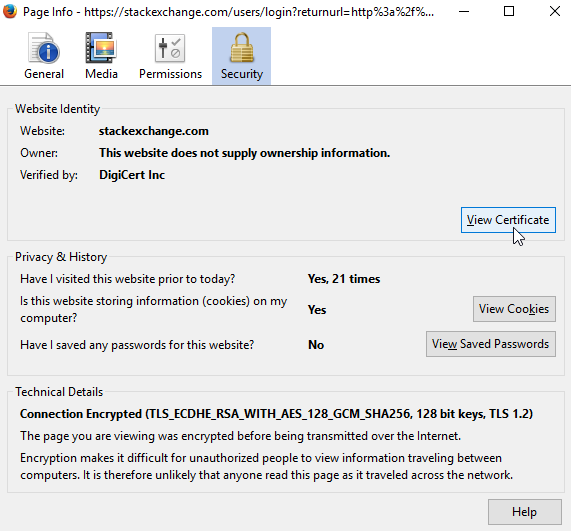

Држећи се примера из претходног одељка, СтацкЕкцханге заиста не треба ССЛ шифрирање на свим деловима веб локације. И заиста, веб локација заправо има ССЛ енкрипцију, али само тамо где је заправо потребна. Ако направите налог и пријавите се на веб локацију, погледајте шта се дешава:

То је зато што свака веб локација која захтева да отворите налог и пријавите се на његов сервер треба да има ССЛ шифровање, бар на најосновнијем нивоу. ССЛ шифрирање ће помоћи у спречавању некога да украде податке за пријаву на ваш налог јер ти подаци пролазе између ваше машине и сервера веб локације..

Генерално гледано, што су важнији подаци који пролазе између вас и сервера веб локације, већи ниво поузданости који веб локација треба да има. Због тога банка попут Капитал Оне има проширену верификацију, док веб локација попут СтацкЕкцханге има сертификат о Организационој верификацији.

Веб локације које не прикупљају никакве информације или не захтијевају пријаву за приступ дијеловима веб локације могу сигурно користити ССЛ шифрирање, али то није сасвим потребно. Уз то, увек постоји забринутост да ли је веб локација горе или горе или да ли је лажна пхисхинг веб локација постављена да краде податке.

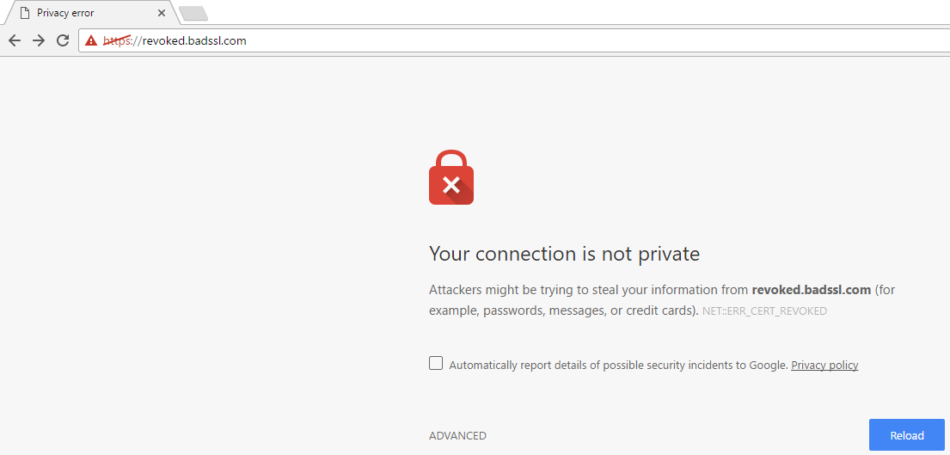

Због интензивне верификације потребне за добијање ССЛ сертификата, пхисхинг места неће имати највиши ниво шифровања, али могу и даље имати ХТТПС адресу или чак симбол закључавања. Међутим, они никада неће имати зелену траку са називом компаније, јер се ово даје само веб локацијама са високим сертификатом. Поред тога, неке веб локације можда су истекле или непроверени ССЛ сертификати. Можете видети како то изгледа ако одете на бадссл.цом, једноставан, образовни вебсајт који пружа чврсте примере сваке врсте аберација ССЛ сертификата.

На пример, веб локација са опозваним ССЛ сертификатом може се појавити у сесији Цхроме прегледача као што је овај:

Све речено, веб локација не треба ССЛ шифрирање, али када идете на веб локацију за коју нисте сигурни, најбоље је избегавати креирање пријаве на тој веб локацији док је прво не преведете на преглед..

Различите врсте ССЛ-а

Како је ССЛ облик шифрирања и верификације, постоје различите врсте. Свака врста има нешто другачију сврху. Међутим, важно је напоменути да различите врсте ССЛ сертификата не значе да веб локација пружа више или мање сигурности. Врсте цертификата указују на то колико је веб локација поуздана јер ове различите врсте захтевају различите нивое валидације.

Потврде о домену

ДВ сертификати су најскупље доступни ССЛ сертификати. Ови сертификати чине нешто више од провјере регистра домена у односу на цертификат. Захтеви за добијање ових сертификата су обично ниски, што значи да многе веб локације за крађу идентитета могу да их прибаве прилично лако. За ове сертификате није потребна ригорознија подлога и провјера ваљаности које захтијевају други нивои сертификата.

Као такав, многи субјекти за добијање цертификата заправо не нуде овај сертификат, јер већина сматра да је прениска сигурност, а да већином није безбедна. И даље ћете видети симбол закључавања за ове веб локације, али они и даље представљају одређени ризик. Када проверите информације о сертификатима веб локације, она ће вас обавестити само о имену домена и ЦА.

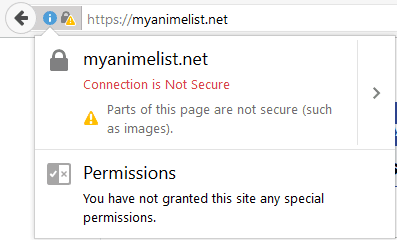

Ова врста сертификата је уобичајена за веб локације са веома ограниченим безбедносним питањима. Аниме веб локација МиАнимеЛист.нет је једна таква веб локација. Ево детаља о његовом сертификату:

У ствари, делови веб локације нису безбедни, због чега је мој веб прегледач блокирао те делове:

Иако ДВ сертификати могу бити корисни, врсте веб локација које их обично користе не дозвољавају појединачне корисничке налоге и зато не сакупљају корисничка имена и лозинке.

Организацијски сертификовани сертификати

За ове ССЛ сертификате потребан је строжији поступак валидације, а самим тим су и скупљи. За разлику од ДВ сертификата, ОВ сертификати задовољавају стандарде Захтева за коментаре (РФЦ) које су поставили Радна група за Интернет инжењеринг (ИЕТФ) и Интернет друштво (ИСОЦ). Веб странице морају да размењују информације о валидацији и ЦА може директно да контактира компанију ради провере информација.

Када проверите информације о сертификату, видећете име веб локације и кога то верификује. Међутим, нећете добити податке о власнику.

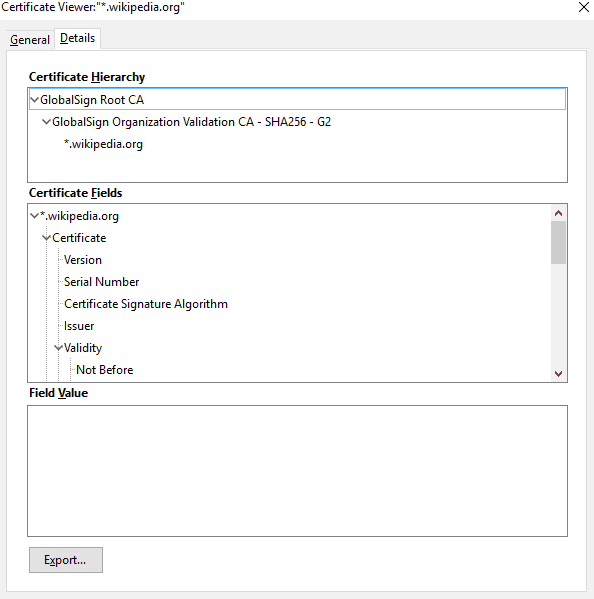

Википедија је пример веб странице која користи ОВ сертификат:

Проширена потврда о валидацији

ЕВ сертификат је највиши ниво, који пружа највише уверења и потврде. Процес потребан за добијање ЕВ сертификата је и опсежан и скуп. Само веб локације са ЕВ сертификатом добиће потврду зелене траке према називу веб странице и у вашем веб претраживачу. Нажалост, не могу сви веб прегледачи приказати ЕВ зелену траку. Доступан је само за следеће прегледаче:

Гоогле Цхроме, Интернет Екплорер 7.0+, Фирефок 3+, Сафари 3.2+, Опера 9.5+

Старији прегледачи га неће приказати. То, међутим, не значи да га нема. То једноставно значи да ће они који користе старије прегледаче можда морати да провере информације о сертификату да би потврдили ниво потврде.

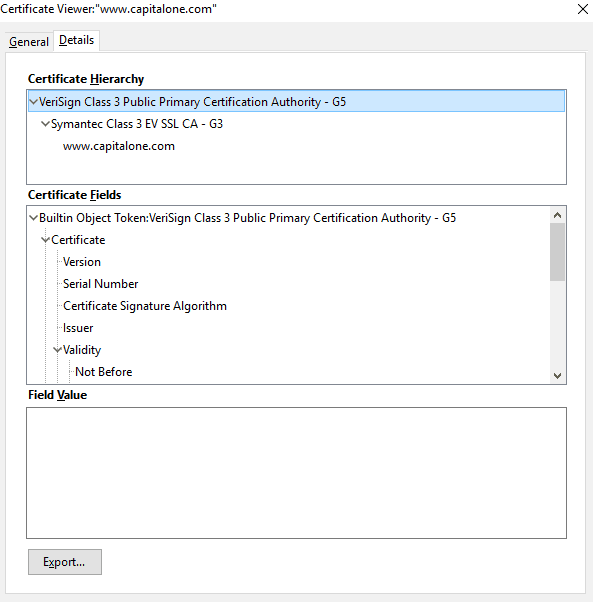

Приказивање детаљнијих информација за Цапитал Оне открива чињеницу да веб локација заиста користи ЕВ ССЛ сертификат:

ЕВ сертификати су далеко најпоузданији и најсигурнији, али нису у потпуности потребни за свако веб место. Већина веб локација заправо се може набавити са ДВ или ОВ. Међутим, ако веб локација прикупља информације од вас, не бисте јој смели веровати уколико нема ОВ сертификат или више.

Упркос томе, неке веб странице ће вас преусмерити на спољну локацију приликом плаћања. Те веб странице могу да користе екстерне услуге за свој платни систем, као што је ПаиПал, који поседује високу ЕВ сигурност. На тај начин, они не морају да купују сопствени ЕВ, већ се ослањају на екстерне услуге да би пружили тај слој сигурности и уверења.

Проблеми са ДВ и ОВ сертификатима

Иако многе службене организације не нуде ДВ сертификате, неке имају. Како ЦА сертификати не захтевају даље позадинске провере и валидацију, неки власници веб локација који обављају пхисхинг предузели су се за куповину ових сертификата како би се играли на систем. Нажалост, не постоји директан начин да се разликују веб локација ДВ и ОВ, а да се информације о сертификату не погледају детаљније. Због тога се многе веб локације окрећу ЕВ (сертификатима високог квалитета). Као и ОВ сертификати, они захтевају опсежнију валидацију, али долазе и са зеленом траком која даје назив компаније, као и симболом закључавања и великом количином информација о валидацији.

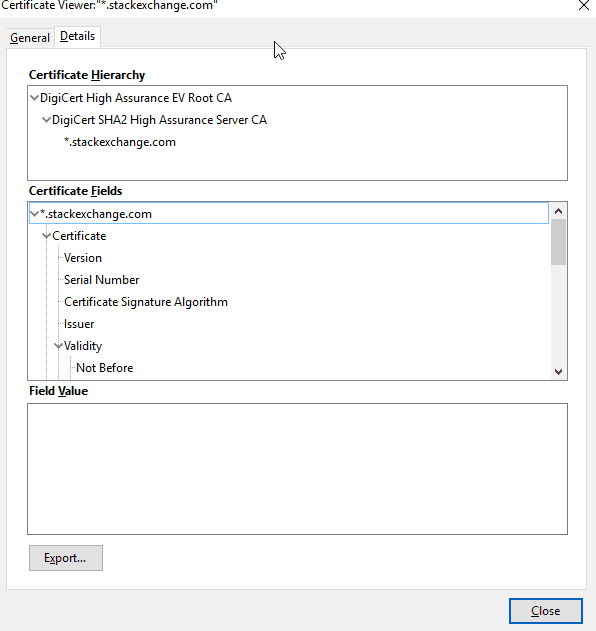

За већину прегледача можете да проверите сертификат кликом на симбол закључавања, кликните на „Више информација“, а затим кликните на „Прикажи сертификат“:

Овде ће се наћи детаљне информације у сертификату веб локације:

Овде можемо видети да Стацк Екцханге заиста користи ЕВ Хигх Церуранце сертификат, издат од стране ДигиЦерт-а. Можемо веровати њиховој веб локацији и не би требало да бринемо о томе да се пријавимо на сигурну лозинку.

Постоје ли алтернативе ССЛ-у?

Иако ССЛ поједе велики део целокупног обезбеђеног интернетског саобраћаја, постоји неколико значајних алтернатива овом начину шифровања.

Слој транспортне утичнице

ТЛС, или Транспорт Соцкет Лаиер, је наследник ССЛ-а. Заправо, у многим случајевима оно што се назива ССЛ сертификатом може заправо бити ТЛС сертификат. То није случајно. ТЛС, новији стандард, увелико се заснива на ССЛ-у, са променама које су довољно мале да ће се многи људи, чак и они који су директно у индустрији, још увек односити на ТЛС и ССЛ (обично са нотацијом “ССЛ / ТЛС”). Кључне разлике између ССЛ и ТЛС су ажуриране шифре и боља сигурност за ТЛС, због чега је заменио ССЛ. Ипак, већина људи и даље наводи ТЛС као ССЛ с обзиром да су два протокола изузетно слична. Како обоје користе исте сертификате, прелазак за већину веб локација био је прилично једноставан.

Сецуре Схелл

Сигурна шкољка (ССХ) је директно конкурентна ССЛ-у и на много начина једнако сигурна. Међутим, ССХ се највише разликује на два начина. Прво, ССХ је у основи бесплатан за добијање. За разлику од ССЛ-а, ССХ не користи ауторитете цертификата за верификацију и посредовање аутентификације. Такође, за разлику од ССЛ-а, ССХ такође користи различит број алата који раде са шифровањем. Ово може укључивати даљински рад умрежених машина и стварање захтева за пријавом преко сигурне мреже. ССХ је популарнији међу мрежним администраторима. Разлог због којег је ССХ мање сигуран од ССЛ / ТЛС-а је тај што управљање кључевима има мали надзор, за разлику од ССЛ-а. То значи да се кључеви за шифровање могу изгубити, украсти или неправилно користити, што отежава провјеру власништва.

ИПСец

Безбедност Интернет протокола користи другачији приступ безбедности мреже и шифровању. Док ССЛ / ТЛС дјелује на нивоу апликације, ИПСец је замишљен да буде шифрирање од тачке до тачке за читаву мрежу. Као такав, ИПСец ради на другом нивоу мрежног протокола (ССЛ ради на нивоу 1, ХТТП, док ИПСец ради на нивоу 3, ИП). То даје ИПСец-у холистичкији приступ безбедности мреже. ИПсец је такође дизајниран за трајне везе између две машине, док је ССЛ дизајниран за непрекидне сесије.

ИПСец је првобитно добио мандат за ИПв6, јер пружа мрежну сигурност на ИП нивоу. Заправо, ИПсец је првобитно развијен као метода мрежне сигурности за ИПв6. Међутим, највећа слабост ИПСеца је та што не пружа више индивидуализоване аутентификације. Једном када неко добије приступ мрежи коју обезбеђује ИПСец, слободан је приступ било чему на мрежи; све док није успостављена друга аутентификација, нема ограничења приступа.

Уз то, ИПСец није изузетан у погледу удаљеног приступа. Дизајниран је за повезивање тачака на тачку између мрежа, као што је велика компанија која ствара сигурне везе са својим серверима за све његове пословне локације. Омогућавање повезивања удаљеним корисницима (као што су радници који желе радити код куће или током путовања) захтева више одржавања док захтевају одвојене апликације.

ССЛ екстензије и ВПН решења

Како је ССЛ превасходно стандард енкрипције заснован на апликацијама, развијена су решења која осигуравају да се ССЛ такође може применити на различите начине.

ОпенССЛ на ВПН-у

ОпенССЛ је опен-соурце верзија ССЛ-а која се користи у многим апликацијама које нису у претраживачу. Најважније је да је то метода примарне заштите коју користе ВПН-ови који раде на ОпенВПН платформи. ОпенССЛ је управо онакав како звучи: верзија ССЛ-а отвореног кода која је слободна за употребу и играње. Као и код многих иницијатива отвореног кода, ОпенССЛ је веома поуздан заједници која га користи да би била у току. То је резултирало одређеном фрустрацијом, јер ОпенССЛ не добија толико сигурност као ССЛ сертификат базиран на прегледачу који је купљен од стране сертификата. Пронађене су уочљиве рањивости, али ОпенССЛ се такође често ажурира како би се сузбиле те рањивости.

Постоји неколико вилица за овај програм, укључујући Гоогле-ов властити БорингССЛ. Позитивно гледано, ОпенССЛ сет алата омогућава стална побољшања с обзиром на то да је опен соурце.

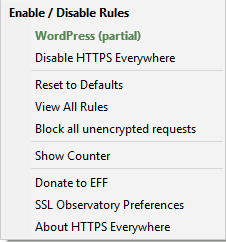

Сигурно прегледавање с ХТТПС свугде

Бесплатни производ Фондације Елецтрониц Фронтиер, ХТТПС Еверивхере је проширење за прегледач за Цхроме, Фирефок и Опера, који омогућава да ваш прегледач одабере ХТТПС странице када је то могуће. ХТТПС Свугде такође делује тако што помаже да заштити своје податке док сте повезани на веб локацију која користи ХТТПС на неким, али не на свим својим страницама. Све док веб локација подржава ХТТПС, ХТТПС Еверивхере може претворити странице у ХТТПС и шифрирати податке. Међутим, као што је назначено на страници за често постављана питања ЕФФ-а, веб локације које се повезују на упитне везе треће стране, као што су слике, не могу у потпуности да обезбеде ХТТПС.

Такође можете подесити ХТТПС Еверивхере да блокира несигурне везе и веб локације са веб идентитетима, посебну безбедносну функцију која ће спречити да се корисници интернета случајно нађу на пхисхинг сајтовима.

„ХТТПС“ Цхристиаан Цолен-а лиценциран под ЦЦ БИ 2.0

Шифровање сигурног соцкет слоја је од изузетног значаја за безбедност на интернету. Како би се заштитили од хакерских напада, крађе идентитета и других облика цибер криминала, корисници интернета треба да разумеју и активно користе веб локације са шифровањем ССЛ. Овај стандард шифрирања на високом нивоу користи комбинацију асиметричних и симетричних алгоритама кључева, а ССЛ сертификати користе асиметрични јавни кључ и приватни кључ који заједно раде на аутентификацији података и њиховој безбедности. Коришћењем ССЛ-а, подаци се шифрирају и надгледају преносе, проверавајући да ли су подаци сигурни и непромењени. Како би се заштитили од цибер криминала, корисници интернета треба да знају како да препознају да ли неки сајт користи ССЛ и да ли је ССЛ важан у одређеним ситуацијама.