Ние крием съобщения толкова дълго, колкото изпращаме съобщения. Първоначалният залог беше да се използва стелт; бързи и прикрити пратеници пренасяха съобщения напред-назад. Основният метод за предпазване на тези съобщения от любопитни очи просто не беше хванат. Веднъж хванато, съдържанието на съобщението ще се окаже в обятията на лошите. Оттам лошият човек може просто да прочете съобщението и след това да знае какво сте планирали, или да се преструва, че сте планиран получател и да изпрати невярен отговор, като по този начин изпълни оригиналната атака на Man In The Middle (MITM).

Следващият напредък в осигуряването на комуникациите беше да се скрие по някакъв начин истинското съдържание на съобщението. Ако съобщение от този тип беше прихванато, лошият човек не би могъл да го прочете и следователно информацията би била безполезна за тях. Изкуството да се прикрива съдържанието на съобщение стана известно като криптография, която е портманто на гръцките думи за скрито и писане.

Методите за криптиране на текст са толкова неограничени, колкото и нашите въображения. Въпреки това, практическите приложения на всеки метод за криптиране са много ограничени. Методите за криптиране и дешифриране трябва да бъдат известни и на двете страни и трябва да са достатъчно строги, за да не могат да се познаят методите от лошите. Тези два на пръв поглед прости проблеми засягат системи за криптиране завинаги. Играта на поддържане на шифрови шифри, работещи срещу непрекъснатия натиск на лошите момчета да разбият същите тези системи доведе до богата и интересна история на шифрите.

Въведение в шифровата терминология

Криптографията е богата тема с много интересна история и бъдеще. За да извлечете максимума от тази статия, най-добре е да имате основен захват на няколко термина и понятия. Следващият раздел ще ви помогне с това и можете да се почувствате свободни да го прескочите и да се върнете към него, ако възникне нужда.

Блокирайте шифъра

Блокът на шифъра криптира съобщение от зададен брой битове (блок) наведнъж.

код

Кодовете са по-сложни замествания от шифър, в който кодовете прехвърлят значение, а не директно заместване на текст, напр. Орелът е кацнал. Операциите с кодове изискват позоваване от някакъв вид, обикновено наричано Code Book. Поради тромавия характер на транспортиране и поддържане на кодови книги, кодовете са отпаднали от общо приложение в съвременната криптография в полза на шифри.

шифър

Шифрите са заместване на чист текст с шифротекст. На процеса не се приписва никакво значение, това е математическа или механична операция, предназначена просто да затъмни очевидния текст. EG: алгоритъмът на „въртене 13“ (ROT13), при който на буквите са присвоени буквите 13 точки след него в азбуката. Това води до A = N, B = O и т.н. За да шифрова или дешифрира съобщение, човек трябва да знае само алгоритъма.

Текст на шифъра

шифротекстът е нечетливата, криптирана форма на очевиден текст. Всеки, който се опита да чете шифротекст, първо трябва да го декодира. Дешифрирането на шифротекста разкрива четния очевиден текст.

Keyspace

Броят на възможните клавиши, които биха могли да бъдат използвани за създаване на шифротекст. Теоретично затрудненията с грубото принуждаване на шифротекста стават по-трудни с увеличаване на пространството на клавишите.

хашиш

Хешът е шифър, който се използва за осигуряване на пръстов отпечатък на някои данни, а не за шифров текст на тези данни. Хешовите шифри приемат някакво съобщение като вход и извеждат предсказуем пръстов отпечатък въз основа на това съобщение. Ако съобщението бъде променено по някакъв начин, колкото и да е тривиално, пръстовият отпечатък трябва да се различава драстично. Най-честото използване на хешовете е да се провери дали локалното копие на някакъв файл е истинско възпроизвеждане на оригиналния файл.

Отличителните белези на добрия хеширащ шифър са:

- Тя е детерминирана; което означава, че едно и също съобщение, изпълнено през един и същ хеш-шифър, винаги ще произвежда един и същ отпечатък и

- Има ниско ниво на сблъсък; което означава, че различните съобщения, преминаващи през един и същ хеш-шифър, трябва да дадат различен отпечатък.

Моноалфабетни шифри

Шифър, който използва една азбука и обикновено е обикновено транспониране. Например буквата А ще бъде представена с буквата F.

Те са толкова лесно счупени, че ние имаме криптограми в дрогериите заедно с кръстословиците за забавление.

Някои примери за моноалфабетни шифри са:

- Цезарен шифър

- Pippen шифър

- Playfair шифър

- Морзов код (въпреки името му)

Обикновен текст

чист текст се отнася до четим текст на съобщение. plaintext е криптиран в шифротекст и може да бъде дешифриран от получателя обратно в явен текст.

Полиалфабетни шифри

Това е транспозиционен шифър, но за разлика от моноалфабетни шифри, се използва повече от една азбука. В шифротекста има вградени сигнали, които съобщават на получателя кога азбуката се е променила.

Някои примери на полиалфабетни шифри са:

- Alberti шифър

- Vigenère шифър

Поток шифър

Шифърът на потока криптира съобщение по един знак в даден момент. Машината Enigma е пример за поточен шифър.

Симетрични / асиметрични ключове

Във всички, освен най-тривиалните системи за криптиране, е необходим ключ за криптиране и дешифриране на съобщенията. Ако за двете цели се използва един и същ ключ, тогава този ключ се обозначава като симетричен. Ако за криптиране и декриптиране се използват различни ключове, какъвто е случаят с криптографията с публични ключове, тогава се казва, че ключовете са асиметрични.

Симетричните ключове обикновено се смятат за малко по-силни от асиметричните ключове. Но те имат тежестта да се нуждаят от сигурен метод, при който да се прехвърлят ключовете на всички участници в съобщението преди употреба.

Cryptanalysis

Има два начина за откриване на очевидния текст от шифротекста. Първият начин е да декриптирате шифротекста, използвайки очакваните техники за декриптиране. Вторият начин е да се използва анализ, за да се открие очевидният текст, без да се притежава ключът за криптиране. Последният процес разговорно се нарича разбиване на криптовалута, което по-правилно се нарича криптоанализа.

Анализ на честотата

Криптоанализата инспектира шифротекста и се опитва да намери модели или други индикатори, за да разкрие очевидния текст под него. Най-често използваната криптоанализа техника е честотен анализ. В английския език има 26 букви и честотата на буквите на общ език е известна. Гласни като A и E се появяват по-често от букви като Z и Q. Като направите една крачка назад, цели думи като THE и AN се появяват по-често от думи като ANT или BLUE.

За да се бори срещу честотата на думите, шифротекстът може да бъде разбит на стандартни блокове, а не да бъде оставен в естествения си вид. Например:

Предвид открития текст:

КАК ДРУГА ЩЕ БЪДЕ ДЪРЖАЩА ЧАКА, АКО ДЪРВЕН ЧАК МОЖЕ ДА СЕ ЧУКЕ

и прилагайки Цезар шифър с помощта на въртене 16, ние завършваме със следния текст:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

Анализът на честотата ни дава някои улики за обикновения текст:

- Фразите MEET и SXKSA се появяват многократно

- Буквите Q се показват два пъти самостоятелно, което е силен индикатор, че Q е или A, или I

- Думата MEET почти сигурно има две гласни в средата, защото в тази позиция би имало много малко думи с две еднакви съгласни.

- Недостатък на ротационните шифри е, че никоя буква не може да се изравни сама по себе си, следователно можем да премахнем действителната дума MEET като незабележим текст.

- Ако приемем, че Q е A или I, тогава можем също така да приемем, че E не е A или I и не може да бъде E. Тъй като сме почти сигурни, че E е гласна, ние с E сме или O или U. От там са нужни малко усилия за тестване на тези опции и в крайна сметка се оказва с вероятна дума WOOD.

- Ако WOOD е правилен, тогава можем да променим едни и същи букви с други думи: E = 0, M = W, T = D, Q = A и да продължим да работим по нашия шифротекст..

- Друг начин да се продължи е да се тества дали това е обикновен въртящ се шифър. За да направим това, бихме изчислили отместването от буквата на шифротекст и обикновена буква като M = W. Това ни дава 16, и ако след това обърнем всяка буква назад 16 слота в азбуката, останалата част от обикновения текст или ще направи смисъл, или все пак ще бъде неразбираемо глупости.

Сега помислете за същия пример, ако се използват стандартни блокове. Шифротекстът ще изглежда така:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Въпреки че това не прави невъзможен анализ на честотата, това го прави много по-трудно. Първата стъпка в справянето с този тип шифър би била да се опита да го върне обратно в естествената си формулировка. Все още е възможно да виждате повторения като MEET и SXKSA, но е много по-трудно да изберете самостоятелни думи, като това, което представлява Q.

Ако харесвате този тип неща, разгледайте местния магазин за дрогерии или магазина за книги. Обикновено има книги за криптовалути в същия раздел като книгите за кръстословици.

Използване на заменени криптографски ключове

При съвременна употреба ключовете за криптография могат да изтекат и да бъдат заменени. В големи системи като тези, използвани от военните, криптографските ключове се заменят в зададени часови часове, ежедневно, седмично, месечно или годишно. Когато ключът бъде заменен, се казва, че предишният ключ е заменен. Заместените ключове трябва да бъдат унищожени, защото те представляват изключително ценен инструмент за криптоанализа. Ако противник е събрал и складирал криптирани комуникации и по-късно може да дешифрира тези съобщения чрез получаване на заменения ключ, използван за криптирането им, това осигурява плодородна почва за криптоанализа на съобщенията от текущия ден.

В комерсиалния интернет в епохата след Сноуден е лесно да си представим NSA да получи заменени SSL ключове и да се върне обратно, за да декриптира огромния набор от данни, получени чрез програми като PRISM.

Квантови изчисления и криптоанализа

Днешните компютри не са се променили значително от създаването. На фундаментално ниво компютрите работят на битове, които са единични слотове, които могат да съдържат или стойността 1, или стойността 0. Всеки процес, който се осъществява на компютър, включително криптиране и дешифриране на съобщения, трябва да бъде сведен до този прост фундамент.

За разлика от тях, квантовите компютри работят, използвайки физическите концепции за суперпозиция и заплитане, вместо битове за изчисляване. Ако това е доказано възможно, квантовите изчисления вероятно биха могли да разбият всяка съвременна крипто система за част от времето, което отнема днес. И обратното, квантовите изчисления също трябва да могат да поддържат нови видове криптиране, които да доведат до изцяло нова ера на криптографията.

Историческа прогресия

Първоначалните моноалфабетни и полиалфабетни шифри имаха същия проблем: те използваха статичен, никога не променящ се ключ. Това е проблем, тъй като веднъж противник разбра как да изложи диаграма на pigpen, например, тя може да дешифрира всяко едно съобщение, някога криптирано с този алгоритъм.

Шифрови ключове

За да се обсеби повече текста, беше разработена концепцията за смяна на клавишите. Използвайки Цезаровия шифър, човек може да промени шифротекста, като просто увеличава стойността на въртенето. Например:

Използването на Цезаровия шифър за криптиране на фразата FLEE TO HILLS FOR ALL Е ПОГУБЕНО

Въртене на 10 шифротекста:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Въртене на 4 cpher текст:

JPII XS XLI LMPPW JSV EPP MW PSWX

Предимството на прилагането на произволен ключ към обикновения текст е, че някой, който знае как работи шифърът на Цезар, все още няма да може да дешифрира текста, без да знае каква въртяща се стойност е използвана за криптирането му.

Макар че горният пример е прост пример поради тривиалния характер на Цезаровия шифър, за начало, прилагането на по-сложни клавиши може да увеличи строго сигурността на шифротекста.

Значителни шифри

В цялата история е имало много видове шифри. Те започнаха преди всичко като военен инструмент и военните са все още най-тежките потребители на криптографията днес. От тези военни корени виждаме, че за да има успех, един шифър трябваше да има тези качества.

- резистентност към криптоанализа

- достатъчно гъвкав за транспортиране чрез пратеник при груби условия

- лесен за използване на кално, кърваво бойно поле

Всеки шифър, който беше склонен към грешка при криптиране или дешифриране на бойното поле или падна твърде лесно до прихващане и проверка, не продължи дълго. Имайте предвид, че една грешка в криптирането може да направи цялото съобщение напълно нечетливо от получателя.

Някои от по-забележителните шифри следват в следващия раздел.

Сцитале – 120 г. сл. Хр

Това е моноалфабетна, симетрична шифрова система. И подателят, и получателят трябва да притежават цилиндър от дърво с абсолютно същия диаметър. Всъщност това е ключът.

Подателят взема дълго тясно парче плат и го навива около сцитата. След това той пише съобщението в стандартен формат отдясно на ляво на плата. След това тъканта се отстранява от сцитала и изглежда просто дълга лента от плат, която може да се разтърка и скрие на най-малките места за транспортиране.

Получателят просто трябва да увие тъканта около съответстващата им сцитала и съобщението става ясно. Докато този прост шифър ще падне много бързо до криптоанализа, предпоставката е, че само сцитала с точно същия диаметър може да дешифрира съобщението.

Vigenère – 1553г

Първоначално описан от Джован Беласо през 1553 г., шифърът на Вигенер е пресъздаден няколко пъти, последно от Блез де Виньер през 19 век. Това е един от първите полиалфабетни шифри. Той все още е симетричен по природа, но беше достатъчно здрав, за да се напука, че остава в употреба повече от три века.

Полиалфабетни шифри позволяват използването на много азбуки по време на криптиране, което значително увеличава ключовото пространство на шифротекста. По-ранните версии на полиалфабетни шифри изискват твърдо придържане към местата, при които азбуката ще се промени. Реализацията на Bellaso на този шифър позволи на изпращача да променя азбуки на произволни места в процеса на криптиране. Сигналът за промяна на азбуката трябва да бъде предварително съгласуван между подателя и получателя, следователно това все още е симетричен метод на криптиране.

Шифърът на Vigenère се използва на практика доскоро след Американската гражданска война. Добре е обаче да се разбере, че Съюзът многократно нарушава тези съобщения, тъй като ръководството на Конфедерацията разчита изключително много на твърде малко ключови фрази, за да сигнализира за промени в азбуката..

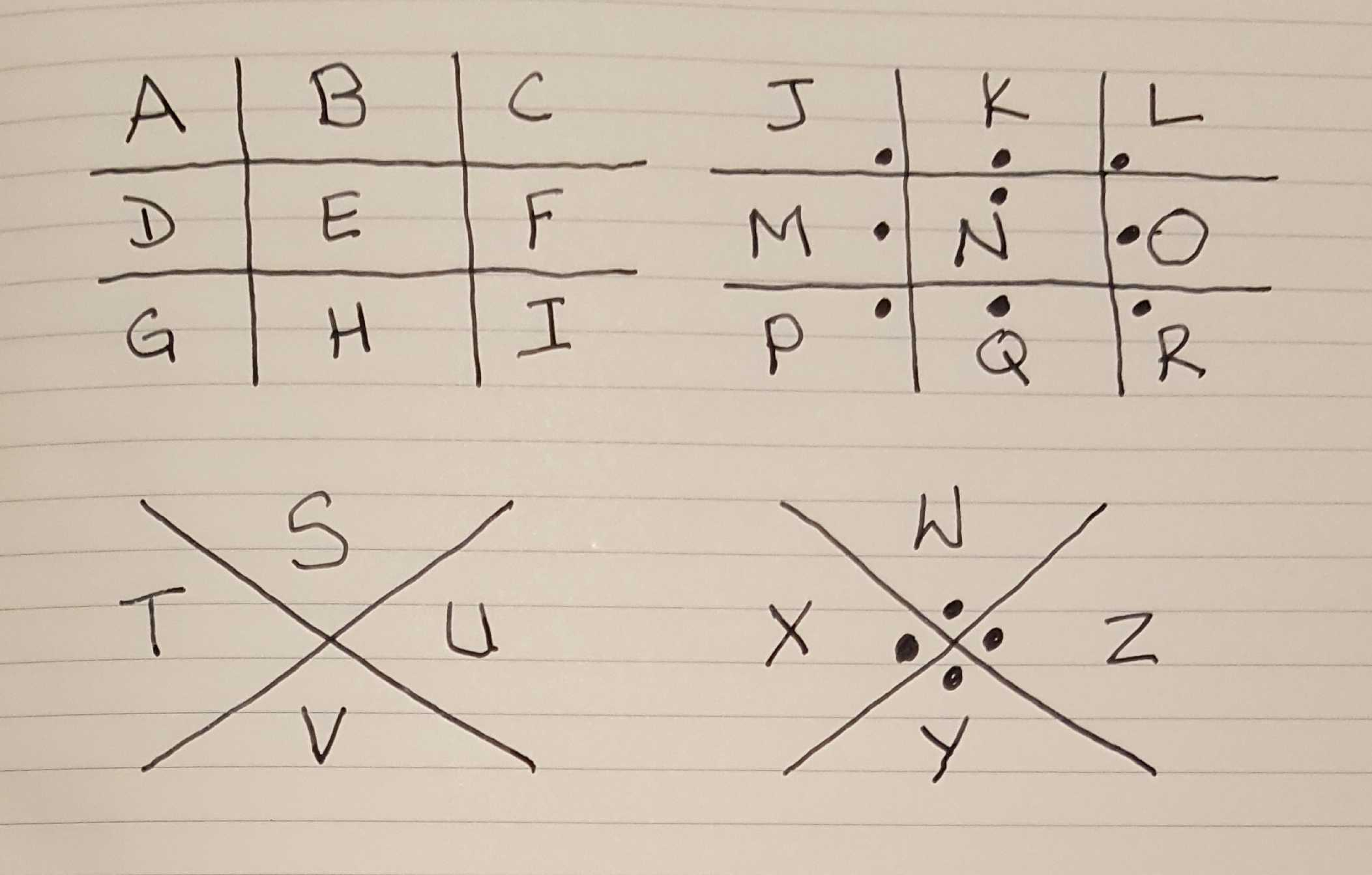

Pigpen Cipher – 1700

Известен също като Шифър на масонството, Pippen Cipher е друг симетричен моноалфабетен заместващ шифър. Шифроването и дешифрирането се извършват чрез полагане на 4 решетки. Две решетки съдържат 9 пространства като дъска с тик-так-пръст, а две решетки наподобяват голяма буква X и съдържат 4 интервала всяка. Заедно има 26 интервала, които да съвпадат с 26-те букви в латинската азбука. Всички секции се идентифицират по уникален начин чрез комбинация от формата на секцията и наличието или липсата на точка в нея. Съобщенията се криптират с помощта на идентификатора на секцията вместо на действителната буква.

Тук съм създал шифров ключ на Pigpen:

Дешифрирането се извършва чрез полагане на същата мрежа и транспониране обратно на идентификатора на раздела към буквата. Следователно фразата в неясен текст на ПРОЧЕТЕТЕ КОМПАНИТЕ шифрира в тази серия от изображения:

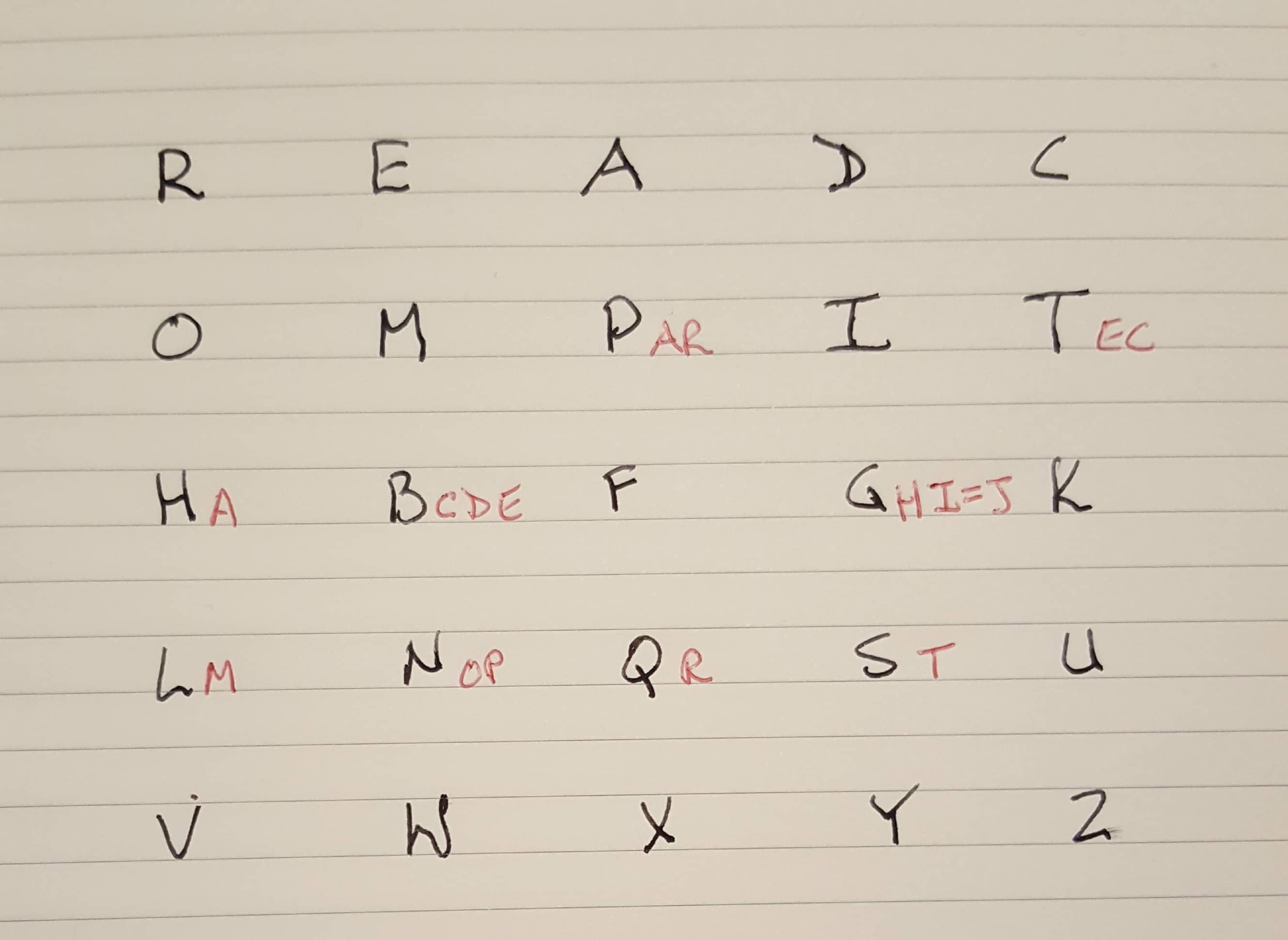

Playfair шифър – 1854г

Шифърът Playfair използва 26 биграма (две букви) вместо 26 монограма като ключ за кодиране. Това значително увеличава ключовото пространство на шифротекста и затруднява честотния анализ. Съобщенията, кодирани в Playfair, се създават чрез изграждане на 5 на 5 мрежа от букви, която се генерира от произволна кратка фраза и след това се попълва останалата част от мрежата с неповтарящи се букви от азбуката. Тази мрежа представлява ключа и всеки, който иска да дешифрира съобщението, трябва да реконструира същата мрежа. От това можете да заключите, че получателят трябва също да знае същата кратка фраза, използвана за криптиране на съобщението, която е много по-трудно да се определи от обикновеното въртящо число.

Проницателните читатели ще разберат, че 5 x 5 = 25, но в латинската азбука има 26 букви. За да се постигне това, буквите I и J обикновено се използват взаимозаменяемо. Могат да се използват и други две писма, но тази информация трябва да бъде изпратена на получателя, за да се гарантира, че правилно са декодирали съобщението..

След като мрежата беше конструирана, потребителите трябваше да знаят само 4 прости правила за криптиране или дешифриране на съобщението. Трудно е да разберем ключа в писмена статия, затова създадох Playfair мрежа, за да илюстрирам. Използвах фразата ПРОЧЕТЕТЕ КОМПАНИТЕ като ключова фраза. След като го изписвам, започвам да пиша азбуката, за да попълня останалата част от мрежата. Не забравяйте, че всяка буква може да бъде в мрежата само веднъж и аз и J сме взаимозаменяеми. Това ми дава ключ за Playfair като изображението по-долу. Буквите в червено бяха пропуснати, защото те вече се появяват в мрежата.

Имайте предвид, че фазата READ COMPARITECH е просто случайната фраза за изграждане на мрежата. Това не е криптиран текст. Тази получена решетка ще бъде използвана за криптиране на вашия просто текст.

Еднократни подложки (OTP) – 1882

Еднократна подложка (OTP) се отнася до симетрична система за криптиране, използваща клавиши, които се променят с всяко едно съобщение. Ако ключовете наистина са еднократни, тогава шифротекстът би бил изключително устойчив на криптоанализа. Първоначално тези клавиши бяха написани на подложки от хартия и тъй като всеки клавиш се използва само веднъж, името One Time Pad остана.

На практика OTP е трудно да се разположи правилно. Като симетрична система, той изисква от изпращача и всички получатели да имат една и съща книга OTP. Той има и съществен недостатък в това, че съобщението не може да бъде по-дълго от използваната подложка. Ако беше, тогава части от подложката ще трябва да се използват повторно, което значително отслабва шифротекста до криптоанализа.

OTP все още се използват днес в някои военни за бързи, тактически съобщения на място.

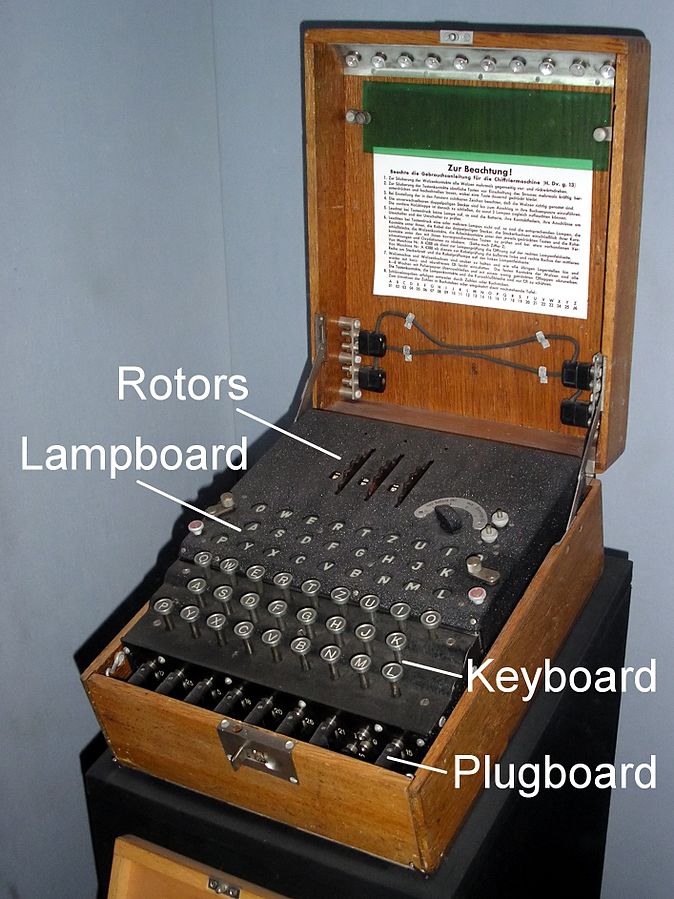

Енжима – 1914г

Създаден от германския гражданин Артур Шербиус след Първата световна война за търговски цели, машината Enigma е машина за шифроване с многофазен поток. Машината се състоеше от клавиатура, светлинен панел и някои регулируеми ротори. Операторите ще зададат позицията на роторите и след това ще напишат съобщение на клавиатурата. Докато всяка буква е била въведена, съответната буква ще светне на светлината. Това беше шифрованото писмо, което формира шифротекста. Приемниците трябва да знаят правилните настройки на роторите, които да използват, и тогава те извършват същия процес. Въпреки това, тъй като приемникът, въведен във всяка буква от шифротекст, съответната буква, която ще свети, ще бъде буквата в неясен текст.

Германските военни подобриха машината, като добавиха табло и затова я считаха за нечуплива и използваха Enigma за всичко. Бюрото за шифроване на полския генерален щаб разбива германската военна Enigma през 1932 г. Те успяха да превърнат машината в машината от информация, получена от лошата оперативна сигурност (OpSec) на немските потребители на Enigma. Те обаче не успяха в действителност да дешифрират съобщения, докато французите не споделиха информация за Enigma от един от германските си шпиони.

Полското бюро за политика на шифъра беше в състояние да чете германския трафик на Enigma години наред, докато продължаващият напредък на германците в системата не затрудни твърде много. В този момент, точно преди избухването на Втората световна война, Обединеното кралство и Франция бяха внесени в кошарата и мониторингът и декриптирането на трафика на Enigma стана част от Project Ultra.

Общоприето е, че способността на съюзниците да декриптират трафика на Enigma съкрати резултата от Втората световна война с няколко години.

SHA Family Hash Ciphers 1993 – 2012

SHA е семейство от алгоритми, които се използват за хеширане, а не за криптиране и се публикуват от Националния институт за стандарти и технологии (NIST). Оригиналният SHA шифър, публикуван през 1993 г., вече е обозначен SHA-0, за да се впише в конвенциите за именуване на следващите версии.

Както SHA-0, така и SHA-1 (пенсионирана през 2010 г.) са показани, че не могат да отговарят на стандартните белези на хеш (изброени в раздела за терминологията) и вече не се използват. HMAC-SHA1 все още се счита за непрекъснат, но SHA-1 във всички аромати трябва да се изхвърли в полза на по-високи версии, където е практично.

Текущите шифри SHA-SHA-2 и SHA-3 (2012) се използват и днес.

MD5 хеш – 1991г

MD5 е алгоритъм на хеширане, разработен през 1991 г. за справяне с проблемите на сигурността в MD4. До 2004 г. MD5 по същество е бил разбит от усилията за събиране на тълпи, показващи, че MD5 е много уязвим към атака за рожден ден

Днес се предоставят отпечатъци на MD5 за проверка на файл или съобщение. Но тъй като криптографски е счупен, MD5 хешовете могат да се разчитат само за откриване на неволни промени в файла или съобщение. Умишлените промени могат да бъдат маскирани поради слабостта на алгоритъма.

Модерни шифри

Криптографията е широко използвана в интернет днес. Голяма част от нашите интернет дейности са криптирани с помощта на TLS (Transport Layer Security) и ключовете се обменят с помощта на асиметричен процес.

Компютрите са изключително добри в обработката на данни с помощта на алгоритми. След като компютрите пристигнаха на сцената, развитието на шифъра избухна. Компютрите са не само отличен инструмент за създаване на криптографски шифри, но и изключително полезни за разбиване на криптографски шифри чрез криптоанализа. Това означава, че увеличаването на мощността на компютъра винаги се съобщава от разработването на нови шифри и оттеглянето на старите шифри, защото те вече са твърде лесни за разбиване.

Поради тази безкрайна битка за изчислителна мощност, компютрите, използващи интернет, обикновено поддържат голям списък от шифри във всеки даден момент. Този списък от шифри се нарича шифров пакет и когато два компютъра се свързват, те споделят списъка с шифри, които и двамата поддържат, и се приема общ шифър, за да се извърши криптиране между тях. Този процес съществува, за да се осигури най-голяма оперативна съвместимост между потребители и сървъри във всеки даден момент.

Шифри като Enigma и DES (Standard Encryption Standard) са счупени и вече не се считат за безопасни за криптографско използване. Към днешна дата RSA (Rivest, Shamir, Adleman) и AES (Advanced Encryption Standard) се считат за безопасни, но с увеличаване на изчислителната мощност те също ще паднат един ден и ще трябва да бъдат разработени нови шифри, за да продължи използването на криптографията мрежа.

Криптография с публичен ключ

Криптографията с публичен ключ е асиметрична система, широко използвана днес както от хората, така и от компютрите. Ключът, използван за криптиране на данни, но не и дешифрирането му, се нарича публичен ключ. Всеки получател има свой публичен ключ, който е широко достъпен. Подателите трябва да използват публичния ключ на предвидения получател, за да кодират съобщението. Тогава получателят може да използва техния придружителен секретен ключ, наречен частен ключ, за да декриптира съобщението.

RSA е основният шифър, използван в криптографията на публичния ключ. Шифърът RSA умножава две много големи прости числа заедно като част от процеса на генериране на ключове. Силата му разчита на факта, че противникът ще трябва правилно да разпредели този продукт в първоначално използваните две първични числа. Дори с днешната изчислителна мощност, която в повечето случаи не е осъществима. Може да си припомните, че факторизацията е процесът на намаляване на число до двете най-малки числа, които могат да бъдат умножени заедно, за да се получи първоначалното число. Простите числа имат само два фактора – 1 и самите тях. По-подробно описвам криптографията на публичния ключ тук..

Асиметричните шифри са по-бавни от симетричните шифри, но реализирането на асиметрични криптовалути с публичния ключ има едно ясно предимство: тъй като публичният ключ не може да се използва за дешифриране на съобщения, той може да бъде предаден на подателя без никакви предпазни мерки. По този начин няма нужда двете страни да обменят ключове преди обмен на първото си криптирано съобщение.

За малки неща като имейли, асиметричната криптография е добре, но за шифроване в големи мащаби, като цели дискове или архивиране на файлове, това е твърде бавно. Повечето широкомащабни крипто системи използват днес хибриден подход; асиметрична криптовалута се използва за обмен на симетрични ключове, а след това симетричните ключове се използват за действителните процеси на криптиране и декриптиране.

Непрекъснат шифротекст

Като се има предвид нашата изчислителна мощ днес, може да изглежда невероятно да разберем, че има някои много стари шифъртекстове, които все още не са дешифрирани.

Последното писмо на убиеца на Зодиак

Убиецът на Зодиак е сериен убиец, който тероризира Калифорния в продължение на няколко години в края на 60-те. Убиецът изпрати 4 шифърни съобщения до полицията през това време, от които четвъртото остава неразкъсано и до днес.

Има някои твърдения, че хората са счупили последния шифър, но нищо не се е поддало на проверка.

Три окончателни съобщения на Enigma

Не всички съобщения на Enigma все още са дешифрирани. Въпреки че има малка военна стойност за това, има проект Enigma @ Home, който се стреми да декриптира няколкото останали съобщения от 1942 г. Подобно на други @ home проекти, като SETI @ Home, проектът използва резервни цикли на процесора на компютрите на членовете, за да опит за дешифриране на крайните съобщения.

Какво следва?

Изчисленията все още са млада наука. Все още работим с „версия 1“, което означава, че компютрите ни все още са ограничени до двоичните функции „и-нули“. Квантовите изчисления вероятно са следващото голямо нещо в изчисленията и това ще промени коренно начина, по който работи изчислението, вместо просто да увеличава процесора, за да се справят с повече от нули и нули. Квантовата механика има това странно правилно наречено „суперпозиция“, което означава, че нещо може да бъде в повече от едно състояние, докато не се наблюдава. Най-известният мисловен експеримент, който илюстрира суперпозицията, е този на котката на Шродингер, където котката в кутия е жива и мъртва, докато не се срути в едно от тези състояния, когато бъде наблюдавана.

Изчисляването на това означава, че кубитите (квантовите битове) могат да имат две състояния, вместо бинарното едно състояние. Докато малко може да бъде само 1 или 0, кубит може да бъде и двамата чрез концепцията за суперпозиция. Това не само прави трудна математика като тази, използвана за фактор на големи числа, почти тривиална за изпълнение, но също така може да предвещава края на атаките Main-In-The-Middle.

Друго свойство на квантовото предаване е концепцията за „интерференция“. Интерференцията е поведението на субатомните електрони да преминат през бариера и след това да се съберат от другата страна. Намесата може да се осъществи само ако никой не я наблюдава (дърво, гора, някой?). Следователно теоретично би било невъзможно някой да пресече съобщение, предавано през квантова система, без да бъде открито. Пътят на електроните ще бъде променен, като се наблюдава и интерференция вече няма да се проявява, като по този начин показва, че съобщението е било наблюдавано. Най-добрият квантов компютър към този момент има няколко кубита, но технологията напредва бързо.

„Сцитале“ от Луриген. CC Share-A-Like 3.0

Тази статия е много интересна и информативна за криптографията. В нея се обяснява как еволюират методите за криптиране на съобщения и какви са предизвикателствата, свързани с тях. Криптографията е много важна за сигурността на информацията и защитата на личните данни. В статията се обясняват основните термини и понятия, свързани с криптографията, като блокове шифри, кодове, шифри, шифротекст и други. Това е много полезна информация за всеки, който се интересува от криптографията и защитата на данните.

Тази статия е много интересна и информативна за криптографията. В нея се обяснява как еволюират методите за криптиране на съобщения и какви са предизвикателствата, свързани с тях. Криптографията е много важна за сигурността на информацията и защитата на личните данни. В статията се обясняват основните термини и понятия, свързани с криптографията, като блокове шифри, кодове, шифри, шифротекст и други. Това е много полезна информация за всеки, който се интересува от криптографията и защитата на данните.

Тази статия е много интересна и информативна за криптографията. В нея се обяснява как еволюират методите за криптиране на съобщения и какви са предизвикателствата, свързани с тях. Криптографията е много важна за сигурността на информацията и защитата на личните данни. В статията се обясняват основните термини и понятия, свързани с криптографията, като блокове шифри, кодове, шифри, шифротекст и други. Това е много полезна информация за всеки, който се интересува от криптографията и защитата на данните.