Много организации и лица започнаха да приемат основни мерки за сигурност, като например изискване на по-строги пароли, прилагане на двуфакторна автентификация и управление на контрола на достъпа. Но е обичайно да забравяме за защита за най-лошите сценарии. Един основен надзор е какво се случва, ако някой загуби лаптопа си или компютърът бъде откраднат.

Ако не са налице правилните защитни мерки, нападателите биха могли да завършат с всички данни на устройството – лични тайни, интелектуална собственост, финансова информация, ценни данни за компанията, чувствителни данни за клиента и други.

Това представлява огромен риск както за хората, така и за организациите. Едно от решенията е да настроите дистанционно избърсване на устройства. Това позволява на администраторите да изтриват данни, дори ако компютърът е изгубен или откраднат (въпреки че има някои ограничения). Друга полезна мярка за безопасност е да реализирайте пълно криптиране на диска така че крадецът няма достъп до никакви данни на лаптопа, освен ако те също не успеят да откраднат ключа.

Всяка от тези техники може да бъде по-сложна, отколкото изглежда в началото, и всяка от тях идва със свои плюсове и минуси. Поради това има някои случаи на използване, при които една опция е по-добра от другата или и двата механизма могат да бъдат комбинирани, ако нивото на заплаха е достатъчно високо.

Какво е изтриването на дистанционно?

Дистанционното избърсване дава възможност за изтриване на данни от лаптоп или компютър, без да е необходимо да сте пред устройството. Това е критична характеристика, която както физическите лица, така и компаниите трябва да обмислят да прилагат на всички компютри, които съдържат чувствителни или ценни данни.

Трябва да се настрои предварително, но ако са активирани отдалечени възможности за избърсване, собственикът може да изтрие данните и да попречи на нападателя да открадне информацията или да използва данните за стартиране на още кибер атаки. Това може да направи отдалечените кърпички ценен инструмент за предотвратяване на нарушения на данните.

Ако вече разбирате важността на отдалеченото изтриване и други механизми за защита като криптиране на диска, разгледайте следните раздели, за да научите как да ги настроите. Ако все още не сте съвсем сигурни какви атаки биха могли да предотвратят, прескочете напред към Защо трябва да разрешите отдалечено изтриване или пълно криптиране на диска? раздел, за да видите какви щети могат да възникнат, когато тези мерки не са налице.

Как да дистанционно избършете лаптоп

Разнообразни програми могат дистанционно да изтрият компютър. В този урок, ще използваме Prey, защото той е с отворен код и не е нужно да плащате, за да го настроите, въпреки че ако дадено устройство бъде откраднато и решите да го изтриете, ще трябва да платите за абонамента на този етап. Важно е да се отбележи, че Prey трябва да бъде настроен предварително – след като лаптопът вече е изгубен или откраднат, вече е късно да инсталирате всеки софтуер за дистанционно изтриване.

Преди вашето устройство да бъде изгубено или откраднато

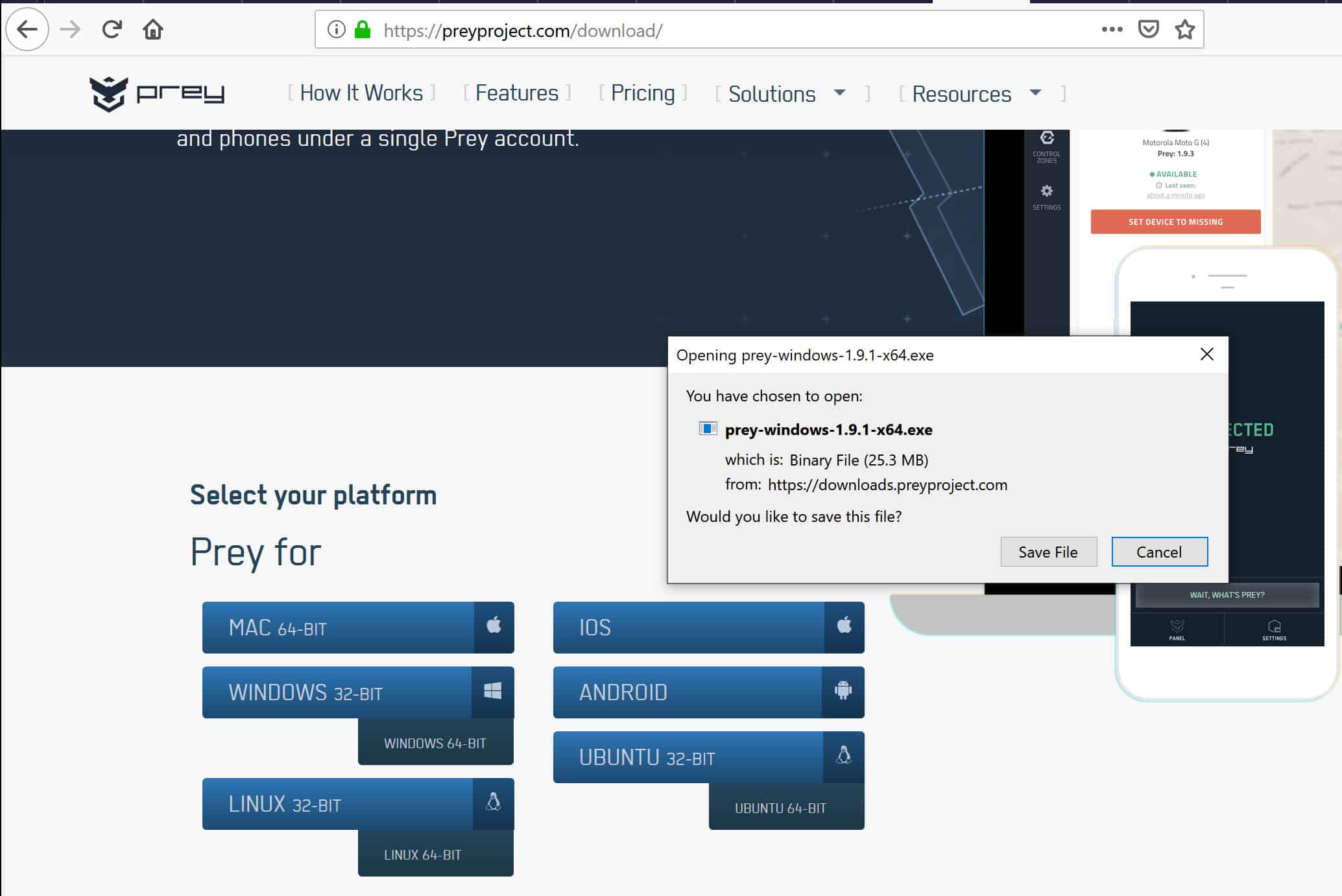

За да започнете, отидете на страницата за изтегляне на Prey и изберете подходящата версия за вашия компютър или устройство. В този урок ще използваме 64-битната версия на Windows. След като щракнете върху изтеглянето си, натиснете Запишете файла в диалоговия прозорец, който се показва:

След като файлът приключи с изтеглянето, отворете го, за да стартирате съветника за настройка. Когато стигнете до екрана за добре дошли, щракнете Следващия, следван от Съгласен съм когато се появи лицензионното споразумение. В следващия екран или изберете в коя папка за местоназначение искате да бъде инсталирана Prey, или я оставете като опция по подразбиране. Кликнете Инсталирай.

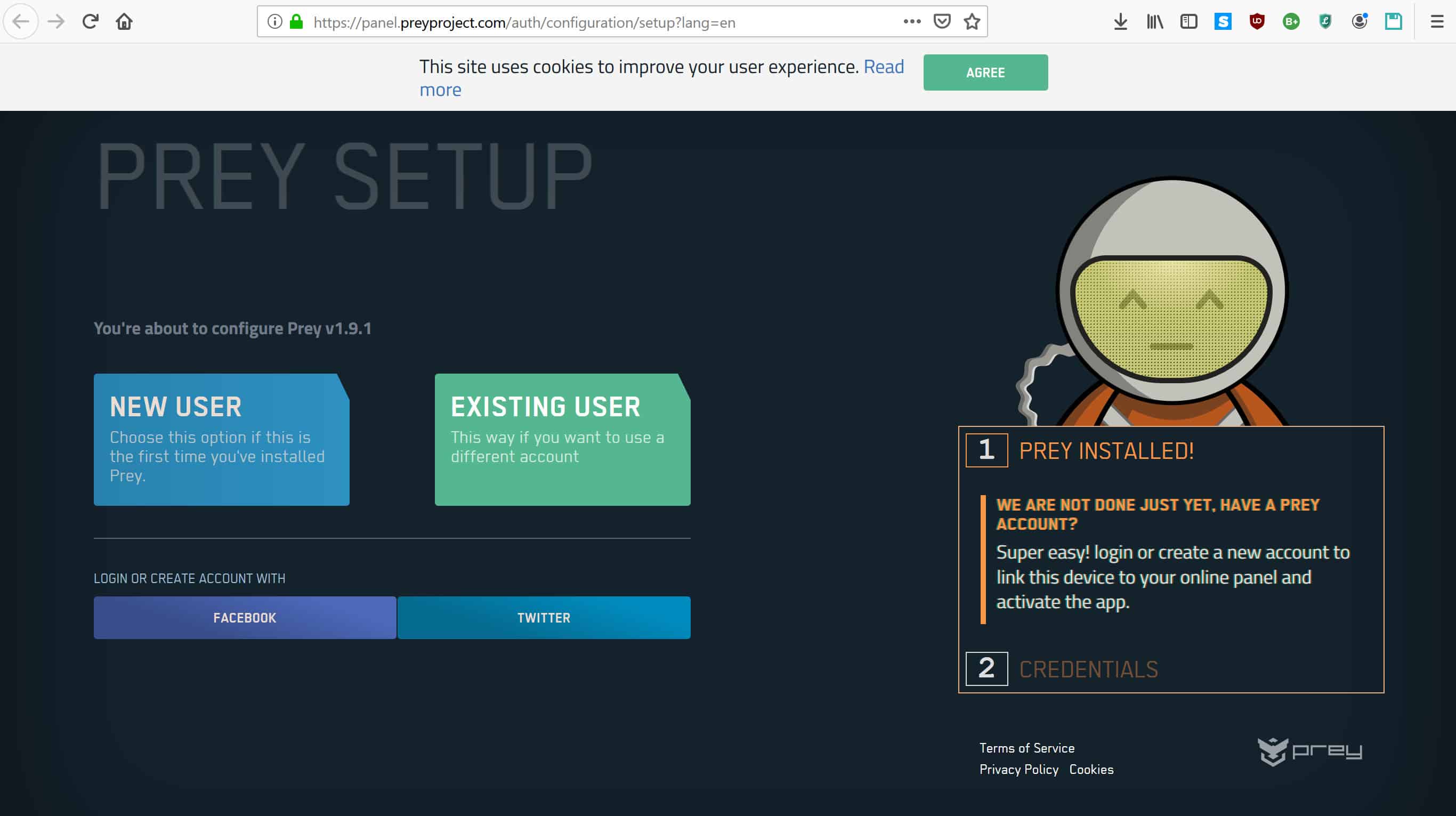

Когато съветникът завърши инсталацията, уверете се, че маркирате квадратчето за стартиране на Prey, след което щракнете завършек. Това ще изведе следната страница във вашия уеб браузър:

Ако приемем, че това е първата ви настройка за плячка, щракнете НОВ ПОТРЕБИТЕЛ, след това въведете вашето име, имейл адрес и парола в полетата за въвеждане, които се появяват. Щракнете върху квадратчето в reCAPTCHA, за да докажете, че не сте робот, както и квадратчетата за отметка, за да посочите, че сте на възраст над 16 години и сте прочели условията. Щракнете върху синьото РЕГИСТРИРАЙ СЕ бутон под тях.

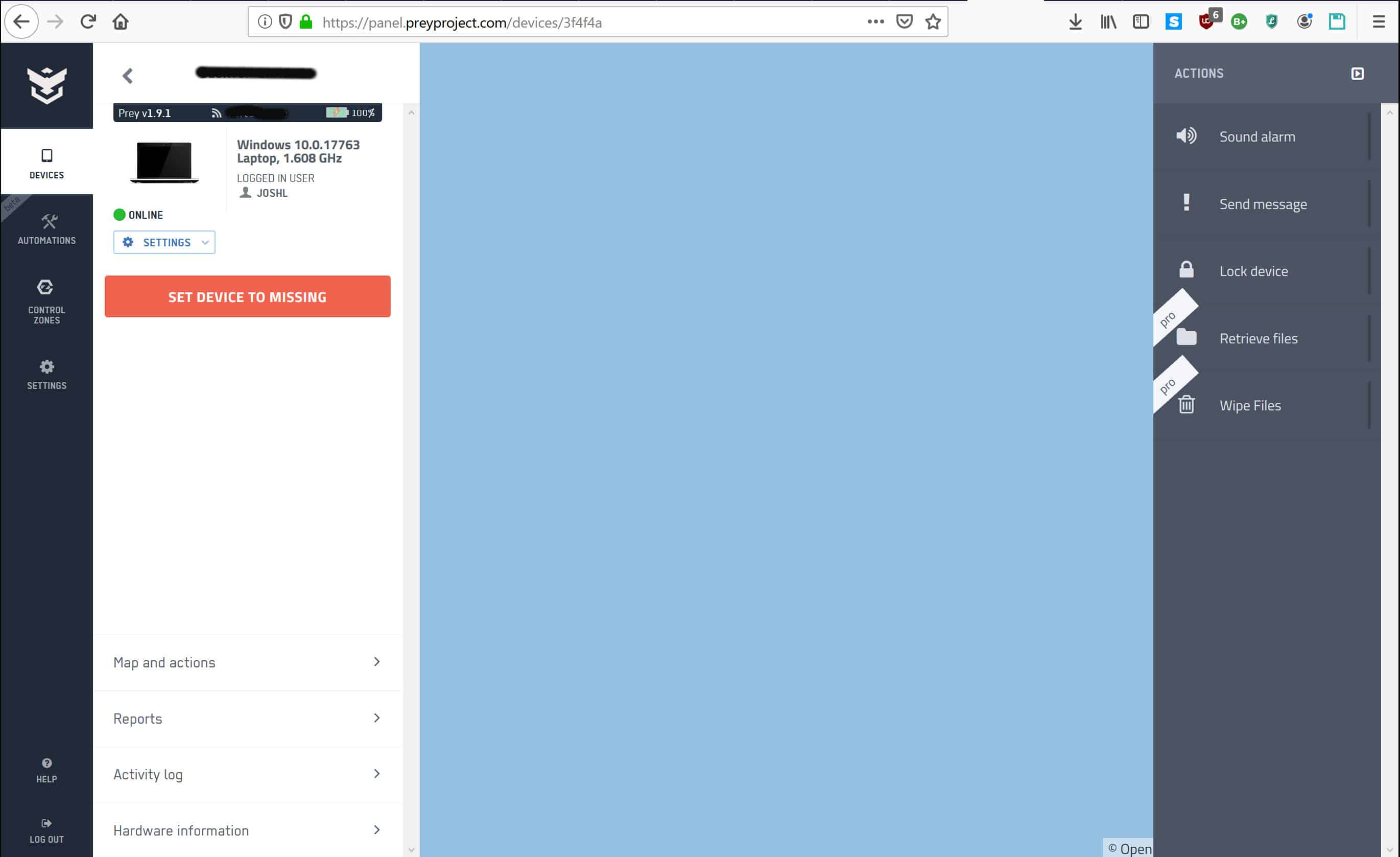

Това ще стартира контролния панел на Prey, който ще показва последното известно местоположение на устройството ви:

Обърнете внимание, че на тази снимка картата е била преместена в средата на океана поради съображения за поверителност. Обикновено той ще покаже вашия район с поле, в което е отбелязано последното ви известно местоположение.

След като Prey работи и предлага редица функции като локални услуги, дистанционно заключване и отдалечено избърсване, които можете да използвате при необходимост.

След изгубване или откраднато устройство

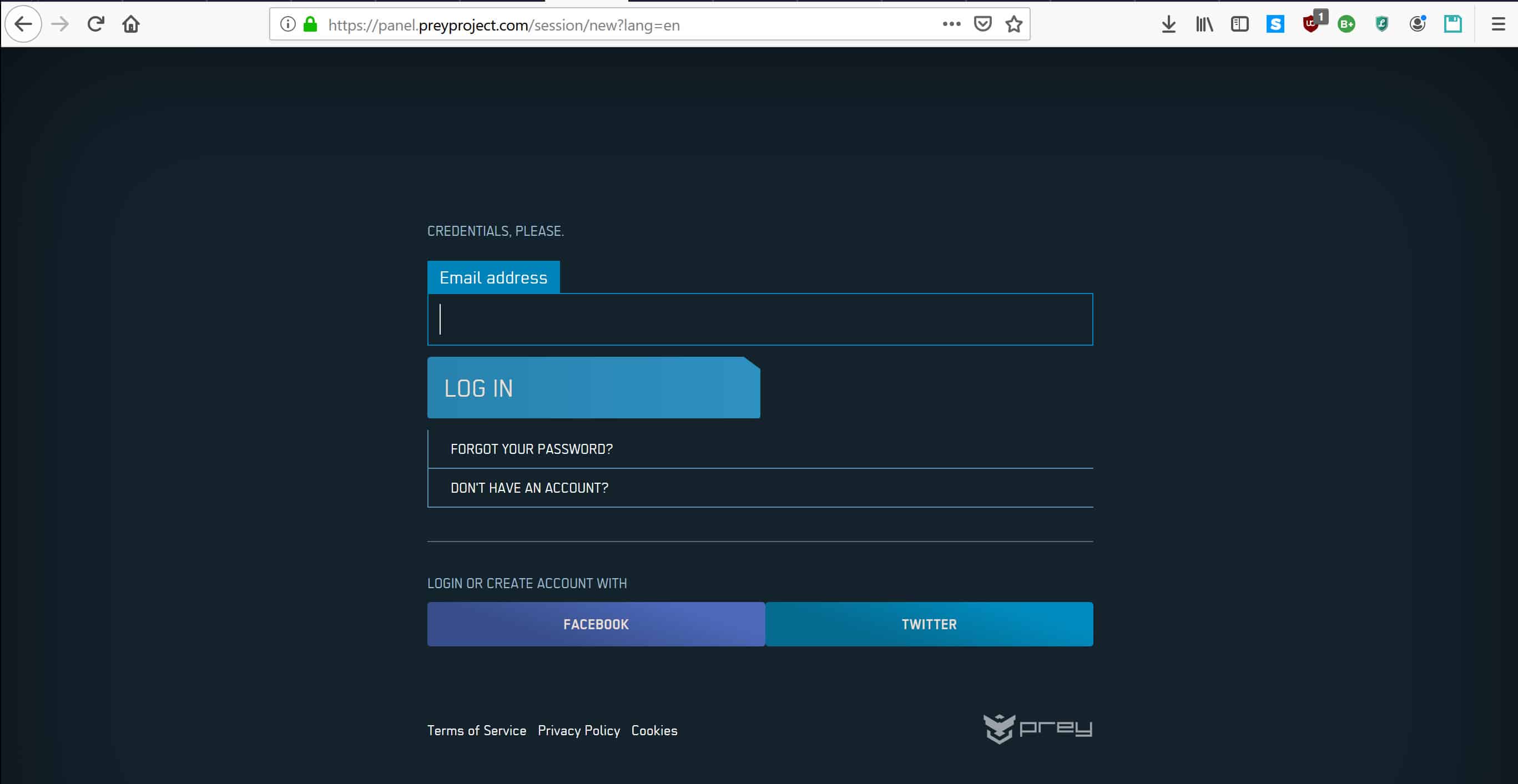

Да кажем, че трагедията е сполетяла и вашият лаптоп е или изгубен, или откраднат. Единствената спестяваща грация е, че имате предвидливостта да инсталирате отдалечен инструмент за избърсване като Prey, за да ограничите евентуалните щети. Първата стъпка е да отидете на уебсайта Prey, да въведете вашите данни и да влезете:

След като влезете, щракнете върху липсващото устройство. Той ще покаже кога за последен път е свързан с интернет и къде се намира. Ако имате достатъчно късмет, че сте били ограбени от блъскащ крадец, те ще излязат в интернет, разкривайки местоположението на устройството.

След това можете да използвате тази информация, за да проследите компютъра или да го предадете на полицията, за да им помогнете в разследването им. Данните за местоположението са полезни и в случаите, когато устройство просто е загубено – ако то все още е свързано с интернет. Контролният панел на Prey го прави много по-лесен за намиране.

Ако устройството е откраднато, важно е да ограничите достъпа на крадеца до компютърните файлове. В дясната колона има няколко различни опции:

Ако искате дистанционно да изтриете устройството и да изтриете окончателно файловете, щракнете върху Дистанционно избършете в долната част на колоната. За съжаление тази функция не е налична в безплатния план, така че ще трябва да се абонирате за Prey Pro, за да изтриете устройството.

Ако все още не сте се регистрирали в Prey Pro и наистина трябва да изтриете компютъра от разстояние, щракнете Надстройте плана си в изскачащото меню и следвайте връзките, за да изтриете устройството си. Това ще изтрие данните на компютъра, стига те все още да са свързани с интернет.

Ако искате да настроите дистанционно изтриване в случай на кражба, но не искате да се регистрирате в Prey Pro, има редица други софтуерни алтернативи. Както Microsoft 365, така и Microsoft Enterprise Mobility + Security, идват с Intune, който може да бъде настроен преди време, така че да можете да изтриете дистанционно всички изгубени или откраднати устройства. Други компании като Absolute и Meraki също предлагат решения за изтриване на дистанционно.

Ограничения на дистанционното избърсване

Дистанционното избърсване изглежда като идеалното решение за запазване на данните в най-лошите сценарии, но използването му всъщност е по-ограничено, отколкото може да мислите. Един съществен проблем е изоставането във времето между потенциална кражба и отдалеченото изтриване. Друг проблем е, че устройството трябва да бъде свързано към интернет, за да работи отдалечена кърпа.

Времето между кражбата и изтриването

Когато нещата са откраднати, често не забелязваме веднага. Може да минат часове, дни или дори седмици, преди да разберем, че компютърът ни е откраднат. Това време на изоставане е от решаващо значение, тъй като може да отнеме минути само за хитър крадец за достъп до данни от откраднат лаптоп.

Дори в редкия случай, че сте свидетел на кражба на вашия лаптоп и можете да се състезавате за влизане и изтриване на компютъра от разстояние, възможно е крадецът да получи достъп до данните пред вас. При по-неблагоприятни обстоятелства може да са имали дни да се разхождат по файловете и да имат достъп до всичко, което желаят. За съжаление, отдалечените кърпички не могат да направят нищо, за да спрат крадец, който е получил достъп до данните, преди да е бил извършен.

Устройството трябва да е онлайн

Друго ограничение на дистанционното избърсване е, че откраднатото устройство трябва да е онлайн, за да работи. Всеки крадец, който знае какво правят, ще поддържа лаптопа офлайн по точно тези причини – те не искат устройството да се проследява или да се изтриват данните. Това означава, че никога няма да получите шанс да използвате функцията за отдалечено избърсване, която влагате толкова много усилия в настройката.

Ако устройството е свързано към интернет след кражбата, има вероятност крадецът да е любител или просто да открадне самия лаптоп, за да продаде. В тези случаи е малко вероятно те да се насочват към данните на компютъра, така че отдалеченото изтриване може да не е необходимо.

Дали данните действително се изтриват?

Има много предположения относно това дали данните могат да бъдат възстановени или не, след като са изтрити или изтрити. Това дали е възможно или не, ще зависи от редица фактори, включително как е изтрит устройството, дали е съвременен диск или стар, твърд или твърд диск и от това колко сложен е нападателят.

Според проучване от 2008 г. при повечето обстоятелства еднократно избърсване с подходящия софтуер ще бъде достатъчно, за да се предотврати попадането на данните в ръцете на нападателя. Въпреки това, ако имате работа с добро ресурс противник и по-стар диск или твърд диск, има вероятност те да могат да възстановят данните, след като са били изтрити.

Защита на откраднати устройства с пълно дисково криптиране

В някои ситуации, отдалечените кърпички не са ефективни или е възможно да защитят изгубен или откраднат лаптоп. В много случаи пълното криптиране на диска може да бъде по-добра алтернатива или може да се използва за допълване на възможностите за отдалечено изтриване.

Когато дискът на компютъра е напълно криптиран, това означава, че всички данни на диска са заключени с криптографски софтуер или хардуер. Това предотвратява неоторизиран достъп. Когато се използва криптиране с пълен диск, до данните могат да бъдат достъпни само потребители, които имат ключа. В противен случай данните остават неизползваеми като шифротекст.

Пълното дисково криптиране е отличен метод за защита на данните, особено ако устройство е загубено или откраднато. Дори ако дадено устройство се окаже в грешни ръце, бъдещите крадци не могат да имат достъп до данните, освен ако те също нямат ключ.

Този подход може да бъде изгоден пред отдалеченото избърсване, защото няма достъп до възможност за престъпниците между времето на кражбата и времето, когато се извършва дистанционното изтриване.

Друго основно предимство е, че устройството не е необходимо да бъде свързано към интернет, за да се предпази крадецът от достъп до данните. Докато данните все още са технически на компютъра, криптирането го прави недостъпен без ключа – няма нужда от интернет връзка за заключване или изтриване на данни от устройството, тъй като вече е заключена по подразбиране.

Най-лесният начин за реализиране на пълно дисково криптиране в Windows 10 е с BitLocker, въпреки че е достъпен само за потребители на Windows Pro, Enterprise и Education. Ако сте в Windows 10 Home, Bitlocker не е наличен. Следващият урок също rравнява на вашия компютър да има чип на Trusted Platform Module (TPM), въпреки че има начини, по които можете да настроите Bitlocker без такъв.

Ако BitLocker не е опция за вас, можете да опитате VeraCrypt, която е безплатна и с отворен код програма за криптиране с пълен диск. Някои потребители го предпочитат пред BitLocker, тъй като той позволява на всеки да проверява кода, а организацията, която стои зад VeraCrypt, не е приета за голяма компания като Microsoft.

Настройка на пълното криптиране на диска с BitLocker

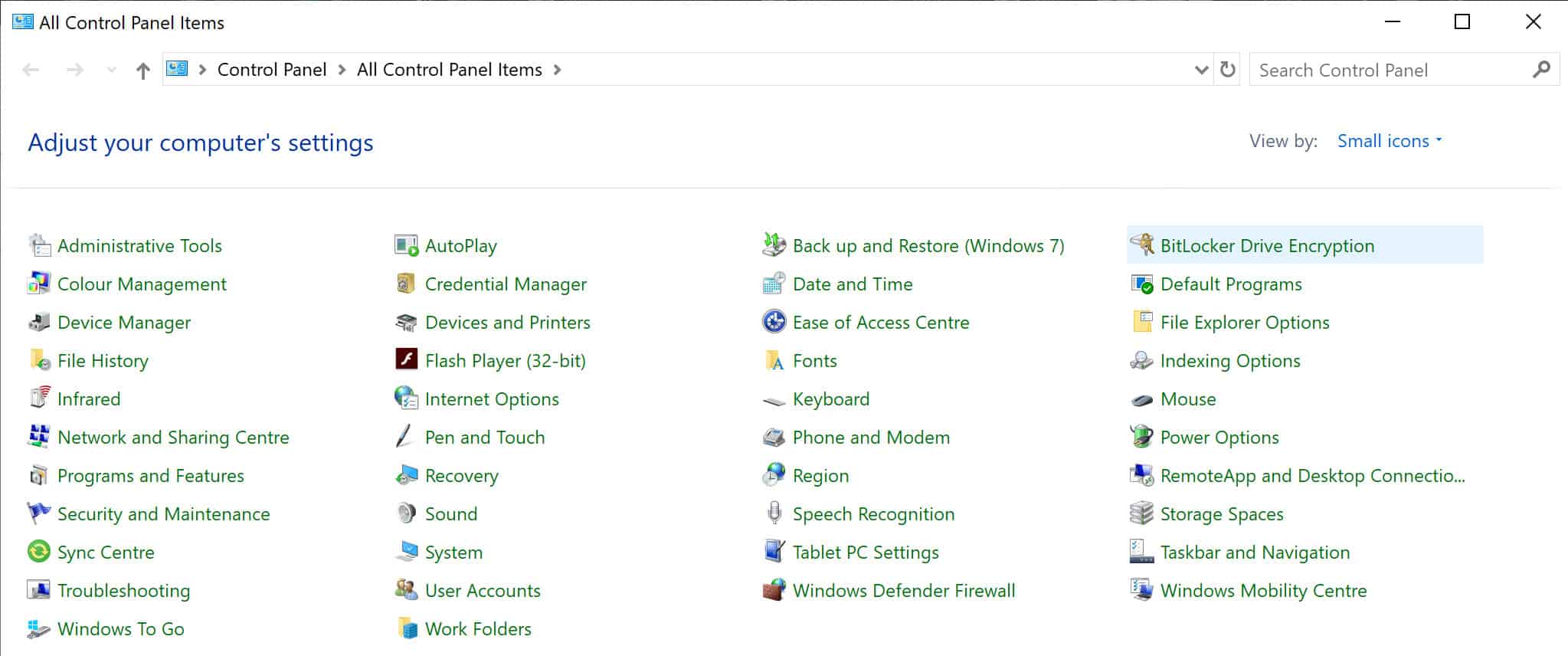

Първата стъпка е да влезете в Windows с администраторски акаунт. След като влезете като администратор, отидете на Контролен панел, след това изберете Шифроване на устройството BitLocker:

Кликнете Включете BitLocker. Помощникът на BitLocker ще започне да работи, сканирайки компютъра ви, за да се увери, че има TPM чип и отговаря на останалите изисквания. Ако са необходими промени в системата, съветникът на BitLocker ще препоръча всички необходими стъпки.

След като Bitlocker е готов, той ще ви подкани или за USB ключ, или за парола. За повечето потребители паролата ще бъде най-практичната опция.

Важно е да се отбележи, че дори най-добрите инструменти за криптиране лесно се подкопават от слаби пароли. Ако използвате кратка и проста парола или една и съща за всеки от профилите си, не можете да очаквате криптирания ви диск да е много защитен. Вижте нашето ръководство за създаване и управление на силни пароли, за да научите как можете да подобрите сигурността си или да използвате нашия генератор на пароли.

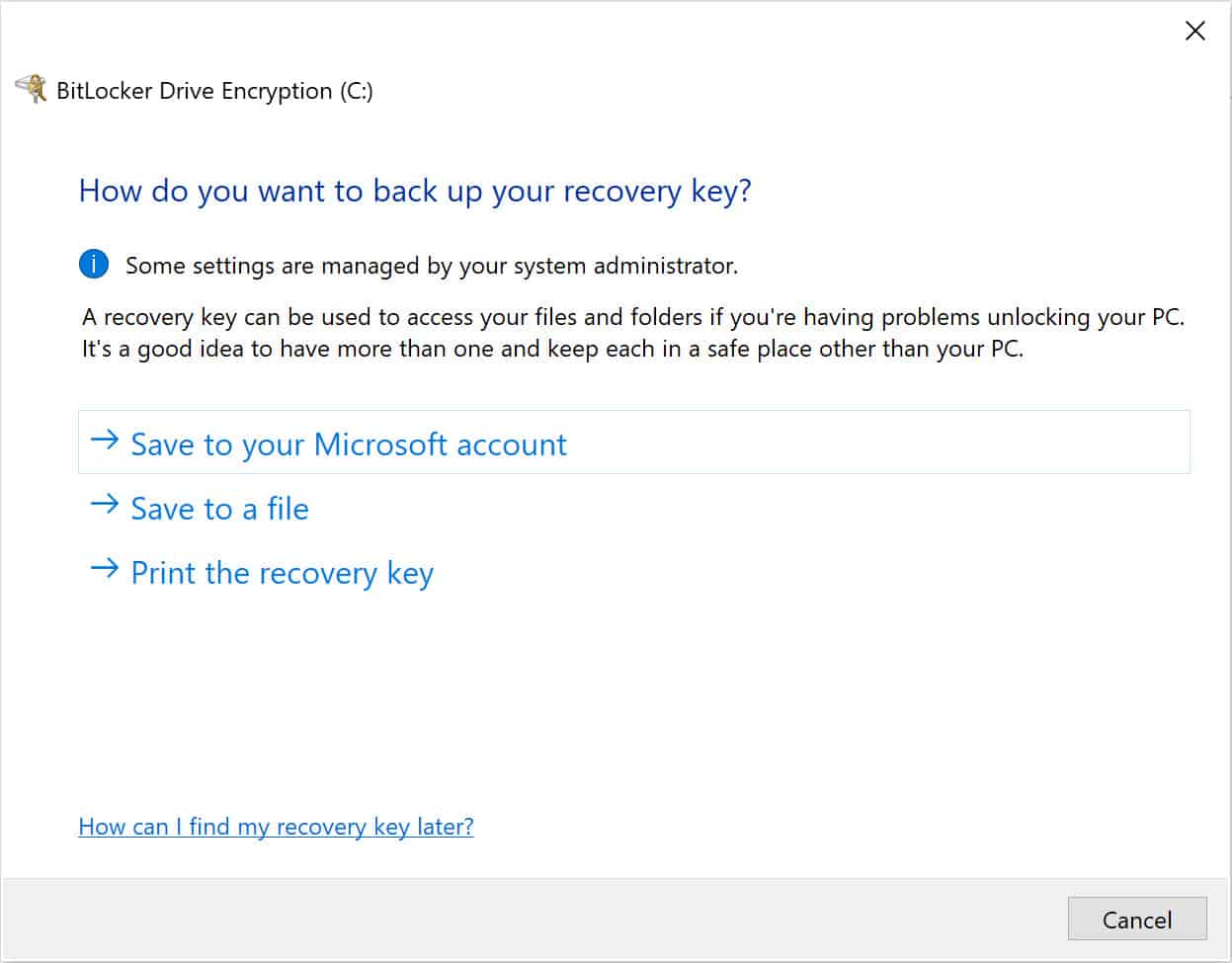

Въведете силната си парола, след което я въведете отново в следното поле, за да потвърдите, че сте я въвели правилно. След това ще бъдете отведени до следния екран за ключови опции за възстановяване:

Това са изборите, които Microsoft предлага в случай, че забравите или загубите ключа си. Най-добре е да да се избегне Запазете във вашия акаунт в Microsoft защото имейл не е много сигурен. По-добрите варианти са или:

- Запазване във файл – Можете да запазите ключа на USB, който използвате единствено за тази цел. Поставете го в сейф или го скрийте внимателно и не свързвайте USB към компютъра, освен ако не е необходимо да възстановите ключа.

- Отпечатайте ключа за възстановяване – Можете да запазите резервно копие на вашия ключ, като го отпечатате, след което внимателно скриете страницата в дома си.

В следващия екран ще бъдете попитани колко от вашия диск искате да шифровате. Шифровете само използваното дисково пространство е най-подходящ за нови компютри или устройства. Ако това е устройство, което вече се използва, по-добре е да изберете Криптирайте целия диск така че целият диск да е криптиран.

След това можете да изберете вашия режим на криптиране. Тъй като в този пример използваме BitLocker за криптиране на твърдия диск на компютъра, щракнете върху Нов режим на криптиране, която е насочена към фиксирани, а не към външни твърди дискове.

След като преминете през всички тези етапи, BitLocker ще ви помоли да рестартирате компютъра си за проверка на системата. Когато се стартира, ще бъдете подканени да въведете вашата парола за BitLocker, преди да имате достъп до устройството.

Ще бъдете попитани, „Готови ли сте да шифровате този диск?“. Кликнете върху продължи и процесът на криптиране на диска ще започне. Това може да отнеме от няколко минути до няколко дни, в зависимост от това колко данни трябва да бъдат криптирани.

След като дискът е шифрован, единственият начин да можете да го отключите и да получите достъп до файловете е като въведете паролата, която сте задали по-рано. Ето защо е толкова важно да съхранявате внимателно паролата.

Може не само да забравите паролата и да трябва да имате достъп до резервното си копие, но и трябва да я държите скрита, защото всеки, който се натъкне на нея, има потенциала за достъп до всичките ви файлове.

Ограниченията на пълното криптиране на диска

Както при повечето аспекти на сигурността, има и някои недостатъци, които идват с пълно криптиране на диска. Една от основните слаби страни е, че криптирането е силно, само ако се спазват добри практики за парола. Ако хакер може да намери паролата или да я счупи, тогава достъпът до данните е тривиален.

Това е проблем в много области на информационната сигурност и може да бъде смекчено чрез практики като:

- Използване на сложни пароли.

- Използване на уникална парола за всеки акаунт.

- Използване на мениджър на пароли.

- Не оставяйте паролата, записана на лесно намиране на места.

- Информираност и обучение за социално инженерство.

Другият основен проблем е това дори най-добрите методи за криптиране не остават сигурни завинаги. Алгоритмите, които използваме, включват компромис между сигурността и използваемостта. Колкото по-сигурен е алгоритъмът, толкова повече време е необходимо за криптиране и дешифриране и толкова повече изчислителна мощност използва.

В интерес на ефективността сме склонни да прилагаме алгоритми за криптиране, които са сигурни за средносрочното бъдеще. Ако ние шифровахме данни с намерението да ги запазим за следващия век, това ще изисква твърде много време и изчислителна мощност, за да бъдат годни за използване.

С течение на времето нашата технология се развива, преработващата мощност става по-евтина и се откриват нови техники за криптоанализа. Алгоритмите, които се смятаха за сигурни в миналото, като DES, сега могат да бъдат дешифрирани от мотивирани и с достатъчно ресурси съперници. Това означава, че потенциално могат да бъдат достъпни всички стари данни, които са били криптирани с DES.

В момента AES-256 се разглежда като златен стандарт за симетрично криптиране. Когато се изпълни правилно, счита се за невъзможно да се напука, дори за най-мощните организации.

Въпреки това, подобно на DES, технологията ще се подобри през следващите десетилетия и ще става все по-практично да се заобикаля AES. Това означава, че данните, които в момента са шифровани с AES, в крайна сметка ще бъдат несигурни, което дава възможност на нашите противници да имат достъп до него.

Разбира се, голяма част от данните, които в момента се считат за чувствителни или ценни, до този момент ще бъдат напълно безполезни. Въпреки това, някои данни все още ще запазят своята стойност и в тези дългосрочни случаи изтриването на дисковете е по-ефективен начин за осигуряване на сигурност за бъдещето от пълното криптиране на диска.

Въпреки че този сценарий може да изглежда параноичен, изтичащите документи на НСА предполагат, че организацията може да съхранява определени криптирани данни, докато не намери начин да ги пробие. Разбира се, не е нещо, за което трябва да се притеснявате за нивото на заплаха, с което се сблъскват повечето хора и организации, но има ситуации, при които бъдещият потенциал за декриптиране трябва да бъде разгледан.

Комбиниране на дистанционно изтриване с пълно криптиране на диска

Има много сценарии, при които или дистанционното изтриване, или пълното криптиране на диска ще бъде достатъчно за защита на данните. В ситуации, когато данните са невероятно ценни и се очаква да запазят своята стойност в продължение на десетилетия, може би е най-добре да се комбинират двата механизма.

Ако са настроени както пълното криптиране на диска, така и отдалеченото изтриване, крадец няма да може да получи достъп до данните веднага след първоначалната кражба (освен ако вече не е придобил паролата – отново, шансовете за това да се случат могат да бъдат намалени чрез приемане на добра парола практики на управление).

Ако устройството се свърже с интернет, след това може да се изтрие и дистанционно, за да се предотврати бъдещият достъп до данните. Това осигурява допълнителна защита в случай, че паролата някога бъде открита или се разработят нови техники за заобикаляне на криптирането в бъдеще.

Разбира се, устройството все още ще трябва да бъде свързано към интернет, за да работи отдалечената чистачка, но най-малкото, комбинирането на тези два подхода дава на администраторите допълнителни слоеве на защита. Това също означава, че нападателите имат повече възможности да направят грешка.

Защо трябва да разрешите отдалечено изтриване или пълно криптиране на диска?

Когато отдалеченото изтриване не е разрешено и други предпазни мерки не са налице, нападателите може да имат достъп до всичко на лаптопа или компютъра. От масови нарушения на данните до кражба на IP, този надзор може да има огромно въздействие върху бизнеса и отделните лица.

Това не са само теоретични атаки. Има многобройни примери за откраднати лаптопи или други устройства, водещи до катастрофи. Някои от тях включват:

Нарушаване на данните за ветераните

Едно от най-вредните нарушения на данни, свързани с лаптопи, се случи през 2006 г. От дома на анализатор на данни беше откраднат некриптиран лаптоп, съдържащ данни от 26,5 милиона американски ветерани..

Данните включват социалноосигурителни номера, оценки за инвалидност и други лични данни. През 2009 г. Департаментът по ветеранските въпроси постигна споразумение с засегнатите. Първоначално делото за класови действия искаше 1000 долара за всяко лице, чиито данни бяха откраднати, но в крайна сметка постигнаха споразумение за общо изплащане от едва 20 милиона долара.

Кражба на рака в MD Anderson

Между 2012 и 2013 г. MD Anderson Cancer Center имаше лаптоп и два USB диска. Кражбите включват некриптирани данни от 34 800 пациенти. Въпреки че няма доказателства, че личните данни са били достъпни от неоторизирани лица, тексаската компания все още е глобена с 4,3 милиона долара през [year] г..

Компанията обжалва решението на Министерството на здравеопазването и човешките услуги, но наказанието е потвърдено от председателя. Съдия Стивън Кесел отхвърли аргументите на доктора Андерсън, като заяви, че организацията „… направи само половинчатки и непълни усилия при криптирането си през следващите години“.

Решението на съдията счете, че е без значение дали данните са достъпни по неправомерен начин или не. Той реши, че компанията не е защитила личните данни от разкриване, което го прави отговорно.

Кражба на лаптоп на Coplin Health Systems

В началото на [year] г. здравна организация в Западна Виргиния имаше един от своите лаптопи, откраднати от автомобила на служител. Лаптопът принадлежеше на Coplin Health Systems и беше защитен с парола, но данните не бяха кодирани, нито беше активирано дистанционно изтриване, което остави отворена възможността за достъп до данните от 43 000 пациенти.

Информацията за пациента включваше здравни данни, социалноосигурителни номера и финансова информация. На този етап няма доказателства, че данните са били злоупотребявани с хакери, но Coplin Health Systems все още е трябвало да уведомява засегнатите, както и Службата за граждански права на Министерството на здравеопазването и човешките служби. Това е така, защото на лаптопа липсват подходящи предпазни мерки и кражбата все още представлява риск за пациентите и техните данни.

Откраднат лаптоп от Eir

Не са само САЩ, ако кражбата на лаптопи е толкова разпространена и вредна. Eir, ирландската телекомуникационна компания, също имаше лаптоп на служител, откраднат през [year] г. Докато лаптопът е трябвало да е защитен с парола и криптиран, погрешна актуализация на сигурността от деня преди кражбата е довела до декриптиране на данните на лаптопа при открадването му..

Недостатъкът даде възможност на крадеца да получи достъп до данните на 37 000 клиенти на Eir. Данните включват имена, имейл адреси, номера на акаунти и телефонни номера, но компанията заяви, че финансовите данни не са изложени на риск.

Компанията докладва за инцидента на комисаря по защита на данните, както и на засегнатите клиенти. Този инцидент показва колко внимателни компании трябва да бъдат при защитата на своите данни. Въпреки че пропуските в сигурността са злополучна реалност, възможно е отдалеченото изтриване да е защитило данните от неоторизиран достъп.

Кражба на лаптоп на канадското министерство на здравеопазването

В края на [year] г. от правителствен служител в Канада беше откраднат лаптоп. Некодираният лаптоп е взет от заключен автомобил и съдържа здравна информация за близо 40 000 индивиди от северозападните територии.

Между имейлите и файловете лаптопът съдържаше изключително чувствителна здравна информация, включително записи за „… ваксинации срещу HPV, C. difficile (инфекции на дебелото черво), мазки с маска, магарешка кашлица, кръвни тестове за туберкулоза, инфекции, предавани по полов път, и резистентни на антибиотици заболявания, между другото. “

Освен здравните данни, лаптопът съдържа и лични данни, които могат да бъдат използвани за кражба на самоличност и други престъпления. Устройството очевидно е оставено незашифровано, тъй като това е хибриден таблет и лаптоп, които не са съвместими със софтуера за криптиране на IT отдела.

Лаптоп, който е необходим за обработка на такава чувствителна информация, никога не трябва да бъде пускан на служител без правилните мерки за защита, без значение колко е трудно да се криптира. Ако това не е възможно, вместо това трябва да се издаде защитено устройство.

Кражба на лаптоп на Secret Service

От другата страна на спектъра, през [year] г. работният лаптоп на агент на Тайните служби беше откраднат от автомобил в Ню Йорк. Въпреки кражбата, лаптопът съдържа подходящи мерки за сигурност за смекчаване на всяка потенциална вреда.

Тайната служба криптира напълно лаптопите на служителите си и не им позволява да съдържат класифицирана информация. Те също имат възможности за отдалечено избърсване, за да направят устройствата безполезни за всички нападатели. Въпреки че е невъзможно да се спре кражбите да се появят, наличието на цялостна политика за киберсигурност може да помогне за ограничаване на щетите, които могат да възникнат.

Дистанционното изтриване и пълното криптиране на диска минимизират рисковете

Изброените по-горе инциденти показват колко големи щети могат да възникнат, ако организациите не отделят време да осигурят своите устройства преди време. Ние сме склонни да подценяваме рисковете или да си представим, че определени сценарии никога няма да ни се случат – докато не стане твърде късно. Реалността е, че нашите лаптопи често съдържат много ценни данни и са основна цел за крадците.

Въпреки че може да ви се струва неприятно да настроите дистанционно изтриване или пълно криптиране на диска на вашите компютри, това е малка цена за заплащане в сравнение с огромните разходи, които могат да произтичат от нарушаване на данните..

Вижте също:

- 3 в 5 твърди дискове втора употреба съдържат данни на предишния собственик

- Киберсигурност

Това е много важна тема, която трябва да бъде внимателно обмислена от всички организации и лица, които работят с чувствителни данни. Изискването на по-строги пароли и двуфакторна автентификация са добри начини за защита, но не трябва да забравяме за защита за най-лошите сценарии, като загуба или кражба на устройството. Дистанционното избърсване и пълното криптиране на диска са много полезни мерки за защита на данните. Важно е да се настроят предварително и да се има предвид, че има ограничения, като времето между кражбата и изтриването и необходимостта устройството да е онлайн. Комбинирането на дистанционното избърсване с пълното криптиране на диска може да бъде много ефективно. Всички трябва да разберем важността на тези мерки за защита на данните и да ги прилагаме, за да минимизираме рисковете от нарушения на данните.