PGP (Pretty GООД Pконфиденциалност) криптирането се превърна в основата на поверителността и сигурността в Интернет поради една от основните причини: тя ви позволява да изпращате кодирано съобщение до някого, без да е необходимо предварително да споделяте кода. Има много повече от него, но това е основният аспект, който го направи толкова полезен.

Да речем, че е необходимо да изпратите чувствително съобщение до приятел, без никой друг да открие съдържанието му. Едно от най-добрите решения би било да го промените с секретен код, който знаете само вие и приятелят, така че ако някой прихване съобщението, няма да може да чете съдържанието.

Системи като тази работят добре при много различни видове криптиране, но има един основен недостатък: Как можете да изпратите кодирано съобщение до някого, ако още не сте имали възможност да споделите кода с тях?

Ако не сте споделили кода предварително и го използвате за криптиране на съобщението ви, тогава вашият приятел няма да може да дешифрира кодираното съобщение, когато го получи. Ако изпратите кода заедно с кодираното съобщение, всеки, който го прехване, може да получи достъп до съдържанието също толкова лесно, колкото получателят.

Това е главоблъсканица, която PGP успя да реши с нещо наречено криптиране с публичен ключ (не се притеснявайте, ще разкрием това, което е по-късно), което позволява на потребителите му да изпращат защитени и криптирани съобщения до хората, дори ако никога не са се срещали досега, камо ли са имали шанс да пренаредят код.

Какво друго прави PGP криптирането?

Основната функция на PGP е да дава възможност на потребителите да изпращат защитени съобщения, без да се нуждаят от предварително въвеждане, но това не е всичко, което прави. Той също така позволява на получателите да проверят дали съобщението е автентично или дали е било подправено. Това прави, като използва нещо наречено цифрови подписи, които ще разгледаме по-късно в статията.

На всичкото отгоре PGP може да се използва за криптиране на други неща, освен имейл. Можете да го използвате за криптиране на вашия твърд диск, незабавни съобщения, файлове и други. Въпреки че това са важни характеристики, тази статия ще се фокусира основно върху използването на PGP криптиране за имейл, най-широкото използване на PGP.

Защо PGP е важен?

Може да не сте наясно, но имейл не е много сигурен начин за комуникация. Когато имейлът ви напусне акаунта ви и бъде изпратен през интернет, той преминава през мрежи, които са извън вашия контрол. Той може да бъде прихващан и подправян, всичко без вас или знанието на получателя.

Ако трябва да изпратите нещо ценно или чувствително, нормалният имейл просто не е подходящ. Вашите лични съобщения могат да бъдат грабвани от хакери, които биха могли да го използват за извършване на измами с идентичност, докато важните правителствени съобщения могат да попаднат в ръцете на шпиони. Сталкерът на човек може дори да чете всичко, което минава през входящата му поща.

Тези опасности са част от причината за създаването на PGP – за да внесат някаква прилика на личния живот и сигурността на Дивия Запад, което е комуникация по имейл. Това означава Доста добра поверителност, което може да не вдъхва много увереност за нещо, на което хората разчитат, за да поддържат комуникациите си сигурни.

Въпреки името – което е вдъхновено от измисления магазин на радиопрограмата, наречен Pretal Good Grocery на Ralph – PGP е форма на криптиране, която няма никакви обществено известни начини за разбиване. Това означава, че стига да се използва правилно, можете да сте уверени в сигурността, поверителността и целостта на вашите съобщения и файлове.

Историята на PGP

PGP е програма за криптиране, която беше създаден от Пол Цимерман обратно в мрачната епоха на 1991 г. Цимерман, който беше непоколебим антиядрен активист, първоначално създаде програмата, така че съмишленици да могат да комуникират и съхраняват файлове по-сигурно. Първият алгоритъм за криптиране се нарича „BassOmatic“, наречен от Zimmerman след a Събота вечер на живо скица.

Zimmerman пусна PGP безплатно чрез FTP, което го прави първата форма на криптография с публичен ключ с широко разпространение. Той бързо се разпространи върху Usenet, особено сред мира и други политически активисти. От тези корени използването му се разраства навън до тези, които искат повече поверителност и сигурност за своите комуникации.

След шифрирането на PGP се разпространи извън САЩ, митническата служба на САЩ (USCS) започна разследване на Цимерман, защото PGP тогава беше класифициран като криптография с висока якост. По онова време този вид криптография се смяташе за форма на боеприпаси и изискваше лиценз за износ.

След като PGP си проправи път в чужбина, USCS започна да се занимава със своя създател, за да започне международната си дистрибуция. За щастие на Цимерман, след няколко години разследване и някои въображаеми юридически маневри, не бяха повдигнати обвинения..

През годините, непрекъснато се пускат нови версии на PGP с цел подобряване на сигурността и използваемостта му. Някои от тези промени включваха преструктуриране на сертификатната система, внедряване на нови симетрични и асиметрични алгоритми и разработване на нова прокси базирана архитектура.

По протежение на пътя имаше редица придобивания, които завършиха със Symantec Corporation, закупила PGP Corporation и повечето от нейните първоначални активи за $ 300 милиона (GBP 229,7 милиона GBP). Те вече притежават запазената марка на PGP и я използват в своите продукти, като Symantec Command Line и Symantec Desktop Email Encryption.

Вижте също:

Известни кодове и шифри през историята

Ресурси за шифроване: Голям списък от инструменти и ръководства

OpenPGP

Първите дни на PGP бяха поразени с патентни разногласия въз основа на използването на алгоритъма за криптиране на RSA. За да продължи развитието на PGP без тези проблеми с лицензирането, екипът зад него се зае да създаде непатентентен стандарт, който може да се използва открито и свободно.

През 1997 г. те се обърнаха към Инженерната работна група (IETF) с предложение да разработят стандарта и да го нарекат OpenPGP. Предложението беше прието и OpenPGP стана интернет стандарт. Това даде възможност на всеки да внедри OpenPGP в своя софтуер.

OpenPGP активно се разработва по спецификацията RFC 4880. Този стандарт определя алгоритмите, форматите, състава и други функции за криптиране, които програмите трябва да използват, за да бъдат съвместими с OpenPGP.

Кои програми използват OpenPGP?

PGP криптирането се използва в редица патентовани програми, като например Symantec продуктите, споменати по-горе. Благодарение на разработката на стандарта OpenPGP, той е достъпен и в редица безплатни приложения.

Най-известният от тях е Gpg4win, който е безплатен набор от инструменти за криптиране за Windows. PGP криптирането може да се използва в Mac OS с програма като GPG Suite, Android с K-9 Mail и iOS с Canary Mail. Повече опции, съвместими с OpenPGP, могат да бъдат намерени на уебсайта на OpenPGP.

Как работи шифроването на PGP?

Първо, нека разгледаме ключовите понятия, а след това ще разгледаме един пример, за да ви дадем по-конкретно разбиране. Шифроването на PGP разчита на няколко основни елемента, които ще трябва да заобиколите главата си, за да разберете как работи. Най-важните са криптография със симетричен ключ, криптография с публичен ключ, цифрови подписи и на мрежа на доверие.

Криптография със симетричен ключ

Криптографията със симетричен ключ включва използването на един и същи ключ за криптиране и декриптиране на данни. В PGP се генерира произволен еднократен ключ, който е известен като ключ за сесия. Най- ключът за сесия шифрира съобщението, която е по-голямата част от данните, които трябва да бъдат изпратени.

Този тип криптиране е сравнително ефективен, но има проблем. Как споделяте ключа на сесията с получателя си? Ако го изпратите заедно с имейла си, всеки, който прихване съобщението, може да получи достъп до съдържанието също толкова лесно, колкото и вашият получател. Без ключа, получателят ви ще вижда само шифротекста.

Криптография с публичен ключ

PGP решава този проблем с криптография с публичен ключ, известна още като асиметрична криптография. В този вид криптиране има два ключа: a публичен ключ и a частна.

Всеки потребител има по един от всеки. Публичният ключ на потенциалния ви кореспондент може да бъде намерен чрез търсене чрез ключови сървъри или директно да попитате човека. Публични ключове се използват от подателя за криптиране на данни, но не могат да го декриптират.

След като данните са шифровани с публичния ключ на получателя, те могат да бъдат декриптирани само от техния частен ключ. Ето защо публичните ключове се раздават свободно, но частните ключове трябва да се пазят внимателно. Ако вашият личен ключ е компрометиран от нападател, той им дава достъп до всички ваши PGP криптирани имейли.

В PGP криптирането с публичен ключ не се използва за криптиране на съобщението, а само еднократното ключ за сесия който е генериран за криптирането му. Защо? Защото криптирането с публичен ключ е просто твърде неефективно. Това ще отнеме твърде много време и ще се използва по-голямо количество изчислителни ресурси.

Тъй като основната част на съобщението обикновено съдържа по-голямата част от данните, PGP използва по-икономичното симетрично-ключово криптиране за това. Той запазва запазващото криптиране с публичен ключ за ключа на сесията, което прави целия процес по-ефективен.

По този начин съобщението се криптира чрез по-практични средства, докато криптирането с публичен ключ се използва за сигурно предаване на сесионния ключ на вашия получател. Тъй като само техният частен ключ може да дешифрира сесийния ключ, а ключът за сесия е необходим за декриптиране на съобщението, съдържанието е защитено от атакуващи.

Цифрови подписи

Нашите писмени подписи често се използват, за да потвърдим, че сме тези, за които казваме, че сме. Те далеч не са глупави, но все пак са полезен начин за предотвратяване на измами. Цифрови подписи са подобни, използвайки криптография с публичен ключ, за да удостоверите, че данните идват от източника, за който твърди, и че не са били подправени.

Процесът прави цифровите подписи по същество невъзможни за подправяне, освен ако частният ключ не е компрометиран. Цифровите подписи могат да се използват заедно с криптирането на съобщенията на PGP или поотделно. Всичко зависи от това какво изпращате и защо.

Ако съобщението е чувствително и не трябва да се чете от никого освен от получателя, трябва да използвате криптиране. Ако съобщението трябва да бъде доставено непокътнато и без промяна, ще трябва да се използва цифров подпис. Ако и двете са важни, трябва да ги използвате заедно.

Цифровият подпис работи с помощта на алгоритъм за комбиниране на личния ключ на изпращача с данните, които те удостоверяват. Простият текст на вашето съобщение се предава чрез a хеш функция, който е алгоритъм, който трансформира входовете в блок с фиксиран размер на данни, наречен a дайджест на съобщения.

След това дайджестът на съобщението се криптира с личния ключ на подателя. Този дайджест на криптирани съобщения е това, което е известно като цифров подпис. При шифроване на PGP цифровият подпис се изпраща заедно с тялото на съобщението (което може да бъде криптирано или в незабележим текст).

Проверка на цифрови подписи

Когато някой получи електронно подписан имейл, те могат да проверят неговата автентичност и цялостност, като използват публичния ключ на подателя. Целият процес обикновено се извършва от PGP софтуера на получателя, но ние ще изложим грубите стъпки, за да ви дадем представа какво всъщност се случва.

Първо, хеш функцията се използва за съобщението, което е получено. Това дава на съобщението дайджест на имейла в сегашната му форма.

Следващата стъпка е да се изчисли оригиналният дайджест на съобщенията от изпратения цифров подпис. Най- публичният ключ на изпращача е да декриптира цифровия подпис. Това дава на съобщението дайджест точно както беше, когато беше подписано от подателя.

За да определите дали съобщението е автентично и не е било подправено, всичко, което трябва да направи програмата на получателя, е да сравни дайджеста на съобщенията от получения имейл с дайджеста на съобщението, получено от цифровия подпис.

Ако съобщението е било променено дори от един знак или препинателен знак, тогава усвояването на съобщението ще бъде напълно различно. Ако съобщението не може да се регламентира, получателят ще знае, че има проблем със съобщението.

Ако двете дайджести на съобщенията не са идентични, има трима вероятни виновници:

- Най- публичният ключ, използван за декриптиране на цифровия подпис, не е свързан с частния ключ, който е използван за криптирането му. Това означава, че подателят може да не е този, за когото казват, че е.

- Най- цифров подпис може да е фалшив.

- Най- съобщението е променено след подписването му.

Ако получите цифрово подписано съобщение и дайджестите не се подреждат, трябва да сте скептично настроени. Това може да е невинна грешка, защото случайно е бил използван грешен публичен ключ, но може също да бъде съобщение за измама или да бъде подправено.

Мрежата на доверие

Как да разберете, че публичният ключ всъщност принадлежи на човека, който казва, че го прави? Не може ли някой просто да публикува свой публичен ключ и да твърди, че е папата в опит да получи достъп до всичките му входящи PGP-кодирани имейли (ако приемем, че е достатъчно здрав, за да използва PGP)?

За щастие, всичко това беше мислено преди време и бяха въведени решения. В противен случай нещо толкова просто би подкопало изцяло цялата система. За да се предотврати този вид дейност, мрежа на доверие беше разработен.

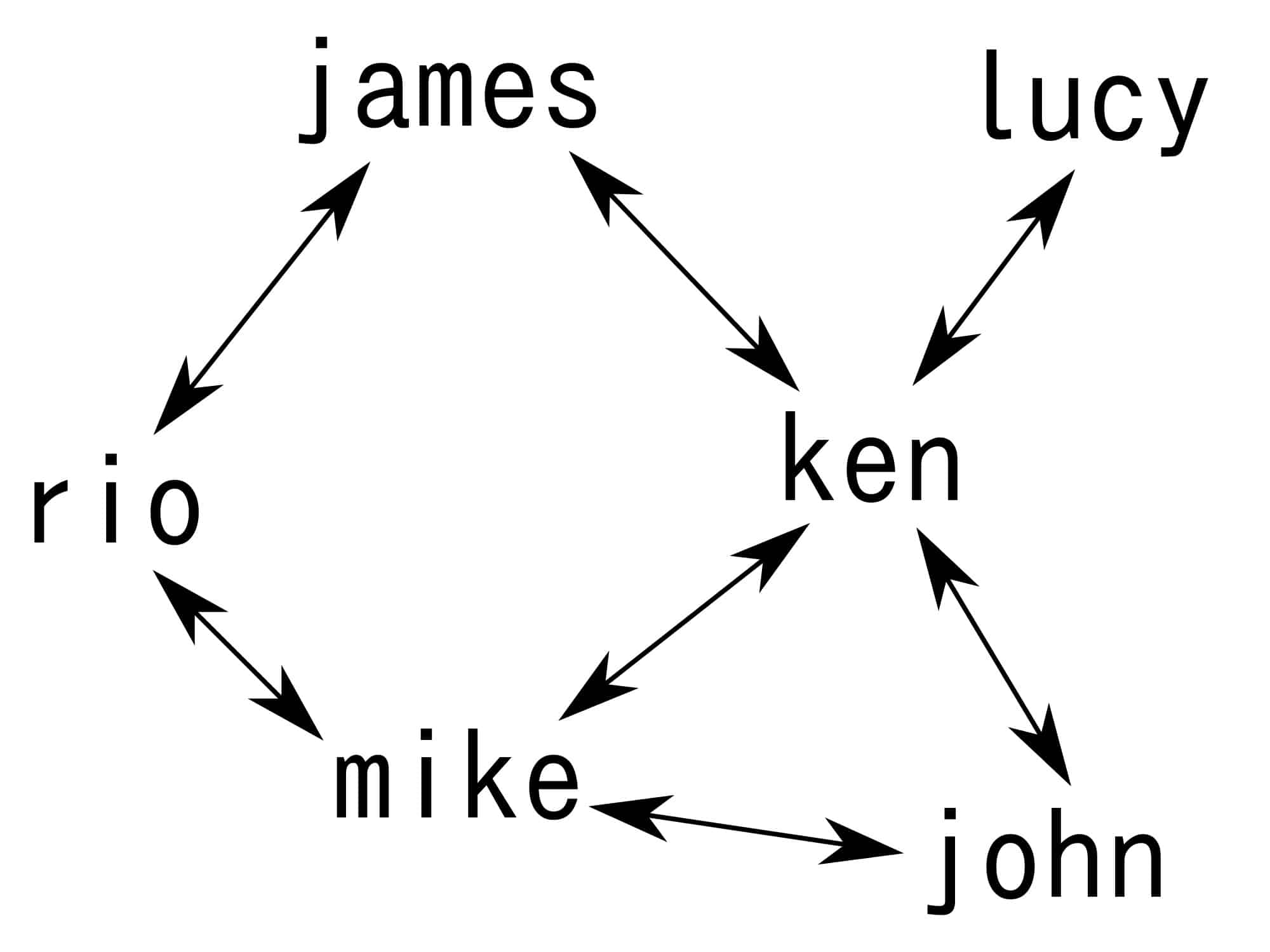

Мрежата на доверие нарасна като начин за проверка, че всеки публичен ключ и идентификационен номер на потребител PGP наистина са свързани с човека или организацията, за които се казва, че представляват. Мрежата на доверие свързва реалния живот с публичния ключ, като използва трета страна за подписване на потребителя PGP цифров сертификат. Най-добрата част? Тя прави всичко без централен орган, който може да се срине или да бъде корумпиран.

Цифровият сертификат съдържа идентификационната информация на потребителя, неговия публичен ключ и един или повече цифрови подписи. Ако познавате лично PGP потребител, можете да потвърдите, че техният публичен ключ е свързан с тяхната действителна самоличност. Можете да се доверите на тях и да подпишете цифрово техния сертификат, което показва, че поне един човек потвърждава своята самоличност. Те могат да направят същото и за вас.

Ако и двамата срещнете по един нов потребител на PGP и цифрово подпишете своите сертификати, за да потвърдите самоличността си, започвате да изграждате малка мрежа, в която четиримата можете да се доверите на връзките между публичните ключове и идентичности въз основа на доверието на всеки човек има в други, с които са свързани.

С течение на времето, това изгражда взаимосвързана мрежа на доверие, с много хора, които ваучат един за друг с цифрови подписи, които потвърждават притежанието им на публичен ключ.

Понякога новите потребители могат да бъдат трудни да намерят някой, който да подпише сертификатите си и да провери връзката между себе си и техния публичен ключ. Може да бъде особено предизвикателно, ако те не познават други потребители на PGP в реалния живот.

Това е частично решено от партии за подписване на ключове, които са срещи в реалния живот, при които потребителите могат да преценят дали ключовете принадлежат на човека, който го казва. Ако всичко се провери с идентификацията им, те цифрово подписват удостоверението на човека, когато се прибере.

Има различни нива на доверие, включително пълно и частично. Онези, които имат много цифрови подписи на своите сертификати, които представляват пълно доверие, се разглеждат като много по-надеждни от тези, които имат само няколко частични подписа на доверие.

Мрежата на доверие позволява на потребителите сами да преценят дали се доверяват на цифровия сертификат на потенциален кореспондент. Ако съобщението, което искат да изпратят, е изключително чувствително, те могат да решат, че рискът е твърде голям, за да го изпратите на някой, който има само частично доверие.

Сертифициращи органи

Цифровите сертификати PGP не са единственият начин идентичността да може да бъде свързана с техните публични ключове. X.509 сертификати също може да се използва. Това е общ стандарт за сертификати, който се използва и за други цели. Основната разлика между PGP сертификатите и X.509 сертификатите е, че PGP сертификатите могат да бъдат подписани от всеки, докато сертификатът X.509 трябва да бъде подписан от това, което е известно като сертификатен орган.

PGP сертификатите могат да бъдат подписани и от сертифициращите органи, но X.509 сертификатите могат да бъдат подписани само от сертификационни органи или техни представители. Сертификатите X.509 също носят диапазон от идентифицираща информация на собственика наред с публичния ключ, но те също имат начална дата и срок на годност.

За разлика от PGP сертификатите, които потребителят може да направи сам, X.509 сертификати са достъпни само при кандидатстване пред сертифициращ орган. Тези сертификати също имат само един цифров подпис от издателя, за разлика от многото подписи, които PGP сертификатът може да има от други потребители.

Шифроване на прикачени файлове

PGP може да се използва и за криптиране на вашите прикачени файлове. Има няколко начина да направите това, но това ще зависи от вашата реализация. Като цяло, най-добрият начин е методът с PGP / MIME, който ще шифрова заедно прикачените файлове и тялото на съобщението. Това предотвратява изтичането на метаданни, което се получава, ако всеки сегмент е криптиран отделно.

PGP криптиране в действие

Нека дадем всичко това заедно в пример, за да покажем как работят тези елементи един спрямо друг. За да направим нещата по-интересни, нека да кажем, че сте свирка на тоталитарна държава, разкрила екстремен случай на корупция.

Искате да изнесете съобщението пред журналисти, но се ужасявате за собствената си безопасност. Ами ако правителството разбере, че вие сте този, който изтече информацията и те изпращат хора след вас?

В крайна сметка решавате, че пускането на информацията на обществеността е правилното нещо, но искате да я направите по начин, който ви защитава максимално. Вие търсите онлайн и намерите журналист, който е известен с този вид работа и винаги защитава източниците им.

Не искате просто да им се обаждате или да им изпращате имейли обикновено, твърде рисковано е. Преди сте чували за PGP и решите да опитате да го използвате, за да защитите съобщението си. Изтегляте програма като Gpg4win и я конфигурирате с имейл, съвместим с OpenPGP.

След като всичко е наред, потърсете журналистките публичен ключ. Можете да го намерите на техния уебсайт или чрез търсене на ключ-сървър. Публичният им ключ има многобройни подписи с пълно доверие върху цифровия сертификат, така че да знаете, че е законно.

Импортирате публичния ключ на журналиста, след което използвайте вашия имейл, съвместим с OpenPGP, за да започнете. Вие пишете съобщението:

Скъпа Сюзън Питърсън,

Имам информация за огромен корупционен скандал в Съединените щати на Мозамбабве. Уведомете ме, ако се интересувате и ще ви изпратя повече подробности.

Добавяне на вашия цифров подпис

Ако се притеснявате, че имейлът е подправен, можете да добавите вашия цифров подпис. А хеш функция превръща обикновения текст в a дайджест на съобщения, която е шифрована с вашия личен ключ. Цифровият подпис ще бъде изпратен на журналиста заедно със съобщението.

Шифроване на съобщението

Когато това приключи, PGP компресира обикновения текст. Това не само прави процеса по-ефективен, но също така помага да се направи по-устойчив на криптоанализа.

След като файлът се компресира, PGP създава еднократното ключ за сесия. Този сесиен ключ се използва за ефективно криптиране на обикновения текст криптография със симетричен ключ, превръщането на тялото на съобщението в шифротекст. След това ключът на сесията се кодира с помощта на публичния ключ на журналиста. Това криптиране с публичен ключ е по-гладен за ресурси, но ви позволява сигурно да изпратите ключа на сесията на журналиста.

След това шифротекстът, шифрованият ключ за сесия и цифровият подпис се изпращат на журналиста. Когато журналистът получи съобщението, то ще изглежда така:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Дешифриране на съобщението

Журналистът използва техния частен ключ, за да декриптира ключа на сесията. След това ключът на сесията дешифрира тялото на съобщението и го връща в първоначалния си вид:

Скъпа Сюзън Питърсън,

Имам информация за огромен корупционен скандал в Съединените щати на Мозамбабве. Уведомете ме, ако се интересувате и ще ви изпратя повече подробности.

Проверка на цифровия подпис

Ако журналистът е скептично настроен към целостта на съобщението или смята, че то може да не е изпратено от вас, той може да провери цифровия подпис. Те изпълняват съобщението, което са получили чрез a хеш функция, което им дава дайджест на съобщения от имейла, който са получили.

След това журналистът използва вашия публичен ключ и твоят цифров подпис да им даде дайджест на съобщения както беше, когато изпратихте съобщението. Ако двете дайджести на съобщенията са идентични, те знаят, че съобщението е автентично. От този момент вие и журналистът ще можете да общувате напред и напред с PGP, за да обсъдите подробностите за корупционния скандал.

Колко сигурно е PGP криптирането?

Що се отнася до сигурността му, настоящите версии на PGP са по същество херметични, стига да се използват правилно. Има някои теоретични уязвимости на по-старите версии, но за настоящите версии не се знае публично, че са налице средства за разбиване със съвременни технологии и най-новите техники за криптоанализа. Вероятността някой да има тайно средство за разбиване на PGP също е незначителна, така че е доста безопасно да използвате PGP с увереност, стига да го използвате правилно.

С развитието на PGP са добавени повече алгоритми за криптиране, за да се повиши неговата сигурност. Винаги, когато са открити леки уязвимости, те бързо се закърпват от разработчиците. Най-голямото притеснение не е в самото криптиране на PGP, което би било непрактично трудно за всеки престъпник или национална държава да направи това.

Вместо, много по-вероятно е нападателят да използва други средства, за да разкрие вашите комуникации. Това може да включва използване на keylogger, за да разберете вашия личен ключ или пренасочване на къщата, за да видите дали вашият личен ключ е записан някъде.

Въпреки това, има някои уязвимости в различни реализации на OpenPGP. В началото на [year] г. бе открита слабост, която можеше да се използва за показване на незабележимия текст на имейлите, които бяха шифровани. Озаглавен EFAIL, той включва атакуващите първо да прихванат шифрования имейл на целта и да го променят, за да причинят имейл клиента на крайния получател да изпрати съобщението до нападателя, след като е декриптиран.

Нападателят всъщност не дешифрира самия имейл и тази техника не включва разбиване на PGP криптиране. Въпреки това, потребителите на PGP трябва да са наясно и да предприемат подходящи мерки за смекчаване на рисковете.

Всеки, който използва PGP, трябва да промени настройките в своя имейл клиент, за да предотврати автоматично зареждане на външни изображения и друго съдържание. Те също трябва изключете JavaScript и HTML при преглед на криптирани имейли. При наличието на тези мерки PGP криптирането все още е безопасно за използване.

Какви са ограниченията на PGP криптиране?

Въпреки че PGP криптирането е важен инструмент в арсенала за сигурност, както при всяка друга защита, то е далеч от перфектното.

ползваемост

Един от основните му недостатъци е, че е не точно удобен за потребителя, особено в сравнение с повечето приложения, на които прекарваме ежедневния си живот.

Това представлява предизвикателства пред тези, които искат да защитят своите имейли, но им липсва висока степен на техническа грамотност. Може да е едно от онези неща, които те просто трябва да научат, за да запазят комуникациите си в безопасност. В противен случай приложенията за криптирани съобщения като Signal може да са по-подходящи за техните нужди.

През годините също има много различни версии на PGP, всяка с нови алгоритми и функции. Заради това, по-старите версии на PGP няма да могат да отварят съобщения, които са били криптирани от по-новите системи. Дори и с правилния ключ, той все още няма да работи, защото те използват различни алгоритми.

Това означава, че е важно да се уверите, че и изпращачът, и получателят са наясно коя версия и настройки се използват, за да могат да се установят в система, която взаимно работи за тях.

PGP не е анонимен по подразбиране

Потребителите на PGP трябва да са наясно с това не шифрова всеки аспект от имейлите им. Той криптира основния текст, но всеки, който пресече PGP имейлите, все пак ще може да види подробности за темата и съобщението, както и информация както за подателя, така и за получателя..

Докато самото съобщение може да е частно, взаимодействието не е анонимно. Потребителите трябва да вземат предвид това, когато преценяват дали това е правилният инструмент за работата. Като начало те трябва да избягват да поставят нещо прекалено конкретно в темата.

Като се има предвид нашия пример от по-горе, подалият сигнал ще трябва да вземе предвид рисковете, свързани с PGP. Ако корупционният скандал предизвика огромно възмущение от правителството, не е нереално да си представите правителствени агенти да хакнат в имейлите на журналиста.

Ако те намериха само едно взаимодействие с гражданин на Съединените щати на Мозамбабве, не биха им били нужни никакви умения в стила на Шерлок, за да се приспадне, че този човек вероятно е лицата, подаващи сигнали. Агентите не трябва да имат достъп до съдържанието на съобщението, за да имат висока степен на доверие или поне достатъчно, за да приведат този човек за разпит.

Шифроването на PGP е неразделна част от комуникацията с висока сигурност

Гайките и болтовете зад шифрирането на PGP са малко сложни, но това е важен аспект на сигурната електронна поща. Тези, които го използват, трябва да разберат как работи, поне в широк смисъл. Иначе те може да прави неправилни презумпции или да ги използва неправилно, застрашавайки съдържанието на съобщенията си и може би дори живота им.

Като бързо резюме, PGP криптирането използва редица техники за осигуряване на сигурни и лични имейл комуникации. Те включват компресия, криптиране с публичен ключ, симетрично криптиране, цифрови подписи и мрежата на доверие.

Заедно те позволяват на потребителите му да изпращат криптирани съобщения по ефективен начин. Също така нека да проверят дали съобщението е автентично и не е променено. Стандартът OpenPGP е формиран така, че всеки да може да го използва безплатно, като помага за превръщането му в най-разпространената форма на криптиране на имейли. Докато Шифроването на PGP не е перфектно, стига да сте наясно с неговите ограничения, това е един от по-безопасните начини, по които можете да общувате онлайн.

Сега може би се чудите как да използвате PGP? Разкрихме ви в нашия урок за това как да шифровате имейла.

Клавиатура с подсветка от Колин, лицензиран съгласно CC0

итат всеки ден. Но с PGP криптирането, може да се осигури по-голяма сигурност и поверителност на имейл комуникацията. Това е особено важно за хора, които работят с чувствителна информация или просто искат да се чувстват по-безопасно, когато изпращат лични съобщения. PGP криптирането е едно от най-ефективните решения за защита на личната информация в Интернет.

итат всеки ден. Но с PGP криптирането, може да се осигури по-голяма сигурност и поверителност на имейл комуникацията. Това е особено важно за хора, които работят с чувствителна информация или просто искат да се чувстват по-безопасно, когато изпращат лични съобщения. PGP криптирането е едно от най-ефективните решения за защита на личната информация в Интернет и затова е толкова важно.

итат всеки ден. Но с PGP криптирането, може да се осигури по-голяма сигурност и поверителност на имейл комуникацията. Това е особено важно за хора, които работят с чувствителна информация или просто искат да се чувстват по-безопасно, когато изпращат лични съобщения. PGP криптирането е едно от най-ефективните решения за защита на личната информация в Интернет.