Стеганографията е древна практика, която включва скриване на съобщения и данни. От скромния си произход, който включваше физическото скриване на комуникациите и използването на невидими мастила, сега тя се премести в цифровото царство, което позволява на хората да плъзгат критична информация в привидно светски файлове.

Може да не е толкова популярна, колкото криптографията на по-големия брат, но стеганографията все още има важни приложения. Така че нека влезем и да обсъдим какво представлява стеганографията, историята зад нея, как се различава от криптографията, основните случаи на употреба и как може да бъде открита.

Какво е стеганография?

По-просто казано, стеганографията е изучаването и практикуването на скриване на информация. Може да се направи или физически, или цифрово, с техники, вариращи от мигане в код на Морс до скриване на данни в .mp3 файлове.

Историята на стеганографията

Първият писмен случай на стеганография е открит в Histories от Херодот. Той пише, че това се е случило по време на Йонийското въстание, въстание на някои гръцки градове срещу персийското управление около 500 г. пр. Н. Е. Хистией, владетелят на Милет бил далеч от града си, действайки като съветник на персийския цар.

Той искаше да се върне при Милет, който беше под контрола на зет му Аристагорас, затова планираше да постави бунт в Йония като претекст за завръщането му. Ето тук идва стеганографията: Бръсна главата на един от своите роби и татуира съобщение на скалпа си.

След това Хистия изчака косата на роба да порасне и скрие съобщението, след което го изпрати до Аристагорас с инструкции да обръсне главата на роба още веднъж и да прочете съобщението. Скритият текст му каза да се изправи срещу персийското управление, което даде началото на въстанието срещу техните завоеватели..

Херодот разказва друга история за стеганографията, настъпила няколко години по-късно, когато спартанският цар Демарат изпратил привидно празна восъчна таблетка обратно в Спарта. Скрито под восъка беше съобщение, което предупреждаваше спартанците за планираното нашествие на Ксеркс.

Херодот е известен с високите си приказки, така че не можем да сме сигурни доколко са истинни тези истории, но те са най-ранните записи на стеганография, които имаме.

Не беше много преди да бъдат записани по-сложни форми на стеганография. През IV в. Пр. Н. Е. Еней Тактик споменава техниката за пробиване на дупки. Филон от Византия беше първият, който обсъди невидимите мастила, пише за тях през III в. пр. н. е. Неговата рецепта използва жлъчни ядки, за да напише текст и разтвор на меден сулфат, за да го разкрие.

Терминът стеганография за първи път е използван в книга, наречена Steganographia от Йоханес Тритемиус. Думата комбинира гръцката Steganos, което означава скрито, с graphein, което означава писане.

Steganographia беше умна книга, за която се твърди, че за магията и окултното, но използва криптография и стеганография, за да скрие истинския си предмет, който се фокусира около криптографията и стеганографията.

Steganographia беше последван от Полиграфия, която е публикувана за пръв път след смъртта на Тритем през 1518 г. Това е по-пряма книга за стеганографията и нейната практика.

Друго ключово развитие в стеганографията идва през 1605 г., когато Франсис Бейкън създава шифъра на Бейкън. Тази техника използва два различни шрифта, за да кодира секретно съобщение в на пръв поглед невинен текст.

Микродотовете за първи път са разработени през втората половина на 19 век, но те не са били използвани за стеганография до Първата световна война. Те включват свиване на съобщение или изображение до размера на точка, което позволява на хората да общуват и да предават информация, без техните противници да знаят.

През годините е имало широк спектър от други стеганографски разработки и техники. Стеганографията продължава да се практикува и до днес, като нискотехнологичните версии често се използват от затворите и дигиталните методи се използват за скриване на данни в снимки, аудио и други медии.

Стеганография срещу криптографш

Стеганографията е фокусирана върху скриване на присъствието на информация, докато криптографията е по-загрижена да гарантира, че информацията няма да бъде достъпна. Когато стеганографията се използва правилно, никой – освен предвидените получатели – не трябва да може кажете, че има някаква скрита комуникация. Това го прави полезна техника за ситуации, при които очевидният контакт е несигурен.

За разлика от тях криптографията има тенденция да се използва в ситуации, в които участниците не са загрижени, ако някой разбере, че комуникират, но се нуждае от самото съобщение да бъде скрито и недостъпно за трети страни.

Нека да преминем през някои примери, за да разберем разликите. Ако сте били политически активист, който е в затвора и трябва да общувате с вашата организация, логистиката може да бъде предизвикателна. Властите може да наблюдават всичко, което влиза и излиза от вашата клетка, така че вероятно би трябвало да скриете всяка комуникация, която се осъществява.

В този вид ситуация стеганографията би била добър избор. Може да е предизвикателство с ресурсите, които имате под ръка, но бихте могли да напишете обикновено звучащо писмо със скрито съобщение, скрито с различни типове шрифтове или други стеганографски техники.

Като алтернатива, нека кажем, че сте дипломат, обсъждащ тайни подробности с вашата страна. Нормално е дипломатите да разговарят с служители от собствената си нация, така че самите комуникации да не предизвикват никакви подозрения. Тъй като съдържанието на разговора е строго секретно, дипломатът може да иска да използва криптография и да говори по шифрована линия.

Ако шпиони или нападатели се опитат да пресекат разговора, те ще го направят имат само достъп до шифротекста, а не това, което всъщност говорят двете страни.

Нека да прегледаме нещата, за да проучим още повече разликите. Ако политическият активист използва криптография, за да общува с тяхната организация, властите най-вероятно биха я прихванали.

Служителите щяха да видят шифротекста и да знаят, че активистът се опитваше да изпраща кодирани съобщения, след което най-вероятно щеше да спре доставката му и да разпита активиста за това. Това може да завърши много лошо – с побои, изтезания или дори със смъртта на активиста. Ето защо стеганографията би била по-подходяща в такъв сценарий.

Обратно, дипломатите често се наблюдават от приемащите ги страни. Ако дипломат се опита да изпрати стеганографски скрити съобщения у дома, те могат да бъдат прихванати, анализирани и съдържанието може да бъде разкрито. В тази ситуация криптографията е по-подходяща, защото макар прехващачите да знаят, че се осъществява комуникацията, те няма да могат да разберат за какво се отнася..

Вижте също: Ръководство за начинаещи за криптография

Комбиниране на стеганография & криптография

Макар че тези два процеса често се извършват отделно, те също могат да бъдат комбинирани заедно, за да получат предимствата, които идват от двете области. Ако искате да скриете факта, че комуникацията се осъществява, но и да защитите съобщението в случай, че е открито, можете първо да го шифровате и след това да го скриете със стеганография.

Като пример, нека кажем, че искате да скриете съобщението „Аз се прибирам вкъщи“ с обикновен кесафски шифър и невидимо мастило. Използвайки шифъра, можете да преместите всеки знак в този, който го следва в азбуката, като ви дава шифротекст от:

Аз съм hpjoh ipnf

Сега, когато имате своя шифров текст, можете да го запишете на листа си с лимонов сок или каквото и да е невидимо мастило, което имате под ръка. Стига получателят да знае къде ще бъде съобщението, как да го разкрие (топлина, в случая) и как да го декриптира, те ще имат достъп до тайната комуникация.

Ако някой прихване съобщението, но не може да открие невидимото мастило, няма да знае, че е осъществена комуникация. Ако те знаят, че съобщение има, но не могат да пробият кода, тогава самото съобщение ще бъде сигурно, но прехващачът ще знае, че е изпратено нещо. Те няма да имат достъп до съдържанието на съобщението, освен ако не успеят да пробият кода.

Ако искате да увеличите сигурността на комуникациите, бихте могли да използвате по-сложни методи за криптиране и стеганография, като например AES и сегментиране на сложността на битовата равнина (BPCS), съответно.

Използването на стеганографията

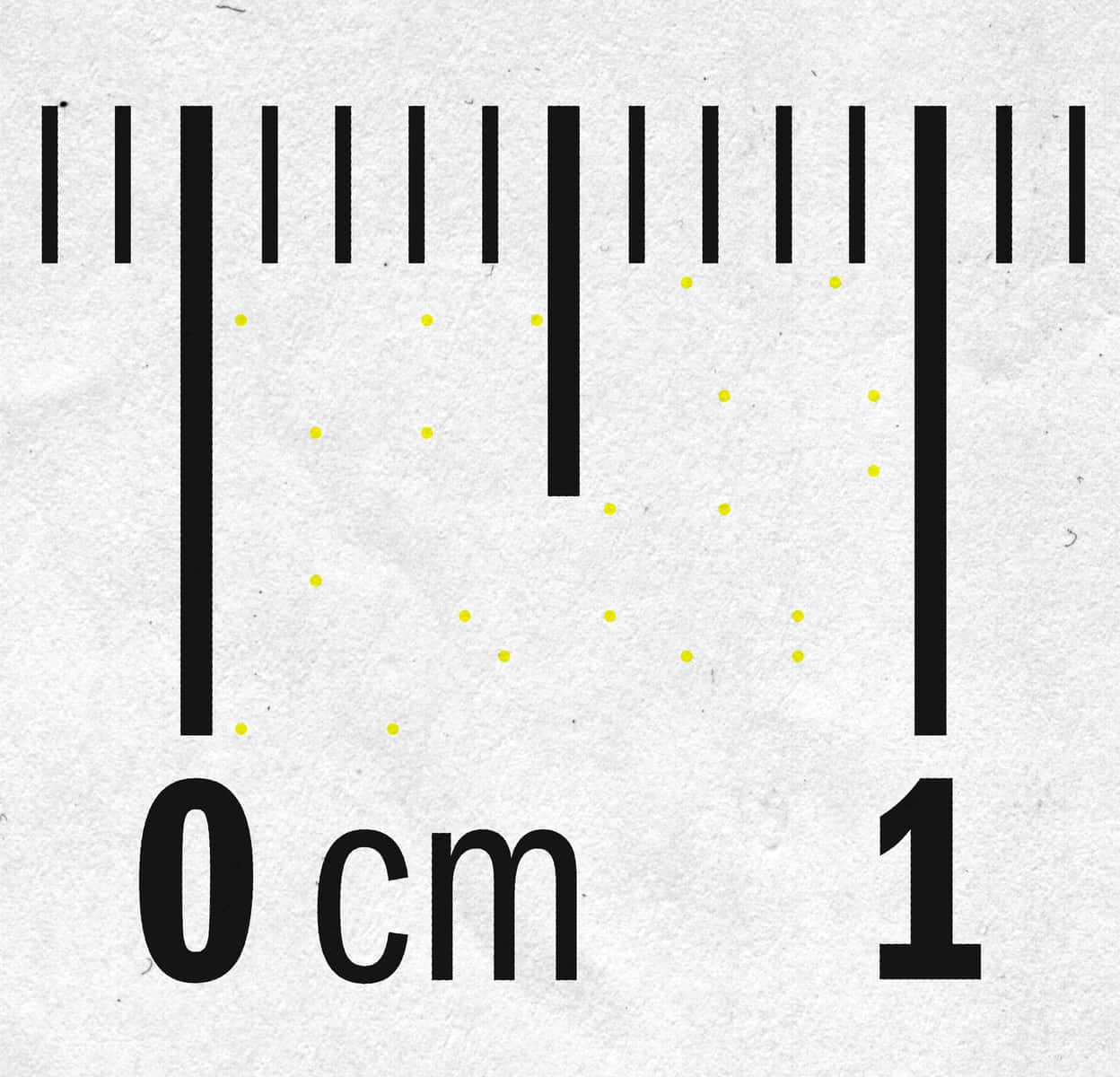

Стеганографията има редица изненадващи приложения, освен очевидното за скриване на данни и съобщения. Хакерите го използват скрий код в зловредни атаки. Принтерите използват стеганография както и скриване на незабележими жълти точки, които идентифицират кой принтер е създал документ и по кое време. Стеганографските техники също често се използват при водна маркировка и отпечатъци за доказване на собствеността и авторските права.

Ограниченията на стеганографията

Стеганографията е полезна практика, но има редица ограничения. Има два основни фактора, които често са в конкуренция – първият е колко очевидно и лесно е да се открият скритите данни (дали чрез човешкото възприятие или други форми на анализ), докато втората е колко данни могат да бъдат скрити в даден файл или част от комуникацията.

Колкото по-висок е процентът данни, който някой се опитва да прикрие, толкова по-лесно е да го забележи. Колко данни можете безопасно да включите в даден файл, ще зависи от стеганографската техника, нивото на риска и очакваното количество проверка.

Ако данните са скрити в изображения, за човешкото око все още е доста трудно да открие аномалии, когато 20 процента от данните са заменени, ако се приеме, че информацията е добре скрита. При по-ниски проценти изображението ще изглежда по същество същото. Тъй като са опаковани повече данни, качеството започва да се влошава и може дори да можете да видите елементи от скритата картина.

Ако имате проблеми с това как да изглеждате, разгледайте примерите, започвайки от страница трета, а след това отново от страница 12 в този документ, написан от Джон Ортис за Black Hat.

Ако използваме 20 процента като еталон, най-добре е да имаме файл, който е най-малко пет пъти по-голям от размера на данните, които искате да скриете. С тази техника с ниско ниво на риск бихте искали пет гигабайтови файла за всеки гигабайт, който искате да скриете.

Това прави стеганографията сравнително неефективна. Ако целта ви е да запазите данните сигурни и поверителни, а не да скриете факта, че комуникацията се осъществява, криптографията като цяло е по-добър вариант.

Отгоре на проблема с ефективността, получателят също трябва да знае къде и как е била скрита информацията, за да може да получи достъп до нея. Това обикновено означава, че ще ви е необходим достъп до защитен канал, за да можете да обсъждате тези подробности, без нападателите да ги прихващат. Тъй като често пъти е трудно да се достигне до сигурни канали, особено в ситуации, които на първо място изискват стеганография, това може да бъде труден проблем за преодоляване.

И накрая, когато се опитвате да запазите информация скрита, важно е да вземете предвид принципа на Kerckhoffs:

“А криптосистема трябва да бъде сигурен, дори ако всичко за системата, с изключение на ключ, е обществено знание. “

Централното е, че е така неразумно да се използва система, в която единствената защита е липсата на информираност на врага – те могат да се спънат или да извадят, че има скрити данни, след това да измислят начини за извличането им.

Зависи от ситуацията, но ако запазването на информацията е сигурно и недостъпно за неоторизирани страни е от изключително значение, тогава данните трябва да бъдат кодирани с частен ключ, преди да се прилагат стеганографски техники.

Различните видове стеганография

Има твърде много видове стеганография, за да покрием всеки един от тях, така че ще се придържаме към по-често използваните и интересни форми, като даваме примери как се използват.

Физическа стеганография

Стеганографията е разработена доста преди компютрите, така че има редица недигитални техники, които можем да използваме, за да скрием информация.

Невидимо мастило

В цялата история невидимото мастило е било една от най-разпространените стеганографски практики. Той работи на принципа, че съобщението може да бъде написано, без да оставя видими следи, само да бъде разкрито по-късно, след като се приложи определено лечение.

Широка гама от вещества може да се използва като невидими мастила. Някои от тях включват лимонов сок, кола, вино, оцет, мляко и сапунена вода, всичко това може да стане видимо чрез топлина. Перилните препарати, слънцезащитният крем, сапунът и слюнката също са невидими мастила, но те се разкриват от ултравиолетова светлина вместо.

Съществуват и редица комбинации, при които първата съставка се използва за писане, а втората предизвиква химическа реакция, която прави изображението видимо. Те включват нишесте и йод, железен сулфат и натриев карбонат, оцет и вода от червено зеле, димни фенолфталеин и амоняк, както и сол и сребърен нитрат.

Невидимо мастило може разчитайте само когато противниците не подозират, че е използван. Ако съобщенията вече се екранизират, това може да не е най-добрата техника, тъй като разкриването на съобщенията е сравнително лесно. По същия начин, ако процесът на писане оставя след себе си някакви знаци, като различна текстура, драскотини или променен блясък, невидимото мастило може да бъде открито от врага.

Невидимото мастило беше важна част от комуникационния процес на Джордж Вашингтон, тъй като той работеше за свалянето на британците. Той създава шпионска група през 1778 г. и често се изпращат съобщения между членовете. Те често пишат легитимен списък за пазаруване с невидимо мастилено съобщение, скрито отдолу, само в случай, че бележката е прихваната.

Те използваха мастило, разработено от д-р Джеймс Джей. Вашингтон често го наричаше „лекарство“ в писмата си като прикритие. Писмата също често се пишеха в код, само в случай, че британците попаднаха на едно от съобщенията. Комбинирането на стеганография с криптиране добави още един слой защита.

Нулеви шифри

Нулевите шифри крият истинските си съобщения сред на пръв поглед нормален текст, използвайки редица различни техники. Най-често срещаните примери включват създаване на светски текст, където всяка пета дума или дори буква е част от тайното съобщение.

Например, ако използваме нулев шифър, където всяка пета дума е нашето истинско съобщение, можем да вземем съобщение като:

Не искам никакви кучета защото те смърдят и сте не е известно за това страхотен.

И намерете скрития текст:

“кучетата са страхотни“

Като алтернатива можем да кодираме нещо в първата буква на всяка трета дума:

Ако ти зядех се така аnxious, купете си рuppy или a рсамо, ще помогне шОУ.

Съдържа секретно съобщение на:

“щастлив“

Можете да създавате и използвате нулеви шифри според почти всяка схема, за която се сетите, стига вашият получател да знае техниката. Създаването на скрити съобщения по начин, който не предизвиква подозрения, може да бъде много трудоемък и отнемащ време процес, така че нулевите шифри не са най-ефикасното средство за комуникация в тайна.

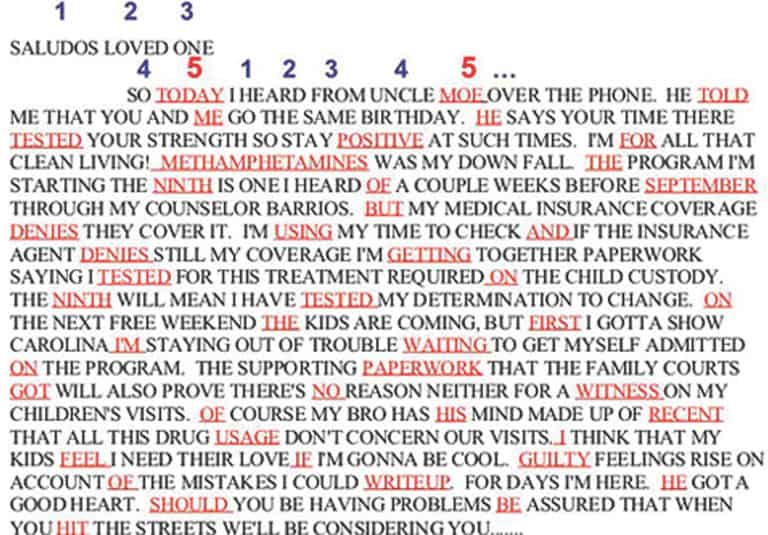

ФБР пусна тази проба от нулев шифър, който те прихванаха от затворник:

С любезното съдействие на ФБР.

Целият текст кара подателя да изглежда, че има доста бурен семеен живот, но на повърхността писателят не се застъпва за нещо престъпно. Когато прочетете всяка пета дума, която ФБР с благодарност подчерта за нас, тя става много по-зловеща.

Той се затваря с „АКО ВИДОВЕ НА ПИСМЕНИЕ, ТРЯБВА ДА БЪДЕ ХИТ.“ С други думи, Мое трябва да бъде убит, ако бъде осъден. За щастие на Мое, стеганографията на този затворник не беше достатъчно добра и съобщението беше декодирано от ФБР.

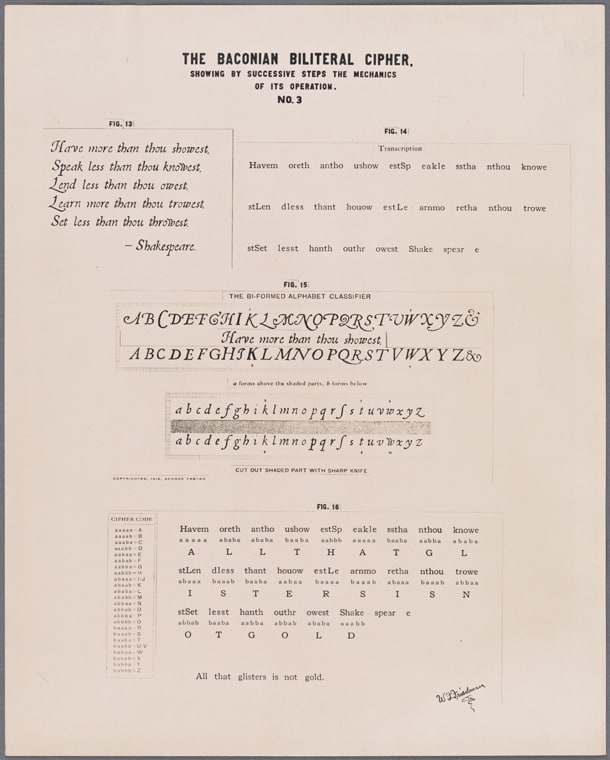

Бейкънов шифър

Друга ранна схема на стеганография е шифърът на Бейкън, изобретен от философа и политик Франсис Бейкън през XVII век. Това беше интересно развитие, защото крие тайното послание във формата на текста, а не в съдържанието му.

Шифърът на Бейкън е стеганографска техника, а не криптографска, тъй като съобщението е скрито от на пръв поглед нормален текст, а не изглежда като бъркотия от шифротекст в обикновен изглед.

Вижте изображението по-долу като пример:

Баконов двустранен шифър от Нюйоркската публична библиотека, лицензирана съгласно CC0.

Както можете да видите, в този пример са два различни стила на шрифтове както за малки, така и за малки букви. За да скриете съобщение, използвайки шифъра на Бейкън, се пише невинно съобщение, използвайки комбинация от двата различни стила. Тайното съобщение се формира от блокове от пет букви. Конкретното подреждане на шрифтовете във всяка група от пет букви представлява една буква от скритото съобщение.

Може да е трудно да се види в изображението, но стихотворението в горния ляв ъгъл “Имайте повече, отколкото показвате, говорете, за да не знаете …“Всъщност съдържа тайно съобщение. За да разкриете текста, скрит от шифъра на Бейкън, стихотворението първо трябва да бъде разбито на блокове от пет букви:

Havem

oreth

antho

ushow

estSp и т.н..

Следващата стъпка е да сравнете стила на шрифта на всяка буква и да решим дали се вписва в първата група, „a“ или втората, „b“. Горните и малките букви на първата ни група, Havem ”, са написани с шрифт„ a ”. Според ключа (който е с малък шрифт в долната лява част), „Aaaaa“ се превежда на буквата „A“.

Ако следваме същия процес с втората група от пет букви, „oreth“, първата е написана със стил „a“, втората, стил „b“, третата, „style“ a “, четвъртата, стил„ б ”, и на финала, стил„ а ”. Пробег на „Абаба“ се превежда на „L“ според кода.

Ако преведем цялото стихотворение по този начин, то ще се разкрие „ВСИЧКИ, ЧЕ ГЛИСТЕРИТЕ НЕ СА ЗЛАТНИ“. Както можете да видите, това е сравнително нов процес за скриване на съобщения. Ако противникът не е запознат с шифъра на Бейкън, е много лесно да плъзнете тайно съобщение покрай тях.

Шифърът на Бейкън наистина е просто обикновена двоична система и не се ограничава само до типове шрифтове. Можете да скриете съобщение с a / b система, като променяте разстоянието, размера на буквите, пишете ги малко над или под реда или с други фини манипулации.

Може да се използва и различен метод на кодиране, което още повече затруднява враговете ви да разкрият скрития текст. Вместо „aaaaa“ да представлява „A“, вместо това можете да имате „aababababbabaaaa“ или някакъв друг низ за „A“. Очевидно това е по-дълго и далеч по-малко ефективно, а също така ще трябва да сте сигурни, че вашият получател знае за новия метод на кодиране.

Шифърът на Бейкън е приет, за да крие информация многократно през годините. В последно време прословутата бяла надморна банда, Арийското братство, я използваше за кодиране на списъци на членове на бандата и да поръчва удари на враговете си.

микроточките

Ако искате да скриете съобщения или друга информация, една от най-добрите техники е да я направите невидима или поне възможно най-близо. Това е училището на мисълта зад микродотите. Те са разработени за първи път в края на 19 век и са подобрени през 20-ти.

Фотографските техники могат да свият изображения или текст до малка част от първоначалния размер. До 1925 г. метод, разработен от Еманюел Голдбърг, е толкова сложен, че обикновена печатна страница може да се свие до една стотна от квадратен милиметър.

Микродотовете позволиха на хората да крият големи количества информация без видима следа. Шпионите биха могли да ги скрият от своето лице, да ги изпращат по пощата или да съхраняват информация, съхранявана в тях. Освен ако противникът вече не е подозрителен, микродотовете са почти невъзможни за откриване, поради тяхната мъничка природа.

Те са били използвани широко през Първата и Втората световна война и Студената война. В един ключов инцидент беше замесен сръбският троен агент Душко Попов. Той беше богат човек, проникнал в германската военна разузнавателна служба – Абвера.

Нацистите му подадоха информация и след британския набег в италианската военноморска база Таранто, те заключиха, че японците се интересуват от това как протича нападението. Ръководителите му му изпратиха съобщение чрез микродот, като го инструктираха да отиде в САЩ и да докладва за защитните сили на Пърл Харбър за японците.

Докато Попов беше в САЩ, той предупреди американските служители за интереса на врага към Пърл Харбър, въпреки че изглежда, че тази информация никога не го е направила на военните. Този пропуск доведе до заслепяване на САЩ от атаката на Пърл Харбър.

Няма много информация относно това дали и как се използват микродози в момента, въпреки че това може да се очаква, като се има предвид техният нелегален характер. Поради разпространението на цифрови комуникации и други техники е малко вероятно микродотовете да се използват толкова силно, въпреки че може да има нишови приложения.

Принтерна стеганография

Пример за кода, оставен от принтерите. Принтерна стеганография от Parhamr, лицензиран съгласно CC0.

От 80-те години на миналия век различни производители на принтери програмират своите машини разпечатайте серия от почти незабележими жълти точки на всяка една страница. Всяка точка е с размер само една десета от милиметъра и тяхната подредба е кодирана, за да показва серийния номер на принтера, както и неговата дата и час.

Тази информация се повтаря отново и отново през цялата страница, така че информацията да може да бъде възстановена, дори ако е намерена само част от страница или ако отпечатаният код е повреден поради грешка на принтера, влага или други проблеми.

Тази стеганографска практика е привидно използвана да се провалят фалшификаторите на валута – ако властите изземат бележките, те могат да разберат на коя машина са отпечатани. Предполага се, че точките се използват и за издирване на извършителите на други престъпления, като някои спекулират, че победителят на реалността на НСА би бил хванат с помощта на този метод, ако не беше направила други грешки.

Тайните точки бяха публикувани до 2004 г., когато PC World публикува статия, в която се посочва, че холандските власти използват кодовете, за да опитат да открият банда, която фалшифицира билети за влакове.

Има няколко различни схеми за кодиране. За повечето големи марки принтери е потвърдено, че използват поне една от тях. На този етап изследователите от ЕФР не са сигурни дали всеки модел принтер тайно крие някаква информация, която може да се използва за проследяване кога и къде е отпечатан документ. Поради това се смята за най-безопасно приемете, че всеки принтер оставя следа.

През [year] г. изследователи от Университета в Дрезден пуснаха програма, която добавя допълнителни жълти точки, драскащи кода. Това не позволява на всеки да може да проследи кога и къде е отпечатан документ. Софтуерът е разработен, за да помогне на лицата, подаващи сигнали и други активисти да запазят своята анонимност.

Софтуерът има някои ограничения, включително това, че трябва да се използва с принтер, който е програмиран със същата техника на кодиране с жълта точка. Тъй като има набор от други идентификационни кодове в употреба, все още има вероятност принтерът на човек да остави други маркировки на страницата, които могат да бъдат използвани за идентифицирането им.

Дигитална стеганография

Подобно на всичко останало в живота ни, стеганографията си проправя път в дигиталната сфера. Възможно е да скриете информация в различни типове файлове, в редица онлайн места и дори на места, за които никога не подозирате, например като променяте времето между пакетите данни, изпращани по мрежов протокол.

Медийните файлове са едни от най-популярните места за скриване на информация, тъй като големият им размер означава, че по-секретни данни могат да бъдат вкарани вътре в тях, без да предизвикват подозрения. Има три отделни начина информацията да може да бъде скрита във файлове:

- от добавяйки го към файла, например в неизползвано пространство на заглавието.

- от заместване на част от информацията във файла. Един от най-разпространените начини за това е чрез промяна на Най-малко значим бит (LSB). В изображения, аудио и други файлове последните битове на информация в един байт не са задължително толкова важни като началните. Например 10010010 може да е нюанс на синьо. Ако променим само последните два бита на 10010001, това може да е син нюанс, който е почти същият. Това означава, че можем да скрием нашите тайни данни в последните два бита на всеки един пиксел в снимка, без да променяме забележимо изображението. Ако променим първите битове, това ще го промени значително.

- от създаване на нов привидно доброкачествен файл, което всъщност е само корица за стеганографския текст.

Видео стеганография

Видеоклиповете са сравнително големи файлове, така че те могат да скрият повече данни от повечето алтернативи. Някои от най-разпространените техники включват разнообразие от различни схеми за заместване на най-малко значимите битове (полиномични уравнения, базирани на хеш и т.н.). Алтернативно, данните могат също да бъдат вградени във всеки кадър или да се използват и филтриране и маскиране на данни. Има набор от програми за видеостеганография, достъпни онлайн.

Един от най-интересните случаи на видеостеганография беше разкрит, когато германските власти арестуваха заподозрян член на Ал Кайда през 2011 г. Служители претърсиха мъжа и намериха флаш устройство, както и карти с памет в бельото му. Сред другите досиета беше наречено порнографско видео Сритам задника.

Тъй като той беше заподозрян, че е замесен в тероризъм, властите разследват видеото допълнително, за да открият, че стеганографските техники са били използвани за скриване на повече от сто документа на Ал Кайда. Те включваха наръчници за обучение на тероризма и заговори за бъдещи атаки.

Колкото и неислямско да изглежда порнографията, това всъщност е доста умна схема. Когато властите открият криптирани файлове, техните подозрения често се повдигат, чудя се защо файлът е кодиран на първо място.

Ако те трябваше да принудят заподозрян да предаде ключа си и открият, че целта е шифровала детските телевизионни предавания, това ще изглежда рибаво. Властите биха знаели, че нещо е готово и е по-вероятно да проверят допълнително данните и да открият скритата информация.

Тъй като порнографията като цяло е табу, особено за мюсюлманите, властите могат да разгледат съдържанието, а след това просто да размахат човека като сексуален девиант, изпълнен със срам, вместо да проверяват допълнително данните. За щастие за света, германските служители не бяха подмамени.

Картина стеганография

Данните могат да бъдат скрити в снимки с различни техники. Те включват:

- Най-малко значим бит – Обсъждахме това по-рано в рамките на Секция за цифрова стеганография.

- Сегментиране на сложността на битовата равнина (BPCS) – Тази техника заменя сложни данни със скрита информация по начин, който не се възприема от човешкото око.

- Скриване с висок капацитет в JPEG – Това е по същество адаптация на най-малко значимия бит, който компенсира компресията, включена в JPEG файловете.

През 2010 г. руски шпионски пръстен беше разбит от американските власти. Като част от процеса на комуникация те биха криптирали данни, използваха стеганография, за да ги скрият в снимки, след което да ги публикуват на публични уебсайтове. Техниката за комуникация беше открита, след като в домовете на заподозрения бяха извършени нападения и някои от компютрите им съдържаха софтуер за стеганография.

Стеганографията се използва и за кражба на интелектуална собственост. През [year] г. GE инженер заговори с бизнес партньор със седалище в Китай за кражба на фирмени тайни, свързани с парни и газови турбини. Отначало той просто копира файлове на флаш устройство. Той бе хванат и компанията блокира USB портове и забрани използването на флаш дискове.

Забележително е, че не е уволнен и му е дадена друга възможност да краде файлове. Той взе данни от 40 файла Matlab и Excel, използва стеганография, за да го скрие в снимка на залез, след което го изпрати по имейл, преди да го препрати на своя бизнес партньор. Той беше хванат от GE, след което беше обвинен в шест обвинения за икономически шпионаж.

В тревожна тенденция стеганографията също става все по-често срещана сред хакерите. Изследователи от Trend Micro анализираха усилията на акаунт в Twitter, който публикува злонамерени меми през октомври [year] г..

След като злонамереният софтуер се стартира на устройство, той изтегля мемите от акаунта в Twitter, след което извлича злонамерена команда, скрита вътре в тях. Той направи екранна снимка на заразения компютър и изпрати информацията обратно на нападателя, след като събра данните от контролния сървър от Pastebin.

Аудио стеганография

Аудио стеганографията също се предлага с набор от различни методи. Както при всички видове стеганография, важно е техниките да са здрави, да могат да носят разумна част от скрити данни и всички промени да бъдат възможно най-незабележими. Някои от най-разпространените техники включват:

- Най-малко значимо битово кодиране – Подобно на другите видове най-малко значим бит, който споменахме, е възможно да се променят по-малко важни части от аудио данните, без да се правят очевидни разлики в начина, по който звучи файл.

- Ехо се крие – Данните също могат да бъдат маскирани в ехо.

- Вмъкване на тонове – Тъй като е трудно да се открият по-ниски енергийни тонове, когато те са близо до тези, които са много по-мощни, тези по-ниско енергийни тонове могат да се използват за прикриване на данни.

Полски изследовател използва аудио стеганография в интересен проект. Той взе песента Ритъмът е танцьор от Snap! и след това модифицира темпото. Когато ритъмът беше забавен, той представлява тире в кода на Морс, а когато битката беше ускорена, означаваше точка. Той използва тази система, за да посочи „стеганографията е танцьор!“

След това той свири песента на микс от професионални музиканти и миряни. С едно процентно темпо несъответствие никой не забеляза, че нещо не е наред. Едва на около два процента професионалните музиканти знаеха, че нещо е готово, и около три процента за всички останали.

Резултатите от него показват, че е доста лесно да се скрие информация в танцовите песни, без никой да забележи. Въпреки това, неговият метод не е особено ефикасен начин за комуникация, тъй като той предава само три думи през цяла песен.

Текст

Когато става въпрос за текст, има много различни начини за скриване на информация. Въпреки това, тъй като текстовите файлове обикновено са доста малки, те не са особено полезни за изпращане на големи количества данни. Една проста техника включва отваряне на Microsoft Word, въвеждане на тайното ви съобщение, след това промяна на цвета на текста в бял.

Над белия фон на вашия текстов процесор ще изглежда, че няма нищо. След това можете да го запишете и да го изпратите на вашия съзакончик, като се уверите, че ги инструктирате по защитен канал за това как да получите достъп до информацията.

В противен случай те могат да бъдат объркани защо продължавате да им изпращате празни документи. Това не е много сигурен метод, защото всеки, който пресече съобщенията, ще стане подозрителен защо винаги изпращате празни документи. Всичко, което трябва да направите, е да изберете текста и сюжетът ви да бъде фолиран.

spammimic предлага друга стеганографска техника за комуникация тайно. Инструментът на уебсайта ви позволява да кодирайте съобщение, така че да изглежда като спам. Тъй като сме толкова свикнали да игнорираме спама, съобщение като това може лесно да лети под радара и да ви позволи да общувате, без да бъдете открити. Полезността на софтуера е спорна, но най-малкото показва, че съобщенията могат да бъдат скрити по широк спектър от начини – просто трябва да мислите извън кутията.

Скриване на данни в обикновен сайт

Интернет е неразбираемо голям и съдържа множество непозната и безсмислена информация. Това оставя много възможности за скриване на тайни съобщения на публично място, без да предизвиква никакви подозрения.

Докато двама души вече не се наблюдават отблизо, те могат лесно да публикуват своите комуникации помежду си на популярни или неясни уебсайтове, без да бъдат хванати. Те просто трябва да се уверят, че действителните им намерения не са ясни за всички зрители.

Помислете само за всички абсурдни коментари, които сте срещали във форуми или социални медии, и хилядите публикации в блога, които нямаха абсолютно никакъв смисъл. Склонни сме или да ги измием, или да ги четем за собствено забавление, но никога не смятаме, че за тях може да има нещо повече от лудост.

Intercept твърди, че дори NSA е участвал в практиката, използвайки официалния си акаунт в Twitter, за да комуникира с руски шпиони. При тайната операция Intercept съобщава, че някои от участниците са изтекли подробности за туитовете на NSA на руски оперативни, преди да бъдат командировани. Според доклада, това действа като потвърждение, че те всъщност са представители на НСА, а не само измамници.

Откриване на стеганография

Стеганографията може да бъде невероятно трудна за откриване, особено когато няма причина да бъдете подозрителни. В онлайн света толкова много информация минава пред очите ни, че просто не можем да спестим време или усилия да разгледаме всяка аномалия, камо ли нещата, които изглеждат законни.

Именно това прави толкова трудно да се говори за добра стеганография. Всички примери, за които говорихме, бяха неуспехи, защото сега те са обществено знание. Техниките активно се изследват и технологията се усъвършенства, но самата й природа прави невъзможно откриването на успешна стеганография в природата.

Възможно е също така да има най-различни техники, разработени извън публичната сфера, от разузнавателни агенции, терористични мрежи и банди от престъпници. Ние наистина не можем да знаем, ако не попаднем на примери за тях.

Въпреки това, много аналитични инструменти можем да приложим, когато подозираме, че стеганографията се използва за скриване на съобщения. Правилният инструмент обаче зависи от това кои техники прикриват данните на първо място.

Откриване на физическа стеганография

Когато става дума за невидимо мастило, методите за откриване зависят от вида на невидимото мастило. Ако това е направено лошо, на хартията може да има драскотини, промяна в текстурата му или различно отражение, където написаното е било скрито.

Ако се подозира, че съобщението съдържа невидимо мастило, първо можете да го прегледате визуално и да го помиришете за нередности. Следващата стъпка е да го прекарате под ултравиолетова светлина, която показва няколко вида невидимо мастило. След това съобщението може да бъде изложено на топлина, което може да разкрие други видове мастило. Ако все още не сте намерили съобщението, излагането му на йодни изпарения може да свърши работа.

Ако никоя от тези техники не работи, не можеш да докажеш, че там няма съобщение – просто, че е малко вероятно да има такъв. Противникът ви може да използва сложно решение за невидимо мастило, за което не знаете.

Нулевите шифри често могат да бъдат открити от аномалии в текста. Те понякога използват странни завои на фразата, докато създателят се опитва да формира тайното си послание в основния текст. Ако обаче нулевият шифър е направен добре и нямате причина да го разгледате силно, това може да бъде просто за хората да плъзгат скрити съобщения покрай вас.

По същия начин шифърът на Бейкън може да бъде открит чрез търсене на аномалии. В подозрителен текст прехващачите трябва да изследват шрифтовете, разстоянията, оразмеряването и много други фактори. За пореден път, ако това е добре, може да е трудно да се разбере дали има тайно съобщение.

Малкият размер на микродотовете ги прави почти невъзможни за откриване, освен ако прехващачът вече не е предпазлив. От друга страна, тъй като знаем, че принтерите оставят кодове на всяка една страница, е лесно да ги открием.

Един от методите включва извършване на висококачествено сканиране на страницата, след което увеличаване на бялото пространство. Ако обърнете цветовете, това трябва да направи жълтите точки по-очевидни. След като направите това, можете да използвате този инструмент от Дрезденския университет, за да опитате да декодирате точките.

Откриване на дигитална стеганография

Дигиталната стеганография също може да бъде невероятно трудно да се разкрие. Освен ако вече не сте подозрителни или стеганографията е направена лошо, е малко вероятно да проверите нечии файлове по някакъв сериозен начин.

Една от най-големите улики е, когато стеганографският софтуер е открит на нечий компютър или има история на посещение на сайтове, свързани със стеганография. Това е добър показател, че те може да крият файлове със стеганография и дори могат да дават улики как се справят.

Ако е налична оригиналната версия на файл, откриването на стеганографски модификации е сравнително лесно. Можете да вземете хеш на оригиналния файл и го сравнете с подозрителния файл. Ако те са различни, тогава файлът е променен и може да включва скрити данни.

Ако горният метод не е възможен, стеганографията може да бъде открита и чрез статистически анализ. Докато нашите очи и уши по принцип не могат да открият скрита информация в снимки и аудио, тайните данни често могат да бъдат лесно открити, като се търсят статистически аномалии и несъответствия.

Откриването на стеганография е само част от процеса. Ако се подозира стеганография и следователят чувства почти сигурно, че тя съдържа скрита информация, те все още може да не могат да разкрият данните. Те може да нямат правилните стеганографски инструменти, може да не могат да разберат алгоритъма или данните може да са били предварително шифровани.

Ако стеганографията бъде открита от прехващач, това може да означава или да не означава неуспех за комуникаторите. Това зависи от първоначалната им причина за изпращане на съобщението. Ако беше абсолютно критично комуникацията да остане незабелязана, тогава откриването би компрометирало плана им. В други случаи комуникаторите могат да бъдат безопасни, стига да не може да се получи достъп до самите данни от противника.

Безопасна ли е стеганографията за скриване на съобщения?

Стеганографията може да бъде полезна, но това е така трябва да се прилага в правилните ситуации – когато искаш скрийте факта, че комуникацията се осъществява. Когато се използва правилно, можете да изпращате тайни съобщения отдясно под носа на враговете си.

При много обстоятелства стеганографията е напълно ненужна. Ако няма значение дали трети страни откриват, че общувате, но детайлите на комуникацията трябва да останат тайна, вместо това трябва да използвате криптография.

Стеганографията може да бъде неефективна и отнема много време и все още изисква да имате сигурен канал, в който да можете да комуникирате коя стеганографска техника се използва и къде са скрити данните.

Шифроването е много по-просто и далеч повече данни могат да бъдат кодирани в едно и също пространство. С техники като криптиране с публичен ключ можете дори да комуникирате без защитен канал.

Когато стеганографията се използва сама по себе си, това е сигурност чрез неизвестност, което може да доведе до разкриване на тайното съобщение. Ако искате да скриете съобщение от противници, но и да го защитите в случай, че бъде открито, най-добре е да го направите комбинирайте стеганографията с криптографията. Тази комбинация ви дава предимствата на двете техники и може да защити вас и вашите данни от компрометиране.

Стеганографията е много интересна тема, която има дълга история. От древни времена хората са се опитвали да скрият информация, като използват различни техники, като физическо скриване на комуникациите и използването на невидими мастила. Сега стеганографията се използва в цифровото царство, където хората могат да скрият критична информация в привидно светски файлове. Въпреки че не е толкова популярна, колкото криптографията, стеганографията все още има важни приложения. Различните видове стеганография, като физическа и дигитална, са много интересни и могат да бъдат много полезни. Въпреки това, трябва да се има предвид, че стеганографията не е напълно безопасна и може да бъде открита. Все пак, това е много интересна тема, която заслужава да бъде изучавана.

Стеганографията е много интересна тема, която има дълга история. От древни времена хората са се опитвали да скрият информация, като използват различни техники, като физическо скриване на комуникациите и използването на невидими мастила. Сега стеганографията се използва в цифровото царство, където хората могат да скрият критична информация в привидно светски файлове. Въпреки че не е толкова популярна, колкото криптографията, стеганографията все още има важни приложения. Различните видове стеганография, като физическа и дигитална, са много интересни и могат да бъдат много полезни. Въпреки това, трябва да се има предвид, че стеганографията не е напълно безопасна и може да бъде открита. Все пак, това е много интересна тема, която заслужава да бъде изучавана.

Стеганографията е много интересна тема, която има дълга история. От древни времена хората са се опитвали да скрият информация, като използват различни техники, като физическо скриване на комуникациите и използването на невидими мастила. Сега стеганографията се използва в цифровото царство, където хората могат да скрият критична информация в привидно светски файлове. Въпреки че не е толкова популярна, колкото криптографията, стеганографията все още има важни приложения. Различните видове стеганография, като физическа и дигитална, са много интересни и могат да бъдат много полезни. Въпреки това, трябва да се има предвид, че стеганографията не е напълно безопасна и може да бъде открита. Все пак, това е много интересна тема, която заслужава да бъде изучавана.