Ransomware по същество включва цифрово изнудване, когато злонамерен софтуер държи файлове или компютърни системи за заложници, докато жертвата не плати такса. Ransomware е популярен с все по-голям брой киберпрестъпници, вероятно поради лекотата му на изпълнение и високата възвръщаемост на инвестициите. Към това добавете и появата на криптовалута, което улесни атакуващите да се разминат със своите престъпления. Според Даниел Тобок, главен изпълнителен директор на Cytelligence Inc., компания за киберсигурност и отстраняване на софтуер, „Ransomware е наистина оръжието за избор на престъпник. Те могат да ни видят, но ние не можем да ги видим. “

Ransomware може да струва скъпо за хората, но може да бъде особено вреден за бизнеса. Изчислено е, че общите щети за бизнеса в Съединените щати поради износ на софтуер възлизат на 5 милиарда долара само за [year] г. Щетите могат да включват разходи, свързани с плащането на откуп, загуба на данни, заплащане на професионални услуги за опит да възстановят данни, престой по време на атаки, загуба на клиенти след атаки и други.

Най-добрият начин да се намали заплахата от извличане на софтуер е да се предотврати инсталирането му на първо място. Но ако станете жертва, имате възможности. В това ръководство обясняваме какво е софтуер за извличане и как да го предотвратим и премахнем. Ние се фокусираме върху практическите методи, които можете да използвате, които подчертават отстраняването над заплащането на откупа, което силно обезсърчаваме.

Какво е ransomware и как работи?

Част от премахването на страха от откупуващия софтуер включва разбиране как всъщност работи. Както бившият генерален секретар на ООН Кофи Анан каза веднъж: „Знанието е сила. Информацията е освобождаваща. “

Ransomware е подобен на някои други форми на злонамерен софтуер, с добавен бит изнудване. Ransomware е категория зловреден софтуер, но има и различни видове откупни програми. Той прониква в компютърните системи по същия начин като другите форми на зловреден софтуер. Например, можете:

- Изтеглете го от злонамерен прикачен имейл или връзка

- Заредете го на вашето устройство от USB флаш устройство или DVD

- Изтеглете го, докато посетите повреден уебсайт

След като е в системата ви, откъм софтуерът изключва избрани системни функции или отказва достъп до файлове. В случай на машини с Windows, това обикновено деактивира възможността ви за достъп до стартовото меню (по този начин не можете да получите достъп до антивирусни програми или да се опитате да се върнете в безопасен режим).

Шифърът от много видове откупни програми е криптиране. Ransomware криптира файлове на вашето устройство, така че те не могат да бъдат отворени без парола. За да получите паролата, трябва да платите откуп на нападателя.

Всеки файл може да бъде криптиран с извлечение от софтуер, въпреки че повечето ransomware няма да се опитва да кодира всички видове файлове. Общите цели включват файлове с изображения, PDF файлове и всякакъв тип файлове, създадени от Microsoft Office (като Excel и Word файлове). Общият метод, който ransomware ще използва, е да търси файлове на общи дискове и да криптира всички или повечето файлове, които намери там. Някои по-нови форми на шифроване на откупи за софтуер са взели дори и за криптиране на мрежови споделени файлове, което е опасно развитие за бизнеса.

Докато не изчистите вируса от вашата машина (или платите искания откуп и се надявате престъпникът да го изчисти за вас), няма да имате достъп до тези файлове. Някои откъм софтуер дори ще изискват да платите в рамките на определен период от време, в противен случай файловете ще останат заключени завинаги или вирусът напълно ще изтрие вашия твърд диск.

Свързани: Как да стартирате Windows 7/8/10 в безопасен режим

Защо ransomware е толкова ефективен?

Независимо от метода, който програмата използва, за да проникне във вашата система, ransomware е предназначен да се скрие, като се преструва на нещо, което не е, дори променяйки имена на файлове или пътища, за да накара вашия компютър и антивирусен софтуер да пренебрегват подозрителни файлове. Ключовата разлика между ransomware и други форми на злонамерен софтуер е, че целта на ransomware се простира отвъд просто злоупотреба или кражба на лична информация.

Ако не друго, ransomware действа по-скоро като бик в китайски магазин, след като ефективно намери своя път към вашата система. За разлика от много други вируси, които често са проектирани около стелт както преди, така и след като нахлуят в системата ви, дизайнерите на ransomware искат да знаете, че програмата е там.

След като програмата е инсталирана, тя изцяло превзема вашата система по такъв начин, че ще бъдете принудени да й обърнете внимание. Това е много по-различен начин на действие, отколкото традиционните дизайнери на вируси следват, и изглежда, че това е най-ефективният дизайн на вируси до момента.

Ransomware работи чрез страх, сплашване, срам и вина. След като програмата е налице, тя започва негативна кампания на емоционални манипулации, за да ви накара да платите откупа. Прекалено често тези тактики на страх действат, особено на хора, които не осъзнават, че има алтернативи за заплащане.

Според проучване на Malwarebytes за 2016 г. на големи бизнеси, засегнати от откуп, 40 процента от жертвите са платили откупа, докато проучване на IBM за малки и средни предприятия през същата година отчита много по-висок процент от 70 процента.

Видове откупи

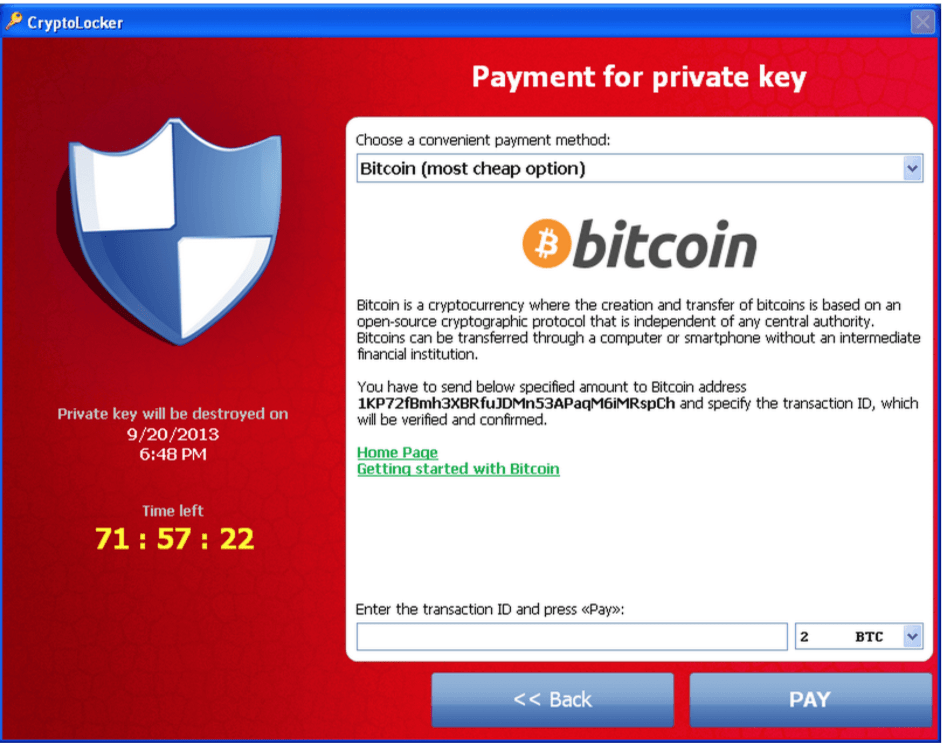

Ransomware съществува от 80-те години на миналия век, но днес много атаки използват софтуер за откупуване, базиран на по-модерния троянт Cryptolocker. Файлово шифроване софтуер за извличане на файлове е все по-често срещаният тип. Въпреки това, според Malwarebytes, има няколко категории ransomware, които все още може да срещнете:

Шифроване на ransomware

Ако ransomware намери път към вашата машина, вероятно ще бъде от шифроващото разнообразие. Шифроването на ransomware бързо се превръща в най-често срещания тип поради високата възвръщаемост на инвестициите за използваните от него киберпрестъпници и колко е трудно да се разруши шифроването или да се премахне зловредният.

Шифроването на отпечатъчен софтуер напълно ще шифрова файловете във вашата система и ще ви забрани дотогава, докато не платите откуп, обикновено под формата на Bitcoin. Някои от тези програми също са чувствителни към времето и ще започнат да изтриват файлове, докато откупът не бъде изплатен, увеличавайки чувството за спешност да платите.

По отношение на този тип откуп, Адам Куява, ръководител на разузнаването в Malwarebytes, каза това: „Вече е късно, след като се заразите. Играта приключи.”

Онлайн архивирането може да бъде от голяма помощ при възстановяване на криптирани файлове. Повечето услуги за архивиране онлайн включват версията, така че да имате достъп до предишни версии на файлове, а не до криптираните

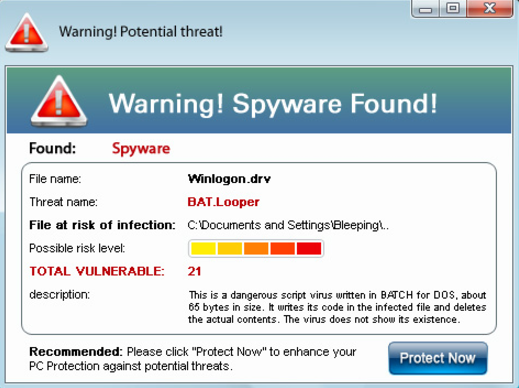

Scareware

Източник: Колеж на св. Сколастика

Източник: Колеж на св. Сколастика

Scareware е злонамерен софтуер, който се опитва да ви убеди, че имате компютърен вирус, който се нуждае от премахване веднага. След това той ще се опита да ви накара да изчистите вируса, като купите подозрителен и обикновено фалшив злонамерен софтуер или програма за премахване на вируси. Scareware е много рядко срещан в наши дни, но някои от тези вируси все още съществуват в природата. Много насочени мобилни телефони.

Scareware не криптира файлове, въпреки че може да се опита да блокира достъпа ви до някои програми (като вирусни скенери и отстраняване). Независимо от това, плашещият софтуер е най-лесният начин да се отървете от него. Всъщност, в повечето случаи можете да премахнете плашещ софтуер чрез стандартни програми за премахване на вируси или други методи, без дори да влизате Безопасен режим (въпреки че това все още може да е необходимо или препоръчително).

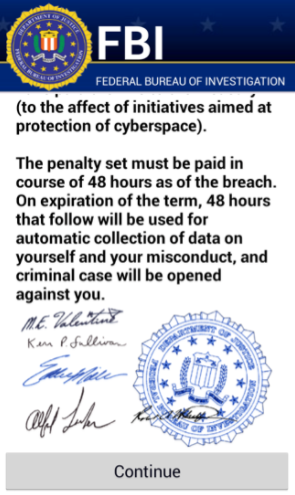

Екранно шкафче (или заключени екрани)

Екранните шкафчета ще поставят предупредителен екран, който ограничава възможността ви за достъп до компютърни функции и файлове. Те могат да бъдат инсталирани на вашето устройство или да съществуват в уеб браузър. Обикновено ще дойдат със съобщение, в което се твърди, че представлява правоприлагаща организация, и ще пренесат съобщение, че ще се сблъскате с тежки правни последици, ако не заплатите глоба веднага.

Можете да изтеглите вирус на заключен екран по много различни начини, включително да посетите компрометирани уебсайтове или като щракнете върху и изтеглите заразен файл, съдържащ се в имейл. Когато се инсталира директно на компютър, може да се наложи да извършите усилено рестартиране, въпреки че може да откриете, че все още сте посрещнати със съобщението за заключване на екрана, дори когато операционната система се зареди отново.

Екранните шкафчета са склонни да ви блокират от менюто и другите системни настройки, но не премахвайте напълно достъпа до вашите файлове. Това означава, че някои от основните методи на атака на злонамерен софтуер ви пречат да имате лесен достъп до софтуера за премахване на вируси, а понякога дори може да ви попречат да рестартирате компютъра си от потребителския интерфейс.

Екранните шкафчета са друга добра причина, поради която да имате резервно копие онлайн е изключително важно. Докато скрийншорът няма да шифрова или изтрие вашите файлове, може да се окажете принудени да извършите възстановяване на системата. Възстановяването на системата може да не изтрие вашите важни файлове, но ще ги върне в по-ранно състояние. В зависимост от възстановените състояния, това все още може да доведе до много загубени данни или напредък. Редовните онлайн резервни копия ще ви помогнат да предотвратите загубата на данни, която извършването на възстановяване на системата не гарантира, особено ако вирусът се е криел във вашата система за много по-дълго, отколкото сте осъзнали.

Как да се предотврати откуп

Дешифрирането на файлове, шифровани с отпечатъчен софтуер, е невероятно трудно. Повечето рансъмуерни програми днес ще използват методи за криптиране AES или RSA, като и двата могат да бъдат невероятно трудни за пропукване. За да го направи перспектива, правителството на САЩ също използва стандарти за криптиране на AES за класифицирани документи. Информацията за това как да се създаде този вид криптиране е широко известна, както и трудността при неговото разбиване. Докато някой не осъществи мечтата за квантови изчисления, крекинг на груби сили за AES е ефективно невъзможен.

В този случай най-добрият метод за борба с откупуващия софтуер никога не позволява той да попадне във вашата система. Защитата може да бъде постигната чрез съкращаване на слаби зони и промяна на поведението, които обикновено позволяват на рансъмуер да влезе във вашата система. Ето няколко най-добри практики, които да следвате, за да предотвратите извличане на софтуер:

- Инвестирайте в солидно архивиране на данни. Това е трудно за подценяване. Резервното копиране на данни е най-доброто нещо, което можете да направите. Дори и да бъдете засегнати от извличане на софтуер, използването на ефективно и последователно архивиране на данни означава, че вашите данни ще бъдат в безопасност, независимо от това с какъв тип откупи сте атакувани.

- Инвестирайте в ефективен антивирусен софтуер. В този случай не искате само злонамерен софтуер или препарати за почистване на вируси, а софтуер, който активно ще ви следи и предупреждава за заплахи, включително в уеб браузъри. По този начин ще получите известия за подозрителни връзки или ще бъдете пренасочени далеч от злонамерени уебсайтове, където може да се помещава софтуер за откупи.

- Никога не кликвайте на съмнителни имейл връзки. Повечето ransomware се разпространява чрез имейл. Когато го превърнете в навик никога да не кликвате на подозрителни връзки, значително намалявате риска от изтегляне на софтуер за откупи и други вируси.

- Защитете свързаните с мрежата компютри. Някои откъм софтуер работят активно чрез сканиране на мрежи и достъп до всички свързани компютри, които позволяват отдалечен достъп. Уверете се, че всички компютри във вашата мрежа имат деактивиран отдалечен достъп или използвайте силни методи за защита, за да избегнете лесен достъп.

- Поддържайте актуалност на софтуера. Актуализациите на Windows и други операционни системи и приложения често кръпка известни уязвимости в сигурността. Актуализирането навреме може да помогне за понижаване на риска от податливост на злонамерен софтуер, включително откупи.

Какво да направите, ако хванете ransomware mid-encryption

Шифроването е процес, изискващ много ресурси, който изисква много изчислителна мощност. Ако имате късмет, може да успеете да хванете средно криптиране за извличане. Това изисква внимателно и знаете как изглеждат и звучат необичайно големи количества дейност на вашия компютър. Шифроването на Ransomware ще се случи на заден план, така че е почти невъзможно да се открие това действително възникващо, освен ако не го търсите конкретно.

Освен това, вирусът, който прави криптирането, вероятно ще се скрие в друга програма или ще има променено име на файла, което е направено да изглежда безобидно, така че може да не можете да кажете коя програма изпълнява действието. Ако обаче откриете това, което смятате, че е криптиращ файлове за вирус, използван за вируси, ето няколко варианта:

Поставете компютъра си в хибернация

Това ще спре всички стартирани процеси и ще създаде бързо изображение на паметта на вашия компютър и файлове. Не рестартирайте компютъра си и не го изваждайте от хибернация. В този режим компютърен специалист (от вашия IT отдел или наета компания за охрана) може да монтира устройството на друг компютър в режим само за четене и да оцени ситуацията. Това включва възстановяване на нешифровани файлове.

Прекъснете операцията за криптиране

Ако можете да определите коя операция е виновникът, може да искате да спрете тази операция.

В Windows това включва отваряне на Диспечер на задачите и търси съмнителни операции. По-специално, потърсете операции, които изглежда правят много запис на диска.

Можете да спрете операциите от там. По-добре е да спрете операцията, вместо да я убиете, тъй като това ви позволява да разгледате процеса по-подробно, за да видите какво всъщност представлява. По този начин можете по-добре да определите дали имате ръчноизграден софтуер на ръцете си.

Ако установите, че това е софтуер за откупуване, проверете върху кои файлове е фокусиран процесът. Може да го намерите в процеса на криптиране на определени файлове. Можете да копирате тези файлове, преди да приключи процеса на криптиране и да ги преместите на сигурно място.

Можете да намерите някои други страхотни предложения от специалисти по сигурността и компютъра на Stack Exchange.

Премахване на Ransomware: Как да премахнете плашило и скрийншори (вируси с заключен екран)

Екранните шкафчета са по-трудни за премахване от плашещото софтуер, но не са толкова голям проблем, колкото извличането на файлове от отваряне на софтуер. Сказуващите и заключващите екрани вируси не са перфектни и често могат лесно да бъдат премахнати с малко и без никакви разходи. Имате две основни опции:

- Извършете цялостно сканиране на системата, като използвате реномиран препарат за почистване от злонамерен софтуер

- Извършете възстановяване на системата до точка, преди плашещият софтуер или шкафчето на екрана да започне да изскача съобщения.

Нека разгледаме подробно и двете:

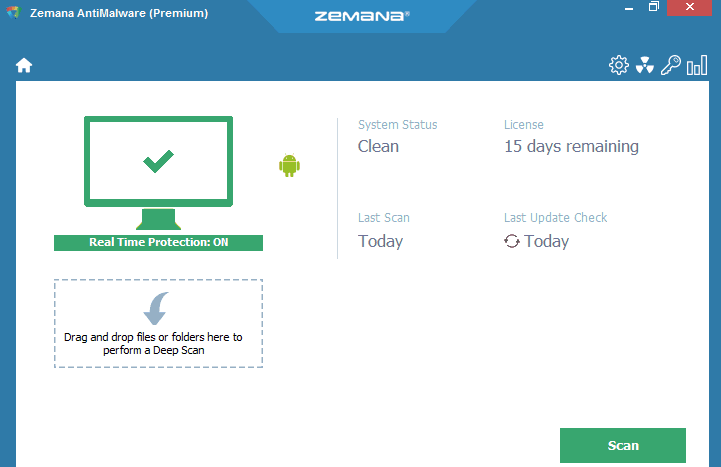

Вариант 1: Извършете пълно сканиране на системата

Това е доста прост процес, но преди да извършите сканиране на системата, е важно да изберете реномиран почистващ софтуер за злонамерен софтуер по заявка. Едно такова средство за почистване е Zemana Anti-Malware, или потребителите на Windows могат дори да използват вградения инструмент на Windows Defender.

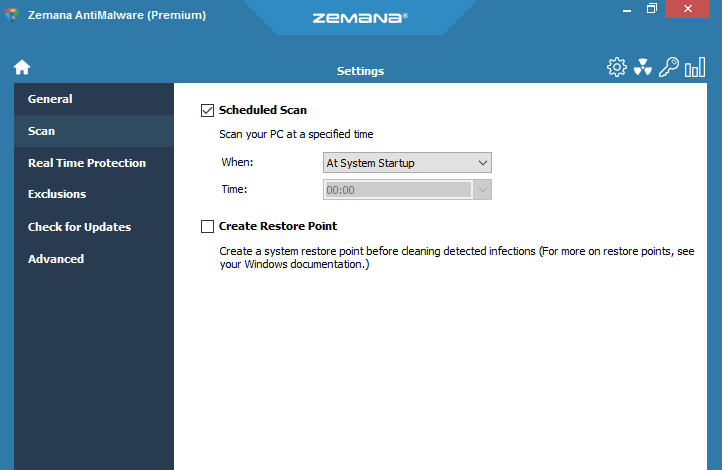

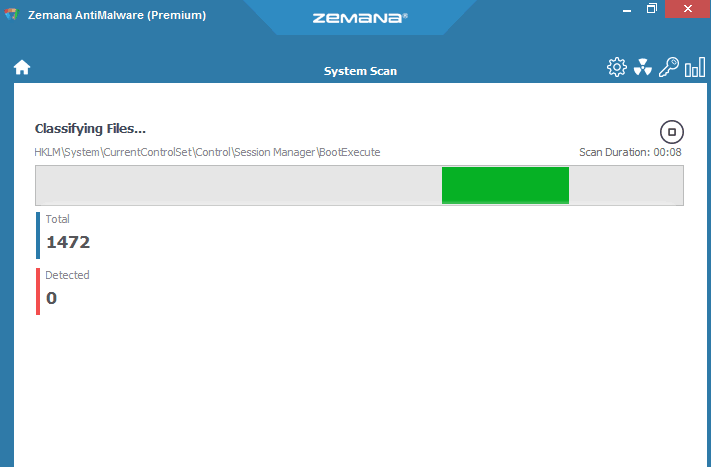

За да извършите пълното сканиране на системата с помощта на Zemana Anti-Malware, направете следното:

- Отворете началния си екран Zemana Anti-Malware.

- Кликнете върху Символ на предавката горе вдясно за достъп до настройките.

- Кликнете върху преглеждане наляво.

- Изберете Създайте точка за възстановяване.

- Върнете се на началния екран и кликнете върху зеления преглеждане бутон в долната дясна част.

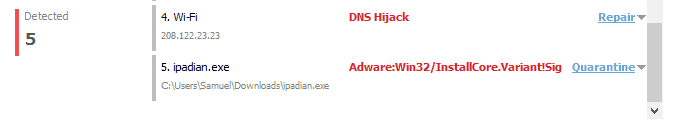

Настройването на точката за възстановяване е добра най-добра практика за сканиране на вируси като цяло. Междувременно сканирането ви с вируси може да маркира някои неща като проблеми, които не представляват проблеми (разширенията на Chrome често изглеждат като проблемни), докато можете да откриете проблемни области, които не сте очаквали.

В моя случай неотдавнашно сканиране на системата Zemana разкри потенциален DNS отвличане. Олеле! (Той също така класифицира няколко програми като зловреден и рекламен софтуер, така че внимавайте да проверите кои файлове почиствате и карантирате правилно.)

За да извършите пълно сканиране на системата с помощта на Windows Defender, направете следното:

- Извършете бързо търсене в системата за „Windows Defender“.

- Влезте в Windows Defender и изберете пълен от дясната страна.

- Кликнете върху преглеждане.

Microsoft непрекъснато подобрява вградения си антивирусен софтуер за Windows, но това не е толкова добро решение, колкото опция при поискване като Zemana или много други висококачествени програми. Можете да изберете да стартирате две програми за покриване на вашите бази, но имайте предвид, че те не могат да се изпълняват едновременно.

Когато се занимаваме с скрийншорен заключващ софтуер, може да се наложи да влезете Безопасен режим за да накарате премахващите вируси при поискване да работят или да стартирате правилното възстановяване на системата си. Дори някои програми за плашене понякога могат да ви попречат да отворите програмите си за премахване на вируси, но обикновено те не могат да ви попречат да го направите, докато сте в Безопасен режим. Ако имате проблеми с това компютърът да се рестартира Безопасен режим (отделна възможност, ако имате шкафче за екран), разгледайте нашето ръководство за Как да стартирате Windows в безопасен режим.

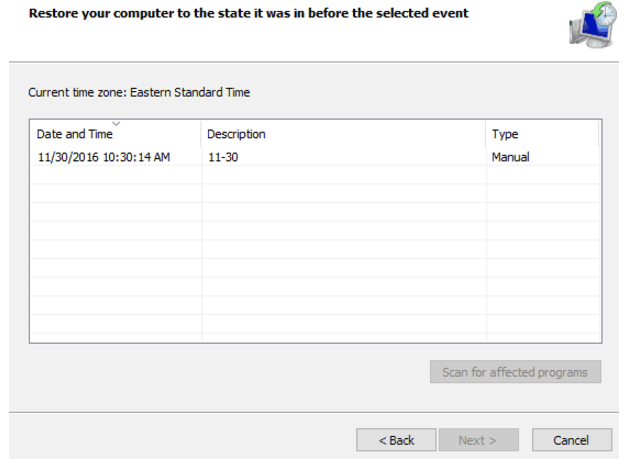

Вариант 2: Извършете възстановяване на системата

Друг вариант е да се извърши възстановяване на системата до точка, преди скандалът или шкафчето на екрана да започне да изскача съобщения. Обърнете внимание, че тази опция предполага, че имате компютъра си настроен да създава точки за възстановяване на системата през предварително зададени интервали или че сами сте извършили това действие ръчно. Ако имате достъп до това ръководство като превантивна мярка срещу ransomware, създаването на точки за възстановяване от тази точка напред ще бъде добра идея.

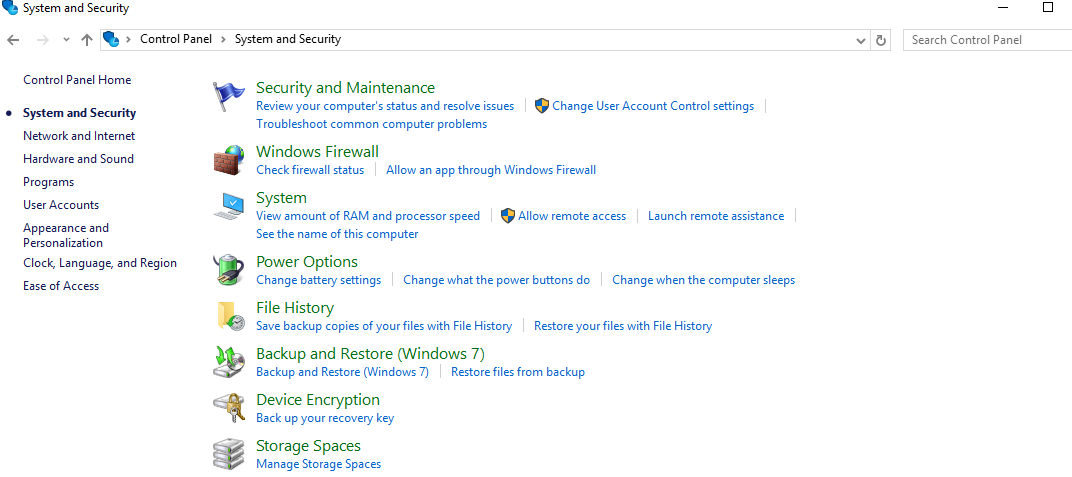

Ето как да намерите вашите точки за възстановяване или да зададете нови точки за възстановяване в Windows:

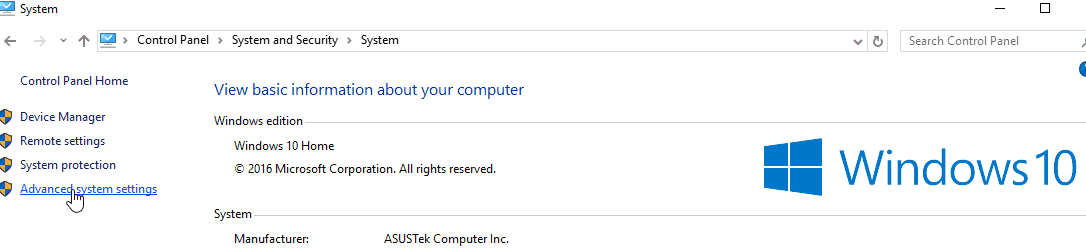

- Достъп до вашия Контролен панел (можете да направите това чрез системно търсене на „Контролен панел“).

- Кликнете върху Система и сигурност.

- Кликнете върху Система.

- Отидете на Разширени настройки на системата.

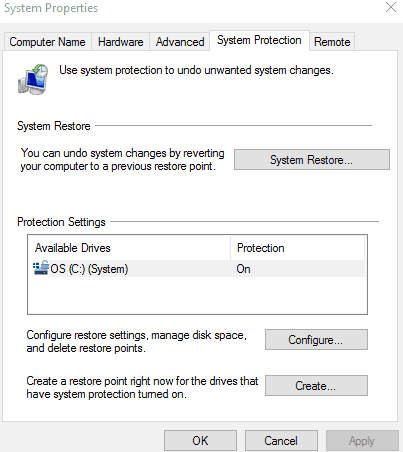

- Кликнете върху Защита на системата и изберете Възстановяване на системата.

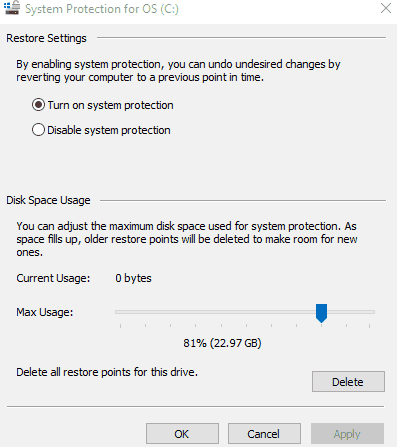

- Ако никога не сте стартирали архивиране на системата, кликнете върху Настройте архивиране. Това ще отвори операциите за архивиране и ще започнете. След като дойдете там, ще трябва да изберете местоположението си за архивиране, файловете, които искате да архивирате (или можете да оставите Windows да избере тези за вас), да планирате кога искате да се правят резервните копия и след това да извършите архивирането..

- Ако покаже, че вече имате резервно копие, изберете архивните файлове от най-новата точка на възстановяване или от коя точка на възстановяване желаете.

Процесът на възстановяване на архивирането може да отнеме няколко минути, особено ако количеството на възстановяваните данни е значително. Това обаче трябва да възстанови вашата файлова система до точка, преди вирусът да бъде изтеглен и инсталиран.

Имайте предвид, че както сканирането, така и възстановяването могат да имат забавени реакционни времена, така че е добра идея да направите и двете.

Университетът в Индиана също предоставя полезна база от знания с няколко усъвършенствани метода за по-затруднено плашещи софтуер. Също така препоръчваме да проверите нашите Пълно ръководство за злонамерен софтуер и превенция на Windows. Той ще ви преведе през процеса на премахване на злонамерен софтуер и как изглежда този процес с няколко различни програми.

Премахване на Ransomware: Как да премахнете файловото шифроване

След като криптиран откъм софтуер попадне в системата ви, имате проблеми, ако искате да запазите несъхранени данни или нещо, което не е архивирано (поне без да плащате през носа за това). Изненадващо е, че много киберпрестъпници са доста уважавани, когато става дума за освобождаване на криптирането, след като са получили плащане. В крайна сметка, ако никога не го направиха, хората нямаше да плащат откупа. Все пак има вероятност да платите откупа и да намерите файловете си никога не освободени или престъпниците да поискат повече пари.

Това е казано, ако сте ударени с гадно парче шифроващ откуп, не изпадайте в паника. Наред с това не плащайте откупа. Имате две алтернативни опции за премахване на рансъмуер:

- Наемете професионална услуга за премахване на софтуер Ако имате бюджет да наемете професионалист и смятате, че възстановяването на вашите файлове струва парите, тогава това може би е най-добрият начин на действие. Много компании, включително доказано възстановяване на данни и Cytelligence, са специализирани в предоставянето на услуги за премахване на отпечатъци. Обърнете внимание, че някои таксуват, дори ако премахването е неуспешно, докато други не.

- Опитайте сами да премахнете софтуера за извличане: Обикновено това е безплатно и може да бъде по-добър вариант, ако нямате средства да наемете професионалист. Самото възстановяване на вашите файлове обикновено включва първо премахване на злонамерения софтуер и след това използване на инструмент за дешифриране на вашите файлове.

Ако искате да опитате сами да разрешите проблема, ето стъпките, които трябва да предприемете:

Стъпка 1: Стартирайте антивирусно или злонамерен софтуер, за да се отървете от вируса на криптирането

Обърнете се към инструкциите за премахване на злонамерен софтуер / вирус, предоставени в раздела за премахване на шкаф / софтуер за заключване на екрана по-горе. Процесът на премахване в тази стъпка ще бъде същият, с едно изключение: СИЛНО ВЕЩАМЕ ВЕЩЕ ДА СЕ ИЗПЪЛНЕМЕ ТОЗИ ВИРУС В БЕЗОПАСНИЯ НАЧИН БЕЗ МРЕЖА.

Има вероятност файловият шифровочен софтуер, когото сте договорили, също да е компрометирал мрежовата ви връзка, така че е най-добре да отрежете достъпа на хакерите до емисията с данни при премахване на вируса. Обърнете внимание, че това може да не е разумно, ако се занимавате с няколко варианта на откупния софтуер на WannaCry, който проверява срещу уебсайт за дръзки, за да идентифицира потенциален убиец. Ако тези сайтове са регистрирани (каквито са сега), ransomware спира кодирането. Тази ситуация обаче е много рядка.

Премахването на зловредния софтуер е важно първа стъпка за справяне с този проблем. В този случай ще работят много надеждни програми, но не всяка антивирусна програма е предназначена за премахване на типа злонамерен софтуер, който криптира файловете. Можете да проверите ефективността на програмата за премахване на злонамерен софтуер, като търсите в уебсайта му или се свържете с поддръжката на клиенти.

Истинският проблем ще откриете е това вашите файлове ще останат шифровани дори след като премахнете вируса. Опитът за декриптиране на файлове без първо премахване на зловредния софтуер може да доведе до повторно криптиране на файловете.

Стъпка 2: Опитайте се да декриптирате вашите файлове с помощта на безплатен инструмент за дешифриране на ransomware

Отново трябва да правите всичко възможно, за да не плащате откуп. Следващата ви стъпка ще бъде да опитате инструмент за декриптиране на откуп. Имайте предвид, обаче, че няма гаранция, че ще има инструмент за декриптиране на рансъмуер, който ще работи с вашия конкретен зловреден софтуер. Това е така, защото може да имате вариант, който тепърва ще се пропуква.

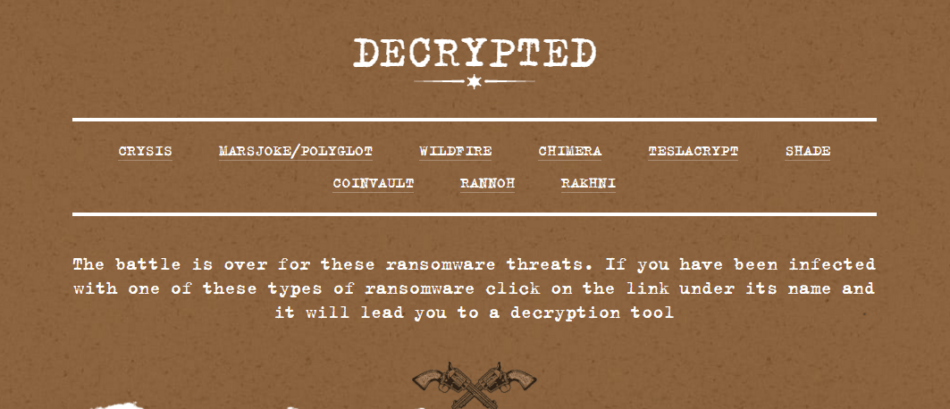

Kaspersky Labs и няколко други охранителни компании оперират уебсайт, наречен No More Ransom! където всеки може да изтегли и инсталира декриптори за откупи.

Kaspersky предлага и безплатни декриптори за рансъмуер на своя уебсайт.

Първо, предлагаме ви да използвате Няма повече откупни крипто шерифи инструмент, за да прецените какъв тип софтуер за извличане имате и дали в момента съществува декриптор, който да помогне за декриптирането на вашите файлове. Работи така:

- Изберете и качете два криптирани файла от вашия компютър.

- Въведете уебсайт или имейл адрес, посочен в заявката за откуп, например, когато откупният софтуер ви насочва да отидете да платите откуп.

- Ако не е посочен имейл адрес или уебсайт, качете .txt или .html файла с бележката за откуп.

Крипто шерифът ще обработи тази информация срещу своята база данни, за да определи дали съществува решение. Ако не се предлага предложение, все още не се отказвайте. Един от декрипторите може да работи, въпреки че може да се наложи да изтеглите всеки. Това ще бъде наистина бавен и тежък процес, но може да си струва тези файлове да бъдат разшифровани.

Пълният набор от инструменти за декриптиране може да бъде намерен в раздела Декриптиращи инструменти на No More Ransom! уебсайт.

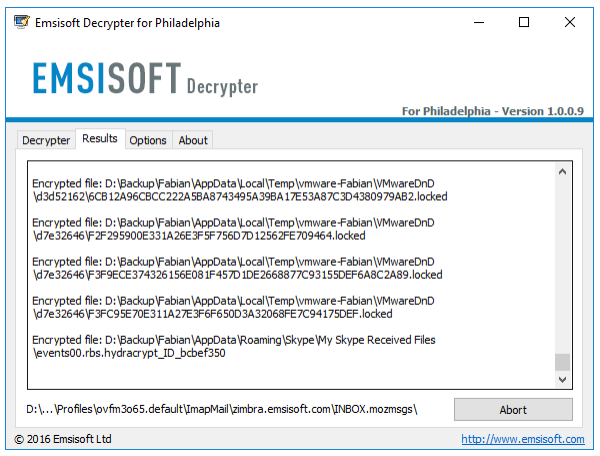

Изпълнението на декрипторите на файлове всъщност е доста лесно. Повечето от декрипторите се предлагат с ръководство за употреба от разработчика на инструмента (повечето са от EmsiSoft, Kaspersky Labs, Check Point или Trend Micro). Всеки процес може да е малко по-различен, така че ще искате да прочетете ръководството за употреба на PDF за всеки от тях, където е налично.

Ето пример за процеса, който ще предприемете, за да декриптирате отбора за извличане на Philadelphia:

- Изберете един криптиран файл във вашата система и версия на този файл, който понастоящем е нешифрован (от резервна копие). Поставете тези два файла в собствената си папка на вашия компютър.

- Изтеглете декриптора на Филаделфия и преместете изпълнимия файл в същата папка като вашите сдвоени файлове.

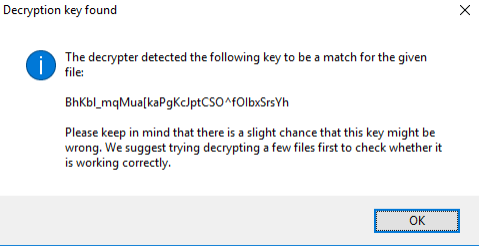

- Изберете файловата двойка и след това плъзнете и пуснете файловете върху изпълним файл за декриптор. След това декрипторът ще започне да определя правилните ключове, необходими за декриптиране на файла.

- Този процес може да отнеме доста време, в зависимост от сложността на програмата

- След като приключите, ще получите декриптиращия ключ за всички файлове, шифровани от ransomware.

- След това декрипторът ще ви помоли да приемете лицензионно споразумение и ще ви предостави опциите, от които дисковете да дешифрират файлове. Можете да промените местоположението в зависимост от това къде се намират файловете в момента, както и някои други опции, които може да са необходими, в зависимост от вида на рансъмуера. Една от тези опции обикновено включва възможността за запазване на криптирани файлове.

- Ще получите съобщение в потребителския интерфейс на декриптора, след като файловете са декриптирани.

Отново този процес може да не работи, тъй като може да имате софтуер за извличане, за който няма декриптор. Много хора, които се заразяват, просто плащат откупа, без да търсят методи за премахване, така че много от тези откупни програми все още се използват, въпреки че са били напукани.

Опция за резервно копие: Избършете системата си и извършете цялостно възстановяване на данни от архивиране на данни

Стъпки 1 и 2 работят само когато се използват заедно. Ако някой от тях не работи за вас, ще трябва да следвате тази стъпка. Да се надяваме, че вече разполагате със солидно и надеждно архивиране на данни. Ако е така, не се поддавайте на изкушението да платите откупа. Вместо това, лично или с ИТ специалист (за предпочитане тази опция) избършете системата си и възстановете вашите файлове чрез вашата онлайн или физическа резервна система.

Това е и причина, поради която резервните копия и възстановяването на голи метали са важни. Има добър шанс вашият ИТ специалист да се наложи да извърши цялостната реставрация на голи метали вместо вас. Това включва не само вашите лични файлове, но и вашата операционна система, настройки и програми. Потребителите на Windows също може да трябва да обмислят цялостно нулиране на системата до фабричните настройки. Microsoft предоставя обяснение за множество методи и опции за възстановяване на системни и файлови файлове.

Историята на ransomware

Както споменахме, ransomware не е нова концепция и съществува от много години. Докато графиката по-долу не е изчерпателен списък на откупи, той ви дава добра представа как тази форма на атака се е развила с течение на времето.

1989 – „Aids“ Trojan, известен още като PC Cyborg, става първият известен случай на откупуващ софтуер във всяка компютърна система.

2006 – След разпадане на десетилетия, ransomware се връща масово с появата на Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip и MayArchive. Всички те се отличават с използването на сложни алгоритми за криптиране на RSA.

2008 – Gpcode.AK пристига на сцената. Използвайки 1024-битови RSA ключове, той изисква огромни усилия, извън средствата на повечето потребители, за да се прекъсне.

2010 – WinLock удря потребителите в Русия, пипер показва дисплеи с порно, докато потребителят извърши обаждане от 10 долара до номер на премиум тарифа.

2011 – неназован троянец заключва Windows машини, насочва посетителите към фалшив набор от телефонни номера, чрез които те могат да активират отново операционните си системи.

2012 – Reveton информира потребителите, че тяхната машина е била използвана за изтегляне на материали за авторско право или детска порнография и изисква плащане на „глоба“.

2013 – Пристигането на сега скандално известния CryptoLocker. Повишавайки нивото на криптиране, е изключително трудно да се заобиколи.

2013 – Locker се появява, като изисква плащане в размер на $ 150 за виртуална кредитна карта.

2013 – Трудно за откриване, CryptoLocker 2.0 добавя използването на Tor за добавена анонимност на криминалния кодер, който го е създал.

2013 – Cryptorbit също добавя използването на Tor към репертоара си и кодира първите 1.024 бита на всеки файл. Той също използва инсталира биткойн миньор за извличане на жертви за допълнителна печалба.

2014 – CTB-Locker е насочен главно към машини, базирани в Русия.

2014 – Друго значително развитие, CryptoWall заразява машини чрез заразени реклами на уебсайтове и успява да засегне милиарди файлове по целия свят.

2014 – Малко по-дружелюбно парче откуп, Cryptoblocker избягва файловете на Windows и насочва файлове с размер под 100 MB.

2014 – SynoLocker се насочва към Synology NAS устройства, криптирайки всеки файл, който намери в тях.

2014 – TorrentLocker използва спам имейли за разпространение с различни географски региони, насочени в даден момент. Той също така копира имейл адресите от адресната книга на засегнатите потребители и се изпраща към тези страни.

2015 – Друго трудно разпознаваемо парче откуп, CryptoWall 2.0 използва Tor за анонимност и пристига по различни начини.

2015 – TeslaCrypt и VaultCrypt могат да бъдат описани като нишови откупници, тъй като са насочени към конкретни игри.

2015 – CryptoWall 3.0 подобрява своя предшественик, като предлага пакетирани в експлоатационни комплекти.

2015 – CryptoWall 4.0 добавя още един слой към криптирането си, като разширява имената на криптираните файлове.

2015 – Следващото ниво на откупния софтуер Chimera не само криптира файлове, но и ги публикува онлайн, когато откупът не е платен.

2016 – Локи пристига на сцената, кръстен преди всичко, защото преименува всички ваши важни файлове, така че да имат разширение .locky.

2016 – Разположен на BitTorrent, KeRanger е първият известен рансъмуер, който е напълно функционален на Mac OS X.

2016 – Наречена за злодея на Бонд в Casino Royale, който отвлича любовния интерес на облигациите за изнудване на пари, програма LeChiffre се възползва от лошо защитени отдалечени компютри в достъпни мрежи. След това той влиза в системата и работи ръчно на тези системи.

2016 – Jigsaw ще шифрова и след това ще изтрива постепенно файловете, докато откупът не бъде изплатен. След 72 часа всички файлове ще бъдат изтрити.

2016 – Откупният софтуер SamSam пристига в комплект с функция за чат на живо, за да помогне на жертвите с плащането на откуп.

2016 – Изкупвачният софтуер на Petya използва популярността на облачните услуги за споделяне на файлове, като се разпространява чрез Dropbox.

2016 – Пристига първият червей-червей под формата на ZCryptor, който също заразява външни твърди дискове и флаш устройства, прикрепени към машината.

[year] – Crysis цели фиксирани, подвижни и мрежови дискове и използва мощни методи за криптиране, които е трудно да се пробие с днешните изчислителни възможности.

[year] – WannaCry се разпространява чрез фишинг имейли и над мрежови системи. Уникално, WannaCry използва открадната задна врата на NSA, за да зарази системите, както и друга уязвимост в Windows, която беше кръпка над месец преди пускането на зловредния софтуер (повече подробности по-долу).

Изкупител за WannaCry

Изкупният софтуер на WannaCry е може би най-скандалният през последните години, главно поради броя на срязващите компютри, на които е засегнат. Той бързо се превърна в най-бързо разпространяващия се откуп на софтуер в историята на ransomware, като засегна 400 000 машини след това. Най-общо казано, WannaCry не е особено уникален, дотолкова, че е заразил някои много големи имена и важни правителствени агенции по целия свят и използва откраднат инструмент за експлоатация на Агенцията за национална сигурност (NSA), за да го направи.

Откраднатият инструмент на NSA е част от причината WannaCry да е бил толкова успешен в разпространението. Сложният проблем е фактът, че много агенции и фирми бавно въведоха правилния пластир за Windows, който би попречил на първо място този експлоатация. Microsoft натисна тази лепенка в средата на март [year] г., но WannaCry не започна да заразява системите до май.

Интересното е, че първият вариант на WannaCry беше осуетен от изследовател на киберсигурност и блогър, който, докато четеше кода, открива превключвател за убийство, записан в зловредния софтуер. Първият вариант на WannaCry проверява дали даден уебсайт съществува или не, резултатът определя дали продължава или не.

Блогерът по сигурността реши да продължи напред и да регистрира сайта за около 10 долара, което значително забави разпространението на вируса. Създателите на WannaCry обаче бързаха да внедрят нови варианти (единият от тях имаше друг превключвател за убиване на уебсайтове, който скоро беше използван за спиране на този вариант).

Общо се изчислява, че WannaCry е създал мрежи на своите създатели около биткойн на стойност 140 000 долара. Макар това да не е малка сума, тя никъде не е близо до прогнозните 325 милиона долара, спечелени от тези, които стоят зад откупуващия софтуер Cryptowall Версия 3 през 2015 г. Това може да се дължи на по-доброто образование за извличане на софтуер или повреда на вируса, но с броя на засегнатите потребители, той изглежда нещата биха могли да бъдат по-лоши.

“Криптолокер откупи”От Кристиан Колен. CC Share-A-Like 3.0

документи.

Ransomware е сериозна заплаха за всички, които използват компютри и интернет. Това е един от най-популярните начини за киберпрестъпниците да изнудват пари от своите жертви. Но има начини да се предотврати инсталирането на ransomware и да се премахне, ако сте станали жертва. Важно е да се запази информацията си в безопасност и да се избягва плащането на откуп, което може да бъде скъпо и да не гарантира възстановяването на данните. Винаги е по-добре да се предпазите, отколкото да се опитвате да се справите с последиците на атака.

документи.

Ransomware е сериозна заплаха за всички, които използват компютри и интернет. Това е един от най-популярните начини за киберпрестъпниците да изнудват пари от своите жертви. Но има начини да се предотврати инсталирането на ransomware и да се премахне, ако сте станали жертва. Важно е да се запази информацията си в безопасност и да се избягва плащането на откуп, което може да бъде скъпо и да не гарантира възстановяването на данните. Винаги е по-добре да се предпазите, отколкото да се опитвате да се справите с последиците на атака.