Wi-Fi защитен достъп 2 (WPA2) е a програма за сертифициране на сигурността разработен от Wi-Fi Alliance за защита на безжичните компютърни мрежи. В зависимост от типа и възрастта на вашия безжичен рутер, ще имате на разположение няколко опции за криптиране. Двете основни за WPA2-Personal (изданието, използвано от домашни или малки бизнес потребители) са Разширен стандарт за криптиране (AES) и по-старите Протокол за интегритетен ключов темпорал (TKIP), или а комбинация от двете.

В тази статия ще обясним какви са AES и TKIP и да предложете коя опция да изберете за вашите устройства, поддържани от WPA2. Трябва да изберете най-добрия режим на криптиране не само от съображения за сигурност, но и защото неправилният режим може да забави вашето устройство. Ако изберете по-стар режим на криптиране, дори ако вашият wifi рутер поддържа по-бърз тип криптиране, предаването на данни автоматично ще се забави, за да бъде съвместимо с по-стари устройства, с които се свързва.

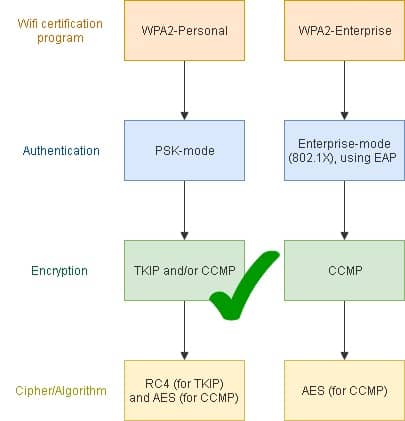

Ще обясним и някои Условия за сигурност на wifi, свързани с WPA2, например споменатите в диаграмата по-долу, фокусирани предимно върху WPA2-Personal. Например термините сертификати, стандарти, протоколи и програми понякога (объркващо) се използват взаимозаменяемо и често неправилно. AES протокол ли е или тип шифроване? WPA2 протокол ли е или стандарт? (Сигнал за спойлер: AES е стандарт, а WPA2 е сертификат.) Добре е да бъдете малко снизходителни към wifi терминологията, стига да знаете какво всъщност означават тези термини. Тази статия задава рекорда. И да, ние използваме термина „режим“ много свободно, за да опишем настройките за криптиране и автентификация на WPA2.

WPA2 101 – (много) кратък преглед

Има две версии на WPA2: Лични (за дома и офиса) и Enterprise (за корпоративна употреба) издания. В тази статия ще се съсредоточим върху първата, но ще я сравним с версията на Enterprise, която ще ви помогне да илюстрирате какво WPA2-Personal не прави.

Колко надеждни са обикновените сертификати за сигурност на wifi?

„Безжичните мрежи са по своята същност несигурни. В първите дни на безжичните мрежи производителите се опитаха да го направят възможно най-лесен за крайните потребители. Конфигурацията, която се предлага извън най-кутията за повечето безжични мрежови устройства, осигурява лесен (но несигурен) достъп до безжична мрежа. “(Източник: Манекени)

Колко сигурен е WPA2 в сравнение с други често използвани wifi сертификати? Докато WPA3 не дойде дълго, WPA2 се считаше, KRACK и всички, най-сигурната опция. Текущите уязвимости на WPA2 може да бъдат ефективно закрепени, но все пак трябва да изберете най-добрия тип криптиране за вашето wifi устройство и вашите изисквания за използване. Ако например сте малък бизнес с по-стари устройства, може да се наложи да жертвате скорост за сигурност или да надстроите устройствата си. Ако сте голяма организация, можете да решите изцяло да изхвърлите WPA2 и да започнете да планирате да внедрите WPA3 възможно най-скоро..

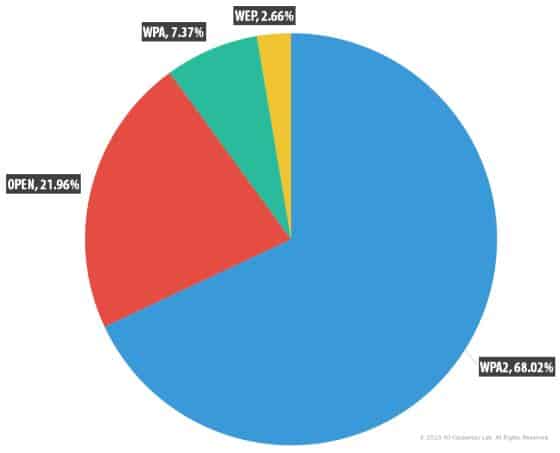

Стандарти за връзка за шифроване на Wifi, използвани в обществени точки за wifi в световен мащаб (Източник: Kaspersky Security Network (KSN))

Колко сигурни са основните сертификати за wifi, които се използват днес?

- отворено – Изобщо няма сигурност

- Конфиденциалност на жичните еквиваленти (WEP) – Много ненадежден и използва RC4 шифър, първоначално обгърнат, че е много бърз и лесен за изпълнение. Някога популярен – според WayBack Machine, Skype използва модифицирана версия около 2010 г. – оттогава се смята за много несигурен. WEP използва метод за удостоверяване, при който всички споделят един и същ ключ, така че ако един клиент е компрометиран, всички в мрежата са изложени на риск. WPA-PSK (предварително споделен ключ) има същия проблем. Според Webopedia, WEP е несигурен, тъй като, както и други излъчвания на wifi, той изпраща съобщения, използвайки радиовълни, които са податливи на подслушване, като ефективно осигуряват сигурност, равна на кабелна връзка. Шифроването не спира хакерите да прихващат съобщения и проблемът с WEP е, че използва статично криптиране (един ключ за всички пакети за всички устройства в мрежата), излагайки всички устройства на риск, потенциално хубаво голямо извличане на хакери. След това крадците могат да се опитат да декриптират данните в свободното си време офлайн. Едно от нещата, които WPA прави, е да генерира уникален ключ за всяко устройство, ограничавайки риска за други клиенти, когато едно устройство в мрежа е компрометирано..

- WPA – Използва неефективните TKIP протокол за криптиране, който не е защитен. Самият TKIP използва шифъра RC4, а AES не е задължително за WPA. Една добра метафора за това как работи WPA идва от публикация на Super User: „Ако мислите за чужд език като вид криптиране, WPA е малко като ситуацията, при която всички машини, свързани към тази WPA мрежа, говорят един и същ език, но това е език, чужд на другите машини. Така че, разбира се, машините, които са свързани към тази мрежа, могат да атакуват една друга и да чуват / виждат всички пакети, изпратени / получени от всички останали. Защитата е само срещу хостове, които не са свързани към мрежата (например, защото те не знаят тайната парола). “

- WPA2 – Разумно сигурен, но уязвим за груби и речни атаки. употреби AES криптиране и въвежда Counter Mode с код на верига за веригиране на съобщение за идентификация на Cipher Block (CCMP), силно криптиране на базата на AES. Той е съвместим обратно с TKIP. Продавачите са пуснали кръпки за много от своите уязвими места, напр. KRACK. Един от основните недостатъци на сигурността на WPA2-Personal е Защитена Wifi настройка (WPS), което позволява на потребителите бързо да настроят защитена безжична домашна мрежа. Според US-Cert „Свободно достъпните инструменти за атака могат да възстановят WPS ПИН за 4-10 часа.“ Той съветва потребителите да проверят за актуализиран фърмуер от доставчика си, за да включат тази уязвимост. WPA2-Enterprise е по-сигурен, но има някои недостатъци.

- WPA3 – Все още е твърде ново за източник на значими данни за употреба, но в момента се рекламира като най-сигурната опция

AES, TKIP или и двете и как работят?

TKIP

Според Wikipedia, TKIP е създаден да „замести“ тогава уязвимия WEP „стандарт“, без да се налага да прави промени в хардуера, който работеше със стандарта за Wired Equivalent Privacy (WEP). Той използва шифъра RC4.

Network World обяснява, че TKIP всъщност не замества WEP; това е “Обвивка”. За съжаление, той е обвит около фундаментално опасния WEP, като причината е била предназначена като временна мярка, тъй като никой не искаше да изхвърли всички направени хардуерни инвестиции и беше в състояние бързо да се разгърне. Последната най-голяма причина беше достатъчна за продавачите и бизнес мениджърите да го възприемат с ентусиазъм. През деня си TKIP засили сигурността на WEP чрез:

- Смесване на основен ключ, MAC адрес на точка за достъп (AP) и сериен номер на пакет – „Операцията за смесване е проектирана да постави минимално търсене на станциите и точките за достъп, но все пак да има достатъчно криптографска сила, така че да не може лесно да бъде прекъсната.“

- Увеличаване на дължината на ключа до 128 бита – „Това решава първия проблем на WEP: твърде къса дължина на ключа.“

- Създаване на a уникален 48-битов сериен номер която се увеличава за всеки изпратен пакет, така че два ключа да не са еднакви – „Това решава друг проблем на WEP, наречен „атаки срещу сблъсък,”, Което може да възникне, когато един и същ ключ се използва за два различни пакета.

- Намаляване на риска от повторни атаки с споменатия по-горе разширен инициализационен вектор (IV) – „Защото 48-битовият последователен номер ще отнеме хиляди години, за да се повтори, никой не може да възпроизвежда стари пакети от безжична връзка– те ще бъдат открити като невалидни, защото поредните номера няма да са правилни. “

Колко е уязвима TKIP наистина? Според Cisco, TKIP е уязвим за декриптиране на пакети от нападател. От атакуващия обаче може да бъде откраднат само ключът за удостоверяване, а не ключът за криптиране.

„С възстановения ключ само заснетите пакети могат да бъдат подправени в ограничен прозорец от най-много 7 опита. Нападателят може да декриптира само един пакет наведнъж, в момента със скорост един пакет за 12-15 минути. Освен това пакетите могат да бъдат декриптирани само когато бъдат изпратени от безжичната точка за достъп (AP) до клиента (еднопосочен). “

Проблемът е, че ако белите шапки откриват откриват по-големи вектори за вмъкване на атаки, толкова са и черните шапки.

Има надолу, когато TKIP се използва с PSK. „С 802.1X удостоверяване, тайната на сесията е уникална и се предава сигурно на станцията от сървъра за удостоверяване; когато използвате TKIP с предварително споделени ключове, тайната на сесията е една и съща за всички и никога не се променя – следователно уязвимостта от използването на TKIP с предварително споделени ключове. “

AES

AES (базиран на алгоритъма на Rjiandael) е блоков шифър (“S” всъщност означава стандарт и е друг случай на объркваща терминология), използван от протокола, наречен CCMP. Той преобразува обикновения текст в шифротекст и се предлага с дължина на ключовете от 28, 192 или 256 бита. Колкото по-голяма е дължината на ключа, толкова по-неразбираеми са криптираните данни от хакерите.

Експертите по сигурността като цяло са съгласни, че AES няма значителни слабости. AES е атакуван успешно само няколко пъти от изследователи и тези атаки са били предимно странични.

AES е криптирането по избор за федералното правителство на САЩ и НАСА. За повече успокоение посетете крипто форума на Stack Exchange. За добре обяснени технически подробности за това как работи AES, което е извън обхвата на тази статия, посетете eTutorials.

Условия и съкращения на Wifi, които трябва да знаете

Сертификати и стандарти

Въпреки че WPA2 е програма за сертифициране, тя често се нарича стандарт, а понякога и протокол. „Стандарт“ и „протокол“ са описания, използвани често от журналисти и дори разработчици на тези сертификати (и с риск да бъдат педантични), но условията могат да бъдат малко подвеждащи, когато става въпрос за разбирането как стандартите и протоколите се отнасят към wifi сертифициране, ако не е направо неправилно.

Можем да използваме аналогията на превозно средство, което е сертифицирано като обслужващо. Производителят ще има указания, които уточняват безопасността стандарти. Когато купите колата, ще е било така сертифициран като безопасно за шофиране от организация, която определя стандартите за безопасност на превозните средства.

Така че, докато WPA2 трябва да се нарича сертифициране, той може свободно да се нарече стандарт. Но, за да го наречем протокол, обърква значението на действителните протоколи – TKIP, CCMP и EAP – в wifi сигурността.

Протоколи и шифри

Друг слой объркване: AES е съкращението за Advanced Encryption стандарт. И според потребител на Stack Exchange, TKIP всъщност не е алгоритъм за криптиране; той се използва за осигуряване на изпращане на пакети данни с уникални кодове за криптиране. Потребителят, Лукас Кауфман, казва: „TKIP прилага по-сложна функция за смесване на ключове за смесване на сесиен ключ с инициализационен вектор за всеки пакет.“ Между другото, Kauffman определя EAP като „рамка за удостоверяване“. Той е прав в това, че EAP указва начина, по който се предават съобщенията; само по себе си не ги шифрова. Ще засегнем това отново в следващия раздел.

Използвайте WPA2 и други WiFi сертификати протоколи за криптиране за да защитите wifi данни. WPA2-Personal поддържа множество типове криптиране. WPA и WPA2 са обратно съвместими с WEP, който поддържа само TKIP.

Хвойната се отнася до протоколи за криптиране като AES и TKIP като шифриращи шифри. Шифърът е просто алгоритъм, който определя как се извършва процес на криптиране.

Според общността на AirHeads:

„Често виждате препратки към TKIP и AES, когато осигурявате WiFi клиент. Наистина, той трябва да бъде посочен като TKIP и CCMP, а не AES. TKIP и CCMP са протоколи за криптиране. AES и RC4 са шифри, CCMP / AES и TKIP / RC4. Можете да видите, че доставчиците смесват шифър с протокол за криптиране. Ако изпитът е лесен начин да запомните разликата, е да запомните TKIP и CCMP край в „P“ за протокол за криптиране. [Така] “

Както и EAP, въпреки че е автентификация, а не протокол за криптиране.

Долния ред:

- WPA2-Personal – Поддържа CCMP (който повечето хора наричат AES) и TKIP.

- WPA2-Enterprise – Поддържа CCMP и протокол за разширяване на удостоверяването (протокол за разширяване на удостоверяването (EAP)).

WPA2 криптиране и удостоверяване

Удостоверяване – PSK срещу 802.1X

Подобно на WPA, WPA2 поддържа IEEE 802.1X / EAP и PSK удостоверяване.

WPA2-Personal – PSK е механизмът за удостоверяване, използван за валидиране на WPA2-Personal потребители, осъществяващи wifi връзка. Той е предназначен предимно за обща употреба в дома и офиса. PSK не се нуждае от настройка на сървър за удостоверяване. Потребителите влизат с предварително споделения ключ, а не с потребителско име и парола, както с изданието Enterprise.

WPA2-Enterprise – Първоначалният стандарт IEEE 802.11 („обслужващ“ стандарт за сертифициране на wifi) е издаден през 1997 г. По-късни версии често са разработени за подобряване на скоростта на предаване на данни и за наваксване на новите технологии за сигурност. Най-новите версии на WPA2-Enterprise отговарят на 802.11 аз. Основният му протокол за удостоверяване е 802.1X, което дава възможност за удостоверяване на wifi устройства чрез потребителско име и парола или чрез сертификат за сигурност. 802.1X удостоверяване е разположено на AAA сървър (обикновено RADIUS) което осигурява централизирано удостоверяване и функционалност за управление на потребителите. EAP е стандартът, използван за предаване на съобщения и удостоверяване на клиент и сървър за удостоверяване преди доставката. Тези съобщения са защитени чрез протоколи като SSL, TLS и PEAP.

Шифроване – “семена” и РМК

WPA2-Personal – PSK комбинира парола (предварително споделен ключ) и SSID (който се използва като a “Семе” и е видим за всички в обхвата) за генериране на ключове за криптиране. Генерираният ключ – a Сдвоен главен ключ (PMK) – се използва за криптиране на данни с помощта на TKIP / CCMP. PMK се основава на известна стойност (паролата), така че всеки с тази стойност (включително служител, който напуска компанията) би могъл да заснеме ключа и потенциално да използва груба сила за декриптиране на трафика.

Няколко думи за семена и SSID.

- SSIDs – Всички имена на мрежи, които се показват в списъка на горещите точки на wi-fi на вашето устройство, са SSID. Софтуерът за анализ на мрежи може да сканира за SSID, дори тези, за които се предполага, че са скрити. Според Стив Райли на Microsoft „SSID е мрежово име, а не – повтарям, не – парола. Безжичната мрежа има SSID, за да я отличи от другите безжични мрежи в близост. SSID никога не е проектиран да бъде скрит и следователно няма да предостави на вашата мрежа каквато и да е защита, ако се опитате да я скриете. Нарушение на спецификацията 802.11 е да запазите вашия SSID скрит; изменението на спецификацията 802.11i (което определя WPA2, разгледано по-нататък) дори гласи, че компютърът може да откаже да комуникира с точка за достъп, която не излъчва своя SSID. “

- Семена – SSID и SSID дължината се манипулират, преди да бъдат въжени, за да станат част от генерираната PMK. SSID и SSID дължината се използват като семена, които инициализират генератор на псевдослучайни числа, използвани за осоляване на паролата, създавайки хеширан ключ. Това означава, че паролите се хешират по различен начин в мрежи с различни SSID, дори ако споделят една и съща парола.

Една добра парола може да смекчи потенциалния риск, свързан с използването на SSID като зародиш. Парола трябва да се генерира на случаен принцип и да се променя често, особено след използване на гореща точка на wifi и когато служител напусне компания.

WPA2-Enterprise – След като RADIUS сървърът е удостоверил клиента, той връща произволно 256-битов PMK който CCMP използва за криптиране на данни само за текущата сесия. „Семената“ не са известни и всяка сесия изисква нов PMK, така че грубите атаки са загуба на време. WPA2 Enterprise може, но обикновено не използва PSK.

Какъв тип кодиране е най-подходящ за вас, AES, TKIP или и двете? (Решен)

Първоначалният въпрос, поставен в тази статия, е дали трябва да използвате AES, TKIP или и двете за WPA2?

Избор на тип криптиране на вашия рутер

Вашият избор (в зависимост от вашето устройство) може да включва:

- WPA2 с TKIP – Трябва да изберете тази опция само ако устройствата ви са твърде стари, за да се свържете с по-новия тип AES криптиране

- WPA2 с AES – Това е най-добрият (и по подразбиране) избор за по-новите рутери, които поддържат AES. Понякога само ще видите WPA2-PSK, което обикновено означава, че вашето устройство поддържа PSK по подразбиране.

- WPA2 с AES и TKIP – Това е алтернатива за наследени клиенти, които не поддържат AES. Когато използвате WPA2 с AES и TKIP (което може да искате да направите, ако общувате със стари устройства), може да почувствате по-ниска скорост на предаване. AirHead Community обяснява това, защото „груповите шифри винаги ще паднат до най-ниския шифър.“ AES използва повече изчислителна мощност, така че ако имате много устройства, можете да видите намаляване на производителността в офиса. Максималната скорост на трансфер за мрежи, използващи пароли WEP или WPA (TKIP), е 54 Mbps (Източник: CNet).

- WPA / WPA2 – Подобно на опцията директно по-горе, можете да изберете това, ако имате някои по-стари устройства, но не е толкова сигурно, колкото опцията само за WPA2

На вашето устройство вместо WPA2 може да се покаже опцията „WPA2-PSK“. Можете да третирате това като едно и също нещо.

Съвети за втвърдяване на сигурността на PSK

Коментарите на Terrence Koeman относно Stack Exchange правят просветлително четене за това защо WPA2-Enterprise е по-сигурен от WPA2-Personal. Той също така дава следните съвети:

- Задайте вашия SSID (семената на PMK) на произволен низ от толкова цифри, колкото сте позволени, което ще направи PMK по-малко уязвими за груби сили атаки

- Създайте дълъг произволен PSK и го променяйте редовно

- Уникалният SSID може да ви направи уязвими към крадци, които по-лесно могат да ви погледнат на Wigle. Ако сте наистина параноик, трябва да помислите дали да използвате VPN.

Какво следва? WPA3 е освободен

Според NetSpot „Вероятно единственият недостатък на WPA2 е колко процесова мощ е необходима, за да защити вашата мрежа. Това означава, че е необходим по-мощен хардуер, за да се избегне по-ниска производителност на мрежата. Този проблем засяга по-стари точки за достъп, които са внедрени преди WPA2 и поддържат WPA2 само чрез надстройка на фърмуера. Повечето от настоящите точки за достъп са снабдени с по-способен хардуер. ”И повечето доставчици продължават да доставят WPA2 лепенки.

WPA2 постепенно ще бъде прекратена от WPA3, публикувана през юни [year] г. след идентифициране на уязвимост на сигурността, наречена KRACK в WPA2 през предходната година. Очаква се внедряването да отнеме известно време (вероятно до [year] г.), докато доставчиците сертифицират и изпращат нови устройства. Въпреки че пачове за KRACK уязвимостта са били освободени, WPA2 не е почти толкова сигурен като WPA3. За начало трябва да сте сигурни, че изберете най-сигурния метод на криптиране. Скептик Дион Филипс, пишещ за InfiniGate, смята: „… съмнително е, че настоящите безжични устройства ще бъдат актуализирани за поддръжка на WPA3 и много по-вероятно е следващата вълна от устройства да бъде поставена чрез процеса на сертифициране.“

Имаш го; в крайна сметка е вероятно да се наложи да си купите нов рутер. Междувременно, за да сте в безопасност, можете да закърпите и защитите WPA2.

Все още няма документирани съобщения за KRACK атаки, но WPA3 сертификатът осигурява далеч по-голяма сигурност, отколкото просто включване на уязвимостта на KRACK. В момента незадължителна програма за сертифициране, тя с времето ще стане задължителна, тъй като повече доставчици я приемат. Научете повече за WPA2 и 3 с статията на Comparitech на тема Какво е WPA3 и колко е защитена?

Научете повече за сигурността на wifi

- Отличното техническо въведение в TKIP, AES и проблематичното използване на подвеждаща терминология е отличното, ако е дълготрайно, TKIP Hack

- Ако се притеснявате за WPA2 и устройствата ви поддържат само TKIP, изберете доверен VPN

- Разберете основите на криптографията

- Научете как да защитите вашия wifi рутер – съвети за типичния потребител и всеки, който има чувствителни данни за защита

Вижте също:

Ръководство за ресурси за шифроване

Подобрете собствената си киберсигурност

Изображение на първа страница за WPA протокол от Марко Верх. Лицензиран под CC BY 2.0

лесен за използване, но сега е лесен за пробиване. WPA – По-сигурен от WEP, но все още уязвим за атаки. WPA2 – Най-сигурният сертификат за wifi в момента, но все още може да бъде пробит, особено ако не се използва правилно. Затова е важно да изберете правилния тип криптиране за вашето устройство и да следвате препоръките за сигурност. В крайна сметка, най-добрата защита е да използвате силни пароли и да не споделяте вашата мрежа с непознати.