Системата за имена на домейни (DNS) е частта от интернет инфраструктурата, която разрешава лесно запомнящи се имена на домейни, които хората използват на по-неясни IP адреси, които компютрите, свързани с интернет. Без DNS би трябвало да помним IP адреса на всеки нов сайт, който искаме да посетим.

Системата за имена на домейни (DNS) е частта от интернет инфраструктурата, която разрешава лесно запомнящи се имена на домейни, които хората използват на по-неясни IP адреси, които компютрите, свързани с интернет. Без DNS би трябвало да помним IP адреса на всеки нов сайт, който искаме да посетим.

В това отношение DNS изглежда най-вече свързан с удобството. В действителност DNS също е критична част от интернет сигурността. Вашият компютър се доверява на DNS, за да му даде правилния IP адрес за всеки даден сайт. За съжаление, има много малко предпазни мерки за откриване на неправилни отговори на DNS, което оставя празнина в сигурността за използване на лошите момчета.

По-дълбоко гмуркане в работата на DNS

DNS е децентрализиран. Вместо да се състои от една масивна база данни с информация за всеки домейн, тази информация е разпръсната из интернет на много различни сървъри. Всеки домейн има поне един авторитетен сървър за имена.

Предистория: Авторитетен сървър на имена е DNS сървър, който съдържа всички DNS записи за всеки конкретен домейн.

Например в случая на Comparitech.com можем да видим, че авторитетните сървъри за имена са Amazon DNS сървъри.

$ dig + кратък comparitech.com ns

ns-769.awsdns-32.net.

ns-1652.awsdns-14.co.uk.

ns-1459.awsdns-54.org.

ns-237.awsdns-29.com.

Следователно, ако искам да попитам един от тези сървъри за имена, за да получа IP адреса за уебсайта comparitech.com, той ще върне IP адреса на уеб сървъра, на който е хостван сайтът.

$ dig + кратък comparitech.com @ ns-769.awsdns-32.net.

108.59.8.18

В този пример директно попитах един от сървърите за имена на Comparitech, но това не е точно как системата DNS работи при ежедневна работа. Цялостната DNS система включва не само DNS сървъри, но и DNS клиенти. DNS клиентите се наричат DNS резолютори.

Предистория: DNS резолюторът е наречен така, тъй като неговата задача е да вземе име на домейн и да го разреши до IP адрес, който вашият компютър може да използва за иницииране на комуникация с интернет сървъра.

DNS резолюция има почти всеки компютър, а също и обикновено на по-високи нива, като вашия доставчик на интернет услуги. Когато програма на вашия компютър иска да знае IP адреса на даден домейн, той изисква от DNS резолютора да разреши тази връзка между домейн и IP. Как прави резолюцията това, не се знае от заявяващата програма; просто е щастливо да получи обратно IP адрес, независимо как е получен.

Почти всички DNS резолюции кешират заявки, за да се намали натоварването на различните DNS сървъри. Резолюторът на DNS на вашия компютър се нарича локален резолютор и когато пита за IP адрес, той първо ще провери кеша си, за да види дали вече знае този отговор. Ако това не стане, то ще се позовава на DNS резолюция на следващото ниво, което обикновено е вашият рутер. Този резолютор проверява същия кеш, за да види дали вече знае отговора и ако не, тогава препраща заявката към следващия, по-висок разделител. Това продължава, докато не се срещне разделител, който има отговор и доставя IP адреса, или докато йерархията не бъде изчерпана и няма разрешители, нито авторитетните сървъри за имена да знаят IP адреса на домейна. Последното обикновено се случва само когато домейнът не е регистриран и следователно няма авторитетни сървъри за имена или има някаква друга неизправност във веригата на DNS-резолюция.

Важната част от този процес е, че след като разделител предостави отговор, търсенето спира. Никакви други разделители няма да бъдат запитвани веднага щом един разделител успее. В това се крие пропастта, в която DNS чейнджърът може да се овладее. Повече за това по-късно.

Има един последен слой с DNS резолюция, който не е част от DNS модела, но въпреки това има голяма мощност. Всеки компютър има файл с име хостове някъде в системата си. В системите Unix и macOS / OSX обикновено се намира в / etc / hosts /, а при Windows системите обикновено се намира в C: \ System32 \ driver \ etc \ hosts. Ако използвате по-екзотична операционна система, местоположението на неговия хост файл вероятно е в този списък.

Почти във всички случаи хостовете подават козове всяка DNS разрешаваща дейност. Значение, ако сложа следния ред във файла с хостове, никога няма да успея да заредя уебсайта Comparitech.com. Това е така, защото неправилният отговор в моя хост файл ще бъде приет от моя уеб браузър и тъй като след като бъде върнат отговор, няма да бъдат проверявани други разрешители, повече проверки няма да бъдат извършвани.

123.45.67.89 comparitech.com www.comparitech.com

Хостовете изпращат DNS преди дати и първоначално са били използвани за разрешаване на имена на ARPANET, но той все още съществува в системите днес. Основно се използва от технически хора като разработчици и системни администратори, когато има нужда от временно преглед на домейн на различен IP адрес от този, съхраняван в публичния DNS.

Файлът хостове също може да бъде променен, така че да блокира IP адресите на злонамерени уебсайтове. Можете да научите как да променяте файла на хоста си, за да блокирате реклами и зловреден софтуер тук.

И накрая, има най-различни видове DNS записи. Например пощенските сървъри са обозначени от MX записи, IPv6 адресите се съдържат в записи AAAA, а псевдонимите на домейните се наричат записи CNAME. За целите на тази статия просто ще се съсредоточим върху IPv4 A запис, който държи IPv4 адреса на домейна и се използва главно като IP адрес на уебсайта.

Откъде идват DNS записи?

Собствениците на домейни са отговорни за създаването на необходимите DNS записи за функционирането на техния домейн. Тези записи трябва да бъдат създадени там, където е авторитетният сървър на имена за този домейн. Когато домейн е закупен за първи път от регистратора на домейни, тези записи обикновено сочат към регистратора на някакъв тип страница за паркиране. След като се създаде уебсайт или друга услуга за домейна, DNS записите обикновено се променят, за да насочат към новия уебсайт и пощенския сървър.

Предшестващо състояние: Регистратор на домейн е мястото, където името на домейн е закупено или е било прехвърлено след закупуване. Архаичният термин регистратор се използва, тъй като важна функция на продавача на домейн е да регистрира този домейн в DNS системата, така че неговите DNS записи да бъдат разрешени.

Как работи зловредният софтуер на DNS чейнджъра?

Целта на зловредния софтуер на DNS чейнджъра е да накара компютъра ви да посещава различни услуги, отколкото възнамерявате, и да направи това напълно невидимо за вас. Например хакер, създаващ дубликат на уебсайта на Bank of America на някакъв друг сървър, е само половината от битката. Следващата стъпка е по някакъв начин да накарате хората да посещават този сайт и неволно да въвеждат своите идентификационни данни за вход, за да могат да бъдат изпратени на лошите.

Това е форма на фишинг. Един често срещан начин да се опитате да подмамите хората да посещават тези сайтове е чрез кампании за спам по имейл с неясни връзки в тях. Връзките изглеждат така, сякаш отиват на законния сайт на Bank of America, но всъщност не го правят. Този тип фишинг е доста лесно победен с някои основни техники на разследване, за които съм писал тук.

По-коварният и труден за откриване метод е да промените локалния си DNS резолютор, за да предоставите злонамерен IP адрес на заявки за домейна на Bank of America. Това означава, че ще стартирате уеб браузъра си и ще посетите уебсайта на Банката на Америка. Вашият браузър ще поиска от локалния DNS резолютор за IP адреса на сайта BoA, а повреденият DNS-резолютор ще върне IP адреса на злонамерения сайт, вместо IP адреса на законния сайт за BoA. Зловредният сайт ще се зареди във вашия браузър и за разлика от типичните фишинг сайтове, които пребивават в други домейни, този сайт всъщност ще се показва като Bank of America в адресната лента на браузъра ви, което прави неправилното насочване почти невъзможно да се открие.

Спомнете си, че след като DNS разделител получи отговор, той приема този отговор и не извършва повече запитвания. Това означава, че за да предоставите неправилен IP адрес за DNS заявка, лош човек трябва просто да пресече първия DNS резолютор, който ще обработва вашите DNS заявки. Почти във всички случаи това е локалната DNS резолюция на вашия собствен компютър или вашия рутер. Векторът за атака е да инсталирате зловреден софтуер на вашия собствен компютър, който поема контрола върху вашия локален или маршрутизатор DNS.

История на DNS Changer зловреден софтуер

Първият кръг от зловреден софтуер на DNS чейнджър се появи през 2013 г. и бе силно победен. Това беше сложна афера, създадена от компания в Естония на име Rove Digital. Той управлява серия от злонамерени DNS сървъри, които инжектират реклами в уеб страници. Тогава Rove разгърна далеч и широк зловреден софтуер за Windows и Mac OSX, който преконфигурира локални разделители за използване на тези злонамерени DNS сървъри. Реклами на стойност над 14 милиона долара бяха кликнати преди да бъдат затворени.

Поради естеството на тази атака, злонамерените DNS сървъри бяха открити и каталогизирани. Следователно беше доста лесно да се преодолее; той просто се изразяваше в проверка на настройките на DNS на вашия компютър и сравняването им със списък на известните DNS сървъри на Rove. Ако е имало съвпадение, вие сте били заразени. Създаден е консорциум, наречен Работна група за промяна на DNS (DCWG), който да помогне на потребителите да диагностицират и да отстранят инфекциите си. Повечето връзки на този сайт вече са мъртви.

Макар и да не е технически зловреден, за Китай е известно, че отравя собствения си DNS като инструмент за цензура. DNS сървърите, които китайските граждани използват, са конфигурирани да връщат неправилни IP адреси за сайтове, които Администрацията по киберпространство на Китай иска да направи недостъпни в страната.

Вижте също: Как да получите достъп до блокирани в Китай сайтове с VPN.

В миналото тези DNS сървъри биха върнали нулеви IP адреси, които не са хоствали съдържание, така че браузърът на посетителя просто да изчака. В по-нов обрат изглежда DNS на Китай отговаря на IP адресите на законни сайтове, които не одобрява другаде по света, което доведе до намаляване на някои от тези сайтове поради количеството трафик, който внезапно получават от неволни Китайски посетители.

Предистория: Изразът „отрови DNS“ означава умишлено да модифицира DNS сървър, за да върне неправилни IP адреси за домейн или набор от домейни. Зловредният софтуер с DNS чейнджър съществено променя вашата локална мрежа, използвана отровени DNS сървъри.

Текущо състояние на зловреден софтуер на DNS чейнджър

Текущите итерации на зловредния софтуер на DNS Changer са много по-сложни и много по-трудни за откриване. Въпреки че инжектирането на реклами за печелене на пари все още е основна цел на зловредния софтуер на DNS чейнджър, той е по-коварен и също така пренасочва хората към злонамерени сайтове, за да извърши различни видове измами. Една от основните различия е, че сега е насочена към рутери вместо към отделни компютри. Насочването на маршрутизатори е много по-ефективен вектор за атака, тъй като позволява една инфекция на рутер да отрови DNS на всички устройства, използващи този рутер. В типична домашна или офисна настройка, един рутер осигурява DNS на много голям брой устройства, без да се опитва да зарази локалния DNS-резолютор на всяко отделно устройство.

Анатомия на модерна атака на зловреден софтуер DNS Changer

Днес зловредният софтуер на DNS Changer се разгръща чрез javascript по време на типична атака при шофиране.

Предшестващо състояние: Атака на придвижване е непреднамерено изтегляне на javascript във вашия браузър от заразен уебсайт, който сте посетили. Терминът е препратка с език в бузата към безразборния начин, по който застреляни от шофиране претендират за произволни жертви.

След като javascript бъде изтеглен, той изпълнява WebRTC повикване, за да определи вашия IP адрес. Ако вашият IP адрес съвпада с предварително определен набор от правила, тогава на вашия компютър се изтегля реклама, съдържаща скрити пръстови отпечатъци и идентификационни данни за вход на администратора на рутера. След това тази информация се извлича, за да се определи какъв тип рутер имате. След това се опитва да влезе във вашия рутер с идентификационните данни по подразбиране за вашата марка на рутер, за да промени вашите настройки на DNS. Proofpoint откри как работи този процес и има подробно описание как се извършва всяка стъпка тук.

Как да открием дали сте заразени

Без добре дефинирания вектор за атака, който използва Rove Digital, е много по-трудно да откриете дали сте заразени. Възможно е обаче да има някои улики, които показват проблем.

SSL грешки или изобщо няма SSL

SSL (по-правилно наречен TLS в наши дни) означава „Защитен слой на сокетите“ (TLS означава „Защита на транспортния слой“ и е заместил SSL). SSL има две основни работни места:

- криптиране на информация между вашия браузър и уеб сървъра и

- потвърдете идентификацията на уеб сървъра.

Втората точка се извършва при закупуване на сертификата. Продавачът на сертификати има задължение да гарантира, че лицето, което иска сертификат за домейн, е действителният собственик на този домейн. Това пречи на всеки човек да получи например SSL сертификат на Bank of America. Необходими са различни нива на валидиране, преди да може да бъде издаден сертификат:

- Проверка на контрола на домейна: Най-малкото ниво на валидиране, което изисква само от продавача на сертификати, за да гарантира, че заявителят има физически контрол върху домейна.

- Утвърждаване на организацията: За разлика от валидирането на домейна, което се занимава само с доказване на контрола над домейна, организационното валидиране допълнително се стреми да докаже, че организацията, поискала сертификата, е валидна, легална организация. За да се потвърди това, се провежда известно разследване на организацията.

- Удължена валидация: Това е най-високото ниво на валидиране и организациите, които искат да получат сертификати за EV, трябва да докажат, че бизнесът им е легитимен и правилно лицензиран в своята юрисдикция.

Въпреки че се случват грешки, теоретично е невъзможно да се получи сертификат, ако не можете да докажете, че сте собственик на домейна. Така че, дори ако лош човек е бил в състояние да повреди DNS, вие ще се окажете на уебсайт, който или няма SSL изобщо, или счупен SSL, за който браузърът ви ще ви предупреди. Ако забележите сайт, който преди е имал SSL, вече няма или ако виждате предупреждения на браузъра за проблеми с SSL на даден сайт, може да не сте на сайта, където смятате, че сте. (Прочетете още: Пълното ръководство за начинаещи за шифроване на SSL)

Увеличение на рекламите или пренасочване към страници, съдържащи реклами

Разработчиците на зловреден софтуер печелят пари от реклами. Няколко стотинки на клик реклами до много, когато можете да накарате милиони хора да кликват върху тях. Ако забележите увеличение на рекламите или ако сте пренасочени към страници, съдържащи реклами, това почти сигурно е признак на злонамерен софтуер и е възможно DNS чейнджър злонамерен софтуер.

Проверете настройките за DNS на вашия рутер

Почти всеки рутер на пазара днес има страница с настройки, където DNS сървърите могат да бъдат определени. В повечето случаи DNS сървърите са продиктувани от вашия доставчик на интернет услуги (ISP) и настройките за DNS във вашия рутер ще бъдат празни. Но е възможно DNS сървърите на вашия интернет доставчик да се отменят чрез задаване на конкретни DNS сървъри във вашия рутер, което е точно това, което DNS Changer се стреми да направи. Има две стъпки, за да определите дали вашият рутер е заразен:

- Проверете настройките на DNS във вашия рутер. Ако те не са празни, тогава:

- Определете дали изброените DNS сървъри са злонамерени.

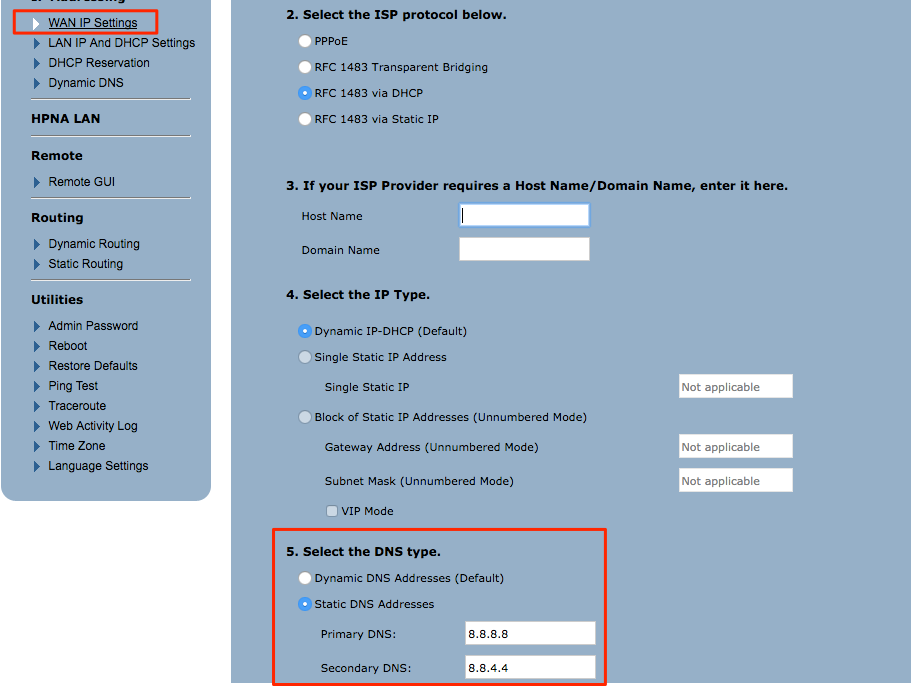

Всеки рутер е различен, така че не е възможно да се изброят инструкции как да намерите настройките на DNS за всеки рутер. Ще трябва да потърсите настройка на DNS сървъри. В някои случаи е в настройките на WAN (Wide Area Network):

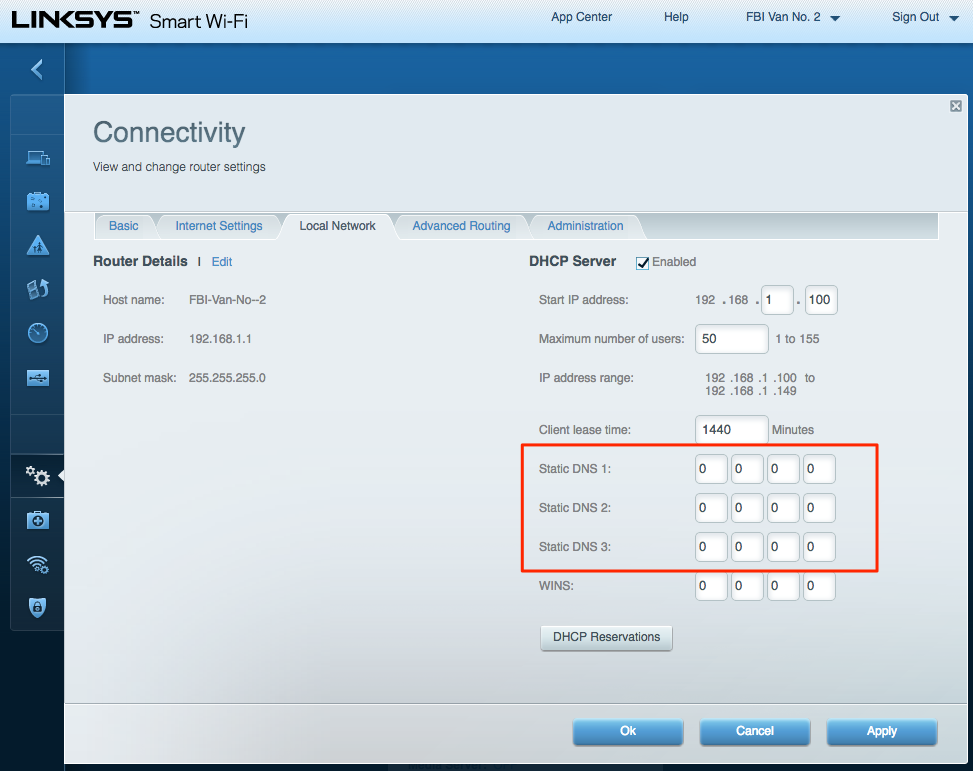

В други случаи може да го намерите в настройките на локалната мрежа:

Може да се наложи да се консултирате с документацията на вашия рутер, за да намерите правилното място за преглед на настройките за DNS на вашия рутер.

Използвайки моя тест в две стъпки по-горе на първия екран, мога да определя, че:

- Настройките за DNS на моя рутер са НЕ празно, така че пристъпвам към стъпка 2.

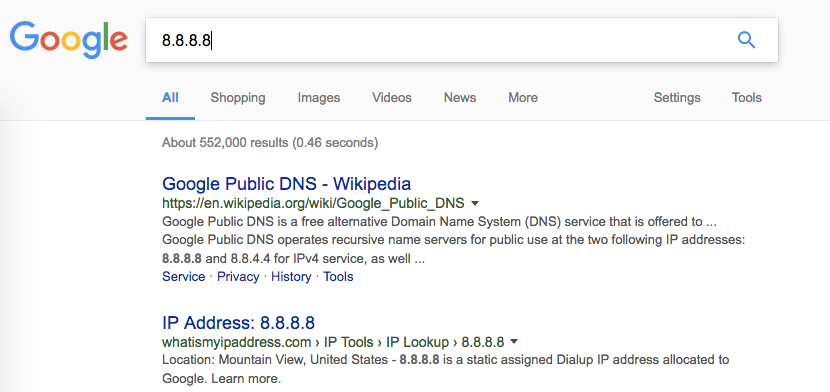

- Разпознавам 8.8.8.8 и 8.8.4.4 като DNS сървъри на Google, така че знам, че не са злонамерени.

Но ако не бях сигурен, щях да използвам тези IP адреси, за да видя на кого принадлежат:

Ако намерите записи в настройките на DNS на вашия рутер и не можете да определите откъде идват, трябва да ги премахнете.

Проверете настройките за DNS на вашия локален компютър

Докато днешната версия на зловредния софтуер на DNS Changer атакува предимно рутери, не може да навреди да проверите настройките на DNS на вашия отделен компютър.

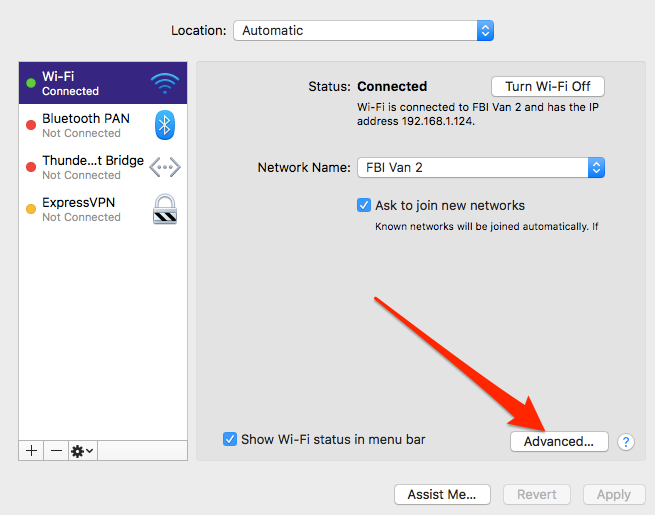

MacOS

ябълка -> Системни предпочитания -> мрежа -> кликнете върху вашата мрежа

Windows

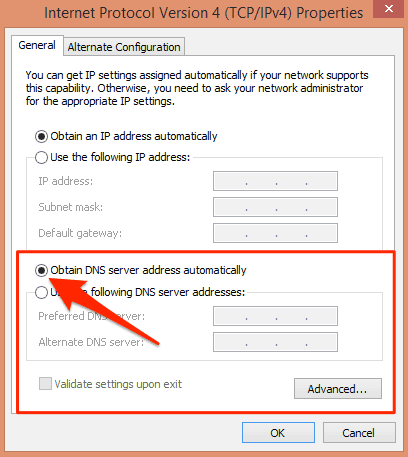

Контролен панел -> Мрежа и Интернет -> Интернет връзка -> щракнете с десния бутон върху вашата мрежова връзка и изберете Свойства

Версия 4 на интернет протокол (TCP / IPv4)

Версия 6 на интернет протокол (TCP / IPv6)

Свойства за щракване:

Щракнете върху Разширено, ако искате да добавите още DNS сървъри.

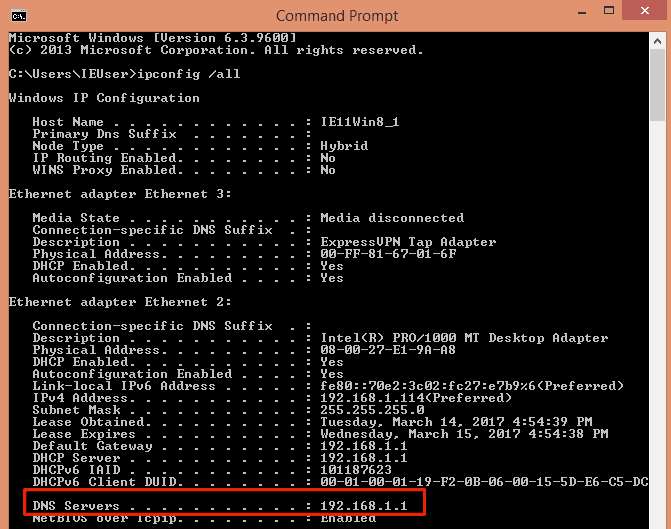

Проверете текущите настройки от командния ред:

Как да се предпазите от инфекция или реинфекция

Спомнете си, че съвременният зловреден софтуер на DNS Changer се опитва да идентифицира вашия рутер и след това да използва стандартните идентификационни данни за вход срещу него. Следователно, първата и най-добра защита срещу това е просто да промените администраторската парола на вашия рутер възможно най-скоро. Само това просто действие ще фолира този конкретен щам от злонамерен софтуер.

Също така е важно да се отбележи, че атаката използва JavaScript и webRTC, за да успее. Писал съм за опасностите от сърфирането с активиран javascript, както и как да деактивирате заявки към webRTC. Има гласови малцинства, които смятат, че мрежата напълно се счупва, ако сърфирането ви с JavaScript е деактивирано, но като многогодишен ветеран да правите точно това, мога да ви уверя, че мрежата е добре. Дори и да не беше, важи старата поговорка: удобство или сигурност – изберете една. Също така няма причина въобще да разрешим заявките за WebRTC за повечето от нас. Ако се интересувате дали допускате заявки към webRTC, можете да използвате този тест за изтичане на DNS и да инсталирате приставка за Chrome или Firefox, за да го деактивирате.

Ако вече сте били заразени и сте намерили злонамерени DNS сървъри във вашия рутер или в локалните ви настройки на DNS, вероятно имате злонамерен софтуер в системата си. Поддържаме списък с най-добрите антивирусни решения и трябва да стартирате едно от тях, за да сканирате вашата система за този тип злонамерен софтуер.

Важно е да правите нещата в правилния ред Ако сте намерили злонамерени записи на DNS във вашия рутер или локален компютър, премахнете ги и след това инсталирате антивирусен софтуер, ще искате да посетите отново настройките си за DNS, след като сканирането на злонамерен софтуер приключи. Причината за това е, че зловредният софтуер, който промени вашите настройки на DNS, вероятно все още съществува в системата ви, докато сканирането на злонамерен софтуер не приключи. Тези лоши DNS записи във вашия рутер, които сте премахнали, биха могли да бъдат незабавно заменени от съществуващия зловреден софтуер. Едва след като стартирате антивирусно сканиране и премахнете този злонамерен софтуер, можете да бъдете по-уверени, че настройките ви за DNS ще останат по предназначение.

Системата за имена на домейни (DNS) е много важна част от интернет инфраструктурата. Тя ни позволява да използваме лесно запомнящи се имена на домейни вместо да се нуждаем от запомняне на IP адресите на всеки сайт, който искаме да посетим. Но DNS не е само удобство – тя е критична за интернет сигурността. Затова е важно да сме внимателни и да следим за всякакви неправилности в DNS записите на нашите компютри и рутери. Всеки трябва да знае как да провери настройките за DNS и как да се предпази от инфекция или реинфекция със зловреден софтуер на DNS чейнджър.

Системата за имена на домейни (DNS) е много важна част от интернет инфраструктурата. Тя ни позволява да използваме лесно запомнящи се имена на домейни вместо да се нуждаем от запомняне на IP адресите на всеки сайт, който искаме да посетим. Но DNS не е само удобство – тя е критична за интернет сигурността. Затова е важно да сме внимателни и да следим за всякакви неправилности в DNS записите на нашите компютри и рутери. Всеки трябва да знае как да провери настройките за DNS и как да се предпази от инфекция или реинфекция със зловреден софтуер на DNS чейнджър.

Системата за имена на домейни (DNS) е много важна част от интернет инфраструктурата. Тя ни позволява да използваме лесно запомнящи се имена на домейни, вместо да се сещаме за IP адресите на всеки сайт, който искаме да посетим. Но DNS не е само удобство – тя е и критична за интернет сигурността. Затова е важно да сме внимателни и да се предпазим от зловреден софтуер на DNS чейнджъра. DNS е децентрализирана система, която се състои от много различни сървъри и резолютори. Когато програма на нашия компютър иска да знае IP адреса на даден домейн, тя изисква от DNS резолютора да разреши тази връзка между домейн и IP. Резолюторите на DNS кешират заявки, за да се намали натоварването на различните DNS сървъри. Важно е да проверяваме настройките за DNS на нашия рутер и локален компютър, за да се предпазим от инфекция или реинфекция с зловреден софтуер на DNS чейнджъра.