Бесплатные инструменты для пентестинга являются основными в этическом хакерском инструментарии. Здесь мы показываем лучшие и самые популярные с открытым исходным кодом в Интернете. Мы также нашли несколько полезных пентестинговых учебников, которые помогут вам начать, и несколько сложных онлайн-упражнений, чтобы попрактиковаться в этических навыках хакерства..

Что такое пентестинг?

Pentesting – сокращение от тестирования на проникновение – это авторизованная имитация кибератак против компьютерной системы для проверки уязвимостей, которые можно использовать. Процесс, предпринятый этическими хакерами, пытается имитировать потенциальную несанкционированную атаку, чтобы увидеть, как система справляется с ней, и выявить любые недостатки и слабые стороны..

Атака на то, чтобы найти слабости в собственной защите, – это стратегия, которой тысячи лет. Сунь Цзы (ок. 6 в. До н.э.), китайский генерал, военный стратег и автор Искусство войны, сказал: «Говорят, что если ты знаешь своих врагов и знаешь себя, то ты не будешь подвергнут опасности в ста битвах; если вы не знаете своих врагов, но знаете самих себя, вы выиграете одного и потеряете одного; если вы не знаете ни своих врагов, ни себя, вы будете подвергаться опасности в каждом отдельном сражении ».

Вклад часто цитируемого генерала в стратегии защиты от нападений подвергся некоторой критике в 21-м веке. В статье под названием «InfoSec, Сунь Цу и искусство блудницы» авторы Стив Торнио и Брайан Мартин жалуются: «В последнее время нельзя размахивать мертвой кошкой, не ударив кого-то в InfoSecurity, который пишет в блоге, участвуя в панель или иным образом бормотание о том, что мы можем узнать от Сунь Цзы об информационной безопасности ».

Авторы утверждают, что тестеры на проникновение проводят свои «битвы» в ограниченном объеме, под надзором и в соответствии с законами. «Ручной тест абсолютно НЕ знает вашего врага. Направление ваших собственных людей или агентов, которых вы используете, в свои сети для проверки их безопасности ничего не говорит о вашем злоумышленнике ».

Как бы то ни было, современные стратеги и пентестеры в области кибербезопасности продолжают традицию самоанализа Sun Tsu: меньше понимать своих злоумышленников и больше выявлять фактические уязвимости в программном и аппаратном обеспечении безопасности своих систем. Сегодня хакеры White Hat используют новейшие технологии – в том числе бесплатные инструменты для тестирования – в виртуальном поле битвы, в Интернете, и одна из этих технологий является пентестингом: симуляция, запланированные битвы на разных уровнях системы, от социальной инженерии до уязвимостей API.

Зачем тебе это?

Пытаясь взломать вашу собственную защиту, тестирование на предмет «сделай сам» может помочь вам настроить существующую систему безопасности..

Пентест не только проверяет уязвимости, он также может выявить сильные стороны вашей системы, что может помочь вам создать оценку риска для целей аудита. Например, Стандарт безопасности данных индустрии платежных карт (PCI DSS) требует, чтобы любая организация, которая обрабатывает кредитные карты, проводила ежегодный тест на проникновение, а также всякий раз, когда система изменяется. Выполнение самодельного пентестинга может помочь вам с минимальными затратами выявить и исправить недостатки системы, прежде чем аудиторы потребуют дорогостоящих изменений или отключат вас.

И, конечно же, пентестирование может помочь вам предотвратить дорогостоящие кибератаки. Исследование, проведенное Национальным альянсом по кибербезопасности, показало, что 60 процентов малых предприятий терпят неудачу в течение шести месяцев после атаки киберпреступности. Регулярный пентестинг DIY значительно дешевле и, по мнению многих этичных хакеров, довольно увлекателен.

Плюсы пентестинга

- В качестве упреждающей стратегии она позволяет организациям находить потенциальные слабые стороны до того, как это сделают киберпреступники. Это может выявить риски и уязвимости, которые могут быть дополнительно изучены и классифицированы, т. Е. С точки зрения реального риска. Например, иногда уязвимость, которая оценивается как высокая степень риска, может быть переоценена как средняя или низкая степень риска из-за фактической сложности эксплуатации..

- Работает в режиме реального времени и позволяет проводить автоматическое тестирование с использованием специализированного программного обеспечения (включая бесплатные инструменты для тестирования)

- Может использоваться в качестве учебного пособия для групп безопасности

- Обеспечивает соответствие безопасности, например, стандарт ISO 27001 требует от владельцев системы проводить регулярные тесты на проникновение и проверки безопасности квалифицированными тестировщиками

- Может использоваться для проведения криминалистических расследований нарушений данных путем моделирования возможных способов проникновения хакеров в систему

Минусы пентестинга

- Может быть разрушительным для бизнеса, потому что он имитирует атаки в реальном мире

- Может дать ложное чувство безопасности. Утверждалось, что если вы не знаете своего врага, вы не можете думать как он. Кроме того, настоящие злоумышленники не связаны правилами компании или конкретными инструкциями сверху. И, если сотрудники службы безопасности знают о тесте, они могут подготовиться к нему.

- Пентестирование может быть трудоемким, поэтому вам нужно потратить некоторое время, чтобы ваш внутренний хакер смог быстро набрать скорость

- Пентестирование потенциально может пойти не так, как надо. Подумайте о том, как можно протестировать медицинское или защитное оборудование и просто повредить программное или аппаратное обеспечение..

- Существуют правовые вопросы, связанные с пентестированием. Существует ряд законов США, которые рассматривают взлом пентестинга независимо от того, согласны ли обе стороны (пентестер и целевая система) на этот процесс; в конце концов, это попытка получить «незаконный» доступ к приложению или системе. Однако, как правило, считается, что, пока у вас есть подписанная форма согласия («карта выхода из тюрьмы») с владельцем тестируемой системы, вы должны быть в безопасности. Но это не гарантировано. Если владелец взломанной системы (или ваш босс) решит, что они по какой-либо причине не удовлетворены, после теста вы можете оказаться в горячей воде. История гласит, что pentester подал в суд после того, как он провел испытание для детской порнографии в сети организации. Когда порно было найдено на одном компьютере, служащий отрицал это и pentester, видимо, арестован. Он был очищен после того, как потратил тысячи долларов на законные счета, чтобы защитить себя. Предупреждение остается верным, даже если вы тестируете свою собственную систему. Если вы найдете что-то, что вам не нравится, на устройстве для персонала, вам лучше быть готовым оправдать свое вторжение.

Вы можете найти список (это в стадии разработки) законов, связанных со взломом, по штату здесь.

Цикл пентестинга

В цикле пентестов есть пять основных этапов:

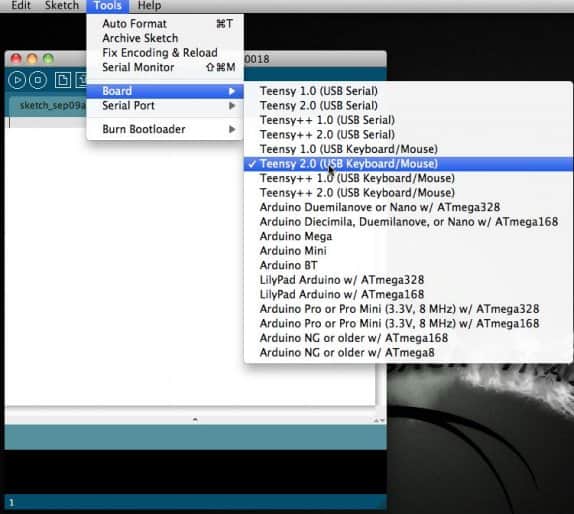

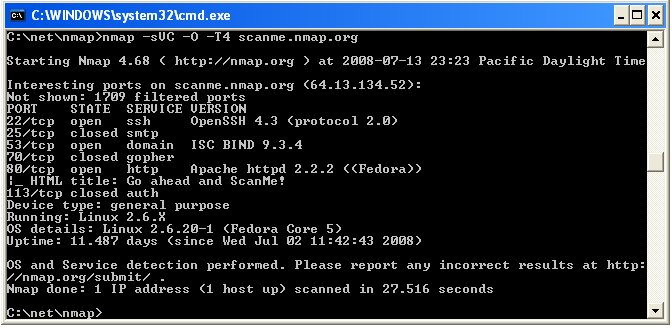

- Сбор информации (разведка) – На этом этапе, как и любой военный командир, ваш злой близнец захочет собрать как можно больше информации о вашем «враге» (в данном случае, вы сами, но давайте не будем расстраиваться). На этом этапе вы захотите просканировать все сетевые порты и отобразить их архитектуру. Вы также можете собирать информацию о пользователях системы, если планируете проводить какие-либо атаки на социальную инженерию. В настоящее время вы просто холодный шпион; бдительный, отстраненный и невидимый. Обычно используемый инструмент – Nmap.

- сканирование – враг в твоих взглядах; Теперь вам нужна более подробная карта того, как выглядит целевая система. На этом этапе используется информация, собранная на первом этапе, для поиска уязвимостей, таких как устаревшее программное обеспечение, слабые пароли и ошибки XSS. Обычно используемым инструментом является w3af, способный обнаруживать более 200 уязвимостей, включая первую десятку OWASP.

- эксплуатация – Установив слабые стороны цели, теперь пришло время взять под контроль и предпринять несколько смелых подвигов. На этом этапе вы все еще просто исследуете истинную природу защиты вашего врага. Вы хотите увидеть, как они реагируют на атаку. Вы знаете, что если вы правильно разыграете свои карты, вы получите больше, чем несколько записей в базе данных. Среда разработки, такая как Metasploit, содержит базу данных готовых эксплойтов, но также позволяет вам создавать свои собственные..

- Поддержание доступа – Этот этап жизненно важен для оценки истинной уязвимости противника. Одна из целей состоит в том, чтобы имитировать продвинутые постоянные угрозы (APT), те, которые могут бездействовать в системе в течение многих лет до начала атаки. Пример APT – это когда хакеры годами общаются с пользователями Facebook и объединяются с интернет-сообществами, чтобы позже обмануть своих «друзей» в установке вредоносного ПО. Само по себе пентестирование не может легко идентифицировать APT, но в сочетании с симулированными атаками социальной инженерии оно может помочь выявить уязвимости. На этом этапе вы хотите проникнуть в вражеский замок и найти место, где можно спрятать свои бэкдоры и руткиты, чтобы обеспечить легкий доступ в будущем и шпионить за вашим врагом. Кали Линукс поможет вам уложить вашего злого близнеца во вражеский лагерь.

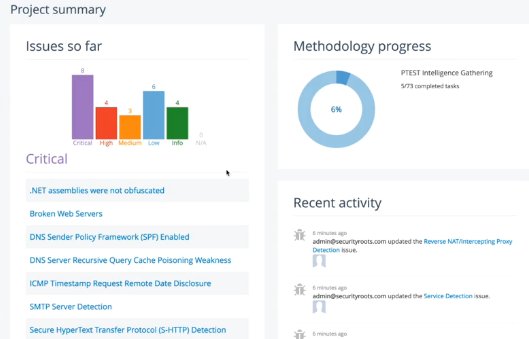

- Оценка и сокрытие – Наконец, вы можете проанализировать результаты и создать отчет по оценке рисков для вашей организации. Dradis – это бесплатный инструмент, который поможет вам управлять результатами нескольких тестов. Не забывайте убирать за собой, например, файлы, загруженные вами вручную, добавленные несуществующие пользователи или измененные параметры конфигурации.

Почему выбирают бесплатные инструменты для тестирования?

Нанять профессионала может быть дорого, как и коммерческие инструменты. Бесплатные инструменты для тестирования позволяют вам ознакомиться с этим мощным программным обеспечением за небольшую плату, кроме вашего времени. Думайте об этом как о бесплатном обучении для нового сотрудника службы безопасности. Самые популярные бесплатные инструменты для пентестинга хорошо поддерживаются на форумах и в группах по интересам в Интернете, и большинство из них имеют обширную базу знаний..

Что искать в бесплатных инструментах для тестирования

- В идеальном мире у вас была бы универсальная среда, позволяющая запускать несколько эксплойтов с одной консоли, одновременно управлять своим планом тестирования, а затем запускать отчеты без необходимости менять приложения. Однако могут быть случаи, когда вы хотите проверить эффективность альтернативных инструментов или просто нуждаетесь в высококлассном инструменте для выполнения определенной работы. Подходите к проблеме так же, как если бы вы собирали любой другой набор инструментов: используйте многоцелевые инструменты, но включайте некоторые сверхпрочные для специализированной работы. Платформы для тестирования и платформы в этой коллекции – все, что вам нужно для начала.

- Многие бесплатные инструменты для пентестинга поставляются с несколькими готовыми модулями и эксплойтами. Но будут времена, когда вы захотите иметь возможность настроить эти эксплойты или создать свой собственный. Хорошей новостью является то, что большинство инструментов, перечисленных здесь, позволяют вам вносить коррективы.

- Эффективность – ключ к хорошему пентесту; в конце концов, даже если вы экономите на расходах третьих лиц, ваше время также ценно. Некоторые из самых простых бесплатных инструментов для пентестинга в этой коллекции высоко оценены рецензентами, поэтому не стоит недооценивать их ценность – под капотом такого инструмента, как sqlmap, есть множество возможностей. Вполне может быть, что вам не нужны все навороты. Если бы вы это сделали, скорее всего, вы бы пошли с коммерческим продуктом в первую очередь.

Многие этические хакеры согласны с тем, что вам не нужна очень сложная настройка для выполнения самостоятельного пентестинга. Один профессиональный пентестер, когда его спросили, какие три инструмента обычно есть в их арсенале, сказал: «Честный ответ – это веб-браузер для проведения разведки и сбора информации, инструмент управления проектами для планирования и база данных для отслеживания целевых данных». Для интернет-тестирования этот белый хакер использует сканер портов, такой как Massscan, Nmap или Unicornscan, сканер уязвимостей, такой как OpenVas или Tenable Nessus, и набор для эксплуатации, такой как Core Impact Pro или Metasploit..

Без дальнейших церемоний …

13 бесплатных инструментов для тестирования

Большинство инструментов безопасности веб-сайта лучше всего работают с другими типами инструментов безопасности. Хорошим примером является область тестирования на проникновение, где администраторы обычно используют сканеры уязвимостей, прежде чем использовать инструмент тестирования на проникновение для конкретных целей, например, сетевые порты или приложения. Например, Wireshark является одновременно анализатором сети и инструментом тестирования на проникновение..

Кали Линукс

Проект с открытым исходным кодом, поддерживаемый Offensive Security и считающийся самым популярным и доступным дистрибутивом безопасности для Linux. Одним словом, это всеобъемлющее, но, возможно, слишком много. Это не лучший выбор для начинающего. Он включает в себя набор других популярных инструментов безопасности, в том числе:

- Burp Suite – пентестинг веб-приложений

- Wireshark – анализатор сетевых протоколов

- Hydra – онлайн-перебор паролей

- Owasp-zap – находит уязвимости в веб-приложениях

- Nmap – сканер безопасности, используемый для сканирования сети

- Sqlmap – для использования уязвимостей SQL-инъекций

Недавно обнаруженная уязвимость Wi-Fi заставила пользователей Kali Linux немного нервничать. Недостаток, известный как KRACK, влияет на WPA2, протокол безопасности, используемый в большинстве современных устройств Wi-Fi. Уязвимость может использоваться для внедрения вредоносных программ или вымогателей в веб-сайты. Kali Linux дал понять, что обновленная версия его программного обеспечения не уязвима для этой атаки, и есть скрипт, который вы можете запустить, чтобы проверить уязвимость ваших точек доступа для атаки. Урок: всегда держать все программное обеспечение в актуальном состоянии.

Характеристики

- Доступен в 32-битном, 64-битном и ARM-вариантах

- 300+ предустановленных инструментов безопасности и криминалистики

- Многоязычная документация по Linux, включающая сценарии и «рецепты», чтобы вы могли создавать собственные сложные образы ISO

- Активные форумы сообщества

- Один из нескольких проектов Offensive Security – финансируется, разрабатывается и поддерживается как бесплатная платформа для тестирования на проникновение с открытым исходным кодом.

- Возможность создания полностью настроенных установок для начальной загрузки для хранения на USB-накопителе.

- Предоставляет множество связанных с ним инструментов для пентестинга, включая метапакеты для беспроводных сетей, веб-приложения, криминалистику, программно-определяемое радио и многое другое.

Tails с открытым исходным кодом рекламируется как альтернатива Kali Linux.

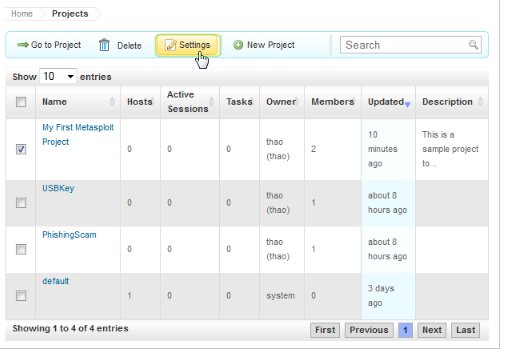

Metasploit

Metasploit представляет собой наиболее продвинутый и популярный фреймворк, который можно использовать для пентестирования. Это инструмент с самым высоким рейтингом для разработки и выполнения кода эксплойта на удаленной целевой машине. Была высказана некоторая критика инструмента (и других), а именно того, что он позволяет злоумышленникам хакеров создавать и реинжинировать эксплойты. Один из приведенных примеров – эксплойт нулевого дня Windows 2005, который был доступен в Metasploit до того, как Microsoft выпустила публичный релиз патча..

Характеристики

- Сообщество разработчиков Metasploit постоянно работает над созданием новых модулей эксплойтов, но отличительной особенностью фреймворка является то, что вы можете легко создавать свои собственные. На момент написания статьи у Metaspolit было около 3000 эксплойтов и несколько полезных нагрузок для каждого. Базовый эксплойт для червя WannaCry Ransomware, вызвавшего хаос в [year] году, также доступен в Metasploit.

- Metasploit встроен в набор инструментов Kali Linux. Metasploit, как и Kali Linux, также является частью сети проекта Offensive Security.

- Каркас может записывать данные в свою собственную внутреннюю базу данных, т. Е. В вашей системе.

- Интегрирован с Nmap (см. Ниже)

Одной из самых популярных альтернатив Metasploit является Nessus, коммерческий продукт.

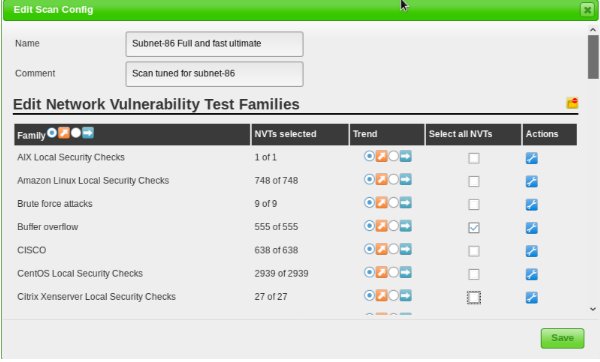

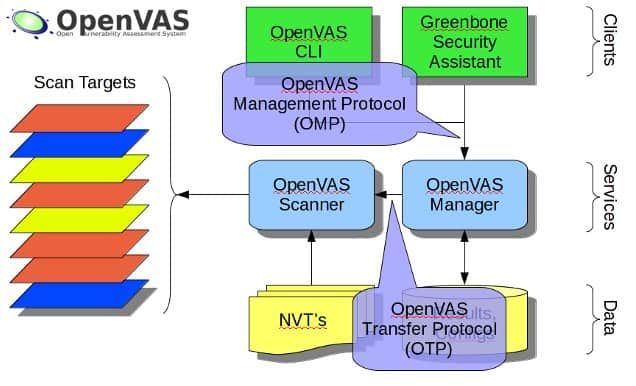

Открытая система оценки уязвимостей (OpenVAS)

Сканирующий комплект безопасности, включающий различные сервисы и инструменты. Сам сканер не работает на компьютерах с Windows, но есть клиент для Windows. Сканер получает ежедневно обновляемую информацию о тестах на уязвимость сети (NVT). Федеральное ведомство по информационной безопасности Германии (BSI) поддержало различные функции программной инфраструктуры OpenVAS, а также различные тесты на уязвимости сети..

Характеристики

- Большая база данных уязвимостей

- Возможность одновременного сканирования

- Запланированные сканы

- Ложное позитивное управление

Связанный: Лучшие бесплатные сканеры уязвимостей сети

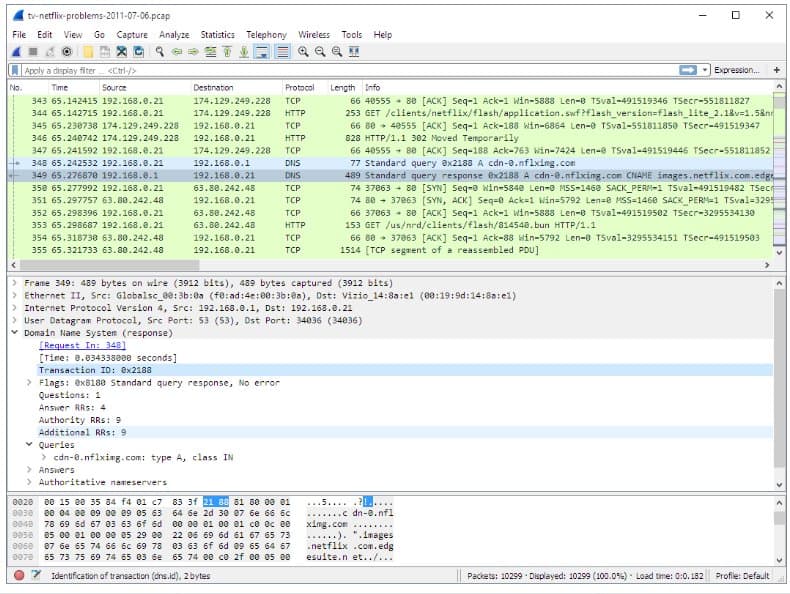

Wireshark

Утверждает, что является стандартом де-факто для анализа сетевых протоколов во многих коммерческих и некоммерческих организациях. Наиболее часто задаваемый вопрос о Wireshark является ли он законным. Да, это так. Это становится незаконным только тогда, когда вы контролируете сеть, на которую у вас нет прав доступа. Wireshark работает, собирая и проверяя пакеты данных для каждого запроса между хостом и сервером; однако, хотя он может измерять данные, он не может манипулировать данными. Wireshark занимает первое место в списке самых популярных программных анализаторов Insecure.org. Однако в прошлом у него была своя доля уязвимостей безопасности, поэтому убедитесь, что у вас последняя версия.

Характеристики

- Поддерживает широкий спектр протоколов от IP и DHCP до AppleTalk и BitTorrent

- Wireshark, с более чем 500 000 загрузок в месяц, является, вероятно, самым популярным выбором в отрасли для устранения неполадок в сети.

- Обширная документация и учебные пособия

- Базовое программное обеспечение Wireshark – это инструмент pcap (захват пакетов), который содержит интерфейс прикладного программирования (API) для захвата сетевого трафика.

- Случайный режим позволяет захватывать пакеты по сети независимо от того, связаны ли они с «правильным» адресом в сети или нет

Для более простой альтернативы, попробуйте tcpdump.

Смотрите также:

- Wireshark Tutorial

- 8 лучших анализаторов пакетов и сетевых анализаторов

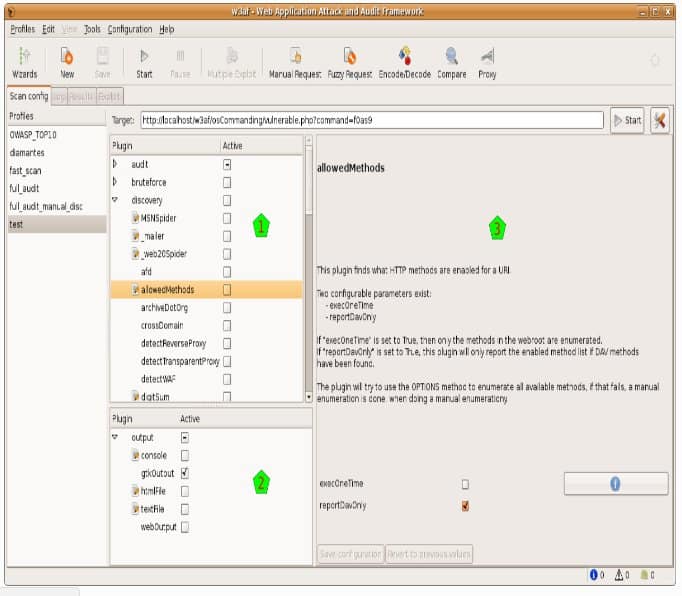

W3af

Платформа для атаки и аудита веб-приложений, получившая название веб-версии Metasploit. Это популярный и простой в использовании инструмент для пентестинга. Но это может быть то, что недоброжелатели называют «багги». На официальном сайте w3af недавно признался, что заметил несколько «неприятных ошибок». Видимо, эти проблемы были решены в последней версии. Создатель w3af – Андрес Рианчо, бывший директор Rapid7, который в свою очередь является сторонником Metasploit..

Характеристики

- Уязвимости выявляются с помощью плагинов, которые представляют собой короткие фрагменты кода Python, которые отправляют HTTP-запросы в формы и параметры строки запроса для выявления ошибок и неправильной конфигурации

- Простой в использовании для начинающих пользователей с простым менеджером вывода и простым графическим интерфейсом

- Позволяет обнаруживать уязвимости веб-приложений, используя методы сканирования черного ящика

- W3af – рекомендуемый инструмент на сайте Kali Linux

Zed Attack Proxy (см. Ниже) является жизнеспособной альтернативой.

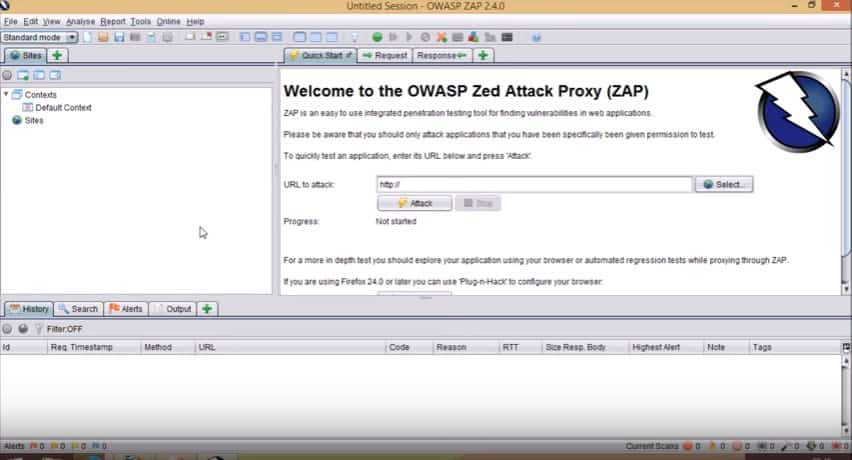

Zed Attack Proxy (ZAP)

Это может помочь вам автоматически находить уязвимости в ваших веб-приложениях во время разработки и тестирования ваших приложений. Может использоваться путем ввода URL-адреса для выполнения сканирования, или вы можете использовать этот инструмент в качестве перехватывающего прокси-сервера для ручного выполнения тестов на определенных страницах. Он поддерживается OWASP и армией добровольцев..

Характеристики

- Написанный на Java, он не зависит от платформы, поэтому тестировщики, которые не хотят работать в Linux, могут комфортно использовать ZAP в Windows.

- Чувствительность к ложным срабатываниям может быть настроена (низкая, средняя или высокая)

- Тесты могут быть сохранены и возобновлены на более позднем этапе

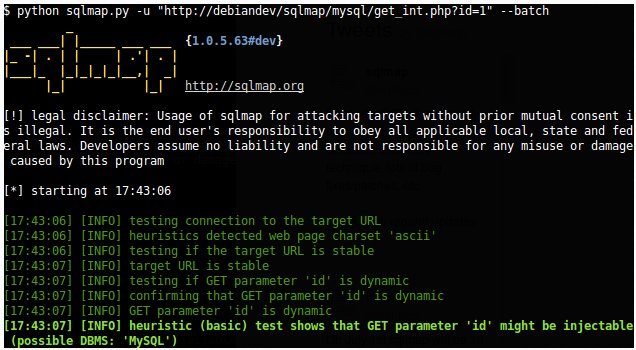

SQLMap

Средство пентестирования с открытым исходным кодом, которое автоматизирует процесс обнаружения и использования недостатков SQL-инъекций и захвата внутренних серверов баз данных. Один из рецензентов прокомментировал: «Я обычно использую его для эксплуатации только потому, что предпочитаю обнаружение вручную, чтобы избежать нагрузки на веб-сервер или блокирования устройствами IPS / WAF». На онлайн-форумах этот инструмент получает очень восторженные отзывы. Вы можете прочитать больше о карьере двух талантливых разработчиков этого инструмента – Мирослава Стампара и Бернадо Дамеле А.Г. – на LinkedIn.

SQLNinja также является альтернативой.

Характеристики

- Полная поддержка систем управления базами данных MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB и Informix.

- Полная поддержка шести методов внедрения SQL: булево слепое, временное слепое, основанное на ошибках, основанное на запросах UNION, сложенное запросы и внеполосное.

Android Open Pwn Project (AOPP)

Хакерский вариант Android Open Source Project (AOSP) – инициатива, направленная на развитие мобильной платформы Android. Он используется в качестве основы для всех, кто хочет создать или настроить ПЗУ Android (по сути, специальную версию операционной системы Android). AOPP позволил разработать Pwnix, первый Android ROM, созданный с нуля специально для взлома и тестирования сети. Это бесплатный, легкий инструмент, который помогает хакерам в тестировании на ходу с Android-приложений. Программное обеспечение было построено на DEBIAN и включает в себя ряд общих инструментов для тестирования, включая Netcat, Wireshark, Kismet, Cryptcat и другие. AOPP позволяет разработчикам создавать свои собственные мобильные платформы для тестирования на проникновение: пользовательские телефоны или планшеты Pwn.

Характеристики

- Bluetooth в режиме реального времени и беспроводное обнаружение

- Здесь установлена последняя версия Kali Linux (Rolling Edition).

- Детальный контроль разрешений для всех приложений и сервисов Android

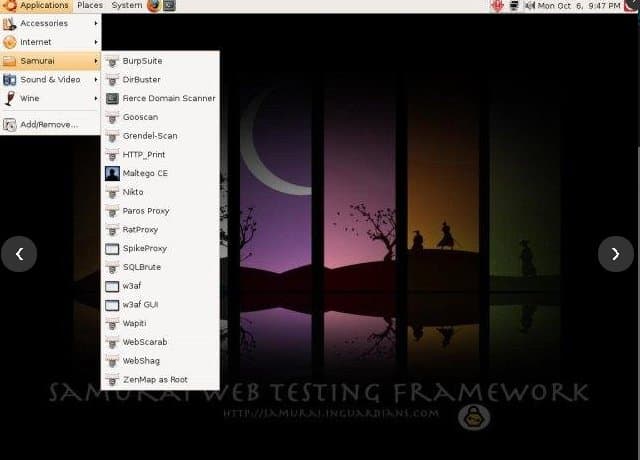

Самурай Web Testing Framework

Платформа веб-тестирования Samurai – это виртуальная машина, поддерживаемая в VirtualBox и VMWare, которая предварительно настроена для работы в качестве среды веб-тестирования. В комплект входят инструменты для разведки, такие как сканер домена Fierce и Maltego. Инструменты картирования включают WebScarab и ratproxy. W3af и Burp – инструменты выбора для открытия. Для эксплуатации, заключительный этап, BeEF и AJAXShell включены. Написал один рецензент: «Очень мощный и свободный от обычной коммерческой чепухи, связанной с подобным программным обеспечением».

Характеристики

- Виртуальная машина включает в себя предварительно настроенную вики, которая будет центральным хранилищем информации во время вашего пентеста

Социально-инженерный инструментарий (SET)

Разработанный для выполнения сложных атак против человеческого фактора, он включает в себя несколько пользовательских векторов атак, которые позволяют быстро выполнить правдоподобную атаку. Его главная цель – автоматизировать и улучшать многие атаки социальной инженерии, происходящие каждый день. Инструменты могут создавать вредоносный веб-сайт, отправлять электронные письма с вредоносным файлом в качестве полезных данных, создавать и отправлять SMS-сообщения, а также генерировать QRCode для определенного URL-адреса..

По словам создателя Дэйва Кеннеди, «как симулированные противники для компаний, как тестировщики пера, мы всегда стараемся использовать самые последние и самые лучшие и самые сексуальные программные эксплойты. Но теперь, когда я делаю тест на ручку, я даже больше не запускаю подвиги. Методы, встроенные в инструментарий социальной инженерии, не используют подвиги. Они используют законные способы работы Java, законные способы работы электронной почты для атаки на жертву ». Кеннеди утверждает, что его программное обеспечение загружается миллион раз при выпуске новой версии..

После того, как вы установили его, перейдите в TrustedSec за помощью по его использованию..

Характеристики

- В то время как инструмент прост в использовании, это только командная строка

- Совместим с платформой PenTesters Framework (PTF), которая представляет собой скрипт Python, разработанный для дистрибутивов на основе Debian / Ubuntu / ArchLinux для создания знакомого дистрибутива для пентестинга

- Github предоставляет несколько учебных пособий для работы с SET

Nmap

Network Mapper существует с 90-х годов. Не только для пентестинга, это отличный инструмент для обнаружения сетей и аудита безопасности для этических хакеров, чтобы исследовать свои цели. Nmap предоставляет исчерпывающую карту целевой сети. Для каждого отсканированного порта вы можете увидеть, какая ОС работает, какие службы и версия этой службы, какой брандмауэр используется и т. Д. Эти функции расширяются с помощью сценариев, которые обеспечивают более расширенное обнаружение служб. Вы можете найти полный список скриптов Nmap здесь и наше руководство по Nmap здесь.

Характеристики

- Поддерживает десятки передовых методов для отображения сетей, заполненных IP-фильтрами, межсетевыми экранами, маршрутизаторами и другими препятствиями..

- Поддерживаются большинство операционных систем, включая Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga и другие..

- Доступны как традиционные версии командной строки, так и графические (GUI)

- Хорошо документировано и поддерживается. NMap рекомендует всем пользователям подписаться на список рассылки nmap-hackers с низким трафиком. Вы также можете найти Nmap на Facebook и Twitter.

- Nmap получил множество наград, в том числе «Продукт года в области информационной безопасности» от Linux Journal, Info World и Codetalker Digest.

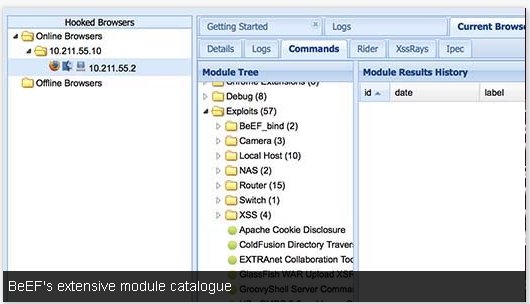

Beff

Browser Exploitation Framework – это уникальный инструмент тестирования на проникновение, который ориентирован на веб-браузеры (в отличие от ОС или приложений). Он использует векторы атак на стороне клиента для оценки уязвимости этой единственной открытой двери в системе, браузере, в отличие от защищенного периметра сети и клиентской системы. Что делает, это «подключает» один или несколько веб-браузеров и использует их как плацдармы для запуска направленных командных модулей и дальнейших атак на систему из контекста браузера. Как только браузер жертвы подключен, можно выполнить ряд команд, например, Получить посещенные домены, получить посещенные URL-адреса, получить все файлы cookie, веб-камеру или захватить контакты Google. Команда веб-камеры отображает диалоговое окно «Разрешить веб-камеру?» Adobe Flash для пользователя, и после его подтверждения программа начнет отправлять вам снимки экрана пользователя.

Характеристики

- Встроено в Kali Linux

- Простой в использовании графический интерфейс

- Большая база знаний

- Широкий выбор модулей от социальной инженерии до туннелирования, от обнаружения сети до сбора информации

- Позволяет включать модули Metasploit непосредственно в дерево командных модулей BeEF

- Простые объяснения о том, как создавать свои собственные модули

Dradi

Платформа с открытым исходным кодом и инструмент отчетности, позволяющий эффективно обмениваться информацией и сотрудничать между участниками теста. Он предоставляет централизованное хранилище информации для управления вашим проектом пентестинга и отслеживания того, где вы находитесь в процессе..

Характеристики

- Независимая платформа

- Объедините выходные данные различных инструментов и создайте отчеты

- Соединяется с 19+ различными инструментами, включая Burp, Nessus, Nmap, Qualys; в качестве альтернативы, создайте свой собственный разъем

- Форум сообщества

Бесплатные учебные ресурсы для тестирования

PicoCTF (Уровень средней школы) – крупнейшее в мире хакерское соревнование с хакерскими проблемами, которые учащиеся могут изучить самостоятельно или в команде.

Veronis (Начинающий) – руководство из семи частей по этическому взлому для начинающих, охватывающее искусство пентестинга от оценки риска до основ эксплуатации.

Учебное пособие Точка (Начинающий) – краткое руководство по основным понятиям, например, разница между этическим взломом и тестированием на проникновение. Вы можете скачать учебник в формате PDF.

PenTest Гуру (Средний уровень) – это работа в процессе, начиная с основ сети. Статьи очень подробные и хорошо представлены с изображениями и иллюстрациями. Этот учебный сайт может помочь вам постоянно наращивать свои технические знания в обычных кусках размером с укус.

Cybrary (Дополнительно) – Отличный ресурс с хорошо представленными бесплатными видео. Например, курс Advanced Penetration Testing посвящен тому, «как атаковать из Интернета с помощью межсайтовых сценариев, атак с использованием SQL-инъекций, удаленного и локального включения файлов и как понять защитника сети». Чтобы вы поняли, что Ожидается, что модули включают Linux, программирование, Metasploit, сбор информации, использование, захват трафика, пароли и сканирование. Тесты и сертификаты должны быть оплачены.

Веб-козел (Средний уровень) – намеренно небезопасное веб-приложение J2EE, поддерживаемое OWASP, предназначенное для обучения урокам безопасности веб-приложений. На каждом уроке пользователи должны демонстрировать свое понимание проблемы безопасности, используя реальную уязвимость в приложении WebGoat. Например, на одном из уроков пользователь должен использовать SQL-инъекцию для кражи поддельных номеров кредитных карт. Разработчики называют WebGoat платформой для обучения и взлома.

Открытый проект безопасности веб-приложений (OWASP) – Открытое сообщество, посвященное тому, чтобы организации могли разрабатывать, приобретать и поддерживать приложения, которым можно доверять. Держите копию своего Руководства по тестированию веб-приложений на своей стороне. Включает раздел по тестированию на проникновение.

Светлая сторона пентестинга

Пентестеры – это члены группы, обычно называемой хакерами в белой шляпе. Для человека на улице в них есть что-то довольно безумное, плохое и опасное, но и что-то отчетливо привлекательное. Склонность Голливуда к изображению взлома как довольно гламурного занятия не помогла, например. Алгоритм, военные игры, черная шляпа, матрица и хакер. Takedown – это то, что нужно обязательно осмотреть, основываясь на истории захвата компьютерного хакера Кевина Митника.

Прочитайте некоторую (немного неуважительную) историю о пробежке прямо из уст хакера. И, чтобы лучше понять жизнь тестера, прочитайте дневник Дэвида Бизли.

Куда дальше?

Конечный источник бесплатных инструментов и ресурсов для тестирования – GitHub. Тем не менее, богатство доступной информации может быть немного пугающим для начинающих. Вместо этого сначала попробуйте интересные онлайн-тесты на проникновение и задачи, где вы сможете попрактиковаться в навыках пентестинга:

- Аман Хардикар (здесь есть несколько мертвых ссылок, но есть и хорошие)

- Проверьте Маркса

- Взломать этот сайт

- Взломать коробку

- PenTesterLabs

Вы можете прочитать больше о других бесплатных инструментах безопасности для ваших инструментов этического взлома здесь.

Счастливый (этичный) взлом с нашими бесплатными инструментами для тестирования!

«Этическое хакерство» от Snnysrma по лицензии CC BY 2.0

Бесплатные инструменты для пентестинга являются необходимыми в этическом хакерском инструментарии. Они помогают проверить уязвимости системы и выявить слабые места, что позволяет улучшить ее безопасность. В статье представлены лучшие и самые популярные инструменты с открытым исходным кодом, а также полезные учебные ресурсы для начинающих. Пентестинг – это важный процесс, который помогает защитить компьютерную систему от потенциальных атак.

Бесплатные инструменты для пентестинга являются необходимыми в этическом хакерском инструментарии. Они помогают проверить уязвимости системы и выявить слабые места, что позволяет улучшить ее безопасность. В статье представлены лучшие и самые популярные инструменты с открытым исходным кодом, а также полезные учебные ресурсы для начинающих. Пентестинг – это важный процесс, который помогает защитить компьютерную систему от потенциальных атак и повысить ее безопасность.

Бесплатные инструменты для пентестинга являются необходимыми в этическом хакерском инструментарии. Они помогают проверить уязвимости системы и выявить слабые места, что позволяет улучшить ее безопасность. В статье представлены лучшие и самые популярные инструменты с открытым исходным кодом, а также полезные учебные ресурсы для начинающих. Пентестинг – это важный процесс, который помогает защитить компьютерную систему от потенциальных атак.