Огромная база данных, содержащая более 2,7 миллиардов адресов электронной почты, была оставлена в сети доступной для всех, кто имеет веб-браузер. Более миллиарда из этих записей также содержали простой текстовый пароль, связанный с адресом электронной почты..

Comparitech сотрудничал с исследователем безопасности Бобом Дьяченко, чтобы раскрыть базу данных 4 декабря [year] года. Хотя владелец базы данных не был идентифицирован, Дьяченко немедленно предупредил интернет-провайдера США, который принял IP-адрес, чтобы удалить его..

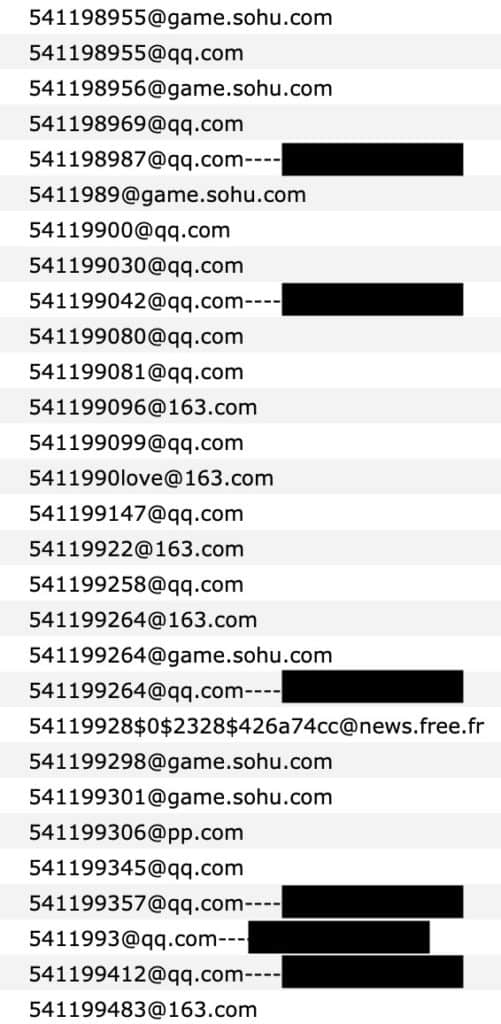

Подавляющее большинство писем приходило с китайских доменов, включая qq.com, 139.com, 126.com, gfan.com и game.sohu.com. Эти домены принадлежат одним из крупнейших интернет-компаний Китая, включая Tencent, Sina, Sohu и NetEase..

Несколько адресов электронной почты имели домены Yahoo и Gmail, а также некоторые российские адреса, такие как rambler.ru и mail.ru.

После проверки мы пришли к выводу, что все электронные письма с паролями исходили из так называемой «Большой азиатской утечки», впервые обнаруженной HackRead. В январе [year] года темный веб-продавец продавал записи с паролями.

Хронология утечки

Comparitech немедленно предпринял шаги, чтобы отключить базу данных при обнаружении, чтобы уменьшить вред для конечных пользователей, но мы не знаем, получал ли кто-нибудь доступ к ней в то же время. Вот что мы знаем:

- 1 декабря [year] года. База данных была впервые проиндексирована поисковой системой BinaryEdge и с тех пор стала общедоступной.

- 4 декабря [year] года: Дьяченко обнаружил базу данных и немедленно предпринял шаги, чтобы уведомить ответственные стороны.

- 9 декабря [year] года: доступ к базе данных был отключен.

В целом, данные были раскрыты более недели, что дало злоумышленникам достаточно времени, чтобы найти их и скопировать для своих собственных целей..

База данных обновлялась и увеличивалась в реальном времени. Количество учетных записей увеличилось с 2,6 до 2,7 миллиардов в период между отправкой уведомления и отключением базы данных..

Какая информация была раскрыта?

Данные объемом 1,5 ТБ содержали удивительные 2,7 миллиарда записей. Более 1 миллиарда из них включены пароли.

Поскольку многим китайцам трудно читать английские символы, они часто используют свои номера телефонов или другие числовые идентификаторы в качестве имен пользователей. Поэтому мы можем предположить, что многие из этих адресов электронной почты также содержат номера телефонов.

Помимо адресов электронной почты и паролей, записи содержали хэши MD5, SHA1 и SHA256 каждого адреса электронной почты. Хеши – это зашифрованный текст – в данном случае адрес электронной почты – с фиксированной длиной. Они часто используются для безопасного хранения данных в сценариях, когда было бы слишком опасно хранить обычные текстовые данные. Их включение в эту базу данных не служит очевидной цели, но их можно использовать для облегчения поиска в реляционных базах данных..

Опасности раскрываемых данных

Такая база данных, вероятно, будет использоваться для заполнения учетных данных. Заполнение учетных данных – это атака, которая пытается войти в различные учетные записи онлайн с известными комбинациями электронной почты и паролей. Хакеры используют тот факт, что многие люди используют один и тот же адрес электронной почты и пароль для нескольких учетных записей. Они используют автоматизированную систему для попытки входа на несколько сайтов с использованием учетных данных, хранящихся в базе данных..

Как только хакеры получат доступ к учетной записи, они могут взломать ее, изменив пароль и соответствующую электронную почту. Затем его можно использовать для самых разных целей, включая спам, фишинг, мошенничество, кражу и т. Д..

Пострадавшие пользователи должны немедленно изменить пароли своих учетных записей электронной почты, а также любые другие учетные записи, которые используют тот же пароль.

Что такое «утечка больших азиатских данных»

В январе [year] года HackRead сообщил, что темный веб-поставщик продал 1 миллиард учетных записей пользователей, украденных у китайских интернет-гигантов. В отчете упоминается, что более 60 копий данных были проданы на момент написания по цене около 615 долларов США в биткойнах..

Большинство, но не все записи содержали адреса электронной почты с китайских доменов:

- Netease: около 322 миллионов записей с доменов, принадлежащих Netease, включая 126.com, 163.com, 163.net и Yeah.net.

- Tencent: около 130 миллионов электронных писем содержали домен qq.com. Компании, которой принадлежит WeChat, также принадлежит QQ, одна из самых популярных платформ обмена мгновенными сообщениями в Китае..

- Sina: 31 миллион записей включает в себя домен sina.com, принадлежащий компании, которая управляет китайской социальной сетью Twitter, похожей на Twitter, Sina Weibo.

- Sohu: 23 миллиона записей содержали домены sohu.com. Sohu работает с широким спектром онлайн-услуг, включая поисковую систему, рекламу и онлайн-игры..

Другие известные владельцы доменов, чьи пользователи затронуты утечкой, включают в себя: TOM Online (tom.com), Eyou (eyou.com), SK Communications (nate.com), Google (gmail.com), Yahoo (yahoo.com), и Hotmail (hotmail.com).

Поставщик, DoubleFlag, хорошо известен тем, что он продавал громкие взломанные данные. Надрезы на его поясе включают Epic Games, uTorrent Forum, BitcoinTalk.org, Yandex.ru, Mail.ru, Dropbox, Brazzers и Experian..

Как и почему мы обнаружили эту утечку

Comparitech сотрудничает с экспертом по безопасности Бобом Дьяченко для сканирования интернета и обнаружения баз данных, которые были оставлены для общественности. Когда мы находим его, мы немедленно предпринимаем шаги, чтобы уведомить ответственные стороны о его закрытии или удалении доступа..

Дьяченко использует свой многолетний опыт в области кибербезопасности, чтобы найти и проанализировать эти утечки. Он делает все возможное, чтобы определить, кто несет ответственность за данные, чтобы они могли их защитить..

Затем мы исследуем раскрытые данные, чтобы выяснить, чьи личные данные были раскрыты, что они содержали, как долго они были раскрыты и с какими угрозами могут столкнуться жертвы. Мы собираем наши выводы в подобный отчет, чтобы повысить осведомленность среди пострадавших. Мы надеемся ограничить доступ и неправомерное использование персональных данных злоумышленниками.

Предыдущие отчеты

Это самая большая информация, обнаруженная Comparitech на сегодняшний день. Некоторые из наших других отчетов включают в себя:

- Подробные личные записи 188 миллионов человек, обнаруженных в Интернете

- 7 миллионов студенческих записей выставлены K12.com

- 5 миллионов личных записей, принадлежащих MedicareSupplement.com, представлены общественности

- Выставлено 2,8 миллиона записей клиентов CenturyLink

- Просочились записи клиентов 700k Choice Hotels

/A huge database containing over 2.7 billion email addresses was left accessible on the internet for anyone with a web browser. More than a billion of these records also contained a simple text password associated with the email address. Comparitech collaborated with security researcher Bob Diachenko to uncover the database on December 4, 2023. Although the owner of the database was not identified, Diachenko immediately alerted a US internet service provider, which took the IP address to remove it. The vast majority of emails came from Chinese domains, including qq.com, 139.com, 126.com, gfan.com, and game.sohu.com. These domains belong to some of Chinas largest internet companies, including Tencent, Sina, Sohu, and NetEase. Several email addresses had Yahoo and Gmail domains, as well as some Russian addresses such as rambler.ru and mail.ru. After verification, we concluded that all emails with passwords came from the so-called “Great Asian Leak,” first discovered by HackRead. In January 2023, a dark web vendor was selling records with passwords. The database was updated and increased in real-time. The number of accounts increased from 2.6 to 2.7 billion between the notification and the databases disconnection. The data contained 1.5 TB of amazing 2.7 billion records. Over 1 billion of them included passwords. Such a database is likely to be used to fill in account credentials. Account credential stuffing is an attack that attempts to log into various online accounts with known email and password combinations. Hackers use the fact that many people use the same email address and password for multiple accounts. They use an automated system to attempt to log into multiple sites using the credentials stored in the database. Once hackers gain access to an account, they can hack it by changing the password and corresponding email. It can then be used for a variety of purposes, including spam, phishing, fraud, theft, etc. /