Наборы эксплойтов (или пакеты эксплойтов) – это автоматизированные программы, используемые злоумышленниками для использования известных уязвимостей в системах или приложениях. Они могут быть используется для тайного запуска атак в то время как жертвы просматривают Интернет с целью загрузки и запуска некоторых типов вредоносных программ.

Поскольку наборы эксплойтов работают в фоновом режиме, может быть трудно узнать, когда вы атакованы. Однако существуют меры, которые могут помочь вам защитить от этих атак, например, избегать неизвестных ссылок и поддерживать программное обеспечение в актуальном состоянии..

В этой статье мы расскажем больше о том, что такое наборы эксплойтов, как они работают и как их используют киберпреступники. Мы также предоставим советы по предотвращению атак и получению вредоносного ПО..

Что такое набор эксплойтов

Набор для эксплойтов – это пакет, используемый злоумышленниками для доставки вредоносных программ. Ниже мы подробно рассмотрим, как выполняется атака, но суть в том, что жертва заходит на взломанный веб-сайт, и, если у них есть определенные уязвимости в программном обеспечении на их компьютере, эксплойт может быть выполнен. В результате вредоносное ПО загружается и запускается на устройстве жертвы..

Уязвимость программного обеспечения – это ошибка или ошибка в коде, которая позволяет злоумышленнику каким-либо образом проникнуть в приложение, например, в случае эксплойтов, выполнив несанкционированную задачу. Известные уязвимости названы в списке литературы об общих уязвимостях и воздействиях (CVE). Например, CVE-[year]-8174 – это уязвимость Internet Explorer, которая широко используется.

![CVE-[year]-8174](/images/what-is-an-exploit-kit-with-examples-and-how-do-cybercriminals-use-them-2.jpg)

Распространенными объектами для эксплойтов являются популярные программы со многими известными уязвимостями, такими как Adobe Flash, Oracle Java и Internet Explorer. Чем популярнее приложение, тем выше вероятность того, что злоумышленник привлечет подходящую жертву.

Это также, где комплекты эксплойтов особенно полезны для их пользователей.. Наборы эксплойтов предназначены для нескольких уязвимостей одновременно и включают в себя все, что нужно преступнику для осуществления атаки. Если один из подвигов не подходит, другой может повысить вероятность того, что киберпреступник выполнит успешную атаку..

Тот факт, что эти вещи поставляются как готовые комплекты, также делает их простыми в реализации и более привлекательными для преступников с небольшими техническими знаниями.

Как реализован набор эксплойтов

Есть несколько этапов, необходимых для успеха эксплойта:

- Установить контакт с хост-средой через целевую страницу.

- Перенаправить на альтернативную целевую страницу и обнаружить уязвимости в хосте, которые могут быть использованы.

- Осуществить эксплойт для распространения вредоносного ПО.

- Заражение среды хоста выполнением вредоносного ПО..

Набор эксплойтов содержит весь код, необходимый для выполнения каждого этапа. Если один из этапов неудачен, это означает, что атака на конкретное устройство завершена. Здесь мы рассмотрим эти этапы более подробно и рассмотрим, какие критерии должны быть выполнены на каждом.

1. Установить контакт

На первом этапе эксплойта используется целевая страница взломанного веб-сайта. Жертвы поощряются посещать этот сайт, например, по электронной почте, всплывающему окну или вредоносной рекламе (вредоносная реклама)..

Однажды жертва переходит по ссылке на сайт или вводит URL в свой браузер, первоначальный контакт был установлен.

На этом этапе могут быть некоторые пользователи, которые не соответствуют определенным критериям, например, пользователи не в том месте (часто это определяется на основе IP-адреса или языковых проверок установки). Эти пользователи отфильтрованы и для них атака окончена.

2. Перенаправление

Оставшиеся жертвы перенаправляются на альтернативную целевую страницу, которая больше не является настоящим веб-сайтом. Затем код, встроенный в эту целевую страницу, определяет, есть ли на устройстве жертвы какие-либо уязвимые браузерные приложения, соответствующие эксплойтам в наборе..

Если уязвимости не обнаружены (то есть все обновлено и все дыры исправлены), атака прекращается. Но если найдена уязвимость, тогда сайт отправит трафик на эксплойт.

3. Эксплойт

Причина, по которой требуется уязвимость, заключается в том, что для использования эксплойта необходимо запускать вредоносное ПО в среде хоста (устройства жертвы). Приложение, которое было признано уязвимым, используется для загрузки вредоносного ПО..

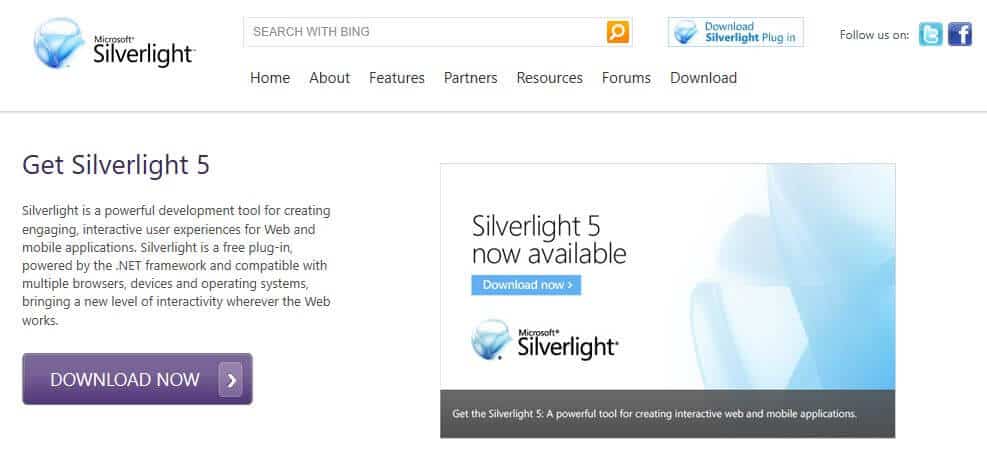

Способ выполнения expolit зависит от приложения. Например, если целью являются сами веб-браузеры, эксплойт будет представлен в виде кода, встроенного в веб-страницу. Другим примером является широко используемое приложение Microsoft Silverlight, для которого эксплойт представляет собой файл.

Термин «набор эксплойтов» означает, что в один пакет входит несколько эксплойтов. Он будет нацелен на множественные уязвимости, облегчая исполнение и повышая вероятность успеха для преступника..

4. Заражение

После успешной эксплуатации, вредоносная программа выполняется в среде жертвы. Что касается влияния вредоносного ПО, существует много разных сценариев. Наборы эксплойтов могут использоваться для распространения различных типов вредоносных программ, в том числе вымогателей и троянов.

Популярное использование наборов эксплойтов – запуск программного обеспечения для майнинга криптовалют. Это захватывает компьютерные ресурсы жертвы для использования в майнинге биткойнов и других криптовалют без разрешения пользователя..

Примеры комплектов эксплойтов

Из-за исправлений безопасности от разработчиков программного обеспечения каждый эксплойт будет иметь ограниченный срок службы. Однако разработчики комплектов предлагают собственные обновления, так что новые версии данного комплекта будут использовать новые уязвимости. Таким образом, некоторые комплекты были вокруг некоторое время.

Наборы эксплойтов Adobe Flash были чрезвычайно популярны в прошлом, и, как сообщается, отказ от программного обеспечения привел к резкому спаду в разработке наборов эксплойтов. Более поздние исследования видят сдвиг в использовании продуктов Microsoft. При этом комплект может быть нацелен на несколько приложений одновременно. Он также может быть использован для распространения более одного типа вредоносных программ.

Вот несколько примеров комплекта эксплойтов:

RIG

Среди самых популярных наборов эксплойтов в [year] году RIG использует различные методы распределения и получаемые полезные данные. Он был использован для распространения монет, банковских троянов, вымогателей и многого другого.

На этом графике из отчета Trend Micro за [year] г. показан уровень активности некоторых распространенных наборов эксплойтов в первой половине [year] г..

На этом графике из отчета Trend Micro за [year] г. показан уровень активности некоторых распространенных наборов эксплойтов в первой половине [year] г..

GrandSoft

Несмотря на то, что это было признано более старым комплектом, оно появилось в [year] году. Известно, что GrandSoft распространяет вымогателей (в частности, GrandCrab), троянов (в частности, AZORult и QuantLoader) и майнеров..

величина

Величина целевых показателей выбирает азиатские страны и обеспечивает определенную полезную нагрузку. Это было вокруг в течение долгого времени, но изменило свою форму. Раньше он включал эксплойты для Flash Player, но был адаптирован для единственной атаки на уязвимости Internet Explorer. Версия Magnitude EK ориентирована на Южную Корею (проверяя IP-адрес и язык, между прочим) и поставляет специальный вымогатель под названием Magniber.

ядерной

Хотя об этом давно ничего не было в новостях, комплект ядерных эксплойтов когда-то приносил большие деньги создателям. В отчете охранной фирмы Checkpoint говорится, что набор был разработан кем-то в России, и команда, стоявшая за ним, получала около 100 000 долларов в месяц из комплекта в то время..

Nuclear был скорее «эксплойтом как услуга», где преступники брали в аренду комплект. Они бы использовать панель управления, в которую они могли бы загружать вредоносные программы и отслеживать их результаты.

Почему наборы эксплойтов успешны??

Учитывая, что злоумышленники используют известные уязвимости, вы можете задаться вопросом, как эти уязвимости остаются уязвимыми, позволяя атакам быть успешными.

Отчет Trend Micro за [year] год [PDF] проливает свет на одну из основных причин:

«Непрерывный натиск вновь обнаруженных уязвимостей лишь усложняет задачу предприятий. Зачастую из-за большого количества уязвимостей и конкурирующего приоритета обеспечения доступности сети им приходится находить практические компромиссы, придавая важность определенным уязвимостям и оставляя открытые исправления для других уязвимостей на более позднее время ».

По сути, есть просто слишком много, чтобы исправить все за один раз. Даже если уязвимости были исправлены, а такие компании, как Microsoft и Adobe, выпустили обновления, компании не всегда могут сразу обновить свои системы..

Они должны определить, какие обновления должны произойти в первую очередь, и надеяться, что они принимают правильные решения, поскольку киберпреступники ждут, чтобы воспользоваться каждой слабостью. Точно так же, для отдельных людей, если кто-то откладывает обновление или по какой-то причине пропускает его, тогда гораздо больше шансов на успех комплекта эксплойтов..

Несколько других факторов обеспечивают успех комплектов эксплойтов, один из которых заключается в том, что первоначальный контакт легко устанавливается, например, если кто-то нажимает на мошенническую рекламу или ссылку в электронном письме. А во-вторых, после установления первоначального контакта трудно сказать, что происходит что-то неблагоприятное.

Как защититься от эксплойтов

Поскольку так трудно понять, когда работают наборы эксплойтов и тот факт, что они настолько разнообразны, лучше всего избегать их в первую очередь. Вот несколько советов, которые помогут:

- Держите программное обеспечение в актуальном состоянии. Одна из наиболее важных причин, по которой программное обеспечение регулярно обновляется, – это исправление уязвимостей в системе безопасности..

- Не нажимайте спам-ссылки. Как всегда, вам следует избегать открывать электронные письма от тех, кого вы не знаете, и определенно не нажимайте на подозрительные ссылки.

- Избегайте рекламы и всплывающих окон. Когда дело доходит до всплывающих окон и рекламы, может быть трудно избежать нажатия, так как многие из них предназначены для того, чтобы обмануть вас (например, кнопка «закрыть» трудно найти или реклама перемещается). Adblocker может быть полезен, так как это предотвратит появление рекламы и всплывающих окон..

- Используйте антивирус. Антивирус не защищен от ошибок, но может обнаруживать и удалять многие известные угрозы, включая вирусы и другие типы вредоносных программ, попадающие на ваше устройство..

Изображение предоставлено Майклом Краузе «Crack Wall» по лицензии CC BY 2.0

Russian:

Наборы эксплойтов – это серьезная угроза для безопасности компьютеров и устройств. Они используются злоумышленниками для того, чтобы получить доступ к уязвимым системам и приложениям. Эти программы могут быть очень опасными, так как они могут запускаться в фоновом режиме и не вызывать подозрений у пользователей. Однако, существуют меры, которые можно принять, чтобы защитить свои устройства от атак. Например, не следует переходить по неизвестным ссылкам и обновлять программное обеспечение вовремя. Важно понимать, что наборы эксплойтов могут быть использованы для атак на любые устройства, включая смартфоны и планшеты. Поэтому, необходимо быть осторожным и принимать меры предосторожности, чтобы защитить свои данные и устройства.