Что такое WPA3? Защищенный доступ Wi-Fi (WPA) часто называют стандартом безопасности или протоколом, используемым для шифрования и защиты сетей Wi-Fi, например той, которую вы, вероятно, используете дома или на работе, но на самом деле это программа сертификации безопасности, разработанная Wi-Fi. -Fi Альянс по безопасности беспроводных компьютерных сетей.

WPA3, выпущенный в июне [year] года, является преемником WPA2, который эксперты по безопасности называют «сломанным». Целью разработки WPA3 было улучшение WPA с точки зрения простоты использования и повышения криптографической стойкости. Как и его предшественник, он выпускается в версиях Personal и Enterprise, но эта версия улучшена для WPA2 с более надежными функциями аутентификации и шифрования и решением для встроенного недостатка в WPA2, KRACK. Он также включает в себя функциональность для упрощения и повышения безопасности подключения Wi-Fi устройств IoT.

Проблема

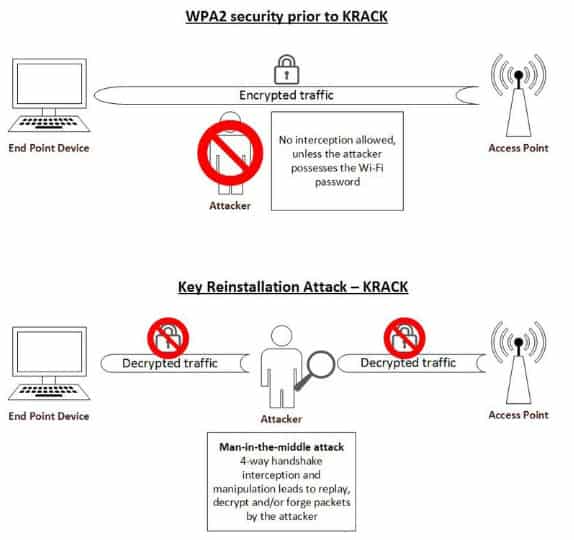

Ошибка KRACK (Key Reinstallation Attack) может быть классифицирована как серьезная повторная атака, и является формой атаки “человек посередине”. Фундаментальная проблема с WPA2, отмеченная открытием KRACK, является недостатком самого стандарта сертификации WPA2, а не недостатком, вызванным неправильной конфигурацией продукта или реализацией сервиса.

Позже мы углубимся в KRACK, но суть в том, что любая правильная реализация WPA2 может оказаться уязвимой; уязвимость присуща протоколу WPA2.

Решение

В ответ на этот провал в июне [year] года Wi-Fi Alliance® объявил о введении Wi-Fi CERTIFIED WPA3 ™, стандарта сертификации Wi-Fi, который:

- Устраняет уязвимость KRACK

- Обновляет WPA2 с дополнительной функцией безопасностиs. Это важно, потому что есть несколько дыр в безопасности Wi-Fi, которые более привлекательны для хакеров и гораздо проще взломать, чем KRACK..

Что такое WPA3? Сертификат WPA3 для Wi-Fi-устройств можно сравнить с дорожным сертификатом для вашего автомобиля. Без сертификации поставщики оборудования не могут претендовать на соответствие стандартам безопасности Wi-Fi Alliance..

Может быть за некоторое время до того, как WPA3 получит полный бай-ин от пользователей WiFi; в то же время «устройства WPA2 будут продолжать взаимодействовать и обеспечивать признанную безопасность», согласно Wi-Fi Alliance. WPA2 по-прежнему является обязательным для всех сертифицированных Wi-Fi устройств в течение переходного периода.

Что такое WPA3 и это безопасно?

В этой статье мы рассмотрим, как WPA3 улучшает безопасность WPA2, и рассмотрим KRACK. Хотя WPA3, безусловно, является правильным путем обеспечения безопасности в будущем, пользователи должны убедиться, что они реализуют многогранная, многоуровневая стратегия безопасности чтобы защитить все аспекты своей сети Wi-Fi. WPA3 недостаточно для полной защиты сетей Wi-Fi, хотя улучшения, кроме исправления KRACK, имеют большое значение для устранения других дыр в безопасности Wi-Fi. Мы также обсудим некоторые критические замечания, высказанные на WPA3. Наконец, мы коснемся некоторых способов, которыми домашние пользователи и компании могут использовать безопасный Wi-Fi. WPA3 безопасен? Позвольте нам узнать.

Степень уязвимости KRACK

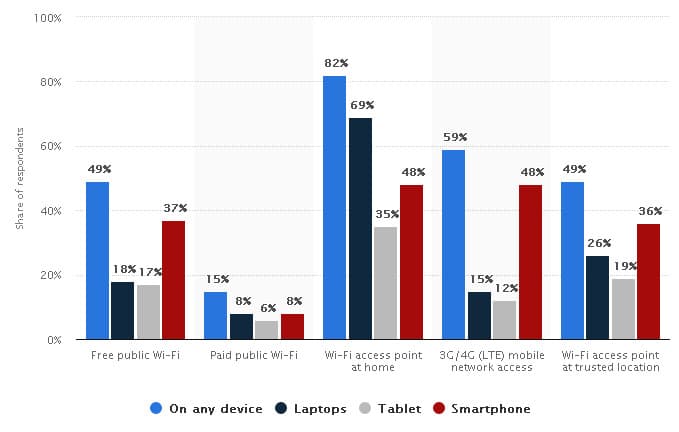

Открытие KRACK вызвало некоторое беспокойство в ИТ-сообществе, так как многие устройства Wi-Fi используют WPA2, и все больше и больше людей используют эти устройства для подключения к Интернету. По словам Вигла, по состоянию на январь [year] года в мире насчитывалось более 400 миллионов беспроводных соединений. KRACK может сделать большой процент из них уязвимым для атаки. (Кстати, в дикой природе еще не было документированных атак KRACK.)

Беспроводной доступ в Интернет по данным интернет-пользователей по всему миру по состоянию на июнь 2015 года, по устройствуИсточник: Статистика)

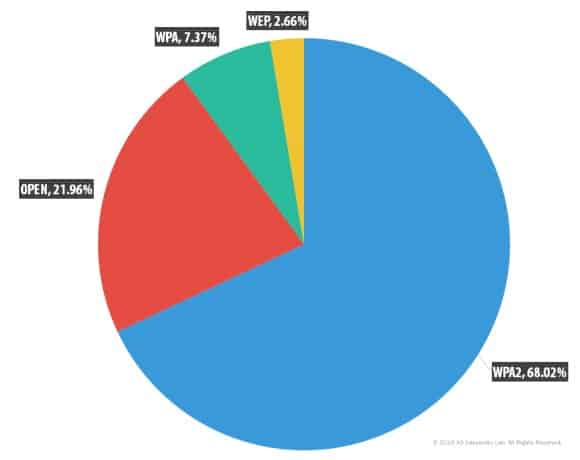

Насколько безопасны современные стандарты шифрования wifi??

- Wired Equivalent Privacy (WEP) – Очень ненадежный, но все еще используется. По мнению «Лаборатории Касперского», взломщикам потребуется всего несколько минут, чтобы взломать WEP-защищенные сети.

- Открытые сети – Нет безопасности вообще.

- Защищенный доступ Wi-Fi (WPA) – В 2002 году WPA должна была стать лишь промежуточной мерой для замены WEP, и в 2004 году была заменена WPA2. Проблема с WPA заключалась в использовании неэффективного протокола шифрования TKIP, который не является безопасным..

- Защищенный доступ Wi-Fi 2 (WPA2)

- личный версия достаточно безопасна, но уязвима для атак методом перебора и словаря. Это может позволить перехват сообщений (рукопожатий) между точкой доступа и устройством в начале сеанса Wi-Fi.

- предприятие версия в некоторой степени защищена от перехвата рукопожатия, поскольку она использует дополнительные процедуры авторизации компании.

- Защищенный доступ Wi-Fi 3 (WPA3) – Заменяет WPA2 с января [year] года, хотя развертывание займет некоторое время. Это обеспечивает лучшую безопасность Wi-Fi на данный момент.

Помните, что ТОЛЬКО устройства, защищенные WPA2, особенно уязвимы для атаки KRACK. Открытая незащищенная сеть не зашифрована и уязвима практически для любого типа атаки, но не с точки зрения KRACK, поскольку не использует WPA2.

Типы шифрования, используемые в общественные точки доступа Wi-Fi глобально (Источник: Kaspersky Security Network (KSN))

Аналогия

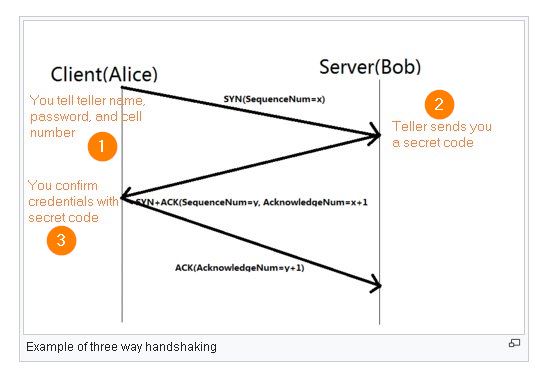

Недостатки в переговорах по установлению связи – точка, где точка доступа (AP) и маршрутизатор встречаются и приветствуются для подтверждения учетных данных клиента – лежат в основе уязвимости WPA2. Мы более подробно рассмотрим, почему в следующем разделе мы рассмотрим, что такое WPA3..

Чтобы установить сцену, вот аналогия для рукопожатия процесс (если вы позволите воображению немного лицензии.)

Иллюстрация трехстороннего рукопожатия, как описано в аналогии ниже (Источник: Википедия, с изменениями)

-

- Давайте представим, что вы в банке, и кассир спрашивает ваше имя, пароль и номер телефона, прежде чем они дадут вам деньги. Вы и банк договорились об этой процедуре безопасности, чтобы доказать, что вы являетесь тем, кем, как вы говорите, вы снимаете деньги.

- Вы даете кассиру свое имя, пароль и номер мобильного телефона. В этом банке следующим шагом процесса является отправка банком на ваш телефон секретный код который вы будете использовать для подтверждения вашей личности.

- Между тем, незаметно для вас, кто-то позади вас в очереди подслушивает и слышит ваше имя и пароль, а главное ваш секретный код.

- После того, как вы покинете банк, подслушиватель прибегает к кассиру и, в то время как ваш секретный код остается в силе, снимает последние из ваших средств, используя ваше украденное имя, пароль и секретный код.

Возможно, вы заметили слабое место в приведенном выше сценарии; безопасность была нарушена на каком-то этапе при установлении ваших учетных данных; не когда ваши полномочия были накладными, а потому что когда вы уходили из банка, ваш секретный код был в силе. Если бы это было не так, ваше имя, пароль, номер мобильного телефона и секретный код были бы бесполезны для подслушивающего.

В этой истории есть поворот: кассир и подслушивающий находятся в сговоре. Этот фальшивый кассир фактически подделал настоящего кассира (который собирается обедать), и это атака “человек посередине”. У обоих преступников теперь есть свои учетные данные.

Эта проблема, как мы увидим, решает WPA3.

Насколько уязвима WPA2??

Основной уязвимостью в WPA2 является рукопожатие в четырех направлениях он использует для защиты подключений Wi-Fi с использованием предварительного ключа (PSK). (В WPA3 PSK заменяется рукопожатием одновременной аутентификации равных (SAE).)

В этом разделе мы будем использовать аналогию из предыдущего раздела, чтобы проиллюстрировать проблему.

Предварительный общий ключ (PSK)

Первоначальную часть проверки безопасности, которую вы прошли в банке по приведенной выше аналогии, можно сравнить с WPA2-PSK., аутентификация который требует, чтобы человек соединялся с сетью Wi-Fi (попросите деньги в банке в нашей метафоре), используя фразу-пароль. PSK относится к «общему секрету», в данном случае к паролю..

Примечания:

- WPA2 без PSK это опция, используемая, если вы хотите использовать сервер аутентификации. Компания должна выбрать эту опцию, если она хочет назначить уникальные ключи устройствам сотрудника. Если ключ скомпрометирован, бизнесу потребуется только создать новый ключ для одного устройства. Это также предотвратит утрату или кражу ключа от других устройств, что может произойти, если все устройства будут использовать один и тот же ключ..

- Что разница между WPA2-PSK и WPA2-Personal? Термины используются взаимозаменяемо, хотя WPA2-Personal подразумевает использование AES, а WPA2-PSK подразумевает выбор между старым TKIP и AES. Как объясняется в блоге Cisco, некоторые устройства позволяют WPA с AES и WPA2 с TKIP. AES является необязательным в WPA, но в WPA2 AES является обязательным, а TKIP является необязательным. Оба термина относятся к использованию PSK, что отличает WPA2-Personal от WPA2-Enterprise..

Четырехстороннее рукопожатие

Проверка подлинности учетных данных в телекоммуникации называется рукопожатие. В банке вы и кассир обменялись трехэтапным рукопожатием, чтобы установить свои учетные данные, причем секретный код является последним рукопожатием в процессе..

Все сети Wi-Fi используют рукопожатие в четырех направлениях.

На рисунке ниже, поддельная точка доступа Wi-Fi – это фальшивый кассир, с которым вы работали в банке.

Иллюстрация того, как атака KRACK перехватывает четырехстороннее рукопожатие (Источник: Ениса)

Роуэлл Дионисио, пишущий для Packet6, объясняет: «Злоумышленник подделает реальную точку доступа и обманом заставить клиента присоединиться к мошеннической точке доступа, но завершить аутентификацию Wi-Fi. Чтобы осуществить атаку KRACK, атакующий воспроизведет сообщение в 4-стороннем рукопожатии. Недостаток в том, что устройство жертвы примет воспроизведение одного из этих сообщений, когда оно не должно. таким образом позволяя атакующему использовать ранее использованный ключ. Ключ должен использоваться только один раз, и это недостаток целей атаки KRACK ».

Дионисио продолжает: «Техническое исправление атаки KRACK состоит в том, чтобы предотвратить повторное использование одноразовых значений. Устройства не должны принимать ранее использованные ключи.»

Прочитайте более техническое объяснение повторного использования одноразового номера от Mathy Vanhoef, исследователя KRACK.

WPA3 безопасен? Конечно, но есть и улучшения для WPA2

Объявление WPA3 сделало несколько волн, но на его развертывание потребуется некоторое время. Тем временем будут также развернуты некоторые улучшения WPA2:

- Внедрение Защищенных рамок управления (PMF) на всех устройствах с «Wi-Fi CERTIFIED»

- Обеспечение поставщиками регулярных проверок на сертифицированных устройствах (Source: Commisum)

- Стандартизация 128-битного криптографического пакета (Source: Commisum)

Какие две версии WPA3?

WPA выпускается в двух версиях, которые основаны на требованиях конечного пользователя (домашнее или служебное использование). На первый взгляд, между WPA3-Personal и WPA3-Enterprise нет большой разницы, хотя последняя более безопасна, чем была. предназначен для защиты сверхчувствительных данных и крупных предприятий.

Давайте быстро подведем итоги двух версий, описанных Wi-Fi Alliance. Для начала обе версии:

- Используйте новейшие методы безопасности

- Запретить устаревшие устаревшие протоколы

- Требовать использования защищенных кадров управления (PMF). «Кадры действий управления одноадресной рассылкой защищены как от подслушивания, так и от подделки, а кадры действий управления многоадресной рассылкой защищены от подделки», – говорится в сообщении Wi-Fi Alliance. В двух словах, Википедия описывает фреймы управления как «механизмы, обеспечивающие целостность данных, аутентификацию источника данных и защиту воспроизведения». Техническое описание их работы можно найти на веб-сайте Cisco..

WPA3-Personal

Эта версия обеспечивает надежную аутентификацию на основе паролей, даже когда пользователи выбирают короткие или слабые пароли. Он не требует сервера аутентификации и является основным протоколом, который используют домашние пользователи и малые предприятия..

- Использует 128-битное шифрование

- Использует рукопожатие одновременной аутентификации равных (SAE), которое защищает от атак грубой силы

- Включает прямую секретность означает, что новый набор ключей шифрования генерируется каждый раз, когда устанавливается соединение WPA3, поэтому, если исходный пароль скомпрометирован, это не имеет значения

- Поддерживает безопасность в общественных сетях

- Легко управляет подключенными устройствами

- Позволяет выбрать естественный пароль, который, как утверждает Wi-Fi Alliance, облегчит пользователям запоминание парольных фраз

WPA3-Enterprise

Обеспечивает дополнительную защиту для корпоративных сетей, передающих конфиденциальные данные, например, правительствам, организациям здравоохранения и финансовым учреждениям. Включает дополнительный 192-битный режим безопасности с минимальной степенью защиты, согласованный с пакетом коммерческих алгоритмов национальной безопасности (CNSA) от Комитета по системам национальной безопасности. Это был запрос правительства США.

Основное различие между WPA3-Personal и WPA3-Enterprise заключается в уровне аутентификации. Персональная версия использует PSK, а версия Enterprise – набор функций, которые заменяют IEEE 802.1X от WPA2-Enterprise. Посетите Wi-Fi Alliance для получения технической спецификации.

Эрик Гейер, пишущий для Cisco Press, объясняет, как предприятия могут перейти на WPA3-Enterprise..

Новые функции WPA3

Четыре области улучшения

Четыре новых функции в WPA3 предназначены для улучшения WPA2. тем не мение, только один из них является обязательным для сертификации WPA3: рукопожатие дракона. Ниже приводится краткое изложение основных функций. Более подробно мы поговорим позже в этом разделе..

- Более безопасное рукопожатие – Протокол одновременной аутентификации равных (SAE) (он же рукопожатие Dragonfly) требует нового взаимодействия с сетью каждый раз, когда устройство запрашивает ключ шифрования, замедляя скорость попытки атаки и делая пароль более устойчивым к словарю и грубой силе. атаки. Это также предотвращает офлайн дешифрование данных.

- Замена Wi-Fi защищенной настройки (WPS) – более простой способ безопасного добавления новых устройств в сеть с использованием протокола обеспечения устройств Wi-Fi (DPP), который позволяет безопасно добавлять новые устройства в сеть с помощью QR-кода или пароля. Простое подключение делает настройку особенно простой для подключенных домашних устройств и устройств IoT.

- Шифрование без аутентификации – Лучшая защита при использовании общественных точек доступа с использованием Wi-Fi Enhanced Open который обеспечивает шифрование без аутентификации, стандарт под названием Opportunistic Wireless Encryption (OWE).

- Большие размеры сессионных ключей – WPA3-Enterprise будет поддерживать размеры ключей, эквивалентные 192-битной безопасности на этапе аутентификации, который будет сложнее взломать.

Давайте более подробно рассмотрим список упомянутых выше аббревиатур..

Одновременная Аутентификация Равных (SAE) против атак грубой силы

SAE – это безопасный обмен ключами на основе пароля используется версией WPA3-Personal для защиты пользователей от атак методом перебора. Он хорошо подходит для ячеистых сетей, которые получают свое название от того, как они создают покрытие Wi-Fi. Comparitech описывает настройку просто: «Разместив несколько устройств вокруг вашего дома, каждое из которых передает беспроводной сигнал, вы создаете« сетку »или сеть беспроводного покрытия вокруг вашего дома. Это помогает устранить мертвые или слабые места ».

Преимущества SAE:

- На основе обмена ключами IEFT Dragonfly – криптографической модели для аутентификации с использованием пароля или парольной фразы, которая устойчива как к активным, так и к пассивным атакам, а также к атакам по словарю в автономном режиме..

- Позволяет Вперед Секретность, которая запрещает злоумышленнику записывать зашифрованную передачу, которая потенциально может быть декодирована позднее, если в будущем будет взломан пароль беспроводной сети

- Только позволяет один пароль для каждой сессии. Даже если злоумышленники украдут данные в надежде взломать пароль на досуге в автономном режиме, они будут заблокированы функцией единого предположения, поскольку им приходится каждый раз «спрашивать» маршрутизатор WiFi, если их предположение было правильным. По сути, это ограничивает атакующего атаками в реальном времени. Возник некоторый вопрос, может ли эта функция ограничивать и законных пользователей. В реальном мире законные пользователи вряд ли могут сделать 100 автоматических последовательных предположений в течение одной секунды, как это делают хакеры, и приложение может быть закодировано, чтобы разрешить ограниченное количество предположений, прежде чем оно начнет замедлять работу службы. Эта функция также повышает безопасность слабых паролей.

Протокол обеспечения устройств (DPP) для управления сетями и устройствами IoT

Wi-Fi CERTIFIED Easy Connect ™ (который заменяет WPA2 WiFi Provisioning Service) помогает вам подключить все ваши устройства, даже те, которые не имеют удобного интерфейса для ввода вашего пароля (например, Google Home или ваш умный холодильник), используя одно промежуточное устройство.

Wi-Fi Alliance описывает, как это работает: владелец сети выбирает одно устройство в качестве центральной точки конфигурации. Хотя устройство с приятным графическим интерфейсом является самым простым, вы можете использовать любое устройство, способное сканировать код быстрого ответа (QR) или использовать NFC в качестве устройства конфигуратора. Запуск DPP – процедура регистрации «один размер подходит всем» – с этого устройства подключаются все отсканированные устройства и выдаются им учетные данные, необходимые для доступа к сети.. Замечания: Это дополнительная функция и доступна только на устройствах с Простое подключение.

После регистрации устройства Wi-Fi оно использует свою конфигурацию для обнаружения и подключения к сети через точку доступа (Источник: Wi-Fi Alliance)

Оппортунистическое беспроводное шифрование (OWE) для безопасного серфинга в горячих точках

OWE является водителем позади WiFi расширенный открытый функция, реализованная для защитить пользователей в общественных / гостевых точках доступа и предотвратить подслушивание. Он заменяет старый «открытый» стандарт аутентификации 802.11. С OWE ваши данные шифруются, даже если вы не ввели пароль. Он был разработан для обеспечения зашифрованной передачи данных и обмена данными в сетях, которые не используют пароли (или не используют общий пароль) с использованием индивидуальной защиты данных (IDP); по сути, каждый авторизованный сеанс имеет свой собственный токен шифрования. Это означает, что данные каждого пользователя защищены в своем собственном хранилище. Но он также работает в защищенных паролем сетях, гарантируя, что если злоумышленник получит сетевой пароль, он по-прежнему не будет иметь доступа к зашифрованным данным на сетевых устройствах (см. SAE выше).

Вы уязвимы для KRACK??

Все не гибель и мрак. Любой, кто использует Wi-Fi, уязвим, но давайте рассмотрим проблему в перспективе. Хакер может перехватывать только незашифрованный трафик между вашим устройством и маршрутизатором. Если данные были должным образом зашифрованы с использованием HTTPS, злоумышленник не может их прочитать.

Несколько заверений от Брендана Фицпатрика, вице-президента по кибер-риск-инжинирингу, пишущего для Axio:

- Атака не может быть запущена удаленно, злоумышленник должен находиться в физическом диапазоне определенной сети Wi-Fi.

- Атака происходит только во время четырехстороннего рукопожатия.

- Пароль Wi-Fi не обнаруживается во время атаки, и злоумышленнику не разрешено подключаться к сети..

- Только если атака успешна, злоумышленник может потенциально расшифровать трафик между жертвой и точкой доступа..

- В настоящее время атака направлена только на клиентскую сторону рукопожатия.

Роберт Грэм отмечает в своем блоге, KRACK «не может победить SSL / TLS или VPN». Он добавляет: «Ваша домашняя сеть уязвима. Многие устройства будут использовать SSL / TLS, так что все нормально, например, эхо Amazon, которое вы можете продолжать использовать, не беспокоясь об этой атаке. Другие устройства, такие как ваши лампочки Phillips, могут быть не так защищены ». Решение? Патч с обновлениями от вашего поставщика.

Какие программы и устройства уязвимы для KRACK?

По словам Мэтти Ванхофа, некоторые варианты атак могут затронуть Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys и другие. Linux и Android версии 6.0 и выше особенно уязвимы.

Вы можете найти список затронутых поставщиков на веб-странице Cert Software Engineering Institute, База данных заметок об уязвимостях. На сайте представлены ссылки на информацию о исправлениях и исправлениях, предоставленную поставщиком..

Какие виды уязвимостей атак выявляют недостаточно защищенные сети??

Это не просто опасность быть KRACK’D. Незащищенная сеть Wi-Fi начинает атаковать, и WPA3 поможет снизить эти риски. US-Cert описывает возможные сценарии атаки:

- продажа с нагрузкой – Типичный диапазон WiFi в помещении составляет 150 – 300 футов. Если вы живете рядом с соседом, ваше соединение может быть открыто для злоумышленников … или даже соседа-гика, который использует ваш Wi-Fi для загрузки своих фильмов.

- Wardriving – Тип контрабанды, когда потенциальные злоумышленники разъезжают по окрестностям с антенной в поисках незащищенных беспроводных сетей..

- Злые двойные атаки – При атаке злых двойников злоумышленник имитирует точку доступа к общедоступной сети, настраивая свой широковещательный сигнал, который будет сильнее сигнала, генерируемого законной точкой доступа. Естественно, пользователи подключаются к более сильному сигналу, преступному. Затем данные жертвы легко читаются хакером. Всегда проверяйте имя и пароль точки доступа Wi-Fi перед подключением.

- Беспроводной нюхает – Избегайте общественных точек доступа, которые не защищены и где данные не зашифрованы. Преступники используют «снифферы» для поиска конфиденциальной информации, такой как пароли или номера кредитных карт..

- Несанкционированный доступ к компьютеру – Незащищенная точка доступа может позволить злоумышленнику получить доступ к любым каталогам и файлам, которые вы непреднамеренно сделали доступными для совместного использования. Всегда блокировать общий доступ к файлам.

- Серфинг на плечах – В общественных местах следите за скрытыми, злоумышленниками, которые смотрят, как вы печатаете, когда они проходят мимо, или записываете видео на сеанс. Вы можете купить защитную пленку, чтобы избежать этого.

Кража мобильных устройств – Это не только сеть, которая представляет риск для ваших данных. Если ваше устройство украдено, когда вы работаете в точке доступа, это преступный день для преступников. Убедитесь, что ваши данные всегда защищены паролем, а конфиденциальная информация зашифрована. Это включает в себя данные на портативных устройствах хранения.

Некоторые предостережения

Слова предупреждения от искателей недостатка KRACK

Мэти Ванхоф, исследователь докторской степени в области компьютерной безопасности в KU Leuven и один из исследователей, открывших KRACK, на своем веб-сайте высказал несколько предостерегающих замечаний о том, что WPA3 стоит задуматься.

- SAE рукопожатие – Если рукопожатие SAE не реализовано должным образом, оно может быть уязвимо для атак по побочным каналам, которые Википедия описывает как атаки, основанные на информации о программной реализации. Похоже, что уязвимые места, возникающие из-за неправильной конфигурации, не могут быть предотвращены даже WPA3.

- Шифрование без аутентификации – Хотя использование Opportunistic Wireless Encryption (OWE) укрепит конфиденциальность пользователей в открытых сетях, Vanhoef предполагает, что можно предотвратить только пассивные атаки (те, в которых хакеры перехватывают трафик). Активные атаки (те, которые используют фиктивные точки доступа для обмана пользователей), все еще позволяют злоумышленнику перехватывать трафик. Ванхоф объясняет:

Одним из недостатков OWE является отсутствие механизма доверия точке доступа при первом использовании. Сравните это, например, с SSH: при первом подключении к серверу SSH вы можете доверять открытому ключу сервера. Это предотвращает перехват трафика противником в будущем. Однако с OWE нет возможности доверять определенному AP при первом использовании. Таким образом, даже если вы ранее подключались к определенной точке доступа, злоумышленник может настроить поддельную точку доступа и заставить вас подключиться к ней в будущем..

- Упущенная возможность – Только одна из четырех функций, заявленных Wi-Fi Alliance при создании WPA3, на самом деле является обязательной для WPA3. «К сожалению, программа сертификации WPA3 требует только поддержки нового рукопожатия стрекоз. Это оно. Другие функции являются необязательными или являются частью других программ сертификации. Я боюсь, что на практике это означает, что производители просто реализуют новое рукопожатие, наносят на него ярлык «сертифицированный WPA3» и с этим покончено », – говорит Ванхоф. Конечным результатом будет то, что конечный пользователь на самом деле не знает, какие функции включены и насколько они безопасны..

(Источник: Мэти Ванхоф и Фрэнк Писсенс. [year]. Ключевые атаки по переустановке: принудительное повторное использование в WPA2. В материалах 24-й конференции ACM по компьютерной и коммуникационной безопасности (CCS). ACM).

Что циники, в том числе ИТ-разработчики, должны сказать о WPA3??

Присоединяйтесь к беседам в блоге Брюса Шнайнера, DD-WRT, Security Stack Exchange или Spiceworks сообщества, чтобы получить интересную информацию о том, действительно ли WPA3 является панацеей от уязвимостей Wi-Fi. И стоит ли уязвимость тратить слишком много времени на сон. Некоторые вклады:

- «Я подозреваю, что WPA3 поможет. На время – пока плохие парни не найдут другую дыру.»

- «А отличный доход для поставщиков оборудования который перестанет ремонтировать текущее снаряжение и будет настаивать на том, чтобы вы купили новые WAP, если хотите WPA3 ».

- «Самым разочаровывающим аспектом WPA3 является то, что, как и все предыдущие стандарты Wi-Fi (WEP, WPA, WPA2, даже WPS), этот был разработан закрытым консорциумом только для членов […] Все объявления WPA3 обещают, что закрытый процесс на WPA4 теперь может начаться ».

- «Вектор атаки с использованием KRACK слишком мал (и будет продолжать уменьшаться), чтобы сделать эти атаки широко распространенными. «Например, открытые сети не уязвимы для KRACK, но гораздо более подвержены риску злонамеренных атак, чем сети WPA2. На момент написания статьи ни одна атака KRACK на самом деле не была задокументирована; эксперты утверждают, что это потому, что усилия слишком велики для киберпреступников, когда вокруг так много более мягких целей.

На этой циничной ноте, практикуйте безопасный Wi-Fi, будьте в курсе, и начать экономить на новый роутер. По словам Дион Филлипс, пишущего для InfiniGate, «… сомнительно, что текущие беспроводные устройства будут обновлены для поддержки WPA3, и гораздо более вероятно, что следующая волна устройств пройдет через процесс сертификации. При этом клиентские устройства также должны быть сертифицированы таким же образом, чтобы иметь возможность воспользоваться преимуществами новой сертификации ».

Эксперты согласны с тем, что развертывание будет уже в конце [year] года. Вам придется купить новый маршрутизатор, но WPA3 обратно совместим, поэтому вам может не потребоваться обновление всех подключенных устройств, если они не очень старые..

Как вы можете защитить себя?

Как предприятия могут защитить себя? (Раскрыты)

У Мэтью Хьюза есть несколько практических предложений, закаленных несколькими словами предостережения.

- Установите обратно совместимый патч – К сожалению, говорит Хьюз, многие люди не только медленно устанавливают патчи, но и многие производители не спешат выпускать их..

- Установить VPN, зашифрованный туннель между устройствами, предотвращающий прослушивание посторонними лицами – он говорит, что для некоторых людей это может быть нецелесообразно, поскольку они не смогут получить доступ к другим подключенным устройствам в своей сети.

- использование SSL / TLS – Это обеспечивает дополнительный уровень шифрования, чтобы помешать ворам и перехватчикам, поскольку он шифрует пакеты на уровне сеанса, а не на сетевом уровне (на который могут быть нацелены злоумышленники KRACK).

- Обновление устройств и программного обеспечения – Убедитесь, что ваш ИТ-отдел регулярно выпускает обновления и исправления для всех устройств компании, включая BYOD. Свяжитесь с производителями, чтобы удостовериться, что они действительно выпустили патчи, исправляющие ошибку KRACK..

К тому же, обезопасить свой роутер – Убедитесь, что ваш маршрутизатор заблокирован, защищен от внутренних угроз или посторонних лиц, посещающих здание. Существует также ряд настроек по умолчанию на вашем маршрутизаторе, которые вы можете изменить для усиления безопасности, например, ограничение входящего трафика, отключение неиспользуемых служб, изменение информации для входа в систему по умолчанию и изменение SSID на старых устройствах. Проверьте, включен ли межсетевой экран маршрутизатора (это не всегда выполняется автоматически). Используйте SSID для создания отдельных точек доступа для ваших сотрудников и клиентов. Отключите Wi-Fi Protected Setup (WPS), который используется для сопряжения устройств.

Кроме того, прочитайте соответствующие советы для домашних сетей ниже.

Советы по безопасности Wi-Fi для домашних сетей и устройств IoT (решено)

-

- Практика базового чувства безопасности Wi-Fi – Прочитайте руководство Comparitech по безопасности вашей домашней сети Wi-Fi.

- Прекратить использование Wi-Fi – Подключайтесь к Интернету через Ethernet или данные (3 / 4G) дома или используйте мобильные данные, особенно для конфиденциальных транзакций..

- Обновление устройств и программного обеспечения – Это включает в себя все ваши устройства, а также ваш маршрутизатор. Свяжитесь с производителями, чтобы удостовериться, что они действительно выпустили патчи, исправляющие ошибку KRACK..

- Отключить обмен файлами – Хотя соблазнительно делиться фотографиями с друзьями и семьей, старайтесь избегать этого в публичном месте. Вы также должны создать каталог для общего доступа к файлам и ограничить доступ к другим каталогам. Всегда защищайте паролем все, чем вы делитесь.

-

- Не выполняйте конфиденциальные транзакции в общественных местах – Занимайтесь онлайн-банкингом дома.

- Установите HTTPS везде HTTPS Everywhere от Electronic Frontier Foundation (EFF) – это расширение с открытым исходным кодом для Firefox, Chrome и Opera, которое шифрует связь с большинством веб-сайтов. Расширение не является отказоустойчивым вариантом, если веб-сайт не предлагает шифрование HTTPS, но если оно доступно, HTTPS Everywhere гарантирует, что это контент, который он доставляет.

- Использовать VPN – Несмотря на то, что VPN обеспечивают высокую безопасность ваших данных, убедитесь, что ваш провайдер так же заботится о безопасности, как и вы, и признает ваше право на конфиденциальность. Об этом сообщил Брайан Кларк в статье The Next Web, PureVPN, которая утверждала, что не ведет журналы и не идентифицирует информацию своих пользователей, загадочным образом, похоже, придумала достаточно зарегистрированной информации, чтобы позволить ФБР отслеживать и арестовывать преследователя. Ваш VPN ведет логи? В подробном исследовании Comparitech раскрывает правду о 123 политиках регистрации VPN.

- Настроить домашний Wi-Fi роутер – Виртуальный маршрутизатор позволяет вам поделиться своим интернет-соединением с другими соседними устройствами. Это проще, чем вы думаете, аналогично настройке точки доступа Wi-Fi на вашем смартфоне.

- Защитите свой маршрутизатор – На вашем маршрутизаторе есть ряд значений по умолчанию, которые вы можете изменить для усиления безопасности, например, ограничение входящего трафика, отключение неиспользуемых служб и изменение SSID на старых устройствах.

- Убедитесь, что ваш провайдер обновлен – Многие домашние пользователи Wi-Fi используют маршрутизатор, предоставляемый их провайдером. Если вы это сделаете, убедитесь, что ваш провайдер исправил все свои устройства.

- Избегайте общественных точек доступа Wi-Fi – Или, по крайней мере, узнать, как минимизировать риски использования публичного Wi-Fi.

- Вручную проверить URL-адреса безопасны – HTTP-адреса используют SSL-шифрование для защиты посетителей своего сайта. HTTP URL-адреса нет. Вы можете увидеть, является ли URL-адрес безопасным в адресной строке. Также включите Всегда используйте безопасное соединение (HTTPS) на вашем устройстве.

- Используйте надежные пароли – У Comparitech есть несколько предложений по созданию надежных паролей. Всегда меняйте пароли по умолчанию, такие как «Admin» или «123».

- Обновляйте антивирусное программное обеспечение – Выберите уважаемое антивирусное программное обеспечение и держите его исправленным. Есть также много бесплатных антивирусных приложений вокруг.

- Выключи это – Отключите соединение Wi-Fi, когда вы его не используете, и отключите автоматическое переподключение.

- Использовать многоуровневую защиту – Обновляйте брандмауэр операционной системы и используйте двухфакторную аутентификацию для доступа к вашим учетным записям в Интернете..

- Использовать расширенный стандарт шифрования (AES) – Убедитесь, что ваша домашняя сеть использует WPA2 с шифрованием AES, а не TKIP. Оба варианта шифрования уязвимы для дешифрования трафика через KRACK, но AES не уязвим для внедрения пакетов..

Нужен ли WPA3?

Лучше быть в безопасности, чем сожалеть, так что да, вы делаете. Но в переходный период (период, в течение которого поставщики будут сертифицировать свои устройства), вы можете установить исправление WPA2..

Изменение пароля WPA2 не защитит вас от атаки KRACK, которая фокусируется на управлении ключами. Однако имеет смысл всегда выбирать надежные пароли.

Но достаточно ли?

Джон Ву в статье о LinkedIn говорит, что WPA3 недостаточно для обеспечения полной безопасности Wi-Fi, поскольку хакеры используют другие методы для атаки на методы Wi-Fi. «Недавний вирус VPNFilter не использует ни одного из недостатков WPA2. Вместо этого атака нацелена на известные уязвимости в веб-интерфейсе WiFi-маршрутизаторов, удаленные порты, которые открыты жестко заданными паролями, программное обеспечение, которое не обновляется, и уязвимые подключенные устройства IoT ».

Решение? Используйте контрольные списки выше о том, как защитить ваши соединения Wi-Fi в качестве руководства для создания многоуровневый подход к безопасности Wi-Fi. Верхняя часть списка? Будьте в курсе с патчами.

начение для повышения безопасности. Важно понимать, что безопасность Wi-Fi-сетей зависит не только от стандартов безопасности, но и от правильной конфигурации и обновления устройств. Пользователи должны следить за обновлениями своих устройств и использовать сильные пароли для защиты своих сетей. WPA3 является важным шагом в обеспечении безопасности Wi-Fi, но это не единственное решение для защиты сетей.