Многие организации и частные лица начали принимать основные меры безопасности, такие как требование более надежных паролей, внедрение двухфакторной аутентификации и управление контролем доступа. Но часто забывают о защите для худших сценариев. Одним из основных упущений является что произойдет, если кто-то потеряет свой ноутбук или компьютер будет украден.

Если нет необходимых мер безопасности, злоумышленники могут получить все данные на устройстве – личные секреты, интеллектуальную собственность, финансовую информацию, ценные данные компании, конфиденциальные данные клиента и многое другое..

Это создает огромный риск для отдельных лиц и организаций. Одним из решений является настройка удаленного стирания на устройствах. Это позволяет администраторам удалять данные, даже если компьютер был потерян или украден (хотя существуют некоторые ограничения). Еще одна полезная мера безопасности заключается в реализовать полное шифрование диска так что вор не сможет получить доступ к каким-либо данным на ноутбуке, если ему также не удастся украсть ключ.

Каждый из этих методов может быть более сложным, чем кажется на первый взгляд, и каждый из них имеет свои плюсы и минусы. Из-за этого существуют определенные случаи использования, когда один вариант лучше, чем другой, или оба механизма могут быть объединены, если уровень угрозы достаточно высок.

Что такое удаленное стирание?

Удаленная очистка позволяет удалять данные с ноутбука или компьютера без необходимости находиться перед устройством. Это критически важная функция, которую отдельным лицам и компаниям следует рассмотреть возможность внедрения на всех компьютерах, которые содержат конфиденциальные или ценные данные..

Его необходимо настроить заранее, но если включены возможности удаленной очистки, владелец может стереть данные и не дать злоумышленнику украсть информацию или использовать данные для запуска дальнейших кибератак. Это может сделать удаленные очистки ценным инструментом для предотвращения взлома данных..

Если вы уже понимаете важность удаленной очистки и других механизмов безопасности, таких как полное шифрование диска, ознакомьтесь с приведенными ниже разделами, чтобы узнать, как их настроить. Если вы все еще не уверены, какие атаки они могут предотвратить, перейдите к Почему вы должны включить удаленное стирание или полное шифрование диска? раздел, чтобы увидеть, какой ущерб может быть нанесен, если эти меры не приняты.

Как удаленно протереть ноутбук

Различные программы могут удаленно стереть компьютер. В этом уроке, мы будем использовать Prey, потому что это открытый исходный код, и вам не нужно платить за его настройку, хотя, если устройство украдено и вы решите стереть его, вам нужно будет оплатить подписку на этом этапе. Важно отметить, что Prey необходимо настроить заранее – когда ноутбук уже потерян или украден, уже слишком поздно устанавливать любое программное обеспечение для удаленной очистки.

Прежде чем ваше устройство будет потеряно или украдено

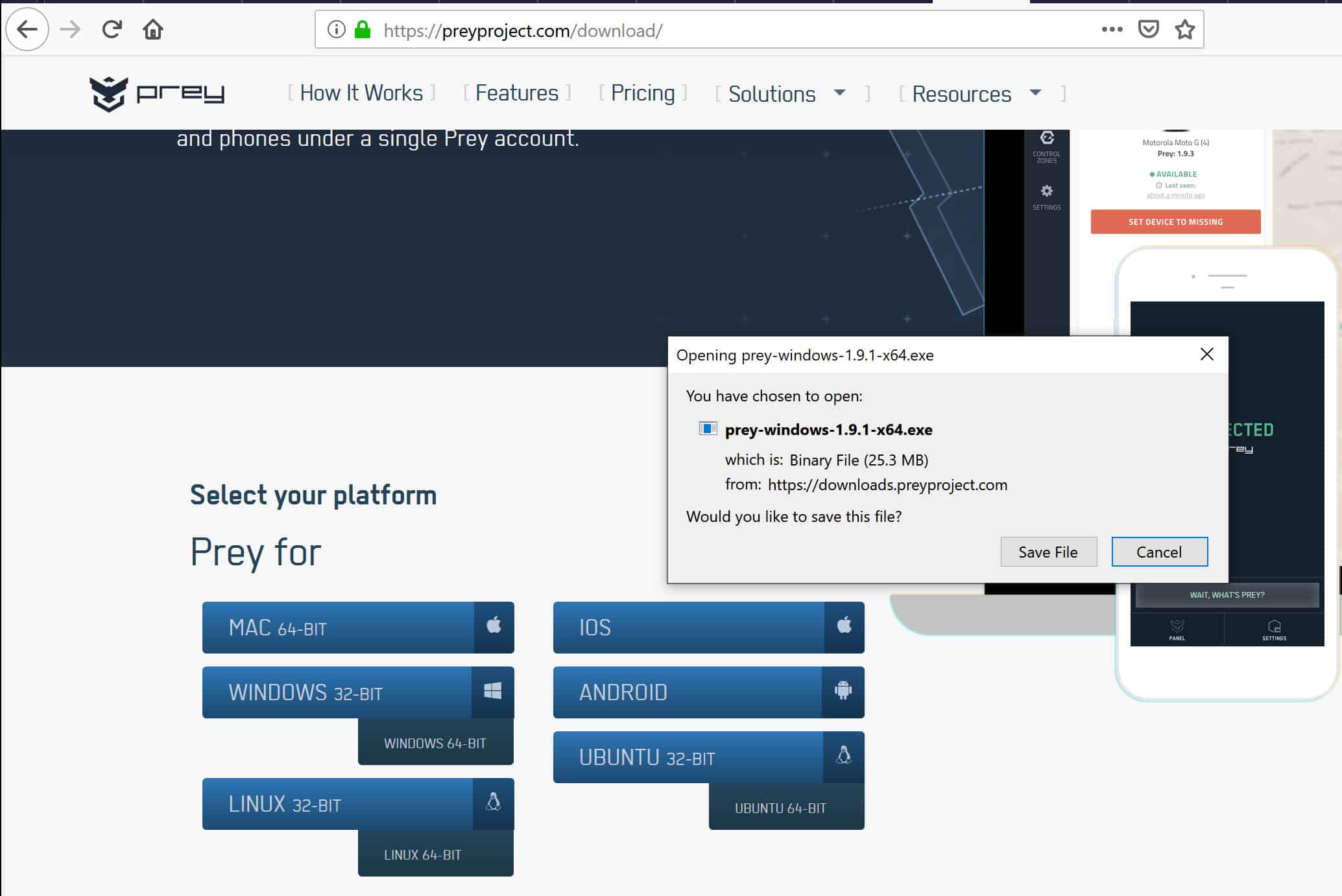

Чтобы начать, перейдите на страницу загрузки Prey и выберите соответствующую версию для вашего ПК или устройства. В этом уроке мы будем использовать 64-битную версию Windows. Как только вы нажали на загрузку, нажмите Сохранить файл в диалоговом окне, которое появляется:

После завершения загрузки файла откройте его, чтобы запустить мастер установки. Когда вы дойдете до экрана приветствия, нажмите следующий, с последующим Я согласен когда появится лицензионное соглашение. На следующем экране выберите папку, в которую вы хотите установить Prey, или оставьте ее в качестве параметра по умолчанию. щелчок устанавливать.

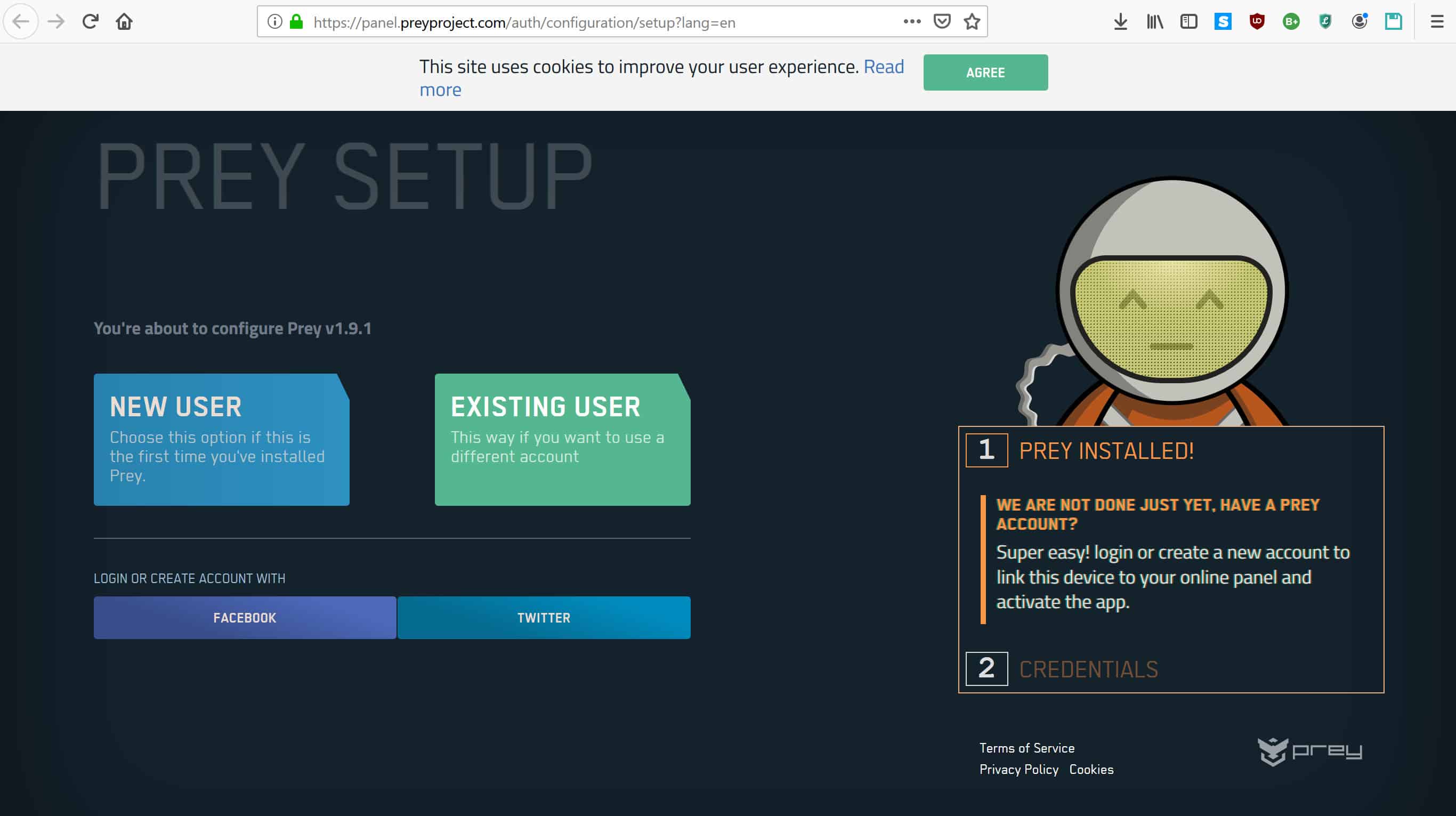

Когда мастер завершит установку, убедитесь, что вы отметили флажок для запуска Prey, а затем нажмите Конец. Это откроет следующую страницу в вашем веб-браузере:

Предполагая, что вы впервые настраиваете Prey, нажмите НОВЫЙ ПОЛЬЗОВАТЕЛЬ, затем введите свое имя, адрес электронной почты и пароль в появившиеся поля ввода. Установите флажок в reCAPTCHA, чтобы подтвердить, что вы не робот, а также флажки, чтобы указать, что вы старше 16 лет и ознакомились с условиями. Нажмите синий ЗАРЕГИСТРИРОВАТЬСЯ кнопка под ними.

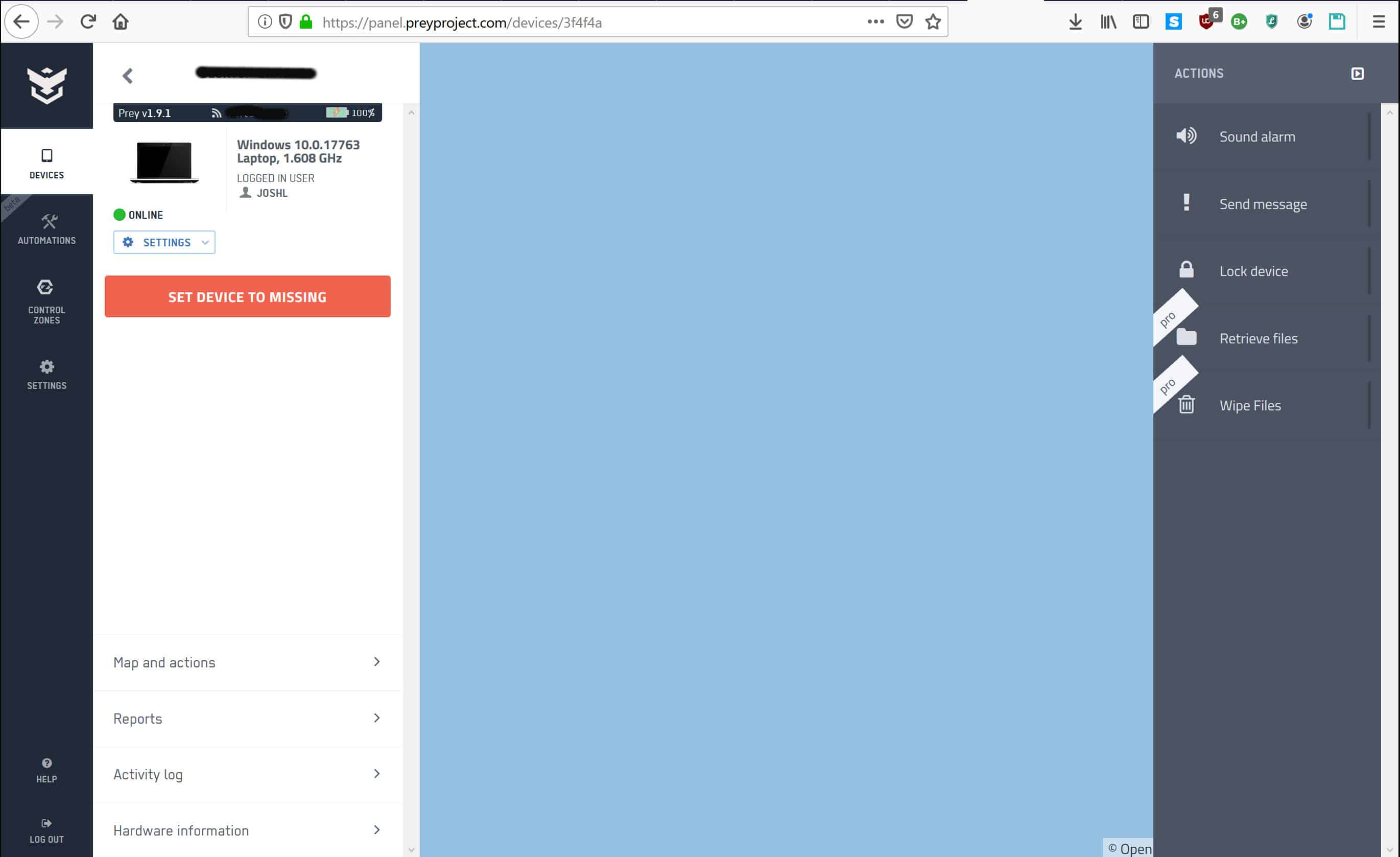

Это запустит панель управления Prey, которая покажет последнее известное местоположение вашего устройства:

Обратите внимание, что на этом снимке экрана карта была перемещена в середину океана из соображений конфиденциальности. Как правило, он покажет вашу область с полем, в котором отмечается ваше последнее известное местоположение.

Как только Prey запущен и работает, он предлагает ряд функций, таких как службы определения местоположения, удаленная блокировка и удаленная очистка, которые вы можете использовать по мере необходимости.

После того, как устройство было потеряно или украдено

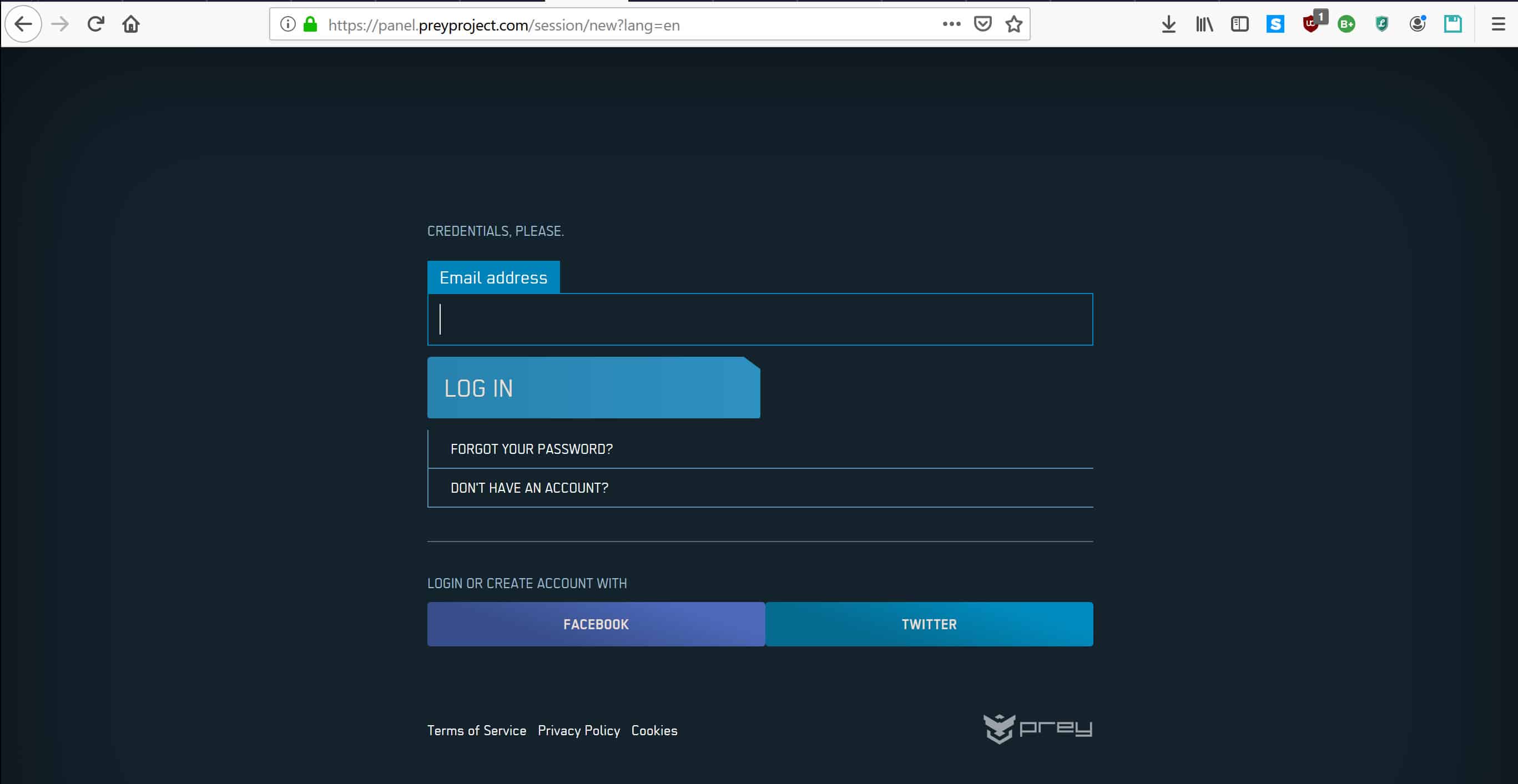

Допустим, произошла трагедия, и ваш ноутбук был потерян или украден. Единственным преимуществом является то, что у вас было предвидение, чтобы установить инструмент для удаленной очистки, такой как Prey, чтобы ограничить возможный ущерб. Первый шаг – перейти на сайт Prey, ввести свои данные и войти в систему:

После того, как вы вошли в систему, нажмите на отсутствующее устройство. Он покажет, когда он был последний раз подключен к Интернету и где он был расположен. Если вам повезло, что вас ограбил неуклюжий вор, он выйдет в сеть, сообщив местонахождение устройства.

Затем вы можете использовать эту информацию для отслеживания компьютера или передать его в полицию, чтобы помочь им в их расследовании. Данные о местоположении также полезны в случаях, когда устройство просто потеряно – если оно все еще подключено к Интернету. Панель управления Prey облегчает поиск.

Если устройство было украдено, важно ограничить доступ вора к файлам компьютера. В правом столбце есть несколько вариантов:

Если вы хотите удаленно стереть устройство и окончательно удалить файлы, нажмите Удаленное стирание в нижней части колонны. К сожалению, эта функция недоступна в бесплатном плане, поэтому вам нужно будет подписаться на Prey Pro, чтобы стереть устройство.

Если вы еще не зарегистрировались в Prey Pro и вам действительно нужно удаленно стереть компьютер, нажмите Обнови свой план во всплывающем окне и перейдите по ссылкам, чтобы стереть устройство. Это удалит данные на компьютере, если он все еще подключен к Интернету..

Если вы хотите настроить удаленную очистку в случае кражи, но не хотите регистрироваться в Prey Pro, существует ряд других программных альтернатив. Microsoft 365 и Microsoft Enterprise Mobility + Security поставляются с Intune, который можно настроить заранее, чтобы вы могли удаленно стереть все потерянные или украденные устройства. Другие компании, такие как Absolute и Meraki, также предоставляют решения для удаленной очистки.

Ограничения удаленного стирания

Удаленная очистка кажется идеальным решением для обеспечения безопасности данных в худшем случае, но на самом деле ее использование более ограничено, чем вы думаете. Одна существенная проблема – задержка во времени между потенциальной кражей и удаленной очисткой. Другая проблема заключается в том, что устройство должно быть подключено к Интернету для удаленной очистки..

Время между воровством и вайпом

Когда вещи украдены, мы часто не замечаем сразу. Это могут быть часы, дни или даже недели, прежде чем мы поймем, что наш компьютер был украден. Это время задержки крайне важно, потому что хитрому вору может потребоваться всего несколько минут для доступа к данным с украденного ноутбука.

Даже в том редком случае, когда вы становитесь свидетелем кражи вашего ноутбука и можете поспешно войти в систему и удаленно стереть компьютер, вор может получить доступ к данным перед вами. В менее благоприятных обстоятельствах у них могли быть дни, чтобы просмотреть файлы и получить доступ ко всему, что они хотят. К сожалению, удаленные вайпы не могут ничего сделать, чтобы остановить вора, который получил доступ к данным до того, как был выполнен вайп.

Устройство должно быть онлайн

Еще одним ограничением удаленной очистки является то, что украденное устройство должно быть подключено к сети, чтобы оно могло работать. Любой вор, который знает, что делает, будет держать ноутбук в автономном режиме именно по этим причинам – он не хочет, чтобы устройство отслеживалось, или чтобы данные были стерты. Это означает, что у вас никогда не будет возможности использовать функцию удаленной очистки, которую вы приложили так много усилий для настройки.

Если устройство подключено к Интернету после кражи, то, скорее всего, вор является любителем или просто крадет ноутбук для продажи. В этих случаях маловероятно, что они нацелены на данные компьютера, поэтому удаленная очистка может не потребоваться.

Действительно ли данные удаляются?

Существует много предположений относительно того, можно ли восстановить данные после того, как они были стерты или удалены. Будет ли это возможно, будет зависеть от ряда факторов, в том числе от того, как диск был стерт, является ли он современным или старым, твердотельным или жестким диском, и насколько изощренным является злоумышленник..

Согласно исследованию, проведенному в 2008 году, в большинстве случаев для предотвращения попадания данных в руки злоумышленника будет достаточно одной очистки соответствующего программного обеспечения. Однако, если вы имеете дело с надежным противником и более старым диском или твердотельным диском, существует вероятность, что они смогут восстановить данные после того, как они были стерты..

Защита украденных устройств с помощью полного шифрования диска

В некоторых ситуациях, удаленные вытирания не эффективны или невозможны для защиты потерянного или украденного ноутбука. Во многих случаях полное шифрование диска может быть лучшей альтернативой или может использоваться для дополнения возможностей удаленной очистки.

Когда диск компьютера полностью зашифрован, это означает, что все данные диска были заблокированы с помощью криптографического программного или аппаратного обеспечения. Это предотвращает несанкционированный доступ. При использовании полного шифрования диска данные могут быть доступны только тем пользователям, у которых есть ключ. В противном случае данные остаются непригодными для использования в качестве зашифрованного текста..

Полное шифрование диска является отличным способом защиты данных, особенно если устройство потеряно или украдено. Даже если устройство окажется в чужих руках, потенциальные воры не смогут получить доступ к данным, если у них нет ключа..

Этот подход может быть выгоднее удаленного стирания, потому что между моментом кражи и временем, когда происходит удаленная очистка, преступникам не предоставляется никаких возможностей..

Еще одним важным преимуществом является то, что устройству не нужно подключаться к Интернету, чтобы не дать вору получить доступ к данным. Пока данные технически находятся на компьютере, шифрование делает их недоступными без ключа – нет необходимости в подключении к Интернету для блокировки или удаления данных с устройства, поскольку по умолчанию оно уже заблокировано.

Самый простой способ реализовать полное шифрование диска в Windows 10 – использовать BitLocker, хотя он доступен только для пользователей Windows Pro, Enterprise и Education. Если вы используете Windows 10 Home, Bitlocker недоступен. Следующий учебник также густанавливает на вашем компьютере чип доверенного платформенного модуля (TPM), хотя есть способы, которые вы можете настроить Bitlocker без одного.

Если BitLocker не подходит для вас, вы можете попробовать VeraCrypt, бесплатную программу шифрования полного диска с открытым исходным кодом. Некоторые пользователи предпочитают его над BitLocker, потому что он позволяет любому просматривать код, и организация, стоящая за VeraCrypt, не обязана такой крупной компании, как Microsoft.

Настройка полного шифрования диска с помощью BitLocker

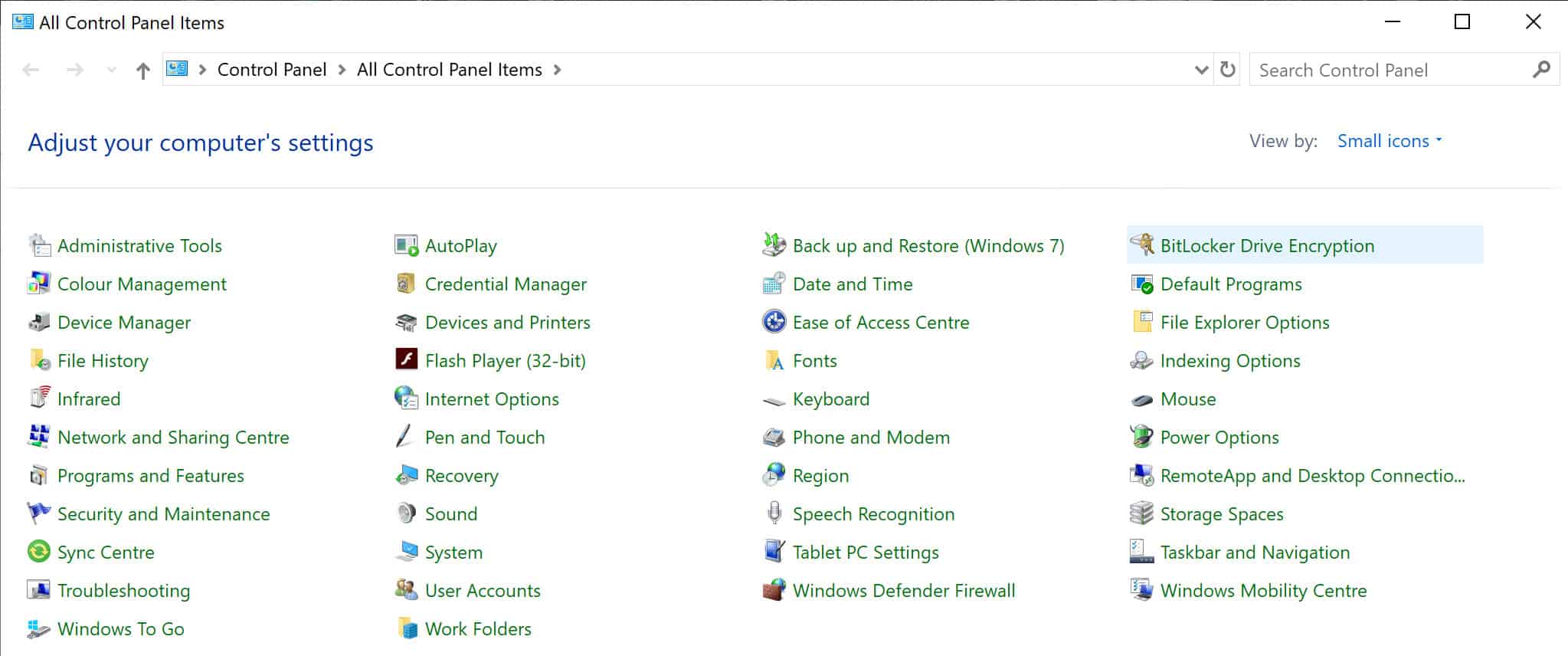

Первый шаг – войти в Windows с учетной записью администратора. После того как вы вошли в систему как администратор, перейдите к Панель управления, затем выберите Шифрование диска BitLocker:

щелчок Включить BitLocker. Запустится мастер BitLocker, который сканирует ваш компьютер, чтобы убедиться, что он имеет чип TPM и отвечает другим требованиям. Если требуются системные изменения, мастер BitLocker порекомендует все необходимые действия..

Когда Bitlocker будет готов, он запросит у вас USB-ключ или пароль. Для большинства пользователей пароль будет наиболее практичным вариантом.

Важно отметить, что даже самые лучшие инструменты шифрования легко подрываются слабыми паролями. Если вы используете короткий и простой пароль или один и тот же пароль для каждой из ваших учетных записей, вы не можете ожидать, что ваш зашифрованный диск будет очень безопасным. Ознакомьтесь с нашим руководством по созданию надежных паролей и управлению ими, чтобы узнать, как повысить безопасность, или использовать наш генератор паролей..

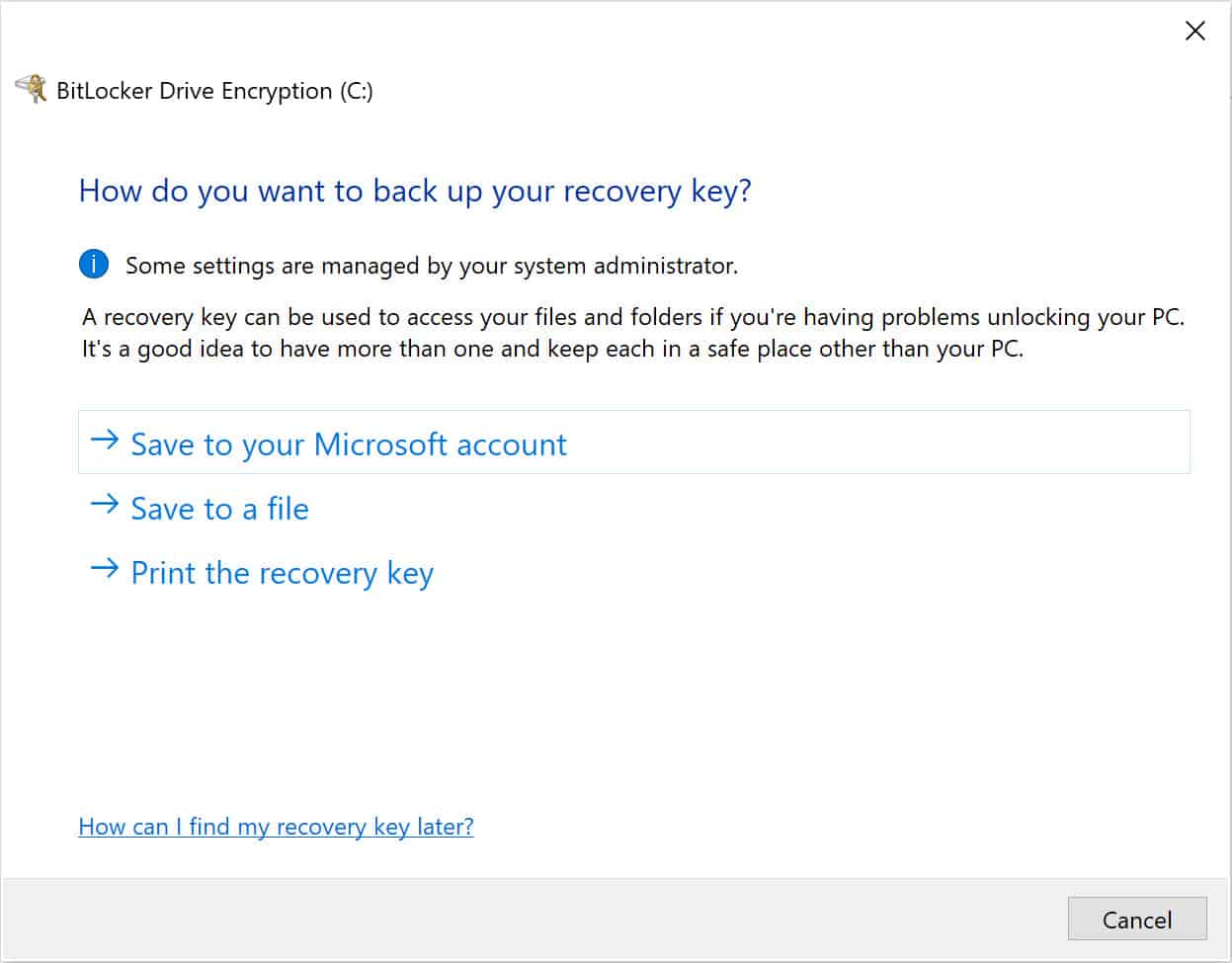

Введите надежный пароль, затем введите его снова в следующем поле, чтобы подтвердить, что вы ввели его правильно. После этого вы попадете на следующий экран с вариантами восстановления ключей:

Это тот выбор, который предлагает Microsoft в случае, если вы забудете или потеряете свой ключ. Лучше всего избегать Сохранить в свой аккаунт Microsoft потому что электронная почта не очень безопасна. Лучшие варианты:

- Сохранить в файл – Вы можете сохранить ключ на USB, который вы используете исключительно для этой цели. Положите его в сейф или тщательно спрячьте, и не подключайте USB к вашему компьютеру, если вам не нужно восстановить ключ.

- Распечатать ключ восстановления – Вы можете сохранить резервную копию своего ключа, распечатав его, а затем тщательно скрыв страницу в вашем доме.

На следующем экране вас спросят, какую часть вашего диска вы хотите зашифровать. Шифровать только используемое дисковое пространство лучше всего подходит для новых компьютеров или дисков. Если это диск, который уже используется, вам лучше выбрать Зашифровать весь диск так что весь диск зашифрован.

Затем вы можете выбрать режим шифрования. Поскольку в этом примере мы используем BitLocker для шифрования жесткого диска компьютера, нажмите Новый режим шифрования, который предназначен для фиксированных, а не внешних жестких дисков.

После того, как вы пройдете все эти этапы, BitLocker попросит вас перезагрузить компьютер для проверки системы. Когда он загрузится, вам будет предложено ввести пароль BitLocker, прежде чем вы сможете получить доступ к диску.

Вас спросят, «Готовы ли вы зашифровать этот диск?». Нажмите на Продолжить и процесс шифрования диска начнется. Это может занять от нескольких минут до нескольких дней, в зависимости от того, сколько данных необходимо зашифровать.

После того, как диск был зашифрован, единственный способ разблокировать его и получить доступ к файлам – это ввести пароль, который вы установили ранее. Вот почему так важно тщательно хранить пароль.

Вы можете не только забыть пароль и иметь возможность доступа к резервной копии, но и скрыть ее, поскольку любой, кто сталкивается с ней, может получить доступ ко всем вашим файлам..

Ограничения полного шифрования диска

Как и в большинстве аспектов безопасности, есть и некоторые недостатки, которые идут с полным шифрованием диска. Одним из основных слабых мест является то, что шифрование надежно, только если соблюдаются правильные правила паролей. Если хакер может найти пароль или взломать его, то доступ к данным тривиален.

Это проблема во многих областях информационной безопасности, и ее можно уменьшить с помощью таких методов, как:

- Использование сложных паролей.

- Использование уникального пароля для каждой учетной записи.

- Использование менеджера паролей.

- Не оставляйте записанный пароль в легко доступных местах.

- Социально-инженерная осведомленность и обучение.

Другая важная проблема заключается в том, что даже самые лучшие методы шифрования не остаются вечно безопасными. Алгоритмы, которые мы используем, включают компромисс между безопасностью и удобством использования. Чем безопаснее алгоритм, тем больше времени требуется для шифрования и дешифрования, и тем больше вычислительной мощности он использует.

Ради эффективности мы стремимся реализовать алгоритмы шифрования, которые будут безопасны в среднесрочной перспективе. Если мы зашифруем данные с целью обеспечения их безопасности в течение следующего столетия, это потребует слишком много времени и вычислительной мощности, чтобы их можно было использовать.

Со временем наша технология развивается, вычислительные мощности становятся дешевле и открываются новые методы криптоанализа. Алгоритмы, которые раньше считались безопасными, такие как DES, теперь могут быть расшифрованы мотивированными и хорошо обеспеченными противниками. Это означает, что любые старые данные, которые были зашифрованы с помощью DES, потенциально могут быть доступны.

На данный момент AES-256 рассматривается как золотой стандарт для симметричного шифрования. Когда это реализовано правильно, считается невозможным взломать, даже для самых влиятельных организаций.

Однако, как и в случае с DES, технологии будут совершенствоваться в ближайшие десятилетия, и станет все более практичным обходить AES.. Это означает, что данные, которые в настоящее время зашифрованы с помощью AES, в конечном итоге будут небезопасными, позволяя нашим противникам получить к нему доступ.

Конечно, большая часть данных, которые в настоящее время считаются конфиденциальными или ценными, к тому времени будет совершенно бесполезной. Несмотря на это, некоторые данные сохранят свою ценность, и в этих долгосрочных случаях очистка дисков является более эффективным способом обеспечения безопасности в будущем, чем полное шифрование диска..

Хотя этот сценарий может показаться параноидальным, просочившиеся документы АНБ подразумевают, что организация может хранить определенные зашифрованные данные, пока не найдет способ их взломать. Конечно, это не то, о чем нужно беспокоиться из-за уровня угрозы, с которым сталкивается большинство людей и организаций, но есть ситуации, когда необходимо рассмотреть потенциал дешифрования в будущем..

Сочетание удаленной очистки с полным шифрованием диска

Существует много сценариев, когда для защиты данных будет достаточно удаленного удаления или полного шифрования диска. В ситуациях, когда данные невероятно ценны и, как ожидается, сохранят свою ценность в течение десятилетий, может быть лучше объединить оба механизма.

Если настроено как полное шифрование диска, так и удаленная очистка, вор не сможет получить доступ к данным сразу после первоначальной кражи (если только он не получил пароль – опять же, вероятность этого может быть уменьшена путем принятия надежного пароля). практика управления).

Если устройство подключается к Интернету, затем он также может быть удален для предотвращения доступа к данным в будущем. Это обеспечивает дополнительную защиту на случай, если пароль когда-либо будет обнаружен, или будут разработаны новые методы, позволяющие обойти шифрование в будущем..

Конечно, устройство все равно должно быть подключено к Интернету, чтобы удаленная очистка работала, но, по крайней мере, объединение этих двух подходов дает администраторам дополнительные уровни защиты. Это также означает, что у злоумышленников больше возможностей совершить ошибку.

Почему вы должны включить удаленное стирание или полное шифрование диска?

Когда удаленная очистка не была включена и другие меры предосторожности отсутствуют, злоумышленники могут получить доступ к чему-либо на ноутбуке или ПК. От огромного количества утечек данных до кражи интеллектуальной собственности этот упущение может оказать огромное влияние на бизнес и частных лиц.

Это не просто теоретические атаки. В прошлом были многочисленные примеры украденных ноутбуков или других устройств, приводящих к катастрофам. Некоторые из них включают в себя:

Нарушение данных по делам ветеранов

Одно из самых разрушительных нарушений данных, связанных с ноутбуками, произошло в 2006 году. Незашифрованный ноутбук, содержащий данные 26,5 миллионов ветеранов США, был похищен из дома аналитика данных..

Данные включали номера социального страхования, рейтинги инвалидности и другие личные данные. В 2009 году Департамент по делам ветеранов достиг урегулирования с теми, кто пострадал. Первоначальный коллективный иск требовал 1000 долларов за каждого человека, чьи данные были украдены, однако в итоге они достигли соглашения об общей выплате всего в 20 миллионов долларов..

MD Андерсон Онкологический центр кражи

В период с 2012 по 2013 год онкологический центр MD Anderson похитил ноутбук и два USB-накопителя. Кражи включали незашифрованные данные 34 800 пациентов. Хотя нет никаких доказательств того, что к персональным данным обращались несанкционированные лица, техасская компания все еще была оштрафована на 4,3 миллиона долларов в [year] году..

Компания подала апелляцию на решение Министерства здравоохранения и социальных служб, но председательствующий судья оставил в силе наказание. Судья Стивен Кессел отклонил аргументы доктора медицины Андерсона, заявив, что организация «… в последующие годы предпринимала лишь нерешительные и неполные усилия по шифрованию».

Решение судьи посчитало, что не имеет значения, был ли доступ к данным несанкционированным способом. Он постановил, что компания не смогла защитить личные данные от разглашения, что делает их ответственными.

Воровство ноутбука Coplin Health Systems

В начале [year] года организация здравоохранения Западной Вирджинии похитила один из своих ноутбуков из машины сотрудника. Этот ноутбук принадлежал Coplin Health Systems и был защищен паролем, однако данные не были зашифрованы и не были включены функции удаленного стирания, что оставляло открытой возможность доступа к данным 43 000 пациентов..

Информация о пациенте включала данные о состоянии здоровья, номера социального страхования и финансовую информацию. На данном этапе нет никаких доказательств того, что хакеры злоупотребляли этими данными, но компания Coplin Health Systems по-прежнему должна была уведомлять тех, кто был затронут, а также Управление по гражданским правам Министерства здравоохранения и социальных служб. Это связано с тем, что на ноутбуке отсутствовали соответствующие меры предосторожности, а кража по-прежнему представляла опасность для пациентов и их данных..

Украденный ноутбук от Eir

Это не только в США, где кража ноутбуков является настолько безудержной и разрушительной. Ирландская телекоммуникационная компания Eir также похитила ноутбук сотрудника в [year] году. Несмотря на то, что ноутбук должен был быть защищен паролем и зашифрован, из-за некорректного обновления безопасности за день до кражи данные ноутбука были расшифрованы при его краже..

Ошибка позволила вору получить доступ к данным 37 000 клиентов Eir. Данные включали в себя имена, адреса электронной почты, номера счетов и номера телефонов, однако, по словам компании, финансовые данные не подвергались риску..

Компания сообщила об инциденте Уполномоченному по защите данных, а также пострадавшим клиентам. Этот инцидент показывает, насколько бдительными должны быть компании в защите своих данных. Хотя недостатки безопасности являются печальной реальностью, вполне возможно, что возможность удаленной очистки могла бы защитить данные от несанкционированного доступа..

Кража ноутбука Министерства здравоохранения Канады

В конце [year] года ноутбук был украден у государственного служащего в Канаде. Незашифрованный ноутбук был взят из запертой машины и содержал медицинскую информацию, касающуюся почти 40 000 человек из Северо-Западных территорий..

Между электронными письмами и файлами ноутбук содержал очень важную информацию о здоровье, в том числе записи о «… прививках от ВПЧ, C. difficile (инфекции толстой кишки), мазках на папу, коклюше, анализах крови на туберкулез, инфекциях, передаваемых половым путем, и болезнях, устойчивых к антибиотикам, среди других ».

Помимо данных о здоровье, ноутбук также содержал личные данные, которые можно было использовать для кражи личных данных и других преступлений. Устройство, по-видимому, осталось незашифрованным, поскольку это был гибридный планшет и ноутбук, несовместимый с программным обеспечением для шифрования ИТ-отдела..

Ноутбук, который необходим для обработки такой конфиденциальной информации, никогда не должен передаваться сотруднику без надлежащих мер защиты, независимо от того, насколько сложно его зашифровать. Если это невозможно, вместо этой задачи должно быть выпущено безопасное устройство.

Кража ноутбука секретной службы

С другой стороны, в [year] году рабочий автомобиль агента секретной службы был украден из автомобиля в Нью-Йорке. Несмотря на кражу, ноутбук содержал соответствующие меры безопасности, чтобы уменьшить любой потенциальный вред.

Секретная служба полностью шифрует ноутбуки своих сотрудников и не позволяет им содержать какую-либо секретную информацию. Они также имеют возможности удаленной очистки, чтобы сделать устройства бесполезными для любых злоумышленников. Несмотря на то, что невозможно предотвратить кражи, наличие комплексной политики кибербезопасности может помочь ограничить возможный ущерб.

Удаленное стирание и полное шифрование диска минимизируют риски

Перечисленные выше инциденты показывают, какой ущерб может быть нанесен, если организации не потратят время на то, чтобы заранее обезопасить свои устройства. Мы склонны недооценивать риски или воображать, что некоторые сценарии никогда не случатся с нами – пока не станет слишком поздно. Реальность такова, что наши ноутбуки часто содержат очень ценные данные и являются главной целью для воров.

Хотя установка удаленного стирания или полного шифрования диска на ваших компьютерах может показаться хлопотной, это небольшая цена по сравнению с огромными затратами, которые могут возникнуть в результате утечки данных.

Смотрите также:

- Жесткие диски 3 в 5 секонд хенд содержат данные предыдущего владельца

- Кибербезопасность

Я согласен с тем, что многие организации и частные лица начали принимать меры безопасности, но часто забывают о защите для худших сценариев. Удаленное стирание и полное шифрование диска – это критически важные функции, которые должны быть настроены заранее, чтобы минимизировать риски утечки конфиденциальных данных. Я считаю, что каждый должен принимать меры безопасности, чтобы защитить свои данные и предотвратить возможные кибератаки.