Wi-Fi Protected Access 2 (WPA2) является программа сертификации безопасности разработанный Wi-Fi Alliance для обеспечения безопасности беспроводных компьютерных сетей. В зависимости от типа и возраста вашего беспроводного маршрутизатора у вас будет несколько вариантов шифрования. Два основных из них для WPA2-Personal (версия, используемая домашними пользователями или пользователями малого бизнеса): Расширенный стандарт шифрования (AES) и старше Протокол целостности временного ключа (TKIP), или сочетание обоих.

В этой статье мы объясним что такое AES и TKIP и предложите, какой вариант выбрать для своих устройств с поддержкой WPA2. Вы должны выбрать лучший режим шифрования не только по соображениям безопасности, но и потому, что неправильный режим может замедлить работу вашего устройства. Если вы выберете более старый режим шифрования, даже если ваш Wi-Fi-маршрутизатор поддерживает более быстрый тип шифрования, передача данных автоматически замедлится, чтобы быть совместимой со старыми устройствами, с которыми он соединяется.

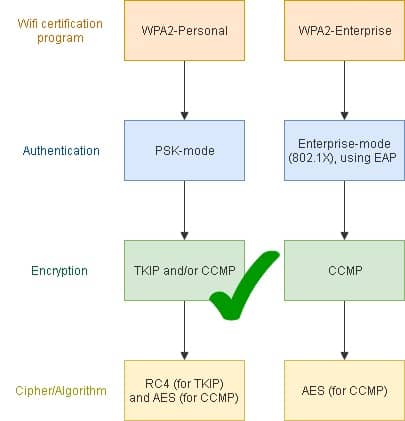

Мы также объясним некоторые условия безопасности wifi, связанные с WPA2, например те, что упомянуты на диаграмме ниже, ориентированы в основном на WPA2-Personal Например, термины «сертификаты», «стандарты», «протоколы» и «программы» иногда (смешанно) используются взаимозаменяемо, а зачастую и неправильно. Является ли AES протоколом или типом шифрования? WPA2 – это протокол или стандарт? (Оповещение спойлера: AES – это стандарт, а WPA2 – сертификация.) Можно быть немного снисходительным к терминологии Wi-Fi, если вы знаете, что на самом деле означают эти термины. Эта статья устанавливает рекорд прямо. И да, мы используем термин «режим» очень свободно для описания настроек шифрования и аутентификации WPA2.

WPA2 101 – (очень) краткий обзор

Существует две версии WPA2: персональная (для дома и офиса) и корпоративная (для корпоративного использования). В этой статье мы сосредоточимся на первом, но сравним его с версией Enterprise, которая поможет проиллюстрировать, что не делает WPA2-Personal.

Насколько надежны обычные сертификаты безопасности Wi-Fi?

«Беспроводные сети по своей природе небезопасны. В первые дни беспроводных сетей производители старались сделать его максимально простым для конечных пользователей. Стандартная конфигурация для большинства беспроводных сетевых устройств обеспечивала простой (но небезопасный) доступ к беспроводной сети ». (Источник: Dummies)

Насколько безопасен WPA2 по сравнению с другими распространенными сертификатами Wi-Fi? До тех пор, пока не появился WPA3, WPA2 считался KRACK и всем самым безопасным вариантом. Текущие уязвимости WPA2 могут быть эффективно исправлены, но вам все равно нужно выбрать лучший тип шифрования для вашего устройства Wi-Fi и ваших требований к использованию. Например, если у вас небольшой бизнес со старыми устройствами, вам, возможно, придется пожертвовать скоростью ради безопасности или обновить свои устройства. Если вы большая организация, вы можете решить отказаться от WPA2 и начать планировать развертывание WPA3 как можно скорее..

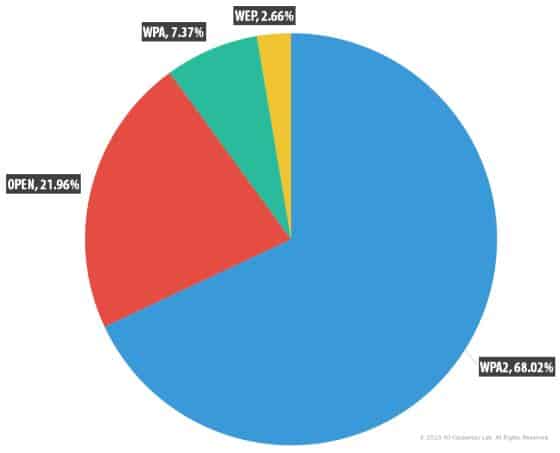

Стандарты шифрования Wi-Fi, используемые в общественных точках доступа по всему миру (Источник: Kaspersky Security Network (KSN))

Насколько безопасны основные сертификаты Wi-Fi, используемые сегодня??

- открыто – Нет безопасности вообще

- Wired Equivalent Privacy (WEP) – Очень ненадежный и использует шифр RC4, изначально принятый за быструю и простую реализацию. Когда-то популярный – согласно WayBack Machine, Skype использовал модифицированную версию около 2010 года – с тех пор он считался очень небезопасным. WEP использует метод аутентификации, при котором все пользователи используют один и тот же ключ, поэтому, если один клиент скомпрометирован, все в сети подвергаются риску. WPA-PSK (Pre-Shared Key) имеет ту же проблему. Согласно Webopedia, WEP небезопасен, так как, как и другие трансляции Wi-Fi, он отправляет сообщения с использованием радиоволн, которые подвержены прослушиванию, эффективно обеспечивая безопасность, равную проводному соединению. Шифрование не останавливает хакеров от перехвата сообщений, и проблема с WEP заключается в том, что он использует статическое шифрование (один ключ для всех пакетов для всех устройств в сети), подвергая риску все устройства, что потенциально является хорошим уловом для хакеров. Воры могут затем попытаться расшифровать данные на досуге в автономном режиме. WPA генерирует уникальный ключ для каждого устройства, ограничивая риск для других клиентов при взломе одного устройства в сети..

- WPA – Использует неэффективные TKIP протокол шифрования, который не является безопасным. Сам TKIP использует шифр RC4, а AES не является обязательным для WPA. Хорошая метафора о том, как работает WPA, взята из поста суперпользователя: «Если вы считаете иностранный язык своего рода шифрованием, WPA немного напоминает ситуацию, когда все машины, подключенные к этой сети WPA, говорят на одном языке, но язык, чуждый другим машинам. Поэтому, конечно, машины, которые подключены к этой сети, могут атаковать друг друга и слышать / видеть все пакеты, отправленные / полученные всеми остальными. Защита только от хостов, которые не подключены к сети (например, потому что они не знают секретного пароля) ».

- WPA2 – Достаточно безопасный, но уязвимый для атак методом перебора и словаря. Пользы AES шифрование и вводит режим счетчика с кодом аутентификации цепочки сообщений шифровального блока (CCMP), надежное шифрование на основе AES. Он обратно совместим с TKIP. Производители выпустили исправления для многих из своих уязвимостей, например, Krack. Одним из основных недостатков безопасности WPA2-версии является Wifi Protected Setup (WPS), что позволяет пользователям быстро настроить безопасную беспроводную домашнюю сеть. Согласно US-Cert, «бесплатные инструменты атаки могут восстановить WPS-PIN за 4-10 часов». Он советует пользователям проверять наличие обновлений прошивки у своего поставщика, чтобы устранить эту уязвимость. WPA2-Enterprise более безопасен, но есть некоторые недостатки.

- WPA3 – По-прежнему слишком нова, чтобы получать значимые данные об использовании, но в настоящее время рекламируется как наиболее безопасный вариант

AES, TKIP или оба, и как они работают?

TKIP

Согласно Википедии, TKIP был разработан, чтобы «заменить» тогдашний уязвимый «стандарт WEP» без необходимости вносить изменения в аппаратное обеспечение, на котором выполнялся стандарт Wired Equivalent Privacy (WEP). Он использует шифр RC4.

Сеть World объясняет, что TKIP фактически не заменяет WEP; это «Обертка». К сожалению, он обернут вокруг принципиально небезопасного WEP, причина в том, что он был задуман как временная мера, потому что никто не хотел отбрасывать все вложенные в оборудование средства, и его можно было быстро развернуть. Последней причины было достаточно для поставщиков и руководителей предприятий, чтобы с энтузиазмом принять ее. В свое время TKIP усилил безопасность WEP:

- Смешивание базового ключа, MAC-адреса точки доступа (AP) и серийного номера пакета – «Операция микширования разработана таким образом, чтобы предъявлять минимальные требования к станциям и точкам доступа, но при этом иметь достаточную криптографическую стойкость, чтобы ее нельзя было легко взломать».

- Увеличение длины ключа до 128 бит – «Это решает первую проблему WEP: слишком короткая длина ключа».

- Создание уникальный 48-битный серийный номер который увеличивается для каждого отправляемого пакета, поэтому нет двух одинаковых ключей – «Это решает еще одну проблему WEP, называемую «коллизионные атаки»,”, Который может произойти, когда один и тот же ключ используется для двух разных пакетов.

- Снижение риска повторных атак с расширенным вектором инициализации (IV), упомянутым выше – «потому что 48-битный порядковый номер будет повторяться тысячи лет, никто не может воспроизвести старые пакеты из беспроводного соединения– они будут обнаружены как вышедшие из строя, потому что порядковые номера не будут правильными ».

Насколько уязвим TKIP на самом деле? По словам Cisco, TKIP уязвим для расшифровки пакетов злоумышленником. Однако злоумышленник может украсть только ключ аутентификации, но не ключ шифрования..

«С восстановленным ключом только перехваченные пакеты могут быть подделаны в ограниченном окне максимум из 7 попыток. Злоумышленник может дешифровать только один пакет за раз, в настоящее время со скоростью один пакет за 12-15 минут. Кроме того, пакеты могут быть расшифрованы только при отправке от точки беспроводного доступа (AP) к клиенту (однонаправленный) ».

Проблема в том, что если белые шляпы обнаруживают большие векторы для вставки атак, то же самое можно сказать и о черных шляпах..

Существует недостаток при использовании TKIP с PSK. «При аутентификации 802.1X секрет сеанса уникален и надежно передается на станцию сервером аутентификации; при использовании TKIP с общими ключами секрет сеанса одинаков для всех и никогда не меняется – отсюда и уязвимость использования TKIP с общими ключами ».

AES

AES (основанный на алгоритме Rjiandael) – это блочный шифр («S» фактически обозначает стандарт и является еще одним примером запутанной терминологии), используемый протоколом, называемым CCMP. Он преобразует открытый текст в зашифрованный и имеет длину ключа 28, 192 или 256 бит. Чем длиннее длина ключа, тем больше хакеров зашифровать зашифрованные данные.

Эксперты по безопасности в целом согласны с тем, что у AES нет существенных недостатков. Исследователи только несколько раз успешно атаковали AES, и эти атаки были в основном побочными.

AES является лучшим выбором для федерального правительства США и НАСА. Для большей уверенности посетите Crypto форум Stack Exchange. Для получения подробных технических подробностей о том, как работает AES, которые выходят за рамки данной статьи, посетите eTutorials.

Wifi условия и сокращения, которые вы должны знать

Сертификаты и стандарты

Хотя WPA2 является программой сертификации, ее часто называют стандартом, а иногда и протоколом. «Стандарт» и «протокол» – это описания, которые часто используют журналисты и даже разработчики этих сертификатов (и рискуют быть педантичными), но эти термины могут вводить в заблуждение, когда речь идет о понимании того, как стандарты и протоколы связаны с Wi-Fi. сертификация, если не прямо неверно.

Мы можем использовать аналогию транспортного средства, сертифицированного как пригодное к эксплуатации. У производителя будут инструкции, которые определяют безопасность стандарты. Когда вы купите машину, она будет проверенный как безопасно управлять организацией, которая устанавливает стандарты безопасности транспортных средств.

Таким образом, хотя WPA2 следует называть сертификацией, его можно условно назвать стандартом. Но, называя это протоколом, путается значение реальных протоколов – TKIP, CCMP и EAP – в безопасности Wi-Fi..

Протоколы и шифры

Еще один слой путаницы: AES является аббревиатурой от Advanced Encryption стандарт. И, по словам пользователя Stack Exchange, TKIP на самом деле не является алгоритмом шифрования; он используется для обеспечения отправки пакетов данных с уникальными ключами шифрования. Пользователь, Лукас Кауфман, говорит: «TKIP реализует более сложную функцию микширования ключей для смешивания сеансового ключа с вектором инициализации для каждого пакета». Кстати, Кауфман определяет EAP как «структуру аутентификации». Он прав в том, что EAP определяет способ передачи сообщений; он сам не шифрует их. Мы коснемся этого снова в следующем разделе..

WPA2 и другие сертификаты Wi-Fi, использование протоколы шифрования для защиты данных Wi-Fi. WPA2-Personal поддерживает несколько типов шифрования. WPA и WPA2 обратно совместимы с WEP, который поддерживает только TKIP.

Juniper называет протоколы шифрования, такие как AES и TKIP, шифрами шифрования. Шифр – это просто алгоритм, который определяет, как выполняется процесс шифрования..

Согласно Сообществу AirHeads:

«Вы часто видите ссылки на TKIP и AES при защите WiFi-клиента. Действительно, на него следует ссылаться как на TKIP и CCMP, а не на AES. TKIP и CCMP являются протоколами шифрования. AES и RC4 – это шифры, CCMP / AES и TKIP / RC4. Вы можете видеть, что поставщики смешивают шифр с протоколом шифрования. Если вы сдаете экзамен, то простой способ запомнить разницу – помнить, что TKIP и CCMP заканчиваются на «P» для протокола шифрования. [Так в оригинале]»

Как и EAP, хотя это протокол аутентификации, а не протокол шифрования.

Суть:

- WPA2-Personal – Поддерживает CCMP (который большинство людей называют AES) и TKIP.

- WPA2-Enterprise – Поддерживает CCMP и Extensible Authentication Protocol (расширяемый протокол аутентификации (EAP).

WPA2 шифрование и аутентификация

Аутентификация – PSK против 802.1X

Как и WPA, WPA2 поддерживает аутентификацию IEEE 802.1X / EAP и PSK..

WPA2-Personal – PSK – это механизм аутентификации, используемый для проверки пользователей WPA2-Personal, устанавливающих соединение Wi-Fi. Это было разработано прежде всего для общего домашнего и офисного использования. PSK не требует настройки сервера аутентификации. Пользователи входят в систему с предварительным общим ключом, а не с именем пользователя и паролем, как в версии Enterprise.

WPA2-Enterprise – Оригинальный стандарт IEEE 802.11 («пригодный к эксплуатации» стандарт для сертификации WiFi) был выпущен в 1997 году. Более поздние версии часто разрабатывались для повышения скорости передачи данных и соответствия новым технологиям безопасности. Последние версии WPA2-Enterprise соответствуют стандарту 802.11 я. Основной протокол аутентификации 802.1X, что позволяет устройствам Wi-Fi проходить проверку подлинности по имени пользователя и паролю или с использованием сертификата безопасности. Аутентификация 802.1X развернута на AAA-сервер (обычно RADIUS) обеспечивает централизованную аутентификацию и функциональность управления пользователями. EAP является стандартом, используемым для передачи сообщений и проверки подлинности клиента и сервера проверки подлинности перед доставкой. Эти сообщения защищены с помощью протоколов, таких как SSL, TLS и PEAP.

Шифрование – «семена» и ПМК

WPA2-Personal – PSK объединяет парольную фразу (предварительный общий ключ) и SSID (который используется в качестве «Семя» и виден всем в радиусе действия) для генерации ключей шифрования. Сгенерированный ключ – это Парный мастер-ключ (PMK) – используется для шифрования данных с использованием TKIP / CCMP. PMK основан на известном значении (ключевой фразе), поэтому любой, у кого есть это значение (включая сотрудника, покидающего компанию), может получить ключ и потенциально использовать грубую силу для расшифровки трафика..

Несколько слов о семенах и SSID.

- SSIDs – Все имена сетей, которые отображаются в списке точек доступа Wi-Fi на вашем устройстве, являются SSID. Программное обеспечение для анализа сети может сканировать SSID, даже те, которые предположительно скрыты. По словам Стива Райли из Microsoft, «SSID – это имя сети, а не, повторяю, не пароль. Беспроводная сеть имеет SSID, чтобы отличать его от других беспроводных сетей поблизости. SSID никогда не был спроектирован так, чтобы быть скрытым, и поэтому не обеспечит вашей сети никакой защиты, если вы попытаетесь его скрыть. Нарушение спецификации SSID является нарушением спецификации 802.11; поправка к спецификации 802.11i (которая определяет WPA2, обсуждается позже) даже гласит, что компьютер может отказаться от связи с точкой доступа, которая не передает свой SSID ».

- Семена – Длина SSID и SSID манипулируется перед тем, как стать частью генерируемого PMK. SSID и длина SSID используются в качестве начальных чисел, которые инициализируют генератор псевдослучайных чисел, используемый для подсчета парольной фразы, создавая хешированный ключ. Это означает, что пароли хэшируются по-разному в сетях с разными SSID, даже если они используют один и тот же пароль.

Хорошая парольная фраза может снизить потенциальный риск, связанный с использованием SSID в качестве начального числа. Парольную фразу следует генерировать случайным образом и часто менять, особенно после использования точки доступа Wi-Fi и когда сотрудник покидает компанию.

WPA2-Enterprise – После того как сервер RADIUS аутентифицировал клиента, он возвращает случайный 256-битный PMK что CCMP использует для шифрования данных только для текущего сеанса. «Семя» неизвестно, и каждый сеанс требует нового PMK, поэтому атаки методом «грубой силы» – пустая трата времени. WPA2 Enterprise может, но не всегда, использовать PSK.

Какой тип шифрования лучше для вас, AES, TKIP или обоих? (Раскрыты)

Первоначальный вопрос, заданный в этой статье, был, если вы используете AES, TKIP или оба для WPA2?

Выбор типа шифрования на вашем роутере

Ваш выбор (в зависимости от вашего устройства) может включать в себя:

- WPA2 с TKIP – Вы должны выбрать эту опцию, только если ваши устройства слишком старые, чтобы подключиться к более новому типу шифрования AES

- WPA2 с AES – Это лучший (и используемый по умолчанию) выбор для новых маршрутизаторов, поддерживающих AES. Иногда вы увидите только WPA2-PSK, что обычно означает, что ваше устройство поддерживает PSK по умолчанию.

- WPA2 с AES и TKIP – Это альтернатива для устаревших клиентов, которые не поддерживают AES. Когда вы используете WPA2 с AES и TKIP (что может потребоваться при связи с устаревшими устройствами), вы можете столкнуться с более медленными скоростями передачи. Сообщество AirHead объясняет это тем, что «групповые шифры всегда будут использовать самый низкий шифр». AES использует больше вычислительной мощности, поэтому, если у вас много устройств, вы можете увидеть снижение производительности в офисе. Максимальная скорость передачи для сетей, использующих пароли WEP или WPA (TKIP), составляет 54 Мбит / с (Источник: CNet)..

- WPA / WPA2 – Подобно варианту, приведенному выше, вы можете выбрать его, если у вас есть несколько старых устройств, но он не так безопасен, как опция только для WPA2.

На вашем устройстве вместо WPA2 может отображаться опция «WPA2-PSK». Вы можете относиться к этому как к тому же.

Советы по усилению безопасности PSK

Комментарии Терренса Кумана о Stack Exchange позволяют лучше понять, почему WPA2-Enterprise более безопасен, чем WPA2-Personal. Он также предоставляет следующие советы:

- Установите для своего SSID («семя» PMK) произвольную строку из максимально возможного числа цифр, что сделает PMK менее уязвимым для атак методом перебора.

- Создайте длинный случайный PSK и регулярно меняйте его

- Уникальный SSID может сделать вас уязвимым для воров, которые могут легче найти вас на Wigle. Если вы действительно параноик, вы должны рассмотреть возможность использования VPN вместо.

Что дальше? WPA3 был выпущен

По словам NetSpot, «вероятно, единственным недостатком WPA2 является то, сколько вычислительной мощности ему нужно для защиты вашей сети. Это означает, что для предотвращения снижения производительности сети требуется более мощное оборудование. Эта проблема касается более старых точек доступа, которые были реализованы до WPA2 и поддерживают WPA2 только через обновление прошивки. Большинство текущих точек доступа были оснащены более мощным оборудованием ». И большинство поставщиков продолжают поставлять исправления WPA2..

WPA2 будет постепенно выведен из эксплуатации WPA3, выпущенным в июне [year] года после выявления уязвимости безопасности под названием KRACK в WPA2 в предыдущем году. Ожидается, что развертывание займет некоторое время (возможно, до [year] года), пока поставщики сертифицируют и отправляют новые устройства. Хотя были выпущены исправления для уязвимости KRACK, WPA2 в целом не так безопасен, как WPA3. Для начала вам следует убедиться, что вы выбрали наиболее безопасный метод шифрования. Скептик Дион Филлипс, пишущий для InfiniGate, считает: «… сомнительно, что текущие беспроводные устройства будут обновлены для поддержки WPA3, и гораздо более вероятно, что следующая волна устройств пройдет через процесс сертификации».

Ты понял; в конце концов, скорее всего, вам придется купить новый маршрутизатор. Тем временем, чтобы оставаться в безопасности, вы можете исправлять и защищать WPA2.

До сих пор не было документированных сообщений о атаках KRACK, но сертификация WPA3 обеспечивает гораздо большую безопасность, чем простое включение уязвимости KRACK. В настоящее время это необязательная программа сертификации, которая со временем станет обязательной, поскольку все больше поставщиков ее принимают Узнайте больше о WPA2 и 3 со статьей Comparitech о том, что такое WPA3 и насколько он безопасен?

Узнайте больше о безопасности Wi-Fi

- Отличным, хотя и многословным, техническим введением в TKIP, AES и проблематичным использованием вводящей в заблуждение терминологии является TKIP Hack

- Если вас беспокоит WPA2 и ваши устройства поддерживают только TKIP, выберите надежный VPN

- Понимать основы криптографии

- Узнайте, как обезопасить свой Wi-Fi роутер – советы для обычного пользователя и тех, кто имеет конфиденциальные данные для защиты

Смотрите также:

Руководство по ресурсам шифрования

Улучшить вашу собственную кибербезопасность

Изображение первой страницы для протокола WPA Марко Верча. Лицензировано под CC BY 2.0

ется только для совместимости с устаревшими устройствами Wi-Fi Protected Access (WPA) – Устарел и не рекомендуется для использования Wi-Fi Protected Access 2 (WPA2) – Считается наиболее безопасным сертификатом Wi-Fi, но все еще может быть уязвимым к некоторым атакам. AES, TKIP или оба, и как они работают? AES (Advanced Encryption Standard) и TKIP (Temporal Key Integrity Protocol) – это два основных типа шифрования, используемых в WPA2-Personal. AES считается более безопасным и быстрым, чем TKIP, который используется в основном для обеспечения совместимости со старыми устройствами. Выбор типа шифрования зависит от ваших потребностей и устройств, но рекомендуется использовать AES, если это возможно. WPA2 шифрование и аутентификация WPA2 использует два основных метода безопасности: аутентификацию и шифрование. Аутентификация может быть выполнена с помощью предварительно распределенного ключа (PSK) или 802.1X. Шифрование осуществляется с помощью ключа, который генерируется на основе PSK или используется в сочетании с 802.1X. Какой тип шифрования лучше для вас, AES, TKIP или обоих? Рекомендуется использовать AES, если это возможно, так как он считается более безопасным и быстрым, чем TKIP. Однако, если у вас есть старые устройства, которые не поддерживают AES, вам может потребоваться использовать оба типа шифрования. Советы по усилению безопасности PSK включают использование длинного и сложного пароля, регулярное изменение пароля и отключение функции WPS (Wi-Fi Protected Setup). Что дальше? WPA3 был выпущен в 2018 году и предлагает улучшенную безопасность Wi-Fi, включая более сильное шифрование и защиту от атак перехвата трафика. Однако, пока не все устройства поддерживают WPA3, WPA2 остается наиболее распространенным сертификатом Wi-Fi. Узнайте больше о безопасности Wi-Fi, чтобы защитить свою беспроводную сеть.