Троян удаленного доступа (RAT) это тип вредоносного ПО, которое позволяет хакеру контролировать ваш компьютер. Шпионские действия, которые хакер может выполнять после установки RAT, отличаются от исследовать вашу файловую систему, смотреть действия на экране, и сбор учетных данных для входа.

Хакер также может использовать ваш интернет-адрес в качестве прикрытия для незаконных действий, выдавать себя за вас и атаковать другие компьютеры. Вирусы, загруженные через RAT, заражают другие компьютеры, а также наносят ущерб вашей системе, стирая или шифруя необходимое программное обеспечение..

Ниже мы подробно расскажем о каждом из инструментов обнаружения вторжений и примерах RAT, но если у вас нет времени, чтобы прочитать весь материал, вот наш Список лучших инструментов обнаружения вторжений для программного обеспечения RAT:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) выходит за рамки определения RAT с помощью автоматизированных задач исправления, которые помогают блокировать действия RAT

- фырканье Отрасль в NIDS впервые запущена Cisco

- OSSEC HIDS с открытым исходным кодом получает следующее для сбора данных

- Bro бесплатный NIDS для Unix, Linux и Mac OS

- Suricata контролирует активность протокола IP, TLS, TCP и UDP

- Саган Не автономный IDS, хорош для автоматизации скриптов

- Лук безопасности с открытым исходным кодом объединение других инструментов с открытым исходным кодом в этом списке

- ПАМЯТНАЯ специализируется на обнаружении руткитов и сравнении сигнатур файлов

- OpenWIPS-NG предпочтительнее для прослушивания беспроводных пакетов

- Самайн отлично подходит для настройки оповещений, но нет реальных возможностей устранения неполадок

Программные средства RAT и APT

RAT – это инструменты, которые обычно используются в невидимой хакерской атаке, которая называется Продвинутая постоянная угроза, или APT. Этот тип вторжения не нацелен на повреждение информации или быстрое нахождение компьютеров на предмет данных. Вместо, APT состоят из регулярных посещений вашей сети, которые могут длиться годами. RAT также можно использовать для перенаправления трафика через сеть вашей компании для маскировки незаконных действий. Некоторые хакерские группы, преимущественно в Китае, даже создали хакерская сеть это проходит через корпоративные сети мира, и они сдают в аренду доступ к этой магистрали киберпреступности другим хакерам. Это называется «терракотовый VPN»И этому способствуют крысы.

Ранние вторжения

Крысы тихо существуют уже более десяти лет. Было обнаружено, что эта технология сыграла роль в обширных грабежах американских технологий китайскими хакерами еще в 2003 году. Пентагон начал расследование под названием Титан Рейн, которые обнаружили кражу данных у американских оборонных подрядчиков, а данные по разработке и секретным испытаниям были переданы в места расположения в Китае.

Вы можете вспомнить остановка энергосистемы Восточного побережья США в 2003 и 2008 годах. Они также были прослежены до Китая, и им также способствовали крысы. Короче говоря, хакер, который может получить RAT для системы, может активировать все программное обеспечение, которое есть в распоряжении пользователей этих компьютеров..

Гибридная война

Хакер с RAT может командовать электростанциями, телефонными сетями, ядерными объектами или газопроводами. РАТ не только представляют угрозу корпоративной безопасности, но и могут позволить воюющим нациям нанести вред вражеской стране..

Первоначальными пользователями RAT для промышленного шпионажа и саботажа были китайские хакеры. На протяжении многих лет, Россия стала ценить силу крыс и интегрировал их в свой военный арсенал. APT теперь официально являются частью российской стратегии борьбы с преступлениями, известной как «гибридная война.»

Когда Россия в 2008 году захватила территорию у Грузии, она использовала DDoS-атаки для блокирования интернет-сервисов и APT, используя RAT для сбора разведданных, контроля и взлома грузинской военной техники и основных коммунальных услуг. Использование Россией РАТ для дестабилизации Украины и стран Балтии продолжается и по сей день.

В России работают полуофициальные хакерские группы, такие как APT28. Другая хакерская группа, известная как APT15 регулярно используется правительством Китая. Названия этих групп объясняют их основную стратегию, «продвинутую постоянную угрозу», которой способствуют крысы.

Рост торговой тарифной напряженности в [year] году привел к новому всплеску активности китайских хакеров, особенно полувоенной группы APT15. Проблемы между США и Северной Кореей, которые грохочут с 2015 года, также привели к росту активности APT с помощью RAT в Северной Корее..

Так что пока хакеры по всему миру используют RAT для слежки за компаниями и украсть их данные и деньги, проблема RAT теперь стала проблемой национальной безопасности для многих стран, особенно США. Мы включили несколько примеров инструментов RAT ниже.

Защита от троянских программ удаленного доступа

Антивирусные системы не очень хорошо справляются с RAT. Часто заражение компьютера или сети остается незамеченным в течение многих лет. Методы запутывания, используемые параллельными программами для маскировки процедур RAT, очень затрудняют их обнаружение. Модули персистентности, использующие методы руткитов, означают, что от RAT очень трудно избавиться. Иногда единственное решение избавить компьютер от RAT – это стереть все программное обеспечение и переустановить операционную систему..

Системы предотвращения RAT встречаются редко, поскольку программное обеспечение RAT может быть идентифицировано только после того, как оно работает в вашей системе. Лучший способ справиться с проблемой RAT – это использовать систему обнаружения вторжений. Comparitech имеет руководство по системам обнаружения вторжений, которое дает вам полное объяснение того, как эти системы работают, и краткое изложение рекомендуемых инструментов.

Лучшие инструменты обнаружения программного обеспечения RAT

Здесь мы рассмотрим лучшие инструменты обнаружения программного обеспечения RAT:

1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

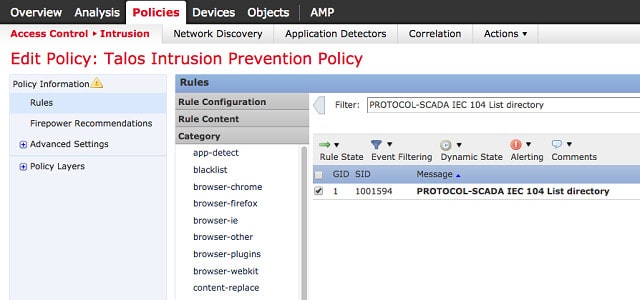

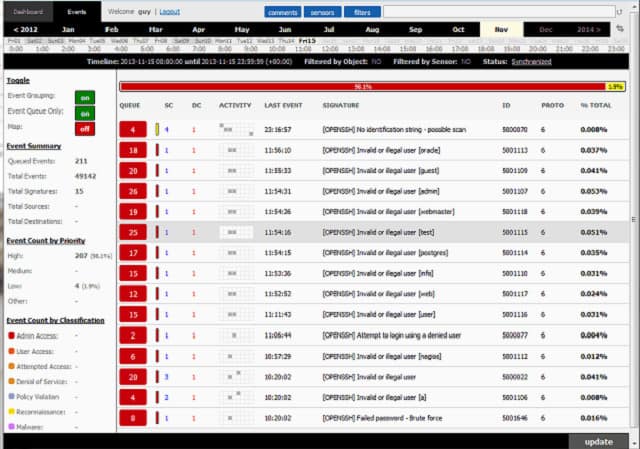

Системы обнаружения вторжений являются важными инструментами для блокирования вторжения программного обеспечения, которые могут избежать обнаружения антивирусными программами и утилитами брандмауэра. Менеджер событий SolarWinds Security система обнаружения вторжений на основе хоста Тем не менее, есть раздел инструмента, который работает как сетевая система обнаружения вторжений. Это анализатор журнала Snort. Вы можете прочитать больше о Snort ниже, однако, вы должны знать, что это широко используемый анализатор пакетов. Используя Snort в качестве сборщика данных для подачи в Snort Log Analyzer, вы получаете как оперативный, так и исторический анализ данных из диспетчера событий безопасности.

Эта двойная возможность предоставляет вам полный сервис управления информацией и событиями безопасности (SIEM). Это означает, что вы можете наблюдать события, захваченные Snort, в режиме реального времени, а также исследовать сигнатуры межпакетного вторжения, определенные в записях файла журнала..

Менеджер событий безопасности выходит за рамки обнаружения RAT, поскольку включает в себя задачи автоматического исправления, которые помогают блокировать действия RAT. Инструмент соответствует ряду стандартов безопасности данных, в том числе PCI DSS, HIPAA, SOX, и DISA STIG.

Менеджер событий SolarWinds Security может быть установлен на Windows Server. Утилита не бесплатна, но вы можете получить ее на 30-дневная бесплатная пробная версия.

SolarWinds Security Event ManagerЗагрузить 30-дневную бесплатную пробную версию

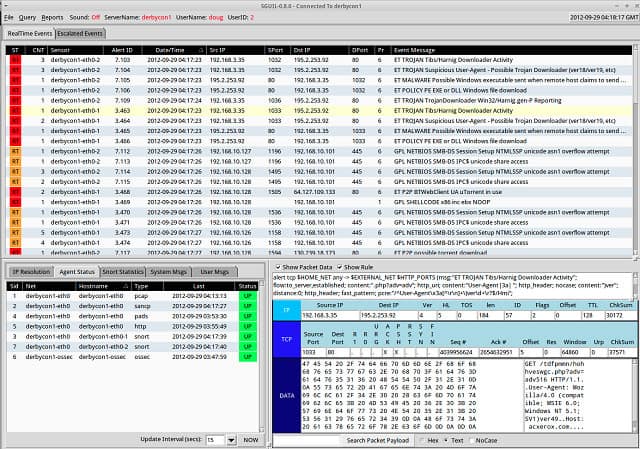

2. фыркать

Snort бесплатен и является лидером в НДИ, который является Система обнаружения вторжений в сеть. Эта система была создана Cisco Systems и это может быть установлено на Windows, Linux, и Юникс. Snort может реализовывать стратегии защиты, что делает его Система предотвращения вторжений. Имеет три варианта режимов:

- Режим Sniffer – живой анализатор пакетов

- Packet logger – записывает пакеты в файл

- Обнаружение вторжения – включает в себя модуль анализа

Режим IDS Snort применяется «базовые политикиК данным. Это правила оповещения, которые обеспечивают обнаружение вторжений. Политики можно получить бесплатно с сайта Snort, получены из сообщества пользователей, или вы можете написать свой собственный. Подозрительные события, которые Snort может выделить, включают скрытое сканирование портов, атаки переполнения буфера, CGI-атаки, SMB зонды, и ОС дактилоскопия. Snort способен на оба методы обнаружения на основе сигнатур и системы на основе аномалий.

Внешний интерфейс Snort не очень хорош, и большинство пользователей взаимодействуют с данными Snort для улучшения консолей и инструментов анализа, таких как Snorby, БАЗА, Squil, и Anaval.

3. OSSEC

OSSEC означает Open Source HIDS Security. HIDS это Система обнаружения вторжений на хост, который исследует события на компьютерах в сети, а не пытаться выявить аномалии в сетевом трафике, который является то, что системы обнаружения вторжений в сеть делать. OSSEC является текущим лидером HIDS, и его можно установить на Юникс, Linux и Mac OS операционные системы. Хотя он не может работать на компьютерах Windows, он может принимать данные с них. OSSEC проверяет журналы событий, чтобы найти действия RAT. Это программное обеспечение является проектом с открытым исходным кодом, который принадлежит фирме кибербезопасности, Trend Micro.

Это инструмент сбора данных, который не имеет очень удобного интерфейса. Как правило, интерфейс для этой системы поставляется с другими инструментами, такими как Splunk, Kibana, или Graylog. Механизм обнаружения OSSEC основан на полисы, которые являются условиями оповещения, которые могут возникнуть в данных. Вы можете приобрести предварительно написанные пакеты политик у других пользователей OSSEC. которые делают свои пакеты бесплатными на форуме сообщества пользователей OSSEC. Вы также можете написать свою собственную политику.

4. Братан

Братан бесплатный NIDS которые могут быть установлены на Юникс, Linux, и Mac OS. Это система мониторинга сети, которая включает методы обнаружения вторжений. IDS собирает данные пакета в файл для последующего анализа. NIDS, которые работают с живыми данными, пропускают определенные идентификаторы вторжения, потому что хакеры иногда разделяют RAT-сообщения на несколько пакетов. Следовательно, прикладные уровни NIDS, такие как Bro, имеют лучшие возможности обнаружения потому что они применяют анализ через пакеты. Братан использует оба сигнатурный анализ и обнаружение на основе аномалий.

Bro Event Engine «Прослушивает» для запуска событий, таких как новое TCP-соединение или HTTP-запрос, и регистрирует их. Сценарии политики затем выполните поиск в этих журналах, чтобы найти шаблоны поведения, такие как аномальные и нелогичные действия, выполняемые одной учетной записью пользователя.. Бро будет отслеживать активность HTTP, DNS и FTP. Он также собирает уведомления SNMP и может быть использован для обнаружения изменений конфигурации устройства и сообщений SNMP Trap.

5. Суриката

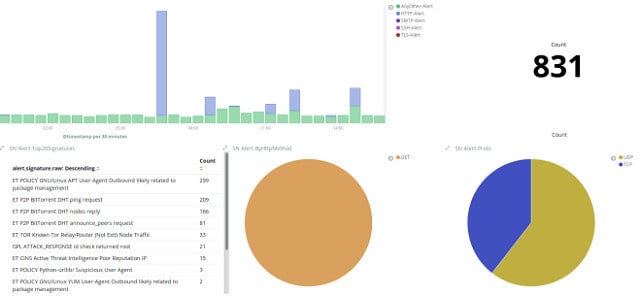

Суриката NIDS которые могут быть установлены на Windows, Linux, Mac OS, и Юникс. Это платная система это относится анализ прикладного уровня, поэтому он обнаружит сигнатуры, которые распределены по пакетам. Suricata мониторы IP, TLS, TCP, и UDP протокол деятельности и фокусируется на ключевых сетевых приложениях, таких как FTP, HTTP, ICMP, и SMB. Он также может изучить TLS сертификаты и сосредоточиться на HTTP запросы и DNS звонки. Существует также средство извлечения файлов, которое позволяет анализировать зараженные вирусом файлы.

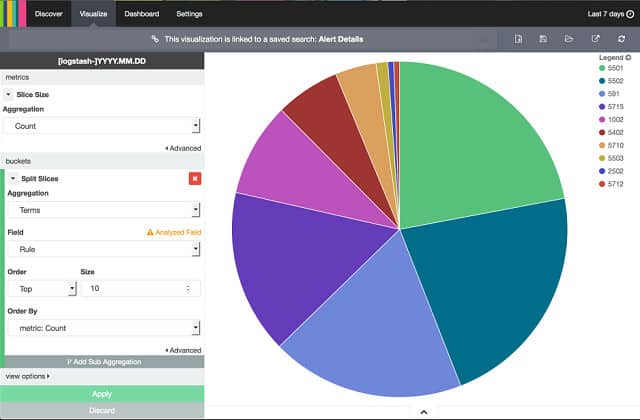

Suricata имеет встроенный модуль сценариев, который позволяет вам объединить правила и получить более точный профиль обнаружения. Этот IDS использует как методы обнаружения на основе сигнатур, так и на основе аномалий. Файлы правил VRT, написанные для фырканье также может быть импортирован в Surcata, потому что этот IDS совместим с платформой Snort. Это также означает, что Snorby, БАЗА, Squil, и Anaval может служить интерфейсом к Suricata. Тем не менее, Suricata GUI очень сложный и включает в себя графическое представление данных, поэтому вам может не потребоваться использовать какой-либо другой инструмент для просмотра и анализа данных.

6. Саган

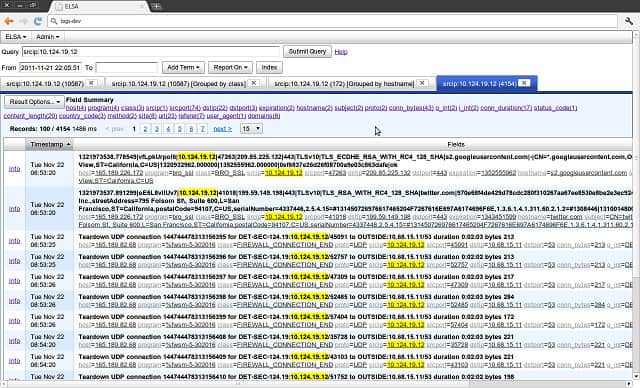

Саган это бесплатная хост-система обнаружения вторжений которые могут быть установлены на Юникс, Linux, и Mac OS. Вы не можете запустить Sagan в Windows, но можете подать в него логи событий Windows. Данные собраны фырканье, Suricata, или Bro может быть импортирован в Sagan, что дает инструменту анализа данных этой утилиты НДИ в перспективе, а также его родной HIDS возможностей. Sagan также совместим с другими системами типа Snort, такими как Snorby, БАЗА, Squil, и Anaval, которые все могут обеспечить интерфейс для анализа данных.

Саган это инструмент анализа журнала и его необходимо использовать совместно с другими системами сбора данных, чтобы создать полную систему обнаружения вторжений. Утилита включает в себя IP-локатор, так что вы можете отследить источники подозрительных действий в определенном месте. Он также может группировать действия подозрительных IP-адресов для выявления командных или распределенных атак.. Модуль анализа работает с методологии обнаружения сигнатур и аномалий.

Саган может автоматически выполнять скрипты для блокировки сети когда он обнаруживает конкретные события. Он выполняет эти профилактические задачи через взаимодействие с таблицами брандмауэра. Итак, это система предотвращения вторжений.

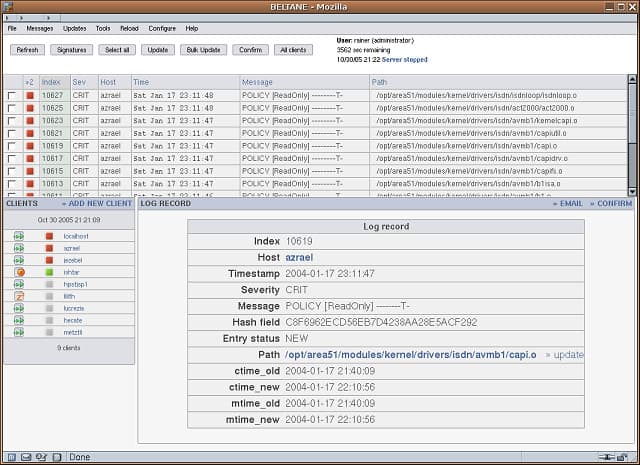

7. Лук безопасности

Security Onion был разработан путем объединения кода для фырканье, Suricata, OSSEC, Bro, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, и NetworkMiner, которые все проекты с открытым исходным кодом. Этот инструмент является бесплатный NIDS на основе Linux которые включают HIDS функциональность. Он был написан специально для запуска Ubuntu.

Анализ на основе хоста проверяет изменения файлов и анализ сети проводится анализатором пакетов, который может отображать передаваемые данные на экране, а также записывать в файл. Механизм анализа Security Onion сложен, потому что он объединяет процедуры очень многих различных инструментов. Он включает в себя мониторинг состояния устройства, а также анализ трафика. Есть правила оповещения на основе сигнатур и аномалий включены в эту систему. Интерфейс Kibana предоставляет панель мониторинга для Security Onion и включает в себя графики и диаграммы для упрощения анализа данных.

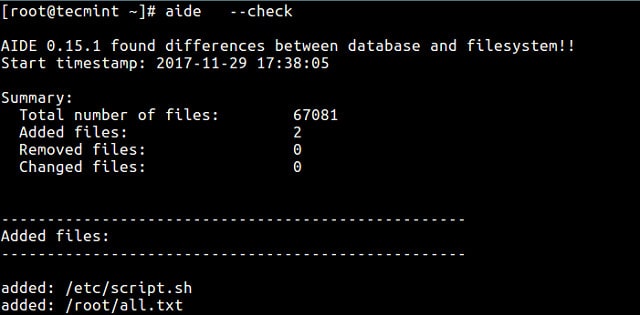

8. Помощник

AIDE означает «Усовершенствованная среда обнаружения вторжений.” Это бесплатный HIDS который работает на Mac OS, Юникс, и Linux. Этот IDS ориентирован на обнаружение руткитов и сравнение сигнатур файлов. Модуль сбора данных заполняется база данных характеристик которые почерпнуты из файлов журнала. Эта база данных является снимком состояния системы и любые изменения в конфигурации устройства оповещения. Эти изменения могут быть отменены путем ссылки на базу данных или база данных может быть обновлена для отражения разрешенных изменений конфигурации.

Системные проверки выполняются по требованию и не постоянно, но это можно запланировать как хрон. База правил AIDE использует как методы мониторинга на основе сигнатур, так и на основе аномалий.

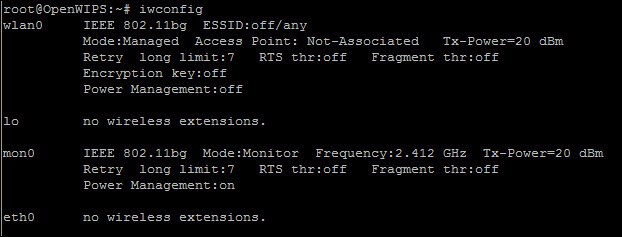

9. OpenWIPS-NG

OpenWIPS-NG исходит от разработчиков Aircrack-NG. Фактически, он объединяет Aircrack-NG в качестве беспроводной анализатор пакетов. Aircrack-NG – хорошо известный хакерский инструмент, поэтому эта ассоциация может немного вас насторожить. WIPS расшифровывается как «Беспроводная система предотвращения вторжений” и это работает на Linux. Это бесплатная утилита это включает в себя три элемента:

- Датчик – анализатор пакетов

- Сервер – хранение и анализ данных rulebase

- Интерфейс – пользовательский интерфейс.

Датчик также передатчик, так может осуществлять меры по предотвращению вторжений и наносить вред нежелательным передачам. сервер выполняет анализ а также запускает политику вмешательства для блокировки обнаруженных вторжений. интерфейсный модуль отображает события и оповещения системного администратора. Это также где настройки могут быть изменены и защитные действия могут быть скорректированы или отменены.

10. Самайн

Samhain, производимая Samhain Design Labs в Германии, является бесплатная хост-система обнаружения вторжений который устанавливается на Юникс, Linux, и Mac OS. Он использует агентов, работающих в разных точках сети, которые отчитываются перед центральным модулем анализа. Каждый агент выполняет проверка целостности файла, мониторинг файла журнала, и мониторинг портов. Процессы ищут руткит-вирусы, мошеннические SUID (права доступа пользователя) и скрытые процессы.

Сетевое взаимодействие между агентами и консолью защищен шифрованием. Соединения для доставки данных файла журнала включают требования аутентификации, которые предотвращать захват или замену злоумышленниками процесса мониторинга.

Samhain выделит предупреждающие признаки вторжения, но у него нет процессов разрешения. Вам нужно будет сохранять резервные копии ваших файлов конфигурации и идентификаторов пользователей, чтобы предпринять действия для решения проблем, обнаруженных монитором Samhain.. Samhain скрывает свои процессы от скрытых технологий, называется “стеганография”, Чтобы не дать злоумышленникам манипулировать или убивать IDS. Центральные файлы журнала и резервные копии конфигурации подписаны ключом PGP предотвратить вмешательство злоумышленников.

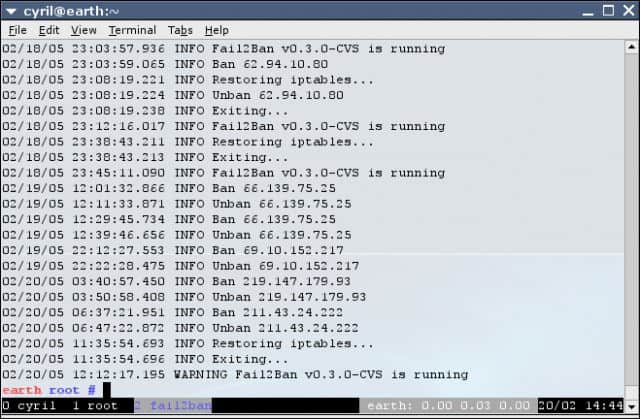

11. Fail2Ban

Fail2Ban – это бесплатная хост-система предотвращения вторжений который работает на Юникс, Linux, и Mac OS X. IDS анализирует файлы журналов и накладывает запреты на IP-адреса, которые отображают подозрительное поведение. Автоматические блокировки происходят в правилах брандмауэра Netfilter / IPtables или PF и в таблице hosts.deny TCP Wrapper. Эти блоки обычно длятся всего несколько минут, но этого может быть достаточно, чтобы нарушить стандартный сценарий автоматического взлома паролей. Оповещения включают чрезмерные неудачные попытки входа в систему. Проблема с Fail2Ban заключается в том, что он фокусируется на повторяющихся действиях с одного адреса. Это не дает ему возможности справляться с распределенными кампаниями по взлому паролей или DDoS-атаками..

Область мониторинга системы определяется серией «фильтры.Они инструктируют IPS, на каких сервисах следить. Это включает Postfix, Apache, Курьерский почтовый сервер, Lighttpd, sshd, vsftpd и qmail. Каждый фильтр объединяется с действием, выполняемым в случае обнаружения условия оповещения. Комбинация фильтра и действия называется «тюремное заключение.»

RAT программы и примеры

Существует ряд систем удаленного доступа, которые могут иметь легитимные приложения, но хорошо известны как инструменты, в основном используется хакерами как часть трояна; эти классифицируются как трояны удаленного доступа. Детали самых известных RAT объясняются ниже.

Обратное отверстие

Заднее отверстие, которое также называют BO крыса американского производства это было с 1998 года. Это дедушка крыс и был уточнены и адаптированы другими хакерскими группами для создания более новых систем RAT. Оригинальная система эксплуатировала слабость в Windows 98. Более поздние версии, которые работали на более новых операционных системах Windows, были Обратное отверстие 2000 и Глубокая спина.

Эта RAT способна скрывать себя в операционной системе, что изначально затрудняет ее обнаружение. Тем не менее, в настоящее время, большинство антивирусных систем имеют исполняемые файлы Back Orifice и поведение окклюзии, зарегистрированное в их базах данных в качестве подписей высматривать. Приятной особенностью этого программного обеспечения является то, что оно имеет простая в использовании консоль который злоумышленник может использовать для перемещения по зараженной системе. Удаленный элемент может быть перемещен на целевой компьютер через трояна. После установки эта серверная программа связывается с клиентской консолью с использованием стандартных сетевых процедур. Известно, что задняя диафрагма использует порт 21337.

зверь

Beast RAT атакует системы Windows от Windows 95 до Windows 10. При этом используется та же архитектура клиент-сервер, что и в Back Orifice, когда серверная часть системы была вредоносной программой, которая тайно устанавливается на целевой компьютер.. Когда серверный элемент работает, хакер может получить доступ к компьютеру жертвы по желанию через клиентскую программу.. Клиент подключается к целевому компьютеру через порт 6666. Сервер также может открывать соединения обратно клиенту, который использует порт 9999.. Зверь был написан в 2002 году и до сих пор широко используется.

Bifrost

Этот троян начинает свое заражение с установки программы построения сервера. Первоначально эта программа просто устанавливает связь с сервером управления и контроля и ожидает инструкций. Троянец заражает системы Windows из Windows 95 в Windows 10. Однако его возможности ограничены в версиях Windows XP и более поздних.

Как только он запущен, сборщик сервера настроит серверную программу на целевом компьютере. Это позволяет хакеру, используя соответствующую клиентскую программу, получить доступ к зараженному компьютеру и выполнять команды по желанию. Программное обеспечение сервера хранится в C: \ Windows \ Bifrost \ server.exe или C: \ Program Files \ Bifrost \ server.exe. Этот каталог и файл скрыты и так некоторые антивирусные системы не могут обнаружить Bifrost.

Построитель сервера не завершает свои операции после создания сервера. Вместо этого он работает как система постоянства и заново создаст сервер в другом месте и с другим именем, если будет обнаружена и удалена исходная установка сервера. В построителе сервера также используются методы руткита для маскировки процессов сервера. и сделать операционную систему вторжения очень трудной для обнаружения.

Начиная с Windows Vista, все разрушительные возможности Bifrost были замедлены, потому что Многие из сервисов, которые использует вредоносная программа, требуют системных привилегий.. Однако если пользователь обманут в установке замаскированного компоновщика серверов с системными привилегиями, система Bifrost может стать полностью работоспособной и ее будет очень сложно удалить..

Связанный: Лучшие бесплатные программы удаления, обнаружения и сканирования руткитов

Blackshades

Blackshades – инструмент для взлома, который был продано хакерам его разработчиками за 40 долларов за штуку. По оценкам ФБР, ее производители заработали в общей сложности 340 000 долларов, продавая это программное обеспечение.. Разработчики были закрыты и арестованы в 2012 году, а вторая волна арестов в 2014 году захватила более 100 пользователей Blackshades. Тем не менее, в обращении все еще есть копии системы Blackshades, и она все еще активно используется. Blackshades предназначается для Microsoft Windows из Windows 95 в Windows 10.

Инструментарий включает методы заражения, такие как вредоносный код для встраивания в веб-сайты, которые запускают процедуры установки. Другие элементы распространяют RAT, рассылая ссылки на зараженные веб-страницы. Они отправлены контакты в социальных сетях зараженного пользователя.

Вредоносная программа позволяет хакеру получить доступ к файловой системе целевого компьютера, загрузить и выполнить файлы. Использование программы включает функции ботнета, которые заставляют целевой компьютер запускать атаки типа «отказ в обслуживании».. Зараженный компьютер также можно использовать в качестве прокси-сервера для маршрутизации хакерского трафика и обеспечить прикрытие для других хакерских действий.

Инструментарий Blackshades очень прост в использовании и позволяет тем, кому не хватает технических навыков, стать хакерами. Система также может быть использована для создания атак вымогателей. Вторая программа запутывания, продаваемая вместе с Blackshades, скрывает программу, позволяет ее перезапускать при смерти и уклоняется от обнаружения антивирусным программным обеспечением..

Среди атак и событий, которые были прослежены в Blackshades кампания разрушений 2012 года, нацеленная на сирийские оппозиционные силы.

Смотрите также: [year]-[year] Статистика и факты вымогателей

Руководство по удалению вымогателей: Работа с распространенными видами вымогателей

DarkComet

Французский хакер Жан-Пьер Лесер разработал DarkComet в 2008 году, но до 2012 года система не развивалась. Это еще одна хакерская система, ориентированная на операционную систему Windows. от Windows 95 до Windows 10. Он имеет очень простой в использовании интерфейс и позволяет тем, у кого нет технических навыков, проводить хакерские атаки..

Программное обеспечение позволяет шпионить через кейлоггинг, скриншот и сбор пароля. Контролирующий хакер также может управлять силовыми функциями удаленного компьютера, разрешить включение или выключение компьютера удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервер для направления трафика и маскировки личности хакера во время рейдов на другие компьютеры.

DarkComet привлекла внимание сообщества кибербезопасности в 2012 году, когда было обнаружено, что африканское хакерское подразделение использовало систему для нацеливания на правительство и вооруженные силы США. В то же время атаки DarkComet, происходящие в Африке, были направлены против онлайн-геймеров..

Lesueur отказался от проекта в 2014 году когда было обнаружено, что DarkComet использовался сирийским правительством, чтобы шпионить за его гражданами. Население в целом взяло на себя использование VPN и приложений для защищенного чата, чтобы заблокировать государственное наблюдение, поэтому шпионские функции DarkComet позволил сирийскому правительству обойти эти меры безопасности.

Мираж

Мираж – ключевая крыса, используемая спонсируемая государством китайская хакерская группа, известная как APT15. После очень активной шпионской кампании с 2009 по 2015 год APT15 внезапно замолчал. Сам Мираж использовался группой с 2012 года. Обнаружение варианта Миража в [year] году сигнализировало, что группа снова в действии. Эта новая крыса, известная как MirageFox использовался для слежки за правительственными подрядчиками Великобритании и был обнаружен в марте [year] года. Mirage и MirageFox каждый выступать в роли агента на зараженном компьютере. Троянская часть набора вторжений опрашивает командный и контрольный адрес для получения инструкций. Эти инструкции затем применяются на компьютере жертвы..

Оригинальный Мираж RAT был использован для атак на нефтяная компания на Филиппинах, тайваньские военные, канадская энергетическая компания, и другие цели в Бразилии, Израиле, Нигерии и Египте. Mirage и MirageFox попадают в целевые системы через копье фишинг кампания. Они обычно нацелены на руководителей компании-жертвы. Троянец поставляется в формате PDF. Открытие PDF приводит к выполнению сценариев и установке RAT. Первым действием RAT является возвращение в систему командования и контроля с проверкой возможностей зараженной системы.. Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Исходный системный отчет создает впечатление, что разработчики Mirage создали RAT для кражи системных ресурсов, а не для доступа к данным в целевой системе.. Там нет типичной атаки Мираж потому что кажется, что каждое вторжение ориентировано на конкретные цели. Установка RAT может быть проведена путем ознакомительной кампании и системных проверок. Например, нападение на британского военного подрядчика NCC в [year] году получил доступ к системе через авторизованный VPN-сервис компании.

Тот факт, что каждая атака имеет высокую цель, означает, что много затрат влечет за собой миражная инфекция. Эта высокая стоимость показывает, что Атаки на миражи обычно нацелены только на ценные цели, которые китайское правительство хочет подорвать или у которых украсть технологии.

Троянские угрозы удаленного доступа

Хотя большая часть деятельности RAT, кажется, направлена правительством, существование наборов инструментов RAT делает сетевое вторжение – задача, которую может выполнить каждый. Таким образом, деятельность RAT и APT не ограничивается атаками на военные или высокотехнологичные компании..

Крысы объединяются с другими вредоносными программами скрывать себя, что обозначает Установка антивирусного программного обеспечения на ваших компьютерах недостаточно для предотвращения хакеров, контролирующих вашу систему с помощью этих методов. расследовать системы обнаружения вторжений чтобы победить эту хакерскую стратегию.

Испытывали ли вы вторжение в сеть, которое привело к повреждению или потере данных? Реализовали ли вы стратегию предотвращения вторжений, чтобы предотвратить проблему с RAT? Оставьте сообщение в разделе комментариев ниже, чтобы поделиться своим опытом.

Russian:

Троян удаленного доступа (RAT) – это очень опасный тип вредоносного ПО, который может позволить хакеру получить полный контроль над вашим компьютером. Хакер может выполнять шпионские действия, собирать учетные данные, а также использовать ваш интернет-адрес для незаконных действий. Вирусы, загруженные через RAT, могут заразить другие компьютеры и нанести ущерб вашей системе. В статье представлен список лучших инструментов обнаружения вторжений для программного обеспечения RAT. Необходимо принимать меры для защиты своей системы от таких угроз.

English:

Remote Access Trojan (RAT) is a very dangerous type of malware that can allow a hacker to gain full control over your computer. The hacker can perform spy actions, collect login credentials, and even use your internet address for illegal activities. Viruses loaded through RAT can infect other computers and cause damage to your system. The article provides a list of the best intrusion detection tools for RAT software. It is important to take measures to protect your system from such threats.

Russian:

Троян удаленного доступа (RAT) – это очень опасный тип вредоносного ПО, который может позволить хакеру получить полный контроль над вашим компьютером. Хакер может выполнять шпионские действия, собирать учетные данные, а также использовать ваш интернет-адрес для незаконных действий. Вирусы, загруженные через RAT, могут заразить другие компьютеры и нанести ущерб вашей системе. В статье представлен список лучших инструментов обнаружения вторжений для программного обеспечения RAT. Необходимо принимать меры для защиты своей системы от таких угроз.

English:

Remote Access Trojan (RAT) is a very dangerous type of malware that can allow a hacker to gain full control over your computer. The hacker can perform spy actions, collect login credentials, and even use your internet address for illegal activities. Viruses loaded through RAT can infect other computers and cause damage to your system. The article provides a list of the best intrusion detection tools for RAT software. It is important to take measures to protect your system from such threats.

Russian:

Троян удаленного доступа (RAT) – это очень опасный тип вредоносного ПО, который может позволить хакеру получить полный контроль над вашим компьютером. Хакер может выполнять шпионские действия, собирать учетные данные, а также использовать ваш интернет-адрес для незаконных действий. Вирусы, загруженные через RAT, могут заразить другие компьютеры и нанести ущерб вашей системе. В статье представлен список лучших инструментов обнаружения вторжений для программного обеспечения RAT. Необходимо принимать меры для защиты своей системы от таких угроз.

English:

Remote Access Trojan (RAT) is a very dangerous type of malware that can allow a hacker to gain full control over your computer. The hacker can perform spy actions, collect login credentials, and even use your internet address for illegal activities. Viruses loaded through RAT can infect other computers and cause damage to your system. The article provides a list of the best intrusion detection tools for RAT software. It is important to take measures to protect your system from such threats.