Mi az adatbázis-titkosítás??

Az adatbázis-titkosítás az adatbázisban tárolt és egyszerű szöveg formátumban tárolt adatok titkosításra történő átalakításának folyamata, megfelelő algoritmus, „kulcs” néven történő átalakításával. Ilyen módon az egyetlen lehetőség a megfejteni és megfejteni. az adatok felhasználása ennek a kulcsnak a segítségével történik.

Csak idő van az eszközök gyors áttekintésére? Itt van az összefoglaló a legjobb adatbázis-titkosítási eszközök listája:

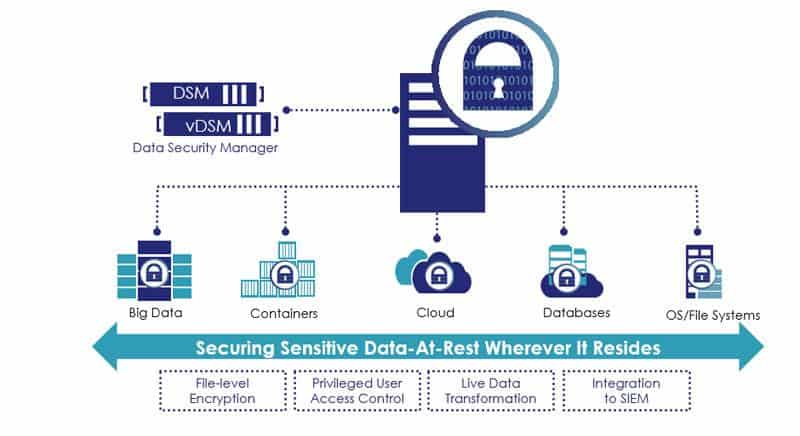

- IBM Guardium a fájl- és adatbázis-titkosításhoz Teljes láthatóságot biztosít a strukturált vagy nem strukturált adatok titkosítása és visszafejtése közben, jó szintű automatizálással és méretezhetőséggel.

- Vormetrikus átlátszó titkosítás Hardvergyorsított titkosítási megoldás nyugalmi adatok titkosítással, központi kulcskezeléssel, privilegizált felhasználói hozzáférés-vezérléssel és még sok másnal.

- McAfee teljes adatvédelem – Haladó Végpont titkosítási megoldás nyugalmi és mozgásban lévő adatokhoz, hozzáférés-vezérléssel és a felhasználói viselkedés figyelésével.

- DbDefence a Microsoft SQL számára Az adatbázis-táblák adatmaszkolási technikáival extra védelmet nyújt, testreszabott SQL adatbázis-titkosítást.

- BitLocker A „menj” titkosítási megoldás a Microsoft Windows-alapú rendszerekhez, amelynek célja a teljes kötetek titkosítása.

Miért van szükségünk adatbázis titkosításra??

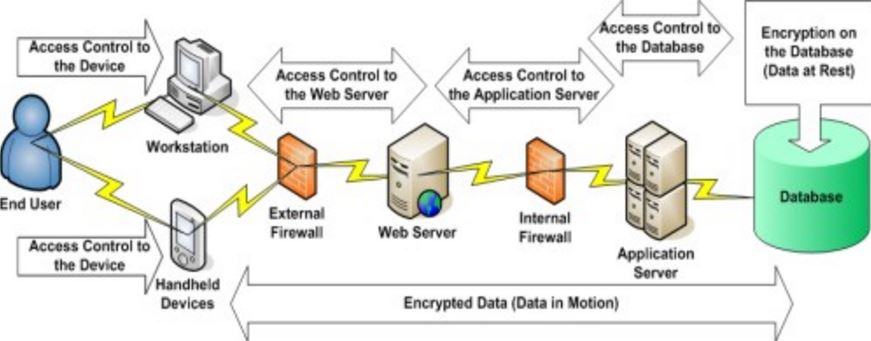

A „titkosítás” kifejezés az adatok biztonságos formátummá alakítását jelenti, amelyet csak dekódoló kulcs segítségével lehet olvasni. A lényeg annak biztosítása, hogy csak felhatalmazott személyek vagy alkalmazások férjenek hozzá az adatokhoz és dolgozzanak velük. Egy olyan világban, amely túlságosan is ismeri a megsértéseket és a hackeket, az adattulajdonosok arra törekedtek, hogy adatbiztonságuk megőrzése érdekében keressenek lehetőségeket. A szoftveripar figyelték meg ezt a felhívást, és olyan megoldásokkal álltak elő, ahol ügyfeleik adatait három fő módon titkosították:

- Teljes meghajtó titkosítása – a meghajtók egészének titkosítása, és ahol minden rejtjelezett rejtjelezett. A nagyobb operációs rendszerek, például a Linux és a Windows Server olyan funkciókkal rendelkeznek, amelyek lehetővé teszik a teljes lemez titkosítását, amelyhez csak jelszóval lehet hozzáférni. Ezt a jelszót indításkor kell megadni, hogy még az operációs rendszer is hozzáférhessen a rajta található adatokhoz. A kiszolgálón futó alkalmazásokhoz nem szükséges hozzáférés a jelszóhoz, mivel az operációs rendszer a hozzáférését átlátható módon kezeli.

- Részleges rendszer-titkosítás – csak fájlrendszeres titkosítás, amely egy adott mappát vagy adatfájlt rejtjelez, amelyhez csak jelszóval lehet hozzáférni. Ez a módszer hasonló a korábbi titkosítási módszerhez, mivel itt is, miután az operációs rendszer megerősítette a helyes jelszót, az alkalmazásoknak, amelyeknek az adatokkal kell dolgozniuk, ezt átlátható módon kell megtenniük. Hátránya az, hogy az emberi hiba az érzékeny adatok titkosítatlan fájltároló helyekben vagy rendszerekben történő tárolását eredményezheti.

- Adatbázis-titkosítás – az adatbiztonság, amely az adatbázisokban tárolt adatokat megfejthetetlen hulladékká alakítja, amely jelszó nélkül nincs értelme. Itt a jelszót csak az adatbázis elérésekor kell beilleszteni, nem pedig az egész rendszer indulásakor. Ebben az esetben, ha jogosulatlanul hozzáférne a lemezhez – még akkor is, ha azt fizikailag eltávolítják – a tettek nem férhetnek hozzá a titkosított adatbázisokban található adatokhoz..

Mivel a fenti titkosítási típusokban már néhányszor megemlítettük az „átláthatóságot”, szükségessé válik a koncepció részletes meghatározása:

Átlátszó adatbázis-titkosítás (TDE) – mi ez?

Az átlátszó adattitkosítás (TDE) egy olyan titkosítási technológia, amelyet a nagyobb adatbázis-szoftverek, például a Microsoft, az IBM és az Oracle használnak. Számos adatbázis-megoldásukban ezt a technológiát az adatbiztonsági funkció részévé tették.  Képforrás

Képforrás

A TDE adatbázis szintű titkosítás, amely nyugvó adatok rejtjelezésére szolgál – azaz amikor az adatokhoz nem férnek hozzá, nem változtak meg vagy nem mozognak hálózaton keresztül – az adatbázis szerkezetének kódolása révén, nem pedig az adatokkal. Ilyen módon, még ha egy lemezt el is lopnak, a rajta lévő adatbázis nem érhető el az eredeti titkosítási igazolás és a fő kulcs nélkül.

A TDE nem igényel alkalmazásbeli változtatásokat a kódban vagy más módon, amikor az engedélyezett felhasználók hozzáférnek az adatokhoz, tehát a név „átlátszó”. A programozóknak vagy az alkalmazásoknak nem kell makrókat létrehozniuk vagy frissíteniük az összetett konfigurációkat az adatok felhasználásához. Miután engedélyezték őket, az operációs rendszer elvégzi a dekódolást és megnyitja az adatbázist a benne lévő adatokhoz való hozzáféréshez.

Ez azt is jelenti, hogy az engedélyezett felhasználóknak és alkalmazásoknak nem kell kiegészítő táblákat, eseményindítókat vagy nézeteket létrehozniuk a TDE-vel titkosított adatok visszafejtéséhez..

A legjobb adatbázis-titkosítási eszközök

Rendben, szóval … itt van az öt lehetőségünk felsorolása a legjobb titkosítási eszközök és szoftveres megoldások számára, amelyeket felhasználhat az adatokkal:

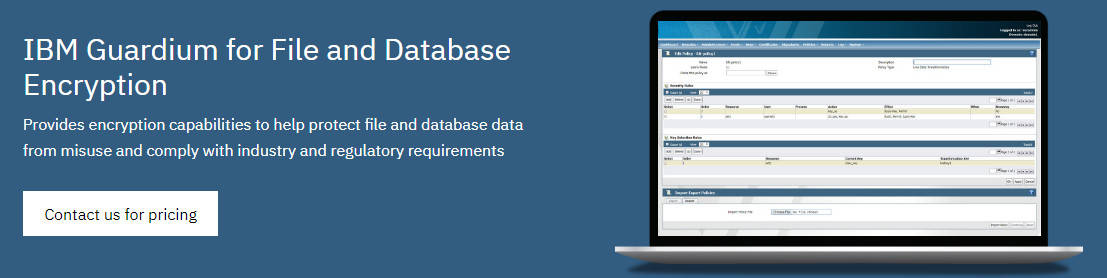

1. Az IBM Guardium a fájl- és adatbázis-titkosításhoz

Az IBM Guardium Data Encryption a válasz azoknak a vállalkozásoknak, amelyek globálisan megalapozott technológiai márkából származó adatbázis-titkosítási megoldást keresnek..

Az IBM Guardium Data Encryption a válasz azoknak a vállalkozásoknak, amelyek globálisan megalapozott technológiai márkából származó adatbázis-titkosítási megoldást keresnek..

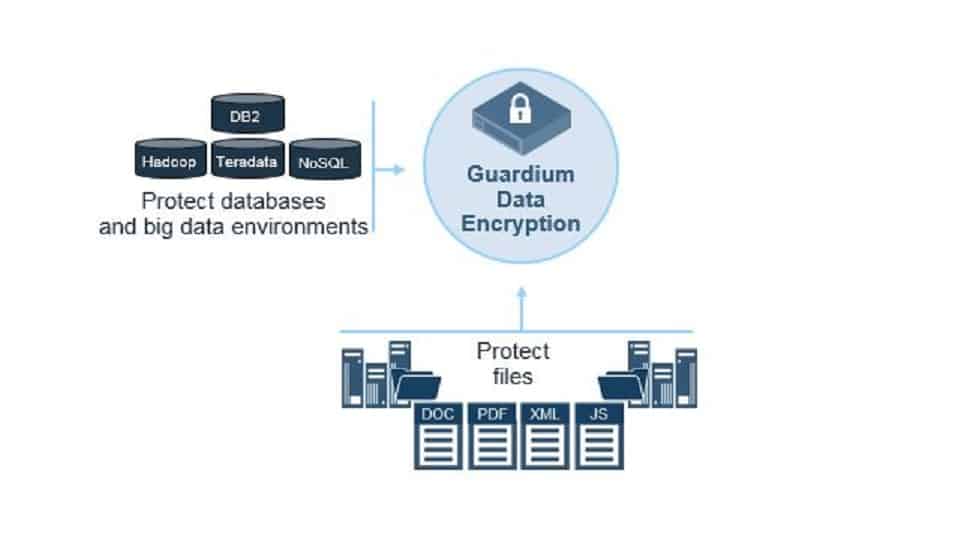

Ezzel az eszközzel a TDE titkosítással és visszafejtéssel valósul meg, az adatfájl-rendszerek és a tárolókötetek vagy meghajtók felett. Ilyen módon az adatokhoz való hozzáférés átlátható a felhasználók, az alkalmazások, az adatbázisok, az operációs rendszerek és a tárolókezelő rendszerek számára.  Képforrás

Képforrás

IBM Guardium a strukturált és nem strukturált adatforrások titkosításához használják, és méretezhető úgy, hogy továbbra is fedezze az üzleti biztonsági igényeit, még akkor is, ha növekszik.

Végül, az IBM Guardium for File and Database Encryption kényszeríti a házirendek által meghatározott titkosításokat. Központosított titkosítási kulcskezelő képességet kínál, amely lehetővé teszi a vállalkozások számára az adatok biztonságát, miközben biztosítja a GDPR-kompatibilitást. Eközben a házirendek könnyen meghatározhatók egy felhasználóbarát felügyeleti szerver segítségével, majd ezeket számos operációs rendszerben (Windows, Linux és Unix) bevezethetik és bevezethetik..

2. Vormetrikus átlátszó titkosítás

A Vormetrikus átlátszó titkosítás egy TDE, nyugalmi helyzetű biztonsági eszköz központi kulcskezeléssel, felhasználói hozzáférés-vezérléssel, és részletes adathozzáférési naplózást tartalmaz.

A Vormetrikus átlátszó titkosítás egy TDE, nyugalmi helyzetű biztonsági eszköz központi kulcskezeléssel, felhasználói hozzáférés-vezérléssel, és részletes adathozzáférési naplózást tartalmaz.  Képforrás

Képforrás

Ez a titkosítási megoldás kiemeli az a képessége, hogy az adatokat biztonságban tárolja ott, ahol tárolható – helyileg, több felhőalapú tárolási megoldáson keresztül és nagy adatokban. A rendszergazdák választhatják a fájlrendszer-titkosítás működését, vagy a teljes lemez titkosítását.

A Vormetrikus átlátszó titkosítás hatalmas erejét egyszerűen megnézheti a lefedhető adatok megtekintésével: könnyen telepíthető, több tízezer fizikai vagy virtuális szerver lefedésére méretezhető, és Windows, Linux és Unix platformon működik..

A Thales eSecurity ennek a megoldásnak az egyik egyedülálló tulajdonsága, hogy a kezdeti adattitkosítási műveletekhez nincs szükség állásidőre. A rendszergazdák egyszerűen használhatják az „Élő adatátalakítás” opciót, ahol az adatbázisok és fájlok titkosíthatók amíg az adatok használatban vannak.

Megint van nincs állásidő, egy tény, amelyet egyes eszközök mérlegelésekor értékelni lehet, tiszta táblát igényelhet – új adatbázis-kiszolgálókra kell telepíteni, mielőtt az adatok titkosíthatók lennének.

3. A McAfee teljes adatvédelme – Haladó

A McAfee az egyik legnagyobb szereplő az anti-malware megoldások piacán, és teljes adatvédelme – A fejlett titkosítási eszköz igazolja, hogy minőségi termékeket készít.

A McAfee az egyik legnagyobb szereplő az anti-malware megoldások piacán, és teljes adatvédelme – A fejlett titkosítási eszköz igazolja, hogy minőségi termékeket készít.

Ez a vállalati szintű meghajtótitkosító eszköz számos felhasználási esetben működik, beleértve az adatvesztés megakadályozását, a teljes lemez titkosítását, az eszköz vezérlését és a felhőben tárolt adatok védelmét (Dropbox és Google Drive, hogy csak néhányat említsünk). A Windows és a Mac OS X verzióit futtató szerverekre használható.

A lemezek adatainak titkosítása és a hozzáférés ellenőrzése mellett, A McAfee teljes adatvédelmi eszköze automatikusan titkosítja a fájlokat és mappákat, mielőtt a helyi hálózaton mozognak, és még akkor is, ha a hálózaton kívül vannak megosztva.  Meglepő módon ez a teljes adatvédelmi megoldás viszonylag olcsó, figyelembe véve azt a hatalmat, amelyet kis- és közepes méretű vállalkozásoknak ad, amelyek adataikat biztonságban akarják tartani..

Meglepő módon ez a teljes adatvédelmi megoldás viszonylag olcsó, figyelembe véve azt a hatalmat, amelyet kis- és közepes méretű vállalkozásoknak ad, amelyek adataikat biztonságban akarják tartani..

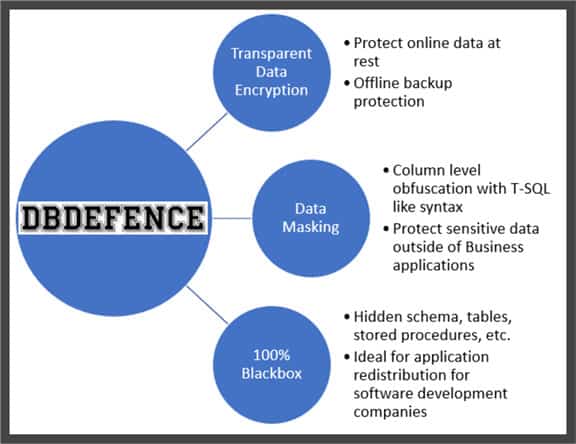

4. DbDefence a Microsoft SQL számára

A Microsoft SQL Server szolgáltatást (beleértve az SQL Express-t és a LocalDB-t) használó vállalkozások számára néhány szoftvermegoldás kínál adatbiztonságot DbDefence; ez vitathatatlanul a legideálisabb eszköz az SQL adatok titkosításához.

A Microsoft SQL Server szolgáltatást (beleértve az SQL Express-t és a LocalDB-t) használó vállalkozások számára néhány szoftvermegoldás kínál adatbiztonságot DbDefence; ez vitathatatlanul a legideálisabb eszköz az SQL adatok titkosításához.

Ez a TDE eszköz adatbiztonságot kínál a teljesítménysebesség veszélyeztetése nélkül. A DBA-k teljes ellenőrzés alatt tartják a szükséges programokat a DbDefence biztonságához és konfigurálásához ahhoz, hogy táblákon (mindegyikben vagy mindegyikben), a bejelentkezésekben és a korlátozott adatokhoz hozzáférő alkalmazásokban dolgozzon..  Képforrás

Képforrás

A konfigurációs módok az adatbázis-adatok három szintű biztonságát teszik lehetővé:

- TDE amely gondoskodik a titkosításról, miközben az adatok nyugalomban vannak

- A „Fekete doboz”Funkció, amely megakadályozza, hogy az adatbázisok objektumok (táblázatok, eljárások és funkciók) között megfelelő engedély nélküli böngészést végezzenek

- Középértékű megoldás, az úgynevezett adatmaszkolás (PDF) és amely lehetővé teszi a TDE védelmet, valamint az érzékeny oszlopok elrejtését az adminisztrátorok és más energiafelhasználók ellen

Végül, a DbDefence hatékony titkosítási eszköz, amelyet könnyű beállítani és futtatni; ez egyszerűen egy egyszerű, hatékony SQL adatbázis-titkosítás, és mégis apró digitális lábnyomával rendelkezik.

5. BitLocker

Ez egy teljes lemezes titkosítási megoldás, amely a Microsoft Inc. útján érkezik hozzánk. Mivel a világ több mint 90% -a használja az egyik operációs rendszerét, és figyelembe véve a Windows 10-et is, az asztali operációs rendszerek piaci részesedésének csaknem 49% -át, Fontos tudni, hogy a legnépszerűbb operációs rendszerre milyen módon lehet biztonságot biztosítani.

Ez egy teljes lemezes titkosítási megoldás, amely a Microsoft Inc. útján érkezik hozzánk. Mivel a világ több mint 90% -a használja az egyik operációs rendszerét, és figyelembe véve a Windows 10-et is, az asztali operációs rendszerek piaci részesedésének csaknem 49% -át, Fontos tudni, hogy a legnépszerűbb operációs rendszerre milyen módon lehet biztonságot biztosítani.

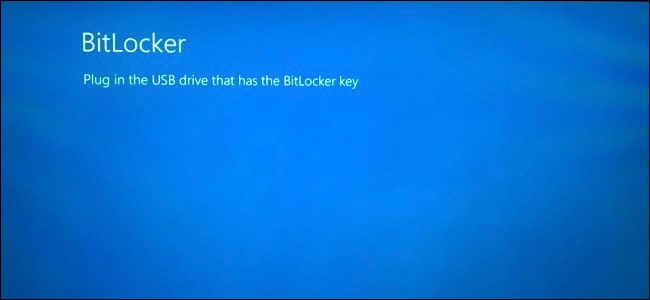

A BitLocker meghajtótitkosítás, ahogy hivatalosan ismert, egy beépített Windows adatvédelmi szolgáltatás, amely a Windows operációs rendszerekkel elérhető már a Vista elején. Arra szolgál, hogy megvédje a felhasználókat az adatok elvesztésétől vagy lopásától, amely akkor következhet be, ha egy eszközt ellopnak, elvesznek vagy gondatlanul leszerelnek..  A titkosító eszköz használatának legjobb módja a Megbízható platformmodul (TPM) – hardver biztonsági szolgáltatás, amely ma szinte minden új számítógéphez tartozik. Enélkül a BitLocker továbbra is a meghajtók titkosításában fog működni, ám inkább a titkosított eszközök indításakor kérje a rendszergazdát az indítási kulcsot tartalmazó USB-meghajtó behelyezéséről.

A titkosító eszköz használatának legjobb módja a Megbízható platformmodul (TPM) – hardver biztonsági szolgáltatás, amely ma szinte minden új számítógéphez tartozik. Enélkül a BitLocker továbbra is a meghajtók titkosításában fog működni, ám inkább a titkosított eszközök indításakor kérje a rendszergazdát az indítási kulcsot tartalmazó USB-meghajtó behelyezéséről.

A biztonsági eszköz mögött álló fő koncepció annak biztosítása, hogy semmiféle jogosulatlan hozzáférést ne kapjon meghajtóra – akár szoftver-támadó eszközök futtatásával, akár a merevlemez fizikai áthelyezésével egy másik számítógépre..

A BitLocker elbűvölő tényezője az, hogy a lemez biztonságához minden adat és csak néhány kattintás szükséges.

Néhány szó óvatosan

Most, bár ezek a titkosítási eszközök lehetőséget kínálnak az adatok biztonságára, mindig lesz egy gyenge pont: az adminisztrátor. Mivel a hackereknek hozzáférést kell biztosítaniuk a rendszergazdai jelszóhoz – akár a jelszó biztonságos megőrzésének gondatlanságából, akár azért, mert nem törődtek vele eléggé ahhoz, hogy egy összetett jelszót használhassanak – semmi nem akadályozza meg őket abban, hogy teljes hozzáférést kapjanak az adatokhoz.

Megoldás: soha ne használjon alapértelmezett jelszavakat. Készítsen komplex jelszavakat is, amelyeket nem lehet kitalálni, és ne írja le azokat, ahol bárki megtalálhatja őket.

Ugyanez vonatkozik azokra az alkalmazásokra, amelyek engedélyt kapnak a lemezek, fájlrendszerek vagy adatbázisok elérésére; a hackerek kihasználhatják az alkalmazásokban levő minden gyengeséget, és kihasználhatják az adatokat.

Megoldás: vigyázzon, milyen szerepeket és engedélyeket adsz minden alkalmazáshoz. Tartsa be a javításokat és a frissítéseket, így minden felhasználás meghiúsulhat.

Van-e hátránya az adatbázis-titkosító eszközök használatának?

Rendben, mindezt az időt azzal töltöttük, hogy megvitassuk, mely eszközök lennének a legmegfelelőbbek számos kiszolgáló-beállítási forgatókönyvhöz. Néhány óvintézkedést meg is érintettünk.

Most megnézzük, hogy mi van a hátrányokkal az adatbázis titkosításában. Mert, bár valószínűleg hajlandó megvédeni adatait, vannak bizonyos szempontok, amelyekre szem előtt kell tartania a figyelmet. Ők:

- Elfelejtette a jelszót – az adminisztrátoroknak összetett jelszavakat kell használniuk az adatbázisuk valódi biztonságához, és sajnos ez sokkal könnyebbé teszi az elfelejtést; ha igen, akkor valószínűleg nincs mód az adatok elérésére soha.

- A biztonság téves érzése – Noha az adatok titkosítása ezeknek a legújabb eszközöknek köszönhetően biztosítja az Ön adatait, ez nem azt jelenti, hogy elengedni kell az őrségét; mindig keresse a hackelés új módszereit. Ügyeljen arra, hogy az egész digitális környezetet javítva és frissített állapotban tartsa.

- Erőforrás-öklendezés – noha a legtöbb adatbázis-titkosítási eszköz nem igényel erőforrást, az eset változhat, amikor az adatok növekednek, és ha egyre több felhasználó vagy alkalmazás vesz igénybe egyre több adatot. Ezt a biztonsági költséget ellensúlyozhatja a források növekedése, de ez azt is jelenti, hogy a menedzsment meggyőződik a költségvetés növelésében

Ezeket a hátrányokat tekintve biztonságosan elmondható, hogy az előnyök messze meghaladják őket. Ez arra a következtetésre vezet minket, hogy: Ha érzékeny és bizalmas adatai vannak, akkor mindig fontolóra kell vennie azok titkosítását.

Kiemelt kép: tumbledore a Pixabay-től

adatbázis-titkosítási eszköz

Az adatbiztonság fontos tényező az üzleti világban, és az adatbázis-titkosítás egy hatékony módja annak, hogy megvédjük az érzékeny adatokat. Az IBM Guardium, a Vormetrikus átlátszó titkosítás, a McAfee teljes adatvédelme – Haladó, a DbDefence a Microsoft SQL számára és a BitLocker az öt legjobb adatbázis-titkosítási eszköz közül. Az adatbázis-titkosítás lehetővé teszi, hogy az adatokat csak a megfelelő kulcs segítségével lehessen megfejteni, és így megvédje azokat a jogosulatlan hozzáféréstől. Az adatbázis-titkosítás hátránya azonban az, hogy az emberi hiba miatt az érzékeny adatok titkosítatlan fájltároló helyeken vagy rendszerekben tárolhatók. Az adatbiztonság fontos, és az adatbázis-titkosítás egy hatékony módja annak, hogy megvédjük az érzékeny adatokat.