Что такое NIDS / Сетевые системы обнаружения вторжений?

NIDS – это сокращение от системы обнаружения вторжений в сеть. NIDS обнаруживает в сети злонамеренное поведение, такое как взлом, сканирование портов и отказ в обслуживании.

Вот наш список 9 лучших инструментов NIDS (Системы обнаружения вторжений в сеть):

- Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- фырканье

- Bro

- Suricata

- IBM QRadar

- Лук безопасности

- Открыть WIPS-NG

- Саган

- Splunk

Цель NIDS

Системы обнаружения вторжений ищут шаблоны в сетевой активности для выявления вредоносной активности. Потребность в этой категории систем безопасности возникла из-за изменений в хакерских методах в ответ на ранее успешные стратегии по блокированию вредоносных действий..

Межсетевые экраны стали очень эффективными при блокировании попыток входящего соединения. Антивирусное ПО успешно идентифицировано инфекции, передаваемые через USB-накопители, диски с данными и вложения электронной почты. С блокировкой традиционных вредоносных методов хакеры обратились к таким стратегиям атак, как атаки распределенного отказа в обслуживании (DDoS). Пограничные сервисы теперь делают эти векторы атаки менее опасными.

сегодня, расширенная постоянная угроза (APT) это самая большая проблема для сетевых менеджеров. Эти стратегии нападения даже сейчас используются национальными правительствами как часть гибридной войны. В сценарии APT группа хакеров получает доступ к корпоративной сети и использует ресурсы компании в своих целях, а также получает доступ к данным компании для продажи..

Сбор личных данных, хранящихся в базах данных компании, стал прибыльным бизнесом благодаря агентствам данных. Эта информация также может быть использована в злонамеренных целях и может также внести свой вклад в стратегии доступа через доксирование. Информация, содержащаяся в базах данных клиентов, поставщиков и сотрудников компании, является полезным ресурсом для китобойных и подводных кампаний. Эти методы эффективно использовались мошенниками, чтобы заставить сотрудников компании перевести деньги или раскрыть секреты лично. Эти методы могут быть используется для шантажа работников компании действовать против интересов своих работодателей.

Недовольные сотрудники также представляют проблемы для безопасности корпоративных данных. Одинокий работник с доступом к сети и базе данных может нанести ущерб, используя авторизованные учетные записи, чтобы нанести ущерб или украсть данные.

Так, сетевая безопасность теперь должна охватывать методы, выходящие далеко за рамки блокировки несанкционированного доступа и предотвращение установки вредоносного программного обеспечения. Сетевые системы обнаружения вторжений предлагают очень эффективную защиту от всех скрытых действий злоумышленников, злонамеренных действий сотрудников и маскировки мошенников.

Разница между NIDS и SIEM

При поиске новых систем безопасности для вашей сети вы встретите термин SIEM. Вы можете задаться вопросом, означает ли это то же самое, что и NIDS.

Существует много совпадений между определениями SIEM и NIDS. SIEM означает Информация о безопасности и управление событиями. Область SIEM представляет собой комбинацию двух ранее существующих категорий программного обеспечения для защиты. Есть Управление информацией о безопасности (SIM) и Управление событиями безопасности (SEM).

Область SEM очень похожа на NIDS. Управление событиями безопасности – это категория SIEM, которая фокусируется на изучении сетевого трафика в реальном времени. Это точно так же, как специализация сетевых систем обнаружения вторжений.

NIDS или HIDS

Сетевые системы обнаружения вторжений являются частью более широкой категории, а именно системы обнаружения вторжений. Другой тип IDS – это система обнаружения вторжений на базе хоста или HIDS. Основанные на хосте системы обнаружения вторжений примерно эквивалентны элементу управления информацией безопасности в SIEM.

Пока сетевые системы обнаружения вторжений смотрят на живые данные, хост-системы обнаружения вторжений проверяют файлы журналов в системе. Преимущество NIDS состоит в том, что эти системы незамедлительны. Посмотрев на сетевой трафик, как это происходит, они могут быстро принять меры. Тем не менее, многие действия злоумышленников могут быть обнаружены только по серии действий. Хакеры могут даже разделить вредоносные команды между пакетами данных. Поскольку NIDS работает на уровне пакетов, он менее способен обнаруживать стратегии проникновения, распространяющиеся по пакетам..

HIDS проверяет данные о событиях после их сохранения в журналах. Запись записей в файлы журнала создает задержки в ответах. Однако эта стратегия позволяет аналитическим инструментам обнаруживать действия, которые происходят одновременно в нескольких точках сети. Например, если одна и та же учетная запись пользователя используется для входа в сеть из разрозненных географических местоположений, а сотрудник, которому назначена эта учетная запись, не находится ни в одном из этих мест, то очевидно, что учетная запись была взломана.

Злоумышленники знают, что файлы журналов могут раскрывать их действия, поэтому удаление записей журнала является защитной стратегией, используемой хакерами. Поэтому защита файлов журнала является важным элементом системы HIDS..

Как NIDS, так и HIDS имеют преимущества. NIDS дает быстрые результаты. Тем не менее, эти системы должны учиться на обычном сетевом трафике, чтобы они не могли создавать отчеты.ложные срабатывания.«Особенно в первые недели работы в сети, инструменты NIDS имеют тенденцию чрезмерно обнаруживать вторжения и создавать поток предупреждений, которые подтверждают регулярную активность. С одной стороны, вы не хотите отфильтровывать предупреждения и рискуете пропустить действия злоумышленника. Однако, с другой стороны, чрезмерно чувствительные NIDS могут испытать терпение команды сетевого администрирования..

HIDS дает более медленный ответ, но может дать более точная картина деятельности злоумышленника потому что он может анализировать записи событий из широкого спектра источников журналирования. Вам необходимо использовать подход SIEM и использовать как NIDS, так и HIDS для защиты вашей сети..

Методы обнаружения NIDS

NIDS используют два основных метода обнаружения:

- Обнаружение аномалий

- Обнаружение на основе сигнатур

Стратегии на основе сигнатур возникли из методов обнаружения, используемых антивирусным программным обеспечением. Программа сканирования ищет шаблоны в сетевом трафике, включая последовательности байтов и типичные типы пакетов которые регулярно используются для атак.

Подход, основанный на аномалиях сравнивает текущий сетевой трафик с типичной активностью. Таким образом, эта стратегия требует фазы обучения, которая устанавливает образец нормальной деятельности. Примером такого типа обнаружения может быть количество неудачных попыток входа в систему. Можно ожидать, что пользователь несколько раз ошибется в вводе пароля, но запрограммированная попытка взлома методом «грубой силы» будет использовать множество комбинаций паролей, чередующихся по быстрой последовательности. Это очень простой пример. В данной области модели действий, которые ищет подход, основанный на аномалиях, могут представлять собой очень сложные комбинации действий..

Обнаружение вторжений и предотвращение вторжений

Обнаружение вторжения – это первый шаг к обеспечению безопасности вашей сети.. Следующий шаг – сделать что-то, чтобы заблокировать злоумышленника. В небольшой сети вы могли бы принять меры по вмешательству вручную, обновив таблицы брандмауэра для блокировки IP-адресов злоумышленников и приостановив работу скомпрометированных учетных записей пользователей. Однако в большой сети и в системах, которые должны работать круглосуточно, вам действительно необходимо устранить угрозу с помощью автоматизированных рабочих процессов. Автоматическое вмешательство для устранения действий злоумышленника является определяющим отличием между системами обнаружения злоумышленников и системы предотвращения вторжений (IPS).

Точная настройка правил обнаружения и политик исправления имеет жизненно важное значение в стратегиях IPS, поскольку сверхчувствительное правило обнаружения может блокировать подлинных пользователей и завершать работу вашей системы..

Рекомендуемые NIDS

В этом руководстве основное внимание уделяется NIDS, а не инструментам HIDS или программному обеспечению IPS. Удивительно, но многие из ведущих NIDS бесплатны, а другие лучшие инструменты предлагают бесплатные пробные периоды..

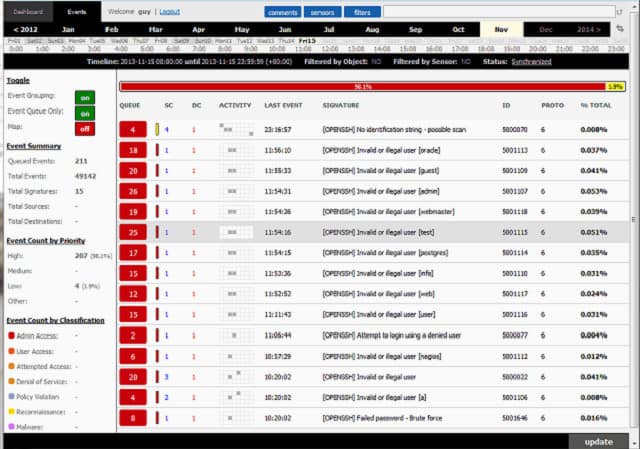

1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Менеджер событий SolarWinds Security это в основном пакет HIDS, но Вы также можете использовать функции NIDS с этим инструментом. Инструмент может использоваться как аналитическая утилита для обработки данных, собранных Snort. Вы можете прочитать больше о Snort ниже. Snort может захватывать данные о трафике, которые вы можете просматривать через 1. Менеджер событий.

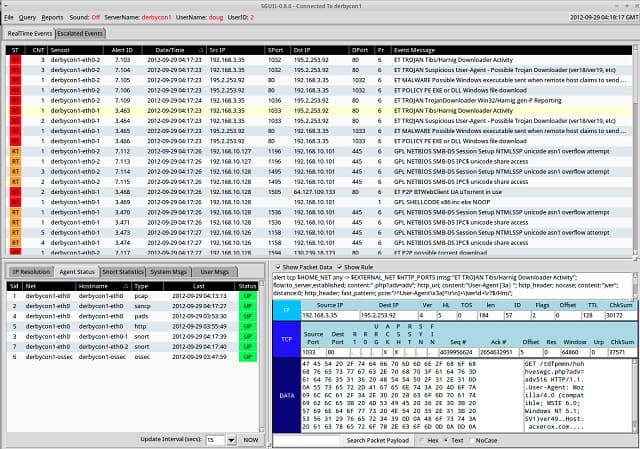

Сочетание NIDS и HIDS делает это действительно мощным инструментом безопасности. Раздел NIDS Менеджера событий безопасности включает базу правил, которая называется правила корреляции событий, это обнаружит аномалии активности, которые указывают на вторжение. Инструмент может быть настроен на автоматическую реализацию рабочих процессов при обнаружении предупреждения о вторжении. Эти действия называются Активные ответы. Действия, которые вы можете автоматически запустить при обнаружении аномалии, включают: остановку или запуск процессов и служб, приостановку учетных записей пользователей, блокировку IP-адресов и отправку уведомлений Эл. адрес, Сообщение SNMP, или запись с экрана. Активные ответы превращают SolarWinds Security Event Manager в Система предотвращения вторжений.

Это вершина линии IDS, доступной на рынке сегодня, и она не бесплатна. Программное обеспечение будет работать только на Windows Server операционная система, но она может собирать данные из Linux, Юникс, и Mac OS также как и Windows. Вы можете получить Менеджер событий SolarWinds Security на 30-дневная бесплатная пробная версия.

SolarWinds Security Event ManagerЗагрузить 30-дневную бесплатную пробную версию

2. фыркать

Snort, принадлежащий Cisco Systems, является проектом с открытым исходным кодом и является бесплатно использовать. Это ведущий NIDS сегодня и многие другие инструменты сетевого анализа были написаны для использования его результатов. Программное обеспечение может быть установлено на Windows, Linux, и Юникс.

На самом деле это система анализа пакетов, которая будет собирать копии сетевого трафика для анализа. У инструмента, однако, есть другие режимы, и одним из них является обнаружение вторжения. В режиме обнаружения вторжения Snort применяет «базовые политики,”, Которая является основой правила обнаружения инструмента.

Базовые политики делают Snort гибким, расширяемым и адаптируемым. Вам необходимо настроить политики так, чтобы они соответствовали типичным действиям вашей сети и уменьшали количество случаев «ложные срабатывания.«Вы можете написать свои собственные базовые политики, но вам это не нужно, потому что вы можете загрузить пакет с веб-сайта Snort. Существует очень большое пользовательское сообщество для Snort и эти пользователи общаются через форум. Опытные пользователи делают свои собственные советы и доработки доступными для других бесплатно. Вы также можете получить дополнительные базовые политики от сообщества бесплатно. Поскольку Snort используют очень много людей, на форумах всегда можно найти новые идеи и новые базовые политики..

3. Братан

Бро является NIDS, как Snort, однако, он имеет большое преимущество перед системой Snort – этот инструмент работает на Уровень приложений. Эта бесплатный NIDS широко предпочитается научными и академическими кругами.

Это как система на основе сигнатур и он также использует методы обнаружения на основе аномалий. Умеет определять паттерны битового уровня которые указывают на злонамеренную деятельность через пакеты.

Процесс обнаружения обрабатывается в две фазы. Первый из них управляется Bro Event Engine. Поскольку данные оцениваются на уровне выше пакета, анализ не может быть выполнен мгновенно. Должен быть уровень буферизации, чтобы достаточное количество пакетов можно было оценить вместе. Таким образом, Bro немного медленнее, чем типичные NIDS на уровне пакетов, но все же выявляет вредоносную активность быстрее, чем HIDS. Собранные данные оцениваются сценарии политики, которая является второй фазой процесса обнаружения.

Можно настроить действия по исправлению автоматически запускаться скриптом политики. Это делает Бро системой предотвращения вторжений. Программное обеспечение может быть установлено на Юникс, Linux, и Mac OS.

4. Суриката

так NIDS, что работает на уровне приложений, придавая ему видимость нескольких пакетов. Это бесплатный инструмент у которого есть очень похожие способности к тем из Bro. Хотя эти системы обнаружения на основе сигнатур работать на уровне приложений, они по-прежнему имеют доступ к деталям пакета, что позволяет программе обработки получить информация на уровне протокола из заголовков пакетов. Это включает в себя шифрование данных, Транспортный уровень и Интернет-слой данные.

так NIDS, что работает на уровне приложений, придавая ему видимость нескольких пакетов. Это бесплатный инструмент у которого есть очень похожие способности к тем из Bro. Хотя эти системы обнаружения на основе сигнатур работать на уровне приложений, они по-прежнему имеют доступ к деталям пакета, что позволяет программе обработки получить информация на уровне протокола из заголовков пакетов. Это включает в себя шифрование данных, Транспортный уровень и Интернет-слой данные.

Этот IDS также использует методы обнаружения на основе аномалий. Помимо пакетных данных Suricata может проверять сертификаты TLS, HTTP-запросы и транзакции DNS. Инструмент также может извлекать сегменты из файлов на уровне битов для обнаружения вирусов..

Suricata является одним из многих инструментов, которые совместимы с Snort структура данных. Умеет реализовывать базовые политики Snort. Большим дополнительным преимуществом этой совместимости является то, что сообщество Snort также может дать вам советы по хитростям, которые можно использовать с Suricata. Другие Snort-совместимые инструменты также могут интегрироваться с Suricata. Это включает Snorby, Anaval, БАЗА, и Squil.

5. IBM QRadar

Этот инструмент IBM SIEM не является бесплатным, но вы можете получить 14-дневную бесплатную пробную версию. Это облачный сервис, так что к нему можно получить доступ откуда угодно. Система охватывает все аспекты обнаружения вторжений, включая лог-центрированные действия HIDS а также изучение данных о трафике в реальном времени, что также делает это NIDS. Сетевая инфраструктура, которую может отслеживать QRadar, распространяется на облачные сервисы. Политики обнаружения, которые выделяют возможное вторжение, встроены в пакет.

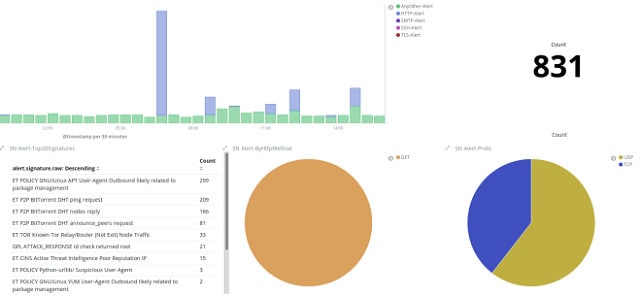

Очень хорошая особенность этого инструмента утилита для моделирования атак это поможет вам проверить вашу систему на наличие уязвимостей. IBM QRadar использует ИИ для облегчения обнаружения вторжений на основе аномалий и имеет очень полную панель инструментов, которая объединяет визуализацию данных и событий. Если вы не хотите использовать службу в облаке, вы можете выбрать локальную версию, которая работает на Windows.

6. Лук безопасности

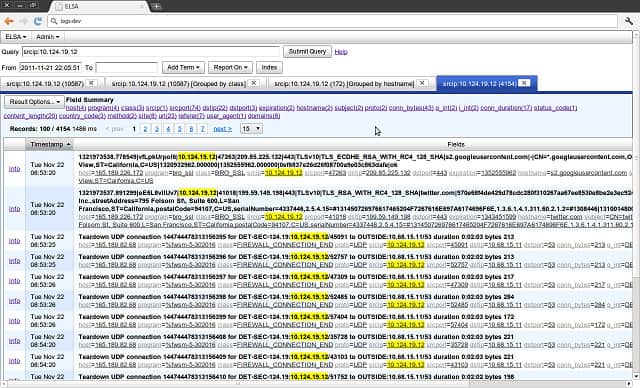

Если вы хотите, чтобы IDS работал на Linux, свободно Пакет Security Onion для NIDS / HIDS является очень хорошим вариантом. Это проект с открытым исходным кодом и поддерживается сообществом. Программное обеспечение для этого инструмента работает на Ubuntu и был взят из других утилит сетевого анализа. Ряд других инструментов, перечисленных в этом руководстве, интегрированы в пакет Security Onion: фырканье, Bro, и Suricata. Функциональность HIDS обеспечивается OSSEC и передний конец является Kibana система. Другие известные инструменты мониторинга сети, включенные в Security Onion, включают ELSA, NetworkMiner, Snorby, Squert, Squil, и Xplico.

Утилита включает в себя широкий спектр инструментов анализа и использует методы на основе сигнатур и аномалий. Хотя повторное использование существующих инструментов означает, что Security Onion извлекает выгоду из репутации своих компонентов, обновления элементов в пакете могут быть сложными.

7. Откройте WIPS-NG

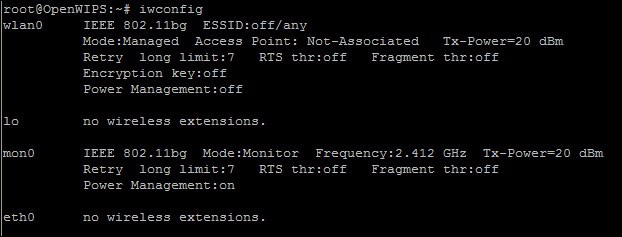

Open WIPS-NG является открытый источник Проект, который поможет вам контролировать беспроводные сети. Инструмент может быть использован как простой Wi-Fi пакет сниффер или как система обнаружения вторжений. Утилита была разработана той же командой, которая создала Aircrack-NG – очень известный инструмент сетевого вторжения, используемый хакерами. Итак, пока вы используете Open WIPS-NG для защиты своей сети, хакеры, которых вы заметите, будут собирать ваши беспроводные сигналы с помощью своего родственного пакета.

Это бесплатный инструмент который устанавливается на Linux. Пакет программного обеспечения включает в себя три компонента. Это датчик, сервер и интерфейс. Open WIPS-NG предлагает ряд инструментов исправления, поэтому датчик выступает в качестве вашего интерфейса с беспроводным приемопередатчиком как для сбора данных, так и для отправки команд.

8. Саган

Саган – это ВЗРЫВ. Однако с добавлением потока данных из фырканье, это может также действовать как NIDS. Кроме того, вы можете использовать Bro или Suricata собирать живые данные для Сагана. Эта бесплатный инструмент может быть установлен на Юникс и Unix-подобные операционные системы, что означает, что он будет работать на Linux и Mac OS, но не на винде. Однако он может обрабатывать сообщения журнала событий Windows. Инструмент также совместим с Anaval, БАЗА, Snorby, и Squil.

Полезные дополнения, встроенные в Sagan, включают распределенную обработку и IP-адрес геолокации. Это хорошая идея, потому что хакеры часто используют диапазон IP-адресов для атак вторжения, но упускают из виду тот факт, что общее расположение этих адресов говорит о себе. Саган может выполнять сценарии для автоматизации исправления атаки, которая включает в себя возможность взаимодействия с другими утилитами, такими как таблицы межсетевого экрана и службы каталогов. Эти способности делают его Система предотвращения вторжений.

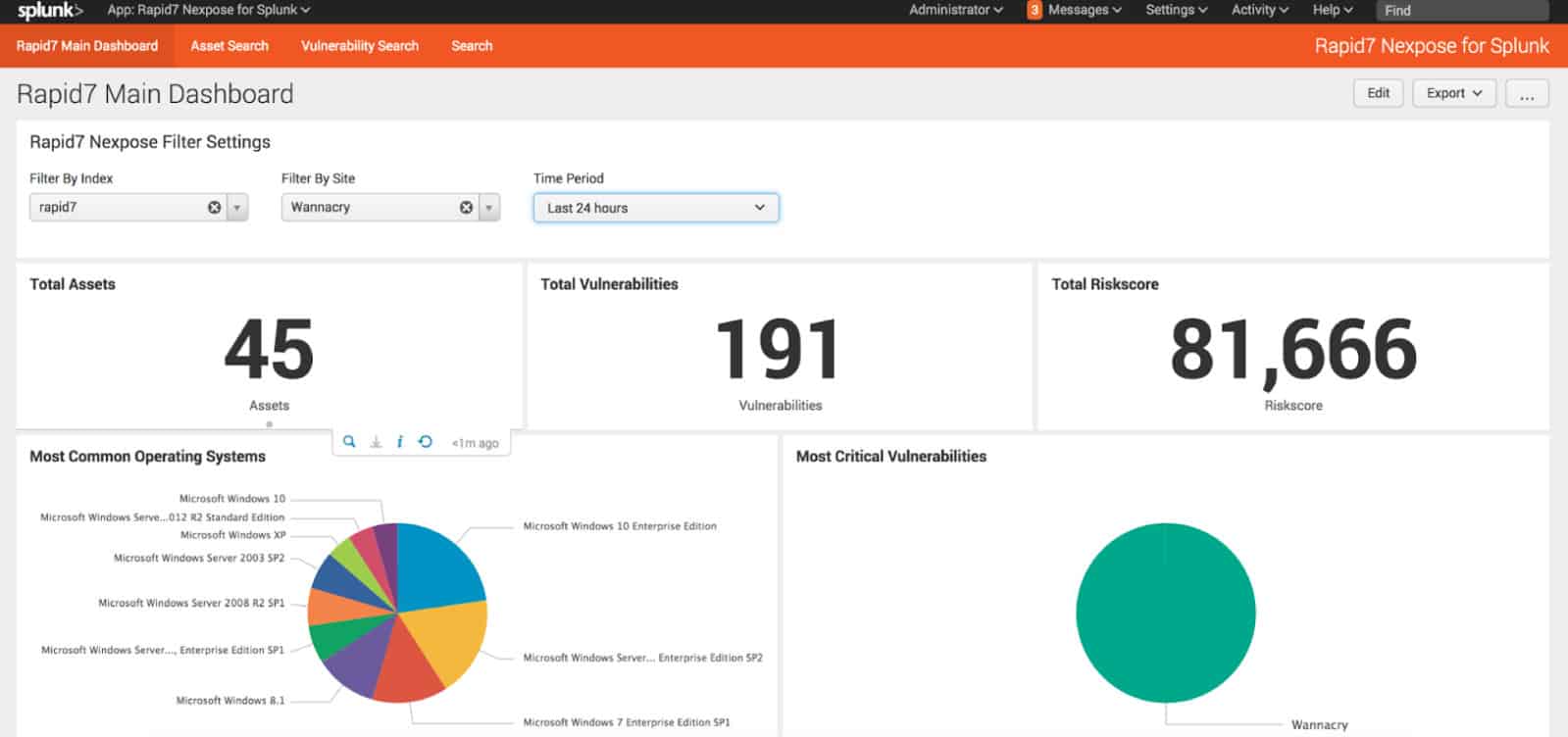

9. Splunk

Splunk – это популярный анализатор сетевого трафика, который также обладает возможностями NIDS и HIDS. Инструмент может быть установлен на Windows и на Linux. Утилита доступна в трех редакциях. Это Splunk Free, Splunk Light, Splunk Enterprise и Splunk Cloud. Ты можешь получить 15-дневная пробная версия к облачной версии инструмента и 60-дневная бесплатная пробная версия Splunk Enterprise. Splunk Light доступен на 30-дневная бесплатная пробная версия. Все эти версии включают в себя возможности сбора данных и обнаружения аномалий.

Функции безопасности Splunk могут быть улучшены с помощью надстройки, называемой Splunk Enterprise Security. Это доступно на 7-дневную бесплатную пробную версию. Этот инструмент повышает точность обнаружения аномалий и снижает количество ложных срабатываний благодаря использованию ИИ. Степень предупреждений может быть скорректирована с помощью уровня серьезности предупреждений, чтобы предотвратить чрезмерное усердие команды администратора системы из-за чрезмерно усердного модуля отчетности..

Splunk включает ссылку на файл журнала, чтобы вы могли получить исторический обзор событий. Вы можете определить закономерности атак и вторжений, наблюдая за частотой злонамеренных действий с течением времени..

Внедрение NIDS

Риски, которые угрожают вашей сетевой безопасности, теперь настолько обширны, что вы на самом деле нет выбора, внедрять или нет сетевые системы обнаружения вторжений. Они необходимы. К счастью, у вас есть выбор, какой инструмент NIDS вы установите.

В настоящее время на рынке существует множество инструментов NIDS, и большинство из них очень эффективны. тем не мение, вам, вероятно, не хватает времени, чтобы исследовать их все. Вот почему мы составили это руководство. Вы можете сузить свой поиск до лучших инструментов NIDS, которые мы включили в наш список.

Все инструменты в списке либо бесплатно или доступны как бесплатные пробные предложения. Вы сможете пройти пару из них через их темпы. Просто сузьте список в соответствии с операционной системой, а затем оцените, какие функции в коротком списке соответствуют размеру вашей сети и вашим потребностям в безопасности..

Вы используете инструмент NIDS? Что вы выбрали для установки? Вы также опробовали HIDS? Как бы вы сравнили две альтернативные стратегии? Оставьте сообщение в Комментарии раздел ниже и поделитесь своим опытом с сообществом.

Изображение: Хакер Киберпреступление от Pixabay. Всеобщее достояние.

х систем обнаружения вторжений (NIDS). Однако, SIEM включает в себя не только обнаружение вторжений, но и управление событиями безопасности, анализ журналов и многое другое. Таким образом, NIDS – это часть SIEM, но не все SIEM являются NIDS. NIDS или HIDS Помимо NIDS, существует еще один тип систем обнаружения вторжений – HIDS, что означает системы обнаружения вторжений на хосте. HIDS работает на отдельном компьютере и обнаруживает вредоносную активность на этом компьютере. NIDS, с другой стороны, работает на сетевом уровне и обнаруживает вредоносную активность на всей сети. Обычно, NIDS используется в крупных организациях, где есть множество компьютеров и устройств, а HIDS – в малых организациях или на отдельных компьютерах. Методы обнаружения NIDS Существует несколько методов обнаружения вторжений, используемых NIDS: сигнатурный анализ, анализ аномалий и гибридный анализ. Сигнатурный анализ использует базу данных известных угроз и сравнивает ее с сетевым трафиком, чтобы обнаружить вредоносную активность. Анализ аномалий использует статистические методы для определения необычной активности в сети, которая может указывать на вредоносную активность. Гибридный анализ использует оба метода для обнаружения вредоносной активности. Обнаружение вторжений и предотвращение вторжений Цель NIDS – обнаружить вредоносную активность в сети. Однако, NIDS не может предотвратить вторжение. Он может только обнаружить его и предупредить администратора сети. Для предотвращения вторжений необходимо использовать другие методы, такие как межсетевые экраны, антивирусное ПО и политики безопасности. Рекомендуемые NIDS Вот список рекомендуемых NIDS: 1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) 2. фыркать 3. Братан 4. Суриката 5. IBM QRadar 6. Лук безопасности 7. Откройте WIPS-NG 8. Саган 9. Splunk Внедрение NIDS Внедрение NIDS может быть сложным процессом, который требует определенных знаний и навыков. Необходимо правильно настроить систему и настроить ее для обнаружения вредоносной активности в сети. Также необходимо обучить персонал, чтобы они могли правильно использовать систему и реагировать на обнаруженные угрозы.

х систем обнаружения вторжений (NIDS). Однако, SIEM включает в себя не только обнаружение вторжений, но и управление событиями безопасности, анализ журналов и многое другое. Таким образом, NIDS – это часть SIEM, но не все SIEM являются NIDS. NIDS или HIDS Помимо NIDS, существует еще один тип систем обнаружения вторжений – HIDS, что означает системы обнаружения вторжений на хосте. HIDS работает на отдельном компьютере и обнаруживает вредоносную активность на этом компьютере. NIDS, с другой стороны, работает на сетевом уровне и обнаруживает вредоносную активность на всей сети. Оба типа систем обнаружения вторжений имеют свои преимущества и недостатки, и выбор между ними зависит от конкретных потребностей вашей сети. Методы обнаружения NIDS Существует несколько методов обнаружения вторжений, используемых в NIDS: сигнатурный, аномальный и гибридный. Сигнатурный метод использует базу данных известных угроз и сравнивает ее с сетевым трафиком, чтобы обнаружить вредоносную активность. Аномальный метод использует статистический анализ для определения необычной активности в сети, которая может указывать на вредоносную активность. Гибридный метод комбинирует оба подхода для более точного обнаружения вредоносной активности. Обнаружение вторжений и предотвращение вторжений Цель NIDS – обнаружить вредоносную активность в сети. Однако, NIDS не всегда может предотвратить вторжение. Вместо этого NIDS может предупредить администратора сети о вредоносной активности, чтобы он мог принять меры для предотвращения вторжения. Рекомендуемые NIDS Вот список рекомендуемых NIDS: 1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) 2. фыркать 3. Братан 4. Суриката 5. IBM QRadar 6. Лук безопасности 7. Откройте WIPS-NG 8. Саган 9. Splunk Внедрение NIDS Внедрение NIDS может быть сложным процессом, который требует определенных знаний и опыта. Лучше всего обратиться к профессионалам в области сетевой безопасности, чтобы помочь вам внедрить NIDS в вашей сети.

х систем обнаружения вторжений (NIDS). Однако, SIEM включает в себя не только обнаружение вторжений, но и управление событиями безопасности, анализ журналов и многое другое. Таким образом, NIDS – это часть SIEM, но не все SIEM являются NIDS. NIDS или HIDS Помимо NIDS, существует еще один тип систем обнаружения вторжений – HIDS, что означает системы обнаружения вторжений на хосте. HIDS работает на отдельном компьютере и обнаруживает вредоносную активность на этом компьютере. NIDS, с другой стороны, работает на сетевом уровне и обнаруживает вредоносную активность на всей сети. Оба типа систем обнаружения вторжений имеют свои преимущества и недостатки, и выбор между ними зависит от конкретных потребностей вашей сети. Методы обнаружения NIDS Существует несколько методов обнаружения вторжений, используемых в NIDS: сигнатурный, аномальный и гибридный. Сигнатурный метод использует базу данных известных угроз и сравнивает ее с сетевым трафиком, чтобы обнаружить вредоносную активность. Аномальный метод использует статистический анализ для определения необычной активности в сети, которая может указывать на вредоносную активность. Гибридный метод комбинирует оба подхода для более точного обнаружения вредоносной активности. Обнаружение вторжений и предотвращение вторжений Цель NIDS – обнаружить вредоносную активность в сети. Однако, NIDS не всегда может предотвратить вторжение. Вместо этого NIDS может предупредить администратора сети о вредоносной активности, чтобы он мог принять меры для предотвращения вторжения. Рекомендуемые NIDS Вот список рекомендуемых NIDS: 1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) 2. фыркать 3. Братан 4. Суриката 5. IBM QRadar 6. Лук безопасности 7. Откройте WIPS-NG 8. Саган 9. Splunk Внедрение NIDS Внедрение NIDS может быть сложным процессом, который требует определенных знаний и опыта. Лучше всего обратиться к профессионалам в области сетевой безопасности, чтобы помочь вам внедрить NIDS в вашей сети.