Mi az a behatolásérzékelő rendszer (IDS)?

Behatolásjelző rendszer (IDS) figyeli a hálózati forgalmat a szokatlan vagy gyanús tevékenységek szempontjából, és riasztást küld az adminisztrátornak.

Az elsődleges funkció a rendellenes tevékenység észlelése és a hálózati rendszergazda számára történő jelentése, azonban néhány IDS eszköz szabályok alapján intézkedéseket hozhat, ha rosszindulatú tevékenységeket észlelnek, például blokkolhatnak bizonyos forgalmat.

Az alábbiakban bemutatjuk az egyes eszközök részleteit, de ha kevés az ideje, itt található az összefoglaló lista 12 legjobb behatolás-érzékelő rendszer és eszköz:

- SolarWinds biztonsági eseménykezelő (ingyenes próbaverzió) Egyesíti a HIDS és a NIDS funkcionalitást, hogy teljes biztonsági információs és eseménykezelő (SIEM) rendszert kapjon.

- Horkant A Cisco Systems által biztosított és ingyenesen használható, vezető hálózati alapú behatolásjelző rendszer.

- OSSEC Kiváló host alapú behatolás-észlelési rendszer, amely ingyenesen használható.

- ManageEngine EventLog elemző Naplófájl-elemző, amely a behatolás bizonyítékait keresi.

- suricata Hálózati alapú behatolás-érzékelő rendszer, amely az alkalmazás rétegén működik a nagyobb láthatóság érdekében.

- tesó Hálózati monitor és hálózati alapú behatolás-megelőző rendszer.

- Sagan Naplóelemző eszköz, amely képes a snort adatokon generált jelentéseket integrálni, tehát egy HIDS egy kis NIDS-del.

- Biztonsági hagyma Hálózati megfigyelő és biztonsági eszköz, amely más ingyenes eszközökből behúzott elemekből áll.

- AIDE Az Advanced Intrusion Detection Environment egy Unix, Linux és Mac OS HIDS

- OpenWIPS-NG Vezeték nélküli NIDS és behatolás-megelőző rendszer az Aircrack-NG gyártóitól.

- Samhain Egyszerű házigazda-behatolás-érzékelő rendszer Unix, Linux és Mac OS rendszerekhez.

- fail2ban Könnyű host-alapú behatolás-érzékelő rendszer Unix, Linux és Mac OS rendszerekhez.

Behatolás-érzékelő rendszerek típusai

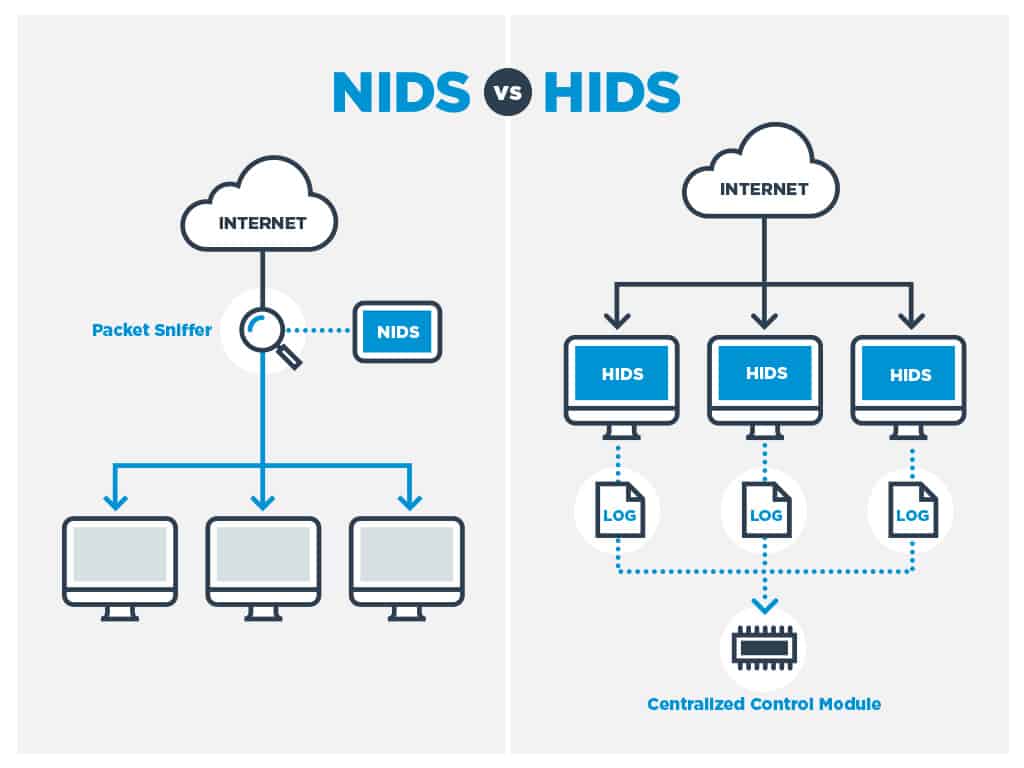

A behatolásjelző rendszereknek két fő típusa van (mindkettőt részletesebben ismertetjük ebben az útmutatóban később):

- Gazda alapú behatolásdetektálás (HIDS) – ez a rendszer a hálózat számítógépe eseményeit fogja megvizsgálni, nem pedig a rendszer körül áthaladó forgalmat.

- Hálózati alapú behatolás-észlelés (NIDS) – ez a rendszer megvizsgálja a hálózat forgalmát.

A hálózati behatolásérzékelő eszközök és rendszerek alapvető fontosságúak a hálózati biztonság szempontjából. szerencsére, ezeket a rendszereket nagyon könnyű használni, és a piacon található legjobb IDS-k legtöbbje szabadon használható. Ebben a beszámolóban a tíz legjobb behatolásjelző rendszerről olvashat, amelyeket most telepíthet, hogy megvédje hálózatát a támadásoktól. A Windows, Linux és Mac eszközökhöz tartozik.

Behatolásjelző rendszerek (HIDS)

Gazda alapú behatolás észlelése, más néven behatolásjelző rendszerek vagy host-alapú IDS, vizsgálja meg a hálózat számítógépe eseményeit, nem pedig a rendszert körüljáró forgalmat. Az ilyen típusú behatolás-érzékelő rendszer rövidítése HIDS és főleg úgy működik, hogy megnézi a védett számítógép adminisztrátori fájljainak adatait. Ezek a fájlok tartalmaznak naplófájlokat és konfigurációs fájlokat.

A HIDS biztonsági másolatot készít a konfigurációs fájlokról, így visszaállíthatja a beállításokat, ha egy rosszindulatú vírus meglazítja a rendszer biztonságát a számítógép beállításainak megváltoztatásával. Egy másik kulcsfontosságú elem, amelytől óvni szeretne, a root hozzáférés Unix-szerű platformon vagy a Windows rendszer regisztrációjának módosítása. A HIDS nem fogja tudni blokkolni ezeket a változásokat, de képesnek kell lennie arra, hogy figyelmeztessen Önt, ha ilyen hozzáférés bekövetkezik.

A HIDS-monitorok minden gazdagépének telepíteni kell valamilyen szoftvert. Csak beszerezheti HIDS-jét egy számítógép figyelésére. azonban, jellemzőbb a HIDS telepítése a hálózat minden eszközére. Ennek oka az, hogy nem akarja figyelmen kívül hagyni a berendezés konfigurációs változásait. Természetesen, ha a hálózaton egynél több HIDS gazdagép van, akkor nem akarja, hogy minden egyesbe bejelentkezzen, hogy visszajelzést kapjon. Így, egy elosztott HIDS rendszernek tartalmaznia kell egy központosított vezérlő modult. Keressen egy rendszert, amely titkosítja a host ügynökök és a központi monitor közötti kommunikációt.

Hálózati behatolásérzékelő rendszerek (NIDS)

A hálózati alapú behatolás-észlelés, más néven hálózati behatolás-érzékelő rendszer vagy hálózati IDS, a hálózat forgalmát vizsgálja. Mint ilyen, egy tipikus NIDS a hálózati forgalom elemzés céljából történő gyűjtése érdekében csomagszippantót kell tartalmaznia.

A NIDS elemző motorja általában szabályalapú, és a saját szabályok hozzáadásával módosítható. Sok NIDS esetén a rendszer szolgáltatója vagy a felhasználói közösség elérhetővé teszi a szabályokat az Ön számára, és ezeket egyszerűen importálhatja a végrehajtásba. Miután megismerte a kiválasztott NIDS szabályszintaxist, elkészítheti saját szabályait.

Láncolás vissza a forgalmi gyűjteményhez, nem akarja lefuttatni az összes forgalmat fájlokba, vagy az egész tételt egy irányítópulton keresztül futtatni mert csak nem lenne képes elemezni az összes ilyen adatot. Tehát a NIDS elemzését vezérlő szabályok szintén szelektív adatgyűjtést hoznak létre. Például, ha van valamilyen aggodalomra okot adó HTTP-forgalom szabálya, akkor a NIDS csak azokat a HTTP-csomagokat veheti fel és tárolja, amelyek ezeket a jellemzőket mutatják.

Jellemzően a NIDS egy speciális hardverdarabra van telepítve. A csúcsminőségű, fizetett vállalati megoldások hálózati készletként jönnek létre, előre telepítve a szoftvert. azonban, nem kell nagy dollárt fizetnie a speciális hardverért. A NIDS-nek szüksége van egy érzékelőmodulra a forgalom felvételéhez, így feltöltheti azt egy LAN elemzőre, vagy dönthet úgy, hogy egy számítógépet kioszt a feladat futtatásához. Ellenőrizze azonban, hogy a feladathoz kiválasztott berendezés elegendő órajel-sebességgel rendelkezik-e ahhoz, hogy ne lassítsa le a hálózatát.

HIDS vagy NIDS?

A rövid válasz mindkettő. A NIDS sokkal több megfigyelési energiát fog biztosítani, mint egy HIDS. A támadásokat elhallgathatja, amikor azok egy NIDS-rel történnek, míg a HIDS csak azt észleli, hogy bármi baj van, ha a fájl vagy az eszköz beállítása már megváltozott. Ugyanakkor csak azért, mert a HIDS-ek nem olyan sok aktivitással rendelkeznek, mint a NIDS-ek, még nem jelenti azt, hogy kevésbé fontosak.

Az a tény, hogy a NIDS rendszerint önálló berendezésre van telepítve, azt jelenti, hogy nem húzza le a szerverek processzorait. azonban, a HIDS aktivitása nem olyan agresszív, mint a NIDS aktivitása. A HIDS funkciót könnyű démon hajthatja végre a számítógépen, és nem szabad túl sok processzort elégetnie. Egyik rendszer sem generál extra hálózati forgalmat.

Érzékelési módszerek: Aláírás vagy anomália alapú IDS

Mindegy, hogy házigazda betolakodás-érzékelő rendszert vagy hálózati behatolás-érzékelő rendszert keres – az IDS-k két működési módot használnak – néhányuk csak egyet vagy a másikot használja, de a legtöbb mindkettőt használja.

- Aláírás-alapú IDS

- Anomália-alapú IDS

Aláírás-alapú IDS

Az aláírás-alapú módszer ellenőrzi az ellenőrző összegeket és az üzenetek hitelesítését. Aláírás-alapú észlelési módszerek ugyanolyan jól alkalmazható a NIDS, mint a HIDS. A HIDS megvizsgálja a napló- és a konfigurációs fájlokat az esetleges váratlan újraírásokra, míg a NIDS a csomagokban lévő ellenőrző összegeket és az olyan rendszerek üzenethitelesítési integritását vizsgálja meg, mint például az SHA1.

A NIDS tartalmazhat olyan aláírások adatbázisait, amelyeket a rosszindulatú tevékenységek forrásainak ismert csomagjai hordoznak. Szerencsére a hackerek nem ülnek a számítógépüknél olyan gépeléssel, mint a düh, annak érdekében, hogy feltörjék a jelszót vagy hozzáférjenek a gyökér felhasználóhoz. Ehelyett automatizált eljárásokat használnak, amelyeket jól ismert hacker eszközök szállítanak. Ezek az eszközök általában ugyanazokat a forgalmi aláírásokat generálják minden alkalommal, mert a számítógépes programok újra és újra megismételik ugyanazokat az utasításokat, nem pedig véletlenszerű variációkat vezetnek be..

Anomália-alapú IDS

Anomália-alapú észlelés váratlan vagy szokatlan tevékenységi mintákat keres. Ez a kategória mind host, mind hálózati alapú behatolásérzékelő rendszerekkel megvalósítható. HIDS esetén egy rendellenesség megismétlődik a sikertelen bejelentkezési kísérletek során, vagy szokatlan tevékenység az eszköz portjain, amelyek jelentik a portok szkennelését.

A NIDS esetében az anomália megközelítés megköveteli az alapvonal meghatározását a viselkedés egy standard helyzet létrehozása érdekében, amellyel összehasonlítható a folyamatban lévő forgalmi minták. A forgalmi minták egy sorát elfogadhatónak tekintik, és amikor a jelenlegi valós idejű forgalom kikerül ezen a tartományon, rendellenességi riasztást vált ki.

IDS módszer kiválasztása

A kifinomult NIDS-k felépíthetik a szokásos viselkedés rekordját, és élettartamuk előrehaladtával beállíthatják határaikat. Összességében mind az aláírás, mind az anomália elemzése sokkal egyszerűbben működik és könnyebben beállítható a HIDS szoftverrel, mint a NIDS esetén..

Az aláírás-alapú módszerek sokkal gyorsabbak, mint az anomália-alapú észlelés. Egy teljesen átfogó anomália motor érinti az AI módszertanát és sok pénzbe kerülhet a fejlesztés. Az aláírás-alapú módszerek azonban az értékek összehasonlításához vezetnek. A HIDS esetében természetesen egy nagyon egyértelmû feladat lehet a minták illesztése a fájlverziókkal, amit bárki végrehajthatott parancssori segédprogramok segítségével, reguláris kifejezésekkel. Tehát ezek fejlesztése nem kerül annyira, és valószínűleg ingyenes behatolásérzékelő rendszerekben kerül alkalmazásra.

Az átfogó behatolás-észlelési rendszernek mind aláírás-alapú módszerekre, mind anomália-alapú eljárásokra van szüksége.

Védje meg a hálózatot IPS-sel

Most meg kell fontolnunk behatolás-megelőző rendszerek (IPS). Az IPS szoftverek és az IDS-k ugyanazon technológia ágai, mert észlelés nélkül nem lehet megelőzni. A behatolási eszközök e két ága közötti különbség kifejezésének másik módja az, hogy passzívnak vagy aktívnak hívjuk őket. Az egyszerű behatolás-figyelő és riasztó rendszert néha a-nak hívják „Passzív” IDS. A rendszer, amely nemcsak észlel egy behatolást, hanem intézkedéseket tesz a károsodások orvoslására és a felfedezett forrás további behatolási tevékenységének blokkolására is, „Reaktív” IDS.

Reaktív IDS-k vagy Az IPS-k általában nem valósítanak meg közvetlenül megoldásokat. Ehelyett kölcsönhatásba lépnek a tűzfalakkal és az alkalmazásokkal a beállítások módosításával. A reaktív HIDS számos hálózati segédeszközzel kölcsönhatásba léphet az eszközök beállításainak, például a SNMP vagy telepített konfigurációs kezelő. A gyökér felhasználó vagy a Windows rendszergazda felhasználóinak támadásait általában nem kezelik automatikusan, mivel egy rendszergazda felhasználó blokkolása vagy a rendszerjelszó megváltoztatása a rendszergazda kizárását eredményezné a hálózatból és a szerverekből.

Az IDS-ek sok felhasználója árvíz jelentette hamis pozitív amikor először telepítik védelmi rendszereiket. Mivel az IPS-ek automatikusan végrehajtják a védelmi stratégiát a riasztási állapot észlelésére. A helytelenül kalibrált IPS-ek pusztítást okozhatnak, és megakadályozhatják a legitim hálózati tevékenységet.

A hamis pozitív események által okozott hálózati zavarok minimalizálása érdekében szakaszosan be kell vezetnie a behatolás-felderítő és -megelőző rendszert. A triggerek testreszabhatók, és a figyelmeztetési feltételeket egyesítheti az egyedi riasztások létrehozásához. A fenyegetések felismerése érdekében végrehajtandó tevékenységekre vonatkozó nyilatkozat a irányelv. A behatolás-észlelési és megelőzési eljárások és a tűzfalak közötti kölcsönhatást különösen finomítani kell annak érdekében, hogy megakadályozzák vállalkozásának valódi felhasználóit a túl szigorú politikák révén..

Behatolásjelző rendszerek típusok és operációs rendszerek szerint

Az IDS szoftver gyártói az Unix-szerű operációs rendszerekre összpontosítanak. Egyesek kódot a POSIX szabvány szerint állítják elő. Ezekben az esetekben ez azt jelenti, hogy a Windows ki van zárva. Mint a Mac OS X és a macOS Mac OS operációs rendszerei az Unix alapúak, ezeket az operációs rendszereket sokkal jobban kiszolgálják az IDS világában, mint más szoftverkategóriákban. Az alábbi táblázat elmagyarázza, hogy melyik IDS-k gazdagép-alapúak, melyek hálózati-alapúak és melyik operációs rendszerekre telepíthetők.

Elolvashat néhány olyan véleményt, amelyek azt állítják, hogy a Security Onion futtatható Windows-on. Ez akkor lehetséges, ha először telepít egy virtuális gépet, és ezen keresztül futtatja. A táblázatban szereplő definíciók szempontjából azonban a szoftvert csak akkor tekintjük kompatibilisnek az operációs rendszerrel, ha közvetlenül telepíthető.

Legfontosabb behatolás-észlelő eszközök & Szoftver

| SolarWinds biztonsági eseménykezelő (INGYENES PRÓBAVERZIÓ) | Mindkét | Nem | Nem | Igen | Nem |

| Horkant | NIDS | Igen | Igen | Igen | Nem |

| OSSEC | HIDS | Igen | Igen | Igen | Igen |

| ManageEngine EventLog elemző | HIDS | Igen | Igen | Igen | Igen |

| suricata | NIDS | Igen | Igen | Igen | Igen |

| tesó | NIDS | Igen | Igen | Nem | Igen |

| Sagan | Mindkét | Igen | Igen | Nem | Igen |

| Biztonsági hagyma | Mindkét | Nem | Igen | Nem | Nem |

| AIDE | HIDS | Igen | Igen | Nem | Igen |

| Nyílt WIPS-NG | NIDS | Nem | Igen | Nem | Nem |

| Samhain | HIDS | Igen | Igen | Nem | Igen |

| fail2ban | HIDS | Igen | Igen | Nem | Igen |

Behatolásjelző rendszerek az Unix számára

A fenti táblázat adatainak Unix-specifikus listává történő visszaállításához íme a HIDS és a NIDS, melyeket az Unix platformon használhat..

Behatolásjelző rendszerek:

- OSSEC

- EventLog Analyzer

- Sagan

- AIDE

- Samhain

- fail2ban

Hálózati behatolásjelző rendszerek:

- Horkant

- tesó

- suricata

- Sagan

Behatolásérzékelő rendszerek Linuxhoz

Az alábbiakban felsoroljuk azokat a host behatolásjelző rendszereket és hálózati betolakodó rendszereket, amelyeket Linux platformon futtathatunk.

Behatolásjelző rendszerek:

- OSSEC

- EventLog Analyzer

- Sagan

- Biztonsági hagyma

- AIDE

- Samhain

- fail2ban

Hálózati behatolásjelző rendszerek:

- Horkant

- tesó

- suricata

- Sagan

- Biztonsági hagyma

- Nyílt WIPS-NG

Behatolásjelző rendszerek Windows rendszerhez

A Windows Server népszerűsége ellenére a behatolás-érzékelő rendszerek fejlesztői nem tűnnek nagy érdeklődésnek a Windows operációs rendszerhez való szoftver előállítása iránt. Itt található néhány a Windowson futó IDS.

Behatolásjelző rendszerek:

- SolarWinds biztonsági eseménykezelő

- OSSEC

- EventLog Analyzer

Hálózati behatolásjelző rendszerek:

- SolarWinds biztonsági eseménykezelő

- Horkant

- suricata

Behatolás-érzékelő rendszerek Mac OS-hez

A Mac tulajdonosok részesülnek abban a tényben, hogy a Mac OS X és a macOS egyaránt Unix alapúak, és így a Mac tulajdonosok számára sokkal több behatolás-észlelési rendszer áll rendelkezésre, mint azok, akik a Windows operációs rendszert futtató számítógépekkel rendelkeznek..

Behatolásjelző rendszerek:

- OSSEC

- EventLog Analyzer

- Sagan

- AIDE

- Samhain

- fail2ban

Hálózati behatolásjelző rendszerek:

- tesó

- suricata

- Sagan

Legjobb behatolás-érzékelő rendszerek és eszközök

Most már látta, hogy az operációs rendszerek gyorsan kiszorítják a host-alapú behatolás-érzékelő rendszereket és a hálózat-alapú behatolás-érzékelő rendszereket, ebben a listában mélyebben betekintünk az egyes legjobb IDS-kbe..

1. SolarWinds biztonsági eseménykezelő (ingyenes próbaverzió)

A SolarWinds biztonsági eseménykezelője (SEM) fut Windows Server, de képes naplózni a Unix, Linux, és Mac operációs rendszer számítógépek és ablakok PC.

Naplókezelőként ez egy host-alapú behatolás-észlelési rendszer, mivel a rendszer fájljainak kezelésére irányul. Ugyanakkor kezeli a Snort által összegyűjtött adatokat, ami részét képezi egy hálózati alapú behatolás-észlelési rendszernek.

A Snort a Cisco Systems által létrehozott széles körben használt csomagmegfigyelő (lásd alább). Speciális adatformátummal rendelkezik, amelyet más IDS eszközgyártók integrálnak termékeikbe. Ez a helyzet a SolarWinds biztonsági eseménykezelő esetén. Hálózati behatolás észlelése A rendszerek megvizsgálják a forgalmi adatokat, amikor azok a hálózaton keringnek. A Security Event Manager NIDS képességeinek telepítéséhez a következőkre van szükség: használja a Snort csomagrögzítő eszközként és a tölcséren rögzített adatokat a biztonsági eseménykezelőhöz elemzés céljából. Bár a LEM HIDS eszközként működik, amikor a naplófájlok létrehozásával és integritásával foglalkozik, képes valós idejű hálózati adatokat fogadni a Snorton keresztül, ami egy NIDS tevékenység.

A SolarWinds termék behatolás-megakadályozó rendszerként is működhet, mivel képes beavatkozást indítani a behatolás észlelésére. A csomag több mint 700 eseménykorrelációs szabályt szállít, amely lehetővé teszi a gyanús tevékenységek észlelését és a helyreállítási tevékenységek automatikus végrehajtását. Ezeket a műveleteket hívják Aktív válaszok.

Ezek az aktív válaszok a következők:

- Esemény riasztások SNMP, képernyő üzenetek vagy e-mail útján

- USB-eszköz izolálása

- Felhasználói fiókok felfüggesztése vagy felhasználói kiutasítás

- IP-cím blokkolása

- Gyilkossági folyamatok

- Rendszer leállítása vagy újraindítása

- Szolgáltatás leállítása

- Szolgáltatás indítása

A Security Event Manager Snort üzenetfeldolgozási képességei nagyon átfogóvá teszik hálózati biztonság eszköz. Rosszindulatú tevékenység szinte azonnal leállítható, köszönhetően az eszköznek annak a képességéhez, hogy a Snort adatait a rendszer más eseményeivel kombinálja. A szolgáltatás megszakításának kockázata a hamis pozitív nagyban csökken a finoman hangolt eseménykorrelációs szabályoknak köszönhetően. Ezt elérheti hálózati biztonság rendszer a 30 napos ingyenes próbaverzió.

A SZERKESZTŐ Választása

Alapvető eszköz a biztonság javításában, az eseményekre való reagálásban és a megfelelés elérésében.

Letöltés: Töltse le a 30 napos INGYENES próbaverziót

Hivatalos oldal: https://www.solarwinds.com/security-event-manager

OS: ablakok

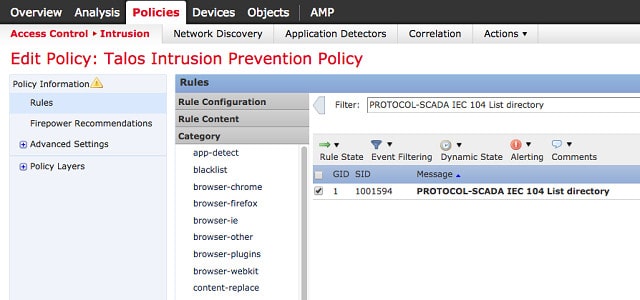

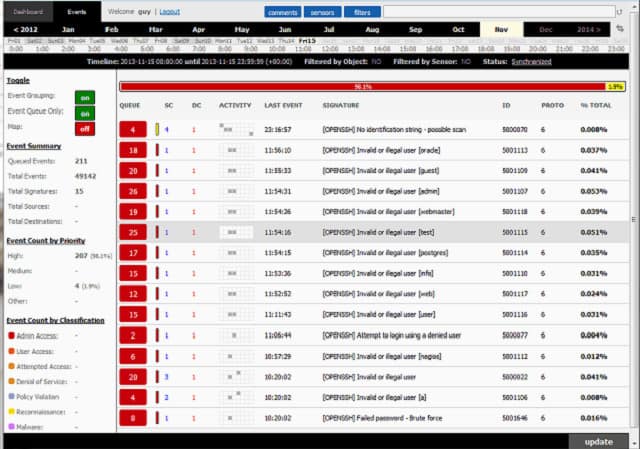

2. Snort

Snort van a NIDS iparági vezetője, de továbbra is szabadon használható. Ez egyike azon kevés IDS-knek, amelyek telepíthetők a Windows rendszerre. A Cisco készítette. A rendszer három különféle üzemmódban működtethető és védelmi stratégiákat hajthat végre, tehát egy behatolásmegelőző rendszer, és egy behatolás-érzékelő rendszer is..

A Snort három módja:

- Sniffer mód

- Csomagkezelő

- Behatolás észlelése

A snort csak csomagszippantóként használható, anélkül, hogy bekapcsolná a behatolás észlelési képességeit. Ebben az üzemmódban a hálózaton áthaladó csomagok élő leolvasása történik. Csomagnaplózási módban a csomag részleteit fájlba írják.

Amikor hozzáfér a Snort behatolásjelző funkcióihoz, egy elemző modult hív fel, amely szabálysort alkalmaz a forgalomra, amikor elhalad. Ezeket a szabályokat „alapszabályoknak” hívják, és ha nem tudják, melyik szabályra van szüksége, letöltheti azokat a Snort webhelyről. Ugyanakkor, ha magabiztossá válik a Snort módszertanában, lehetősége van megírni a sajátját. Van egy nagy közösségi bázis ehhez az IDS-hez és nagyon aktívak online a Snort webhely közösségi oldalain. Kaphat tippeket és segítséget más felhasználóktól, és letölthet olyan szabályokat is, amelyeket a tapasztalt Snort felhasználók fejlesztettek ki.

A szabályok olyan eseményeket fognak észlelni, mint a lopakodó portok letapogatása, a puffer túlcsordulási támadások, a CGI-támadások, az SMB-szondák és az operációs rendszer ujjlenyomata. A detektálási módszerek az alkalmazott speciális szabályoktól függenek, és mindkettőt tartalmazzák aláírás-alapú módszerek és anomália-alapú rendszerek.

A Snort hírneve követõket vonzott a szoftverfejlesztõ iparban. Számos alkalmazás, amelyet más szoftverházak hoztak létre, képes mélyebben elemezni a Snort által összegyűjtött adatokat. Ezek tartalmazzák Snorby, BÁZIS, Squil, és Anaval. Ezek a társalkalmazások segítenek kijavítani azt a tényt, hogy a Snort felülete nem túl felhasználóbarát.

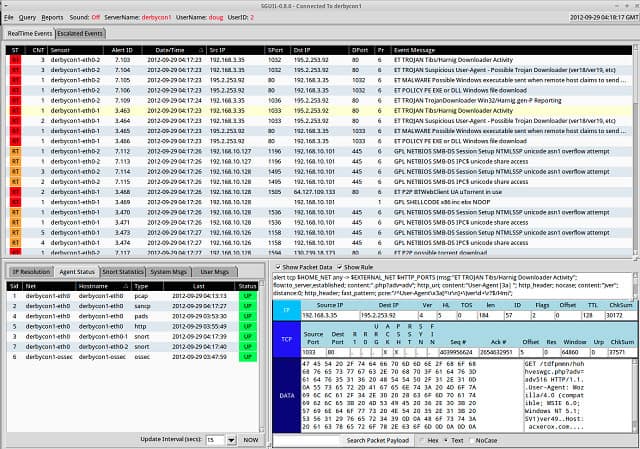

3. OSSEC

Az OSSEC jelentése Nyílt forráskódú HIDS biztonság. Ez a rendelkezésre álló vezető HIDS, és teljesen ingyenesen használható. Gazdagép-alapú behatolás-érzékelő rendszerként a program arra a naplófájlra összpontosít, amelyre telepíti. Figyelemmel kíséri az összes naplófájl ellenőrző összegű aláírásait az esetleges interferencia észlelése érdekében. Windows rendszeren megtartja a beállításjegyzék minden módosítását. Unix-szerű rendszereken figyeli a gyökérfiókba való belépés minden kísérletét. Noha az OSSEC nyílt forráskódú projekt, tulajdonképpen a Trend Micro, a kiemelkedő biztonsági szoftvergyártó tulajdonában van.

A fő megfigyelő alkalmazás egy számítógépet vagy több gazdagépet lefedhet, és az adatokat egyetlen konzolon egyesíti. Bár van egy Windows-ügynök, amely lehetővé teszi a Windows-számítógépek figyelését, a fő alkalmazás csak Unix-szerű rendszerre telepíthető, azaz Unix, Linux vagy Mac OS. Van egy felület az OSSEC számára a főprogramhoz, de ezt külön telepítik, és már nem támogatják. Az OSSEC rendszeres felhasználói felismertek más alkalmazásokat, amelyek jól működnek az adatgyűjtő eszköz előterében: ide tartoznak a Splunk, a Kibana és a Graylog.

Az OSSEC által lefedett naplófájlok tartalmaznak FTP-, e-mail- és webszerver-adatokat. Figyelemmel kíséri az operációs rendszer eseménynaplóit, a tűzfal és a víruskereső naplókat és táblázatokat, valamint a forgalmi naplókat. Az OSSEC viselkedését a rá telepített házirendek szabályozzák. Ezeket kiegészítőként lehet beszerezni a nagy felhasználói közösségből, amely a termékhez aktív. Az irányelv meghatározza a riasztási feltételeket. Ezek a riasztások megjeleníthetők a konzolon, vagy értesítésként e-mailben elküldhetők. A Trend Micro felár ellenében támogatást nyújt az OSSEC számára.

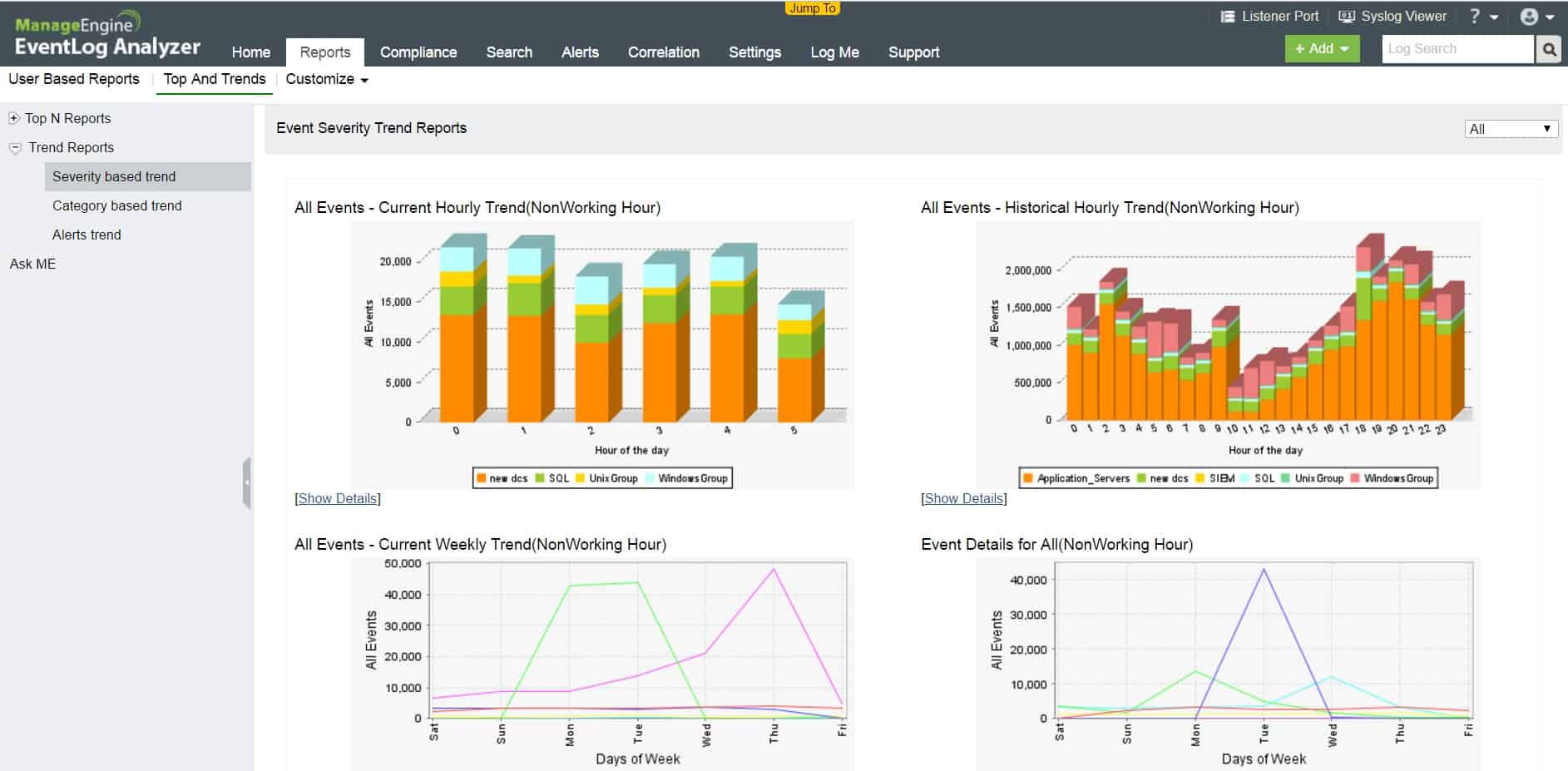

4. ManageEngine EventLog Analyzer

ManageEngine az IT infrastruktúra-megfigyelő és -kezelő megoldások vezető gyártója. EventLog Analyzer része a vállalat biztonsági termékeinek. Ez egy HIDS amely a szabványos alkalmazások és operációs rendszerek által generált naplófájlok kezelésére és elemzésére összpontosít. Az eszköz telepítésre kerül Windows Server vagy Linux. Ezeket az operációs rendszereket és az adatokat gyűjti Mac operációs rendszer, IBM AIX, HP UX, és Solaris rendszereket. A Windows rendszerek naplói tartalmaznak forrásokat a Windows Server Windows Vista vagy újabb verzióiból és a Windows DHCP Serverből.

Az operációs rendszereken kívül a szolgáltatás összegyűjti és összevonja a naplókat Microsoft SQL Server és Jóslat adatbázisok. Ezenkívül számos vírusvédelmi rendszer riasztásait képes továbbítani, ideértve a Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, és Symantec. Naplókat gyűjt a webkiszolgálókról, tűzfalakról, hipervizorokról, útválasztókról, kapcsolókról és sebezhetőségi szkennerekről.

Az EventLog Analyzer naplóüzeneteket gyűjt és naplófájl-kiszolgálóként működik, és az üzeneteket forrás és dátum szerint fájlokba és könyvtárakba rendezi. A sürgõs figyelmeztetéseket továbbítják az EventLog Analyzer mûszerfalon is, és átadhatók Ügyfélszolgálati rendszerek jegyekként, amelyek a technikusok azonnali figyelmét felidézik. Az a döntés születik, hogy mely események képezik a lehetséges biztonsági sértéseket egy fenyegetés intelligencia modul ami be van építve a csomagba.

A szolgáltatás magában foglalja az automatikus naplókeresést és az esemény korrelációt a rendszeres biztonsági jelentések összeállítása céljából. Ezek között a jelentések között szerepel a privilegizált felhasználói megfigyelés és auditálás (PUMA) formátuma, valamint a megfelelőség igazolásához szükséges különféle formátumok PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, és GDPR.

A ManageEngine EventLog Analyzer három kiadásban érhető el. Ezek közül az első a következő Ingyenes. Az ingyenes kiadás azonban az öt forrásból származó naplóüzenetek figyelésére korlátozódik, ami nem igazán elegendő egyetlen modern vállalkozás számára sem a nagyon kicsi vállalkozáson túl. A két fizetett kiadás Prémium és Megosztott. Az elosztott csomag jelentősen drágább, mint a prémium csomag. A prémium rendszernek elegendőnek kell lennie a legtöbb egyoldalú vállalkozás számára, míg az elosztott változat több helyet és korlátlan számú naplórekord-forrást fed le. Kipróbálhatja a rendszert egy 30 napos ingyenes próbaverzióval, amelynek legfeljebb 2000 naplóüzenet-forrása lehet.

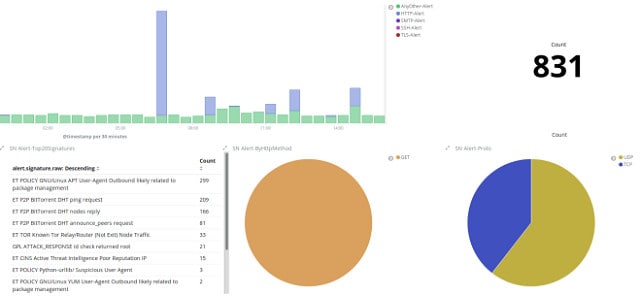

5. Suricata

A Suricata valószínűleg a Snort fő alternatívája. A Suricata egyik legfontosabb előnye a Snort-hoz képest, azaz az adatgyűjtés az alkalmazás rétegén. Ez legyőzi a vakságot, amelyet az Snortnak alá kell írnia az aláírások több TCP-csomagra osztására. A Suricata addig vár, amíg a csomagokban lévő összes adat össze nem áll, mielőtt az információkat elemzésre helyezné.

Bár a rendszer az alkalmazásrétegen működik, képes a protokolltevékenységet alacsonyabb szinteken, például IP, TLS, ICMP, TCP és UDP nyomon követni. Megvizsgálja a különböző hálózati alkalmazások valós idejű forgalmát, beleértve az FTP, a HTTP és az SMB szolgáltatást. A monitor nem csak a csomagszerkezetet vizsgálja. Megvizsgálhatja a TLS tanúsítványokat, és összpontosíthat a HTTP kérésekre és a DNS hívásokra. A fájlkivonási lehetőség lehetővé teszi a vírusfertőzés jellemzőivel rendelkező gyanús fájlok vizsgálatát és elkülönítését.

A Suricata kompatibilis a Snort-tal, és ugyanazokat a VRT-szabályokat használhatja, amelyeket az adott NIDS-vezérlő írt. Azok a harmadik féltől származó eszközök, mint a Snorby, BÁZIS, Squil, és Anaval amelyek integrálódnak a Snort-hoz, Suricata felé is csatlakozhatnak. Tehát a Snort közösséghez való tippekért és ingyenes szabályokhoz való hozzáférés nagy előnyt jelenthet a Suricata felhasználók számára. A beépített szkriptek modul lehetővé teszi a szabályok kombinálását és pontosabb észlelési profil elérését, mint amit a Snort megadhat. A Suricata mind aláírási, mind anomália-alapú módszereket alkalmaz.

A Suricata intelligens feldolgozási architektúrája lehetővé teszi a hardveres gyorsítást számos különféle processzor felhasználásával egyidejű, többszálú tevékenységekhez. Még részben a grafikus kártyán is futtatható. Ez a feladatmegosztás megakadályozza a terhelést csak egy gazdagépen. Ez jó, mert a NIDS egyik problémája az, hogy meglehetősen nehéz feldolgozni. A Suricata nagyon sima megjelenésű műszerfallal rendelkezik, amely grafikákat tartalmaz, hogy az elemzés és a probléma felismerése sokkal könnyebb legyen. Ennek a drága megjelenésű front-end ellenére, A Suricata ingyenes.

6. Bro

Bro egy a ingyenes NIDS amely túlmutat a behatolás észlelésén, és más hálózati megfigyelési funkciókat is nyújthat Önnek. Bro felhasználói közössége számos tudományos és tudományos kutatóintézetet foglal magában.

A Bro behatolás-észlelési funkciót két szakaszban hajtják végre: forgalomnaplózás és elemzés. Mint a Suricata esetében, Bro nagy előnye a Snort-hoz képest, hogy elemzése az alkalmazás rétegén működik. Ez a csomagok közötti láthatóságot biztosít a hálózati protokoll tevékenységének szélesebb körű elemzéséhez.

A Bro elemző modulja két elemből áll, amelyek mind az aláírás elemzésén, mind a rendellenességek felderítésén dolgoznak. Ezen elemző eszközök közül az első a Bro rendezvény motorja. Ez követi az események kiváltását, például egy új TCP kapcsolatot vagy egy HTTP kérést. Minden esemény naplózott, tehát a rendszernek ez a része házirend-semleges – csak egy olyan események listáját tartalmazza, amelyekben az elemzés felfedheti a műveletek ismétlését vagy gyanúsan változatos tevékenységeket, amelyeket ugyanazon felhasználói fiók generált..

Az eseményadatok bányászatát a házirend-szkriptek. A riasztási állapot fellépést idéz elő, tehát A Bro egy behatolás-megelőző rendszer valamint egy hálózati forgalom elemzőt. A házirend-szkriptek testreszabhatók, de általában egy olyan szabványos kereten futnak, amely magában foglalja az aláírás-egyeztetést, a rendellenességek észlelését és a kapcsolat elemzését.

A Bro segítségével nyomon követheti a HTTP, a DNS és az FTP tevékenységeket, valamint figyelheti az SNMP forgalmat, lehetővé teszi az eszközkonfiguráció változásainak és az SNMP Trap feltételek ellenőrzését. Minden házirend szabálykészlet, és nem korlátozódik az aktív házirendek vagy a megvizsgálható protokoll-veremrétegek számára. Alsóbb szinteken vigyázzon a DDoS szintetikus árvízi támadásokra, és észlelheti a portok szkennelését.

A Bro telepíthető Unix, Linux és Mac OS rendszerekre.

7. Sagan

Sagan egy host alapú behatolásérzékelő rendszer, tehát ez az alternatíva az OSSEC-nek, és az is szabadon használható. Annak ellenére, hogy HIDS, a program kompatibilis az Snort által gyűjtött adatokkal, amely egy NIDS rendszer. Ez a kompatibilitás kiterjed a Snorttal együtt használható egyéb eszközökre is, például a Snorby, BÁZIS, Squil, és Anaval. A Bro és a Suricata adatforrásai szintén felhasználhatók Saganba. Ez az eszköz telepíthető Unix, Linux és Mac OS rendszerekre. Noha a Sagan nem futtatható Windows-on, a Windows eseménynaplóit adagolhatja.

Szigorúan szólva, A Sagan egy naplóelemző eszköz. Az az elem, amelyre nincs szüksége ahhoz, hogy önálló NIDS-nek lehessen, egy csomag-szippantó modul. A plusz oldalon azonban ez azt jelenti, hogy a Sagan nem igényel dedikált hardvert, és rugalmasan elemezheti mind a host naplókat, mind a hálózati forgalmi adatokat. Ennek az eszköznek társulnia kell más adatgyűjtő rendszerekhez a teljes behatolásérzékelő rendszer létrehozása érdekében.

A Sagan néhány szép tulajdonsága között szerepel egy IP-lokátor, amely lehetővé teszi az IP-címek földrajzi helyzetének megtekintését amelyek gyanús tevékenységeket észlelnek. Ez lehetővé teszi az IP-címek azon műveleteinek összesítését, amelyek úgy tűnik, hogy együttesen működnek támadás formájában. A Sagan eloszthatja feldolgozását több eszközön, enyhítve a kulcskiszolgáló CPU-jának terhelését.

Ez a rendszer magában foglalja a szkript-végrehajtást, ami azt jelenti, hogy riasztásokat generál és műveleteket hajt végre a behatolási forgatókönyvek észlelésére. Interakcióba léphet a tűzfalatáblákkal az IP-tilalmak végrehajtása érdekében egy meghatározott forrásból származó gyanús tevékenység esetén. Tehát ez egy behatolás-megelőző rendszer. Az elemző modul mind az aláírás, mind az anomália észlelési módszertanokkal működik.

A Sagan nem szerepel mindenki számára a legjobb IDS-k listáján, mivel valójában nem minősül IDS-nek, mivel naplófájlelemző. Azonban a HIDS, amely egy NIDS-koncepciót tartalmaz, érdekes javaslatot tesz hibrid IDS elemző eszköz-összetevőként.

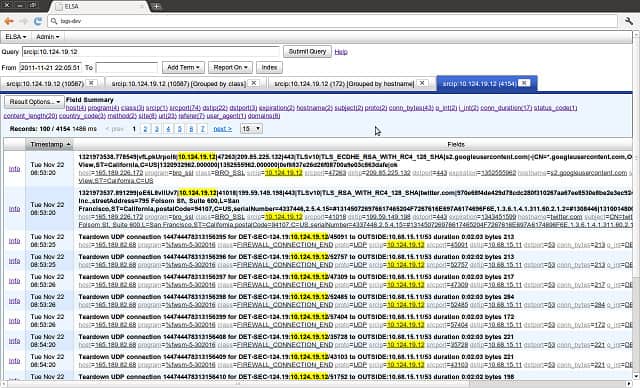

8. Biztonsági hagyma

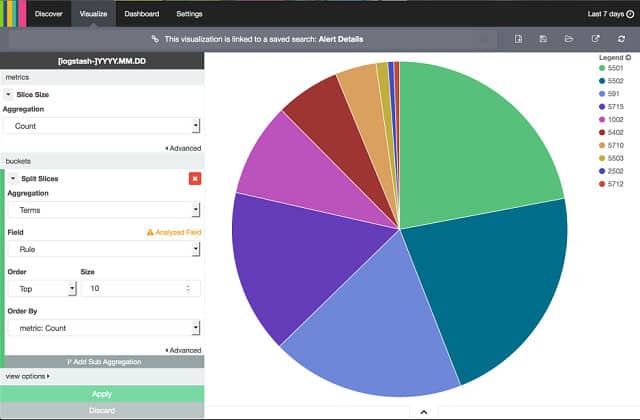

Kipróbálhatja az IDS megoldások keverékét az ingyenes Onion Security rendszer. A listában szereplő IDS eszközök többsége nyílt forráskódú projektek. Ez azt jelenti, hogy bárki letöltheti a forráskódot és megváltoztathatja azt. Pontosan ezt tette a Biztonsági Hagyma fejlesztője. Elemeket vett a Horkant, suricata, OSSEC, és tesó és összevarrta őket, hogy ezt elkészítsék ingyenes Linux alapú NIDS / HIDS hibrid. A Biztonsági Hagyma az Ubuntu rendszeren fut, és integrálja a front-end rendszerek elemeit és az elemző eszközöket, ideértve a Snorby, Sguil, Squert, Kibana, ELSA, Xplico, és NetworkMiner.

Noha a biztonsági hagymát NIDS-hez sorolják, a HIDS funkciókat is tartalmazza. Figyelemmel kíséri a napló- és a konfigurációs fájlokat a gyanús tevékenységek szempontjából, és ellenőrzi a fájlok ellenőrző összegeit váratlan változások esetére. A biztonsági hagyma hálózati megfigyelés átfogó megközelítésének egyik hátránya a komplexitása. Számos különböző operációs struktúrával rendelkezik, és nincs igazán elegendő oktatási anyag az interneten vagy a csomagban, hogy segítse a hálózati rendszergazdát az eszköz teljes képességének megismerésében..

A hálózati elemzést egy a csomag-szippantó, amely megjelenítheti az áthaladó adatokat a képernyőn, és fájlba írhat. A Security Onion elemző motorja az, ahol a dolgok bonyolultak, mert olyan sokféle eszköz van, különböző működési eljárásokkal, hogy a legtöbbjük figyelmen kívül hagyását végül elvégzheti.. A Kibana felülete biztosítja a biztonsági hagyma műszerfalát és tartalmaz néhány szép grafikont és diagramot az állapotfelismerés megkönnyítése érdekében.

Az aláírás- és az anomália-alapú riasztási szabályok egyaránt szerepelnek ebben a rendszerben. Információkat kap az eszköz állapotáról, valamint a forgalmi mintákról. Mindez valóban megtörténhet valamilyen műveleti automatizálással, amely hiányzik a Biztonsági Hagyománytól.

9. TÁMOGATÁS

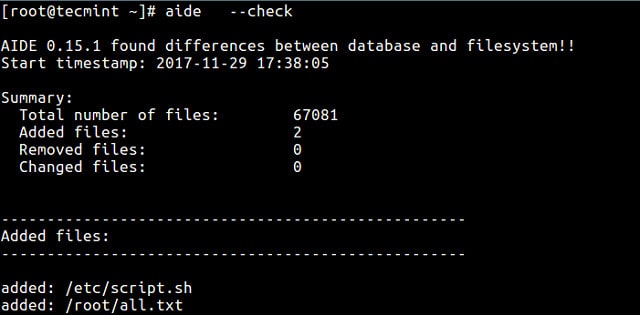

A „fejlett behatolás-észlelési környezet” sokat ír, ezért az IDS fejlesztői úgy döntöttek, hogy rövidítik a nevét AIDE-re. Ez egy ingyenes HIDS amely a rootkit észlelésére és a fájlaláírások összehasonlítására összpontosít Unix és Unix-szerű operációs rendszerek esetén, így Mac OS-en és Linux-on is.

Ha meggondolta a Tripwire-t, akkor jobb lenne, ha inkább az AIDE-t nézi, mivel ez a praktikus eszköz ingyenes pótlása. A Tripwire ingyenes verziója van, de sok olyan funkció, amelyre a legtöbb embernek szüksége van az IDS-ből, csak a fizetett Tripwire-hez érhető el, így sokkal több funkciót érhet el ingyen az AIDE-val..

A rendszer összeállítja a rendszergazdai adatok adatbázisát a konfigurációs fájlokból az első telepítéskor. Hogy létrehoz egy alapvonalat, majd a konfigurációk bármilyen változása visszaállítható a rendszerbeállítások változásainak észlelésekor. Az eszköz mind az aláírás, mind a rendellenességek figyelési módszereit tartalmazza. A rendszer-ellenőrzéseket igény szerint állítják ki, és nem futnak folyamatosan, ami kissé hiányzik ezzel a HIDS-rel. Mivel ez egy parancssori funkció, ütemezheti úgy, hogy rendszeresen futtasson egy operációs módszerrel, például a cron. Ha közeli valós idejű adatokat szeretne, akkor ütemezheti, hogy nagyon gyakran futtassák őket.

Az AIDE valójában csak egy adatok összehasonlító eszköze, és nem tartalmaz semmilyen szkriptnyelvet, a shell parancsfájlok készségére kell támaszkodnia, hogy adatkeresést és szabály-végrehajtási funkciókat tudjon beszerezni ebbe a HIDS-be. Lehet, hogy az AIDE-t inkább konfigurációkezelő eszköznek, és nem behatolás-érzékelő rendszernek kell tekinteni.

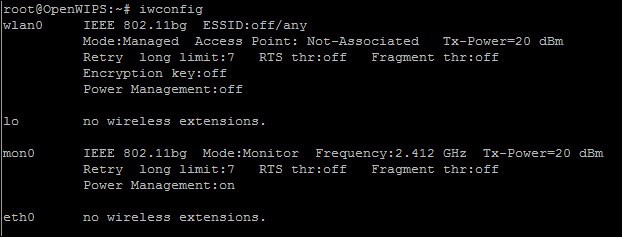

10. Nyissa meg a WIPS-NG-t

Ha hallottál az Aircrack-NG-ről, akkor kicsit óvatos lehet ebben hálózati alapú IDS mert ugyanaz a vállalkozó fejlesztette ki. Az Aircrack-NG egy vezeték nélküli hálózati csomagmegfigyelő és jelszó-krakkoló, amely minden wifi-hálózati hackerek eszközkészletének részévé vált..

A WIPS-NG-ben az orvvadásznak fordult vadász esetét látjuk. Ez az ingyenes szoftver a vezeték nélküli hálózatok védelmére szolgál. Bár az Aircrack-NG számos operációs rendszeren futhat, az Open WIPS-NG csak Linuxon fut. A „WIPS” név a „vezeték nélküli behatolás-megakadályozó rendszer” kifejezést jelenti, tehát ez a NIDS a behatolást mind felismeri, mind pedig blokkolja.

A rendszer három elemet tartalmaz:

- Érzékelő

- szerver

- Felület

A tervek szerint a WIPS-NG telepítése lehetővé teszi több érzékelő figyelését. azonban, Jelenleg minden telepítés csak egy érzékelőt tartalmazhat. Ez nem lehet túl sok probléma, mert csak egy érzékelővel több feladatot is elérhet. Az érzékelő csomagszippantó, amely képes a vezeték nélküli átvitel közepes áramlású kezelésére is. Az érzékelő tehát a rendszer adó-vevőjeként működik.

Az érzékelő által összegyűjtött információkat továbbítják a szerverre, ahol történik a varázslat. A szerver programcsomag tartalmazza az elemző motort, amely felismeri a behatolási mintákat. A kiszolgálón szintén készülnek az észlelt behatolások megakadályozására szolgáló beavatkozási irányelvek. A hálózat védelméhez szükséges műveleteket utasításként küldjük az érzékelőnek.

A rendszer interfészmodulja egy műszerfal, amely eseményeket és riasztásokat jelenít meg a rendszergazdának. Itt is beállíthatók a beállítások, és a védekező műveletek módosíthatók vagy felülbírálhatók.

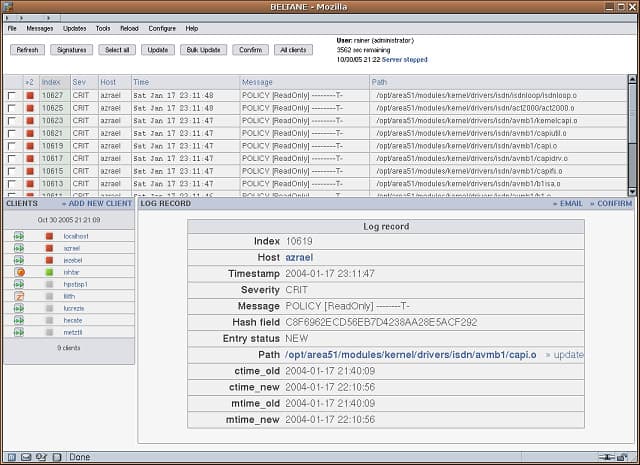

11. Samhain

A Samhain, amelyet a Samhain Design Labs gyárt Németországban egy host alapú behatolás-észlelési rendszer, amely ingyenesen használható. Egy számítógépen vagy sok gazdagépen futtatható, amely központosított adatgyűjtést kínál az egyes gépeken futó ügynökök által észlelt eseményekről.

Az egyes ügynökök által elvégzendő feladatok magukban foglalják a fájl integritásának ellenőrzését, a naplófájl megfigyelését és a port megfigyelését. A folyamatok rootkit vírusokat, gazember SUID (felhasználói hozzáférési jogok) és rejtett folyamatokat keresnek. A rendszer titkosítást alkalmaz az ügynökök és a központi vezérlő közötti kommunikációra multi-host megvalósításokban. A naplófájl-adatok átadására szolgáló kapcsolatok hitelesítési követelményeket tartalmaznak, amelyek megakadályozzák a betolakodók eltérítését vagy a megfigyelési folyamat cseréjét..

A Samhain által összegyűjtött adatok lehetővé teszik a hálózatban végzett tevékenységek elemzését, és rávilágítanak a behatolás figyelmeztető jeleire. azonban, nem akadályozza meg a behatolást vagy tisztázza a szélhámos folyamatokat. A Samhain-monitor által feltárt problémák megoldásához el kell készítenie a konfigurációs fájlok és felhasználói azonosítók biztonsági másolatait..

A hackerek és a vírusok behatolásának egyik problémája az, hogy a betolakodó fél lépéseket tesz az elrejtés érdekében. Ide tartozik a megfigyelési folyamatok elpusztítása. Samhain lopakodó technológiát alkalmaz folyamatosan rejtett módon tartani, ezzel megakadályozva a betolakodókat az IDS manipulálásán vagy megölésén. Ezt a lopakodó módszert „szteganográfia” -nak hívják.

A központi naplófájlokat és a konfigurációs biztonsági mentéseket PGP-kulccsal aláírják, hogy megakadályozzák a behatolók általi beavatkozást.

A Samhain egy nyílt forráskódú rendszer, amely ingyenesen letölthető. A POSIX iránymutatásainak megfelelően fejlesztették ki, hogy kompatibilis legyen az Unix, Linux és Mac OS operációs rendszerekkel. A központi monitor összesíti az eltérő operációs rendszerek adatait.

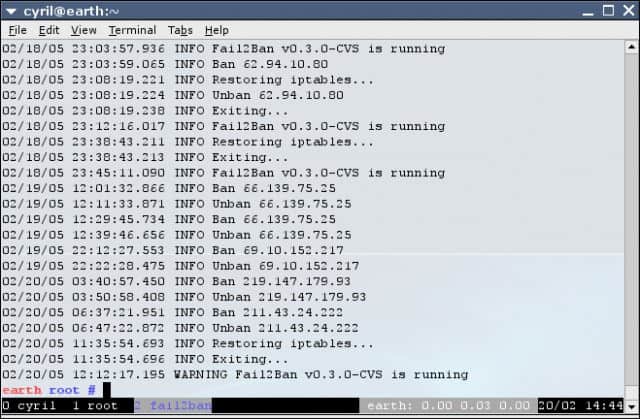

12. Fail2Ban

A Fail2Ban egy ingyenes gazdagép-behatolás-érzékelő rendszer amely a naplófájlokban rögzített aggasztó események, például a túlzott sikertelen bejelentkezési kísérletek észlelésére összpontosít. A rendszer blokkolja az IP-címeket, amelyek gyanús viselkedést mutatnak. Ezek a tilalmak általában csak néhány percig tartnak, de ez elegendő lehet a szokásos automatizált brutális erő jelszó-repedési forgatókönyv megzavarásához. Ez a politika hatékony lehet a DoS támadások ellen is. Az IP-cím tiltásának tényleges hosszát az adminisztrátor beállíthatja.

A Fail2Ban valójában egy behatolás-megelőző rendszer mert a gyanús tevékenységek észlelésekor felléphet, és nem csupán rögzíti és kiemeli a lehetséges behatolást.

Ezért a rendszergazdának a szoftver beállításakor körültekintően kell eljárnia a hozzáférési politikákkal kapcsolatban, mert egy túl szigorú megelőzési stratégia könnyen elzárhatja a jóhiszemű felhasználókat. A Fail2Ban problémája az, hogy az egyetlen cím ismételt műveleteire összpontosít. Ez nem teszi lehetővé az elosztott jelszó-törési kampányokkal vagy a DDoS-támadásokkal való megbirkózást.

A Fail2Ban Python nyelven íródik, és képes a rendszer táblázatokba írni, hogy blokkolja a gyanús címeket. Ezek az automatikus lezárások előfordulnak a Netfilter, az iptables, a PF tűzfalszabályok és a TCP Wrapper hosts.deny tábláiban..

A rendszer támadásfigyelő hatókörét egy sor sor határozza meg szűrők utasítják az IPS-t, mely szolgáltatásokat kell figyelni. Ide tartoznak a Postfix, az Apache, a Courier Mail Server, a Lighttpd, az sshd, vsftpd és a qmail. Minden szűrőt egy művelettel kombinálnak, amelyet riasztási állapot észlelése esetén kell végrehajtani. A szűrő és a művelet kombinációját „börtönnek” nevezzük.

Ez a rendszer a POSIX szabvány szerint van írva, így telepíthető Unix, Linux és Mac OS operációs rendszerekre.

Hogyan válasszuk ki az IDS-t?

A hálózati alapú behatolás-érzékelő rendszerek hardverigénye megszabadíthatja Önt és elmozdíthatja a gazdagép-alapú rendszer felé, amelyet sokkal könnyebb felállítani és futtatni. Ne felejtse el azonban azt a tényt, hogy ehhez a rendszerhez nincs szüksége speciális hardverre, csak egy dedikált gazdagépre.

Igazából, szem előtt kell tartania a HIDS és a NIDS megszerzését a hálózatához. Ennek oka az, hogy vigyáznia kell a konfigurációs változásokra és a root hozzáférésre a számítógépeken, valamint figyelnie kell a hálózat forgalmi folyamatainak szokatlan tevékenységeire..

A jó hír az, hogy a listánkban szereplő összes rendszer ingyenes vagy ingyenes próbaverzióval rendelkezik, így kipróbálhat néhányat közülük. Ezeknek a rendszereknek a felhasználói közösség szempontja különösen akkor vonzhatja Önt, ha már van munkatársa, aki tapasztalattal rendelkezik ezzel. Az a képesség, hogy tippeket szerezzen más hálózati rendszergazdáktól, határozott vonzereje ezekre a rendszerekre és még vonzóbbá teszi őket, mint a fizetett megoldások a professzionális Help Desk támogatással.

Ha a vállalkozás egy olyan ágazatban működik, amely előírja a biztonsági előírások betartását, például a PCI-t, akkor valóban IDS-re van szüksége a helyén. Is, Ha a nyilvánosság személyes adatait birtokolja, akkor az adatvédelmi eljárásainak a legfrissebbeknek kell lenniük annak megakadályozása érdekében, hogy az Ön vállalkozását az adatszivárgás miatt pert indítsák.

Noha valószínűleg az egész munkanap elegendő, ha a hálózati admin tetején tartja a tálcán, ne halasztja el a behatolás-felderítő rendszer telepítését. Remélhetőleg ez az útmutató lendületet adott a helyes irányba. Ha bármilyen javaslata van a kedvenc IDS-ről, és ha van tapasztalata az ebben az útmutatóban említett rendszerekkel, hagyjon megjegyzést az alábbi megjegyzés rovatban, és ossza meg gondolatait a közösséggel.

További irodalom

Összehasonlító hálózati útmutatók

- A 10 legjobb LAN-figyelő eszköz [year]-ra

- A DHCP végleges útmutatója

- Az SNMP végleges útmutatója

- A mobil eszközök kezelésének (MDM) végső útmutatója [year]-ban

- A BYOD legfrissebb útmutatója [year]-ban

- A 10 legfontosabb szerverkezelés & monitoring eszközök [year]-ra

- A legjobb ingyenes NetFlow analizátorok és gyűjtők Windows rendszerhez

- 6 a legjobb ingyenes hálózati sebezhetőségi szkennerek és hogyan kell őket használni

- 8 legjobb csomagszippantó és hálózati elemző eszköz [year]-ra

- A legjobb ingyenes sávszélességet figyelő szoftver és eszközök a hálózati forgalom felhasználásának elemzésére

Egyéb információk a hálózat megfigyeléséről

- Wikipedia: Behatolás-érzékelő rendszer

- Technikai cél: Behatolásjelző rendszer (IDS)

- CSO: Mi az a behatolásjelző rendszer??

- Lifewire: Bevezetés a behatolás-érzékelő rendszerekbe

- YouTube: Behatolásjelző rendszerek