Honeypot – это ресурс информационной системы, ценность которого заключается в несанкционированном или незаконном использовании этого ресурса.. – Ланс Шпицнер

Как вы уже догадались, трафик, который привлекается – а затем отвлекается или изучается более внимательно, в зависимости от цели – носит вредоносный характер; то, что исходит от хакеров, вредоносных программ и вирусов.

Зачем вам honeypot в вашей сети??

Основная причина, по которой вам нужен honeypot в вашей сети, заключается в информации, которую он дает; то, что никакая система обнаружения или предотвращения вторжений не может предоставить вам. Вооруженные информацией и оповещениями, которые они регистрируют, сетевые администраторы узнают о типах атак, на которые они нацелены, и имеют предварительные знания, чтобы выяснить, что им нужно сделать для усиления своей защиты..

С учетом вышесказанного, существует два типа приманок:

Корпоративная приманка – это honeypot, который устанавливается в производственной среде и служит инструментом для изучение атак с целью использования знаний для дальнейшего усиления безопасности сети.

Исследовательская приманка – это honeypot, который используется исследователями и с надеждой на изучение методологий атак и других характеристик, таких как мотивы атак. Затем, например, используя знания для создания оборонных решений (антивирусы, анти-вредоносные программы и т. д.), которые могут предотвратить подобные атаки в будущем.

Типы данных, которые honeypots собирают (или около) от злоумышленников, могут включать, но не ограничиваются:

- имена пользователей, роли, и привилегии что злоумышленники используют

- IP-адреса сети или хоста, которые используются для атаки

- Какие данные в настоящее время Достигано, изменено или Исключен

- фактические нажатия клавиш нападающие набирают, что позволяет администраторам точно видеть, что они делают

Honeypots также помогают с сохранением внимание хакеров отвлечено из основной сети, предотвращение полной силы атаки, пока администраторы не готовы поставить соответствующие контрмеры.

Наконец, нам нужно упомянуть плюсы и минусы использования honeypot в вашей сети (по одному для каждой стороны):

Плюсы использования сети honeypot

Это недорогая мера безопасности, которая может дать ценную информацию о ваших злоумышленниках.

Минусы использования сети honeypot

Это не легко установить и настроить, и было бы просто безумием попробовать сделать это без эксперта под рукой; это может иметь неприятные последствия и подвергать сеть худшим атакам. Однако, само собой разумеется, что приманки, вероятно, лучший способ поймать хакера или атаку, как это происходит. Это позволяет администраторам пройти весь процесс шаг за шагом, следуя за всем в режиме реального времени с каждым предупреждением.

Где найти инструкцию по установке honeypot

В этой статье мы сосредоточимся на стратегии, необходимой для успешного внедрения honeypot в вашей сети а не фактическая пошаговая установка самих программных решений. Но для тех из вас, кому нужно увидеть, как устанавливаются honeypot-решения, есть несколько отличных сайтов и видео. Наши рекомендации будут:

- Windows – для большей части мира это операционная система (ОС) по выбору. А в Analytical Security вы можете настроить honeypot для этой операционной системы и включить облако (Amazon AWS) в свою сеть..

- Linux – если вы практический человек типа Linux, который любит прятаться под крышу и работать под капотом, то вот хороший сайт, который показывает, как в этой среде ОС устанавливается honeypot: взлом блогов.

Конечно, в сегодняшнем мире учебных пособий, каналов и сетевых цифровых сообществ YouTube, таких как GitHub, установить honeypot не так сложно. Это стратегия и управление, которое действительно является сложной частью.

Каковы лучшие программные решения honeypot??

Для любого, кто ищет, есть множество программных решений на выбор, когда речь идет о решениях honeypot. Ниже у нас есть три наиболее популярных на выбор:

- Датчик KF – это honeypot на базе Windows, который начинает мониторинг вашей сети, как только он будет настроен. Это полноценный инструментарий, который был разработан для имитации приманки – среди многих других полезных функций. Но привлекательный характер этой основанной на хосте системы обнаружения вторжений (IDS) заключается в том, что она легко настраивается, что облегчает администраторам защиту их отдельных сетей..

- Glastopf – лучшее, что есть в этом honeypot, это то, что это программное решение с открытым исходным кодом, которое означает, что, как и все совместные решения, это работа многих экспертов, которая со временем будет развиваться и совершенствоваться..

Glastopf – это приманка для веб-приложений Python, эмулятор сети с низким уровнем взаимодействия. Интересной особенностью этого инструмента является то, что он может даже эмулировать приложения, уязвимые для атак с использованием SQL-инъекций..

- Призрачный USB – что выделяет эту приманку, так это то, что она специально концентрирует свое внимание на вредоносных программах, распространяющихся через USB-устройства хранения данных. Это большая проблема, учитывая, что USB-накопители, используемые сотрудниками и авторизованными пользователями, продолжают вызывать серьезные опасения..

После установки Ghost USB эмулирует запоминающее устройство USB и транслирует себя по сети с целью обмана любого вредоносного ПО, распространяющегося с помощью аналогичных устройств, на заражение. После обнаружения и тайного наблюдения администраторы могут легко предпринять необходимые шаги и принять меры предосторожности..

Хотя эти три honeypot-решения покрывают большинство потребностей в сетевой безопасности, вы можете найти более исчерпывающий список решений для различных нужд сетей и безопасности здесь..

Honeypot стратегии

Существует два типа стратегий реализации honeypot, которые вы можете использовать:

Метод низкого взаимодействия

В этом методе вы будете использовать Поддельные данные, папки и базы данных в качестве приманки с целью мониторинга атак, чтобы увидеть, что произойдет в реальном сценарии взлома данных. Конечно, они будут иметь доступ к другим периферийным наборам информации, таким как IP-адреса, имена пользователей и пароли, за которыми администраторы пристально следят. Это то, что вы хотели бы сделать, если вы хотите проверить некоторые аспекты периферийной проницаемости вашей сети и безопасности ваших процессов авторизации, например.

Метод высокого взаимодействия

В этой настройке вы бы позволяют злоумышленникам взаимодействовать с данными, программным обеспечением (включая ОС), службами и оборудованием, которые кажутся максимально реалистичными. Намерение здесь состоит в том, чтобы оценить и поймать навыки атакующих. Эта установка в основном используется в исследовательских сценариях, где результаты исследований используются для улучшения защиты от вирусов и вредоносных программ..

Береги себя!

Хорошо, теперь давайте посмотрим на некоторые проблемы, о которых вам нужно знать и которые нужно тщательно обдумать, прежде чем приступить к реализации своей приманки..

Правовые вопросы

Независимо от того, чтобы покрыть вашу спину в случае предъявления иском ваших клиентов за потерю их данных или чтобы убедиться, что любые обвинения, которые вы предъявляете против злоумышленников, будут привязаны, вам нужно будет распутать свои юридические провода. Несмотря на то, что мы не являемся юридическими лицами, мы все же можем сказать вам, что вам необходимо знать и внимательно относиться к следующим трем юридическим аспектам:

- Провокация – злоумышленники могут утверждать, что они не знали, что им не нужно было получать доступ к вашей сети или активам и данным в ней. Они могут обвинить вас в том, что вы недостаточно четко обозначили это, и, взяв его еще дальше, использовать защиту «ловушки».

- Конфиденциальность – реализация honeypot должна выполняться с особой осторожностью; этот момент не может быть подчеркнут достаточно. Один порт, оставленный открытым по ошибке, или скомпрометированная учетная запись администратора может открыть шлюзы для атак на вашу основную сеть. Это, в свою очередь, может поставить под угрозу персональные данные любого из ваших клиентов. Если злоумышленникам удастся поделиться ими со всем миром, вы можете стать объектом судебного иска за нарушение доверия, потому что клиенты говорят, что не дали вам разрешение на передачу своих данных..

- ответственность – другой способ получить себя (или свою сеть) в горячей воде – это если злоумышленники решат перевернуть преступление прямо на вас, храня вредоносный контент на ваших скомпрометированных серверах и, что еще хуже, направлять трафик к вашим IP-адресам. Хранение и распространение контента, как детская порнография может заставить вас увидеть внутри зала суда очень быстро.

Слово совета: если вы обнаружите какой-либо такой компрометирующий контент на ваших серверах или доступ к нему через вашу сеть, первое, что вам нужно сделать, это связаться с властями.

Быть обнаруженным злоумышленниками

Настройка приманки требует анонимности для реальной сети это за этим. Ничто не представляет для него большего риска, чем обнаружение злоумышленниками того факта, что они действительно имеют дело с приманкой, а не с реальной сделкой. Потому что при таком понимании они могут принять это как вызов, чтобы найти способ нарушить основную сеть. И поэтому очень важно, чтобы никакие контрольные знаки не предупреждали их о том, что они отслеживаются в сети honeypot. Общие признаки, которые обычно выдают уловку – и, следовательно, следует избегать – это:

- Если сеть слишком легко атаковать или получить доступ к, это сделает их подозрительными или заставит их думать, что это недостаточно актуально, чтобы оправдать их усилия.

- Если запущено слишком много ненужных служб или открыто слишком много портов, это противоречило бы реальности, когда обычные устройства, подключенные к Интернету, обычно лишены несущественных служб и открыты только необходимые порты..

- Если конфигурации работающих программных решений все еще находятся в настройках по умолчанию, что почти никогда не происходит в живой сети.

- Если трафик практически не проходит через сеть указывая на то, что на нем нет ничего интересного и все же принадлежит крупному бренду.

- Если приложить слишком много усилий, чтобы все выглядело так, как будто они пришли в кондитерскую с папками с именами «Пароли», «Конфиденциально» или «Имена пользователей».

- Если серверы, подключенные к сети, кажутся пустыми или на диске много свободного местаКосмос было бы показать, что они не представляют никакой ценности.

Короче говоря, ваша honeypot-сеть и устройства в ней должны эмулировать реальное соединение, хотя и с поддельными данными и трафиком. Поставьте себя на место злоумышленников и посмотрите на свою сеть с их точки зрения.

Защити себя хорошо!

Не забывайте, что вы заходите в логово льва, когда выбираете приманку. Поэтому вот несколько моментов, которые вы должны всегда проверять:

- Никогда не используйте реальные данные – не имеет значения, какого рода это может быть, создавать мусорные данные, которые выглядят реальными, и использовать их как приманку.

- Никогда не подключайте свой honeypot к основной сети – не должно быть возможности, чтобы злоумышленники могли проникнуть в вашу сеть через ваш honeypot; убедитесь, что он изолирован и держите его таким.

- Использовать виртуальные машины – самое безопасное оборудование, которое вы можете поставить на свой honeypot, является виртуальным; если вас ударили, все, что вам нужно сделать, это перезагрузить и восстановить его.

- Межсетевые экраны и маршрутизаторы должны быть единственным способом добраться до вашего приманки – весь входящий трафик должен пройти через них, прежде чем они попадут в поддельную сеть; настроить ВСЕ номера портов на них, чтобы они указывали на honeypot.

- Имена пользователей и роли должны быть уникальными для honeypot – было бы безумно использовать те, которые имеют доступ к вашей основной сети; создать новые учетные данные и использовать их только для приманки.

- Всегда тестируйте, тестируйте и тестируйте – никогда не позволяйте приманке жить, не бросая в нее все, что у вас есть; на самом деле, пригласите экспертов, чтобы попытаться прорваться через него и в вашу основную сеть, прежде чем вы попадете в Интернет.

Хорошая стратегия для принятия здесь убедитесь, что никто, кроме администратора, не может получить доступ к honeypot, и даже в этом случае ему следует использовать специальную учетную запись для входа в систему, которая имеет нулевые привилегии в реальной сети. Или, еще лучше, тот, который не существует на нем вообще.

Размещение приманки

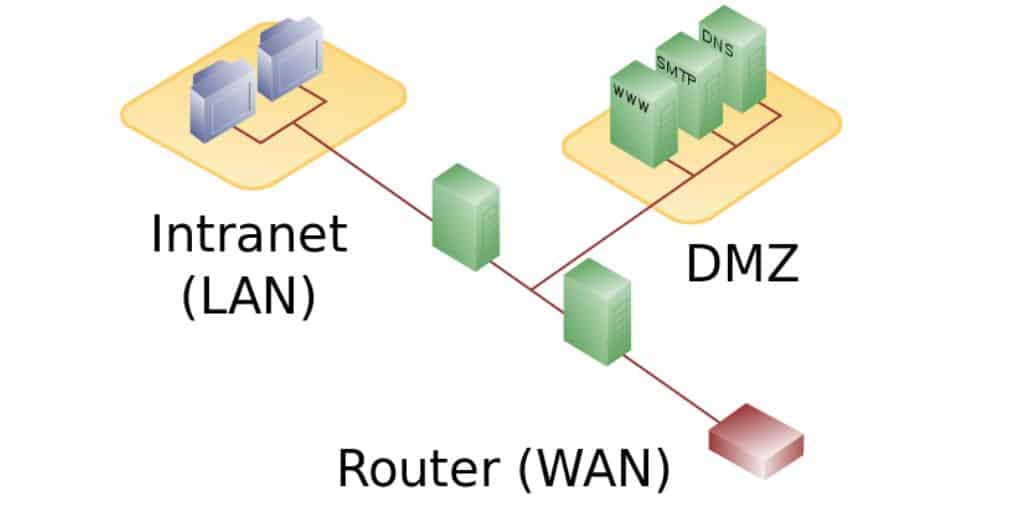

Возможно, идеальное место для создания вашей приманки находится в демилитаризованной зоне (DMZ). Это область вне вашей основной сети, но все еще за маршрутизатором, который обращен к Интернету..

Атрибуция изображения: en: Пользователь: Pbroks13 [Public domain], через Wikimedia Commons

Опять же, вы должны знать, что не все атаки происходят из Интернета. На самом деле, исследования показали, что статистика «внутренних угроз» – тех, которые исходят из-за ваших брандмауэров и людей, которым разрешено использовать вашу сеть, – довольно страшна – более 30 процентов. Это означает, что имеет смысл также установить внутреннюю приманку. Таким образом, сетевые администраторы получат представление о попытках злоумышленников или простых человеческих ошибках, которые их вызывают. Следующее видео поможет объяснить цели, преимущества и недостатки размещения приманки в различных местах сети:

Honeytokens

Хороший способ соблюсти тактику злоумышленника – разместить медовый токен на сервере или в базе данных. Медовые токены файлы или наборы данных, которые могут показаться интересными для злоумышленника, но на самом деле являются поддельными копиями реальной сделки.

HoneyTokens также могут быть встроенными файлами или наборами данных в то, что в противном случае представлялось бы законным сервером или базой данных.. Это позволяет администраторам легко отслеживать данные в случае их кражи – например, у кого они были украдены и как они были украдены – поскольку в каждом месте размещается различный медовый токен.

Примеры такого рода honeytoken включают адреса электронной почты и имена пользователей или идентификаторы входа. Если злоумышленник получит доступ к этим частям информации, было бы легко узнать, какую базу данных они взломали, что, в свою очередь, поможет выяснить, как им удалось это сделать..

При правильном использовании и настройке различными способами, медовые токены и медовые сети (две или более приманок в одной сети) могут нарисовать довольно четкую картину для администраторов..

После того, как угрозы возникли и затем идентифицированы honeypot, можно настроить оповещения в ответ на попытки доступа, изменения или удаления данных или даже когда в сети были обнаружены вредоносные пакеты и полезные данные..

Заключительные мысли по созданию honeypot в вашей сети

Как мы уже видели, honeypot поможет вам отразить атаки, нарисовав более четкое представление о ваших злоумышленниках и методах, которые они могут использовать для попытки взлома. Размещение его в правильном положении и его правильная настройка помогут повысить безопасность вашей сети, и любые ошибки при этом могут привести к разрушению вашей основной сети..

И так,…

Всегда помните: honeypot сам по себе НЕ является решением сетевой безопасности. На самом деле это инструмент, который служит средством для достижения безопасного сетевого решения. Извлеките уроки и затяните винты, используя другие решения для мониторинга и защиты сети, убедившись, что у вас есть другие живые решения для сетевой безопасности в качестве резервных копий.

Honeypot is a valuable resource in an information system, the value of which lies in the unauthorized or illegal use of this resource. As Lance Spitzner pointed out, the traffic that is attracted – and then diverted or studied more closely, depending on the goal – is malicious in nature; that which comes from hackers, malware, and viruses. The main reason why you need honeypot in your network is the information it provides; information that no intrusion detection or prevention system can provide you with. Armed with the information and alerts they register, network administrators learn about the types of attacks they are targeted at and have prior knowledge to figure out what they need to do to strengthen their defenses. Honeypots also help keep hackers attention diverted from the main network, preventing the full force of the attack until administrators are ready to put in place appropriate countermeasures. However, it is not easy to install and configure honeypot, and it would be madness to try to do so without an expert at hand; it can have unpleasant consequences and expose the network to worse attacks. In conclusion, honeypots are probably the best way to catch a hacker or attack as it happens. It allows administrators to go through the entire process step by step, following everything in real-time with each warning.