Всички таблици, предоставени в мамят листове, също са представени в таблици по-долу, които са лесни за копиране и поставяне.

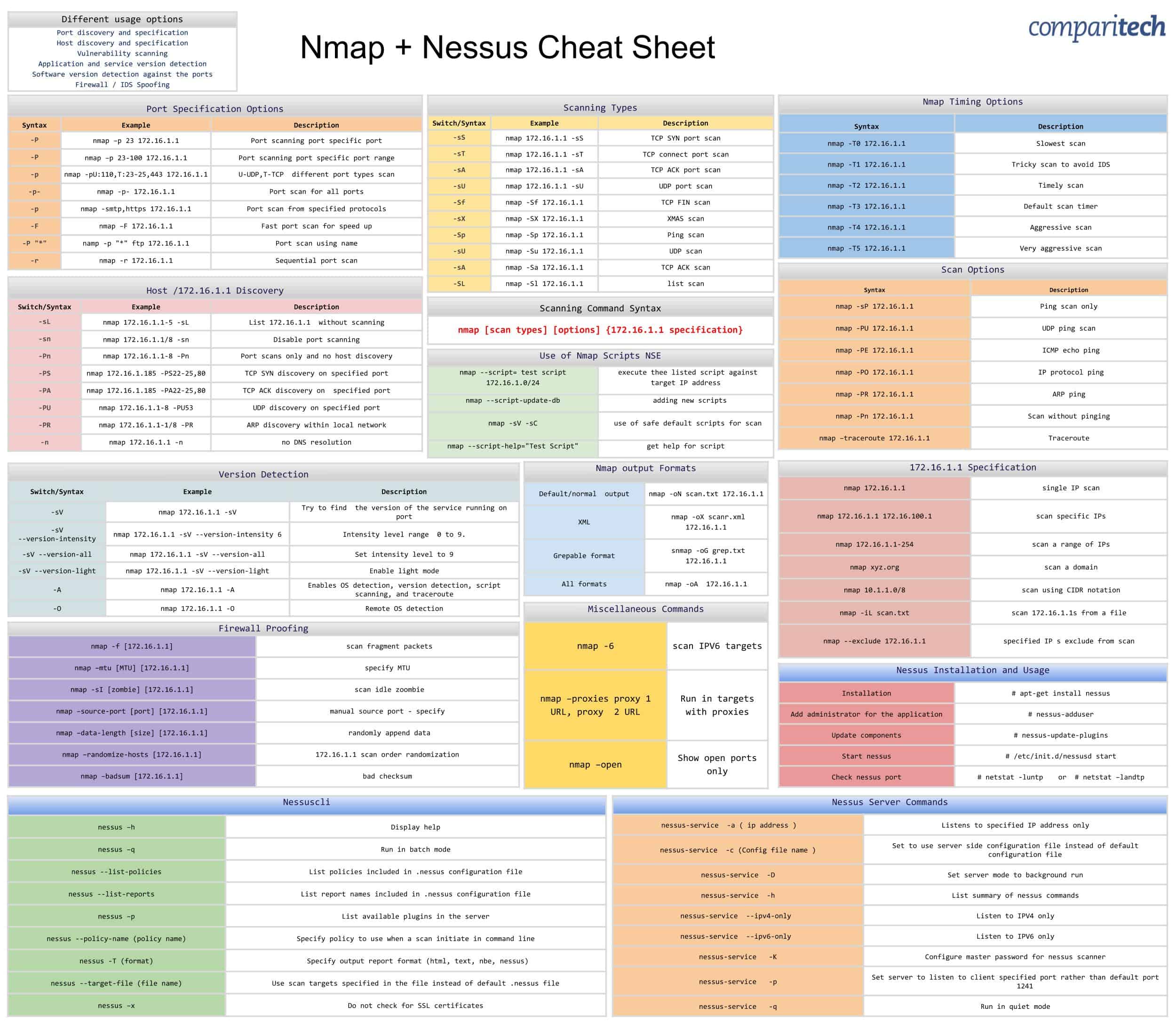

Чит лист Nmap обхваща:

- Различни възможности за използване на Nmap

- Синтаксис на сканиране на командите

- Опции за спецификация на порт

- Откриване на хост /172.16.1.1

- Видове сканиране

- Откриване на версия

- 172.16.1.1 спецификация

- Използване на NMAP скриптове NSE

- Защитна стена

- NMAP изходни формати

- Опции за сканиране

- Опции за време на NMAP

- Разни команди

Преглед или изтегляне на Cheat Sheet JPG изображение

Щракнете с десния бутон върху изображението по-долу, за да запазите JPG файла (1945 ширина x 2470 височина в пиксели), или щракнете тук, за да го отворите в нов раздел на браузъра. След като изображението се отвори в нов прозорец, може да се наложи да кликнете върху изображението, за да го увеличите и да видите jpeg в пълен размер.

Преглед или изтегляне на PDF файла на мамяния

Можете да изтеглите PDF файла на мамят лист тук. Ако се отвори в нов раздел на браузъра, просто кликнете с десния бутон на мишката върху PDF файла и отидете до избора за изтегляне.

Какво е включено в Cheat Sheet

Следните категории и елементи са включени в мамят листа:

Различни възможности за използване на Nmap

| Откриване на порт и спецификация Откриване и спецификация на хоста Сканиране на уязвимостта Откриване на версии на приложения и услуги Откриване на софтуерна версия срещу портовете Защитна стена / IDS Spoofing |

Синтаксис на сканиране на командите

| nmap [типове сканиране] [опции] {172.16.1.1 спецификация} |

Опции за спецификация на порт

| Синтаксис | пример | описание |

| -P | nmap –p 23 172.16.1.1 | Порт сканиращ порт специфичен порт |

| -P | nmap –p 23-100 172.16.1.1 | Порт за сканиране на порт, специфичен обхват на порта |

| -р | nmap -pU: 110, T: 23-25,443 172.16.1.1 | U-UDP, T-TCP сканиране на различни видове порт |

| -р- | nmap -p- 172.16.1.1 | Сканиране на порт за всички портове |

| -р | nmap -smtp, https 172.16.1.1 | Сканиране на порт от определени протоколи |

| -F | nmap –F 172.16.1.1 | Бързо сканиране на порт за ускоряване |

| -P "*" | namp -p "*" ftp 172.16.1.1 | Сканиране на порт с име |

| -R | nmap -r 172.16.1.1 | Последователно сканиране на порт |

Откриване на хост /172.16.1.1

| Switch / Синтаксис | пример | описание |

| -SL | nmap 172.16.1.1-5 -sL | Списък 172.16.1.1 без сканиране |

| -SN | nmap 172.16.1.1/8 -sn | Деактивиране на сканирането на порт |

| -Pn | nmap 172.16.1.1-8 -Pn | Портът сканира само и не открива хост |

| -PS | nmap 172.16.1.185 -PS22-25,80 | TCP SYN откриване на определен порт |

| -PA | nmap 172.16.1.185 -PA22-25,80 | TCP ACK откриване на определен порт |

| -PU | nmap 172.16.1.1-8 -PU53 | Откриване на UDP на определен порт |

| -PR | nmap 172.16.1.1-1 / 8 -PR | Откриване на ARP в локалната мрежа |

| -н | nmap 172.16.1.1 -n | няма DNS резолюция |

Видове сканиране

| Switch / Синтаксис | пример | описание |

| -SS | nmap 172.16.1.1 -sS | TCP SYN порт сканиране |

| -ST | nmap 172.16.1.1 -sT | Сканиране на TCP порт за сканиране |

| -SA | nmap 172.16.1.1 -sA | TCP ACK сканиране на порт |

| -SU | nmap 172.16.1.1 -sU | Сканиране на UDP порт |

| -Sf | nmap -Sf 172.16.1.1 | TCP FIN сканиране |

| -SX | nmap -SX 172.16.1.1 | XMAS сканиране |

| -Sp | nmap -Sp 172.16.1.1 | Ping сканиране |

| -SU | nmap -Su 172.16.1.1 | UDP сканиране |

| -SA | nmap -Sa 172.16.1.1 | TCP ACK сканиране |

| -SL | nmap -Sl 172.16.1.1 | сканиране на списък |

Откриване на версия

| Switch / Синтаксис | пример | описание |

| -SV | nmap 172.16.1.1 -sV | Опитайте да намерите версията на услугата, работеща на порт |

| -sV – интензивност на преобразуване | nmap 172.16.1.1 -sV – интензитет на преобразуване 6 | Диапазон на ниво на интензитет от 0 до 9. |

| -sV – обръщане | nmap 172.16.1.1 -sV – обръщане-всички | Задайте ниво на интензитет на 9 |

| -sV – светлина на преобразуване | nmap 172.16.1.1 -sV – светлина на преобразуване | Активиране на светлинен режим |

| -А | nmap 172.16.1.1 -A | Активира откриването на ОС, откриването на версии, сканирането на скриптове и проследяването |

| -О | nmap 172.16.1.1 -O | Отдалечено откриване на ОС |

172.16.1.1 спецификация

| nmap 172.16.1.1 | еднократно IP сканиране |

| nmap 172.16.1.1 172.16.100.1 | сканиране на конкретни IP адреси |

| nmap 172.16.1.1-254 | сканиране на диапазон от IP адреси |

| nmap xyz.org | сканирайте домейн |

| nmap 10.1.1.0/8 | сканиране с помощта на CIDR нотация |

| nmap -iL scan.txt | сканиране 172.16.1.1s от файл |

| nmap – изключете 172.16.1.1 | определени IP s изключват от сканиране |

Използване на NMAP скриптове NSE

| nmap –script = тестов скрипт 172.16.1.0/24 | изпълнете thee посочения скрипт срещу целевия IP адрес |

| nmap –script-update-db | добавяне на нови скриптове |

| nmap -sV -sC | използване на безопасни скриптове по подразбиране за сканиране |

| nmap –script-help ="Тестов скрипт" | получете помощ за скрипт |

Защитна стена

| nmap -f [172.16.1.1] | сканиране на фрагменти пакети |

| nmap –mtu [MTU] [172.16.1.1] | посочете MTU |

| nmap -sI [зомби] [172.16.1.1] | сканиране на празен зомби |

| nmap –източник-порт [порт] [172.16.1.1] | ръчен източник на порт – посочете |

| nmap – дължина на данните [размер] [172.16.1.1] | добавете произволно данни |

| nmap – рандомизиране на хостове [172.16.1.1] | 172.16.1.1 рандомизация на ред сканиране |

| nmap –badsum [172.16.1.1] | лоша контролна сума |

NMAP изходни формати

| По подразбиране / нормален изход | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Формат за гребене | snmap -oG grep.txt 172.16.1.1 |

| Всички формати | nmap -oA 172.16.1.1 |

Опции за сканиране

| Синтаксис | описание |

| nmap -sP 172.16.1.1 | Само Ping сканиране |

| nmap -PU 172.16.1.1 | UDP пинг сканиране |

| nmap -PE 172.16.1.1 | ICMP ехо пинг |

| nmap -PO 172.16.1.1 | IP протокол ping |

| nmap -PR 172.16.1.1 | ARP пинг |

| nmap -Pn 172.16.1.1 | Сканиране без пинг |

| nmap –traceroute 172.16.1.1 | Traceroute |

Опции за време на NMAP

| Синтаксис | описание |

| nmap -T0 172.16.1.1 | Най-бавно сканиране |

| nmap -T1 172.16.1.1 | Хитро сканиране, за да се избегне IDS |

| nmap -T2 172.16.1.1 | Навременното сканиране |

| nmap -T3 172.16.1.1 | Таймер за сканиране по подразбиране |

| nmap -T4 172.16.1.1 | Агресивно сканиране |

| nmap -T5 172.16.1.1 | Много агресивно сканиране |

Разни команди

| nmap -6 | сканира IPV6 цели |

| nmap –proxies proxy 1 URL, proxy 2 URL | Бягайте в цели с прокси |

| nmap –отвори | Показване само на отворени портове |

Nmap + Nessus Cheat Sheet

Ако използвате и Nessus с Nmap, вместо това изтеглете този мамят, тъй като в него има всички таблици, включени в мамят Nmap плюс три допълнителни таблици на Nessus. Кликнете върху изображението по-долу, за да отворите JPG в нов прозорец, където можете да го запазите. Освен това можете да изтеглите PDF файла тук.

Инсталиране и използване на Nessus

| Инсталация | # apt – вземете инсталирайте nessus |

| Добавете администратор на приложението | # nessus-adduser |

| Актуализирайте компоненти | # nessus-update-плъгини |

| Започнете nessus | # /etc/init.d/nessusd старт |

| Проверете пристанището на Nessus | # netstat -luntp или # netstat –landtp |

Nessuscli

| nessus –h | Показване на помощ |

| nessus –q | Изпълнете в пакетен режим |

| nessus –list-policy | Списък на политиките, включени в конфигурационния файл .nessus |

| nessus –list-отчети | Списък на имената на отчетите, включени в конфигурационния файл |

| nessus –p | Списък на наличните плъгини в сървъра |

| nessus –policy-name (име на политиката) | Посочете политиката, която да се използва при иницииране на сканиране в командния ред |

| nessus -T (формат) | Укажете формат на изходния отчет (html, текст, nbe, nessus) |

| nessus –target-file (име на файл) | Използвайте цели за сканиране, посочени във файла, вместо стандартния .nessus файл |

| nessus –x | Не проверявайте за SSL сертификати |

Команди на сървъра на Nessus

| nessus-service -a (ip адрес) | Слуша само на посочен IP адрес |

| nessus-service -c (Конфигуриране на името на файла) | Задайте да използвате конфигурационен файл от страна на сървъра вместо конфигурационен файл по подразбиране |

| nessus-service -D | Задайте режима на сървъра да работи на заден план |

| nessus-услуга -h | Списък на резюме на командите nessus |

| nessus-service –ipv4-only | Слушайте само IPV4 |

| nessus-service –ipv6-only | Слушайте само IPV6 |

| nessus-service -K | Конфигурирайте главна парола за скенер nessus |

| nessus-service -p | Задайте сървър да слуша порт, посочен от клиента, а не порт 1241 по подразбиране |

| nessus-service -q | Работете в тих режим |