Что такое система обнаружения вторжений (IDS)?

Система обнаружения вторжений (IDS) отслеживает сетевой трафик на наличие необычных или подозрительных действий и отправляет уведомление администратору..

Обнаружение аномальной активности и сообщение о ней сетевому администратору является основной функцией, однако некоторые средства IDS могут предпринимать действия на основе правил при обнаружении вредоносной активности, например, блокируя определенный трафик..

Мы подробно рассмотрим каждый из приведенных ниже инструментов, но в случае нехватки времени вот краткий список 12 лучших систем и средств обнаружения вторжений:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) Сочетает в себе функции HIDS и NIDS, чтобы предоставить вам полную систему управления информацией и событиями безопасности (SIEM).

- фырканье Предоставляется Cisco Systems и является бесплатным в использовании, ведущей сетевой системой обнаружения вторжений.

- OSSEC Отличная хост-система обнаружения вторжений, которую можно использовать бесплатно.

- ManageEngine EventLog Analyzer Анализатор файла журнала, который ищет доказательства вторжения.

- Suricata Сетевая система обнаружения вторжений, которая работает на уровне приложений для большей наглядности.

- Bro Сетевой монитор и сетевая система предотвращения вторжений.

- Саган Инструмент анализа журналов, который может интегрировать отчеты, сгенерированные на данных о фырканье, так что это HIDS с небольшим количеством NIDS.

- Лук безопасности Инструмент мониторинга и безопасности сети, созданный из элементов, извлеченных из других бесплатных инструментов.

- ПАМЯТНАЯ Усовершенствованная среда обнаружения вторжений – это HIDS для Unix, Linux и Mac OS

- OpenWIPS-NG Беспроводная NIDS и система предотвращения вторжений от производителей Aircrack-NG.

- Самайн Простая хост-система обнаружения вторжений для Unix, Linux и Mac OS.

- fail2ban Облегченная хост-система обнаружения вторжений для Unix, Linux и Mac OS.

Типы систем обнаружения вторжений

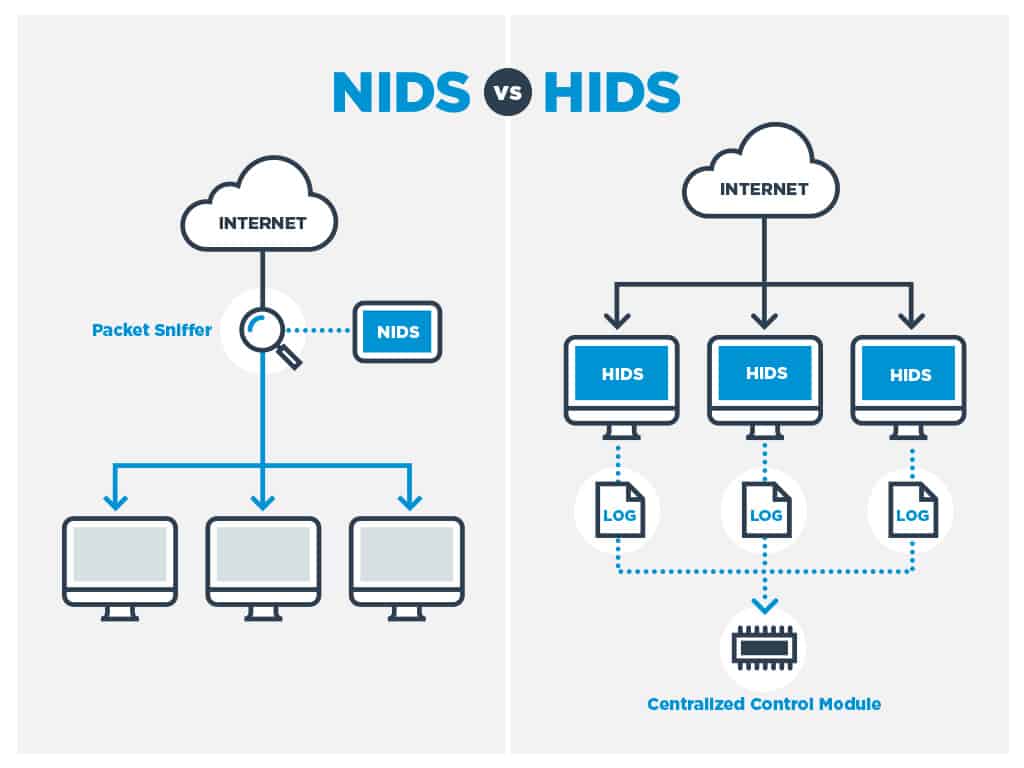

Существует два основных типа систем обнаружения вторжений (оба они более подробно описаны ниже в этом руководстве):

- Основанное на хосте обнаружение вторжения (HIDS) – эта система будет проверять события на компьютере в вашей сети, а не трафик, который проходит вокруг системы.

- Сетевое обнаружение вторжений (NIDS) – эта система будет проверять трафик в вашей сети.

Средства и системы обнаружения сетевых вторжений теперь необходимы для обеспечения безопасности сети. к счастью, Эти системы очень просты в использовании, и большинство лучших IDS на рынке можно использовать бесплатно.. В этом обзоре вы прочтете о десяти лучших системах обнаружения вторжений, которые вы можете установить сейчас, чтобы начать защищать сеть от атак. Мы рассмотрим инструменты для Windows, Linux и Mac.

Системы обнаружения вторжений (HIDS)

Хост-обнаружение вторжений, также известен как хост системы обнаружения вторжений или хост-IDS, изучать события на компьютере в вашей сети, а не трафик, который проходит вокруг системы. Этот тип системы обнаружения вторжений сокращен до HIDS и он в основном работает, просматривая данные в файлах администратора на компьютере, который он защищает. Эти файлы включают в себя файлы журнала и файлы конфигурации.

HIDS создаст резервную копию ваших файлов конфигурации, чтобы вы могли восстановить настройки, если злонамеренный вирус ослабит безопасность вашей системы, изменив настройки компьютера. Другим ключевым элементом, от которого вы хотите защититься, является root-доступ на Unix-подобных платформах или изменения реестра в системах Windows.. HIDS не сможет заблокировать эти изменения, но он должен быть в состоянии предупредить вас, если любой такой доступ происходит.

На каждом хосте мониторов HIDS должно быть установлено какое-то программное обеспечение. Вы можете просто заставить HIDS контролировать один компьютер. тем не мение, более типично установить HIDS на каждом устройстве в вашей сети. Это потому, что вы не хотите игнорировать изменения конфигурации на любом оборудовании. Естественно, если в вашей сети более одного хоста HIDS, вам не нужно входить в каждый из них, чтобы получить обратную связь. Так, распределенная система HIDS должна включать централизованный модуль управления. Ищите систему, которая шифрует связь между агентами хоста и центральным монитором.

Сетевые системы обнаружения вторжений (NIDS)

Сетевое обнаружение вторжений, также известное как система обнаружения сетевых вторжений или IDS сети, проверяет трафик в вашей сети. Как таковой, типичный НДИ должен включать анализатор пакетов для сбора сетевого трафика для анализа.

Механизм анализа NIDS обычно основан на правилах и может быть изменен путем добавления ваших собственных правил. Со многими NIDS провайдер системы или сообщество пользователей предоставят вам доступные правила, и вы сможете просто импортировать их в свою реализацию. Когда вы ознакомитесь с синтаксисом правил выбранного вами NIDS, вы сможете создавать свои собственные правила..

Цепочка обратно к сбору трафика, Вы не хотите копировать весь свой трафик в файлы или запускать весь массив через панель инструментов потому что вы просто не сможете проанализировать все эти данные. Таким образом, правила, которые управляют анализом в NIDS, также создают выборочный сбор данных. Например, если у вас есть правило для типа вызывающего беспокойство HTTP-трафика, ваш NIDS должен собирать и хранить только те HTTP-пакеты, которые отображают эти характеристики..

Как правило, NIDS устанавливается на выделенном оборудовании. Высокопроизводительные платные корпоративные решения представляют собой часть сетевого комплекта с предварительно загруженным программным обеспечением. тем не мение, вам не нужно платить большие деньги за специализированное оборудование. Для NIDS требуется сенсорный модуль для захвата трафика, поэтому вы можете загрузить его на анализатор локальной сети или выбрать компьютер для выполнения задачи. Тем не менее, убедитесь, что часть оборудования, которое вы выбрали для этой задачи, имеет достаточную тактовую частоту, чтобы не замедлять работу вашей сети..

HIDS или NIDS?

Краткий ответ – оба. NIDS даст вам гораздо больше возможностей для мониторинга, чем HIDS. Вы можете перехватывать атаки, как они происходят с NIDS, тогда как HIDS замечает, что что-то не так, только если файл или настройка на устройстве уже изменились. Однако тот факт, что HIDS не имеют такой активности, как NIDS, не означает, что они менее важны..

Тот факт, что NIDS обычно устанавливается на отдельном оборудовании, означает, что он не перетаскивает процессоры ваших серверов. тем не мение, активность HIDS не так агрессивна, как у NIDS. Функция HIDS может быть выполнена легким демоном на компьютере и не должна перегружать процессор. Ни одна из систем не генерирует дополнительный сетевой трафик.

Методы обнаружения: IDS на основе сигнатур или аномалий

Независимо от того, ищете ли вы систему обнаружения вторжений хоста или систему обнаружения вторжений в сеть, все IDS используют два режима работы – некоторые могут использовать только один или другой, но большинство используют оба.

- IDS на основе подписи

- IDS на основе аномалий

IDS на основе подписи

сигнатурный метод смотрит на контрольные суммы и аутентификацию сообщений. Методы обнаружения на основе сигнатур может применяться как NIDS, так и HIDS. HIDS будет проверять журналы и файлы конфигурации на наличие непредвиденных изменений, тогда как NIDS будет проверять контрольные суммы в пакетах и целостность аутентификации сообщений в таких системах, как SHA1..

NIDS может включать базу данных подписей, которые несут пакеты, известные как источники вредоносных действий. К счастью, хакеры не сидят за своими компьютерами, набирая ярость, чтобы взломать пароль или получить доступ к пользователю root. Вместо этого они используют автоматизированные процедуры, предоставляемые известными хакерскими инструментами. Эти инструменты имеют тенденцию генерировать одни и те же подписи трафика каждый раз, потому что компьютерные программы повторяют одни и те же инструкции снова и снова, а не вводят случайные изменения.

IDS на основе аномалий

Обнаружение аномалий ищет неожиданные или необычные модели деятельности. Эта категория также может быть реализована как хост-системами, так и сетевыми системами обнаружения вторжений.. В случае HIDS аномалия может повторяться при неудачных попытках входа, или необычная активность на портах устройства, которые означают сканирование портов.

В случае NIDS аномальный подход требует установления базовой линии поведения, чтобы создать стандартную ситуацию, с которой можно сравнить текущие модели трафика. Диапазон шаблонов трафика считается приемлемым, и когда текущий трафик в реальном времени выходит за пределы этого диапазона, выдается предупреждение об аномалии.

Выбор метода IDS

Сложные NIDS могут создавать записи стандартного поведения и корректировать свои границы по мере увеличения срока их службы. В целом, анализ сигнатур и аномалий намного проще в работе и его проще настроить с помощью программного обеспечения HIDS, чем с NIDS.

Методы, основанные на сигнатурах, намного быстрее, чем обнаружение на основе аномалий.. Полностью комплексный движок аномалий затрагивает методологии ИИ и может стоить много денег на разработку. Однако методы на основе сигнатур сводятся к сравнению значений. Конечно, в случае HIDS сопоставление шаблонов с версиями файлов может быть очень простой задачей, которую каждый может выполнить самостоятельно, используя утилиты командной строки с регулярными выражениями. Таким образом, их разработка не требует больших затрат и, скорее всего, будет внедрена в бесплатные системы обнаружения вторжений..

Комплексная система обнаружения вторжений требует как методов на основе сигнатур, так и процедур на основе аномалий.

Защити сеть с помощью IPS

Теперь нам нужно рассмотреть системы предотвращения вторжений (IPS). Программное обеспечение IPS и IDS являются ветвями одной и той же технологии, потому что вы не сможете получить профилактику без обнаружения. Другой способ выразить разницу между этими двумя ветвями инструментов вторжения – назвать их пассивными или активными. Простую систему мониторинга и оповещения о вторжении иногда называют «Пассивные» удостоверения личности. Система, которая не только обнаруживает вторжение, но и предпринимает действия по устранению любого ущерба и блокированию дальнейшей активности вторжения из обнаруженного источника, также известна как «Реактивные» IDS.

Реактивные IDS, или IPS, как правило, не реализуют решения напрямую. Вместо этого они взаимодействуют с брандмауэрами и приложениями, изменяя настройки. Реактивная HIDS может взаимодействовать с рядом сетевых помощников для восстановления настроек на устройстве, таких как SNMP или установленный менеджер конфигурации. Атаки на пользователя root или администратора в Windows обычно не обрабатываются автоматически, поскольку блокировка пользователя admin или изменение системного пароля приведет к блокировке системного администратора из сети и серверов..

Многие пользователи IDS сообщают о потоке ложные срабатывания когда они впервые устанавливают свои системы защиты. Так как IPS автоматически реализуют стратегию защиты при обнаружении состояния тревоги. Неправильно откалиброванные IPS могут привести к хаосу и приостановить работу вашей законной сети..

Чтобы свести к минимуму нарушение работы сети, которое может быть вызвано ложными срабатываниями, вы должны поэтапно внедрить систему обнаружения и предотвращения вторжений. Триггеры могут быть адаптированы, и вы можете комбинировать условия предупреждения для создания пользовательских предупреждений. Заявление о действиях, которые необходимо выполнить для обнаружения угроз, называется политика. Взаимодействие процедур обнаружения и предотвращения вторжений с брандмауэрами должно быть особенно тщательно отрегулировано, чтобы подлинные пользователи вашего бизнеса не были заблокированы слишком жесткими политиками.

Системы обнаружения вторжений по типу и операционной системе

Производители программного обеспечения IDS ориентированы на Unix-подобные операционные системы. Некоторые производят свой код в соответствии со стандартом POSIX. Во всех этих случаях это означает, что Windows исключена. В качестве операционные системы Mac OS Mac OS X и macOS основаны на Unix, Эти операционные системы гораздо лучше обслуживаются в мире IDS, чем в других категориях программного обеспечения. В приведенной ниже таблице объясняется, какие IDS основаны на хосте, какие основаны на сети, и на какие операционные системы можно установить каждую..

Вы можете прочитать некоторые обзоры, в которых утверждается, что Security Onion можно запустить в Windows. Это возможно, если сначала установить виртуальную машину и запустить ее через нее. Однако для определений в этой таблице мы считаем программное обеспечение совместимым только с операционной системой, если оно может быть установлено напрямую..

Лучшие инструменты обнаружения вторжений & Програмное обеспечение

| Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) | И то и другое | нет | нет | да | нет |

| фырканье | НДИ | да | да | да | нет |

| OSSEC | HIDS | да | да | да | да |

| ManageEngine EventLog Analyzer | HIDS | да | да | да | да |

| Suricata | НДИ | да | да | да | да |

| Bro | НДИ | да | да | нет | да |

| Саган | И то и другое | да | да | нет | да |

| Лук безопасности | И то и другое | нет | да | нет | нет |

| ПАМЯТНАЯ | HIDS | да | да | нет | да |

| Открыть WIPS-NG | НДИ | нет | да | нет | нет |

| Самайн | HIDS | да | да | нет | да |

| fail2ban | HIDS | да | да | нет | да |

Системы обнаружения вторжений для Unix

Чтобы перевести информацию из таблицы выше в специфичный для Unix список, вот HIDS и NIDS, которые вы можете использовать на платформе Unix.

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- фырканье

- Bro

- Suricata

- Саган

Системы обнаружения вторжений для Linux

Вот списки систем обнаружения вторжений на хост и сетевых систем, которые вы можете запустить на платформе Linux.

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- Лук безопасности

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- фырканье

- Bro

- Suricata

- Саган

- Лук безопасности

- Открыть WIPS-NG

Системы обнаружения вторжений для Windows

Несмотря на популярность Windows Server, разработчики систем обнаружения вторжений, похоже, не очень заинтересованы в производстве программного обеспечения для операционной системы Windows. Вот несколько IDS, которые работают в Windows.

Хост системы обнаружения вторжений:

- Менеджер событий SolarWinds Security

- OSSEC

- EventLog Analyzer

Системы обнаружения вторжений в сеть:

- Менеджер событий SolarWinds Security

- фырканье

- Suricata

Системы обнаружения вторжений для Mac OS

Владельцы Mac извлекают выгоду из того факта, что Mac OS X и macOS основаны на Unix, и поэтому у владельцев Mac гораздо больше опций системы обнаружения вторжений, чем у тех, у кого есть компьютеры с операционной системой Windows..

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- Bro

- Suricata

- Саган

Лучшие системы и инструменты обнаружения вторжений

Теперь вы ознакомились с кратким описанием хост-систем обнаружения вторжений и сетевых систем обнаружения вторжений по операционным системам. В этом списке мы углубимся в детали каждой из лучших IDS..

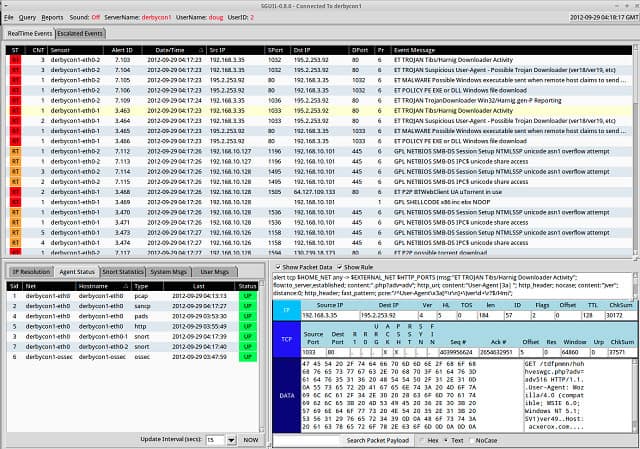

1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

Менеджер событий SolarWinds Security (SEM) работает на Windows Server, но он может регистрировать сообщения, сгенерированные Юникс, Linux, и Mac OS компьютеры, а также Windows ПК.

Как менеджер журналов, это система обнаружения вторжений на основе хоста, потому что она связана с управлением файлами в системе. Однако он также управляет данными, собранными Snort, что делает его частью сетевой системы обнаружения вторжений..

Snort – это широко используемый анализатор пакетов, созданный Cisco Systems (см. Ниже). Он имеет определенный формат данных, который другие производители инструментов IDS интегрируют в свои продукты. Это касается диспетчера событий безопасности SolarWinds.. Обнаружение вторжения в сеть системы проверяют данные о трафике по мере их распространения в сети. Чтобы развернуть возможности NIDS диспетчера событий безопасности, вам необходимо использовать Snort в качестве инструмента захвата пакетов и направляет собранные данные в Менеджер событий безопасности для анализа. Хотя LEM выступает в качестве инструмента HIDS, когда он имеет дело с созданием и целостностью файла журнала, он способен получать сетевые данные в режиме реального времени через Snort, что является действием NIDS.

Продукт SolarWinds может выступать в качестве системы предотвращения вторжений, поскольку он способен инициировать действия по обнаружению вторжения. Пакет поставляется с более чем 700 правилами корреляции событий, что позволяет ему обнаруживать подозрительные действия и автоматически реализовывать действия по исправлению. Эти действия называются Активные ответы.

Эти активные ответы включают в себя:

- Уведомления об инцидентах через SNMP, экранные сообщения или электронную почту

- Изоляция USB-устройства

- Приостановка или исключение пользователя

- Блокировка IP-адреса

- Процессы убийства

- Выключение или перезагрузка системы

- Отключение сервиса

- Запуск службы

Возможности обработки сообщений Snort диспетчера событий безопасности делают его очень всеобъемлющим сетевая безопасность инструмент. Злонамеренная деятельность можно отключить практически мгновенно благодаря способности инструмента объединять данные Snort с другими событиями в системе. Риск срыва службы из-за обнаружения ложные срабатывания значительно снижается благодаря тонко настроенным правилам корреляции событий. Вы можете получить доступ к этому сетевая безопасность система на 30-дневная бесплатная пробная версия.

ВЫБОР РЕДАКТОРА

Необходимый инструмент для повышения безопасности, реагирования на события и достижения соответствия.

Скачать: Скачать 30-дневную бесплатную пробную версию

Официальный сайт: https://www.solarwinds.com/security-event-manager

ОПЕРАЦИОННЫЕ СИСТЕМЫ: Windows

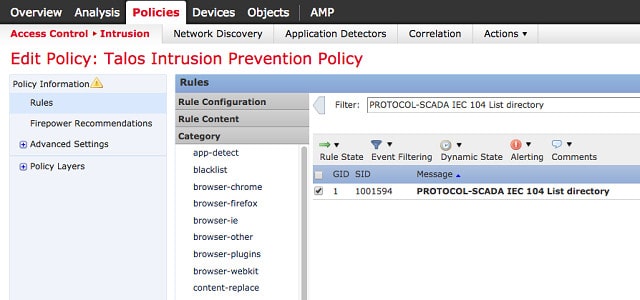

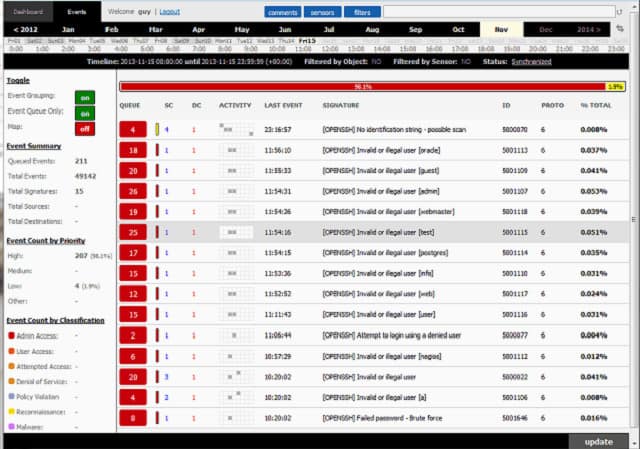

2. фыркать

Фыркать лидер отрасли в NIDS, но он все еще может свободно использовать. Это один из немногих IDS, который можно установить в Windows. Он был создан Cisco. Система может работать в трех различных режимах и может реализовывать стратегии защиты, поэтому она является системой предотвращения вторжений, а также системой обнаружения вторжений..

Три режима Snort:

- Режим сниффера

- Packet logger

- Обнаружения вторжений

Вы можете использовать snort как анализатор пакетов, не включая его возможности обнаружения вторжений.. В этом режиме вы получаете реальное считывание пакетов, проходящих по сети. В режиме регистрации пакетов эти данные пакета записываются в файл.

Когда вы получаете доступ к функциям обнаружения вторжений Snort, вы вызываете модуль анализа, который применяет набор правил к трафику при его прохождении. Эти правила называются «базовыми политиками», и если вы не знаете, какие правила вам нужны, вы можете загрузить их с веб-сайта Snort. Однако, как только вы станете уверены в методологиях Snort, вы сможете написать свой собственный. Существует большая база сообщества для этой IDS и они очень активны онлайн на страницах сообщества на сайте Snort. Вы можете получить советы и помощь от других пользователей, а также загрузить правила, разработанные опытными пользователями Snort..

Правила будут обнаруживать такие события, как скрытые сканирования портов, атаки переполнения буфера, CGI-атаки, проверки SMB и дактилоскопия ОС. Методы обнаружения зависят от конкретных используемых правил и включают в себя как методы на основе сигнатур и системы на основе аномалий.

Слава Snort привлекла последователей в индустрии разработчиков программного обеспечения. Ряд приложений, созданных другими разработчиками программного обеспечения, может выполнять более глубокий анализ данных, собранных Snort. Это включает Snorby, БАЗА, Squil, и Anaval. Эти сопутствующие приложения помогают вам компенсировать тот факт, что интерфейс Snort не очень удобен для пользователя..

3. OSSEC

OSSEC означает Open Source HIDS Security. это ведущие HIDS доступны, и это абсолютно бесплатно для использования. В качестве хост-системы обнаружения вторжений программа фокусируется на файлах журналов на компьютере, где вы ее устанавливаете. Он отслеживает подписи контрольной суммы всех ваших файлов журнала, чтобы обнаружить возможные помехи. В Windows он будет следить за любыми изменениями в реестре. В Unix-подобных системах он будет отслеживать любые попытки получить доступ к учетной записи root.. Хотя OSSEC является проектом с открытым исходным кодом, на самом деле он принадлежит Trend Micro, известному производителю программного обеспечения для обеспечения безопасности..

Основное приложение мониторинга может охватывать один компьютер или несколько хостов, объединяя данные в одной консоли. Хотя существует агент Windows, который позволяет отслеживать компьютеры Windows, основное приложение может быть установлено только в Unix-подобной системе, что означает Unix, Linux или Mac OS.. Для основной программы есть интерфейс для OSSEC, но он устанавливается отдельно и больше не поддерживается. Обычные пользователи OSSEC обнаружили другие приложения, которые хорошо работают в качестве внешнего интерфейса для инструмента сбора данных: Splunk, Kibana и Graylog.

Файлы журнала, охватываемые OSSEC, включают данные FTP, почты и веб-сервера. Он также отслеживает журналы событий операционной системы, журналы и таблицы брандмауэра и антивируса, а также журналы трафика.. Поведение OSSEC контролируется политиками, которые вы устанавливаете на него.. Их можно приобрести как дополнения от большого сообщества пользователей, которое активно работает с этим продуктом. Политика определяет условие оповещения. Эти оповещения могут отображаться на консоли или отправляться в виде уведомлений по электронной почте. Trend Micro предлагает поддержку OSSEC за плату.

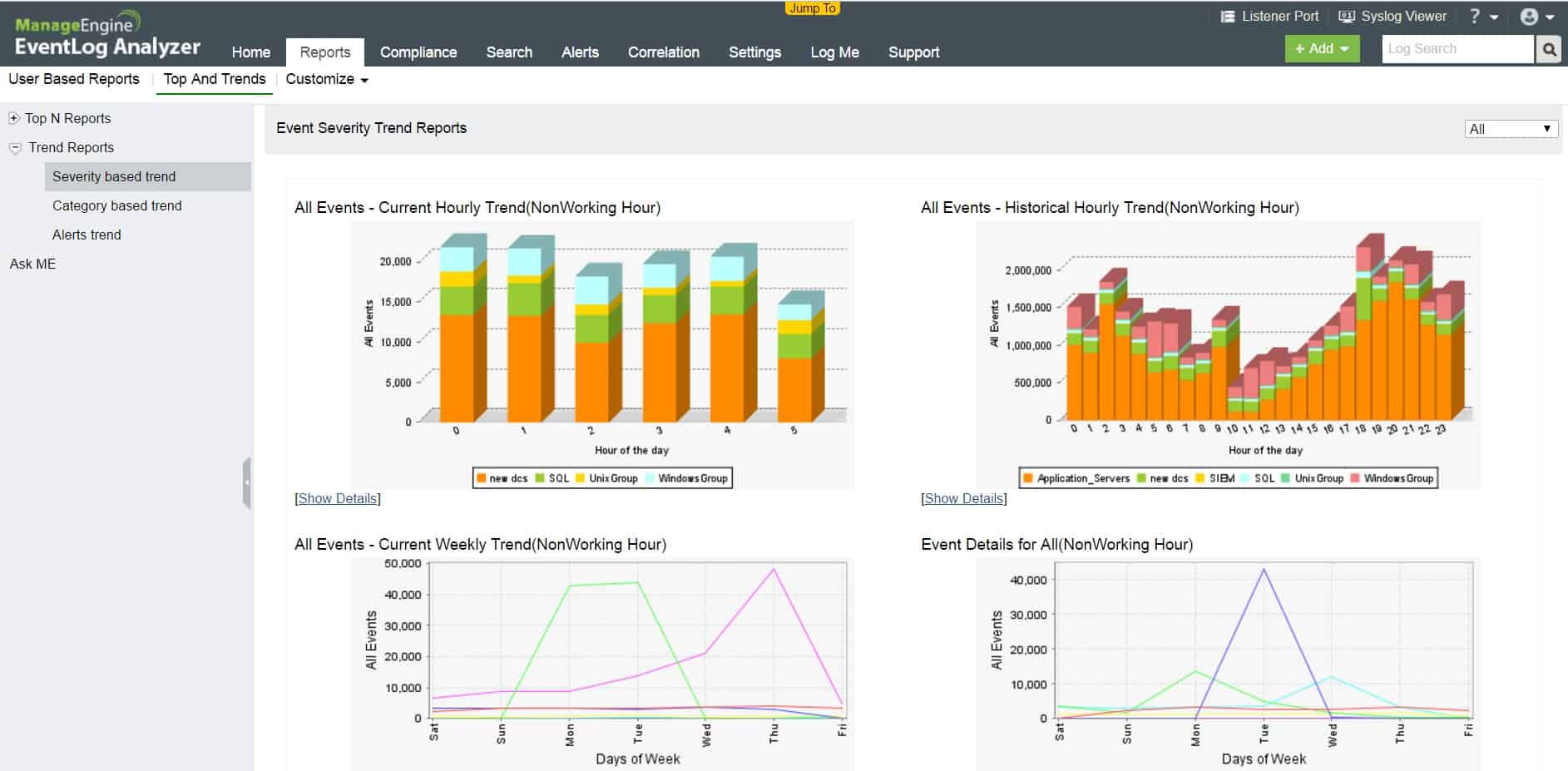

4. ManageEngine EventLog Analyzer

ManageEngine является ведущим производителем решений для мониторинга и управления ИТ-инфраструктурой. EventLog Analyzer является частью продуктов безопасности компании. Это HIDS основное внимание уделяется управлению и анализу файлов журналов, генерируемых стандартными приложениями и операционными системами. Инструмент устанавливается на Windows Server или Linux. Он собирает данные из этих операционных систем, а также из Mac OS, IBM AIX, HP UX, и Solaris системы. Журналы из систем Windows включают в себя источники из Windows Server Windows Vista и выше, а также Windows DHCP Server.

Помимо операционных систем, сервис собирает и объединяет журналы Microsoft SQL Server и оракул базы данных. Он также может направлять оповещения от ряда антивирусных систем, включая Microsoft Antimalware, ESET, Sophos, Нортон, Kaspersky, FireEye, Malwarebytes, McAfee, и Symantec. Он будет собирать журналы с веб-серверов, брандмауэров, гипервизоров, маршрутизаторов, коммутаторов и сканеров уязвимостей..

EventLog Analyzer собирает сообщения журнала и работает как сервер файлов журнала, организуя сообщения в файлы и каталоги по источнику и дате сообщения. Срочные предупреждения также направляются на панель мониторинга EventLog Analyzer и могут быть переданы на Системы справочной службы как билеты, чтобы вызвать немедленное внимание со стороны техников. Решение о том, какие события представляют собой потенциальное нарушение безопасности, определяется модуль разведки угроз это встроено в пакет.

Сервис включает в себя автоматический поиск в журнале и корреляцию событий для составления регулярных отчетов по безопасности. Среди этих отчетов – формат для мониторинга и аудита привилегированных пользователей (PUMA) и различные форматы, необходимые для демонстрации соответствия PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, и GDPR.

Анализатор событий ManageEngine доступен в трех редакциях. Первый из них Свободно. Тем не менее, бесплатная версия ограничена мониторингом сообщений журнала из пяти источников, что на самом деле недостаточно для любого современного бизнеса, за исключением очень небольших предприятий. Два платных издания премия и распределенный. Распределенный план значительно дороже, чем Премиум-план. Премиум-система должна быть достаточной для большинства предприятий с одним сайтом, в то время как распределенная версия будет охватывать несколько сайтов и неограниченное количество источников записей журнала. Вы можете опробовать систему с 30-дневной бесплатной пробной версией с ограничением 2000 источников сообщений журнала..

5. Суриката

Suricata, вероятно, является основной альтернативой Snort. Suricata имеет ключевое преимущество перед Snort, заключающееся в том, что он собирает данные на уровне приложений.. Это преодолевает слепоту, которую Snort должен иметь для подписей, разделенных на несколько пакетов TCP. Suricata ждет, пока все данные в пакетах не будут собраны, прежде чем переместит информацию в анализ.

Хотя система работает на прикладном уровне, она может отслеживать активность протокола на более низких уровнях, таких как IP, TLS, ICMP, TCP и UDP. Он проверяет трафик в реальном времени для различных сетевых приложений, включая FTP, HTTP и SMB. Монитор не просто смотрит на структуру пакета. Он может проверять сертификаты TLS и фокусироваться на HTTP-запросах и DNS-вызовах. Средство извлечения файлов позволяет исследовать и изолировать подозрительные файлы с характеристиками заражения вирусом..

Suricata совместим со Snort, и вы можете использовать те же правила VRT, написанные для этого лидера NIDS. Эти сторонние инструменты, такие как Snorby, БАЗА, Squil, и Anaval эта интеграция со Snort также может быть связана с Suricata. Таким образом, доступ к сообществу Snort за советами и бесплатными правилами может быть большим преимуществом для пользователей Suricata. Встроенный модуль сценариев позволяет комбинировать правила и получать более точный профиль обнаружения, чем может дать Snort. Suricata использует методы на основе сигнатур и аномалий.

Suricata обладает продуманной архитектурой обработки, которая обеспечивает аппаратное ускорение за счет использования множества различных процессоров для одновременной многопоточной работы. Он даже может работать частично на вашей видеокарте. Такое распределение задач позволяет избежать нагрузки на один хост. Это хорошо, потому что одна проблема с этим NIDS состоит в том, что он довольно тяжёл в обработке. Suricata имеет очень приятную на вид приборную панель, которая включает в себя графику, чтобы сделать анализ и распознавание проблем намного проще. Несмотря на этот дорогой на вид интерфейс, Suricata бесплатно.

6. Братан

Братан бесплатный NIDS это выходит за рамки обнаружения вторжений и может предоставить вам и другие функции мониторинга сети. Сообщество пользователей Bro включает в себя множество академических и научно-исследовательских учреждений..

Функция обнаружения вторжений Bro выполняется в два этапа: регистрация трафика и анализ. Как и в случае с Suricata, Bro имеет большое преимущество перед Snort в том, что его анализ работает на прикладном уровне. Это дает вам видимость между пакетами, чтобы получить более широкий анализ активности сетевого протокола.

Модуль анализа Bro имеет два элемента, которые работают над анализом сигнатур и обнаружением аномалий. Первым из этих инструментов анализа является Бро событийный движок. Это отслеживает для запуска событий, таких как новое соединение TCP или HTTP-запрос. Каждое событие регистрируется, поэтому эта часть системы не зависит от политики – она просто предоставляет список событий, в которых анализ может выявить повторение действий или подозрительно разнородных действий, созданных одной и той же учетной записью пользователя..

Анализ данных этого события выполняется сценарии политики. Аварийное состояние спровоцирует действие, поэтому Bro – система предотвращения вторжений а также анализатор сетевого трафика. Сценарии политики могут быть настроены, но они, как правило, работают в стандартной среде, которая включает в себя сопоставление подписи, обнаружение аномалий и анализ соединений.

Вы можете отслеживать активность HTTP, DNS и FTP с Bro, а также отслеживать трафик SNMP, позволяет проверять изменения конфигурации устройства и условия ловушки SNMP. Каждая политика представляет собой набор правил, и вы не ограничены количеством активных политик или уровней стека протоколов, которые вы можете проверить. На более низких уровнях вы можете следить за DDoS-атаками и обнаруживать сканирование портов..

Bro можно установить на Unix, Linux и Mac OS.

7. Саган

Саган это хост-система обнаружения вторжений, так что это альтернатива OSSEC, а также бесплатно использовать. Несмотря на то, что программа HIDS, программа совместима с данными, собранными Snort, который является системой NIDS. Эта совместимость также распространяется на другие инструменты, которые могут использоваться вместе с Snort, такие как Snorby, БАЗА, Squil, и Anaval. Источники данных из Bro и Suricata также могут поступать в Sagan. Этот инструмент может быть установлен в Unix, Linux и Mac OS. Хотя вы не можете запустить Sagan в Windows, вы можете загружать в него журналы событий Windows..

Строго говоря, Sagan – это инструмент для анализа логов. Элементом, которого не хватает для того, чтобы сделать его автономным NIDS, является модуль анализатора пакетов. Однако, с другой стороны, это означает, что Sagan не требует выделенного оборудования и обладает гибкостью для анализа как журналов узлов, так и данных сетевого трафика. Этот инструмент должен быть дополнением к другим системам сбора данных, чтобы создать полную систему обнаружения вторжений.

Некоторые приятные особенности Sagan включают в себя локатор IP, который позволяет увидеть географическое расположение IP-адресов которые обнаружены как имеющие подозрительные действия. Это позволит вам объединять действия IP-адресов, которые работают согласованно, для формирования атаки. Sagan может распределять обработку по нескольким устройствам, снижая нагрузку на процессор вашего сервера ключей..

Эта система включает выполнение сценариев, что означает, что она будет генерировать предупреждения и выполнять действия по обнаружению сценариев вторжения.. Он может взаимодействовать с таблицами межсетевого экрана для реализации запретов IP в случае подозрительной активности из конкретного источника. Итак, это система предотвращения вторжений. Модуль анализа работает с методологиями обнаружения сигнатур и аномалий.

Саган не входит в список лучших IDS у всех, потому что он действительно не может рассматриваться как IDS, поскольку является анализатором файлов журнала. Тем не менее, его HIDS с всплеском концепции NIDS делает его интересным предложением в качестве компонента инструмента гибридного анализа IDS.

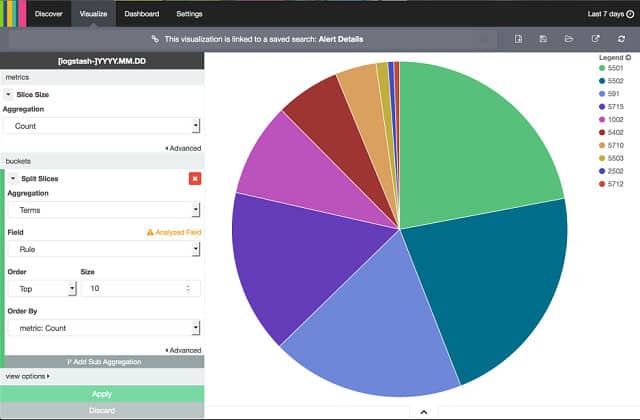

8. Лук безопасности

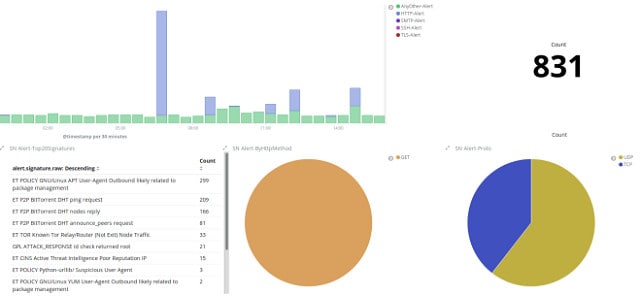

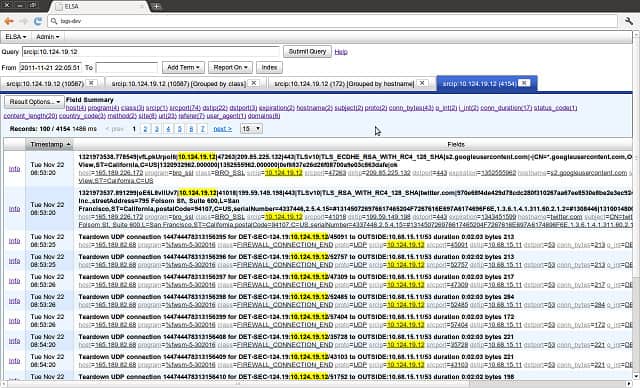

Для смеси решений IDS, вы можете попробовать бесплатная система Security Onion. Большинство инструментов IDS в этом списке являются проектами с открытым исходным кодом.. Это означает, что любой может загрузить исходный код и изменить его. Это именно то, что сделал разработчик Security Onion. Он взял элементы из исходного кода фырканье, Suricata, OSSEC, и Bro и сшил их вместе, чтобы сделать это бесплатный гибрид NIDS / HIDS на основе Linux. Security Onion предназначен для работы в Ubuntu, а также включает в себя элементы из интерфейсных систем и инструменты анализа, включая Snorby, Sguil, Squert, Kibana, ELSA, Xplico, и NetworkMiner.

Хотя Security Onion классифицируется как NIDS, он также включает функции HIDS. Он будет отслеживать ваш журнал и файлы конфигурации на наличие подозрительных действий и проверять контрольные суммы этих файлов на наличие неожиданных изменений.. Одним из недостатков комплексного подхода Security Onion к мониторингу сети является его сложность. Он имеет несколько различных операционных структур, и в Интернете или в комплекте недостаточно учебного материала, чтобы помочь сетевому администратору освоить все возможности инструмента..

Сетевой анализ проводится анализатор пакетов, который может отображать передаваемые данные на экране, а также записывать в файл. Механизм анализа Security Onion – это то, где все усложняется, потому что существует так много разных инструментов с разными операционными процедурами, что вы можете в конечном итоге игнорировать большинство из них. Интерфейс Kibana предоставляет панель мониторинга для Security Onion и он включает в себя несколько хороших графиков и диаграмм для облегчения распознавания статуса.

В эту систему включены правила оповещения как на основе сигнатур, так и на основе аномалий. Вы получаете информацию о состоянии устройства, а также о моделях трафика. Все это может действительно быть сделано с некоторой автоматизацией действий, которой не хватает Security Onion.

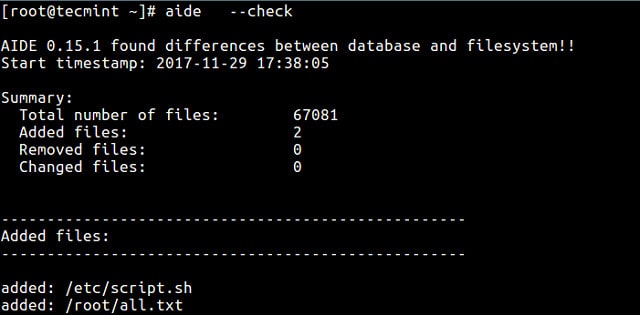

9. Помощник

«Среда расширенного обнаружения вторжений» еще очень много написана, поэтому разработчики этой IDS решили сократить его название до AIDE. Это бесплатный HIDS который фокусируется на обнаружении руткитов и сравнении сигнатур файлов для Unix и Unix-подобных операционных систем, поэтому он будет работать и на Mac OS и Linux.

Если вы рассматриваете Tripwire, вам лучше вместо этого взглянуть на AIDE, потому что это бесплатная замена этого удобного инструмента. У Tripwire есть бесплатная версия, но многие ключевые функции, которые нужны большинству людей из IDS, доступны только с платным Tripwire, поэтому вы получаете гораздо больше функциональности бесплатно с AIDE..

Система компилирует базу данных административных данных из конфигурационных файлов при первой установке. Тот создает базовую линию, а затем можно откатить любые изменения в конфигурации всякий раз, когда обнаруживаются изменения в системных настройках. Инструмент включает в себя как методы мониторинга подписи и аномалий. Системные проверки выдаются по требованию и не выполняются постоянно, что немного не хватает с этим HIDS. Поскольку это функция командной строки, вы можете запланировать ее периодический запуск с помощью метода работы, такого как cron. Если вы хотите получить данные в режиме реального времени, вы можете просто запланировать их запуск очень часто.

AIDE – это всего лишь инструмент сравнения данных, и он не включает в себя какой-либо язык сценариев, вам придется полагаться на свои навыки сценариев оболочки, чтобы получить функции поиска данных и реализации правил в этой HIDS. Возможно, AIDE следует рассматривать скорее как инструмент управления конфигурацией, а не как систему обнаружения вторжений.

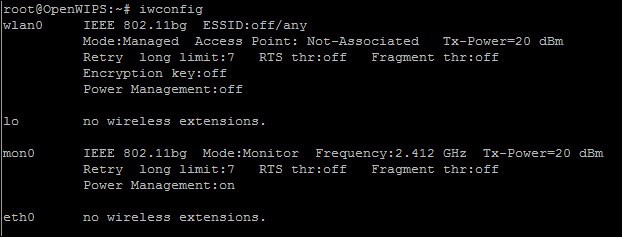

10. Откройте WIPS-NG

Если вы слышали об Aircrack-NG, то можете быть осторожнее с этим сетевые IDS потому что он был разработан одним и тем же предпринимателем. Aircrack-NG – это анализатор пакетов и взломщик паролей в беспроводной сети, который стал частью инструментария каждого хакера.

В WIPS-NG мы видим случай, когда браконьер превратился в егеря. Это бесплатное программное обеспечение предназначено для защиты беспроводных сетей. Хотя Aircrack-NG может работать в различных операционных системах, Open WIPS-NG работает только в Linux. Название «WIPS» означает «беспроводная система предотвращения вторжений», поэтому этот NIDS обнаруживает и блокирует вторжение..

Система включает в себя три элемента:

- датчик

- сервер

- Интерфейс

Есть планы разрешить установку WIPS-NG для мониторинга нескольких датчиков. тем не мение, на данный момент каждая установка может включать только один датчик. Это не должно быть слишком большой проблемой, потому что вы можете решить несколько задач, используя только один датчик. Датчик представляет собой анализатор пакетов, который также может управлять беспроводными передачами в середине потока. Таким образом, датчик выступает в качестве приемопередатчика для системы.

Информация, собранная датчиком, передается на сервер, где происходит волшебство. Набор серверных программ содержит механизм анализа, который будет обнаруживать шаблоны вторжения. Политики вмешательства для блокировки обнаруженных вторжений также создаются на сервере. Действия, необходимые для защиты сети, отправляются на сенсор в виде инструкций.

Интерфейсный модуль системы является приборной панелью, которая отображает события и предупреждения для системного администратора. Это также где настройки могут быть изменены и защитные действия могут быть скорректированы или отменены.

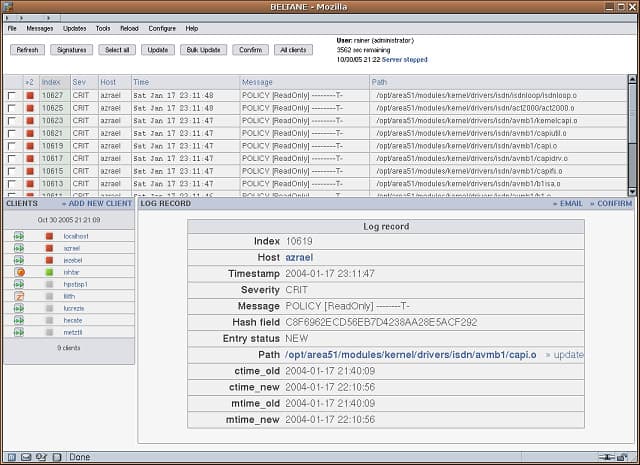

11. Самайн

Samhain, производимая Samhain Design Labs в Германии, является основанная на хосте система обнаружения вторжений, которая может свободно использоваться. Его можно запускать на одном компьютере или на нескольких хостах, предлагая централизованный сбор данных о событиях, обнаруженных агентами, работающими на каждой машине..

Задачи, выполняемые каждым агентом, включают проверку целостности файлов, мониторинг файлов журналов и мониторинг портов.. Процессы ищут вирусы руткита, мошеннические SUID (права доступа пользователя) и скрытые процессы. Система применяет шифрование для связи между агентами и центральным контроллером в реализациях с несколькими хостами. Соединения для доставки данных файла журнала включают требования аутентификации, которые не позволяют злоумышленникам захватывать или заменять процесс мониторинга..

Данные, собранные Samhain, позволяют анализировать действия в сети и выделяют предупреждающие признаки вторжения. тем не мение, это не будет блокировать вторжение или убирать мошеннические процессы. Вам нужно будет сохранять резервные копии ваших файлов конфигурации и идентификаторов пользователей, чтобы решить проблемы, обнаруженные на мониторе Samhain..

Одна проблема с хакерским и вирусным вторжением состоит в том, что злоумышленник предпримет шаги, чтобы спрятаться. Это включает в себя уничтожение процессов мониторинга. Samhain использует стелс-технологию чтобы скрыть свои процессы, тем самым не позволяя злоумышленникам манипулировать или убивать IDS. Этот метод скрытности называется «стеганография».

Центральные файлы журналов и резервные копии конфигурации подписаны с помощью ключа PGP, чтобы предотвратить вмешательство злоумышленников.

Samhain – это система с открытым исходным кодом, которую можно скачать бесплатно. Он был разработан в соответствии с рекомендациями POSIX, чтобы сделать его совместимым с Unix, Linux и Mac OS. Центральный монитор будет собирать данные из разных операционных систем.

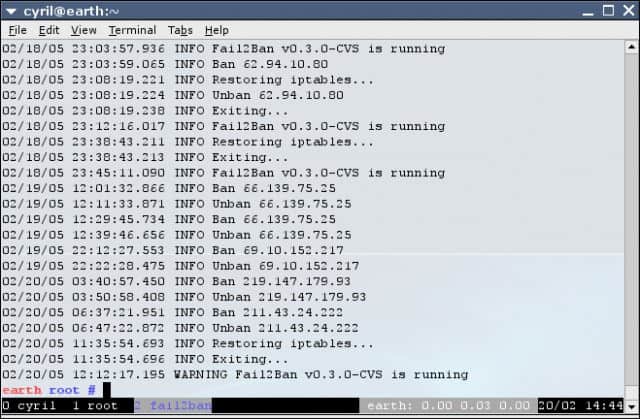

12. Fail2Ban

Fail2Ban является бесплатная хост-система обнаружения вторжений фокусируется на обнаружении тревожных событий, записанных в файлах журналов, таких как чрезмерные неудачные попытки входа в систему. Система устанавливает блоки на IP-адресах, которые отображают подозрительное поведение. Эти запреты обычно длятся всего несколько минут, но этого может быть достаточно, чтобы нарушить стандартный сценарий автоматического взлома паролей. Эта политика также может быть эффективной против DoS-атак. Фактическая длина запрета IP-адреса может быть скорректирована администратором.

Fail2Ban на самом деле Система предотвращения вторжений потому что он может предпринять действия при обнаружении подозрительной активности, а не просто записать и выделить возможное вторжение.

Поэтому системный администратор должен быть осторожен с политиками доступа при настройке программного обеспечения, потому что слишком жесткая стратегия предотвращения может легко заблокировать добросовестных пользователей. Проблема с Fail2Ban заключается в том, что он фокусируется на повторяющихся действиях с одного адреса. Это не дает ему возможности справляться с распределенными кампаниями по взлому паролей или DDoS-атаками..

Fail2Ban написан на Python и может записывать в системные таблицы, чтобы блокировать подозрительные адреса. Эти автоматические блокировки происходят в Netfilter, iptables, правилах межсетевого экрана PF и таблице hosts.deny TCP Wrapper.

Область мониторинга атак системы определяется серией фильтры которые инструктируют IPS о том, какие сервисы контролировать. К ним относятся Postfix, Apache, Почтовый сервер Courier, Lighttpd, sshd, vsftpd и qmail. Каждый фильтр объединяется с действием, выполняемым в случае обнаружения условия оповещения.. Комбинация фильтра и действия называется «тюрьмой».

Эта система написана в соответствии со стандартом POSIX, поэтому ее можно установить в операционных системах Unix, Linux и Mac OS..

Как выбрать IDS

Требования к оборудованию сетевых систем обнаружения вторжений могут оттолкнуть вас и подтолкнуть вас к системе на основе хоста, которую намного проще запустить и запустить. Однако не забывайте о том, что вам не нужно специализированное оборудование для этих систем, просто выделенный хост.

Действительно, вы должны смотреть на получение как HIDS, так и NIDS для вашей сети. Это потому, что вам нужно следить за изменениями конфигурации и корневым доступом на ваших компьютерах, а также за необычными действиями в потоках трафика в вашей сети..

Хорошей новостью является то, что все системы в нашем списке являются бесплатными или имеют бесплатные пробные версии, так что вы можете попробовать некоторые из них. Аспект сообщества пользователей этих систем может привлечь вас к одной, в частности, если у вас уже есть коллега, который имеет опыт работы с ним. Возможность получать советы от других сетевых администраторов является окончательным преимуществом этих систем. и делает их еще более привлекательными, чем платные решения с профессиональной поддержкой службы поддержки.

Если ваша компания находится в секторе, который требует соблюдения стандартов безопасности, таких как PCI, то вам действительно понадобится IDS. Также, если вы храните личную информацию о людях, ваши процедуры защиты данных должны быть на пустом месте предотвратить судебное преследование вашей компании за утечку данных.

Хотя, вероятно, вам понадобится весь ваш рабочий день, чтобы оставаться в верхней части панели администратора сети., не откладывайте решение об установке системы обнаружения вторжений. Надеюсь, это руководство дало вам толчок в правильном направлении. Если у вас есть какие-либо рекомендации по вашей любимой IDS, и если у вас есть опыт работы с любой из систем, упомянутых в этом руководстве, оставьте примечание в разделе комментариев ниже и поделитесь своими мыслями с сообществом..

Дальнейшее чтение

Сетевые руководства Comparitech

- Топ 10 инструментов мониторинга локальной сети на [year] год

- Полное руководство по DHCP

- Полное руководство по SNMP

- Основное руководство по управлению мобильными устройствами (MDM) в [year] году

- Окончательный путеводитель по BYOD в [year] году

- Топ 10 управления сервером & инструменты мониторинга на [year] год

- Лучшие бесплатные анализаторы и сборщики NetFlow для Windows

- 6 лучших бесплатных сканеров сетевых уязвимостей и способы их использования

- 8 лучших анализаторов пакетов и сетевых анализаторов на [year] год

- Лучшее бесплатное программное обеспечение для мониторинга полосы пропускания и инструменты для анализа использования сетевого трафика

Другая информация о мониторинге сети

- Википедия: Система обнаружения вторжений

- Техническая цель: система обнаружения вторжений (IDS)

- ОГО: Что такое система обнаружения вторжений?

- Lifewire: Введение в системы обнаружения вторжений

- YouTube: системы обнаружения вторжений