IPTables – это имя системы брандмауэра, которая работает через командную строку в Linux. Эта программа в основном доступна в качестве утилиты по умолчанию на Ubuntu. Администраторы часто используют брандмауэр IPTables для разрешения или блокировки трафика в своих сетях. Если вы новичок в IPTables, то первое, что вам нужно сделать, это обновить его или установить, используя следующую команду:

$ sudo apt-get установить iptables

В то время как пользователи, которые не знакомы с интерфейсами командной строки, обнаруживают, что к IPTables подключена кривая обучения, сама утилита достаточно проста в использовании. Существует целый ряд основных команд, которые действуют как ваш хлеб для управления трафиком. При этом вы должны быть очень осторожны при внесении изменений в правила IPTables. Ввод неправильной команды может полностью заблокировать вас из IPTables, пока вы не решите проблему на физическом компьютере..

В этой статье мы предоставим вам базовое руководство по IPTables и познакомим вас с основами. Прежде чем мы перейдем к сути IPTables, вы должны убедиться, что у вас есть VPA работает под управлением Ubuntu 16.04 а локальная машина с SSH-клиентом. Если у вас уже есть, то пришло время начинать.

Учебник по IPTables: Цепочки

Одна из основных концепций, с которой приходится сталкиваться в IPTables, – это цепочки. Цепочка – это правило. Таблицы фильтра имеют три цепочки, которые вы встретите на IPTables; ВХОД, ВПЕРЕД и ВЫХОД.

- ВХОД – Цепочка INPUT – это правило, управляющее входящими пакетами. Здесь вы можете заблокировать или разрешить новые подключения. Вы можете сделать это на основе порта, протокола и IP-адреса источника.

- ВПЕРЕД – Цепочка FORWARD фильтрует входящие пакеты, которые пересылаются в другое конечное местоположение. Вы вряд ли будете использовать эту цепочку, если вы не используете маршрутизацию или не хотите переадресации.

- ВЫХОД – Цепочка OUTPUT используется для управления исходящими пакетами и соединениями. Важно отметить, что если вы пропингуете внешний хост, то цепочка ввода будет использоваться для возврата данных вам.

Поведение по умолчанию

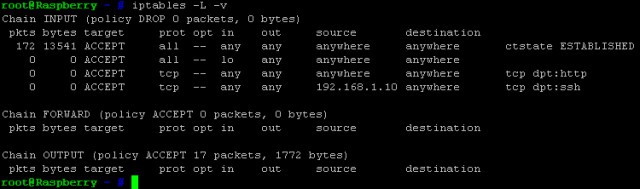

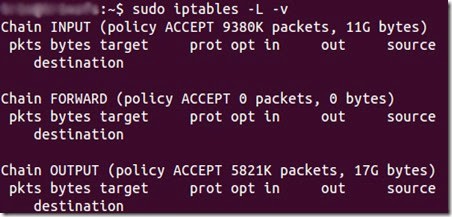

Возможно, вы захотите сразу перейти к настройке определенных правил при запуске, но вам нужно сделать шаг назад, чтобы сначала определить поведение по умолчанию. Чтобы определить поведение цепочек по умолчанию, вам нужно выполнить команду:

команда $ sudo iptables -L

Это покажет следующее:

user @ ubuntu: ~ $ sudo iptables -L -v

Цепной ВХОД (политика ПРИНЯТЬ)

Сеть FORWARD (политика ПРИНЯТЬ)

Цепной ВЫХОД (политика ПРИНЯТЬ)

Пользователь @ убунт: ~ $

Эта информация говорит вам точно, на что настроены ваши цепочки. В этом примере входные, прямые и выходные цепочки были настроены на прием трафика. Эти настройки являются хорошей отправной точкой, так как они не блокируют любые соединения, которые вы можете захотеть.

Однако, если вы обнаружите, что ваши политики не принимают подключения, вы можете ввести каждую из следующих команд, чтобы принять все подключения:

$ sudo iptables – политика INPUT ACCEPT$ sudo iptables – ПРИНЦИП ПОЛУЧЕНИЯ ВЫХОДА$ sudo iptables – политика FORWARD ACCEPT

Как только ваши настройки по умолчанию настроены для принятия всех соединений, вы можете контролировать доступ к IPTables, блокируя IP-адреса и номера портов. Это позволяет вам указать, какие соединения вы хотите заблокировать, а не блокировать все по умолчанию.

Если вы работаете с особо конфиденциальной информацией, вы можете настроить параметры по умолчанию для автоматической блокировки всех соединений. Таким образом, вы можете использовать IPTables для выбора отдельных IP-адресов, которые вы хотите разрешить. Для этого вам нужно ввести следующую команду:

$ sudo iptables – политика INPUT DROP$ sudo iptables – политика вывода вывода$ sudo iptables – политика FORWARD DROP

Большинству пользователей будет лучше принимать все соединения, но стоит помнить, если вы работаете на сервере с высоким уровнем безопасности.

Настройка индивидуальных подключений

После того как вы настроили поведение цепочки по умолчанию, пришло время настроить отдельные соединения. Это точка, где вы настраиваете то, что называется ответом для конкретного соединения. По сути, это говорит IPTables, как взаимодействовать при подключении к IP-адресу или порту. Эти ответы следующие: ACCEPT, DROP, БРАК.

Как вы можете видеть на изображении выше, пользователь определил правила цепочки, чтобы разрешить, отбросить или отклонить соединение на основе требований. Ниже приводится описание того, что влечет за собой каждый ответ:

- ACCEPT – Эта конфигурация просто позволяет установить соединение.

- DROP – Drop блокирует соединение без какого-либо взаимодействия с источником.

- БРАК – Это блокирует попытку подключения, но также отправляет сообщение об ошибке. Обычно это делается для того, чтобы уведомить источник о том, что попытка подключения была заблокирована вашим брандмауэром..

Как разрешить или заблокировать соединения

Есть много разных способов заблокировать или разрешить подключения в зависимости от ваших настроек. В приведенных ниже примерах используется метод скрытой блокировки с использованием Капля сбрасывать соединения без какого-либо взаимодействия. Iptables -A позволяет нам добавлять дополнительные предостережения к правилам, установленным нашими настройками цепочки по умолчанию. Вы видите, как использовать эту команду для блокировки соединений ниже:

Блокировка одного IP-адреса:

$ sudo iptables -A INPUT -S 10.10.10.10 -j DROP

В приведенном выше примере вы бы заменили 10.10.10.10 на IP-адрес, который хотите заблокировать..

Блокировка диапазона IP-адресов:

$ sudo iptables -A INPUT -s 10.10.10.10.0 / 24 -j DROP

или

$ sudo iptables -A INPUT -s 10.10.10.0/255.255.255/.0 -j DROP

Блокировка одного порта:

$ sudo iptables -A INPUT -p tcp —dport ssh -s 10.10.10.10 -j DROP

Обратите внимание, что sh ssh можно заменить любым протоколом или номером порта. Также важно отметить, что сегмент -p tcp кода используется для указания того, использует ли протокол, который вы хотите заблокировать, протокол UDP или TCP..

Если протокол использует UDP, вы должны ввести -p udp вместо того -p tcp. Вы также можете заблокировать все соединения с IP-адресов, введя следующую команду:

$ sudo iptables -A INPUT -p tcp —dport ssh -jDROP

Двусторонняя связь: Состояния соединения Учебник по IPTables

Большинство протоколов, с которыми вы сталкиваетесь, требуют, чтобы связь осуществлялась в обоих направлениях, чтобы произошла передача. Это означает, что переводы состоят из входа и выхода. То, что входит в вашу систему, так же важно, как и то, что выходит. Состояния соединения позволяют вам смешивать и сопоставлять двусторонние и односторонние соединения. В приведенном ниже примере протокол SSH заблокировал соединения SSH с IP-адреса, но разрешил их на IP-адрес:

$ sudo iptables -A INPUT -p tcp -dport ssh -s состояние 10.10.10.10 -m -состояние, УСТАНОВЛЕНИЕ -j ПРИНЯТЬ

$ sudo iptables -A OUTPUT -p tcp —sport 22 -d 10.10.10.10. -m состояние -УСТАНОВЛЕНО -J ПРИНЯТЬ

После того, как вы ввели команду для изменения состояний подключения, вам нужно сохранить изменения. Если вы этого не сделаете, то при закрытии утилиты ваша конфигурация будет потеряна. В зависимости от используемой вами системы распространения, вы можете использовать несколько различных команд:

Ubuntu:

$ sudo / sbin / iptables-save

Red Hat / CentOS –

$ sudo / sbin / service iptables save

ИЛИ

$ sudo /etc/init.d/iptables save

Очень важно помнить об использовании этих команд, поскольку это избавит вас от необходимости настраивать каждый раз при загрузке утилиты..

Удаление правила

Так же важно, как возможность сохранять ваши правила, так и возможность их удаления. Если вы допустили ошибку или просто хотите удалить старое правило, тогда вы можете использовать опцию –D команда. Эта команда должна быть объединена с номером правила, которое вы вводите. Число указывает IPTables, какое правило должно быть удалено. Например, если вы должны были ввести:

$ sudo iptables -D INPUT 10

Тогда 10-е правило, которое вы настроили, будет удалено.

Если вы хотите навести порядок в доме и удалить ряд правил, вы можете использовать -Команда F. Вы можете сделать это, введя следующее:

$ sudo iptables -F

Это очистит весь набор правил и очистит ваш IPTable.

IPTables: изучение правил цепочки!

На этом мы завершаем наш урок по IPTables. Как вы можете видеть, IPTables – это универсальный инструмент для блокировки и разрешения трафика на Linux Распределения. Эффективное использование утилиты включает эффективную настройку конфигурации по умолчанию и создание дополнительных правил поверх этого. Конфигурации по умолчанию позволят вам наметить ваши широкие намерения трафика, чтобы разрешить или запретить трафик; правила позволят вам структурировать ваш подход в отношении IP-адресов, портов и протоколов.

Мы только поцарапали поверхность с потенциалом IPTables, и есть множество различных команд, которые вы можете использовать, чтобы решить, как вы воспринимаете трафик на вашем сервере. Однако мы рекомендуем вам ознакомиться с основами, прежде чем начинать с другими командами. Например, вы хотите разобраться с основными правилами цепочек, прежде чем заняться чем-то более специализированным.

Как только вы привыкнете к тому, как работают IPTables, вы можете начать внедрять еще больше правил для настройки своего опыта. При этом вы сможете точно указать, какие типы соединений вы будете использовать с гораздо большей точностью, чем когда-либо прежде..

отите разрешить или заблокировать в своей сети. IPTables – это мощный инструмент для управления трафиком в Linux, но требует осторожности при внесении изменений в правила. В этой статье предоставлено базовое руководство по IPTables и основы работы с цепочками. Если вы новичок в IPTables, то рекомендуется начать с определения поведения по умолчанию и постепенно настраивать правила для контроля доступа к вашей сети.

o iptables -A INPUT -s [IP-адрес] -j ACCEPT

IPTables – это очень полезная утилита для управления трафиком в Linux. Она позволяет администраторам сетей разрешать или блокировать соединения на основе различных параметров, таких как IP-адрес, порт и протокол. Хотя IPTables работает через командную строку, она достаточно проста в использовании, если вы знакомы с основами. Однако, внесение неправильных изменений в правила IPTables может привести к блокировке доступа к утилите, поэтому необходимо быть осторожным. В этой статье предоставлено базовое руководство по IPTables, которое поможет вам начать работу с этой утилитой.

м нужно будет создать правила для каждого IP-адреса, который вы хотите разрешить, и заблокировать все остальные соединения. IPTables – это мощный инструмент для управления трафиком в вашей сети, но он требует осторожности и знаний. Если вы новичок в IPTables, то рекомендуется начать с базовых команд и постепенно изучать более сложные функции. В целом, IPTables является незаменимым инструментом для администраторов сетей, которые хотят контролировать трафик и обеспечить безопасность своих систем.