Системи за предотвратяване на проникване, също известен като IPSS, предлагат постоянна защита за данните и информационните ресурси на вашата компания. Тези системи за сигурност работят в рамките на организацията и компенсират слепи места в традиционните мерки за сигурност, които се прилагат от защитни стени и антивирусни системи.

Защитата на границата на вашата мрежа ще предотврати голям брой хакерски атаки. Инсталирането на защитни стени и антивирусни програми все още е важно. Тези мерки за защита станаха много ефективни за предотвратяване на навлизането на злонамерен код в мрежа. Те обаче са били толкова успешни, че хакерите са намерили други начини да получат достъп до компютърната инфраструктура на компанията.

Тази публикация се задълбочава във всеки от инструментите, представени по-долу. Ако имате време само за обобщение, ето нашето списък на най-добрите IPS:

- SolarWinds Security Event Manager (БЕЗПЛАТНА ПРОБЛЕМА) Този инструмент за защита използва както мрежови, така и базирани на хоста методи за откриване на проникване и предприема превантивни действия. Инсталира се на Windows Server.

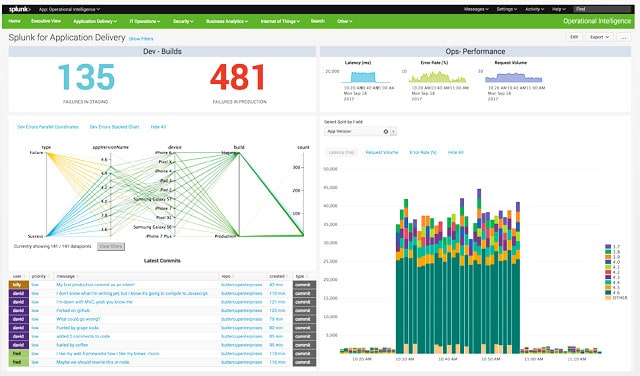

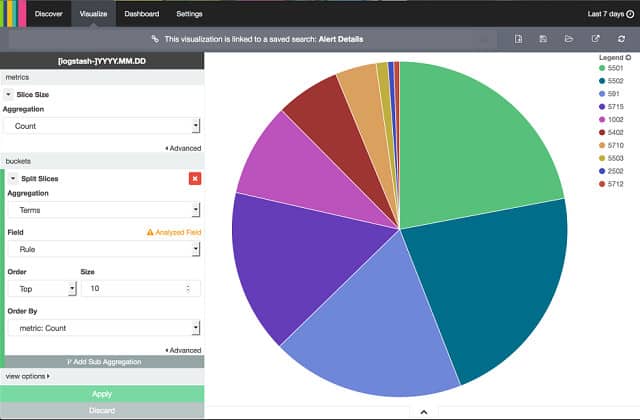

- Splunk Широко използвани инструменти за мрежов анализ, които имат функции за предотвратяване на проникване. Предлага се за Windows, Linux и в облака.

- Сейгън Безплатна система за предотвратяване на проникване, която mine журнални файлове за данни за събитията. Инсталира се в Unix, Linux и Mac OS, но може да събира журнални съобщения от Windows системи.

- OSSEC HIDS Security с отворен код е много уважавана и свободна за използване. Работи в Windows, Linux, Mac OS и Unix, но не включва потребителски интерфейс.

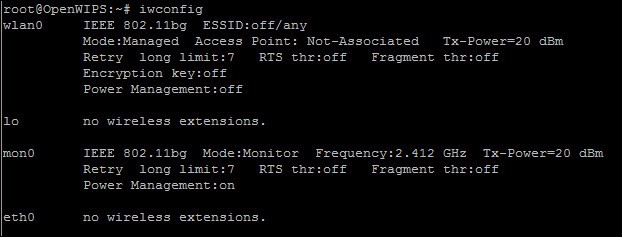

- Отворете WIPS-NG Утилита за команден ред с отворен код за Linux, която открива проникване в безжичните мрежи.

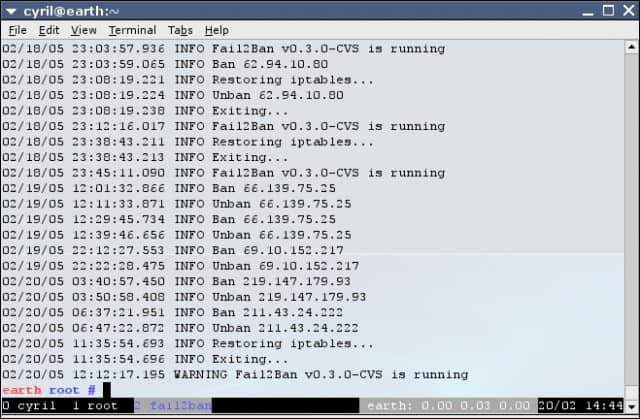

- Fail2Ban Безплатен лек IPS, който работи в командния ред и се предлага за Linux, Unix и Mac OS.

- Zeek Мрежова система за откриване на проникване, която работи на данни от трафик на живо. Този инструмент се инсталира на Linux, Unix и Mac OS и е безплатен за използване.

Слабости в сигурността

Всяка система е толкова силна, колкото и най-слабата й връзка. В повечето стратегии за ИТ сигурност, слабостта се крие в човешкия елемент на системата. Можете да наложите удостоверяване на потребителя със силни пароли, но ако потребителите записват пароли и поддържат бележката близо до устройство, което има достъп до мрежата, може да не се притеснявате да налагате удостоверяване на потребителя.

Има много начини хакерите да насочат служителите на дадена компания и да ги подведат да разкрият данните си за вход.

Phishing

Фишингът стана често срещан. Всеки се е научил да се предпазва от предупредителни имейли от банки или търговски платформи като eBay, PayPal или Amazon. Фишинг кампания включва фалшива уеб страница от онлайн услуга. Хакерът масово изпраща имейли до всички имейли в списък, купен в интернет. Няма значение дали всички тези имейл адреси принадлежат на клиенти на подражаната услуга. Докато някои от хората, до които се стига, имат акаунти с измамения уебсайт, тогава хакерът има шанс.

При опити за фишинг, жертвата е представена с връзка в имейл това води до фалшива страница за вход, която прилича на обичайния екран за влизане на имитираната услуга. Когато жертвата се опита да влезе, това потребителско име и парола влизат в базата данни на хакера и акаунтът е компрометиран, без потребителят да осъзнава какво се е случило..

Spearphishing

Хакерите са насочени към служителите на компанията с фишинг измами. Те също така практикуват подводни риболов, което е малко по-сложно от фишинг. С spearphishing, фалшивата имейл и страница за вход ще бъде специално създадена така, че да прилича на сайта на компанията, която се хаква, а имейлите ще бъдат насочени специално към служителите на компанията. Опитите за копаене често се използват като първа фаза на опита за пробив. Първоначалният пропуск на хак е да научите подробности за някои от служителите на една компания.

Doxxing

Информацията, събрана във фазата на подводния риболов, може да бъде смесена заедно с изследване на индивиди чрез разглеждане на техните страници в социалните медии или комбиниране на подробности за кариерата им. Това целенасочено изследване се нарича doxxing. С набраната информация, целенасочен хакер може да изгради профили на ключови играчи в даден бизнес и да картографира отношенията на тези хора с други служители на компанията.

Doxxer ще се стреми да получи достатъчно информация, за да имитира успешно един служител. С тази идентичност той може да спечели доверието на другите в целевата компания. Чрез тези трикове хакерът може да се запознае с движенията на счетоводния персонал на компанията, нейните ръководители и служителите в ИТ поддръжката..

китоловен

След като хакерът спечели доверието на различни членове на персонала, той може да излъже данни за вход от всеки в бизнеса. С много увереност и познаване на начина, по който хората работят заедно в даден бизнес, измамникът може дори крадат големи суми пари от компания, без дори да се налага да влизате в системата; поръчки за фалшиви преводи могат да се дават по телефона. Това насочване на ключов персонал в даден бизнес се нарича китолов.

Стратегии за атака

Хакерите са се научили да използват фишинг, подводни риболов, doxxing и китолов, за да заобикалят защитни стени и антивирусен софтуер. Ако хакер има администраторска парола, той може инсталирайте софтуер, настройвайте потребителски акаунти и премахвайте процеси за защита и да получите достъп до цялата мрежа, нейното оборудване, сървъри, бази данни и приложения безпрепятствено.

Тези нови стратегии за атака станаха толкова чести, че администраторите за сигурност на компаниите трябва да планират защитите, които да приемем, че граничните мерки за сигурност на системите са били компрометирани.

През последните години напреднала постоянна заплаха (APT) се превърна в обща стратегия за хакерите. При този сценарий, хакер може да прекара години с достъп до фирмена мрежа, достъп до данни по желание, използвайки ресурсите на компанията, за да стартирате покриване на VPN мрежи през шлюза на компанията. Хакерът може дори да използва сървърите на компанията за интензивни дейности като извличане на криптовалута.

APT-ите остават неоткрити, защото хакерът е в системата като оторизиран потребител и той също така гарантира да изтрие всички записи в регистъра, които показват неговата злонамерена активност. Тези мерки означават, че дори когато се открие проникването, все още може да бъде невъзможно да се проследи и преследва натрапника.

Системи за откриване на проникване

Основен елемент от системите за предотвратяване на проникване е Система за откриване на проникване (IDS). IDS е създаден да търси необичайна дейност. Някои методи за откриване имитират стратегиите, използвани от защитни стени и антивирусен софтуер. Те се наричат откриване на базата на подпис методи. Те търсят модели в данните, за да открият известни показатели за активността на нарушителя.

Извиква се втори метод на IDS откриване на базата на аномалия. В тази стратегия софтуерът за мониторинг търси необичайни дейности, които или не отговарят на логическия модел на поведение на потребителя или софтуера, или нямат смисъл, когато се изследват в контекста на очакваните задължения на конкретен потребител. Например, не бихте очаквали да видите потребител в отдела за персонал, който влиза в системата, като променя конфигурацията на мрежово устройство.

Натрапникът не е задължително да е аутсайдер. Можете да получите проникване в области на вашата мрежа от служители, които изследват отвъд съоръженията, до които се очаква да имат нужда от достъп. Друг проблем е в служителите, които използват разрешения им достъп до данни и съоръжения, за да ги унищожат или откраднат.

Предотвратяване на проникване

Системите за предотвратяване на проникване работят максимално “по-добре късно от колкото никога.„В идеалния случай не бихте искали някой външен човек да получи неоторизиран достъп до вашата система. Както обаче беше обяснено по-горе, това не е перфектен свят и има много минуси, които хакерите могат да измамят, за да подмамят упълномощените потребители да раздадат своите идентификационни данни.

Конкретно са системите за предотвратяване на проникване разширения до системи за откриване на проникване. IPS действат след установяване на подозрителна активност. Така че, може би вече е нанесена някаква повреда на целостта на вашата система до момента, в който е забелязано проникването.

IPS е в състояние да изпълнява действия за изключване на заплахата. Тези действия включват:

- Възстановяване на лог файлове от съхранение

- Спиране на потребителските акаунти

- Блокиране на IP адреси

- Убийствени процеси

- Изключване на системите

- Стартиране на процеси

- Актуализиране на настройките на защитната стена

- Сигнализиране, записване и докладване на подозрителни дейности

Не винаги е ясна отговорността на администраторските задачи, които правят много от тези действия възможни. Например, защитата на лог файлове с криптиране и архивирането на лог файлове, така че те да могат да бъдат възстановени след фалшифициране, са две дейности за защита на заплаха, които обикновено се определят като системни задачи за откриване на проникване.

Ограничения на системите за предотвратяване на проникване

Има много потенциални слабости във всяка ИТ система, но IPS, макар и много ефективен за блокиране на натрапници, е не е проектиран да затвори всички потенциални заплахи. Например, типичният IPS не включва управление на софтуерния пластир или контрол на конфигурацията за мрежови устройства. IPS няма да управлява политиките за достъп на потребителите или да не позволява на служителите да копират корпоративни документи.

IDS и IPS предлагат коригиране на заплахата само когато натрапник вече е започнал дейности в мрежа. Тези системи обаче трябва да бъдат инсталирани, за да осигурят елемент в серия от мерки за сигурност за защита на информацията и ресурсите.

Препоръчителни системи за предотвратяване на проникване

В момента има забележително голям брой инструменти за IPS. Много от тях са безплатни. Въпреки това, ще ви отнеме много време да изучавате и да изпробвате всеки един IPS на пазара. Ето защо сме съставили това ръководство за системите за предотвратяване на проникване.

1. SolarWinds Security Event Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД)

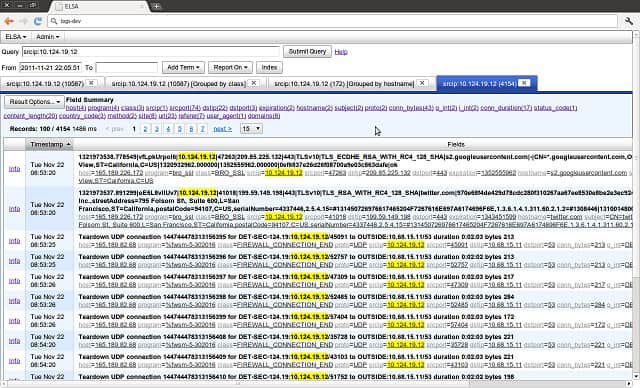

Най- SolarWinds Security Event Manager контролира достъпа до лог файлове, както подсказва името. Инструментът обаче има и възможности за мрежов мониторинг. Софтуерният пакет не включва съоръжение за мониторинг на мрежата, но можете да добавите тази възможност, като използвате безплатния инструмент Snort за събиране на мрежови данни. Тази настройка ви дава две перспективи за проникване. Има две категории стратегии за откриване, използвани от IDS: мрежова и хост-базирана.

Хост-базирана система за откриване на проникване изследва записите, съдържащи се в лог файлове; мрежовата система открива събития в живи данни.

Инструкциите за откриване на признаци на проникване са включени в софтуера SolarWinds – те се наричат правила за корелация на събитията. Можете да изберете да оставите системата, за да откриете само проникване и блокиране на заплахи ръчно. Можете също така да активирате IPS функциите на SolarWinds Security Event Manager, за да получите автоматично отстраняване на заплахите.

Разделът IPS на SolarWinds Security Event Manager осъществява действия, когато бъдат открити заплахи. Тези работни процеси се наричат Активни отговори. Отговорът може да бъде свързан с конкретен сигнал. Например, инструментът може да записва в таблици на защитната стена, за да блокира достъпа до мрежата до IP адрес, който е идентифициран като извършил съмнителни действия в мрежата. Можете също да спрете потребителските акаунти, да спрете или да стартирате процеси и да изключите хардуера или цялата система.

Мениджърът на събитията за сигурност на SolarWinds може да бъде инсталиран само на Windows Server. Източниците му на данни обаче не се ограничават до логове на Windows – той също може да събира информация за заплаха от Unix и Linux системи, свързани с хост Windows система през мрежата. Можеш да получиш 30-дневен безплатен пробен период от SolarWinds Security Event Manager да го тествате сами.

SolarWinds Security Event ManagerDownload 30-дневна БЕЗПЛАТНА пробна версия

2. Плуване

Splunk е анализатор на мрежовия трафик, който има възможности за откриване на проникване и IPS. Има четири издания на Splunk:

- Безплатни

- Splunk Light (30-дневна безплатна пробна версия)

- Splunk Enterprise (60-дневна безплатна пробна версия)

- Splunk Cloud (15-дневна безплатна пробна версия)

Всички версии, с изключение на Splunk Cloud работят на Windows и Linux. Облакът на Splunk е наличен в Софтуер-като-услуга (SaaS) база през интернет. IPS функциите на Splunk са включени само в Enterprise и Cloud изданията. Системата за откриване работи както на мрежовия трафик, така и на лог файлове. Методът за откриване търси аномалии, които са модели на неочаквано поведение.

По-високо ниво на сигурност може да се постигне, като изберете добавката Splunk Enterprise Security. Това е достъпно в седемдневна безплатна пробна версия. Този модул подобрява правилата за откриване на аномалия с AI и включва по-изпълними действия за отстраняване на проникване.

3. Саган

Саган е безплатна система за откриване на проникване който има възможности за изпълнение на скрипт. Устройството за свързване на действия към сигнали прави това IPS. Основните методи за откриване на Sagan включват мониторинг на лог файлове, което означава, че това е хост-базирана система за откриване на проникване. Ако също така инсталирате Snort и изход на емисии от този sniffer за пакети в Sagan, ще получите и базирани на мрежата средства за откриване от този инструмент. Като алтернатива можете да храните мрежови данни, събрани с Zeek (бивш Бро) или Suricata в инструмента. Sagan може също да обменя данни с други съвместими с Snort инструменти, включително Snorby, Squil, Anaval, и BASE.

Sagan се инсталира на Unix, Linux, и Mac OS. Въпреки това, той също е в състояние да вземе съобщения за събития от свързани Windows системи. Допълнителните функции включват проследяване на местоположението на IP адреси и разпределена обработка.

4. OSSEC

OSSEC е много популярна IPS система. Методите за откриване се основават на проучване на лог файлове, което го прави a хост-базирана система за откриване на проникване. Името на този инструмент означава „HIDS сигурност с отворен код“(Въпреки липсата на„ H “там).

Фактът, че това е проект с отворен код, е чудесен, защото това също означава, че софтуерът е свободен за използване. Въпреки че е с отворен код, OSSEC всъщност е собственост на компания: Trend Micro. Недостатъкът на използването на безплатен софтуер е, че не получавате поддръжка. Инструментът е широко използван и общността на потребителите на OSSEC е чудесно място за получаване на съвети и трикове за използване на системата. Ако обаче не искате да рискувате да разчитате на любителски съвет за софтуера на вашата компания, можете да си купите професионален пакет за поддръжка от Trend Micro.

Правилата за откриване на OSSEC се наричат „политики.„Можете да пишете свои собствени правила или да получавате пакети от тях безплатно от общността на потребителите. Възможно е също така да се определят действия, които трябва да се изпълняват автоматично, когато възникнат конкретни предупреждения.

OSSEC работи Unix, Linux, Mac OS, и Windows. За този инструмент няма преден край, но можете да го свържете Kibana или Graylog.

5. Отворете WIPS-NG

Ако специално имате нужда от IPS за безжични системи, трябва да опитате Open WIPS-NG. Това е безплатен инструмент това ще открие проникване и ще ви позволи да настроите автоматични отговори.

Open WIPS-NG е проект с отворен код. Софтуерът може да се стартира само Linux. Ключовият елемент на инструмента е безжичен пакет sniffer. Снайферният елемент е сензор, който работи както като събирач на данни, така и като предавател на решения за блокиране на проникване. Това е много компетентен инструмент, защото е проектиран от същите хора, които са писали Aircrack-NG, който е добре известен като хакерски инструмент.

Други елементи на инструмента са сървърна програма, която изпълнява правилата за откриване, и интерфейс. Можете да видите информация на WiFi мрежата и потенциални проблеми на таблото за управление. Можете също така да зададете действия, които да стартират автоматично при откриване на проникване.

6. Fail2Ban

Fail2Ban е олекотена IPS опция. Това безплатен инструмент открива проникване от хост-базирани методи, което означава, че тя проверява лог файлове за признаци на неоторизирани дейности. Сред автоматизираните отговори, които инструментът може да приложи е забрана на IP адрес. Тези забрани обикновено траят само няколко минути, но можете да коригирате периода на блокиране в таблото за управление на помощната програма. Правилата за откриване се наричат „филтриИ можете да свържете коригиращо действие с всеки от тях. Тази комбинация от филтър и действие се нарича „затвор.”

Fail2Ban може да бъде инсталиран на Unix, Linux, и Mac OS.

7. Зеек

Zeek (по-рано наричан Бро до [year] г.) е друг страхотен безплатен IPS. Този софтуер се инсталира на Linux, Unix, и Mac OS. Zeek използва мрежови методи за откриване на проникване. Докато проследява мрежата за злонамерена активност, Zeek ви предоставя и статистика за работата на вашите мрежови устройства и анализ на трафика.

Правилата за откриване на Zeek работят в Слой на приложението, което означава, че е в състояние да открие подписи през пакети. Zeek също има база данни от аномалия, свързана правила за откриване. Етапът на откриване на работата на Zeek се провежда от „двигател на събитията.„Това пише пакети и подозрителни събития, които да се подават. Сценарии за политика търсене през съхранените записи за признаци на нарушителна дейност. Можете да напишете свои собствени скриптове за политика, но те също са включени в софтуера Zeek.

Както и гледане на мрежовия трафик, Zeek ще следи конфигурациите на устройствата. Мрежовите аномалии и нередовното поведение на мрежовите устройства се проследяват чрез мониторинга на SNMP капани. Освен редовен мрежов трафик, Zeek обръща внимание на HTTP, DNS и FTP активността. Инструментът също ще ви предупреди, ако открие сканиране на порт, което е хакерски метод, използван за получаване на неоторизиран достъп до мрежа.

Изберете система за предотвратяване на проникване

Когато прочетете определенията на инструментите за IPS в нашия списък, първата ви задача ще бъде да стеснете избора си според операционната система на сървъра, на който възнамерявате да инсталирате софтуера си за сигурност.

Помня, тези решения не заместват защитните стени и антивирусния софтуер – те осигуряват защита в области, които традиционните методи за сигурност на системата не могат да наблюдават.

Вашият бюджет ще бъде друг решаващ фактор. Повечето инструменти в този списък са безплатни за използване.

Въпреки това, рисковете да бъдат съдени ако хакерите получат данни за клиенти, доставчици и служители, съхранявани в ИТ системата на вашата компания, ще загубите вашата компания много пари. В този контекст разходите за заплащане на система за предотвратяване на проникване не са толкова големи.

Направете одит на уменията, които имате на място. Ако нямате персонал, който би могъл да се справи с техническата задача за настройка на правилата за откриване, тогава вероятно ще бъде по-добре да изберете инструмент, който се поддържа професионално.

В момента управлявате ли система за предотвратяване на проникване? Кои използвате? Мислите ли да преминете към различен IPS? Оставете коментар в Коментари раздел по-долу, за да споделите опита си с общността.

Изображение: Hacker Attack Mask от Pixabay Публичен домейн.

кампании, наречени spearphishing. Тези кампании са по-целенасочени и изискват повече усилия от страна на хакерите, но имат по-голям успех. Хакерите изпращат персонализирани имейли до служителите на компанията, като се представят като ръководството на компанията или други важни фигури. В имейла се изисква от служителя да предостави чувствителна информация или да изтегли зловреден файл. Ако служителят попадне в капана, хакерите могат да получат достъп до цялата мрежа на компанията. Doxxing Doxxing е техника, при която хакерите събират лична информация за служителите на компанията, като име, адрес, телефонен номер и други. Тази информация може да бъде използвана за фишинг кампании или за нападения на социалните мрежи на служителите. китоловен Китоловен е техника, при която хакерите използват социалните мрежи за да събират информация за компанията и служителите й. Тази информация може да бъде използвана за нападения на социалните мрежи на служителите или за фишинг кампании. Стратегии за атака Хакерите използват различни стратегии за атака, за да получат достъп до мрежата на компанията. Някои от тези стратегии включват използване на зловреден софтуер, като вируси, троянски коне и други. Други стратегии включват използване на социален инженеринг, като фишинг кампании и spearphishing. Системи за откриване на проникване Системите за откриване на проникване (IPS) са инструменти, които могат да помогнат на компаниите да открият и предотвратят хакерски атаки. Тези системи работят като мрежови детектори на интрузи, които могат да открият зловреден трафик и да предприемат действия за предотвратяване на атаката. Предотвратяване на проникване Системите за предотвратяване на проникване (IPSS) са инструменти, които могат да помогнат на компаниите да предотвратят хакерски атаки. Тези системи работят като мрежови детектори на интрузи, които могат да открият зловреден трафик и да предприемат действия за предотвратяване на атаката. Ограничения на системите за предотвратяване на проникване Системите за предотвратяване на проникване имат някои ограничения. Те не могат да предотвратят всички видове хакерски атаки и не могат да заменят добрата практика за ИТ сигурност. Препоръчителни системи за предотвратяване на проникване 1. SolarWinds Security Event

кампании, наречени spearphishing. Тези кампании са по-целенасочени и изискват повече усилия от страна на хакерите, но имат по-голям успех. Хакерите изпращат персонализирани имейли до служителите на компанията, като се представят като ръководството на компанията или други важни фигури. В имейла се изисква от служителя да предостави чувствителна информация или да изтегли зловреден софтуер. Ако служителят попадне в капана, хакерите могат да получат достъп до цялата мрежа на компанията. Doxxing Doxxing е техника, при която хакерите събират лична информация за служителите на компанията, като име, адрес, телефонен номер и други. Тази информация може да бъде използвана за фишинг кампании или за нападения на социалните мрежи на служителите. китоловен Китоловен е техника, при която хакерите използват социалните мрежи за да събират информация за компанията и служителите й. Тази информация може да бъде използвана за нападения на социалните мрежи на служителите или за фишинг кампании. Стратегии за атака Хакерите използват различни стратегии за атака, за да получат достъп до мрежата на компанията. Някои от тези стратегии включват използване на зловреден софтуер, фишинг кампании, китоловен и doxxing. Системи за откриване на проникване Системите за откриване на проникване (IPS) са инструменти, които могат да помогнат на компаниите да открият и предотвратят хакерски атаки. Тези системи работят в рамките на мрежата на компанията и могат да компенсират слепи места в традиционните мерки за сигурност, като защитни стени и антивирусни програми. Предотвратяване на проникване Предотвратяването на проникване е важна част от ИТ сигурността на компанията. Това може да включва използване на силни пароли, удостоверяване на потребителя, обучение на служителите за фишинг кампании и други техники за предотвратяване на атаки. Ограничения на системите за предотвратяване на проникване Системите за предотвратяване на проникване имат някои ограничения. Те не могат да предотвратят всички видове атаки и могат да доведат до лъжливи положителни резултати. Препоръчителни системи за предотвратяване на проникване Някои от препоръчителните системи за предотвратяване на проникване включват SolarWinds Security Event Manager, Splunk, Саган, OSSEC, Отворете WIPS-NG

кампании, наречени spearphishing. Тези кампании са по-целенасочени и изискват повече усилия от страна на хакерите, но имат по-голям успех. Хакерите изпращат персонализирани имейли до служителите на компанията, като се представят като ръководството на компанията или други важни фигури. Имейлите съдържат връзки към фалшиви уеб страници, където служителите са молени да въведат своите потребителски имена и пароли. Когато това се случи, хакерите получават достъп до компютърната инфраструктура на компанията.

Doxxing

Doxxing е процесът на събиране на лична информация за даден човек или организация и публикуването й онлайн. Хакерите могат да използват doxxing като начин да получат достъп до компютърната инфраструктура на компанията. Когато хакерите събират лична информация за служителите на компанията, те могат да използват тази информация за да ги подведат да разкрият своите потребителски имена и пароли.

Стратегии за атака

Хакерите използват различни стратегии за атака, за да получат достъп до компютърната инфраструктура на компанията. Те могат да използват социален инженеринг, фишинг, spearphishing, doxxing и други методи. Хакерите могат да използват и уязвимости в софтуера, за да получат достъп до компютърната инфраструктура на компанията.

Системи за откриване на проникване

Системите за откриване на проникване (IPS) са инструменти, които предотвратяват хакерски атаки, като откриват и блокират опитите за проникване в компютърната инфраструктура на компанията. IPS използват различни методи за откриване на проникване, като мрежови и базирани на хоста методи.

Предотвратяване на проникване

Системите за предотвратяване на проникване предлагат постоянна защита за данните и информационните ресурси на компанията. Тези системи за сигурност работят в рамките на организацията и компенсират слепи места в традиционните мерки за сигурност, които се прилагат от защитни стени и антивирусни системи. Защитата на границата на вашата мрежа ще предотврати голям брой хакерски атаки.

Ограничения на системите за предотвратяване на проникване

Системите за предотвратяване на проникване имат някои ограничения. Те не могат да предотвратят всички видове хакерски атаки и не могат да защитят компанията от вътрешни заплахи. Системите за предот