Što je Nmap?

Nmap (ili “mrežni preslikač”) Jedan je od najpopularnijih besplatnih alata za otkrivanje mreže na tržištu. Tijekom posljednjeg desetljeća ili na taj način program se pojavio kao temeljni program za mrežne administratore koji žele mapirati svoje mreže i voditi opsežne mrežne zalihe. Omogućuje korisniku da pronađe žive hostove na svojoj mreži kao i skeniranje za otvorene portove i operativne sustave. U ovom ćete vodiču naučiti kako instalirati i koristiti Nmap.

Nmap je centriran oko naredbenog retka sličnog Windows Command Prompt-u, ali GUI sučelje dostupno je za iskusnije korisnike. Kad koristi Nmap, korisnik jednostavno unosi naredbe i izvršava skripte preko tekstualnog sučelja. Mogu se kretati kroz vatrozidove, usmjerivače, IP filtere i ostale sustave. U osnovi je Nmap dizajniran za mreže poduzeća i može skenirati kroz tisuće povezanih uređaja.

Neke od glavnih upotreba programa Nmap uključuju skeniranje portova, ping pomiče, Otkrivanje OS-a, i otkrivanje verzije. Program djeluje koristeći IP pakete za prepoznavanje dostupnih hostova na mreži kao i usluga i operativnih sustava koje pokreću. Nmap je dostupan na mnogim operativnim sustavima od Linuxa do Free BSD-a i Gentoo-a. Nmap također ima izuzetno aktivnu i živu zajednicu korisničke podrške. U ovom članku raščlanjujemo osnove Nmapa kako bismo vam pomogli da udarite u zemlju.

Analiza mreže i njuškanje paketa pomoću Nmap-a

Mrežni analizatori poput Nmap-a bitni su za mrežnu sigurnost iz više razloga. Oni mogu identificirati napadače i test ranjivosti unutar mreže. Kada je u pitanju kibernetička sigurnost, što više znate o svom paketnom prometu, bolje ste spremni za napad. Aktivno skeniranje vaše mreže jedini je način da osigurate da ste spremni za potencijalne napade.

Kao mrežni analizator ili snaffer paket, Nmap je izuzetno svestran. Na primjer, korisniku omogućuje skeniranje bilo kojeg IP-a koji je aktivan na njihovoj mreži. Ako primijetite IP koji niste vidjeli prije, možete pokrenuti IP skeniranje da biste utvrdili je li to zakonita usluga ili napad izvana..

Nmap je analizator pristupa mrežnoj mreži mnogim administratorima jer nudi besplatno širok spektar funkcija.

Nmap Use Cases

Na primjer, možete upotrijebiti Nmap za:

- Identificirajte aktivne domaćine na svojoj mreži

- Identificirajte otvorene portove na mreži

- Odredite operativni sustav usluga na vašoj mreži

- Riješite ranjivosti u vašoj mrežnoj infrastrukturi

Kako instalirati Nmap

Vidi također: Nmap varalica

Prije nego što prijeđemo na upotrebu NMap-a, istražit ćemo kako ga instalirati. Korisnici sustava Windows, Linux i MacOS mogu preuzeti Nmap ovdje.

Instalirajte Nmap na Windows

Upotrijebite samoinstalacijski sustav Windows (koji se naziva nmap-setup.exe) i zatim slijedite upute na zaslonu..

Instalirajte Nmap na Linux

Na Linuxu, stvari su malo zamršenije jer možete birati između instaliranja izvornog koda ili više binarnih paketa. Instaliranje Nmap-a na Linuxu omogućuje vam stvaranje vlastitih naredbi i pokretanje prilagođenih skripti. Da biste provjerili imate li instaliran nmap za Ubuntu, pokrenite nmap – pretvaranje naredba. Ako primite poruku u kojoj se navodi da nmap trenutno nije instaliran, upišite sudo apt-get install nmap u naredbeni redak i kliknite enter.

Instalirajte Nmap na Mac

Na Macu, nmap nudi namjenskog instalatora. Da biste instalirali na Mac, dvaput kliknite nmap-.dmg datoteka i otvorite datoteku pod nazivom nmap-mpkg. Otvaranjem će se pokrenuti postupak instalacije. Ako koristite OS X 10.8 ili noviji, možda će vas sigurnosne postavke blokirati jer se nmap smatra “neidentificiranim programerom”. Da biste to zaobišli, jednostavno desnom tipkom miša kliknite .mpkg datoteku i odaberite Otvoren.

Kako pokrenuti ping skeniranje

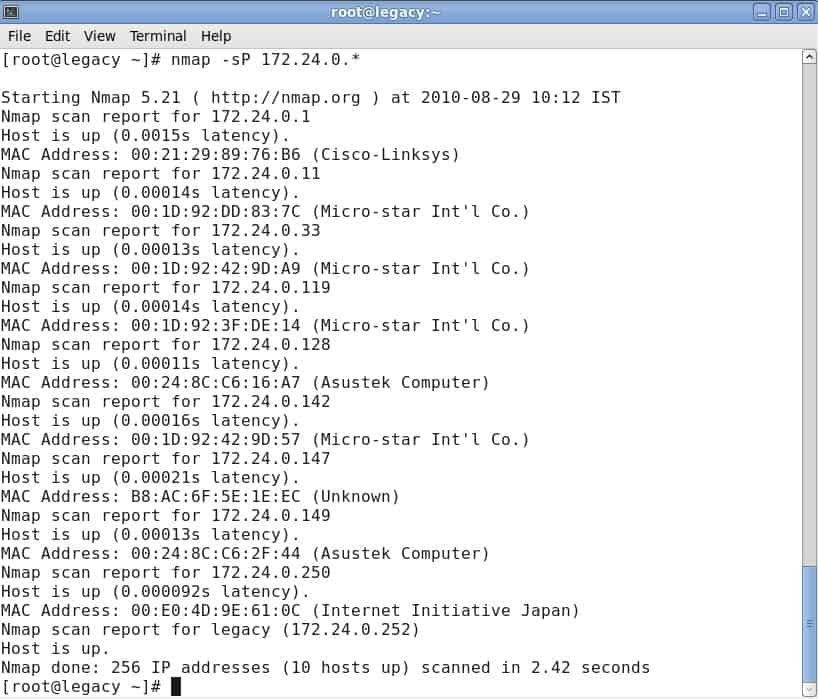

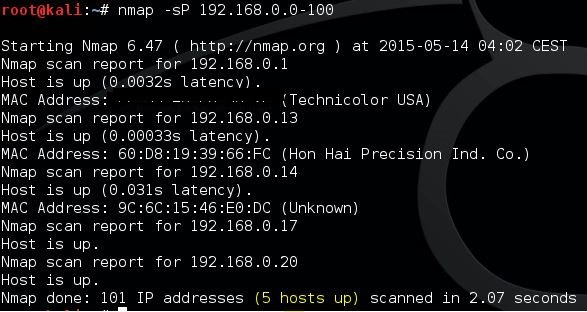

Jedna od osnova mrežne administracije je vrijeme da se identificiraju aktivni domaćini na vašoj mreži. Na Nmap-u to se postiže korištenjem ping skeniranja. Skeniranje pinga (koje se u naredbi podmreže naziva i otkrivanjem IP-a) omogućava korisniku da prepozna postoje li IP adrese na mreži. Može se koristiti i kao metoda otkrivanja domaćina. ARP ping skeniranje je jedan od najboljih načina za otkrivanje domaćina unutar LAN mreža.

Da biste pokrenuli skeniranje ARP pinga, u naredbeni redak upišite sljedeću naredbu:

# nmap -sp 192.100.1.1/24

To će vratiti popis domaćina koji su odgovorili na vaše ping zahtjeve, zajedno s ukupnim brojem IP adresa na kraju. Primjer je prikazan u nastavku:

Važno je napomenuti da ovo pretraživanje ne šalje nijedne pakete navedenim domaćinima. No, Nmap pokreće obrnutu DNS rezoluciju na navedenim domaćinima kako bi identificirao njihova imena.

Tehnike skeniranja u lukama

Kada je u pitanju skeniranje portova, na Nmap-u možete koristiti različite tehnike. Ovo su glavne:

- sS TCP SYN skeniranje

- sT TCP konekcija skeniranja

- sU UDP skenira

- sY SCTP INIT skeniranje

- sN TCP NULL

Noviji korisnici će pokušati riješiti većinu problema pomoću SYN skeniranja, ali kako se vaše znanje razvija, moći ćete uključiti i neke od tih drugih tehnika. Važno je napomenuti da istovremeno možete koristiti samo jednu metodu skeniranja portova (iako možete kombinirati SCTP i TCP skeniranje zajedno).

TCP SYN skeniranje

sS TCP SYN Scan

TCP SYN skeniranje jedna je od najbržih tehnika skeniranja portova koja vam stoji na raspolaganju za Nmap. Možete skenirati tisuće portova u sekundi u bilo kojoj mreži koja nije zaštićena vatrozidom.

Također je dobra tehnika skeniranja u smislu privatnosti jer ne ostvaruje TCP veze koje privlače pozornost na vašu aktivnost. Djeluje tako što šalje SYN paket i zatim čeka odgovor. Potvrda ukazuje na otvoreni port dok nijedan odgovor ne označava filtrirani priključak. RST ili resetiranje identificira portove koji ne slušaju.

TCP Connect skeniranje

sT TCP Connect skeniranje

TCP Connect skeniranje je glavna alternativa TCP skeniranju kada korisnik ne može pokrenuti SYN skeniranje. Pri pretraživanju TCP veze korisnik izdaje sistemski poziv za povezivanje kako bi uspostavio vezu s mrežom. Umjesto čitanja odgovora paketa, Nmap koristi ovaj poziv za povlačenje informacija o svakom pokušaju povezivanja. Jedan od najvećih nedostataka skeniranja TCP povezivanja je dulje trajanje ciljanih otvorenih portova nego SYN skeniranje.

UDP skeniranje

sU UDP skeniranje

Ako želite pokrenuti skeniranje portova na UDP usluzi, onda UDP skeniranje su vaš najbolji način djelovanja. UDP se može koristiti za skeniranje portova kao što su DNS, SNMP i DHCP na vašoj mreži. Ovo je posebno važno jer su područje koje napadači najčešće iskorištavaju. Kada pokrećete UDP skeniranje, možete istovremeno pokrenuti SYN skeniranje. Kada pokrenete UDP skeniranje, šaljete UDP paket na svaki ciljani port. U većini slučajeva šaljete prazan paket (osim priključaka poput 53 i 161). Ako ne primite odgovor nakon slanja paketa, port se klasificira kao otvoren.

SCTP INIT skeniranje portova

sY SCTP INIT Skeniranje

SCTP INIT skeniranje portova obuhvaća SS7 i SIGTRAN usluge i nudi kombinaciju TCP i UDP protokola. Kao i Syn skeniranje, SCTP INIT Scan je nevjerojatno brz, može skenirati tisuće portova svake sekunde. Dobar je izbor i ako želite zadržati privatnost, jer ne dovršava SCTP postupak. Ovo skeniranje funkcionira tako što šalje INIT komad i čeka odgovor od cilja. Odgovor s drugim komadom INIT-ACK identificira otvoreni port, dok crta ABORT označava port koji ne sluša. Ako će odgovor biti primljen nakon višestrukog ponovnog slanja, port će biti označen kao filtar.

TCP NULL skeniranje

sN TCP NULL skeniranje

TCP NULL skeniranje jedna je od najsmjelijih tehnika skeniranja koja vam stoji na raspolaganju. Ovo funkcionira tako što se koristi rupa u TCP RFC-u koja označava otvorene i zatvorene portove. U osnovi svaki paket koji ne sadrži SYN, RST ili ACK bitove tražit će odgovor s vraćenim RST-om ako je port zatvoren, a nema odgovora ako je port otvoren. Najveća prednost TCP NULL skeniranja je ta što se možete kretati oko filtera usmjerivača i vatrozida. Iako su ovo dobar izbor za nevidljivost, ipak ih se može otkriti sustavima za otkrivanje provale (IDS).

Skeniranje domaćina

Ako želite identificirati aktivne hostove na mreži, tada je skeniranje glavnog računala najbolji način za to. Skeniranje domaćina koristi se za slanje ARP paketa zahtjeva u sve sustave unutar mreže. Poslat će ARP zahtjev određenom IP-u unutar IP raspona i tada će aktivni domaćin odgovoriti na ARP paket koji će poslati svoju MAC adresu s porukom ‘host is up’. Ovu ćete poruku primiti od svih aktivnih domaćina. Da biste pokrenuli skeniranje hosta, unesite:

nmap -sP

Pojavit će se zaslon na kojem je prikazano sljedeće:

Identificirajte imena hosta

Jedna od najjednostavnijih i najkorisnijih naredbi koju možete upotrijebiti je naredba -sL koja nmap-u kaže na pokretanje DNS upita na vaš IP izbor. Pomoću ove metode možete pronaći imena hosta za IP bez slanja jednog paketa hostu. Na primjer, unesite sljedeću naredbu:

nmap -sL 192.100.0.0/24

Vraća se popis imena koji se odnose na skenirane IP adrese, što može biti nevjerojatno korisno za prepoznavanje čemu su određene IP adrese zapravo (pod uvjetom da imaju povezano ime!).

OS skeniranje

Još jedna od korisnih funkcija Nmapa je otkrivanje OS-a. Za otkrivanje operativnog sustava uređaja, Nmap šalje TCP i UDP pakete u luku i analizira njegov odgovor. Nmap zatim pokreće niz testova od TCP ISN uzorkovanja do IP ID uzorkovanja i uspoređuje ga s njegovom internom bazom podataka od 2600 operativnih sustava. Ako pronađe podudarnost ili otisak prsta, daje sažetak koji se sastoji od imena davatelja usluga, operativnog sustava i verzije.

Da biste otkrili operativni sustav domaćina, unesite sljedeću naredbu:

nmap -O 192.168.5.102

Važno je napomenuti da vam je potreban jedan otvoreni i jedan zatvoreni ulaz da biste koristili naredbu –O.

Detekcija verzije

Otkrivanje verzije naziv je naredbe koja omogućuje otkrivanje verzije softvera na računalu. Ono što ga izdvaja od većine ostalih skeniranja jest to što luka nije fokus njegovog pretraživanja. Umjesto toga, pokušava otkriti koji softver pokreće računalo koristeći informacije koje daje otvoreni port. Otkrivanje verzija možete koristiti ako upišete naredbu -sV i odaberete svoj IP po izboru, na primjer:

#nmap -sV 192.168.1.1

Povećavanje verbositeta

Prilikom pokretanja bilo kojeg skeniranja putem Nmapa možda će vam trebati dodatne informacije. Unosom verbose naredbe -v pružit će vam dodatne detalje o tome što Nmap radi. Na Nmap je dostupno devet razina verbositeta, od -4 do 4:

- Razina -4 – Ne daje izlaz (npr. Nećete vidjeti pakete odgovora)

- Razina -3 – Slično kao -4, ali također vam nudi poruke o pogrešci koje vam pokazuju ako naredba Nmap nije uspjela

- Razina -2 – Ima li gore navedeno, ali ima i upozorenja i dodatne poruke o pogrešci

- Razina 1 – Prikazuje podatke o vremenu pokretanja kao što su verzija, vrijeme početka i statistika

- Razina 0 – Zadana razina verbositeta koja prikazuje poslane i primljene pakete kao i ostale informacije

- Razina 1 – Isto kao i razina 0, ali također pruža detalje o detaljima protokola, zastavama i vremenu.

- Razina 2 – Prikazuje opsežnije informacije o poslanim i primljenim paketima

- Razina 3 – Prikaz kompletnog neobrađenog prijenosa poslanog i primljenog paketa

- Razina 4 – Isto kao i razina 3 s više informacija

Povećavanje verbositeta sjajno je za pronalaženje načina za optimizaciju skeniranja. Povećavate količinu informacija kojima imate pristup i pružate sebi više informacija za ciljano poboljšanje mrežne infrastrukture.

Nmap Scripting Engine

Ako želite najbolje iskoristiti Nmap, morat ćete upotrijebiti Nmap Scripting Engine (NSE). NSE omogućuje korisnicima pisanje skripti u Lua kako bi automatizirali različite mrežne zadatke. S NSE se može stvoriti više različitih kategorija skripta. Ovi su:

- auth – skripte koje rade s ili zaobilaze vjerodajnice za provjeru autentičnosti na ciljnom sustavu (poput x11-pristupa).

- emitiranje – skripte koje se obično koriste za otkrivanje domaćina emitiranjem na lokalnoj mreži

- zvijer – skripte koje upotrebljavaju grubu silu za pristup udaljenom poslužitelju (na primjer http-brute)

- zadano – skripte zadane na Nmap na temelju brzine, korisnosti, verboziteta, pouzdanosti, nametljivosti i privatnosti

- otkriće – skripte koje pretražuju javne registre, usluge direktorija i uređaje koji omogućuju SNMP

- dos – skripte koje mogu uzrokovati uskraćivanje usluge. Može se koristiti za testiranje ili napad usluge.

- iskorištavati – skripte dizajnirane za iskorištavanje mrežnih ranjivosti (na primjer http-shellshock

- vanjski – skripte koje šalju podatke u vanjske baze podataka, poput whois-ip

- fuzzer – skripte koje šalju nasumična polja unutar paketa

- nametljiv – skripte koje riskiraju rušenje ciljanog sustava i druge administratore tumače kao zlonamjerne

- malware – skripte koje se koriste za testiranje je li sustav zaražen zlonamjernim softverom

- sef – skripte koje se ne smatraju nametljivim, dizajnirane za iskorištavanje rupa ili usluga rušenja

- verzija – koristi se pod značajkom otkrivanja verzije, ali ne može se eksplicitno odabrati

- vuln – skripte dizajnirane za provjeru ranjivosti i prijaviti ih korisniku

NSE može biti prilično kompliciran za početak, ali nakon početne krivulje učenja, postaje mnogo lakša za navigaciju.

Na primjer, unos naredbe -sC omogućit će vam korištenje uobičajenih skripti izvornih na platformi. Ako želite pokrenuti vlastite skripte, umjesto toga možete upotrijebiti opciju –script. Važno je zapamtiti da bi bilo koje skripte koje pokrećete mogli oštetiti vaš sustav, pa dvostruko provjerite sve prije nego što odlučite pokrenuti skripte.

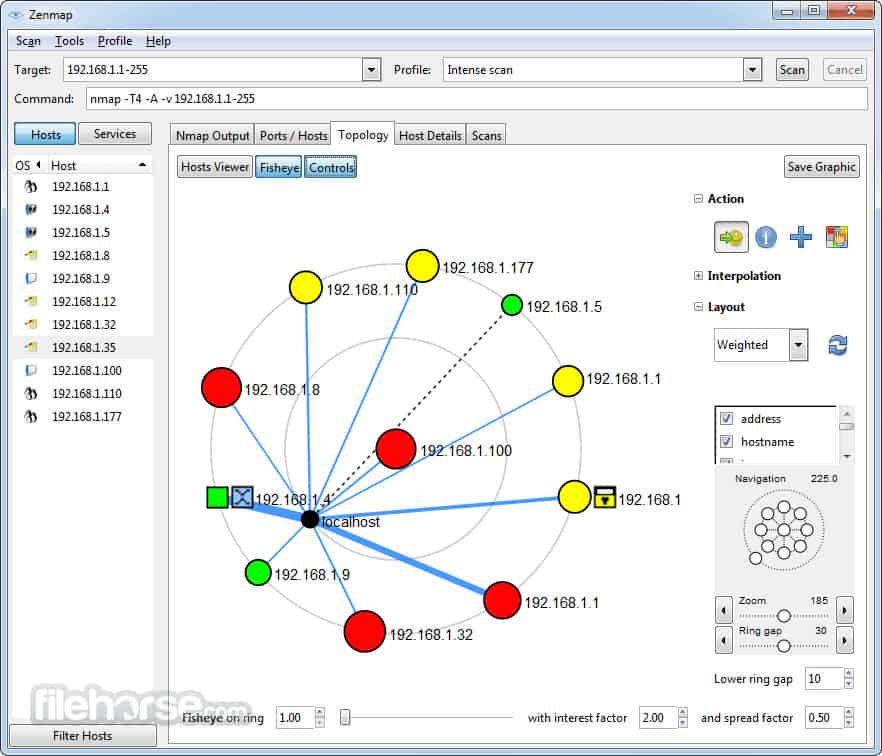

Nmap GUI Alati

Zenmap

Kao alternativa sučelju naredbenog retka, NMap nudi i GUI pod nazivom Zenmap. Na Zenmapu možete stvarati i izvršavati naredbe i skeniranje. GUI je mnogo korisniji od sučelja naredbenog retka, što ga čini idealnim za novije korisnike. GUI također može prikazati grafičke usporedbe rezultata testnih servisa, na primjer:

Ako želite napisati vlastite naredbe i skripte, GUI je daleko od idealnog i bolje vam je da se držite Nmapa i sučelja naredbenog retka..

Paessler PRTG mrežni monitor

Paessler PRTG mrežni monitor koristi Jednostavan protokol upravljanja mrežom (SNMP) da biste pronašli sve uređaje u vašoj mreži. Nakon što je svaki dio opreme otkriven, upisuje se u popis. Popis je osnova mrežne karte PRTG-a. Mapu možete reorganizirati ručno ako želite i možete odrediti prilagođene izgleda. Karte nisu ograničene na prikazivanje uređaja na jednoj web lokaciji. Može pokazati sve uređaje na WAN-u i čak crtati sve web-lokacije tvrtke na stvarnoj karti svijeta. Usluge u oblaku također su uključene u mrežnu kartu.

Mrežna funkcija PRTG otkrivanja mreže radi neprekidno. Ako dodate, premjestite ili uklonite uređaj, ta će se promjena automatski prikazati na karti, a popis opreme također će se ažurirati..

Svaki je uređaj na karti označen svojom IP adresom. Alternativno, možete odabrati da se uređaji identificiraju prema njihovim MAC adresama ili imenima hostova. Svaka ikona uređaja na karti predstavlja vezu do prozora s pojedinostima koji daje informacije o tom dijelu opreme. Možete promijeniti prikaz mrežne karte da biste je ograničili na uređaje određene vrste ili samo prikazati jedan odjeljak mreže.

Paessler PRTG je jedinstveni sustav nadzora infrastrukture. Također će pratiti vaše poslužitelje i programe na njima. Postoje posebni moduli za nadgledanje web stranica i monitor također može pokriti virtualizacije i wifi mreže.

Paessler PRTG dostupan je kao internetska usluga s lokalnim sakupljačkim agentom instaliranim na vašem sustavu. Možete odabrati i instaliranje softvera na vaše prostore. PRTG sustav radi na Windows računalima, ali može komunicirati s uređajima koji rade s drugim operativnim sustavima. PRTG je dostupan za preuzimanje na 30-dnevnoj besplatnoj probnoj verziji.

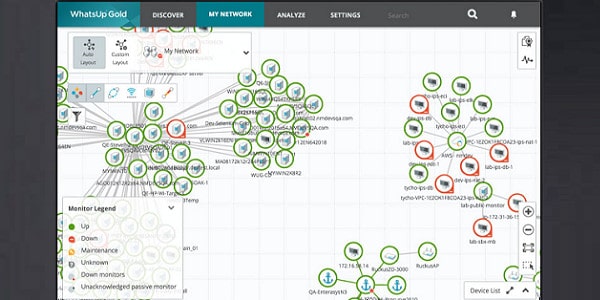

Što zlato

WhatsUp Gold ima funkciju automatskog otkrivanja koja pokriva žično, bežično i virtualno okruženje. Softver za ovaj alat za nadzor infrastrukture instalira se na Windows Server 2008 R2, 2012, 2012 R2 i 2016. Prvo pokretanje uslužnog programa započet će rutinama otkrivanja mreže. Oni bilježe sve uređaje sloja 2 i razine 3 (sklopke i usmjerivači) na vašoj mreži i bilježe ih u registar. Postupak otkrivanja također generira mrežnu kartu. Sustav zapisivanja stalno radi, tako da će se sve promjene na mreži odraziti na karti. Usluge utemeljene u oblaku koje vaša tvrtka koristi također se uključuju na kartu i možete pokriti više web lokacija kako biste nacrtali svoj WAN na jednoj karti.

Proces otkrivanja WhatsUp Gold koristi Ping i SNMP rutine. Registrirana je i vrsta uređaja. To pomaže monitoru da u skladu s tim prilagodi procese za svaku vrstu opreme. Pojavit će se detalji pridruženi svakoj ikoni na karti i prikazat će vam detalje o tom uređaju.

Stanje uređaja u mreži prate se SNMP-om. Karta prikazuje zdravlje svakog uređaja s bojom: zelena za dobro, žuta za upozorenje i crvena za loše. Tako, na prvi pogled možete vidjeti kako se rade svi ti dijelovi opreme. Status mrežne veze također je označen bojom: zelena za dobro, žuta za upozorenje i crvena za zagušenu.

Možete dobiti dodatak Analiza mrežnog prometa za WhatsUp Gold da biste dobili dublju inteligenciju o učinkovitosti vaše mreže. To vam daje veće mogućnosti rješavanja problema kroz uvid u mrežne performanse i vezom i od kraja do kraja. Alat za planiranje kapaciteta pomaže vam predvidjeti potražnju i proširiti resurse tamo gdje je to potrebno.

Alternativa Nmap-u

Iako se redoviti korisnici Nmapa na njega zaklinju, alat ima svoja ograničenja. Novopridošli u mrežnoj administraciji naučili su očekivati GUI sučelje od svojih omiljenih alata i bolji grafički prikaz problema s mrežnom izvedbom. Prilagođavanje Nmap karte (vidi dolje) približava se tim potrebama.

Ako ne želite koristiti uslužni program naredbenog retka, postoje alternative do Nmap-a koje biste mogli provjeriti. SolarWinds, koji je jedan od vodećih svjetskih proizvođača alata za mrežnu administraciju, nudi čak i besplatni skener porta. Analitičke funkcije Nmap-a nisu tako sjajne i možda ćete naići na istraživanje drugih alata za daljnje istraživanje stanja i performansi vaše mreže..

Nmap: Osnovni alat za mrežnu administraciju

Na kraju, ako tražite alat koji vam omogućuje ciljanje sustava unutar vaše mreže i kretanje po vatrozidima, onda je Nmap alat za vas. Iako nije tako glamurozan kao neki drugi alati za analizu mreža na tržištu, on ostaje srčani dio većine alata za IT administratore. Ping skeniranja i skeniranja portova samo su vrh ledenog brijega kada govorimo o čemu je ova platforma sposobna.

Ako želite saznati više o Nmap-u, opsežna web stranica zajednice puna je vodiča i informacija koji će vam pomoći da iskoristite maksimum iz svog iskustva. Možete pristupiti dokumentaciji Nmap na web lokaciji alata. Jednom kada pređete krivulju učenja, ne samo da ćete imati više transparentnosti putem svoje mreže, nego ćete moći zaštititi svoje sustave od budućih prijetnji. Započnite s učenjem osnova i dobro ćete postići NMap.

p se može instalirati pomoću Homebrew-a, popularnog upravitelja paketima za Mac. Prvo morate instalirati Homebrew, a zatim upotrijebiti naredbu “brew install nmap” za instalaciju Nmap-a. Kako pokrenuti ping skeniranje Nakon što ste uspješno instalirali Nmap, možete pokrenuti ping skeniranje kako biste pronašli žive hostove na mreži. To možete učiniti pomoću naredbe “nmap -sn [IP adresa/mreža]”. Ova naredba će poslati ICMP ping zahtjeve na sve IP adrese u mreži i prikazati one koje su odgovorile. Tehnike skeniranja u lukama Nmap nudi nekoliko tehnika skeniranja u lukama koje se mogu koristiti za otkrivanje otvorenih portova na mreži. Neki od najčešćih su: TCP SYN skeniranje, TCP Connect skeniranje, UDP skeniranje, SCTP INIT skeniranje portova i TCP NULL skeniranje. Skeniranje domaćina Nmap također omogućuje skeniranje pojedinačnih domaćina na mreži. To možete učiniti pomoću naredbe “nmap [IP adresa]”. Identificirajte imena hosta Nmap može identificirati imena hostova na mreži pomoću DNS upita. To možete učiniti pomoću naredbe “nmap -sL [IP adresa/mreža]”. OS skeniranje Nmap može otkriti operativni sustav koji se koristi na hostu pomoću TCP/IP otisaka prstiju. To možete učiniti pomoću naredbe “nmap -O [IP adresa]”. Detekcija verzije Nmap može otkriti verziju softvera koji se koristi na hostu pomoću TCP/IP otisaka prstiju. To možete učiniti pomoću naredbe “nmap -sV [IP adresa]”. Povećavanje verbositeta Nmap omogućuje povećavanje verbositeta kako bi se dobile detaljnije informacije o skeniranju. To možete učiniti pomoću naredbe “nmap -v [IP adresa]”. Nmap Scripting Engine Nmap Scripting Engine (NSE) omogućuje korisnicima da izvršavaju prilagođene skripte tijekom skeniranja. To može biti korisno za otkrivanje ranjivosti i drugih sigurnosnih problema. Nmap GUI Alati Nmap ima nekoliko GUI alata koji olakšavaju korištenje programa za manje iskusne korisnike. Neki od najpopularnijih su Zenmap i Paessler PRTG mrežni monitor. Alternativa Nmap-u Iako je Nmap jedan od najpopularnijih alata za otkrivanje mreže, postoje i druge alternative koje se mogu koristiti. Neki od najpopularnijih su Angry IP Scanner, Fing i Advanced IP Scanner. Nmap: Osnovni alat za mrežnu administraciju Nmap je izuzetno svestran alat koji se može koristiti za otkrivanje mreže, skeniranje portova, identificiranje ranjivosti i još mnogo toga. Bez obzira na to jeste li mrežni administrator ili samo korisnik koji želi bolje razumjeti svoju mrežu, Nmap je alat koji vrijedi istražiti.

p se može instalirati pomoću Homebrew-a, popularnog upravitelja paketima za Mac. Prvo morate instalirati Homebrew, a zatim upotrijebiti naredbu “brew install nmap” za instalaciju Nmap-a. Kako pokrenuti ping skeniranje Nakon što ste uspješno instalirali Nmap, možete pokrenuti ping skeniranje kako biste pronašli žive hostove na mreži. To možete učiniti pomoću naredbe “nmap -sn [IP adresa/mreža]”. Ova naredba će poslati ICMP ping zahtjeve na sve IP adrese u mreži i prikazati one koje su odgovorile. Tehnike skeniranja u lukama Nmap nudi nekoliko tehnika skeniranja u lukama koje se mogu koristiti za otkrivanje otvorenih portova na mreži. Neki od najčešćih su: TCP SYN skeniranje, TCP Connect skeniranje, UDP skeniranje, SCTP INIT skeniranje portova i TCP NULL skeniranje. Skeniranje domaćina Nmap također omogućuje skeniranje pojedinačnih domaćina na mreži. To možete učiniti pomoću naredbe “nmap [IP adresa]”. Identificirajte imena hosta Nmap može identificirati imena hostova na mreži pomoću DNS upita. To možete učiniti pomoću naredbe “nmap -sL [IP adresa/mreža]”. OS skeniranje Nmap može otkriti operativni sustav koji se koristi na hostu pomoću TCP/IP otisaka prstiju. To možete učiniti pomoću naredbe “nmap -O [IP adresa]”. Detekcija verzije Nmap može otkriti verziju softvera koji se koristi na hostu pomoću TCP/IP otisaka prstiju. To možete učiniti pomoću naredbe “nmap -sV [IP adresa]”. Povećavanje verbositeta Nmap omogućuje povećavanje verbositeta kako bi se dobile detaljnije informacije o skeniranju. To možete učiniti pomoću naredbe “nmap -v [IP adresa]”. Nmap Scripting Engine Nmap Scripting Engine (NSE) omogućuje korisnicima da izvršavaju prilagođene skripte tijekom skeniranja. To može biti korisno za otkrivanje ranjivosti i drugih sigurnosnih problema. Nmap GUI Alati Nmap ima nekoliko GUI alata koji olakšavaju korištenje programa za manje iskusne korisnike. Neki od najpopularnijih su Zenmap i Paessler PRTG mrežni monitor. Alternativa Nmap-u Iako je Nmap jedan od najpopularnijih alata za otkrivanje mreže, postoje i druge alternative koje se mogu koristiti. Neki od najpopularnijih su Angry IP Scanner, Fing i Advanced IP Scanner. Nmap: Osnovni alat za mrežnu administraciju Nmap je izuzetno svestran alat koji se može koristiti za otkrivanje mreže, skeniranje portova, identificiranje ranjivosti i još mnogo toga. Bez obzira na to jeste li mrežni administrator ili samo korisnik koji želi bolje razumjeti svoju mrežu, Nmap je alat koji vrijedi istražiti.

p se može instalirati pomoću Homebrew-a, popularnog upravitelja paketima za Mac. Prvo morate instalirati Homebrew, a zatim upotrijebiti naredbu “brew install nmap” za instalaciju Nmap-a. Kako pokrenuti ping skeniranje Nakon što ste uspješno instalirali Nmap, možete pokrenuti ping skeniranje kako biste pronašli žive hostove na mreži. To možete učiniti pomoću naredbe “nmap -sn [IP adresa/mreža]”. Ova naredba će poslati ICMP ping zahtjeve na sve IP adrese u mreži i prikazati one koje su odgovorile. Tehnike skeniranja u lukama Nmap nudi nekoliko tehnika skeniranja u lukama koje se mogu koristiti za otkrivanje otvorenih portova na mreži. Neki od najčešćih su: TCP SYN skeniranje, TCP Connect skeniranje, UDP skeniranje, SCTP INIT skeniranje portova i TCP NULL skeniranje. Skeniranje domaćina Nmap također omogućuje skeniranje pojedinačnih domaćina na mreži. To možete učiniti pomoću naredbe “nmap [IP adresa]”. Identificirajte imena hosta Nmap može identificirati imena hostova na mreži pomoću DNS upita. To možete učiniti pomoću naredbe “nmap -sL [IP adresa/mreža]”. OS skeniranje Nmap može otkriti operativni sustav koji se koristi na hostu pomoću TCP/IP otiska prsta. To možete učiniti pomoću naredbe “nmap -O [IP adresa]”. Detekcija verzije Nmap može otkriti verziju softvera koji se koristi na hostu pomoću TCP/IP otiska prsta. To možete učiniti pomoću naredbe “nmap -sV [IP adresa]”. Povećavanje verbositeta Nmap omogućuje povećavanje verbositeta kako bi se dobile detaljnije informacije o skeniranju. To možete učiniti pomoću naredbe “nmap -v [IP adresa]”. Nmap Scripting Engine Nmap Scripting Engine (NSE) omogućuje korisnicima da izvršavaju prilagođene skripte tijekom skeniranja. To može biti korisno za otkrivanje ranjivosti i drugih sigurnosnih problema. Nmap GUI Alati Nmap ima nekoliko GUI alata koji olakšavaju korištenje programa za manje iskusne korisnike. Neki od najpopularnijih su Zenmap i Paessler PRTG mrežni monitor. Alternativa Nmap-u Iako je Nmap jedan od najpopularnijih alata za otkrivanje mreže, postoje i druge alternative koje se mogu koristiti. Neki od najpopularnijih su Angry IP Scanner, Fing i Advanced IP Scanner. Nmap: Osnovni alat za mrežnu administraciju Nmap je izuzetno svestran alat koji se može koristiti za otkrivanje mreže, skeniranje portova, identificiranje ranjivosti i još mnogo toga. Bez obzira na to jeste li mrežni administrator ili samo korisnik koji želi bolje razumjeti svoju mrežu, Nmap je alat koji vrijedi istražiti.