Шта је систем за откривање провале (ИДС)?

Систем за откривање провале (ИДС) надгледа мрежни саобраћај због необичних или сумњивих активности и шаље упозорење администратору.

Откривање неправилних активности и пријављивање мрежном администратору је главна функција, али неки ИДС алат може предузети акције на основу правила када се открије злонамерна активност, на пример блокирајући одређени саобраћај.

Упознаћемо детаље о сваком од алата у наставку, али у случају да вам недостаје времена, ево сажетка листе 12 најбољих система и алата за откривање провале:

- СоларВиндс Сецурити Евент Манагер (БЕСПЛАТНО ИСПИТИВАЊЕ) Комбинује ХИДС и НИДС функционалност да би вам пружио потпуни систем безбедносних информација и управљања догађајима (СИЕМ).

- Снорт Омогућен од стране Цисцо Системс и бесплатан за употребу, водећи мрежни систем за откривање провале.

- ОССЕЦ Одличан систем за детекцију упада који се заснива на домаћинима и бесплатан је за употребу.

- МанагеЕнгине ЕвентЛог Анализер Анализатор датотека датотеке дневника који тражи доказе о упаду.

- Сурицата Мрежни систем за откривање упада који ради на апликативном слоју ради веће видљивости.

- Брате Мрежни монитор и мрежни систем за спречавање провале.

- Саган Алат за анализу дневника који може интегрисати извештаје генерисане на снорт подацима, тако да је то ХИДС са мало НИДС-а.

- Безбедносни лук Алат за надгледање мреже и сигурност састављен од елемената повучених из других бесплатних алата.

- ПОМОЋ Напредно окружење за откривање улаза је ХИДС за Уник, Линук и Мац ОС

- ОпенВИПС-НГ Бежични систем за спречавање провале и провале до произвођача произвођача Аирцрацк-НГ.

- Самхаин Једноставан систем за откривање упада базиран на домаћинима за Уник, Линук и Мац ОС.

- Фаил2Бан Лагани систем за откривање упада на бази домаћина за Уник, Линук и Мац ОС.

Врсте система за откривање провале

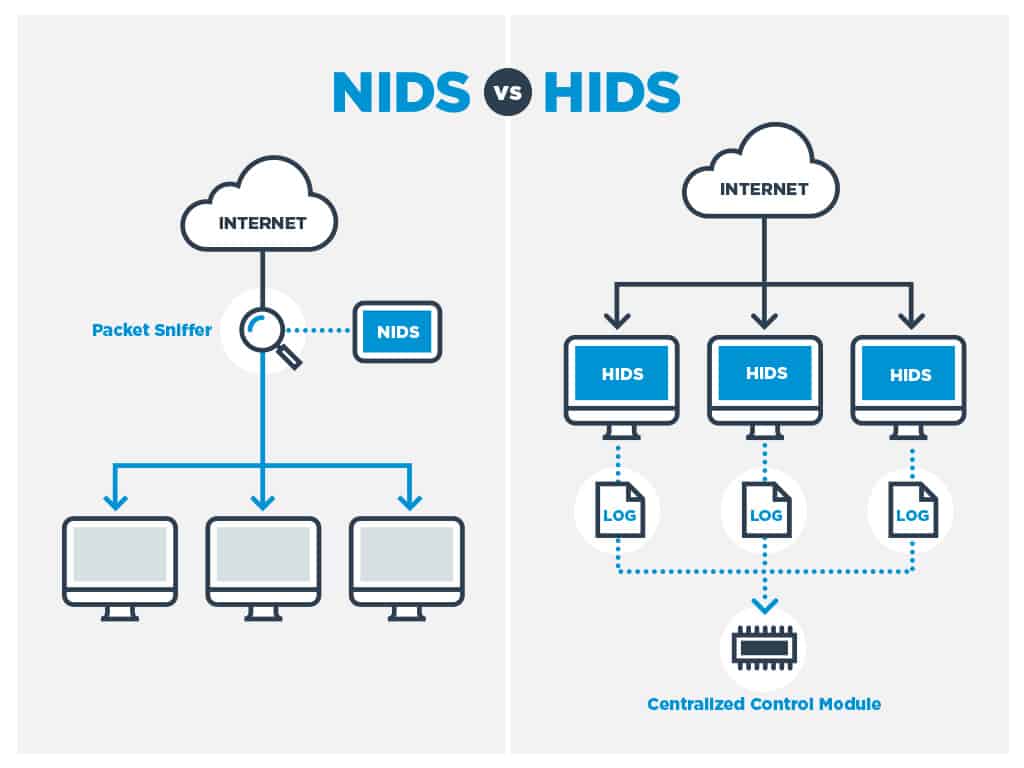

Постоје две главне врсте система за откривање провале (оба су детаљније објашњена касније у овом водичу):

- Детекција упада на основу домаћина (ХИДС) – овај систем ће прегледати догађаје на рачунару у вашој мрежи, а не саобраћај који пролази око система.

- Мрежна детекција упада (НИДС) – овај систем ће испитати саобраћај на вашој мрежи.

Мрежни алати и системи за откривање упада сада су неопходни за сигурност мреже. срећом, ови системи су веома једноставни за употребу и већина најбољих ИДС-ова на тржишту је бесплатна за употребу. У овом прегледу ћете прочитати о десет најбољих система за откривање упада који сада можете инсталирати како бисте започели заштиту своје мреже од напада. Покривамо алате за Виндовс, Линук и Мац.

Системи за детекцију провале домаћина (ХИДС)

Детекција упада на основу домаћина, такође познат као системи за детекцију упада домаћина или ИДС базиран на хосту, испитајте догађаје на рачунару у вашој мрежи, а не саобраћај који пролази око система. Ова врста система за откривање провале је скраћено на ХИДС а углавном делује гледајући податке у админ датотекама на рачунару које штити. Те датотеке укључују датотеке дневника и конфигурацијске датотеке.

ХИДС ће извршити сигурносну копију ваших конфигурацијских датотека тако да можете вратити поставке у случају да злонамерни вирус ослаби сигурност вашег система тако што ћете променити подешавање рачунара. Други кључни елемент који се желите заштитити је приступ роот-у на Уник-овим платформама или измјена регистра у Виндовс системима. ХИДС неће моћи да блокира ове промене, али требало би да вас може упозорити ако се такав приступ догоди.

Сваки домаћин ХИДС монитора мора имати инсталиран неки софтвер. Можете да нађете ХИДС да надгледа један рачунар. Међутим, карактеристично је инсталирати ХИДС на сваки уређај на вашој мрежи. То је зато што не желите превидјети промјене конфигурације на било којем дијелу опреме. Наравно, ако имате више од једног ХИДС хостова на мрежи, не желите да се пријављујете у сваки да бисте добили повратне информације. Тако, дистрибуирани ХИДС систем мора да садржи централизовани управљачки модул. Потражите систем који шифрира комуникацију између агената домаћина и централног монитора.

Мрежни системи за откривање упада (НИДС)

Мрежна детекција упада, позната и као мрежни систем за откривање упада или мрежни ИДС, испитује промет на вашој мрежи. Као такав, типичан НИДС мора да садржи снајпер за пакет ради прикупљања мрежног саобраћаја за анализу.

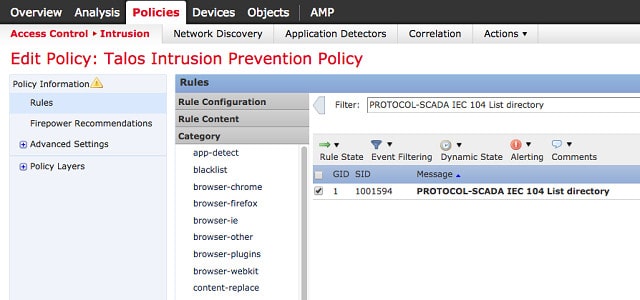

Мотор за анализу НИДС-а се обично заснива на правилима и може се модификовати додавањем сопствених правила. Са многим НИДС-ом ће вам провајдер система или заједница корисника пружити правила на располагању и можете их једноставно увести у своју имплементацију. Једном када се упознате са синтаксом правила за свој одабрани НИДС, моћи ћете да креирате сопствена правила.

Повратак на сакупљање саобраћаја, не желите да бацате сав свој промет у датотеке или читаву групу покрећете кроз контролну таблу јер једноставно не бисте могли да анализирате све те податке. Дакле, правила која покрећу анализу у НИДС-у такође стварају селективно хватање података. На пример, ако имате правило за врсту забрињавајућег ХТТП саобраћаја, ваши НИДС би требало да покупе и смештају само ХТТП пакете који приказују те карактеристике.

Обично се НИДС инсталира на наменском комаду хардвера. Хигх-енд плаћена за пословна решења долазе као део мрежног комплета са софтвером који је унапред учитан. Међутим, не морате да плаћате велике количине новца за специјални хардвер. НИДС-у је потребан сензорски модул да би преузео саобраћај, па ћете га можда моћи учитати на ЛАН анализатор или можда желите да доделите рачунар за извршавање задатка. Међутим, проверите да део опреме који сте одабрали за задатак има довољно такта, да не би успорио мрежу.

ХИДС или НИДС?

Кратки одговор је обоје. НИДС ће вам дати много више снаге за праћење од ХИДС-а. Можете пресрести нападе као што се дешавају са НИДС-ом, док ХИДС примети само да нешто није у реду након што се датотека или подешавање на уређају већ промене. Међутим, зато што ХИДС-ови немају толико активности као НИДС-и, не значи да су мање важни.

Чињеница да се НИДС обично инсталира на самосталном уређају значи да не повлачи процесоре ваших сервера. Међутим, активност ХИДС-а није тако агресивна као активност НИДС-а. ХИДС функцију може да испуни лагани демон на рачунару и не би требало да сагорева превише ЦПУ-а. Ниједан систем не ствара додатни мрежни промет.

Методе откривања: ИДС-ови засновани на потпису или аномалији

Без обзира да ли тражите систем за детекцију упада домаћина или мрежни систем за откривање упада, сви ИДС-ови користе два начина рада – неки могу користити само један или други, али већина користи оба.

- ИДС на основу потписа

- ИДС заснован на аномалији

ИДС на основу потписа

Тхе метода заснована на потпису прегледа контролне суме и аутентификацију порука. Методе откривања на основу потписа могу се применити подједнако добро од стране НИДС-а као и од ХИДС-а. ХИДС ће прегледати датотеке дневника и конфигурирати датотеке за неочекиване преправке, док ће НИДС прегледати контролне суме у пакетима и интегритету провјере аутентичности порука као што су СХА1.

НИДС може да садржи базу података потписа које пакети за које се зна да су извор злонамерних активности. Срећом, хакери не сједе за својим рачунарима типкајући попут бијеса како би провалили лозинку или приступили роот кориснику. Умјесто тога, користе се аутоматизираним поступцима које добивају познати хакерски алати. Ови алати имају тенденцију да генеришу исте прометне потписе сваки пут јер рачунарски програми понављају исте упуте изнова и изнова, уместо да уводе насумичне варијације.

ИДС заснован на аномалији

Откривање засновано на аномалији тражи неочекиване или необичне обрасце активности. Ова категорија се такође може имплементирати и од стране система за детекцију упада у мрежу и на мрежи. У случају ХИДС-а, аномалија се може поновити неуспјели покушаји пријаве, или неуобичајене активности на портовима уређаја који означавају скенирање портова.

У случају НИДС-а, приступ аномалији захтијева успостављање основне линије понашања како би се створила стандардна ситуација са којом се могу упоредити тренутни обрасци саобраћаја. Распон саобраћајних образаца сматра се прихватљивим, а када се тренутни саобраћај у стварном времену одмакне од тог распона, активира се упозорење о аномалији.

Одабир ИДС методе

Софистицирани НИДС-ови могу изградити евиденцију стандардног понашања и прилагодити своје границе како њихов животни век напредује. Све у свему, анализа потписа и аномалије много је једноставнија у раду и лакше се постављају са ХИДС софтвером него са НИДС-ом.

Методе засноване на потпису су много брже од откривања заснованог на аномалији. Потпуно свеобухватан мотор аномалије дотиче се методологија АИ и може коштати много новца за развој. Међутим, методе засноване на потпису своде се на упоређивање вредности. Свакако, у случају ХИДС-а, подударање узорака с верзијама датотека може бити врло једноставан задатак који би свако могао извести сам користећи услужне програме наредбеног ретка с регуларним изразима. Дакле, не коштају толико развијање и вероватније су да ће се применити у бесплатним системима за откривање провале.

Свеобухватни систем за откривање упада треба и методе засноване на потпису и процедуре засноване на аномалији.

Одбраните мрежу помоћу ИПС-а

Сада морамо размотрити системи за спречавање упада (ИПС). ИПС софтвер и ИДС-ови су гране исте технологије јер не можете имати превенцију без детекције. Још један начин да се изрази разлика између ове две гране алата за пробој је да их назовемо пасивним или активним. Непосредни систем за надгледање и упадање провале понекад се назива и “Пасивни” ИДС. Систем који не само да опази упад, већ предузима мере да санира било какво оштећење и блокира даљу активност упада из откривеног извора, такође је познат и као “Реактивни” ИДС.

Реактивни ИДС-ови или ИПС-ови обично не имплементирају решења директно. Уместо тога, они делују са заштитним зидовима и апликацијама прилагођавајући поставке. Реактивни ХИДС може комуницирати с више помагала за умрежавање ради враћања поставки на уређају, као што је СНМП или инсталирани управитељ конфигурација. Напади на роот корисника или администраторског корисника у Виндовс-у се обично не баве аутоматски јер би блокирање административног корисника или промена системске лозинке резултирали закључавањем администратора система из мреже и сервера.

Многи корисници ИДС-а пријављују поплаву лажно позитиван када први пут инсталирају своје одбрамбене системе. Пошто ИПС аутоматски примењују одбрамбену стратегију у откривању стања узбуњивања. Неправилно калибрирани ИПС-ови могу изазвати пустош и зауставити вашу закониту мрежну активност.

Да бисте умањили прекиде у мрежи које могу проузроковати лажни позитивни резултати, требали бисте увести систем за детекцију и спречавање провале у фазама. Окидачи могу бити прилагођени и можете комбиновати услове упозорења да бисте креирали прилагођена упозорења. Изјава о радњама које је потребно предузети на откривању претњи назива се а политика. Интеракција поступака откривања и спречавања провале са заштитним зидовима требало би да буде посебно прилагођена како би се спречило да стварни корисници вашег предузећа буду блокирани због претераних правила.

Системи за откривање провале према типу и оперативном систему

Произвођачи софтвера за ИДС фокусирају се на Уник оперативне системе. Неки производе свој код у складу са ПОСИКС стандардом. У свим овим случајевима то значи да је Виндовс искључен. Као Мац ОС оперативни системи Мац ОС Кс и мацОС базирани су на Унику, овим оперативним системима се у свету ИДС-а пружа много боље услуге него у осталим категоријама софтвера. Табела испод објашњава који су ИДС-ови засновани на хост-у, који су засновани на мрежи и на које се оперативни системи могу инсталирати.

Можда ћете прочитати неке прегледе који тврде да се Сецурити Онион може покренути на Виндовс-у. Може ако прво инсталирате виртуелну машину и покренете је кроз њу. Међутим, за дефиниције у овој табели сматрамо да је софтвер компатибилан с оперативним системом ако се може директно инсталирати.

Врхунски алати за откривање провале & Софтвер

| СоларВиндс Сецурити Евент Манагер (БЕСПЛАТНА РЕКЛАМА) | И једно и друго | Не | Не | да | Не |

| Снорт | НИДС | да | да | да | Не |

| ОССЕЦ | ХИДС | да | да | да | да |

| МанагеЕнгине ЕвентЛог Анализер | ХИДС | да | да | да | да |

| Сурицата | НИДС | да | да | да | да |

| Брате | НИДС | да | да | Не | да |

| Саган | И једно и друго | да | да | Не | да |

| Безбедносни лук | И једно и друго | Не | да | Не | Не |

| ПОМОЋ | ХИДС | да | да | Не | да |

| Отворите ВИПС-НГ | НИДС | Не | да | Не | Не |

| Самхаин | ХИДС | да | да | Не | да |

| Фаил2Бан | ХИДС | да | да | Не | да |

Системи за откривање упада у Уник

За поновно постављање података из горње табеле на Уник-листу, ево ХИДС-а и НИДС-а које можете користити на Уник платформи.

Системи за детекцију упада домаћина:

- ОССЕЦ

- ЕвентЛог Анализер

- Саган

- ПОМОЋ

- Самхаин

- Фаил2Бан

Мрежни системи за откривање упада:

- Снорт

- Брате

- Сурицата

- Саган

Системи за откривање упада у Линук

Ево листа система за детекцију упада у мрежу и мрежних система за упад који можете да покренете на Линук платформи.

Системи за детекцију упада домаћина:

- ОССЕЦ

- ЕвентЛог Анализер

- Саган

- Безбедносни лук

- ПОМОЋ

- Самхаин

- Фаил2Бан

Мрежни системи за откривање упада:

- Снорт

- Брате

- Сурицата

- Саган

- Безбедносни лук

- Отворите ВИПС-НГ

Системи за откривање упада у систем Виндовс

Упркос популарности Виндовс сервера, програмери система за откривање провале изгледа да нису баш заинтересовани да производе софтвер за Виндовс оперативни систем. Ево неколико ИДС-ова који се покрећу у оперативном систему Виндовс.

Системи за детекцију упада домаћина:

- СоларВиндс Сецурити Евент Манагер

- ОССЕЦ

- ЕвентЛог Анализер

Мрежни системи за откривање упада:

- СоларВиндс Сецурити Евент Манагер

- Снорт

- Сурицата

Системи за откривање упада за Мац ОС

Власници Маца имају користи од чињенице да су Мац ОС Кс и мацОС базирани на Унику, тако да постоји много више опција система за откривање упада за власнике Маца него оних који имају рачунаре који имају Виндовс оперативни систем.

Системи за детекцију упада домаћина:

- ОССЕЦ

- ЕвентЛог Анализер

- Саган

- ПОМОЋ

- Самхаин

- Фаил2Бан

Мрежни системи за откривање упада:

- Брате

- Сурицата

- Саган

Најбољи системи и алати за откривање провале

Сада сте видели брзи повратак система за детекцију упада на основу домаћина и мрежних система за детекцију упада по оперативном систему, на овој листи детаљније ћемо детаљније описати сваки од најбољих ИДС-а.

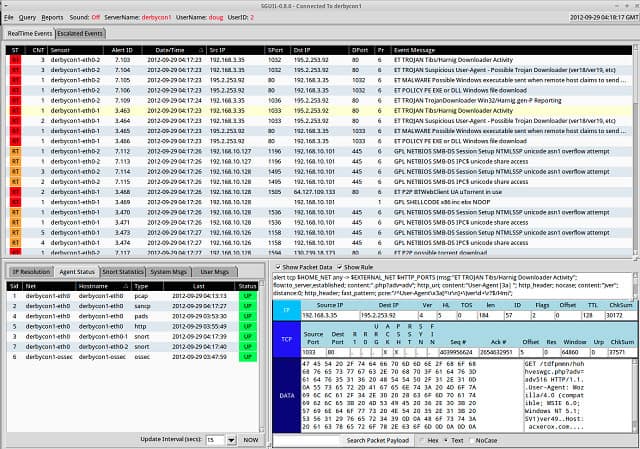

1. СоларВиндс Сецурити Евент Манагер (БЕСПЛАТНО ИСПИТИВАЊЕ)

Менаџер сигурносних догађаја СоларВиндс (СЕМ) ради Виндовс Сервер, али може да бележи поруке које је генерисао Уник, Линук, и Мац ОС рачунари као и Виндовс ПЦ рачунари.

Као управитељ дневника, ово је систем за откривање упада на основу домаћина јер се бави управљањем датотекама у систему. Међутим, такође управља подацима прикупљеним од стране Снорт-а, што га чини делом мрежног система за откривање упада.

Снорт је широко кориштен снаффер за пакет који је креирао Цисцо Системс (види доле). Има посебан формат података који други произвођачи ИДС алата интегришу у своје производе. То је случај са управитељем догађаја СоларВиндс Сецурити Евент. Детекција мрежног упада Системи испитују податке о саобраћају док круже мрежом. Да бисте имплементирали НИДС могућности Сецурити Евент Манагер-а, мораћете користите Снорт као алат за хватање пакета и ток снимљених података преко Анализе менаџера догађаја на анализу. Иако ЛЕМ делује као ХИДС алат када се бави креирањем и интегритетом датотека датотека, може да прима мрежне податке у реалном времену преко Снорт-а, што је НИДС активност.

Производ СоларВиндс може деловати и као систем за спречавање провале јер може да покрене акције на откривању провале. Пакет се испоручује са више од 700 правила о корелацији догађаја, што му омогућава да уочи сумњиве активности и аутоматски изврши активности санације. Ове акције се позивају Активни одговори.

Ови активни одговори укључују:

- Упозорења о инцидентима путем СНМП-а, екранских порука или е-поште

- Изолација УСБ уређаја

- Обустава корисничког налога или искључење корисника

- Блокирање ИП адресе

- Убијање процеса

- Искључивање или поновно покретање система

- Искључивање услуге

- Покретање услуге

Могућности обраде порука Снорт-а менаџера сигурносних догађаја чине га врло свеобухватним сигурност мреже оруђе. Злонамерна активност може се искључити готово тренутно захваљујући могућности алата да комбинује Снорт податке са другим догађајима у систему. Ризик од прекида услуге откривањем лажно позитиван увелико се смањује захваљујући фино подешеним правилима корелације догађаја. Можете да приступите томе сигурност мреже систем на а 30-дневно бесплатно пробно време.

ИЗБОР УРЕДНИКА

Основно средство за побољшање сигурности, реаговање на догађаје и постизање усаглашености.

Преузимање: Преузмите 30-дневну БЕСПЛАТНУ пробну верзију

Званични сајт: хттпс://ввв.соларвиндс.цом/сецурити-евент-манагер

ОС: Виндовс

2. Снорт

Снорт је лидер у индустрији у НИДС-у, али је и даље слободан за употребу. Ово је један од ретких ИДС-ова који се могу инсталирати на Виндовс. Направио га је Цисцо. Систем се може покретати у три различита режима и може имплементирати одбрамбене стратегије, тако да је то систем за спречавање провале, као и систем за откривање провале.

Три начина рада Снорт су:

- Сниффер мод

- Записник пакета

- Детекција упада

Снорт можете користити само као снифф пакет, без укључивања његових могућности откривања упада. У овом режиму добијате читање уживо пакета који пролазе кроз мрежу. У режиму дневника пакета ти детаљи пакета се записују у датотеку.

Када приступите функцијама за откривање упада Снорт-а, ви ћете позвати модул за анализу који примењује скуп правила на саобраћај док пролази. Ова правила се називају „основна правила“, а ако не знате која су вам правила потребна, можете их преузети са веб локације Снорт. Међутим, када постанете сигурни у методологије Снорта, могуће је написати своје. Постоји велика база заједнице за овај ИДС и врло су активни на мрежи на заједничким страницама веб странице Снорт. Можете добити савете и помоћ других корисника, али и преузети правила која су искусни корисници Снорт-а развили.

Правила ће открити догађаје као што су скенирање невидљивих портова, напади препуњеног међуспремника, ЦГИ напади, СМБ сонде и отисци прста на ОС-у. Методе откривања зависе од конкретних правила која се користе и укључују оба методе засноване на потпису и системи засновани на аномалији.

Снортова слава привукла је пратиоце у индустрији програмера софтвера. Бројне апликације које су створиле друге софтверске куће могу извршити дубљу анализу података које је прикупио Снорт. Ови укључују Снорби, БАЗА, Скуил, и Анавал. Те пратеће апликације помажу вам да надокнадите чињеницу да сучеље за Снорт није баш лако.

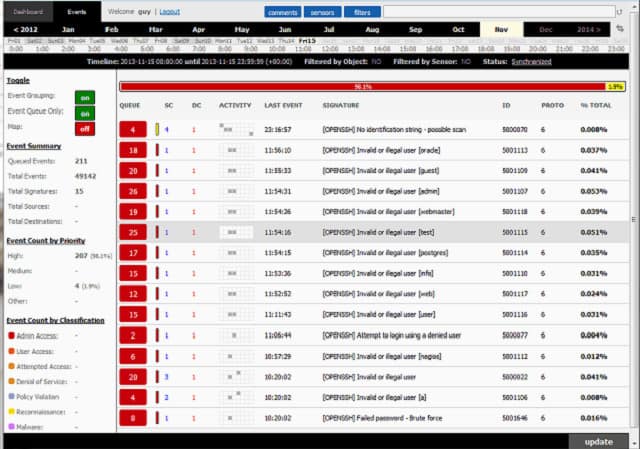

3. ОССЕЦ

ОССЕЦ се залаже Опен Соурце ХИДС безбедност. То је водећи ХИДС на располагању и потпуно је бесплатан за употребу. Као систем за откривање упада на основу домаћина, програм се фокусира на датотеке дневника на рачунару на које га инсталирате. Прати потписе свих ваших датотека дневника како би открио могуће сметње. У Виндовс-у ће задржати картице о свим изменама у регистру. У системима сличним Уник-у надгледаће све покушаје доласка до матичног налога. Иако је ОССЕЦ пројекат отвореног кода, он је у ствари власништво Тренд Мицро-а, истакнутог произвођача софтвера за безбедност.

Главна апликација за надгледање може покрити један рачунар или неколико хостова, обједињујући податке у једној конзоли. Иако постоји Виндовс агент који омогућава надгледање рачунара са Виндовс рачунаром, главна апликација може се инсталирати само на систем сличан Унику, што значи Уник, Линук или Мац ОС. За главни програм постоји интерфејс за ОССЕЦ, али он се инсталира одвојено и више није подржан. Редовни корисници ОССЕЦ-а открили су друге апликације које добро функционирају као предњи део алата за прикупљање података: укључују Сплунк, Кибана и Граилог.

Датотеке дневника обухваћене ОССЕЦ укључују податке ФТП, поште и веб сервера. Такође прати евиденције догађаја оперативног система, фиревалл и антивирусне евиденције и табеле и евиденције промета. Понашање ОССЕЦ-а контролишу политике које инсталирате на њега. Они се могу набавити као додаци од велике корисничке заједнице која је активна за овај производ. Политика дефинише услов узбуњивања. Та упозорења се могу приказати на конзоли или послати као обавештења путем е-поште. Тренд Мицро нуди подршку за ОССЕЦ уз надокнаду.

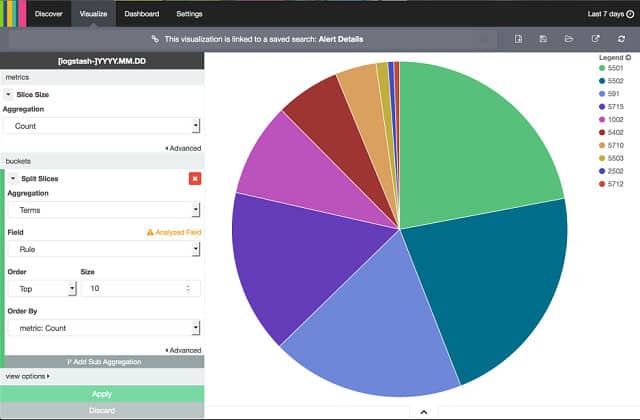

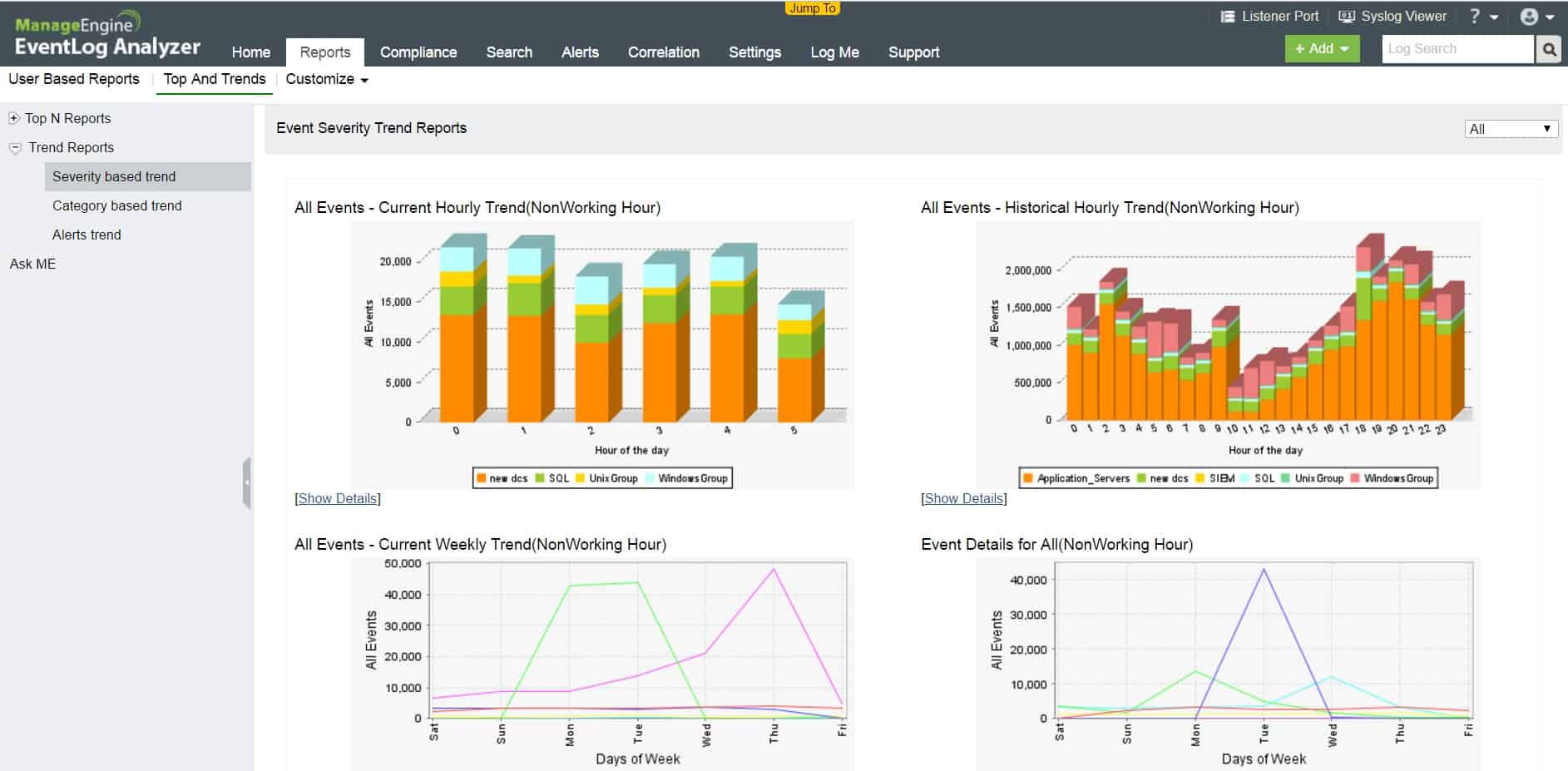

4. МанагеЕнгине ЕвентЛог Анализер

МанагеЕнгине је водећи произвођач решења за праћење и управљање ИТ инфраструктуром. ЕвентЛог Анализер је део безбедносних производа компаније. Ово је ХИДС која се фокусира на управљање и анализу датотека дневника генерисаних стандардним апликацијама и оперативним системима. Алат се инсталира на Виндовс Сервер или Линук. Прикупља податке из тих оперативних система а такође и из Мац ОС, ИБМ АИКС, ХП УКС, и Соларис системи. Дневници из Виндовс система укључују изворе из Виндовс Сервера Виндовс Виста и новије верзије и Виндовс ДХЦП Сервер.

Поред оперативних система, сервис окупља и обједињује евиденције из Мицрософт СКЛ Сервер и Орацле базе података. Такође је у могућности да каналише упозорења из многих антивирусних система, укључујући Мицрософт Антималваре, ЕСЕТ, Сопхос, Нортон, Касперски, ФиреЕие, Малваребитес, МцАфее, и Симантец. Прикупљаће записе са веб сервера, фиревалл-а, хипервизора, рутера, прекидача и скенера рањивости..

ЕвентЛог Анализер окупља поруке дневника и ради као сервер датотека датотека, организујући поруке у датотеке и директоријуме према извору и датуму поруке. Хитна упозорења се такође прослеђују на контролну таблу Анализер ЕвентЛог и могу се проследити њима Системи за помоћ као карте за изазивање непосредне пажње техничара. Одлука о томе који догађаји представљају потенцијално кршење сигурности доноси модул обавештајне претње која је уграђена у пакет.

Услуга укључује аутоматско претраживање дневника и корелацију догађаја ради састављања редовних безбедносних извештаја. Међу тим извештајима је формат за привилеговано надгледање и ревизију корисника (ПУМА) и разни формати потребни за доказивање усклађености са ПЦИ ДСС, ФИСМА, ИСО 27001, ГЛБА, ХИПАА, СОКС, и ГДПР.

МанагеЕнгине ЕвентЛог Анализер доступан је у три издања. Прва од њих је бесплатно. Међутим, Слободно издање је ограничено на надгледање дневника из пет извора, што заиста није довољно за било који савремени посао осим врло малих предузећа. Два плаћена издања су Премиум и Дистрибуирано. Дистрибуирани план је значајно скупљи од Премиум плана. Премиум систем би требало да буде довољан за већину предузећа на једном месту, док ће дистрибуирана верзија обухватити више места и неограничен број извора података. Можете испробати систем са 30-дневним бесплатним пробним временом који има ограничење од 2000 извора порука.

5. Сурицата

Сурицата је вероватно главна алтернатива Снорт-у. Постоји кључна предност коју Сурицата има над Снортом, а то је да прикупља податке на апликативном нивоу. Овим се превазилази слепило које Снорт мора потписима поделити на неколико ТЦП пакета. Сурицата чека док се не скупе сви подаци у пакетима пре него што пребаци информације у анализу.

Иако систем ради на апликацијском нивоу, може да надгледа активност протокола на нижим нивоима, као што су ИП, ТЛС, ИЦМП, ТЦП и УДП. Испитује промет у реалном времену за различите мрежне апликације, укључујући ФТП, ХТТП и СМБ. Монитор не гледа само структуру пакета. Може да прегледа ТЛС сертификате и фокусира се на ХТТП захтеве и ДНС позиве. Постројење за екстракцију датотека омогућава вам да прегледате и изолирате сумњиве датотеке са карактеристикама вирусне инфекције.

Сурицата је компатибилна са Снортом и можете користити иста ВРТ правила написана за тог НИДС вођу. Оне алате треће стране, као што су Снорби, БАЗА, Скуил, и Анавал који се интегришу са Снортом, такође се могу укључити у Сурицата. Дакле, приступ Снорт заједници ради савета и бесплатних правила може бити велика корист за кориснике Сурицата. Уграђени скриптни модул омогућава вам да комбинујете правила и добијете прецизнији профил детекције него што вам га може дати Снорт. Сурицата користи методе и на основу потписа и аномалије.

Сурицата има паметну архитектуру обраде која омогућава убрзање хардвера употребом више различитих процесора за истовремено обављање активности са више нити. Чак се може делимично приказивати и на вашој графичкој картици. Оваква расподјела задатака спречава да се оптерећење смањи на само једног домаћина. То је добро јер је један проблем овог НИДС-а тај што је тежак на обради. Сурицата има веома глатку контролну таблу која укључује графику да би знатно олакшала анализу и препознавање проблема. Упркос овом скупоцјеном предњем делу, Сурицата је бесплатна.

6. Бро

Бро је бесплатни НИДС која надилази откривање упада и може вам пружити и друге функције праћења мреже. Корисничка заједница Бро обухвата многе академске и научно истраживачке институције.

Функција откривања провале Бро врши се у две фазе: евиденција саобраћаја и анализа. Као и код Сурицата, Бро има велику предност у односу на Снорт у томе што његова анализа делује на апликативном нивоу. Ово вам омогућава видљивост кроз све пакете како бисте добили ширу анализу активности мрежних протокола.

Анализа модула Бро има два елемента који раде и на анализи потписа и на детекцији аномалије. Први од ових алата за анализу је Бро евент енгине. То прати за покретање догађаја, попут нове ТЦП везе или ХТТП захтева. Сваки догађај се бележи, тако да је овај део система неутралан по правилима – он пружа само списак догађаја у којима анализа може открити понављање радњи или сумњиво разнолику активност генерисану истим корисничким налогом.

Ископавање података о догађајима врши скрипте политике. Упозорење ће изазвати акцију, па Бро је систем за спречавање упада као и анализатор мрежног саобраћаја. Скрипте политике се могу прилагодити, али углавном се раде уз стандардни оквир који укључује подударање потписа, откривање аномалије и анализу везе..

Можете пратити ХТТП, ДНС и ФТП активности помоћу Бро-ја и такође пратити СНМП саобраћај, омогућава вам да проверите промене конфигурације уређаја и услове СНМП замки. Свака политика је скуп правила и нисте ограничени бројем активних полиса или слојевима скупа протокола које можете да испитате. На нижим нивоима можете пазити на напади поплаве ДДоС син и откривати скенирање портова.

Бро се може инсталирати на Уник, Линук и Мац ОС.

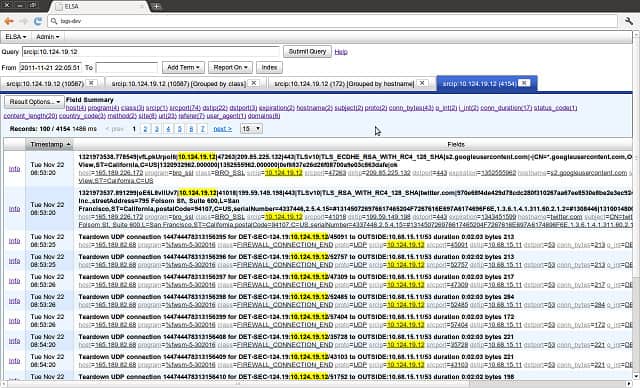

7. Саган

Саган је систем за откривање упада на основу домаћина, па је ово алтернатива ОССЕЦ-у и такође је бесплатно коришћење. Иако је ХИДС, програм је компатибилан са подацима које је прикупио Снорт, а то је НИДС систем. Ова компатибилност се проширује и на остале алате који се могу користити у комбинацији са Снортом, као што су Снорби, БАЗА, Скуил, и Анавал. Извори података из Бро и Сурицата такође се могу увести у Саган. Овај алат се може инсталирати на Уник, Линук и Мац ОС. Иако не можете да покренете Саган у Виндовс-у, у њега можете уносити евиденције догађаја Виндовс.

Строго-говорећи, Саган је алат за анализу дневника. Елемент који му недостаје да би га учинио самосталним НИДС-ом је модул за снижавање пакета. Међутим, са позитивне стране, то значи да Саган не треба наменски хардвер и има флексибилност за анализу и дневника хоста и података о мрежном саобраћају. Овај алат би морао бити пратилац других система за прикупљање података да би се створио потпуни систем за откривање упада.

Неке лепе особине Сагана укључују ИП локатор, који омогућава вам да видите географски положај ИП адреса за које је откривено да имају сумњиве активности. Ово ће вам омогућити да обједините акције ИП адреса за које се чини да раде заједно и формирају напад. Саган може да дистрибуира своју обраду на неколико уређаја, смањујући оптерећење на ЦПУ-у вашег сервера кључева.

Овај систем укључује извршење скрипте, што значи да ће генерисати упозорења и извршавати радње на откривању сценарија провале. Може да комуницира са таблицама заштитног зида како би имплементирао ИП забране у случају сумњивих активности из одређеног извора. Дакле, ово је систем за спречавање упада. Анализни модул ради и са методологијама за откривање потписа и аномалија.

Саган не улази на свачију листу најбољих ИДС-ова јер се заиста не квалификује као ИДС и представља анализатор датотека датотека. Међутим, његов ХИДС са налетом НИДС концепта чини га занимљивим предлогом као компонента хибридног ИДС алата за анализу.

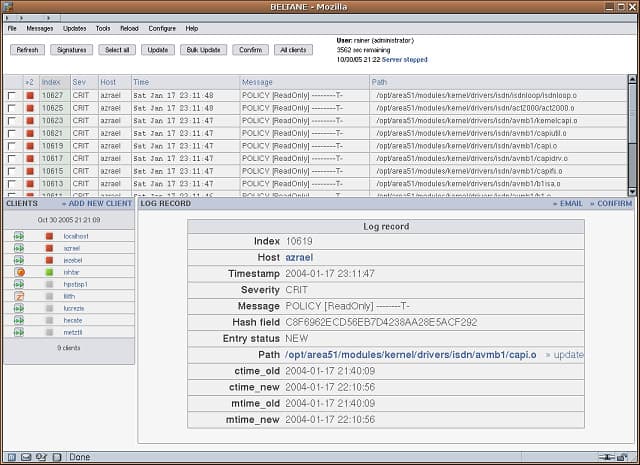

8. Безбедносни лук

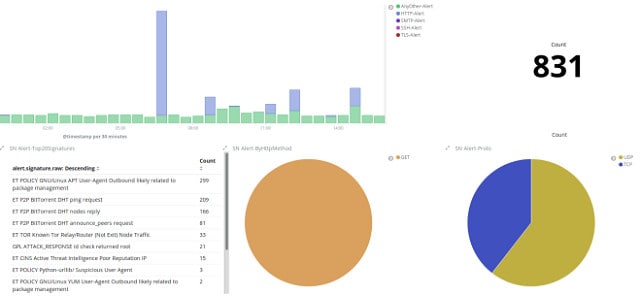

За комбинацију ИДС решења, можете покушати бесплатни сигурносни систем Онион. Већина алата ИДС-а на овој листи су пројекти отвореног кода. То значи да свако може преузети изворни код и променити га. То је управо оно што је урадио програмер Сецурити Онион. Узео је елементе из изворног кода Снорт, Сурицата, ОССЕЦ, и Брате и спојио их да ово направе бесплатни хибридни НИДС / ХИДС базиран на Линуку. Сигурност Онион је написан да се покреће на Убунту-у и интегрише елементе из фронт-енд система и алата за анализу, укључујући Снорби, Сгуил, Скуерт, Кибана, ЕЛСА, Ксплицо, и НетворкМинер.

Иако је сигурносни лук класификован као НИДС, он укључује и функције ХИДС-а. Пратит ће ваш дневник и конфигурирати датотеке ради сумњивих активности и провјерити на провјерама тих датотека за неочекиване промјене. Један од недостатака свеобухватног приступа Сецурити Онион-а за надгледање мреже је његова сложеност. Има неколико различитих оперативних структура и не постоји заиста довољан материјал за учење на мрежи или није у пакету да би се мрежни администратор упознао са свим могућностима алата.

Анализу мреже врши а сниффер пакет, који може да прикаже податке о пролазу на екрану и такође упише у датотеку. Механизам анализе Сецурити Онион-а је тамо где се ствари компликују јер постоји толико различитих алата са различитим оперативним процедурама да ћете можда на крају игнорисати већину њих. Кибана интерфејс пружа контролну таблу за Сецурити Онион а садржи неке лијепе графиконе и графиконе како би се олакшало препознавање статуса.

Правила упозоравања заснована на потпису и аномалији укључена су у овај систем. Добијате информације о статусу уређаја као и обрасцима саобраћаја. Све то би се заиста могло повезати са неком аутоматизацијом акција, којој недостаје Сецурити Онион.

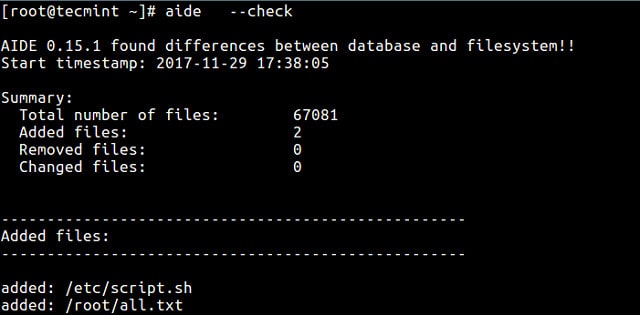

9. ПОМОЋ

О “Напредном окружењу за откривање улаза” пише се много, па су програмери овог ИДС-а одлучили да скраћују његово име на АИДЕ. Ово је бесплатан ХИДС која се фокусира на откривање рооткита и упоређивање потписа датотека за Уник и Уник оперативне системе, тако да ће радити и на Мац ОС и Линуку.

Ако сте размислили о Трипвиреу, било би вам боље да погледате АИДЕ, јер је ово бесплатна замена за овај згодан алат. Трипвире има бесплатну верзију, али пуно кључних функција које већини људи требају од ИДС-а доступно је само уз плаћени Трипвире, тако да добијате пуно више функционалности бесплатно са АИДЕ.

Систем саставља базу података административних података из конфигурационих датотека када се први пут инсталира. То ствара основну линију и тада се све промјене у конфигурацијама могу вратити натраг кад год се открију промене у системским подешавањима. Алат укључује методе праћења потписа и аномалије. Системске провере издају се на захтев и не раде стално, што је помало недостатак овог ХИДС-а. Како је ово функција командне линије, можете заказати да се она периодично изводи оперативним методом, као што је црон. Ако желите податке у близини у стварном времену, једноставно их можете заказати како би се могли приказивати врло често.

АИДЕ је у ствари само алат за упоређивање података и не укључује било који скриптни језик, морали бисте се ослонити на своје вештине скриптирања за шкољке да бисте у овај ХИДС унели претрагу података и извршили функције имплементације. Можда би АИДЕ требало више посматрати као алат за управљање конфигурацијом, а не као систем за откривање провале.

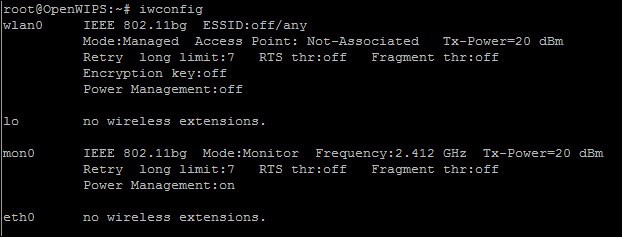

10. Отворите ВИПС-НГ

Ако сте чули за Аирцрацк-НГ, можда бисте били мало опрезни због тога мрежни ИДС јер га је развио исти предузетник. Аирцрацк-НГ је снајпер за пакете бежичне мреже и пробијач лозинке који су постали део сваког алата за хакере вифи мреже.

У ВИПС-НГ видимо случај ловаца који се окренуо за игру. Овај бесплатни софтвер дизајниран је за одбрану бежичних мрежа. Иако Аирцрацк-НГ може да ради на различитим оперативним системима, Опен ВИПС-НГ ради само на Линуку. Назив „ВИПС“ значи „бежични систем за спречавање упада“, тако да овај НИДС детектује и блокира упад.

Систем укључује три елемента:

- Сензор

- Сервер

- Интерфејс

Планира се омогућити ВИПС-НГ инсталацију за надгледање више сензора. Међутим, тренутно свака инсталација може да садржи само један сензор. То не би требао бити превелики проблем јер само једним сензором можете постићи више задатака. Сензор је пакетни њушкало који такође има могућност манипулације бежичним преносима у средњем протоку. Тако сензор делује као примопредајник за систем.

Информације прикупљене од стране сензора прослеђују се серверу, где се дешава чаролија. Програмски пакет сервера садржи механизам за анализу који ће открити узорке упада. Политике интервенција за блокирање откривених упада се такође производе на серверу. Радње потребне за заштиту мреже шаљу се као упутства сензору.

Модул интерфејса система је контролна табла која приказује догађаје и упозорења администратору система. Овде се такође могу подесити поставке и одбрамбене акције се могу прилагодити или поништити.

11. Самхаин

Самхаин, произведен од стране компаније Самхаин Десигн Лабс из Немачке, је систем за детекцију упада на бази домаћина који је слободан за употребу. Може се покренути на једном рачунару или на многим домаћинима, нудећи централизовано прикупљање података о догађајима које открију агенти који раде на свакој машини.

Задаци које обавља сваки агент укључују провјеру интегритета датотеке, надгледање датотека евиденције и надгледање портова. Процеси траже рооткит вирусе, скитне СУИД-ове (корисничка права приступа) и скривене процесе. Систем примењује шифровање за комуникацију између агената и централног контролера у мулти-хост имплементацијама. Везе за испоруку података датотека дневника укључују захтеве за аутентификацију, који спречавају уљезе да отму или замене процес праћења.

Подаци које је прикупио Самхаин омогућавају анализу активности на мрежи и истакнуће упозоравајуће знаке упада. Међутим, неће блокирати упад или очистити непоштене процесе. Морате да задржите резервне копије конфигурационих датотека и идентитета корисника да бисте решили проблеме које открива Самхаин монитор.

Један од проблема хакера и упада вируса је што ће уљез предузети кораке да се сакрије. Ово укључује процесе надгледања убијања. Самхаин користи стеалтх технологију да сачува своје процесе скривене, спречавајући на тај начин уљезе да манипулишу или убијају ИДС. Ова метода невидљивости назива се „стеганографија“.

Централне датотеке дневника и сигурносне копије потписују се ПГП кључем како би се спријечило неовлаштено дирање уљеза.

Самхаин је систем отвореног кода који се може бесплатно преузети. Дизајниран је уз ПОСИКС смернице како би био компатибилан са Уником, Линуком и Мац ОС-ом. Централни монитор ће обједињавати податке из различитих оперативних система.

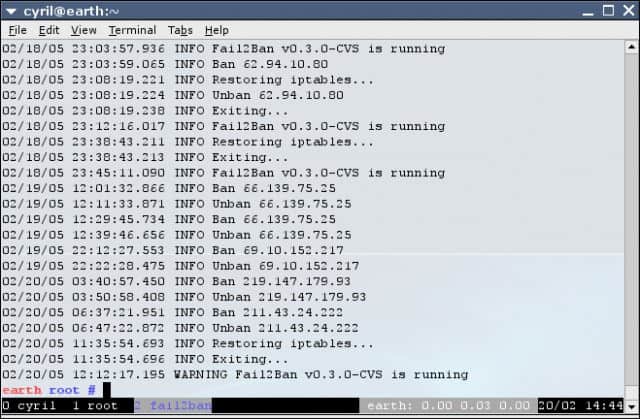

12. Фаил2Бан

Фаил2Бан је а бесплатни систем за откривање упада на бази домаћина која се фокусира на откривање забрињавајућих догађаја забиљежених у датотекама дневника, попут прекомјерних неуспјелих покушаја пријаве. Систем поставља блокове на ИП адресе који приказују сумњиво понашање. Ове забране обично трају само неколико минута, али то може бити довољно да се поремети стандардни сценариј аутоматског пуцања лозинке. Ова политика може бити ефикасна и против ДоС напада. Стварну дужину забране ИП адреса може прилагодити администратор.

Фаил2Бан је заправо систем за спречавање упада јер може да предузме мере када се открије сумњива активност, а не само да забележи и истакне могућу упад.

Због тога, администратор система мора бити опрезан према правилима приступа приликом подешавања софтвера Превелика стратегија превенције лако би могла да блокира непоштене кориснике. Проблем са Фаил2Бан је тај што се фокусира на опетоване радње са једне адресе. То му не даје могућност да се носи са дистрибуираним кампањама за уклањање лозинки или ДДоС нападима.

Фаил2Бан је написан на Питхон-у и може да пише у системске табеле како би блокирао сумњиве адресе. Ове аутоматске закључавања се дешавају у Нетфилтеру, иптаблес, ПФ фиревалл правилима и хостс.дени табели ТЦП Враппер.

Опсег надгледања напада система је дефинисан низом филтери који упућују ИПС на које услуге треба да надгледају. Они укључују Постфик, Апацхе, Цоуриер Маил Сервер, Лигхттпд, ссхд, всфтпд и кмаил. Сваки је филтер комбинован са радњом која се изводи у случају откривања стања аларма. Комбинација филтера и радње назива се “затвор”.

Овај систем је написан по ПОСИКС стандарду, тако да се може инсталирати на Уник, Линук и Мац ОС оперативне системе.

Како да изаберете ИДС

Захтеви за хардвер мрежних система за откривање провале могу вас одвести и гурнути према систему заснованом на домаћину, што је знатно лакше за покретање и покретање. Међутим, немојте занемарити чињеницу да вам за ове системе није потребан специјализовани хардвер, већ само наменски домаћин.

У истини, требали бисте гледати како набавити и ХИДС и НИДС за своју мрежу. То је зато што морате пазити на промене конфигурације и приступ роот-у на рачунарима као и на необичне активности у саобраћајним токовима на вашој мрежи..

Добра вест је да су сви системи на нашој листи бесплатни или имају бесплатна испитивања, тако да можете испробати неколико њих. Аспект корисничке заједнице ових система може вас посебно одвести ако имате већ колегу који има искуства са тим. Могућност добијања савета од других мрежних администратора дефинитивно је привлачна овим системима и чини их привлачнијима од плаћених решења са професионалном подршком Хелп Деск-а.

Ако је ваша компанија у сектору који захтева усаглашавање са стандардима безбедности, као што је ПЦИ, заиста ће вам требати ИДС. Такође, ако имате личне податке о члановима јавности, ваши поступци за заштиту података морају бити исправљени да спречите да ваша компанија тужи због цурења података.

Иако вам вероватно треба цео ваш радни дан само да бисте били на врху са мрежним администратором, не одлажите одлуку о инсталирању система за откривање провале. Надамо се да вас је овај водич гурнуо у правом смеру. Ако имате препоруке о свом омиљеном ИДС-у и ако имате искуства са било којим од система поменутих у овом водичу, оставите белешку у одељку са коментарима и поделите своја размишљања са заједницом.

Додатна литература

Упоредите водиче за умрежавање

- Топ 10 алата за праћење ЛАН-а за [year]. годину

- Дефинитивни водич за ДХЦП

- Дефинитивни водич за СНМП

- Крајњи водич за управљање мобилним уређајима (МДМ) у [year]. години

- Врхунски водич за БИОД у [year]. години

- Топ 10 управљање сервером & алати за праћење за [year]

- Најбољи бесплатни анализатори и сакупљачи НетФлов за Виндовс

- 6 најбољих скенера за рањивост мреже и како их користити

- 8 најбољих снајперских панера и мрежних анализатора за [year]. годину

- Најбољи софтвер и алати за надгледање пропусне ширине за анализу коришћења мрежног саобраћаја

Остале информације о надзору мреже

- Википедија: Систем за откривање провале

- Техничка мета: Систем за откривање провале (ИДС)

- ОЦД: Шта је систем за откривање провале?

- Лифевире: Увод у системе за откривање провале

- ИоуТубе: Системи за откривање провале

Систем за откривање провале (ИДС) је веома важан алат за заштиту мреже од напада. Постоје две главне врсте ИДС-а: детекција упада на основу домаћина (ХИДС) и мрежна детекција упада (НИДС). У овом водичу можете пронаћи најбоље системе и алате за откривање провале, који су бесплатни за употребу и могу се инсталирати на Виндовс, Линук и Мац ОС. ИДС је веома важан за заштиту мреже од напада, зато што може открити необичне или сумњиве активности и шаље упозорење администратору. Одабир ИДС методе је веома важан, зато што ће то одредити колико ефикасно ће систем заштитити мрежу. Укратко, ИДС је неопходан алат за заштиту мреже од напада и треба га користити у свакој мрежи.