Sigurno podrijetlo školjaka

„SSH”Stoji za Sigurna školjka. to je i aplikacija i protokol. Protokol je standard ili skup uobičajenih kodova koje različiti programeri mogu koristiti za stvaranje kompatibilnih programa bez neposredne suradnje; aplikacija je izvršni program koji obavlja funkciju.

SSH je izvorno razvijen za Unix operativni sustav. Školjka je Tumač naredbenog retka (CLI) koji pruža naredbe koje korisnici mogu upisati Unix računala. Izvorna ljuska je Bourneova ljuska, koja se u skraćenici naziva “sh”. Konvenciju o imenovanju “sh” usvojili su proizvođači drugih školjki: Korn školjka je “ksh”, alkvistička ljuska je “pepeo”, a Debian-alkvistička ljuska je, na primjer, crtica. Dakle, skraćenica “Secure Shell” slijedi standard koji se koristi za sve tipove ljuski u svojoj kratici “SSH.”

Pokrivamo najbolje alate i doznamo neke detalje u nastavku, ovdje je naš sažetak popis najboljih SSH alata:

- ZOC Alat za Mac i Windows za pristup udaljenim računalima s terminalnim emulatorom za prijenos SCP datoteka

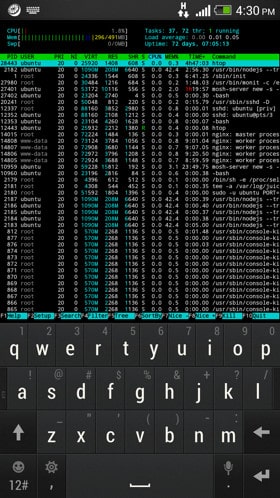

- JuiceSSH Radi na Androidu, izvrsno za pristup udaljenoj sesiji dok ste u pokretu.

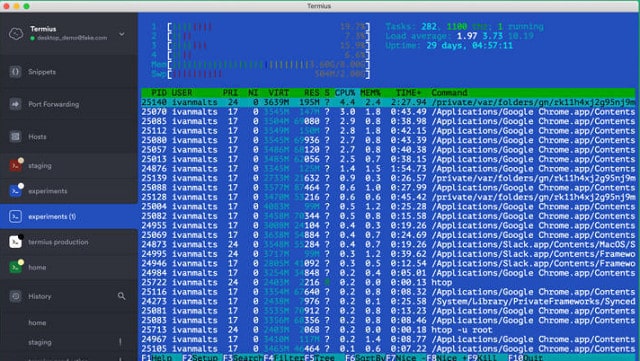

- Termius Besplatni SSH klijent za iOS s E2E enkripcijom za sigurne udaljene sesije.

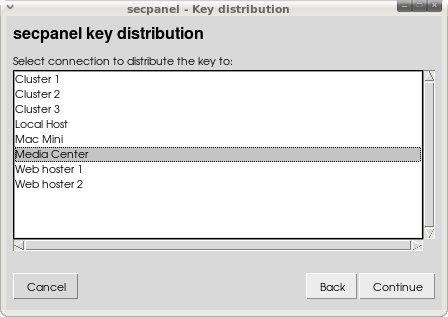

- SecPanel Besplatni lagani klijent za Linux Gnome okruženja, izvrstan za prijenos datoteka.

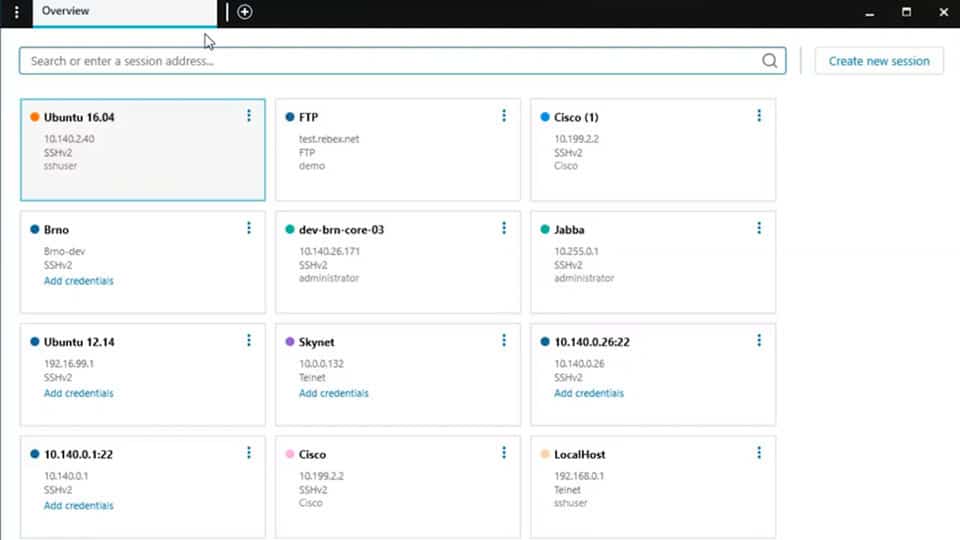

- SolarWinds Solar-PuTTY (BESPLATNI ALAT) Terminalni emulator sa SSH, omogućava tablični više instanci.

SSH razvoj

Secure Shell stvara okruženje naredbenog retka s onim naredbama izvršenim na udaljenom računalu, a ne na računalu na kojem sjedite. Ovo je vrlo sličan operativni postupak kao FTP, Protokol prijenosa datoteka.

Kako se SSH naredbe izvršavaju na udaljenom računalu, korisnik se mora prijaviti na taj udaljeni uređaj da bi u potpunosti mogao koristiti Sigurnu školjku. SSH dizajniran je kao sigurna zamjena rsh i rlogin, koji su bili standardni Unix sustavi za daljinski pristup koji nisu imali sigurnosne mjere. Šifriranje veze bilo je sastavni dio SSH-a od njegovog početka.

Izvorni programer za SSH, Tatu Ylönen, osnovao je tvrtku nazvanu SSH komunikacijska sigurnost u 1995. Standard je izvorno distribuiran kao besplatni, ali tvrtka je postupno prešla na komercijalni model i naplatila softversku implementaciju protokola. Međutim, okvir za protokol već je bio u prometu i tako programere OpenBSD (okus Unixa) vratio se u besplatnu verziju SSH-a i stvorio vlastiti vilicu za to. U isto vrijeme Radna grupa za Internet inženjering naručila je izradu protokola koji je kodificirao, a zatim prilagodio izvornu definiciju SSH-a.

Zahvaljujući dvama paralelnim naporima na stvaranju besplatnih verzija SSH-a, sada postoje tri vrste sustava. Izvorna verzija poznata je kao SSH1. IETF protokol se naziva SSH2. Svatko može koristiti IETF protokol, koji je dostupan besplatno, kao predložak za razvoj vlastite implementacije SSH. SSH1 i SSH2 se također ponekad pišu kao SSH-1 i SSH-2.

Verzija SSH-a koju su stvorili programeri OpenBSD poznata je kao OpenSSH. Ovo je osnova za mnoge SSH GUI programe koji se izvode u Windows okruženjima. OpenSSH je sada ugrađen Windows od Windows 10 verzija 1709. SSH je sada ugrađen u operativne sustave tvrtke svi Linux okusi, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris, i OpenVMS Unix.

SSH komunikacijska sigurnost sada nudi plaćeni SSH klijent, nazvan SSH Tectia i ne dozvoljava pristup svom kôdu od 1996. SSH1 sustav, koji je i dalje u prometu, datira iz 1995. i od tada se nije razvijao. Ako vam se ponudi izbor SSH verzija, odlučite se za SSH2 ili OpenSSH.

Upotrebe za SSH

Primarna upotreba za SSH je kao siguran način povezivanja s udaljenim poslužiteljem. Ova sposobnost SSH-a zapravo postaje sve značajnija u svijetu IT posljednjih godina zahvaljujući brzom korištenju prostora za iznajmljivanje na Cloud poslužitelju.

SSH2 i OpenSSH uključuju uslužne programe sigurnog prijenosa datoteka. Prijenos datoteka putem interneta postao je glavna svrha korištenja veza na duge udaljenosti, pa nedostatak bilo kakvih sigurnosnih postupaka u široko implementiranom protokolu za prijenos FTP datoteka čini SSH datotečni sustav doista važan. Dvije vrste sigurnih prijenosnih sustava koje možete koristiti sa SSH-om su SFTP, što znači “SSH protokol za prijenos datoteka“I SCP, što je za”Sigurna kopija.”

I SFTP i SCP dobro će vam poslužiti kada trebate zaštititi svoj poslužitelj od napada i spriječiti snajperima da čitaju sadržaj vaših datoteka dok su u tranzitu. Oba ova alata zahtijevaju provjeru autentičnosti korisnika i oba kriptiraju podatke u prijevozu. Sigurnosne usluge pruža SSH.

Ako upravljate WAN-om i trebate se prijaviti na udaljene poslužitelje i prenijeti datoteke na njih i sa njih, tada ćete redovito koristiti SSH, SFTP i SCP. Razlika između SCP i SFTP je u tome što je prva samo naredba kopiranja koja može kopirajte datoteku na ili s udaljenog mjesta. Uz SFTP, dobivate i naredbeni jezik koji vam je omogućio preimenovati, stvoriti, premjestiti, ili Obriši datoteke na udaljenom poslužitelju te također stvaraju i brišu direktorije. Ne dobivate te sposobnosti pomoću SCP-a. Međutim, kako osnovni SSH naredbeni jezik uključuje sve ove funkcije, vrlo lako možete dobro raditi s kombinacijom SSH i SCP koji su vam dostupni.

VPN-ovi su popularni zbog prevladavanja regionalnih ograničenja na web stranicama. Regionalna ograničenja posebno su prevladavaju na web stranicama za streaming video sadržaja i sprječavaju ljude da dobiju pristup iz inozemstva. Nažalost, mnoge vlade protive se upotrebi VPN-a i pokušavaju ih blokirati. Možete zaštititi svoj VPN promet pomoću SSH-a. Ukratko, SSH nudi dobar način zaštite bilo koje vrste transakcija koje želite izvršiti putem interneta.

Kako doći do SSH-a

SSH je vjerojatno ugrađen u vaš operativni sustav. Da biste provjerili, otvorite prozor terminala i utipkajte ssh na brzinu. Ovo nije pravi način korištenja uslužnog programa, jer biste naredbi trebali dodati parametre. Međutim, ako vam je SSH dostupan, rezultat naredbe bit će odgovor koji prikazuje strukturu naredbe.

Ako nemate SSH na svom Unix, Mac OS, ili Linux sustav, mogli biste instalirati OpenSSH, koji je sada dostupan za gotovo svaki operativni sustav. Ako ga želite instalirati na Windows, također morate instalirati Cygwin oponašati Unix na vašem računalu. To uključuje SCP i SFTP. Međutim, sučelje nije toliko korisničko i danas postoje mnogo bolji SSH poslužitelji.

Najbolji alati SSH

Trenutno je na tržištu dostupno puno vrlo dobrih SSH sučelja. Te su aplikacije mnogo jednostavnije za upotrebu nego uslužni program naredbenog retka. Dakle, ako ne želite morati ići u naredbenu liniju da biste koristili SSH ili jednostavno nemate SSH u vašem operativnom sustavu, ustanovit ćete da će jedan od tih jednostavnih za korištenje SSH sustava biti odgovor.

Evo našeg popisa najbolji SSH alati:

1. ZOC

ZOC je mogućnost za vas ako želite s sigurnog pristupa SSH-u pristupiti udaljenim računalima ortak. Alat će se pokrenuti Windows kao i na Mac OS. Ovaj alat kombinira emulator terminala za izravan pristup i SCP za prijenos datoteka. Sučelje s karticama omogućuje vam pristup nekoliko otvorenih sesija, a zaslon s opcijama daje vam opcije nad kojima emulacijski standard terminala možete koristiti. ZOC je u mogućnosti provesti taj TN3270, TN5250, VT220, Xterm, VT220, Wyse, i Emulacija terminala QNX standardi.

Poduzeća moraju plaćati ZOC, ali možete ih dobiti besplatno za kućnu upotrebu.

2. JuiceSSH

Ovaj SSH objekt radi dalje Android uređajima, tako da možete sigurno pristupiti udaljenim računalima dok putujete. Ovo je sjajan alat za prijavu s radnog računala ili računala kod kuće. Mogućnost sigurnog pristupa drugim računalima pruža vam mogućnost da uvelike proširite svoju upotrebu mobilnih uređaja s ograničenom količinom pohrane. Ovo je također dobar alat za BYOD politike i tvrtke. To je zato što SSH uključivanje nameće autentifikaciju korisnika, a šifriranje koje se koristi na vezama nadoknađuje sigurnosne slabosti vanjskih wifi sustava.

Povezano: Vrhunski vodič za BYOD

JuiceSSH je posebno dobar za zaštitu svih aktivnosti na Android uređaju, čak i onih koje se automatski pokreću u pozadini. Ova je značajka izgrađena posebno s Cloud sinkronizacijom, tako da možete pristupiti datotekama na oblačnim poslužiteljima, pa čak i raditi kopiju izvan mreže kad ste u područjima koja nemaju internetsku uslugu. Možete preuzeti i instalirajte JuiceSSH besplatno s Google Playa.

3. Termius

Ako želite SSH klijent za iOS, vjerojatno bi vam najbolja opcija bio Termius. Ovo nije jedini SSH klijentski sustav dostupan za iOS i vjerojatno nije najbolji – Prompt 2 vjerojatno to razlikuje. Međutim, Termius je jedan od rijetkih SSH klijenata koje možete besplatno koristiti. Ovaj uslužni program omogućuje povezivanje s kućnim računalom ili raditi čak i preko javnih wifi mreža jer uključuje šifriranje potpune veze autentifikaciju korisnika prije nego što pristupite udaljenom računalu.

SSH klijent može se povezati s bilo kojim drugim operativnim sustavom. Termius također uključuje mosh, koji je alternativni sigurni sustav povezivanja za iOS uređaje. Termius će pokriti funkcije sinkronizacije s cloud poslužiteljima, a uključuje i SFTP implementaciju za pokrivanje vaših datoteka. Termius je dostupan za Windows, Linux, Mac OS, i Android. Aplikaciju možete besplatno koristiti na jednom uređaju. Međutim, ova verzija ne uključuje SFTP ili sigurnu sinkronizaciju. Plaćena verzija je vrlo jeftina i plaća se na mjesečnoj pretplati. Taj vam plan omogućuje pokretanje aplikacije na većem broju uređaja i uključuje sve značajke Termiusa.

4. SecPanel

SecPanel je besplatni SSH klijent za Linux Gnome okruženja. Ovaj alat nudi GUI sučelje koje omogućuje pristup udaljenom računalu puno lakše iskustvo od korištenja besplatnog alata naredbenog retka Linux. SecPanel ne implementira SSH; to je prednji dio za pristup izvornoj SSH verziji koja je ugrađena u Linux operativni sustav. Koristi besplatni sustav OpenSSH.

Sučelje SecPanel nije jednostavno i nema format s karticama s više veza koje nude drugi SSH alati. Ipak, korist od toga je što program ima vrlo mali trag i ne koristi puno memorije ili CPU-a.

Sučelje SecPannel također vam omogućava pristup SCP i SFTP koji će vam osigurati sigurne mogućnosti prijenosa datoteka.

5. SolarWinds Solar-PuTTY (BESPLATNI ALAT)

SolarWinds Solar-kit odličan je emulator terminala i dobar izbor za one koji redovito trebaju pristupiti udaljenim računalima i trebaju SSH sigurnosnu zaštitu. Alat je proizvod SolarWinds-a, koji je jedan od vodećih svjetskih proizvođača alata za administraciju sustava.

Prozor emulatora terminala omogućava vam povezivanje više sesija u istom sučelju. Konzola je pločica, dakle možete prelaziti s jedne sesije na drugu klikom na karticu za svakog. Aplikacija može istovremeno održavati veze s nekoliko različitih udaljenih računala.

Alat uključuje implementacije sustava SCP i SFTP, pa ga možete koristiti za prijenos datoteka na udaljena računala i pristupanje njima. Atraktivna prezentacija aplikacije jednostavna je naočigled i pomoći će vam u automatizaciji zadataka administracije podržavajući prijenos skripte i izvršavanje.

Solar-kit instalira na Windows okruženja i možete ga dobiti besplatno.

SolarWinds Solar-PuTTYDownload 100% BESPLATNI alat

SSH naredbe

Naredbe dostupne u SSH-u su vrlo slične standardnim Unix naredbama. Zapravo su u većini slučajeva potpuno isti. Ako niste upoznati s radom u naredbenom retku, vjerojatnije je da ćete pristupiti SSH-u putem Windows-ove konzole.. Većina grafičkih sučelja za SSH nude interpretaciju standardnih naredbi point and click. Međutim, SSH je dostupan kao uslužni program naredbenog retka, pa čak i na Windows računalima; morat ćete koristiti ove Unix-ove naredbe unutar SSH okruženja. Korisno je imati popis SSH naredbi kako biste dobili veću kontrolu nad zadacima koje možete izvoditi na udaljenom računalu sa SSH-om..

Zapovjednička šifra SSH

ls: popis datoteka i mapa u trenutnoj mapi. Koristiti ls -al vidjeti i atribute

CD: Promjena imenika. Koristiti cd ~ doći do vašeg kućnog imenika, CD – za odlazak na prethodni direktorij, CD .. da biste otišli u nadređeni direktorij

pwd: prikažite ime trenutnog direktorija s cijelim putem

dodir: stvorite datoteku s novim nazivom datoteke kao parametrom, npr. dodirnite afile.txt

rM: izbrisati datoteku, npr. rm afile.txt. Upotrijebite zamjenski znak za brisanje nekoliko datoteka odjednom, ograničeno na brisanje svih odgovarajućih datoteka u trenutnoj mapi, npr. rm * .txt. Datoteke možete izbrisati u drugom direktoriju ako imate dopuštenja za tu mapu, npr. rm /usr/bigbob/note.txt. Pomoću zamjenskog znaka možete ukloniti i mnoge datoteke u udaljenom direktoriju.

rm -rf: izbrišite direktorij i sav njegov sadržaj, npr. rm thatdir

MV: preimenovati ili premjestiti datoteku u drugu mapu. Izvorna i ciljna imena prema zadanim postavkama trebaju biti u trenutnom direktoriju, ali mogu biti i u drugoj mapi, npr. mv afile.txt bfile.txt ili mv /usr/bigbob/afile.txt /user/alicef/afile.txt

mkdir: stvoriti novi direktorij. Naziv nove mape je dan kao parametar, npr. mkdir dok

cp: kopirajte datoteku iz naziva datoteke1 u ime datoteke2, s putanjom direktorija, opcionalno dodanom na prednju stranu jednog ili oba naziva datoteke, npr.. cp afile.txt ../afolder/bfile.txt. Zamjenski znak * Može se koristiti, ali drugi parametar treba biti mapa, a ne novo ime datoteke, npr. cp * .txt arhiviran

cp -R: kopirajte sav sadržaj mape u drugu mapu, npr. cp -R firstdir drugidir

zahod: riječ o broju riječi izvješća o broju riječi, redaka i znakova u datoteci. Upotrijebite opciju -w da biste dobili samo broj riječi, -l za broj redaka ili -c za samo broj znakova, npr.. wc afile.txt ili wc -l afile.txt

mačka: izbaci sadržaj datoteke s nazivom datoteke kao opcijama parametara, npr. mačka afile.txt. Uključite -n da biste postavili redni broj na prednju stranu svakog retka, npr. mačka -n afile.txt. Također je moguće dobiti sadržaj jedne datoteke za drugom prikazan na zaslonu, npr. mačka afile.txt bfile.txt

mačka >: stvoriti datoteku i upisati u nju. Nakon naredbe pritisnite Povratak i započnite tipkati. Sve što napišete bit će spremljeno u novu datoteku, uključujući povrat kolica, sve dok ne pritisnete CTRL-D, pr. mačka > Datoteka.txt

više: mačka s pauzom u sebi. Sadržaj će se prikazivati jedan po jedan. Pritisnite razmaknicu da biste dobili sljedeći odjeljak datoteke; pritisnite q za izlaz prije kraja datoteke, npr. više afile.txt

glava: prikazuje prvih 20 redaka datoteke. Broj redaka može se odrediti opcijom, npr. glava afile.txt ili glava -50 afile.txt. Pazite da naredbu koristite samo za datoteke koje sadrže običan tekst

rep: prikazuju zadnjih 20 redaka datoteke ili broj redaka navedenih u opciji, npr. rep afile.txt ili rep -50 afile.txt. Koristite rep -f da biste uživo vidjeli nove datoteke dodane u datoteku, npr. rep -f afile.txt

du: upotreba diska. Upotrijebite -sh da biste dobili ukupnu upotrebu diska u trenutnom direktoriju. Pokušajte -sh * da biste dobili prostor na disku koji koristi svaki element u mapi, npr. du ili du -sh *.

datoteka: imenuje vrstu datoteke. Može se koristiti s zamjenskim znakom za dobivanje popisa svih datoteka u trenutnoj mapi, npr. datoteka afile.txt ili datoteka *.

povijest: navesti zadnjih 50 naredbi izvršenih s tog računa. Upotrijebite opciju -c za brisanje povijesti, npr. povijesti -c

pronaći: navesti sve instance datoteka ili mapa koje odgovaraju zadanim kriterijima, npr. find / -name “afile” pronalazi sve datoteke na računalu s nazivom “afile”, pronaći * -d navodi sva imena direktorija na računalu.

posljednji: prikazuje nedavne prijave na računalo s korisničkim imenom svakog pristupa. Upotrijebite opciju broja da odredite koliko se prijava prikazuje, dodajte opciju -a da biste vidjeli ime hosta svake prijave, npr.. zadnji -10 ili zadnji -10 -a

w: prikaz svih korisnika koji su trenutno prijavljeni i odakle su prijavljeni.

netstat: prikazuje sve trenutne mrežne veze. Upotrijebite opciju -an za prikaz izvornih i odredišnih portova ili -rn za prikaz tablice usmjeravanja IP-ova povezanih na poslužitelj, npr.. netstat -an ili netstat -rn

vrh: prikazuje procese sustava uživo. Dok je zaslon aktivan, koristite Shift-M naručiti prema memoriji ili Pomak-P naručiti prema upotrebi CPU-a.

p.s: status procesa. To pokazuje trenutno pokrenute procese i njihove identifikatore procesa (PID). Upotrijebite opciju U za popis svih procesa uživo za određenog korisnika, npr. ps U bigbob. Upotrijebite opciju aux da biste vidjeli sve sistemske procese, opcijski u hijerarhiji ako je dodana opcija – Forest, npr. ps aux ili ps aux – šuma.

ubiti: Zaustaviti proces sustava. Možete dodati “signal” da biste povećali redoslijed. Nekoliko je opcija ovog parametra, ali najjača je 9. Morate dati PID postupka koji želite ubiti i to možete dobiti pokretanjem ps-a ili vrha, npr.. ubiti 492 ili ubiti -9 492, gdje je 492 PID postupka koji želite završiti.

grep: identificira tekstualni niz u datoteci ili datotekama, npr. grep aword /usr/bigbob/*.txt. Upotrijebite opciju -v da biste prikazali sve retke u datoteci koji ne sadrže uzorak, npr. grep aword afile.txt.

vi: vrlo poznati uređivač teksta koji je izvorno napisan za Unix. Unosom naredbe otvara se okruženje koje uključuje vlastiti naredbeni jezik.

nano: jednostavan uređivač s vlastitim okruženjem.

piko: drugi uređivač teksta.

SSH Rješavanje problema

Kao i kod bilo kojeg umrežavanja, SSH ne radi uvijek bez okvira. Postoje postavke o drugoj opremi i softveru koji rade na vašoj mreži koji mogu ometati rad SSH-a ili ga čak i blokirati. Dakle, možda ćete trebati rješavanje kvarova i kašnjenja veze.

Jasnoća informacija koje dobivate iz poruka o pogrešci uvelike vam pomaže u pronalaženju osnovnog uzroka problema. Međutim, neke aplikacije nisu stvorene kako bi pomogle krajnjim korisnicima te kasnije, njihovi programeri ne misle da je valjano koristiti njihovo vrijeme za dodavanje jasnoće u prijavljivanje grešaka. Nažalost, SSH je jedna takva aplikacija.

Najopćenitija poruka o pogrešci koju ćete vjerojatno suočiti sa SSH-om je „Veza je odbijena.”Suočeni s ovim praznim zidom, morat ćete istražiti sve postavke vaše mreže i poslužitelja na koji se pokušavate povezati da bi SSH radio.

SSH klijent trebao bi se prijaviti sa smislenijom porukom o pogrešci. Međutim, softver koji koristite možda nije najopsežnija implementacija protokola.

Ispod je popis najčešćih pogrešaka i njihova rješenja. Ako dobijete poruku “Veza je odbijena”, to morate učiniti pretpostavite da vaš klijent prijavljuje ovu opću poruku o pogrešci jer programeri nisu implementirali preciznije poruke o pogrešci. U tom slučaju testirajte da li je pogreška uzrokovana nekim od ovih specifičnijih problema. Evo poruka o pogrešci s kojima ćete najvjerojatnije naići:

- Pristup odbijen

- Autentifikacija je odbijena

- Upozorenje: Udaljena identifikacija hosta je promijenjena

- Luka 22: veza je odbijena

- Mrežna pogreška: Prekida veza zbog softvera

- Mrežna pogreška: Poništavanje veze po vršnjacima

- Mrežna pogreška: Veza je istekla

Prve tri pogreške odnose se na vaš račun na poslužitelju s kojom se pokušavate povezati. Prvo rješenje problema “Pristup odbijen” ili “Autentifikacija je odbijena“Jest biti sigurni da niste napravili pravopisne pogreške prilikom unosa korisničkog imena i lozinke. Ostali razlozi za ove pogreške u autentifikaciji odnose se na račun. Administrator sustava možda je otkazao vaš račun ili promijenio zaporku za vas. Dakle, ako ste sigurni da niste pogrešno napisali, obratite se administratoru udaljenog poslužitelja da provjerite status vašeg računa.

„Identifikacija udaljenog računala je promijenjena“Odnosi se na SSL sigurnosnu potvrdu poslužitelja. Imajte na umu da u poruci ne piše da certifikat nije valjan. Ako pokrenete udaljeni host, znat ćete je li certifikat promijenjen. Ako se pokušavate povezati s tuđim računalom, provjerite kod administratora ima li domaćin novu sigurnosnu potvrdu. Ako se to dogodi, samo prihvatite poruku o pogrešci i dopustite da se veze nastave. Vrijedno je potvrditi promjenu certifikata, a ne samo slijepo prihvaćanje upozorenja jer je ova poruka tu da vas upozori na moguće “Čovjek u sredini“Napad.

Na sve preostale četiri poruke o pogrešci s gornjeg popisa odnose se točka neuspjeha između SSH aplikacije na vašem računalu i udaljenog poslužitelja, što znači da morate pogledati svaki hardverski i softverski element koji pruža vezu.

„Luka 22: veza je odbijena“Je cijela poruka o pogrešci koja se samo lagano širi ravno naprijed”Veza je odbijena“Poruka koju prikazuju neki klijenti. U osnovi, morat ćete provjeriti sve kako biste otkrili uzrok ove pogreške.

Tri poruke “Mrežna pogreška” daju vam više na radu. U svim tim slučajevima isteklo je vrijeme i vaše računalo ili udaljeni domaćin zatvorio vezu, ili je došlo do prekida u internetskoj usluzi. Ako je veza pala zbog pogrešaka na liniji, ne možete ništa drugo učiniti osim da se samo ponovo povežete..

Vremenski prolaz vjerojatno je uzrokovan neaktivnošću veze. Potražite “držati na životu“U vašem SSH sučelju da se spriječi pojavljivanje ovog problema. Poruka “Pisanje nije uspjelo: slomljena cijev“Je također problem isteka vremena. Dobra vijest o tim pogreškama je da ne predstavljaju ozbiljan problem. Samo se morate ponovo povezati.

Za “veza odbijena“Problemi provjeravaju pogreške na sljedećim područjima:

Sukob IP adrese: trčanje arping, arp -a, ili ARP-skeniranje traženje dupliciranih adresa.

Blok vatrozida: navesti SSH kao dopuštenu aplikaciju u pravilima vatrozida i / ili dopustiti prometu do porta 22.

Server nedostupan: provjerite je li udaljeni domaćin stvarno uživo bilo spajanjem na njega putem druge aplikacije ili kontaktiranjem administratora poslužitelja.

Pogreška porta poslužitelja: SSH-ov demon na poslužitelju može imati problema; pokušajte se povezati s priključkom 22 na poslužitelju putem testnog mjesta za povezivanje SSH poslužitelja.

Pogreška priključka SSH: koristiti netstat da se to osigura sshd funkcionira i sluša na priključku 22. Ako slušate na bilo kojem drugom ulazu, ubacite postupak i provjerite postavke porta na vašem SSH sučelju..

Pogreška demona SSH-a: ako demon ne radi, isključite svoju SSH aplikaciju i ponovo je otvorite. Ako se SSH daemon još uvijek ne prikazuje, ponovno instalirajte svoje SSH aplikacije.

Ako nijedno od gore navedenih brzih rješenja ne uspije, morate ispitati je li blokiran samo promet s vaše SSH aplikacije ili postoji opća mrežna pogreška. To bi moglo biti ili u vašoj vlastitoj mreži ili na internetskoj vezi s vašeg računala na poslužitelj s kojim želite kontaktirati.

Najčešća pitanja o SSH-u

Moram li instalirati aplikaciju da bih mogao koristiti SSH?

Na vašem računalu morate imati SSH program i on nije automatski dostupan sa svim operativnim sustavima. Međutim, ugrađen je u Windows 10, sve Linux ukuse, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris i OpenVMS Unix. Ako ne želite koristiti aplikaciju s prednjim sučeljem GUI-ja, umjesto toga možete instalirati OpenSSH. Ovo je besplatni protokol, koji je zapravo SSH implementacija ugrađena u te operativne sustave. Možete komunicirati s njegovim programskim elementima iz vlastitih prilagođenih programa.

Je li SSH dostupan samo za Unix?

Ne. U ovom su vodiču navedene implementacije koje rade sa Windowsima, Linuxom, Mac OS-om, iOS-om i Androidom. Izvorni OpenSSH napisan je za OpenBSD Unix, ali tu je i Prijenosna verzija koja će se izvoditi na Windows, Linux i Mac OS.

Je li SSH program?

Ne. SSH je protokol, što znači skup smjernica. Pojedinci ga mogu implementirati sve dok poštuju pravila navedena u protokolu prilikom pisanja programa. Većina implementacija stvara skup programa od kojih svaki ispunjava funkciju protokola. Kada na računalu pokrenete SSH aplikaciju, provjera pokretanih procesa prikazat će vam nekoliko pokretanih SSH programa.

Gdje mogu dobiti SSH2 definiciju?

Specifikacije za SSH2 besplatno su dostupne s web stranica Internet Engineering Taskforce. Na tom ćete mjestu pronaći zbirku dokumenata koji se odnose na SSH2 protokol. No, ključni dokument je RFC 4251.

Koji port koristi SSH?

SSH je dodijeljen TCP priključak 22.

Postoji li UDP SSH?

Ne postoji ekvivalent UDP-a jer SSH-u trebaju procedure za uspostavljanje sjednice TCP-a.

Ne možete odrediti pogon s SCP-om

Ako na početku putanje datoteke morate staviti identifikator pogona (npr. “C: \”), naići ćete na probleme sa SCP-om jer je dvotočka poseban znak za taj uslužni program. Dakle, prije pokretanja naredbe scp morate se prebaciti na taj pogon. Ako trebate odrediti neki drugi direktorij u onome u kojem se nalazite, koristite relativne staze datoteka umjesto apsolutnu putanju koja potječe s slovom pogona.

Mogu li koristiti prosljeđivanje portova sa SSH vezama?

Trebate osigurati da je SSH demon aktivan na udaljenom poslužitelju kako biste pokrenuli prosljeđivanje SSH priključaka. Također morate provjeriti da li vam SSH implementacija omogućuje specificiranje nestandardnog porta pri pokretanju. To će biti u obliku opcije -D naredbenog retka, koja vam omogućuje da označavanje broja vrata na odredišnoj adresi, odvojeno dvotočkom. To će prisiliti vezu da prebaci na nestandardni priključak prilikom povezivanja s udaljenim računalom.

Mogu li zaštititi prijenos e-pošte SSH-om?

Možete uspostaviti vezu s poslužiteljem e-pošte vašeg dopisnika na SSH-u i potom slati e-poruke dolje. Međutim, tekst e-pošte i dalje će biti šifriran dok je u stanju mirovanja na poslužitelju i faza dohvaćanja klijenta e-pošte neće biti pokrivena vašom SSH vezom. Bolje je odabrati davatelja usluga e-pošte koji uključuje enkripciju od kraja do kraja.

Mogu li zaštititi POP i IMAP dohvaćanja SSH-om?

Možete prerušiti dohvaćanja e-pošte s poslužitelja e-pošte na klijent klijenta pošte na vašem računalu ako poslužitelj e-pošte izvodi SSH implementaciju – to nije standardno za većinu dobavljača e-pošte. koji se također naziva “tuneliranje”. Ova metoda također neće zaštititi vaše dolazne poruke e-pošte kada se nalaze na poslužitelju e-pošte. Uz to, neće pokriti putovanje vaših dolaznih poruka e-pošte od pošiljatelja na vaš poslužitelj e-pošte.

Mogu li zamotati nezaštićene aplikacije sa SSH?

Ako udaljeni poslužitelj može implementirati funkciju pauze, kao što je sleep (), možete pokrenuti SSH tunel u naredbenoj liniji bez ulaska u SSH naredbeno okruženje. Nakon toga možete postaviti da se drugi program pokreće kroz isti lokalni port koji ste naveli u naredbi za pokretanje SSH.

Opcija mirovanja omogućava vam da upišete drugu naredbu prije početnog vremena povezivanja zbog neaktivnosti. Da biste kontrolirali kroz koji lokalni port će se pokriti šifriranje, trebali biste upotrijebiti opciju -L na naredbi SSH. Ova opcija vam omogućuje da odredite i lokalni i udaljeni port u formatu:.

Kako zaustaviti vezu od isteka vremena?

SSH vezu možete držati otvorenom putem naredbe “zadrži živ”. U OpenSSH-u ovo se implementira u config datoteku ili poslužitelja ili klijenta. Na poslužitelju to trebate omogućiti ClientAliveInterval u datoteci zvanoj sshd_config ili na klijentu, omogućiti ServerAliveInterval u ssh_config datoteka.

Kako iz SSH-a dobivam smislene poruke o pogrešci?

Koristite višestruki način rada. Ovo je opcija -v koju dodate naredbi. Dakle, za klijenta, koristite ssh -v a za poslužitelj pokrenite sshd -v. Za SSH2 upotrebu -d2.

Dobivam poruku o pogrešci “Veza je odbijena”

SSH demon na poslužitelju na koji se pokušavate povezati ne radi. Druga je mogućnost da se ne sluša na standardnom priključku ili da se ne sluša na priključku koji ste odredili za vezu..

Dobivam poruku o pogrešci “Razina kompresije mora biti od 1 (brzo) do 9 (sporo, najbolje)„

Idi na svoje konfig datoteka i postavi CompressionLevel na broj od 1 do 9.

SCP neće kopirati datoteku na udaljeni host s istim nazivom

Ne zaboravite na kraj retka staviti dvotočku (“:”) ako želite sačuvati ime datoteke prilikom slanja:

scp fname.log server.remotehost.com:

Znakovi SCP zamjenskih znakova ne rade

SCP proširuje zamjenske znakove na lokalnom stroju prije nego što pošaljete naredbu, tako da nećete moći koristiti zamjenske znakove za upućivanje na grupe datoteka na udaljenom računalu bez njihovog izbjegavanja. Izbjegavanje zamjenske karte onemogućuje njezino tumačenje lokalno.

Na primjer:

scp server.remotehost.com:\*.log .

SCP neće referencirati varijable okruženja udaljenog glavnog računala

SCP interpretira varijable okoline lokalno prije slanja naredbe udaljenom računalu. Cjelokupni sadržaj naredbe stavite u pojedinačne navodnike, a cilj ostavite izvan navodnika:

scp ‘server.remotehost.com:$MAIL’ .

Korištenje SSH-a

Nakon što odaberete SSH implementaciju, morat ćete se upoznati s načinom rada sučelja. Mnogi proizvođači SSH aplikacija grade nekoliko dodataka kako bi svoj proizvod istaknuo na tržištu. Možda ćete otkriti da su upravo zbog tih dodatnih značajki ovisni o tom SSH sučelju i izgubili ste interes za nastavak pretraživanja kroz sve dostupne proizvode.

Pazi na besplatne aplikacije i besplatna suđenja plaćenih SSH poslužitelja tako da možete isprobati nekoliko opcija prije nego što se naselite na jedan određeni poslužitelj. Imate li omiljenu SSH aplikaciju? Ostavite poruku u komentari odjeljak ispod za razmjenu iskustava.

Vidi također:

Najbolje PuTTy alternative za SSH klijente

SFTP naredbe varalica

Kako sakriti svoj OpenVPN promet pomoću SSH tunela

Slika: Sigurnosni binarni kod od Pixabaya. Javna domena.

ez naknade i otvoren za sve.

Korištenje SSH-a je vrlo važno za sigurnost prijenosa podataka i daljinski pristup računalima. Postoji mnogo alata koji se mogu koristiti za SSH, a najbolji su ZOC, JuiceSSH, Termius, SecPanel i SolarWinds Solar-PuTTY. Ovi alati omogućuju korisnicima da pristupe udaljenim računalima i izvršavaju naredbe na njima.

SSH je razvijen kao sigurna zamjena za rsh i rlogin, koji nisu imali sigurnosne mjere. Šifriranje veze bilo je sastavni dio SSH-a od njegovog početka. Izvorni programer za SSH, Tatu Ylönen, osnovao je tvrtku SSH Communications Security u 1995. godini.

Postoje tri vrste sustava SSH-a: izvorna verzija poznata kao SSH1, IETF protokol nazvan SSH2 i besplatna verzija SSH-a koju su stvorili programeri OpenBSD-a.

Korištenje SSH-a je vrlo važno za sigurnost prijenosa podataka i daljinski pristup računalima. Postoji mnogo alata koji se mogu koristiti za SSH, a najbolji su ZOC, JuiceSSH, Termius, SecPanel i SolarWinds Solar-PuTTY. Ovi alati omogućuju korisnicima da pristupe udaljenim računalima i izvršavaju naredbe na njima.