بدافزار rootkit چیست?

rootkit یک بدافزار بخصوص مخرب است که مانند ویروس معمولی شما رفتار نمی کند. Rootkits خود را در قلب سیستم عامل قرار می دهند. معمولاً در سطح زیر یا زیر هسته است. این امر تشخیص آنها را بسیار دشوار می کند و گاهی حذف آنها غیرممکن است. برنامه های خاص آنتی ویروس در تشخیص و از بین بردن ریشه ها تخصص دارند. در زیر پنج بهترین برنامه ضد ریشه را ذکر کرده ایم.

برخی از زمینه ها در مورد اینکه چرا rootkits بسیار بد هستند

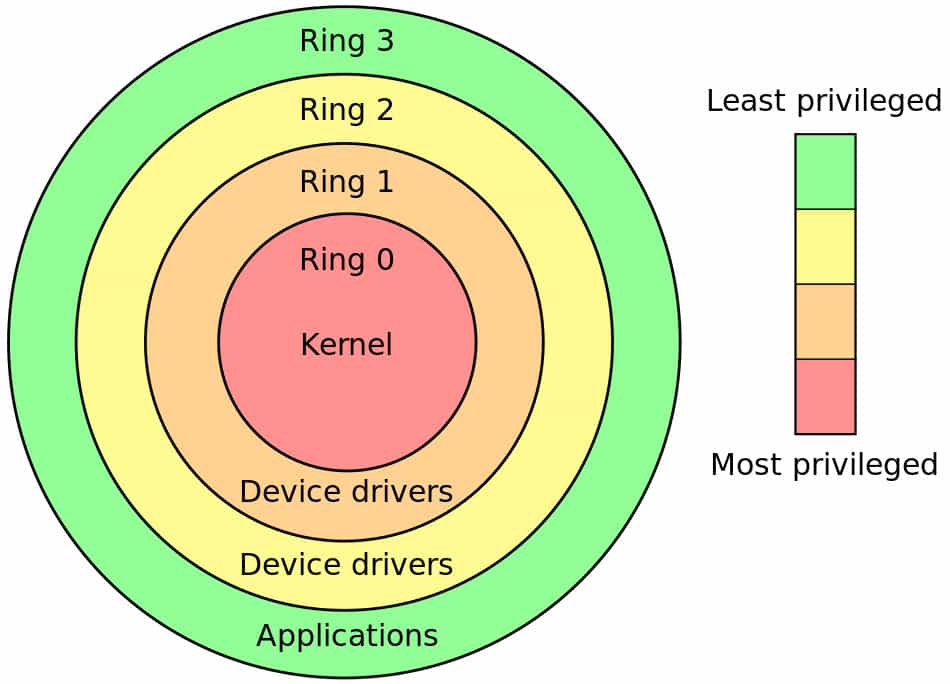

در طول روز احتمالاً از رایانه های مختلف استفاده می کنید. کلاسهای مختلف برنامه برای انجام کار خود به مجوزهای مختلفی احتیاج دارند. قلب سیستم عامل ، هسته ، برای انجام کار خود نیاز به کنترل مطلق بر روی هر قطعه سخت افزار و نرم افزار در رایانه دارد. از طرف دیگر ، برنامه های کاربردی که ما انسانها به طور مستقیم با آنها ارتباط برقرار می کنیم ، مانند پردازنده های کلمه و مرورگرهای وب ، برای انجام کار خود به کنترل نسبتاً کمی نیاز دارند. از نظر مفهومی ، این سطوح مختلف کنترل در مدل حلقه محافظت با هسته قدرتمند واقع در حلقه صفر و کاربردهای انسانی صرف در حلقه های بیرونی نشان داده شده است. Rootkits معمولاً خود را در حلقه صفر نصب می کنند و بنابراین بالاترین سطح دسترسی ممکن را به ارث می برند.

Rootkits به این دلیل نامگذاری شده اند زیرا اولین rootkits سیستم عامل های یونیکس مانند را هدف قرار داده است. ممتازترین کاربر در این سیستم ها root نامگذاری شده است ، ergo a rootkit برنامه ای است که دسترسی ریشه ای به سیستم را فراهم می کند. این نام بدون توجه به سیستم عامل گیر کرده است و امروز حتی rootkits های ویندوز با وجود نداشتن چنین کاربر روتایی روی سیستم ، دارای این نام هستند.

در حالی که نمونه هایی از ریشه های مفید یا حداقل خوش خیم وجود دارد ، اما به طور کلی آنها مخرب تلقی می شوند. پس از نصب ، یک rootkit قابلیت تغییر در همه جنبه های سیستم عامل و همچنین وجود کامل خود را از اکثر برنامه های آنتی ویروس مخفی می کند. تشخیص ریشه های هسته بسیار سخت است و گاهی اوقات تنها راه اطمینان از تمیز کردن رایانه ، نصب مجدد کامل سیستم عامل است. نصب مجدد هنوز در برابر ریشه های نرم افزاری حتی شرورتر که می توانند در یک BIOS سیستم زندگی کنند و از نصب مجدد سیستم عامل زنده بمانند ، کمک نخواهند کرد..

انواع روتکیت

ریشه های هسته

ریشه های هسته در Ring Zero فعالیت می کنند و به هسته تزریق می شوند. در عمل ، این بدان معنی است که ماژول های هسته برای لینوکس ، macOS و سایر سیستم عامل های مشابه یونیکس و کتابخانه Dynamic Link (DLLs) برای سیستمهای ویندوز. آنها در همان سطح و وضعیت امنیتی همانند هسته هسته عمل می کنند که تشخیص و حذف آنها در صورت تشخیص تقریبا غیرممکن است.

ریشه های فضای کاربر

به بخش هایی از سیستم عامل که به برنامه هایی که در طول روز استفاده می کنید دسترسی پیدا کرده است ، در مجموع به فضای کاربر یا سرزمین کاربر گفته می شود. این شرایط به این معنی است که آن مناطق حافظه و پرونده غیرقابل دسترسی هستند و برنامه ها می توانند بدون داشتن سطح بالایی از مجوزها به آن موارد دسترسی پیدا کنند.

با این تعریف ، rootkits هایی که در فضای کاربر کار می کنند ، دسترسی به هسته ندارند ، بنابراین در جلوگیری از تشخیص ضرر دارند. ریشه های فضای کاربر معمولاً در برنامه های خاص مورد هدف قرار می گیرند. وقتی این برنامه اجرا شود ، rootkit برنامه منطقی را در حافظه فضای کاربر ذخیره می کند و عملکرد آن را ربوده می کند. استقرار این نوع روتکیت آسانتر است ، اما همچنین شناسایی راحت تر و مستعد ترشح خود با ایجاد خرابی سیستم.

چکمه

اینها ریشه های قابل بوت هستند. سیستم عامل رایانه شما قابل بوت شدن است ، در غیر این صورت رایانه قادر به راه اندازی نیست. یک rootkit معمولی در طول توالی بوت سیستم عامل بار خود را بار می دهد. یک بوت کیت برای انجام این کار نیازی به یک سیستم عامل ندارد زیرا بوت کیت می تواند همه به تنهایی بوت شود ، و سپس سیستم عامل را بار دیگر بارگیری کند.

هدف مشترک بوت کیت ها واژگون ساختن مواردی مانند تأیید امضای دیجیتال در ماژول های هسته است. این به مهاجم امکان می دهد در طول فرآیند بوت کردن ، ماژول ها و پرونده های تغییر یافته را خاموش کند ، و امکان دسترسی به دستگاه را فراهم کند.

روت کیت سیستم عامل

Firmware اصطلاح چیزی است که بین سخت افزار و نرم افزار وجود دارد. سخت افزار چیزی است که باید از لحاظ جسمی به یک کامپیوتر وصل شود ، در حالی که نرم افزار فقط کدی است که به رایانه وارد می شود ، مانند پردازشگر کلمه. Firmware سخت افزاری است ، معمولاً تراشه ای از نوع ، که قابلیت بارگیری نرم افزار در آن را دارد. برخلاف نصب نرم افزار معمولی که فقط کد را به رایانه اضافه می کند ، بروزرسانی نرم افزار سیستم عامل به طور کلی شامل تعویض کل پایه کد در تراشه در یک خرابکاری سقوط شده با یک فرآیند معروف به چشمک زن است..

این نوع روت کیت معمولاً در BIOS های رایانه ای یا دستگاه های خاص برای هدف مانند روتر و تلفن های همراه مشاهده می شود. از آنجا که rootkit در سیستم عامل زندگی می کند ، قالب بندی هارد رایانه و نصب مجدد سیستم عامل هیچ تاثیری نخواهد داشت و rootkit را حذف نمی کند.

روت کیت ها از کجا آمده اند?

Rootkits معمولاً توسط مهاجران مخرب از طریق همان بردارهای رایج مانند هر بدافزار نصب می شود. فیشینگ روشی بسیار موفق برای فریب کاربران در نصب روت کیت ها است. حتی اگر از شما خواسته می شود نصب روت کیت را مجاز بدانند ، بسیاری از ما نسبت به این سؤالات ثابت بی حس شده و به آن اجازه می دهیم.

در موارد نادر ، یک شرکت معتبر ممکن است یک rootkit را در نرم افزار خود وارد کند. در سری گسترده ای از تصمیمات وحشتناک در سال 2005 ، سونی BMG شامل یک rootkit در سی دی های خود برای جلوگیری از کپی کردن بود. این امر منجر به از دست رفتن دادخواست اقدام طبقاتی چند میلیون دلاری به دلیل ناامنی های ذاتی شد كه rootkit در بالا و فراتر از هدف مورد نظر خود به عنوان یك ابزار مدیریت حقوق دیجیتال (DRM) درج كرده بود..

5 برنامه رایگان حذف ، شناسایی و اسکنر rootkit

برخی از برنامه های ضد خرابکاری وجود دارد که یک روتیت خاص مانند TDSSKiller Kaspersky را هدف قرار می دهد ، اما ما با ردیاب های عمومی تر rootkit سروکار خواهیم داشت. اگر در وضعیت غیرقابل انکار نیستید که قبلاً به یک rootkit شناسایی شده آلوده شده باشید ، ممکن است بخواهید جستجو کنید که آیا فروشنده آنتی ویروس ابزار خاصی برای آن rootkit دارد یا خیر..

chkrootkit (چک کردن Rootkit)

طرفداران: پس از عفونت قابل اجرا است

منفی: بدون پشتیبانی ویندوز.

سیستم عامل های پشتیبانی شده: Linux ، FreeBSD ، OpenBSD ، NetBSD ، Solaris ، HP-UX ، Tru64 ، BSDI و macOS

“Check Rootkit” (chkrootkit) یک آشکارساز rootkit منبع باز است که مدت طولانی است نسخه فعلی این مقاله در ماه می سال [year] منتشر شد و می تواند 69 ریشه مختلف را تشخیص دهد.

برای رمزگشایی خروجی chkrootkit به یک مدیر سیستم فصلی نیاز دارید. chkrootkit نیز به اسم آن صادق است ، فقط برای rootkits چک می کند. نمی تواند آنها را حذف کند. این پرونده های سیستم شما را برای علائم رایج ریشه هایی مانند:

پرونده های log اخیراً حذف شده اند

پرونده های لاگ ابزاری عالی برای تجزیه و تحلیل آنچه برای یک سیستم اتفاق افتاده است. با این حال ، از آنجا که یک rootkit قابلیت تغییر در پرونده های سیستم را دارد ، به این معنی که این امکان را دارد که محتوای فایل سیاهه را تغییر داده یا لاگ ها را به طور کلی حذف کند. chkrootkit سعی می کند تشخیص دهد که آیا فایلهای مهم مختلفی که ورود به سیستم مانند wtmp و utmp را ثبت می کنند تغییر داده شده است یا اخیراً پاک شده است یا خیر..

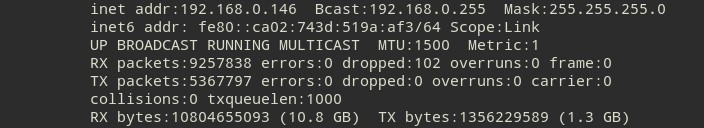

وضعیت رابط های شبکه

شبکه TCP / IP در اصل بسته های مختلفی را به اینترنت منتقل می کند. در هر مرحله از سفر ، هر بسته به آدرس یا پروتکل اینترنت (IP) یا آدرس کنترل محلی رسانه (MAC) آدرس داده می شود. روترهای موجود در اینترنت یا سایر شبکه ها از آدرس IP مقصد بسته برای رسیدن به شبکه مناسب استفاده می کنند. پس از ورود بسته به شبکه مقصد ، از آدرس MAC برای تحویل نهایی به کارت شبکه مناسب یا کنترلر رابط شبکه (NIC) استفاده می شود..

در حین کار عادی ، یک NIC فقط بسته های خطاب به آدرس MAC خود یا پخش ترافیک را می پذیرد و سایر بسته ها را دور می زند. می توان یک رابط شبکه را در حالت پیش فرض قرار داد ، به این معنی که رابط شبکه تمام بسته ها را بدون توجه به آنچه NIC بسته مورد نظر را می پذیرد قبول خواهد کرد.

حالت تبلیغاتی معمولاً فقط در تجزیه و تحلیل شبکه برای انجام عملکرد خراب بسته یا انواع دیگر بازرسی از ترافیک استفاده می شود. برای NIC غیر معمول است که در طی کار روزانه به این روش عمل کند. chkrootkit تشخیص می دهد که آیا هر یک از کارتهای شبکه روی سیستم در حالت promiscuous کار می کنند.

تروجان های ماژول هسته قابل بارگیری (تروجان های LKM)

همانطور که در ابتدای این مقاله توضیح داده شد ، سخت ترین نوع روتک برای تشخیص و تمیز کردن ریشه های ماژول هسته است. آنها در پایین ترین سطح رایانه Ring Zero کار می کنند. این روت کیت ها دارای سطح بالایی از مجوزها به عنوان هسته سیستم عامل هستند. chkrootkit توانایی تشخیص این نوع روتکیت را دارد.

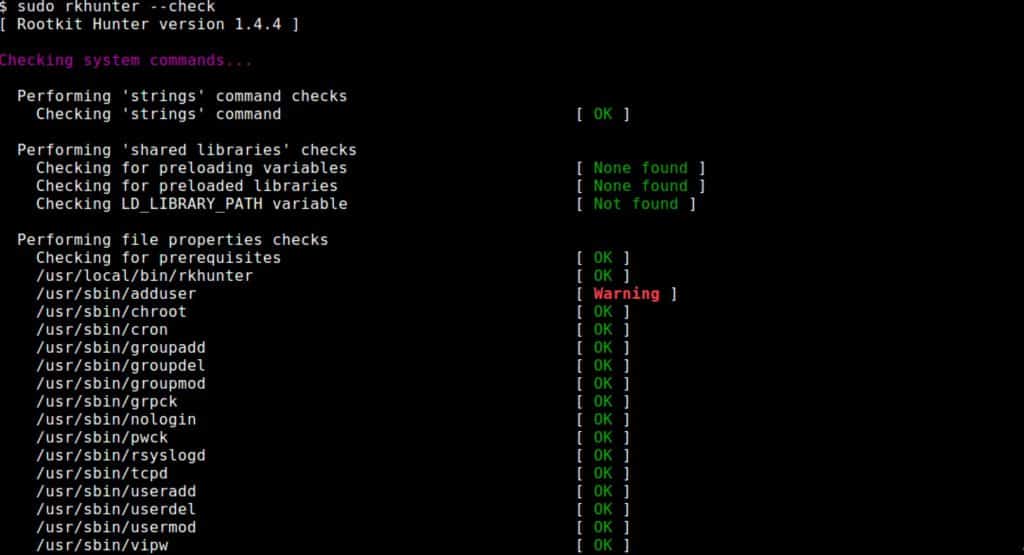

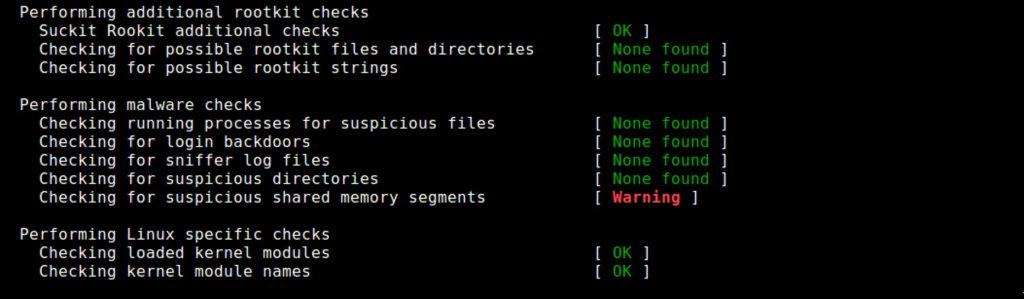

rkhunter (روتکیت شکارچی)

طرفداران: محصول بالغ

منفی: باید قبل از عفونت نصب شود

سیستم عامل های پشتیبانی شده: سیستم عامل یونیکس مانند لینوکس

از rkhunter README: “Rootkit Hunter ابزاری مبتنی بر میزبان ، منفعل ، پس از حادثه ، مسیری است.” این یک لقمه است ، اما چیزهای زیادی را به ما می گوید.

این است مستقر در میزبان به این معنی است که به جای میزبان از راه دور در جای دیگر شبکه ، برای اسکن کردن میزبان نصب شده روی آن طراحی شده است.

حادثه پس از وقوع این بدان معناست که هیچ کاری برای سخت کردن سیستم در برابر عفونت rootkit انجام نمی دهد. این تنها می تواند تشخیص دهد که حمله رخ داده است یا در حال انجام است.

rkhunter در درجه اول با جستجوی تغییرات ناشناخته در پرونده های مهم ، rootkits را شناسایی می کند. قبل از اینکه بتواند تغییرات را تشخیص دهد ، باید بداند که تمیز بودن همه آن پرونده ها چه شکلی هستند. بنابراین بسیار مهم است که rkhunter روی یک سیستم تمیز نصب شود تا بتواند یک پایه اولیه تمیز را برای استفاده از اسکن های بعدی تعیین کند. اجرای rkhunter بر روی یک سیستم آلوده که قبلاً آلوده است از کاربرد محدودی برخوردار خواهد بود زیرا نمای کاملی از آنچه سیستم پاک باید به نظر برسد نخواهد داشت.

اکثر برنامه های آنتی ویروس تا حدودی از ادرارشناسی استفاده می کنند ، به این معنی که آنها به دنبال چیزهایی هستند که شبیه ویروس ها هستند ، حتی اگر این ویروس را به طور خاص تشخیص ندهد. rkhunter توانایی جستجوی چیزهایی مانند rootkit را ندارد. این است مبتنی بر مسیر به این معنی که فقط می تواند به دنبال ریشه هایی باشد که از قبل در مورد آنها می شناسد.

OSSEC

طرفداران: نرم افزار بالغ با پایه کاربر بزرگ. پس از عفونت قابل استفاده است

منفی: با هدف کاربران پیشرفته؛ کامل سیستم تشخیص نفوذ میزبان و نه فقط یک اسکنر rootkit

سیستم عامل های پشتیبانی شده: لینوکس ، BSD ، Solaris ، macOS ، AIX (عامل) ، HP-UX (عامل) ، ویندوز XP ، سرور 2003 ، Vista ، سرور 2008 ، سرور 2012 (عامل)

OSSEC یک سیستم شناسایی میزبان نفوذ (HIDS) است که به عنوان یک پروژه منبع باز تاسیس شد. این توسط تیپ سوم ، شرکت به دست آمد که به نوبه خود توسط Trend Micro به دست آورد. Trend مالک فعلی است و OSSEC همچنان نرم افزار منبع آزاد و آزاد (FLOSS) است.

معماری اساسی یک مدیر OSSEC است که روی یک سرور مرکزی یونیکس مانند نصب شده است و سپس با عوامل از راه دور در سیستم های هدف صحبت می کند. این معماری نمایشی است که به OSSEC اجازه می دهد تا از چنین طیف گسترده ای از سیستم عامل ها پشتیبانی کند. علاوه بر این ، برخی از دستگاه ها مانند روتر و فایروال ها می توانند بدون عامل استفاده شوند به این معنی که نیازی به نصب نرم افزاری بر روی آنها نیست زیرا ذاتاً توانایی مکالمه مستقیم با مدیر OSSEC را دارند..

تشخیص rootkit OSSEC ترکیبی از تجزیه و تحلیل مبتنی بر پرونده و سایر آزمایش ها در کل سیستم است. برخی از مواردی که OSSEC بررسی می کند عبارتند از:

- واسطهای شبکه در حالت پیش فرض که توسط ابزارهای دیگری مانند netstat به این ترتیب گزارش نشده اند.

- پورت هایی که در استفاده گزارش نشده اند ، اما OSSEC قادر به اتصال به آنها نیست.

- مقایسه خروجی ابزارهای شناسایی pid با خروجی ابزارهای سطح سیستم مانند ps.

- تشخیص پرونده های مشکوک یا مخفی.

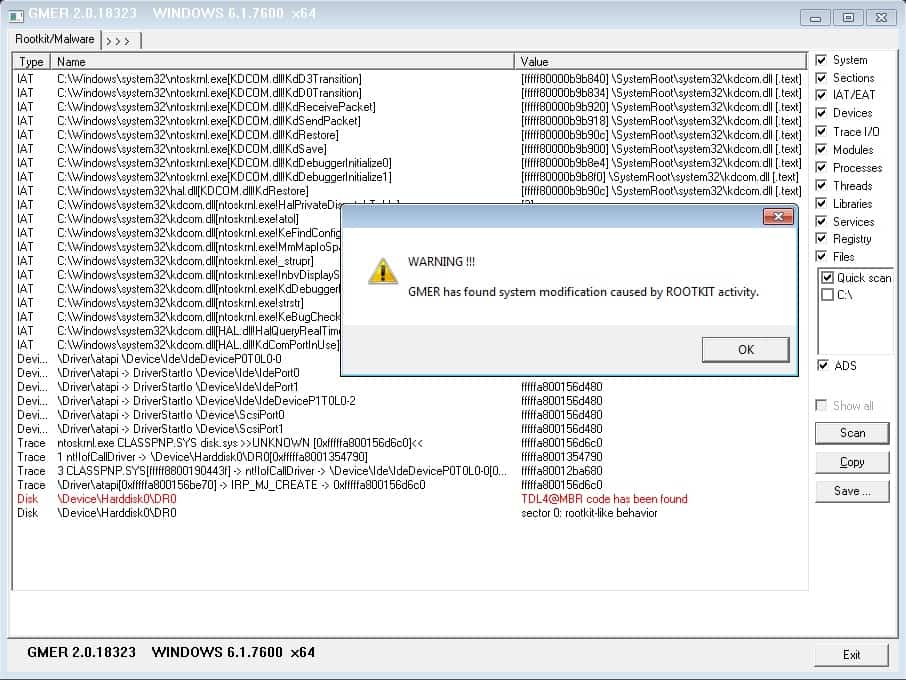

GMER

طرفداران: می توانید برخی از ریشه ها را به جای تشخیص درست حذف کنید. پس از عفونت قابل استفاده است.

منفی: فقط ویندوز

سیستم عامل های پشتیبانی شده: ویندوز XP / VISTA / 7/8/10

GMER یک ردیاب و حذف کننده rootkit است که در ویندوز XP / VISTA / 7/8/10 کار می کند. تقریباً از سال 2006 شروع شده است و نسخه فعلی از ویندوز 10 بیت 64 پشتیبانی می کند. این برنامه توسط یک برنامه نویس به نام Przemysław Gmerek ساخته شده است که به ما اشاره ای در مورد منشاء آن می کند..

بر خلاف chkrootkit و rkhunter ، GMER نه تنها می تواند rootkits را تشخیص دهد ، بلکه برخی از آنها را نیز از بین می برد. نسخه ای از GMER با Avast وجود دارد! نرم افزار آنتی ویروس که محافظت همه جانبه بسیار خوبی را برای هر دو ویروس و عفونت های ریشه ای فراهم می کند.

GMER لازم نیست دانش خاصی از سیستم مورد نظر را اسکن کند. این بدان معنی است که می تواند یک اسکن پس از رویداد باشد و ریشه کیت را تشخیص دهد حتی اگر قبل از عفونت روتکیت روی سیستم نباشد..

GMER به جای مقایسه پرونده ها یا مسیرهای شناسایی ریشه ها ، بر روی مصنوعات ویندوز محور مانند فرآیندهای پنهان ، خدمات پنهان و ماژول های اصلاح شده تمرکز دارد. همچنین به دنبال قلاب هایی می رود که برنامه های مخربی هستند که برای مخفی کردن وجودشان ، خود را به فرآیندهای مشروعیت پیوند می دهند.

Tripwire منبع باز

منفی: نیاز به نصب و اولیه سازی از پیشگیری از عفونت دارد

طرفداران: محصول بالغ با پایه کاربر بزرگ

سیستم عامل های پشتیبانی شده: سیستم های مبتنی بر لینوکس

Tripwire Open Source یک سیستم شناسایی نفوذی مبتنی بر میزبان (HIDS) است. تضاد در اینجا با یک سیستم شناسایی نفوذ شبکه (NIDS) مقایسه می شود. Tripwire سیستم فایلهای رایانه محلی را اسکن می کند و پرونده های آن را با یک مجموعه خوب و خوب از فایلها مقایسه می کند.

درست مانند rkhunter ، Tripwire باید قبل از هرگونه عفونت احتمالی ، روی سیستم تمیز نصب شود. سپس سیستم فایل را اسکن می کند و باعث ایجاد هش یا اطلاعات شناسایی دیگری در مورد پرونده های موجود در آن سیستم می شود. سپس اسکنهای Tripwire قادر به تغییراتی در آن پرونده ها هستند و به مدیر سیستم نسبت به آن تغییرات هشدار می دهند.

دو نسخه از Tripwire وجود دارد. محصولات تجاری Tripwire، Inc. و نسخه Open Source که در سال 2000 توسط Tripwire، Inc. تهیه شده است. نسخه تجاری محصولات گسترده تری از جمله سخت شدن ، گزارش دهی و پشتیبانی از سیستم عامل های غیر لینوکس را ارائه می دهد..

در حالی که Tripwire به خودی خود یک ردیاب rootkit نیست ، می تواند فعالیت rootkit را که در پرونده ها تأثیر می گذارد و تغییر داده است روی سیستم شناسایی کند. این امکان را ندارد که ریشه ها را حذف کند ، یا حتی با اطمینان می توان گفت آیا یک ریشه وجود دارد یا خیر. یک مدیر ماهر باید نتایج اسکن را تفسیر کند تا مشخص کند که آیا اقدامی باید انجام شود.

محافظت از سیستم های شما

به خاطر داشته باشید که یک rootkit بدافزار است. این واقعا بد مخرب است ، اما هنوز هم فقط بدافزار است. بهترین شیوه هایی که سیستم شما را از هر نوع ویروس محافظت می کند ، به مدت طولانی برای محافظت از سیستم های شما در برابر ریشه ها نیز پیش می رود:

- اطمینان حاصل کنید که کاربران کمترین میزان مجوز لازم برای انجام کار خود را دارند

- به کاربران بیاموزید که چگونه از قربانی شدن فیشینگ جلوگیری کنند

- غیر فعال کردن درایوهای USB و CD را در نظر بگیرید تا از وارد شدن بدافزار به خانه جلوگیری نکنید

- اطمینان حاصل کنید که آنتی ویروس روی همه سیستم ها اجرا شده است و به روز است

- برای جلوگیری از ورود یا خروج سیستم از سیستم خود ، از فایروال استفاده کنید

علاوه بر آن مراحل کلی ، محافظت از rootkit به یک موضع فعالانه نیز نیاز دارد. اکنون یک آشکارساز rootkit را نصب کنید ، آن را اولیه کنید و حداقل در بیشتر مواقع ، هر روز بیشتر آن را اجرا کنید. در حالی که درست است که اگر سیستمی به روت کیت آلوده شود احتمالاً آن زباله است ، اما وضعیت ناعادلانه تر این است که یک ریشه کشی ماه ها یا سال ها بر روی سیستم های شما زندگی می کند بدون اینکه شما بدانید. Rootkits می تواند بدون هیچ گونه سرنخی که در آن اتفاق می افتد ، داده های گرانبهای شما را به صورت ساکت و خارج از سایت ارسال کند تا اینکه در مقاله صبح بخوانید. اگر یک ردیاب rootkit مستقر کرده اید ، شانس خوبی برای هشدار دارید که این اتفاق به محض عملی رخ می دهد.

زنگ هرززپرونگ در ویکی پدیا انگلیسی

همچنین شما می توانید آنتی ویروس AntivirusFake را دوست دارید – چه چیزی است ، چه کاری انجام می دهد و چگونه می توانید برنامه های آنتی ویروس رایگان آنتی ویروس رایگان را کاهش دهید؟ آنتی ویروس نرم افزار آنتی ویروس خوب است؟ دستگاه های مبتنی بر

این یک مقاله درباره بدافزار rootkit است. Rootkit یک بدافزار بسیار خطرناک است که در قلب سیستم عامل قرار می گیرد و به دلیل قرار گرفتن در حلقه صفر ، بالاترین سطح دسترسی را به ارث می برد. تشخیص و حذف آن بسیار دشوار است و برنامه های خاص آنتی ویروس در تشخیص و از بین بردن آنها تخصص دارند. در این مقاله ، پنج بهترین برنامه ضد ریشه را معرفی کرده ایم. همچنین ، انواع روتکیت ها و زمینه هایی که چرا rootkits بسیار بد هستند را بررسی کرده ایم. برای محافظت از سیستم های شما از بدافزار rootkit ، نصب برنامه های ضد ویروس و بروزرسانی سیستم عامل بسیار مهم است.