Domain Name System (DNS) بخشی از زیرساخت های اینترنت است که نامهای دامنه ای را که به راحتی به یاد می آورید ، حل می کند که انسان ها در آدرس های IP مبهم تری که کامپیوترهای متصل به اینترنت از آنها استفاده می کنند ، برطرف می کنند. بدون DNS ، باید آدرس IP هر سایت جدیدی را که می خواهیم بازدید کنیم ، به خاطر بسپاریم.

Domain Name System (DNS) بخشی از زیرساخت های اینترنت است که نامهای دامنه ای را که به راحتی به یاد می آورید ، حل می کند که انسان ها در آدرس های IP مبهم تری که کامپیوترهای متصل به اینترنت از آنها استفاده می کنند ، برطرف می کنند. بدون DNS ، باید آدرس IP هر سایت جدیدی را که می خواهیم بازدید کنیم ، به خاطر بسپاریم.

از این نظر ، به نظر می رسد DNS بیشتر مربوط به راحتی است. در واقعیت ، DNS همچنین بخشی مهم در امنیت اینترنت است. رایانه شما به DNS اعتماد می کند تا آدرس IP صحیح را برای هر سایت خاص در اختیار شما قرار دهد. متاسفانه ، اقدامات احتیاطی کمی برای تشخیص پاسخ های نادرست DNS وجود دارد ، که باعث می شود شکاف امنیتی برای سوء استفاده افراد بد وجود داشته باشد.

عمیق تر به نحوه کار DNS شیرجه می زند

DNS غیر متمرکز است. این اطلاعات به جای اینکه از یک بانک اطلاعاتی گسترده تشکیل شده و اطلاعاتی در مورد هر دامنه وجود داشته باشد ، در بسیاری از سرورهای مختلف در اینترنت پخش می شوند. هر دامنه حداقل یک سرور نام معتبر دارد.

سابقه و هدف: سرور نام معتبر یک سرور DNS است که شامل تمام سوابق DNS برای هر دامنه خاص است.

به عنوان مثال ، در مورد Comparitech.com ، می توانیم ببینیم سرورهای معتبر نام سرورهای Amazon DNS هستند.

$ Dig + shorts compitech.com ns

ns-769.awsdns-32.net.

ns-1652.awsdns-14.co.uk.

ns-1459.awsdns-54.org.

ns-237.awsdns-29.com.

بنابراین ، اگر من می خواهم از یکی از آن سرورهای نام برای دریافت آدرس IP برای وب سایت krahasitech.com سوال کنم ، آدرس IP سرور وب را که سایت در آن میزبانی شده است برمی گرداند..

$ Dig + short համեմատitech.com @ ns-769.awsdns-32.net.

108.59.8.18

در آن مثال ، من یکی از سرورهای نام شرکت Comparitech را مستقیماً پرس و جو کردم ، اما این دقیقاً کارایی ندارد که سیستم DNS در عملکرد روزانه کار کند. سیستم کامل DNS نه تنها سرورهای DNS بلکه مشتریهای DNS را در بر می گیرد. مشتری های DNS به عنوان DNS ververs نامیده می شوند.

سابقه و هدف: یک حل کننده DNS به این ترتیب نامگذاری شده است زیرا وظیفه آن گرفتن نام دامنه و حل آن به آدرس IP است که کامپیوتر شما می تواند برای شروع ارتباط با سرور اینترنت از آن استفاده کند..

یک رسیور DNS تقریباً در هر رایانه ای و همچنین معمولاً در سطوح بالاتر مانند ارائه دهنده خدمات اینترنت شما ساکن است. وقتی برنامه ای در رایانه شما می خواهد آدرس IP یک دامنه را بشناسد ، از حل کننده DNS می خواهد تا رابطه آن دامنه به IP را برطرف کند. چگونه حل کننده این کار را با برنامه درخواست کننده مشخص نمی کند. صرفنظر از نحوه بدست آوردن آدرس IP ، خوشحال است.

به منظور کاهش بار روی سرورهای مختلف DNS ، تقریباً تمام نمایشگرهای حافظه نهان DNS را حل می کنند. حل کننده DNS در رایانه شما به عنوان حل کننده محلی نامیده می شود و هنگامی که از یک آدرس IP درخواست می کند ، ابتدا حافظه نهان خود را بررسی می کند تا ببیند آیا قبلاً آن جواب را می داند یا خیر. اگر این کار را نکند ، آنگاه به سطح حل کننده DNS سطح بعدی که معمولاً روتر شماست ، اشاره خواهد کرد. این حل کننده همان حافظه پنهان را بررسی می کند تا ببیند آیا جواب را از قبل می دانید یا نه ، پس از آن درخواست را به حل کننده بعدی بالاتر ، بالاتر ارجاع می دهد. این ادامه می یابد تا زمانی که یک حل کننده مواجه شود که جواب آن را بدهد و آدرس IP را تأمین کند ، یا تا زمانی که سلسله مراتب تمام نشود و هیچ سرور و سرورهایی با نام معتبر ، آدرس IP دامنه را نشناسند. دومی معمولاً فقط در هنگام ثبت نام دامنه اتفاق می افتد و بنابراین هیچ سرور نام معتبری ندارد ، یا برخی از نقص های دیگر در زنجیره حل کننده DNS وجود دارد.

بخش مهم این فرایند این است که وقتی یک حل کننده پاسخی را ارائه می دهد ، جستجو متوقف می شود. به محض اینکه یک رقیب موفق شود ، هیچ مشکلی دیگر درخواست نمی شود. در اینجا شکافی وجود دارد که بدافزار تعویض کننده DNS قادر به نگه داشتن آن است. بعداً درباره آن.

یک لایه آخر با وضوح DNS وجود دارد که جزئی از مدل DNS نیست اما با این وجود از قدرت بسیار خوبی برخوردار است. هر کامپیوتر دارای پرونده ای به نام میزبان در مکانی در سیستم خود است. در سیستم های یونیکس و macOS / OSX معمولاً در / و غیره / هاست / یافت می شود و برای سیستم های ویندوز معمولاً در میزبان های C: \ System32 \ درایورها و غیره یافت می شود. اگر شما یک سیستم عامل عجیب و غریب تر را اجرا می کنید ، احتمالاً پرونده فایل میزبان آن در این لیست قرار دارد.

تقریباً در همه موارد ، پرونده میزبان هرگونه فعالیت حل کننده DNS را زیر پا می گذارد. یعنی اگر خط زیر را در پرونده هاست خود قرار دهم ، هرگز نمی توانم وب سایت Comparitech.com را با موفقیت بارگذاری کنم. دلیل این است که پاسخ نادرست در پرونده هاست های من توسط مرورگر وب من پذیرفته می شود و به دلیل بازگشت هیچ پاسخی دیگر ، پس از بازگرداندن پاسخ ، دیگر چک نمی شود..

123.45.67.89 Compareitech.com www.comparitech.com

میزبان ها DNS را از قبل خراب می کنند و در ابتدا برای وضوح نام ARPANET مورد استفاده قرار می گرفتند ، اما هنوز هم در سیستم ها وجود دارد. در صورت نیاز به مشاهده موقت دامنه در یک آدرس IP متفاوت از شماره ذخیره شده در DNS عمومی ، توسط افراد فنی مانند توسعه دهندگان و سرپرست سیستم استفاده می شود..

پرونده میزبان همچنین می تواند به گونه ای اصلاح شود که آدرس IP وب سایت های مخرب را مسدود کند. می توانید نحوه تغییر پرونده میزبانان خود را برای مسدود کردن تبلیغات و بدافزارها در اینجا بیاموزید.

سرانجام ، انواع مختلفی از پرونده های DNS وجود دارد. به عنوان مثال ، سرورهای پستی توسط سوابق MX تعیین می شوند ، آدرس های IPv6 در پرونده های AAAA درج شده اند ، و نام های مستعار دامنه به پرونده های CNAME گفته می شوند. برای اهداف این مقاله ، ما فقط روی ثبت IPv4 A تمرکز خواهیم کرد ، که آدرس IPv4 دامنه را در خود جای داده و در درجه اول به عنوان آدرس IP وب سایت استفاده می شود.

سوابق DNS از کجا آمده است?

صاحبان دامنه مسئول ایجاد سوابق DNS لازم برای عملکرد دامنه خود هستند. این سوابق باید در هر مکانی که سرور نام معتبر برای آن دامنه باشد ایجاد شود. وقتی یک دامنه برای اولین بار از ثبت دامنه خریداری می شود ، آن سوابق معمولاً به نوعی از صفحه پارکینگ در ثبت اشاره می کنند. پس از ایجاد یک وب سایت یا سرویس دیگر برای دامنه ، به طور معمول سوابق DNS تغییر می یابد تا به وب سایت و سرور پست الکترونیکی جدید اشاره شود..

سابقه و هدف: ثبت دامنه محلی است که در آن یک نام دامنه خریداری شده یا پس از خرید به آن منتقل شده است. رجیستر اصطلاح باستانی به این دلیل استفاده می شود که یک کارکرد مهم فروشنده دامنه ثبت این دامنه در سیستم DNS است تا پرونده های DNS آن برطرف شود.

چگونگی عملکرد بدافزار DNS چگونه کار می کند?

هدف بدافزار DNS این است که باعث شود رایانه شما از خدمات مختلفی که قصد دارید بازدید کند و این کار را برای شما کاملاً نامرئی کند. به عنوان مثال ، هکری که کپی از وب سایت Bank America را در برخی از سرورهای دیگر ایجاد می کند ، تنها نیمی از نبرد است. قدم بعدی این است که به نحوی بتوانیم مردم را به بازدید از آن سایت برسانیم و ناخواسته اعتبارنامه ورود خود را وارد کنید تا بتوانند برای افراد بد ارسال شوند.

این نوعی فیشینگ است. یکی از روشهای متداول برای فریب افراد برای بازدید از این سایتها ، از طریق کمپین های ایمیل اسپم با پیوندهای مبهم در آنها است. این پیوندها به نظر می رسد که به سایت قانونی Bank of America می روند ، اما در واقع اینگونه نیستند. این نوع از فیشینگ با برخی از روشهای اصلی تحقیق که من در اینجا نوشتم ، به راحتی شکست می خورد.

یک روش مخفیانه تر و مشکل تر برای تغییر این است که برای حل آدرس محلی DNS خود ، آدرس IP مخرب را به سؤالات مربوط به دامنه Bank America تغییر دهید. این بدان معناست که مرورگر وب خود را راه اندازی کرده و از وب سایت Bank America مطلع می شوید. مرورگر شما از آدرس محلی DNS می خواهد تا آدرس IP سایت BoA را حل کند و حل کننده DNS خراب شده ، آدرس IP سایت مخرب را به جای آدرس IP سایت BoA قانونی نشان می دهد. این سایت مخرب در مرورگر شما بارگیری می شود و برخلاف سایت های فیشینگ معمولی که در حوزه های دیگر ساکن هستند ، این سایت در واقع به عنوان Bank of America در نوار آدرس مرورگر شما نشان داده می شود ، که باعث می شود خطای اشتباه تقریباً غیرممکن باشد..

به یاد بیاورید که به محض اینکه یک پاسخ دهنده DNS پاسخی را دریافت کند ، آن پاسخ را می پذیرد و پرس و جوهای دیگری را انجام نمی دهد. این بدان معنی است که برای ارائه یک آدرس IP نادرست برای یک پرس و جو DNS ، یک شخص بد فقط باید اولین رأی دهنده DNS را که قصد دارد درخواست DNS شما را رهگیری کند رهگیری کند. تقریباً در همه موارد ، این رسیور محلی DNS در رایانه شخصی یا روتر شماست. بردار حمله نصب نرم افزارهای مخرب بر روی رایانه شخصی شما است که کنترل DNS محلی یا روتر شما را به دست می گیرد.

تاریخچه بدافزار DNS Changer

دور اول بدافزارهای تعویض DNS در سال 2013 ظاهر شد و به شدت شکست خورده است. این یک اتفاق پیچیده بود که توسط یک شرکت در استونی به نام Rove Digital تنظیم شده است. این مجموعه یک سرور DNS مخرب را اجرا می کند که به تبلیغات در صفحات وب تزریق می شود. Rove سپس بدافزارهای Windows و Mac OSX را به طور گسترده و گسترده ای مستقر كرد كه مجدداً پیكربندی های محلی را برای استفاده از این سرورهای DNS مخرب تنظیم كردند. قبل از خاموش شدن ، بیش از 14 میلیون دلار تبلیغات بر روی آنها کلیک شد.

به دلیل ماهیت آن حمله ، سرورهای مخرب DNS کشف و فهرست شدند. بنابراین اصلاح آن بسیار آسان بود. این فقط به بررسی تنظیمات DNS در رایانه شما و مقایسه آنها با لیستی از سرورهای شناخته شده Rove DNS می باشد. اگر مسابقه ای بود ، شما آلوده شده اید. کنسرسیومی به نام کارگروه تغییر DNS (DCWG) برای کمک به کاربران در تشخیص و اصلاح عفونت های خود ایجاد شده است. اکثر پیوندها در آن سایت اکنون مرده اند.

در حالی که از نظر فنی بدافزار نیست ، چین به عنوان یک ابزار سانسور از DNS خود مسموم شده است. سرورهای DNS که شهروندان چینی از آن استفاده می کنند تنظیم شده اند تا آدرس های IP نادرست را برای سایتهایی که اداره فضای مجازی وزارت امور خارجه چین می خواهد در دسترس در داخل کشور قرار دهند ، بازگردانند..

همچنین مشاهده کنید: نحوه دسترسی به سایتهای مسدود شده در چین با VPN.

در گذشته ، این سرورهای DNS IP های پوچ را بر می گردانند که هیچگونه محتوایی را در خود جای نمی دهند تا مرورگر بازدید کننده فقط به پایان برسد. در پیچیدگی اخیر ، DNS چین به نظر می رسد با آدرس های IP سایت های قانونی که آن را تأیید نمی کند در سایر نقاط جهان که منجر به کاهش برخی از آن سایت ها به دلیل میزان ترافیکی است که ناگهان از ناخواسته دریافت می کنند ، پاسخ می دهد. بازدید کنندگان چینی.

سابقه و هدف: عبارت “helm DNS” به معنای اصلاح آگاهانه یك سرور DNS برای بازگشت آدرس های IP نادرست برای یك دامنه یا مجموعه ای از دامنه ها است. بدافزار تعویض کننده DNS اساساً شبکه محلی شما را با استفاده از سرورهای DNS مسموم تغییر می دهد.

وضعیت فعلی بدافزار تعویض DNS

تکرارهای فعلی بدافزار DNS Changer بسیار پیچیده تر و کشف بسیار سخت تر است. در حالی که تزریق تبلیغات برای کسب درآمد هنوز یکی از اهداف اصلی بدافزار تعویض DNS است ، موذیانه تر است و همچنین افراد را به منظور ارتکاب انواع مختلف کلاهبرداری به سایت های مخرب هدایت می کند. یک تفاوت عمده در این است که اکنون به جای رایانه های شخصی ، روترها را هدف قرار می دهد. هدف قرار دادن روترها یک وکتور حمله بسیار کارآمد تر است زیرا به یک عفونت روتر اجازه می دهد تا DNS همه دستگاههای با استفاده از آن روتر را مسموم کند. در یک محیط معمولی در منزل یا محل کار ، یک روتر تنها DNS را به تعداد بسیار زیادی از دستگاه ها ارائه می دهد بدون اینکه زحمت تلاش برای آلوده کردن به حل کننده محلی DNS محلی هر دستگاه را داشته باشد.

آناتومی یک حمله بدافزار DNS Changer مدرن

بدافزار DNS Changer امروز از طریق جاوا اسکریپت هنگام حمله معمولی به درایو مستقر می شود.

سابقه و هدف: حمله به صورت محرک ، بارگیری ناخواسته جاوا اسکریپت از وب سایت آلوده ای که بازدید کرده اید به مرورگر شما می باشد. این اصطلاح یک زبان به گونه ای است به روش غیر متمایز که در آن تیراندازی های رانده شده توسط قربانیان خودسرانه ادعا می شود..

پس از بارگیری جاوا اسکریپت ، یک تماس WebRTC را برای تعیین آدرس IP شما اجرا می کند. اگر آدرس IP شما با مجموعه ای از قوانین از پیش تعیین شده مطابقت دارد ، سپس آگهی حاوی اثر انگشت روتر پنهان و اعتبار ورود به سیستم مدیر روتر پیش فرض در رایانه شما بارگیری می شود. سپس این اطلاعات برای تعیین نوع روتر شما استخراج می شود. سپس سعی می کند با اعتبارنامه پیش فرض مارک روتر شما به روتر شما وارد شود تا تنظیمات DNS شما تغییر کند. Proofpoint کشف کرد که این فرآیند چگونه کار می کند و توضیحی شفاف از نحوه انجام هر مرحله در اینجا دارد.

چگونه می توان آلوده شد؟

بدون بردار حمله کاملاً مشخصی که Rove Digital از آن استفاده کرده است ، تشخیص اینکه شما آلوده شده اید ، سخت تر است. با این وجود ، ممکن است سرنخ هایی وجود داشته باشد که نشان دهنده یک مشکل است.

خطاهای SSL یا اصلاً SSL نیست

SSL (این روزها صحیح تر TLS نامیده می شود) مخفف Secure Sockets Layer است (TLS مخفف Transport Layer Security است و SSL را پشت سر گذاشته است). SSL دو شغل اصلی دارد:

- رمزگذاری اطلاعات بین مرورگر و سرور وب ، و

- شناسایی سرور وب را تأیید کنید.

نکته دوم هنگام خرید گواهی انجام می شود. فروشنده گواهینامه مکلف است اطمینان حاصل کند که شخصی که درخواست یک گواهینامه برای یک دامنه را دارد ، صاحب واقعی آن دامنه است. به عنوان مثال ، هر شخصی مانع دریافت گواهینامه SSL Bank America America می شود. قبل از صدور گواهینامه ، میزان اعتبارسنجی متفاوتی وجود دارد:

- اعتبار سنجی کنترل دامنه: کمترین میزان اعتبار که فقط به فروشنده گواهی نیاز دارد تا اطمینان حاصل کند که درخواست کننده کنترل بدنی دامنه را دارد.

- اعتبار سنجی سازمان: برخلاف اعتبار دامنه که فقط مربوط به اثبات کنترل دامنه است ، اعتبار سازمانی بیشتر به دنبال اثبات این موضوع است که سازمان درخواست کننده گواهی یک سازمان معتبر و قانونی است. برای تأیید این موضوع ، برخی تحقیقات در سازمان انجام می شود.

- اعتبار سنجی تمدید: این بالاترین سطح اعتبار است و سازمانهایی که به دنبال اخذ گواهینامه EV هستند باید اثبات کنند که مشاغل آنها قانونی است و به درستی در صلاحیت آنها مجاز است.

اگرچه اشتباهات اتفاق می افتد ، اگر نمی توانید اثبات کنید که مالک دامنه هستید ، گرفتن گواهی غیرممکن است. بنابراین ، حتی اگر یک شخص بد قادر به خراب کردن DNS شما باشد ، به وب سایتی می روید که اصلاً SSL ندارد یا SSL را خراب کرده است که مرورگر شما راجع به آن هشدار می دهد. اگر متوجه سایتی می شوید که قبلاً SSL را انجام نمی داد ، یا اگر هشدارهای مرورگر راجع به مشکلات SSL در یک سایت مشاهده می کنید ، ممکن است در سایتی که فکر می کنید در آن هستید قرار نگیرید. (بیشتر بخوانید: راهنمای کامل مبتدی برای رمزگذاری SSL)

افزایش تبلیغات یا تغییر مسیر به صفحات حاوی تبلیغات

توسعه دهندگان نرم افزارهای مخرب از تبلیغات درآمد کسب می کنند. وقتی می توانید میلیون ها نفر بر روی آنها کلیک کنند ، چند سنت برای هر کلیک در تبلیغات کلیک کنید. اگر متوجه افزایش تبلیغات شده اید یا به صفحات حاوی تبلیغات هدایت می شوید ، مطمئناً نشانه بدافزار و احتمالاً بدافزار تغییر دهنده DNS است..

تنظیمات DNS روتر خود را بررسی کنید

تقریباً هر روتر موجود در بازار امروز دارای صفحه تنظیماتی است که بتوان سرورهای DNS را تعریف کرد. در بیشتر موارد ، سرورهای DNS توسط ارائه دهنده خدمات اینترنت شما (ISP) دیکته می شوند و تنظیمات DNS در روتر شما خالی خواهد بود. اما می توان با تنظیم سرورهای DNS خاص در روتر خود سرورهای DNS ISP خود را نادیده گرفت ، دقیقاً همان کاری است که بدافزار DNS Changer انجام می دهد. دو مرحله برای تعیین اینکه روتر شما آلوده شده است وجود دارد:

- تنظیمات DNS را در روتر خود بررسی کنید. اگر خالی نباشند ، پس:

- مشخص کنید که آیا سرورهای DNS ذکر شده مخرب هستند.

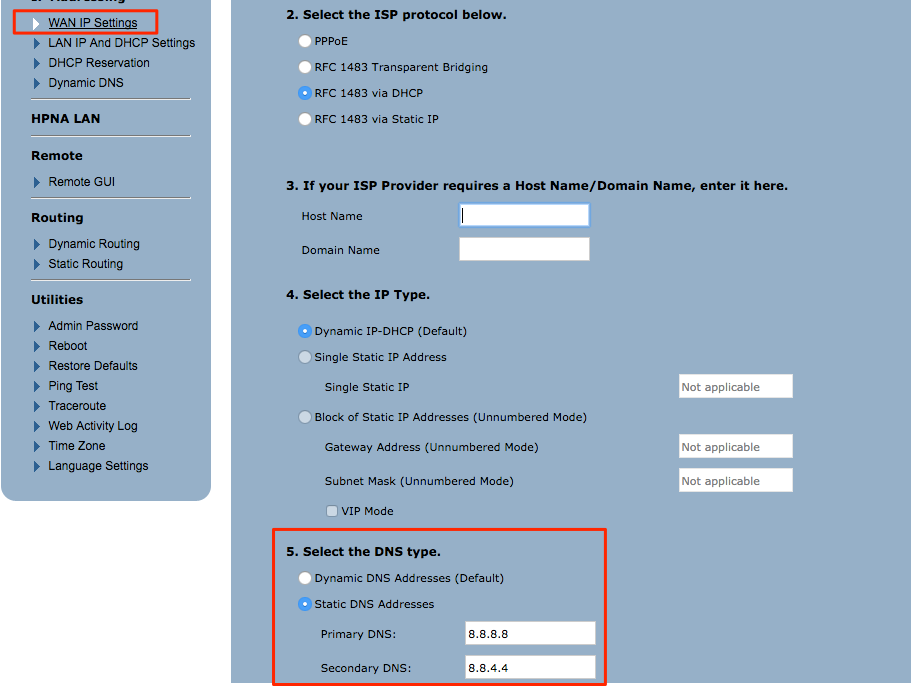

هر روتر متفاوت است ، بنابراین نمی توان دستورالعمل هایی را درباره نحوه یافتن تنظیمات DNS برای هر روتر ذکر کرد. باید به دنبال تنظیمات سرورهای DNS باشید. در بعضی موارد در تنظیمات WAN (شبکه گسترده) است:

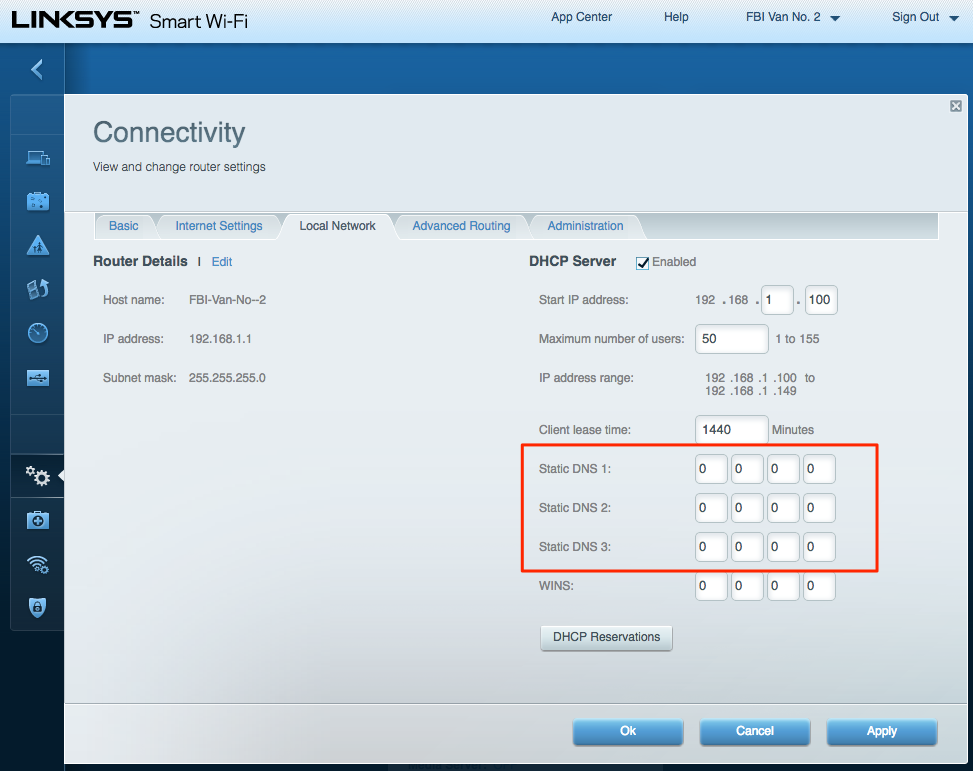

در موارد دیگر ممکن است آن را در تنظیمات شبکه محلی پیدا کنید:

برای یافتن مکان مناسب برای مشاهده تنظیمات DNS روتر خود ، ممکن است نیاز به مشورت اسناد روتر خود داشته باشید.

با استفاده از آزمون دو مرحله ای من در عکس اول می توانم این را تعیین کنم:

- تنظیمات DNS روتر من است نه خالی بنابراین من به مرحله 2 ادامه می دهم.

- من 8.8.8.8 و 8.8.4.4 را به عنوان سرورهای DNS گوگل تشخیص می دهم ، بنابراین می دانم آنها مخرب نیستند.

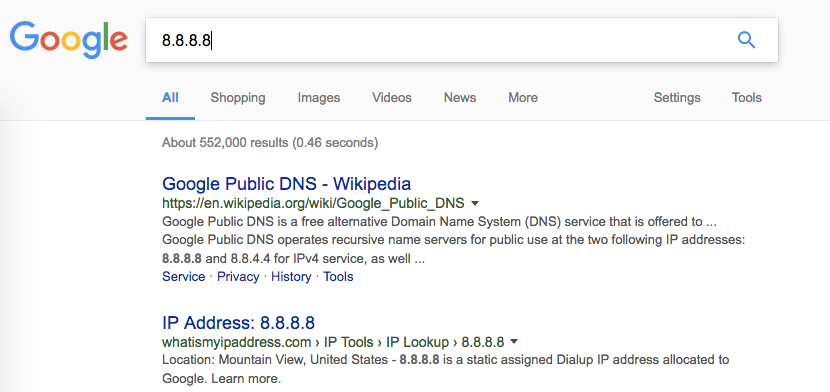

اما اگر مطمئن نبودم ، آن IP ها را به Google می رسانم تا ببینم متعلق به آنها است:

اگر در تنظیمات DNS روتر خود ورودی پیدا کرده اید و نمی توانید تعیین کنید که از کجا آمده اند ، باید آنها را حذف کنید.

تنظیمات DNS رایانه محلی خود را بررسی کنید

در حالی که نسخه امروزی بدافزار DNS Changer در درجه اول به روترها حمله می کند ، برای تأیید تنظیمات DNS رایانه شخصی شما ضرری ندارد.

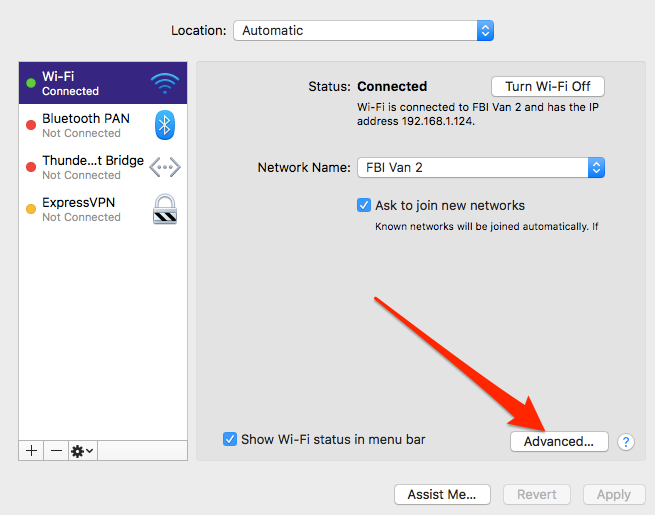

سیستم عامل مک

سیب -> تنظیمات سیستم -> شبکه -> بر روی شبکه خود کلیک کنید

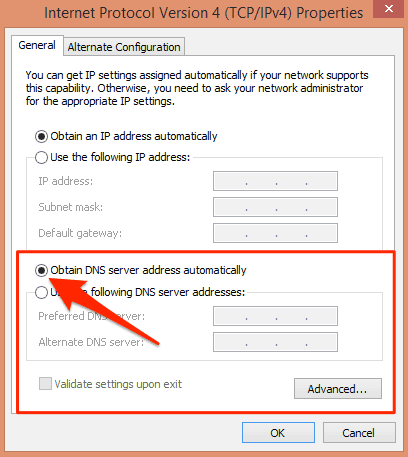

پنجره ها

صفحه کنترل -> شبکه و اینترنت -> اتصالات شبکه -> روی اتصال به شبکه خود راست کلیک کرده و Properties را انتخاب کنید

پروتکل اینترنت نسخه 4 (TCP / IPv4)

پروتکل اینترنت نسخه 6 (TCP / IPv6)

خصوصیات کلیک کنید:

اگر می خواهید سرورهای DNS بیشتری اضافه کنید ، روی Advanced کلیک کنید.

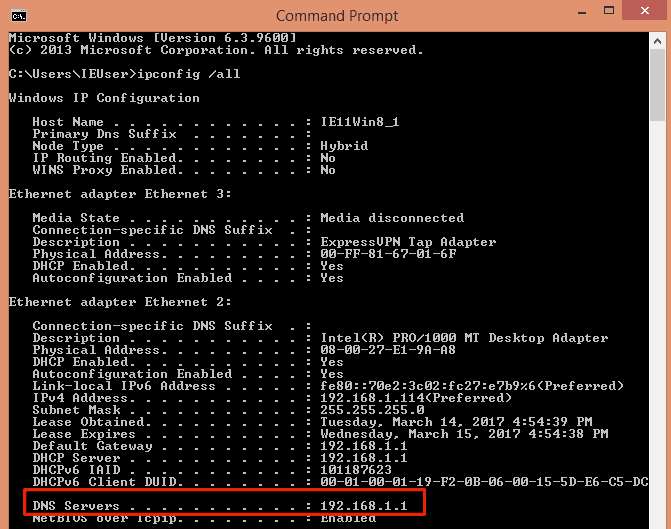

تنظیمات فعلی را از خط فرمان بررسی کنید:

چگونه می توان از عفونت یا عفونت مجدد محافظت کرد

به یاد بیاورید که بدافزار مدرن DNS Changer سعی دارد روتر شما را شناسایی کند و سپس از اعتبارنامه پیش فرض ورود به سیستم علیه آن استفاده کند. بنابراین ، اولین و بهترین محافظت در برابر این مسئله این است که به سادگی می توانید رمزعبور سرپرست روتر خود را تغییر دهید. این اقدام ساده به تنهایی این نوع بدافزار را خنثی می کند.

توجه به این نکته نیز مهم است که در این حمله از Javascript و webRTC برای موفقیت استفاده می شود. من در مورد خطرات گشت و گذار با جاوا اسکریپت فعال و همچنین نحوه غیرفعال کردن پرس و جوهای webRTC نوشتم. اقلیت صوتی وجود دارد که احساس می کند اگر وب با جاوا اسکریپت غیرفعال باشد ، وب کاملاً شکسته می شود ، اما به عنوان یک جانباز چند ساله انجام کارهایی که می توانم به شما اطمینان دهم وب درست است. حتی اگر اینطور نبود ، حکم قدیمی اعمال می شود: راحتی یا امنیت – یکی را انتخاب کنید. همچنین هیچ دلیلی وجود ندارد که برای اکثر ما به هیچ وجه اجازه جستجوی WebRTC را بدهیم. اگر در مورد اینکه آیا به نمایش داده شدگان WebRTC اجازه داده اید ، کنجکاو هستید ، می توانید از این تست نشت DNS استفاده کنید و افزونه ای را برای Chrome یا Firefox نصب کنید تا غیرفعال شود.

اگر قبلاً آلوده شده اید و سرورهای DNS مخرب را در روتر یا تنظیمات محلی DNS خود پیدا کرده اید ، احتمالاً در سیستم خود بدافزار دارید. ما لیستی از بهترین راه حل های ضد ویروس را حفظ می کنیم و شما باید یکی از آنها را اجرا کنید تا سیستم خود را برای این نوع بدافزار اسکن کنید..

انجام کارها به ترتیب درست مهم است. اگر ورودی های DNS مخرب را در روتر یا رایانه محلی خود پیدا کرده اید ، آنها را حذف کرده و سپس نرم افزار آنتی ویروس را نصب کرده اید ، پس از اتمام اسکن بدافزار می خواهید دوباره به تنظیمات DNS خود مراجعه کنید. دلیل این امر این است که بدافزارهایی که تنظیمات DNS شما را تغییر داده اند احتمالاً هنوز در سیستم شما وجود داشته است تا اینکه اسکن بدافزار کامل شد. آن ورودی های DNS بد در روتر شما که حذف کرده اید می تواند بلافاصله توسط بدافزار موجود جایگزین شود. فقط بعد از اجرای اسکن ضد ویروس و حذف آن بدافزار می توانید مطمئن باشید که تنظیمات DNS شما مطابق آنچه شما در نظر گرفته اید باقی خواهد ماند..

DNS است که شامل آدرس های IP و نام های دامنه است که به آنها ارجاع داده می شود. این پرونده ها به عنوان حافظه نهان DNS شناخته می شوند و به کاهش زمان پاسخگویی DNS کمک می کنند. همچنین، DNS بخشی از امنیت اینترنت است و باید از پاسخ های نادرست DNS محافظت شود. بدافزار تعویض کننده DNS یکی از روش هایی است که برای سوء استفاده از DNS استفاده می شود و باید از آن محافظت شود. در کل، DNS یکی از بخش های مهم زیرساخت اینترنت است که بدون آن، دسترسی به وب سایت ها بسیار دشوار خواهد بود.

DNS است که شامل آدرس های IP و نام های دامنه است که به آنها ارجاع داده می شود. این پرونده ها به عنوان حافظه نهان DNS شناخته می شوند و به کاهش زمان پاسخگویی DNS کمک می کنند. همچنین، DNS بخشی از امنیت اینترنت است و باید از پاسخ های نادرست DNS محافظت شود. بدافزار تعویض کننده DNS یکی از روش هایی است که برای سوء استفاده از DNS استفاده می شود و باید از آن محافظت شود. در کل، DNS یکی از بخش های مهم زیرساخت اینترنت است که بدون آن، دسترسی به وب سایت ها بسیار دشوار خواهد بود.

DNS است که شامل آدرس های IP و نام های دامنه است که به آنها ارجاع داده می شود. این پرونده ها به عنوان حافظه نهان DNS شناخته می شوند و به کاهش زمان پاسخگویی DNS کمک می کنند. DNS نه تنها برای راحتی استفاده از اینترنت بلکه برای امنیت آن نیز بسیار مهم است. بدافزار تعویض کننده DNS یکی از شکاف های امنیتی است که می تواند برای سوء استفاده از اطلاعات شخصی و حساس شما استفاده شود. برای محافظت از خودتان در برابر این بدافزار ، باید تنظیمات DNS روتر و رایانه محلی خود را بررسی کنید و از برنامه های ضد ویروس و آنتی مالور استفاده کنید.