ما پیامهایی را پنهان کرده ایم تا زمانی که پیام ارسال می کنیم. آبنبات اصلی استفاده از خفا بود. پیام رسان های سریع و مخفی پیام ها را به جلو و عقب انتقال می دادند. روش اصلی نگه داشتن این پیام ها از چشمان کنجکاو ، ساده گرفتن نبود. هنگامی که گرفتار شد ، محتوای پیام به آغوش افراد بد ختم می شود. از آنجا ، مرد بد به سادگی می تواند پیام را بخواند و سپس آنچه را که شما برنامه ریزی کرده اید بدانید ، یا وانمود کند که گیرنده در نظر گرفته شده است و یک پاسخ دروغین را ارسال می کند و بدین ترتیب حمله اصلی Man In The Middle (MITM) را اجرا می کند..

پیشرفت بعدی در برقراری ارتباطات ، پنهان کردن مطالب واقعی پیام به نوعی بود. اگر پیامی از این نوع رهگیری می شد ، شخص بد قادر به خواندن آن نیست و بنابراین اطلاعات برای آنها بی فایده است. هنر پنهان کردن محتوای یک پیام به رمزنگاری معروف شده است که یک اسلحه از کلمات یونانی برای پنهان کردن و نوشتن است..

روش های رمزگذاری متن به اندازه تصورات ما بی حد و مرز است. با این حال ، کاربردهای عملی از هر روش رمزگذاری داده شده بسیار محدود است. روش های رمزگذاری و رمزگشایی باید برای هر دو طرف شناخته شده باشد و آنها باید به اندازه ای دقیق باشند که روش ها توسط افراد بد حدس زده نشوند. این دو مسئله به ظاهر ساده ، سیستم های رمزنگاری را برای همیشه گرفتار کرده اند. بازی نگه داشتن رمزهای رمزنگاری که در برابر حمله بی پایان افراد بد برای شکستن همین سیستم ها کار می کند ، باعث شده است که تاریخچه ای غنی و جالب از رمزگذاری ها استفاده شود.

آشنایی با اصطلاحات رمز

رمزنگاری موضوعی غنی است با تاریخ و آینده بسیار جالب. برای به دست آوردن حداکثر استفاده از این مقاله ، بهتر است در چند اصطلاح و مفاهیم یک اصل اساسی داشته باشید. بخش بعدی به شما کمک خواهد کرد و در صورت نیاز می توانید از آن صرفنظر کرده و دوباره به آن برگردید.

رمزگذاری بلوک

رمزنگاری بلوک یک پیام از تعداد مجموعه ای از بیت ها (یک بلوک) را در یک زمان رمز می کند.

کد

کدها جایگزینی پیچیده تر از رمزگذار هستند که در آن کدها به جای تعویض مستقیم متن ، معنی را انتقال می دهند. عقاب فرود آمده است. عملیات کد نیاز به مرجع نوعی دارد ، که معمولاً به آن کتاب کد گفته می شود. با توجه به سختی حمل و نقل و نگهداری کتاب های کد ، کدها از نظر عمومی در رمزنگاری های مدرن به نفع رمزها از بین نرفته اند.

رمزگذاری

رمزگذاری ها جایگزین متن ساده برای متن رمزگذاری می شوند. هیچ معنایی به این فرآیند اختصاص داده نمی شود ، این یک عملیات ریاضی یا مکانیکی است که به گونه ای طراحی شده است که به سادگی متن ساده را زیر پا بگذارد. EG: الگوریتم “چرخش 13” (ROT13) که در آن حروف 13 حرف پس از آن را با الفبای مشخص می کنند. این نتیجه در A = N ، B = O و غیره است. برای رمزگذاری یا رمزگشایی پیام ، شخص فقط باید الگوریتم را بشناسد.

متن رمزگذاری

متن رمزگذاری شکل غیرقابل خواندن و رمزگذاری شده متن ساده است. هرکسی که سعی دارد متن متن را بخواند ، ابتدا باید آن را رمزگشایی کند. رمزگشایی رمزنگاری متن متن خواندنی را آشکار می کند.

صفحه کلید

تعداد کلیدهای ممکن که می توانست برای ایجاد متن رمزنگاری استفاده شود. از نظر تئوریکی ، با افزایش صفحه کلید ، دشواری در مجبور کردن متن رمزنگاری دشوارتر می شود.

هش

هش رمزگذاری است که برای تهیه اثر انگشت برخی از داده ها به جای متن رمزگذاری شده آن داده ها استفاده می شود. رمزگذارهای هش پیام را به عنوان ورودی دریافت می کنند و بر اساس آن پیام اثر انگشت قابل پیش بینی را تولید می کنند. اگر پیام به هر طریقی تغییر کند ، مهم نیست که چقدر بی اهمیت باشد ، اثر انگشت باید به طرز چشمگیری متفاوت باشد. رایج ترین استفاده از هش ها این است که تأیید کنید که یک نسخه محلی از برخی از پرونده ها ، تولید مثل واقعی پرونده اصلی است.

ویژگی های بارز رمزنگاری خوب:

- این قطعی است؛ به این معنی که همان پیام اجرا شده با همان رمزگذاری هش همیشه اثر انگشت مشابه را تولید می کند ، و

- این یک سطح برخورد پایین است. به این معنی که پیامهای مختلف از طریق رمزنگاری هش مشابه اجرا می شوند ، باید اثر انگشت متفاوتی ایجاد کنند.

رمزهای مونوآلفی

رمزگذاری که از یک الفبای واحد استفاده می کند و معمولاً یک جابجایی ساده است. به عنوان مثال ، حرف A با حرف F نشان داده می شود.

اینها به راحتی شکسته شده اند که هم اکنون کتابهای Cryptogram را در فروشگاه های مواد مخدر در کنار Crosswords برای تفریح داریم.

برخی از نمونه های رمزهای Monoalphabetic عبارتند از:

- رمزگذاری سزار

- رمزنگاری Pigpen

- رمزگذاری Playfair

- کد مورس (با وجود نام آن)

متن ساده

متن ساده به متن خواندنی پیام اشاره دارد. متن ساده در متن رمزگذاری شده است و توسط گیرنده به متن ساده قابل رمزگشایی است.

رمزهای چندرسانه ای

این یک رمزنگاری انتقالی است ، اما برخلاف رمزنگاریهای monoalphabetic ، از بیش از یک الفبای استفاده می شود. سیگنال هایی وجود دارد که در متن متن تعبیه شده است که هنگام تغییر الفبای ، به گیرنده می گوید.

برخی از نمونه های رمزهای چندرسانه ای عبارتند از:

- رمزگذاری آلبرتی

- رمزگذاری Vigenère

رمزگذاری جریان

رمزنگاری جریان یک پیام را به صورت همزمان با یک شخصیت رمزگذاری می کند. دستگاه Enigma نمونه ای از رمزنگاری جریان است.

کلیدهای متقارن / نامتقارن

در کل به جز بدترین سیستم های رمزگذاری ، یک کلید برای رمزگذاری و رمزگشایی پیام ها لازم است. اگر از همان کلید برای هر دو هدف استفاده شده باشد ، آن کلید به صورت متقارن گفته می شود. اگر از کلیدهای مختلف برای رمزگذاری و رمزگشایی استفاده می شود ، همانطور که در مورد رمز کلید رمزنگاری عمومی وجود دارد ، گفته می شود که کلیدها نامتقارن هستند.

کلیدهای متقارن معمولاً کمی قوی تر از کلیدهای نامتقارن در نظر گرفته می شوند. اما ، آنها این وظیفه را دارند که نیاز به روشی مطمئن داشته باشند تا بتوانند پیش از استفاده ، کلیدها را به کلیه شرکت کنندگان پیام منتقل کنند.

رمزنگاری

دو روش برای کشف متن ساده از متن متن وجود دارد. راه اول رمزگشایی رمزنگاری با استفاده از تکنیک های مورد انتظار رمزگشایی است. راه دوم استفاده از آنالیز برای کشف متن ساده بدون در اختیار داشتن کلید رمزگذاری است. فرآیند دوم به صورت محاوره ای به عنوان رمزنگاری شکسته گفته می شود که به درستی از آن به عنوان کریپتانالیز یاد می شود.

تجزیه و تحلیل فرکانس

Cryptanalysis متن متن را بازرسی می کند و سعی می کند الگوهای یا شاخص های دیگری را پیدا کند تا متن زیر را نشان دهد. متداول ترین روش رمزنگاری تجزیه و تحلیل فراوانی است. در زبان انگلیسی 26 حرف وجود دارد و فراوانی حروف در زبان مشترک مشخص است. حروف صوتی مانند A و E بیشتر از حروف مانند Z و Q ظاهر می شوند. با یک قدم عقب تر ، کلمات کلیدی مانند THE و AN بیشتر از کلماتی مانند ANT یا BLUE ظاهر می شوند..

برای مقابله با فرکانس کلمه ، متن رمزنگاری را می توان به جای اینکه در فرم طبیعی خود باقی بماند ، به بلوک های استاندارد تقسیم کرد. مثلا:

با توجه به متن ساده:

چوبی چقدر می توانید یک چوب چوبی را چک کنید اگر یک چوب چوبی است که می توانید چوب چوبی را جدا کنید

و با استفاده از یک رمز سزار با استفاده از چرخش 16 ، متن زیر را در زیر آورده ایم:

XEM CKSX با MEKBT Q دیدار با SXKSA SXKSA YV Q دیدار با SXKSA SEKBT SXKSA ملاقات

تجزیه و تحلیل فرکانس سرنخ های مختلفی را برای ما ارائه می دهد:

- عبارات MEET و SXKSA بارها و بارها ظاهر می شوند

- حروف Q به تنهایی دو بار نشان داده می شود که نشانگر قوی آن است که Q یا A یا A است

- كلمه MEET تقریباً حتمی است كه دو حرف را در وسط خود داشته باشید زیرا تعداد كلمات بسیار اندك با دو همخوان در همان موقعیت وجود دارد.

- نقص در رمزهای چرخشی این است که هیچ حرفی نمی تواند خود را مساوی کند ، بنابراین می توانیم کلمه واقعی MEET را به عنوان متن ساده از بین ببریم.

- اگر فرض كنیم كه Q یا A یا A است ، می توانیم فرض كنیم كه E یا A یا A نیست و نمی تواند E باشد. از آنجا كه ما بسیار مطمئن هستیم كه E صدادار است ، آن را ترك می كند. ما با E یا O یا U هستیم. از آنجا برای آزمایش آن گزینه ها تلاش کم می شود و در نهایت با یک کلمه WOOD به پایان می رسد..

- اگر WOOD صحیح باشد ، می توانیم حروف مشابه را با کلمات دیگر تغییر دهیم: E = 0 ، M = W ، T = D ، Q = A ، و کار خود را از طریق متن ادامه می دهیم.

- در صورتی که این یک رمزنگاری ساده است ، می توان آزمایش دیگری را انجام داد. برای این کار ، افست را از یک حرف متن متن و یک حرف ساده مانند M = W. که به ما 16 می دهد محاسبه می کنیم ، و اگر ما هر حرف را 16 اسلات را به الفبای عقب برگردانیم ، بقیه متن ساده را یا درست می کنیم. حس ، یا هنوز هم غم انگیز غیرقابل توصیف خواهد بود.

حال اگر از بلوک های استاندارد استفاده می شود ، همین مثال را در نظر بگیرید. متن متن به صورت زیر است:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

اگرچه این کار تجزیه و تحلیل فرکانس را غیرممکن نمی کند ، اما کار را بسیار سخت تر می کند. اولین قدم برای مقابله با این نوع رمزگذاری ، تلاش برای بازگرداندن آن به متن طبیعی آن است. هنوز هم می توان تکرارهایی مانند MEET و SXKSA را مشاهده کرد اما انتخاب کلمات مستقل مانند آنچه Q نشان می دهد بسیار دشوارتر است..

اگر این نوع چیز را دوست دارید ، از بخش مجلات فروشگاه داروخانه یا فروشگاه کتاب خود مطلع شوید. معمولاً در همان بخش کتابهای متقاطع کتابهای بازی رمزنگاری وجود دارد.

استفاده از کلیدهای رمزنگاری Superseded

در استفاده مدرن ، کلیدهای رمزنگاری می توانند منقضی شده و جایگزین شوند. در سیستم های بزرگی مانند آنهایی که توسط ارتش استفاده می شود ، کلیدهای رمزنگاری در ساعات مشخص ساعت ، روزانه ، هفتگی ، ماهانه یا سالانه جایگزین می شوند. هنگامی که یک کلید تعویض می شود ، کلید قبلی گفته می شود که برداشته می شود. کلیدهای پشتیبانی شده باید نابود شوند زیرا آنها یک ابزار رمزنگاری بسیار ارزشمند را ارائه می دهند. اگر یک طرف مقابل ارتباطات رمزگذاری شده را جمع آوری و ذخیره کرده باشد و بعداً بتواند با به دست آوردن کلید جایگزین شده برای رمزگذاری آنها ، آن ارتباطات را رمزگشایی کند ، این زمینه بارور برای رمزنگاری پیامهای روز جاری فراهم می کند..

در اینترنت تجاری در دوره پس از اسنودن ، به راحتی می توان NSA را كسب كردن کلیدهای SSL superseded و بازگشت به رمزگشایی چیزهای وسیع از داده های به دست آمده از طریق برنامه هایی مانند PRISM.

محاسبات کوانتومی و رمزنگاری

رایانه های امروزی از زمان آغاز کار تا کنون تغییر چشمگیری نداشته اند. در سطح اساسی ، رایانه ها بر روی بیت هایی اجرا می شوند که یک شکاف منفرد هستند که می توانند مقدار 1 یا مقدار 0 را شامل شوند. هر فرایندی که روی یک کامپیوتر انجام می شود ، از جمله رمزگذاری و رمزگشایی پیام ها ، باید به آن ساده جوشانده شود. پایه.

در مقابل ، کامپیوترهای کوانتومی با استفاده از مفاهیم فیزیک ابرشهر و گرفتاری به جای بیت برای محاسبه ، کار می کنند. در صورت امکان پذیر بودن ، محاسبات کوانتومی احتمالاً قادر به شکستن سیستم رمزنگاری مدرن در کسری از زمان مورد نیاز امروز خواهند بود. در مقابل ، محاسبات کوانتومی همچنین باید قادر به پشتیبانی از انواع جدید رمزگذاری باشد که در دوره کاملاً جدید رمزنگاری قابل استفاده باشد..

پیشرفت تاریخی

رمزهای اولیه مونو الفبایتی و پلی آمیخته همان مشکل را داشتند: آنها از یک کلید استاتیک استفاده می کردند و هرگز تغییر نمی کردند. این یک مشکل است زیرا به عنوان مثال یک مخالف فهمید که چگونه می تواند یک نمودار نمودار را نشان دهد ، می تواند پیام های رمزگذاری شده با آن الگوریتم را رمزگشایی کند..

کلیدهای رمزگذاری

به منظور انسداد بیشتر متن ، مفهوم تغییر کلیدها تدوین شد. با استفاده از رمز سزار ، می توان متن را به سادگی با افزایش مقدار چرخش متن تغییر داد. مثلا:

با استفاده از رمزگذاری سزار برای رمزگذاری عبارت FLEE to the HILLS ALL ALL از دست رفته است

چرخش 10 متن متن:

PVOO DY DRO RSVVC PYB KVV SC VYCD

چرخش متن 4 cpher:

JPII XS XLI LMPPW JSV EPP MW PSWX

مزیت استفاده از کلید دلخواه برای متن ساده این است که کسی که می داند چگونه سزار رمز کار می کند ، هنوز نمی تواند متن را رمزگشایی کند بدون اینکه بداند از چه مقدار چرخشی برای رمزگذاری آن استفاده شده است..

در حالی که مثال بالا با توجه به بی اهمیت بودن رمز سزار ، یک مثال ساده است ، استفاده از کلیدهای پیچیده تر می تواند امنیت رمزنگاری را به شدت افزایش دهد..

رمزهای قابل توجهی

در طول تاریخ انواع مختلفی از رمزنگاری وجود داشته است. آنها در درجه اول به عنوان یک ابزار نظامی شروع شدند و نظامیان هنوز سنگین ترین کاربران رمزنگاری امروز هستند. از این ریشه های نظامی ، می بینیم که برای موفقیت یک رمزنگار باید این خصوصیات را داشته باشد.

- مقاومت در برابر رمزنگاری

- به اندازه کافی انعطاف پذیر برای حمل و نقل توسط پیام رسان در شرایط سخت

- آسان برای استفاده در یک میدان نبرد گل آلود ، خونین

هر رمزنگاری که در رمزگذاری یا رمزگشایی در میدان نبرد مستعد خطا بود یا خیلی راحت برای رهگیری و بازرسی افتاد ، دوام چندانی نداشت. به خاطر داشته باشید که یک خطا در رمزگذاری می تواند یک پیام کاملاً غیرقابل خواندن را توسط گیرنده ارائه دهد.

برخی از رمزنگاریهای قابل توجه در بخش بعدی دنبال می شوند.

كتاب – 120 م

این یک سیستم رمزنگاری متقارن است. فرستنده و گیرنده باید هر دو دارای یک استوانه چوب دقیقاً با قطر یکسان باشند. در واقع ، این مهم است.

فرستنده پارچه ای باریک و باریک بلند را می گیرد و آن را در اطراف اسکیت پیچ می کند. وی سپس پیام را به صورت استاندارد از راست به چپ روی پارچه می نویسد. سپس پارچه از گل سرخ خارج شده و به نظر می رسد فقط یک نوار بلند پارچه است که می تواند در کوچکترین مکان های حمل و نقل جمع و جور شود و مخفی شود..

گیرنده به سادگی باید پارچه را در اطراف scytale مطابق خود پیچیده و پیام روشن شود. اگرچه این رمزگذار ساده به سرعت به رمزنگاری سقوط می کند ، فرض بر این است که فقط یک اسکیتال دقیقاً با همان قطر می تواند پیام را رمزگشایی کند.

Vigenère – 1553

در ابتدا که توسط Giovan Bellaso در سال 1553 توصیف شده است ، رمزنگاری Vigenère چند بار بازسازی شده است ، که اخیراً توسط Blaise de Vigenère در قرن 19 ساخته شده است. این یکی از اولین رمزنگاری های پلی آمین است. این هنوز هم از نظر طبیعت متقارن است ، اما آنقدر سخت بود که شکست بخورد که بیش از سه قرن در کار خود باقی بماند.

رمزنگارهای چندرسانه ای امکان استفاده از بسیاری از حروف را در حین رمزگذاری فراهم می کنند ، که باعث افزایش فضای کلیدی متن رمزنگاری می شود. نسخه های اولیه رمزنگاری های چندرسانه ای نیاز به پیروی سفت و سخت به نقاطی که الفبای آنها تغییر کند ، می شد. اجرای این رمزنگاری Bellaso به فرستنده اجازه می دهد تا حروف الفبا را در نقاط دلخواه در فرآیند رمزگذاری تغییر دهد. سیگنال تغییر الفبای باید از قبل بین فرستنده و گیرنده توافق شود ، بنابراین این هنوز هم یک روش متقارن رمزگذاری است.

رمزگذاری Vigenère در عمل اخیراً به عنوان جنگ داخلی آمریکا مورد استفاده قرار گرفت. با این حال ، به خوبی درک شده است که اتحادیه به طور مکرر آن پیام ها را شکست زیرا رهبری کنفدراسیون به شدت به تعداد کمی از عبارات کلیدی متکی بودند تا سیگنال تغییرات الفبای.

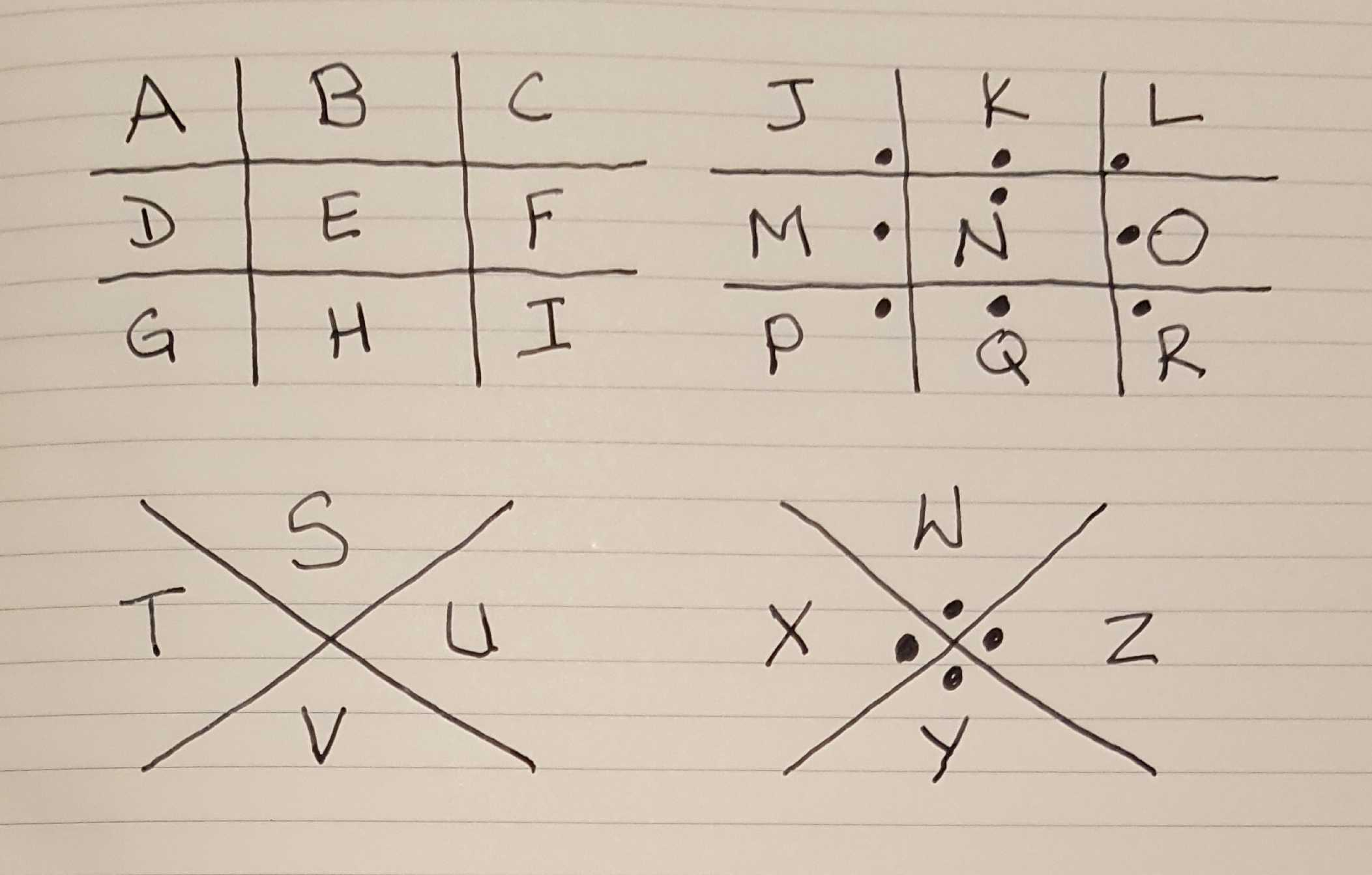

Pigpen Cipher – 1700s

Pigpen Cipher همچنین به عنوان رمز فراماسون شناخته می شود و یکی دیگر از رمزهای تعویض مونوآلبدی متقارن است. رمزگذاری و رمزگشایی با ایجاد 4 شبکه انجام می شود. دو شبکه شامل 9 فضای مانند یک تخته tic-tac-toe است و دو شبکه شبیه به یک حرف بزرگ X هستند و هرکدام دارای 4 فضای هستند. در کنار هم ، 26 فاصله برای همزمان کردن با 26 حرف الفبای لاتین وجود دارد. بخش ها با ترکیبی از شکل بخش و حضور یا عدم وجود نقطه ای در آن ، به طور منحصر به فرد قابل شناسایی هستند. پیام ها با استفاده از شناسه بخش به جای نامه واقعی رمزگذاری می شوند.

من اینجا یک کلید رمزنگاری Pigpen ایجاد کرده ام:

رمزگشایی با طرح کردن همان شبکه انجام می شود و شناسه بخش را به نامه برگردانده می شود. بنابراین ، یک عبارت ساده از READ COMPARITECH در این سری از تصاویر رمزگذاری می شود:

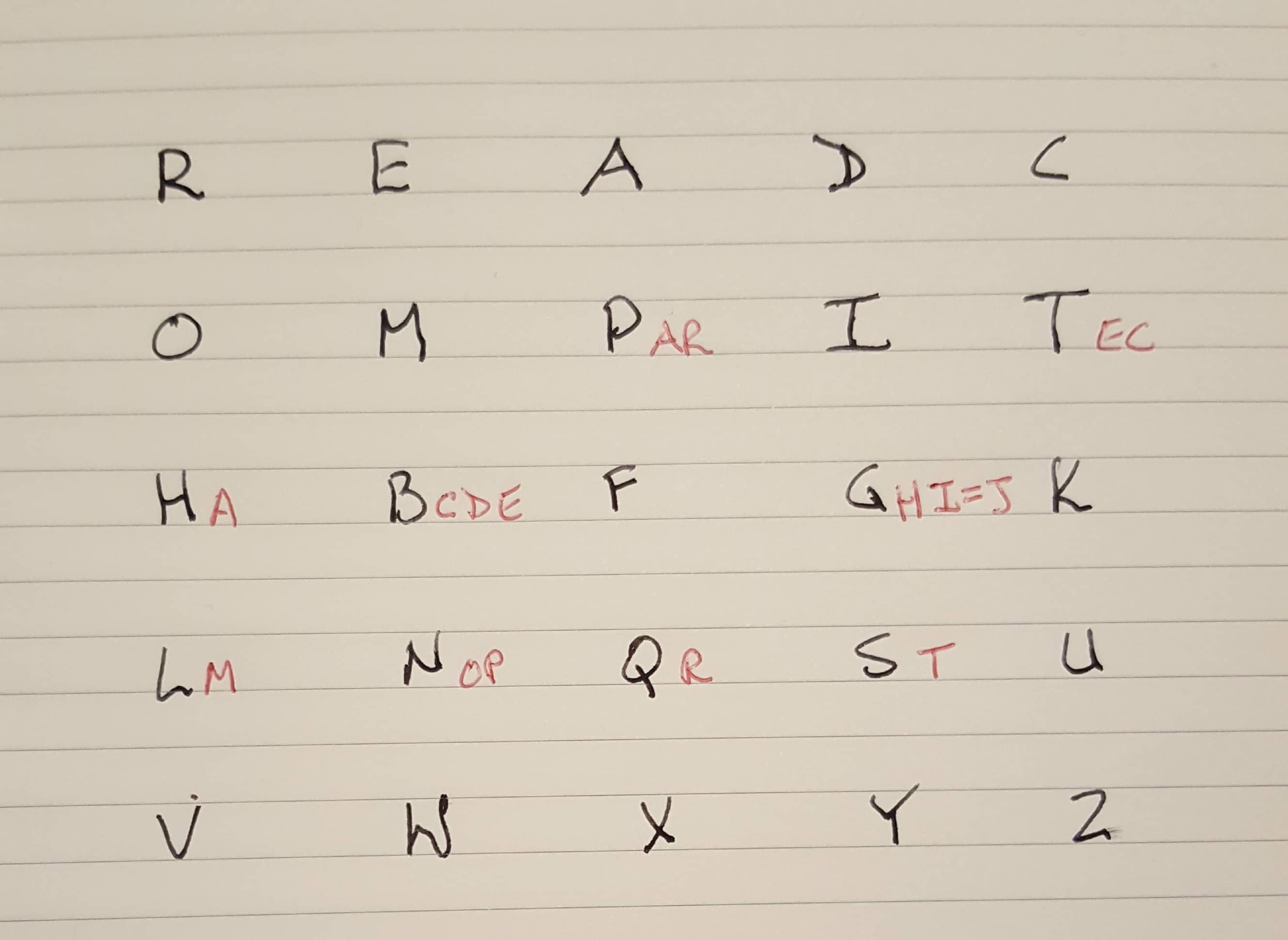

رمزگذاری Playfair – 1854

رمزگذار Playfair به جای 26 مونوگرام به عنوان کلید رمزگذاری از 26 بیو گرم (دو حرف) استفاده می کند. این امر فضای کلیدی متن رمزنگاری را به شدت افزایش می دهد و تجزیه و تحلیل فرکانس را بسیار دشوار می کند. پیام های رمزگذاری شده با playfair با ایجاد یک شبکه 5 به 5 حروف ایجاد می شوند که توسط یک عبارت کوتاه تصادفی تولید می شوند و سپس پر کردن بقیه شبکه با حروف تکراری از الفبای. این شبکه کلید را تشکیل می دهد و هرکسی که مایل به رمزگشایی پیام است ، باید همان شبکه را بازسازی کند. شما می توانید استنباط کنید که گیرنده باید همان عبارت کوتاهی را که برای رمزگذاری پیام به کار رفته است ، بداند که تعیین آن بسیار سخت تر از یک عدد چرخشی ساده است..

خوانندگان حیرت انگیز متوجه می شوند که 5 x 5 = 25 ، اما 26 حروف الفبای لاتین وجود دارد. برای تأمین این مسئله معمولاً از حروف I و J بصورت متقابل استفاده می شود. از هر دو حرف دیگر نیز می توان استفاده کرد ، اما برای اطمینان از رمزگشایی پیام ، باید این اطلاعات به گیرنده ارسال شود..

پس از ساخت این شبکه ، کاربران فقط باید 4 قانون ساده را برای رمزگذاری یا رمزگشایی پیام بدانند. مفهوم کلید در مقاله مکتوب دشوار است بنابراین من یک شبکه Playfair را برای نشان دادن ایجاد کردم. من از عبارت READ COMPARITECH به عنوان عبارت اصلی استفاده کرده ام. بعد از نوشتن آن ، من شروع به نوشتن الفبای خود می کنم تا بقیه شبکه را پر کنم. به یاد داشته باشید که هر حرف فقط یک بار می تواند در شبکه باشد و من و J قابل تعویض هستند. این یک کلید Playfair مانند تصویر زیر به من می دهد. حروف به رنگ قرمز حذف شدند زیرا در حال حاضر در شبکه قرار دارند.

به خاطر داشته باشید که مرحله READ COMPARITECH فقط عبارت تصادفی برای ساخت شبکه است. این متن رمزگذاری نشده است. این شبکه در نتیجه برای رمزگذاری متن ساده شما استفاده می شود.

پد های یک بار (OTP) – 1882

One One Pad (OTP) به یک سیستم رمزگذاری متقارن با استفاده از کلیدهایی که با هر پیام تغییر می کنند ، اشاره دارد. اگر کلیدها واقعاً یک بار باشند ، آنگاه متن رمزنگاری در برابر رمزنگاری بسیار مقاوم است. این کلیدها به معنای واقعی کلمه در ابتدا روی صفحه های کاغذ نوشته شده بودند و از آنجا که هر کلید فقط یک بار استفاده می شود ، نام One Time Pad گیر کرده است..

در عمل ، OTP به سختی می تواند به درستی مستقر شود. به عنوان یک سیستم متقارن ، به فرستنده و کلیه گیرندگان نیاز دارد که یک کتاب OTP یکسان داشته باشند. همچنین این یک نقطه ضعف قابل توجه است که یک پیام نمی تواند طولانی تر از پد مورد استفاده باشد. اگر چنین بود ، باید قسمت هایی از پد مجدداً مورد استفاده قرار گیرد که به طور قابل توجهی متن رمزنگاری را به سمت رمزنگاری تضعیف می کند..

OTP ها هنوز هم برای پیام های سریع و تاکتیکی در بعضی از نظامی ها در حال استفاده هستند.

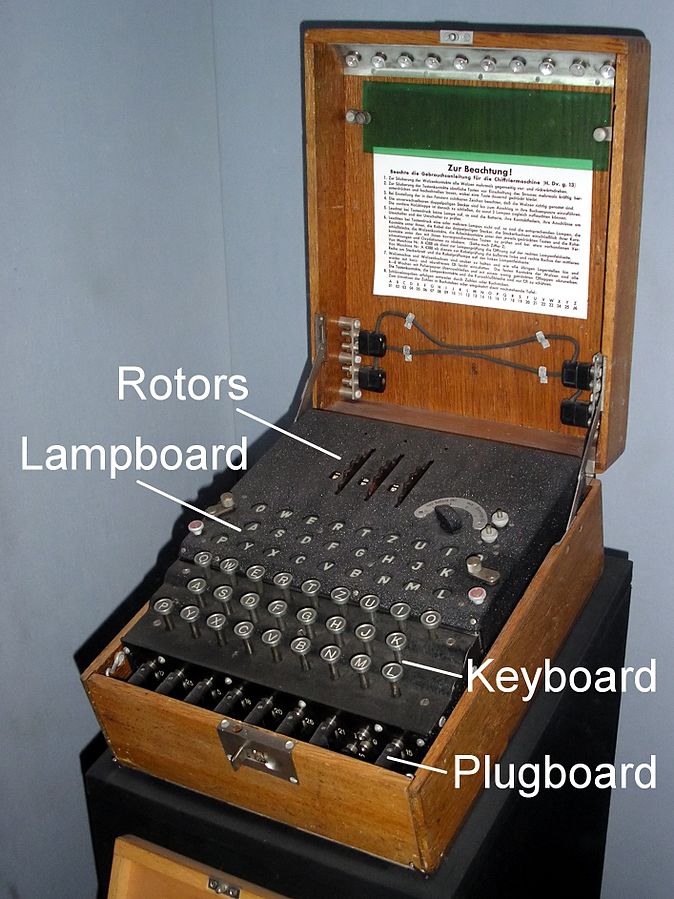

Engima – 1914

دستگاه Enigma توسط شهروند آلمانی Arthur Scherbius پس از WW1 برای مقاصد تجاری ساخته شده است. دستگاه شامل صفحه کلید ، پنل سبک و برخی از روتورهای قابل تنظیم بود. اپراتورها موقعیت روتورها را تنظیم می کنند و سپس یک پیام را روی صفحه کلید تایپ می کنند. همانطور که هر نامه تایپ می شد ، یک نامه مربوطه روی پد نور روشن می شد. این نامه رمزگذاری شده بود که متن متن را تشکیل می داد. گیرنده ها می بایست از تنظیمات صحیح روتورها برای استفاده مطلع شوند و سپس آنها همان روند را انجام دهند. با این حال ، همانطور که گیرنده در هر نامه متن نوشتاری را تایپ می کند ، نامه مربوطه که روشن می شود ، نامه ساده خواهد بود.

ارتش آلمان با اضافه کردن یک تابلو دستگاه را بهبود بخشید و به همین دلیل آن را ناگسستنی قلمداد کرد و از Enigma برای همه چیز استفاده کرد. دفتر رمزگذاری دفتر ستاد کل لهستان Enigma ارتش آلمان را در سال 1932 شکست. آنها توانستند مهندسی دستگاه را از اطلاعات بدست آمده از امنیت عملیاتی ضعیف (OpSec) کاربران آلمانی Enigma معکوس کنند. با این حال ، آنها تا زمانی که فرانسویان اطلاعات Enigma را که از یکی از جاسوسان آلمانی خود جمع آوری شده بود ، قادر به رمزگشایی پیام ها نبودند..

دفتر سیاستگذاری رمزگذاری لهستان توانست سالها ترافیک آلمانی Enigma را بخواند تا اینکه ادامه پیشرفت آلمان در این سیستم ، این کار را بسیار دشوار کرد. در آن زمان ، درست قبل از وقوع جنگ جهانی دوم ، انگلستان و فرانسه وارد کشور شدند و نظارت و رمزگشایی ترافیک انیگما بخشی از پروژه Ultra شد..

به طور کلی پذیرفته شده است که توانایی متفقین در رمزگشایی ترافیک Enigma ، نتیجه جنگ جهانی دوم را چندین سال کوتاه کرد.

SHA Family Hash Ciphers 1993 – 2012

SHA خانواده ای از الگوریتم ها است که به دلیل رمزگذاری مورد استفاده قرار می گیرد و توسط انستیتوی ملی استاندارد و فناوری (NIST) منتشر می شود. رمزنگاری اصلی SHA که در سال 1993 منتشر شد ، اکنون SHA-0 به منظور متناسب شدن با نام های مربوط به نسخه های بعدی تعیین شده است..

هر دو SHA-0 و SHA-1 (بازنشسته در سال 2010) نشان داده شده است که قادر به دیدار با علائم استاندارد هش (ذکر شده در بخش اصطلاحات) نیستند و دیگر مورد استفاده نیستند. HMAC-SHA1 هنوز شکسته تلقی می شود اما SHA-1 در همه طعم ها باید به نفع نسخه های بالاتر که در آن کاربرد عملی است دور ریخته شود..

رمزهای SHA-2 فعلی و SHA-3 (2012) امروزه هنوز در حال استفاده هستند.

MD5 هاش – 1991

MD5 یک الگوریتم هشیاری است که در 1991 برای رسیدگی به مسائل امنیتی در MD4 تهیه شده است. در سال 2004 ، MD5 با تلاش فراوان به مردم شکسته شد که نشان می دهد MD5 در مقابل حمله به تولد بسیار آسیب پذیر است.

اثر انگشت MD5 هنوز هم برای اعتبار سنجی پرونده یا پیام ارائه شده است. اما از آنجا که به صورت رمزنگاری شکسته شده است ، به هش های MD5 فقط می توان برای تشخیص پرونده های غیر عمدی یا تغییرات پیام اعتماد کرد. به دلیل ضعف الگوریتم می توان تغییرات عمدی را نقاب زد.

رمزهای مدرن

رمزنگاری امروز در اینترنت بسیار گسترده است. بخش عمده ای از فعالیت های اینترنتی ما با استفاده از TLS (Security Layer Security) رمزگذاری شده و کلیدها با استفاده از یک فرآیند نامتقارن رد و بدل می شوند..

رایانه ها در پردازش داده ها با استفاده از الگوریتم ها فوق العاده خوب هستند. پس از ورود رایانه ها به صحنه ، توسعه رمزگذاری منفجر شد. رایانه ها نه تنها ابزاری عالی برای ایجاد رمزهای رمزنگاری هستند ، بلکه برای شکستن رمزهای رمزنگاری از طریق رمزنگاری نیز بسیار مفید هستند. این بدان معنی است که همیشه با افزایش رمزهای رایانه ای و جلوگیری از بازنشانی رمزهای قدیمی ، از افزایش قدرت رایانه جلوگیری می شود زیرا شکستن آنها بسیار آسان است..

با توجه به این نبرد بی پایان قدرت محاسباتی ، رایانه هایی که از اینترنت استفاده می کنند ، معمولاً در هر زمان معینی از لیست بزرگی از رمزگذارها پشتیبانی می کنند. به این لیست رمزها یک مجموعه رمزنگاری گفته می شود و هنگامی که دو کامپیوتر به هم متصل می شوند ، لیست رمزهایی را که هر دو از آنها پشتیبانی می کنند به اشتراک می گذارند و برای رمزنگاری مشترک بین آنها ، رمزنگاری مشترک توافق می شود. این فرایند برای اطمینان از بیشترین قابلیت همکاری بین کاربران و سرورها در هر زمان معین وجود دارد.

رمزهایی مانند Enigma و DES (استاندارد رمزگذاری داده) خراب شده و دیگر برای استفاده رمزنگاری ایمن نیستند. تا به امروز ، RSA (Rivest ، Shamir ، Adleman) و AES (استاندارد رمزگذاری پیشرفته) در نظر گرفته شده ایمن هستند ، اما با افزایش قدرت محاسبه ، این روزها نیز سقوط می کنند و برای ادامه استفاده از رمزنگاری بر روی رمزهای جدید باید توسعه یابد. وب.

رمزنگاری کلید عمومی

رمزنگاری کلید عمومی یک سیستم نامتقارن است که امروزه توسط مردم و رایانه ها بسیار مورد استفاده قرار می گیرد. کلید مورد استفاده برای رمزگذاری داده ها اما رمزگشایی نکردن آن ، کلید عمومی است. هر گیرنده کلید عمومی خود را دارد که به طور گسترده در دسترس است. فرستندگان باید برای رمزگذاری پیام از کلید عمومی گیرنده در نظر گرفته شده استفاده کنند. سپس گیرنده می تواند برای رمزگشایی پیام از کلید مخفی همراه خود به نام کلید خصوصی استفاده کند.

RSA رمز اساسی است که در رمزنگاری Public Key استفاده می شود. رمزگذاری RSA دو عدد اصلی بسیار بزرگ را به عنوان بخشی از فرایند تولید کلید با هم ضرب می کند. قدرت آن متکی به این واقعیت است که یک دشمن باید به درستی آن محصول را به دو عدد اصلی که در ابتدا مورد استفاده قرار می گرفت ، نشان دهد. حتی با وجود توان محاسباتی امروز که در بیشتر موارد امکان پذیر نیست. ممکن است به یاد بیاورید که فاکتورسازی فرایند کاهش یک عدد به دو کوچکترین عدد است که می توان با هم ضرب کرد تا شماره اصلی تولید شود. شماره های اصلی فقط دو عامل دارند ، 1 و خودشان. من رمزنگاری کلید عمومی را با جزئیات بیشتر در اینجا شرح می دهم..

رمزنگاریهای نامتقارن کندتر از رمزگذاری های متقارن هستند ، اما اجرای کلید عمومی رمزنگاری نامتقارن یک مزیت بارز دارد: از آنجا که از کلید عمومی نمی توان برای رمزگشایی پیام ها استفاده کرد ، می توان بدون هیچ گونه ضمانتی به فرستنده ارسال کرد. بنابراین ، دیگر نیازی به تبادل کلید قبل از تبادل اولین پیام رمزگذاری شده خود نیست.

در مورد موارد کوچک مانند ایمیل ، رمزنگاری نامتقارن خوب است ، اما برای رمزگذاری در مقیاس بزرگ مانند دیسک های کل یا پشتیبان پرونده ، خیلی کند است. امروزه بیشتر سیستمهای رمزنگاری در مقیاس بزرگ از یک روش ترکیبی استفاده می کنند. رمزنگاری نامتقارن برای تبادل کلیدهای متقارن استفاده می شود و سپس از کلیدهای متقارن برای فرآیندهای رمزگذاری و رمزگشایی واقعی استفاده می شود.

متن رمزگذاری نشده

با توجه به قدرت محاسباتی امروز ما ، ممکن است به نظر برسد که کشف برخی نسخه های رمزگذاری شده بسیار قدیمی هنوز رمزنگاری نشده است.

نامه پایانی قاتل Zodiak

قاتل Zodiak قاتل سریالی بود که در اواخر دهه 60 چندین سال در کالیفرنیا وحشت کرد. قاتل در این مدت 4 پیام رمزنگاری را به پلیس ارسال کرد که چهارمین شماره از امروز ناگفته مانده است.

ادعاهایی وجود دارد مبنی بر اینکه مردم آن رمزنگاری آخر را خراب کرده اند ، اما چیزی که برای بررسی دقیق نتوانسته است.

سه پیام نهایی Enigma

هنوز همه پیام های Enigma رمزگشایی نشده اند. در حالی که در این زمینه ارزش نظامی کمی وجود دارد ، یک پروژه Enigma @ Home وجود دارد که می خواهد پیام های باقی مانده از سال 1942 را رمزگشایی کند. تقریباً مانند سایر پروژه های خانه مانند SETI @ Home ، این پروژه از چرخه های CPU اضافی در رایانه های اعضا استفاده می کند. تلاش برای رمزگشایی پیام های نهایی.

بعدی چیست?

رایانه هنوز هم یک علم جوان است. ما هنوز از نسخه 1 کار می کنیم ، به این معنی که رایانه های ما هنوز به عملکردهای باینری و صفر محدود هستند. محاسبات کوانتومی احتمالاً چیز مهم بعدی در محاسبات است و اساساً چگونگی کار محاسبات را به جای افزایش قدرت پردازش برای افزایش تعداد بیشتری از صفرها تغییر می دهد. مکانیک کوانتومی این عجیب و غریب را به اصطلاح “ابرقابل” نامیده است ، به این معنی که چیزی تا زمانی که مشاهده نشود می تواند در بیش از یک حالت باشد. مشهورترین آزمایش فکری که نشانگر ابرقابل تصور است ، گربه شرودینگر است ، جایی که گربه در یک جعبه زنده و مرده است تا زمانی که پس از مشاهده به یکی از آن حالتها سقوط کند..

در محاسبه این بدان معنی است که qubits (بیت های کوانتومی) به جای یک حالت باینری می توانند دو حالت داشته باشند. در حالی که کمی می تواند 1 یا 0 باشد ، یک qubit می تواند از طریق مفهوم ابرقابل اجرا باشد. این امر نه تنها ریاضیات سختی را ایجاد می کند ، مانند مواردی که برای انجام تعداد زیادی مورد استفاده قرار می گرفت ، بلکه ممکن است پایان حملات اصلی-در-میانه باشد..

ویژگی دیگر انتقال کوانتومی مفهوم “دخالت” است. تداخل ، رفتار الکترون های زیر اتمی برای عبور از یک سد و سپس دوباره در طرف دیگر است. دخالت فقط در صورتي كه كسي آن را رعايت نكرد (درخت ، جنگل ، كسي؟) مي تواند صورت گيرد. بنابراین از نظر تئوری غیرممکن خواهد بود که شخصی بتواند پیامی را که از طریق سیستم کوانتومی عبور می کند بدون اینکه کشف شود عبور دهد. مسیر الکترونها با مشاهده تغییر خواهد کرد و دیگر دخالت نمی شود ، بنابراین نشانگر این پیام مشاهده شده است. بهترین کامپیوتر کوانتومی در این زمان دارای چند کوبیت است ، اما این فناوری به سرعت در حال پیشرفت است.

“Scytale” اثر لورگن. CC Share-A-Like 3.0

لاستفاده شده است. همچنین ، هش ها در امنیت رمزنگاری و امضای دیجیتال نیز استفاده می شوند. رمزهای مونوآلفی رمزگذاری مونوآلفی یکی از ساده ترین روش های رمزنگاری است که در آن هر حرف یا عدد با یک حرف یا عدد دیگر جایگزین می شود. متن ساده متن ساده یا پیام اصلی است که باید رمزگذاری شود. رمزهای چندرسانه ای رمزگذاری چندرسانه ای شامل رمزگذاری تصاویر ، ویدئوها و صداها است. رمزگذاری جریان رمزگذاری جریان یک روش رمزنگاری است که در آن پیام به صورت پیوسته و به صورت جریان رمزنگاری می شود. کلیدهای متقارن / نامتقارن کلیدهای رمزگذاری متقارن و نامتقارن دو نوع کلید رمزگذاری هستند. در کلیدهای متقارن ، هر دو طرف از یک کلید مشترک استفاده می کنند ، در حالی که در کلیدهای نامتقارن ، هر طرف از یک کلید مختص به خود استفاده می کند. رمزنگاری تجزیه و تحلیل فرکانس رمزنگاری تجزیه و تحلیل فرکانس یک روش بسیار ساده برای شکستن رمزگذاری است که در آن تکرار حروف و کلمات در متن رمزگذاری شده بررسی می شود تا الگوهای تکراری شناسایی شوند. استفاده از کلیدهای رمزنگاری Superseded استفاده از کلیدهای رمزنگاری Superseded به دلیل آسیب پذیری های امنیتی و قدیمی شدن آنها توسط روش های جدیدتر و امن تر جایگزین شده است. محاسبات کوانتومی و رمزنگاری محاسبات کوانتومی و رمزنگاری یکی از چالش های بزرگ در رمزنگاری است که در آن محاسبات کوانتومی می توانند رمزنگاری های مدرن را شکست دهند. رمزنگاری کلید عمومی رمزنگاری کلید عمومی یک روش رمزنگاری است که در آن دو کلید مختلف برای رمزگذاری و رمزگشایی استفاده می شود. این روش برای امنیت ارتباطات اینترنتی و امضای دیجیتال استفاده می شود. نامه پایانی قاتل Zodiak نامه پایانی قاتل Zodiak یکی از معروف تر

لاستفاده شده است. همچنین ، هش ها در امنیت رمزنگاری و امضای دیجیتال نیز استفاده می شوند. رمزهای مونوآلفی رمزگذاری مونوآلفی یکی از ساده ترین روش های رمزنگاری است که در آن هر حرف یا عدد با یک حرف یا عدد دیگر جایگزین می شود. متن ساده متن ساده یا پیام اصلی است که باید رمزگذاری شود. رمزهای چندرسانه ای رمزگذاری چندرسانه ای شامل رمزگذاری تصاویر ، ویدئوها و صداها است. رمزگذاری جریان رمزگذاری جریان یک روش رمزنگاری است که در آن پیام به صورت پیوسته و به صورت جریان رمزنگاری می شود. کلیدهای متقارن / نامتقارن کلیدهای رمزگذاری متقارن و نامتقارن دو نوع کلید رمزگذاری هستند. در کلیدهای متقارن ، هر دو طرف از یک کلید مشترک استفاده می کنند ، در حالی که در کلیدهای نامتقارن ، هر طرف از یک کلید مختص به خود استفاده می کند. رمزنگاری تجزیه و تحلیل فرکانس رمزنگاری تجزیه و تحلیل فرکانس یک روش بسیار ساده برای شکستن رمزگذاری است که در آن از تکرار حروف و کلمات در متن رمزگذاری شده برای تشخیص الگوهای مشترک استفاده می شود. استفاده از کلیدهای رمزنگاری Superseded استفاده از کلیدهای رمزنگاری Superseded به دلیل ضعف امنیتی آنها در حال حاضر توسط کلیدهای رمزنگاری مدرن جایگزین شده است. محاسبات کوانتومی و رمزنگاری محاسبات کوانتومی و رمزنگاری یکی از چالش های بزرگ در رمزنگاری است که در آن محاسبات کوانتومی برای شکستن رمزگذاری استفاده می شوند. رمزنگاری کلید عمومی رمزنگاری کلید عمومی یک روش رمزنگاری است که در آن دو کلید مختلف برای رمزگذاری و رمزگشایی استفاده می شود. این روش برای امنیت ارتباطات اینترنتی و امضای دیجیتال استفاده می شود. نامه پایانی قاتل Zodiak نامه پایانی قاتل Zodiak یکی از معروف ترین متون رمزگذاری نشده است

لاستفاده شده است. همچنین ، هش ها در امنیت رمزنگاری و امضای دیجیتال نیز استفاده می شوند. رمزهای مونوآلفی رمزگذاری مونوآلفی یکی از ساده ترین روش های رمزنگاری است که در آن هر حرف یا عدد با یک حرف یا عدد دیگر جایگزین می شود. متن ساده متن ساده یا پیام اصلی است که قرار است رمزگذاری شود. رمزهای چندرسانه ای رمزگذاری چندرسانه ای شامل رمزگذاری تصاویر ، ویدئوها و صداها است. رمزگذاری جریان رمزگذاری جریان یک روش رمزنگاری است که در آن پیام به صورت پیوسته و به صورت جریان رمزنگاری می شود. کلیدهای متقارن / نامتقارن کلیدهای رمزگذاری متقارن و نامتقارن دو نوع کلید رمزگذاری هستند. در کلیدهای متقارن ، یک کلید برای رمزگذاری و رمزگشایی استفاده می شود ، در حالی که در کلیدهای نامتقارن ، دو کلید مجزا برای رمزگذاری و رمزگشایی وجود دارد. رمزنگاری تجزیه و تحلیل فرکانس رمزنگاری تجزیه و تحلیل فرکانس یک روش بسیار ساده برای شکستن رمزگذاری است که در آن فرکانس حروف در متن رمزگذاری شده تحلیل می شود. استفاده از کلیدهای رمزنگاری Superseded استفاده از کلیدهای رمزنگاری Superseded یک روش قدیمی برای رمزنگاری است که در حال حاضر توسط روش های رمزنگاری مدرن جایگزین شده است. محاسبات کوانتومی و رمزنگاری محاسبات کوانتومی و رمزنگاری یک حوزه جدید در رمزنگاری است که در آن از قوانین فیزیک کوانتومی برای رمزنگاری استفاده می شود. کلیدهای رمزگذاری کلیدهای رمزگذاری برای رمزگذاری و رمزگشایی پیام استفاده می شوند. کلیدهای رمزگذاری باید برای هر دو طرف شناخته شده باشند و باید به اندازه ای دقیق باشند که روش ها توسط افراد بد حدس زده نشوند. رمزهای قابل توجهی رمزهای قابل توجهی شامل رمزگذاری Vigenère ، Pigpen Cipher ، رمزگذاری Playfair ، پد های یک ب