امنیت دسکتاپ لینوکس به طور کلی قوی تر از ویندوز به نظر می رسد. با این حال ، این بدان معنی نیست که می توانید دسک تاپ Linux خود را نصب و فراموش کنید. به اندازه هر سیستم عامل دیگر به حفاظت نیاز دارد. در این مقاله توصیه های عملی در مورد چگونگی انجام این کار ارائه خواهیم کرد.

با شروع کار ، یک مرور کوتاه در مورد چگونگی طراحی و توسعه لینوکس به شما کمک خواهد کرد تا درک کنید چرا امنیت دسک تاپ لینوکس سخت تر از سایر سیستم عامل های دسک تاپ است..

تاریخچه مختصری از لینوکس

در اوایل دهه 90 دانشجویی در دانشگاه فنلاندی به نام Linus Torvalds پس از الهام گرفتن از یک سیستم عامل شبیه یونیکس به نام MINIX که با الهام از کار درآمد ، شروع به کار بر روی هسته مشابه یونیکس کرد. این هسته بلوغ شد و در نهایت هسته سیستم عامل هایی مانند Android ، ChromeOS و سیستم عامل دسک تاپ / سرور که امروزه به عنوان لینوکس از آنها یاد می کنیم شد..

لینوکس مناسب تنها هسته سیستم عامل است که انسانها با آنها ارتباط برقرار نمی کنند. همه آنچه شما تاکنون در یک دستگاه لینوکس دیده اید یک برنامه کاربردی است و نه لینوکس ، اما این نام حاکی از نشان دادن کل سیستم عامل است ، بیشتر به پروژه ریچارد استالمن و پروژه GNU (Gnu’s Un Unix) نیست..

پروژه GNU از زمان Torvalds 14 ساله و 7 سال قبل از تصحیح هسته Linux شروع شد. ریچارد استالمن ، ریچارد استالمن (RMS در حلقههای هکر) که پیشتر این موضوع را تشخیص داده بود تا مردم بتوانند دادههای دیجیتالی خود را در اختیار داشته باشند ، همه چیز برای ایجاد آن داده ها ، از جمله سیستم عامل و تمام اجزای جانبی آن ، باید غیر اختصاصی باشد. بدین منظور RMS پروژه GNU را تأسیس کرد و اولین مجوز نرم افزاری Free (مانند غیر اختصاصی) را که در سال 1989 به عنوان مجوز عمومی GNU معروف است در سال 1989 نوشت. تا سال 1991 ، پروژه گنو تعدادی از برنامه های اقتصادی ایجاد کرده بود اما هنوز وجود نداشت. هسته کار ، که به GNU Hurd لقب گرفته است. هسته لینوکس Torvald به یک جایگزین مناسب تر برای Hurd تبدیل شد و به دلیل اینکه Torvald آن را تحت مجوز عمومی GNU منتشر کرد ، ترکیب آن با ابزارهای GNU مصلحت تر شد. بنابراین اولین سیستم عامل غیر اختصاصی به وجود آمد.

زمینه:

کلمه Free در محافل نرم افزاری به نرم افزاری اطلاق می شود که اختصاصی نیست و برای هر منظور قابل استفاده است. تمایز بین دو معنای احتمالی کلمه آزاد با عبارت Free به صورت گفتار یا آزاد مانند در آبجو توضیح داده شده است. در تلاش برای انتقال این تمایز آسان تر ، اصطلاح نرم افزار منبع آزاد / آزاد (F / LOSS ، یا FLOSS ، گاهی اوقات فقط FOSS) به عنوان راهی برای در هم آمیختن آزادی و آزادی انتخاب شد. در هر صورت ، takeaway کلمه رایگان در این زمینه است به این واقعیت اشاره دارد که این نرم افزار غیر اختصاصی است و استفاده و اصلاح آن رایگان است..

پروژه گنو معتقد است که لینوکس امروز واقعاً نرم افزاری GNU است که با یک هسته لینوکس کار می کند و بنابراین باید به درستی با نام GNU / Linux نامیده شود تا اطمینان حاصل شود که پروژه GNU اعتبار مناسبی برای ابزارهای آنها کسب می کند. متأسفانه ، انسانها نشان داده اند كه احتمالاً زحمت كشیدن زبانهای خود را در اطراف عبارت GNU / Linux ندارند ، بنابراین نبرد همه چیز از دست رفته است.

بازگشت به هسته Torvald: MINIX یک سیستم عامل آموزشی لخت و استخوان بود که توسط اندرو تاننباوم به عنوان ابزاری برای کتاب درسی خود که Torvalds در دانشگاه از آن استفاده می کرد ، نوشت. MINIX هنوز هم امروز وجود دارد و در درجه اول به سیستم های جاسازی شده کم منبع توجه می شود. توروالدز از این دانش برای ایجاد هسته خود استفاده کرد و لینوکس متولد شد.

تعاریف

هسته

لینوکس یک هسته یکپارچه است. بدون اینکه وارد علفهای هرز بشویم ، این اساساً بدین معنی است که هسته کاملاً در فضای هسته عمل می کند. حافظه رایانه به روش های مختلف در دسترس است. حافظه دسترسی به برنامه های کاربر به فضای کاربر گفته می شود. حافظه ای که فقط فرآیندهای ممتاز مانند آنچه مورد نیاز سیستم عامل است فقط در فضای هسته موجود است. این بدان معنی است که برنامه های کاربردی کاربر روی سیستم عامل تأثیر دارد زیرا برنامه ها به فرآیندهای هسته دسترسی ندارند.

بد افزار

Malware اصطلاح عمومی برای هر نوع نرم افزاری است که کار بدی انجام می دهد. ویروس ها ، برنامه های بالقوه ناخواسته (PUP) و Spyware همه نمونه های بدافزار هستند.

جاسوسی

جاسوس افزار تلاش می کند تا اطلاعات حساس را از رایانه شما سرقت کند و آن را به شخص بد منتقل کند. روشهای رایج جاسوسی keylogger ها هستند ، که کلیدهای شما را فشار می دهند ، و ردیاب های مرورگر که سایتهایی را که در وب بازدید می کنید ردیابی می کنند..

سبد

سبد های Ro هستندپایین خالصکارهایی که برای شروع حملات توزیع انکار سرویس (DDoS) علیه وب سایت ها استفاده می شود. به منظور پایین آوردن یک وب سایت هدف ، یک مهاجم معمولاً به هزاران ، اگرنه صدها هزار نفر از رایانه ها در اختیار او باشد. از آنجا که در واقع مالکیت یا اجاره بسیاری از رایانه ها عملی نیست ، افراد بد از کامپیوتر شما استفاده می کنند.

آنها این کار را با ترساندن شما برای نصب کد botnet روی رایانه شما ، معمولاً از طریق تکنیک های استاندارد فیشینگ انجام می دهند. پس از نصب نرم افزارهای مخرب botnet روی سیستم شما ، معمولاً در یک کانال IRC به شخص بد گزارش می شود و سپس به خواب می رود. هنگامی که مرد بد دارای ربات های کافی برای رفتن است ، او دستوراتی را برای آنها و ربات موجود در رایانه شما و بسیاری دیگر صادر می کند ، به زندگی می آیید و شروع به ارسال ترافیک سوء استفاده کننده در سایت مورد نظر می کنید. شما ، کاربر ، با کوشش آگاهانه از رایانه خود در این روش استفاده می کنید.

ویروس ها و کرم ها

ویروس یا کرم قطعه نرم افزارهای مخرب است که ویژگی اضافی توانایی تکثیر خود را دارد. اکثر بدافزارها یک بار خود را نصب می کنند و اگر شخص بد بخواهد کامپیوتر دیگری را آلوده کند مجبور است صاحب آن رایانه را متقاعد کند که همچنین بدافزار خود را نصب کند و غیره. در مقابل ، ویروس یا کرم خود را نصب می کند و سپس به دنبال سایر رایانه های متصل به شبکه می شود که بتواند خودش را کپی کند.

شیوع اخیر WannaCry و سایر حملات باج افزار کرم ها بوده است. یک نفر در سازمان به اشتباه روی پیوند فیشینگ کلیک کرده و کرم روی رایانه آنها نصب شده است. سپس برای یافتن رایانه های دیگر از طریق شبکه خزنده شد و در مدت زمان بسیار کوتاهی هر رایانه ای از شبکه آلوده شد.

راه هایی که لینوکس از ویندوز ایمن تر است

امتیازات به طور پیش فرض

یک اصل امنیتی بسیار اساسی ، اصل حداقل امتیاز است. این اصل بیان می دارد که به هر نهاد ، کاربر یا در غیر این صورت فقط باید حداقل امتیازاتی را که برای انجام کار خود نیاز دارد و بیشتر از آن برخوردار نیست. به عنوان مثال ، کاربری که فقط به ایجاد اسناد و چاپ آنها نیاز دارد ، نیازی به توانایی تغییر محافظ صفحه نمایش یا دسترسی به اینترنت ندارد.

برای سیستم عامل های چند کاربره ، یک اصل به همان اندازه مهم Isolation است. اصل انزوا از جهات مختلفی به کار می رود. در این حالت بهتر است برای توصیف جدایی کاربر استفاده شود. فعالیت های یک کاربر مجاز نیست که روی دیگران تأثیر بگذارد ، و داده های متعلق به یک کاربر باید برای کاربر دیگری قابل دسترسی باشد مگر اینکه به طور خاص مجاز باشد.

لینوکس از روز اول به عنوان یک سیستم عامل چند کاربره ساخته شده است و به همین دلیل این اصول پخته شده است. ویندوز به عنوان یک سیستم دسک تاپ تک کاربره طراحی شده است و با گذشت زمان عملکردهای مختلفی برای اضافه کردن نقاط ضعف در طراحی اصلی به آن اضافه شده است. جهانی متصل به اینترنت.

توزیع های رایج لینوکس یک حساب کاربری غیر ممتاز برای استفاده روزانه ایجاد می کنند در حالی که یک کاربر ویندوز رومیزی معمولاً یک کاربر در سطح سرپرست است. کنترل حساب کاربری (UAC) برای ایجاد بیشتر موانع نصب در ویندوز ویستا معرفی شده است و از کاربران خواسته است تا در صورت درخواست ، برخی اقدامات خاص را با کلیک بر روی دکمه OK مجاز سازند..

با نیاز به امتیازات سرپرست برای نصب برنامه ها ، استقرار بدافزار سخت تر است. با این حال ، ضعیف ترین پیوند در هر زنجیره امنیتی کاربر است. در حالی که این ابزارهای افزایش امتیاز در حال حاضر در جهان کاملاً کاربردی هستند ، بسیاری از کاربران به سادگی کلمه عبور سرور خود را تایپ می کنند ، یا بر روی دکمه OK کلیک می کنند تا اجازه دهند فعالیت های بسیار ممتازی در هر زمان اعلان سریع انجام شود. یک پایگاه کاربر بزرگ که دانش لازم را برای درک دلیل درخواست آنها برای تهیه مدارک معتبر از خود نشان نمی دهد ، کارایی این ابزارها را بسیار سخت می کند.

فرزندخواندگی

بحث زیادی در مورد این وجود دارد که آیا نرخ پذیرش کمتر از لینوکس به یک هدف کوچکتر برای بدافزارها منجر می شود و بنابراین ، عفونت های کمتری رخ می دهد یا خیر..

همه بدافزارها مساوی ایجاد نمی شوند. نویسندگان بدافزار برنامه های خود را با هدف خاصی در ذهن می نویسند. بسیاری از برنامه های بدافزار برای استخدام رایانه های غیرمترقبه برای تبدیل شدن به بخشی از بات نت استفاده می شود. برخی از بدافزارها برای سرقت اطلاعات ورود به سایتهای حساس نوشته شده اند. برخی نوشته شده است تا رایانه ای که روی آن نصب شده است را خراب کنید. در هر یک از این موارد ، نویسنده بدافزار می خواهد کارآمد باشد. هدف این است که یک بار کد را بنویسید و سپس بارها و بارها آنرا در تعداد رایانه های مختلف مستقر کنید. با توجه به این هدف ، بدیهی است که نوشتن نرم افزارهای مخرب برای ویندوز هدف بهتری نسبت به نوشتن نرم افزارهای مخرب برای لینوکس است.

کشف واقعی نرخ پذیرش لینوکس تقریباً غیرممکن است. بخشی از مشکل این است که لینوکس تعبیه شده است به اندازه بسیاری از دستگاه های مصرف کننده که حتی نمی توان نحوه حساب کردن یک دستگاه به عنوان دستگاه لینوکس را نیز مشخص کرد. مانع اصلی دیگر این است که لینوکس رومیزی نرم افزار FLOSS است ، بنابراین هیچ شماره فروش قابل استفاده نیست. تمام کاری که ما واقعاً می توانیم انجام دهیم این است که به داده های ثانویه مانند بارگیری لینوکس نگاه کنیم یا از مردم بخواهیم که به عنوان کاربران لینوکس ثبت نام کنند. روش های مختلف ، پذیرش دسک تاپ لینوکس را بین هر یک بین 34 تا 34 درصد قرار داده است ، که این تنوع گسترده ای است و همه غیر از فایده آن نیست. برخی از خودی های صنعت یادآور می شوند که معیارهای تقریباً در تمام مطالعات آمریکا محور است ، بنابراین آنها سهم بازار جهانی را منعکس نمی کنند و ممکن است در سراسر جهان 12 درصد باشد..

با این حال ، آنچه ما می دانیم این است که بعید است که تعداد دسک تاپ های Linux بیشتر از دسک تاپ های ویندوز استفاده شود. به عنوان یک نویسنده نرم افزارهای مخرب ، نوشتن کد ویندوز منطقی تر خواهد بود زیرا این کار یک پایگاه حمله گسترده تر را برای کار با آنها فراهم می کند.

متن باز

روش توسعه نرم افزار منبع باز برعکس چگونگی توسعه نرم افزار در گذشته است. اکثر برنامه های نرم افزاری بصورت داخلی ساخته شده اند و کد منبع آن اختصاصی است و از هر کسی خارج از شرکت پنهان می شود. در مقابل ، نرم افزار منبع باز دقیقاً همین است – باز. در مخازن کد عمومی منتشر شده است تا هر کسی بتواند کد را ببیند ، آن را برای اشکالات بررسی کند و حتی آن را اصلاح کند و تغییرات خود را به پروژه اصلی کمک کند.

طرفداران منبع آزاد از قانون Linus استفاده می کنند تا نشان دهند که چرا این روش پیشرفت بهتری است.

قانون لینوس:

با توجه به اندازه کافی ابرو ، تمام اشکالات کم عمق است.

مخالفان منبع آزاد از مشاهدات رابرت گلس استفاده می كنند كه از آنجا كه تعداد ایرادات كشف شده در كد با میزان بازرسان به طور خطی مقیاس نمی شود ، قانون یک مغالطه است. به نظر می رسد که برخی از این شایستگی ها وجود دارد. نمونه هایی از پروژه های منبع باز وجود دارد که سال ها پس از معرفی برای اولین بار اشکالات آنها را کشف کرده است.

AppArmor

برنامهلکشن زره یک ویژگی کنترل دسترسی اجباری (MAC) در سطح هسته است که برنامه ها را از دسترسی به کلاس های منابع رایانه ای محدود می کند. به عنوان مثال ، AppArmor می تواند یک پردازنده کلمه را به خواندن و نوشتن پرونده ها بر روی هارد دیسک محلی اجازه دهد ، اما منکر دسترسی آن به اینترنت برای ارسال پیام است..

به یاد بیاورید که پس از نوشتن نرم افزارهای مخرب ، سخت ترین کار بعدی افراد بد این است که افراد را به سمت راه اندازی آن روی سیستم های خود فریب دهید. یک روش معمول برای انجام این کار ، بدافزارهای داخل انواع کاملاً متفاوت فایل ، به عنوان مثال فایلهای زیرنویس فیلم است. برنامه ای مانند AppArmor می تواند پیکربندی شده باشد تا این پرونده ها را از هرگونه قابلیت نوشتن یا اینترنت اجازه ندهد ، زیرا یک فایل زیرنویس هیچ نیازی به این توابع ندارد. با این کار ، هر بدافزار موجود در پرونده قادر به کپی کردن خود یا تماس با منزل به عنوان یک عضو تازه استخدام botnet نیست.

AppArmor به هسته هسته لینوکس 2.6.36 (اکتبر 2010) معرفی شد و اولین بار در OpenSUSE Linux ظاهر شد و از سال 7.10 به طور پیش فرض در اوبونتو فعال شده است. AppArmor به احتمال زیاد نیازی به تنظیم زیادی برای یک سیستم دسک تاپ استاندارد ندارد زیرا تنظیمات پیش فرض آن به اندازه کافی خوب است تا بیشتر تلاش های بدافزار را مهیا کند. توضیحی عمیق تر درباره چگونگی کار AppArmor و نحوه سفارشی سازی آن در ویکی اوبونتو است.

SELinux

سکمبود انرژی هnhaced لینوکس یکی دیگر از سیستم های MAC است که چندین سال از AppArmor پشتیبانی می کند. آژانس امنیت ملی ایالات متحده (NSA) SELinux را به عنوان یک سری از هسته های هسته و ابزار فضای کاربر ایجاد کرد. این اولین بار در نسخه تست 2.6.0 هسته لینوکس (2003) گنجانده شده است..

بیشتر کاربران رومیزی SELinux را برای پیکربندی پیچیده می دانند ، همچنین به یک سیستم پرونده ای نیاز دارد که از برچسب ها پشتیبانی کند ، در حالی که AppArmor به نوع سیستم فایل اهمیتی نمی دهد. به همین دلایل ، AppArmor به عنوان سیستم غالب MAC برای سیستمهای دسکتاپ لینوکس در نظر گرفته شده است.

چگونه از دستگاه لینوکس خود محافظت کنید

آنتی ویروس

مقالاتی در اینترنت وجود دارد که ادعا می کنند آنتی ویروس فقط در دسک تاپ لینوکس مورد نیاز نیست. این دیدگاه کوتاه بینانه در جهان به گسترش بدافزار کمک می کند. هر رایانه متصل به اینترنت در آن شبکه شرکت می کند و توانایی دریافت فایل های مخرب را دارد. به معنای واقعی کلمه ، اجرای آنتی ویروس روی لینوکس هیچ هزینه ای ندارد ، بنابراین این یک راز است که چرا برخی نویسندگان احساس می کنند استفاده نکردن از آنتی ویروس لینوکس ارزش ریسک را دارد. شواهد زیادی در مورد وجود بدافزار لینوکس وجود دارد.

مهم است که آنتی ویروس را بر روی دستگاه لینوکس اجرا کنید حتی اگر احساس می کنید در معرض خطر آلودگی نیستید. بیشتر دسک تاپ های لینوکس بخشی از شبکه خانگی یا اداری هستند که شامل رایانه های ویندوز نیز می شوند. اگرچه بعید نیست که یک دستگاه لینوکس بتواند به ویروس ویندوز آلوده شود ، اما به راحتی می تواند این بدافزار را به دستگاه های ویندوز منتقل کند. برای بدتر شدن امور ، سرورهای لینوکس غالباً به عنوان سرورهای پرونده یا سرورهای پستی در محیط های اداری مورد استفاده قرار می گیرند ، به این معنی که آنها دائما در حال تبادل پرونده ها با سایر رایانه های موجود در دفتر هستند. یک پرونده مخرب ذخیره شده در دستگاه لینوکس که در ایستگاه های کاری ویندوز ارائه می شود ، بد است که آنتی ویروس به تشخیص کمک می کند.

ClamAV یک برنامه آنتی ویروس رایج F / LOSS است که به راحتی از مخازن اوبونتو قابل نصب است. مقاله ای که من به آن پیوند داده ام ، دستورالعمل های دقیقی درباره نحوه نصب و پیکربندی ClamAV دارد.

نصب آن بر روی کرنش دبیان مانند خود Debian یا هر یک از انواع Ubuntu معمولاً به سادگی با استفاده از apt-get است..

به روز رسانی مناسب سودو && sudo apt-get install clamav clamtk

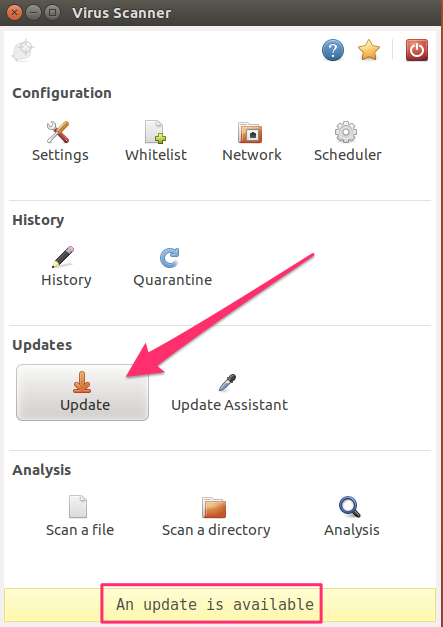

این دستور باید clamav ، Freshclam (به روزرسانی امضا) و رابط کاربری گرافیکی (clamtk) را نصب کند. بلافاصله بعد از نصب می خواهید ClamAV را به روز کنید تا مطمئن شوید که بیشترین امضاها را دارید. این را می توان از طریق صفحه تنظیمات در رابط کاربری ClamTK انجام داد.

یا می توانید با استفاده از دستور newclam آن را از خط فرمان انجام دهید.

$ sudo Freshclam

روند بروزرسانی ClamAV در Sun 16 16 08:58:18 [year] آغاز شد

main.cld به روز است (نسخه: 58 ، ثانیه: 4566249 ، سطح f: 60 ، سازنده: sigmgr)

Daily.cld به روز است (نسخه: 23568 ، Sss: 1740160 ، سطح f: 63 ، سازنده: neo)

bytecode.cld به روز است (نسخه: 306 ، ثانیه: 65 ، سطح f: 63 ، سازنده: raynman)

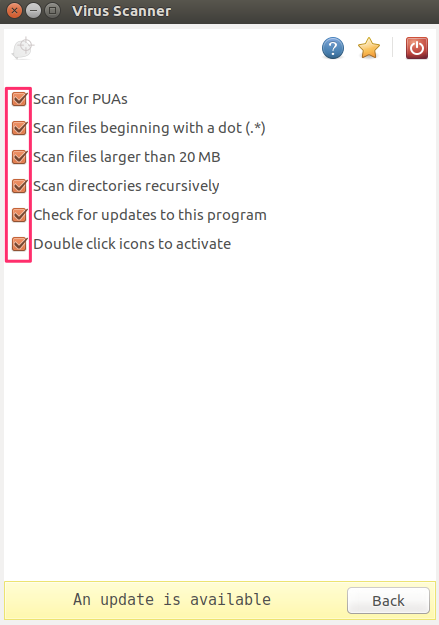

در مرحله بعد ، اطمینان حاصل کنید که ClamAV در گزینه تنظیمات ، هر نوع بدافزار را اسکن می کند.

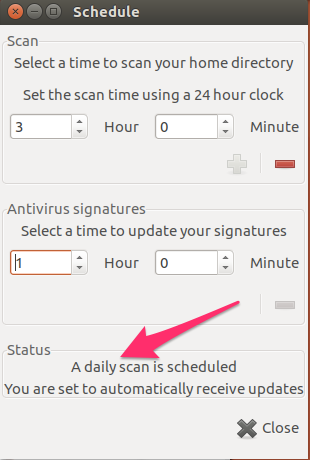

سرانجام ، تنظیم یک برنامه اسکن که می تواند از طریق صفحه زمانبند نیز انجام شود ، منطقی است.

ClamAV را می توان با استفاده از yum یا مدیر بسته های ویژه distro در Redhat Packagmage Manager (RPM) نصب کرد..

sudo yum نصب clamav clamd

روتکیت

Rootkits خطر دیگری است و برنامه های ضد ویروس قادر به تشخیص آنها نیستند. از آنجا که ویروس فقط در صورت اجرای یک کاربر توسط root یا سرپرست می تواند یک سیستم را آلوده کند ، یک وکتور حمله مشترک برای لینوکس این است که کاربر را در نصب یکی از این ریشه ها فریب دهد. rootkit بخشی از بدافزار است که قادر است مجوزهای سطح ریشه را در جعبه لینوکس بدست آورد بدون اینکه کاربر آن را بشناسد. Rootkits بطور کلی با دیگر نرم افزارهای دارای ظاهر مشروعیت همراه است که کاربر را برای تبدیل شدن به ریشه برای نصب ترفند می کند. در آن زمان ، rootkit نیز نصب می کند و از آنجا که نصب به عنوان کاربر root انجام شده است ، اکنون rootkit دارای مجوزهای ریشه ای نیز می باشد. Rootkits بسیار سخت است زیرا قابلیت تغییر پرونده در سیستم را دارند و این بدان معنی است که آنها قادر به پیگیری آهنگ های خود هستند. برخی از افراد بد دست و پا شکسته هستند ، و گاهی اوقات اسکن کردن برای rootkits با استفاده از برنامه هایی مانند chkrootkit می تواند از کشف آن پرده بکشد. اگر سیستم شما به rootkit آلوده شده است ، بهترین کار شما این است که فرض کنید کل سیستم به خطر افتاده است و آن را فرمت کنید. اگر نتوانید تعیین کنید که rootkit از ابتدا از کجا تهیه شده است ، باید از نصب نسخه پشتیبان نیز احتیاط کنید. ممکن است در نهایت نصب دوباره rootkit تمام شود.

Chkrootkit را می توان با استفاده از apt-get از مخازن اوبونتو نصب کرد.

$ sudo apt-get chkrootkit را نصب کنید

دستور هماهنگ در یک سیستم مبتنی بر RPM:

$ sudo yum chkrootkit را نصب کنید

برای دیدن تست هایی که ckrootkit می تواند انجام دهد ، از کلید -l (L) استفاده کنید:

$ chkrootkit -l

/ usr / sbin / chkrootkit: آزمونها: بیگانگان asp bindshell lkm rexedcs sniffer w55808 wted scalper slapper z2 chkutmp OSX_RSPLUG amd basename biff chfn chsh cron crontab date du dirname echo egrep envdet spd hpsp spp grepsp spd grepsp lsof mail mingetty netstat به نام passwd pidof pop2 pop3 ps pstree rpcinfo rlogind rshd slogin sendmail sshd syslogd tar tcpd tcpdump top telnetd به موقع traceroute vdir w بنویسید

فرمان sudo chkrootkit را می توان بدون هیچ گزینه ای اجرا کرد که تمام آزمایشات را انجام می دهد. خروجی زیادی از این نوع چک وجود دارد. اهمیت هر نتیجه در ستون سمت راست است و می تواند از Pootkit Possible تا پرونده های مشکوک متغیر باشد..

جستجوی لینوکس / Ebury – عملیات Windigo ssh … ممکن Linux / Ebury – عملیات Windigo installetd

در جستجوی Linux Rootkit 64 بیتی … هیچ چیزی یافت نشد

در جستجوی پرونده ها و خطاهای مشکوک ، ممکن است مدتی طول بکشد … پرونده ها و فهرست های مشکوک زیر پیدا شد:

/usr/lib/python3/dist-packages/PyQt4/uic/widget-plugins/.noinit

چک کردن “chfn” … آلوده نیست

یک مدیر سیستم صالح برای ارزیابی این پیام ها نیاز دارد. از نظر ماهیت ، روت کیت ها بسیار دشوار هستند ، بنابراین chkrootkit معمولاً فقط وقتی به شما می آموزد که چیزی کاملاً درست نبیند ، به شما اطلاع می دهد. برای تعیین اینکه آیا یک خطر واقعی وجود دارد یا اینکه این یک مثبت کاذب است یا نه ، یک سیستم عامل برای بررسی هر مورد نیاز دارد.

سه گانه

بدون بحث Tripwire بحث در مورد امنیت لینوکس دشوار است. Tripwire یک سیستم تشخیص نفوذ مبتنی بر میزبان است. این بدان معناست که به جای شبکه روی یک هاست (رایانه) نصب شده است و می تواند تشخیص دهد که آیا پرونده ها توسط یک متجاوز تغییر یافته اند..

من فقط در این مقاله به آن اشاره می کنم تا خاطرنشان کنم که Tripwire برای استفاده در سرورها در نظر گرفته شده است نه دسک تاپ. احتمالاً از لحاظ نظری نصب آن بر روی دسکتاپ امکان پذیر است ، اگرچه این هدف مورد نظر آن نیست.

دیواره آتش

همه ما تا الان با کلمه firewall آشنا شده ایم ، اما ممکن است مشخص نباشد که چه کاری انجام می دهد. دیوار آتش واقعی و جسمی دیواری مقاوم در برابر آتش است که می تواند آتش سوزی یک اتاق را از انتشار آن به اتاق دیگر متوقف کند. دیوار آتش واقعی در ساختمانهای اداری و مجتمع های آپارتمانی متداول است. با استفاده از این مفهوم به اینترنت ، فایروال نرم افزاری است که مانع ورود ترافیک یک بخش از شبکه به بخش دیگری می شود. به طور خاص ، آن را متوقف می کند ترافیک از اینترنت به شبکه خانگی شما مگر اینکه به طور خاص درخواست شده است.

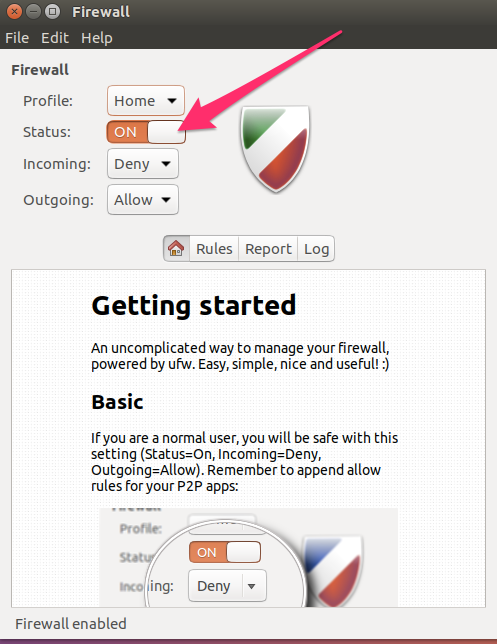

احتمالاً این روزها بیشتر خانه ها روتر دارند و روتر عملکردهای اساسی فایروال را انجام می دهد. یک روتر برای پذیرفتن اتصالات ورودی به هیچ وجه نباید تنظیم شود ، اما بهتر است همیشه دستورالعمل های روتر را بررسی کنید تا مطمئن شوید. بررسی مضاعف خوب برای درگاه های ورودی باز ، Gieldson’s Shield’s Up است! چکر بندر.

انواع اوبونتو با نصب Ultimate Firewall (UFW) یا در مخازن موجود است. برای دیدن اینکه آیا در خط فرمان ufw نصب شده است یا خیر. اگر چیزی شبیه به $ ufw دریافت کنید

خطا: پس از نصب آن استدلال کافی نمی کند. اگر نصب نشده باشد ، کارآزمایی مناسب برای شما انجام می دهد. در صورت تمایل ، رابط کاربری گرافیکی UFW را پیکربندی کنید ، اگر می خواهید فقط با پوسته کار ساده ای باشد ، gufw را نصب کنید..

$ sudo apt-get install ufw gufw

UFW بعد از نصب فعال نمی شود.

وضعیت سودو ufw

وضعیت: غیرفعال

ابتدا باید یک یا دو قانون وضع کنید ، سپس می توانید آن را فعال کنید. برای اجازه دسترسی فقط به IP من از طریق SSH ، این دستور به این شکل به نظر می رسد (از IP شخصی خود استفاده کنید ، نه 11.22.33.44):

$ sudo ufw اجازه می دهد tcp از 11.22.33.44 را به هر درگاه 2222 برساند

برای بررسی اینکه آیا طول کشید ، از وضعیت استفاده کنید:

وضعیت سودو ufw

وضعیت: فعال

به عمل از

– —— —-

2222 ALLOW 11.22.33.44

برای حذف یک قانون ، ساده ترین انجام آن با شماره است. وضعیت را با آن گزینه شماره اجرا کنید و سپس آن قانون را حذف کنید:

شماره sudo ufw شماره گذاری شد

وضعیت: فعال

به عمل از

– —— —-

[1] 2222 در 11.22.33.44 $ مجازات sudo ufw 1 را حذف کنید

حذف:

از 11.22.33.44 به هر پورت 2222 پروتکل TCP اجازه دهید

ادامه کار (y | n)?

برای فعال کردن دیوار آتش ، از فعال کردن گزینه ها استفاده کنید:

$ sudo ufw را فعال کنید

فرمان ممکن است اتصالات ssh موجود را مختل کند. با عمل (y | n) ادامه دهید؟ ی

فایروال در هنگام راه اندازی سیستم فعال و فعال است

برای غیرفعال کردن آن ، غیرفعال کنید:

$ sudo ufw غیرفعال است

فایروال در هنگام راه اندازی سیستم متوقف و غیرفعال شد

UFW واقعاً جلوی IPTables است زیرا می توانید وقتی UFW را فعال کردید ببینید آیا iptables sudo را اجرا می کنید یا خیر. بسیاری از قسمتهای جلوی IPTable وجود دارد ، یا می توان از IPT جداول استفاده کرد ، اما UFW این کار را بسیار آسان می کند.

رابط کاربر گرافیکی اجازه می دهد تا تمام توابع یکسان باشد.

به روزرسانی ها

برخی از بردارهای حمله ای که به راحتی قابل استفاده هستند در نقاط ضعف شناخته شده اند. در نظر هکرها ، اصطلاح [سوءاستفاده روز صفر] (https://en.wikipedia.org/wiki/Zero-day_ (محاسبات) (یا فقط 0 روز)) به یک بهره برداری اطلاق می شود که کشف شده است اما هنوز مشخص نیست. در واقع ، این به فروشنده صفر می دهد تا پس از آنکه از آن آگاه شود ، آن را تعمیر کند. این بدان معنی است که روزهای صفر خطرناک ترین سوءاستفاده ها است زیرا افراد بدجنس فعالانه از آن سوء استفاده می کنند در حالی که فروشنده در حال مسابقه است. دیر یا زود ، فروشنده آن را تکه تکه می کند و به روزرسانی را برای محصول خود صادر می کند که آن بهره برداری را می بندد..

وقتی فروشنده وصله را صادر می کند ، آسیب پذیری بسیار مشهور می شود. افراد بد دیگری که هنوز از آسیب پذیری اطلاع نداشته اند می توانند آپدیت را بارگیری کرده و آن را تجزیه و تحلیل کنند. در بسیاری از موارد آنها قادر به کشف آنچه که سوءاستفاده بر اساس آنچه در به روزرسانی تغییر یافته است مبتنی است. آنها سپس می توانند از این اطلاعات برای شکار به مواردی از این برنامه که هنوز بروزرسانی نشده اند ، استفاده کنند.

می توان از این نتیجه گرفت که در انتظار به روزرسانی نرم افزار بر روی رایانه خود ، به سادگی سیستم شما را برای مدت زمانی طولانی تر باز می کند که با موفقیت بتوان حمله کرد. مهم است که به محض عملی شدن ، به روز رسانی ها ، حداقل به روز رسانی های امنیتی روی سیستم خود اعمال کنید.

به عنوان نمونه ای کاملاً گرافیکی از خطر 0 روز ، حمله اخیر باج افزار WannaCry که بیش از یک چهارم میلیون رایانه را در بیش از 150 کشور جهان آلوده کرده است ، از یک سوءاستفاده 0 روزه در پروتکل مسدود کردن پیام سرور مایکروسافت ویندوز (SMB) با نام EternalBlue استفاده کرد. در این حالت ، EternalBlue چیز جدیدی نبود. به طور کلی توافق می شود که سالها پیش توسط آژانس امنیت ملی ایالات متحده کشف شده باشد. NSA بجای اطلاع رسانی از آسیب پذیری در آن زمان ، NSA در مورد آن سكوت كرد و سال ها از آن برای حمله به رایانه های جهانی استفاده كرد. NSA پس از سرقت این سوء استفاده توسط گروه هکرها “Shadow Brokers” از مایکروسافت ، آسیب پذیری مایکروسافت را آشکار ساخت و در جهان منتشر کرد..

اینترنت

اینترنت کارآمدترین سیستم تحویل بدافزارهایی است که تاکنون توسط انسان ها تصور شده است. هرکسی در هرجایی می تواند از طریق روشهای متداول روزمره مانند ایمیل بدافزار را برای شما ارسال کند. اگر به این دلیل سقوط کردید و بدافزار را نصب کردید ، کامپیوتر شما می تواند بلافاصله ارسال داده به شخص بد از طریق اینترنت را شروع کند. در مورد باج افزار ، خیلی سریع آشکار می شود که کامپیوتر شما آلوده شده است. اما اگر بدافزار به گونه ای طراحی شده است که کامپیوتر شما را به یک بات نت جذب کند یا تمام نام کاربری و کلمه عبور خود را ساکت کند ، ممکن است هرگز متوجه نشود که نصب شده است مگر اینکه از آنتی ویروس و محافظت از بدافزار استفاده کرده باشید.

بدست آوردن یک شخص بد برای دیوارهای سخت ، روتر و آنتی ویروس سخت است. با فریب دادن برنامه های در حال اجرا ، حمله از داخل راحت تر است. در حالی که بسیاری از ما در حال فیوس کردن ایمیل هستیم ، تشخیص حملات بارگیری درایو بسیار سخت تر است. حملات Drive-by به سایتهایی اطلاق می شود که Javascript با محتوای مخرب یا سایر محتوای اجرایی را بارگیری می کنند بدون اینکه از آن آگاهی داشته باشید. از بسیاری از روش های انجام این کار ، Javascript و Flash ، بدترین مجرمان هستند.

جاوا اسکریپت

گشت و گذار در وب با جاوا اسکریپت فعال شده ، حمله را دعوت می کند. بسیاری هستند که می گویند اینترنت بدون Javacript کاملاً خراب است و بنابراین خاموش کردن آن عملی نیست ، اما این درست نیست. استفاده از افزونه ای مانند ScriptBlock برای Chrome یا NoScript برای Firefox به شما امکان می دهد Javascript را برای سایتهایی که به آن نیاز دارند ، با یک کلیک امکان پذیر کنید. موقعیت پیش فرض غیرفعال کردن Javascript و سپس فعال کردن آن براساس سایت به سایت است. این بدان معناست که بازدیدهای بعدی به سایتهایی که قبلاً به آنها اعتماد کرده اید مجاز به اجرای Javascript خواهد بود.

فلاش

Adobe Flash آنقدر خطرناک است که من یک ماده اصلی را درباره موضوع آسیب پذیری های فلش نوشتم. Flash یکی از بالاترین میزان آسیب پذیری بحرانی هر نرم افزاری را که از آن آگاه هستم دارد.

NoScript برای Firefox بلوک های Flash و Javascript را مسدود کرده و Chrome به طور پیش فرض Flash را خاموش کرده است. برای فعال کردن Flash در Chrome ، مجبور نیستید به صورت http: // chrome / تنظیمات / محتوا بروید. در صورت نیاز به انجام این کار ، می توانید از افزونه ای مانند Flashcontrol استفاده کنید تا کنترل کنید چه سایت هایی برای اجرای Flash مجاز هستند.

شبکه های خصوصی مجازی (VPN)

VPN یک لایه امنیتی استاندارد است که بیشتر افراد آگاه درباره امنیت و حفظ حریم خصوصی از آن آگاه هستند. یک دسک تاپ لینوکس فقط یکی دیگر از دستگاه های متصل به اینترنت است و به همین ترتیب ، هیچ گونه محافظت خاصی در برابر جاسوسی شبکه ندارد. بنابراین ، استفاده از VPN در دستگاه لینوکس همان اندازه استفاده از VPN با هر سیستم عامل دیگر ضروری است.

هنگام استفاده از VPN ، ترافیک شبکه که دسک تاپ شما را ترک می کند رمزگذاری می شود و تا رسیدن به سرور VPN که شما از آن استفاده می کنید رمزگشایی نشده است. ترافیک ورودی در سرور VPN رمزگذاری می شود و فقط هنگام ورود به دستگاه شما رمزگشایی می شود. این بدان معناست که شما تا حدودی در برابر گزند ISP خود محافظت می کنید. اگر در شرایطی قرار دارید که از یک شبکه غیرقابل اعتماد مانند WiFi عمومی استفاده می کنید ، یک VPN ضروری است زیرا رمزگذاری باعث می شود افراد بد در همان شبکه مانع از خواندن بسته های خود شوند.

این روزها پشتیبانی VPN هایی که از لینوکس پشتیبانی می کنند ، رو به رشد است. اگر کمی فنی هستید ، می توانید سرور VPN خود را با استفاده از نمونه EC2 آمازون بسازید. اگر ترجیح می دهید چیزی راجع به جعبه نسخه دیگری داشته باشید ، Comparitech لیستی از ارائه دهندگان لینوکس VPN را در اینجا نگه می دارد.

OpenVPN متداول ترین پروتکل VPN در لینوکس است و بسیاری از فروشندگان فروشنده در واقع از OpenVPN در زیر هود استفاده می کنند. OpenVPN محبوب است زیرا از پروتکل SSL قابل اعتماد استفاده می کند ، می تواند در هر پورت کار کند و از Secure Forward Secrey پشتیبانی می کند. اگر از یک فروشنده ارائه دهنده VPN استفاده می کنید ، به دنبال آن باشید که از OpenVPN استفاده می کند.

صداقت بارگیری کنید

نامه های الکترونیکی فیشینگ معمولاً سعی می کنند شما را به انجام یکی از دو چیز بسپارند: شما را برای ورود به سایت جعلی فریب دهید تا آدم بد بتواند نام کاربری و رمزعبور شما را دزدی کند ، یا اینکه شما را در نصب برخی نرم افزار بر روی سیستم خود فریب دهد که به نفع شخص بد باشد به نوعی با کم شدن اثربخشی ایمیل های فیشینگ ، افراد بد باید روش های دیگری برای فریب ما پیدا کنند. یكی از این راهها این است كه بدافزارهای آنها مانند نرم افزار خوبی به نظر برسند و ما آن را به صورت هدف نصب كنیم.

برنامه های افزودنی بدافزار معمولاً تبلیغات را روی سیستم شما نصب می کنند یا جستجوهای شما را به برخی از موتورهای جستجوگر درآمد هدایت می کنند ، یا برنامه های دیگری را که نمی خواهید همراه با پسوند مورد نظر خود نصب کنند. این عمل اکنون بسیار گسترده است که افراد بدجنس در حال خرید الحاقات رها شده با رتبه های خوب و تزریق بدافزار به آنها هستند. این کار مؤثرتر از ایجاد یک افزودنی جدید است زیرا افزودنیهای جدید بدون رتبه بندی شروع می شوند و مورد بررسی سطح بالاتری از فروشگاههای افزودنی مرورگر قرار می گیرند.

منبع بارگیری

مهم است که دقیقاً از آنچه در حال بارگیری می کنید و از کجا بارگیری می کنید ، احتیاط کنید. به عنوان مثال ، بارگیری یک برنامه آنتی ویروس از وب سایت معتبر فروشنده احتمالاً خوب است. بارگیری آن از برخی وب سایت های شخص ثالث با نام دامنه که به نظر نمی رسد مربوط به فروشنده باشد ، درست نیست. این همچنین در مورد مخازن توزیع لینوکس که بعداً در این مقاله به آن پرداخته می شود صدق می کند.

بررسی های پرونده

برخی از برنامه ها واقعاً منجر به بارگیری از یک نقطه واحد مانند وب سایت فروشنده نمی شوند. بسیاری از برنامه ها ، به ویژه برنامه های امنیتی و حریم خصوصی ، بر روی روش های دیگر مانند تورنت توزیع می شوند. بدون وجود یک منبع بارگیری قابل شناسایی تنها ، تعیین اینکه آیا می توانید به برنامه کاملاً اعتماد کنید سخت تر است. یکی از روشی که برخی نویسندگان نرم افزار از آن استفاده می کنند ، تهیه چکشی ریاضی از کاربرد آنها است. سپس کاربران می توانند همان عملکرد ریاضی را در برابر پرونده ای که بارگیری کرده اند اجرا کنند و اگر این دو مبلغ با هم مطابقت داشته باشند ، احتمالاً این پرونده تغییر نکرده است.

MD5

در حالی که MD5 نسبتاً کاملاً محکوم به عنوان یک چک قابل اعتماد استهلاک شده است ، اما همچنان در حال استفاده گسترده است. با استفاده از chkrootkit به عنوان نمونه ، می بینم که امضای MD5 برای فایل پستی در سایت chkrootkit به صورت a6d7851f76c79b29b053dc9d93e0a4b0 منتشر شده است. باید بتوانم به این امر اعتماد داشته باشم ، زیرا مستقیماً از طریق پیوندی در سایت رسمی chkrootkit برمی گردد.

سپس یک کپی از همان پرونده فشرده را از یک تورنت یا منبع دیگر دریافت می کنم و md5sum را در برابر فایل تازه بارگیری شده ام اجرا می کنم:

$ md5sum chkrootkit-m.zip

a6d7851f76c79b29b053dc9d93e0a4b0 chkrootkit-m.zip

از آنجا که این بررسی ها مطابقت دارند ، این اطمینان منطقی است که پرونده به طور تصادفی خراب نشده است. اما به دلیل ضعف های موجود در الگوریتم MD5 ، نمی توان این اطمینان را داد که پرونده عمداً تغییر نکرده و ساخته شده است به گونه ای که اطمینان حاصل کند که بررسی MD5 تغییر نمی کند.

همین فرآیند با یک الگوریتم قوی تر ، اعتماد به نفس بالاتری را برای عدم تغییر بارگیری فراهم می کند. استفاده از امضای SHA256 در برابر بارگیری OpenOffice یک نمونه است. امضای OpenOffice SHA256 در صفحه بارگیری OpenOffice است “

f54cbd0908bd918aa42d03b62c97bfea485070196d1ad1fe27af892da1761824 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz

من برای ساختن این اثر به فایل چکی SHA256 و همچنین بارگیری با همین نام نیاز دارم:

$ ls -l Apache_OpenOffice *

-rw-rw-r– 1 xxx xxx 145578419 16 ژوئیه 10:11 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz

-rw-rw-r– 1 xxx xxx 125 ژوئیه 16 10:11 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz.sha256

$

$ sha256sum -c Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz.sha256

Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz: خوب

خوب در انتهای آخرین خط ، به معنای مطابقت با بررسی SHA256 پرونده tar.gz است.

اعتبارهای قابل اعتماد

اولین مسیر نصب برای اکثر کاربران لینوکس مخازن توزیع است. استفاده از ابزاری مانند yum یا apt-get یک روش مناسب برای نصب نرم افزاری است که شناخته شده است با مشخصات ویژه شما سازگار است. این بازپرداخت ها توسط نگهبانان توزیع مورد بازرسی و تأیید قرار می گیرند ، بنابراین اطمینان نسبتاً بالایی وجود دارد که برنامه های موجود در repos بی خطر باشد. در حالی که ممکن است معلوم شود که یک برنامه دارای نقص ذاتی در جاده است ، برای کسی دشوار است که به طرز مخرب یک برنامه را در یک repo تغییر داده و آن را از گذشته دروازه بان ها بدست آورید..

با گفتن این موضوع ، بسیاری از جایگاه های غیررسمی وجود دارد و به هیچ وجه از آنها محافظت نمی شود. در اوبونتو ، می توانید با استفاده از apt-get و نام Archive Package Personal (PPA) مانند آن و جایگزین کردن REPOSITORY_NAME با repo قابل اجرا ، یک نرم افزار repo اضافه کنید..

sudo apt-add-repository ppa: REPOSITORY_NAME

توجه داشته باشید که برای اضافه کردن مخزن باید از دستور sudo استفاده کنید. این نشانه آن است که به این نرم افزار در آن PPA اعتماد دارید. همچنین هنگام فرا رسیدن زمان ، از sudo برای نصب نرم افزار از آن PPA استفاده می کنید ، بنابراین مهم است که مطمئن باشید به آن اعتماد دارید.

بسیاری از برنامه های PPA توسط توسعه دهندگان اوبونتو به عنوان راهی برای ارائه نرم افزارهای فعلی بیشتر که در Ubuntu گنجانده نشده است ، یا تهیه نرم افزاری که به هیچ وجه در اوبونتو ارائه نشده است ، ارائه می دهند. با این حال ، شما در واقع نرم افزاری را از یک منبع ناشناخته نصب می کنید ، بنابراین احتیاط های مشابه بارگیری از وب سایت باید در نظر گرفته شود.

Opsec

عملکردهای امنیتی عملیاتی (OpSec) در لینوکس هیچ فرقی با سایر سیستم عاملهای دیگر ندارند. OpSec روشی است که یک دشمن می تواند برای جمع آوری مقادیر زیادی از اطلاعات به ظاهر بی اهمیت و بی ربط درباره شما ، از آن استفاده کند ، و سپس همه این موارد را برای انجام کارهای بسیار غیرعادی و آسیب زا جمع کند. نمونه های کلاسیک سعی در استفاده از تکنیک های مهندسی اجتماعی برای به دست آوردن اطلاعات بازیابی رمزعبور مانند نام های دوشیزه مادر و نام حیوانات خانگی دارند و سپس با استفاده از این اطلاعات به یک حساب آمازون یا اپل می پردازند. از آنجا می توان تاریخ تولد ، آدرس های پستی و احتمالاً برخی از اطلاعات کارت اعتباری را بدست آورد که امکان تسریع بیشتر حمله را به سطح مهمتری مثل انتقال بانکی امکان پذیر می کند..

ملاحظات مهم روزانه OpSec مواردی مانند:

- از گذرواژهها در سایتها استفاده مجدد نکنید. از آغاز کار I I Been Pwned ، بیش از 50 میلیون حساب هک شده و فروخته شده است. این زباله ها برای افراد بد طلایی هستند زیرا می دانند بسیاری از آن نام کاربری و رمز عبور در بسیاری از سایتها کار می کنند.

- در صورت امکان از تأیید اعتبار دو عاملی استفاده کنید. تأیید هویت دو عاملی (2FA) به این معنی است که برای ورود به حساب خود باید دو نوع تأیید اعتبار ارائه دهید. مورد اول معمولاً رمز عبور شما است. حالت دوم معمولاً یک کد عددی است که توسط یک برنامه تأییدکننده مانند Google Authenticator تهیه شده یا از طریق پیامک متنی SMS به تلفن شما ارسال می شود. کدهای عددی معمولاً در هر دقیقه یا در هر بار استفاده تغییر می کنند. مزیت امنیتی اینجاست که اگر یک شخص بد قادر به بدست آوردن نام کاربری و رمزعبور شما باشد ، ورود به حساب کاربری شما بدون آن کد 2FA نیز غیرممکن خواهد بود. در حال حاضر فقط تعداد کمی از وب سایت ها از 2FA پشتیبانی می کنند ، اما باید در هر کجا که امکان پذیر باشد آن را فعال کنید.

- به دنبال جلوگیری از انتشار اطلاعات شخصی مانند آدرس یا تولد آنلاین خود باشید. اطلاعات نشانی معمولاً بسیار آسان است زیرا سازمان های زیادی چیزهایی مانند لیست اعضا یا سوابق اهدای عضو را منتشر می کنند.

- رمزگذاری: حداقل از رمزگذاری دیسک استفاده کنید و هنگام استفاده از آن ، کامپیوترتان خاموش شود. این باعث می شود هارد دیسک شما رمزگذاری شود ، حتی در صورت سرقت ، بازیابی اطلاعات از آن دشوار خواهد بود. در سطوح بالاتر ، رمزگذاری فایل را برای پرونده های حساس تر خود به کار بگیرید تا حتی در هنگام کار یا آماده به کار کامپیوتر رمزگذاری شوند..

- از یک مدیر رمز عبور استفاده کنید. پیروی از قانون شماره 1 (از رمزهای عبور مجدد استفاده نکنید) بدون استفاده از مدیر رمز عبور تقریبا غیرممکن است. تعداد رمزهای عبور لازم برای پیمایش در اینترنت امروز به سرعت از توانایی هر شخصی برای مدیریت دستی آنها فراتر خواهد رفت. علاوه بر این ، بیشتر مدیران رمزعبور دارای عملکرد عملکرد یادداشت هستند. این مفید است زیرا هیچ دلیلی برای استفاده از پاسخ های واقعی واقعی برای سوالات بازیابی رمز عبور وجود ندارد. پاسخ دادن به جواب های غلط و سپس ذخیره کردن آنها به عنوان یادداشت در مدیر رمز عبور شما می تواند افراد بد را خنثی کند حتی اگر آنها موفق به دریافت جواب های صحیح شوند.

در پایان ، امنیت یک کار 24/7 است. هیچ نکته ای وجود ندارد که امنیت کافی را داشته باشید و امنیت کامپیوتر شما انجام شود. پیروی از اصول اولیه ای که در اینجا شرح داده ام ، باعث می شود تا میوه های آویزان زیادی داشته باشید و نفوذ هکرهای گاه به گاه سخت تر شود. با این وجود ، تهدیدها هر روز تحول پیدا می کنند ، و ممکن است لازم باشد شیوه ها را برای ادامه کار تغییر دهید. همچنین بهتر است که از قبل برنامه ریزی کنید. در نظر بگیرید که اگر هک شده باشید چه کاری انجام خواهید داد ، نه اگر هک شده باشید. کمی آماده سازی می تواند آن روز را بسیار استرس زا کند.

امنیت دسکتاپ لینوکس به طور کلی قوی تر از ویندوز به نظر می رسد. این امر به دلیل طراحی و توسعه لینوکس است که برای ارتقای امنیت آن اقداماتی انجام شده است. با این حال، همانطور که در هر سیستم عامل دیگری نیاز به حفاظت و امنیت وجود دارد، دسکتاپ لینوکس نیز به همین امر نیاز دارد. در این مقاله توصیه های عملی در مورد چگونگی انجام این کار ارائه شده است. برای محافظت از دستگاه لینوکس خود، می توانید از آنتی ویروس، سه گانه، دیواره آتش، به روزرسانی ها، اینترنت، صداقت بارگیری کنید و از Opsec استفاده کنید. در کل، لینوکس یک سیستم عامل قدرتمند و امن است که با توجه به طراحی و توسعه آن، امنیت بیشتری نسبت به ویندوز دارد.