پیگیری با هک کردن ، فیشینگ ، بدافزارها ، ویروس ها و سایر انواع معاملات کثیف در وب یک تجارت بزرگ است. پیش بینی می شود صنعت امنیت سایبری تا سال [year] به 170 میلیارد دلار برسد. این رشد با افزایش جرایم سایبری بسیار مهلک است ، صنعت به خودی خود که مسئولیت خسارت در حدود 450 میلیارد دلار در سال را بر عهده دارد. چگونه متوسط کاربر اینترنت و مرورگر گاه به گاه در میان “سری لوله ها” ایمن باقی می ماند؟ یک روش مؤثر ، درک و استفاده فعال از وب سایتها با رمزگذاری Secure Socket Layer (SSL) است.

SSL با کمتر از 100 کلمه

رمزگذاری Secure Socket Layer یک استاندارد رمزگذاری سطح بالا است که از ترکیبی از الگوریتم های کلید نامتقارن و متقارن استفاده می کند. این بدان معنی است که ، جدا از کلید عمومی نامتقارن ، کلیدهای رمزنگاری استفاده شده هر زمان که ارتباطی بین دو دستگاه برقرار شود ، بی نظیر هستند. گواهینامه های SSL از یک کلید عمومی نامتقارن (سرور وب سایت) و یک کلید خصوصی (مرورگر کاربر) استفاده می کنند که برای تأیید صحت داده ها و تأمین امنیت آن با یکدیگر کار می کنند. پس از تشکیل “دست زدن” اولیه ، SSL این دو دستگاه را با یک رمزنگاری متصل می کند که دائماً رمزگذاری و نظارت بر انتقال داده ها را انجام می دهد ، تأیید می کند که داده ها امن و بدون تغییر هستند..

یک آغازگر کوتاه در مورد رمزگذاری (برای گلخانه های امنیتی)

اگر اهل طرفداری هستید ، به راحتی حرکت کنید. با این حال ، اگر این همه صحبت در مورد SSL و امنیت شبکه کمی از سرتان برآید ، بگذارید برخی از آنچه را که ما در مورد آن صحبت می کنیم را تجزیه کنیم ، بنابراین کمی احساس سردرگمی خواهید کرد.

تمام اطلاعات داده است

این چیزی است که شما ممکن است قبلاً بدانید. در ابتدایی ترین سطح ، هر آنچه شما بصورت آنلاین ارسال و دریافت می کنید ، در یک سطح اساسی ، داده های رمزگذاری شده است. حتی کلماتی که هم اکنون در صفحه می خوانید توسط مرورگر شما به یک قالب قابل خواندن و جذاب تر ترجمه شده است. شما واقعاً نمی خواهید سعی کنید آنچه را که داده به نظر می رسد بخوانید ، زیرا شما آن را چیزی جز دسته ای از نامه ها و اعداد تلقی نمی کنید که قابل ترجمه نیستند.

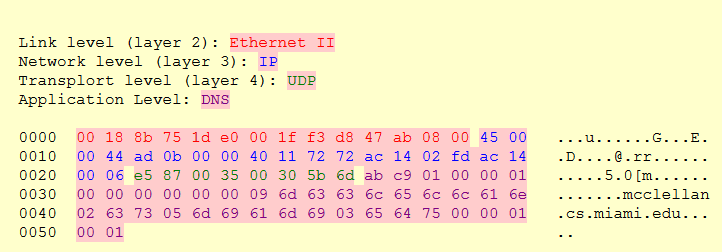

به عنوان مثال ، در اینجا تصویر مختصری از دانشگاه میامی در اینجا مشاهده می شود که آدرس ایمیل در فرم داده های خالص آن چگونه به نظر می رسد:

به سختی می توانید داده ها را در حالت انتقال میانه آن درک کنید. اما مرورگر شما این داده ها را به صورت قابل خواندن ترجمه می کند – در این حالت ، به عنوان آدرس ایمیل.

بسته های داده

در اکثر موارد ، تمام رایانه ها به همان زبان صحبت می کنند. بنابراین ، هنگامی که دو رایانه از طریق شبکه به یکدیگر متصل شده و شروع به ارسال داده به زبان رمزگذاری شده فوق یا یکی از زبانهای کد دیگر می کنند ، می توانند پس از دریافت ، آن زبان را به فرمت قابل خواندن تر ترجمه کنند. با این وجود همه داده ها به عنوان یک جریان مداوم در نمی آیند ، اما به بسته های کوچکتر که به سرعت ارسال می شوند تقسیم می شوند. بسته های داده معمولاً به شکل زیر وجود دارند:

- یک هدر حاوی اطلاعاتی مانند IP فرستنده و آدرسهای IP گیرنده ، شماره پروتکل شبکه و سایر اطلاعات مفید

- Payload, که بسته واقعی داده هایی است که باید دریافت و ترجمه شود

- یک تریلر, که نشان می دهد بسته به پایان رسیده است و به تصحیح هرگونه خطایی که ممکن است در طی ارسال ارسال شود کمک می کند

بیشتر شبکه ها واقعاً محدودیتی دارند که می توانند داده های هر بسته را داشته باشند. این بدان معنی است که مبلغ payload می تواند متغیر باشد ، این امر همچنین تأثیر خواهد گذاشت که چه مدت طول می کشد ارسال داده ها. از آنجا که داده ها می توانند در یک مسیر رهگیری و یا سرقت شوند ، مادامی که شخصی دارای رایانه ای باشد که بتواند داده ها را در بسته ها ترجمه کند (تقریباً هر کسی) ، لازم است داده ها قبل از ارسال رمزگذاری شوند و بعد از دریافت رمزگشایی شود.

رمزگذاری داده ها

از آنجا که هر رایانه ای می تواند داده های منتقل شده از طریق شبکه ها را ترجمه کند ، و به دلیل آسیب پذیری در شبکه هایی که محافظت نمی شوند ، رمزگذاری وجود دارد تا اطمینان حاصل کند که بسته های داده به طور موثر غیرممکن هستند. در اینجا نحوه عملکرد رمزگذاری ارائه شده است.

تمام رمزگذاری ها از رمزنگاری گرفته شده است ، مطالعه پشت ارسال پیام ها به پیام های رمزگذاری شده. رمزنگاری در طی چندین دهه گذشته در بسیاری از بخش های تاریخ به کار رفته است ، مهمترین آنها در جنگ جهانی دوم هنگامی كه هم قدرت متفقین و هم محور تلاش های خود را برای ارسال و پیام های رمزگذاری شده از طریق امواج هوایی عمومی افزایش دادند..

در زمان امروز ، رمزنگاری بیشتر از طریق رمزگذاری شبکه استفاده می شود. با رمزگذاری ، داده ها قبل از عبور از شبکه و به طرف دریافت کننده تقسیم می شوند. برای هر کسی که مشکوک به ورود باشد ، داده های یکبار ترجمه شده دقیقاً شبیه مزخرفات خواهند بود.

توابع هش رمزنگاری

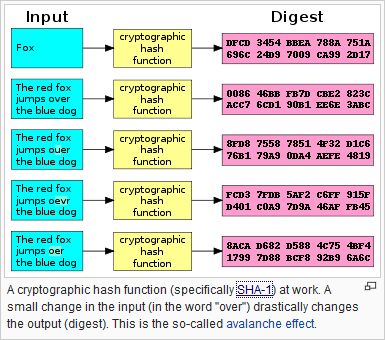

بنابراین چگونه است که داده ها تقسیم می شوند؟ الگوریتم های پیچیده ای که از طریق توابع هش رمزنگاری استفاده می کنند. این توابع در اصل هر داده ای با هر اندازه را می گیرند و آن را به یک تابع تقسیم شده با اندازه از پیش تعیین شده تبدیل می کنند. در اینجا نمونه ای از آنچه ممکن است به نظر برسد وجود دارد:

داده همانطور که در شکل بالا نشان داده شده است وارد عملکرد هش می شود که سپس آن را به کمی رشته تبدیل می کند. همانطور که مشاهده می کنید ، ورودی های مختلف هر کدام ، صرف نظر از داده های ورودی ، به رشته ای با اندازه یکسان ترجمه می شوند. این به منظور ایجاد حملات بی رحمانه طراحی شده است (مواردی که شخصی با تلاش برای حدس زدن تمام راه حل های ممکن ، داده های تقسیم شده را حدس می زند) دشوارتر است. در مورد SSL و سایر استانداردهای رمزگذاری مدرن ، نیروی بی رحم به دلیل تعداد زیاد امکانات غیرممکن است. که ما را به موضوع بعدی خود می رساند.

اندازه بیت رمزگذاری

با رمزگذاری داده ها ، اندازه رشته رشته بیت از پیش تعیین شده مهمترین عامل برای جلوگیری از حملات وحشیانه است. اندازه رشته رشته هر چه بیشتر باشد ، حدس زدن هر ترکیب ممکن برای رمزگشایی رشته سخت تر می شود. به طور کلی ، داده های هضم شده “کلید” نامیده می شوند ، و قدرت آن کلید تا حدی در تعداد بیت های موجود در آن اندازه گیری می شود..

پس چرا فقط یک کلید ایجاد نمی کنیم که مثلاً یک میلیون بیت داشته باشد؟ پاسخ قدرت و زمان پردازش است. هرچه کلید بیت بزرگتر باشد ، به رایانه زمان و قدرت پردازش بیشتری نیاز دارد تا در واقع پیام را در انتهای دریافت رمزگشایی کند. SSL در واقع از مقادیر مختلف کلید برای مقاصد مختلف و بر اساس چگونگی بروزرسانی دستگاه خود استفاده می کند.

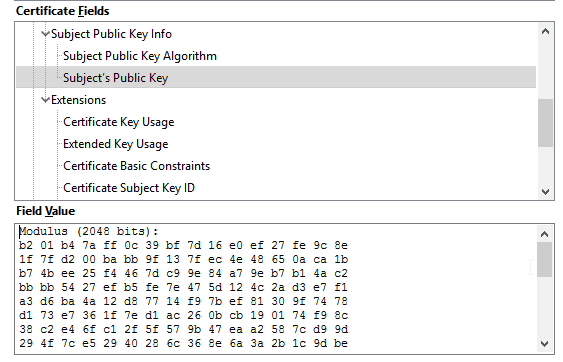

برای لرزشهای اولیه (یعنی تأیید اعتبار اینکه دستگاه گیرنده گیرنده صحیح است) از کلید RSA بسیار بزرگتر 2048 بیتی استفاده شده است. داده های موجود در این کلید اندک هستند اما فقط برای تأیید مبادله داده ها مورد استفاده قرار می گیرند. هنگامی که سیستم ها یکدیگر را تأیید کردند ، SSL بر روی کلیدهای 128 ، 192 یا 256 بیتی حرکت می کند.

آیا اندازه های کلیدی مهم هستند؟ البته. هرچه اندازه کلید بزرگتر باشد ، ترکیب های بالقوه تری نیز وجود دارد. با این وجود ، حتی با توجه به تعداد زیاد ترکیبات بالقوه ، حتی کوچکتر شدن اندازه کلیدی 128 بیتی شکستن با حمله بی رحمانه نیز دشوار است. با وجود قدرت محاسباتی فعلی ، می توان یک کلید 128 بیتی را خراب کرد ، اما انجام این کار ممکن است یک میلیون سال طول بکشد. گفته می شود ، بزرگترین نگرانی در مورد محاسبات در حال حاضر این است که چگونه محاسبات کوانتومی شکسته شدن کلیدهای SSL را آسان می کند ، بنابراین نیاز به گسترش اندازه های کلیدی دارد. اما این فناوری به زودی در دسترس نخواهد بود.

رمزگذاری به طور خلاصه

برای خلاصه کردن همه این موارد ، رمزگذاری همه موارد زیر را انجام می دهد:

- قبل از ارسال از طریق شبکه ، داده ها را تقلا می کند

- با یک الگوریتم هش تقریباً ناگسستنی (در حال حاضر) داده ها را قفل می کند

- انتقال آن داده ها به طور ایمن در انتقال ، مانع از چرت زدن می شود

- فقط اجازه می دهد تا داده های توسط طرف امن دریافت شده و در هنگام دریافت رمزگشایی شود

مزایای SSL چیست؟?

رمزگذاری SSL دارای 2 مزیت اساسی:

- امنیت داده های عبور داده شده بین رایانه شما و سرورهای وب سایت از طریق رمزگذاری سنگین را تضمین می کند

- این تأیید تأیید را انجام می دهد که وب سایت دارای مجوز امنیتی به روز شده و معتبر است.

امنیت داده ها به ویژه برای وب سایت هایی که کارت اعتباری و اطلاعات بانکی یا رمزهای عبور و نام کاربری خود را جمع می کنند بسیار مهم است. هر وب سایتی که هر یک از این موارد را انجام دهد باید دارای رمزگذاری SSL باشد. در غیر این صورت ، وب سایت برای هک کردن حملات جایی که داده ها می توانند در یک مسیر سرقت شوند ، باز است.

تأیید برای گواهینامه های SSL بسیار مهم است. لیست طولانی شرکتهایی وجود دارند که صدور گواهینامه SSL را ارائه می دهند ، و همیشه ارزان یا آسان نیست. وب سایتهایی که متقاضی صدور گواهینامه SSL با اطمینان بالا هستند باید:

- آ ضبط Whois شناسایی چه کسی صاحب نام دامنه است

- تکمیل شده درخواست ثبت نام گواهی (CSR)

- اعتبار سنجی مستقل وب سایت و شرکتی که صاحب آن است

این روند با هزینه ای به صاحبان وب سایت نیز می رسد. به همین دلیل سایت های فیشینگ هرگز از گواهینامه های SSL بسیار ایمن استفاده نمی کنند. آنها هرگز قادر به بازرسی نخواهند بود و بیشتر آنها در زمینه سرقت پول هستند و نه پرداخت آن به شرکتهای دیگر.

شرکت های معتبر صدور گواهینامه SSL با اطمینان بالا را به یک سایت غیر معتبر صادر نمی کنند. اکثر شرکت های CA نام های شناخته شده ای هستند. این لیست شامل موارد زیر است:

- سیمانتک

- GoDaddy

- DigiCert

- موج اعتماد

- GlobalSign

- StartCom

- SwissSign

- راه حل های شبکه

- تات

- کام

- بیایید رمزگذاری کنیم

- GeoTrust

- اعتماد

- کومودو

در اکثر موارد ، نهادهای CA تمایل دارند که میزبان وب و شرکتهای امنیت سایبری باشند.

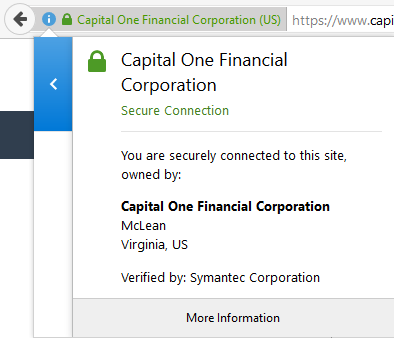

چگونه بفهمیم سایتی از SSL استفاده می کند یا خیر

تعیین اینکه آیا وب سایت از رمزگذاری SSL استفاده می کند یا نه ، واقعاً آسان است. پس از اتصال به یک وب سایت ، اولین دستیابی بین مرورگر و سرور شما تأیید می کند که وب سایت از رمزگذاری SSL استفاده می کند. این به دو روش نشان داده می شود:

- آدرس وب سایت به عنوان یک سایت HTTPS نشان داده می شود (ایمنی پروتکل انتقال انتقال Hypertext)

- نماد قفل مستقیماً در سمت چپ یا راست HTTPS ظاهر می شود

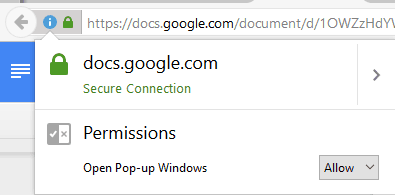

علاوه بر این ، برخی از وب سایتها حتی ممکن است نام شرکت را با نماد قفل نشان دهند. وب سایت هایی که گواهینامه های SSL Extended Validation SSL را خریداری کرده اند ، بالاترین سطح ، دارای نام این شرکت در کنار نوار آدرس هستند.

در اینجا اینگونه به نظر می رسد.

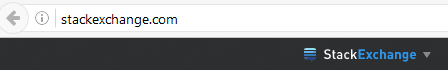

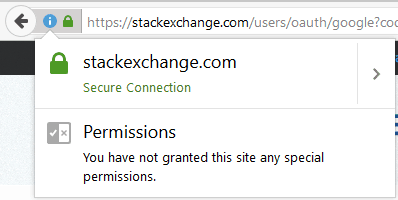

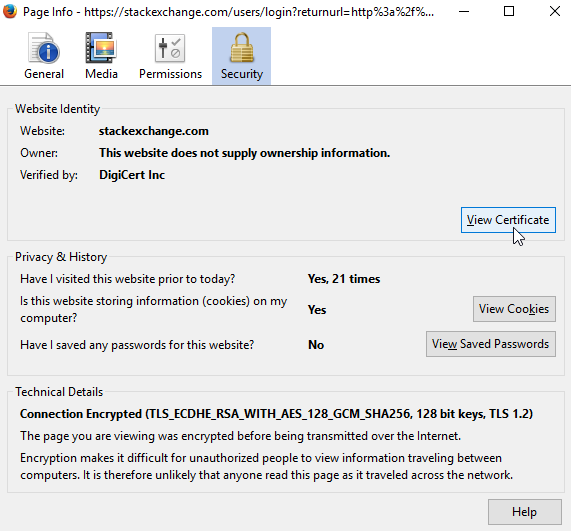

وب سایت Stack Exchange در بسیاری از صفحات خود از رمزگذاری SSL استفاده نمی کند. به این ترتیب ، هیچ HTTPS یا نمادی از قفل توسط آدرس وب سایت ظاهر نمی شود:

با کلیک بر روی “i” نشان می دهد که وب سایت واقعاً ایمن نیست:

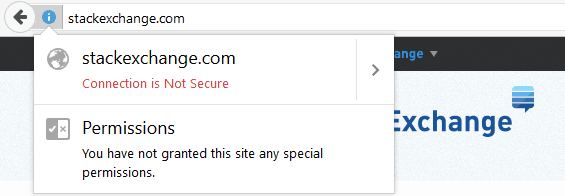

در همین حال ، Google Docs دارای رمزگذاری SSL است اما بالاترین سطح آن نیست:

در حالی که وب سایت بانک مرکزی آمریکا ، سرمایه یک ، از تأیید صحت گسترده و با همه اصلاحات استفاده می کند:

وقتی SSL مهم است – و چه زمانی نیست

سوالی که ممکن است از شما سؤال کند این است که آیا رمزگذاری SSL همیشه ضروری است یا خیر. به بیان ساده ، جواب این است نه رمزگذاری SSL همیشه ضروری نیست. با این حال ، آن وب سایت هایی که از آن استفاده می کنند ، نیازهای مختلفی برای نوع رمزگذاری SSL که انجام می دهند یا باید داشته باشند ، دارند.

با استفاده از نمونه های بخش قبلی ، StackExchange نیازی به رمزگذاری SSL در همه مناطق سایت خود ندارد. و در واقع ، وب سایت در واقع دارای رمزگذاری SSL است ، اما فقط در جایی که در واقع مورد نیاز است. اگر یک حساب کاربری ایجاد کرده و به وب سایت وارد شوید ، ببینید چه اتفاقی می افتد:

این بدان دلیل است که هر وب سایتی که شما را برای ایجاد یک حساب کاربری و ورود به سرور خود نیاز داشته باشد ، باید حداقل در ابتدایی ترین سطح ، دارای رمزگذاری SSL باشد. رمزگذاری SSL به جلوگیری از سرقت اطلاعات ورود به حساب شما کمک می کند زیرا داده ها بین دستگاه شما و سرور وب سایت منتقل می شوند.

به طور کلی ، هرچه داده های منتقل شده بین شما و سرور وب سایت مهم تر باشد ، سطح اطمینان بالاتری از این وب سایت باید داشته باشد. به همین دلیل است که بانکی مانند Capital One تأیید را گسترش داده است ، در حالی که وب سایتی مانند StackExchange دارای گواهی تأیید سازمانی است.

وب سایت هایی که هیچ اطلاعاتی را جمع نمی کنند و برای دسترسی به قسمت هایی از وب سایت نیاز به ورود ندارند ، مطمئناً از رمزگذاری SSL استفاده می کنند ، اما کاملاً ضروری نیست. گفته می شود ، همیشه نگرانی از اینکه سایت در حال به روزرسانی است یا خیر ، آیا این یک وب سایت جعلی فیشینگ برای سرقت داده ها است ، وجود دارد.

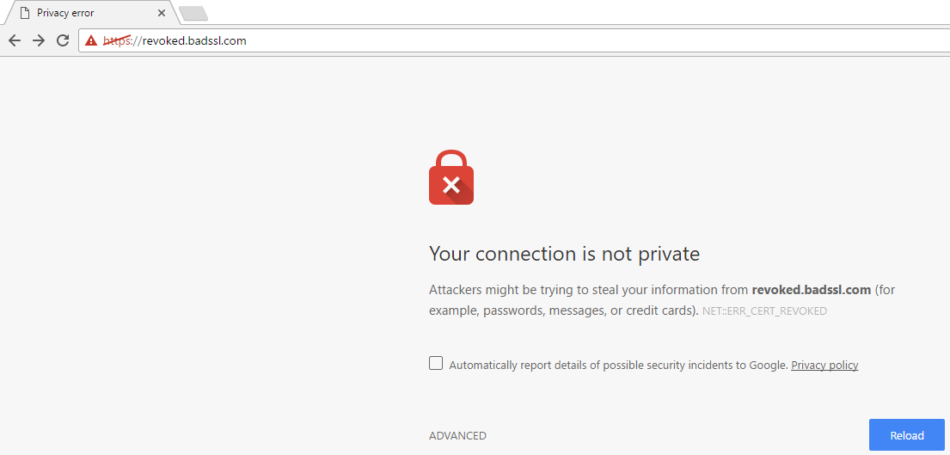

به دلیل تأیید صحت شدید لازم برای به دست آوردن گواهینامه های SSL ، سایت های فیشینگ دارای بالاترین سطح رمزگذاری نخواهند بود ، اما هنوز هم می توانند آدرس HTTPS یا حتی نمادی از قفل داشته باشند. با این حال ، آنها هرگز نوار سبز با نام شرکت نخواهند داشت ، زیرا این فقط به وب سایت هایی با گواهی اطمینان بالا داده می شود. علاوه بر این ، برخی از وب سایت ها ممکن است گواهینامه های SSL منقضی شده یا تایید نشده باشند. با مراجعه به badssl.com ، یک وب سایت ساده و آموزشی که نمونه های کاملی از هر نوع عدم امکان صدور گواهینامه SSL را نشان می دهد ، می توانید مشاهده کنید که چگونه این به نظر می رسد.

به عنوان مثال ، وب سایت با گواهینامه SSL لغو شده ممکن است در یک جلسه مرورگر Chrome مانند این باشد:

همه گفته شد ، یک وب سایت نیازی به رمزگذاری SSL ندارد ، اما وقتی به وب سایتی می روید که از آن مطمئن نیستید ، بهتر است از ایجاد یک ورود به سیستم در آن وب سایت خودداری کنید تا این که ابتدا به طور کامل آن را بیابید.

انواع مختلف SSL

از آنجا که SSL نوعی رمزگذاری و تأیید است ، انواع مختلفی وجود دارد. هر نوع از خدمات کمی متفاوت است. البته توجه به این نکته مهم است که انواع مختلفی از گواهینامه های SSL به این معنی نیستند که وب سایت امنیت کمابیش و کمتری را ارائه می دهد. انواع گواهینامه ها نشان می دهد که وب سایت چقدر قابل اعتماد است ، زیرا این انواع مختلف برای به دست آوردن سطح اعتبار سنجی متفاوتی نیاز دارند.

گواهی های معتبر دامنه

گواهینامه های DV ارزان ترین گواهینامه های SSL موجود هستند. این گواهینامه ها چیزی بیش از بررسی رجیستری نام دامنه در برابر گواهی انجام نمی دهند. شرایط لازم برای دریافت این گواهینامه ها معمولاً کم است ، به این معنی که بسیاری از وب سایت های فیشینگ در واقع می توانند آنها را به راحتی به دست آورند. این گواهینامه ها نیازی به پیش زمینه دقیق تر و بررسی های اعتبارسنجی لازم برای سایر مجوزها ندارند.

به همین ترتیب ، بسیاری از نهادهای معتبر گواهینامه این گواهی را ارائه نمی دهند ، زیرا اکثر آن را امنیت بسیار پایین می دانند و در بیشتر موارد ، ایمن نیستند. همچنان مشاهده خواهید کرد که نماد قفل برای این وب سایت ها ظاهر شده است ، اما هنوز خطرات آنها را نشان می دهد. هنگامی که اطلاعات گواهی وب سایت را بررسی می کنید ، فقط از نام دامنه و CA مطلع می شود.

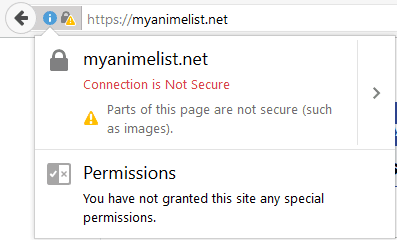

این نوع گواهینامه برای وب سایت هایی که نگرانی های امنیتی بسیار محدود دارند رایج است. وب سایت Anime MyAnimeList.net یکی از این وب سایت هاست. در اینجا جزئیات گواهینامه آن ذکر شده است:

در حقیقت ، قسمت هایی از وب سایت ایمن نیستند ، و این باعث شد مرورگر وب من آن قسمت ها را مسدود کند:

در حالی که گواهینامه های DV می توانند مفید باشند ، نوع وب سایت هایی که به طور معمول از آنها استفاده می کنند ، امکان استفاده از حساب های کاربری اختصاصی را ندارند و بنابراین نام کاربری و رمزعبور را جمع نمی کنند.

گواهی های معتبر سازمان

این گواهینامه های SSL برای دستیابی به یک فرآیند اعتبار سنجی دقیق تر نیاز دارند و از این رو نیز گران تر هستند. برخلاف گواهینامه های DV ، گواهینامه های OV با استانداردهای درخواست نظر (RFC) تعیین شده توسط Task Force مهندسی اینترنت (IETF) و انجمن اینترنت (ISOC) تعیین می شوند. وب سایت ها باید اطلاعات اعتبار سنجی را تبادل کنند و یک CA ممکن است برای تأیید اطلاعات مستقیم با شرکت تماس بگیرد.

وقتی اطلاعات گواهینامه را بررسی می کنید ، نام وب سایت را مشاهده می کنید و توسط چه کسی تأیید شده است. با این حال شما اطلاعات مالک را دریافت نمی کنید.

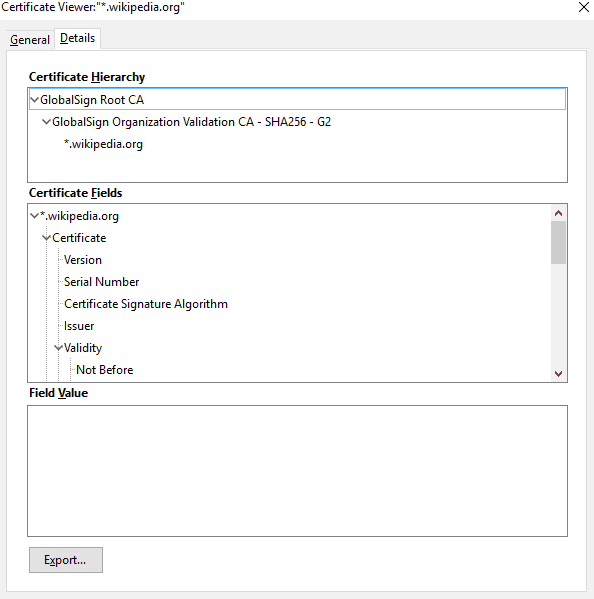

ویکی پدیا نمونه ای از وب سایت است که از گواهی OV استفاده می کند:

گواهی اعتبار سنجی تمدید شده

یک گواهینامه EV بالاترین سطح است و بیشترین اطمینان و اعتبار را ارائه می دهد. روند لازم برای دریافت گواهینامه EV هم گسترده و هم گران است. فقط وب سایتهای دارای مجوز EV اعتبار نوار سبز را با نام وب سایت خود در مرورگر وب خود نیز دریافت می کنند. متأسفانه ، همه مرورگرهای وب نمی توانند نوار سبز EV را نشان دهند. این فقط برای مرورگرهای زیر موجود است:

Google Chrome ، Internet Explorer 7.0+ ، Firefox 3+ ، Safari 3.2+ ، Opera 9.5+

مرورگرهای قدیمی آن را نمایش نمی دهند. این بدان معنا نیست که در آنجا وجود ندارد. این بدان معنی است که ممکن است افرادی که از مرورگرهای قدیمی استفاده می کنند ، اطلاعات گواهی را بررسی کنند تا میزان اعتبار سنجی را تأیید کنند.

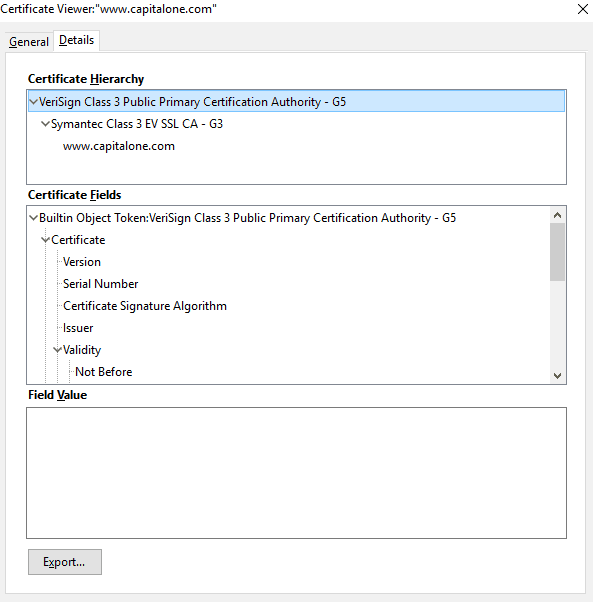

آوردن اطلاعات دقیق تر برای سرمایه یک ، این واقعیت را آشکار می کند که وب سایت واقعاً از گواهی EV SSL استفاده می کند:

گواهینامه های EV تقریبا مطمئن ترین و امن ترین هستند اما برای هر وب سایت کاملاً ضروری نیست. در واقع بیشتر وب سایتها با DV یا OV می توانند از این طریق استفاده کنند. اما اگر وب سایت اطلاعاتی را از شما جمع می کند ، نباید به آن اعتماد کنید مگر اینکه دارای گواهی OV یا بالاتر باشد.

گفته می شود ، برخی از وب سایت ها هنگام پرداخت ، شما را به یک سایت خارجی هدایت می کنند. این وب سایت ها ممکن است از سیستم های خارجی برای سیستم پرداخت خود استفاده کنند ، مانند PayPal ، که دارای گواهینامه EV با اطمینان بالا است. به این ترتیب ، آنها مجبور نیستند EV خود را خریداری کنند ، بلکه در عوض با تکیه بر سرویس های خارجی ، این لایه امنیتی و اطمینان را تکیه می کنند.

مشکلات مربوط به گواهی های DV و OV

اگرچه بسیاری از CA ها گواهینامه DV را ارائه نمی دهند ، اما برخی از آنها. از آنجا که مجوزهای CA نیازی به بررسی پیشینه و اعتبار سنجی بیشتر ندارند ، برخی از دارندگان سایت فیشینگ برای بازی این سیستم اقدام به خرید این گواهینامه ها کرده اند. متأسفانه ، هیچ راه مستقیمی برای تمایز بین وب سایت های DV و OV وجود ندارد بدون اینکه در واقع به جزئیات گواهی نامه نگاه کنید. به همین دلیل است که بسیاری از وب سایتها به گواهینامه های EV (اطمینان بالا) روی می آورند. مانند گواهینامه های OV ، آنها به اعتبار گسترده تری نیاز دارند ، بلکه دارای نوار سبز رنگی هستند که نام شرکت و همچنین نماد قفل و تعداد زیادی از اطلاعات اعتبارسنجی را ارائه می دهند..

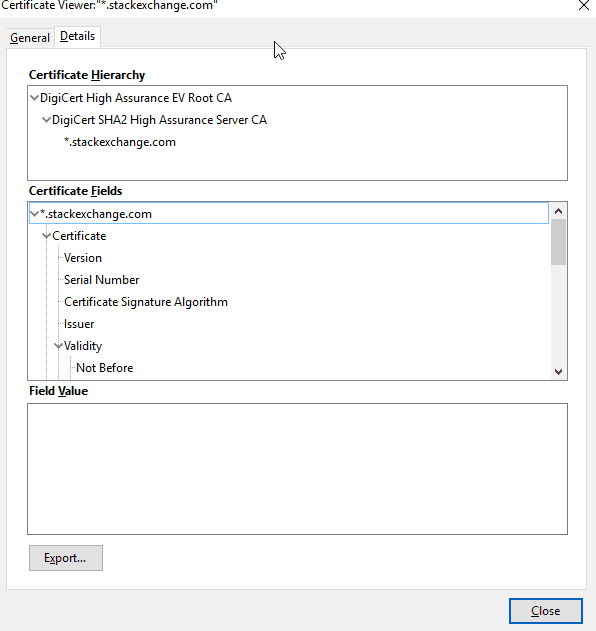

برای اکثر مرورگرها ، می توانید با کلیک بر روی نماد قفل ، کلیک بر روی “اطلاعات بیشتر” ، گواهی را بررسی کنید و سپس بر روی “مشاهده گواهی” کلیک کنید:

این اطلاعات دقیق در مورد گواهی این وب سایت را به دست می آورد:

در اینجا می توانیم ببینیم که Stack Exchange در واقع از گواهی EV Assurance (گواهینامه اطمینان بالا) ، که توسط DigiCert صادر شده است ، استفاده می کند. ما می توانیم به وب سایت آنها اعتماد کنیم و نیازی به نگرانی در مورد ورود به آن با یک رمز عبور ایمن نیست.

آیا گزینه های دیگری برای SSL وجود دارد?

اگرچه SSL بخش عمده ای از ترافیک اینترنت امن را می خورد ، اما گزینه های قابل توجهی برای این روش رمزگذاری وجود دارد..

لایه سوکت حمل و نقل

TLS یا Transport Socket Layer جانشین SSL است. در واقع ، در بسیاری موارد ، آنچه که به عنوان گواهینامه SSL از آن یاد می شود ، ممکن است در واقع گواهی TLS باشد. این تصادفی نیست. TLS ، استاندارد جدیدتر ، به شدت مبتنی بر SSL است ، با تغییراتی که به اندازه کافی اندک است که بسیاری از افراد ، حتی افراد مستقیم در صنعت ، هنوز هم TLS و SSL را با هم رجوع می کنند (به طور معمول با عنوان “SSL / TLS”). تفاوت های کلیدی بین SSL و TLS ، رمزگذاری های به روز شده و امنیت بهتر برای TLS است ، به همین دلیل جایگزین SSL شده است. با این وجود ، اکثر مردم با توجه به اینکه دو پروتکل بسیار مشابه هستند ، از TLS به عنوان SSL یاد می کنند. از آنجا که هر دو از گواهینامه های یکسانی استفاده می کنند ، انتقال برای اکثر وب سایت ها بسیار ساده بود.

پوسته امن

Secure Shell (SSH) مستقیماً با SSL و از بسیاری جهات به همان اندازه ایمن رقابت است. با این حال ، SSH از دو طریق بیشترین تفاوت را دارد. اول ، SSH اساساً آزاد است. بر خلاف SSL ، SSH از مقامات گواهی نامه برای تأیید و رسیدگی به تأیید اعتبار استفاده نمی کند. همچنین ، بر خلاف SSL ، SSH تعداد زیادی از برنامه های کاربردی را نیز کار می کند که با رمزگذاری کار می کنند. این می تواند شامل کارکرد از راه دور دستگاه های شبکه ای و ایجاد نیازهای ورود به سیستم از طریق شبکه ایمن باشد. SSH در بین مدیران شبکه محبوبیت بیشتری دارد. دلیل عدم امنیت SSH نسبت به SSL / TLS این است که مدیریت کلید بر خلاف SSL نظارت کمی دارد. این بدان معنی است که کلیدهای رمزگذاری می توانند از بین بروند ، به سرقت رفته یا به طور نادرست مورد استفاده قرار گیرند و بررسی مالکیت آن را دشوارتر می کند.

IPSec

امنیت پروتکل اینترنت رویکرد متفاوتی برای امنیت شبکه و رمزگذاری دارد. در حالی که SSL / TLS در سطح برنامه عمل می کند ، IPSec به عنوان رمزگذاری نقطه به نقطه برای کل شبکه طراحی شده است. به این ترتیب ، IPSec بر روی یک لایه پروتکل شبکه متفاوت عمل می کند (SSL در لایه 1 ، HTTP عمل می کند ، در حالی که IPSec در لایه 3 ، IP کار می کند). این به IPSec یک رویکرد جامع تر به امنیت شبکه می دهد. IPsec همچنین برای اتصالات دائمی بین دو دستگاه طراحی شده است ، در حالی که SSL برای جلسات غیرمستقیم طراحی شده است.

IPSec در ابتدا برای IPv6 موظف بود ، زیرا امنیت شبکه را در سطح IP فراهم می کند. در واقع ، IPsec در ابتدا به عنوان روش امنیت شبکه برای IPv6 توسعه داده شد. با این حال ، بزرگترین ضعف IPSec این است که احراز هویت شخصی تری ارائه نمی دهد. هنگامی که شخصی به شبکه ای که توسط IPSec امن باشد دسترسی پیدا کرد ، آنها می توانند به هر چیزی در شبکه دسترسی پیدا کنند. تا زمانی که هیچ تأیید هویت دیگری موجود نباشد ، هیچ محدودیتی در دسترسی وجود ندارد.

علاوه بر این ، IPSec در مورد دسترسی از راه دور استثنایی نیست. بیشتر برای اتصالات نقطه به نقطه بین شبکه ها طراحی شده است ، مانند یک شرکت بزرگ که برای همه مکانهای تجاری خود اتصالات ایمن به سرورهای خود ایجاد می کند. اجازه اتصال به کاربران از راه دور (مانند کارگرانی که می خواهند از خانه کار کنند یا در هنگام مسافرت هستند) در حالی که به برنامه های جداگانه نیاز دارند ، نیاز به نگهداری بیشتری دارند.

برنامه های افزودنی SSL و راه حل های VPN

از آنجا که SSL در درجه اول یک استاندارد رمزگذاری مبتنی بر برنامه است ، راه حلهایی ایجاد شده است تا اطمینان حاصل شود که SSL همچنین می تواند به روش های مختلفی اعمال شود.

OpenSSL در VPN

OpenSSL یک نسخه منبع باز SSL است که در بسیاری از برنامه های غیر مرورگر مورد استفاده قرار می گیرد. قابل توجه ترین ، این روش اصلی امنیتی است که توسط VPN ها استفاده می شود و با استفاده از پلت فرم OpenVPN کار می کند. OpenSSL دقیقاً به نظر می رسد: نسخه منبع باز SSL که قابلیت استفاده و بازی در اطراف را دارد. همانند بسیاری از ابتکارات منبع باز ، OpenSSL به جامعه ای که از آن استفاده می کند برای به روز ماندن متکی است ، بسیار وابسته است. این امر باعث ناامیدی شده است ، زیرا OpenSSL به اندازه یك گواهینامه SSL مبتنی بر مرورگر كه از طریق مرجع صدور گواهینامه خریداری شده است ، اطمینان نخواهد داشت. آسیب پذیری های قابل توجهی یافت شده است ، اما OpenSSL نیز برای مقابله با این آسیب پذیری ها به طور مرتب به روز می شود.

چندین چنگال برای این برنامه وجود دارد ، از جمله BoringSSL خود Google. در پایان مثبت ، مجموعه ابزار OpenSSL با توجه به اینکه منبع باز است ، می تواند پیشرفت های مداوم داشته باشد.

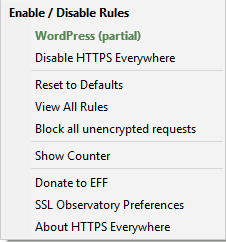

مرور امن با HTTPS در همه جا

یک محصول رایگان از بنیاد الکترونیکی Frontier ، HTTPS Everywhere یک افزونه مرورگر برای Chrome ، Firefox و Opera است که باعث می شود مرورگر شما در صورت امکان از صفحات HTTPS استفاده کند. HTTPS Everywhere همچنین با کمک به محافظت از داده های خود در حالی که به سایتی متصل هستید که از HTTPS در بعضی از صفحات آن استفاده می کند ، کمک می کند. تا زمانی که وب سایت از HTTPS پشتیبانی کند ، HTTPS Everywhere می تواند صفحات را به HTTPS تبدیل کند و داده ها را رمزگذاری کند. با این حال ، همانطور که در صفحه سؤالات EFF نشان داده شده است ، وب سایتهایی که به پیوندهای شخص ثالث مشکوک مانند تصاویر پیوند دارند ، نمی توانند توسط HTTPS کاملاً ایمن شوند.

همچنین می توانید HTTPS Everywhere را برای مسدود کردن لینک های نا امن و وب سایت های فیشینگ تنظیم کنید ، یک ویژگی ایمنی متمایز برای کمک به جلوگیری از برخورد ناگهانی کاربران اینترنت در سایت های فیشینگ.

“HTTPS” توسط کریستیان کالن تحت مجوز CC BY 2.0 مجاز است

امنیت سایبری یکی از مهمترین مسائل در دنیای امروز است. پیگیری با هک کردن، فیشینگ، بدافزارها، ویروس ها و سایر انواع معاملات کثیف در وب یک تجارت بزرگ است. با افزایش جرایم سایبری، صنعت امنیت سایبری به خودی خود رشد کرده و مسئولیت خسارت در حدود 450 میلیارد دلار در سال را بر عهده دارد. برای متوسط کاربر اینترنت و مرورگر، استفاده از وب سایتهای با رمزگذاری Secure Socket Layer (SSL) یک روش مؤثر برای باقی ماندن در میان “سری لوله ها” ایمن است. SSL یک استاندارد رمزگذاری سطح بالا است که از ترکیبی از الگوریتم های کلید نامتقارن و متقارن استفاده می کند. با استفاده از گواهینامه های SSL، داده ها بین دو دستگاه با رمزنگاری متصل می شوند و همیشه رمزگذاری و نظارت بر انتقال داده ها را انجام می دهند. استفاده از SSL به معنای تأمین امنیت داده ها و جلوگیری از سرقت و هک شدن آنها است. بنابراین، استفاده از SSL برای همه کاربران اینترنت بسیار مهم است.