Wi-Fi Protected Access 2 (WPA2) است برنامه صدور گواهینامه امنیتی ایجاد شده توسط اتحاد Wi-Fi برای امنیت شبکه های رایانه ای بی سیم. بسته به نوع و سن روتر بی سیم خود ، چند گزینه رمزگذاری در دسترس خواهید بود. دو مورد اصلی برای WPA2-Personal (نسخه ای که توسط کاربران مشاغل خانگی یا کوچک استفاده می شود) هستند استاندارد رمزگذاری پیشرفته (AES) و بزرگترها پروتکل یکپارچگی کلیدی موقت (TKIP), یا یک ترکیب هر دو.

در این مقاله توضیح خواهیم داد AES و TKIP چیست و پیشنهاد می کنید کدام گزینه را برای دستگاههای پشتیبانی شده WPA2 خود انتخاب کنید. شما باید بهترین حالت رمزگذاری را نه تنها به دلایل امنیتی بلکه به دلیل امنیت انتخاب کنید حالت اشتباه می تواند دستگاه شما را کند کند. اگر حالت رمزگذاری قدیمی تر را انتخاب کنید ، حتی اگر روتر وای فای شما از نوع رمزگذاری سریعتر پشتیبانی کند ، انتقال داده به طور خودکار کند می شود تا با دستگاه های قدیمی تر که به آن متصل می شوند سازگار باشد..

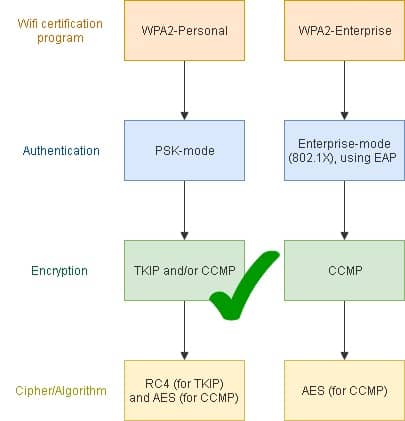

ما همچنین برخی از آنها را توضیح خواهیم داد شرایط امنیتی wifi مربوط به WPA2, به عنوان مثال، موارد ذکر شده در نمودار زیر ، در درجه اول روی WPA2-Personal متمرکز شده است. به عنوان مثال ، اصطلاحات گواهینامه ها ، استانداردها ، پروتکل ها و برنامه ها گاهی اوقات (گیج کننده) به صورت متناوب مورد استفاده قرار می گیرند و غالباً نادرست هستند. آیا AES یک پروتکل یا یک نوع رمزگذاری است؟ آیا WPA2 پروتکل است یا استاندارد؟ (هشدار Spoiler: AES یک استاندارد است و WPA2 یک گواهینامه است.) خوب است که در مورد اصطلاحات وای فای کمی حساسیت داشته باشید ، تا زمانی که می دانید این اصطلاحات واقعاً چه معنی دارند. این مقاله رکورد مستقیم را تعیین می کند. و بله ، ما برای توصیف تنظیمات رمزگذاری و تأیید صحت WPA2 بسیار واضح از اصطلاح “mode” استفاده می کنیم.

WPA2 101 – یک مرور مختصر (بسیار)

دو نسخه از WPA2 وجود دارد: نسخه های شخصی (برای استفاده در منزل و دفتر) و Enterprise (برای استفاده شرکت ها). در این مقاله ، به موارد قبلی می پردازیم اما آن را با نسخه Enterprise مقایسه خواهیم کرد ، و این به شما کمک می کند تا آنچه WPA2-Personal انجام نمی دهد را نشان دهد..

گواهینامه های امنیتی wifi رایج چقدر معتبر هستند?

شبکه های بی سیم ذاتاً ناامن هستند. در روزهای ابتدایی شبکه های بی سیم ، تولید کنندگان سعی کردند تا این امکان را برای کاربران نهایی فراهم کنند. پیکربندی خارج از جعبه برای اکثر تجهیزات شبکه بی سیم امکان دسترسی آسان (اما ناامن) به یک شبکه بی سیم را فراهم می کند. ”(منبع: Dummies)

WPA2 در مقایسه با سایر گواهینامه های وای فای معمولی چقدر ایمن است؟ تا زمانی که WPA3 طولانی شد ، WPA2 ، KRACK و همه امن ترین گزینه در نظر گرفته می شدند. آسیب پذیری های فعلی WPA2 ممکن است به طور موثر برطرف شود ، اما شما هنوز هم باید بهترین نوع رمزنگاری را برای دستگاه wifi و نیازهای استفاده خود انتخاب کنید. به عنوان مثال اگر یک شرکت تجاری کوچک با دستگاه های قدیمی هستید ، ممکن است لازم باشد سرعت را فدای امنیت کنید و یا دستگاه های خود را به روز کنید. اگر یک سازمان بزرگ هستید ، ممکن است تصمیم بگیرید که WPA2 را به کلی جمع کنید و برنامه ریزی کنید تا WPA3 را در اسرع وقت اجرا کنید..

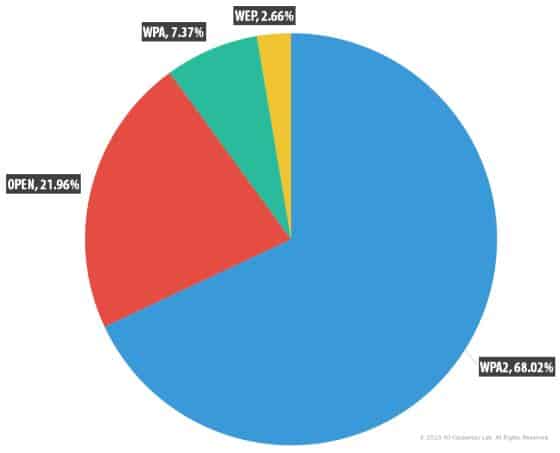

استانداردهای اتصال رمزگذاری Wifi مورد استفاده در نقاط وای فای عمومی در سطح جهان (منبع: شبکه امنیتی کسپرسکی (KSN))

گواهینامه های اولیه وای فای در استفاده امروز ایمن هستند?

- باز کن – اصلاً امنیتی نیست

- حریم خصوصی معادل سیم (WEP) – بسیار غیرقابل اعتماد و از رمزگذاری RC4 استفاده می کند ، که در ابتدا برای اجرای بسیار سریع و ساده پذیرفته شده است. هنگامی که محبوبیت داشت – طبق گفته های WayBack Machine ، اسکایپ از نسخه اصلاح شده ای در حدود سال 2010 استفاده می کرد – از آن زمان بسیار ناامن شناخته شده است. WEP از یک روش تأیید اعتبار استفاده می کند که در آن همه کاربران یک کلید مشترک را به اشتراک می گذارند ، بنابراین اگر یک مشتری به خطر بیفتد ، همه افراد در شبکه در معرض خطر هستند. WPA-PSK (Key Pre-Shared Key) همین مشکل را دارد. به گفته وبوپدیا ، WEP ناامن است ، مانند سایر پخش های وای فای ، پیام هایی را با استفاده از امواج رادیویی مستعد استراق سمع ارسال می کند ، و به طور موثری امنیت معادل اتصال سیمی را فراهم می کند. رمزگذاری مانع از هک شدن پیام های هکرها نمی شود و مشکلی که در WEP وجود دارد این است که از رمزگذاری استاتیک (یک کلید برای همه بسته ها برای همه دستگاه های یک شبکه) استفاده می کند ، و همه دستگاه ها را در معرض خطر قرار می دهد ، یک حمل و نقل بزرگ که احتمالاً خوب برای هکرها است. سپس سارقان می توانند برای رمزگشایی داده ها در اوقات فراغت خود به صورت آفلاین تلاش کنند. یکی از کارهایی که WPA انجام می دهد تولید یک کلید منحصر به فرد برای هر دستگاه است ، در صورت به خطر انداختن یک دستگاه در یک شبکه ، خطر سایر مشتری ها را کاهش می دهد.

- WPA – از ناکارآمد استفاده می کند TKIP پروتکل رمزگذاری ، که امن نیست. TKIP خودش از رمز RC4 استفاده می کند و AES برای WPA اختیاری است. استعاره خوبی برای نحوه عملکرد WPA از یک پست Super User به دست می آید: “اگر شما به زبان خارجی به عنوان نوعی رمزگذاری فکر می کنید ، WPA کمی شبیه به وضعیتی است که تمام دستگاه های متصل به این شبکه WPA به همان زبان صحبت می کنند. زبانی که برای ماشینهای دیگر خارجی است. بنابراین ، قطعاً ، ماشین هایی که به این شبکه متصل هستند می توانند به یکدیگر حمله کنند و تمام بسته های ارسال شده / دریافت شده توسط همه دیگران را بشنوند و ببینند. این محافظت فقط در برابر میزبانانی است که به شبکه وصل نمی شوند (به عنوان مثال رمز عبور مخفی را نمی دانند). “

- WPA2 – منطقی ایمن اما در برابر حملات بی رحمانه و فرهنگ لغت آسیب پذیر است. استفاده می کند AES رمزگذاری و معرفی کد Counter Mode با رمز تأیید پیام رمزگذاری زنجیره ای رمزگذاری (CCMP), رمزگذاری مبتنی بر AES قوی. با TKIP سازگار با عقب است. فروشندگان تکه هایی را برای بسیاری از آسیب پذیری های آن منتشر کرده اند ، به عنوان مثال KRACK یکی از مهمترین اشکال امنیتی نسخه WPA2-Personal است Wifi Protected Setup (WPS), که به کاربران امکان می دهد به سرعت شبکه خانگی بی سیم ایمن را تنظیم کنند. طبق US-Cert ، “ابزارهای حمله رایگان در دسترس می توانند یک پین WPS را طی 4-10 ساعت بازیابی کنند.” این توصیه می کند کاربران برای وصل کردن این آسیب پذیری از سیستم عامل به روز شده از فروشنده خود استفاده کنند. WPA2-Enterprise امن تر است اما اشکالاتی در آن وجود دارد..

- WPA3 – هنوز هم برای منبع داده های استفاده معنی دار بسیار جدید است اما در حال حاضر به عنوان مطمئن ترین گزینه مورد حمایت قرار گرفته است

AES ، TKIP یا هر دو ، و چگونه کار می کنند?

TKIP

مطابق ویکی پدیا ، TKIP به منظور “جایگزینی” “استاندارد” WEP پس از آن آسیب پذیر و بدون ایجاد تغییر در سخت افزاری که استاندارد Wired Equivalent Privacy (WEP) را اجرا می کند ، ساخته شده است. از رمز RC4 استفاده می کند.

شبکه جهانی توضیح می دهد که TKIP در واقع جایگزین WEP نیست. این هست یک “بسته بندی”. متأسفانه ، آن را در اطراف WEP اساساً ناامن پیچیده شده است ، دلیل آن این بود که به عنوان یک اقدام موقت در نظر گرفته شده باشد ، زیرا هیچ کس نمی خواست همه سرمایه گذاری های سخت افزاری را که انجام داده بود ، دور بیندازد و توانست به سرعت مستقر شود. آخرین دلیل برای فروشندگان و مدیران مشاغل کافی بود که آن را با اشتیاق در آغوش بگیرند. در روز خود ، TKIP امنیت WEP را سخت تر كرد:

- مخلوط کردن یک کلید پایه ، آدرس MAC یک Access Point (AP) و یک شماره سریال بسته – “عملیات اختلاط به گونه ای طراحی شده است که حداقل تقاضا را در ایستگاه ها و نقاط دسترسی ایجاد کند ، اما از قدرت رمزنگاری کافی برخوردار باشد تا به راحتی شکسته نشود.”

- افزایش طول کلید به 128 بیت – “این اولین مشکل WEP را حل می کند: طول کلید خیلی کوتاه.”

- ایجاد یک شماره سریال منحصر به فرد 48 بیتی که برای هر بسته ارسال شده افزایش می یابد ، بنابراین هیچ دو کلید یکسان نیستند – “این یک مشکل دیگر WEP ، “حملات برخورد” را حل می کند,”که می تواند زمانی اتفاق بیفتد که همان کلید برای دو بسته مختلف استفاده شود.

- کاهش خطر حمله مجدد با بردار شروع اولیه (IV) که در بالا به آن اشاره شد – “زیرا یک عدد توالی 48 بیتی هزاران سال طول می کشد تا خودش را تکرار کند, هیچ کس نمی تواند بسته های قدیمی را از اتصال بی سیم پخش کند“آنها به صورت غیرقانونی تشخیص داده می شوند زیرا شماره های دنباله درست نخواهد بود.”

TKIP چقدر آسیب پذیر است? طبق گفته سیسکو ، TKIP در برابر رمزگشایی بسته ها توسط یک مهاجم آسیب پذیر است. با این وجود فقط یک کلید تأیید اعتبار توسط یک مهاجم قابل سرقت است و نه کلید رمزگذاری.

با کلید بهبود یافته ، فقط بسته های ضبط شده ممکن است در یک پنجره محدود با حداکثر 7 تلاش جعل شوند. مهاجم فقط می تواند یک بسته را در یک زمان رمزگشایی کند ، در حال حاضر با سرعت یک بسته در هر 12-15 دقیقه. علاوه بر این ، بسته ها را می توان رمزگشایی کرد فقط هنگامی که از نقطه دسترسی بی سیم (AP) به مشتری ارسال شود (یک طرفه). “

مسئله این است که اگر کلاه های سفید در حال کشف بردارهای بزرگتری برای درج حمله هستند ، کلاه های سیاه نیز وجود دارند.

وجود دارد وقتی TKIP با PSK استفاده می شود ، نزولی است. “با احراز هویت 802.1X ، راز جلسه بی نظیر است و توسط سرور تأیید اعتبار به ایمن به ایستگاه منتقل می شود. هنگام استفاده از TKIP با کلیدهای از پیش اشتراکی ، راز جلسه برای همه یکسان است و هرگز تغییر نمی کند ، از این رو آسیب پذیری استفاده از TKIP با کلیدهای از پیش اشتراکی شده است. “

AES

AES (براساس الگوریتم Rjiandael) رمزنگاری بلوکی است (“S” در واقع مخفف استاندارد است و نمونه دیگری از اصطلاحات گیج کننده است) که توسط پروتکل بنام CCMP استفاده می شود. متن ساده را به متن رمزنگاری تبدیل می کند و به طول های کلیدی 28 ، 192 یا 256 بیت می رسد. هرچه طول کلید طولانی تر باشد ، اطلاعات رمزگذاری شده توسط هکرها غیرقابل تصور تر می شوند.

کارشناسان امنیتی معمولاً قبول دارند که AES ضعف قابل توجهی ندارد. محققان AES تنها چند بار با موفقیت مورد حمله قرار گرفته اند و این حملات عمدتا موارد جانبی بوده اند.

AES رمزگذاری انتخاب برای دولت فدرال ایالات متحده و ناسا است. برای اطمینان بیشتر ، به انجمن Crypto Stack Exchange مراجعه کنید. برای جزئیات فنی کاملاً واضح درباره نحوه کار AES ، که خارج از حوزه این مقاله است ، به eTutorials مراجعه کنید.

اصطلاحات و اصطلاحات فای شما باید بدانید

گواهینامه ها و استانداردها

اگرچه WPA2 یک برنامه صدور گواهینامه است ، اما اغلب از آن به عنوان استاندارد و گاهی به عنوان پروتکل یاد می شود. “استاندارد” و “پروتکل” توصیفاتی است که اغلب توسط روزنامه نگاران و حتی توسعه دهندگان این گواهینامه ها مورد استفاده قرار می گیرند (و در معرض خطر ابتلا به پا بودن هستند) ، اما وقتی می توان فهمید که چگونه استانداردها و پروتکل ها با وای فای ارتباط دارند ، شرایط می تواند کمی گمراه کننده باشد. گواهینامه ، اگر نادرست نباشد.

ما می توانیم از قیاس یک وسیله نقلیه به عنوان جاده ای معتبر استفاده کنیم. تولید کننده دستورالعمل هایی را برای مشخص کردن ایمنی خواهد داشت استانداردها. وقتی ماشین را می خرید ، چنین خواهد بود گواهی شده ایمنی برای رانندگی توسط سازمانی که استانداردهای ایمنی خودرو را مشخص می کند.

بنابراین ، در حالی که باید WPA2 را گواهینامه بنامیم ، می توان آنرا به آسانی استاندارد نامید. اما ، آن را یک پروتکل می نامیم تا پروتکل های واقعی – TKIP ، CCMP و EAP را در امنیت wifi اشتباه بگیریم..

پروتکل و رمزنگاری

یکی دیگر از لایه های سردرگمی: AES مخفف رمزگذاری پیشرفته است استاندارد. و طبق گفته یک کاربر Stack Exchange ، TKIP در واقع یک الگوریتم رمزگذاری نیست. برای اطمینان از ارسال بسته های داده با کلیدهای رمزگذاری منحصر به فرد استفاده می شود. کاربر ، لوكاس كافمن ، می گوید ، “TKIP یک تابع اختلاط پیچیده تر کلید را برای مخلوط کردن کلید جلسه با یک بردار اولیه برای هر بسته اجرا می کند.” اتفاقاً ، کافمن EAP را به عنوان “چارچوب تأیید اعتبار” تعریف می کند. او درست است که EAP نحوه انتقال پیام ها را مشخص می کند. این خود آنها را رمزگذاری نمی کند. ما در بخش بعدی این موضوع را دوباره لمس خواهیم کرد.

WPA2 و سایر گواهینامه های wifi ، استفاده کنید پروتکل های رمزگذاری برای ایمن سازی داده های wifi. WPA2-Personal از انواع رمزگذاری متعددی پشتیبانی می کند. WPA و WPA2 با WEP سازگار هستند و فقط TKIP را پشتیبانی می کنند.

Juniper به پروتکل های رمزگذاری مانند AES و TKIP به عنوان رمزنگاری رمزگذاری اشاره دارد. رمزگذاری به سادگی یک الگوریتم است که نحوه انجام فرآیند رمزگذاری را مشخص می کند.

طبق انجمن AirHeads:

“شما اغلب می بینید که TKIP و AES در هنگام تأمین سرویس گیرنده WiFi به چه مواردی مراجعه شده اند. در واقع ، باید به TKIP و CCMP ارجاع شود ، نه AES. TKIP و CCMP پروتکل های رمزگذاری هستند. AES و RC4 رمزگذار هستند ، CCMP / AES و TKIP / RC4. مشاهده می کنید که فروشندگان در حال مخلوط کردن رمزگذار با پروتکل رمزگذاری هستند. اگر امتحان کردن یک راه آسان برای به خاطر سپردن تفاوت ، به خاطر سپردن پایان TKIP و CCMP در ‘P برای پروتکل رمزگذاری است. [sic] “

مانند EAP ، اگرچه این یک تأیید اعتبار است ، اما پروتکل رمزگذاری نیست.

خط آخر:

- WPA2-Personal – پشتیبانی از CCMP (که بیشتر افراد آن را AES می نامند) و TKIP.

- WPA2-Enterprise – پشتیبانی از CCMP و پروتکل تأیید اعتبار گسترده (پروتکل تأیید اعتبار گسترده) (EAP).

رمزگذاری و احراز هویت WPA2

احراز هویت – PSK در مقابل 802.1X

WPA2 مانند WPA ، از IEEE 802.1X / EAP و تأیید هویت PSK پشتیبانی می کند.

WPA2-Personal – PSK مکانیزم احراز هویت است که برای اعتبارسنجی WPA2-کاربران شخصی که اتصال Wi-Fi دارند استفاده می شود. در درجه اول برای مصارف عمومی منزل و اداره طراحی شده بود. برای راه اندازی PSK نیازی به سرور تأیید اعتبار نیست. کاربران به جای داشتن نام کاربری و رمزعبور ، مانند نسخه Enterprise ، با کلید پیش اشتراک شده وارد سیستم می شوند.

WPA2-Enterprise – استاندارد اصلی IEEE 802.11 (استاندارد “معتبر جاده ای” برای صدور گواهینامه wifi) در سال 1997 منتشر شد. نسخه های بعدی اغلب برای بهبود سرعت انتقال داده ها و دستیابی به فن آوری های امنیتی جدید ایجاد شده اند. آخرین نسخه های WPA2- Enterprise با 802.11 مطابقت دارد. من. پروتکل اصلی تأیید اعتبار آن است 802.1X, دستگاه های WiFi را قادر می سازد تا با نام کاربری و رمزعبور یا با استفاده از یک گواهی امنیتی تأیید شوند. احراز هویت 802.1X بر روی آن مستقر می شود سرور AAA (به طور معمول RADIUS) که تأیید هویت متمرکز و عملکرد مدیریت کاربر را فراهم می کند. EAP استانداردی است که برای انتقال پیام ها و تأیید هویت مشتری و سرور قبل از تحویل استفاده می شود. این پیام ها از طریق پروتکل هایی از قبیل امنیت می شوند SSL ، TLS و PEAP.

رمزگذاری – “دانه” و PMK

WPA2-Personal – PSK یک عبارت عبور (کلید پیش اشتراک شده) و SSID (که به عنوان a استفاده می شود) را ترکیب می کند “دانه” و برای همه افراد در محدوده قابل مشاهده است) برای تولید کلیدهای رمزگذاری. کلید تولید شده – a کلید استاد Pairwise (PMK) – برای رمزگذاری داده ها با استفاده از TKIP / CCMP استفاده می شود. PMK بر اساس یک مقدار شناخته شده (عبارت عبور) است ، بنابراین هر کس با آن ارزش (از جمله کارمندی که شرکت را ترک می کند) می تواند کلید را ضبط کند و به طور بالقوه از نیروی بی رحمانه برای رمزگشایی ترافیک استفاده کند..

چند کلمه در مورد دانه ها و SSID ها.

- SSID – تمام نام های شبکه ای که در لیست نقاط مهم Wi-Fi دستگاه شما ظاهر می شوند SSID هستند. نرم افزار تحلیل شبکه می تواند برای SSID ها اسکن کند ، حتی آنهایی که ظاهرا پنهان هستند. مطابق استیو رایلی مایکروسافت ، “یک SSID یک نام شبکه است ، نه یک رمز عبور. یک شبکه بی سیم دارای SSID برای تمایز آن از دیگر شبکه های بی سیم در مجاورت است. SSID هرگز به صورت پنهان طراحی نشده است ، به همین دلیل در صورت تلاش برای پنهان کردن ، به شما هیچ نوع محافظتی را به شبکه شما ارائه نمی دهد. این یک نقض از مشخصات 802.11 برای مخفی نگه داشتن SSID است. اصلاح مشخصات 802.11i (که WPA2 را تعریف می کند ، بعداً مورد بحث قرار می گیرد) حتی اظهار داشت که رایانه می تواند از برقراری ارتباط با یک نقطه دسترسی که SSID خود را پخش نمی کند ، امتناع ورزد. “

- دانه – طول SSID و SSID قبل از اینکه به بخشی از PMK تولید شده تبدیل شوند دستکاری می شوند. از SSID و SSID به عنوان دانه استفاده می شود که یک مولد عدد شبه تصادفی را برای نمکی کردن عبارات مقدماتی ایجاد می کند و یک کلید هش ایجاد می کند. این بدان معناست که گذرواژهها به صورت متفاوتی در شبکههای دارای SSID مختلف هدر میروند ، حتی اگر همان رمزعبور را به اشتراک بگذارند.

یک عبارت خوب می تواند خطر احتمالی مرتبط با استفاده از SSID به عنوان دانه را کاهش دهد. یک عبارت عبور باید بطور تصادفی ایجاد شود و اغلب تغییر کند ، خصوصاً بعد از استفاده از کانون وای فای و هنگام خروج کارمند از شرکت.

WPA2-Enterprise – بعد از اینکه سرور RADIUS مشتری را تأیید کرد ، به طور تصادفی برمی گردد PMK 256 بیتی CCMP برای رمزگذاری داده ها فقط برای جلسه فعلی استفاده می کند. “بذر” ناشناخته است ، و هر جلسه به PMK جدید احتیاج دارد ، بنابراین حملات بی رحمانه وقت تلف می کنند. WPA2 Enterprise می تواند اما به طور معمول از PSK استفاده نمی کند.

کدام نوع رمزگذاری برای شما ، AES ، TKIP یا هر دو بهترین است؟ (حل کرد)

سؤال اصلی که در این مقاله مطرح شد این بود که باید از AES ، TKIP یا هر دو برای WPA2 استفاده کنید?

انتخاب نوع رمزگذاری روی روتر شما

گزینه های شما (بسته به دستگاه شما) ممکن است شامل موارد زیر باشد:

- WPA2 با TKIP – اگر دستگاههای شما خیلی قدیمی هستند تا به نوع رمزگذاری AES جدیدتر متصل شوند ، باید این گزینه را انتخاب کنید

- WPA2 با AES – این بهترین (و پیش فرض) انتخاب برای روترهای جدیدتر است که از AES پشتیبانی می کنند. بعضی اوقات فقط خواهید دید WPA2-PSK, که معمولاً دستگاه شما به طور پیش فرض از PSK پشتیبانی می کند.

- WPA2 با AES و TKIP – این یک گزینه جایگزین برای مشتریان قدیمی است که از AES پشتیبانی نمی کنند. وقتی از WPA2 با AES و TKIP استفاده می کنید (که ممکن است بخواهید در صورت برقراری ارتباط با دستگاه های میراث) انجام دهید ، می توانید سرعت انتقال کندتر را تجربه کنید. انجمن AirHead توضیح می دهد كه به این دلیل است كه “رمزهای گروهی همیشه به پایینترین رمزنگاری سقوط می كنند.” AES از قدرت محاسبه بیشتری استفاده می كند ، بنابراین اگر دستگاه های زیادی دارید ، می توانید كاهش بهره وری را در اطراف دفتر مشاهده كنید. حداکثر نرخ انتقال برای شبکه هایی که از رمزهای WEP یا WPA (TKIP) استفاده می کنند 54 مگابیت بر ثانیه است (منبع: CNet).

- WPA / WPA2 – مشابه گزینه مستقیم در بالا ، اگر برخی دستگاههای قدیمی تر دارید می توانید این گزینه را انتخاب کنید ، اما به اندازه گزینه WPA2 فقط امن نیست.

در دستگاه شما ، به جای WPA2 ، ممکن است گزینه “WPA2-PSK” نشان داده شود. شما می توانید با این موضوع رفتار کنید.

نکاتی برای سخت شدن امنیت PSK

اظهارات Terrence Koeman در مورد Stack Exchange ، خواندن روشنگرانه درباره امنیت WPA2-Enterprise از WPA2-Personal امن تر است. وی همچنین نکات زیر را ارائه می دهد:

- SSID خود را (دانه PMK) تنظیم کرده و روی یک رشته تصادفی به همان اندازه رقم مجاز قرار دهید که PMK را در برابر حملات بی رحمانه آسیب پذیرتر کند.

- یک PSK تصادفی طولانی ایجاد کنید و مرتباً آن را تغییر دهید

- SSID منحصر به فرد ممکن است شما را در مقابل سارقانی که راحت تر می توانند شما را در Wigle جستجو کنند آسیب پذیر کنند. اگر واقعاً پارانوئید هستید ، باید به جای آن از VPN استفاده کنید.

بعدش چیه؟ WPA3 منتشر شده است

طبق گفته NetSpot ، “احتمالاً تنها نقطه ضعف WPA2 میزان قدرت پردازش برای محافظت از شبکه شما است. این بدان معناست که برای جلوگیری از عملکرد شبکه ، سخت افزار قدرتمندتری لازم است این شماره مربوط به نقاط دسترسی قدیمی تر است که قبل از WPA2 پیاده سازی شده اند و فقط از طریق ارتقاء سیستم عامل WPA2 را پشتیبانی می کنند. اکثر نقاط دستیابی کنونی به سخت افزار توانمند تری عرضه شده اند. ”و ، اکثر فروشندگان به عرضه تکه های WPA2 ادامه می دهند.

WPA2 به تدریج توسط WPA3 که در ژوئن سال [year] منتشر شد ، پس از شناسایی آسیب پذیری امنیتی به نام KRACK در WPA2 سال قبل منتشر شد. انتظار می رود که فروشندگان مدتی طول بکشد (احتمالاً تا اواخر سال [year]) در حالی که فروشندگان دستگاه های جدید را تأیید و ارسال می کنند. در حالی که تکه های آسیب پذیری KRACK منتشر شده اند ، WPA2 تقریباً به اندازه WPA3 امن نیست. برای شروع ، باید مطمئن شوید که مطمئن ترین روش رمزگذاری را انتخاب می کنید. Skeptic Dion Phillips ، که برای InfiniGate می نویسد ، فکر می کند ، “… تردید دارد که دستگاه های بی سیم فعلی برای پشتیبانی از WPA3 به روز شوند و به احتمال زیاد موج بعدی دستگاه ها از طریق فرآیند صدور گواهینامه خارج می شوند.”

فهمیدی؛ در پایان ، احتمالاً مجبور خواهید بود یک روتر جدید بخرید. در ضمن ، برای ایمن ماندن ، می توانید WPA2 را patch کنید و ایمن کنید.

تاکنون هیچ گزارشی مستند از حملات KRACK وجود ندارد ، اما صدور گواهینامه WPA3 امنیت بسیار بیشتری را نسبت به اتصال آسیب پذیری KRACK فراهم می کند. در حال حاضر یک برنامه صدور گواهینامه اختیاری ، با اتخاذ فروشندگان بیشتر آن ، به موقع اجباری می شود. در مورد WPA2 و 3 با مقاله Comparitech در مورد WPA3 چیست و چقدر امنیت آن بیشتر بیاموزید?

درباره امنیت wifi بیشتر بدانید

- یک معرفی فنی عالی ، در صورت باد طولانی ، برای TKIP ، AES و استفاده مشکلی از اصطلاحات گمراه کننده ، TKIP Hack است.

- اگر نگران WPA2 هستید و دستگاههایتان فقط از TKIP پشتیبانی می کنند ، یک VPN قابل اعتماد را انتخاب کنید

- اصول رمزنگاری را درک کنید

- بیاموزید که چگونه روتر وای فای خود را ایمن کنید – نکات مربوط به کاربر معمولی و هرکسی که داده های حساس برای محافظت دارد ، یادآوری می شود

همچنین مشاهده کنید:

راهنمای منابع رمزگذاری

امنیت سایبری خود را بهبود بخشید

تصویر صفحه اول برای پروتکل WPA توسط مارکو ورچ. دارای مجوز تحت CC BY 2.0

وند و این کلید برای رمزگذاری اطلاعات استفاده می شود. این روش بسیار ضعیف است و به راحتی قابل شکستن است. WPA و WPA2 به عنوان گواهینامه های امنیتی جایگزین WEP شدند و امروزه به عنوان گزینه های امنیتی برای شبکه های بی سیم استفاده می شوند. با این حال ، همیشه باید بهترین نوع رمزگذاری را برای دستگاه خود انتخاب کنید و به روزرسانی های امنیتی را برای دستگاه های خود انجام دهید تا از امنیت شبکه خود اطمینان حاصل کنید.