از آنجا که سرویس های پخش جریان تلاش خود را برای کاهش اشتراک گذرواژه افزایش می دهند ، یک هک حساب جدید Netflix ممکن است نگرانی این شرکت و کاربرانش را برای این شرکت فراهم کند. ده ها وب سایت اکنون ارائه می دهند دسترسی رایگان به Netflix ، بدون رمز عبور لازم است.

در عوض ، این هک برای دسترسی به حساب آزمایشی پرداخت شده یا رایگان سایر کاربران ، به یک بای پس محور مبتنی بر مرورگر وب متکی است. همچنین Netflix کمی وجود دارد یا سایر سرویسهای پخش می توانند در مورد آن بدون تأثیر چشمگیر بر تجربه کاربر انجام دهند.

در طی 12 ماه گذشته ، تعداد فزاینده ای از وب سایت ها آشکارا تبلیغات خود را شروع کردند.کوکی های حق بیمه Netflix” کد این پرونده های مبتنی بر مرورگر می تواند به اشتراک گذاشته شود و در صورت اجرای صحیح ، روشهای امنیتی حساب Netflix را بطور کامل دور بزنید ، اجازه دسترسی کامل به یک حساب برتر Netflix بدون نیاز به رمز عبور یا پرداخت.

با استفاده از این روش ، هرکسی می تواند به راحتی از پرداخت یک حساب Netflix خودداری کند. ما متوجه شده ایم که حداقل برخی از این کوکی های جلسه Netflix که در دسترس آزادانه قرار دارند به حساب های آزمایشی ثبت شده ای که احتمالاً فقط برای این منظور ایجاد شده اند دسترسی دارند. با این حال ، ما همچنین دریافتیم که این روش بای پس حساب می تواند از داده های کاربر سرقت شده Netflix از حساب های پرداخت شده نیز استفاده شود.

براساس اتفاقی که در سال [year] به دنبال تهدید بدافزار مربوط به سرقت کوکی های فیس بوک رخ داد ، ممکن است برخی از این کوکی های “رایگان” Netflix به جای آن سرقت رفته و از طریق حساب های آزمایشی رایگان ارائه نشوند. در هر دو حالت ، این روش شرایط خدمات Netflix را برای اشتراک گذاری حساب نقض می کند.

با انجام تحقیقات مداوم در مورد Netflix ، ما کشف کردیم:

- بیش از دو ده وب سایت یا بطور مرتب داده کوکی Netflix را ارسال کرده یا ارسال کرده اند (معمولاً به عنوان “کوکی های جلسه Netflix” تبلیغ می شوند) که به هر کسی امکان می دهد روشهای عادی امنیت حساب را دور بزند و به طور غیرقانونی به Netflix دسترسی پیدا کند.

- بعضی از وب سایت ها حافظه پنهان کوکی های Netflix را هر ساعت به روز و یا به روز می کنند

- اکثر این وب سایت ها در طی 12 ماه گذشته ثبت شده اند ، که ممکن است نشانگر یک کمپین جدید برای سرمایه گذاری در این روش بای پس باشد

- بسیاری از این وب سایت ها اکنون در نتایج جستجوی Google زیاد ظاهر شده اند

کوکی های مداوم Netflix چیست؟?

تقریباً در هر وب سایت اکنون از آنچه به عنوان “کوکی” شناخته می شود برای ذخیره اطلاعات بازدید کننده استفاده می کند. هنگام بازدید از یک وب سایت ، سرورهای سایت به رایانه یا دستگاه خود می گویند تا یک پرونده کوچک که حاوی اطلاعات مربوط به بازدید شما است ، ایجاد و ذخیره کند. اگر وارد حساب کاربری خود شوید ، این پرونده حاوی اطلاعات ناشناسانه از طریق کدی است که به سرور اجازه می دهد تا در بازدیدهای بعدی وب سایت به شما اطلاع دهد..

کوکی ها وب را به میزان قابل توجهی مفیدتر و سریع تر می کنند و تجربه مرور وقت کمتری را ایجاد می کنند.

کوکی های مداوم مانند آن Netflix و بسیاری دیگر از سرویس های پخش جریانی امکان دسترسی به حساب های شما را بدون نیاز به وارد کردن نام کاربری و رمز عبور خود را در هر بار مراجعه امکان پذیر می سازند. آنها به ویژه برای کسانی که از طریق برنامه های هوشمند یا رایانه لوحی ، دستگاه های متصل به تلویزیون مانند Roku یا Amazon Fire TV یا از طریق تلویزیون های هوشمند جریان می یابند مفید هستند..

کوکی های مداوم چگونه کار می کنند?

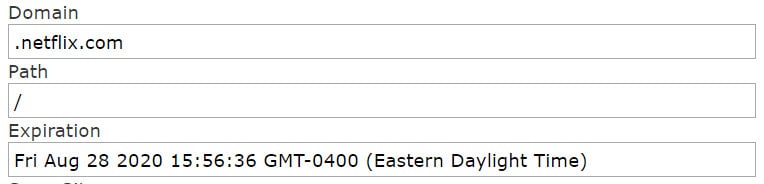

هنگامی که از یک وب سایت بازدید می کنید و وارد حساب کاربری خود می شوید ، سرور وب سایت به دستگاه شما هدایت می کند تا یک پرونده کوچک که حاوی اطلاعات پراهمیت و “پرچم” های امنیتی است را ایجاد و ذخیره کند. نکته قابل توجه ، پرونده کوکی اطلاعات مربوط به تاریخ ایجاد پرونده ، زمان انقضاء پرونده ، شناسه منحصر به فرد و پرچم های اضافی را که به ایمن سازی کوکی از انواع خاصی از هک و سوء استفاده کمک می کنند ، دارد..

به عنوان مثال ، بخشی از آنچه ممکن است پرونده کوکی جلسه شما پس از بازدید از صفحه اصلی Reddit به نظر برسد است:

{

"دامنه": ".reddit.com",

"تاریخ انقضا": 1631368533.249147,

"میزبان تنها": نادرست,

"httpOnly": درست است، واقعی,

"نام": "نشانه",

"مسیر": "/",

"همان سایت": "نا مشخص",

"امن است": درست است، واقعی,

"جلسه": نادرست,

"فروشگاه": "0",

"ارزش": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ == 2",

"شناسه": 14

}

سرورهای وب سایت همچنین با داده های جلسه شما یک پرونده مشابه ایجاد می کنند.

هنگامی که می روید و دوباره سعی می کنید به اکثر سایتها یا برنامه های وب سایت دسترسی پیدا کنید ، دستگاه شما کوکی مداوم را به سرورهای وب سایت ارسال می کند. وب سایت شناسه منحصر به فرد را تأیید می کند ، به اطلاعات حساب شما در برابر شخصی که در آن ذخیره شده است دسترسی پیدا می کند ، و سپس به شما امکان می دهد تا برای کارهای تلویزیونی بعد از کار یا شلوغی خرید آمازون به درستی وارد شوید..

همه اینها معمولاً فقط در عرض چند ثانیه اتفاق می افتد ، به همین دلیل می توانید بر روی برنامه Netflix خود ضربه بزنید یا به سایت در مرورگر خود بروید و تقریباً بلافاصله به صفحه انتخاب پروفایل بروید..

کوکی های مداوم می توانند به گونه ای طراحی شوند که تقریباً در هر مدت زمان باقی بمانند. فواصل در کوکی با استفاده از ثانیه توصیف می شوند ، و حد زیادی از قسمت بالایی یا پایین وجود ندارد. این بدان معناست که کوکی های مداوم شما از چند دقیقه تا چند هزار سال دیگر در هر جایی ماندگار می شوند.

مدت طولانی ماندن این کوکی به وب سایت یا خدمتی که شما استفاده می کنید بستگی دارد ، زیرا هر شرکت به توسعه دهندگان وب خود دیکته می کند که چه مدت کوکی های خود باید ادامه داشته باشد. فقط وقتی این کوکی ها طراحی شده اند که بعد از اینکه مرورگر یا برنامه خود را ببندید ، در دسته قرار می گیرند که به آن دسته “کوکی های مداوم” تعلق دارند. آن دسته از کوکی هایی که هنگام حذف سایت طراحی شده اند به عنوان “کوکی های جلسه” شناخته می شوند (گرچه اکثر سایت هایی که کوکی های Netflix را به اشتباه ارائه می دهند به اشتباه به آنها فقط “کوکی های جلسه” اشاره می کنند).

کوکی های پایدار Netflix معمولاً برای تقریباً 365 روز طراحی شده اند ، که در بین بسیاری از وب سایت ها نیز رایج است. مگر اینکه عمداً از Netflix خارج شوید یا کوکی های خود را به صورت دستی پاک نکنید ، این پرونده ها تا زمانی که کوکی شما تمام شود ، به شما اجازه می دهد تا وارد حساب Netflix شوید..

مهمتر از همه ، کوکی های Netflix شما و هر نوع کوکی مداوم دیگر گذرواژه و نام کاربری خود را به آنها وصل نکنید. اگر کسی قصد سرقت داده های کوکی Netflix شما را داشت ، نمی توان از آن برای سرقت رمز عبور استفاده کرد ، اگرچه هنوز هم می توان از آن برای دسترسی به حساب شما استفاده کرد. در واقع ، مسئله این نیست که کوکی ها دارای رمزهای عبور ایمن هستند ، بلکه آنها نیاز به کلمه عبور را کنار می گذارند.

به طور کلی ، این پرونده های کوکی ایمن فقط باید در دو مکان وجود داشته باشند: هر رایانه شخصی یا دستگاهی که شما برای حساب های خود استفاده می کنید ، و سرورهای شرکت که به سرویس های شما دسترسی پیدا می کنند. بنابراین حتی اگر Netflix را از چندین دستگاه پخش کنید ، هر یک از این دستگاه ها کوکی جلسات منحصر به فرد خود را دارند.

چگونه افراد از امنیت Netflix با کوکی های مداوم دور می شوند?

کوکی های مداوم به گونه ای طراحی شده اند که بدون نیاز به ورود مجدد اطلاعات امنیتی حساب ، به حساب های محافظت شده با رمز عبور دسترسی داشته باشند. با این وجود ، آنها فقط به دستگاههای خاص محدود نمی شوند و حاوی اطلاعاتی نیستند که یک وسیله خاص یا مکانی را برای آنها مشخص یا کد گذاری کند. این بدان معنی است که آنها حاوی آدرس های منحصر به فرد MAC یا آدرس های IP نیستند.

همچنین این بدان معناست که اگر کسی آن پرونده کوکی یا فقط داده های موجود در آن را کپی و به اشتراک بگذارد ، امکان استفاده از این اطلاعات برای دسترسی به یک حساب معمولاً محافظت شده از رمز عبور ممکن می شود. و با افزایش فرکانس ، این دقیقاً همان کاری است که مردم انجام می دهند.

EditThisCookie

اکثر کاربران وب فاقد دانش فنی و مهارت لازم برای ویرایش اطلاعات کوکی به روش سخت هستند. اینجاست که افزونه های مرورگر Chrome مانند EditThisCookie برای Chrome وارد می شوند. این افزونه ها واردات و صادرات داده های کوکی را بدون هیچ مهارت و تجربه برنامه نویسی آسان می کنند.

https://cdn.comparitech.com/wp-content/uploads/[year]/09/netflixcookies.mp4

در حقیقت ، با استفاده از این افزونه مرورگر ، می توانید داده های کوکی موجود را طی چند ثانیه وارد و صادر کنید. حداقل مشکل ، حداقل تا همین اواخر ، دست گرفتن اطلاعات به کوکی جلسه کاربر کاربر دیگر Netflix بود.

با این حال ، در طی 12 ماه گذشته ، Google شروع به فهرست بندی بیش از دوجین وب سایت ارائه “کوکی های جلسه Netflix” کرده است ، که اکثر آنها همچنین دستورالعمل نحوه استفاده از برنامه افزودنی EditThisCookie Chrome را برای عملی کردن کوکی ها ارائه می دهند. بسیاری از این سایتها در 12 ماه گذشته فقط ظاهر بالایی در جستجوی گوگل نکردند. بیشتر آنها نیز در طی 12 ماه گذشته ایجاد شده اند.

علاوه بر این ، بیشتر این سایتها به طور هدفمند اطلاعات مالکیت خود را پنهان می کنند. ما یکی از سایت هایی را پیدا کردیم که بتوانیم در هند به یک توسعه دهنده شخصی ردیابی کنیم. در این زمان از زمان نوشتن ، وی برای ارسال اطلاعات بیشتر درباره محل تهیه این کوکی ها ، یک ایمیل از طریق ایمیل ارسال نکرده است.

آیا هک کوکی مداوم Netflix واقعا کار می کند?

در حالی که من این روش را از طریق یک مرورگر وب به دیگری در همان رایانه (Chrome به Opera) به صورت داخلی آزمایش کردم ، تأیید کردیم که این کار با کوکی های به دست آمده در خارج کار می کند.

ما داده کوکی Netflix را بین خودم و ویرایشگر Comparitech دیگری رد و بدل کردیم. من با استفاده از EditThisCookie ، به عنوان مثال ، بدون نیاز به اطلاعات ورود به سایت ، به دسترسی به حساب Netflix ویرایشگر ارشد ما ، پاول بیشوف ، دسترسی پیدا کردم. تمام کاری که من کردم این بود:

- داده کوکی های خود را کپی کنید (از طریق یک فایل متنی برای من ارسال شده است)

- از “عملکرد واردات” در افزونه EditThisCookie Chrome استفاده کنید

- داده کوکی را جایگذاری کنید

- صفحه مرورگر را با اشاره به Netflix تازه کنید

در عرض چند ثانیه ، به حساب او دسترسی پیدا کردم. فهمیدم که امتیازات کاملی هم دارم, از جمله گزینه تغییر رمز عبور وی ، آدرس ایمیل مرتبط با حساب و گزینه خروج وی از دستگاه های خود است. همچنین می توانم آدرس های IP دستگاه های اخیراً مورد استفاده وی (اطلاعاتی را که می تواند برای ایجاد حمله DDoS یا در حمله SWATing مورد استفاده قرار گیرد) و سابقه مرور وی را مشاهده کنم..

اگر می خواهید به رمز جدید تغییر دهید ، Netflix از شما خواسته است که رمز عبور فعلی خود را وارد کنید. اما هرکسی که دسترسی نامشروع به حساب شما بدست آورد ، می تواند آدرس ایمیل و شماره تلفن شما را مشاهده کند. این اطلاعات را می توان با اطلاعاتی که در نقض داده های گذشته در دسترس است- که به راحتی در وب تاریک قابل دستیابی است- به طور بالقوه امکان پذیر است تا یک هکر بتواند یک رمز عبور و حساب را به دست آورد ، به صورت مرجع استفاده شود. به همین دلیل استفاده از رمزعبور منحصر به فرد برای هر حساب آنلاین همیشه مهم است.

تنها کاری که نتوانستم انجام دهم (خوشبختانه) ، دسترسی به اطلاعات کامل پرداخت وی (فقط نام پرداخت ، 4 رقم آخر کارت مورد استفاده و تاریخ انقضاء کارت بود.) حتی هنوز هم ممکن است این اطلاعات کافی برای متقاعد کردن باشد نماینده بانکی کم نظیر برای ارائه جزئیات بیشتر در مورد تلفن از طریق تلفن.

اگر می خواستم حساب وی را به طور کامل در دست بگیرم می توانم جزئیات پرداخت وی را نیز با خودم جایگزین کنم.

این سایتها کجا کوکی های Netflix را دریافت می کنند?

برخی از فرصتها برای در نظر گرفتن وجود دارد. بسیاری از این سایت هایی که کوکی های مداوم Netflix را به اشتراک می گذارند ادعا می کنند این کار را بصورت قانونی انجام می دهند. جمله معمولی که آنها درج می کنند اینست که این کوکی ها به طور آزاد و عادلانه از طرف افرادی که شخصاً حساب کاربری خود را پرداخت می کنند به اشتراک گذاشته می شوند ، یا برای آزمایش های رایگان ثبت نام می کنند. حداقل این بدان معنی است که آنها به طور آشکار شرایط خدمات Netflix (ToS) را در مورد اشتراک حساب نقض می کنند. و در واقع ، در آزمایش ، ما حداقل یک فایل کوکی مشترک در یکی از این سایتها را که برای دسترسی به یک حساب آزمایشی رایگان کار کرده اند ، قرار دادیم.

اما ، با وجود بسیاری از سایت های ارائه کوکی رایگان ، و بسیاری از آنها ادعا می کنند که روزانه یا حتی بصورت ساعتی آنها را به روز کنید ، این احتمال وجود دارد که برخی از این کوکی ها به سرقت بروند. همچنین اخیراً با توجه به بدافزار مخرب Stresspaint Stresspaint که در سال [year] با آن روبرو شده است ، سابقه این نوع فعالیت وجود دارد.

فرانک داونز ، مدیر شیوه های امنیت سایبری در ISACA ، موافق است. وی به ما می گوید: “این می تواند نتیجه چندین عمل متفاوت باشد.”.

بله ، وب سایت ها می توانند اطلاعات کوکی را به اشتراک بگذارند ، اما … آنچه احتمالاً بیشتر است این است که آسیب پذیری جدی وجود دارد که مهاجمان قادر به سوء استفاده از آن هستند. این حتی ممکن است یک آسیب پذیری آشکار باشد که هنوز توسط Netflix به آن توجه نشده است ، چه رسد به همه شرکایی که از خدمات جریان Netflix بهره می گیرند. “

به اعتقاد وی ، داونز مشهور بود. مطابق با ارسال یک پیام متوسط در نوامبر [year] توسط یک محقق امنیت سایبری معروف به blueberryinfosec (Bbinfosec) ، Netflix در واقع از آسیب پذیری آگاه است و آن را “از حیطه خارج” می داند. به عبارت دیگر: یک مشکل کاربر نهایی است نه آنها. در پست خود در نوامبر سال [year] ، Bbinfosec چگونگی گزارش این موضوع به Netflix را به عنوان بخشی از برنامه bugy bugy توضیح داد.

تعداد وب سایت هایی که کوکی های Netflix را به اشتراک می گذارند و روش بای پس از یاد شده به سرعت اندکی پس از انتشار Bbinfosec گزارش خود را افزایش دادند.

اگر سرقت گسترده ای از کوکی ها وجود داشته باشد ، هنوز یک رمز و راز وجود دارد که ممکن است این کوکی ها به سرقت برود. محتمل ترین پاسخ از طریق دستگاه های قدیمی تر و کمتر ایمن آلوده به بدافزارهای مربوط به سرقت کوکی که به طور مشابه با Stresspaint کار می کنند ، از طریق حملات XSS یا از طریق دستگاه هایی که از طریق حملات Man-in-the-Middle (MiTM) ربوده می شوند ، هستند..

نزدیک به 5 میلیون وب سایت می توانند برای سرقت کوکی های Netflix استفاده شوند

برای کشف وسعت تهدیدهای احتمالی ، Comparitech چندین آزمایش را انجام داد تا مشخص شود چه میزان آسیب پذیری برنامه نویسی cross-site (XSS) وجود دارد که هکرها می توانند از آنها برای سرقت کوکی های Netflix استفاده کنند ، چه تعداد وب سایت در حال حاضر این آسیب پذیری ها را دارند و اینکه آیا حمله XSS می تواند جمع شود. داده کوکی کاربر Netflix برای استفاده خارجی.

به طور خاص:

- ما از Shodan برای جستجوی 14،221 آسیب پذیری XSS منتشر شده در CVE استفاده کردیم ، از این تعداد 204 میزبان آنلاین بودند که در معرض حمله قرار بگیرند

- ما 28،173،468 مورد مشاهده کردیم که خدمات در حال اجرا ، مانند Apache ، تحت تأثیر این آسیب پذیری های XSS قرار دارند

- شایعترین آسیب پذیری که پیدا کردیم CVE-[year]-17082 در PHP بود. این 4.8 میلیون وب سایت را تحت تأثیر قرار می دهد

به دلیل سیاست های کوکی Netflix ، مهاجمان می توانند از هر یک از سرویس های آسیب پذیر ما که پیدا کرده ایم برای سرقت کوکی های جلسه Netflix استفاده کنند. ما این کار را در آزمایشگاه برای خود آزمایش کردیم و توانستیم از یک وب سایت سازش شده و یک نقص شناخته شده در نسخه قدیمی Firefox برای سرقت یک کوکی جلسه استفاده کنیم.

پشتیبانی Netflix از دستگاه های قدیمی تر

با این حال ، این مشکل فراتر از وب سایتهای آسیب پذیر است. دستگاههای قدیمی هنگام کوکی ها یک تهدید امنیتی ایجاد می کنند.

مطابق با روشهای مستقیم ISACA در امور امنیت سایبری ، “سیستم های قدیمی منسوخ شده توسط قربانیان ، آنها را مستعدتر می کنند.”

بیشتر کاربران Netflix احتمالاً از طریق دستگاههای به روز شده جریان می یابند ، اما Netflix هنوز هم از برخی مرورگرهای قدیمی قدیمی رایج در بین سیستم عاملهای Windows 7 و Windows Vista پشتیبانی می کند. اینها فاقد برخی از پرچم های امنیتی اخیراً کوکی هستند که می توانند به جلوگیری از سرقت کوکی کمک کنند.

Netflix در بسیاری از مرورگرهای قدیمی قدیمی و بسیاری از دستگاههای با امنیت کمتر کار می کند. همچنین می توانید این برنامه را بر روی دستگاههای استریم ارزان قیمت مبتنی بر Android که از طریق eBay یا Amazon خریداری شده اند ، بارگیری کنید. این دستگاه ها می توانستند بدافزارهای مربوط به سرقت کوکی را از قبل نصب شده توسط فروشنده داشته باشند.

علاوه بر این ، هر کسی که از طریق دستگاه های قدیمی تر متصل به تلویزیون یا حتی تلویزیون های هوشمند ، ممکن است به دلیل به روزرسانی دستگاه کمتر و مؤثرتر باشد ، بسیار مستعد تر خواهد بود. داونز توضیح داد: افرادی که از چنین دستگاههایی استفاده می کنند “برای حملات طولانی مدت مستعد حملات بالقوه هستند و پنجره حمله بیشتری را برای بازیگران مخرب ایجاد می کنند.”.

اگرچه ممکن است برخی از این صاحبان سایت و منابع آنها با حس نوع دوستی عمل کنند ، اما ممکن است برخی در سرقت حساب Netflix همدست باشند. داده کوکی تبلیغ شده و ارائه شده Netflix احتمالاً به صورت خصوصی از هکرها تهیه شده و از طریق تبلیغات درون صفحه ای در این سایتها کسب درآمد می شود..

سرقت کوکی مداوم یک تهدید برای وب سایت های مبتنی بر حساب است

در اواسط سال [year] ، شرکت سایبر امنیت Radware هشدار در مورد ویروس “Stresspaint” صادر کرد. این بدافزار در داخل یک برنامه به نام مشابه “Relieve Stress Paint” قرار دارد ، به طرز ناخواسته کوکی های مرورگر مداوم فیس بوک را قربانی می کند. هنگامی که برنامه نویسان Stresspaint این پرونده ها را بدست آورند ، می توانند به سرعت از روشهای عادی امنیت حساب Facebook (از جمله نام کاربری و رمز عبور و احراز هویت چند عاملی) دور شوند تا دسترسی غیرقانونی به حساب های Facebook.

“Stresspaint” نگران کننده است ، اما همچنین یک رویکرد جدید برای سرقت حساب نیست. از نظر فنی به عنوان “ربودن جلسه” ، این تهدید امنیت اینترنت تقریباً برای هر وب سایتی که از حسابهای محافظت شده با رمز عبور استفاده می کند ، یک مشکل شناخته شده است. اما مخصوصاً برای وب سایتهای پرطرفدار مانند Netflix که کوکی های مداوم یا کوکی هایی را که بعد از بستن مرورگر وب خود به طور خودکار حذف نمی شوند ، بسیار مشکل ساز است.

در حقیقت ، برداشت این حساب نگرانی بسیار واقعی با این نوع سوء استفاده از کوکی ها است ، زیرا Netflix برای دسترسی به تنظیمات حساب شما نیازی به ورود رمز عبور خود ندارد..

آزمایش داخلی ما فقط به مشکل بزرگتر اشاره دارد. به نظر می رسد افزایش قابل توجهی در فعالیت مربوط به دور زدن امنیت حساب Netflix با استفاده از کوکی های جلسه وجود دارد. بین اول اوت و ۲۶ اوت سال ۲۰۱۸ ، هیچ وب سایتی که توسط Google برای این اصطلاح “کوکی های جلسه Netflix” نمایه نشده باشد.

فقط 12 ماه بعد ، و در همان دوره جستجو در سال [year] ، ما پیدا شدیم که در حدود دوجین سایت به طور فعال کوکی های جلسه کاربر Netflix و دستورالعمل های استفاده از آنها را ارسال می کنند. چندین نیز از کلمات کلیدی مانند “100٪ کار” و “ساعت به روز شده” استفاده می کنند ، و بر اساس بررسی وب سایت ها ، به نظر می رسد بسیاری از آنها به طور مرتب لیست کوکی های جلسه خود را به روز می کنند..

خارج از آن بازه زمانی جستجو ، ما بیش از دوجین وب سایت با مقالات ارسال شده در اواخر سال [year] تا اواخر ماه اوت (هنگامی که تحقیق را تمام کردیم) قرار داریم که کوکی های Netflix و دستورالعمل های ویرایش کوکی را ارائه می دهند. بیشتر این سایتها دارای یک ثبت کننده وب سایت هستند که ممکن است مالکیت مشترک را نشان دهد.

آیا نتفلیکس یک تهدید امنیتی جدید در دستان خود دارد؟?

نتفلیکس نزدیک به یک دهه است که یک برند مشهور است. بعید به نظر می رسد ربودن جلسه یا حتی سوء استفاده بیشتر از کوکی های Netflix بسیار جدید باشد. با این حال ، فعالیت های ربودن و اشتراک گذاری حساب های گذشته احتمالاً از طریق وب تاریک یا از طریق کانال های ارتباطی خصوصی بین هکرها رخ داده است.

با این حال به نظر می رسد اواخر سال [year] چیزی تغییر کرده است.

تعداد وب سایت هایی که برای انتشار کوکی های جلسه Netflix به روز شده در 12 ماه گذشته رقابت می کنند. اگرچه این سایتها این کوکی ها را به صورت رایگان ارائه می دهند ، اما با صفحات کم کاری که دارای تبلیغات درون صفحه هستند ، از تلاشهایشان درآمد کسب می کنند. این امکان وجود دارد که برخی از این سایتها حتی دارای بدافزار باشند ، یا به دنبال سرقت کوکی های Netflix با نوع حملات اسکریپت سازی متقاطع که قبلاً ذکر شد.

همچنین ، ربودن از جلسات از این نوع چیز جدیدی نیست همانطور که مشکل Stresspaint فیس بوک نشان می دهد. براساس طرح های فعلی ، تقریباً هر وب سایتی که از کوکی های مداوم استفاده می کند ، می تواند از طریق داده کوکی های سرقت شده “هک شده” شود.

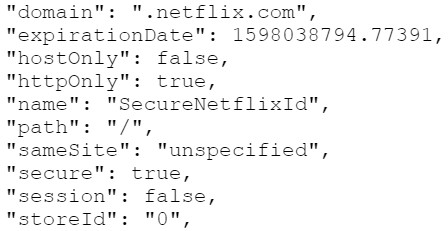

Netflix به نوبه خود از اقدامات امنیتی مورد نیاز برای کمک به محافظت از کاربران استفاده می کند. سرورهای Netflix برای ایجاد کوکی های جلسه با پرچم های امنیتی استاندارد از جمله “HttpOnly” ، “امن” و “SameSite” طراحی شده اند. به زبان غیرمستقیم:

- HttpOnly از به اشتراک گذاشتن داده های کوکی مخرب در جاوا اسکریپت جلوگیری می کند (به دلیل حملات بنام تزریق XSS یا اسکریپت بین سایت)

- امن است مرورگر وب خود را مجبور می کند تا کوکی را فقط از طریق HTTPS ارسال کند

- همان سایت کوکی را از ارسال به وب سایت دیگری مجاز نمی کند

با تجزیه و تحلیل کوکی هایی که از طریق این سایت های رایگان کوکی Netflix قرار گرفتیم ، دریافتیم که این شرکت از تمام پروتکل های محافظت از کوکی های موجود در انتهای خود استفاده می کند:

با این وجود ، این احتمال وجود دارد که ویروسی در ویروس جمع آوری داده های کوکی کاربر Netflix وجود داشته باشد. نقص در امنیت فعلی کوکی می تواند به هکرها اجازه دهد تا از پرچم های HttpOnly و Secure دور بزنند و این امکان را برای برخی از حملات Man-in-the-Middle فراهم می کند که هنوز کار کنند و داده های کاربران Netflix ، به ویژه آنهایی را که از طریق Wi-Fi عمومی پخش می شوند ، ضبط کنند..

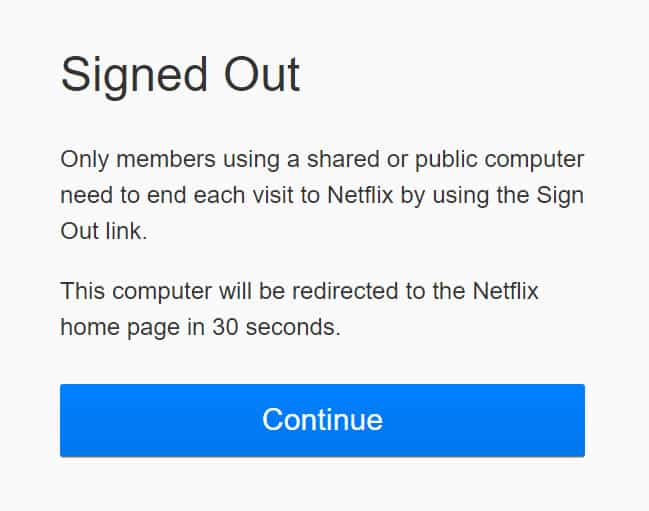

تمام آنچه گفته شد ، دقت و احتیاط Netflix با پیام رسانی از طرف این شرکت که باعث می شود کاربران هیچ نگرانی در رابطه با ورود به سیستم مداوم نداشته باشند ، تا حدودی دچار اختلال می شوند. برای مثال اگر از حساب Netflix خود در یک مرورگر وب خارج شوید ، ممکن است این پیام را در صفحه خروج مشاهده کنید:

نتفلیکس اظهار داشت: “فقط اعضاء با استفاده از رایانه مشترک یا عمومی باید هر مراجعه به Netflix را با استفاده از لینک Sign Out متوقف کنند.” اما ، این واقعیت واقعی را در نظر بگیرید که کوکی های مداوم Netflix می توانند به سرقت رفته یا سوء استفاده شوند. ما شواهدی از این مورد قبلاً از طریق بدافزارهای فیس بوک و آزمایشگاههای آزمایشگاهی ما دیده ایم. این ممکن است بهترین توصیه برای نتفلیکس برای کاربران خود باشد ، حتی اگر بیشتر اوقات واقعیت داشته باشد. در این مورد مسئله یک نیاز در مقابل نیاز است.

کاربران Netflix همیشه لازم نیست که از سیستم خارج شوند ، اما در بعضی موارد ، خیلی خوب ممکن است بخواهند.

نحوه اطمینان از کوکی های Netflix

با ده ها میلیون کاربر در سراسر جهان ، بعید نیست درصد بالایی از کاربران Netflix کوکی های مداوم خود را به سرقت برده باشند. با این وجود ، کسانی که دارای امنیت هستند ممکن است بخواهند چند قدم اضافی بردارند تا از گرفتن حساب یا سوء استفاده از حساب جلوگیری کنند.

ایمیل خود را برای ورود به سیستم جدید بررسی کنید

هر زمان که یک دستگاه جدید به حساب Netflix شما وارد شود ، این سرویس برای شما اطلاع می دهد یک ایمیل برای شما ارسال می کند. ایمیل خود را مرتباً بررسی کنید و به دنبال اعلان های ورود به سیستم دستگاه جدید از Netflix باشید. جزئیات اطلاع رسانی را بررسی کنید و از معقول بودن دستگاه و مکان اطمینان حاصل کنید. ما فهمیدیم که حتی اگر شخصی با استفاده از داده کوکی های سرقت شده به حساب شما دسترسی پیدا کند ، یک ایمیل جدید وارد خواهید کرد.

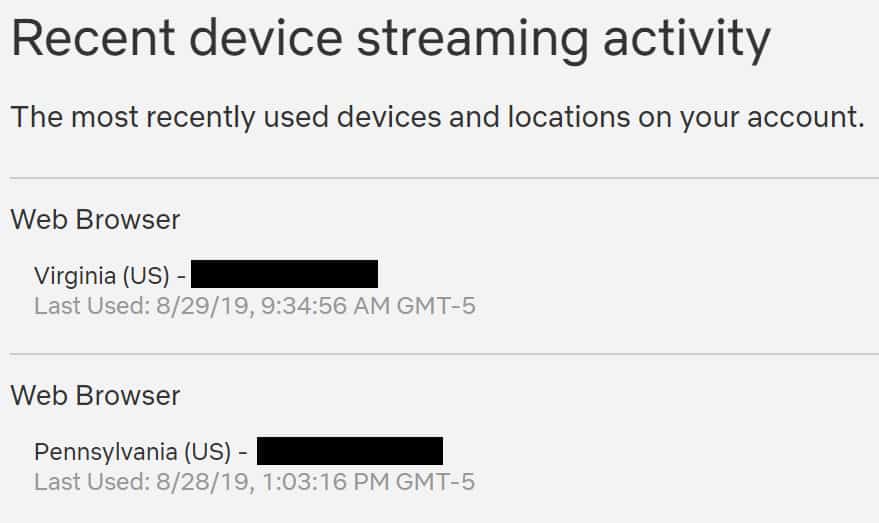

سابقه جریان دستگاه اخیر خود را بررسی کنید

در تنظیمات حساب Netflix ، بخش تحت عنوان “فعالیت اخیر دستگاه پخش” را پیدا کنید. از آنجا ، جدیدترین فعالیت مرور را مرور کنید و به دنبال اتصالاتی باشید که غیر معمولی باشد. دسترسی از آدرس های IP در کشورهای دیگر یا کشورهایی که قبلاً از آنها بازدید نکرده اید ممکن است پرچم قرمز باشد. توجه داشته باشید که اگر Netflix را از طریق یک پروکسی مانند VPN پخش کرده اید ، ممکن است آدرس های IP یا مکان هایی را ببینید که ناآشنا به نظر می رسند.

به طور مرتب از همه دستگاه های فعلی خارج شوید

این ممکن است یک ناراحتی کوتاه مدت باشد ، اما می توانید با ورود به سیستم به طور مرتب از کلیه دستگاه ها ، از سوء استفاده از حساب جلوگیری کنید. خوشبختانه ، Netflix یک گزینه مفید در تنظیمات حساب شما ارائه می دهد که به طور خودکار از همه دستگاه ها به طور همزمان خارج می شود. تعداد دستگاههای کمتری که دارای ورود به سیستم مداوم در Netflix هستید ، احتمال داشتن یک کوکی به سرقت رفته و سوءاستفاده را پایین می آورد..

از یک رمزعبور قوی برای حساب Netflix خود استفاده کنید

اگرچه شما را از سرقت مداوم و سوء استفاده از کوکی ها محافظت نمی کند ، هنوز هم استفاده و نگه داشتن رمزهای عبور قوی و منحصر به فرد برای حسابهای خود مهم است. برای ایجاد گذرواژهها از یک ژنراتور گذرواژه استفاده کنید و از یک مدیر رمز عبور ایمن برای ذخیره رمزهای عبور خود برای دسترسی آسان و مرجع استفاده کنید.

اسکن ویروس را در دستگاه های خود اجرا کرده و از یک برنامه آنتی ویروس در زمان واقعی استفاده کنید

اگر گمان می کنید رایانه یا سایر دستگاه های شما ممکن است آلوده شده باشند ، یک برنامه آنتی ویروس را اجرا کنید تا هرگونه بد افزار احتمالی موجود در سیستم خود را بررسی کنید. متأسفانه ، شما قادر به اجرای اسکن ویروس در دستگاه های متصل به تلویزیون یا تلویزیون های هوشمند نخواهید بود ، اما احتمال نصب ویروس در آن دستگاه ها اندک است.

ما همچنین توصیه می کنیم برای محافظت در برابر عفونت های آینده ، یک ابزار ضد ویروس در زمان واقعی نصب و استفاده کنید. و اگر به خصوص در مورد حملات MiTM نگران هستید ، حتماً با گذرواژه قوی از شبکه WiFi منزل خود محافظت کنید و کاربران شبکه خانگی خود را برای هر بار آزادکننده بالقوه نظارت کنید. همچنین ، جریان خود را در WiFi عمومی به وب سایتهای محافظت شده با رمز عبور به حداقل رسانده یا از VPN هنگام WiFi عمومی استفاده کنید..

دستگاه های قدیمی خود را ارتقا دهید

همانطور که فرانک داونز ISACA خاطرنشان کرد ، دستگاه های قدیمی یک تهدید امنیتی بزرگ هستند ، به خصوص برای برنامه هایی مانند Netflix که از ورود مداوم استفاده می کنند. اگر هنوز از دستگاه های قدیمی استفاده می کنید ، بهتر است آن را ارتقا دهید.

بسیاری از دستگاههای پخش کننده محبوب متصل به تلویزیون مانند Apple TV ، Roku و Amazon Fire TV مرتباً به روزرسانی های نرم افزاری را به دستگاههای خود (حتی بسیاری از مدلهای قدیمی آنها) منتقل می کنند. با این وجود ، تلویزیونهای هوشمند به روزرسانی های کمتری دارند و در بعضی مواقع به هیچ وجه برای مدل های گذشته به روزرسانی نمی شود. شاید بهتر باشد از یک دستگاه پخش جریان متصل به تلویزیون برای Netflix و سایر خدمات اتاق نشیمن یا تلویزیون اتاق خواب استفاده کنید.

آیا راه حلی برای تهدید مداوم کوکی وجود دارد؟?

زیرساخت فعلی اینترنت با سرعت و راحتی ساخته شده است ، و کوکی های مداوم بخشی جدایی ناپذیر از آن هستند. سهولت استفاده به هزینه امنیتی می آید و در وضعیت فعلی آنها ، کوکی های مداوم مطمئناً دارای یک حفره امنیتی هستند که می توان بدون برخی از تغییرات عمده در نحوه ساخت کوکی ها ، غلبه بر آن دشوار بود..

داون برای کسانی که می خواهند فعالیت های آنلاین خود را بهتر تضمین کنند ، توصیه های کمی دارد. یکی استفاده از Brave Browser ، یک مرورگر وب متمرکز بر امنیت است که شامل بسیاری از خصوصیات حریم خصوصی است که به جلوگیری از ردیابی و فعالیت های مخرب وب کمک می کند..

کاربران Netflix همچنین ممکن است بخواهند درباره رفتارهای مرور وب خود با دقت فکر کنند. داون توضیح داد: “کاربران باید مراقب هر چیزی باشند که به نظر مشکوک می رسد و قبل از کلیک دو بار فکر می کنند.”.

و برای آن دسته از کاربرانی که حداکثر امنیت را هنگام استفاده از Netflix و هر سایت دیگری می خواهند ، همیشه گزینه هسته ای وجود دارد: مسدود کردن اسکریپت. داونز گفت ، “با این حال تجربه آنلاین تضعیف می شود و کاربران باید برای آن آماده باشند.”

کوکی های سرقت شده Netflix این امکان را برای هکرها فراهم می کند که حساب کاربری را به طور کامل تصاحب کنند. علاوه بر این ، هر کسی که از حساب Netflix شخص دیگری استفاده می کند می تواند اطلاعات کافی از تنظیمات کاربر را برای هک کردن حساب های شخصی دیگر جمع کند.

پس از آزمایش ، نه تنها تأیید کردیم که این ترفند پایدار کوکی کار می کند ، بلکه این کوکی ها را می توان سرقت کرد. همچنین ، میلیون ها وب سایت در خارج وجود دارد که می توانند برای سرقت داده های کوکی Netflix استفاده کنند. اگرچه سایت هایی که کوکی های Netflix را ارائه می دهند ادعا می کنند که این کار را با مشروعیت انجام می دهند ، و ما تأیید کردیم که حداقل برخی از آنها فقط کوکی هایی را ارائه می دهند که همراه با آزمایش های رایگان هستند ، اما آنها حداقل با استفاده از ToS Netflix روبرو هستند و در بدتر از این ، می توانند درگیر یا کمک به سوخت Netflix شوند. دزدی دریایی.

آرون فیلیپس در این داستان نقش داشته است.

با توجه به اینکه سرویس های پخش جریان تلاش خود را برای کاهش اشتراک گذرواژه افزایش می دهند، هک حساب جدید Netflix می تواند نگرانی برای این شرکت و کاربرانش را فراهم کند. این روش بای پس حساب می تواند شرایط خدمات Netflix را برای اشتراک گذاری حساب نقض کند. با انجام تحقیقات مداوم در مورد Netflix، بیش از دو ده وب سایت یا بطور مرتب داده کوکی Netflix را ارسال کرده یا ارسال کرده اند که به هر کسی امکان می دهد روشهای عادی امنیت حساب را دور بزند و به طور غیرقانونی به Netflix دسترسی پیدا کند. برای اطمینان از امنیت حساب Netflix خود، بهتر است از رمز عبور قوی استفاده کنید و دستگاه های خود را به طور مرتب از حساب خود خارج کنید. همچنین، اسکن ویروس را در دستگاه های خود اجرا کرده و از یک برنامه آنتی ویروس در زمان واقعی استفاده کنید.