آ Trojan Access Remote (RAT) یک نوع نرم افزارهای مخرب است که به هکر اجازه می دهد تا کامپیوتر شما را کنترل کند. فعالیت های جاسوسی که هکر ممکن است پس از نصب RAT انجام دهد ، متفاوت است بررسی سیستم پرونده های شما, فعالیتهای تماشای روی صفحه را مشاهده کنید, و اعتبارنامه ورود به سیستم.

هکر ممکن است از آدرس اینترنتی شما به عنوان جبهه فعالیت های غیرقانونی ، جعل هویت شما و حمله به رایانه های دیگر نیز استفاده کند. ویروس های بارگیری شده از طریق RAT به رایانه های دیگر آلوده می شوند و در عین حال با پاک کردن یا رمزگذاری نرم افزارهای ضروری به سیستم شما آسیب می رسانند..

ما در مورد هر یک از ابزارهای تشخیص نفوذ و مثالهای RAT در زیر جزئیات زیادی کسب می کنیم ، اما اگر وقت لازم برای خواندن کل قطعه را ندارید ، در اینجا ماست لیست بهترین ابزارهای تشخیص نفوذ برای نرم افزار RAT:

- مدیر رویداد امنیتی SolarWinds (دادگاه رایگان) فراتر از تشخیص RAT با کارهای اصلاح خودکار است که به شما کمک می کند فعالیت های RAT را مسدود کنید

- خرخر صنعت ایستاده در NIDS اولین بار توسط سیسکو راه اندازی شد

- OSSEC منبع باز HIDS برای قابلیت های جمع آوری داده ها موارد زیر را بدست می آورد

- برو NIDS رایگان برای یونیکس ، لینوکس و سیستم عامل Mac

- سوريكاتا فعالیت پروتکل IP ، TLS ، TCP و UDP را نظارت می کند

- ساگان یک IDS مستقل نیست ، برای خودکارسازی اسکریپت ها نیز مفید است

- پیاز امنیتی منبع باز منبع دیگر ابزار منبع باز در این لیست

- مشاور در تشخیص rootkit و مقایسه امضاء پرونده تخصص دارد

- OpenWIPS-NG برای خراب کردن بسته بی سیم ترجیح داده شده است

- سامهین عالی برای تنظیم هشدارها ، اما هیچگونه قابلیت عیب یابی واقعی نیست

ابزارهای نرم افزاری RAT و APT ها

RAT ها ابزاری هستند که معمولاً در نوع خفا حمله هکرها مورد استفاده قرار می گیرند که آن را an می نامند تهدید مداوم پیشرفته, یا APT. این نوع نفوذ متمرکز بر آسیب رساندن به اطلاعات یا حمله سریع کامپیوترها به اطلاعات نیست. بجای, APT شامل بازدیدهای منظم از شبکه شما است که می تواند در طی سالها ادامه داشته باشد. RAT ها همچنین می توانند برای بازپرداخت ترافیک از طریق شبکه شرکت شما مورد استفاده قرار گیرند تا فعالیتهای غیرقانونی را پوشش دهند. برخی از گروه های هکر ، عمدتا در چین ، حتی ایجاد کرده اند یک شبکه هکر که از طریق شبکه های شرکتی جهان اجرا می شود و آنها دسترسی به این بزرگراه فضای مجازی را به سایر هکرها اجاره می دهند. به این “VPN با تراس“و توسط RAT ها تسهیل می شود.

تهاجم اولیه

RAT ها بی سر و صدا بیش از یک دهه است. در سال 2003 کشف شد كه این فن آوری در غارت گسترده فن آوری آمریكا توسط هكرهای چینی نقش داشته است. پنتاگون تحقیقات را آغاز كرد ، به نام تایتان باران, کشف سرقت داده ها از پیمانکاران دفاعی ایالات متحده ، با داده های تست توسعه و طبقه بندی شده به مکانهایی در چین منتقل شد.

ممکن است به یاد بیاورید قطع برق شبکه ساحل شرقی ایالات متحده از سال 2003 و 2008. اینها همچنین به چین ردیابی شدند و توسط RAT ها نیز تسهیل شدند. به طور خلاصه ، هکری که می تواند RAT را روی سیستم بگیرد می تواند تمام نرم افزاری را که کاربران آن رایانه ها در اختیار دارند فعال کند..

جنگ ترکیبی

یک هکر دارای RAT می تواند از ایستگاه های برق ، شبکه های تلفنی ، تاسیسات هسته ای یا خطوط لوله گاز استفاده کند. RAT ها نه تنها خطر امنیتی شرکت ها را نشان می دهند ، بلکه می توانند کشورهای متخاصم را قادر به ویرانی کشور دشمن کنند.

کاربران اصلی RAT برای جاسوسی صنعتی و خرابکاری هکرهای چینی بودند. در طول سال ها, روسیه آمده است تا از قدرت RAT ها قدردانی کند و آنها را در زرادخانه نظامی خود ادغام کرده است. اکنون APT بخشی از استراتژی جرائم روسیه است که به “جنگ ترکیبی.”

هنگامی که روسیه قلمرو جورجیا را در سال 2008 به تصرف خود درآورد ، از حملات DDoS برای مسدود کردن سرویس های اینترنتی و برنامه های کاربردی با استفاده از RAT برای جمع آوری اطلاعات ، کنترل و برهم زدن سخت افزار نظامی و تجهیزات اساسی گرجستان استفاده کرد. استفاده روسیه از RAT ها برای بی ثبات سازی اوکراین و کشورهای بالتیک تا به امروز ادامه دارد.

روسیه از جمله گروه های هکرهای نیمه رسمی استفاده می کند APT28. گروه هکر دیگری ، معروف به APT15 بطور مرتب توسط دولت چین استفاده می شود. نام این گروه ها استراتژی اصلی آنها ، “تهدید مداوم پیشرفته” را توضیح می دهد که توسط RAT ها تسهیل می شود.

افزایش تنش های تعرفه تجارت در سال [year] شاهد رشد جدید فعالیت هکرهای چینی ، به ویژه گروه نیمه نظامی APT15 بود. مشکلات بین ایالات متحده و کره شمالی که از سال 2015 رواج داشته اند ، همچنین باعث افزایش فعالیت APT با کمک RAT در کره شمالی شده است..

بنابراین ، در حالی که هکرها در سراسر جهان از RAT ها برای جاسوسی شرکت ها استفاده می کنند مشکل RAT اکنون برای بسیاری از کشورها به ویژه ایالات متحده به مسئله امنیت ملی تبدیل شده است. ما چند نمونه از ابزارهای RAT را در زیر آورده ایم.

دفاع در برابر نرم افزار Remote Access Trojan

سیستم های ضد ویروس در برابر RAT ها خیلی خوب عمل نمی کنند. اغلب عفونت رایانه یا شبکه سالها کشف نمی شود. روش های انسداد استفاده شده توسط برنامه های موازی برای پنهان کردن رویه های RAT ، لکه بینی آنها را بسیار دشوار می کند. ماژول های ماندگاری که از تکنیک های rootkit استفاده می کنند بدان معنی است که خلاص شدن از شر RAT ها بسیار دشوار است. بعضی اوقات ، تنها راه حل برای رهایی رایانه از RAT پاک کردن تمام نرم افزارهای شما و نصب مجدد سیستم عامل است.

سیستم های جلوگیری از RAT بسیار نادر هستند زیرا نرم افزار RAT تنها پس از عملیاتی کردن سیستم شما قابل شناسایی است. بهترین راه برای مدیریت مشکل RAT این است از یک سیستم تشخیص نفوذ استفاده کنید. Comparitech یک راهنما در مورد سیستم های تشخیص نفوذ دارد ، که توضیح کاملی در مورد نحوه کار این سیستم ها و مجموعه ای از ابزارهای توصیه شده به شما می دهد..

بهترین ابزارهای تشخیص نرم افزار RAT

در اینجا ما بررسی می کنیم بهترین ابزارهای تشخیص نرم افزار RAT:

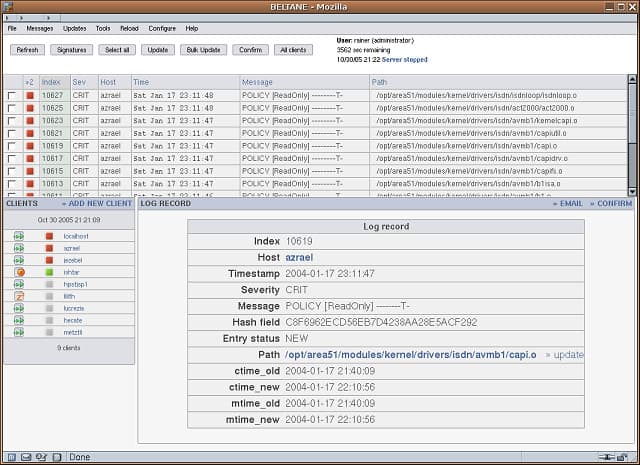

1. مدیر رویداد امنیتی SolarWinds (دادگاه رایگان)

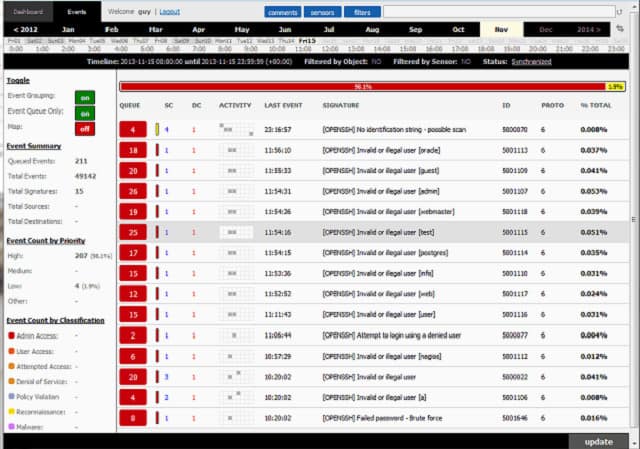

سیستم های تشخیص نفوذ ابزارهای مهمی برای مسدود کردن نفوذ نرم افزارها هستند که می توانند از طریق برنامه های ضد ویروس و فایروال از شناسایی جلوگیری کنند. SolarWinds مدیر رویداد امنیتی یک سیستم تشخیص نفوذ متقابل میزبان است. با این حال ، بخشی از ابزار وجود دارد که به عنوان یک سیستم شناسایی نفوذی مبتنی بر شبکه کار می کند. این Snort Log Analyzer است. می توانید اطلاعات بیشتر در مورد Snort را در زیر بخوانید ، با این حال ، باید در اینجا بدانید که یک اسنایدر بسته ای است که به طور گسترده استفاده می شود. با استفاده از Snort به عنوان یک جمع کننده داده برای وارد کردن به Snort Log Analyzer ، شما هم تجزیه و تحلیل داده های زنده و تاریخی را از مدیر رویدادهای امنیتی دریافت می کنید..

این قابلیت دوگانه یک سرویس اطلاعات کامل امنیتی و مدیریت رویداد (SIEM) را به شما می دهد. این بدان معنی است که شما می توانید حوادث ضبط شده Snort را بصورت زنده تماشا کنید و همچنین امضاهای نفوذ متقابل بسته را که از طریق سوابق پرونده ثبت شده شناسایی شده است ، بررسی کنید.

مدیر رویداد امنیتی فراتر از تشخیص RAT است زیرا شامل وظایف اصلاح خودکار است که به شما در جلوگیری از فعالیت های RAT کمک می کند. ابزار سازگار با طیف وسیعی از استانداردهای امنیت داده ها ، از جمله است PCI DSS, HIPAA, SOX, و دیسا STIG.

مدیر رویداد امنیتی SolarWinds را می توان در ویندوز سرور نصب کرد. این برنامه رایگان نیست ، اما می توانید آن را از طریق برنامه دریافت کنید محاکمه رایگان 30 روزه.

SolarWinds Security Event Manager دانلود آزمایشی 30 روزه رایگان

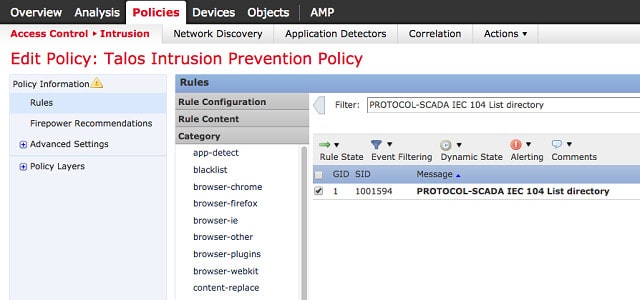

2. خروپف

Snort برای استفاده رایگان است و رهبر صنعت در آن است NIDS, که یک سیستم تشخیص نفوذ شبکه. این سیستم توسط سیستمهای سیسکو و می توان آن را نصب کرد پنجره ها, لینوکس, و یونیکس. خروپف می تواند استراتژی های دفاعی را پیاده سازی کند ، که این امر را تبدیل به آن می کند سیستم پیشگیری از نفوذ. این سه گزینه حالت دارد:

- حالت Sniffer – یک بسته دستی زنده

- بسته های چوب – بسته ها را در یک پرونده ضبط می کند

- تشخیص نفوذ – شامل یک ماژول آنالیز است

حالت IDS خروپف اعمال می شود “سیاست های پایه“به داده ها. این قوانین هشدار دهنده است که تشخیص نفوذ را فراهم می کند. سیاست ها را می توان به صورت رایگان از وب سایت Snort به دست آورد, از جامعه کاربر گرفته شده است ، یا می توانید خود را بنویسید. رویدادهای مشکوکی که Snort می تواند برجسته کند شامل آن می شود اسکن بندر خفا, حملات سرریز بافر, حملات CGI, پروب SMB, و اثر انگشت سیستم عامل. خروپف توانایی هر دو را دارد روشهای شناسایی مبتنی بر امضا و سیستمهای مبتنی بر ناهنجاری.

نمای جلوی Snort چندان مناسب نیست و اکثر کاربران داده رابط را از Snort گرفته تا کنسول ها و ابزارهای بهتر آنالیز ، مانند اسنوربی, پایه, سنجاب, و آناوال.

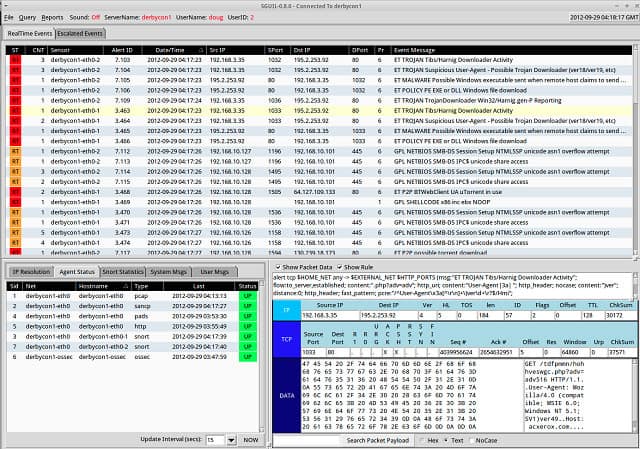

3. OSSEC

OSSEC مخفف امنیت منبع آزاد HIDS است. آ ایدز هست یک سیستم تشخیص نفوذ میزبان, که رویدادها را در رایانه ها بررسی می کند در یک شبکه به جای تلاش برای ناهنجاری های نقطه ای در ترافیک شبکه, چه چیزی است سیستم های تشخیص نفوذ شبکه انجام دادن. OSSEC رهبر فعلی HIDS است و می تواند روی آن نصب شود یونیکس, لینوکس و سیستم عامل مک سیستم های عامل. اگرچه در رایانه های ویندوز قابل اجرا نیست اما می تواند داده های آنها را بپذیرد. OSSEC گزارش های رویداد را برای جستجوی فعالیت های RAT بررسی می کند. این نرم افزار یک پروژه منبع باز است که متعلق به شرکت امنیت سایبر است, ترند میکرو.

این یک ابزار جمع آوری داده ها است ، که دارای جلوی کاربرپسندی نیست. عموماً قسمت جلویی این سیستم توسط ابزارهای دیگری از جمله تهیه می شود چلپ چلوپ, کیبانا, یا خاکستری. موتور تشخیص OSSEC بر پایه است سیاست های, که شرایط هشدار دهنده ای هستند که ممکن است در داده ها بوجود آیند. می توانید بسته های خط مشی از پیش نوشته شده را از سایر کاربران OSSEC به دست آورید آنها بسته های خود را به صورت رایگان در انجمن انجمن کاربران OSSEC در دسترس می کنند. همچنین می توانید خط مشی های خود را بنویسید.

4. برو

Bro یک است رایگان NIDS قابل نصب بر روی یونیکس, لینوکس, و سیستم عامل مک. این یک سیستم نظارت بر شبکه است که شامل روش های تشخیص نفوذ است. IDS داده های بسته را در یک پرونده برای تجزیه و تحلیل بعدی جمع آوری می کند. NIDS که بر روی داده های زنده کار می کنند ، شناسه های نفوذ خاصی را از دست می دهند ، زیرا هکرها گاهی پیام های RAT را بر روی چندین بسته تقسیم می کنند. از این رو, لایه های برنامه NIDS مانند Bro از قابلیت تشخیص بهتری برخوردار هستند زیرا آنها تجزیه و تحلیل را در بسته های مختلف اعمال می کنند. Bro از هر دو استفاده می کند تجزیه و تحلیل مبتنی بر امضا و تشخیص مبتنی بر ناهنجاری.

موتور رویداد Bro “گوش” برای ایجاد حوادث مانند اتصال TCP جدید یا درخواست HTTP را می شنود و آنها را وارد می کند. اسکریپت های خط مشی سپس از طریق آن سیاههها جستجو کنید تا به دنبال الگوهای رفتاری مانند فعالیت غیر عادی و غیر منطقی انجام شده توسط یک حساب کاربری باشید. Bro فعالیت HTTP ، DNS و FTP را ردیابی می کند. همچنین اطلاعیه های SNMP را جمع آوری می کند و می تواند برای تشخیص تغییرات پیکربندی دستگاه و پیام های SNMP Trap مورد استفاده قرار گیرد.

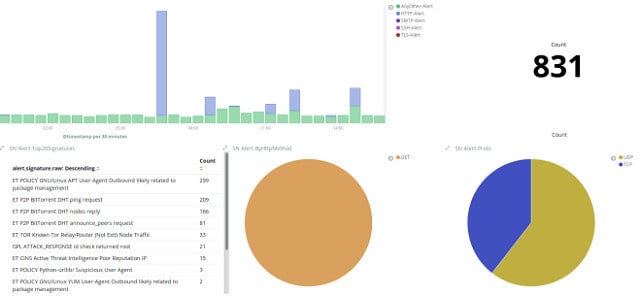

5. سوريكاتا

سوريكاتا است یک NIDS قابل نصب بر روی پنجره ها, لینوکس, سیستم عامل مک, و یونیکس. این هست یک سیستم مبتنی بر هزینه که صدق می کند تجزیه و تحلیل لایه برنامه, بنابراین می تواند امضاهایی را که در بسته ها پخش می شوند ، تشخیص دهد. مانیتور Suricata IP, TLS ، TCP, و UDP فعالیت پروتکل و تمرکز روی برنامه های کلیدی شبکه ، مانند FTP, HTTP, ICMP, و SMB. همچنین می تواند بررسی کند TLS گواهینامه ها و تمرکز روی HTTP درخواست ها و DNS تماس همچنین یک دستگاه استخراج پرونده وجود دارد تجزیه و تحلیل پرونده های آلوده به ویروس را امکان پذیر می کند.

Suricata دارای یک ماژول اسکریپت داخلی است که شما را قادر می سازد ترکیب قوانین و یک پروفایل تشخیص دقیق تر را بدست آورید. از این IDS استفاده می کند هر دو روش تشخیص مبتنی بر امضا و ناهنجاری. VRT پرونده هایی را که برای آن نوشته شده است قواعد می کند خرخر همچنین می توان به Surcata وارد کرد زیرا این IDS با بستر Snort سازگار است. این نیز بدان معنی است اسنوربی, پایه, سنجاب, و آناوال می تواند به عنوان انتهای جلوی Suricata خدمت کند. با این حال ، رابط کاربری گرافیکی Suricata بسیار پیشرفته است و نمایشگرهای گرافیکی داده ها را شامل می شود ، بنابراین ممکن است نیازی به استفاده از ابزار دیگری برای مشاهده و تحلیل داده ها نباشد.

6. ساگان

ساگان است یک سیستم تشخیص نفوذ مبتنی بر میزبان قابل نصب بر روی یونیکس, لینوکس, و سیستم عامل مک. شما نمی توانید Sagan را روی ویندوز اجرا کنید اما می توانید رویدادهای ویندوز را وارد آن کنید. اطلاعات جمع آوری شده توسط خرخر, سوريكاتا, یا برو می تواند به Sagan وارد شود ، که به ابزار تحلیلی داده های این ابزار می دهد NIDS چشم انداز و همچنین بومی آن ایدز توانایی ها. Sagan همچنین با دیگر سیستم های از نوع Snort ، مانند اسنوربی, پایه, سنجاب, و آناوال, که همه می تواند یک نتیجه مقدماتی برای تجزیه و تحلیل داده ها باشد.

ساگان است یک ابزار تجزیه و تحلیل ورود به سیستم و برای ایجاد سیستم تشخیص کامل نفوذ ، باید در رابطه با سایر سیستم های جمع آوری داده ها مورد استفاده قرار گیرد. ابزار شامل یک یاب IP, بنابراین می توانید منابع فعالیت های مشکوک را به یک مکان ردیابی کنید. همچنین می تواند فعالیت های آدرس های مشکوک IP را برای شناسایی تیم یا حمله های توزیع شده به هم گروهی کند. ماژول آنالیز با آن کار می کند هر دو روش امضا و تشخیص ناهنجاری.

ساگان می تواند به طور خودکار اسکریپت ها را برای قفل کردن شبکه اجرا کنید هنگامی که وقایع خاص را تشخیص می دهد. این وظایف پیشگیری را انجام می دهد از طریق تعامل با جداول فایروال. بنابراین ، این یک سیستم پیشگیری از نفوذ است.

7. پیاز امنیتی

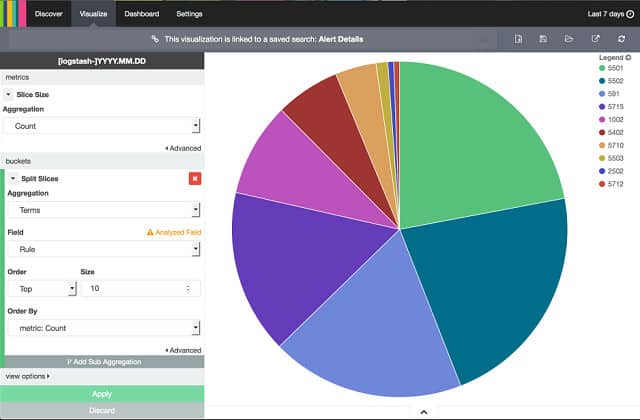

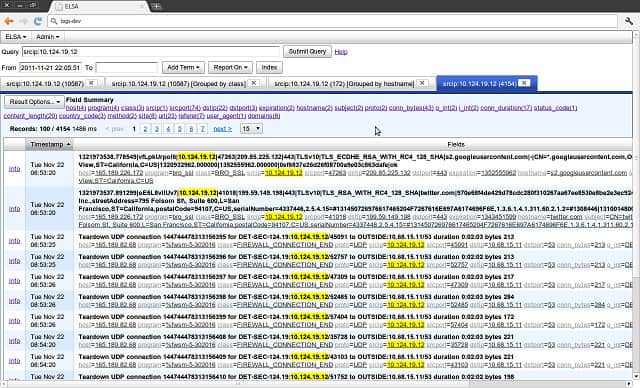

Security پیاز با مخلوط کردن کد برای ایجاد شده است خرخر, سوريكاتا, OSSEC, برو, اسنوربی, Sguil, اسکوتر, کیبانا, السا, Xplico, و NetworkMiner, که همه پروژه های منبع باز هستند این ابزار a NIDS مبتنی بر لینوکس رایگان که شامل ایدز عملکرد. نوشته شده است که به طور خاص روی آن اجرا شود اوبونتو.

تجزیه و تحلیل مبتنی بر میزبان برای تغییرات پرونده و تجزیه و تحلیل شبکه توسط یک اهریمن بسته انجام می شود, که می تواند داده های منتقل شده را روی صفحه نمایش داده و همچنین به یک پرونده بنویسد. موتور آنالیز Security پیاز پیچیده است زیرا ترکیبی از روش های بسیاری از ابزارهای مختلف است. این شامل نظارت بر وضعیت دستگاه و همچنین تحلیل ترافیک است. وجود دارد هر دو قانون هشدار مبتنی بر امضا و ناهنجاری در این سیستم گنجانده شده است. رابط کاربری کیبانا داشبورد امنیت پیاز را در اختیار شما قرار می دهد و شامل نمودارها و نمودارهایی برای سهولت در تجزیه و تحلیل داده ها است.

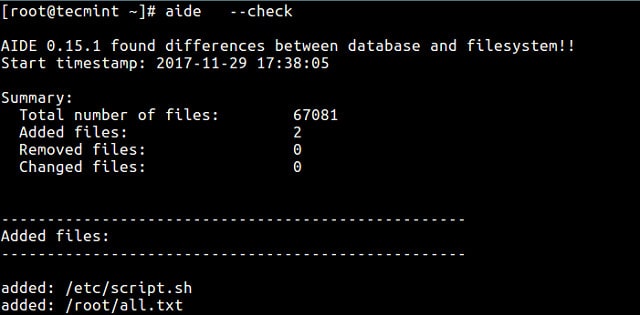

8. کمک

AIDE مخفف “محیط شناسایی پیشرفته نفوذ.” این هست HIDS رایگان ادامه دارد سیستم عامل مک, یونیکس, و لینوکس. این IDS روی آن متمرکز است تشخیص ریشه و مقایسه امضاهای پرونده. ماژول جمع آوری داده ها جمع می شود یک پایگاه داده از مشخصات که از پرونده های log جمع می شوند. این پایگاه داده یک عکس فوری از وضعیت سیستم است و هرگونه تغییر در هشدارهای مربوط به پیکربندی دستگاه. این تغییرات را می توان با مراجعه به بانک اطلاعاتی لغو کرد یا می توان پایگاه داده را به روز کرد تا تغییرات پیکربندی مجاز را منعکس کند.

بررسی های سیستم به صورت تقاضا انجام می شود و به طور مداوم انجام نمی شود ، اما می توان آن را به عنوان یک کار زمانی برنامه ریزی کرد. پایه قوانین AIDE استفاده می کند هر دو روش نظارت بر امضای و مبتنی بر ناهنجاری.

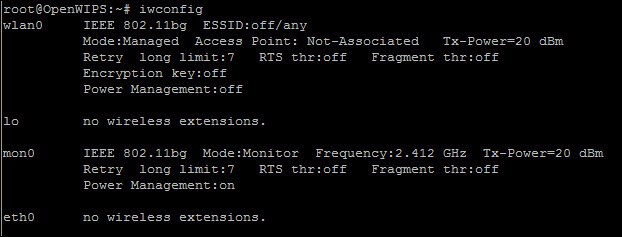

9. OpenWIPS-NG

OpenWIPS-NG از توسعه دهندگان آن استفاده می شود Aircrack-NG. در واقع ، آن را Aircrack-NG به عنوان خود ادغام می کند بی سیم بسته بی سیم. Aircrack-NG یک ابزار معروف هکری است ، بنابراین این ارتباط ممکن است شما را کمی احتیاط کند. WIPS مخفف “سیستم پیشگیری از نفوذ بی سیم” و آن روی لینوکس اجرا می شود. این هست یک ابزار رایگان که شامل سه عنصر است:

- سنسور – گیرنده بسته

- سرور – قاعده ذخیره سازی داده ها و آنالیز

- رابط – انتهای جلویی کاربر.

سنسور نیز هست فرستنده, بنابراین می تواند اقدامات پیشگیری از نفوذ را پیاده سازی کنید و انتقال ناخواسته را فلج کنید. سرور تجزیه و تحلیل را انجام می دهد و همچنین سیاستهای مداخله را برای جلوگیری از هجوم کشف شده راه اندازی می کند. ماژول رابط وقایع را نمایش می دهد و هشدار به مدیر سیستم همچنین در اینجا می توان تنظیمات را تغییر داد و اقدامات دفاعی را می توان تنظیم یا لغو کرد.

10. سماهین

Samhain ، تولید شده توسط Samhain Design Labs در آلمان ، است یک سیستم تشخیص نفوذ مبتنی بر میزبان نصب شده است یونیکس, لینوکس, و سیستم عامل مک. از مأمورین در نقاط مختلف شبکه استفاده می کند ، که به ماژول آنالیز مرکزی باز می گردند. هر عامل انجام می دهد بررسی یکپارچگی پرونده, نظارت بر پرونده پرونده, و نظارت درگاه. فرایندها به دنبال هستند ویروس های rootkit, SUID های سرکش (حقوق دسترسی کاربر) ، و فرآیندهای پنهان.

ارتباطات شبکه بین نمایندگان و کنسول است محافظت شده توسط رمزگذاری. اتصالات مربوط به تحویل داده های پرونده log شامل الزامات تأیید اعتبار است از مزاحمان جلوگیری از ربودن یا جایگزین کردن روند نظارت.

Samhain علائم هشدار دهنده برای نفوذ را برجسته می کند اما هیچ فرایندی با وضوح ندارد. برای اینکه بتوانید برای حل مشکلاتی که مانیتور Samhain فاش می کند ، باید از فایلهای پیکربندی شده و هویت کاربر خود نسخه پشتیبان تهیه کنید.. Samhain فرآیندهای خود را توسط فن آوری مخفی پنهان نگه می دارد, به نام “استگانوگرافی“به منظور جلوگیری از دستکاری و یا کشتن IDS از مزاحمان. پرونده های log log و تهیه نسخه پشتیبان از پیکربندی با یک کلید PGP امضا می شوند برای جلوگیری از دستکاری توسط متجاوزان.

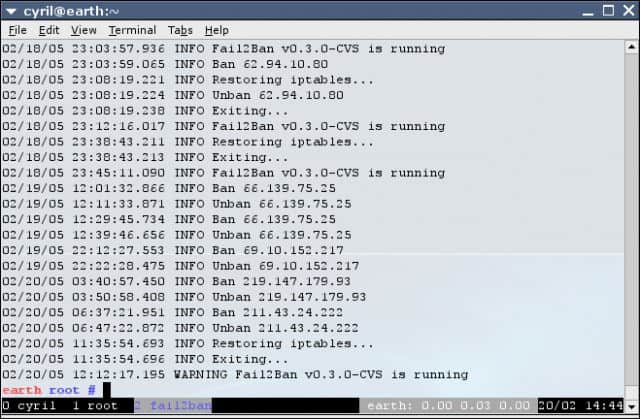

11. Fail2Ban

Fail2Ban است یک سیستم پیشگیری از نفوذ مبتنی بر میزبان ادامه دارد یونیکس, لینوکس, و Mac OS X. IDS پرونده های گزارش را تجزیه و تحلیل می کند ممنوعیت هایی را در آدرس های IP اعمال می کند که رفتار مشکوک را نشان می دهند. بسته به صورت خودکار در قوانین Netfilter / IPtables یا PF فایروال و جدول hosts.deny از TCP Wrapper اتفاق می افتد. این بلوک ها معمولاً فقط چند دقیقه طول می کشد ، اما که می تواند به اندازه کافی اختلال در یک سناریوی ترک خودکار رمز عبور نیرو داشته باشد. شرایط هشدار شامل تلاشهای ناموفق ورود به سیستم است. مشکلی که در مورد Fail2Ban وجود دارد این است که بر روی اقدامات مکرر از یک آدرس تمرکز دارد. این به آن توانایی مقابله با کمپین های ترک خوردن رمز عبور یا حملات DDoS را نمی دهد.

دامنه نظارت بر سیستم توسط مجموعه ای از “فیلترها.”اینها IPS را که سرویس ها را بر روی آنها نظارت می کنند ، راهنمایی می کنند. این شامل Postfix ، Apache ، سرور پست الکترونیکی پیک ، Lighttpd ، sshd ، vsftpd و qmail. در صورت شناسایی وضعیت هشدار ، هر فیلتر با عملکردی ترکیب می شود. ترکیبی از فیلتر و یک عمل “” نامیده می شودزندان.”

برنامه ها و مثال های RAT

تعدادی سیستم دسترسی از راه دور وجود دارد که می توانند برنامه های کاربردی قانونی داشته باشند ، اما به عنوان ابزاری مشهور شناخته شده اند به طور عمده توسط هکرها به عنوان بخشی از یک تروجان استفاده می شود. اینها به عنوان Trojans Remote Access طبقه بندی می شوند. جزئیات RAT های شناخته شده در زیر توضیح داده شده است.

Orifice Back

Back Orifice که به آن BO نیز گفته می شود RAT ساخت آمریکایی که از سال 1998 است. این نوه RAT ها است و بوده است توسط سایر گروه های هکر تصفیه شده و برای تولید سیستم های RAT جدیدتر سازگار شده است. سیستم اصلی از یک ضعف در ویندوز 98 بهره برداری می کند. نسخه های بعدی که روی سیستم عامل های جدیدتر ویندوز اجرا شده بودند Back Orifice 2000 و Deep Back Orifice.

این RAT قادر است خود را درون سیستم عامل پنهان کند ، که در ابتدا تشخیص آن را دشوار می کند. با این حال ، امروزه, اکثر سیستم های آنتی ویروس دارای پرونده های اجرایی Back Orifice و رفتار انسداد در پایگاههای داده خود هستند به عنوان امضا برای جستجوی. یکی از ویژگی های خوب این نرم افزار این است که دارد یک کنسول با کاربرد آسان که متجاوز می تواند از آن استفاده کند تا در سیستم آلوده حرکت کند. عنصر از راه دور را می توان از طریق یک Trojan روی یک کامپیوتر هدف قرار داد. پس از نصب ، این برنامه سرور با استفاده از روشهای استاندارد شبکه سازی با کنسول مشتری ارتباط برقرار می کند. Back Orifice با استفاده از پورت شماره 21337 شناخته می شود.

جانور

Beast RAT به سیستم های ویندوز حمله می کند از ویندوز 95 تا ویندوز 10. این با استفاده از همان معماری سرویس دهنده-سرویس دهنده است که Back Orifice در ابتدای کار با بخشی از سرور سیستم ، بدافزارهایی است که بطور شفاف روی رایانه هدف نصب می شود.. پس از عملیاتی شدن عنصر سرور ، هکر می تواند از طریق برنامه مشتری به رایانه قربانی دسترسی پیدا کند. مشتری در پورت شماره 6666 به رایانه هدف متصل می شود. سرور همچنین می تواند اتصالات را به مشتری باز کند و از شماره پورت 9999 استفاده می کند. Beast در سال 2002 نوشته شده است و هنوز هم مورد استفاده گسترده قرار می گیرد.

Bifrost

این Trojan عفونت خود را با نصب یک برنامه سازنده سرور آغاز می کند. در ابتدا ، این برنامه فقط با یک سرور Command and Control ارتباط برقرار می کند و منتظر دستورالعمل ها می باشد. Trojan سیستم های ویندوز را آلوده می کند از ویندوز 95 تا ویندوز 10. با این حال ، قابلیت های آن در نسخه های ویندوز XP و بعد از آن کاهش می یابد.

پس از شروع کار ، سرور سازنده یک برنامه سرور را روی رایانه هدف تنظیم می کند. این هکر را قادر می سازد با استفاده از یک برنامه مشتری مربوطه ، به کامپیوتر آلوده دسترسی پیدا کند و دستورات را طبق میل خود اجرا کند. نرم افزار سرور در آن ذخیره می شود C: \ Windows \ Bifrost \ server.exe یا C: \ File Files \ Bifrost \ server.exe. این فهرست و پرونده پنهان هستند و همینطور برخی از سیستم های ضد ویروس قادر به شناسایی Bifrost نیستند.

سازنده سرور پس از ایجاد سرور به کار خود پایان نمی دهد. درعوض ، اینگونه عمل می کند یک سیستم پایداری و در صورت مشاهده و نصب سرور اصلی ، سرور را در یک مکان متفاوت و با نام دیگری بازآفرینی خواهید کرد. سازنده سرور همچنین از روش های rootkit برای ماسک کردن فرایندهای سرور استفاده می کند و شناسایی سیستم نفوذ عملیاتی بسیار دشوار است.

از آنجا که ویندوز ویستا ، قابلیت های کامل مخرب Bifrost کند شده است زیرا بسیاری از خدماتی که بدافزارها از آن استفاده می کنند به امتیازات سیستم احتیاج دارند. با این حال ، اگر کاربر در نصب سازنده سرور مبدل با امتیازات سیستم فریب خورده باشد ، سیستم Bifrost می تواند کاملاً عملیاتی شود و حذف آن بسیار مشکل خواهد بود..

مرتبط: بهترین برنامه های رایگان حذف ، شناسایی و اسکنر rootkit

مشکی

Blackshades ابزاری برای هک کردن غیرقانونی است توسط توسعه دهندگان آن برای 40 دلار پاپ به هکرها فروخته می شود. FBI تخمین زده است که تولید کنندگان آن در مجموع 340،000 دلار با فروش این نرم افزار درآمد کسب کرده اند. توسعه دهندگان در سال 2012 تعطیل و دستگیر شدند و موج دوم دستگیری در سال 2014 بیش از 100 کاربر Blackshades را اسیر کرد. با این وجود ، هنوز نسخه هایی از سیستم Blackshades در دست گردش است و هنوز هم در حال استفاده فعال است. Blackshades Microsoft Windows را هدف قرار می دهد از ویندوز 95 تا ویندوز 10.

مجموعه ابزار شامل روش های عفونت مانند کد مخرب برای جاسازی در وب سایت هایی است که باعث روال نصب می شوند. سایر عناصر RAT را با ارسال لینک به صفحات وب آلوده پخش می کنند. اینها برای ارسال شده است مخاطبین رسانه های اجتماعی کاربر آلوده.

این بدافزار هکرها را قادر می سازد تا به سیستم فایلهای رایانه هدف دسترسی پیدا کرده و پرونده ها را بارگیری و اجرا کنند. استفاده از این برنامه شامل توابع بات نت است که کامپیوتر هدف را برای شروع انکار حملات سرویس دریافت می کند. همچنین از کامپیوتر آلوده می تواند به عنوان سرور پروکسی برای هدایت ترافیک هکرها و پوشش هویت برای سایر فعالیت های هکر فراهم کنید.

جعبه ابزار Blackshades بسیار آسان است و افرادی که فاقد مهارت های فنی هستند ، قادر به تبدیل شدن به هکر می شوند. همچنین می توان از این سیستم برای ایجاد حملات باج افزار استفاده کرد. دومین برنامه خلط آور که به همراه Blackshades فروخته می شود ، این برنامه را پنهان نگه می دارد ، آن را قادر می سازد تا هنگام کشته شدن مجدداً راه اندازی شود و از شناسایی توسط نرم افزار ضد ویروس جلوگیری کند..

از جمله حملات و رویدادهایی که در Blackshades ردیابی شده است کمپین اختلال در سال 2012 که نیروهای مخالف سوریه را هدف قرار داد.

همچنین ببینید: آمار و حقایق باج افزار [year]-[year]

کتاب راهنمای حذف Ransomware: برخورد با انواع رایج باج افزار

DarkComet

هکر فرانسوی ژان پیر لسوئور DarkComet در سال 2008 توسعه داده شد ، اما این سیستم تا سال 2012 گسترش نیافته است. این سیستم هکر دیگری است که سیستم عامل ویندوز را هدف قرار می دهد از ویندوز 95 تا ویندوز 10. این رابط کاربری بسیار ساده ای دارد و افراد فاقد مهارت فنی می توانند حملات هکرها را انجام دهند.

نرم افزار جاسوسی را از طریق keylogging امکان پذیر می کند, عکسی که از صفحه ی اسکرین گرفته میشود و برداشت رمز عبور. هکر کنترل کننده نیز می تواند عملکردهای یک کامپیوتر از راه دور را اجرا کنید, اجازه می دهد یک کامپیوتر از راه دور روشن یا خاموش شود. از توابع شبکه یک کامپیوتر آلوده نیز می توان برای استفاده از رایانه نیز استفاده کرد یک سرور پراکسی برای هدایت ترافیک و پوشاندن هویت هکر در حین حمله به رایانه های دیگر.

DarkComet در سال 2012 وقتی متوجه شد که این موضوع کشف شد ، مورد توجه جامعه امنیت سایبری قرار گرفت یک واحد هکر آفریقایی از این سیستم برای هدف قرار دادن دولت و ارتش آمریکا استفاده می کرد. در همین زمان ، حملات DarkComet با منشاء آفریقا علیه گیمرهای آنلاین انجام شد.

لسوئور در سال 2014 این پروژه را رها کرد وقتی کشف شد که DarkComet از دولت سوریه برای جاسوسی از شهروندان خود استفاده می کند. جمعیت عمومی به استفاده از VPN ها و ایمن کردن برنامه های چت برای جلوگیری از نظارت دولت اقدام کرده بودند ، بنابراین ویژگی های جاسوسی DarkComet دولت سوریه را قادر ساخت تا آن اقدامات امنیتی را دور بزند.

سراب

سراب RAT کلیدی است که توسط آن استفاده می شود گروه هکرهای چینی تحت حمایت دولت معروف به APT15. پس از یک کمپین جاسوسی بسیار فعال از سال 2009 تا 2015 ، APT15 ناگهان ساکت شد. Mirage خود از سال 2012 توسط گروه مورد استفاده قرار گرفت. کشف یک نوع Mirage در سال [year] نشان داد که این گروه در حال بازگشت است. این RAT جدید ، معروف به عنوان MirageFox برای جاسوسی از پیمانکاران دولت انگلستان استفاده شده بود و در مارس [year] کشف شد. Mirage و MirageFox هرکدام به عنوان عامل بر روی کامپیوتر آلوده عمل کنید. قسمت Trojan از مجموعه نفوذ ، یک دستورالعمل و فرمان را برای راهنمایی نظرسنجی می کند. این دستورالعمل ها سپس در رایانه قربانی پیاده سازی می شوند.

Mirage RAT اصلی برای حملات مورد استفاده قرار گرفت یک شرکت نفتی در فیلیپین, ارتش تایوانی, یک شرکت انرژی کانادایی, و اهداف دیگر در برزیل ، اسرائیل ، نیجریه و مصر. Mirage و MirageFox از طریق سیستم های هدف وارد می شوند فیشینگ نیزه مبارزات اینها معمولاً برای مدیران یک شرکت قربانی هدف قرار می گیرد. Trojan به صورت PDF تعبیه شده است. باز کردن PDF باعث می شود اسکریپت ها اجرا شوند و آنها RAT را نصب می کنند. اولین اقدام RAT گزارش دادن به سیستم فرمان و کنترل با ممیزی از قابلیت های سیستم آلوده است. این اطلاعات شامل سرعت پردازنده ، ظرفیت حافظه و استفاده ، نام سیستم و نام کاربری می باشد.

گزارش اولیه سیستم به نظر می رسد که طراحان Mirage به منظور سرقت منابع سیستم به جای دستیابی به داده های سیستم هدف ، RAT را ساخته اند.. حمله معمولی در Mirage وجود ندارد زیرا به نظر می رسد که هر دخالت متناسب با اهداف خاص طراحی شده است. نصب RAT را می توان با یک کارزار حقایق و بررسی سیستم حفظ کرد. به عنوان مثال ، حمله سال [year] به پیمانکار نظامی انگلیس NCC از طریق سرویس VPN مجاز شرکت به سیستم دسترسی پیدا کرد.

این واقعیت که هر حمله بسیار هدفمند است به این معنی است هزینه های زیادی ناشی از عفونت میراژ است. این هزینه بالا نشان می دهد که حملات سراب معمولاً فقط به اهداف ارزشمندی که دولت چین مایل به تخریب یا از بین بردن آنها فناوری است ، می پردازند.

تهدیدات از راه دور دسترسی به تروجان

با اينكه به نظر می رسد بسیاری از فعالیت های RAT با هدف دولت است, وجود ابزارهای RAT باعث می شود نفوذ به شبکه یک کار که هر کسی می تواند انجام دهد. بنابراین ، فعالیت RAT و APT محدود به حمله به شرکتهای نظامی یا فناوری پیشرفته نخواهد بود.

RAT ها با سایر بدافزارها ترکیب می شوند تا خود را پنهان نگه دارند, این بدان معنی است نصب نرم افزار آنتی ویروس در رایانه های شما کافی نیست تا از هکرها با استفاده از این روش ها بتواند سیستم شما را کنترل کند. تحقیق کردن سیستم های تشخیص نفوذ به منظور شکستن این استراتژی هکرها.

آیا شما یک نفوذ شبکه را تجربه کرده اید که منجر به آسیب یا از بین رفتن داده ها شده است؟ آیا شما یک استراتژی پیشگیری از نفوذ برای رفع مشکل RAT استفاده کرده اید؟ برای به اشتراک گذاشتن تجربیات خود در بخش نظرات در زیر نظر بگذارید.

این یک تهدید جدی برای امنیت کامپیوترها و شبکه های شرکتی است. برای مقابله با این تهدیدات ، باید از ابزارهای تشخیص نفوذ مناسب استفاده کرد و همچنین از روش های امنیتی مانند رمزگذاری و محدود کردن دسترسی به اطلاعات حساس استفاده کرد. همچنین ، باید به روز رسانی نرم افزارها و سیستم عامل ها را به طور منظم انجام داد و از نصب نرم افزارهای ناشناخته و از منابع نامشخص خودداری کرد. این موارد می تواند به کاهش خطرات احتمالی RAT و APT کمک کند.

این یک تهدید جدی برای امنیت کامپیوترها و شبکه های شرکتی است. برای مقابله با این تهدیدات ، باید از ابزارهای تشخیص نفوذ و مثالهای RAT استفاده کرد. این ابزارها می توانند به شما کمک کنند تا فعالیت های RAT را مسدود کنید و از دسترسی هکرها به سیستم خود جلوگیری کنید. همچنین ، باید از روش های امنیتی مانند رمزنگاری و فایروال استفاده کنید تا از حملات RAT جلوگیری کنید. این تهدیدات باید به جدی گرفته شوند و باید تلاش کرد تا از آنها جلوگیری شود.

این یک تهدید جدی برای امنیت کامپیوترها و شبکه های شرکتی است. برای مقابله با این تهدیدات ، باید از ابزارهای تشخیص نفوذ و مثالهای RAT استفاده کرد. این ابزارها می توانند به شما کمک کنند تا فعالیت های RAT را مسدود کنید و از دسترسی هکرها به سیستم خود جلوگیری کنید. همچنین ، باید از روش های امنیتی مانند رمزنگاری و فایروال استفاده کنید تا از حملات RAT جلوگیری کنید. این تهدیدات باید به جدی گرفته شوند و باید تلاش کرد تا از آنها جلوگیری شود.