تجزیه و تحلیل بسته های عمیق یک روش شبکه است که به ویژه در فایروال ها مفید است. استفاده از بازرسی بسته های عمیق در سالهای اخیر افزایش یافته است زیرا می توان از آن به عنوان بخشی استفاده کرد سیستم های تشخیص نفوذ (IDS) و سیستم های پیشگیری از نفوذ (IPS).

فایروال ها به طور سنتی دسترسی به یک شبکه را مسدود می کنند. فیلترهای موجود در فایروال ها همچنین با بازرسی از آدرس IP مقصد موجود در هدر بسته می توانند دسترسی به لیست وب سایتها را مسدود کنند..

ما در هر یک از ابزارها به عمق بیشتری می رویم ، اما اگر وقت کافی برای خواندن کل قطعه ندارید ، در اینجا لیست ما از بهترین ابزارهای بازرسی و تحلیل Deep Packet:

- مانیتور عملکرد شبکه SolarWinds (آزمایشی رایگان) – این ابزار نظارت بر شبکه شامل بازرسی عمیق بسته برای شناسایی برنامه های منبع و مقصد و نقاط پایانی در ترافیک شبکه است.

- Paessler Packet Sniffing با PRTG (آزمایش رایگان) – سیستم PRTG ابزاری برای کنترل زیرساخت ها است و شامل یک سنسور بسته می باشد.

- OpManager – این یک مانیتور عملکرد شبکه است که می تواند بسته های آنالیز آفلاین را ضبط کند. این ابزار بر روی ویندوز و لینوکس اجرا می شود.

- nDPI – این ابزار بسته های موجود در لایه برنامه را بازرسی می کند ، به این معنی که برای بازرسی باید بافر را بافر کنید.

- تأیید شده – اقتباس از NDPI که بسته ها را برای بازرسی توسط سایر سرویس ها ضبط می کند.

- AppNeta – سیستم نظارت بر شبکه مبتنی بر ابر که شامل تجزیه و تحلیل ترافیک آفلاین است.

- NetFort LANGuardian – ابزاری برای تحلیل امنیت شبکه که از DPI استفاده می کند و روی لینوکس اجرا می شود.

SPI در مقابل DPI

پیشرفت در دروازه هایی که هدر IP را بررسی می کنند “ادب“دیوار آتش. آنها استخدام می کنند بازرسی بسته رسمی (SPI) در این روش هدرهای TCP یا UDP که در بسته IP قرار دارند ، را مورد بررسی قرار می دهد. بازرسی بسته ها همچنین به عنوان بازرسی بسته های کم عمق شناخته می شود. بازرسی بسته عمیق (DPI) به بار داده داده بسته نگاه می کند.

SPI بسته های فردی را که توسط دروازه پردازش می شوند ، بررسی می کند, و به طور انتخابی درخواست های خروجی یا بسته های داده ورودی را که مطابق با خط مشی امنیت شبکه مطابقت ندارند ، حذف نمی کند. قسمت “حالت پذیر” از نام مربوط به داده های اتصال است. فایروال اطلاعات هدر مربوط به اتصال TCP را ضبط می کند ، و این امکان را می دهد تا یک جریان بسته ها را دنبال کند. نوع داده های هدر حالتدار که فایروال را جمع می کند شامل تعداد ترتیب بسته ها است.

یک فایروال حالتدار معمولاً این اطلاعات اتصال را در حافظه ذخیره می کند و این امکان را می دهد تا از طریق رابط ، جریان هایی از بسته های مرتبط را انتخاب کنند. داده های اتصال در یک جدول پویا نگهداری می شوند. هنگامی که یک اتصال بسته شد ، آن اطلاعات از جدول پاک می شوند تا حافظه را آزاد کنید. فایروال حالتدار احتمال دارد که اتصالات را در هنگام پیشرفت مسدود کند. بازرسی بسته رسمی فقط روی داده های زنده متمرکز است.

DPI بسته هایی را برای بررسی به عنوان یک گروه جمع آوری می کند ، بنابراین ترافیک منظم در حالی که نسخه ها برای آنالیز جمع می شوند در راه خود ادامه می دهد. به همین دلیل است که اغلب به DPI “”تجزیه و تحلیل بسته های عمیق.DPI برای تولید اینتل عملی نسبت به SPI زمان بیشتری می برد.

مزایای بازرسی و تجزیه و تحلیل بسته های عمیق

سیستم های تشخیص نفوذ برای جستجوی فعالیت های نامنظم به دنبال “امضاها” در ترافیک داده ها هستند. یکی از ترفندهای مورد استفاده هکرها برای دستیابی به این سیستم های تشخیص امضا است بسته ها را به بخش های کوچکتر تقسیم کنید. این الگویی را که تجزیه و تحلیل بسته های کم عمق به دنبال آن است ، گسترش می دهد ، بنابراین هیچ بسته ای شامل آن امضا نیست و حمله از بین می رود. تجزیه و تحلیل DPI جریانهای بسته ها را از همان منبع مجدداً مجدداً تشکیل می دهد, بنابراین امضاهای حمله حتی می توانند در چند بسته ورودی شناسایی شوند.

هنگامی که تجزیه و تحلیل DPI بخشی از یک سیستم پیشگیری از نفوذ است ، نتایج آنالیز مداوم اقداماتی را برای دفاع خودکار از سیستم ایجاد و اعمال می کند. چنین عملی ممکن است شامل مسدود شدن تمام بسته های وارد شده از یک آدرس IP منبع خاص یا حتی طیف وسیعی از آدرس ها باشد.

تشخیص حمله

مجموعه بسته ها DPI را قادر می سازد تا انواع حمله هایی را که تحلیل های دولتی از دست می دهند شناسایی کند. نمونه هایی از این موارد است استفاده نامنظم از ابزارهای استاندارد شبکه, مانند پاورچل یا WMI, و بیش از حد حجم کارگردانی, مانند حملات سرریز بافر. استفاده از ابزارهای منظم سیستم در عفونت ویروس یا عملیات جاسوسی بدان معنی است که ممنوعیت برنامه های شناخته شده برای استفاده توسط هکرها قابل اجرا نیست. دلیل این امر آن است که آن دسته از برنامه های سیستم برای ارائه برنامه ها و خدمات به کاربران مشروع ضروری هستند. بنابراین ، مراحل بازرسی و تجزیه و تحلیل بسته های عمیق برای بررسی الگوهای استفاده از آن خدمات سیستم و به صورت انتخابی گام بر می دارد از ترافیکی که رفتار مشکوک به نمایش می گذارد ریشه می گیرد. بنابراین ، فعالیت مخرب را می توان حتی اگر در ابتدا به نظر می رسد ترافیکی مشروع باشد ، شناسایی کرد.

پیشگیری از نشت داده ها

پیشگیری از نشت داده ها یکی دیگر از کاربردها برای تجزیه و تحلیل بسته های عمیق است. این طول می کشد یک لیست سفید رویکرد. این شرکت می تواند سیاستی را تنظیم کند که به هیچ کس اجازه داده نشود که داده ها را روی یک حافظه کپی کند یا پیوست های ایمیل ارسال کند. اما موارد ضروری وجود دارد که چنین اقدامات ضروری است. در این حالت ، به DPI اطلاع داده می شود تا آنچه را كه در غیر این صورت به عنوان یك فعالیت غیرمجاز تلقی می شود ، اجازه دهد. به آن کاربر مجاز نیست هر پرونده ای را ارسال کند ، و به همین ترتیب عملکرد DPI فعالیت های مانیتورینگ را برای جلوگیری از انتقال پرونده ها به غیر از پیوست مجاز نگه می دارد.

بهترین ابزارهای بازرسی و تحلیل بسته های عمیق

سیستم های پیشرفته نظارت بر شبکه اکنون روال های عمیق تجزیه و تحلیل بسته ها را شامل می شوند. بنابراین ، می توانید این امکان را به عنوان بخشی از نرم افزار مدیریت شبکه عمومی خود دریافت کنید. برخی از ارائه دهندگان نرم افزار نرم افزار دفاع شبکه تولید می کنند که شامل تجزیه و تحلیل بسته های عمیق است.

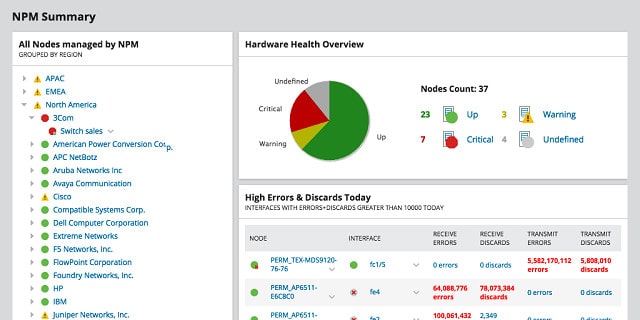

1. مانیتور عملکرد شبکه SolarWinds (آزمایشی رایگان)

SolarWinds Deep Packet بازرسی و تجزیه و تحلیل با NPM استفاده می کند طیف وسیعی از تکنیک ها برای نظارت و مدیریت ترافیک شبکه. عنصر اصلی از SNMP سیستم پیام رسانی که بومی سیستم عامل تجهیزات شبکه است. با این حال ، بخش های تحلیل مانیتور استفاده می کنند بازرسی بسته های عمیق (DPI) به عنوان بخشی از سرویس های دیداری رفتار شبکه ابزار.

هدف DPI در ابزار SolarWinds دو هدف مدیران شبکه را برآورده می کند. اولین مورد این است که انواع ترافیکی را که از بیشتر منابع سیستم استفاده می کند ، شناسایی کنید. بار بیش از حد در شبکه ، محیط کار را برای همه دشوار می کند و مهم است که دقیقاً از کجا سرچشمه بگیرید. DPI این داده ها را ارائه می دهد ، و پس از شناسایی منابع hoggers ، آسانتر است که سرپرست شبکه تصمیم بگیرد که درباره آنها چه کاری انجام دهد.

بازرسی بسته عمیق به توابع امنیتی مانیتور عملکرد شبکه نیز می دهد. تکنیک های DPI کاربران خاص را شناسایی می کند و برنامه هایی که باعث افزایش ترافیک می شوند و رفتار نامنظم را نشان می دهند. این قله های تقاضا می توانند در اثر حملات هکرها ایجاد شوند ، اما ممکن است در نتیجه الزامات تجاری مانند پردازش حساب آخر ماه نیز ایجاد شود. DPI به شما امکان می دهد ببینید که آیا این افزایش ها در اثر فعالیت های مشروع تجاری ایجاد شده است یا خیر. رفتار نامنظم را می توان مسدود کرد.

ردیابی کاربر ممکن است فعالیت غیرمعمول را برجسته کند. به عنوان مثال ، ممکن است یک حساب کاربری به خطر بیفتد ، و باعث شود کاربر به خدماتی که با فعالیتهای معمول خود پیوند ندارند ، دسترسی پیدا کند. ورود به سیستم از موقعیت های فیزیکی متفاوت در مدت زمان کوتاه همچنین می تواند یک حساب کاربری را که به خطر بیافتد شناسایی کند.

استفاده از تجزیه و تحلیل بسته های عمیق توسط SolarWinds در مانیتور عملکرد شبکه نشان می دهد این تکنیک فقط مخصوص متخصصان امنیتی نیست. SolarWinds شامل تجزیه و تحلیل بسته های عمیق برای تشخیص نفوذ است ، اما از این سیستم همچنین برای شکل دادن به ترافیک منظم و بررسی دسته برنامه های کاربردی که بیش از حد سیستم را کمک می کنند ، استفاده می کند. استفاده از DPI برای پشتیبانی از فعالیتهای مشروع مشاغل ، راه را برای همه سیستم های نظارت بر شبکه نشان می دهد. روشهای پیشرفته DPI اکنون به جریان اصلی تبدیل شده اند و در آینده به بخش اصلی کلیه سیستم های نظارت بر ترافیک شبکه تبدیل می شود.

مانیتور عملکرد شبکه رایگان نیست. قیمت این سیستم از 2،955 دلار شروع می شود. با این حال ، می توانید دریافت کنید یک محاکمه رایگان به مدت 30 روز. مانیتور عملکرد شبکه SolarWinds فقط روی آن قابل نصب است سرور ویندوز سیستم های عامل.

SolarWinds Monitor Network MonitorDownload آزمایشی 30 روزه رایگان

2. Paessler Packet Sniffing با PRTG (آزمایشی رایگان)

Paessler Packet با PRTG روبرو می شود ابزاری جامع برای نظارت بر شبکه است که شامل DPI در مراحل گردآوری داده است. گیرنده بسته PRTG انواع خاصی از ترافیک را برای نظارت بر استفاده از منابع و فعالیت های نامنظم تجزیه و تحلیل می کند. گزارش مانیتور در مورد انواع ترافیک و توان آنها از جمله ترافیک وب, فعالیت سرور نامه, و انتقال پرونده. این کنترل ها می توانند برای اعمال سیاست های ایمنی نامه و نامه بسیار مفید باشند ، و این امکان را برای شما فراهم می کند که میزان ترافیک را که می تواند نشانه حمله یا حمله سایبری باشد ، مشاهده کنید..

اگر علاقه خاصی به استفاده دارید تجزیه و تحلیل بسته های عمیق برای امنیت, سپس اطلاعاتی را که در اختیار شما قرار می گیرد DHCP, DNS, و ICMP ترافیک باید برای شما خاص باشد.

صفحه حسگر بسته در داشبورد PRTG است شماره گیری ها و نمودارها برای کمک به شما در درک سریع داده های راهنمایی و رانندگی.

Paessler PRTG قابل نصب است پنجره ها و وجود دارد نسخه رایگان برای شبکه های کوچک. این 100 حسگر در شبکه شما را پوشش می دهد. یک سنسور یک نقطه مانیتورینگ در شبکه مانند پورت یا وضعیتی مانند فضای دیسک رایگان است. شما می توانید نرم افزار را برای یک بارگیری کنید محاکمه رایگان در اینجا.

Paessler Packet Sniffing با PRTGDownload 30 روز آزمایشی رایگان

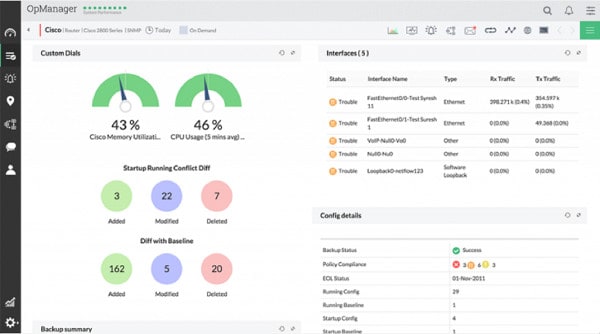

3. ManageEngine OpManager

یکی دیگر از موارد موجود در OpManager مدیر مدیریت Engeine است سیستم های پیشرو شبکه نظارت امروز در بازار این مانیتور از روشهای SNMP برای نظارت مداوم شبکه و ردیابی وضعیت دستگاه استفاده می کند. توابع بازرسی بسته های عمیق OpManager می افزاید: مدیریت ترافیک به سیستم.

همانطور که انتظار می رود با DPI, تجزیه و تحلیل بصورت آفلاین انجام می شود. بسته های مورد بررسی ابتدا برای پرونده PCAP نوشته می شوند. این پرونده ها اطلاعات منبع را برای تجزیه و تحلیل تهیه می کنند.

توابع تجزیه و تحلیل بسته های عمیق از OpManager هدف برای کشف دلایل عملکرد ضعیف شبکه و نه شناسایی نفوذ است. دو معیار از تجزیه و تحلیل پدیدار می شوند: زمان پاسخگویی به شبکه و زمان پاسخ برنامه. سرپرست می تواند تشخیص دهد که برنامه ها عملکرد بدی دارند و ممکن است منابع بیشتری نسبت به توابع شبکه استاندارد نیاز داشته باشند. سپس می توانید تصمیم بگیرید که آیا منابع را برای ارائه برنامه های گرسنه افزایش دهید ، یا گزینه های کارآمدتری را بررسی کنید یا پهنای باند موجود برای آن برنامه را محدود کنید تا بارهای پاسخ بهتری به سرویس های مهمتر شبکه ارائه دهید..

داده هایی که از تمرین تجزیه و تحلیل بسته های عمیق حاصل می شوند ، می توانند در گزارش ها نتیجه گیری کنند. اینها شما را قادر می سازد تا بحث و گفتگو با ذینفعان در مورد اینکه آیا بودجه باید در گسترش زیرساخت ها هزینه شود یا اینکه برنامه های کاربردی بیش از حد محدود یا قفسه بندی شوند.

OpManager است به صورت رایگان برای نظارت بر ده گره یا کمتر در شبکه موجود است. سیستم های بزرگتر از آن باید از OpManager پرداخت شده استفاده کنند. کنسول مانیتورینگ OpManager بر روی آن قابل نصب است پنجره ها و لینوکس سیستم های عامل.

4. nDPI

–

OpenDPI یک پروژه منبع باز ابزارهای تجزیه و تحلیل بسته های عمیق است. یک پروژه منبع باز اجازه می دهد تا هر کسی کد منبع برنامه را ببیند. این به کاربران اطمینان می دهد که هیچ ترفند پنهانی وجود ندارد یا آسیب رساندن به رویه های بدافزار در داخل دفن شده است. nDPI از Ntop مبتنی بر کد OpenDPI است و عملکرد آن را گسترش می دهد. کد منبع nDPI نیز موجود است.

این مدل منبع باز این امکان را برای شما فراهم می کند که بتوانید آن را مانند گذشته یا تغییر سیستم متناسب با نیازهای شغلی خود نصب کنید. اصلاح کد منبع باز بسیار متداول است و بسیاری از افرادی که پیشرفتهایی را برای چنین سیستمهایی ایجاد می کنند ، آن ویژگیهای جدید را نیز در دسترس جامعه قرار می دهند. در برخی موارد ، سازمانی که کد منبع را مدیریت می کند ، آن تغییرات را در نسخه اصلی قبول می کند. Ntop nDPI را از OpenDPI اصلی جدا می کند, بنابراین شما دو گزینه منبع باز دارید.

nDPI در سطح کاربردی. این بدان معناست که بسته ها را قبل از بررسی محتوای آنها متحد می کند. هدر بسته ها به موتور آنالیز می گویند که از چه پروتکی استفاده می شود و از کدام پورت عبور و مرور را انجام می دهد و به کدام پورت می رود. این اطلاعات هرگونه عدم تطابق بین برنامه های ارسال داده در شبکه ها و پورت هایی که هر یک از آنها استفاده می کنند را مشخص می کند ، بر خلاف پورت هایی که برنامه باید برای پروتکل پس از آن استفاده کند.

سیستم nDPI قادر است با مراجعه به گواهینامه امنیتی SSL ، بسته های رمزگذاری شده را شناسایی کند کلید رمزگذاری را برای انتقال مشخص کرد. این یک بینش هوشمندانه است و مشکلاتی را که رمزگذاری برای تحلیل بسته های عمیق ارائه می دهد ، به وجود می آورد.

نرم افزار nDPI قابل نصب است پنجره ها, لینوکس, و سیستم عامل مک. ماژول DPI از سایر محصولات Ntop مانند پشتیبانی می کند n لباس و Ntop-NG. nProbe یک سیستم نظارت بر ترافیک است که جمع آوری می شود NetFlow پیام ها. NetFlow یک استاندارد سیگنالینگ است که توسط آن استفاده می شود سیستمهای سیسکو برای محصولات تجهیزات شبکه. این سیستم با هزینه ای اندک در دسترس است و آن را ادامه می دهد لینوکس و پنجره ها. Ntop-NG یک آنالایزر ترافیک برای شبکه ها است. این یک سیستم نظارت بر شبکه جایگزین است که از آن استفاده می کند SNMP پیام ها. Ntop-NG در دسترس است پنجره ها, یونیکس, لینوکس, و سیستم عامل مک. در سه نسخه موجود است که یکی از آنها, نسخه Community ، رایگان است.

5. Netifyd

با وجود اینکه یک چنگال OpenDPI است, nDPI به طور استاندارد در حال تبدیل شدن به یک استاندارد است و مبنای تعدادی از اقتباسهای دیگر است. خالص سازی یکی از این موارد است. این باعث می شود که Netifyd و اقتباس از OpenDPI تطبیق یابد. مانند اجدادش, Netifyd محصولی متن باز است و می توانید کدی را که برنامه را تشکیل می دهد ، کامپایل آن ، و استفاده از آن را ببینید. روش دیگر ، شما می توانید خود کد را تکمیل کرده و با اقتباس از اقتباس از OpenDPI به کار خود پایان دهید..

Netifyd بسته ها را ضبط می کند ، اما این توابع تجزیه و تحلیل را شامل نمی شود برای تفسیر داده یا اقدامات برای شکل دادن به ترافیک یا مسدود کردن پروتکل. برای این توابع نیاز به وارد کردن داده های Netifyd به برنامه دیگری دارید.

این سیستم از صفحات انجمن موجود است اگلو سایت اینترنتی. محصول اصلی Egloo مانیتور شبکه Netify است که مبتنی بر Netifyd است اما دارای بسیاری از ویژگی های دیگر و رایگان نیست. این ابزار قابلیت های تجسم و مرتب سازی مورد نیاز برای درک صحیح اطلاعاتی را که ناشی از بازرسی بسته های عمیق است ، به شما ارائه می دهد. بسته استارت Netify در هر سایت 25 دلار در هر سایت قیمت دارد. این نسخه به شما امکان می دهد دا را رصد کنیدتا 25 دستگاه و این سرویس داده های شما را به مدت دو روز ذخیره می کند. بسته های بالاتر افق زمانی طولانی تری برای داده های تاریخی ارائه می دهند.

6. AppNeta

AppNeta است سیستم مانیتورینگ شبکه مبتنی بر ابر. این کار مخصوصاً برای شرکتهایی است که WAN کار می کنند و قابلیت های خود را در ابر گسترش می دهند. این نرم افزار از یک روش اختصاصی تحلیل ترافیک شبکه اختصاصی به نام TruPath استفاده می کند, که کمی شبیه Traceroute با گزارش عملکرد اضافی است.

پس از جمع آوری اطلاعات TruPath ، سیستم اطلاعات مربوط به ترافیک را که از طریق بازرسی بسته های عمیق جمع آوری می شود ، اضافه می کند. ماژول DPI برای تقسیم معیارهای راهنمایی و رانندگی توسط برنامه کار می کند. به عنوان AppNeta در مشاغل که از اینترنت به شدت استفاده می کنند برای ترافیک شرکت است. همه را هدایت می کند بازرسی بسته خارج از سایت, کاهش کرنش که روشهای گزارش بیش از حد در شبکه ها ایجاد می کنند.

اطلاعاتی که ماژول DPI جمع آوری می کند به مرکز داده ابری ارسال شد. موتور آنالیز از راه دور میزبان است و روی هیچ یک از تجهیزات شما نیست. این باعث می شود داشبورد و گزارشات موجود از هر مکان, نه فقط در دفتر مرکزی شما. خنثی بودن مکان این پیکربندی باعث می شود کنترل پنل برای سیستم موجود از هر جای وب باشد. داده ها به مدت 90 روز در سرورهای AppNeta ذخیره می شوند, که به شما فرصت کافی برای تجزیه و تحلیل روند و ظرفیت برنامه ریزی می دهد. تقاضا برای برنامه ها هم سرویس های ابری که توسط شرکت شما قابل دسترسی هستند و هم خدمات آنلاین را که تجارت شما به دیگران ارائه می دهد را پوشش می دهد.

ارائه برنامه AppNeta روی آن متمرکز است نظارت بر عملکرد تحویل برنامه ها. این شامل هشدار در مورد حجم ترافیک در هر برنامه است. این هشدارهای راهنمایی و رانندگی می توانند به عنوان مانیتور امنیتی عمل کنند زیرا افزایش ناگهانی در ترافیک ممکن است نشانگر حمله باشد. این ابزار شامل تجزیه و تحلیل فعالیت های کاربر می باشد, که برای ردیابی فعالیت مشکوک و شناسایی حسابهای مصالحه مفید خواهد بود. با این حال ، AppNeta به عنوان یک ابزار امنیتی قرار ندارد.

AppNeta تمام ارتباطات بین سایتهای شما و مرکز داده های آن را دربر می گیرد رمزگذاری. این بسته از ابزارهای تحلیل داده استفاده نمی کند و به شما توصیه می شود از یک شرکت شخص ثالث مانند Wireshark استفاده کنید.

این سیستم نظارت رایگان نیست. این سرویس برای هر برنامه در هر مکان 199 دلار قیمت گذاری شده است. می توانید درخواست کنید یک آزمایش رایگان از سیستم ، اما شرکت این کار را برای مدت زمانی مشخص ارائه نمی دهد. شما می توانید در صورت درخواست یک دوره آزمایشی با نماینده فروش مذاکره کنید.

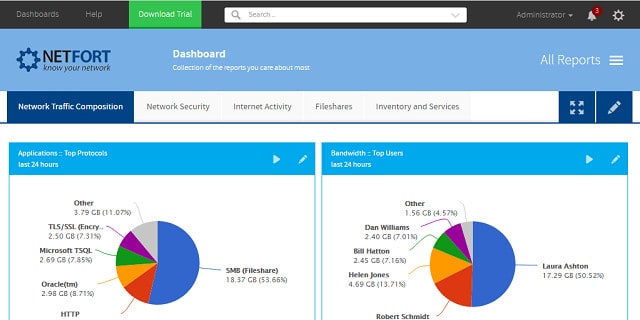

7. NetFort LANGuardian

از LANGuardian استفاده می کند بازرسی بسته های عمیق در درجه اول به عنوان یک ابزار امنیتی. سیستم برنامه های حریص از منابع را جدا می کند و ترافیک پروتکل در شبکه شما را که از بیشترین پهنای باند استفاده می کند ، بررسی می کند.

داشبورد این سیستم داده های خلاصه ای را ارائه می دهد که از طریق آن می توانید اطلاعات را برای دسترسی به اطلاعات موجود در اختیار داشته باشید. نرم افزار LANGuardian اجرا می شود لینوکس. همراه است رابط کاربری لینوکس خود, بنابراین ممکن است ماشین های مجازی را خاموش کنید از جمله Microsoft Hyper-V. با این حال ، مستقیماً در ویندوز اجرا نخواهد شد. اگر می خواهید از LANGuardian در رایانه ویندوز استفاده کنید ، VMWare Player یا VirtualBox را نصب کرده و نرم افزار را از طریق آن رابط اجرا کنید.

سیستم LANGuardian شامل چهار عنصر است:

- موتور مجموعه

- یک موتور آنالیز

- یک بانک اطلاعاتی ترافیک

- موتور گزارشگر

مانند اکثر سیستم های DPI, شما نمی توانید داده های زنده را تجزیه و تحلیل کنید. اینجاست که پایگاه داده مفید است. اطلاعات جمع آوری شده توسط نماینده مجموعه در یک بانک اطلاعاتی درج می شود. سپس داده های جمع آوری شده می توانند توسط موتور تحلیلی طبقه بندی و دستکاری شوند. این به سیستم می دهد چشم انداز سطح برنامه در ترافیک شبکه و آنالیزور را قادر می سازد الگوهای ترافیک را در بسته ها ردیابی کند. با این حال ، این پرونده ها می توانند خیلی سریع جمع شوند و در زمان واقعی به آنها اضافه شوند ، بنابراین می توان نمایی نزدیک به زندگی از ترافیک شبکه خود دریافت کرد.

این نرم افزار باید بر روی یک رایانه در شبکه شما نصب شود ، و آن کامپیوتر باید ارتباط مستقیمی با کلید اصلی شما داشته باشد. این به نماینده مجموعه قدرت می دهد تا تمام ترافیکی که از طریق شبکه شما اجرا می شود را کپی کنید. آن جمع کننده به سنسور اصلی تبدیل می شود و یک رابطه یک به یک بین سوئیچ هسته و کنسول مانیتور ایجاد می کند. بدیهی است که این معماری مانع از استقرار سیستم LANGuardian در شبکه های توزیع شده می شود و به خصوص با WAN کار نمی کند. در این سناریوها, LANGuardian حسگرهای از راه دور را مستقر می کند آن قسمت از راه دور از دیگر کلیدهای اصلی سازمان شما برای متمرکز کردن تجزیه و تحلیل داده ها.

سیستم رایگان نیست. با این حال ، می توانید یک محاکمه رایگان 30 روزه از LANGuardian.

نحوه انتخاب نرم افزار DPI و آنالیز

بازرسی و تجزیه و تحلیل بسته های عمیق لازم نیست توسط یک ابزار مستقل انجام شود. می توانید عملکرد DPI را در بسیاری از سیستم های برتر نظارت بر شبکه در صنعت یکپارچه کنید. اگر شبکه کوچکی دارید و نمی خواهید سیستم های مدیریت شبکه را کنترل کنید ، پس از آن به نسخه های رایگان مانیتورهای شبکه بزرگ مراجعه کنید. اگر فقط می خواهید سیستم جداگانه ای را برای انجام تجزیه و تحلیل بسته های عمیق انجام دهید و نمی خواهید آن کارها با نظارت منظم شما دخالت کنند ، می توانید ابزارهای بسیار مناسبی را در لیست ما پیدا کنید.

مراقب نصب ابزارهای آنالیز بسته های عمیق باشید زیرا داده هایی را که در شبکه شما حمل می شود استخراج می کنند. بازرسی بسته های عمیق ممکن است حریم خصوصی داده های رد و بدل شده در سازمان شما را به خطر بیاندازد. تو باید با مشاور حقوقی شرکت خود بررسی کنید ابتدا قبل از نصب هر ابزار شبکه ای که به شما امکان می دهد هنگام عبور از شبکه ، داده را ضبط کنید. حریم خصوصی داده ها و کنترل دسترسی با دسترسی به کارمندان مدیر شبکه ممکن است به خطر بیفتد. در برخی موارد ، این شرکت باید تعهد کند که دسترسی به اطلاعات شخصی اعضای عمومی که در دارایی های تجارت در اختیار دارند محدود شود. بنابراین, مطمئن شوید که با نصب ابزارهای DPI این تعهدات را نقض نکنید.

مطمئناً هنگام مواجهه با مشکلات عملکرد شبکه ، امکان بررسی میزان ترافیک در سطح بسته ها مفید است. تجزیه و تحلیل بسته های عمیق یک قدم فراتر می رود و مطالب هر بسته را می خواند. شما باید خود و هیئت مدیره خود اطمینان داشته باشید که برای محافظت از شبکه قبل از نصب سیستم های DPI ، واقعاً به آن سطح اطلاعات نیاز دارید..

آیا در حال حاضر از تکنیک های بازرسی بسته های عمیق استفاده می کنید تا شبکه شما به خوبی کار کند؟ آیا در هنگام استفاده از ابزارهای DPI با مشکل قانونی درمورد حریم خصوصی داده مواجه شده اید؟ بگذارید جامعه با گذاشتن پیامی در بخش نظرات در زیر ، از تجربه شما بیاموزد.

تصویر: Raspberry Pi Model B در مورد PiHouse – عملیاتی توسط تیم واکر از طریق فلیکر. دارای مجوز تحت CC BY-SA 2.0 (اصلاح شده: متن اضافی اضافه شد)

این مقاله در مورد تجزیه و تحلیل بسته های عمیق و استفاده از آن در فایروال ها و سیستم های تشخیص نفوذ و پیشگیری از نفوذ صحبت می کند. همچنین بهترین ابزارهای بازرسی و تحلیل Deep Packet را معرفی می کند. استفاده از بازرسی بسته های عمیق مزایایی مانند تشخیص حمله و پیشگیری از نشت داده ها دارد. بازرسی بسته های عمیق DPI برای تولید اینتل عملی نسبت به SPI زمان بیشتری می برد. این مقاله به نحوه انتخاب نرم افزار DPI و آنالیز SPI در مقابل DPI نیز پرداخته است. استفاده از تجزیه و تحلیل DPI در سیستم های تشخیص نفوذ به دلیل شناسایی امضاهای حمله در چند بسته ورودی مفید است.