Domain Name System (DNS) เป็นส่วนหนึ่งของโครงสร้างพื้นฐานอินเทอร์เน็ตที่แก้ไขชื่อโดเมนที่จำได้ง่ายซึ่งมนุษย์ใช้เป็นที่อยู่ IP ที่คลุมเครือมากขึ้นซึ่งคอมพิวเตอร์ที่เชื่อมต่ออินเทอร์เน็ตใช้อยู่ หากไม่มี DNS เราจะต้องจดจำที่อยู่ IP ของทุกเว็บไซต์ใหม่ที่เราต้องการเข้าชม.

Domain Name System (DNS) เป็นส่วนหนึ่งของโครงสร้างพื้นฐานอินเทอร์เน็ตที่แก้ไขชื่อโดเมนที่จำได้ง่ายซึ่งมนุษย์ใช้เป็นที่อยู่ IP ที่คลุมเครือมากขึ้นซึ่งคอมพิวเตอร์ที่เชื่อมต่ออินเทอร์เน็ตใช้อยู่ หากไม่มี DNS เราจะต้องจดจำที่อยู่ IP ของทุกเว็บไซต์ใหม่ที่เราต้องการเข้าชม.

ในเรื่องนั้น DNS ดูเหมือนว่าเกี่ยวข้องกับความสะดวกสบายเป็นส่วนใหญ่ ในความเป็นจริง DNS ยังเป็นส่วนสำคัญของความปลอดภัยของอินเทอร์เน็ต คอมพิวเตอร์ของคุณเชื่อถือ DNS เพื่อให้ที่อยู่ IP ที่ถูกต้องสำหรับเว็บไซต์ใด ๆ น่าเศร้าที่มีข้อควรระวังเล็กน้อยในการตรวจหาการตอบสนอง DNS ที่ไม่ถูกต้องซึ่งทำให้เกิดช่องว่างด้านความปลอดภัยสำหรับคนร้ายที่จะใช้ประโยชน์.

ดำน้ำลึกลงไปว่า DNS ทำงานอย่างไร

DNS ถูกกระจายอำนาจ แทนที่จะประกอบด้วยฐานข้อมูลขนาดใหญ่หนึ่งแห่งที่มีข้อมูลเกี่ยวกับทุกโดเมนข้อมูลนั้นจะกระจัดกระจายไปทั่วอินเทอร์เน็ตบนเซิร์ฟเวอร์ที่แตกต่างกัน แต่ละโดเมนมีเซิร์ฟเวอร์ชื่อที่มีสิทธิ์อย่างน้อยหนึ่งรายการ.

พื้นหลัง: เซิร์ฟเวอร์ชื่อที่มีสิทธิ์เป็นเซิร์ฟเวอร์ DNS ที่มีระเบียน DNS ทั้งหมดสำหรับโดเมนใด ๆ.

ตัวอย่างเช่นในกรณีของ Comparitech.com เราสามารถดูเซิร์ฟเวอร์ชื่อที่เชื่อถือได้คือเซิร์ฟเวอร์ Amazon DNS.

$ dig + สั้น comparitech.com ns

ns-769.awsdns-32.net

ns-1652.awsdns-14.co.uk

ns-1459.awsdns-54.org

ns-237.awsdns-29.com.

ดังนั้นหากฉันต้องสอบถามเซิร์ฟเวอร์ชื่อเหล่านั้นเพื่อรับที่อยู่ IP สำหรับเว็บไซต์ comparitech.com ก็จะส่งคืนที่อยู่ IP ของเว็บเซิร์ฟเวอร์ที่โฮสต์บนเว็บไซต์.

$ dig + สั้น comparitech.com @ ns-769.awsdns-32.net

108.59.8.18

ในตัวอย่างนั้นฉันสอบถามหนึ่งในเซิร์ฟเวอร์ชื่อของ Comparitech โดยตรง แต่นั่นไม่ใช่วิธีการทำงานของระบบ DNS ในการทำงานแบบวันต่อวัน ระบบ DNS ที่สมบูรณ์นั้นไม่เพียงเกี่ยวข้องกับเซิร์ฟเวอร์ DNS เท่านั้น แต่ยังรวมถึงไคลเอนต์ DNS ด้วย ไคลเอ็นต์ DNS เรียกว่าตัวแก้ไข DNS.

ความเป็นมา: ตัวแก้ไข DNS นั้นตั้งชื่อตามนั้นเพราะหน้าที่ของมันคือการใช้ชื่อโดเมนและแก้ไขไปยังที่อยู่ IP ที่คอมพิวเตอร์ของคุณสามารถใช้เพื่อเริ่มต้นการสื่อสารกับเซิร์ฟเวอร์อินเทอร์เน็ต.

ตัวแก้ไข DNS จะอยู่ในคอมพิวเตอร์เกือบทุกเครื่องและมักจะอยู่ในระดับที่สูงขึ้นเช่นผู้ให้บริการอินเทอร์เน็ตของคุณ เมื่อโปรแกรมในคอมพิวเตอร์ของคุณต้องการทราบที่อยู่ IP ของโดเมนโปรแกรมจะขอให้ผู้แก้ไข DNS แก้ปัญหาความสัมพันธ์ระหว่างโดเมนกับ IP โปรแกรมแก้ไขที่ไม่รู้จักโดยโปรแกรมร้องขอ มีความยินดีที่ได้รับที่อยู่ IP กลับมาโดยไม่คำนึงว่าจะได้รับอย่างไร.

แคช DNS resolvers DNS เกือบทั้งหมดเพื่อลดโหลดบนเซิร์ฟเวอร์ DNS ต่างๆ ตัวแก้ไข DNS บนคอมพิวเตอร์ของคุณเรียกว่า Local Resolver และเมื่อมีการสอบถามที่อยู่ IP จะทำการตรวจสอบแคชก่อนเพื่อดูว่าได้ทราบคำตอบนั้นแล้วหรือไม่ หากไม่เป็นเช่นนั้นจะอ้างถึงตัวแก้ไข DNS ระดับถัดไปซึ่งโดยปกติจะเป็นเราเตอร์ของคุณ ตัวแก้ปัญหานั้นทำการตรวจสอบแคชเดียวกันเพื่อดูว่ารู้คำตอบแล้วหรือไม่หากไม่ใช่ก็หมายถึงคำขอไปยังตัวแก้ไขถัดไปที่สูงกว่า สิ่งนี้จะดำเนินต่อไปจนกว่าจะพบตัวแก้ปัญหาที่มีคำตอบและระบุที่อยู่ IP หรือจนกว่าลำดับชั้นจะหมดลงและไม่มีผู้แก้ไขปัญหาหรือเซิร์ฟเวอร์ชื่อที่เชื่อถือได้จะทราบที่อยู่ IP ของโดเมน ปกติจะเกิดขึ้นเมื่อโดเมนไม่ได้ลงทะเบียนเท่านั้นดังนั้นจึงไม่มีเซิร์ฟเวอร์ชื่อที่เชื่อถือได้หรือมีความผิดปกติอื่น ๆ ในเครือข่ายของ DNS Resolver.

ส่วนที่สำคัญของกระบวนการนี้คือเมื่อผู้แก้ปัญหาส่งคำตอบแล้วการค้นหาจะหยุดลง จะไม่มีการสอบถามตัวแก้ปัญหาอื่น ๆ เมื่อตัวแก้ไขความสำเร็จตัวใดตัวหนึ่งประสบความสำเร็จ ในนั้นมีช่องว่างที่มัลแวร์ DNS changer สามารถจัดการได้ เพิ่มเติมว่าภายหลัง.

มีหนึ่งเลเยอร์สุดท้ายในการแก้ไข DNS ซึ่งไม่ได้เป็นส่วนหนึ่งของรุ่น DNS แต่มีพลังอันยิ่งใหญ่กระนั้นก็ตาม คอมพิวเตอร์แต่ละเครื่องมีไฟล์ชื่อโฮสต์บางแห่งในระบบ ในระบบ Unix และ macOS / OSX มักจะพบที่ / etc / hosts / และสำหรับระบบ Windows ซึ่งมักจะพบใน C: \ System32 \ drivers \ etc \ hosts หากคุณใช้ระบบปฏิบัติการที่แปลกใหม่กว่านี้ตำแหน่งของไฟล์โฮสต์นั้นอาจอยู่ในรายการนี้.

ในเกือบทุกกรณีไฟล์โฮสต์จะทำกิจกรรมใด ๆ ของ DNS Resolver ถ้าฉันใส่บรรทัดต่อไปนี้ลงในไฟล์ hosts ฉันจะไม่สามารถโหลดเว็บไซต์ Comparitech.com ได้สำเร็จ นี่เป็นเพราะคำตอบที่ไม่ถูกต้องในไฟล์โฮสต์ของฉันจะได้รับการยอมรับจากเว็บเบราว์เซอร์ของฉันและเนื่องจากไม่มีการสอบถามตัวแก้ไขอื่น ๆ เมื่อคำตอบถูกส่งคืนจะไม่มีการตรวจสอบอีกต่อไป.

123.45.67.89 comparitech.com www.comparitech.com

โฮสต์ไฟล์ก่อนวัน DNS และถูกนำมาใช้สำหรับการแก้ปัญหาชื่อ ARPANET แต่มันยังคงมีอยู่ในระบบในวันนี้ มันถูกใช้งานหลักโดยผู้คนด้านเทคนิคเช่นนักพัฒนาและผู้ดูแลระบบเมื่อมีความจำเป็นต้องดูโดเมนชั่วคราวในที่อยู่ IP ที่แตกต่างจากที่อยู่ IP ที่เก็บไว้ใน DNS สาธารณะ.

ไฟล์โฮสต์สามารถแก้ไขได้เพื่อป้องกันที่อยู่ IP ของเว็บไซต์ที่เป็นอันตราย คุณสามารถเรียนรู้วิธีแก้ไขไฟล์โฮสต์เพื่อบล็อกโฆษณาและมัลแวร์ได้ที่นี่.

สุดท้ายมีระเบียน DNS หลายประเภทที่แตกต่างกัน ตัวอย่างเช่นเซิร์ฟเวอร์อีเมลถูกกำหนดโดยระเบียน MX ที่อยู่ IPv6 มีอยู่ในระเบียน AAAA และชื่อแทนโดเมนจะเรียกว่าระเบียน CNAME สำหรับจุดประสงค์ของบทความนี้เราจะมุ่งเน้นไปที่บันทึก IPv4 A ซึ่งเก็บที่อยู่ IPv4 ของโดเมนและใช้เป็นที่อยู่ IP ของเว็บไซต์เป็นหลัก.

ระเบียน DNS มาจากที่ใด?

เจ้าของโดเมนมีหน้าที่รับผิดชอบในการสร้างระเบียน DNS ที่จำเป็นเพื่อให้โดเมนทำงานได้ จำเป็นต้องสร้างระเบียนเหล่านี้ที่ใดก็ตามที่เซิร์ฟเวอร์ชื่อที่เชื่อถือได้สำหรับโดเมนนั้น เมื่อซื้อโดเมนครั้งแรกจาก บริษัท จดทะเบียนโดเมนระเบียนเหล่านั้นมักจะชี้ไปที่หน้าจอดรถบางประเภทที่ บริษัท จดทะเบียน เมื่อเว็บไซต์หรือบริการอื่น ๆ สร้างขึ้นสำหรับโดเมนปกติแล้วระเบียน DNS จะถูกเปลี่ยนเป็นชี้ไปที่เว็บไซต์และเซิร์ฟเวอร์อีเมลใหม่.

ความเป็นมา: ผู้รับจดทะเบียนโดเมนคือสถานที่ที่ซื้อชื่อโดเมนหรือถูกถ่ายโอนไปยังหลังการซื้อ ผู้ให้บริการลงทะเบียนคำโบราณใช้เพราะฟังก์ชั่นที่สำคัญของผู้ขายโดเมนคือการลงทะเบียนโดเมนนั้นในระบบ DNS เพื่อให้ระเบียน DNS สามารถแก้ไขได้.

มัลแวร์ตัวเปลี่ยน DNS ทำงานอย่างไร?

เป้าหมายของมัลแวร์ตัวเปลี่ยน DNS คือการทำให้คอมพิวเตอร์ของคุณเข้าชมบริการที่แตกต่างจากที่คุณตั้งใจและทำให้คุณมองไม่เห็นอย่างสิ้นเชิง ตัวอย่างเช่นแฮกเกอร์ที่สร้างเว็บไซต์ซ้ำของ Bank of America บนเซิร์ฟเวอร์อื่น ๆ นั้นเป็นเพียงครึ่งหนึ่งของการต่อสู้ ขั้นตอนต่อไปคือให้ผู้คนเข้าชมไซต์นั้นและป้อนข้อมูลการเข้าสู่ระบบโดยไม่เจตนาเพื่อให้สามารถส่งไปยังคนร้ายได้.

นี่คือรูปแบบหนึ่งของฟิชชิ่ง วิธีหนึ่งที่ใช้กันทั่วไปในการพยายามหลอกให้ผู้คนเข้ามาเยี่ยมชมเว็บไซต์เหล่านี้คือผ่านแคมเปญอีเมลขยะพร้อมลิงก์ที่สับสน ลิงก์ดูเหมือนว่าพวกเขาไปที่เว็บไซต์ Bank of America ที่ถูกกฎหมาย แต่จริงๆแล้วไม่ใช่ ฟิชชิงประเภทนี้แพ้อย่างง่ายดายด้วยเทคนิคการตรวจสอบขั้นพื้นฐานบางอย่างที่ฉันได้เขียนไว้ที่นี่.

วิธีที่ร้ายกาจและยากต่อการตรวจจับมากขึ้นคือการเปลี่ยนตัวแก้ไข DNS ในเครื่องของคุณเพื่อให้ที่อยู่ IP ที่เป็นอันตรายต่อการสืบค้นสำหรับโดเมน Bank of America ซึ่งหมายความว่าคุณจะเปิดตัวเว็บเบราว์เซอร์และเยี่ยมชมเว็บไซต์ของ Bank of America เบราว์เซอร์ของคุณจะขอให้ผู้แก้ไข DNS ท้องถิ่นหาที่อยู่ IP ของไซต์ BoA และตัวแก้ไข DNS ที่เสียหายจะส่งคืนที่อยู่ IP ของไซต์ที่เป็นอันตรายแทนที่อยู่ IP ของเว็บไซต์ BoA ที่ถูกกฎหมาย ไซต์ที่เป็นอันตรายจะโหลดในเบราว์เซอร์ของคุณและไม่เหมือนกับไซต์ฟิชชิ่งทั่วไปที่อยู่ในโดเมนอื่นไซต์นี้จะแสดงเป็น Bank of America ในแถบที่อยู่ของเบราว์เซอร์ของคุณซึ่งทำให้ทิศทางการค้นหาใกล้ผิด.

โปรดจำไว้ว่าเมื่อตัวแก้ไข DNS ได้รับคำตอบแล้วจะยอมรับคำตอบนั้นและไม่ดำเนินการค้นหาเพิ่มเติม ซึ่งหมายความว่าในการที่จะให้ที่อยู่ IP ที่ไม่ถูกต้องสำหรับการค้นหา DNS คนเลวก็ต้องสกัดกั้นตัวแก้ไข DNS ตัวแรกที่จะจัดการคำขอ DNS ของคุณ ในเกือบทุกกรณีนั่นคือตัวแก้ไข DNS ในเครื่องของคุณหรือเราเตอร์ของคุณ เวกเตอร์การโจมตีคือการติดตั้งมัลแวร์ในคอมพิวเตอร์ของคุณซึ่งควบคุม DNS ในท้องถิ่นหรือเราเตอร์ของคุณ.

ประวัติของมัลแวร์ DNS Changer

มัลแวร์ตัวเปลี่ยน DNS รอบแรกปรากฏในปี 2556 และพ่ายแพ้อย่างสมบูรณ์ มันเป็นเรื่องซับซ้อนที่ตั้งขึ้นโดย บริษัท ในเอสโตเนียชื่อ Rove Digital มันดำเนินการชุดของเซิร์ฟเวอร์ DNS ที่เป็นอันตรายที่ฉีดโฆษณาลงในหน้าเว็บ จากนั้นจรจึงปรับใช้มัลแวร์ Windows และ Mac OSX ไปไกลและกว้างที่กำหนดค่าตัวแก้ไขเฉพาะที่ใหม่เพื่อใช้เซิร์ฟเวอร์ DNS ที่เป็นอันตรายเหล่านั้น มีการคลิกโฆษณามูลค่ามากกว่า 14 ล้านเหรียญก่อนที่จะปิดตัวลง.

เนื่องจากลักษณะของการโจมตีนั้นเซิร์ฟเวอร์ DNS ที่เป็นอันตรายจึงถูกค้นพบและจัดทำแคตาล็อก ดังนั้นจึงเป็นเรื่องง่ายที่จะแก้ไข; เพียงแค่ตรวจสอบการตั้งค่า DNS ในคอมพิวเตอร์ของคุณและเปรียบเทียบกับรายการเซิร์ฟเวอร์ Rove DNS ที่รู้จัก หากมีการแข่งขันคุณติดเชื้อ มีการตั้งกลุ่มที่มีชื่อว่า DNS Change Working Group (DCWG) เพื่อช่วยผู้ใช้ในการวินิจฉัยและแก้ไขการติดเชื้อของพวกเขา ลิงก์ส่วนใหญ่ในเว็บไซต์นั้นตายแล้ว.

แม้ว่าจะไม่ใช่มัลแวร์ในทางเทคนิคจีนก็รู้กันดีว่าการวาง DNS ของตัวเองเป็นเครื่องมือในการเซ็นเซอร์ เซิร์ฟเวอร์ DNS ที่ชาวจีนใช้นั้นถูกกำหนดค่าให้ส่งคืนที่อยู่ IP ที่ไม่ถูกต้องสำหรับไซต์ที่ฝ่ายไซเบอร์สเปซดูแลของจีนต้องการให้แสดงผลไม่พร้อมใช้งานภายในประเทศ.

ดูสิ่งนี้ด้วย: วิธีเข้าถึงเว็บไซต์ที่ถูกบล็อกในประเทศจีนด้วย VPN.

ในอดีตเซิร์ฟเวอร์ DNS เหล่านี้จะส่งคืน IP ที่ไม่มีค่าซึ่งไม่ได้โฮสต์เนื้อหาใด ๆ เพื่อที่เบราว์เซอร์ของผู้เข้าชมจะหมดเวลา เมื่อเร็ว ๆ นี้ DNS ของจีนดูเหมือนจะตอบสนองกับที่อยู่ IP ของไซต์ที่ถูกต้องตามกฎหมายซึ่งไม่อนุมัติที่อื่นในโลกซึ่งส่งผลให้ไซต์เหล่านี้บางแห่งลดลงเนื่องจากปริมาณการรับส่งข้อมูลที่พวกเขาได้รับจากไม่รู้ นักท่องเที่ยวชาวจีน.

พื้นหลัง: วลี“ พิษ DNS” หมายถึงการปรับเปลี่ยนเซิร์ฟเวอร์ DNS โดยเจตนาเพื่อส่งคืนที่อยู่ IP ที่ไม่ถูกต้องสำหรับโดเมนหรือชุดของโดเมน มัลแวร์ตัวเปลี่ยน DNS เป็นหลักปรับเปลี่ยนการใช้เครือข่ายท้องถิ่นของคุณเซิร์ฟเวอร์ DNS พิษ.

สถานะปัจจุบันของมัลแวร์ DNS changer

การทำซ้ำมัลแวร์ DNS Changer ในปัจจุบันมีความซับซ้อนและตรวจจับได้ยากกว่ามาก ในขณะที่การฉีดโฆษณาเพื่อสร้างรายได้ยังคงเป็นเป้าหมายหลักของมัลแวร์ DNS changer แต่ร้ายกาจกว่าและนำผู้คนไปยังไซต์ที่เป็นอันตรายเพื่อกระทำการหลอกลวงหลายประเภท ความแตกต่างที่สำคัญอย่างหนึ่งก็คือตอนนี้เป้าหมายเราเตอร์แทนที่จะเป็นคอมพิวเตอร์แต่ละเครื่อง การกำหนดเป้าหมายเราเตอร์เป็นเวคเตอร์การโจมตีที่มีประสิทธิภาพมากขึ้นเพราะอนุญาตให้เราเตอร์หนึ่งตัวติดพิษ DNS ของอุปกรณ์ทั้งหมดที่ใช้เราเตอร์นั้น ในการตั้งค่าบ้านหรือสำนักงานโดยทั่วไปเราเตอร์ตัวเดียวจะมอบ DNS ให้กับอุปกรณ์จำนวนมากโดยไม่ต้องพยายามติดเชื้อตัวแก้ไข DNS ของอุปกรณ์แต่ละตัว.

กายวิภาคของการโจมตีมัลแวร์ DNS Changer ที่ทันสมัย

มัลแวร์ DNS Changer ในปัจจุบันได้รับการปรับใช้ผ่านทางจาวาสคริปต์ในระหว่างการโจมตีโดยทั่วไป.

ความเป็นมา: การโจมตีด้วยไดรฟ์เป็นการดาวน์โหลดจาวาสคริปต์ไปยังเบราว์เซอร์ของคุณโดยไม่ได้ตั้งใจจากเว็บไซต์ที่ติดไวรัสซึ่งคุณเยี่ยมชม คำนี้ใช้อ้างอิงแบบปากต่อปากถึงวิธีการที่ไม่เลือกปฏิบัติซึ่งการยิงปืนโดยอ้างว่าตกเป็นเหยื่อโดยพลการ.

เมื่อดาวน์โหลดจาวาสคริปต์แล้วจะทำการเรียก WebRTC เพื่อกำหนดที่อยู่ IP ของคุณ หากที่อยู่ IP ของคุณตรงกับกฎที่กำหนดไว้ล่วงหน้าโฆษณาที่มีลายนิ้วมือเราเตอร์ที่ซ่อนอยู่และข้อมูลรับรองการเข้าสู่ระบบของผู้ดูแลระบบเราเตอร์เริ่มต้นจะถูกดาวน์โหลดไปยังคอมพิวเตอร์ของคุณ ข้อมูลนั้นจะถูกแยกออกมาเพื่อกำหนดประเภทของเราเตอร์ที่คุณมี จากนั้นพยายามลงชื่อเข้าใช้เราเตอร์ของคุณด้วยข้อมูลรับรองเริ่มต้นสำหรับแบรนด์เราเตอร์ของคุณเพื่อเปลี่ยนการตั้งค่า DNS ของคุณ Proofpoint ค้นพบวิธีการทำงานของกระบวนการนี้และมีคำอธิบายแบบเป่าต่อเนื่องว่าแต่ละขั้นตอนเกิดขึ้นที่นี่ได้อย่างไร.

วิธีตรวจสอบว่าคุณติดเชื้อแล้ว

หากไม่มีเวกเตอร์การโจมตีที่กำหนดไว้อย่างดีซึ่ง Rove Digital ใช้จะเป็นการยากกว่าที่จะตรวจพบว่าคุณติดไวรัสแล้ว อย่างไรก็ตามอาจมีเงื่อนงำบางอย่างที่บ่งบอกถึงปัญหา.

ข้อผิดพลาด SSL หรือไม่มี SSL เลย

SSL (เรียกอีกอย่างว่า TLS อย่างถูกต้องในวันนี้) หมายถึง Secure Sockets Layer (TLS ย่อมาจาก Transport Layer Security และมีการแทนที่ SSL) SSL มีสองงานหลัก:

- เข้ารหัสข้อมูลระหว่างเบราว์เซอร์ของคุณและเว็บเซิร์ฟเวอร์และ

- ยืนยันการระบุของเว็บเซิร์ฟเวอร์.

จุดที่สองจะดำเนินการเมื่อซื้อใบรับรอง ผู้จัดจำหน่ายใบรับรองมีภาระหน้าที่ในการตรวจสอบให้แน่ใจว่าบุคคลที่ขอใบรับรองสำหรับโดเมนนั้นเป็นเจ้าของจริงของโดเมนนั้น สิ่งนี้ป้องกันไม่ให้บุคคลใด ๆ ได้รับใบรับรอง SSL ของ Bank of America มีระดับการตรวจสอบความถูกต้องที่แตกต่างกันก่อนที่จะออกใบรับรอง:

- การตรวจสอบการควบคุมโดเมน: ระดับการตรวจสอบความถูกต้องน้อยที่สุดซึ่งกำหนดให้ผู้ขายใบรับรองเท่านั้นเพื่อให้แน่ใจว่าผู้ร้องขอมีการควบคุมทางกายภาพของโดเมน.

- การตรวจสอบองค์กร: ไม่เหมือนกับการตรวจสอบความถูกต้องของโดเมนที่เกี่ยวข้องกับการพิสูจน์การควบคุมโดเมนเท่านั้นการตรวจสอบความถูกต้องขององค์กรพยายามที่จะพิสูจน์เพิ่มเติมว่าองค์กรที่ขอใบรับรองนั้นเป็นองค์กรที่ถูกต้องตามกฎหมาย เพื่อยืนยันสิ่งนี้จะทำการสอบสวนบางอย่างในองค์กร.

- การตรวจสอบเพิ่มเติม: นี่คือระดับสูงสุดของการตรวจสอบและองค์กรที่ต้องการได้รับใบรับรอง EV ต้องพิสูจน์ว่าธุรกิจของพวกเขาถูกต้องตามกฎหมายและมีใบอนุญาตถูกต้องในเขตอำนาจศาลของตน.

แม้ว่าจะมีข้อผิดพลาดเกิดขึ้น แต่ในทางทฤษฎีเป็นไปไม่ได้ที่จะได้รับใบรับรองหากคุณไม่สามารถพิสูจน์ได้ว่าคุณเป็นเจ้าของโดเมน ดังนั้นแม้ว่าคนร้ายจะสามารถทำลาย DNS ของคุณได้คุณก็จะพบเว็บไซต์ที่ไม่มี SSL เลยหรือ SSL เสียที่เบราว์เซอร์ของคุณจะเตือนคุณ หากคุณสังเกตเห็นว่าไซต์ที่เคยใช้ SSL นั้นไม่ได้ทำอยู่หรือหากคุณเห็นคำเตือนเบราว์เซอร์เกี่ยวกับปัญหา SSL ในเว็บไซต์คุณอาจไม่ได้อยู่ในไซต์ที่คุณคิดว่าเป็น (อ่านเพิ่มเติม: คู่มือผู้เริ่มต้นสมบูรณ์เกี่ยวกับการเข้ารหัส SSL)

เพิ่มโฆษณาหรือเปลี่ยนเส้นทางไปยังหน้าที่มีโฆษณา

นักพัฒนามัลแวร์สร้างรายได้จากโฆษณา โฆษณาเพียงไม่กี่เซนต์ต่อคลิกมากถึงมากเมื่อคุณสามารถทำให้ผู้คนนับล้านคลิกโฆษณาเหล่านั้น หากคุณสังเกตเห็นการเพิ่มขึ้นของโฆษณาหรือหากคุณถูกเปลี่ยนเส้นทางไปยังหน้าเว็บที่มีโฆษณานั่นเป็นสัญญาณของมัลแวร์และมัลแวร์ DNS changer อาจเปลี่ยนไป.

ตรวจสอบการตั้งค่า DNS ของเราเตอร์ของคุณ

เราเตอร์เกือบทุกตัวในตลาดปัจจุบันมีหน้าการตั้งค่าที่สามารถกำหนดเซิร์ฟเวอร์ DNS ได้ ในกรณีส่วนใหญ่เซิร์ฟเวอร์ DNS ถูกกำหนดโดยผู้ให้บริการอินเทอร์เน็ต (ISP) ของคุณและการตั้งค่า DNS ในเราเตอร์ของคุณจะว่างเปล่า แต่เป็นไปได้ที่จะแทนที่เซิร์ฟเวอร์ DNS ของ ISP ด้วยการตั้งค่าเซิร์ฟเวอร์ DNS เฉพาะในเราเตอร์ของคุณซึ่งเป็นสิ่งที่มัลแวร์ DNS Changer พยายามทำ มีสองขั้นตอนในการพิจารณาว่าเราเตอร์ของคุณติดไวรัสหรือไม่:

- ตรวจสอบการตั้งค่า DNS ในเราเตอร์ของคุณ หากไม่ว่างเปล่าให้ทำดังนี้:

- ตรวจสอบว่าเซิร์ฟเวอร์ DNS ที่ระบุไว้เป็นอันตรายหรือไม่.

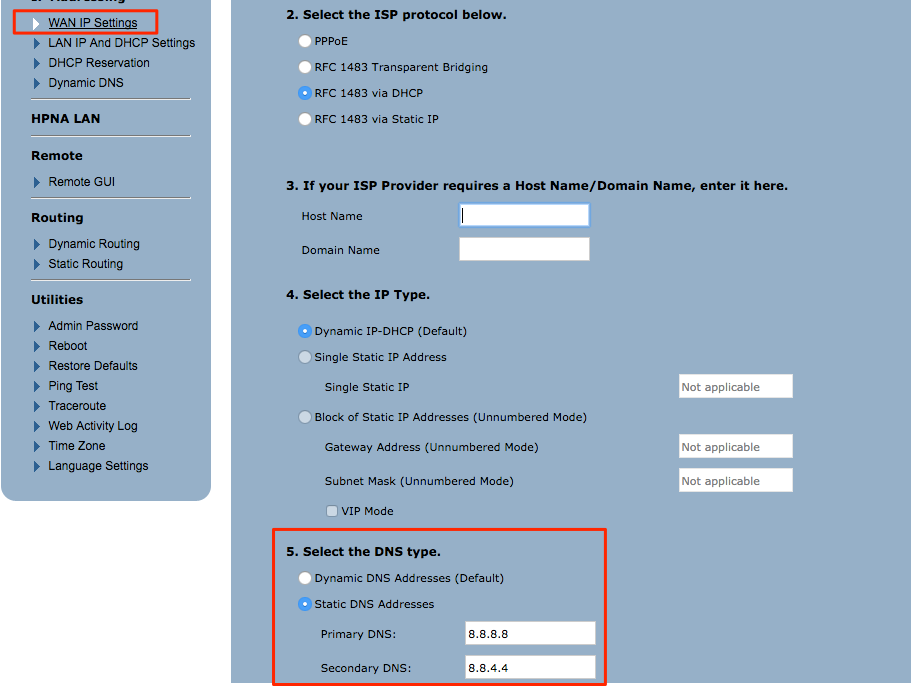

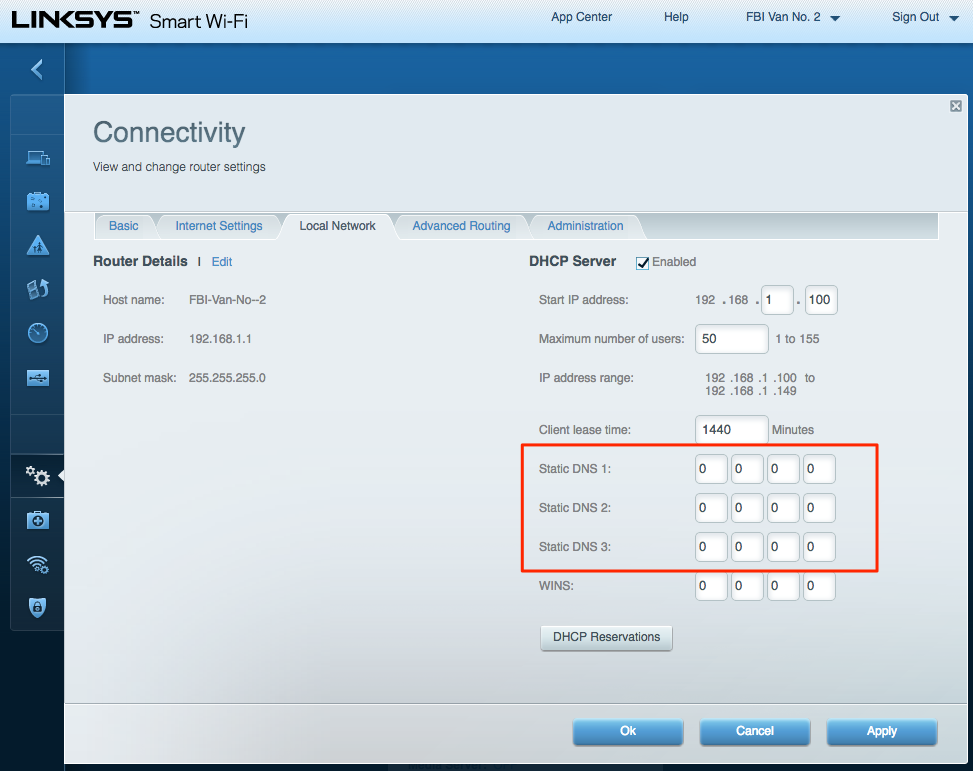

เราเตอร์แต่ละตัวแตกต่างกันดังนั้นจึงไม่สามารถแสดงคำแนะนำเกี่ยวกับวิธีค้นหาการตั้งค่า DNS สำหรับเราเตอร์ทุกตัว คุณจะต้องค้นหาการตั้งค่าเซิร์ฟเวอร์ DNS ในบางกรณีมันอยู่ในการตั้งค่า WAN (เครือข่ายบริเวณกว้าง):

ในกรณีอื่น ๆ คุณสามารถค้นหาได้ในการตั้งค่าเครือข่ายท้องถิ่น:

คุณอาจต้องศึกษาเอกสารประกอบของเราเตอร์ของคุณเพื่อหาสถานที่ที่เหมาะสมในการดูการตั้งค่า DNS ของเราเตอร์.

การใช้การทดสอบสองขั้นตอนด้านบนในภาพหน้าจอแรกฉันสามารถระบุได้ว่า:

- การตั้งค่า DNS ของเราเตอร์ของฉันคือ ไม่ ว่างเปล่าดังนั้นฉันไปยังขั้นตอนที่ 2.

- ฉันรู้จัก 8.8.8.8 และ 8.8.4.4 เป็นเซิร์ฟเวอร์ DNS ของ Google ดังนั้นฉันรู้ว่าไม่เป็นอันตราย.

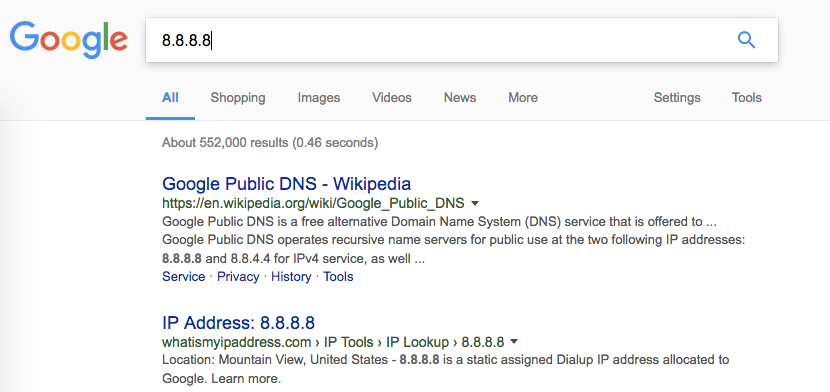

แต่ถ้าฉันไม่แน่ใจฉันจะให้ Google IP เหล่านั้นเพื่อดูว่าพวกเขาเป็นใคร:

หากคุณพบรายการในการตั้งค่า DNS ของเราเตอร์และคุณไม่สามารถระบุได้ว่ามาจากไหนคุณควรลบออก.

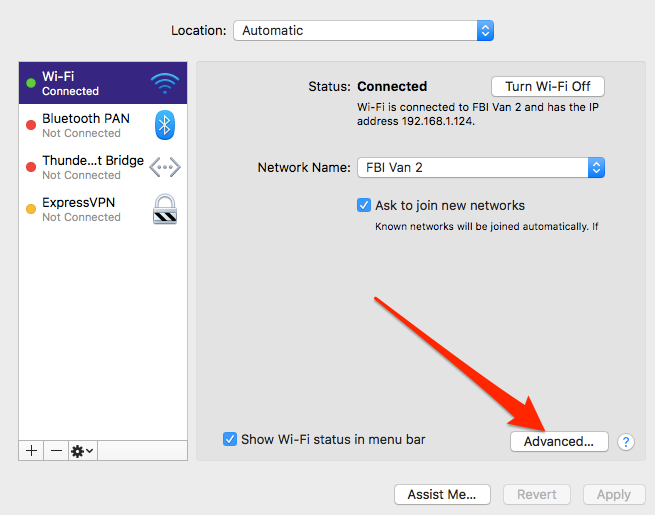

ตรวจสอบการตั้งค่า DNS ในเครื่องคอมพิวเตอร์ของคุณ

แม้ว่ามัลแวร์ DNS Changer รุ่นปัจจุบันจะโจมตีเราเตอร์เป็นหลัก แต่ก็ไม่สามารถตรวจสอบการตั้งค่า DNS ของคอมพิวเตอร์แต่ละเครื่องได้.

MacOS

แอปเปิ้ล -> ค่ากำหนดของระบบ -> เครือข่าย -> คลิกที่เครือข่ายของคุณ

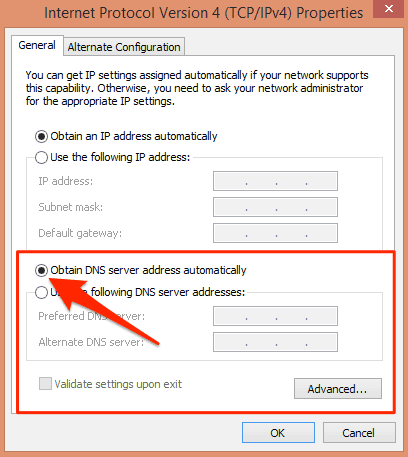

ของ windows

แผงควบคุม -> เครือข่ายและอินเทอร์เน็ต -> เชื่อมต่อเครือข่าย -> คลิกขวาที่การเชื่อมต่อเครือข่ายของคุณและเลือกคุณสมบัติ

Internet Protocol รุ่น 4 (TCP / IPv4)

Internet Protocol รุ่น 6 (TCP / IPv6)

คลิกคุณสมบัติ:

คลิกขั้นสูงหากคุณต้องการเพิ่มเซิร์ฟเวอร์ DNS เพิ่มเติม.

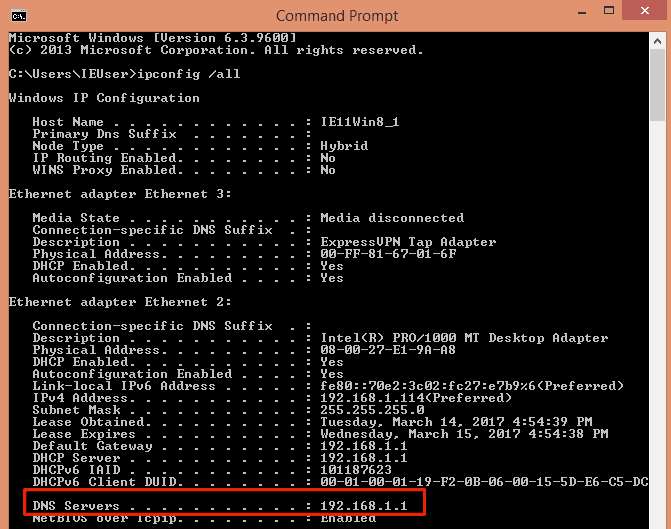

ตรวจสอบการตั้งค่าปัจจุบันจากบรรทัดคำสั่ง:

วิธีป้องกันตนเองจากการติดเชื้อหรือติดเชื้อซ้ำ

จำได้ว่ามัลแวร์ DNS Changer สมัยใหม่พยายามระบุเราเตอร์ของคุณจากนั้นใช้ข้อมูลรับรองการเข้าสู่ระบบเริ่มต้นกับมัน ดังนั้นการป้องกันแรกและดีที่สุดคือการเปลี่ยนรหัสผ่านผู้ดูแลระบบของเราเตอร์ของคุณโดยเร็วที่สุด การกระทำที่เรียบง่ายเพียงอย่างเดียวจะสกัดกั้นมัลแวร์สายพันธุ์นี้โดยเฉพาะ.

สิ่งสำคัญคือต้องทราบว่าการโจมตีนั้นใช้จาวาสคริปต์และ webRTC เพื่อให้สำเร็จ ฉันเขียนเกี่ยวกับอันตรายของการท่องเว็บที่เปิดใช้งานจาวาสคริปต์และวิธีปิดการใช้งานข้อความค้นหา webRTC เสียงร้องของชนกลุ่มน้อยที่รู้สึกว่าเว็บจะพังถ้าการท่องเว็บของคุณกับ javascript ถูกปิดการใช้งาน แต่ในฐานะผู้มีประสบการณ์หลายปีในการทำเช่นนั้นฉันมั่นใจได้ว่าเว็บจะดี แม้ว่ามันจะไม่เป็นเช่นนั้นสุภาษิตโบราณก็นำมาใช้: ความสะดวกสบายหรือความปลอดภัย – เลือกหนึ่งอย่าง นอกจากนี้ยังไม่มีเหตุผลที่จะอนุญาตการสอบถาม webRTC เลยสำหรับพวกเราส่วนใหญ่ หากคุณอยากรู้ว่าคุณอนุญาต webRTC หรือไม่คุณสามารถใช้การทดสอบการรั่วของ DNS และติดตั้งปลั๊กอินสำหรับ Chrome หรือ Firefox เพื่อปิดการใช้งาน.

หากคุณติดเชื้อแล้วและพบเซิร์ฟเวอร์ DNS ที่เป็นอันตรายในเราเตอร์หรือในการตั้งค่า DNS ในเครื่องของคุณแสดงว่าคุณมีมัลแวร์ในระบบของคุณ เราเก็บรักษารายการโซลูชั่นป้องกันไวรัสที่ดีที่สุดและคุณควรใช้วิธีใดวิธีหนึ่งเพื่อสแกนระบบของคุณเพื่อหามัลแวร์ประเภทนี้.

การทำสิ่งต่างๆในลำดับที่ถูกต้องเป็นสิ่งสำคัญ หากคุณพบรายการ DNS ที่เป็นอันตรายในเราเตอร์หรือคอมพิวเตอร์ท้องถิ่นให้ลบออกแล้วติดตั้งซอฟต์แวร์ป้องกันไวรัสคุณจะต้องกลับไปที่การตั้งค่า DNS ของคุณอีกครั้งหลังจากการสแกนมัลแวร์เสร็จสมบูรณ์ เหตุผลนี้เป็นเพราะมัลแวร์ที่เปลี่ยนการตั้งค่า DNS ของคุณน่าจะยังคงมีอยู่ในระบบของคุณจนกว่าการสแกนมัลแวร์จะเสร็จสมบูรณ์ รายการ DNS ที่ไม่ดีเหล่านั้นในเราเตอร์ของคุณที่คุณลบอาจถูกแทนที่โดยมัลแวร์ที่ยังหลงเหลืออยู่ในทันที หลังจากที่คุณเรียกใช้การสแกนไวรัสแล้วลบมัลแวร์ออกไปคุณจะมั่นใจได้มากขึ้นว่าการตั้งค่า DNS ของคุณจะยังคงอยู่ตามที่คุณต้องการ.