การโจมตีแบบเดรัจฉานคือวิธีที่ใช้ในการรับข้อมูลผู้ใช้ส่วนตัวเช่นชื่อผู้ใช้รหัสผ่านข้อความรหัสผ่านหรือหมายเลขประจำตัวส่วนบุคคล (PIN) การโจมตีเหล่านี้มักจะดำเนินการโดยใช้สคริปต์หรือบอท ‘เดา’ ข้อมูลที่ต้องการ จนกว่าจะมีอะไรยืนยัน.

การโจมตีด้วยกำลังดุร้ายสามารถนำมาใช้ได้โดยอาชญากรเพื่อพยายามเข้าถึงข้อมูลที่เข้ารหัส ในขณะที่คุณอาจคิดว่ารหัสผ่านทำให้ข้อมูลของคุณปลอดภัย แต่การวิจัยพบว่ารหัสผ่านแปดตัวใด ๆ สามารถถอดรหัสได้ภายในเวลาไม่ถึงหกชั่วโมง และนั่นก็ย้อนกลับไปในปี 2012 ด้วยเครื่องจักรราคาไม่แพงนัก.

การโจมตีด้วยกำลังดุร้ายสามารถเป็นได้ วิธีที่มีประโยชน์สำหรับผู้เชี่ยวชาญด้านไอทีในการทดสอบความปลอดภัย ของเครือข่ายของพวกเขา อันที่จริงหนึ่งในมาตรการของความแข็งแกร่งในการเข้ารหัสของระบบคือระยะเวลาที่ผู้โจมตีจะประสบความสำเร็จในการพยายามโจมตีแบบเดรัจฉาน.

เนื่องจากแรงเดรัจฉานไม่ใช่รูปแบบการโจมตีที่ซับซ้อนที่สุดแน่นอนว่ามาตรการต่าง ๆ สามารถป้องกันไม่ให้ประสบความสำเร็จ ในโพสต์นี้เราสำรวจรายละเอียดเพิ่มเติมเกี่ยวกับการโจมตีแบบโหดเหี้ยมรวมถึงตัวอย่างและจากนั้นเปิดเผยว่าคุณสามารถป้องกันพวกมันได้อย่างไร.

บทนำสู่การโจมตีแบบดุร้าย

การโจมตีด้วยกำลังดุร้ายมักถูกเรียกว่ากำลังแตกอย่างดุร้าย อันที่จริงแรงเดรัจฉาน – ในกรณีนี้พลังการคำนวณ – ถูกใช้เพื่อพยายามถอดรหัสรหัส แทนที่จะใช้อัลกอริทึมที่ซับซ้อนเป็นการโจมตีแบบเดรัจฉาน ใช้สคริปต์หรือบ็อตเพื่อส่งการเดาจนกว่าจะพบกับชุดค่าผสมที่ใช้งานได้.

มีเครื่องมือมากมายที่สามารถช่วยให้แฮ็กเกอร์เปิดตัวแรงเดรัจฉานได้อย่างง่ายดาย แต่การเขียนสคริปต์ตั้งแต่เริ่มต้นจะไม่เป็นการยืดเกินไปสำหรับผู้ที่คุ้นเคยกับรหัส ในขณะที่การโจมตีเหล่านี้ทำได้ง่ายขึ้นอยู่กับความยาวและลักษณะของรหัสผ่านและพลังการคำนวณที่ใช้พวกเขาอาจใช้เวลาหลายวันหลายสัปดาห์หรือหลายปีกว่าจะประสบความสำเร็จ.

ก่อนที่เราจะดูวิธีการตรวจจับและป้องกันการโจมตีด้วยกำลังดุร้ายเราควรสังเกตคำศัพท์อื่น ๆ ที่คุณอาจเจอเกี่ยวกับหัวข้อนี้.

ไฮบริดกำลังดุร้ายโจมตี

การโจมตีด้วยกำลังดุร้ายใช้วิธีการที่เป็นระบบในการคาดเดาที่ไม่ได้ใช้ตรรกะนอก การโจมตีที่คล้ายกันรวมถึง การโจมตีพจนานุกรม, ซึ่งอาจใช้รายการคำจากพจนานุกรมเพื่อถอดรหัสรหัส การโจมตีอื่น ๆ อาจเริ่มต้นด้วยรหัสผ่านที่ใช้กันทั่วไป บางครั้งสิ่งเหล่านี้อธิบายว่าเป็นการโจมตีที่ดุร้าย อย่างไรก็ตามเนื่องจาก พวกเขาใช้ตรรกะบางอย่าง ในการตัดสินใจว่าการทำซ้ำแบบใดเป็นไปได้มากที่สุดอันดับแรกพวกมันจะถูกเรียกอย่างแม่นยำมากขึ้นว่าเป็นการโจมตีแบบเดรัจฉาน.

สลับการโจมตีกำลังดุร้าย

การโจมตีด้วยกำลังดุร้ายแบบย้อนกลับนั้นเกี่ยวข้องกับ ใช้รหัสผ่านทั่วไปหรือกลุ่มรหัสผ่าน กับชื่อผู้ใช้ที่เป็นไปได้หลายรายการ สิ่งนี้ไม่ได้กำหนดเป้าหมายผู้ใช้รายเดียว แต่อาจถูกใช้เพื่อพยายามเข้าถึงเครือข่ายเฉพาะ.

การป้องกันที่ดีที่สุดสำหรับการโจมตีประเภทนี้คือการใช้รหัสผ่านที่คาดเดายากหรือจากมุมมองของผู้ดูแลระบบจำเป็นต้องใช้รหัสผ่านที่คาดเดายาก.

รับรองการบรรจุ

หนังสือรับรองการบรรจุเป็นรูปแบบเฉพาะของการโจมตีด้วยกำลังดุร้าย ใช้คู่ชื่อผู้ใช้และรหัสผ่านที่ละเมิด. หากทราบการจับคู่ชื่อผู้ใช้ / รหัสผ่านผู้โจมตีสามารถใช้เพื่อพยายามเข้าถึงหลายไซต์ เมื่ออยู่ในบัญชีของผู้ใช้พวกเขาสามารถควบคุมบัญชีนั้นได้อย่างเต็มที่และเข้าถึงรายละเอียดใด ๆ ที่เก็บไว้.

ข้อควรระวังเช่นการตรวจสอบสิทธิ์แบบสองปัจจัยและคำถามด้านความปลอดภัยสามารถช่วยป้องกันความเสียหายจากการโจมตีประเภทนี้ อย่างไรก็ตามการป้องกันที่ดีที่สุดสำหรับผู้ใช้จะไม่ใช้รหัสผ่านเดียวกันสำหรับหลายบัญชี.

เป้าหมายของการโจมตีด้วยกำลังดุร้าย

เมื่อแฮกเกอร์พยายามเข้าสู่ระบบได้สำเร็จจะเกิดอะไรขึ้น คำตอบคือสามารถทำสิ่งต่าง ๆ ได้ทั้งหมด นี่คือบางส่วนของหลัก:

- การขโมยหรือเปิดเผยข้อมูลส่วนบุคคลของผู้ใช้ที่พบในบัญชีออนไลน์

- ชุดการเก็บข้อมูลรับรองเพื่อขายให้กับบุคคลที่สาม

- การโพสต์ในฐานะเจ้าของบัญชีเพื่อเผยแพร่เนื้อหาปลอมหรือลิงก์ฟิชชิ่ง

- การขโมยทรัพยากรระบบเพื่อใช้ในกิจกรรมอื่น ๆ

- ความผิดปกติของเว็บไซต์ผ่านการเข้าถึงข้อมูลประจำตัวของผู้ดูแลระบบ

- การแพร่กระจายมัลแวร์หรือเนื้อหาสแปมหรือเปลี่ยนเส้นทางโดเมนไปยังเนื้อหาที่เป็นอันตราย

ดังที่ได้กล่าวมาแล้วการโจมตีแบบเดรัจฉานสามารถใช้ในการทดสอบช่องโหว่ในระบบดังนั้นจึงไม่เป็นอันตรายเสมอไป.

ตัวอย่างการโจมตีด้วยกำลังดุร้าย

การโจมตีด้วยกำลังดุร้ายเกิดขึ้นตลอดเวลาและมีตัวอย่างที่น่าสนใจมากมายให้พูดถึง เราน่าจะไม่รู้ด้วยซ้ำเกี่ยวกับอดีตและการโจมตีต่อเนื่องหลายครั้ง แต่ที่นี่มีไม่กี่คนที่ได้รับแสงสว่างในช่วงไม่กี่ปีที่ผ่านมา:

- อาลีบาบา: การโจมตีที่ดุเดือดในปี 2559 บนเว็บไซต์อีคอมเมิร์ซยอดนิยมส่งผลกระทบต่อบัญชีหลายล้านบัญชี.

- วีโอไอพี: ในเดือนมีนาคมปี [year] วีโอไอพีต้องเตือนผู้ใช้ว่าแผงควบคุมของผู้ดูแลระบบมากถึง 1,000 คนถูกโจมตีเนื่องจากการโจมตีที่ดุร้าย.

- รัฐสภาไอร์แลนด์เหนือ: นอกจากนี้ในเดือนมีนาคมปี [year] บัญชีของสมาชิกรัฐสภาไอร์แลนด์เหนือหลายคนถูกเข้าถึงโดยผู้โจมตีกำลังดุร้าย.

- รัฐสภา Westminster: การโจมตีก่อนหน้านี้ส่งผลกระทบต่อรัฐสภา Westminster ในปี 2560 ที่มีบัญชีอีเมลมากถึง 90 บัญชี.

- Firefox: มีการเปิดเผยในช่วงต้นปี 2561 ว่าคุณสมบัติ “รหัสผ่านหลัก” ของ Firefox สามารถโจมตีได้อย่างง่ายดาย ซึ่งหมายความว่าในช่วงเก้าปีที่ผ่านมาข้อมูลประจำตัวของผู้ใช้จำนวนมากอาจได้รับการเปิดเผย.

แม้ว่าการโจมตีด้วยกำลังดุร้ายมักถูกใช้โดยอาชญากรก็ตาม สามารถ ช่วยในการทดสอบระบบ ยิ่งไปกว่านั้นพวกเขาสามารถเสนอตัวเลือกสำรองสำหรับการกู้คืนรหัสผ่านหากวิธีการอื่นหมดลงแล้ว.

วิธีการจู่โจมด้วยกำลังดุร้าย

ไม่ใช่เรื่องแปลกที่จะได้รับอีเมลจากผู้ให้บริการบอกคุณว่ามีคนลงชื่อเข้าใช้บัญชีของคุณจากตำแหน่งที่สุ่ม เมื่อสิ่งนี้เกิดขึ้นเป็นไปได้ว่าคุณตกเป็นเหยื่อของการโจมตีด้วยกำลังดุร้าย ในกรณีนี้ขอแนะนำให้เปลี่ยนรหัสผ่านของคุณทันที คุณอาจต้องการเปลี่ยนรหัสผ่านของคุณสำหรับบัญชีที่มีความละเอียดอ่อนเป็นประจำในกรณีที่คุณตกเป็นเหยื่อของการโจมตีด้วยกำลังดุร้ายที่ไม่ถูกตรวจพบหรือไม่ได้รับรายงาน.

หากคุณเป็นผู้ดูแลระบบเครือข่ายสิ่งสำคัญคือความปลอดภัยของเว็บไซต์ของคุณและผู้ใช้ของคุณระวังสัญญาณการโจมตีที่ดุร้ายโดยเฉพาะอย่างยิ่งผู้ที่ประสบความสำเร็จ แม้ว่าการเข้าสู่ระบบที่ไม่ประสบความสำเร็จอาจมาจากผู้ใช้ที่ลืม แต่มีโอกาสที่ไซต์จะถูกโจมตี นี่คือสัญญาณบางอย่างที่ควรระวัง:

- การเข้าสู่ระบบล้มเหลวหลายครั้งจากที่อยู่ IP เดียวกัน แม้ว่านี่อาจเป็นผลมาจากพร็อกซีเซิร์ฟเวอร์ที่องค์กรขนาดใหญ่ใช้.

- พยายามเข้าสู่ระบบด้วยชื่อผู้ใช้หลายชื่อจากที่อยู่ IP เดียวกัน อีกครั้งสิ่งนี้อาจมาจากองค์กรขนาดใหญ่.

- พยายามเข้าสู่ระบบหลายครั้งสำหรับชื่อผู้ใช้เดียวที่มาจากที่อยู่ IP ที่แตกต่างกัน นี่อาจเป็นบุคคลเดียวที่ใช้พร็อกซี.

- รูปแบบที่ผิดปกติของความพยายามในการเข้าสู่ระบบที่ล้มเหลวตัวอย่างเช่นตามรูปแบบตัวอักษรหรือตัวเลขตามลำดับ.

- จำนวนแบนด์วิดท์ที่ใช้งานผิดปกติหลังจากพยายามเข้าสู่ระบบสำเร็จ สิ่งนี้สามารถส่งสัญญาณการโจมตีที่ออกแบบมาเพื่อขโมยทรัพยากร.

จากมุมมองของผู้ใช้อาจเป็นเรื่องยากมากที่จะทราบว่าบัญชีของคุณถูกโจมตีจากการโจมตีที่ดุร้ายหรือไม่ หากคุณได้รับการแจ้งเตือนหลังจากที่บัญชีของคุณถูกละเมิดแนวทางปฏิบัติที่ดีที่สุดของคุณคือการตรวจสอบบัญชีของคุณเพื่อดูการเปลี่ยนแปลงใด ๆ ที่คุณไม่ได้ทำและเปลี่ยนรหัสผ่านทันที.

ที่เกี่ยวข้อง: จะทำอย่างไรถ้าบัญชีหรืออีเมลของคุณถูกแฮ็ค

คุณสามารถทำอะไรเพื่อป้องกันการโจมตีด้วยกำลังดุร้าย

การโจมตีแบบ Brute Force นั้นง่ายต่อการตรวจจับเนื่องจากการพยายามล็อกอินเป็นจำนวนมาก คุณคิดว่าการขัดขวางการโจมตีนั้นง่ายพอ ๆ กับการปิดกั้นที่อยู่ IP ที่พยายามลงชื่อเข้าใช้ น่าเสียดายที่มันไม่ได้ตรงไปตรงมาในขณะที่แฮ็กเกอร์สามารถใช้เครื่องมือที่พยายามส่งผ่านพร็อกซีเซิร์ฟเวอร์แบบเปิดเพื่อให้พวกเขามาจากที่อยู่ IP ที่แตกต่างกัน อย่างไรก็ตามไม่ว่าคุณจะเป็นผู้ใช้หรือผู้ดูแลระบบคุณสามารถป้องกันการโจมตีด้วยกำลังดุร้ายโดย:

- การใช้หรือต้องการรหัสผ่านที่คาดเดายาก

- อนุญาตการพยายามล็อกอินโดยมีจำนวน จำกัด

- การใช้งานของ CAPTCHAs

- การตั้งเวลาล่าช้าระหว่างความพยายาม

- การถามคำถามเพื่อความปลอดภัย

- เปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัย

- ใช้ URL ล็อกอินหลายรายการ

- หลอกลวงซอฟต์แวร์โจมตี

เนื่องจากผู้ดูแลระบบต้องดำเนินมาตรการส่วนใหญ่ส่วนนี้จึงจะเน้นสิ่งต่าง ๆ จากมุมมองนั้น ผู้ใช้ควรทราบถึงพื้นที่ที่สามารถช่วยเสริมความแข็งแกร่งให้กับระบบเช่นการใช้รหัสผ่านที่คาดเดายากและการใช้ประโยชน์จากคุณสมบัติความปลอดภัยที่เป็นตัวเลือก.

1. รหัสผ่านที่แข็งแกร่ง

หากคุณเป็นผู้ดูแลระบบเครือข่ายคุณสามารถช่วยป้องกันการโจมตีด้วยเดรัจฉานได้โดยกำหนดให้ผู้ใช้ป้อนรหัสผ่านที่คาดเดายาก ตัวอย่างเช่นคุณอาจต้องการความยาวที่แน่นอนและรหัสผ่านมีคุณสมบัติเฉพาะเช่นการผสมตัวอักษรตัวพิมพ์ใหญ่และตัวพิมพ์เล็กพร้อมกับตัวเลขและอักขระพิเศษ.

จากมุมมองของผู้ใช้รหัสผ่านที่คาดเดายากมีความจำเป็น การใช้รหัสผ่านทั่วไปหรือคำง่ายๆจากพจนานุกรมจะทำให้ง่ายขึ้นสำหรับเครื่องมือการโจมตีแบบบังคับสัตว์เดรัจฉานเพื่อลงจอดที่ด้านขวา การสร้างรหัสผ่านที่มั่นคงอาจเป็นเรื่องยาก แต่ต่อไปนี้เป็นเคล็ดลับ:

- รหัสผ่านที่ยาวกว่าจะดีกว่าเนื่องจากจะต้องใช้เครื่องมือแบบต่อเนื่องเพื่อให้ทำงานซ้ำได้อีกต่อไป.

- การใช้ตัวอักษรตัวพิมพ์ใหญ่และตัวเล็กตัวเลขและอักขระพิเศษร่วมกันจะทำให้รหัสผ่านแข็งแกร่งขึ้น.

- การไม่ใช้รหัสผ่านเดียวกันสำหรับบัญชีที่แตกต่างกันจะทำให้คุณเสี่ยงต่อการถูกโจมตีบางประเภทน้อยลง.

แน่นอนว่าการติดตามและจดจำรหัสผ่านที่คาดเดายากอาจเป็นเรื่องยาก แต่ก็มีเครื่องมือที่ช่วยคุณได้ สิ่งเหล่านี้รวมถึงเครื่องมือสร้างรหัสผ่านเครื่องมือทดสอบความแข็งแกร่งของรหัสผ่านและเครื่องมือจัดการรหัสผ่านเช่น LastPass, KeePass, Dashlane และรหัสผ่านที่เหนียว.

2. จำนวนครั้งในการพยายามล็อคอิน จำกัด

การป้องกันทั่วไปอย่างหนึ่งต่อการโจมตีแบบเดรัจฉานคือการ จำกัด จำนวนครั้งในการเข้าสู่ระบบให้เป็นจำนวนที่สมเหตุสมผลซึ่งอาจอยู่ระหว่างห้าถึงสิบ หากคุณทำสิ่งนี้เพียงจำไว้ จัดเตรียมวิธีการกู้คืนบางส่วน สำหรับผู้ใช้ของแท้ที่จะดำเนินการในกรณีที่พวกเขาถูกล็อค.

ตัวอย่างเช่นคุณอาจมีตัวเลือกการกู้คืนโดยสามารถเปลี่ยนรหัสผ่านผ่านการยืนยันทางอีเมล หรือคุณสามารถระบุหมายเลขติดต่อฝ่ายสนับสนุนหรืออีเมลที่จะติดต่อในกรณีที่มีการล็อค.

คุณอาจจะ พิจารณากำหนดเวลาในบล็อก. เนื่องจากการโจมตีด้วยกำลังดุร้ายหลายครั้งจะเกิดขึ้นในช่วงเวลาสั้น ๆ การปิดการล็อคชั่วคราวอาจเป็นสิ่งที่จำเป็นทั้งหมด คุณสามารถตั้งค่าเวลาล็อคเอาต์เป็นหนึ่งหรือสองชั่วโมงเพื่อลดผลกระทบด้านลบต่อประสบการณ์ผู้ใช้โดยรวม.

โปรดทราบว่านี่อยู่ไกลจากตัวเลือกที่ไม่ปลอดภัยและมาพร้อมกับปัญหาที่อาจเกิดขึ้นมากมาย หนึ่งในปัญหาของการวัดนี้คือเครื่องมือที่ดุร้ายบางอย่างไม่เพียง แต่เปลี่ยนรหัสผ่านในแต่ละครั้ง แต่ยังลองใช้ชื่อผู้ใช้อื่นสำหรับแต่ละครั้ง.

หากความพยายามนั้นมีไว้สำหรับบัญชีต่าง ๆ บัญชีเดียวจะไม่ถูกล็อค การ จำกัด จำนวนของ ความพยายามในแต่ละที่อยู่ IP จะใช้เหตุผล แต่ตามที่ได้กล่าวไว้ข้างต้นสามารถใช้ที่อยู่ IP ที่แตกต่างกันสำหรับความพยายามแต่ละครั้งซึ่งในกรณีนี้การวัดนี้จะไม่มีประสิทธิภาพ ทางเลือกหนึ่งคือ บล็อกบนเบราว์เซอร์หรืออุปกรณ์พื้นฐาน ใช้คุกกี้.

ปัญหาอีกอย่างของกลยุทธ์นี้คือสามารถใช้การล็อกเอาต์ได้ เก็บเกี่ยวชื่อผู้ใช้จริงในความพยายามคาดเดาชื่อผู้ใช้ ที่ชื่อผู้ใช้จริงเท่านั้นที่ส่งข้อความปิด นอกจากนี้ยังสามารถใช้การล็อกอย่างมีกลยุทธ์เพื่อบล็อกผู้ใช้เพื่อป้องกันไม่ให้พวกเขาเข้าถึงบัญชี.

เมื่อพิจารณาถึงปัญหาที่อาจเกิดขึ้นทั้งหมดกลยุทธ์การพยายามลงชื่อเข้าใช้ที่ จำกัด ควรใช้ในสถานการณ์ที่เหมาะสมเท่านั้น.

3. CAPTCHAs

CAPTCHAs (การทดสอบทัวริงสาธารณะโดยอัตโนมัติโดยสมบูรณ์เพื่อบอกคอมพิวเตอร์และมนุษย์นอกเหนือ) ได้รับรอบมานานกว่ายี่สิบปี พวกเขาสามารถใช้ พิจารณาว่ามนุษย์พยายามทำล็อกอินหรือไม่. CAPTCHAs บางคนเพียงแค่ขอให้ผู้ใช้พิมพ์ข้อความที่บิดเบี้ยวตรวจสอบกล่องหรือตอบคำถามทางคณิตศาสตร์อย่างง่าย.

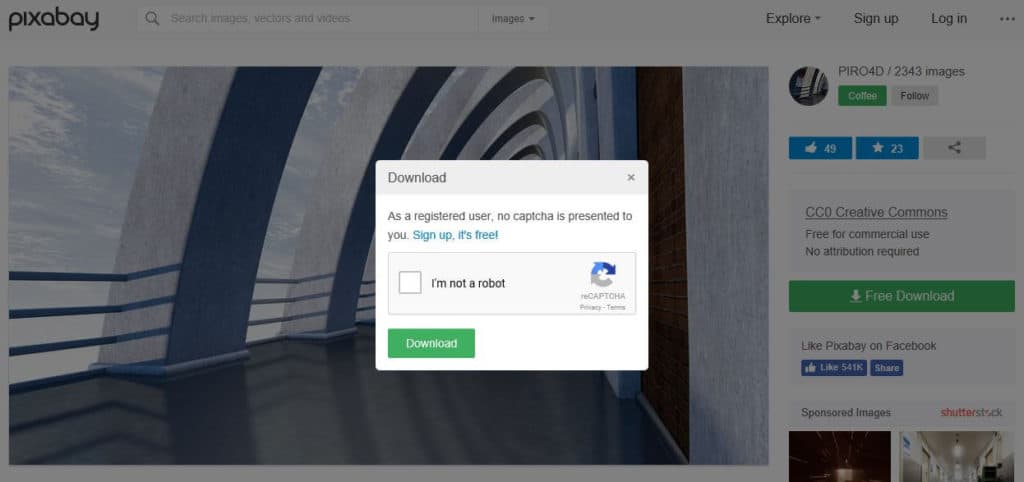

Pixabay ใช้เครื่องหมายถูกอย่างง่าย CAPTCHA เมื่อผู้ใช้ที่ไม่ได้ลงทะเบียนดาวน์โหลดภาพฟรี.

Pixabay ใช้เครื่องหมายถูกอย่างง่าย CAPTCHA เมื่อผู้ใช้ที่ไม่ได้ลงทะเบียนดาวน์โหลดภาพฟรี.

ผู้อื่นมีความซับซ้อนขึ้นเล็กน้อยและขอให้ผู้ใช้ระบุวัตถุในภาพ.

ไม่น่าแปลกใจที่ความเรียบง่ายของ CAPTCHA หมายความว่าพวกเขาไม่ยากที่จะเลี่ยงผ่าน ถึงกระนั้นก็ตามพวกเขาก็อาจมีอุปสรรค์อย่างน้อยสำหรับผู้โจมตี CAPTCHA สามารถใช้ร่วมกับยุทธวิธีอื่น ๆ ในรายการนี้เช่นต้องการ CAPTCHA หลังจากพยายามล็อกอินไม่สำเร็จจำนวนหนึ่ง.

4. เวลาล่าช้า

การใช้การหน่วงเวลาไม่กี่วินาทีระหว่างการพยายามลงชื่อเข้าใช้ฟังดูเป็นพื้นฐาน แต่จริงๆแล้วอาจมีประสิทธิภาพมาก การโจมตีด้วยกำลังดุร้ายบางครั้งขึ้นอยู่กับความพยายามจำนวนมากในระยะเวลาอันสั้นโดยหวังว่าจะได้รับการผสมผสานที่เหมาะสมอย่างรวดเร็ว ความล่าช้าเล็กน้อยระหว่างความพยายามอาจเป็นเรื่องจริงจัง ชะลอการโจมตีไปยังจุดที่ไม่คุ้มกับความพยายาม. ในทางกลับกันการหน่วงเวลาอาจไม่ชัดเจนสำหรับผู้ใช้โดยเฉลี่ย.

ชั้นเชิงนี้จะไม่ทำงานสำหรับการโจมตีทั้งหมดเนื่องจากบางตัวได้รับการออกแบบให้ช้าลงโดยเจตนา.

5. คำถามเพื่อความปลอดภัย

ในขณะที่ผู้ใช้หลายคนใช้คำถามรักษาความปลอดภัยการใช้งานของพวกเขาอาจเป็นเรื่องที่เจ็บปวดยิ่งกว่าสำหรับผู้โจมตีที่กำลังดุร้าย แม้ในการโจมตีเป้าหมายที่เกี่ยวข้องกับข้อมูลส่วนบุคคลสำหรับผู้ใช้ที่เฉพาะเจาะจงก็อาจเป็นเรื่องยากที่จะได้รับคำถามด้านความปลอดภัยที่ผ่านมา.

เพื่อให้ประสบการณ์การใช้งานที่ดีขึ้นคุณสามารถทำได้ ขอคำตอบเพื่อความปลอดภัยเฉพาะหลังจากพยายามล็อกอินที่ล้มเหลวตามจำนวนที่ระบุ หรือทุกครั้งที่มีการใช้อุปกรณ์ใหม่สำหรับการเข้าสู่ระบบ หรือหากคุณตรวจพบว่ามีการโจมตีเกิดขึ้นอาจเป็นเวลาที่ดีในการขอให้ผู้ใช้ทุกคนตอบคำถามเพื่อความปลอดภัยเมื่อลงชื่อเข้าใช้.

6. การตรวจสอบสองปัจจัย

ขึ้นอยู่กับลักษณะของบริการของคุณโอกาสที่คุณไม่ต้องการทำให้ประสบการณ์การใช้งานของผู้ใช้แย่ลงโดยบังคับใช้กฎการตรวจสอบสิทธิ์แบบสองปัจจัย อย่างไรก็ตามเรายินดีที่จะมอบคุณสมบัตินี้เป็นตัวเลือกสำหรับผู้ใช้ที่คำนึงถึงความปลอดภัยมากขึ้น.

คุณสามารถเลือกที่จะเสนอกระบวนการแบบสองขั้นตอนง่าย ๆ เช่นข้อมูลรับรองตามด้วยอีเมลหรือคุณสามารถให้ผู้ใช้ตัดสินใจระหว่างตัวเลือกต่าง ๆ รวมถึงข้อมูลประจำตัวสื่อสังคมออนไลน์อีเมล SMS และอื่น ๆ.

โปรดทราบว่าการตรวจสอบประเภทนี้มีสองรูปแบบที่แตกต่างกันซึ่งมักจะสับสนหรือรวมเข้าด้วยกัน. การยืนยันแบบสองขั้นตอน (2SV) มักจะเกี่ยวข้องกับรหัสยืนยันหรือลิงก์ซึ่งมักจะส่งผ่าน SMS หรืออีเมล.

การรับรองความถูกต้องด้วยสองปัจจัย (2FA) โดยทั่วไปจะใช้รูปแบบการตรวจสอบที่แตกต่างกันเป็นปัจจัยที่สอง สิ่งนี้อาจเกี่ยวข้องกับสิ่งต่าง ๆ เช่นคีย์การ์ดหรือ fobs หรือวิธีการระบุลายนิ้วมือเช่นสแกนลายนิ้วมือหรือเรตินา.

7. URL การเข้าสู่ระบบที่ไม่ซ้ำกัน

เนื่องจากไม่มีตัวเลือกที่เป็นรูปธรรมใด ๆ สำหรับการปิดกั้นความพยายามกำลังเดรัจฉานดังนั้นจึงควรใช้กลยุทธ์การป้องกันหลายแบบ บางส่วนของแนวหินเหล่านี้อาจเกี่ยวข้องกับกลยุทธ์การผัน วิธีการหนึ่งดังกล่าวคือ ระบุ URL ที่แตกต่างกันเพื่อให้ผู้ใช้ลงชื่อเข้าใช้. ในกรณีนี้ผู้ใช้แต่ละคนอาจมี URL การเข้าสู่ระบบที่ไม่ซ้ำกันหรือจะใช้ URL ที่แชร์กับชุดของผู้ใช้รายอื่น.

วิธีนี้จะเป็นประโยชน์อย่างยิ่งในการป้องกันการโจมตีที่ใช้ในการรวบรวมชื่อผู้ใช้เนื่องจากแต่ละ URL จะให้ข้อมูลจำนวน จำกัด นี่ไม่ใช่วิธีชั้นหนึ่งไม่ว่าจะด้วยวิธีใด แต่อาจทำให้การโจมตีช้าลง.

8. หลอกระบบ

แทคติกแทคติกที่เป็นไปได้อีกวิธีหนึ่งคือเปลี่ยนสิ่งต่าง ๆ เพื่อสร้างความสับสนให้กับผู้โจมตี (หรือแทนที่จะใช้ซอฟต์แวร์) ตัวอย่างเช่นบ็อตบางตัวได้รับการฝึกฝนให้รู้จักข้อผิดพลาด แต่คุณสามารถใช้ได้ เปลี่ยนเส้นทางไปยังหน้าความล้มเหลวที่แตกต่างกันสำหรับความพยายามเข้าสู่ระบบล้มเหลวพร้อมกัน. นี่หมายความว่าผู้โจมตีอย่างน้อยต้องมีซอฟต์แวร์ที่ซับซ้อนมากขึ้น.

ตัวเลือกอื่น ๆ รวมถึงการอนุญาตให้เข้าถึงบัญชี แต่จากนั้นขอรหัสผ่านในหน้าใหม่หรือแม้กระทั่ง อนุญาตให้เข้าถึงบัญชีที่มีขีดความสามารถ จำกัด มาก.

อีกวิธีหนึ่งคุณสามารถใช้วิธีการย้อนกลับและ ฝังข้อผิดพลาดการเข้าสู่ระบบล้มเหลวในรหัสของหน้าเว็บ. แม้ว่าจะมีความพยายามในการเข้าสู่ระบบที่ประสบความสำเร็จบอทอาจถูกหลอกให้แสดงสิ่งนี้เนื่องจากความพยายามที่ล้มเหลว รูปแบบของการทำให้งงงวยมักจะใช้เพื่อทำให้ยากขึ้นสำหรับการโจมตีอัตโนมัติเพื่อทำความเข้าใจว่าการโจมตีด้วยกำลังดุร้ายล้มเหลวหรือสำเร็จ.

รูปแบบอื่น ๆ ของการทำให้งงสามารถช่วยป้องกันความพยายามกำลังดุร้าย กลยุทธ์นี้อาจเพียงพอที่จะสลัดคนเฉลี่ยของคุณที่กำลังมองหาระบบที่อ่อนแอในการเจาะ แต่เทคนิคเหล่านี้อาจหลีกเลี่ยงได้โดยผู้โจมตีที่มุ่งมั่นและอาจต้องใช้ความพยายามล่วงหน้ามาก.

บรรทัดล่างสำหรับการป้องกันการโจมตีด้วยกำลังดุร้าย

อย่างที่คุณเห็นมีตัวเลือกมากมายสำหรับช่วยป้องกันการโจมตีที่ประสบความสำเร็จ เนื่องจากลักษณะของการโจมตีด้วยกำลังดุร้ายจะแตกต่างกันไปในแต่ละกรณีจึงไม่มีวิธีการป้องกันแบบครอบคลุม ดังนั้นจึงควรพิจารณาใช้กลยุทธ์หลายอย่างเพื่อสร้างแนวป้องกันที่แข็งแกร่ง.

ที่เกี่ยวข้อง:

เครื่องมือฟรีมากกว่า 30 รายการเพื่อปรับปรุงความปลอดภัยให้กับเว็บไซต์และผู้เยี่ยมชมของคุณ

คำแนะนำของศัพท์แสงฟรีเกี่ยวกับความปลอดภัยของคอมพิวเตอร์และอินเทอร์เน็ต

เครดิตภาพ: Gino Crescoli ได้รับใบอนุญาตภายใต้ CC BY 2.0)