บ็อตเน็ตเป็นกลุ่มคอมพิวเตอร์ที่ควบคุมโดยแฮ็กเกอร์ วิธีการควบคุมเป็นการรวมข้อดีสองประการที่สำคัญสำหรับแฮ็กเกอร์ ก่อนอื่นมันขยายความเสียหายที่พวกเขาสามารถทำได้และที่สองการโจมตีไม่ได้เกิดจากคอมพิวเตอร์ของพวกเขาเองซึ่งทำให้พวกเขาแทบจะเป็นไปไม่ได้ที่จะติดตาม.

หากคอมพิวเตอร์ของคุณติดมัลแวร์สิ่งนี้ไม่เพียง แต่จะทำให้คุณตกเป็นเหยื่อของอาชญากรรมทางไซเบอร์ แต่เป็นผู้สมรู้ร่วมคิดเช่นกัน ในบทความนี้คุณจะพบว่ามีการสร้าง botnets ทำอย่างไรและคุณสามารถป้องกันคอมพิวเตอร์ของคุณจากการถูกควบคุมโดยแฮกเกอร์ได้อย่างไร.

บอตเน็ตทำอะไร?

Botnets สามารถใช้สำหรับการโจมตีของแฮ็กเกอร์ทุกประเภท อย่างไรก็ตามส่วนใหญ่จะใช้ในกลยุทธ์การโจมตีที่ต้องการปริมาณการเข้าชม บ็อตเน็ตสามารถบรรจุได้ทุกที่ตั้งแต่ 100,000 ถึงเหนือจากคอมพิวเตอร์ซอมบี้ 5 ล้านเครื่อง.

วัตถุประสงค์หลักสามประการของบอตเน็ตคือการหลอกลวงการคลิกการกระจายอีเมลขยะและการโจมตี DDoS.

คลิกฉ้อโกง

รูปแบบการกำหนดราคาอีคอมเมิร์ซหนึ่งรูปแบบจะเรียกเก็บเงินจากผู้โฆษณาเพียงเล็กน้อยในแต่ละครั้งที่มีคนคลิกที่โฆษณาของตนบนหน้าเว็บ สิ่งพิมพ์ออนไลน์บางรายการคิดค่าใช้จ่ายต่อการแสดงผลหน้าซึ่งเป็นจำนวนครั้งที่หน้าเว็บที่มีโฆษณาถูกโหลดลงในเบราว์เซอร์.

ทั้งสองวิธีในการจ่ายเงินเพื่อแสดงโฆษณาออนไลน์เปิดรับการละเมิด แม้ว่าระบบติดตามของบุคคลที่สามจะสามารถตรวจสอบจำนวนคลิกหรือการแสดงผลที่รายงานได้ แต่ก็ไม่มีวิธีที่จะประเมินคุณภาพของผู้ติดต่อเหล่านั้นได้ทันที ดังนั้นจึงเป็นไปไม่ได้ที่จะบอกได้ว่านักท่องเว็บคลิกที่ลิงค์เพราะเธอสนใจเรียนรู้เพิ่มเติมหรือถูกหลอกให้คลิก เป็นไปไม่ได้ที่จะบอกได้ว่าการคลิกนั้นเกิดขึ้นจริงจากเมาส์หรือสร้างขึ้นโดยโปรแกรม.

สามารถตรวจสอบที่มาของผู้เยี่ยมชมแต่ละคนได้เนื่องจากคอมพิวเตอร์ทุกเครื่องที่เชื่อมต่อกับอินเทอร์เน็ตมีที่อยู่ที่ไม่ซ้ำกันและการดำเนินการบนไซต์จากที่อยู่เหล่านั้นสามารถบันทึกได้.

ดังนั้นคำสั่งของกิจกรรมจะแสดงที่อยู่แหล่งที่แตกต่างกันสำหรับทุกเหตุการณ์ อย่างไรก็ตามในการฉ้อโกงคลิกผู้เยี่ยมชมหลายแสนคนในหน้านั้นเป็นคอมพิวเตอร์ซอมบี้ในบ็อตเน็ตกำกับโดยแฮ็กเกอร์และไม่ใช่ผู้บริโภคจริง ๆ.

อีเมลขยะ

คุณเคยได้รับคำตอบจากเพื่อน ๆ ถามว่าทำไมคุณถึงส่งอีเมล์แนะนำบัตรเครดิตที่ได้รับอนุมัติล่วงหน้าหรือยาเม็ดคุมกำเนิดเพื่อเพิ่มความกล้าหาญทางเพศ? แน่นอนว่าคุณไม่ได้ส่งอีเมลเหล่านั้นแฮกเกอร์เข้าสู่บัญชีของคุณและส่งอีเมลขยะไปยังทุกคนในรายชื่อผู้ติดต่อของคุณ.

Botnets ใช้เพื่อรวบรวมข้อมูลการเข้าสู่ระบบผ่านอีเมลฟิชชิง อีเมลเหล่านี้ดูเหมือนว่ามาจากผู้ให้บริการเว็บเมลของคุณและบอกคุณว่าคุณต้องติดตามลิงก์และเข้าสู่ระบบอีกครั้ง ลิงค์นั้นจะนำคุณไปยังสำเนาของหน้าเข้าสู่ระบบซึ่งเป็นของแฮ็กเกอร์ เมื่อคุณเข้าสู่ระบบคุณให้แฮ็คเกอร์ข้อมูลประจำตัวของคุณเพื่อเข้าสู่บัญชีอีเมลของคุณ.

คำขอเข้าสู่ระบบปลอมเรียกว่า “ฟิชชิง” และยังใช้เพื่อหลอกลวงผู้อื่นในการมอบรายละเอียดการเข้าสู่ระบบสำหรับบริการออนไลน์ที่หลากหลายเช่น eBay, PayPal, Amazon, และธนาคารออนไลน์.

ทุกวันนี้อีเมลเก็งกำไรเหล่านี้ถูกจัดการผ่านบอตเน็ต การแฮ็คบัญชีอีเมลเพื่อส่งสแปมนั้นสามารถทำได้ผ่านบอตเน็ต ในแคมเปญฟิชชิ่งบ็อตเน็ตจะทำการเปิดเผยตัวตนของแฮ็กเกอร์ อย่างไรก็ตามเมื่อส่งสแปมสิ่งที่น่าดึงดูดของบ็อตเน็ตนั้นมีปริมาณมากกว่าหนึ่ง ข้อมูลประจำตัวของผู้ส่งสามารถติดตามได้โดยการติดตามว่าผู้โฆษณาจ่ายเงินเพื่อส่งโฆษณาทางอีเมล.

การโจมตี DDoS

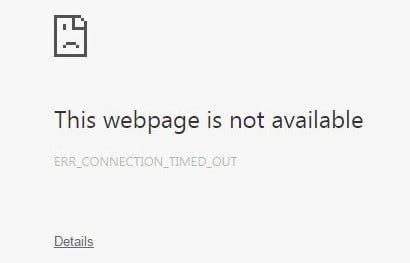

“ การปฏิเสธการให้บริการแบบกระจาย” หรือการโจมตี DDoS เป็นการใช้บอตเน็ตที่ใช้กันมากที่สุด เมื่อคุณเข้าถึงเว็บเพจเบราว์เซอร์ของคุณจะส่งคำขอไปยังเซิร์ฟเวอร์โฮสต์ของไซต์ เบราว์เซอร์จะรอนานเท่านั้น หากไม่ได้รับคำตอบภายในไม่กี่วินาทีเบราว์เซอร์จะให้ข้อความข้อผิดพลาดช่วงหนึ่งเพื่อแจ้งให้คุณทราบว่าคำขอหมดเวลาหรือหน้าไม่พร้อมใช้งาน.

ในกรณีส่วนใหญ่ข้อความแสดงข้อผิดพลาดไม่สามารถอธิบายสถานการณ์ได้อย่างถูกต้อง อันที่จริงโฮสต์ของหน้าเว็บนั้นที่คุณต้องการอาจอยู่ภายใต้การโจมตี DDoS.

โฮสต์เว็บไซต์สามารถตอบกลับคำขอจำนวนมากได้ในครั้งเดียวเท่านั้น ไซต์ที่คาดว่าปริมาณการใช้งานจำนวนมากจะวางตัวโหลดบาลานซ์ไว้หน้าเซิร์ฟเวอร์ของตน อุปกรณ์เหล่านี้กระจายทราฟฟิกอย่างสม่ำเสมอผ่านเซิร์ฟเวอร์หลายตัว อย่างไรก็ตามหากความต้องการหน้าเว็บที่โฮสต์จัดเก็บนั้นเกินความสามารถของระบบในการตอบสนองคำขอที่มาถึงจะได้รับการจัดคิวหรือเพียงเพิกเฉยหากไม่มีระบบเข้าคิว.

จำนวนคำขอที่แท้จริงที่สามารถส่งได้ทั้งหมดในครั้งเดียวผ่านทางบ็อตเน็ตมาถึงแม้กระทั่งโฮสต์เซิร์ฟเวอร์และระบบแถวคอยที่ใหญ่ที่สุด คำขอของแท้ถูกส่งไปด้านหลังของคิวที่เบราว์เซอร์ของคุณยอมรอการตอบกลับและแจ้งให้คุณทราบว่าหน้าไม่พร้อมใช้งาน.

การโจมตี DDoS ตอนนี้กลายเป็นความทะเยอทะยานที่พวกเขาดึงดูดหัวข้อข่าวต่างประเทศ การโจมตีบนระบบที่อยู่อินเทอร์เน็ตในปี 2559 ถูกปิดกั้นจาก Amazon, Twitter และ Netflix การโจมตีนี้ทำโดยบ็อตเน็ตของมิไร รัฐบาลรัสเซียใช้การโจมตี DDoS บ่อยครั้งเพื่อสร้างเสถียรภาพประชาธิปไตยในรัฐดาวเทียมในอดีต ในปี 2559 เว็บไซต์ของคณะกรรมการการเลือกตั้งของบัลแกเรียได้รับคำขอจำนวน 530 ล้านหน้าในหนึ่งวันแม้ว่าประชากรทั้งหมดของประเทศจะมีจำนวนเพียง 7.2 ล้านหน้า.

เซิร์ฟเวอร์ของ Sony ถูกปิดกั้นผ่านการโจมตี DDoS ในปี 2014 ซึ่งปิดกั้นผู้เล่นเกมออนไลน์ บริษัท รักษาความปลอดภัยทางไซเบอร์แห่ง Akamai กล่าวว่าภาคการเล่นเกมออนไลน์และการพนันเป็นเป้าหมายที่ใหญ่ที่สุดของการโจมตี DDoS เซิร์ฟเวอร์หลายเกมกำลังถูกโจมตีอย่างต่อเนื่องและการโจมตี DDoS ในผู้เล่นแต่ละคนกำลังเพิ่มขึ้นเรื่อย ๆ.

อุตสาหกรรมบอตเน็ต

เจ้าของ botnet ถูกเรียกว่า botmaster หรือ bot herder.

botmaster ไม่ใช่คนเดียวที่สามารถใช้ botnet ได้ นักพฤกษศาสตร์บางคนไม่เคยทำการโจมตีด้วยตนเอง แต่บ็อตเน็ตบางตัวนั้นมีวัตถุประสงค์เพื่อให้บริการเช่า แม้แต่แฮกเกอร์ที่มีวาระการประชุมให้บอทเน็ตก็ยังสามารถเช่าเวลาว่างเป็นโครงสร้างพื้นฐานอาชญากรรมไซเบอร์ การโจมตีบ็อตเน็ตจำนวนมากนั้นได้รับการจ่ายเงินและเปิดตัวโดยผู้ที่ไม่ได้ใช้บอตเน็ต.

ระยะเวลาการโจมตี

การเกิดขึ้นและวิวัฒนาการของอุตสาหกรรม botnet อาจอธิบายถึงลักษณะการเปลี่ยนแปลงของการโจมตี งานวิจัยของ Akamai เน้นรายละเอียดที่น่าสนใจ แม้ว่าปริมาณการรับส่งข้อมูลในการโจมตียังคงเพิ่มขึ้นความยาวของการโจมตีโดยเฉลี่ยดูเหมือนจะลดลง นี่อาจเป็นเพราะตลาดใหม่สำหรับอุตสาหกรรม: โจมตีบุคคลมากกว่า บริษัท.

แต่เดิมบริการ botnet-for-rent มีให้บริการใน 24 ชั่วโมง อย่างไรก็ตามวิธีการโดยตรงต่อสาธารณะได้สร้างความพร้อมในการโจมตีที่ใช้เวลาเพียงหนึ่งชั่วโมง 20 นาทีหรือแม้แต่ห้านาที.

การระเบิดสั้น ๆ ของการโจมตีเป็นเพียงสิ่งที่นักเล่นเกมและผู้เล่นโป๊กเกอร์จำเป็นต้องทำให้เป็นฝ่ายตรงข้ามที่สำคัญและชนะเกม บริการ DDoS สำหรับการเช่าเหล่านี้กำลังมีอยู่อย่างกว้างขวางในแพลตฟอร์มการขายที่มีชื่อเสียง การพัฒนาใหม่ในอุตสาหกรรมนี้อาจเป็นสาเหตุของการค้นพบของ Akamai ซึ่งการโจมตีส่วนใหญ่นั้นมุ่งไปยังเกมออนไลน์และผู้เล่นแต่ละคน.

การโจมตีระยะสั้นสามารถซื้อได้ในราคา $ 5 ซึ่งจะทำให้ราคาของการเช่าโจมตีในงบประมาณของวัยรุ่นพยาบาท.

ประเภทบ็อตเน็ต

Botnets ไม่ใช่วิธีเดียวที่แฮกเกอร์สามารถใช้เพื่อเริ่มการโจมตี บริการที่เก็บข้อมูลบนคลาวด์ยังเป็นแหล่งที่มีประโยชน์ของการโจมตีแบบโคลนนิ่งและการกด DNS, เวลา, หรือเซิร์ฟเวอร์อีเมลที่มีแหล่งที่อยู่ที่ถูกปลอมแปลงสามารถเพิ่มปริมาณการรับส่งข้อมูลที่คอมพิวเตอร์เป้าหมายได้ด้วยปัจจัย 20.

การโจมตีบนคลาวด์และตัวสะท้อนแสงนั้นมีความซับซ้อนและมีแนวโน้มที่จะถูกใช้ในการโจมตีแบบ bespoke มากกว่าการให้บริการเช่า บอตเน็ตต้องใช้เวลาในการรวบรวมและเมื่อคอมพิวเตอร์ซอมบี้เหล่านั้นได้รับเชื้อแฮ็กเกอร์ก็ยังทำอะไรได้มากกว่าการออกคำสั่งโจมตี.

ซึ่งหมายความว่าค่าใช้จ่ายในการบำรุงรักษา botnet นั้นเป็นเพียงเล็กน้อยและผู้เลี้ยงบอทไม่น่าจะเดินออกไปจากมันในขณะที่มีเงินพิเศษที่จะถูกบีบออกจากระบบของพวกเขา นี่คือเหตุผลที่ค่าใช้จ่ายของการโจมตี DDoS-for-Hire ยังคงลดลง การโจมตีระยะสั้นราคาถูกทำให้ DDoS เข้าถึงตลาดผู้บริโภคได้และช่วยให้แฮ็กเกอร์ค้นหาแหล่งรายได้ใหม่ ๆ.

โทรจันและซอมบี้

คุณอาจรู้ว่าไวรัสคอมพิวเตอร์คืออะไร มันเป็นมัลแวร์ชิ้นหนึ่งที่ติดคอมพิวเตอร์ของคุณผ่านอินเทอร์เน็ตหรือติด USB หรือ DVD ที่ติดเชื้อ ไฟร์วอลล์บล็อกการร้องขอการเชื่อมต่อขาเข้าซึ่งเป็นวิธีดั้งเดิมที่ไวรัสแอบเข้าไปในคอมพิวเตอร์ของคุณผ่านอินเทอร์เน็ต อย่างไรก็ตามไฟร์วอลล์จะไม่ปิดกั้นข้อความขาเข้าหากมีการตอบสนองต่อคำขอขาออก.

แฮกเกอร์พัฒนาโทรจันเพื่อให้สามารถเปิดการเชื่อมต่อจากด้านหลังไฟร์วอลล์และปล่อยให้โปรแกรมอื่น ๆ เข้าสู่คอมพิวเตอร์ ผู้ผลิตซอฟต์แวร์รายใหญ่ทั้งหมดปล่อยการอัปเดตสำหรับแอพของพวกเขา โปรแกรมของพวกเขาเช็คอินกับเซิร์ฟเวอร์ที่บ้านเป็นระยะและค้นหาคำแนะนำ หากมีการอัปเดตพร้อมใช้งานโปรแกรมนั้นจะถูกดาวน์โหลดลงในคอมพิวเตอร์ของคุณ โทรจันใช้วิธีการทำงานแบบเดียวกัน เมื่อแฮกเกอร์มีโทรจันในคอมพิวเตอร์ของคุณเขาสามารถใส่มัลแวร์เพิ่มเติมบนเซิร์ฟเวอร์ของเขาซึ่งโทรจันจะดาวน์โหลดและติดตั้งโดยอัตโนมัติ.

โทรจันเริ่มต้นจะต้องเป็นโปรแกรมขนาดเล็กมากเท่านั้น หน้าที่ของมันคือเพียงเพื่อเริ่มต้นการดาวน์โหลด โปรแกรมที่ใหญ่ขึ้นซับซ้อนกว่าและสร้างความเสียหายมาในภายหลัง หนึ่งในโปรแกรมที่ใหม่กว่านั้นอาจทำให้คอมพิวเตอร์ของคุณเป็น“ ซอมบี้” คอมพิวเตอร์ซอมบี้คือสมาชิกของบ็อตเน็ต ดังนั้น botnet คือกลุ่มคอมพิวเตอร์ซอมบี้.

ซอมบี้ไปไกลกว่าโทรจันหนึ่งก้าว ไม่เพียงสอดแนมกิจกรรมของคุณและส่งข้อมูลส่วนตัวของคุณไปยังตัวควบคุมเท่านั้น แต่มันจะทำการโจมตีคอมพิวเตอร์เครื่องอื่นตามคำสั่ง โดยพื้นฐานแล้วคอมพิวเตอร์ของคุณจะกลายเป็นสถานีถ่ายทอดสำหรับการโจมตี ความกล้าหาญของกลยุทธ์นี้คือถ้าใครก็ตามที่เคยติดตามที่มาของการโจมตีคุณจะถูกตำหนิและไม่ใช่แฮ็กเกอร์.

การตรวจจับซอมบี้

เป็นการยากที่จะตรวจสอบว่าคอมพิวเตอร์ของคุณเข้าร่วมกับบอตเน็ตหรือไม่ แม้ว่าการโจมตีจะสร้างปริมาณการเข้าชมจำนวนมาก แต่การมีส่วนร่วมของซอมบี้แต่ละตัวก็ไม่ต้องเสียภาษี ในการโจมตีแต่ละครั้งซอมบี้แต่ละตัวอาจถูกสั่งให้ส่งข้อความเดียวเท่านั้น มันเป็นน้ำท่วมที่ประสานงานกันของข้อความคำขอปลอมจากแหล่งข้อมูลนับแสนที่ทำให้การโจมตี DDoS มีประสิทธิภาพดังนั้นคุณอาจไม่สังเกตเห็นการด้อยค่าของประสิทธิภาพในคอมพิวเตอร์ของคุณ.

อีกปัจจัยหนึ่งที่ทำให้คอมพิวเตอร์ของคุณเข้าร่วมบอตเน็ตยากต่อการตรวจจับคือความสับสนของชื่อกระบวนการที่ใช้โดยคอมพิวเตอร์ของคุณ คุณสามารถดูกระบวนการที่ใช้งานอยู่ในตัวจัดการงานของคุณ แต่หาชื่องานที่ไม่เฉพาะเจาะจงเช่น“ Service Host” หรือ“ System” ความถี่ที่ซอฟต์แวร์ที่ถูกต้องตามกฎหมายนั้นมองหาการอัพเดตดาวน์โหลดและติดตั้ง มีกิจกรรมจำนวนมากในคอมพิวเตอร์ของคุณเมื่อไม่ได้ใช้งาน.

โชคดีที่มีบริการไม่กี่อย่างที่จะช่วยคุณระบุกิจกรรม botnet ในคอมพิวเตอร์ของคุณ บริการตรวจจับบ็อตเน็ตออนไลน์ทั้งสามนี้สามารถเข้าถึงได้ฟรี:

Simda Botnet IP Scanner ของ Kaspersky

ไซต์นี้ทำการตรวจสอบอย่างรวดเร็วกับฐานข้อมูล Kaspersky ของที่อยู่ IP ที่ติดไวรัส บริษัท ต่อต้านไวรัสสแกนอินเทอร์เน็ตเพื่อรับทบ็อตเน็ตและบันทึกที่อยู่ของคอมพิวเตอร์ที่พบว่ามีส่วนร่วมในการโจมตี DDoS ดังนั้นทันทีที่คุณเชื่อมต่อกับหน้าคุณจะสามารถเห็นว่าคอมพิวเตอร์ของคุณมีส่วนร่วมในการโจมตีหรือไม่ หากคุณไม่ได้อยู่ในรายชื่อคุณสามารถมั่นใจได้ว่าคอมพิวเตอร์ของคุณไม่ได้เป็นส่วนหนึ่งของบ็อตเน็ต.

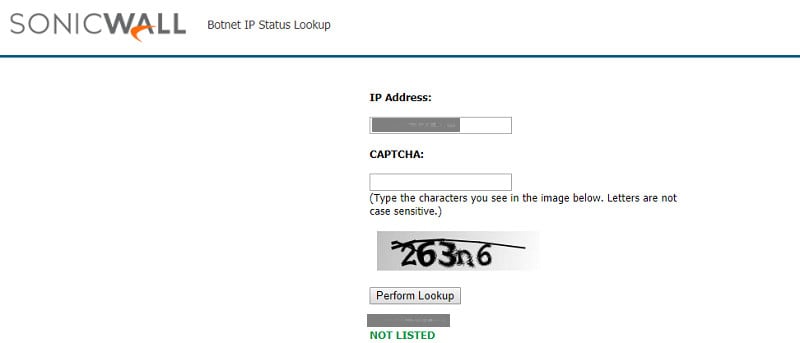

Botnet IP Lookup ของ Sonicwall

ยูทิลิตี้ของ Sonicwall ทำงานบนตรรกะเดียวกับตัวตรวจสอบ Kaspersky โดยค้นหาที่อยู่ในรายการซอมบี้ มีความแตกต่างเพียงเล็กน้อยกับสิ่งอำนวยความสะดวกนี้ แต่มันไม่ตรวจจับที่อยู่ IP ของคุณโดยอัตโนมัติ คุณสามารถค้นหาที่อยู่ IP ของคุณได้ง่ายๆโดย Googling“ IP ของฉันคืออะไร” อย่างไรก็ตามคุณจะได้รับโอกาสในการตรวจสอบสถานะของที่อยู่อื่นนอกเหนือจากของคุณเอง.

RUBotted

การตรวจจับบ็อตเน็ตนี้เป็นผลิตภัณฑ์ของ บริษัท เทรนด์ไมโครที่มีชื่อเสียงด้านความปลอดภัย อยากรู้ว่าคุณไม่สามารถรับยูทิลิตีการตรวจจับแบบสแตนด์อโลนได้จากเว็บไซต์ของ บริษัท แต่คุณสามารถรับได้จาก Cnet Trend Micro ได้รวมฟังก์ชันการทำงานของระบบตรวจจับ RUBotted ลงในเครื่องมือกำจัดซอฟต์แวร์ botnet ฟรีซึ่งเรียกว่า HouseCall (ดูด้านล่าง) เครื่องมือนี้จะเปิดตัวเมื่อระบบเริ่มทำงานและทำงานเป็นกระบวนการพื้นหลัง.

การลบโปรแกรม Botnet

การทำความสะอาดและอยู่อย่างนั้นเป็นกระบวนการสามขั้นตอน คุณต้องตรวจสอบว่าคอมพิวเตอร์ของคุณเป็นส่วนหนึ่งของ botnet อยู่แล้วลบโปรแกรมควบคุมแล้วติดตั้งตัวบล็อกเกอร์ที่ป้องกันมัลแวร์ออกจากอุปกรณ์ของคุณ ยูทิลิตี้บางอย่างจะทำหน้าที่ทั้งหมดเหล่านี้.

HouseCall

นี่เป็นโปรแกรมล้างข้อมูลของ Trend Micro ที่ แต่เดิมชมเชย RUBotted อย่างไรก็ตามในตอนนี้ยูทิลิตี้นี้มีวิธีการตรวจจับซึ่งหมายความว่าหากคุณติดตั้ง HouseCall คุณจะไม่ต้องใช้ RUB8 บริการฟรีนี้ยังครอบคลุมถึงไวรัสเวิร์มโทรจันและมัลแวร์รูปแบบอื่น ๆ.

ยางลบไฟฟ้าของ Norton

นี่เป็นเครื่องมือฟรีของ Norton จากแบรนด์ผู้บริโภคของไซแมนเทค ตัวทำความสะอาดนี้นอกเหนือไปจากขั้นตอนปกติของเครื่องมือกำจัดมัลแวร์ทั่วไปของคุณ คุณจะต้องรีบู๊ตระหว่างการทำความสะอาด บริษัท ยอมรับว่ายูทิลิตี้นี้มีความคลั่งไคล้เล็กน้อยบางครั้งก็ระบุโปรแกรมที่ถูกกฎหมายว่าเป็นมัลแวร์ อย่างไรก็ตามมันจะดีกว่าปลอดภัยกว่าขออภัย.

เครื่องมือกำจัด Quick Heal Zombie

โปรแกรมทำความสะอาดบ็อตเน็ตฟรีนี้ได้รับการพัฒนาตามคำสั่งของกระทรวงอิเล็กทรอนิกส์และไอทีของอินเดีย นี่เป็นเพียงตัวอย่างหนึ่งที่แสดงให้เห็นว่ารัฐบาลในประเทศที่พัฒนาแล้วและประเทศกำลังพัฒนากำลังสนับสนุนให้ บริษัท ด้านเทคโนโลยีพัฒนาซอฟต์แวร์บล็อกบ็อตเน็ตและแจกจ่ายฟรี.

การป้องกันซอมบี้

โชคดีที่ระบบปฏิบัติการและ บริษัท เบราว์เซอร์ส่วนใหญ่ตระหนักถึงมัลแวร์บ็อตเน็ตและพวกเขาจะปิดจุดอ่อนด้านความปลอดภัยอย่างต่อเนื่องเพื่อให้มัลแวร์ทุกประเภทเข้าสู่คอมพิวเตอร์ของคุณได้ยากขึ้นและสร้างความเสียหาย ดังนั้นกลยุทธ์แรกที่คุณต้องติดตั้งเพื่อป้องกันคอมพิวเตอร์หรืออุปกรณ์พกพาของคุณจากการติดไวรัสคือการทำให้แน่ใจว่าคุณอัปเกรดเป็นซอฟต์แวร์รุ่นล่าสุดเสมอ.

การอัปเดตซอฟต์แวร์ส่วนใหญ่ไม่มีค่าใช้จ่ายดังนั้นจึงคุ้มค่าที่จะอนุญาตให้แอพที่รู้จักกันดีทำการอัปเดตอัตโนมัติ อย่างไรก็ตามระบบใหม่เหล่านี้มีการออกเวอร์ชันใหม่บางครั้งเป็นผลิตภัณฑ์แยกต่างหากซึ่งหมายความว่าคุณต้องซื้ออีกครั้ง.

ยิ่งไปกว่านั้นซอฟต์แวร์รุ่นเก่าบางรุ่นกลายเป็น“ desupported” และคอมพิวเตอร์รุ่นเก่าอาจไม่สามารถใช้งานระบบปฏิบัติการรุ่นล่าสุดได้ ในกรณีเหล่านี้จะเป็นการดีกว่าที่จะซื้อคอมพิวเตอร์เครื่องใหม่.

นอกเหนือจากการทำให้คอมพิวเตอร์และซอฟต์แวร์ของคุณทันสมัยแล้วนี่คือกลยุทธ์อื่น ๆ ในการปรับใช้.

ปกป้อง wifi ของคุณ

ฮอตสปอตไร้สายปลอมและฮอตสปอตเปิดสามารถให้แฮกเกอร์เข้าถึงอุปกรณ์มือถือหรือแล็ปท็อปของคุณ

นี่จะอนุญาตให้พวกเขาดาวน์โหลดโปรแกรม botnet และ Trojan หากคุณต้องการไปที่คาเฟ่หรือบาร์ที่มีไวไฟฟรีโปรดระวังว่าเครือข่ายใดที่คุณเชื่อมต่ออยู่ อาจมีมากกว่าหนึ่ง อุปกรณ์ใด ๆ ที่มีการ์ดเครือข่ายไร้สายสามารถสร้างฮอตสปอต wifi ได้ ซึ่งรวมถึงคอมพิวเตอร์และโทรศัพท์อื่น ๆ ไม่ใช่แค่เราเตอร์.

คุณอาจสังเกตเห็นว่าเมื่อคุณเปิดรายการเครือข่ายที่ใช้ได้อุปกรณ์ต่าง ๆ จะแสดงรายการ

เหล่านี้มักจะมีชื่อที่ให้คุณทราบว่าเป็นฮอตสปอตที่สร้างขึ้นโดยโทรศัพท์หรือแล็ปท็อปในบริเวณใกล้เคียง อย่างไรก็ตามทุกคนสามารถเปลี่ยนชื่อเครือข่าย (SSID) ได้อย่างง่ายดายเพื่อให้ปรากฏราวกับว่าเป็นบริการอย่างเป็นทางการจากสถานที่.

โดยการให้ชื่อฮอตสปอตปลอมคล้ายกับธุรกิจ (เช่น “สตาร์บัค Wifi”) และใช้รหัสผ่านเดียวกับฮอตสปอตอย่างเป็นทางการแฮ็กเกอร์สามารถหลอกคุณให้เชื่อมต่อ.

ในระยะเริ่มต้นของการเชื่อมต่อเกี่ยวข้องกับการแลกเปลี่ยนคีย์ความปลอดภัยซึ่งจะป้องกันการส่งข้อมูลระหว่างคุณและฮอตสปอตจากผู้สอดแนม อย่างไรก็ตามฮอตสปอตจะควบคุมกระบวนการดังกล่าวดังนั้นหากแฮกเกอร์กำหนดรหัสที่อุปกรณ์ของคุณจะใช้สำหรับเซสชันนั้นเขาสามารถดักจับและอ่านข้อมูลทั้งหมดที่ส่งและรับผ่านเครือข่าย สิ่งนี้ทำให้สามารถเปิดใช้งานมัลแวร์ซึ่งอาจรวมถึงซอฟต์แวร์ botnet.

ฮอตสปอตแบบเปิดไม่ต้องการให้คุณป้อนรหัสผ่าน

แล็ปท็อปหรืออุปกรณ์มือถือของคุณจะทำการค้นหาสัญญาณ wifi แม้ว่าจะอยู่ในโหมดสลีป มันจะพยายามเชื่อมต่อทุกครั้งที่ทำได้.

เพื่อป้องกันสถานการณ์นี้ปิด wifi บนอุปกรณ์มือถือหรือแล็ปท็อปของคุณก่อนออกจากบ้าน เปิดใช้งานอีกครั้งเมื่อถึงปลายทางและเข้าถึงฮอตสปอตที่เชื่อถือได้.

ติดตั้ง VPN พร้อมระบบป้องกัน wifi อัตโนมัติ.

ซอฟต์แวร์สร้าง tunnel ที่เข้ารหัสซึ่งมีเฉพาะโปรแกรมไคลเอ็นต์บนอุปกรณ์ของคุณและเซิร์ฟเวอร์ภายในบ้านเท่านั้นที่สามารถถอดรหัสได้ ซึ่งหมายความว่าแม้ว่าคุณจะใช้การเชื่อมต่อของคุณผ่านฮอตสปอตของแฮ็กเกอร์ก็ตามไม่มีโปรแกรมบ็อตเน็ตหรือโทรจันที่สามารถบุกรุกคอมพิวเตอร์โทรศัพท์หรือแท็บเล็ตของคุณ.

อุปกรณ์มือถือเป็นกระแสนิยมของแฮ็กเกอร์ที่กำลังมองหาบอทเน็ตซอมบี้ ในช่วงปลายปี [year] ไวรัส WireX สร้างซอมบี้บ็อตเน็ตของอุปกรณ์ Android 150,000 เครื่องในเวลาไม่กี่สัปดาห์.

เปิดใช้งานไฟร์วอลล์และโปรแกรมป้องกันไวรัส

ติดตั้งไฟร์วอลล์รับโปรแกรมป้องกันไวรัสและเปิดใช้งาน

แม้ว่าโปรแกรมป้องกันไวรัสฟรีจะไม่ดี แต่ผู้ผลิตระบบปฏิบัติการของคุณอาจมีตัวเลือกไฟร์วอลล์และตัวป้องกันไวรัสที่ไม่มีค่าใช้จ่าย.

ในบางครั้งคุณอาจผิดหวังกับการที่ไฟร์วอลล์ปิดกั้นการเข้าถึงยูทิลิตี้บางอย่างและป้องกันไม่ให้คุณดาวน์โหลดซอฟต์แวร์ฟรีที่ยอดเยี่ยม อย่างไรก็ตามให้ความสนใจกับคำแนะนำเหล่านี้เพราะพวกมันมีจุดประสงค์เพื่อให้คอมพิวเตอร์ของคุณปลอดจากโปรแกรมโทรจันและโปรแกรมควบคุมซอมบี้.

รับการป้องกัน DDoS

VPN ให้ความเป็นส่วนตัวบนอินเทอร์เน็ต

ผู้ให้บริการ VPN บางรายได้ขยายบริการเพื่อเพิ่มการป้องกัน DDoS NordVPN, ExpressVPN, VyprVPN, PureVPN และ TorGuard เป็นเพียงบาง บริษัท ที่สามารถดูดซับการโจมตี DDoS จำนวนมากได้.

บริการนี้เหมาะสำหรับนักเล่นเกมและนักพนันที่มักตกเป็นเหยื่อของการโจมตีในช่วงเวลาสำคัญของเกม ในสถานการณ์จำลองนี้คุณจะได้รับที่อยู่อินเทอร์เน็ตที่ บริษัท VPN เป็นผู้ให้แทน ทราฟฟิกทั้งหมดที่คุณมุ่งหน้าไปที่เซิร์ฟเวอร์ VPN ซึ่งมีความสามารถในการรองรับคำขอที่ฟุ่มเฟือย คำขอของแท้จะถูกส่งต่อให้คุณตามอุโมงค์ที่เข้ารหัส.

โซลูชัน VPN ยังเป็นตัวเลือกที่ดีสำหรับธุรกิจขนาดเล็กที่ใช้งานเว็บเซิร์ฟเวอร์ของตัวเอง

ในกรณีนี้คุณจะต้องซื้อบริการที่อยู่ IP เฉพาะจาก VPN ที่อยู่ IP นั้นได้รับการลงทะเบียนเป็นโฮสต์ของเว็บไซต์ของคุณ คุณต้องรักษาการเชื่อมต่อถาวรไปยังเซิร์ฟเวอร์ VPN ที่ที่อยู่ IP ของคุณถูกจัดสรรให้.

เมื่อการโจมตี DDoS ในเว็บไซต์ของคุณเกิดขึ้นพวกเขาจะผ่านเซิร์ฟเวอร์ VPN ก่อนซึ่งจะกรองคำขอปลอมในขณะที่ส่งคำขอหน้าเว็บของแท้ไปยังเซิร์ฟเวอร์ของคุณลงในอุโมงค์ที่เข้ารหัส.

การป้องกันการเข้ารหัสระหว่างคุณและเซิร์ฟเวอร์ VPN เป็นส่วนสำคัญของการป้องกัน DDoS คุณไม่ต้องการให้แฮ็กเกอร์ค้นพบที่อยู่ IP จริงของคุณเพราะพวกเขาสามารถข้ามเซิร์ฟเวอร์ VPN และโจมตีเซิร์ฟเวอร์โฮสต์ของคุณโดยตรง.

โซลูชั่นที่ซับซ้อนมากขึ้นสำหรับธุรกิจขนาดใหญ่นำเสนอโดย Cloudflare, Akamai และ Incapsula

บริษัท เหล่านี้ยังใช้การเชื่อมต่อ VPN ระหว่างเซิร์ฟเวอร์กับลูกค้า อีกครั้งเช่นเดียวกับการป้องกัน VPN DDoS ที่อยู่ IP ที่สองจะได้รับสำหรับลูกค้าและชี้ไปที่เซิร์ฟเวอร์การป้องกัน.

Cloudflare มีชื่อเสียงสำหรับหน้าท้าทาย เมื่อคุณเห็นหน้าจอล่วงหน้าบนเว็บไซต์ที่คาดหวังให้คุณประกาศว่า “ฉันไม่ใช่หุ่นยนต์” นั่นเป็นการกระทำของ Cloudflare.

มีการโจมตี DDoS หลายประเภทและเมื่อปริมาณการรับส่งข้อมูลเพิ่มขึ้นถึงระดับอันตรายในที่อยู่ IP ที่ได้รับการป้องกันโดยหนึ่งในบริการบรรเทาผลกระทบ DDoS เหล่านี้ บริษัท ต่างๆได้ทำการสกัดกั้นการรับส่งข้อมูลทั้งหมดไปยัง “Scrbers” ลักษณะของกิจกรรม botnet และส่งคำขอที่น่าสงสัยใด ๆ ในขณะที่ส่งผ่านการรับส่งข้อมูลจริงไปยังลูกค้า.

ดาวน์โหลดเพลงด้วยความระมัดระวัง

ระมัดระวังเกี่ยวกับสิ่งที่คุณดาวน์โหลด

Torrenters มักจะไม่ใช้ความสงสัยที่จำเป็นและจะดาวน์โหลดทุกอย่าง ระมัดระวังเป็นพิเศษเกี่ยวกับไซต์ torrent ที่คุณต้องติดตั้งยูทิลิตี้ดาวน์โหลดก่อนที่จะอนุญาตให้คุณเข้าถึงไฟล์.

อย่าดาวน์โหลดไฟล์ที่ไม่มีนามสกุลไฟล์ที่รู้จัก

โปรแกรมที่ดำเนินการไม่ได้สิ้นสุดใน“ .exe” เท่านั้น

หลีกเลี่ยงไฟล์ที่ถูกบีบอัดซึ่งต้องการ unzipper เฉพาะเพื่อเข้าถึง

แม้แต่ไฟล์ zip มาตรฐานที่ระบบปฏิบัติการของคุณรู้อยู่แล้วว่าจะสามารถซ่อนโปรแกรมได้อย่างไร หากคุณค้นหาไฟล์ zip ที่ดาวน์โหลดมาและดูนามสกุลไฟล์ที่คุณไม่รู้จักให้ลบไฟล์ zip ทั้งหมดแล้วค้นหาแหล่งอื่น.

ระวังตัวติดตั้งแอพ

เรียนรู้ที่จะมองม้าของขวัญในปาก

นี่เป็นคำแนะนำที่เกี่ยวข้องอย่างยิ่งในกรณีของซอฟต์แวร์เพราะโทรจันได้รับการตั้งชื่อตามกลอุบายในกรีกโบราณ เมืองที่ถูกล้อมรอบค้นพบรูปปั้นไม้ขนาดมหึมาและยอดเยี่ยมของม้านอกประตูในเช้าวันหนึ่งและพาเข้าไปข้างในเพื่อชื่นชม ในช่วงกลางคืนทหารข้าศึกที่ซ่อนอยู่ภายในโครงสร้างหลุดออกมาและสังหารชาวเมืองทั้งหมดบนเตียงของพวกเขา นี่คือม้าโทรจันและมัลแวร์โทรจันจะคัดลอกความสำเร็จ.

คุณอาจเห็นยูทิลิตี้ที่มีประโยชน์ที่สามารถใช้ได้ฟรี คุณดาวน์โหลดไฟล์เปิดตัวติดตั้งแล้วคลิกตัวช่วยสร้างการติดตั้งจนกว่าคุณจะมีแอปนั้นพร้อมใช้งาน แอพอาจเป็นเครื่องมือที่มีประโยชน์อย่างแท้จริงและอาจทำงานได้ดีมาก อย่างไรก็ตามกระบวนการติดตั้งอัตโนมัติอาจทำให้โทรจันบนคอมพิวเตอร์ของคุณลดลงซึ่งจะเป็นการเชิญเข้าสู่โปรแกรม botnet โดยที่คุณไม่รู้ตัว.

ผู้ผลิตซอฟต์แวร์ของแท้บางรายใช้วิธีนี้เพื่อทำให้แถบเครื่องมือเกิดการระคายเคืองบนคอมพิวเตอร์ของคุณปรับเปลี่ยนการตั้งค่าเพื่อแสดงโฆษณาในเบราว์เซอร์ของคุณและเปลี่ยนเครื่องมือค้นหาเริ่มต้นของคุณ.

ตัวช่วยสร้างการติดตั้งเหล่านี้มักจะถามคุณว่าคุณต้องการทำการเปลี่ยนแปลงเหล่านี้หรือติดตั้งซอฟต์แวร์เพิ่มเติม มีหลายคนที่คลิกผ่านหน้าจอการติดตั้งเหล่านี้และตกลงที่จะติดตั้งสปายแวร์และมัลแวร์เป็นพิเศษ.

ตรวจสอบให้แน่ใจว่าคุณติดตั้งแอพจากเว็บไซต์ของผู้ผลิตซอฟต์แวร์เท่านั้น

ตรวจสอบคำวิจารณ์ของโปรแกรมก่อนที่คุณจะติดตั้งเพื่อให้แน่ใจว่าไม่ใช่การหลอกลวงหรือโทรจันก่อนที่คุณจะกดปุ่มดาวน์โหลด.

การดาวน์โหลด Ebook อาจมี PDF ที่ติดไวรัส

คุณสามารถเยี่ยมชมเว็บไซต์ที่มีข้อมูลจำนวนมากและดูข้อเสนอ ebook ฟรีที่จะช่วยให้คุณสามารถอ่านหัวข้อที่ซับซ้อนแบบออฟไลน์ในการเดินทางประจำวันของคุณ นี่เป็นเครื่องมือทางการตลาดทั่วไปและได้รับการออกแบบเป็นสิ่งจูงใจให้คุณให้รายละเอียดการติดต่อของคุณ อย่างไรก็ตามระวังการดาวน์โหลด PDF.

โครงสร้างของ PDF สามารถซ่อนโปรแกรมได้

สิ่งนี้มีความเสี่ยงเป็นพิเศษหากระบบของคุณถูกตั้งค่าให้เปิด PDF ในเบราว์เซอร์ของคุณ ปิดตัวเลือกนั้นสำหรับ starters นอกจากนี้ตรวจสอบให้แน่ใจว่าคุณปิดการใช้งานจาวาสคริปต์ในโปรแกรมดู PDF ของคุณ.

ก่อนที่คุณจะดาวน์โหลด ebook ตรวจสอบให้แน่ใจว่าคุณไม่จำเป็นต้องดาวน์โหลดโปรแกรมอ่านพิเศษ

โปรดสงสัยไฟล์ที่ต้องใช้เครื่องอ่านที่ไม่ได้มาตรฐานจากเว็บไซต์เดียวกันเพื่อเปิดไฟล์เหล่านั้น หลีกเลี่ยงการบีบอัดไฟล์ที่ต้องการยูทิลิตี้การคลายการบีบอัดที่เป็นกรรมสิทธิ์.

ตรวจสอบข้อมูลออนไลน์เกี่ยวกับเว็บไซต์ว่า PDF มาจากและดูว่ามีใครรายงานปัญหาหลังจากดาวน์โหลดไฟล์หรือไม่.

ไฟล์แนบอีเมลอาจมีมัลแวร์

อย่าดาวน์โหลดไฟล์ใด ๆ ที่แนบมากับอีเมลเก็งกำไรที่มาจากคนที่คุณไม่รู้จัก

หากเพื่อนหรือเพื่อนร่วมงานส่งไฟล์ที่ผิดปกติให้คุณพูดกับบุคคลนั้นก่อนที่จะดาวน์โหลดและเปิดไฟล์ อีเมลที่มีเอกสารแนบอาจไม่ได้รับการส่งโดยบุคคลดังกล่าว อาจเป็นผลิตภัณฑ์ของ botnet ที่เข้าสู่บัญชีอีเมลของเพื่อนและส่งอีเมลภายใต้ชื่อของพวกเขา.

การหลอกลวงแบบฟิชชิ่งไม่ใช่วิธีเดียวที่แฮกเกอร์สามารถรับข้อมูลการเข้าสู่ระบบสำหรับบัญชีอีเมลและบริการออนไลน์อื่น ๆ ของคุณ

โปรแกรมลับที่เรียกว่า “keylogger” สามารถบันทึกทุกสิ่งที่คุณพิมพ์และส่งชื่อผู้ใช้และรหัสผ่านของคุณไปยังฐานข้อมูลของแฮ็กเกอร์โดยที่คุณไม่รู้ตัว Keyloggers สามารถติดตั้งโดยโปรแกรมโทรจันปลอมแปลงเป็นไฟล์แนบอีเมล.

การโจมตีของสิ่งต่าง ๆ

สินค้าอุปโภคบริโภคที่มีคำว่า “ฉลาด” อยู่ข้างหน้าชื่อมีชิปคอมพิวเตอร์อยู่และสามารถเชื่อมต่อกับอินเทอร์เน็ตได้ อุปกรณ์อัจฉริยะสามารถสื่อสารกับ บริษัท ผู้ผลิตเพื่ออัพเดทเฟิร์มแวร์และการตรวจสอบประสิทธิภาพ ผลิตภัณฑ์ที่เปิดใช้งานอินเทอร์เน็ตเหล่านี้รวมถึงทีวีตู้เย็นมิเตอร์ไฟฟ้ากล้องรักษาความปลอดภัยและแม้แต่รถยนต์.

อุปกรณ์ Plug Play Play ประกอบด้วยเครื่องพิมพ์เราเตอร์คอนโซลเกมกล่องรับสัญญาณนาฬิกาของเล่นโดรนและอุปกรณ์ครัว อุปกรณ์เหล่านี้ใช้กระบวนการค้นพบเครือข่ายในครั้งแรกที่คุณเปิดใช้งาน พวกเขาจะตรวจจับอุปกรณ์ที่เข้ากันได้ใกล้เคียงและกำหนดค่าตัวเองอย่างเหมาะสม.

ผลิตภัณฑ์ใด ๆ ที่สามารถอัปเดตผ่านอินเทอร์เน็ตหรือสามารถสื่อสารกับอุปกรณ์อื่น ๆ ในบ้านของคุณผ่านเราเตอร์ไร้สายของคุณเป็นส่วนหนึ่งของสิ่งที่เรียกว่า “Internet of Things” อุปกรณ์ IoT สามารถถูกแฮ็ก.

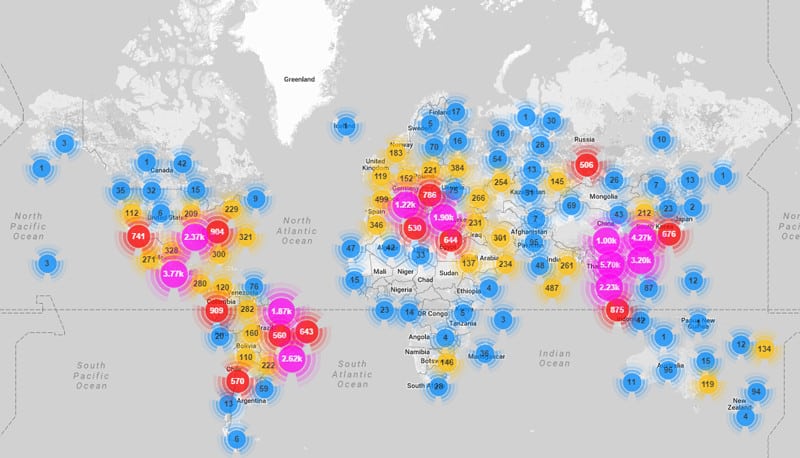

บ็อตเน็ตของ Mirai ที่โจมตี Sony ในปี 2559 นั้นไม่ได้เป็นคอมพิวเตอร์ซอมบี้มันถูกสร้างขึ้นจากอุปกรณ์อัจฉริยะโดยเฉพาะกล้องรักษาความปลอดภัยและเครื่องเล่น DVR การวิเคราะห์ Incapsula ของการโจมตีแบบ Mirai หนึ่งครั้งพบว่ามีอุปกรณ์น้อยกว่า 50,000 เครื่องที่เข้าร่วม แต่บอทเน็ตและเครื่องเลียนแบบของมันอาจทำให้เว็บเสียหายทั่วโลก.

แหล่งที่มาของภาพ: Imperva

แหล่งที่มาของภาพ: Imperva

กระบวนการเลอะเทอะนำไปใช้โดยผู้สร้างผลิตภัณฑ์เหล่านี้ทำให้แฮ็กเกอร์เข้าถึงได้ บ่อยครั้งที่ผู้ผลิตใช้ชื่อบัญชีและรหัสผ่านเริ่มต้นเดียวกันสำหรับ Gadget เหล่านี้เพื่อให้เข้าถึงการบำรุงรักษาได้ง่ายขึ้น เมื่อแฮกเกอร์ค้นพบรหัสผ่านสำหรับอุปกรณ์ชิ้นเดียวทุกสำเนาของโมเดลนั้นสามารถเข้าถึงได้ทั่วทุกมุมโลกสร้างบ็อตเน็ตที่มีขนาดใหญ่และควบคุมได้ง่าย.

เราเตอร์ไร้สายมาพร้อมกับบัญชีผู้ดูแลระบบมาตรฐานซึ่งผู้ซื้อไม่ค่อยมีการเปลี่ยนแปลง คุณสามารถป้องกันเราเตอร์ของคุณจากการถูกแฮกเกอร์โดยแฮกเกอร์โดยไปที่ส่วนบัญชีผู้ใช้ในเราเตอร์ของคุณและเปลี่ยนรหัสผ่าน หากเราเตอร์ไม่สดออกมาจากกล่องแสดงว่าอาจติดมัลแวร์อยู่แล้ว คืนค่าเป็นการตั้งค่าจากโรงงานเพื่อล้างการแก้ไขซอฟต์แวร์ทั้งหมดก่อนที่คุณจะเปลี่ยนรหัสผ่านผู้ดูแลระบบและเชื่อมต่ออุปกรณ์.

เฟิร์มแวร์ในอุปกรณ์สมาร์ทโฟนนั้นยากต่อการปกป้องมากขึ้นเพราะไม่สามารถเข้าถึงได้บ่อยครั้งและไม่มีคอนโซลผู้ดูแลระบบ ผู้ผลิตไม่ต้องการให้คุณเปลี่ยนข้อมูลรับรองการเข้าถึงไปยังแกดเจ็ตเหล่านี้เพราะพวกเขาไม่มีขั้นตอนภายในขั้นตอนการติดต่อผู้ดูแลการบำรุงรักษาของพวกเขาเพื่อบัญชีเพื่อความเป็นส่วนตัวที่เริ่มต้นโดยผู้ใช้ ในกรณีเหล่านี้คุณต้องพึ่งพาผู้ผลิตที่ฉลาดพอที่จะสร้างข้อมูลรับรองการเข้าถึงที่ไม่ถูกแฮ็ก หากคุณไม่มีความมั่นใจว่าการซื้อที่มีศักยภาพของคุณสามารถสร้างภูมิคุ้มกันได้ให้เรียกดูรุ่นอื่น ๆ ผู้ผลิตของผลิตภัณฑ์ที่รังเกียจจะได้รับตามแผนหรือออกไปจากธุรกิจ.

หากทั้งหมดล้มเหลวให้ลองใช้ยูทิลิตี้ป้องกันมัลแวร์ HouseCall ของ Trend Micro ใช้งานได้ฟรีคุณจึงไม่ต้องเสียเงิน ขอบเขตของ IoT นั้นใหม่สำหรับความปลอดภัยทางไซเบอร์ คุณควรคาดหวังว่าจะมีการผลิตสาธารณูปโภคต่อต้านบอทเน็ตเพิ่มขึ้นเพื่อช่วยปกป้องเครื่องใช้ในบ้านและอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ต.

บอตเน็ต Cryptocurrency

Cryptocurrencies เป็นหัวข้อการลงทุนที่น่าสนใจในขณะนี้ ภายในต้นปี 2561 มี cryptocurrencies 1,384 ที่แตกต่างกันในการดำรงอยู่ คุณสามารถซื้อสกุลเงินดิจิตอลได้ แต่วิธีที่เป็นระเบียบในการทำเงินจากระบบคือการขุด Cryptocurrencies ขึ้นอยู่กับสูตรที่เรียกว่า “blockchain” อัลกอริทึมนี้ช่วยให้การขยายตัวของปริมาณเงินเสมือนจริงและเครื่องขุดสกุลเงินปฏิบัติหน้าที่นั้น.

คุณสามารถสร้างรายได้จากการขุดเงินได้ แต่คอมพิวเตอร์ที่คุณต้องใช้ในการสร้างนั้นมีค่าใช้จ่ายมากมายในการซื้อและพวกมันจะเผาไหม้ไฟฟ้าจำนวนมาก การลงทุนของคุณใช้เวลานานในการเริ่มต้นจ่ายเงิน.

ผู้ดูแลบอทเน็ตมีวิธีแก้ปัญหาที่ดีกว่าซึ่งช่วยลดระยะเวลาคืนทุนของอุปกรณ์การขุด cryptocurrency – พวกเขาใช้ทรัพยากรของคนอื่นแทนที่จะซื้อของพวกเขาเอง.

cryptocurrencies ทั้งหมดไม่สามารถขุดโดย botnet อย่างไรก็ตามสกุลเงินดิจิตอล Monero นั้นเหมาะสมอย่างยิ่งสำหรับกิจกรรม botnet ในเดือนมกราคม [year] พบว่า Smominru ติดตั้งคอมพิวเตอร์ซอมบี้ 526,000 เครื่องและใช้ความสามารถในการประมวลผลเพื่อสร้าง Monero มูลค่า 3.6 ล้านเหรียญ.

ตามปกติเจ้าของซอมบี้ botnet จะประสบกับการด้อยประสิทธิภาพเล็กน้อย อย่างไรก็ตามการประมวลผลหนักที่จำเป็นสำหรับการขุด cryptocurrency จะสังเกตได้ Smominru เป็นเพียงล่าสุดในสายของบอทเน็ตขุด cryptocurrency เนื่องจากค่าใช้จ่ายในการทำเหมืองคอมพิวเตอร์ได้มาถึงจุดที่การทำกำไรของการแสวงหาถูกกัดเซาะคุณสามารถคาดหวังว่าการหลอกลวงนี้จะกลายเป็นกิจกรรมการแฮ็กที่มีขนาดใหญ่กว่ามาก.

ข้อสรุป

ข่าวดีที่เกิดขึ้นจากโลกของแฮ็กเกอร์คือคอมพิวเตอร์ซอมบี้กำลังกลายเป็นอดีต ข่าวดีก็คือปัจจุบันอุปกรณ์พกพาเป็นเป้าหมายที่ยิ่งใหญ่และเครื่องใช้ไฟฟ้าภายในบ้านของคุณมีแนวโน้มที่จะกลายเป็นทาสบ็อตเน็ต.

การปกป้องอุปกรณ์ที่เปิดใช้งานอินเทอร์เน็ตทั้งหมดของคุณเป็นสิ่งสำคัญ แม้ว่าคุณจะสนใจการปกป้องตัวเองจากการถูกโจมตีมากกว่าที่จะเอาอุปกรณ์ของคุณออกจากบอตเน็ต แต่กิจกรรมทั้งสองนี้เป็นสองด้านของปัญหาเดียวกัน หากทุกคนในโลกสร้างคอมพิวเตอร์สมาร์ทอิเล็กทรอนิคส์และอุปกรณ์พกพาที่มีความเสี่ยงต่อการควบคุมระยะไกลน้อยกว่าคุณจะมีโอกาสถูกโจมตีน้อยลง.

ความสะดวกที่บอตเน็ตสามารถประกอบสร้างตลาดที่มีผู้จัดหามากเกินไปซึ่งบังคับให้แฮกเกอร์ค้นหากลยุทธ์การตลาดใหม่และลดราคา ซึ่งส่งผลให้การโจมตี DDoS สามารถเข้าถึงได้มากขึ้นและแพร่หลายมากขึ้น หากการรับซอมบี้ยากขึ้นและรายได้ที่สร้างจากบอทเน็ตลดลงจนถึงจุดที่ความพยายามของแฮ็กเกอร์ไม่ได้รับผลตอบแทนเพียงพอการโจมตี DDoS จะกลายเป็นน้อยลง.

หากคุณต้องการรักษาการเข้าถึงเว็บไซต์โปรดของคุณอย่างเปิดเผยและป้องกันการถูกบูทออกจากเกมออนไลน์ในช่วงเวลาวิกฤติคุณจำเป็นต้องดำเนินการเพื่อเป็นส่วนหนึ่งของโซลูชัน ใครจะรู้ในครั้งต่อไปที่คุณสูญเสียการเข้าถึงอินเทอร์เน็ตอาจเป็นไปได้ว่าคุณเพิ่งถูกโจมตีโดยตู้เย็นของคุณเอง.

ภาพ: คีย์บอร์ด DDoS โดย Arielinson อนุญาตภายใต้ CC BY-SA 4.0