เครื่องมือเพนต์ติ้งที่ไม่ต้องเสียค่าใช้จ่ายนั้นเป็นส่วนประกอบในชุดเครื่องมือของแฮ็กเกอร์ที่มีจริยธรรม ที่นี่เราแสดงโอเพ่นซอร์สที่ดีที่สุดและเป็นที่นิยมมากที่สุดบนอินเทอร์เน็ต นอกจากนี้เรายังได้พบบทเรียนช่วยจำที่มีประโยชน์บางอย่างเพื่อให้คุณเริ่มต้นและแบบฝึกหัดออนไลน์ที่ท้าทายเพื่อฝึกทักษะการแฮ็กตามหลักจริยธรรม.

Pentesting คืออะไร?

Pentesting – ย่อมาจากการทดสอบการเจาะ – เป็นการโจมตีทางไซเบอร์เสมือนจริงที่ได้รับอนุญาตกับระบบคอมพิวเตอร์เพื่อตรวจสอบหาช่องโหว่ที่มีช่องโหว่ กระบวนการที่ดำเนินการโดยแฮกเกอร์ที่มีจริยธรรมพยายามเลียนแบบการโจมตีที่ไม่ได้รับอนุญาตเพื่อดูว่าระบบจัดการอย่างไรและเปิดเผยข้อบกพร่องและจุดอ่อนใด ๆ.

การโจมตีตนเองเพื่อค้นหาจุดอ่อนในการป้องกันของตัวเองคือกลยุทธ์ที่มีอายุนับพันปี ซุนวู (ค. ศ. ศตวรรษที่ 6 ก่อนคริสต์ศักราช) นายพลจีนนักยุทธศาสตร์การทหารและนักประพันธ์ ศิลปะแห่งสงคราม, กล่าวว่า:“ มีการกล่าวกันว่าถ้าคุณรู้จักศัตรูและรู้จักตัวเองคุณจะไม่ถูกขัดขวางในการรบหนึ่งร้อยครั้ง หากคุณไม่รู้จักศัตรู แต่รู้จักตัวเองคุณจะชนะและแพ้ หากคุณไม่รู้จักศัตรูหรือตัวคุณเองคุณก็จะถูกบังคับในทุก ๆ การต่อสู้”

ผลงานทั่วไปของกลยุทธ์การป้องกันการจู่โจมที่ยกมาได้เกิดขึ้นในศตวรรษที่ 21 ในบทความชื่อ“ InfoSec, Sun Tsu และ Art of Whore” ผู้เขียน Steve Tornio และ Brian Martin บ่นว่า“ เมื่อเร็ว ๆ นี้คุณไม่สามารถแกว่งแมวที่ตายแล้วโดยไม่ชนใครใน InfoSecurity ที่กำลังเขียนโพสต์บล็อกเข้าร่วมใน แผงหรืออย่างอื่นเกี่ยวกับสิ่งที่เราสามารถเรียนรู้จากซุนวูเกี่ยวกับความปลอดภัยของข้อมูล”

การทดสอบการเจาะผู้เขียนโต้เถียงดำเนินการ “การต่อสู้” ของพวกเขาภายในขอบเขตที่ จำกัด ภายใต้การกำกับดูแลและควบคุมโดยกฎหมาย “ การทดสอบปากกาไม่รู้จักศัตรูของคุณอย่างแน่นอน เปลี่ยนคนของคุณหรือตัวแทนที่คุณจ้างมาต่อต้านเครือข่ายของคุณเพื่อทดสอบความปลอดภัยของพวกเขาไม่ได้บอกอะไรคุณเกี่ยวกับผู้โจมตีของคุณ”

นักยุทธศาสตร์และผู้รักษาความปลอดภัยทางไซเบอร์ยุคใหม่ยังคงดำเนินต่อไปตามประเพณีการวิเคราะห์ตนเองของ Sun Tsu น้อยกว่าที่จะเข้าใจผู้โจมตีของพวกเขาและอีกมากเพื่อระบุช่องโหว่ความปลอดภัยของฮาร์ดแวร์และซอฟต์แวร์จริงในระบบของพวกเขา วันนี้แฮกเกอร์หมวกสีขาวใช้เทคโนโลยีล่าสุด – รวมถึงเครื่องมือการทดลองใช้ฟรี – ในสนามรบเสมือนอินเทอร์เน็ตและหนึ่งในเทคโนโลยีเหล่านี้กำลังถูกทดสอบ: จำลองวางแผนการต่อสู้ในระดับระบบต่าง ๆ จากวิศวกรรมสังคมจนถึงช่องโหว่ API.

ทำไมคุณต้องการมัน?

ด้วยการพยายามฝ่าฝืนการป้องกันของคุณเองการทดสอบแบบ DIY สามารถช่วยคุณปรับแต่งความปลอดภัยที่มีอยู่ของคุณได้.

เพนต์เฮาส์ไม่เพียง แต่ทำการทดสอบช่องโหว่เท่านั้น แต่ยังสามารถระบุจุดแข็งในระบบของคุณได้อีกด้วยซึ่งสามารถช่วยคุณประเมินความเสี่ยงเพื่อวัตถุประสงค์ในการตรวจสอบ ตัวอย่างเช่นมาตรฐานความปลอดภัยของข้อมูลอุตสาหกรรมบัตรชำระเงิน (PCI DSS) กำหนดให้องค์กรใด ๆ ที่จัดการกับบัตรเครดิตทำการทดสอบการเจาะรายปีรวมถึงเมื่อใดก็ตามที่ระบบมีการเปลี่ยนแปลง การดำเนินการ Pentesting DIY สามารถช่วยให้คุณระบุและแก้ไขข้อบกพร่องของระบบได้อย่างคุ้มค่าก่อนที่ผู้ตรวจสอบจะต้องการการเปลี่ยนแปลงที่มีราคาแพงหรือปิดตัวลง.

และแน่นอนการคุมขังสามารถช่วยคุณป้องกันการโจมตีทางไซเบอร์ที่มีราคาแพง การวิจัยที่จัดทำโดย National Cyber Security Alliance พบว่าธุรกิจขนาดเล็กร้อยละ 60 ล้มเหลวภายในหกเดือนของการโจมตีทางไซเบอร์ การทดลอง DIY แบบปกตินั้นมีราคาถูกกว่ามากและตามแฮ็กเกอร์ที่มีจริยธรรมหลายคนค่อนข้างสนุก.

ข้อดีของการ pentesting

- เป็นกลยุทธ์เชิงรุกช่วยให้องค์กรสามารถค้นหาจุดอ่อนที่อาจเกิดขึ้นได้ก่อนที่อาชญากรไซเบอร์จะทำ อาจมีความเสี่ยงและช่องโหว่ที่สามารถสำรวจและจัดประเภทเพิ่มเติมได้ในแง่ของความเสี่ยงที่แท้จริง ตัวอย่างเช่นบางครั้งช่องโหว่ที่ถูก pegged เป็นความเสี่ยงสูงอาจถูกจัดอันดับความเสี่ยงปานกลางหรือต่ำเนื่องจากความยากลำบากในการหาประโยชน์ที่แท้จริง.

- ทำงานแบบเรียลไทม์และเปิดใช้การทดสอบอัตโนมัติโดยใช้ซอฟต์แวร์พิเศษ (รวมถึงเครื่องมือทดสอบฟรี)

- สามารถใช้เป็นเครื่องมือฝึกอบรมสำหรับทีมรักษาความปลอดภัย

- เปิดใช้งานความสอดคล้องด้านความปลอดภัยเช่น มาตรฐาน ISO 27001 ต้องการให้เจ้าของระบบทำการทดสอบการเจาะระบบและการตรวจสอบความปลอดภัยโดยผู้ทดสอบที่มีทักษะ

- สามารถใช้เพื่อสนับสนุนการตรวจสอบทางนิติวิทยาศาสตร์ของการละเมิดข้อมูลโดยจำลองวิธีที่เป็นไปได้ที่แฮ็กเกอร์อาจแทรกซึมเข้าไปในระบบ

ข้อเสียของการ pentesting

- สามารถก่อกวนธุรกิจได้เนื่องจากเป็นการจำลองการโจมตีโลกแห่งความจริง

- อาจให้ความปลอดภัยที่ผิดพลาด เป็นที่ถกเถียงกันอยู่ว่าถ้าคุณไม่รู้จักศัตรูของคุณคุณไม่สามารถคิดเหมือนเขาได้ นอกจากนี้ผู้โจมตีที่แท้จริงไม่ได้อยู่ภายใต้กฎของ บริษัท หรือคำแนะนำเฉพาะจากที่สูง และหากเจ้าหน้าที่รักษาความปลอดภัยในบ้านทราบเกี่ยวกับการทดสอบพวกเขาอาจเตรียมพร้อมสำหรับการทดสอบ.

- Pentesting อาจใช้แรงงานมากดังนั้นคุณจึงต้องใช้ดินสอในการขยายเวลาให้แฮกเกอร์หมวกขาวของคุณทำงานให้เร็วขึ้น

- การทดสอบความผิดอาจเกิดความผิดพลาดได้อย่างน่าทึ่ง พิจารณาความหมายของอุปกรณ์ทางการแพทย์หรืออุปกรณ์ความปลอดภัยและประสบความสำเร็จในการทำลายซอฟต์แวร์หรือฮาร์ดแวร์เท่านั้น.

- มีปัญหาทางกฎหมายที่เกี่ยวข้องกับการทดสอบ มีกฎหมายของสหรัฐฯหลายประเภทที่พิจารณาการแฮ็กแบบเพ็นแฮ็คหรือไม่ทั้งสองฝ่าย (เพนเทอร์และระบบเป้าหมาย) เห็นด้วยกับกระบวนการ ท้ายที่สุดมันเป็นความพยายามในการเข้าถึง “แอปพลิเคชันหรือระบบ” ที่ผิดกฎหมาย อย่างไรก็ตามเป็นที่ยอมรับกันโดยทั่วไปว่าตราบใดที่คุณมีแบบฟอร์มลงนามยินยอม (“ ออกจากคุกบัตร”) กับเจ้าของระบบที่จะทำการทดสอบคุณควรปลอดภัย แต่ไม่รับประกัน หากเจ้าของระบบที่ถูกแฮ็ก (หรือเจ้านายของคุณ) ตัดสินใจว่าพวกเขาไม่มีความสุขไม่ว่าด้วยเหตุผลใดก็ตามหลังจากการทดสอบคุณสามารถลงเอยด้วยน้ำร้อน เรื่องราวไปว่าเพนเทอร์ถูกฟ้องหลังจากที่เขาทำการทดสอบสื่อลามกสำหรับเด็กในเครือข่ายขององค์กร เมื่อพบสื่อลามกในคอมพิวเตอร์เครื่องหนึ่งพนักงานปฏิเสธและเห็นว่ามีการจับกุมเพนเทอร์ เขาถูกล้างออกหลังจากใช้จ่ายเงินหลายพันดอลลาร์ในคลังกฎหมายเพื่อป้องกันตัวเองคำเตือนที่เป็นจริงแม้ว่าคุณจะถูกกักขังระบบของคุณเอง หากคุณพบบางสิ่งที่คุณไม่ชอบบนอุปกรณ์ของพนักงานคุณควรเตรียมพร้อมที่จะแสดงให้เห็นถึงการบุกรุกของคุณ.

คุณสามารถค้นหารายการ (เป็นงานที่อยู่ระหว่างดำเนินการ) ของกฎหมายเกี่ยวกับการแฮ็กโดยรัฐที่นี่.

วงจรการเพนต์ติ้ง

มีห้าขั้นตอนพื้นฐานในวงจร Pentest:

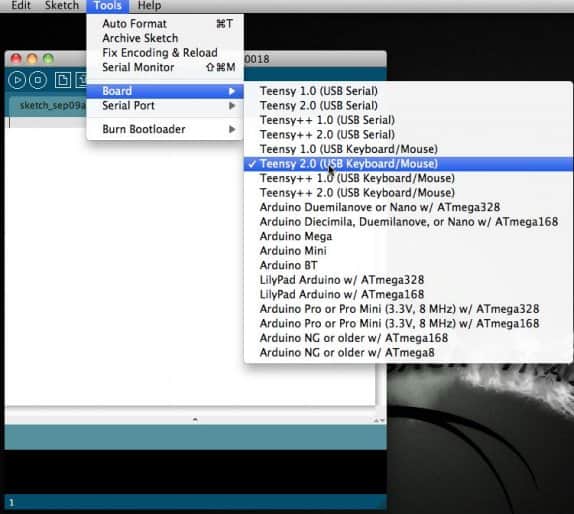

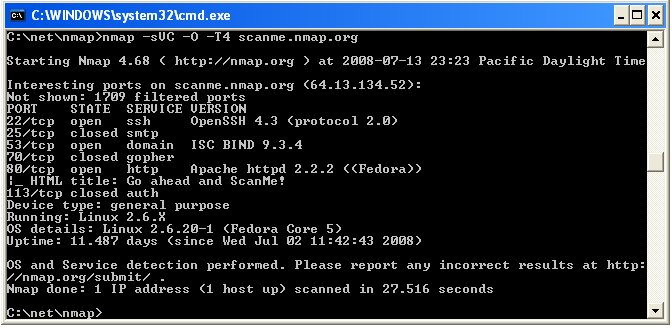

- การรวบรวมข้อมูล (การสำรวจ) – ในขั้นตอนนี้เช่นผู้บัญชาการทหารคู่แฝดที่ชั่วร้ายของคุณจะต้องการรวบรวมข้อมูลเกี่ยวกับ “ศัตรู” ของคุณมาก (ในกรณีนี้ตัวคุณเอง แต่อย่าแยกเส้นผม) เท่าที่จะทำได้ ในขั้นตอนนี้คุณจะต้องสแกนพอร์ตเครือข่ายทั้งหมดและแมปสถาปัตยกรรมของมัน คุณอาจต้องการรวบรวมข้อมูลเกี่ยวกับผู้ใช้ระบบหากคุณวางแผนที่จะทำการโจมตีวิศวกรรมสังคม ขณะนี้คุณเป็นเพียงสายลับเย็น แจ้งเตือนถอดออกและมองไม่เห็น เครื่องมือที่ใช้กันทั่วไปคือ Nmap.

- การสแกน – ศัตรูอยู่ในสายตาของคุณ ตอนนี้คุณต้องการแผนที่ที่มีรายละเอียดมากขึ้นว่าระบบเป้าหมายเป็นอย่างไร ขั้นตอนนี้ใช้ข้อมูลที่รวบรวมได้ในขั้นตอนที่หนึ่งเพื่อค้นหาช่องโหว่เช่นซอฟต์แวร์ที่ล้าสมัยรหัสผ่านที่อ่อนแอและข้อผิดพลาด XSS เครื่องมือที่ใช้กันทั่วไปคือ w3af สามารถตรวจจับช่องโหว่ได้มากกว่า 200 ช่องรวมถึง OWASP สิบอันดับแรก.

- การแสวงหาผลประโยชน์ – มีการตรวจสอบจุดอ่อนในเป้าหมายตอนนี้เป็นเวลาที่จะควบคุมและเปิดตัวหาประโยชน์กล้าหาญไม่กี่ ในขั้นตอนนี้คุณยังคงเพิ่งสำรวจธรรมชาติที่แท้จริงของการป้องกันของศัตรู คุณต้องการดูว่าพวกเขาตอบสนองต่อการโจมตีอย่างไร คุณรู้ว่าถ้าคุณเล่นไพ่ถูกต้องคุณจะได้รับบันทึกฐานข้อมูลมากกว่าสองสามรายการ เฟรมเวิร์กการหาประโยชน์เช่น Metasploit มีฐานข้อมูลของการหาประโยชน์สำเร็จรูป แต่ยังช่วยให้คุณสร้างของคุณเอง.

- รักษาการเข้าถึง – ขั้นตอนนี้มีความสำคัญในการประเมินความเปราะบางที่แท้จริงของศัตรู หนึ่งในเป้าหมายคือการเลียนแบบภัยคุกคามขั้นสูง (APT) ที่สามารถอยู่เฉยๆในระบบเป็นเวลาหลายปีก่อนที่จะทำการโจมตี ตัวอย่างของ APT คือเมื่อแฮกเกอร์ใช้เวลาเป็นเพื่อนกับผู้ใช้ Facebook และผสานรวมกับชุมชนออนไลน์เพื่อหลอก “เพื่อน” ของพวกเขาในการติดตั้งมัลแวร์ในภายหลัง ด้วยตัวของมันเองการทดสอบไม่สามารถระบุ APT ได้อย่างง่ายดาย แต่เมื่อรวมกับการโจมตีทางวิศวกรรมทางสังคมจำลองก็สามารถช่วยเปิดเผยช่องโหว่ได้ ในขั้นตอนนี้คุณต้องการเข้าไปในปราสาทของศัตรูและหาสถานที่ซ่อนเร้นหลังบ้านและรูทคิทของคุณเพื่อให้เข้าถึงได้ง่ายในอนาคตและสอดแนมศัตรูของคุณ กาลีลินุกซ์จะช่วยคุณปกป้องคู่ปีศาจร้ายของคุณในค่ายศัตรู.

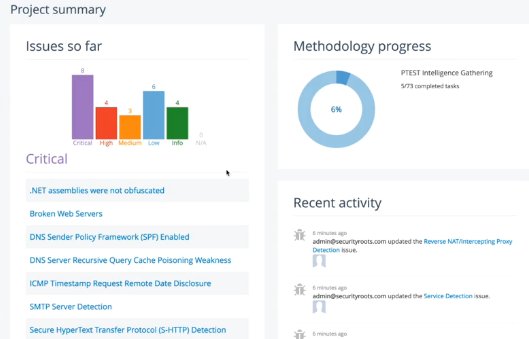

- ประเมินและปกปิด – สุดท้ายคุณสามารถวิเคราะห์ผลลัพธ์และสร้างรายงานการประเมินความเสี่ยงสำหรับองค์กรของคุณ Dradis เป็นเครื่องมือฟรีที่สามารถช่วยคุณจัดการผลลัพธ์ของการทดสอบหลาย ๆ แบบ อย่าลืมทำความสะอาดตัวเองเช่น ไฟล์ที่คุณอัปโหลดด้วยตนเองผู้ใช้ที่ไม่มีอยู่ที่คุณเพิ่มหรือการตั้งค่าที่คุณเปลี่ยนแปลง.

ทำไมต้องเลือกใช้เครื่องมือการทดสอบแบบฟรี?

การจ้างมืออาชีพอาจมีราคาแพงเช่นเดียวกับเครื่องมือเชิงพาณิชย์ เครื่องมือ pentesting ฟรีช่วยให้คุณทำความคุ้นเคยกับซอฟต์แวร์ที่ทรงพลังในราคาเพียงเล็กน้อยยกเว้นเวลาของคุณ คิดว่ามันเป็นการฝึกอบรมฟรีสำหรับพนักงานรักษาความปลอดภัยใหม่ เครื่องมือการทดสอบที่ได้รับความนิยมมากที่สุดได้รับการสนับสนุนอย่างดีในฟอรัมและกลุ่มผลประโยชน์ของชุมชนบนอินเทอร์เน็ตและส่วนใหญ่มีฐานความรู้ที่กว้างขวาง.

สิ่งที่ต้องมองหาในเครื่องมือที่ใช้ทดสอบได้

- ในโลกอุดมคติคุณจะมีกรอบงานแบบ all-in-one เพื่อให้คุณสามารถเรียกใช้การโจมตีหลายช่องทางจากคอนโซลเดียวจัดการแผนการทดสอบของคุณพร้อมกันแล้วเรียกใช้รายงานโดยไม่ต้องเปลี่ยนแอปพลิเคชัน อย่างไรก็ตามอาจมีบางครั้งที่คุณต้องการทดสอบประสิทธิภาพของเครื่องมือสำรองหรือเพียงต้องการเครื่องมือระดับสูงเพื่อทำงานบางอย่าง เข้าหาปัญหาในขณะที่คุณกำลังรวบรวมชุดเครื่องมืออื่น ๆ : โอบกอดเครื่องมืออเนกประสงค์ แต่รวมถึงเครื่องมือที่ใช้งานหนักสำหรับงานเฉพาะด้าน เฟรมเวิร์กและแพลตฟอร์มที่ยอดเยี่ยมในคอลเลกชันนี้เป็นสิ่งที่คุณต้องเริ่มต้น.

- เครื่องมือ pentesting ฟรีมากมายมาพร้อมกับโมดูลสำเร็จรูปและการหาประโยชน์หลายอย่าง แต่จะมีบางครั้งที่คุณต้องการปรับแต่งการหาประโยชน์เหล่านี้หรือสร้างของคุณเอง ข่าวดีก็คือเครื่องมือส่วนใหญ่ที่อยู่ในรายการนี้ช่วยให้คุณสามารถปรับเปลี่ยนได้.

- ประสิทธิภาพเป็นกุญแจสำคัญสู่การคุมขังที่ดี ท้ายที่สุดแม้ว่าคุณจะประหยัดค่าใช้จ่ายของบุคคลที่สามเวลาของคุณก็มีค่าเช่นกัน เครื่องมือตรวจสอบที่ไม่เสียค่าใช้จ่ายที่ง่ายที่สุดในคอลเลกชันนี้ได้รับการจัดอันดับอย่างสูงจากผู้ตรวจสอบดังนั้นอย่าประมาทค่าของพวกเขา – มีพลังงานเหลือล้นมากมายภายใต้ประทุนของเครื่องมือเช่น sqlmap อาจเป็นได้ว่าคุณไม่ต้องการเสียงระฆังและเสียงนกหวีดทั้งหมด ถ้าเป็นเช่นนั้นคุณมีโอกาสได้ไปกับผลิตภัณฑ์เชิงพาณิชย์ตั้งแต่แรก.

แฮ็กเกอร์ที่มีจริยธรรมหลายคนยอมรับว่าคุณไม่จำเป็นต้องมีการติดตั้งที่ซับซ้อนมากเพื่อทำการทดลอง DIY หนึ่งในเพนเทอร์มืออาชีพเมื่อถูกถามว่ามีเครื่องมืออะไรสามอย่างที่มักจะอยู่ในคลังแสงของพวกเขากล่าวว่า“ คำตอบที่ซื่อสัตย์คือเว็บเบราว์เซอร์ที่จะทำการรวบรวมข้อมูลใหม่เครื่องมือจัดการโครงการสำหรับการตั้งเวลาและฐานข้อมูลเพื่อติดตามข้อมูลเป้าหมาย” สำหรับการทดสอบบนอินเทอร์เน็ตแฮ็กเกอร์หมวกสีขาวนี้ใช้เครื่องสแกนพอร์ตเช่น Massscan, Nmap หรือ Unicornscan, เครื่องสแกนช่องโหว่เช่น OpenVas หรือ Tenable Nessus และชุดการหาประโยชน์เช่น Core Impact Pro หรือ Metasploit.

โดยไม่ต้องกังวลใจต่อไป …

13 เครื่องมือ pentesting ฟรี

เครื่องมือความปลอดภัยเว็บไซต์ส่วนใหญ่ทำงานได้ดีที่สุดกับเครื่องมือความปลอดภัยประเภทอื่น ตัวอย่างที่ดีคือพื้นที่ของการทดสอบการเจาะที่ผู้ดูแลระบบมักใช้สแกนเนอร์ช่องโหว่ก่อนที่จะใช้เครื่องมือทดสอบการเจาะสำหรับเป้าหมายที่เฉพาะเจาะจงเช่น พอร์ตเครือข่ายหรือแอปพลิเคชัน ตัวอย่างเช่น Wireshark เป็นทั้งเครื่องมือวิเคราะห์เครือข่ายและเครื่องมือทดสอบการเจาะระบบ.

กาลีลินุกซ์

โครงการโอเพ่นซอร์สดูแลโดย Offensive Security และถูกเรียกเก็บเงินในฐานะการกระจายความปลอดภัย Linux ที่ได้รับความนิยมสูงสุด คำหนึ่งมันครอบคลุม แต่อาจจะมากเกินไป มันไม่ใช่ตัวเลือกที่ดีที่สุดสำหรับผู้เริ่มต้น ประกอบด้วยชุดเครื่องมือรักษาความปลอดภัยยอดนิยมอื่น ๆ ได้แก่ :

- Burp Suite – การใช้งานเว็บที่น่ารังเกียจ

- Wireshark – ตัววิเคราะห์โปรโตคอลเครือข่าย

- Hydra – การบังคับใช้รหัสผ่านแบบออนไลน์

- Owasp-zap – ค้นหาช่องโหว่ในเว็บแอปพลิเคชั่น

- Nmap – เครื่องสแกนความปลอดภัยที่ใช้สำหรับการสแกนเครือข่าย

- Sqlmap – เพื่อหาช่องโหว่ของการฉีด SQL

ช่องโหว่ wifi ที่ค้นพบเมื่อเร็ว ๆ นี้มีผู้ใช้ Kali Linux เล็กน้อยที่กระวนกระวายใจ ข้อบกพร่องที่รู้จักกันในชื่อ KRACK นั้นมีผลต่อ WPA2 ซึ่งเป็นโปรโตคอลความปลอดภัยที่ใช้ในอุปกรณ์ไร้สายที่ทันสมัยที่สุด ช่องโหว่นี้สามารถใช้ในการฉีดมัลแวร์หรือแรนซัมแวร์เข้าสู่เว็บไซต์ Kali Linux ได้ระบุไว้อย่างชัดเจนว่าซอฟต์แวร์รุ่นปรับปรุงไม่มีความเสี่ยงต่อการถูกโจมตีนี้และมีสคริปต์ที่คุณสามารถเรียกใช้เพื่อทดสอบช่องโหว่ของจุดเชื่อมต่อที่จะถูกโจมตี บทเรียน: อัปเดตซอฟต์แวร์ทั้งหมดให้ทันสมัยอยู่เสมอ.

คุณสมบัติ

- มีให้เลือกทั้งแบบ 32 บิต, 64 บิตและ ARM

- เครื่องมือรักษาความปลอดภัยและนิติวิทยาศาสตร์ที่ติดตั้งไว้ล่วงหน้ากว่า 300+

- เอกสาร Linux หลายภาษาที่มีสถานการณ์จำลองและ“ สูตรอาหาร” เพื่อให้คุณสามารถสร้างอิมเมจ ISO แบบซับซ้อนที่กำหนดเอง

- ฟอรัมชุมชนที่ใช้งานอยู่

- หนึ่งในหลาย ๆ โครงการ Offensive Security ได้รับทุนสนับสนุนพัฒนาและดูแลรักษาให้เป็นแพลตฟอร์มทดสอบการเจาะระบบฟรีและโอเพนซอร์ซ

- ความสามารถในการสร้างการติดตั้ง live-boot ที่กำหนดเองเพื่อจัดเก็บในไดรฟ์ USB

- มอบเครื่องมือเพนต์ติ้งที่เกี่ยวข้องมากมายรวมถึง metapackages สำหรับไร้สายเว็บแอปพลิเคชันนิติเวชวิทยุที่กำหนดโดยซอฟต์แวร์และอีกมากมาย

Open source Tails ถูกขนานนามว่าเป็นทางเลือก Kali Linux.

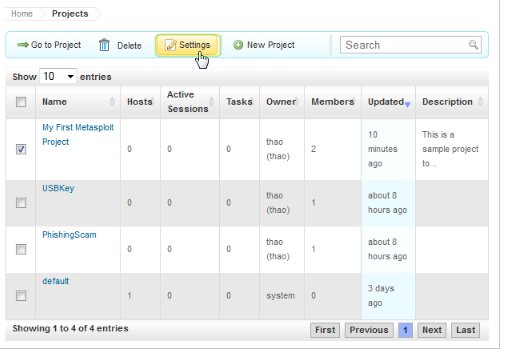

Metasploit

การเรียกเก็บเงินด้วยตนเองเป็นกรอบการทำงานขั้นสูงและเป็นที่นิยมที่สุดที่สามารถใช้สำหรับการเพนต์ติ้ง Metasploit เป็นเครื่องมือที่ได้รับความนิยมสูงสุดสำหรับการพัฒนาและการใช้ประโยชน์จากโค้ดหาประโยชน์จากเครื่องเป้าหมายระยะไกล มีการวิพากษ์วิจารณ์เครื่องมือ (และอื่น ๆ ) กล่าวคือช่วยให้แฮกเกอร์ประสงค์ร้ายสร้างและปรับโครงสร้างช่องโหว่ ตัวอย่างหนึ่งที่อ้างถึงคือการหาประโยชน์ศูนย์ zero-day ปี 2005 ของ Windows ที่มีอยู่ใน Metasploit ก่อนที่ Microsoft จะเผยแพร่โปรแกรมแก้ไขใด ๆ ต่อสาธารณะ.

คุณสมบัติ

- ชุมชนนักพัฒนา Metasploit ทำงานอย่างต่อเนื่องในการสร้างโมดูลการหาประโยชน์ใหม่ แต่สิ่งที่ดีเกี่ยวกับกรอบคือคุณสามารถสร้างของคุณเองได้อย่างง่ายดาย ในช่วงเวลาของการเขียน Metaspolit มีช่องโหว่ประมาณ 3,000 ช่องและช่องรับส่งข้อมูลหลายช่องสำหรับแต่ละช่อง การหาประโยชน์พื้นฐานสำหรับเวิร์มแวร์ WannaCry ที่ก่อให้เกิดความโกลาหลในปี 2560 ก็มีอยู่ใน Metasploit.

- Metasploit สร้างขึ้นในชุดเครื่องมือ Kali Linux Metasploit เช่น Kali Linux เป็นส่วนหนึ่งของเครือข่าย Offensive Security.

- กรอบงานสามารถบันทึกข้อมูลในฐานข้อมูลภายในของตนเองเช่นในระบบของคุณ

- รวมเข้ากับ Nmap (ดูด้านล่าง)

หนึ่งในทางเลือกที่ได้รับความนิยมมากที่สุดใน Metasploit คือ Nessus ผลิตภัณฑ์เชิงพาณิชย์.

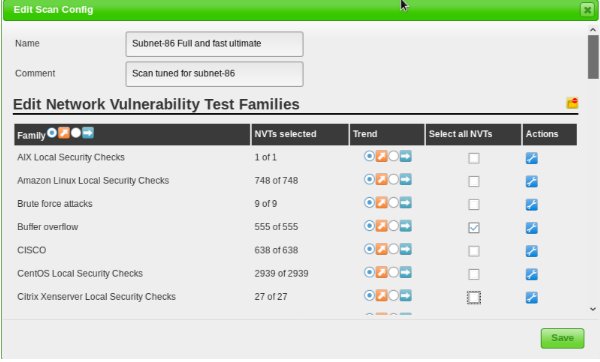

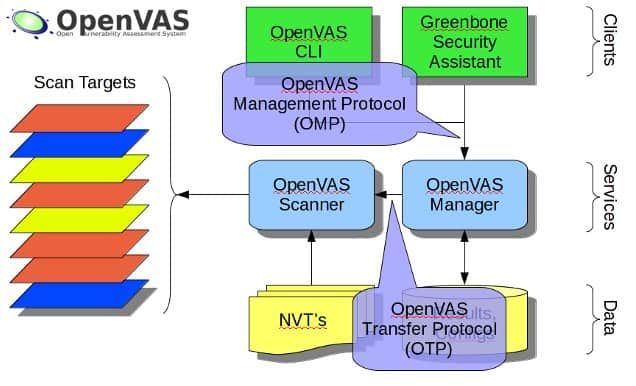

ระบบประเมินช่องโหว่แบบเปิด (OpenVAS)

ชุดรักษาความปลอดภัยการสแกนประกอบด้วยบริการและเครื่องมือต่าง ๆ สแกนเนอร์ไม่ทำงานบนเครื่อง Windows แต่มีไคลเอนต์สำหรับ Windows สแกนเนอร์ได้รับฟีดอัพเดตทุกวันของ Network Vulnerability Tests (NVT) สำนักงานความมั่นคงสารสนเทศของสหพันธรัฐเยอรมัน (BSI) สนับสนุนคุณสมบัติต่าง ๆ ของซอฟท์แวร์ OpenVAS และการทดสอบช่องโหว่เครือข่ายต่างๆ.

คุณสมบัติ

- ฐานข้อมูลช่องโหว่ขนาดใหญ่

- ความสามารถในการสแกนพร้อมกัน

- สแกนตามกำหนด

- การจัดการบวกเท็จ

ที่เกี่ยวข้อง: เครื่องสแกนช่องโหว่เครือข่ายที่ดีที่สุดฟรี

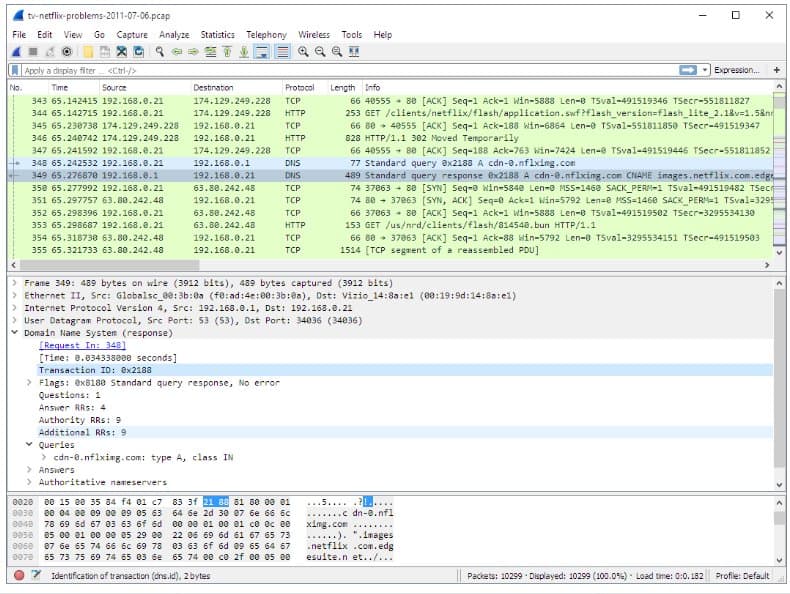

Wireshark

การอ้างว่าเป็นมาตรฐานอย่างแท้จริงสำหรับการวิเคราะห์โปรโตคอลเครือข่ายในองค์กรการค้าและองค์กรไม่แสวงหาผลกำไร คำถามที่พบบ่อยเกี่ยวกับ Wireshark คือว่าถูกกฎหมายหรือไม่ ใช่แล้ว. มันจะผิดกฎหมายเมื่อคุณตรวจสอบเครือข่ายที่คุณไม่ได้รับอนุญาตให้ตรวจสอบ Wireshark ทำงานโดยการจับและตรวจสอบแพ็กเก็ตข้อมูลสำหรับทุกคำขอระหว่างโฮสต์และเซิร์ฟเวอร์ อย่างไรก็ตามในขณะที่สามารถวัดข้อมูลได้ แต่ก็ไม่สามารถจัดการข้อมูลได้ Wireshark เป็นหนึ่งในรายชื่อนักดมกลิ่นบรรจุภัณฑ์ยอดนิยมของ Insecure.org อย่างไรก็ตามในอดีตมีส่วนแบ่งช่องโหว่ด้านความปลอดภัยเป็นของตนเองดังนั้นโปรดตรวจสอบให้แน่ใจว่าคุณมีเวอร์ชันล่าสุด.

คุณสมบัติ

- รองรับโปรโตคอลหลากหลายตั้งแต่ IP และ DHCP ไปจนถึง AppleTalk และ BitTorrent

- ด้วยการดาวน์โหลดมากกว่า 500,000 ครั้งต่อเดือน Wireshark อาจเป็นตัวเลือกยอดนิยมในอุตสาหกรรมสำหรับการแก้ปัญหาเครือข่าย

- เอกสารประกอบที่กว้างขวางและแบบฝึกหัดการฝึกอบรม

- ซอฟต์แวร์ Wireshark ที่สำคัญคือเครื่องมือ pcap (แพ็คเกจการจับภาพ) ซึ่งประกอบด้วย application programming interface (API) สำหรับจับปริมาณข้อมูลเครือข่าย

- Promiscuous Mode เปิดใช้งานการจับแพ็คเก็ตในเครือข่ายไม่ว่าจะเกี่ยวข้องกับที่อยู่ “ถูกต้อง” ในเครือข่ายหรือไม่

สำหรับทางเลือกที่ง่ายกว่าให้ลอง tcpdump.

ดูสิ่งนี้ด้วย:

- สอน Wireshark

- 8 ดมกลิ่นแพ็คเก็ตที่ดีที่สุดและวิเคราะห์เครือข่าย

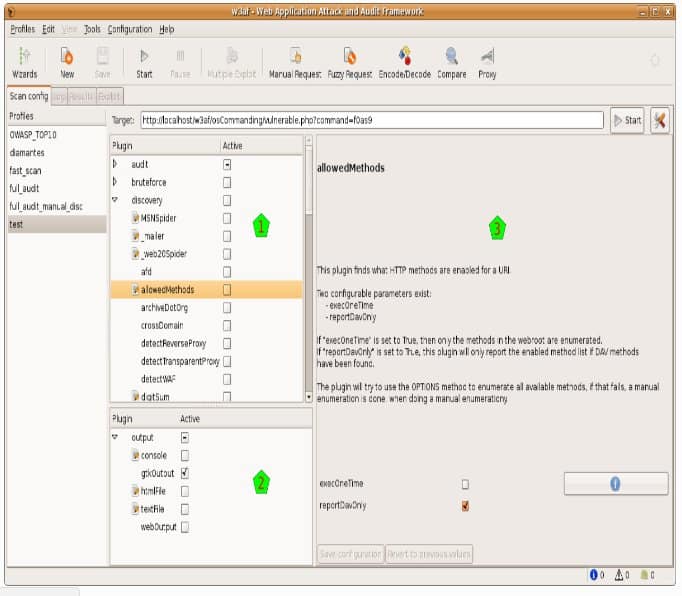

W3af

Web Application Attack and Audit Framework และขนานนาม Metasploit รุ่นที่เน้นเว็บเป็นเครื่องมือยอดนิยมและง่ายต่อการใช้งาน แต่มันอาจเป็นสิ่งที่ผู้เรียกว่า“ บั๊กกี้” ในเว็บไซต์อย่างเป็นทางการเมื่อเร็ว ๆ นี้ w3af ยอมรับว่ามีการสังเกต“ ข้อผิดพลาดที่น่ารังเกียจ” บางอย่าง เห็นได้ชัดว่าปัญหาเหล่านี้ได้รับการแก้ไขในเวอร์ชันล่าสุด ผู้สร้าง w3af คือ Andres Riancho อดีตผู้อำนวยการ Rapid7 ซึ่งปัจจุบันเป็นผู้สนับสนุน Metasploit ในปัจจุบัน.

คุณสมบัติ

- ช่องโหว่ถูกระบุโดยใช้ปลั๊กอินซึ่งเป็นรหัสย่อของ Python ที่ส่งคำขอ HTTP ไปยังฟอร์มและพารามิเตอร์สตริงข้อความค้นหาเพื่อระบุข้อผิดพลาดและการกำหนดค่าผิดพลาด

- ใช้งานง่ายสำหรับผู้ใช้มือใหม่ด้วยตัวจัดการเอาต์พุตแบบง่ายและ GUI อย่างง่าย

- เปิดใช้งานการค้นพบช่องโหว่ของเว็บแอปพลิเคชันโดยใช้เทคนิคการสแกนแบบกล่องดำ

- W3af เป็นเครื่องมือที่แนะนำบนเว็บไซต์ Kali Linux

Zed Attack Proxy (ดูด้านล่าง) เป็นทางเลือกที่ทำงานได้.

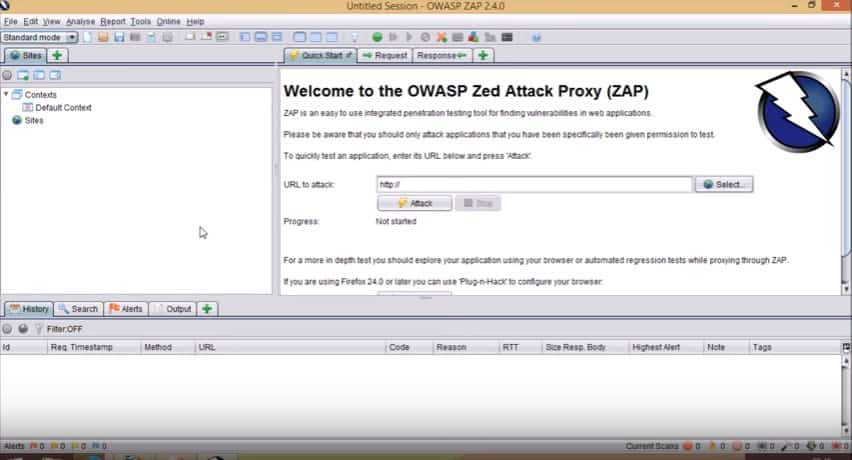

Zed Attack Proxy (ZAP)

สามารถช่วยคุณค้นหาช่องโหว่ด้านความปลอดภัยในเว็บแอปพลิเคชันของคุณโดยอัตโนมัติในขณะที่คุณกำลังพัฒนาและทดสอบแอปพลิเคชันของคุณ สามารถใช้โดยการป้อน URL เพื่อทำการสแกนหรือคุณสามารถใช้เครื่องมือนี้เป็นพร็อกซีดักเพื่อทำการทดสอบด้วยตนเองในบางหน้า ได้รับการสนับสนุนจาก OWASP และกองทัพอาสาสมัคร.

คุณสมบัติ

- เขียนใน Java มันเป็นแพลตฟอร์มอิสระดังนั้นผู้ทดสอบที่ไม่ต้องการทำงานบน Linux สามารถใช้ ZAP บน Windows ได้อย่างสะดวกสบาย

- ความไวต่อการตั้งค่าผิดพลาดสามารถกำหนดค่าได้ (ต่ำ, ปานกลางหรือสูง)

- การทดสอบสามารถบันทึกและดำเนินการต่อในภายหลัง

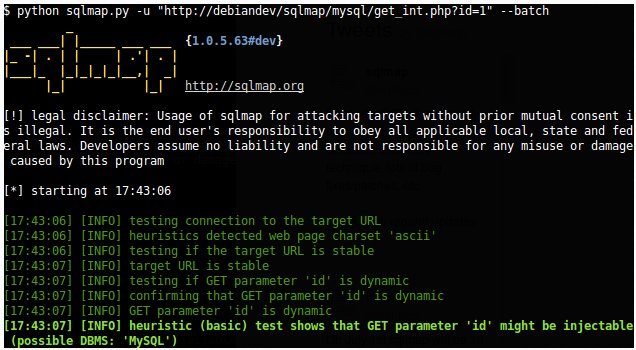

SQLMap

เครื่องมือการทดสอบแบบโอเพนซอร์สที่ทำให้กระบวนการตรวจจับและใช้ประโยชน์จากข้อบกพร่องการฉีด SQL โดยอัตโนมัติและการยึดครองเซิร์ฟเวอร์ฐานข้อมูลส่วนหลัง ผู้วิจารณ์คนหนึ่งให้ความเห็นว่า:“ ปกติแล้วฉันจะใช้เพื่อการเอารัดเอาเปรียบเท่านั้นเพราะฉันชอบการตรวจจับด้วยตนเองเพื่อหลีกเลี่ยงการทำให้เครียดเว็บเซิร์ฟเวอร์หรือถูกบล็อกโดยอุปกรณ์ IPS / WAF” ในฟอรัมออนไลน์เครื่องมือนี้ได้รับความคิดเห็นที่กระตือรือร้นมาก คุณสามารถอ่านเพิ่มเติมเกี่ยวกับอาชีพของนักพัฒนาที่มีความสามารถทั้งสองของเครื่องมือนี้ – Miroslav Stampar และ Bernado Damele A.G. – บน LinkedIn.

SQLNinja เป็นทางเลือกที่รันด้วยเช่นกัน.

คุณสมบัติ

- สนับสนุนอย่างเต็มที่สำหรับ MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB และ Informix ระบบการจัดการฐานข้อมูล.

- การสนับสนุนอย่างเต็มรูปแบบสำหรับเทคนิคการฉีด SQL หกประการ ได้แก่ blind-based blind, blind-based blind, error-based, UNION query-based querys แบบเรียงซ้อนและ out-of-band.

โครงการ Android Open Pwn (AOPP)

ตัวแปรการแฮ็คของ Android Open Source Project (AOSP) ซึ่งเป็นความคิดริเริ่มที่เปิดตัวเพื่อเป็นแนวทางในการพัฒนาแพลตฟอร์มมือถือ Android มันถูกใช้เป็นฐานโดยทุกคนที่ต้องการสร้างหรือปรับแต่ง ROM Android (โดยพื้นฐานแล้วเป็นรุ่นที่กำหนดเองของระบบปฏิบัติการ Android) AOPP เปิดใช้งานการพัฒนาของ Pwnix ซึ่งเป็น ROM Android ตัวแรกที่ถูกสร้างขึ้นมาโดยเฉพาะสำหรับการแฮ็คเครือข่ายและการทดสอบ เป็นเครื่องมือฟรีที่มีน้ำหนักเบาที่ช่วยให้แฮกเกอร์สามารถเข้าถึงได้อย่างรวดเร็วจาก Android Front-End ซอฟต์แวร์ดังกล่าวสร้างขึ้นบน DEBIAN และประกอบด้วยเครื่องมือการทดสอบทั่วไปจำนวนมากรวมถึง Netcat, Wireshark, Kismet, Cryptcat และอื่น ๆ AOPP ช่วยให้นักพัฒนาสามารถสร้างแพลตฟอร์มการทดสอบการเจาะมือถือของตนเอง: โทรศัพท์หรือแท็บเล็ต Pwn ที่กำหนดเอง.

คุณสมบัติ

- การค้นพบบลูทู ธ และเรียลไทม์แบบไร้สาย

- โฮสต์สภาพแวดล้อม Kali Linux (Rolling Edition) ล่าสุด

- การควบคุมการอนุญาตอย่างละเอียดสำหรับแอพและบริการ Android ทั้งหมด

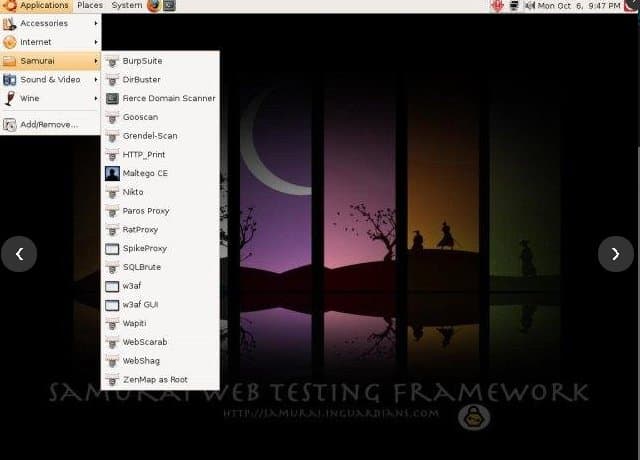

Samurai Web Testing Framework

Samurai Web Testing Framework เป็นเครื่องเสมือนได้รับการสนับสนุนบน VirtualBox และ VMWare ที่ได้รับการกำหนดค่าล่วงหน้าให้ทำงานเป็นสภาพแวดล้อมในการทดสอบเว็บ ชุดนี้ประกอบด้วยเครื่องมือลาดตระเวนเช่น Fierce domain Scanner และ Maltego เครื่องมือการทำแผนที่รวมถึง WebScarab และ ratproxy W3af และเรอเป็นเครื่องมือของทางเลือกสำหรับการค้นพบ สำหรับการเอารัดเอาเปรียบนั้นจะรวมถึงขั้นตอนสุดท้าย BeEF และ AJAXShell นักวิจารณ์คนหนึ่งเขียน:“ ทรงพลังมากและปลอดจากเรื่องไร้สาระเชิงพาณิชย์ตามปกติที่เกี่ยวข้องกับซอฟต์แวร์ที่คล้ายกัน”

คุณสมบัติ

- VM มีวิกิที่กำหนดค่าไว้ล่วงหน้าตั้งค่าให้เป็นแหล่งเก็บข้อมูลส่วนกลางในระหว่างที่ถูกคุมขังของคุณ

ชุดเครื่องมือ Social-Engineer (SET)

ออกแบบมาเพื่อทำการโจมตีขั้นสูงต่อองค์ประกอบของมนุษย์มันมีจำนวนของเวกเตอร์การโจมตีที่กำหนดเองที่ช่วยให้คุณทำการโจมตีที่เชื่อถือได้อย่างรวดเร็ว วัตถุประสงค์หลักของมันคือการทำให้เป็นอัตโนมัติและปรับปรุงการโจมตีทางวิศวกรรมทางสังคมที่เกิดขึ้นทุกวัน เครื่องมือสามารถสร้างเว็บไซต์ที่เป็นอันตรายส่งอีเมลพร้อมไฟล์อันตรายเช่น payload สร้างและส่ง SMS และสร้าง QRCode ไปยัง URL เฉพาะ.

เดฟเคนเนดี้ผู้สร้างกล่าวว่า“ ในฐานะที่เป็นคู่ปรับจำลองให้กับ บริษัท ต่างๆในฐานะผู้ทดสอบปากกาเราพยายามที่จะใช้งานซอฟต์แวร์ล่าสุดที่ยิ่งใหญ่ที่สุด แต่ตอนนี้เมื่อฉันทำการทดสอบปากกาฉันจะไม่เรียกใช้ช่องโหว่อีกต่อไป เทคนิคที่สร้างขึ้นภายในชุดเครื่องมือทางวิศวกรรมสังคมไม่ได้ใช้ประโยชน์จากการหาประโยชน์ พวกเขาใช้วิธีการที่ถูกต้องตามกฎหมายที่ Java ใช้งาน, วิธีที่ถูกต้องตามกฎหมายที่อีเมลทำงานเพื่อโจมตีเหยื่อ” Kennedy อ้างว่ามีการดาวน์โหลดซอฟต์แวร์หนึ่งล้านครั้งทุกครั้งที่มีการเปิดตัวเวอร์ชั่นใหม่.

เมื่อคุณติดตั้งแล้วให้ไปที่ TrustedSec เพื่อขอความช่วยเหลือในการใช้งาน.

คุณสมบัติ

- ในขณะที่เครื่องมือใช้งานง่าย แต่เป็นเพียงบรรทัดคำสั่งเท่านั้น

- สอดคล้องกับ PenTesters Framework (PTF) ซึ่งเป็นสคริปต์ Python ที่ออกแบบมาสำหรับการแจกแจงแบบ Debian / Ubuntu / ArchLinux เพื่อสร้างการกระจายที่คุ้นเคยสำหรับการทดสอบ

- Github ให้บทเรียนมากมายสำหรับการทำงานกับ SET

nmap

Network Mapper ได้รับรอบตั้งแต่ 90s ไม่ได้เป็นการ จำกัด การทดสอบอย่างเข้มงวด แต่เป็นเครื่องมือค้นพบเครือข่ายที่ยอดเยี่ยมและเครื่องมือตรวจสอบความปลอดภัยสำหรับแฮกเกอร์ที่มีจริยธรรมเพื่อสำรวจเป้าหมายของพวกเขา Nmap จัดทำแผนที่ที่ครอบคลุมของเครือข่ายเป้าหมาย สำหรับการสแกนแต่ละพอร์ตคุณสามารถดูว่าระบบปฏิบัติการกำลังทำงานอยู่บริการใดและรุ่นใดของบริการนั้นใช้ไฟร์วอลล์ใดเป็นต้นคุณสมบัติเหล่านี้สามารถขยายได้โดยสคริปต์ที่ให้บริการตรวจจับขั้นสูงเพิ่มเติม คุณสามารถดูรายการสคริปต์ Nmap ทั้งหมดได้ที่นี่และคำแนะนำของเราเกี่ยวกับ Nmap ที่นี่.

คุณสมบัติ

- รองรับเทคนิคขั้นสูงมากมายสำหรับการทำแผนที่เครือข่ายที่เต็มไปด้วยตัวกรอง IP ไฟร์วอลล์เราเตอร์และอุปสรรคอื่น ๆ.

- รองรับระบบปฏิบัติการส่วนใหญ่รวมถึง Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga และอื่น ๆ.

- มีทั้งบรรทัดคำสั่งดั้งเดิมและกราฟิก (GUI)

- มีเอกสารและรองรับที่ดี NMap แนะนำให้ผู้ใช้ทุกคนสมัครสมาชิกรายการประกาศ nmap-แฮกเกอร์ที่มีปริมาณการใช้งานต่ำ คุณสามารถค้นหา Nmap บน Facebook และ Twitter.

- Nmap ได้รับรางวัลมากมายรวมถึง“ ผลิตภัณฑ์รักษาความปลอดภัยข้อมูลแห่งปี” โดย Linux Journal, Info World และ Codetalker Digest.

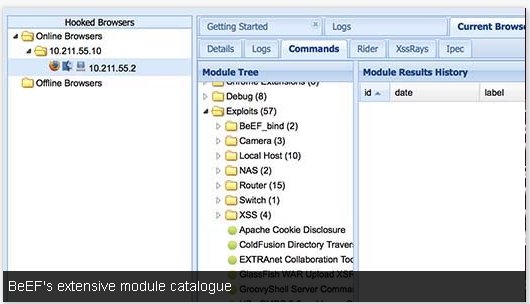

BeFF

Browser Exploitation Framework เป็นเครื่องมือทดสอบการรุกที่เป็นเอกลักษณ์ที่มุ่งเน้นไปที่เว็บเบราว์เซอร์ (ตรงข้ามกับ OS หรือแอปพลิเคชัน) มันใช้เวกเตอร์การโจมตีฝั่งไคลเอ็นต์เพื่อประเมินความเสี่ยงของช่องเปิดที่หนึ่งในระบบเบราว์เซอร์ซึ่งตรงข้ามกับขอบเขตเครือข่ายที่ได้รับการป้องกันและระบบไคลเอนต์ อะไรคือ“ hook” เว็บเบราว์เซอร์อย่างน้อยหนึ่งรายการและใช้เป็น beachheads สำหรับเรียกใช้โมดูลคำสั่งโดยตรงและการโจมตีระบบจากภายในบริบทเบราว์เซอร์เพิ่มเติม เมื่อเบราว์เซอร์ของเหยื่อถูกติดตั้งแล้วคำสั่งจำนวนหนึ่งสามารถดำเนินการได้เช่น รับโดเมนที่เยี่ยมชมรับ URL ที่เยี่ยมชมรับคุกกี้ทั้งหมดเว็บแคมหรือหยิบที่อยู่ติดต่อของ Google คำสั่งเว็บแคมแสดงกล่องโต้ตอบ“ อนุญาตเว็บแคม?” ของ Adobe Flash ให้กับผู้ใช้และหลังจากที่ยืนยันแล้วซอฟต์แวร์จะเริ่มส่งรูปภาพของหน้าจอผู้ใช้ของคุณ

คุณสมบัติ

- สร้างขึ้นใน Kali Linux

- GUI ที่ใช้งานง่าย

- ฐานความรู้ที่ดี

- การเลือกโมดูลที่หลากหลายตั้งแต่วิศวกรรมสังคมจนถึงการขุดอุโมงค์จากการค้นพบเครือข่ายไปจนถึงการรวบรวมข้อมูล

- ให้คุณรวมโมดูล Metasploit โดยตรงในแผนผังโมดูลคำสั่ง BeEF

- คำอธิบายที่ตรงไปตรงมาเกี่ยวกับวิธีสร้างโมดูลของคุณเอง

Dradi

เฟรมเวิร์กโอเพ่นซอร์สและเครื่องมือการรายงานเพื่อเปิดใช้งานการแบ่งปันข้อมูลและการทำงานร่วมกันอย่างมีประสิทธิภาพระหว่างผู้เข้าร่วมในการทดสอบปากกา มันมีที่เก็บข้อมูลส่วนกลางเพื่อจัดการโครงการเพนติงของคุณและติดตามว่าคุณอยู่ที่ไหนในกระบวนการ.

คุณสมบัติ

- แพลตฟอร์มอิสระ

- รวมเอาท์พุทของเครื่องมือต่าง ๆ และสร้างรายงาน

- เชื่อมต่อกับ 19 เครื่องมือที่แตกต่างกันรวมถึง Burp, Nessus, Nmap, Qualys; หรือสร้างตัวเชื่อมต่อของคุณเอง

- ฟอรัมชุมชน

ฟรีแหล่งการเรียนรู้แบบเพนติง

PicoCTF (ระดับมัธยม) – การแข่งขันแฮ็คที่ใหญ่ที่สุดในโลกที่มีการแฮ็กความท้าทายที่นักเรียนสามารถสำรวจคนเดียวหรือเป็นทีม.

Veronis (ระดับเริ่มต้น) – คู่มือแนะนำส่วนที่เจ็ดเกี่ยวกับการแฮ็กข้อมูลอย่างมีจริยธรรมสำหรับผู้เริ่มต้นอย่างสมบูรณ์ครอบคลุมศิลปะแห่งการประเมินความเสี่ยงไปจนถึงการใช้ประโยชน์ขั้นพื้นฐาน.

บทแนะนำ (เริ่มต้น) – คู่มือเริ่มต้นใช้งานอย่างย่อสำหรับแนวคิดหลักเช่น ความแตกต่างระหว่างการแฮ็กตามหลักจริยธรรมกับการทดสอบการเจาะ คุณสามารถดาวน์โหลดบทช่วยสอนเป็น PDF.

คุรุ PenTest (ระดับกลาง) – นี่เป็นงานที่อยู่ระหว่างดำเนินการโดยเริ่มจากพื้นฐานเครือข่าย บทความมีรายละเอียดมากและนำเสนอได้ดีกับภาพและภาพประกอบ ไซต์การเรียนรู้นี้สามารถช่วยให้คุณพัฒนาความรู้ด้านเทคนิคของคุณอย่างต่อเนื่องในกลุ่มก้อนกัดขนาดปกติ.

Cybrary (ขั้นสูง) – ทรัพยากรที่ยอดเยี่ยมซึ่งมีวิดีโอฟรีที่นำเสนอได้ดี ตัวอย่างเช่นหลักสูตรการทดสอบการรุกขั้นสูงครอบคลุม“ วิธีการโจมตีจากเว็บโดยใช้การเขียนสคริปต์ข้ามไซต์การโจมตีการฉีด SQL การรวมไฟล์จากระยะไกลและในพื้นที่รวมถึงวิธีการทำความเข้าใจกับผู้พิทักษ์เครือข่าย” เพื่อคาดหวังโมดูลรวมถึง Linux, การเขียนโปรแกรม, Metasploit, การรวบรวมข้อมูล, การหาประโยชน์, การจับภาพการจราจร, รหัสผ่านและการสแกน การทดสอบและการรับรองจะต้องชำระ.

เว็บแพะ (ระดับกลาง) – เว็บแอปพลิเคชัน J2EE ที่ไม่ปลอดภัยซึ่งดูแลโดย OWASP ที่ออกแบบมาเพื่อสอนบทเรียนความปลอดภัยของเว็บแอปพลิเคชัน ในแต่ละบทเรียนผู้ใช้จะต้องแสดงให้เห็นถึงความเข้าใจในปัญหาด้านความปลอดภัยโดยการใช้ประโยชน์จากช่องโหว่ที่แท้จริงในแอปพลิเคชัน WebGoat ตัวอย่างเช่นในหนึ่งในบทเรียนที่ผู้ใช้ต้องใช้การฉีด SQL เพื่อขโมยหมายเลขบัตรเครดิตปลอม นักพัฒนาเรียก WebGoat แพลตฟอร์มการสอนและแฮ็ค.

เปิดโครงการความปลอดภัยของแอพลิเคชันเว็บ (OWASP)) – ชุมชนเปิดที่ทุ่มเทเพื่อให้องค์กรต่างๆสามารถพัฒนาซื้อและดูแลแอปพลิเคชันที่เชื่อถือได้ เก็บสำเนาคู่มือการทดสอบแอปพลิเคชันเว็บไว้เคียงข้างคุณ มันมีส่วนในการทดสอบการเจาะ.

ด้านเบาของ Pentesting

Pentesters เป็นสมาชิกของกลุ่มที่มักเรียกว่าแฮกเกอร์หมวกขาว สำหรับผู้ชายที่อยู่บนถนนนั้นมีบางสิ่งที่บ้าคลั่งเลวร้ายและอันตรายเกี่ยวกับพวกเขา แต่ก็มีบางสิ่งที่ดึงดูดใจอย่างชัดเจน ความชอบของฮอลลีวูดในการวาดภาพการแฮ็กในฐานะอาชีพที่มีเสน่ห์มากกว่านั้นไม่ได้ช่วยอะไรเช่น อัลกอริทึม, เกมสงคราม, Black Hat, The Matrix, และ Hacker การลบออกเป็นสิ่งที่ไม่ควรพลาดบนพื้นฐานของเรื่องราวการลักลอบใช้คอมพิวเตอร์เควินมิทนิคเควิน.

อ่านประวัติบางอย่าง (ไม่เคารพ) เกี่ยวกับการคุมขังโดยตรงจากปากของแฮ็กเกอร์หมวกสีขาวที่นี่ และสำหรับข้อมูลเชิงลึกเพิ่มเติมเกี่ยวกับชีวิตของผู้ทดสอบปากกาให้อ่านไดอารี่ของ David Beesley.

ไปที่ไหนต่อไป?

แหล่งที่มาสุดยอดของเครื่องมือและทรัพยากรสำหรับการทดสอบที่ไม่ต้องเสียค่าใช้จ่ายจะต้องเป็น GitHub อย่างไรก็ตามความมั่งคั่งของข้อมูลที่มีอยู่อาจเป็นบิตสำหรับผู้เริ่มต้น ก่อนอื่นให้ลองใช้ห้องปฏิบัติการทดสอบการเจาะออนไลน์และความท้าทายที่คุณสามารถฝึกทักษะการทดสอบได้:

- Aman Hardikar (มีลิงค์ตายสองสามที่นี่ แต่ก็มีบางลิงค์ที่ดีเช่นกัน)

- ตรวจสอบ Marx

- แฮ็คไซต์นี้

- แฮ็คกล่อง

- PenTesterLabs

คุณสามารถอ่านเพิ่มเติมเกี่ยวกับเครื่องมือความปลอดภัยฟรีอื่น ๆ สำหรับกล่องเครื่องมือแฮ็คที่มีจริยธรรมได้ที่นี่.

แฮ็ค (จริยธรรม) แฮ็คกับเครื่องมือทดสอบฟรีของเรา!

“ การแฮ็กตามหลักจริยธรรม” โดย Snnysrma ได้รับอนุญาตภายใต้ CC BY 2.0