HIDS หรือระบบตรวจจับการบุกรุกโฮสต์คืออะไร?

HIDS เป็นตัวย่อสำหรับระบบตรวจจับการบุกรุกโฮสต์ จะตรวจสอบคอมพิวเตอร์ / เครือข่ายที่ติดตั้งไว้เพื่อค้นหาการบุกรุกและการใช้งานในทางที่ผิด หากพบว่ามันจะเข้าสู่กิจกรรมและแจ้งให้ผู้ดูแลระบบ.

HIDS นั้นคล้ายคลึงกับการใช้กล้องรักษาความปลอดภัยอัจฉริยะในบ้านของคุณ หากผู้บุกรุกเข้ามาในบ้านของคุณกล้องจะเริ่มบันทึกและส่งการแจ้งเตือนไปยังอุปกรณ์มือถือของคุณ.

นี่คือรายการของเรา หกเครื่องมือ HIDS ที่ดีที่สุด:

- ผู้จัดการเหตุการณ์ความปลอดภัยของ SolarWinds (ทดลองใช้ฟรี) HIDS ที่ยอดเยี่ยมพร้อมการรายงานที่ครอบคลุมสำหรับการปฏิบัติตามมาตรฐานความปลอดภัยของข้อมูล ทำงานบนเซิร์ฟเวอร์ Windows แต่ยังรวบรวมข้อมูลจากระบบ Linux และ Unix.

- Papertrail (แผนฟรี) ตัวรวบรวมบันทึกบนระบบคลาวด์จาก SolarWinds ทั้งในเวอร์ชันฟรีและจ่ายเงิน.

- เครื่องมือวิเคราะห์บันทึกเหตุการณ์ ManageEngine (ทดลองใช้ฟรี) เครื่องมือนี้ตรวจสอบข้อมูลล็อกไฟล์จาก Windows Server หรือ Linux และเพิ่มข้อมูลการคุกคามจากแหล่งอื่น.

- OSSEC ตัวประมวลผลล็อกไฟล์ฟรีที่ใช้ทั้งกลยุทธ์การตรวจจับโฮสต์และเครือข่าย ติดตั้งบน Windows, Linux, Unix และ Mac OS.

- เซแกน ฟรีระบบตรวจจับการบุกรุกบนโฮสต์ที่ใช้ทั้งกลยุทธ์ลายเซ็นและความผิดปกติ สามารถทำงานบน Linux, Unix และ Mac OS.

- Splunk ฟรีระบบตรวจจับการบุกรุกบนโฮสต์ด้วยรุ่นที่ต้องชำระเงินซึ่งรวมถึงวิธีการตามเครือข่ายเช่นกัน ติดตั้งบน Windows, Linux และ Mac OS และเจ้ายังเป็นรุ่น Cloud-Based.

การตรวจจับการบุกรุกได้กลายเป็นวิธีการป้องกันที่สำคัญสำหรับเครือข่ายเพื่อต่อสู้กับจุดอ่อนด้านความปลอดภัยในระบบใด ๆ ที่มีองค์ประกอบของมนุษย์ ไม่ว่านโยบายการเข้าถึงของผู้ใช้ของคุณจะแข็งแกร่งเพียงใดแฮกเกอร์สามารถหลบเลี่ยงได้โดยการหลอกให้พนักงานเปิดเผยข้อมูลการเข้าถึง.

แฮกเกอร์ที่เข้าถึงสามารถครอบครองระบบขององค์กรมานานหลายปีโดยไม่ถูกตรวจจับ การโจมตีประเภทนี้เรียกว่า ภัยคุกคามถาวรขั้นสูง (APT) IDS มุ่งมั่นที่จะรูท APT.

เครื่องมือ HIDS มุ่งเน้นไปที่การตรวจสอบไฟล์บันทึก แอปพลิเคชั่นส่วนใหญ่สร้างข้อความบันทึกและจัดเก็บข้อมูลเหล่านี้ลงในไฟล์ช่วยให้คุณสามารถค้นหาข้อมูลได้ตลอดเวลาและบ่งชี้ถึงการบุกรุก ปัญหาใหญ่อย่างหนึ่งของการรวบรวมทุกข้อความในระบบของคุณคือคุณจะต้องจบด้วย ข้อมูลจำนวนมาก. การจัดเก็บข้อความบันทึกในลักษณะที่สั่งซื้อจะช่วยให้คุณระบุไฟล์ที่ถูกต้องเพื่อรับข้อมูลตามแอปพลิเคชันและวันที่ ดังนั้นขั้นตอนแรกในการที่จะสามารถ รับข้อมูลที่มีความหมายจากระบบการบันทึกของคุณ คือการจัดระเบียบชื่อไฟล์และโครงสร้างไดเรกทอรีของเซิร์ฟเวอร์ไฟล์บันทึกของคุณ.

ขั้นตอนต่อไปในการใช้ HIDS คือการตรวจจับอัตโนมัติ HIDS จะค้นหาข้อความบันทึกสำหรับ เหตุการณ์เฉพาะ ดูเหมือนว่าพวกเขาอาจบันทึกกิจกรรมที่เป็นอันตราย นี่คือแกนหลักของเครื่องมือ HIDS และวิธีการตรวจสอบที่ระบุว่าระเบียนใดที่จะดึงข้อมูลถูกตั้งค่าโดย นโยบาย และ ฐานกฎ.

HIDS จำนวนมากอนุญาตให้คุณ เขียนกฎการสร้างการแจ้งเตือนของคุณเอง. อย่างไรก็ตามสิ่งที่คุณกำลังมองหาเมื่อคุณเลือกระบบรักษาความปลอดภัยคือชุดของกฎที่เขียนไว้ล่วงหน้าซึ่งรวมความเชี่ยวชาญของผู้เชี่ยวชาญด้านความปลอดภัยที่เขียนซอฟต์แวร์.

HIDS ดีพอ ๆ กับนโยบายที่ให้ไว้ คุณไม่สามารถคาดหวังได้ว่าจะต้องคอยติดตามเวกเตอร์การโจมตีล่าสุดทั้งหมดในขณะที่ยังทุ่มเทเวลาให้กับงานประจำวันของงานของคุณและยังไม่มีประเด็นใดที่จะพยายามรู้ทุกอย่างถ้าคุณทำได้ ความชำนาญ จัดหาให้โดยเป็นเครื่องมือ HIDS.

ความสำคัญของไฟล์บันทึก

ปริมาณของข้อความบันทึกและข้อความเหตุการณ์สามารถครอบงำได้และเป็นที่ดึงดูดเพียงละเว้นพวกเขา อย่างไรก็ตามความเสี่ยงในการถูกดำเนินคดีเกิดจากการเปิดเผยข้อมูลหรือความเสียหายที่อาจเกิดขึ้นกับธุรกิจได้ การสูญเสียข้อมูล หมายความว่าการไม่ปกป้องข้อมูลสามารถทำลายธุรกิจของคุณได้.

ปัญหาด้านความปลอดภัยและการป้องกันข้อมูลได้กลายเป็น รวมเข้ากับความต้องการของสัญญา และมีมาตรฐานมากมายที่อุตสาหกรรมต่างๆปฏิบัติตามเพื่อสร้างความมั่นใจให้กับผู้มีส่วนได้ส่วนเสียและทำให้ธุรกิจมีความปลอดภัย การปฏิบัติตามมาตรฐานความสมบูรณ์ของข้อมูลรวมถึงข้อกำหนดสำหรับการบำรุงรักษาไฟล์บันทึก.

คุณต้องเก็บไฟล์บันทึกเป็นเวลาหลายปีขึ้นอยู่กับ บริษัท ของคุณที่ใช้มาตรฐาน ดังนั้นการจัดการไฟล์บันทึกจึงเป็นความต้องการทางธุรกิจที่สำคัญ ในขณะที่คุณกำลังตั้งค่าเซิร์ฟเวอร์บันทึกคุณอาจเช่นกัน รวมมาตรการความปลอดภัยเข้าด้วยกัน, และนั่นคือสิ่งที่ HIDS ทำ.

ความปลอดภัยของไฟล์บันทึก

การบำรุงรักษาความสมบูรณ์ของไฟล์บันทึกคือ ส่วนสำคัญของ HIDS. ข้อความเหตุการณ์สามารถระบุการบุกรุกได้ดังนั้นไฟล์บันทึกจึงเป็นเป้าหมายของแฮ็กเกอร์ ผู้บุกรุกสามารถปกปิดเพลงของเขาได้โดยจัดการไฟล์บันทึกเพื่อลบบันทึกที่มีการกล่าวหา ดังนั้น, เซิร์ฟเวอร์บันทึกที่สำรองไฟล์บันทึกและตรวจสอบการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต เป็นสิ่งสำคัญสำหรับการปฏิบัติตามมาตรฐานความปลอดภัยของข้อมูล.

ระบบ HIDS ไม่สามารถปกป้องทรัพยากรในระบบของคุณได้อย่างมีประสิทธิภาพหากข้อมูลแหล่งที่มาถูกบุกรุก การป้องกันไฟล์บันทึกยังรวมถึงระบบการตรวจสอบความถูกต้องของเครือข่ายของคุณ ไม่มีระบบป้องกันอัตโนมัติของไฟล์บันทึกจะสามารถแยกความแตกต่างระหว่างการเข้าถึงไฟล์บันทึกที่ได้รับอนุญาตและไม่ได้รับอนุญาตโดยไม่ต้องตรวจสอบความปลอดภัยของการอนุญาตของผู้ใช้.

HIDS vs NIDS

ระบบตรวจจับการบุกรุกบนโฮสต์ไม่ได้เป็นเพียงวิธีการป้องกันการบุกรุกเท่านั้น ระบบตรวจจับการบุกรุกแบ่งออกเป็นสองประเภท HIDS เป็นหนึ่งในภาคเหล่านั้นส่วนอีกอันคือระบบตรวจจับการบุกรุกบนเครือข่าย.

ทั้ง HIDS และ NIDS ตรวจสอบข้อความของระบบ จำนวนนี้เป็นทั้งการดูที่ข้อความบันทึกและเหตุการณ์ อย่างไรก็ตาม, NIDS ตรวจสอบข้อมูลแพ็กเก็ตด้วย เมื่อมันผ่านไปตามเครือข่าย กฎของหัวแม่มือที่แยกความรับผิดชอบของการตรวจจับการบุกรุกระหว่างสองวิธีนี้คือ NIDS รวบรวมข้อมูลสดสำหรับการตรวจจับและ HIDS ตรวจสอบบันทึกในไฟล์.

ข้อดีของ NIDS คือสามารถตอบสนองได้เร็วกว่า HIDS ทันทีที่มีเหตุการณ์ที่น่าสงสัยเกิดขึ้นบนเครือข่าย NIDS ควรตรวจจับและแจ้งเตือน อย่างไรก็ตามแฮกเกอร์ลับ ๆ ล่อๆและปรับวิธีการอย่างต่อเนื่องเพื่อหลบเลี่ยงการตรวจจับ. บางรูปแบบของกิจกรรมจะปรากฏเป็นอันตรายเมื่อพิจารณาในบริบทที่กว้างขึ้นเท่านั้น.

ไม่ว่าจะเป็นการดีกว่าที่จะได้รับ HIDS หรือ NIDS ไม่ใช่ปัญหาใหญ่เพราะคุณต้องการทั้งคู่.

แอ็ตทริบิวต์ Key HIDS

โดยการวิเคราะห์ข้อมูลประวัติเกี่ยวกับกิจกรรม HIDS สามารถสังเกตเห็นรูปแบบของกิจกรรมที่เกิดขึ้นเมื่อเวลาผ่านไป อย่างไรก็ตามแม้ในเครือข่ายขนาดกลาง, ปริมาณของบันทึกข้อมูลที่สร้างขึ้นในแต่ละวันอาจมีขนาดใหญ่มาก, ดังนั้นการเลือกเครื่องมือคัดแยกและค้นหาที่มีประสิทธิภาพจึงเป็นสิ่งสำคัญ.

HIDS ของคุณจะไม่คุ้มค่าหากใช้ช้าเกินไป จำไว้ บันทึกใหม่จะสะสมอย่างต่อเนื่อง, ดังนั้น HIDS ที่รวดเร็วมักจะดีกว่าเครื่องมือที่มีการนำเสนอเป็นอย่างดี ผู้ดูแลระบบอัจฉริยะต้องการประนีประนอมในการนำเสนอเพื่อให้ได้ความเร็ว อย่างไรก็ตามเครื่องมือ HIDS ที่รวดเร็วและนำเสนออย่างดีนั้นเป็นข้อเสนอที่ดีที่สุดสำหรับทุกคน.

HIDS และ SIEM

คุณจะพบ SIEM คำมากเมื่อคุณตรวจสอบระบบรักษาความปลอดภัยเครือข่าย ตัวย่อนี้หมายถึง ข้อมูลความปลอดภัยและการจัดการเหตุการณ์. นี่คือคำศัพท์ประกอบที่พัฒนาโดยการรวม การจัดการข้อมูลความปลอดภัย (ซิม) และ การจัดการเหตุการณ์ด้านความปลอดภัย (SEM) การจัดการข้อมูลความปลอดภัยตรวจสอบล็อกไฟล์และดังนั้นจึงเหมือนกับ HIDS การจัดการเหตุการณ์การรักษาความปลอดภัยตรวจสอบข้อมูลสดทำให้เทียบเท่ากับ NIDS หากคุณใช้ระบบตรวจจับการบุกรุกแบบไฮบริดคุณจะได้สร้าง SIEM.

ระบบป้องกันการบุกรุก

ในฐานะที่เป็นระบบตรวจจับการบุกรุก HIDS เป็นองค์ประกอบที่สำคัญของการป้องกันเครือข่าย อย่างไรก็ตามมันไม่ได้มีฟังก์ชั่นทั้งหมดที่คุณต้องการเพื่อปกป้องข้อมูลของ บริษัท ของคุณจากการโจรกรรมหรือความเสียหาย คุณก็ต้องสามารถที่จะ ดำเนินการกับข้อมูลที่ IDS จัดหาให้.

การแก้ไขภัยคุกคามสามารถทำได้ด้วยตนเอง คุณอาจมีเครื่องมือการจัดการเครือข่ายตามที่คุณต้องการซึ่งจะช่วยคุณในการปิดกั้นผู้บุกรุก อย่างไรก็ตามการเชื่อมโยงการตรวจจับและการแก้ไขเข้าด้วยกันสร้าง ระบบป้องกันการบุกรุก (IPS).

ทั้งกลยุทธ์การตรวจจับการบุกรุกและการป้องกันการบุกรุกทำงานบนสมมติฐานที่ว่าไม่มีไฟร์วอลล์หรือระบบป้องกันไวรัสที่ผิดพลาด IDS เป็นด่านที่สองของการป้องกันและผู้เชี่ยวชาญด้านความปลอดภัยด้านไอทีหลายคนเตือนว่า ไม่มีใครควรพึ่งพากลยุทธ์ในการปกป้องเครือข่ายในขอบเขตของมัน เพราะระบบรักษาความปลอดภัยสามารถถูกทำลายได้โดยความผิดพลาดของผู้ใช้หรือกิจกรรมของพนักงานที่เป็นอันตราย.

“ ระบบป้องกันการบุกรุก” เป็นชื่อเรียกผิดเพราะ IPS ปิดการรักษาความปลอดภัยเมื่อตรวจพบมากกว่าที่จะสร้างระบบเพื่อป้องกันการบุกรุกที่อาจเกิดขึ้นได้ตั้งแต่แรก.

การป้องกันภัยคุกคามขั้นสูง

คำอื่นที่คุณอาจเห็นเมื่อกล่าวถึงการคุกคามที่มีอยู่ขั้นสูงคือ ATP สิ่งนี้หมายถึงการป้องกันภัยคุกคามขั้นสูง ในรูปแบบพื้นฐานระบบ ATP นั้นเหมือนกับ IDS อย่างไรก็ตามผู้ให้บริการ ATP บางรายได้เน้นความฉลาดขู่ว่าจะเป็นลักษณะเฉพาะของระบบ. หน่วยสืบราชการลับภัยคุกคามก็เป็นส่วนหนึ่งของคำนิยามของ IDS และระบบ SIEM.

ใน HIDS ข้อมูลการคุกคามจะขึ้นอยู่กับฐานกฎของคำค้นหาข้อมูลและการทดสอบระบบที่ระบุกิจกรรมที่เป็นอันตราย สิ่งนี้สามารถให้ในรูปแบบของการตรวจสอบรหัสหรือกฎที่ปรับได้ตั้งเป็นนโยบาย นอกจากนี้ยังสามารถกำหนดสูตรความเสี่ยงภัยคุกคามภายใน IDS ผ่านทาง AI อย่างไรก็ตามกลยุทธ์การกำหนดนโยบายของระบบอัตโนมัตินั้นสามารถครอบคลุมได้อย่างเดียวเนื่องจากการอนุมานกฎที่มีสายอย่างหนักในการสร้าง.

ผู้ให้บริการ ATP เน้นบริการการรับรู้ภัยคุกคามกลางของพวกเขาเป็นคุณสมบัติที่กำหนด บริการเหล่านี้มีให้ทั้งแบบสมัครสมาชิกเพิ่มเติมกับซอฟต์แวร์ ATP หรือรวมอยู่ในราคาซื้อ นี่คือ องค์ประกอบการเปิดเผยข้อมูลที่ช่วยให้ผู้ให้บริการซอฟต์แวร์ ATP แจกจ่ายนโยบายใหม่และกฎการตรวจจับ ตามการระบุที่ประสบความสำเร็จของการโจมตีเวกเตอร์ใหม่โดยองค์กรอื่น ๆ ผู้ให้บริการ HIDS บางรายรวมบริการนี้และ HIDS บางแห่งได้รับการสนับสนุนโดยชุมชนผู้ใช้ที่ใช้นโยบายการตรวจจับใหม่ อย่างไรก็ตามผู้ให้บริการ HIDS ไม่แข็งแกร่งเท่าองค์ประกอบการกระจายข้อมูลภัยคุกคามของบริการของตนในฐานะผู้ให้บริการ ATP.

วิธีการตรวจหา HIDS

ทั้ง HIDS และ NIDS สามารถแบ่งออกเป็นสองประเภทย่อยตามวิธีการตรวจจับของพวกเขา เหล่านี้คือ:

- การตรวจจับที่ผิดปกติ

- การตรวจจับลายเซ็น

ไม่มีการแมปโดยตรงระหว่าง NIDS และ HIDS สำหรับสองกลยุทธ์นี้ นั่นคือมันไม่สามารถพูดได้ว่า NIDS อาศัยมากกว่าหนึ่งในวิธีการเหล่านี้และ HIDS ทั้งหมดเกี่ยวกับวิธีการตรวจจับอื่น ๆ ทั้ง HIDS และ NIDS สามารถใช้กลยุทธ์การตรวจจับอย่างใดอย่างหนึ่งหรือทั้งสองอย่าง.

HIDS ที่ใช้กลยุทธ์ที่ใช้ลายเซ็นจะทำงานในลักษณะเดียวกับระบบป้องกันไวรัส; NIDS ที่ใช้ลายเซ็นจะทำงานเหมือนไฟร์วอลล์ นั่นคือวิธีที่ใช้ลายเซ็นจะค้นหารูปแบบในข้อมูล ไฟร์วอลล์จะค้นหาคำหลักประเภทแพ็คเก็ตและกิจกรรมโปรโตคอลในการรับส่งข้อมูลเครือข่ายขาเข้าและขาออกในขณะที่ NIDS ดำเนินการตรวจสอบปริมาณการใช้ข้อมูลที่เดินทางภายในเครือข่ายเดียวกัน โปรแกรมป้องกันไวรัสจะค้นหารูปแบบบิตหรือคำหลักเฉพาะในไฟล์โปรแกรมและ HIDS ทำเช่นเดียวกันสำหรับไฟล์บันทึก.

ความผิดปกติจะเป็นพฤติกรรมที่ไม่คาดคิดโดยผู้ใช้หรือกระบวนการ. ตัวอย่างนี้คือผู้ใช้รายเดียวกันเข้าสู่ระบบเครือข่ายจากลอสแองเจลิสฮ่องกงและลอนดอนในวันเดียวกัน อีกตัวอย่างหนึ่งก็คือหากโปรเซสเซอร์ของเซิร์ฟเวอร์เริ่มทำงานหนักในเวลา 2:00 น. ในตอนเช้า. HIDS ที่ใช้ความผิดปกติจะตรวจสอบไฟล์บันทึกเพื่อดูกิจกรรมที่ผิดปกติเหล่านี้; NIDS ที่มีความผิดปกติจะพยายามสังเกตความผิดปกติเหล่านี้เมื่อเกิดขึ้น.

เช่นเดียวกับทางเลือกระหว่าง HIDS และ NIDS การตัดสินใจว่าจะใช้การตรวจจับแบบอิงลายมือชื่อหรือ IDSs ที่มีความผิดปกตินั้นได้รับการแก้ไขโดยการเลือกใช้ทั้งคู่.

เครื่องมือ HIDS ที่แนะนำ

คุณสามารถ จำกัด การค้นหาระบบตรวจจับการบุกรุกบนโฮสต์ให้แคบลงโดยอ่านคำแนะนำของเรา รายการนี้แสดงให้เห็นถึงสิ่งที่ดีที่สุดของสายพันธุ์สำหรับแต่ละแง่มุมของ HIDS.

คุณจะพบว่า เครื่องมือฟรี ในรายการบางส่วนมีส่วนต่อประสานกับผู้ใช้ที่ไม่ดีนัก แต่ทำไว้ในรายการเพราะมีความเร็วในการประมวลผลข้อมูลที่รวดเร็วมาก คุณจะพบเครื่องมือในรายการที่มีขั้นตอนการจัดการไฟล์บันทึกทั่วไปและเขียนขึ้นโดยเฉพาะเพื่อให้เป็นที่รู้จัก มาตรฐานความปลอดภัยของข้อมูล. เครื่องมืออื่น ๆ นั้นมีความครอบคลุมและมอบทุกสิ่งที่คุณต้องการใน HIDS ทั้งในแบ็กเอนด์และอินเทอร์เฟซ.

1. SolarWinds Security Event Manager (ทดลองฟรี)

SolarWinds ได้สร้าง HIDS ที่มีความสามารถในการแก้ไขอัตโนมัติทำให้ระบบความปลอดภัยป้องกันการบุกรุก ผู้จัดการงานอีเว้นท์. เครื่องมือนี้มีรายงานการตรวจสอบการปฏิบัติตามกฎระเบียบเพื่อช่วยให้คุณสามารถติดตามได้ด้วย PCI DSS, SOX, HIPAA, ISO, NCUA, FISMA, FERPA, GLBA, NERC CIP, GPG13 และ DISA STIG.

คุณสมบัติการป้องกันไฟล์บันทึกที่สร้างขึ้นในยูทิลิตี้นี้รวมถึงการเข้ารหัสในการส่งผ่านและการจัดเก็บและการตรวจสอบการตรวจสอบโฟลเดอร์และไฟล์ คุณสามารถ ข้อความบันทึกการส่งต่อ และ สำรองหรือเก็บถาวรทั้งโฟลเดอร์และไฟล์. ดังนั้นคุณสมบัติการจัดการไฟล์บันทึกและความสมบูรณ์ของเครื่องมือนี้จึงยอดเยี่ยม.

เครื่องมือนี้จะตรวจสอบไฟล์บันทึกของคุณอย่างต่อเนื่องรวมถึงไฟล์ที่ยังเปิดอยู่สำหรับบันทึกใหม่ คุณไม่จำเป็นต้องออกข้อความค้นหาด้วยตนเองเพราะ Security Event Manager จะแจ้งเตือนโดยอัตโนมัติ เมื่อใดก็ตามที่ตรวจพบเงื่อนไขการเตือน นอกจากนี้ยังมีเครื่องมือการวิเคราะห์ภายในแพ็คเกจที่ให้คุณตรวจสอบความถูกต้องของข้อมูลด้วยตนเองและตรวจจับการบุกรุกด้วยสายตามนุษย์.

แม้ว่าซอฟต์แวร์นี้จะติดตั้งบน Windows Server เท่านั้น แต่จะรวบรวมข้อมูลบันทึกจากระบบปฏิบัติการอื่นรวมถึง Linux และ Unix คุณสามารถได้รับ ทดลองใช้ฟรี 30 วัน ของ SolarWinds Security Event Manager.

SolarWinds Security Event Manager ดาวน์โหลดทดลองใช้ฟรี 30 วัน

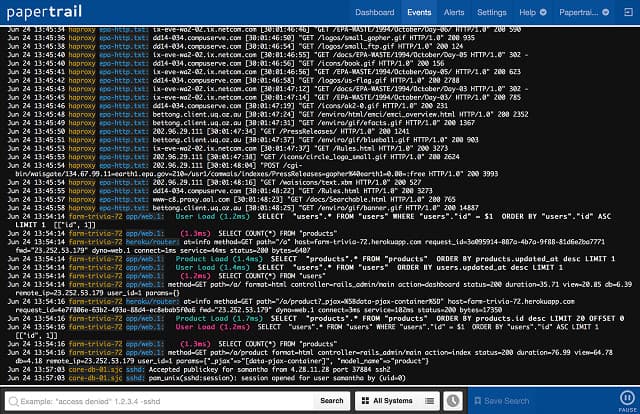

2. Papertrail (ฟรีแพลน)

SolarWinds ใช้งาน บริการการจัดการบันทึกบนคลาวด์เรียกว่า Papertrail. นี่คือ ตัวรวบรวมบันทึก ที่รวมศูนย์จัดเก็บไฟล์บันทึกของคุณ Papertrail สามารถจัดการได้ บันทึกเหตุการณ์ Windows, ข้อความ Syslog, ล็อกไฟล์เซิร์ฟเวอร์ Apache, ข้อความโปรแกรม Ruby on Rails, และการแจ้งเตือนเราเตอร์และไฟร์วอลล์ สามารถดูข้อความสดในแผงควบคุมระบบขณะเดินทางไปยังล็อกไฟล์ เช่นเดียวกับการจัดการไฟล์บันทึกเครื่องมือนี้รวมถึงยูทิลิตี้การสนับสนุนการวิเคราะห์.

ข้อมูลบันทึกถูกเข้ารหัสทั้งในระหว่างทางและระหว่างพักและการเข้าถึงไฟล์บันทึกจะได้รับการปกป้องโดยการตรวจสอบ ไฟล์ของคุณจะถูกเก็บไว้บนเซิร์ฟเวอร์ Papertrail และ SolarWinds ดูแลการสำรองและการเก็บถาวร, เพื่อให้คุณสามารถประหยัดเงินในการซื้อจัดการและบำรุงรักษาไฟล์เซิร์ฟเวอร์.

Papertrail มีพนักงาน ทั้งวิธีการตรวจจับที่ผิดปกติและใช้ลายเซ็น และคุณได้รับประโยชน์จากการอัปเดตนโยบายที่เรียนรู้จากภัยคุกคามที่มุ่งเป้าไปที่ลูกค้า Papertrail รายอื่น คุณยังสามารถรวบรวมกฎการตรวจจับของคุณเอง.

SolarWinds เสนอ Papertrail เกี่ยวกับการสมัครสมาชิกด้วยแผนต่างๆ, ต่ำสุดซึ่งฟรี.

SolarWinds Papertrail Log Aggregator สมัครฟรีที่นี่

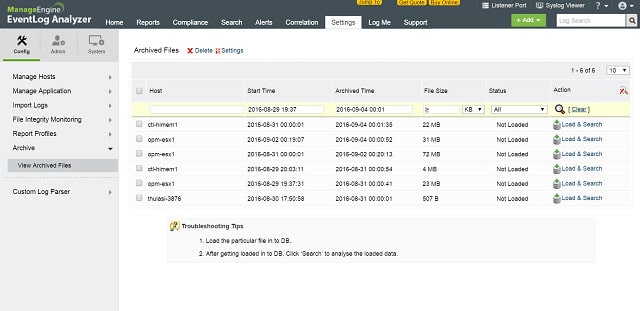

3. ManageEngine Event Log Analyzer (ทดลองใช้ฟรี)

เครื่องมือวิเคราะห์บันทึกเหตุการณ์ของ ManageEngine คือ ทั้ง HIDS และ NIDS. โมดูลการจัดการบันทึกรวบรวมและจัดเก็บ syslog และ SNMP ข้อความ ข้อมูลเมตาเกี่ยวกับแต่ละข้อความ Syslog จะถูกเก็บไว้ด้วย.

ล็อกไฟล์ได้รับการคุ้มครองโดยการบีบอัดและการเข้ารหัสและการเข้าถึงได้รับการป้องกันโดยการตรวจสอบ. การสำรองข้อมูลสามารถเรียกคืนโดยอัตโนมัติ เมื่อตัววิเคราะห์ตรวจพบไฟล์บันทึกการดัดแปลง.

แดชบอร์ดสามารถปรับแต่งได้และหน้าจอและคุณสมบัติที่แตกต่างกันสามารถจัดสรรให้กับกลุ่มผู้ใช้ที่แตกต่างกัน การรายงานรวมถึงการตรวจสอบการปฏิบัติตามกฎระเบียบสำหรับ PCI DSS, FISMA และ HIPAA คุณยังสามารถเปิดใช้งาน การแจ้งเตือนการปฏิบัติตามระบบ.

ตัววิเคราะห์บันทึกเหตุการณ์ทำงาน ของ windows หรือ ลินุกซ์ และสามารถทำงานร่วมกับเครื่องมือการจัดการโครงสร้างพื้นฐานของ ManageEngine รุ่นฟรี ของเครื่องมือนี้พร้อมใช้งานที่อนุญาตการบันทึกได้สูงสุด 5 รายการเท่านั้น คุณยังสามารถดาวน์โหลด ทดลองใช้ฟรี 30 วัน ของ รุ่นพรีเมี่ยม. สำหรับตัวเลือกการกำหนดราคาเพิ่มเติมที่คุณสามารถทำได้ ติดต่อทีมขายของพวกเขา.

ManageEngine Event Log Analyzer ดาวน์โหลดทดลองใช้ฟรี 30 วัน

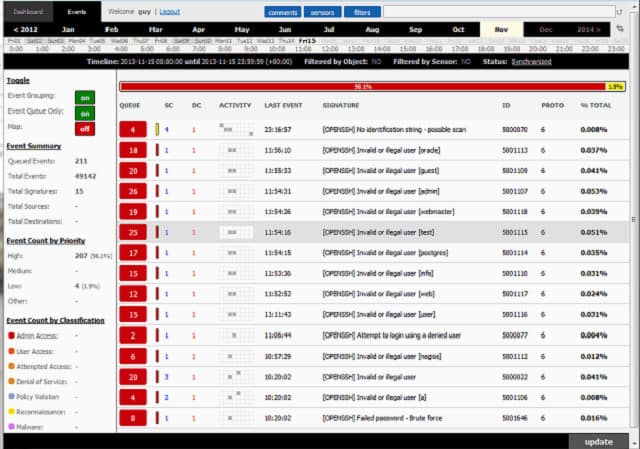

4. OSSEC

OSSEC คือ HIDS โอเพนซอร์สฟรี ผลิตโดย Trend Micro นอกจากนี้ยังมีคุณสมบัติการตรวจสอบระบบซึ่งโดยปกติแล้วจะประกอบกับ NIDS นี่เป็นตัวประมวลผลที่มีประสิทธิภาพของข้อมูลไฟล์บันทึก แต่มันไม่ได้มีส่วนต่อประสานกับผู้ใช้ ผู้ใช้ส่วนใหญ่ใส่ Kibana หรือ Graylog ที่ด้านหน้าของ OSSEC.

เครื่องมือนี้จะจัดระเบียบให้คุณจัดเก็บไฟล์บันทึกและป้องกันไฟล์จากการดัดแปลง การตรวจจับการบุกรุกนั้นอาศัยความผิดปกติและดำเนินการผ่าน“นโยบาย.” ชุดกฎเหล่านี้สามารถรับได้ฟรีจากชุมชนผู้ใช้.

สามารถติดตั้งซอฟต์แวร์ OSSEC ได้ ของ windows, ลินุกซ์, ยูนิกซ์, หรือ Mac OS. มันตรวจสอบ บันทึกเหตุการณ์ Windows และรีจิสทรี มันจะป้องกันบัญชีรากใน ลินุกซ์, ยูนิกซ์, และ Mac OS. การสนับสนุนมีให้ฟรีจากชุมชนผู้ใช้ที่ใช้งานอยู่หรือคุณสามารถจ่าย Trend Micro สำหรับแพ็คเกจการสนับสนุนอย่างมืออาชีพ.

5. เซแกน

เซแกนคือ ฟรี HIDS ที่ติดตั้ง ยูนิกซ์, ลินุกซ์, และ Mac OS. มันมีความสามารถในการเก็บรวบรวม บันทึกเหตุการณ์ Windows ข้อความถึงแม้ว่ามันจะไม่ทำงานบน Windows คุณสามารถกระจายการประมวลผลของเซแกนเพื่อให้ค่าใช้จ่ายในไฟ CPU ของเซิร์ฟเวอร์บันทึกของคุณ ระบบใช้ ทั้งวิธีการตรวจจับที่ผิดปกติและใช้ลายเซ็น.

คุณสามารถตั้งค่าการกระทำที่จะเกิดขึ้นโดยอัตโนมัติเมื่อตรวจพบการบุกรุก เครื่องมือนี้มีคุณสมบัติที่เป็นเอกลักษณ์บางอย่างที่เด็กที่โดดเด่นกว่าบางคนขาด เหล่านี้ ได้แก่ เครื่องมือระบุตำแหน่งทางภูมิศาสตร์ IP ที่จะช่วยให้คุณเพิ่มการแจ้งเตือนเมื่อมีการติดตามกิจกรรมของที่อยู่ IP ที่แตกต่างกันไปยังแหล่งทางภูมิศาสตร์เดียวกัน เครื่องมือนี้ยังช่วยให้คุณตั้งค่า กฎเกี่ยวกับเวลาในการทริกเกอร์การแจ้งเตือน. ระบบถูกเขียนขึ้นเพื่อให้เข้ากันได้กับ การดื่มอย่างรวดเร็ว, ซึ่งเป็นระบบตรวจจับเครือข่ายซึ่งให้ความสามารถของ Saga NIDS เมื่อรวมกับตัวรวบรวมข้อมูลเครือข่าย เซแกนประกอบด้วย สิ่งอำนวยความสะดวกการดำเนินการสคริปต์ ที่ทำให้นี่เป็น IPS.

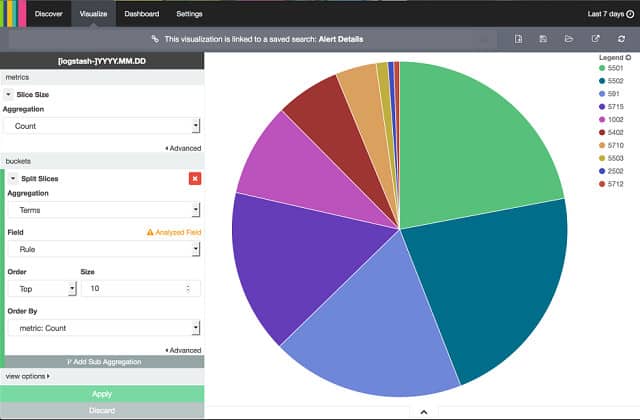

6. Splunk

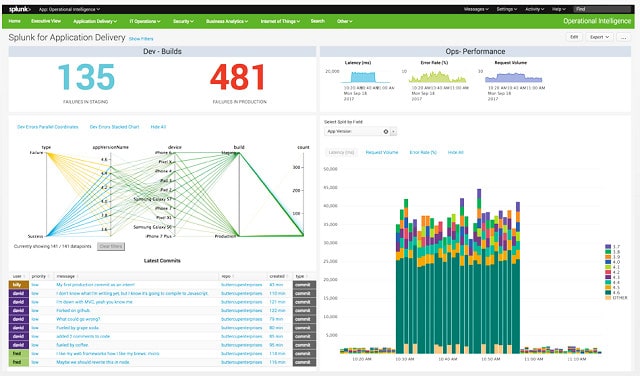

Splunk เสนอทั้งคุณสมบัติ HIDS และ NIDS แพ็คเกจพื้นฐานของเครื่องมือนี้คือ อิสระที่จะใช้ และจะไม่รวมการแจ้งเตือนข้อมูลที่อิงกับเครือข่ายดังนั้นจึงเป็น HIDS ล้วนๆ หากคุณกำลังมองหา HIDS ที่มีความผิดปกติ, นี่เป็นตัวเลือกที่ดีมาก Splunk รุ่นยอดนิยมเรียกว่า Splunk Enterprise และมีเวอร์ชั่นนี้เป็น Software-as-Service (SaaS) ซึ่งเรียกว่า Splunk Cloud. ระหว่างรุ่นฟรีกับรุ่น Enterprise จะอยู่ แสงสาด, ซึ่งมีข้อ จำกัด ด้านบริการ นอกจากนี้ยังมี Splunk Light เวอร์ชันออนไลน์ที่เรียกว่า Splunk Light Cloud.

Splunk มีฟีเจอร์การทำงานอัตโนมัติที่ทำให้เป็นระบบป้องกันการบุกรุก โมดูลนี้เรียกว่า Adaptive Operations Framework และจะเชื่อมโยงสคริปต์อัตโนมัติเพื่อเรียกการแจ้งเตือน ระบบอัตโนมัติของการแก้ไขปัญหาที่ตรวจพบจะใช้ได้เฉพาะกับตัวเลือกที่จ่ายสูงกว่าของ Splunk.

แดชบอร์ดของ Splunk นั้นน่าสนใจมากกับการสร้างภาพข้อมูลเช่นกราฟเส้นและแผนภูมิวงกลม ระบบประกอบด้วย เครื่องวิเคราะห์ข้อมูล ในทุกฉบับของ Splunk สิ่งนี้ช่วยให้คุณสามารถดูบันทึกสรุปเรียงลำดับและค้นหาระเบียนและนำมาแสดงเป็นกราฟ.

Splunk ทุกระดับทำงานบน Windows, Linux และ macOS คุณสามารถรับ Splunk Light รุ่นทดลองใช้ฟรี 30 วันทดลองใช้ฟรี 60 วันของ Splunk Enterprise และ Splunk Cloud รุ่นทดลองใช้ฟรี 15 วัน.

การเลือก HIDS

มีเครื่องมือการจัดการบันทึกจำนวนมากที่มีความสามารถในการวิเคราะห์ที่มีอยู่ในตลาดซึ่งคุณสามารถใช้เวลานานในการประเมินตัวเลือก HIDS ทั้งหมดของคุณ ด้วยรายการในคู่มือนี้, ตอนนี้คุณมีงานวิจัยมากมายที่ทำเสร็จแล้ว และขั้นตอนต่อไปคือการมุ่งเน้นไปที่เครื่องมือเหล่านั้นที่ทำงานบนระบบปฏิบัติการของเซิร์ฟเวอร์ของคุณ หากคุณต้องการใช้บริการบนคลาวด์ Papertrail และ Splunk Cloud น่าสนใจมากที่สุด.

โชคดีที่เครื่องมือทั้งหมดในรายการของเรานั้นสามารถใช้งานได้ฟรีหรือใช้งานได้ ทดลองใช้ฟรี, เพื่อให้คุณสามารถติดตั้งผู้สมัครสองสามคนเพื่อเรียกใช้พวกเขาผ่านก้าวของพวกเขาโดยไม่มีความเสี่ยงทางการเงิน.

ปัจจุบันคุณมี HIDS หรือไม่? คุณเลือกใช้ระบบใด คุณคิดว่าการจ่ายค่าเครื่องมือหรือคุณมีความสุขกับการใช้ยูทิลิตี้ฟรีหรือไม่? ฝากข้อความไว้ใน ความคิดเห็น ส่วนด้านล่างและแบ่งปันประสบการณ์ของคุณกับชุมชน.

ภาพ: ความปลอดภัยด้านไอทีจาก Pixabay โดเมนสาธารณะ.